Мониторинг сетевой активности с помощью TCPView

Скачать программу можно отсюда. Ее даже не нужно устанавливать вы просто ее распаковываете и запускаете утилиту. Также она бесплатная, но не поддерживает русский язык, но этого особо и не нужно, из этой статьи вы поймете, как ей пользоваться.

Итак, утилита TCPView занимается мониторингом сетей и показывает в виде списка все подключенные к сети программы, порты, адреса и соединения.

В принципе тут все предельно ясно, но некоторые пункты программы я поясню:

Столбец Process, ясное дело, показывает название программы или процесса.

Столбец PID указывает на идентификатор подключенного к сети процесса.

Столбец Protocol указывает на протокол процесса.

- Столбец Local adress – локальный адрес процесса данного компьютера.

- Столбец Local port – локальный порт.

Столбец Remote adress указывает на адрес, к которому подключена программа.

Столбец State – указывает на состояние соединения.

Там, где указано Sent Packets и Rcvd Packets указывает на отправленное и полученное количество пакетов, тоже самое и со столбцами Bytes.

Еще с помощью программы можно нажать на процесс правой кнопкой мыши и завершить его, либо посмотреть, где он находится.

Названия адреса, как показано на изображении ниже можно преобразовать в локальный адрес, для этого нужно нажать горячие клавиши Ctrl+R.

Если вы увидите строки разного цвета, например, зеленого, то это означает запуск нового соединения, если покажется красный цвет, то соединение завершено.

Вот и все основные настройки программы, там еще есть мелки параметры, типа настройки шрифта и сохранения списка соединения.

Если вам понравилась эта программа, то обязательно используйте ее. Опытные пользователи точно найдут для каких целей применить ее.

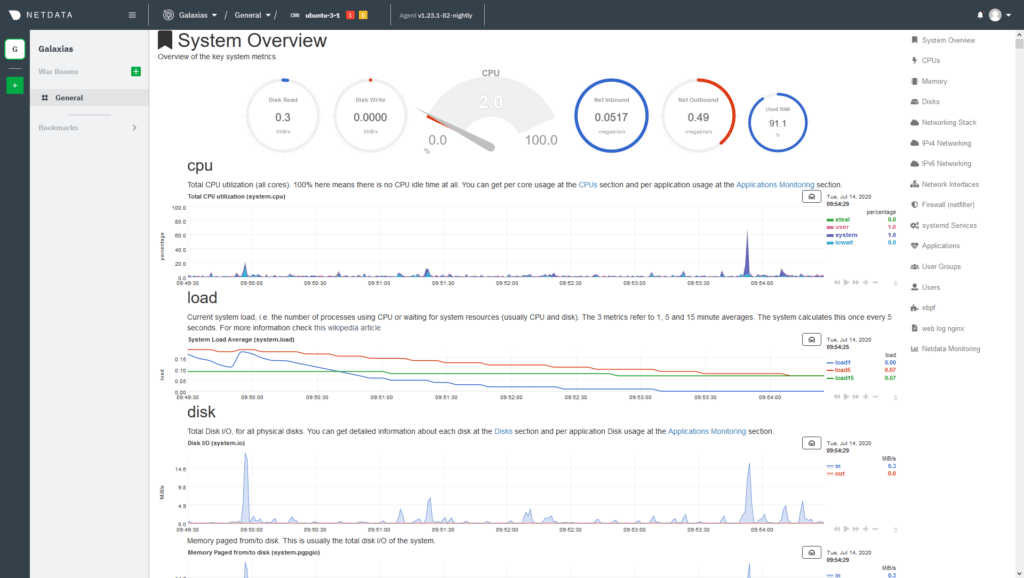

#9. Netdata

Ключевые особенности:

Netdata – это распределенный мониторинг производительности и работоспособности систем.

Используя Netdata, мы можем отслеживать:

- Сервер

- Системные приложения

- Контейнеры

- Веб-приложения

- Виртуальные машины

- Базы данных

- Устройства IOT.

Мы можем контролировать 1000 устройств с помощью Netdata.

Нам нужно будет установить плагин python для мониторинга баз данных PostgreSQL.

Преимущества:

- Netdata представляет собой инструмент мониторинга с открытым исходным кодом.

- Netdata также может контролировать определенные устройства SNMP.

- Netdata имеет хорошие интерактивные веб-дашборды.

- Netdata работает быстро и эффективно.

- Netdata имеет открытый исходный код и не зависит от платформы.

- Использование ОЗУ, мониторинг оптимизации ядра становится очень простым с помощью Netdata.

см. также:

Netwatch

Netwatch создан для мониторинга сетевых подключений, основан на программе под названием «statnet», но был существенно модифицирован c Ethernet акцентом. Это динамическая программа, которая отображает состояние Ethernet на основе каждого типа соединения. Имеет возможность мониторинга сотен статистик сайта одновременно. Также доступен мониторинг количества соединений на (специально для dkws.org.ua) порту (необходимой службы) и адрес назначения. Внешние сетевые связи подсчитываются и отображается скорость передачи.

Опции:

- -e — Указывает имя интерфейса для прослушки ;

- -c — Указывает путь к конфигурационному файлу;

- -n — Не резолвить ИП адреса;

- -t — Запуск Netwatch в ТОП режиме (30 сек. задержка запуска);

Навигация в интерактивном режиме:

Zabbix

Данная система мониторинга является универсальным решением и позволяет управлять различными узлами. Утилита является эффективным инструментом для борьбы с утечкой конфиденциальной информации, касающейся деятельности коммерческих компаний. Программа является довольно сложной, поэтому для выполнения поставленных задач требуется привлечение опытного администратора.

Чтобы исключить случаи утечки информации о деятельности компании, руководители принимают решение в пользу простого ПО, доступного человеку без специальных познаний в сфере IT технологий. Таким образом возможен регулярный контроль за работой персонала.

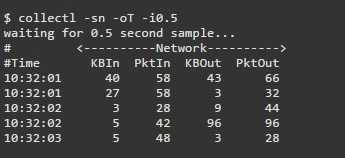

collectl

Collectl сообщает системную статистику в стиле, подобном dstat, и, подобно dstat, собирает статистику о различных различных системных ресурсах, таких как процессор, память, сеть и т. Д. Ниже приведен простой пример того, как использовать его для отчета об использовании сети / пропускной способности .

Мониторинг сети Linux

Мониторинг сети Linux

Установка в Ubuntu или Debian

Установка в Fedora

Выводы

Как и говорили вначале, мы рассказали про несколько удобных команд, для того чтобы быстро проверить пропускную способность сети на вашем Linux-сервере. Однако им нужно, чтобы пользователь заходил на удаленный сервер через ssh. В качестве альтернативы для одной и той же задачи можно использовать веб-инструменты мониторинга.

Ntop и Darkstat — это одни из основных сетевых средств мониторинга сети, доступных для Linux. Помимо этого, инструменты мониторинга уровня предприятия, такие как Nagios, предоставляют множество функций, позволяющих не только контролировать сервер, но и всю инфраструктуру.

Если у вас остались какие-то вопросы по теме «Мониторинг сети Linux» то, пишите нам про них в форму комментариев на сайте. Спасибо за визит!

Старый добрый Ping

Если вы не любите пользоваться командной строкой Linux из терминала, то вы спокойно можете здесь остановиться и перейти дальше к остальным приложениям. Но, на самом деле, в командной строке нет абсолютно ничего страшного, тем более если использовать ее для диагностики сетевых проблем. Большинство команд просто показывают информацию, которая может помочь вам понять, что происходит. Однако некоторые команды требуют прав суперпользователя или, как минимум, возможности выполнить команду sudo.

Первая и важнейшая команда — ifconfig. Выполнение этой команды отобразит информацию о всех известных системе сетевых устройствах. На примере выше вы видите eth0 и lo. Первое соответствует сетевой карте Ethernet (с назначенным адресом 192.168.0.2), второе же — так называемая локальная петля или loopback-соединение. Данная команда также показывает MAC-адрес устройства (HWaddr) и статистику трафика. Эта команда должна быть первой, если у вас возникли проблемы с сетью, чтобы посмотреть, насколько верен IP-адрес и учитывается ли трафик или ошибки передачи данных.

Команда ping — вторая используемая после ifconfig для того, чтобы понять, имеет ли ваш компьютер связь с внешним миром. Выполнение запроса ping в направлении любого известного вам сетевого адреса (например, 4.2.2.1) моментально покажет, соединены вы с сетью или нет. Также оно покажет время выполнения запроса. Обычно время выполнения при типе соединения DSL должно быть около 50 миллисекунд.

После этих двух команд можно попробовать выполнить команду route. Она отобразит список IP адресов, включающий конечный адрес (Destination) и адрес шлюза (Gateway), назначенных одному из устройств, а также дополнительную информацию, например, колонку Flags. В этой колонке будет написана буква G в строке, связанной со шлюзом по умолчанию. Вы можете использовать этот адрес в команде ping, чтобы установить, соединен ли ваш компьютер со шлюзом.

Trafshow

Как NetWatch и pktstat, trafshow мониторит текущие активные соединения, их протокол и скорость передачи данных. Это все можно отфильтровать с использованием PCAP фильтров.

Опции:

- -p — Запрещает переводить сетевые карты в неразборчивый режим;

- -n — Запрещает переводить численные значения адресов и портов в читабельный вид (пример: 80 — http, 93.158.134.3 — ya.ru). В интерактивном режиме переключение производится клавишей «N»;

- -a len — Позволяет выводить агрегированный траффик и порты, используя префикс сетевой маски len;

- -с conf — Задает отличную от первоначальный цветовой схемы, расположенной по адресу /etc/trafshow;

- -i name — Задает прослушиваемый сетевой интерфейс, если не задано — слушает все активные интерфейсы;

- -s str — Ищет искомую строку str в данных, при совпадении подсвечивает ее курсором;

- -u port — Слушает заданный UDP порт для снятия статистики Cisco Netflow, по умолчанию равен 9995. Для отключения следует задать номер порта 0;

- -R refresh — Задает интервал обновления, по умолчанию равен 2 секундам. Для изменения непосредственно в окне программы используется клавиша «R»;

- -P purge — Задает временной интервал для очистки устаревших записей, по умолчанию равен 10, в программе меняется клавишей «P»;

- -F file — Задает файл для фильтров;

- expr — Указывает, какие пакеты будут отображаться. Если не задано — будет показано все. Синтаксис подробно описан в tcpdump(1);

Пример:

Установка:

Примеры использования

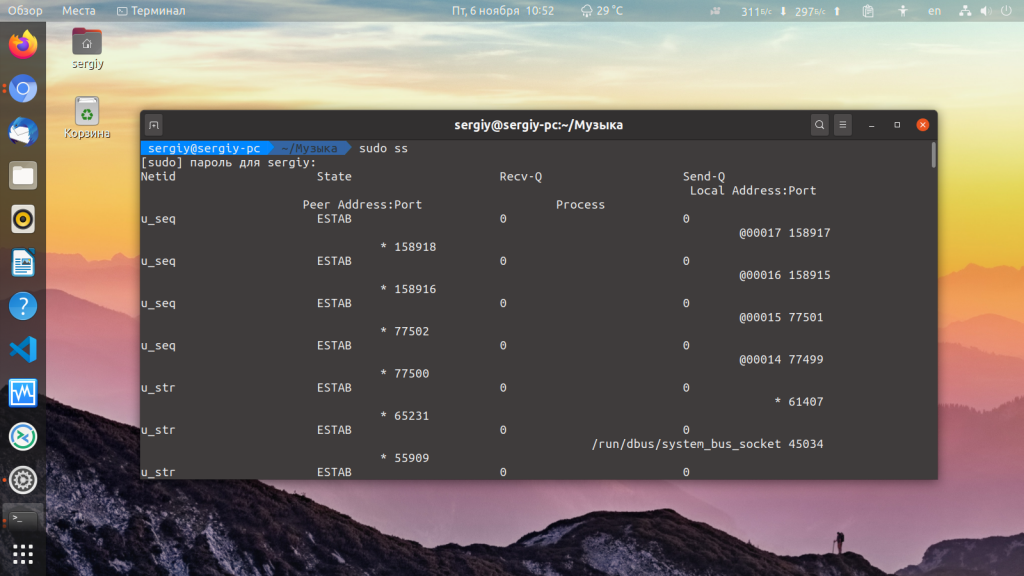

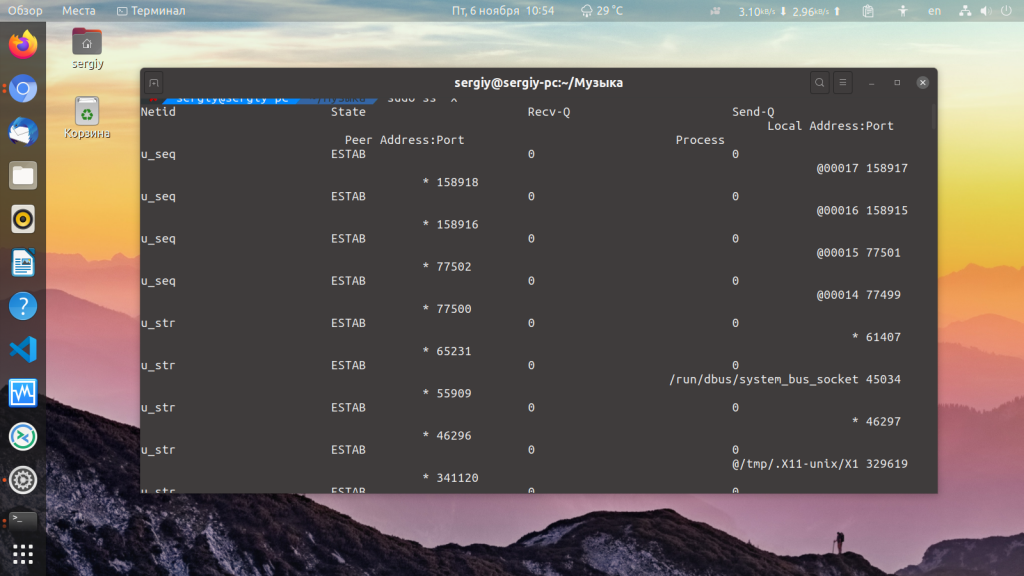

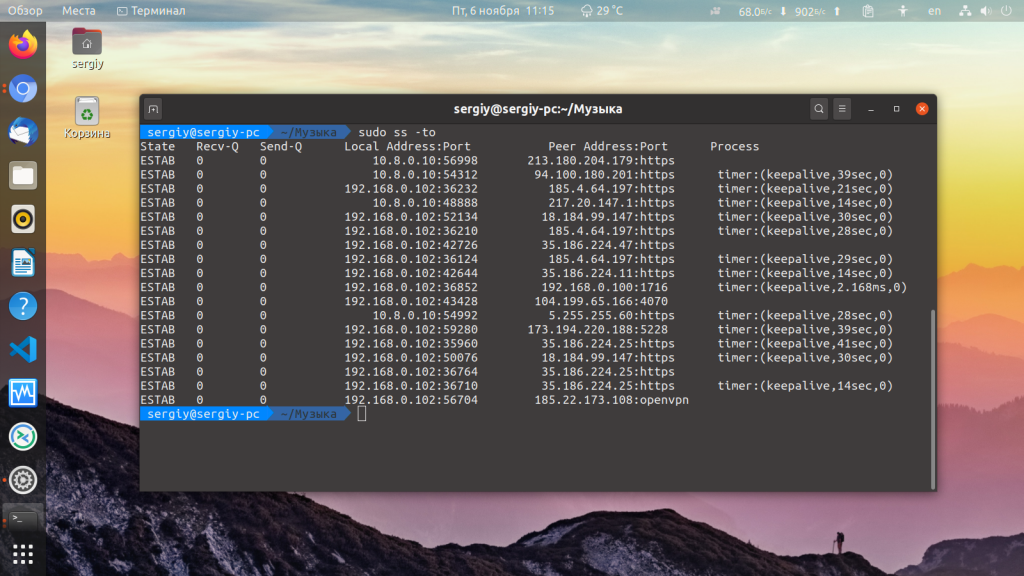

А теперь давайте рассмотрим примеры использования утилиты ss Linux. Возможно, из описания опций вы мало что поняли, но с примерами все встанет на свои места.

Мониторинг сетевых подключений

Сначала смотрим все сетевые подключения:

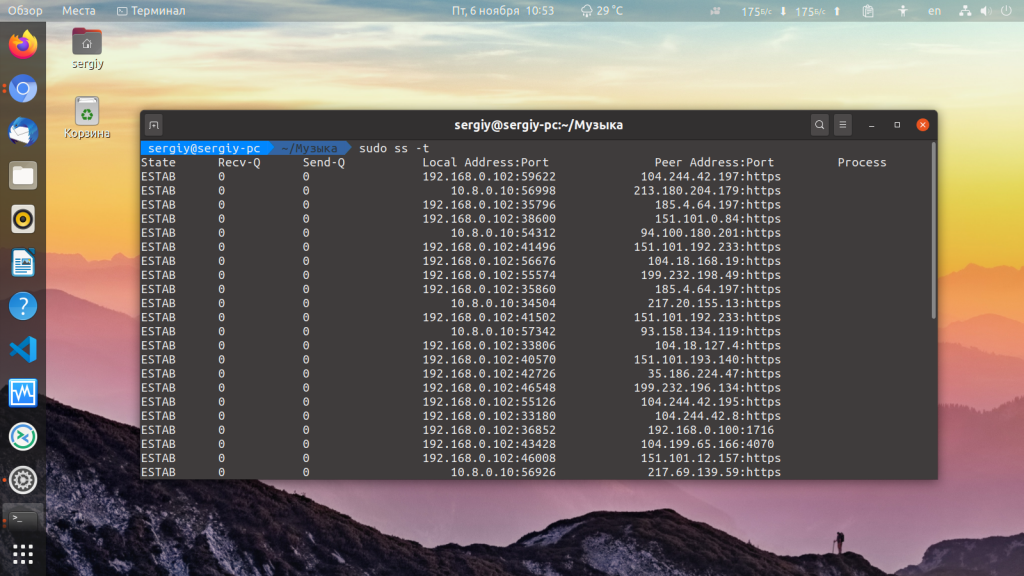

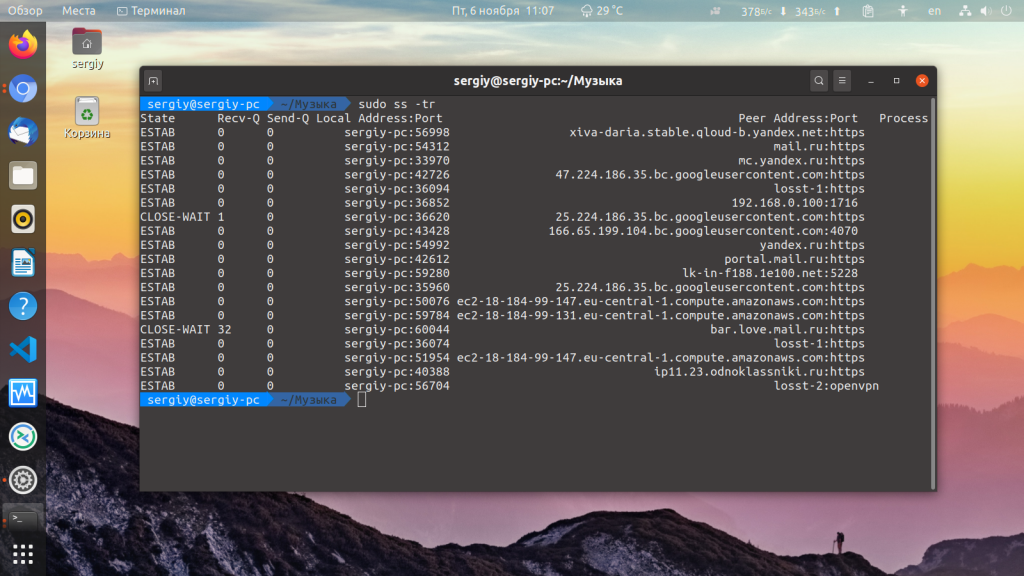

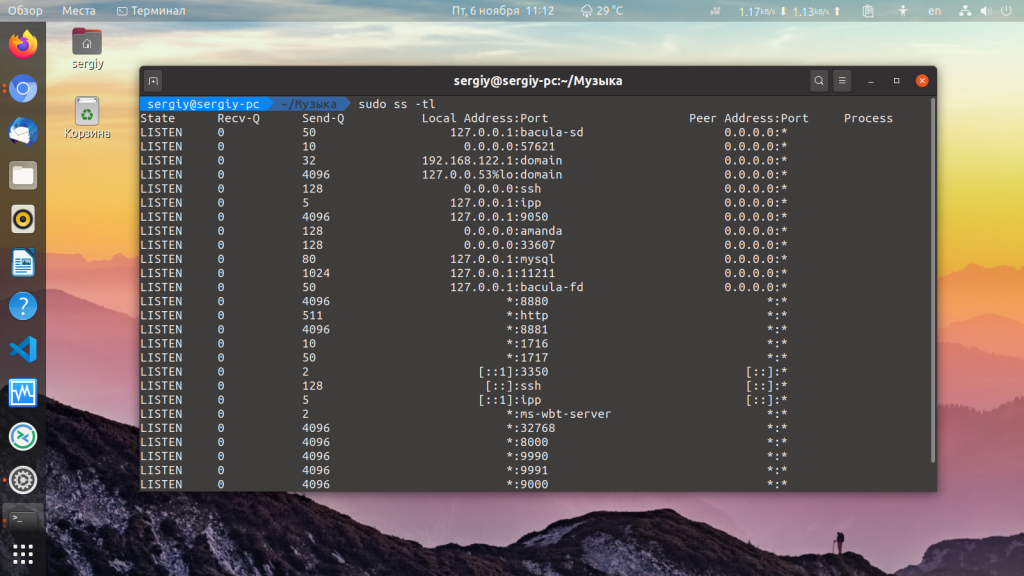

Посмотрим только TCP соединения:

Или:

Теперь только Unix:

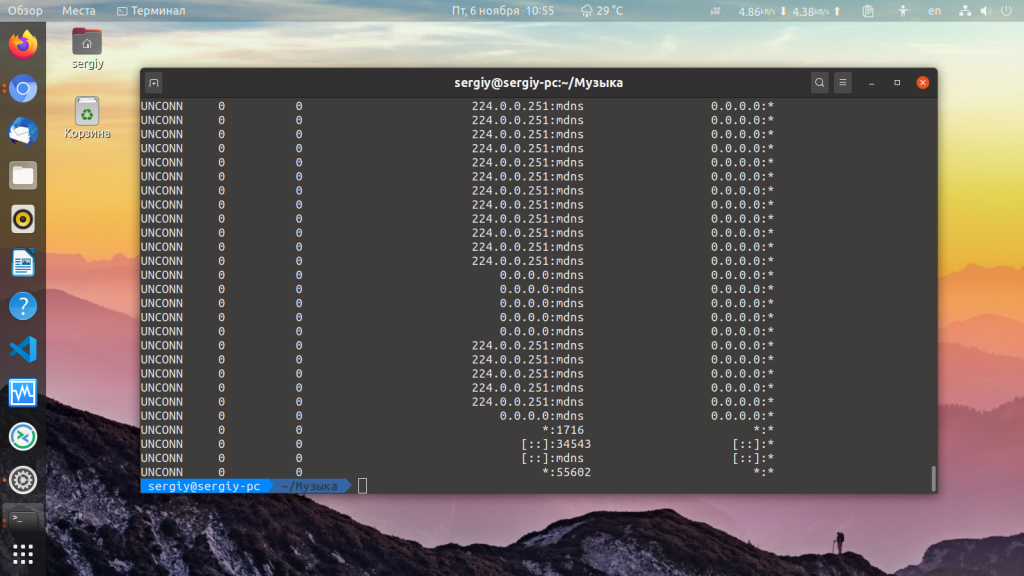

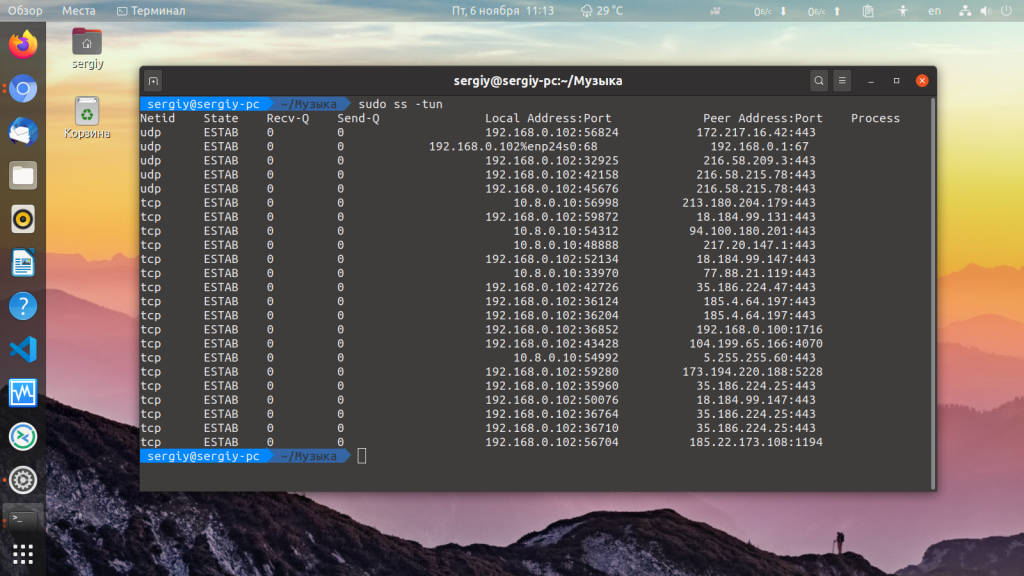

Для отображения UDP сокетов используйте опцию u. По умолчанию будут показаны только подключенные соединения. Если хотите получить все, нужно использовать опцию a. Поскольку UDP, это протокол без постоянного соединения, то без опции -a мы ничего не увидим:

По умолчанию утилита не пытается определять имена хостов через dns, но можно ее попросить делать это опцией -r:

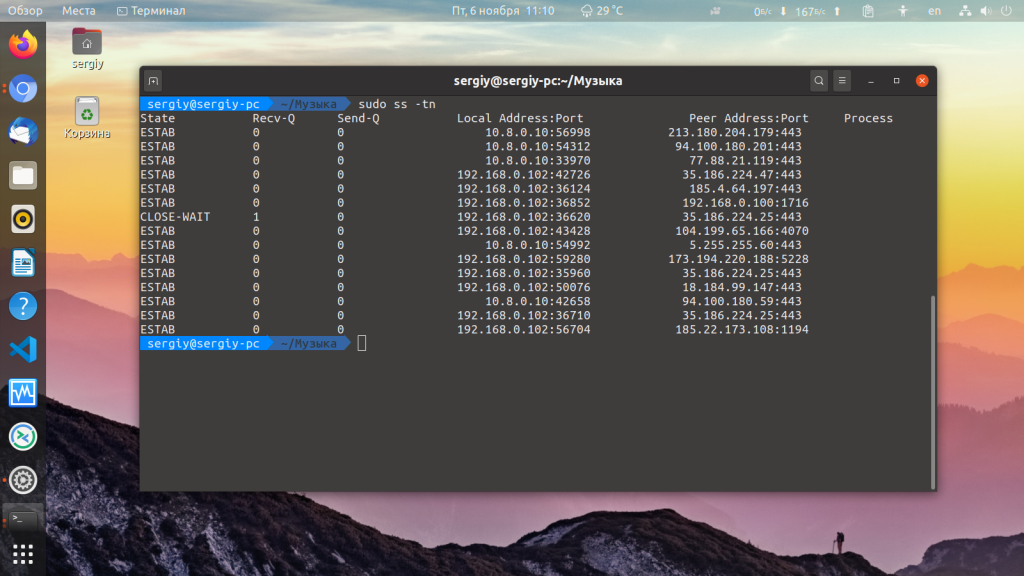

Обратная опция -n, не будет выполняться не только dns резолвинг, но и определение протоколов портов, зато мониторинг сети в Linux работать будет быстрее:

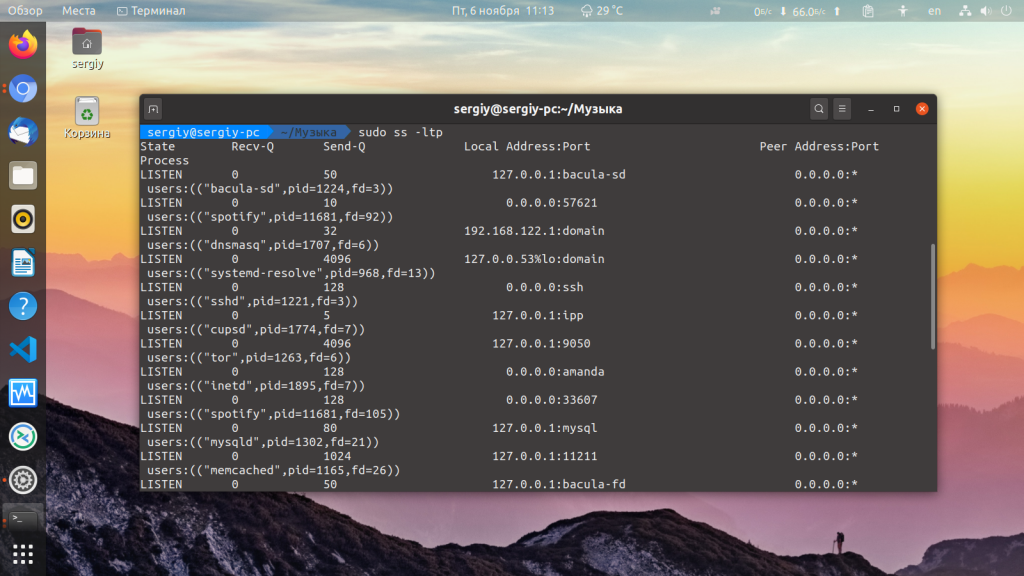

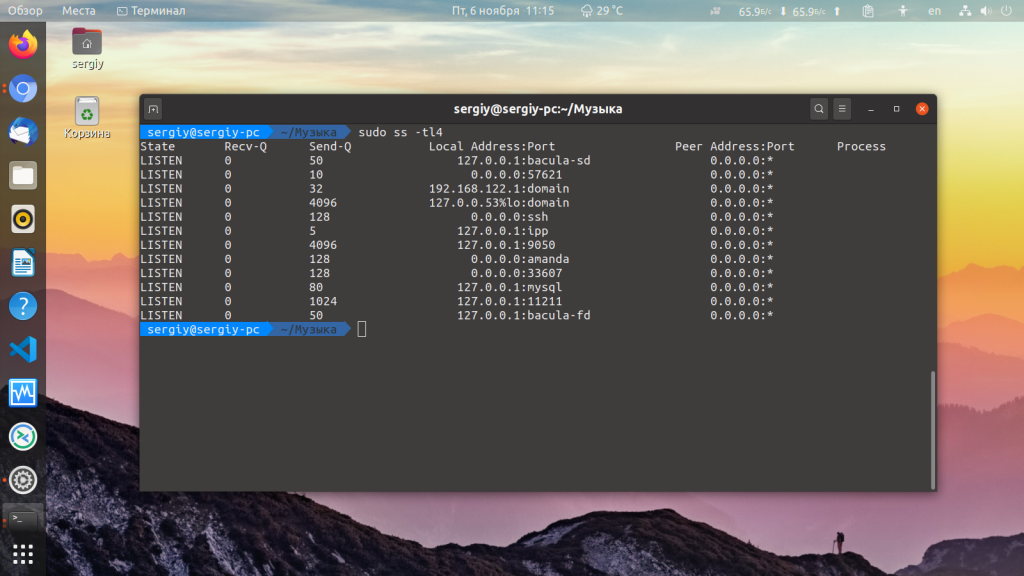

Теперь просмотрим только прослушиваемые tcp сокеты.

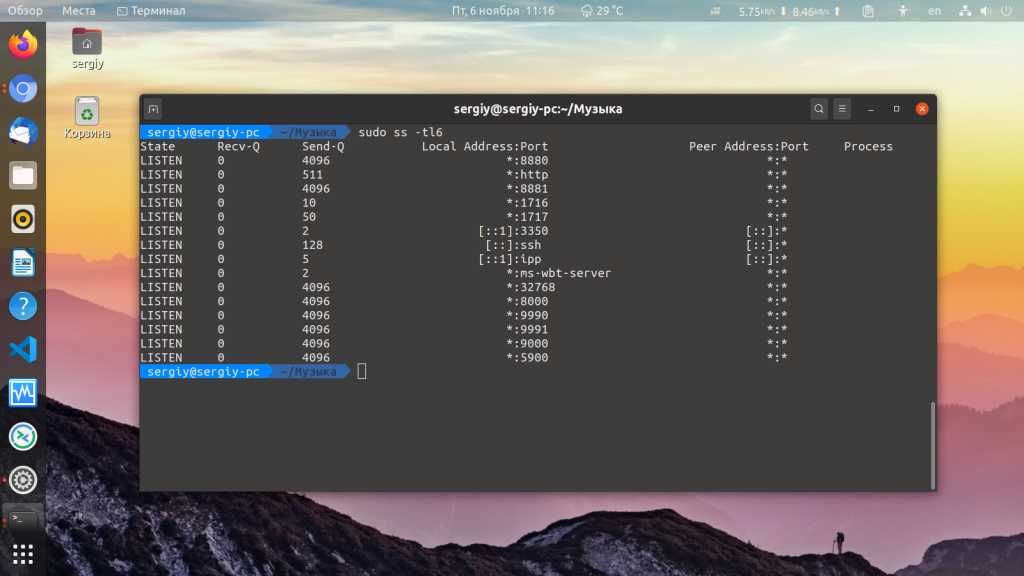

Здесь мы видим только имена служб, это не всегда удобно, указав опцию n, мы получим номера портов. Так же само можно посмотреть прослушиваемые udp сокеты:

Также мы можем попытаться узнать название и PID процесса, использующего сокет:

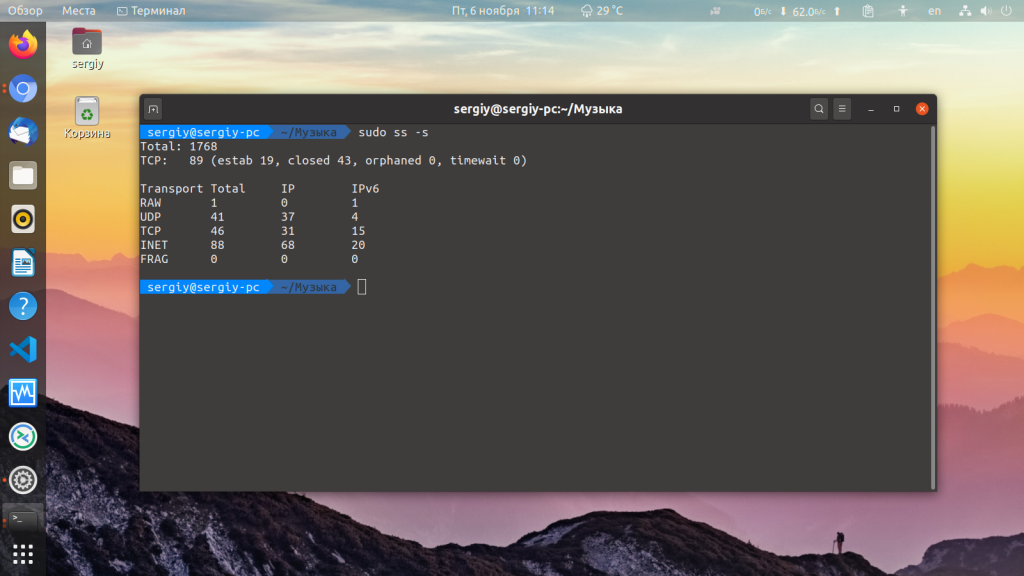

Просмотр статистики статистики сетевых подключений

Для просмотра статистики по использованию сетевых подключений наберите:

С помощью опции -о можно посмотреть информацию о таймере и состоянии подключения.

Фильтрация по протоколу

Мы можем отображать только нужный нам протокол. Например только ipv4:

Или:

Так же само можно отобразить только соединения ipv6:

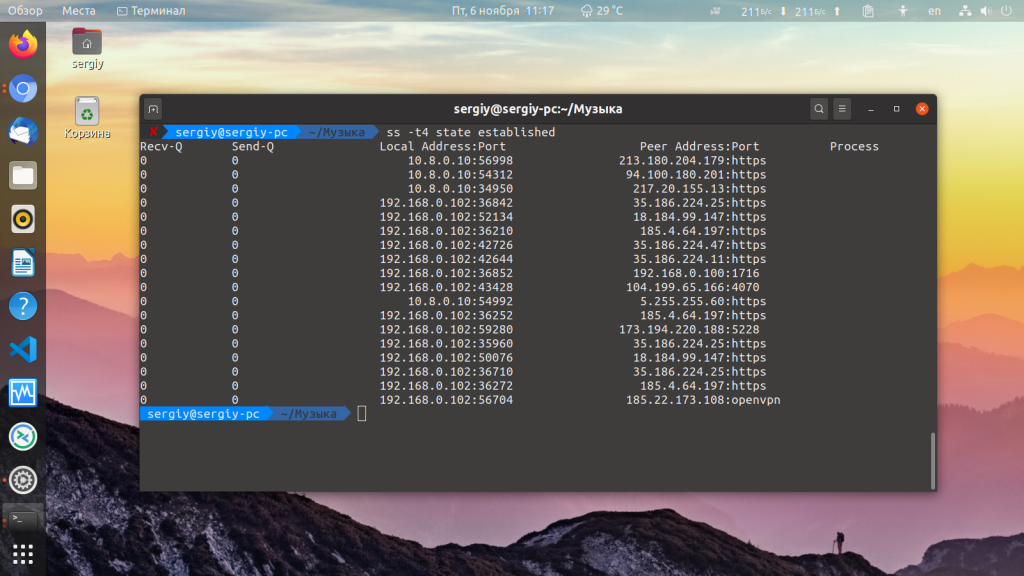

Фильтрация по состоянию соединения

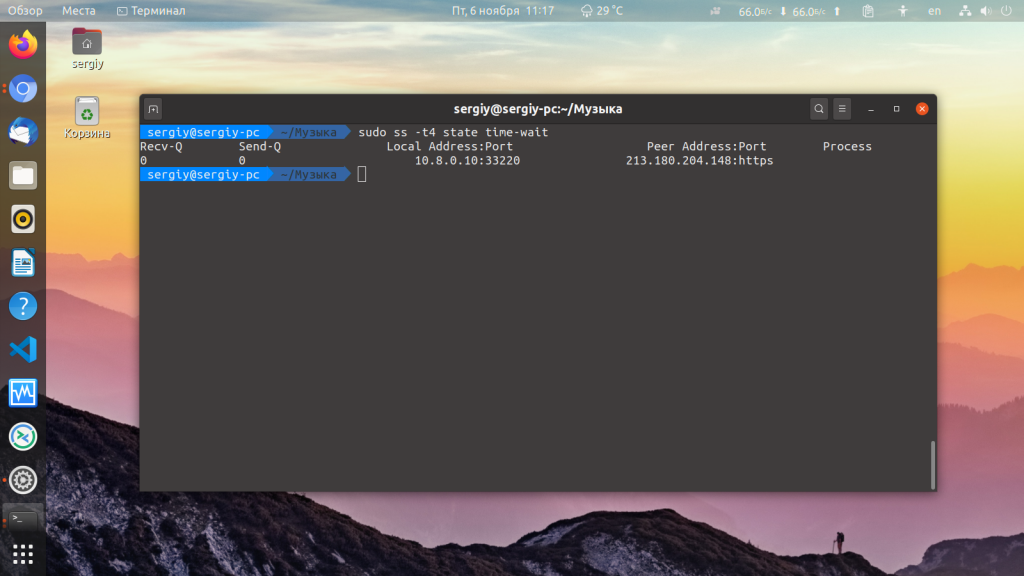

В синтаксисе команды мы описали два дополнительных параметра. Фильтрация состояния и фильтрация по адресу. Рассмотрим теперь как ими пользоваться. Сокет TCP может находиться в одном из нескольких состояний. Например, так утилита ss linux выведет только подключенные сокеты.

Или сокеты в состоянии ожидания:

В параметр state можно передать одно из следующих значений:

- established

- syn-sent

- syn-recv

- fin-wait-1

- fin-wait-2

- time-wait

- closed

- close-wait

- last-ack

- closing

- all — все состояния

- connected — все кроме прослушиваемых и закрытых

- synchronized — все кроме syn-sent

- bucket — time-wait и syn-recv

- big — все кроме bucket

Не все состояния подключений можно увидеть просто выполнив команду. Например, syn-sent и syn-recv вряд ли получиться словить, потому что соединения находятся в этом состоянии очень короткое время. Для их отображения удобно использовать команду watch:

После запуска команды откройте любой сайт в браузере. Вы увидите как появится одно или несколько соединений на несколько секунд.

Фильтрация по адресу и номеру порта

Кроме фильтрации по состоянию, tcp сокеты можно фильтровать по адресам или портам соединений.

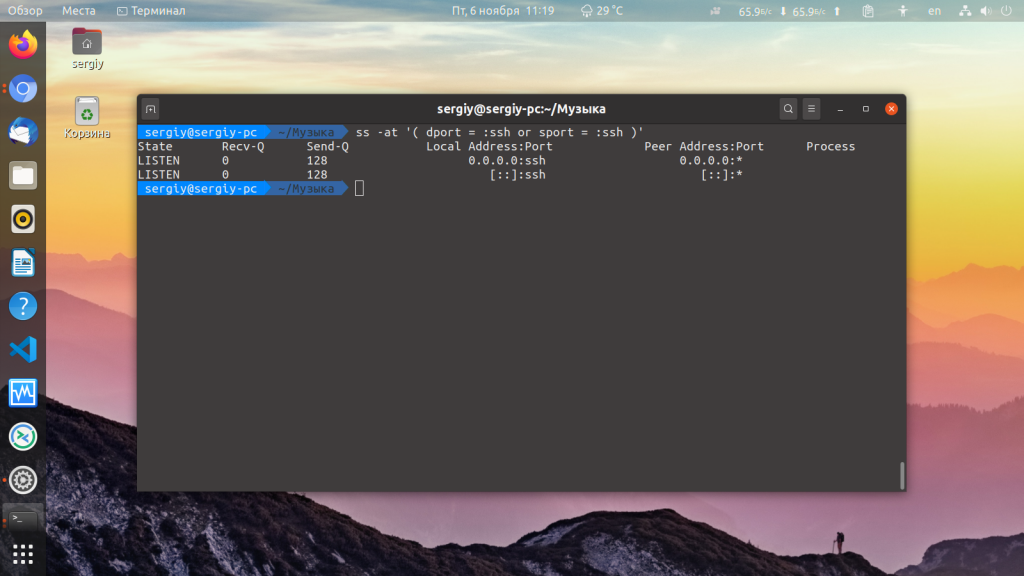

Например, отберем все сетевые подключения linux с портом источником или приемником ssh, то есть все входящие и исходящие соединения ssh:

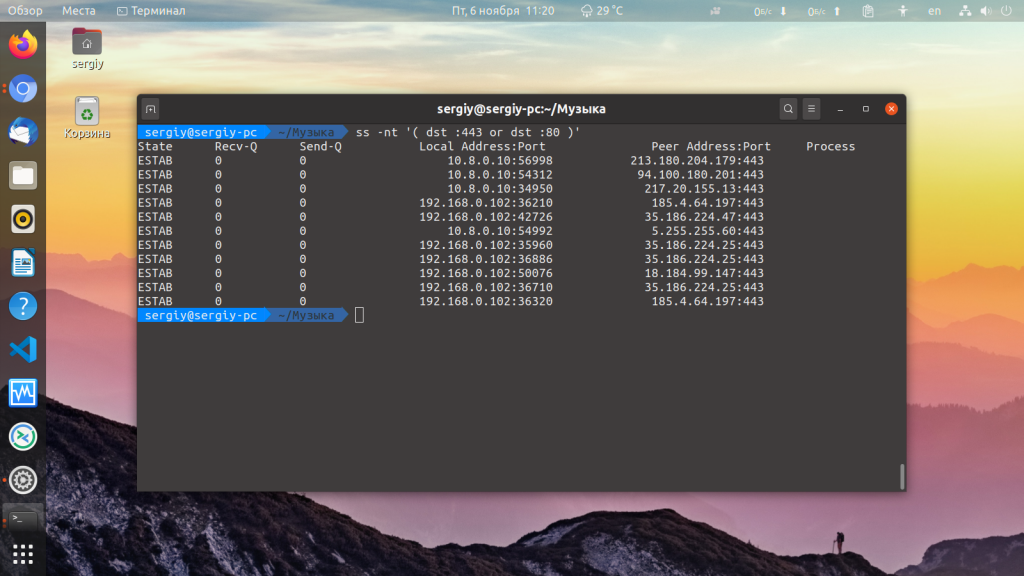

Или сокеты с портом назначения 80 или 443:

Такой синтаксис тоже будет работать:

Еще несколько примеров фильтрации:

Фильтрация по адресу:

Фильтрация по адресу и подсети:

И по адресу и порту:

Если вы хотите фильтровать сетевые соединения по порту, перед портом ставьте двоеточие:

Можно использовать такие операторы сравнения:

- <= или le — меньше или ровно порту.

- >= или ge — больше или ровно порту.

- == или eq — точное соответствие.

- != или ne — не равно.

- < или gt — меньше.

- > или lt — больше.

Системный монитор Gnome Linux

Приложение System Monitor позволяет отображать основную системную информацию и отслеживать системные процессы, использование системных ресурсов и файловых систем. Его также можно использовать для изменения поведения вашей системы. Хотя он и не такой мощный, как KDE System Guard, но зато он предоставляет основную информацию, которая может быть полезна для новых пользователей:

- Отображение основной информации об аппаратном и программном обеспечении компьютера.

- Версия ядра Linux

- Версия GNOME

- Аппаратные средства

- Встроенная память

- Процессоры и скорость работы

- Состояние системы

- Доступное дисковое пространство

- Процессы

- Память

- Использование сети

- Файловые системы

- Список всех файловых систем с основной информацией о каждой.

Что видит провайдер о вас?

- Видит ли провайдер адрес сайта, который я посещаю?

- А если подключение происходит через https?

Ответ: на многих сайтах используется сертификаты ssl. Это вид шифрования, который обеспечивает безопасность при передаче данных, например, пароли или форма заполнения информации. Если сайт использует SSL, тогда браузер выдает зеленый замочек напротив адреса сайта. В этом случае провайдер видит имя домена, на который вы зашли и IP адрес сервера, на котором находится домен. Вся остальная информация скрыта, т.к. передается в зашифрованном виде.

- Видит ли провайдер фильмы, которые я скачиваю?

Ответ: пересматривать ваши сериалы никто не будет, но да, провайдер точно видит контент, который вы скачиваете посредством торрента. Почему? Дело в том, что торрент-трекеры используют HTTP протокол, поэтому видно все: от названия файла, до времени, когда вы начали загрузку и остановили раздачу. Есть трекеры, которые используют протокол HTTPS, но это редко.

- Хранит ли данные провайдер?

Ответ: а как вы думаете? Через провайдера, пусть даже самого малого, проходит огромный поток трафика. Если он будет дублировать весь контент – это огромные ресурсы. Т.е. сохранить данные нет возможности. Но есть логи. Провайдер их обязан хранить некоторое время. Например, 3 года.

Что в логах? В них указано, что вы в такой-то день в такое-то время прошли на сайт название.ком. Также в нем указано, сколько данных вы передали или получили с этого сайта, а также когда отключились от этого сайта.

- Кто еще может увидеть данные?

Ответ: что видит провайдер это понятно, но, кроме этого, ваш трафик, как зеркало, отражается на серверах силовых структур, которые обрабатывают весь трафик в автоматическом режиме. Система называется COMP. Точно никто не знает, как работает эта система, но предположительно, трафик анализируется в автоматическом режиме. Однако, в некоторых случаях срабатывает алгоритм, который сомневается в том, что увидел в этом трафике.

- Что видит провайдер, если использовать VPN?

Ответ: при использовании VPN весь трафик шифруется. Провайдер видит только IP адрес VPN сервиса. По IP адресу провайдер видит, что пользователь подключился через VPN, но расшифровать переданные данные невозможно со стороны провайдера. Поэтому они не знают, какой сайт посещает пользователь, что смотрит или скачивает.

- В каких случаях VPN не поможет анонимно бродить в сети Интернет?

Ответ: весь трафик, который проходит через VPN шифруется, как было сказано выше. Платные сервисы VPN заботятся о своей репутации, поэтому обычно они не хранят данные о пользователях. Риск есть со стороны бесплатных VPN. Также система Windows может открыть ваши реальные данные, если VPN случайно отключиться. Чтобы этого избежать, нужно дополнительно настроить систему. В платных VPN есть функция отключения сети Интернет, если VPN случайно перестал работать.

- Что будет, если постоянно сидеть через VPN?

Ответ: в этом случае нет нужды беспокоится о том, что видит провайдер. Но это относится к платным VPN сервисам, ибо бесплатные иногда даже продают данные рекламодателям (об этом есть статья на сайте). Но есть один момент: при использовании VPN создается впечатление, что вам есть что скрывать. А значит вы можете попасть в особую базу.

- Видит ли адрес сайта провайдер при включенном впн?

Ответ: нет, данные зашифрованы. Об этом создается запись в логах, которые хранит провайдер. Расшифровать может только VPN сервис, но надежный поставщик этой услуги не хранит этих данных.

- Видит ли провайдер переписку в мессенджерах?

Ответ: смотря какой мессенджер. Например, telegram использует end-to-end шифрование, которое гарантирует, что данные никто не увидит, кроме адресата. Но в некоторых странах, по этой причине, этот мессенджер запрещен. Остальные так или иначе сотрудничают с органами. Иначе бы их также заблокировали (личное мнение).

- На особых территориях, вроде Крыма, все используют VPN, чтобы обойти санкции. Люди в базе подозреваемых?

Ответ: этой информации у нас нет. Возможно, если действительно все пользуются VPN, чтобы использовать сервисы Google, об этом и так все знают, а значит это не проблема. Однако точно сказать невозможно.

Обычные кейсы

Но руководство по запуску утилит само по себе мало что говорит о том, как именно их нужно применять в зависимости от ситуации. Приведём несколько примеров.

Пример 1. Максимально простой.

Дано:

- один процессор с 4 ядрами

- одна 1 Гбит/сек сетевая карта (eth0) с 4 combined очередями

- входящий объём трафика 600 Мбит/сек, исходящего нет.

- все очереди висят на CPU0, суммарно на нём ≈55000 прерываний и 350000 пакетов в секунду, из них около 200 пакетов/сек теряются сетевой картой. Остальные 3 ядра простаивают

Решение:

- распределяем очереди между ядрами командой

- увеличиваем ей буфер командой

Пример 2. Чуть сложнее.

Дано:

- два процессора с 8 ядрами

- две NUMA-ноды

- Две двухпортовые 10 Гбит/сек сетевые карты (eth0, eth1, eth2, eth3), у каждого порта 16 очередей, все привязаны к node0, входящий объём трафика: 3 Гбит/сек на каждую

- 1 х 1 Гбит/сек сетевая карта, 4 очереди, привязана к node0, исходящий объём трафика: 100 Мбит/сек.

Решение:

1 Переткнуть одну из 10 Гбит/сек сетевых карт в другой PCI-слот, привязанный к NUMA node1.

2 Уменьшить число combined очередей для 10гбитных портов до числа ядер одного физического процессора:

3 Распределить прерывания портов eth0, eth1 на ядра процессора, попадающие в NUMA node0, а портов eth2, eth3 на ядра процессора, попадающие в NUMA node1:

4 Увеличить eth0, eth1, eth2, eth3 RX-буферы:

Команда netstat для анализа сетевой активности

Этот способ без использования всяких программ, нам лишь понадобится командная строка. В Windows есть специальная утилита netstat, которая занимается анализом сетей, давайте использовать ее.

Желательно, чтобы командная строка была запущена от имени администратора. В Windows 10 можно нажать на меню Пуск правой кнопкой мыши и выбрать соответствующий пункт.

В командной строке вводим команду netstat и видим много интересной информации:

Мы видим соединения, в том числе, их порты, адреса, соединения активные и ожидающиеся. Это конечно круто, но нам этого мало. Нам бы узнать, какая программа использует сеть, для этого вместе с командной netstat можно использовать параметр –b, тогда команда будет выглядеть так:

| netstat –b |

Теперь в квадратных скобочках будет видна утилита, которая пользуется интернетом.

Это не единственный параметр в этой команде, для отображения полного списка введите команду netstat –h .

Дальше можно просто использовать несколько команд для получения необходимой информации.

Но, как показывает практика, многие утилиты командной строки не дают той информации, которой хотелось бы видеть, да и не так это удобно. В качестве альтернативы мы будем использовать стороннее программное обеспечение – TCPView.

Инструменты мониторинга с графическим пользовательским интерфейсом

Большинство инструментов мониторинга серверов Linux с графическим пользовательским интерфейсом основаны на сборе информации по протоколу SNMP для последующего «рисования» графиков, которые очень легко интерпретировать. Поэтому мы собираемся найти большое количество инструментов, которые выполнят эту задачу.

Mrtg

Это приложение, хотя и устарело, продолжает собирать данные о соединениях по протоколу SNMP и рисует графики, которые очень легко интерпретировать. Чтобы установить этот инструмент, мы должны выполнить следующую команду в терминале:

Чтобы запустить этот инструмент, нам нужно будет выполнить команду «ipband» с правами суперпользователя, и он покажет нам справку и все, что мы можем сделать с помощью этой бесплатной программы.

Собран

Один из самых полных инструментов для мониторинга сети из Linux. Он позволяет отслеживать многие аспекты сети, а также расширять ее функции с помощью плагинов. Он имеет функцию клиент / сервер, позволяющую отслеживать и анализировать одноранговые сети. Эта программа отвечает за периодический сбор показателей производительности системы и приложения, сохраняя всю информацию в файлах RRD для последующей интерпретации.

Collectd может собирать различные метрики из различных источников, таких как операционная система, приложения, файлы журналов, внешние устройства и т. Д., Чтобы впоследствии проанализировать их и даже спрогнозировать будущую нагрузку на операционную систему. Если вам нужна достаточно интуитивно понятная и хорошо сделанная графика, эта программа также подойдет вам.

Графит

Он позволяет рисовать любой тип трафика из любого аспекта системы. Необходимые данные будут переданы ему через скрипт с программой мониторинга, поскольку по умолчанию Graphite не контролирует сеть самостоятельно, то есть показывает только информацию, собранную другим программным обеспечением для мониторинга.

Кактусы

Cacti — это полноценный инструмент, который позволяет нам рисовать графики на основе информации RRD, хранящейся в операционной системе. Cacti — это очень полный графический интерфейс для RRDtool, который хранит всю необходимую информацию для последующего создания графиков и дополнения их информацией из базы данных MySQL. Графический интерфейс всех Cacti разработан на PHP, кроме того, он также имеет поддержку SNMP для пользователей, которым нравится создавать графики с помощью популярной программы MRTG, которую мы видели ранее.

Munin

Munin — это полная система сетевого мониторинга для операционных систем Linux, этот инструмент не только отвечает за отображение всей информации RRDtool, но также отвечает за сбор всей информации. Что нам больше всего нравится в Munin, так это большое количество плагинов, которые у нас есть для мониторинга различных аспектов операционных систем, кроме того, у него есть функция клиент / сервер для мониторинга и анализа сетей точка-точка.

Графический пользовательский интерфейс Munin действительно чистый и интуитивно понятный, он идеально подходит для того, чтобы показывать нам только то, что нас интересует, и ничего больше, кроме того, мы можем фильтровать и сортировать информацию по часам, дням, неделям, месяцам и годам.

Пропускная способность

Bandwidthd — очень простой инструмент, который позволит нам рисовать большое количество графиков, но, тем не менее, у него не так много параметров конфигурации, что может быть неудобством для тех пользователей, которым требуются дополнительные функции. Графики, которые он нам покажет, также очень просты, но если нам понадобится эта «простота», инструмент отлично послужит нам, поскольку потребляет очень мало ресурсов.

Как вы видели, у нас есть большое количество альтернатив для мониторинга сети в нашей операционной системе на базе Linux, как через консоль, так и через графический пользовательский интерфейс, где мы можем видеть действительно интуитивно понятные и хорошо продуманные графики.

SSH это здорово, я хочу узнать больше!

Поздравляем! Вам удалось установить htop, который является одним из первых инструментов, которые вы узнаете из нашего введения в серию SSH. После прочтения нашей вводной статьи вы должны знать, что такое SSH и htop и как они могут позволить вам подключаться к серверу Linux для мониторинга. Но SSH может сделать гораздо больше!

В наших будущих публикациях вы узнаете, как можно подключиться к серверу без использования пароля с помощью ключей и как настроить прокси-сервер SOCKS для обхода брандмауэра, блокирующего различные ресурсы. Скоро зайдите и узнайте, как освоить SSH.

Источник записи: https://www.smarthomebeginner.com

Vnstat

Vnstat немного отличается от большинства других инструментов где Мониторинг сети Linux является основой. На самом деле он запускает фоновый сервис / daemon и постоянно фиксирует размер передачи данных. Кроме того, его можно использовать для создания отчета об истории использования сети.

:~$ sudo service vnstat status * vnStat daemon is running

Запуск vnstat без каких-либо параметров просто покажет общий объем передачи данных, который произошел с момента запуска демона.

:~$ sudo vnstat

Database updated: Mon Mar 17 15:26:59 2014

eth0 since 06/12/13

rx: 135.14 GiB tx: 35.76 GiB total: 170.90 GiB

monthly

rx | tx | total | avg. rate

------------------------+-------------+-------------+---------------

Feb '14 8.19 GiB | 2.08 GiB | 10.27 GiB | 35.60 kbit/s

Mar '14 4.98 GiB | 1.52 GiB | 6.50 GiB | 37.93 kbit/s

------------------------+-------------+-------------+---------------

estimated 9.28 GiB | 2.83 GiB | 12.11 GiB |

daily

rx | tx | total | avg. rate

------------------------+-------------+-------------+---------------

yesterday 236.11 MiB | 98.61 MiB | 334.72 MiB | 31.74 kbit/s

today 128.55 MiB | 41.00 MiB | 169.56 MiB | 24.97 kbit/s

------------------------+-------------+-------------+---------------

estimated 199 MiB | 63 MiB | 262 MiB |

Чтобы отслеживать использование полосы пропускания в реальном времени, используйте параметр «-l» (режим «вживую»). Затем она покажет общую пропускную способность, используемую входящими и исходящими данными, но очень точным образом, без каких-либо внутренних сведений о хостах или процессах.

:~$ vnstat -l -i eth0 Monitoring eth0... (press CTRL-C to stop) rx: 12 kbit/s 10 p/s tx: 12 kbit/s 11 p/s

Vnstat больше походит на инструмент для получения исторических отчетов о том, как много трафика используется каждый день или в течение последнего месяца. Это не строго инструмент для мониторинга сети в реальном времени.

Vnstat поддерживает множество опций, подробности о которых можно найти на странице руководства.

Установить в Debian или Ubuntu

Установить в Fedora или CentOS

Если в CentOS при установке возникли проблемы, то скорее всего вам нужно подключить

А затем ввести команду установки заново.

Bmon

Bmon (Bandwidth Monitor) очень похож на nload, показывает транспортную нагрузку над всеми сетевыми интерфейсами системы в режиме реального времени. Кроме того, выход состоит из графика и секции с детализацией уровня пакетов. В интерактивном режиме возможен выбор интерфейса для мониторинга клавишами (вверх/вниз), q — выход из программы. Поддерживает разные методы ввода, вывода и фильтры, отображает текущую загруженность сетевого интерфейса в виде псевдографического графика (активируется и убирается клавишей «g») и суммарную загрузку сетевого интерфейса в виде таблицы (активируется и убирается клавишей «d»).

Опции:

- -i, —input, (-o, —ouptut) — Позволяет установить входные (выходные) модули. Доступны моули входящие: netlink, proc, dummy, null, исходящие: curses, ascii, format, null, подробную информацию по каждому модулю можно узнать командой bmon -i (-o) netlink:help. По умолчанию применяются модули netlink и curses, то есть bmon = bmon -i netlink -o curses;

- -f — Позволяет задать альтернативный файл конфигурации;

- -p — Позволяет задать интерфейсы для мониторинга, список интерфейсов указываем через запятую;

- -r — Интервал вывода на дисплей, по умолчанию 1 секунда;

- -R — Интервал подсчета статистики, по умолчанию также равен 1 секунде;

Пример: Установка:

EtherApe

EtherApe может быть установлена из Центра приложений Ubuntu. Данная программа использует библиотеки GNOME и libpcap для отображения визуальной карты всего сетевого трафика, проходящего через выбранный интерфейс. После установки значок EtherApe появится в меню Приложения / Система. Однако, когда мы ее запустили таким образом, мы не смогли открыть ни одного сетевого устройства, поскольку для этого необходимы права суперпользователя. Поэтому мы запустили EtherApe из командной строки, используя sudo:

$ sudo etherape

Когда вы запустили программу, она должна начать строить графическое отображение трафика, проходящего через основной Ethernet-интерфейс. Вы можете выбрать другое устройство, если ваш компьютер имеет несколько сетевых карт, через меню Capture / Interfaces. EtherApe также может отображать данные из сохраненного pcap-файла и отображать трафик определенного протокола.