Что означает результат проверки порта?

Подключиться к этому порту в данный момент невозможно. Вредоносные программы или злоумышленники не могут воспользоваться данным портом для атаки или получения конфиденциальной информации (Вам поможет материал 4 лучших бесплатных антивируса для Windows 10). Если все неизвестные порты имеют статус «закрыт», то это означает хороший уровень защищенности компьютера от сетевых угроз.

Если порт должен быть открытым, то это плохой показатель. Причиной недоступности порта может быть неверная настройка сетевого оборудования или программного обеспечения. Проверьте права доступа программ к сети в файерволе. Удостоверьтесь, что порты проброшены через роутер.

Результат «порт закрыт» также можно получить, если порт открыт, но время отклика вашего компьютера в сети (пинг) завышено. Подключится к порту в таких условиях практически не представляется возможным.

К данному порту можно произвести подключение, он доступен из интернета. Если это то, что требуется — прекрасно.

Если неизвестна причина, по которой порт может быть открытым, то стоит проверить запущенные программы и сервисы. Возможно, некоторые из них вполне легально используют этот порт для работы с сетью. Существует вероятность, что порт открыт в следствии работы несанкционированного/вредоносного программного обеспечения (Вам поможет материал Как включить защиту от потенциально нежелательных программ в Windows Defender). В таком случае рекомендуется проверить компьютер антивирусом.

Что за порты? Для чего они нужны?

Порты, которые проверяет PortScan.ru, — это не физические, а логические порты на компьютере или сетевом устройстве.В случае, если программа или служба планирует работать с сетью, она открывает порт с уникальным номером, через который она может работать с удаленными клиентами/серверами. Фактически, сетевая программа резервирует для себя определенное число, которое позволяет понять, что пришедшие данные предназначаются именно этой программе.

На человеческом языке это звучало бы примерно так: «Я, программа-сервер, открываю порт номер 1234. Если по сетевому кабелю придут данные с номером порта 1234 — это мне. «

Какие номера портов может открывать программа?

Порты идентифицируются номерами от 0 до 65535 включительно. Любой другой порт открыть нельзя, соответственно и проверить тоже. Это ограничения TCP/IP протокола.

Стоит отметить, что клиентская программа всегда должна знать номер порта, к которому ей нужно подключаться на сервере или другом удаленном сетевом устройстве. По этой причине для наиболее популярных протоколов зарезервированы порты в диапазоне от 0 до 1023.

Так, например, осуществляя серфинг в интернете, ваш браузер подключается к 80 порту на удаленном сервере, на котором находится сайт. В ответ браузер получает набор кода и данных, который скачивает и отображает в виде веб-страницы.

Для каких ситуаций возможна проверка открытых портов?

Проверка открытых портов возможна, если вашему компьютеру присвоен внешний IP адрес. Подробнее об этом вы можете узнать у своего интернет-провайдера.

Стоит учесть, что если ваш компьютер подключен к интернету не напрямую, а через роутер (маршрутизатор), то результаты проверки относятся именно к роутеру. Проверить состояние порта для компьютера внутри такой подсети возможно только при наличии проброса портов.

Что такое проброс портов?

Проброс портов (Port Forwarding, иногда Virtual Servers) — специальная настройка на роутере, позволяющая перенаправить внешние запросы (из интернета) на компьютеры локальной сети. По сути это способ указать, на какой локальный компьютер пересылать данные и запросы подключения, пришедшие на определенный порт.

Допустим, у вас дома игровой или веб-сервер, подключенный через роутер к интернету. Все компьютеры, подключенные к этому же роутеру, находятся в одной сети, поэтому смогут подключиться к данному серверу. Однако снаружи, из интернета, подключиться к вашему серверу без проброса портов уже не получится.

Если ваш компьютер подключен к интернету напрямую (без роутера/маршрутизатора), то выполнять проброс портов не требуется. Все ваши открытые порты должны быть доступны из интернета (естественно, при наличии выделенного IP).

Как узнать, какие порты открыты на компьютере?

Для Windows: Пуск → «cmd» → Запустить от имени администратора → «netstat -bn» Для Linux: В терминале выполнить команду: «ss -tln»

Как закрыть порт?

Прежде всего надо устранить причину — запущенную программу или службу, которая открыла этот порт; ее надо закрыть/остановить. Если причина открытого порта не ясна — проверьте компьютер антивирусом, удалите лишние правила проброса портов на роутере и установите продвинутый файервол (Firewall).

2. Проверьте открытые порты в CentOS 7

Nmap localhost

Мы можем видеть, какие порты у нас открыты на данный момент, номер порта и сервис, который его открывает, так же, как мы видим, сколько портов закрыто.

примечание

В случае отсутствия установленного nmap мы можем использовать следующую команду для установки его в CentOS 7:

sudo yum установить nmap

Используя Nmap, мы можем визуализировать открытые порты на веб-сайте CentOS 7, например, чтобы увидеть открытые порты Solvetic.com, мы будем использовать следующую команду:

nmap 178.33.118.246

Мы можем видеть номер, состояние и тип обслуживания порта.

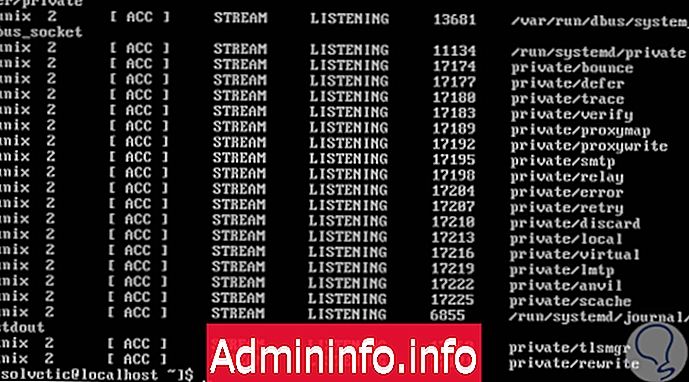

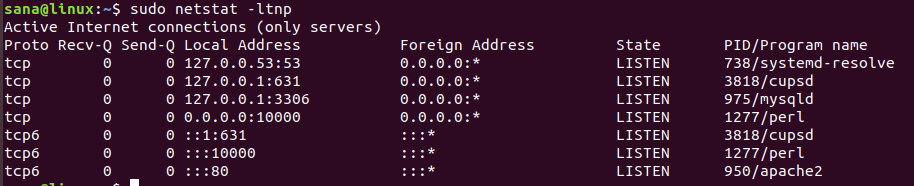

Кроме того, мы можем использовать команду netstat, чтобы детально увидеть состояние портов в CentOS 7, чтобы увидеть полный список портов, мы будем использовать следующую команду:

netstat -l

Смотрите статус порта в конкретном CentOS 7 В CentOS 7 мы можем использовать следующий синтаксис, чтобы увидеть состояние определенных типов портов:

netstat -lt (инициалы порта)

netstat -ltup

Если мы хотим видеть только порты TCP, мы будем использовать:

netstat -ltp

Наконец, в CentOS 7 мы можем использовать NetCat для определения статуса порта, для этого мы должны использовать следующий синтаксис:

nc -vn 1 (IP-адрес) (номер порта)

nc -vn 1 192.168.0.29 21

Если возвращенное сообщение « Отказано в соединении», это означает, что порт закрыт . Если отображаемое сообщение подключено, это означает, что порт открыт .

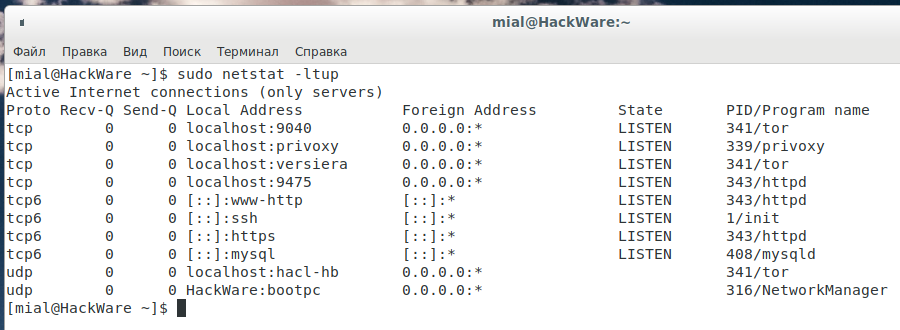

Статистика открытых сетевых соединений в Linux через команду «netstat»: описание ее атрибутов

Это базовая утилита линукс, которая не требует скачивания и установки, так как имеется практически во всех дистрибутивах операционной системы. Она позволяет быстро проверить доступность порта на Linux и показать открытие сетевые соединения.

Пользоваться командой можно и безо всяких атрибутов, но для максимально подробного отображения нужной информации без них не обойдись. Параметры у утилиты следующие:

- «-l / —listening» — проверка прослушиваемых соединений;

- «-p / —program» — отображение названия программы и ее PID’а;

- «-t / —tcp» — отображение TCP-соединений;

- «-u / —udp» — отображение UDP-соединений;

- «-n / —numeric» — показ IP-адресов в виде чисел.

Важно! Если соединение открытое и ожидает подключения, то оно обладает типом «listen» и рядом с ним будет указан айпи-адрес, используемый для выполнения этого подключения. Значение IP может быть любым (*/0.0.0.0) или конкретным (в этом случае оно будет указано)

Пример использования «netstat»

Способ 1. netstat

sudo netstat -ntulp

Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 0.0.0.0:139 0.0.0.0:* LISTEN 2392/smbd tcp 0 0 0.0.0.0:9518 0.0.0.0:* LISTEN 2894/skype tcp 0 0 0.0.0.0:8080 0.0.0.0:* LISTEN 2896/vlc tcp 0 0 127.0.0.1:3493 0.0.0.0:* LISTEN 2467/upsd .

- -l или —listening — посмотреть только прослушиваемые порты

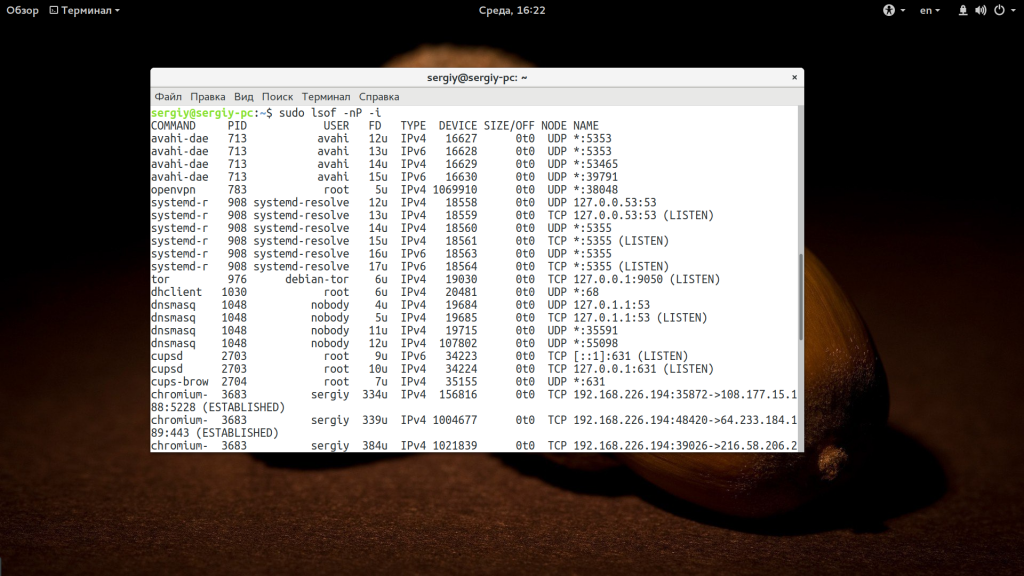

- -p или —program — показать имя программы и ее P >Способ 2 lsof

Утилита lsof позволяет посмотреть все открытые в системе соединения, в том числе и сетевые, для этого нужно использовать опцию i.

dhcpcd 2136 root 6u IPv4 4986 0t0 UDP *:bootpc ntpd 2213 root 27u IPv6 5598 0t0 UDP :ntp hamachid 2323 root 8u IPv4 5587 0t0 TCP 192.168.1.2:35445->212.118.234.65:https (ESTABLISHED) smbd 2392 root 27u IPv6 5624 0t0 TCP *:microsoft-ds (LISTEN) sshd 2421 root 3u IPv4 6196 0t0 TCP *:ssh (LISTEN) upsd 2467 nut 4u IPv4 6235 0t0 TCP comm-app.local:nut (LISTEN)

Еще один пример, смотрим какие процессы работают с портом 80:

sudo lsof -i | grep 80

ntpd 2213 root 23u IPv6 5422 0t0 UDP :ntp ntpd 2213 root 27u IPv6 5598 0t0 UDP :ntp skype 2894 serigy 87u IPv4 7080 0t0 TCP *:9518 (LISTEN) chrome 3114 sergiy 122u IPv4 31904 0t0 TCP 192.168.1.2:47804->srv118-131-240-87.vk.com:https (ESTABLISHED)

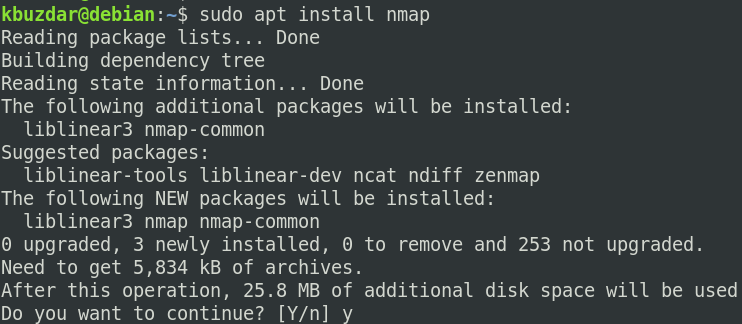

Проверьте открытые порты с помощью утилиты Nmap

Nmap — это утилита командной строки Linux, используемая для выполнения сканирования систем и сети. В основном он используется для аудита сети и сканирования безопасности. Он не устанавливается по умолчанию в системах Linux, однако вы можете установить его с помощью следующей команды в Терминале:

$ sudo apt install nmap

После выполнения указанной выше команды система может запросить подтверждение, если вы хотите продолжить установку или нет . Нажмите y, чтобы продолжить, после этого установка начнется в вашей системе.

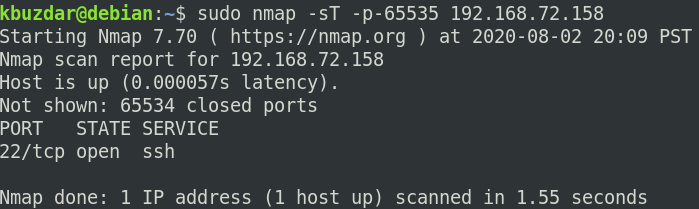

После установки вы можете использовать Nmap для проверки открытых портов в вашей системе. Для этого введите в Терминале следующую команду:

$ sudo nmap –sT –p-65535 ip-address

Поскольку IP-адрес нашей системы — 192.168.72.158, команда будет выглядеть так:

$ sudo nmap –sT –p-65535 192.168.72.158

Приведенный выше вывод показывает, что в системе открыт только порт 22.

Вот и все! В этой статье мы обсудили, как проверить открытые порты в системе Debian 10. Надеюсь, статья вам понравилась!

Как посмотреть открытые порты

Если с запуском портов уже более или менее в голове что-нибудь прояснилось, то давайте разберём, что же делать, чтобы посмотреть открытые порты? Итак, этот метод предусматривает наличие установленной утилиты netstat на вашем компьютере под управлением операционной системы Linux. Если этой программы на вашем устройстве нет, то обязательно установите его уже знакомыми средствами. После, достаточно будет ввести следующую команду в консоль: netstat -ltupn. Таким образом откроется окно с портами, адресами IP, а также именами процессов, которые являются владельцами соединений. Способ достаточно простой и не требует каких-либо усилий с вашей стороны, кроме использования утилиты netstat.

Используя команду netcat

Утилита netcat позволяет передавать/принимать данные через TCP/UDP соединения.

Шаблон вызова утилиты

Откроем прием (ключ -l) данных на порте 1234 с подробным выводом информации (ключ -v) и продолжением работы после разрыва соединения (ключ -k), по-умолчанию nc разрывает соединение после первого дисконекта.

Подключаемся к открытому порту и отправим import antigravity

Пример более полезного использования nc – передача файла. На принимающей стороне

На отправляющей стороне

Или можно отдавать файл любому подключившемуся. На передающей стороне

На принимающей стороне

Пример открытия shell’а на определенном порте (источник). На стороне, где нужно открыть шел

Еще один полезный пример с netcat – запуск процесса, с возможностью отслеживания его работы через сеть

7 ответов

125

Для есть несколько параметров, которые полезны для этого:

- или отображаются только сокеты, которые в настоящее время прослушивают входящее соединение.

- или показывает все сокеты, которые в настоящее время используются.

- или показывает сокеты tcp.

- или показывает сокеты udp.

- или показывает хосты и порты как числа, вместо того, чтобы разрешать их в dns и искать в /etc /services.

Вы используете их, чтобы получить то, что хотите. Чтобы узнать, какие номера портов в настоящее время используются, используйте один из следующих вариантов:

В выводе все упомянутые порты используются либо для прослушивания входящего соединения, либо для подключения к нему ** все остальные закрыты. Порты TCP и UDP имеют ширину 16 бит (они идут от 1-65535).

** Они также могут быть связаны /отсоединены от однорангового узла.

63

Вы можете использовать эту команду:

Если он показывает какой-то используемый процесс. Его закрытие (не используется), если нет выхода.

17

Другая альтернативная командная строка проста в использовании, чтобы узнать, какой процесс использует порт:

Я добавил следующую функцию в свой .bash_profile,

и теперь запустите «pslisten 5060», чтобы узнать, кто берет мой SIP-порт.

Работа с Apple Mac OS X тоже.

10

Состояние порта «LISTENING» указывает, что порт открыт?

Да. Это означает, что некоторые службы прослушивают этот порт вашего компьютера для входящего соединения, то есть этот порт открыт для установления новых подключений.

Любой порт, который не отображается на выходе, указывает, что он закрыт?

Да. Помните, что будет показывать все активные соединения, то есть порты, которые действуют как оба сервера (некоторые службы слушают эти порты для соединений с другого компьютера /процесса) и устанавливаются (соединения устанавливаются на этих портов независимо от того, что хост /служба может быть сервером или клиентом)

Все порты tcp и udp относятся к категории, называемой сокетами, и их очень много. Чтобы просмотреть информацию о соке, вы можете проверить .

2

Другим вариантом является ss . Это намного проще в использовании ….

В приведенной ниже команде будет выведен только список текущих сокетов для прослушивания.

1

На самом деле есть лучший способ увидеть, какие порты вы открыли. Проблема с или заключается в том, что они запрашивают сетевой стек и фактически не подключаются к машине, а вместо этого пытаются посмотреть, что работает в системе. Лучший подход — использовать так:

Чтобы увидеть открытые порты.

Или это может помочь, используя часы, а затем поиграть с тем, что вы хотите видеть.

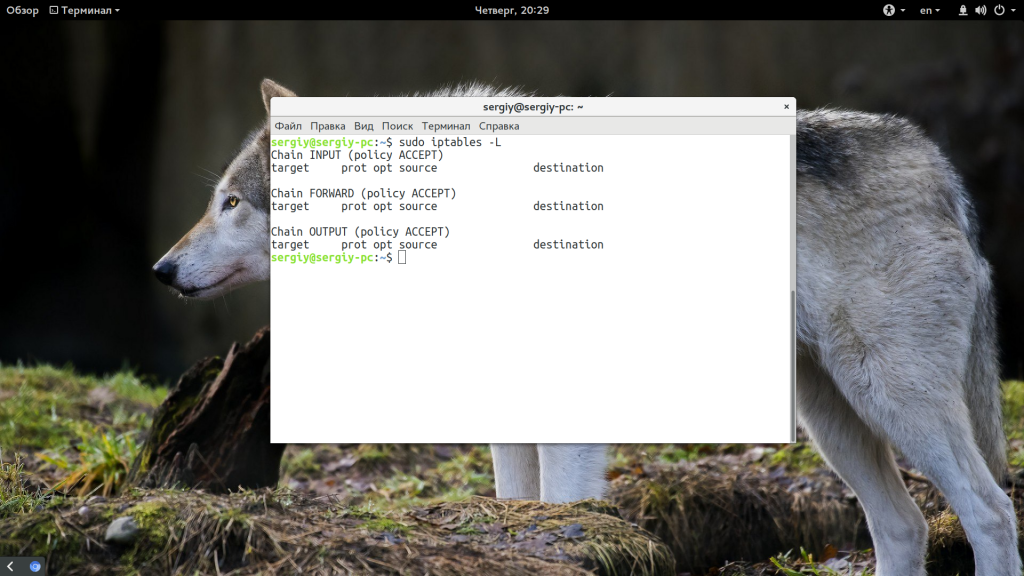

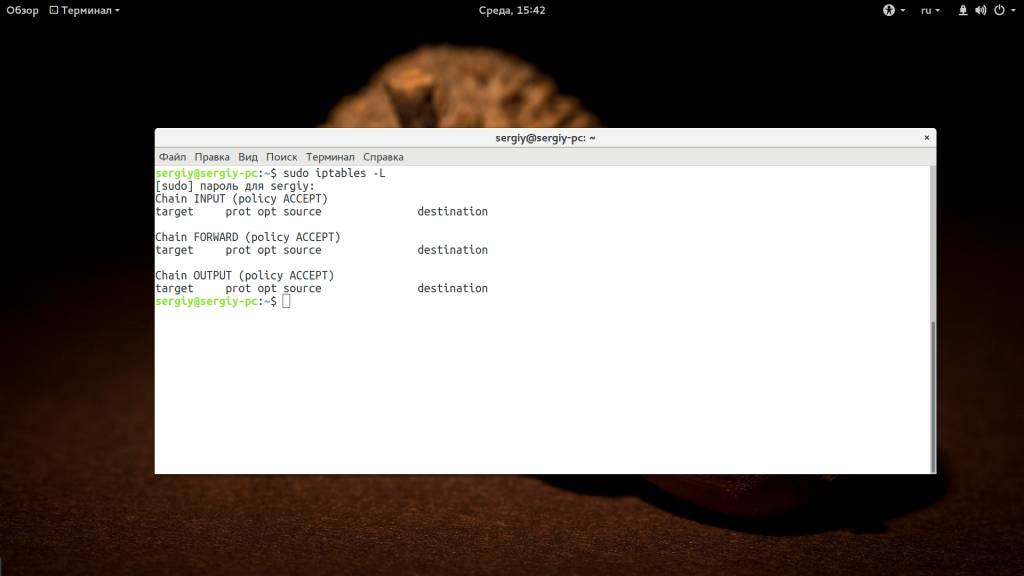

Просмотр правил Iptables

Прежде чем что-либо менять, нужно понять каким образом система работает сейчас. Возможно, для лучшего понимания материала вам сначала стоит ознакомиться со статьей iptables для начинающих. Для просмотра текущих правил iptables выполните такую команду:

Здесь мы видим три цепочки OUTPUT, INPUT и FORWARD, за открытые порты отвечает цепочка INPUT, именно через нее проходят все входящие пакеты. Сейчас политика по умолчанию — ACCEPT, это значит, что подключение ко всем портам разрешено. Здесь нам нужно настроить все самим и это будет проще если бы какая-либо программа уже создала свои настройки, но этот вариант мы тоже рассмотрим ниже.

Полезные приложения для отображения статуса вашего порта

В то время как командная строка является хорошим быстрым и грязным инструментом, есть более усовершенствованные сторонние приложения, которые могут помочь вам получить представление о конфигурации вашего порта. Два выделенных здесь являются просто популярными примерами.

SolarWinds требует, чтобы вы указали свое имя и данные, чтобы загрузить его, но вам решать, вносите ли вы свою реальную информацию в форму или нет. Мы опробовали несколько бесплатных инструментов, прежде чем остановиться на SolarWinds, но это был единственный инструмент, который работал правильно в Windows 10 и имел простой интерфейс.

Он также был единственным, кто не вызвал ложный положительный вирусный флаг. Одна из больших проблем программного обеспечения для сканирования портов заключается в том, что компании по обеспечению безопасности склонны рассматривать их как вредоносные программы. Поэтому большинство пользователей игнорируют любые предупреждения о вирусах, которые приходят с такими инструментами. Это проблема, потому что вы не можете определить разницу между ложным срабатыванием и настоящим вирусом в этих приложениях.

SolarWinds может поставляться с некоторыми прикрепленными строками, но на самом деле он работает так, как рекламируется, и прост в использовании.

Как вы, вероятно, можете сказать, это скорее веб-сайт, чем приложение. Это хороший первый порт захода, чтобы посмотреть, могут ли внешние данные пройти через ваш локальный порт или нет. Он автоматически определяет ваш IP-адрес, и все, что вам нужно сделать, это указать, какой порт для тестирования.

Затем он сообщит вам, заблокирован ли порт или нет, и вам нужно будет выяснить, находится ли блокировка на компьютере, маршрутизаторе или на уровне поставщика услуг.

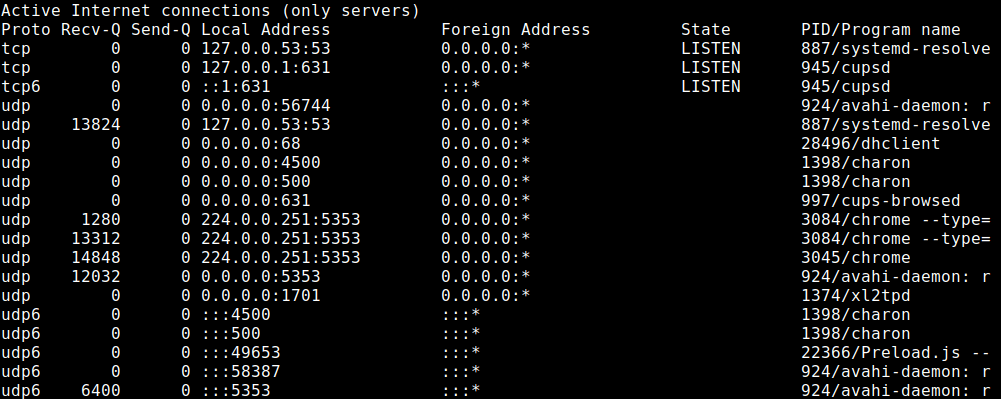

Открытые порты Ubuntu

Существуют не только порты, к которым программы подключаются удалённо, но и локальные порты, используемые программами для общения между собой. В качестве локальных также могут использоваться удалённые.

В Linux существует несколько утилит, которые можно использовать, чтобы посмотреть открытые порты. Одни из них полноценные сетевые сканеры, другие – локальные утилиты, отображающие всю доступную информацию. Рассмотрим основные из них.

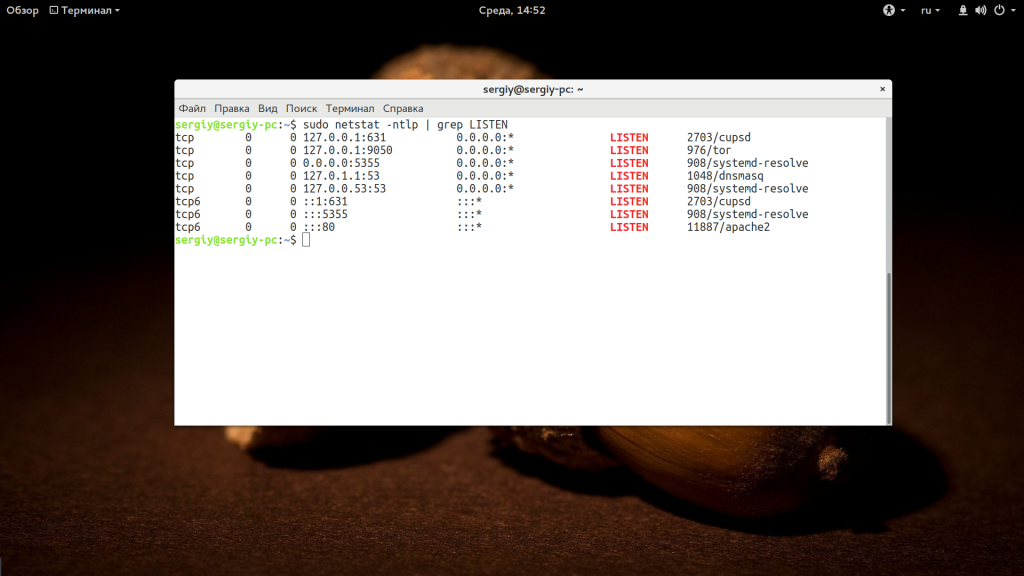

netstat

Это одна из самых старых и популярных утилит для просмотра открытых портов. Мы описывали её в отдельной статье, а сейчас просто кратко рассмотрим, как с ней работать. Чтобы посмотреть открытые порты, выполните такую команду:

netstat -ntlp | grep LISTEN

Опция -l сообщает, что нужно посмотреть прослушиваемые порты, -p показывает имя программы, -t и -u – отображают TCP и UDP порты, а -n показывает ip адреса в числовом виде. Дальше нужно выбрать только те строки, где встречается слово LISTEN, чтобы найти только прослушиваемые порты.

Здесь в первом столбце отображается протокол, затем два столбца – это данные, которые нам ничего полезного не говорят, а за ними уже идут локальный и внешний адреса. Если локальный адрес – 127.0.0.1, то это значит, что сервис доступен только на этом компьютере, а значение 0.0.0.0 или :: означает любой адрес, к таким сервисам могут подключаться из сети. В нашем примере это Apache и systemd-resolvd.

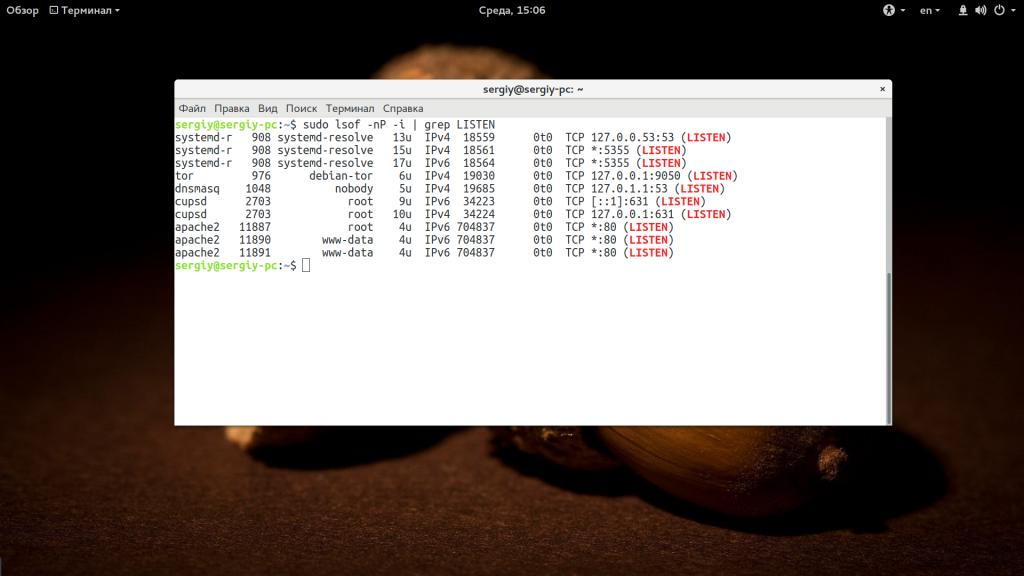

Утилита lsof тоже предназначена для просмотра открытых соединений. Основная ее функция – просмотр открытых файлов, но с её помощью можно посмотреть открытые порты Ubuntu. Используйте такие параметры:

sudo lsof -nP -i | grep LISTEN

Опции -n и -P указывают, что необходимо отображать не только цифровые имена портов и ip-адреса, но и имена доменов и сервисов. Опция -i отображает все сетевые подключения, а с помощью grep мы фильтруем только те, которые находятся в состоянии прослушивания.

Представление информации немного отличается, но в общем и целом мы видим всё ту же информацию. Кроме неё, здесь ещё отображается имя пользователя, от которого запущен процесс. Вы можете не ограничиваться фильтрами и посмотреть все доступные соединения:

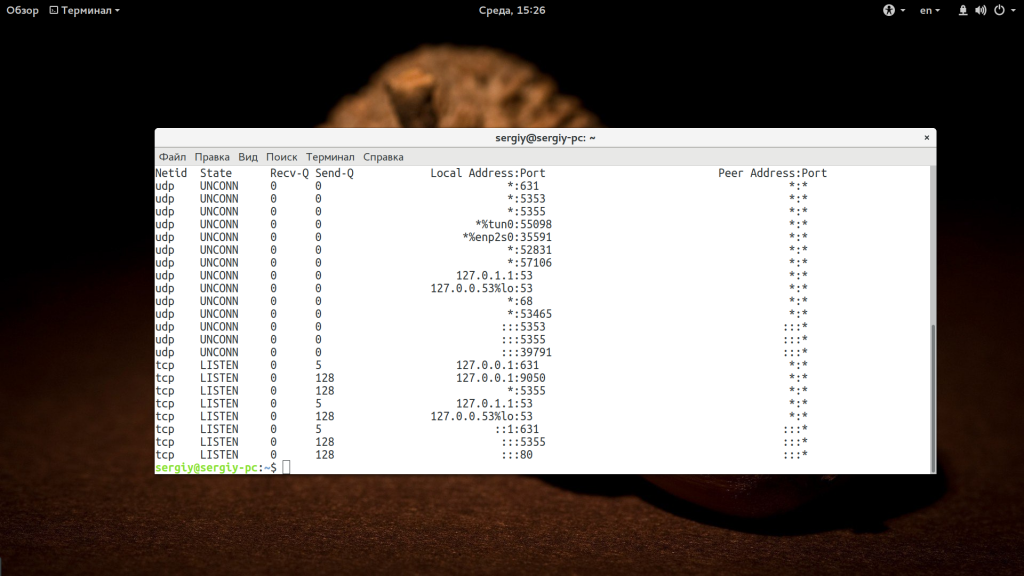

Команда ss – это улучшенная версия netstat. Точно так, как для замены ifconfig была придумана утилита ip, ss разработали для замены netstat. Команда будет выглядеть следующим образом:

Все данные здесь выводятся почти так же, как и в netstat, поэтому вы легко во всём разберётесь. В дополнение к выше перечисленным командам: возможно, вам нужно будет посмотреть на правила брандмауэра iptables, чтобы понять, какие порты закрыты с его помощью:

Все данные здесь выводятся почти так же, как и в netstat, поэтому вы легко во всём разберётесь. В дополнение к выше перечисленным командам: возможно, вам нужно будет посмотреть на правила брандмауэра iptables, чтобы понять, какие порты закрыты с его помощью:

В нашем примере нет никаких ограничений. Политика по умолчанию – ACCEPT. На промышленных серверах может применяться политика DENY, а нужные порты будут разрешены с помощью правил.

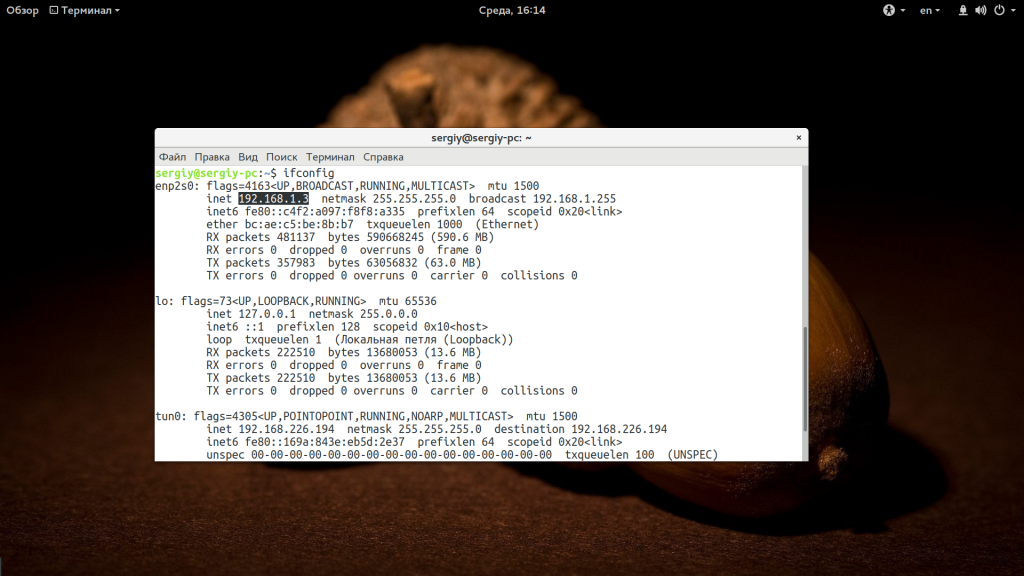

Сетевой сканер nmap позволяет проверить список портов Ubuntu так, как бы это делал злоумышленник при попытке атаки на вашу систему. Здесь вы будете видеть все порты, которые видны снаружи. Но для сканирования нужно использовать внешний ip-адрес. Не сетевой ip-адрес провайдера, а адрес вашего компьютера, например, в локальной сети чаще всего используется 192.168.1.2. Посмотреть ip вашего сетевого интерфейса можно с помощью команды ifconfig:

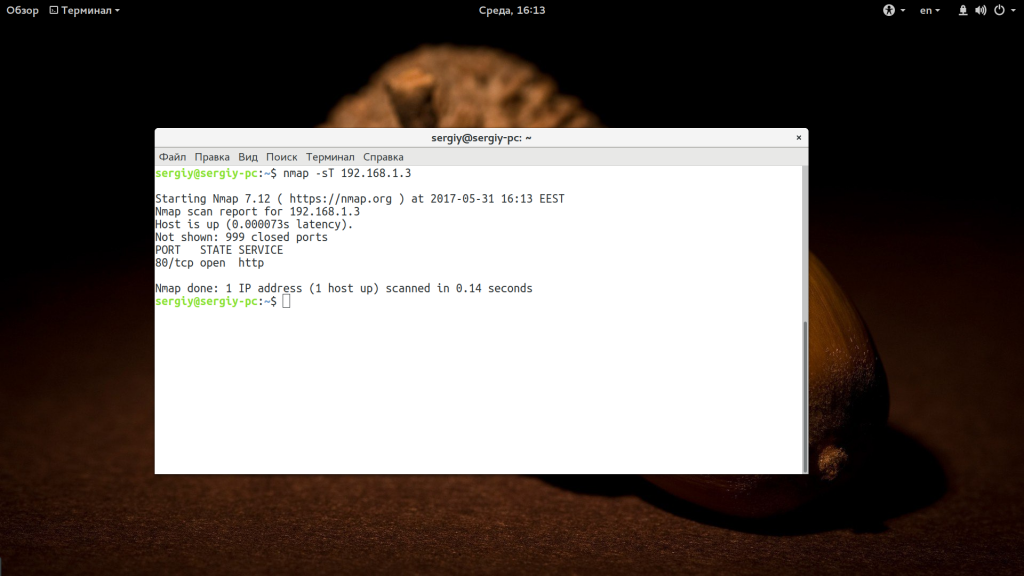

Чтобы просто просканировать открытые порты Ubuntu, будет достаточно выполнить:

nmap -sT 192.168.1.3

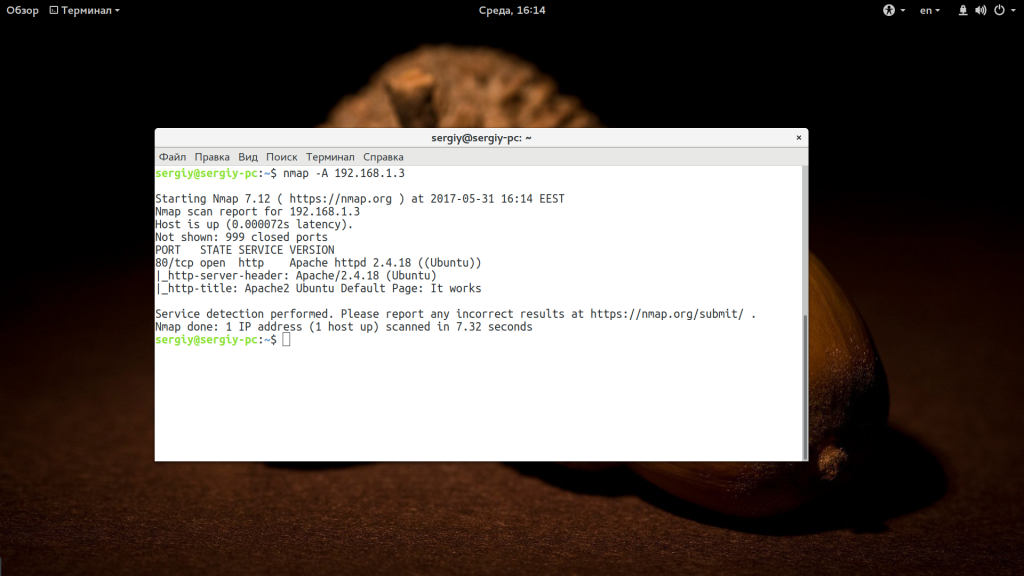

Также можно выполнить комплексное сканирование всех уязвимостей

Важно отметить, что команда не находит все уязвимости, а проверяет только самые простые. Для активации этого режима используется опция -A:

sudo nmap -A 192.168.1.3

Как пользоваться nmap, читайте в отдельной статье.

Как проверить, открыт ли порт для подключения

Порты присутствуют у всех сетевых устройств, включая маршрутизаторы и роутеры, поэтому при анализе среды важно понимать, какой именно узел проверяется. На этом отчасти основаны системы безопасности, когда ради блокировки вероятных хакерских атак закрываются все свободные сокеты и открываются только те, которые используются корпоративным софтом

Существует три основных способа проверки открытых портов:

- Специализированные онлайн-сервисы.

- Прикладные приложения, запускаемые на компьютере.

- Встроенные в операционную систему утилиты.

Выбор решения зависит от задач. Так, если требуется открыть доступ к своему компьютеру извне, можно воспользоваться сервисами 2ip.ru или portscan.ru. При локальных работах удобнее приложения типа Portforward Network Utilities или штатная утилита TELNET. Она поставляется в «стандартной» сборке Windows и доступна для запуска в консоли CMD.

Перечень открытых портов на локальном компьютере

Открытый порт на домашнем или рабочем компьютере – это фактически «дыра» в безопасности и риски утраты контроля над ситуацией. Именно через них проникают трояны и иные вирусы, которые имеют цель предоставить злоумышленнику возможность удаленного подключения к ПК без разрешения владельца.

Проверить занятые порты легко:

- Нужно нажать комбинацию клавиш <Win+R>.

- Ввести команду CMD и нажать кнопку Enter.

- Ввести команду netstat –a и повторно нажать Enter.

В консоли отобразится перечень занятых портов с указанием, какое приложение или служба ими «распоряжается». Такой вариант проверки интересен тем, что он дает объективную картину. Если рассчитывать только на онлайн-сервисы, иногда создается впечатление, что открытых портов нет. Эффект создается из-за блокировки внешних запросов брандмауэром Windows или другим ПО.

Если хочется изучить список на предмет «посторонних» программ, его лучше выгрузить в файл при помощи команды netstat –a >имя.txt. По умолчанию список сохраняется в каталоге пользователя, в аккаунте которого происходил запуск утилиты (типа C:\\Пользователи\User\). При желании перед запуском утилиты можно перейти в корень диска командой cd c:\.

Просмотр открытых портов на удаленном компьютере

При взаимодействии с удаленным сервером используется другая утилита – TELNET. В Windows она по умолчанию отключена, потому что не относится к пользовательским приложениям. Перед первым запуском придется провести «активацию». Существует два способа включения – в консоли или через графический интерфейс.

Активация заключается во вводе специальной команды:

dism /online /Enable-Feature /FeatureName:TelnetClient

Она сработает только при запуске консоли с правами администратора. Схема открытия приложения несколько иная:

- Нажать комбинацию клавиш <Win+X>.

- Выбрать пункт «Командная строка (администратор)».

- В открывшемся окне ввести команду активации telnet.

Если пользователь предпочитает управлять компьютером через графический интерфейс, нужно запустить панель управления, а в ней утилиту «Удаление программы». В открывшемся окне нужно перейти в раздел «Включение или отключение компонентов Windows», далее в общем списке найти строку «Telnet», поставить в ней галочку и нажать кнопку ОК. Все, служба активирована и готова к использованию (даже в консоли).

Синтаксис:

telnet опции хост порт

Хост – это домен или его IP-адрес, порт – виртуальное дополнение для образования сокета, опции же позволяют менять режим подключения. Их основные варианты:

- -4 – использовать адреса стандарта IPV4;

- -6 – использовать адреса стандарта IPV6;

- -8 – применять 8-битную кодировку типа Unicode;

- -E – отключение поддержки Escape-последовательностей;

- -a – вход с именем пользователя из переменного окружения User;

- -b – использовать локальный сокет;

- -d – включить режим отладки;

- -p – режим эмуляции rlogin;

- -e – задать символ начала Escape-последовательности;

- -l – пользователь для авторизации на удаленном сервере.

Простейший вариант проверки открытых портов – это ввод команды без опций:

telnet 10.0.119.127 80

Если на экран будет выведено сообщение «Сбой подключения», порт закрыт, нужно подбирать другой номер. Если порт открыт, пользователь увидит пустой экран или приглашение со стороны сервера ввести логин и пароль.

Метод 1: Используя команду netstat

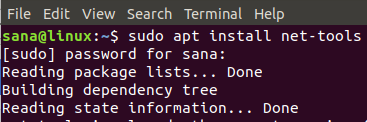

Netstat или утилита статистики сети используются для просмотра информации, связанной с сетевыми соединениями. Это включает информацию об интерфейсной статистике, таблицах маршрутизации и многое другое. Эта утилита доступна в большинстве систем Linux, таким образом давайте используем ее для просмотра информации, о котором портах определенные процессы используют в системе.

Для использования команды netstat необходимо установить утилиту сетевых инструментов, если это уже не установлено в системе посредством следующей команды:

$ sudo apt install net-tools

Тогда выполните следующую команду:

$ sudo netstat -ltnp

Вышеупомянутая команда дает netstat информацию на основе следующих функций:

- l: отобразите только сокеты слушания

- t: отобразите соединение TCP

- n: отобразите адреса в числовой форме

- p: отобразите идентификатор процесса / Название программы

Например, в вышеупомянутом выводе команды netstat, программа Apache2 с идентификатором 950 процесса работает на номере порта 80.

Можно также отфильтровать статистику для определенного порта путем слияния функции grep в команду.

Пример:

$ sudo netstat -ltnp | grep -w ':80'

Эта команда скажет Вам конкретно, какой процесс работает на номере порта 80.

![]()

Узнать, кто использует данные порты:

-

netstat –bno – получить список вех сетевых соединений и связанных с ними программ

- -n – отображает адреса и номера портов в числовом формате

- -b – отображает исполняемый файл, участвующий в создании каждого соединения

Обычный веб-сервер, на котором запущены FTP, SSH и MySQL, выведет следующую информацию:

Вышеуказанная команда запускает утилиту netstat с соответствующими флагами и передает вывод функции grep, которая извлекает строки, содержащие слово “LISTEN”. В результате мы получаем список открытых портов и имена процессов, прослушивающих эти порты.

Все команды netstat, ss, netcat относится к сетевым утилитам и доступны по-умолчанию в большинстве linux-дистрибутивах.

Команда netstat умеет показывать сетевые соединения (входящие/исходящие), таблицу маршрутизации, статистику по сетевым интерфейсам и т.д.

Список всех открытых портов при помощи команды netstat

Это просто. Тут мы используем либо команду netstat. Да, так просто, всего одна строчка и все у нас перед глазами:

Тут мы можем увидеть какие порты находятся в состоянии прослушивания (Listen).

Данную информацию отображает команда netstat -s:

Отдельная статистика по TCP:

Отдельная статистика по UDP:

Узнать PID и имя ПО, которое проявляет сетевую активность

Для того, что бы узнать какой именно процесс у нас использует сетевое соединения или проявляет аномальную сетевую активность можно использовать команду netstat -pt:

Если нужно наоборот, узнать процесс по порту, то команда будет выглядеть так:

Расширенная информация о сетевом интерфейсе

Для этого используем команду:

Также мы использовали следующие флаги:

- t – выводит список портов TCP.

- u – выводит список портов UDP.

- l – выводит только слушающие (Listen) сокеты.

- n – показывает номер порта.

- p – показывает имя процесса или программы.