Введение в Linux Proxy Server

В современном мире Интернет стал более распространенным, чем когда-либо. Каждый может легко получить доступ к Интернету. Поскольку они «с великой силой, приходит с большой ответственностью». Интернет не является безопасным для свободного использования, люди могут легко получить вашу информацию, если вы не предприняли определенных шагов, чтобы обезопасить себя во время использования Интернета. Основными проблемами использования просмотра без защищенного интернет-канала являются кража личных данных и нарушения безопасности. Один из лучших способов защитить себя от хакеров — использовать прокси-сервер. Давайте посмотрим, как вы можете защитить свою систему Linux.

Прокси-серверы

Прокси-сервер — это как защитный барьер между вашей системой и Интернетом. Эти программные приложения, которые работают на вашем межсетевом экране, чтобы предотвратить косвенный доступ в Интернет к вашей сети. Прокси-серверы — это промежуточные серверы, отделяющие конечных пользователей от веб-сайтов, которые они просматривают. Когда вы используете прокси-сервер, интернет-трафик проходит через прокси-сервер по пути к запрошенному вами адресу. То же самое происходит с данными, полученными с адреса. Позже прокси-сервер передает вам данные, полученные с веб-сайта.

Преимущества использования прокси-сервера Linux

Помимо защиты вашей системы прокси-сервер имеет следующие преимущества:

- Анонимность. Используемый вами веб-сервер может видеть только IP-адрес прокси-сервера, но не вашу систему.

- Контроль: если вы являетесь владельцем сайта, вы можете видеть, кто посещает ваш сайт. Вы можете выбрать, кто посещает ваш сайт. Если вы заблокировали кого-то со своего сайта, он получит сообщение, в котором будет указано «сайт недоступен»

- Кэширование: вы можете сэкономить трафик, если я кеширую веб-сайт.

- Вредоносное ПО: вы можете перехватывать ненужные вещи и останавливать нежелательные сообщения на прокси-сервере.

- Балансировка нагрузки: эффективное распределение входящего сетевого трафика между серверами.

Как настроить прокси-сервер Linux

Существует много прокси-серверов Linux, но одним из наиболее эффективных и распространенных прокси-серверов является Squid. Squid — бесплатный и простой в использовании прокси-сервер Linux. Это прямой прокси-сервер с открытым исходным кодом со многими функциями. Это используется многими организациями для их прямых потребностей прокси.

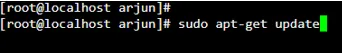

1. Первое, что нужно сделать, это обновить список последних пакетов. Используйте «Sudo apt-get update».

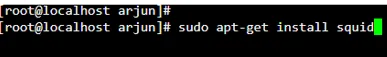

2. Установите прокси-сервер Squid.

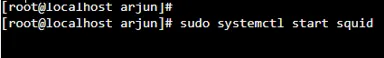

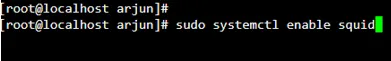

3. Запустите и включите прокси-сервер.

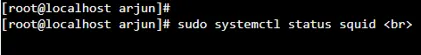

4. Чтобы увидеть статус, используйте команду «systemctl status». Статус которого должен быть активным.

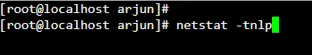

5. Чтобы увидеть, какой порт работает прокси, используйте «netstat –tnlp».

Основным вариантом использования для большинства из нас является подключение к Интернету через прокси-сервер. Если вы хотите подключиться к Интернету через прокси-сервер, вам необходимо настроить ACL (Access Control List) в вашей конфигурации squid. Отредактируйте файл squid.conf, чтобы разрешить доступ к определенным диапазонам IP-адресов.

![]()

Чтобы заблокировать доступ к определенным веб-сайтам, добавьте их в черный список прокси.

![]()

Теперь вы готовы идти.

Риски использования прокси-сервера Linux

Вот возможные риски использования прокси-сервера, который приведен ниже:

- Риски бесплатных прокси-серверов бесплатные прокси-серверы будут использовать рекламу для получения дохода, поэтому вы будете раздражены всеми объявлениями при использовании бесплатного прокси.

- Журнал просмотра : прокси-серверы имеют историю просмотров и ваш оригинальный IP

- Без шифрования: если вы используете прокси-сервер без шифрования, вы также можете не использовать прокси-сервер

Вывод

Эй, вы только что узнали, как настроить прокси-сервер Linux в вашей системе. Теперь вы можете безопасно просматривать веб-сайты, не опасаясь кражи личных данных или взлома. Для всех новых сообщений, касающихся Linux, обязательно следите за eduCBA.

Рекомендуемые статьи

Это руководство по Linux Proxy Server. Здесь мы обсуждаем преимущества, а также шаги по настройке прокси-сервера Linux вместе с рисками его использования. Вы также можете посмотреть следующие статьи, чтобы узнать больше —

- DHCP-сервер в Linux

- Введение в Linux

- Linux против Android

- Типы оболочек в Linux

- Полное руководство для самых популярных операторов Linux

- Руководство по разнице между iPhone и Android

Squid — прокси сервер

Squid — это полнофункциональное приложение кэширующего прокси сервера, которое предоставляет сервисы кэширования и прокси для HTTP, FTP и других популярных сетевых протоколов. Squid может осуществлять кэширование и проксирование SSL запросов и кэширование результатов DNS поиска, а также выполнять прозрачное кэширование. Squid также поддерживает широкий набор кэширующих протоколов, таких как ICP (кэширующий интернет протокол), HTCP (гипертекстовый кэширующий протокол), CARP (протокол кэширования маршрутизации) и WCCP (кэширующий протокол перенаправления контента).

Прокси сервер Squid — это великолепное решение широких требований к кэширующему и прокси серверу, которое масштабируется для сетей от уровня регионального офиса до корпорации, когда обеспечивается расширяемый разделяемый механизм контроля доступа и отслеживания критических параметров через протокол SNMP. Когда выбираете компьютерную систему для использования в качестве Squid прокси или кеширующего сервера, убедитесь что ваша система оснащена большим количеством оперативной памяти, поскольку Squid поддерживает кэш в памяти для увеличения производительности.

В терминале введите следующую команду для установки сервера Squid:

sudo apt-get install squid

Настройка

Squid настраивается редактированием директив, содержащихся в конфигурационном файле /etc/squid/squid.conf. Следующие примеры иллюстрируют некоторые директивы, которые могут быть изменены для воздействие на поведение сервера Squid. Для более глубокой настройки Squid смотрите раздел .

Прежде, чем редактировать конфигурационный файл, вам стоит сделать копию оригинального файла и защитить ее от перезаписи, чтобы у вас всегда оставались оригинальные настройки в качестве справочника и для повторного использования при необходимости.

Скопируйте файл /etc/squid/squid.conf и защитите его от записи следующими командами в терминале:

sudo cp /etc/squid/squid.conf /etc/squid/squid.conf.original sudo chmod a-w /etc/squid/squid.conf.original

1. Для настройки вашего сервера Squid на прослушивание порта 8888 вместо стандартного 3128, измените директиву http_port как показано здесь:

http_port 8888

2. Измените директиву visible_hostname для того, чтобы присвоить серверу Squid определенное имя хоста (hostname). Это имя необязательно должно быть именем хоста компьютера. В примере оно определено как weezie:

visible_hostname weezie

3. Используя контроль доступа Squid, вы можете настроить, чтобы использование интернет сервиса прокси было доступно только пользователям с определенных IP адресов. Например, мы проиллюстрируем доступ пользователей только из подсети 192.168.42.0/24:

Добавьте следующее в конец секции ACL вашего файла /etc/squid/squid.conf:

acl fortytwo_network src 192.168.42.0/24

Затем добавьте следующее в начало секции http_access вашего файла /etc/squid/squid.conf:

http_access allow fortytwo_network

4. Используя великолепные возможности контроля доступа Squid, вы можете настроить возможность использования интернет сервиса прокси только в обычные рабочие часы. Например, мы покажем как настроить доступ сотрудников, которые работают с 9:00 до 17:00 с понедельника по пятницу из подсети 10.1.42.0/24:

Добавьте следующее в конец секции ACL вашего файла /etc/squid/squid.conf:

acl biz_network src 10.1.42.0/24 acl biz_hours time M T W T F 9:00-17:00

Затем добавьте следующее в начало секции http_access вашего файла /etc/squid/squid.conf:

http_access allow biz_network biz_hours

После внесения изменений в файл /etc/squid/squid.conf сохраните его и перегрузите приложение сервера squid, чтобы изменения вступили в силу, следующей командой в терминале:

sudo /etc/init.d/squid restart

Установка

К сожалению последних версий 3proxy в репозиториях нет. Поэтому и для CentOS и для Debian/Ubuntu необходимо будет собирать 3proxy вручную. Старый добрый make install.

Для сборки из исходного кода нам нужен компилятор gcc

# yum install gcc

Скачиваем последнюю доступную версию с Github и компилируем

# cd /tmp # wget https://github.com/z3APA3A/3proxy/archive/0.8.12.tar.gz # tar -xvf 0.8.12.tar.gz # cd 3proxy-0.8.12/ # make -f Makefile.Linux

не делаем.

Добавим нового системного пользователя от имени которого будет работать 3proxy (без доступа к shell и без домашнего каталога)

# useradd -s /usr/sbin/nologin -U -M -r 3proxy

В дальнейшем нам понадобятся UID и GID нового пользователя

# id 3proxy uid=996(3proxy) gid=994(3proxy) groups=994(3proxy)

Следуя правилам FHS наш 3proxy будет установлен в каталоге .

Создаём необходимые каталоги и копируем скомпилированные файлы

# mkdir -p /opt/3proxy/{bin,etc,log}

# cp src/{3proxy,socks,pop3p,mycrypt} /opt/3proxy/bin/

// При желании можно скопировать конфиг-пример

// cp cfg/3proxy.cfg.sample /opt/3proxy/etc/3proxy.cfg

touch /opt/3proxy/etc/3proxy.cfg

touch /opt/3proxy/etc/3passwd

Делаем chown и chmod

# chown 3proxy:3proxy -R /opt/3proxy # chmod 444 /opt/3proxy/etc/3proxy.cfg # chmod 400 /opt/3proxy/etc/3passwd

IPv6

Формат такой

proxy -6 -p -i -e

- -p — номер порта. Должен быть разный для каждого v6 адреса

- -i — адрес для подключения

- -e — исходящий адрес

Пример конфигурационного файла

# HTTP(S) прокси auth strong users user1337:CL:CoolPassword allow * proxy -6 -n -a -p50001 -i -e proxy -6 -n -a -p50002 -i -e # Socks прокси auth strong users user1337:CL:CoolPassword allow * socks -6 -p50003 -i -e socks -64 -p50004 -i -e -e

опции , , , задают приоритет разрешения имен в адреса IPv4 и IPv6 (только IPv4, приоритет IPv4, приоритет IPv6, только IPv6). Подробности в

Важно! Если используется только v6, то с socks-сервером .

Для плагина FoxyProxy например требуется включить опцию Send DNS through SOCKS5 proxy

При правильной настройке сайт ipv6-test.com покажет следующий результат

IPv6

IPv4+IPv6

Шаг 3: изменение изначальных установок для включения прокси

В этой части необходимо внести изменения для того, чтобы изначальный виртуальный хост Apache выполнял роль обратного прокси-сервера для одного или нескольких бэкенд-серверов.

Сначала нужно открыть конфигурационный файл Apache в редакторе nano (или в другом редакторе на ваш выбор):

$ sudo nano /etc/apache2/sites-available/000-default.conf

Внутри этого файла найдите блок с первой строкой <VirtualHost *:80> . Первый пример ниже продемонстрирует, как изменить этот файл так, чтобы использовать обратный прокси для одного бэкенд-сервера, а второй пример – для установки балансировки нагрузки для нескольких бэкенд-серверов.

1 пример: обратное прокси для одного бэкенд-сервера

Скопируйте текст ниже вместо всего текста, расположенного в блоке VirtualHost, то есть чтобы в итоге блок выглядел вот так:

<VirtualHost *:80> ProxyPreserveHost On ProxyPass / http://127.0.0.1:8080/ ProxyPassReverse / http://127.0.0.1:8080/ </VirtualHost>

Если вы продолжаете следовать этому руководству и используете тестовые серверы, которые создали ранее, то скопируйте 127.0.0.1:8080, как и написано в примере. Если у вас есть свои собственные серверы приложений, то используйте их адреса.

В блоке используется три директивы:

- ProxyPreserveHost – заставляет Apache передать оригинальный заголовок Host бэкенд-серверу. Это полезно, так как в этом случае бэкенд-сервер получает адрес, который используется для доступа к приложению;

- ProxyPass – основная директива для настройки прокси. В данном случае она указывает, что все, что идет после корневого адреса URL (/), должно быть отправлено на бэкенд-сервер по указанному адресу. Например, если Apache получит запрос /primer, то он подключится к http://ваш_бэкенд-сервер/primer и отправит соответствующий ответ;

- ProxyPassReverse – должна иметь такие же настройки, как и ProxyPass. Она сообщает Apache, как изменить заголовки в ответе от бэкенд-сервера. Таким образом гарантируется, что браузер клиента будет перенаправлен на прокси-адрес, а не на адрес бэкенд-сервера.

После внесения изменений Apache необходимо перезапустить:

$ sudo systemctl restart apache2

Теперь, если вы наберете в браузере адрес своего сервера, вы увидите ответ от вашего бэкенд-сервера вместо приветственной страницы Apache.

2 пример: балансировка нагрузки между несколькими бэкенд-серверами

Если у вас есть несколько бэкенд-серверов, будет хорошей идеей при использовании прокси распределить трафик между ними; сделать это можно при помощи функции балансировки нагрузки утилиты mod_proxy.

Как и в первом примере, тут вам тоже необходимо заменить текст в блоке VirtualHost на следующий:

<VirtualHost *:80> <Proxy balancer://mycluster> BalancerMember http://127.0.0.1:8080 BalancerMember http://127.0.0.1:8081 </Proxy> ProxyPreserveHost On ProxyPass / balancer://mycluster/ ProxyPassReverse / balancer://mycluster/ </VirtualHost>

В целом текст похож на предыдущий, однако вместо указания одного бэкенд-сервера появляется новый блок Proxy, в котором указано несколько серверов. Блок называется balancer://mycluster (название можно изменить) и состоит из одного или нескольких BalancerMembers, которые определяют адреса лежащих в основе бэкенд-серверов.

Директивы ProxyPass и ProxyPassReverse используют пул балансировки нагрузки под названием mycluster вместо конкретного сервера.

Вы можете использовать адреса тестовых серверов (как указано выше), либо заменить их на адреса своих серверов.

Для того, чтобы изменения вступили в силу, перезапустите Apache:

$ sudo systemctl restart apache2

Теперь проведите такой же тест, как и в первом примере: введите IP-адрес вашего сервера в браузер и вместо стандартного приветствия Apache вы увидите один из ответов бэкенд-серверов. Если вы используете тестовые серверы, то это будет либо “Hello world!”, либо “Hello Timeweb!”. Обновите страницу несколько раз и, если вы увидели оба текста, значит все работает корректно.

Преимущества и недостатки

Он включает в себя:

- HTTP прокси с поддержкой HTTPS и FTP.

- SOCKSv4/SOCKSv4.5/SOCKSv5 прокси.

- POP3 прокси.

- SMTP прокси.

- AIM/ICQ прокси.

- MSN messenger / Live messenger прокси.

- FTP прокси.

- Кэширующий DNS прокси.

- TCP и UDP портмапперы.

Так же доступны дополнительные возможности, такие как:

- Управление доступом.

- Ограничение ширины потребляемого канала.

- Ограничение трафика на день, неделю и месяц.

- Перенаправление соединений.

- Построение цепочек соединений.

- Ротация лог-файлов.

- Ведение журналов через ODBC и syslog.

- Поддержка IPv6.

и ряд других.

К недостаткам можно отнести:

- Отсутствие поддержки кеширования веб-страниц.

- Отсутствие в официальных репозиториях некоторых linux-дистрибутивов (включая Debian и Ubuntu), но в репозиториях Gentoo, RedHat, Alt Linux присутствует.

- Операционная система Debian GNU/Linux (версии с 7 по 9) или Ubuntu (версии с 14.04 по 17.04) любой разрядности (32/64 бита).

- Пользователь с привилегиями root (как вариант доступ через sudo).

Зачем прокси-серверы компаниям и руководителям?

Анонимность и безопасность не единственные функции прокси-сервера. Еще он решает такой вопрос, как контроль доступа. Если вы не хотите, чтобы подчиненные сидели в рабочее время на Facebook или

, через прокси вы заблокируете доступ к социальным сетям. Правда, у сотрудников останутся смартфоны с мобильным интернетом, но это уже другая история.

Прокси защитит вас и от навязчивой рекламы. Настроив через него фильтрацию контента, можно отсеять навязчивые сообщения или материалы для взрослых. Словом, прокси-серверы позволяют контролировать, кто, когда и как пользуется интернетом. Вы можете использовать прокси и для регистрации действий пользователей: в журнале регистрации будет записана дата, время и содержимое страниц, которые просматривались в Сети.

Риски, которые несет с собой использование прокси

Да, риски есть, причем серьезные. Придется потратить чуть больше времени на изучение proxy-серверов, прежде чем выбрать какой-то из них и начать использовать.

Например, стоит взять во внимание тот факт, что бесплатные прокси зачастую не очень хорошо подходят для решения вопросов безопасности. Чтобы как-то зарабатывать, владельцы шлюзов ищут иные пути для этого

Они продают пользовательские данные. Помогают распространять таргетинговую рекламу. Но даже этих денег не хватает, чтобы обеспечить высокую безопасность и скорость работы сервера, поэтому бесплатные варианты бывают тормозными и небезопасными.

Также стоит понимать: использование прокси-сервера равняется передаче личных данных третьему лицу. Обычно с ними знакомятся только провайдер связи и владельцы страниц, которые вы посещаете. Теперь появится еще одна сторона, у которой будет доступ ко всему вашему трафику. Не факт, что он будет шифроваться или храниться в безопасности. И неизвестно, на каких условиях proxy-сервер может взаимодействовать с государством.

Естественно, об этом никто напрямую рассказывать не станет. Но некоторые шлюзы смогли завоевать положительную репутацию. О них поговорим дальше.

Запускайте веб-браузер или программы с прокси-цепочками

После того, как мы настроили прокси-цепочки, теперь нам нужно будет запустить веб-браузер с использованием прокси-цепочек, например, мы могли бы выполнить следующую команду, чтобы открыть определенный веб-сайт через сеть Tor:

При выполнении в консоли мы можем видеть все, что proxychains делает внутри:

И проверьте, от which-es-my-ip.net, что полученный нами IP-адрес не совпадает с тем, который у нас есть на самом деле в нашем соединении, а запутан сетью Tor.

С этого момента весь трафик, который мы генерируем в окне браузера, открытом с помощью предыдущей команды, будет полностью анонимным, что позволит установить прямое неанонимное соединение из любого другого окна, которое мы открываем вручную из того же браузера.

Если вы хотите запустить любую другую программу с доступом в Интернет через этот настроенный нами прокси, вам просто нужно будет запустить «proxychains», а затем программу, которую мы хотим. Например, проксичейны широко используются пентестерами для удаленного анонимного сканирования портов, таким образом, если мы выполняем:

Мы можем выполнить сканирование портов на основе настроенного нами прокси, таким образом, будет отображаться не наш реальный общедоступный IP-адрес, а адрес настроенного прокси.

Мы надеемся, что с помощью этого руководства вы сможете просматривать и выполнять различные действия в Интернете анонимно, используя сеть Tor или любой другой анонимный прокси-сервер, который мы можем настроить в этой мощной и простой в использовании программе Proxychains.

Управление squid

Демон управляется init-скриптом /etc/init.d/squid3. Прокси-сервер представляет собой процесс /usr/sbin/squid3. Демон поддерживает множество параметров, с которыми можно ознакомиться в man squid, но в таких дистрибутивах, как Debian и RH для управления демоном вполне достаточно init-скрипта.

Проверить работоспособность сервера squid можно следующим образом:

gw ~ # # проверка работоспособности squid на сетевом интерфейсе gw ~ # netstat -npl | grep 3128 tcp 0 0 0.0.0.0:3128 0.0.0.0:* LISTEN 25816/(squid) gw ~ # # проверка, запущен ли процесс демона gw ~ # ps aux | grep squ root 25814 0.0 0.0 9316 1644 ? Ss Feb15 0:00 /usr/sbin/squid3 -YC -f /etc/squid3/squid.conf proxy 25816 0.0 0.4 37308 13184 ? S Feb15 2:29 (squid) -YC -f /etc/squid3/squid.conf root 28451 0.0 0.0 3328 784 pts/0 S+ 00:20 0:00 grep --colour=auto squ

Как видно, при запуске данный демон стартует с параметрами -YC -f /etc/squid3/squid.conf. Параметр -f задает конфигурационный файл, который используется для работы демона. Параметры -Y и -С мне не совсем ясны. -Y вроде как ускоряет каким-то образом запуск в случае падения, а -С позволяет корректно завершать демона.

Программа squid3 с ключом -k и дополнительным параметром позволяет удобно управлять демоном, не прерывая пользователей. Примеры:

- -k — послать команду работающему серверу:

- reconfigure — посылка сигнала HUP — перечитать и использовать файл конфигурации

- rotate — обрезать логи; сигнал USR1

- shutdown — корректно остановить squid; сигнал TERM

- interrupt — убить squid; сигнал INT

- kill — жестко убить squid; сигнал KILL

- debug — начать/закончить полную трассировку; сигнал USR2

- check — проверить корректность работы squid (без сообщений — работает корректно); сигнал ZERO

- parse — проверить синтаксис squid.conf

Собственно, изменив squid.conf, выполнив squid3 -k parse, можно убедиться в корректности внесенных изменений, далее выполнив squi3 -k reconfigure можно практически не обрывая пользователей применить изменения. Очистку кэша (пересоздание) можно выполнить командой squid3 -z.

Будет неправильно, если я не обращу внимание на следующий момент. При установке squid из репозиториев Вашего дистрибутива, пакет является уже настроенным и имеет какие-то заданные настройки по умолчанию

Например, расположение каталога журнала, каталога конфигурационных файлов, поддерживаемые методы проверки подлинности и множество других. Какие настройки задавать при сборке бинарного пакета определяется сборщиком пакета и сообществом, которое осуществляет поддержку дистрибутива. Если параметры по умолчанию Вас не устраивают, то необходимо будет .

Параметры, с которыми был собран squid Вашего дистрибутива можно посмотреть командой squid3 -v. Например, в Debian squeezу squid собран с параметрами, приведенными ниже:

--prefix=/usr - префикс для других ключей:

--mandir=${prefix}/share/man - каталог хранения man-страниц

--libexecdir=${prefix}/lib/squid3 - каталог с исполняемыми модулями (в том числе и хелперы)

--sysconfdir=/etc/squid3 - каталог хранения конфигурации

--with-logdir=/var/log/squid3 - каталог хранения журналов

и мн. др...

Где взять прокси

Вариантов много. Вот несколько примеров из топа поисковиков, рейтингов прокси и подборок.

SmartProxy

Общие характеристики. 40+ млн IP-адресов, 195+ стран, регионов и городов, есть домашние и мобильные прокси. Среднее время отклика российских серверов меньше трёх секунд.

Для каких целей подойдет. Обход блокировок, парсинг, SMM, SEO. Универсальный сервис.

Цена. Тарифы зависят от типа прокси и объёма трафика. Например, подписка, которая даёт доступ к серверным прокси и ограничена 100 ГБ, стоит $50 (без учёта НДС). Три дня действует гарантия возврата денег.

ProxySale

Общие характеристики. Продают персональные (приватные, выделенные) прокси в одни руки. Поддерживают HTTP, HTTPS и SOCKS5. Большой выбор стран: Россия, Украина, Беларусь, США, Нидерланды и другие.

Для каких целей подойдет. Яндекс.Вордстат, Key Collector, Instagram — любые сайты и программы, как утверждают на сайте сервиса.

Упрощенное использование прокси

Если у Вас один и тот же прокси-сервер для http, https и ftp трафика, Вы можете использовать следующие команды для включения и отключения прокси:

Если Вам приходится очень часто пользоваться прокси, Вы можете создать следующие bash функции (добавьте в Ваш ~/.bashrc) :

Примените настройки, перезагрузив ~/.bashrc.

. ~/.bashrc

Теперь, для включения и отключения прокси можно использовать команды setproxy и unsetproxy.

Как правила глобальной настройки прокси достаточно для того что бы все остальные приложения работали через прокси без необходимости настраивать прокси внутри приложения. Однако некоторые приложения не умеют работать с глобальными настройками или им нужны особенные настройки.

Шаг 1: включение необходимых модулей Apache

Существует множество модулей Apache, которые идут в комплекте и доступны к использованию, но не активированы после установки. Поэтому необходимо включить те модули, которые будут использоваться в этом руководстве.

Нужный нам модуль – это mod_proxy, а также несколько дополнений, которые расширяют его функционал и позволяют поддерживать различные сетевые протоколы. Если перечислять более конкретно, то понадобятся:

- mod_proxy – главный модуль Apache для перенаправления соединений; благодаря ему Apache может выступать в качестве шлюза для основных серверов приложений;

- mod_proxy_http – позволит использовать прокси для HTTP;

- mod_proxy_balancer и mod_lbmethod_byrequests – добавляют функции балансировки нагрузки для бэкенд-серверов.

Для того, чтобы активировать модули, выполните команды ниже в соответствующем порядке:

$ sudo a2enmod proxy $ sudo a2enmod proxy_http $ sudo a2enmod proxy_balancer $ sudo a2enmod lbmethod_byrequests

Затем перезапустите Apache для того, чтобы изменения вступили в силу.

$ sudo systemctl restart apache2

Теперь Apache будет выступать в качестве обратного прокси-сервера для HTTP-запросов. Следующий шаг не является обязательным, но он поможет протестировать работу Apache и убедиться, что все работает так, как нужно. Для этого необходимо создать два базовых бэкенд-сервера, однако если у вас они уже есть в наличии, то вы можете сразу перейти к шагу 3.

![Установка socks5 сервера 3proxy [rtfm.wiki]](http://smartshop124.ru/wp-content/uploads/c/b/0/cb0f72ffb27037dfa41bc2f3daa1865b.jpeg)