Открываем порт в Windows 10

Есть два способа, позволяющих открыть порт: использовать встроенные возможности Windows или стороннюю программу

Неважно, какой из них вы используете, результат будет один. Если какой-то из способов не работает, воспользуйтесь другим методом

При помощи брандмауэра (firewall)

Брандмауэр (второе название — Firewall) – антивирус в мире интернета. Эта программа защищает компьютер от вторжений, исходящих со стороны сети. Поскольку порты передают данные по интернету, брандмауэр обязан следить за ними.

Стандартный брандмауэр встроен в Windows и является частью защитника — антивируса, по умолчанию вшитого в операционную систему. Если у вас установлен сторонний антивирус, то у него, скорее всего, будет свой брандмауэр. Но не всегда у внешних брандмауэров есть функция, позволяющая открыть порт, поэтому воспользуемся стандартным.

Учтите, сторонний интернет-защитник может перекрывать действия встроенного. Отключите его на время использования порта. Если порт нужен долгое время, выполните нижеописанные действия через сторонний, а не встроенный брандмауэр (смотреть пункт «При помощи антивируса»).

Готово, после окончания операции в списке правил появится новый пункт, имеющий имя, придуманное вами. Порт открыт, можно начинать им пользоваться.

Для программы или игры

Если вам нужно открыть порт для приложения или игры, но вы не знаете, какой именно порт вам нужен, то выполните нижеописанные действия:

При помощи антивируса

Если у вас установлен сторонний антивирус, вы можете открыть порт через него. Некоторые компании не встраивают функции по работе с портами в свой антивирус, некоторые делают её платной. Но вы можете проверить, есть ли данная возможность в вашем антивирусе, выполнив нижеописанные действия, приведённые на примере антивируса Kaspersky:

Готово, порт открыт. Можно начинать проброс при помощи настроек роутера.

При помощи сторонней программы

Существует множество программ, упрощающих процесс открытия портов. Например, можно воспользоваться бесплатным и максимально простым приложением UPnP Wizard. Скачать его можно с официального сайта разработчика — https://www.xldevelopment.net/upnpwiz.php.

Готово, порт открыт и готов к пробросу через настройки роутера. Если он не откроется или откажется передавать данные, стоит проверить, не заблокирован ли он встроенным или сторонним брандмауэром.

Правила брандмауэра на клиенте

На компьютере, где запущен редактор запросов компонента Компонент Database Engine , программа установки SQL Server или среды SQL Server Data Tools могла уже настроить брандмауэр Windows, разрешив удаленную отладку.

Если возникают ошибки при попытке открытия сеанса удаленной отладки, то вы можете вручную настроить исключения для программ и портов, настроив правила брандмауэра в окне Брандмауэр Windows в режиме повышенной безопасности .

-

Добавление записи для программы svchost

-

На левой панели окна Брандмауэр Windows в режиме повышенной безопасности щелкните правой кнопкой мыши раздел Правила для входящих подключений и выберите на панели действий пункт Создать правило .

-

В диалоговом окне Тип правила выберите Программа и нажмите кнопку Далее.

-

В диалоговом окне Программа щелкните Путь к этой программе и введите полный путь к файлу svchost.exe. По умолчанию в svchost.exe устанавливается по пути %systemroot%\System32\svchost.exe.

-

В диалоговом окне Действие выберите Разрешить соединение и нажмите кнопку Далее.

-

В диалоговом окне Профиль выберите профили, описывающие среду соединения для компьютера, с которым необходимо установить сеанс отладки для экземпляра, и нажмите кнопку Далее.

-

В диалоговом окне Имя введите имя и описание для этого правила, затем нажмите кнопку Готово.

-

В списке Правила для входящих подключений щелкните правой кнопкой мыши созданное правило и выберите пункт Свойства на панели действий.

-

Откройте вкладку Протоколы и порты .

-

В поле Тип протокола выберите TCP , в поле Локальный порт выберите Сопоставитель конечных точек RPC , нажмите кнопку Применить, а затем — кнопку ОК.

-

-

Добавление записи для размещения приложения, в котором размещается редактор запросов Компонент Database Engine . Если необходимо открывать сеансы удаленной отладки как из среды SQL Server Management Studio, так и из SQL Server Data Tools на том же компьютере, необходимо добавить оба правила.

-

На левой панели окна Брандмауэр Windows в режиме повышенной безопасности щелкните правой кнопкой мыши раздел Правила для входящих подключений и выберите на панели действий пункт Создать правило .

-

В диалоговом окне Тип правила выберите Программа и нажмите кнопку Далее.

-

В диалоговом окне Программа щелкните Путь к этой программе и введите одно из следующих трех значений.

-

Для среды SQL Server Management Studio введите полный путь к программе ssms.exe. По умолчанию программа ssms.exe устанавливается в папку C:\Program Files (x86)\Microsoft SQL Server\130\Tools\Binn\Management Studio.

-

Для среды SQL Server Data Tools введите полный путь к devenv.exe.

-

По умолчанию devenv.exe для Visual Studio 2010 устанавливается в папку «C:\Program Files (x86)\Microsoft Visual Studio 10.0\Common7\IDE».

-

По умолчанию devenv.exe для Visual Studio 2012 устанавливается в папку «C:\Program Files (x86)\Microsoft Visual Studio 11.0\Common7\IDE».

-

Путь к ssms.exe вы можете получить из ярлыка, который используется для запуска среды SQL Server Management Studio. Путь к devenv.exe вы можете получить из ярлыка, который используется для запуска среды SQL Server Data Tools. Щелкните ярлык правой кнопкой мыши и выберите пункт Свойства. Исполняемый файл и пути указаны в поле Цель .

-

-

-

В диалоговом окне Действие выберите Разрешить соединение и нажмите кнопку Далее.

-

В диалоговом окне Профиль выберите профили, описывающие среду соединения для компьютера, с которым необходимо установить сеанс отладки для экземпляра, и нажмите кнопку Далее.

-

В диалоговом окне Имя введите имя и описание для этого правила, затем нажмите кнопку Готово.

-

В списке Правила для входящих подключений щелкните правой кнопкой мыши созданное правило и выберите пункт Свойства на панели действий.

-

Откройте вкладку Протоколы и порты .

-

В поле Тип протокола выберите TCP , в поле Локальный порт выберите Динамические порты RPC , нажмите кнопку Применить, а затем — кнопку ОК.

-

Как проверить открытые порты через командную строку. Помни, хакеры где-то рядом

Друзья, в недавней публикации, которая посвящалась фанатам игры Майнкрафт, я в очередной раз заострял внимание на том, что сетевая безопасность — это наше все. Ведь никому же не хочется, чтобы какой-то нехороший дядька получил доступ к вашему личному электронному кошельку, или, например, зашифровал все файлы на компьютере

Конечно, все мы пользуемся современными антивирусными решениями, но порой сами даем злоумышленникам лишний повод зайти к нам в гости без приглашения. Я сейчас имею в виду «проброс» портов для нужд различных онлайн-игр и прочих сетевых приложений.

Поэтому пришло время поговорить о том, как проверить открытые порты компьютера через командную строку. И поверьте, это очень просто. С этим справиться даже первоклассник.

Все дальнейшие действия будут показаны на примере Windows 10, хотя и в других версиях данной ОС все происходит аналогично. Итак, начинаем «колдовать». Для этого первым делом жмем правой кнопкой мыши по кнопке «Пуск» и открываем командную строку.

В ней вводим простенькую команду следующего вида:

netstat — aon | more

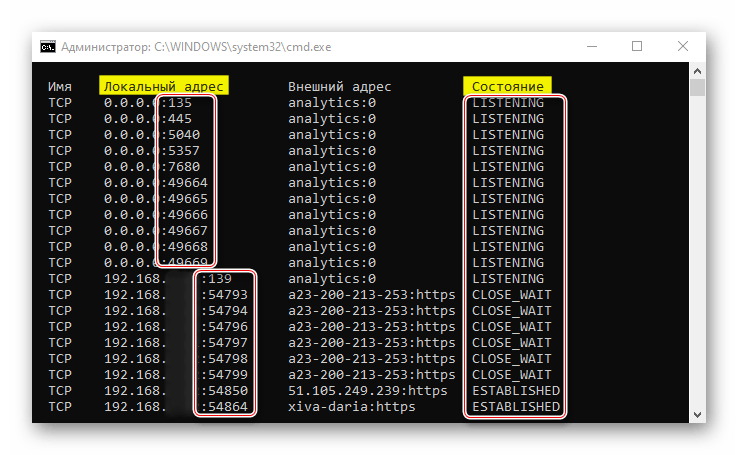

После этого запустится процесс сканирования. Естественно, здесь нужно немножко подождать, поэтому надо запастись терпением или чаем. И вот, на рисунке ниже в желтой рамке показаны открытые порты. Как видите, в графе «Состояние» они помечены как «LISTENING» (то есть слушающий).

Если же вместо этого значения будет надпись «ESTABLISHED», значит, в это время соединение установлено и идет передача данных между двумя узлами сети. Вот так это выглядит наглядно.

Посмотрите, во втором и третьем столбцах показаны IP-адреса этих узлов. В моем случае никакой опасности нет, поскольку адрес «127.0.0.1» относится к одному и тому же локальному компьютеру. То есть все происходит в пределах домашнего компа, внешней угрозы нет.

Также могут присутствовать в общем списке значения типа «CLOSE_WAIT» (ожидания закрытия соединения) и «TIME_WAIT» (превышение времени ответа)

Внимание на скриншот ниже

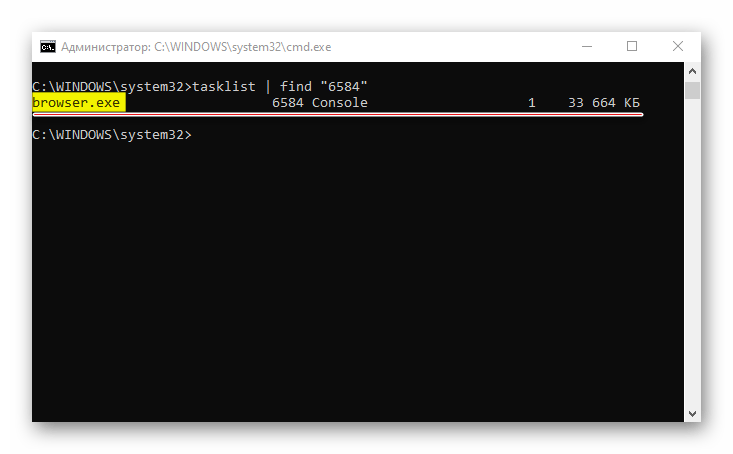

Хорошо, вот мы узнали какие порты открыты, но что делать дальше с этим хозяйством? На самом деле все просто. Рассмотрим ситуацию на реальном примере. Допустим мы хотим узнать, какой программой открыт порт «1688» (он выделен на рисунке выше).

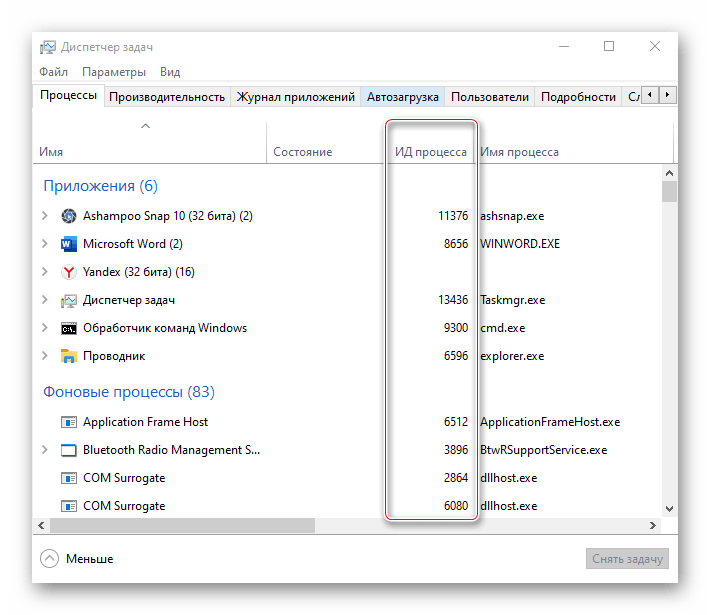

Для этого нужно скопировать значение из последнего столбца, который называется «PID». В нашем случае это цифра «9184». Теперь следует открыть диспетчер задач Windows одновременным нажатием клавиш «Ctrl+Alt+Del», а затем перейти на вкладку «Подробности».

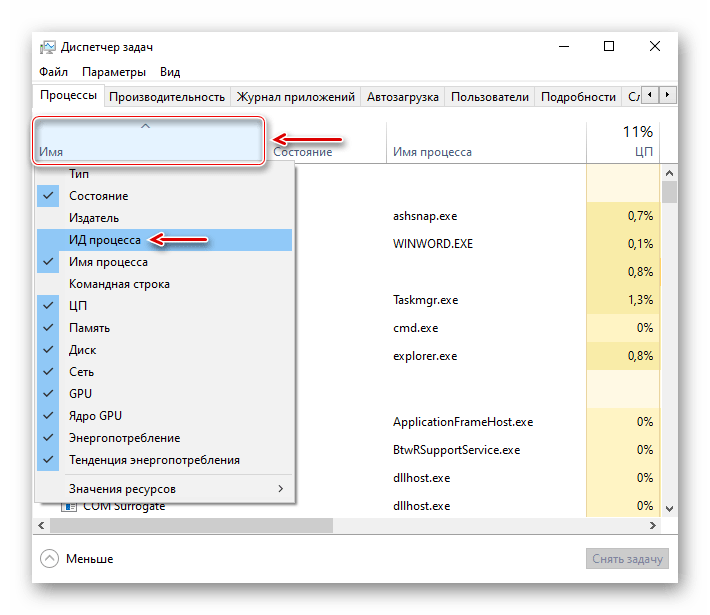

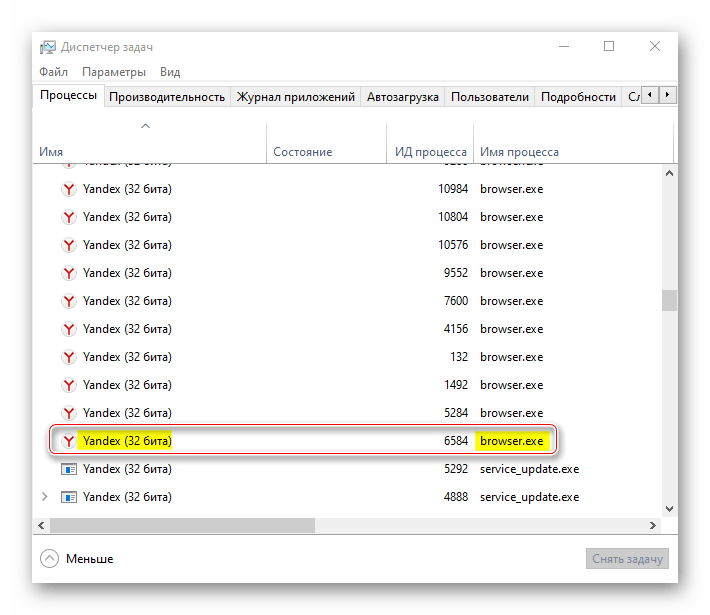

Далее в графе «ИД процесса» можно без труда найти нужное нам значение и понять, что за приложение его использует. Нажав, например, правой кнопкой мыши по названию задействованного процесса, появится возможность почитать о нем в интернете либо сразу перейти в папку размещения его исполнительных файлов.

А уже в скором времени я покажу вам еще одну специализированную программу для этих целей, которая призвана еще более автоматизировать процесс определения активных сетевых соединений. На этом все пока и давайте смотреть интересный видеоролик.

Соединение с помощью среды Management Studio

Примечание

В этом разделе рассматривается подключение к локальному экземпляру SQL Server. Инструкции по подключению к базе данных SQL Azure см. в разделе Подключение к базе данных SQL с помощью SQL Server Management Studio и выполнение пробного запроса T-SQL.

Определение имени экземпляра компонента Database Engine

- Войдите в Windows как член группы «Администраторы» и откройте среду Среда Management Studio.

- В диалоговом окне Соединения с сервером нажмите кнопку Отмена.

- Если компонент «Зарегистрированные серверы» не отображается, в меню Вид выберите пункт Зарегистрированные серверы.

- Выбрав компонент Ядро СУБД на панели инструментов «Зарегистрированные серверы», разверните компонент Ядро СУБД, щелкните правой кнопкой мыши пункт Группы локальных серверов, наведите указатель на пункт Задачи и выберите пункт Зарегистрировать локальные серверы. Разверните узел Группы локальных серверов, чтобы увидеть все экземпляры Компонент Database Engine, установленные на отображаемом компьютере. Экземпляр по умолчанию безымянный и отображается как имя компьютера. Именованный экземпляр отображается как имя компьютера, за которым следует обратная косая черта (\), а затем имя экземпляра. Для SQL Server Express имя экземпляра — <имя_компьютера> \sqlexpress, если имя не было изменено в процессе установки.

Подтверждение того, что компонент ядра СУБД запущен

-

В компоненте «Зарегистрированные серверы», если имя экземпляра SQL Server содержит зеленую точку с белой стрелкой рядом с именем, компонент Компонент Database Engine выполняется и никаких дальнейших действий не требуется.

-

Если имя экземпляра SQL Server содержит красную точку с белым квадратом рядом с именем, то компонент Компонент Database Engine остановлен. Щелкните имя компонента Компонент Database Engineправой кнопкой мыши, выберите Управление службой, а затем щелкните Пуск. После диалогового окна подтверждения компонент Компонент Database Engine должен запуститься и круг должен стать зеленым с белой стрелкой.

Подключение к компоненту ядра СУБД

При установке SQL Server была выбрана по крайней мере одна учетная запись администратора. Выполнив вход в Windows с правами администратора, выполните указанные ниже действия.

- В среде Среда Management Studioв меню Файл выберите Подключить к обозревателю объектов.

Будет открыто диалоговое окно Соединение с сервером . В поле Тип сервера отобразится тип компонента, использованный в прошлой сессии.

- Выберите Ядро СУБД.

- В поле Имя сервера введите имя экземпляра компонента Компонент Database Engine. В экземпляре SQL Server по умолчанию имя сервера совпадает с именем компьютера. Для именованного экземпляра SQL Server имя сервера — это <computer_name> \ <instance_name> , например ACCTG_SRVR\SQLEXPRESS. На снимке экрана ниже показано подключение к экземпляру SQL Server по умолчанию (неименованному) на компьютере с именем PracticeComputer. В Windows вошел пользователь Mary из домена Contoso. При использовании проверки подлинности Windows нельзя изменить имя пользователя.

- Нажмите кнопку Соединить.

Примечание

В этом учебнике предполагается, что вы не знакомы с SQL Server и у вас нет проблем с подключением. Этого достаточно в большинстве случаев, и это позволяет упростить учебник. Подробные инструкции по устранению неполадок см. в разделе Устранение неполадок при соединении с компонентом SQL Server Database Engine.

Протоколы

Диспетчер конфигурации SQL Server применяется для включения или отключения протоколов, используемых SQL Server, и настройки параметров, доступных протоколам. Может быть активировано более одного протокола. Необходимо включить все протоколы, которые будут использоваться клиентами. Все протоколы имеют равный доступ к серверу. Сведения о том, какие протоколы следует использовать, см. в разделах Включение или отключение сетевого протокола сервера и Сетевая конфигурация SQL Server по умолчанию.

Изменение порта

Протоколы TCP/IP могут быть настроены на прослушивание определенного порта. По умолчанию экземпляр компонента Компонент Database Engine по умолчанию прослушивает TCP-порт 1433. Именованные экземпляры компонента Компонент Database Engine и SQL Server Compact настроены для использования динамических портов. Это означает, что при запуске службы SQL Server для них выбирается свободный порт. Служба браузера SQL Server позволяет клиентам определить порт при подключении.

При настройке на динамические порты порт, используемый SQL Server , может меняться при каждом запуске. При подключении к SQL Server через брандмауэр необходимо открыть порт, используемый компонентом SQL Server. Следует настраивать компонент SQL Server на использование определенного порта, что позволит настроить брандмауэр так, чтобы он разрешал связь с сервером. Дополнительные сведения см. в разделе Настройка сервера для прослушивания указанного TCP-порта (диспетчер конфигурации SQL Server).

Изменение именованного канала

Можно настроить протокол именованного канала на прослушивание определенного именованного канала. По умолчанию экземпляр компонента Компонент SQL Server Database Engine прослушивает канал \.pipesqlquery для экземпляра по умолчанию и \.pipeMSSQL$ <instancename> для именованного экземпляра. Компонент Компонент Database Engine может прослушивать только один именованный канал, но при желании можно изменить имя канала на другое. Служба браузера SQL Server позволяет клиентам определить канал при подключении. Дополнительные сведения см. в разделе Настройка сервера для прослушивания альтернативного канала (диспетчер конфигураций SQL Server).

Общие сведения о профилях брандмауэра

В соответствии с профилями брандмауэра операционная система определяет и запоминает каждую из сетей по следующим параметрам: возможность подключения, имеющиеся подключения и категория.

Брандмауэр Windows в режиме повышенной безопасности делит сети на три типа.

- Домен. Windows может выполнить проверку подлинности доступа к контроллеру домена, в который включен компьютер.

- Общедоступные. В эту категорию первоначально попадают все сети, не входящие в домены. Сети, которые представляют прямые соединения с Интернетом, являются открытыми (аэропорты, кафе и другие места открытого доступа).

- Частные. Сеть, определенная пользователем или приложением как личная. Только доверенные сети могут быть определены как частные. Обычно в качестве частной сети определяется сеть малого предприятия, домашняя сеть и т. п.

Администратор может создать профиль для каждого типа сети и задать для этих профилей разные политики брандмауэра. Одномоментно применим только один профиль. Профили применяются в следующем порядке.

- Профиль домена применяется, когда все интерфейсы проходят проверку подлинности на контроллере домена, членом которого является компьютер.

- Если все интерфейсы либо прошли проверку подлинности к контроллеру домена, либо соединены с сетями, которые определены как частные, применяется частный профиль.

- В противном случае применяется открытый профиль.

Просмотреть и настроить профили брандмауэра можно с помощью оснастки «Брандмауэр Windows в режиме повышенной безопасности». Элемент Брандмауэр Windows на панели управления позволяет настраивать только текущий профиль.

Установка SQL Server 2012

Сервисные учетные записи

- Sql_installation – учетная запись Active Directory (AD), используем для инсталляции SQL, которая на время инсталляции необходимо включить в группу локальных администраторов. После инсталляции учетную запись Sql_installation заблокировать. Она нужна будет только на время инсталляции обновлений.

- Sql_engine – учетная запись Active Directory (AD), администратор отдельного экземпляра SQL Server 2012 (для каждого экземпляра свой), которая не входит в группу локальных администраторов. Под этой учетной записью будет работать сервисы SQL Server для устанавливаемого экземпляра (служба SQL Server Database Engine). Эта учетная запись не должна входить в группы локальных, доменных администраторов или администраторов предприятий.

- SQL_agent – учетная запись службы агента SQL Server, позволяющей автоматизировать некоторые административные задачи. Агент SQL-сервера выполняет задания, контролирует SQL Server и обрабатывает предупреждения. Служба агента SQL Server должна быть запущена для автоматического запуска локальных или много серверных административных заданий. Рекомендуется выбирать учетную запись пользователя домена Active Directory, не входящего в группу локальных администраторов.

- SQL_browser – учетная запись браузера SQL-сервера, которая прослушивает входящие запросы на ресурсы SQL-сервера и предоставляет сведения об экземплярах, установленных на этом компьютере. Рекомендуется выбирать учетную запись пользователя домена Active Directory, не входящего в группу локальных администраторов. В случае, если на сервере инсталлируется экземпляр, имя которого отличается от имени по умолчанию или количество экземпляров более одного, включение службы является обязательным.

- SQL_admin – учетная запись администратора SQL-сервера.

Параметры сортировки

- Англоязычная версия SharePoint 2013 использует Latin1_General_CI_AS_KS_WS;

- Русскоязычная версия SharePoint 2013 использует Cyrillic_General_CI_AS.

- CI, Case Insensitive (нечувствительность к регистру). «A» и «а» рассматриваются как один и тот же символ.

-

AS, Accent Sensitive (чувствительность диакритическим знакам, — знакам акцента). Символы «a» и «á» рассматриваются как разные символы.

KS, Kana Sensitive (чувствительность к символам японского алфавита). Символы Japanese Hirakana и Katakana, которые выглядят одинаково, рассматриваются как разные символы. - WS, Width Sensitive (чувствительность к объему данных). Символ, требующий для хранения в таблице SQL один байт и тот же символ, требующий для хранения два байта рассматриваются системой как два разных символа.

Расположение файлов баз данных по умолчанию

- Файлов данных системной базы tempdb;

- Журнала транзакций системной базы tempdb;

- Файлов данных баз контента SharePoint;

- Журналов транзакций баз контента SharePoint;

- Резервный копий баз данных SharePoint.

Проброс в брандмауэре

Начнем настройки со встроенного брандмауэра Windows 10. Для разрешения доступа к порту необходимо создать правила для входящего и исходящего соединения. Сделать это можно следующим образом:

- Откройте «Панель управления».

- Перейдите в раздел «Система и безопасность».

- Теперь откройте подраздел «Брандмауэр Защитника Windows».

- В левой части кликните по кнопке «Дополнительные параметры».

- Большинство игр используют и входящее, и исходящее подключение, поэтому вам необходимо создать два правила. Сначала кликаем на «Правила для входящих подключений» и выбираем действие «Создать правило».

- Вы можете открыть порт отдельно для программы (1) или дать доступ к нему компьютеру полностью (2).

- По умолчанию Minecraft использует для своей работы порт 25565. Поскольку им используются оба протокола (1), вам придется создать по два правила на входящее и исходящее подключение. Не выбирайте пункт «Все локальные порты» (2), чтобы не проделать огромную «дыру» в безопасности ПК. В строку (3) впишите 25565 и нажмите «Далее».

- Теперь отметьте первый пункт и снова кликните «Далее».

- Настройте доступ профилей.

- Введите имя правила и описание. Для создания нажмите «Готово». То же самое необходимо проделать с протоколом UDP.

- Теперь в главном окне выберите пункт «Правила для исходящего подключения» и снова нажмите на «Создать правило». Проделайте ту же самую операцию, которая описана выше. По окончании настройки у вас должно получиться 4 правила (2 на входящее подключение и 2 на исходящее) для порта 25565.

Открытия в настройках брандмауэра может быть недостаточно для работоспособности игры Minecraft, поэтому выполним проброс в антивирусе.

Стандартные средства системы

Netstat — утилита, которая показывает исходящие и входящие соединения, а также отображает их состояние (закрыт или открыт). Она доступна по умолчанию на операционных системах Windows и Linux, и позволяет узнать все прослушиваемые порты компьютера.

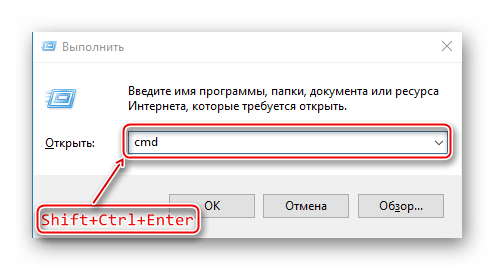

Для начала нужно запустить командную строку. Для этого в Windows нужно нажать Win+R, ввести в окне cmd и нажать ОК или Enter.

В Линукс достаточно просто запустить терминал.

Чтобы выполнить какую-то команду, пользователь должен написать «netstat -/определенная буква/». Вот основные команды, которые помогут узнать свои открытые порты в Windows 7, 8, 10, и их значение:

- ?. Помощь, позволяет узнать все функции, выполняемые утилитой.

- —n. Если ввести «netstat—n», то на экране появится три столбца. В первом можно увидеть локальный адрес, во втором внешний, а в третьем – состояние соединения.

- —a. Отображение всех подключенных, то есть активных портов.

- —f. Показывает полное имя домена (локальной сети).

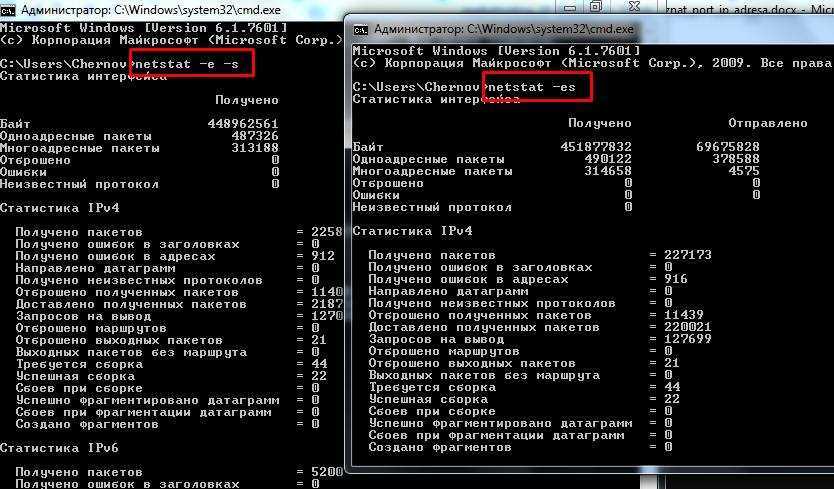

- —e. Выводит статистику сетевых подключений Ethernet.

- —s. Представляет статистику по протоколам.

Некоторые команды могут комбинироваться, например, -e и -s (записывается, как «netstat —e —s» или «netstat — es»). Так, выполнятся сразу обе функции.

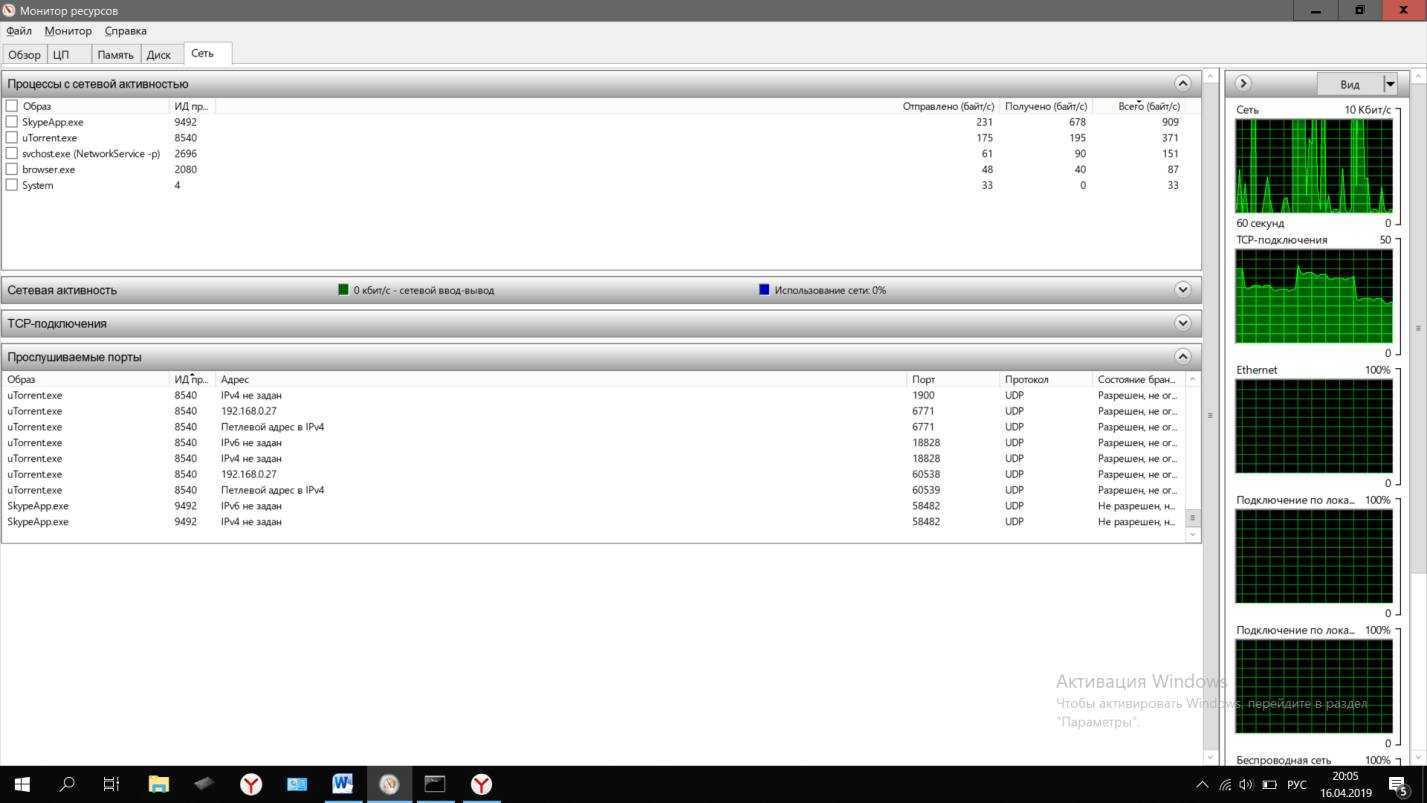

Если по какой-то причине выполнить задуманное и посмотреть порт компьютера с помощью Netstat не получается, то стоит воспользоваться следующим способом. Используя монитор ресурсов также возможно узнать порт. Для этого нужно зайти в саму программу (нажать Win+R и в окне ввести resmon.exe), во вкладку «Сеть» и «Прослушиваемые порты». В третьем столбце будет находиться нужная информация.

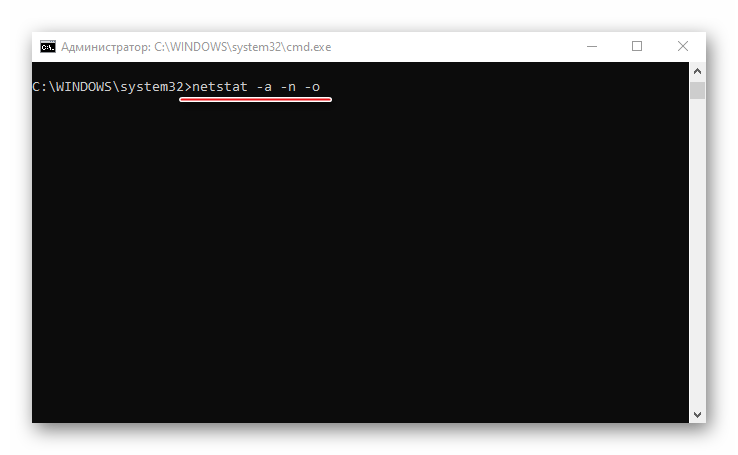

Способ 2: «Командная строка»

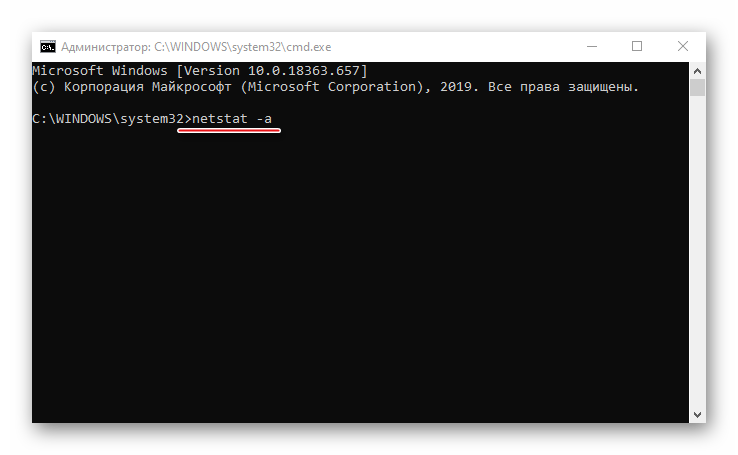

Второй вариант отображения активных подключений осуществляется с помощью «Командной строки» Windows 10.

- Запускаем консоль с правами администратора. Для этого сочетанием клавиш Win+R вызываем диалоговое окно «Выполнить», вводим команду cmd и жмем комбинацию клавиш Shift+Ctrl+Enter.

и нажимаем «Enter». Сама команда предназначена для отображения статистики по сетевым соединениям и протоколам, а параметр -a показывает информацию обо всех подключениях и прослушиваемых портах (TCP UDP).

Отобразится список со всеми активными соединениями. Номера портов – это цифры, отделенные двоеточием от адреса в столбце «Локальный адрес». Узнать о том, какой канал сейчас прослушивается, а какой используется, можно в столбце «Состояние».

Дополнительно определим, какая программа или процесс использует тот или иной порт.

- Снова в «Командную строку» с правами администратора вводим предыдущую команду, но уже с двумя дополнительными параметрами:

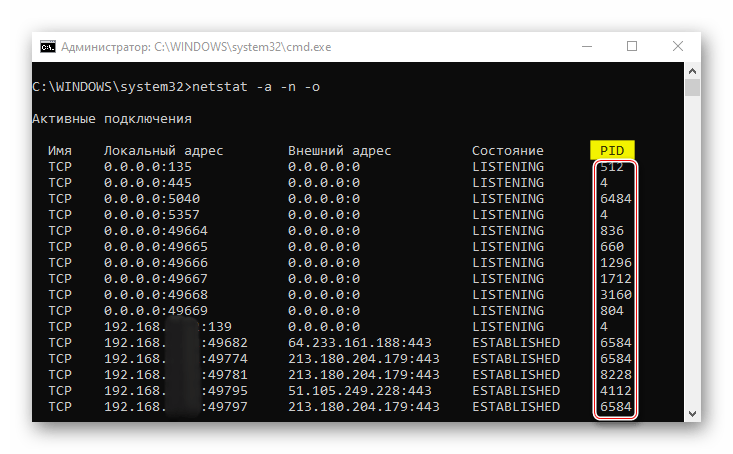

и жмем «Enter». Таким образом мы отобразим в числовом формате все адреса и номера портов, а также идентификаторы процессов, которые их используют.

Откроется предыдущая таблица активных подключений с дополнительным столбцом, отображающим ID процессов.

Теперь в поле консоли вводим команду:

tasklist | find «PID»

где вместо значения «PID» вставляем выбранный идентификатор. Появится название процесса, использующего порт.

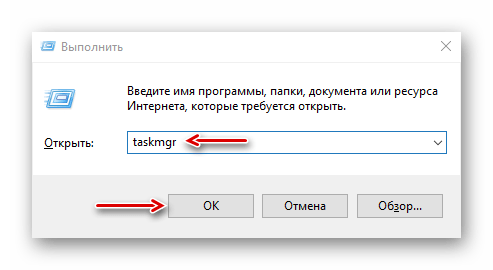

Программу или процесс по идентификатору можно определить с помощью «Диспетчера задач». В окне «Выполнить» вводим команду taskmgr и жмем «OK».

Появится дополнительный столбец, отображающий идентификаторы.

Ищем среди них выбранный и узнаем название приложения или процесса.

Теперь вы научились узнавать номера портов на своем компьютере с Виндовс 10

Главное, не забывайте обращать внимание на задействующие их незнакомые процессы, так как сетевыми каналами могут пользоваться злоумышленники. И при подозрении на шпионское или вирусное ПО сразу закройте соединение, а затем просканируйте систему антивирусом

Мы рады, что смогли помочь Вам в решении проблемы.

Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Использование диспетчера конфигурации SQL Server

Назначение ядру СУБД SQL Server порта TCP/IP

-

В области консоли диспетчера конфигурации SQL Server разверните узел Сетевая конфигурация SQL Server, Протоколы для <instance name> , а затем дважды щелкните TCP/IP.

-

В диалоговом окне Свойства TCP/IP на вкладке IP-адреса появится несколько IP-адресов в формате IP1, IP2 до IPAll. Одним из приведенных IP-адресов является адрес адаптера заглушки 127.0.0.1. Для каждого IP-адреса на компьютере появляются дополнительные IP-адреса. (Возможно, вы увидите адреса как IPv4, так и IPv6.) Чтобы определить настраиваемый IP-адрес, щелкните правой кнопкой мыши каждый адрес и выберите пункт Свойства.

-

Если в диалоговом окне Динамические порты TCP содержится значение 0, означающее прослушивание компонентом Компонент Database Engine динамических портов, удалите его.

-

В области окна IPn — свойства в поле Порт TCP введите номер порта, который необходимо прослушивать по этому IP-адресу, и нажмите кнопку ОК. Вы можете указать множество портов через запятую.

Примечание

Если параметр Прослушивать все на вкладке Протокол имеет значение «Да», то будут использоваться только значения TCP-порт и Динамический TCP-порт в разделе IPAll, а отдельные разделы IPn будут полностью игнорироваться. Если параметр Прослушивать все имеет значение «Нет», то параметры TCP-порт и Динамический TCP-порт в разделе IPAll будут игнорироваться, а использоваться будут параметры TCP-порт, Динамический TCP-порт и Включено в отдельных разделах IPn. В каждом разделе IPn есть параметр Включено, по умолчанию имеющий значение «Нет», который позволяет игнорировать этот IP-адрес в SQL Server, даже если порт задан.

-

В области консоли выберите Службы SQL Server.

-

В области сведений щелкните правой кнопкой мыши SQL Server ( <instance name> ) и выберите команду Перезапустить, чтобы остановить и снова запустить SQL Server.

Отключение SQL transact-SQL

Примечание

Ad hoc access of remote OLE BD data sources using OPENROWSET and OPENDATASOURCE is disabled by default and no additional configuration is necessary. Вы должны использовать ниже процедуры только в том случае, если этот удаленный доступ ранее был явно включен.

Можно отключить операторы Transact-SQL, использующие специальные строки подключения с определенными поставщиками OLE DB, и функции с помощью одной из процедур OPENROWSET OPENDATASOURCE ниже:

Укажите DisallowAdHocAccess свойство для поставщика в SQL Server Management Studio (SSMS)

-

Откройте SSMS и расширим поставщиков в ed Servers

-

Щелкните, чтобы выбрать поставщика OLE DB, который вы хотите использовать, а затем нажмите кнопку Параметры поставщика.

-

Прокрутите вниз и выберите поле доступа к свойству Disallow adhoc и нажмите кнопку ОК.

Изменение реестра вручную и добавление DisallowAdHocAccess значения.

Примечание

Эти два примера являются примерами того, как можно изменить поставщика OLE DB как для ODBC, так и для SQL Server поставщика OLE DB. Если вы хотите использовать другого поставщика OLE DB, необходимо изменить запись этого поставщика.

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, см. в этой информации, как создать и восстановить реестр в Windows.

Правила брандмауэра на сервере

На компьютере, где установлен экземпляр компонента Компонент Database Engine, через пункт Брандмауэр Windows в режиме повышенной безопасности задайте следующие параметры.

-

Добавьте правило входящего соединения для программы sqlservr.exe. Необходимо иметь правила для каждого экземпляра, к которому должны поддерживаться сеансы удаленной отладки.

-

На левой панели окна Брандмауэр Windows в режиме повышенной безопасности щелкните правой кнопкой мыши раздел Правила для входящих подключений и выберите на панели действий пункт Создать правило .

-

В диалоговом окне Тип правила выберите Программа и нажмите кнопку Далее.

-

В диалоговом окне Программа выберите элемент Путь к этой программе и введите полный путь к файлу sqlservr.exe для данного экземпляра. По умолчанию программа sqlservr.exe устанавливается в папку C:\Program Files\Microsoft SQL Server\MSSQL13.имя_экземпляра\MSSQL\Binn, где имя_экземпляра — это MSSQLSERVER для экземпляра по умолчанию и имя любого именованного экземпляра.

-

В диалоговом окне Действие выберите Разрешить соединение и нажмите кнопку Далее.

-

В диалоговом окне Профиль выберите профили, описывающие среду соединения для компьютера, с которым необходимо установить сеанс отладки для экземпляра, и нажмите кнопку Далее.

-

В диалоговом окне Имя введите имя и описание для этого правила, затем нажмите кнопку Готово.

-

В списке Правила для входящих подключений щелкните правой кнопкой мыши созданное правило и выберите пункт Свойства на панели действий.

-

Откройте вкладку Протоколы и порты .

-

В поле Тип протокола выберите TCP , в поле Локальный порт выберите Динамические порты RPC , нажмите кнопку Применить, а затем — кнопку ОК.

-

-

Добавьте правило входящего подключения для программы svchost.exe, чтобы обеспечить обмен данными DCOM из сеансов удаленного отладчика.

-

На левой панели окна Брандмауэр Windows в режиме повышенной безопасности щелкните правой кнопкой мыши раздел Правила для входящих подключений и выберите на панели действий пункт Создать правило .

-

В диалоговом окне Тип правила выберите Программа и нажмите кнопку Далее.

-

В диалоговом окне Программа щелкните Путь к этой программе и введите полный путь к файлу svchost.exe. По умолчанию в svchost.exe устанавливается по пути %systemroot%\System32\svchost.exe.

-

В диалоговом окне Действие выберите Разрешить соединение и нажмите кнопку Далее.

-

В диалоговом окне Профиль выберите профили, описывающие среду соединения для компьютера, с которым необходимо установить сеанс отладки для экземпляра, и нажмите кнопку Далее.

-

В диалоговом окне Имя введите имя и описание для этого правила, затем нажмите кнопку Готово.

-

В списке Правила для входящих подключений щелкните правой кнопкой мыши созданное правило и выберите пункт Свойства на панели действий.

-

Откройте вкладку Протоколы и порты .

-

В поле Тип протокола выберите TCP , в поле Локальный порт выберите Сопоставитель конечных точек RPC , нажмите кнопку Применить, а затем — кнопку ОК.

-

-

Если согласно политике домена требуется, чтобы сетевые соединения осуществлялись через протокол IPsec, то необходимо также добавить правила входящих подключений для открытия портов 4500 и 500 по протоколу UDP.

Как проверить, закрыт или открыт нужный порт на windows

Наиболее простым вариантом будет воспользоваться бесплатным ОНЛАЙН сервисом, проверяющим их доступность. Такие сайты как 2ip.ru или PortScan.ru легко смогут помочь вам в этом.

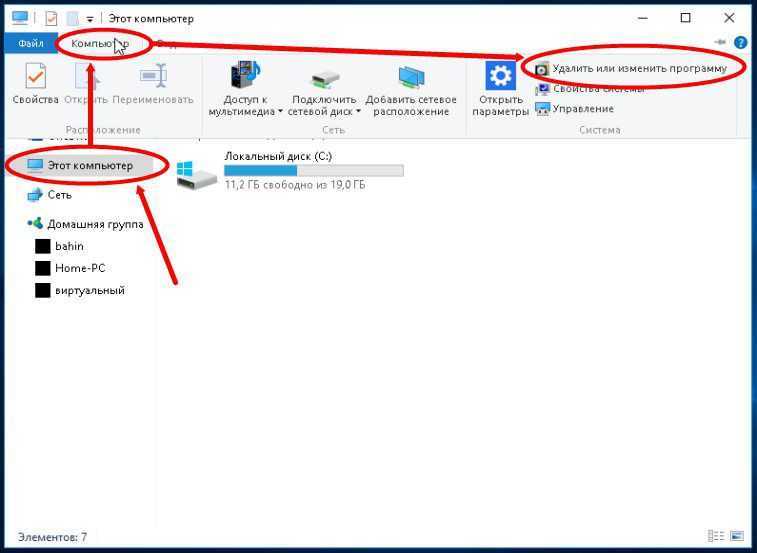

При желании проверить доступность и открыть их на windows, необходимо запустить службу telnet. Для этого в проводнике нужно перейти по пути: «Компьютер» ? «Удалить или изменить программу»

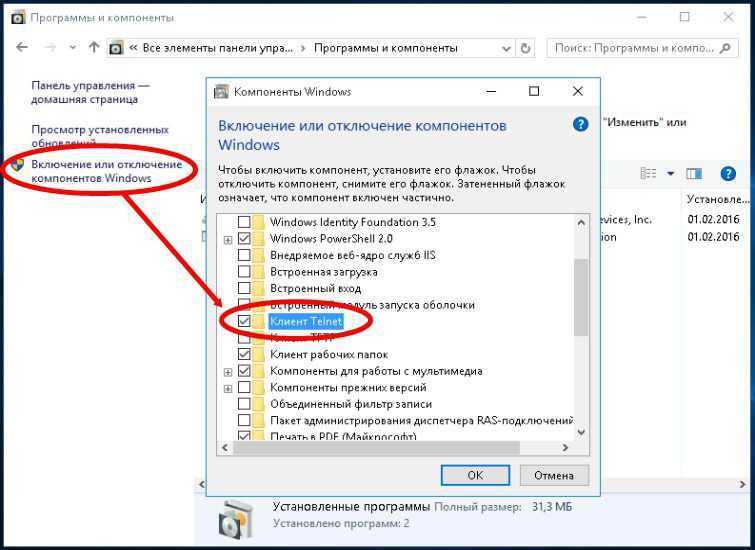

в открывшемся окне в левой колонке выбрать «Включение или отключение компонентов Windows».

В списке «Компоненты Windows» отмечаем пункты «Telnet-сервер» и «Клиент Telnet». Затем перейдите в командную строку windows, сделать это можно нажав «+R» и введя в строку cmd.

Попав в консоль, введите telnet 127.0.0.1 110 (127.0.0.1 – это локальный адрес компьютера, 110 – порт).Если соединение установлено удачно и сообщение об ошибке не появилось, значит все хорошо.

В случае, если появилось сообщение об ошибке, первым делом стоит проверить брандмауэр, и установленный файервол, возможно, проблема в них. Но помните, если на компьютере все в порядке, то это не значит, что на роутере тоже все настроено правильно!

Подведение итогов

Таким образом, на основе всего вышеизложенного мы можем составить план действий, следуя которому мы обязательно определим и устраним причину возникновения ошибки подключения к Microsoft SQL Server по сети.

Что необходимо сделать для устранения ошибки подключения к Microsoft SQL Server по сети:

Проверить корректность ввода данных для подключения

Проверить доступность физического сервера по сети

Открыть порты в брандмауэре (файрволе)

Проверить, запущена ли служба «Обозреватель SQL Server»

Проверить, запущена ли служба «SQL Server»

Проверить, включен ли протокол «TCP/IP»

Проверить, разрешены ли удаленные соединения с серверов

Проверить права имени входа и сопоставить с пользователем базы данных

На сегодня это все, надеюсь, материал был Вам полезен, пока!

Нравится7Не нравится1