Настройка обработки приглашений на собрания почтовым ящиком помещения

-

В Центре администрирования Exchange выберите Получатели > Ресурсы.

-

В списке почтовых ящиков ресурсов щелкните почтовый ящик комнаты, для чего необходимо изменить свойства, а затем нажмите кнопку Изменить . .

-

На странице свойств почтового ящика помещения нажмите Резервирование представителей (включение и отключение автоматических ответов) или Параметры резервирования (разрешение повторяющихся собраний, отклонение приглашений на слишком отдаленные во времени собрания и т. д.)

В разделе Резервирование представителей вы можете просмотреть и изменить реакцию почтового ящика размещения на запросы резервирования и указать, кто сможет принимать или отклонять запросы на резервирование, если это не происходит автоматически.

-

Выберите один из приведенных ниже вариантов обработки приглашений на собрания.

-

Запросы на резервирование принимаются или отклоняются автоматически. Если выбран этот вариант, приглашения на собрания автоматически отклоняются при возникновении конфликтов в расписании или нарушении ограничений, установленных для ресурса (например, превышении допустимой продолжительности).

-

Выбрать делегатов, которые могут принимать и отклонять запросы на резервирование. Если выбран этот вариант, один из пользователей, добавленных в расположенный ниже список Делегаты, будет отвечать за принятие и отклонение приглашений на собрания, отправляемых в почтовый ящик помещения. Если назначено несколько делегатов ресурса, только один из них должен будет отреагировать на то или иное приглашение.

-

Используйте раздел Параметры резервирования для просмотра или изменения параметров политики резервирования, которая определяет, когда можно запланировать помещение, как надолго его можно зарезервировать и насколько рано это можно сделать.

-

Разрешить повторяющиеся собрания. Этот параметр разрешает или запрещает повторяющиеся собрания для помещения.

-

Разрешить планирование только в рабочее время. Этот параметр принимает или отклоняет приглашения на собрания в нерабочее время (по умолчанию — с 8:00 до 17:00 с понедельника по пятницу). Чтобы настроить рабочее время для почтового ящика помещения, войдите в почтовый ящик с помощью Outlook в Интернете и перейдите на страницу Параметры > Календарь > Внешний вид календаря или используйте командлет Set-MailboxCalendarConfiguration.

-

Всегда отклонять, если конечная дата выходит за рамки этого ограничения. Этот параметр управляет поведением повторяющихся собраний, выходящих за дату, указанную как максимальное время упреждения при резервировании.

-

Если включить этот параметр, запрос на повторяющееся бронирование автоматически отклоняется, если бронирование начинается не позже даты, указанной в поле Максимальное время начала бронирования, и выходит за указанную дату. Это устанавливается по умолчанию.

-

Если отключить этот параметр, запрос на повторяющееся бронирование автоматически принимается, если эти запросы начинаются не позже даты, указанной в поле Максимальное время начала бронирования, и выходят за указанную дату. Однако при этом количество бронирований сокращается, поэтому они не состоятся после указанной даты.

-

-

Максимальное время упреждения при резервировании (в днях). Этот параметр задает максимальное количество дней, за которое можно зарезервировать помещение. Допустимый диапазон целое число от 0 до 1080. Значение по умолчанию составляет 180 дней.

-

Максимальная продолжительность (в часах). Этот параметр задает максимальную продолжительность, на которую можно зарезервировать помещение в запросе на резервирование. Допустимое значение — целое число от 0 до 35791394. Значение по умолчанию составляет 24 часа. Если установлено значение 0, продолжительность собрания не ограничивается.

Для повторяющихся запросов максимальная продолжительность относится к продолжительности каждого повторения бронирования.

На этой станице также есть поле для ввода сообщения, которое будет отправляться пользователям, посылающим запросы на бронирование помещения.

(Рекомендуется) Использование правил потока почты

Примечание

Вы не можете использовать заглавные главы сообщений и правила потока почты, чтобы назначить внутреннего отправителей безопасным отправителям. Процедуры в этом разделе работают только для внешних отправителей.

Правила потока почты в Exchange Online и автономных EOP используют условия и исключения для идентификации сообщений, а также действия, чтобы указать, что следует сделать для этих сообщений. Дополнительные сведения см. в статье Mail flow rules (transport rules) in Exchange Online.

В следующем примере предполагается, что для пропуска фильтрации нежелательной почты contoso.com электронной почты. Для этого настройте следующие параметры:

Условие. Домен > отправитель contoso.com. >

Настройка любого из следующих параметров:

Условие правила потока почты. Заголовка сообщений включает любое из этих слов Имя заголовщика: значение > > > Header: или .

Это условие проверяет состояние проверки подлинности электронной почты домена отправки электронной почты, чтобы убедиться, что домен отправки не подменен. Дополнительные сведения о проверке подлинности электронной почты см. в SPF, DKIMи DMARC.

Список IP-адресов: укажите исходный IP-адрес или диапазон адресов в политике фильтрации подключений.

Используйте этот параметр, если домен отправки не использует проверку подлинности электронной почты. Будьте максимально ограничительными при обращении к исходным IP-адресам в списке IP-адресов. Мы рекомендуем диапазон IP-адресов в диапазоне 24 или менее (лучше меньше)

Не используйте диапазоны IP-адресов, которые относятся к потребительским службам (например, outlook.com) или общей инфраструктуре.

Важно!

Никогда не настраивайте правила потока почты только с доменом отправитель в качестве условия для пропуска фильтрации нежелательной почты. Это значительно увеличит вероятность того, что злоумышленники могут подменить домен отправки (или выдать себя за полный адрес электронной почты), пропустить все фильтрации нежелательной почты и пропустить проверки проверки подлинности отправившего отправитель, чтобы сообщение прибыло в папку «Входящие» получателя.

Не используйте собственные домены (также известные как допустимые домены) или популярные домены (например, microsoft.com) в качестве условий в правилах потока почты

Это считается высоким риском, так как создает возможности для злоумышленников отправлять сообщения электронной почты, которые в противном случае будут фильтроваться.

Если вы разрешаете IP-адрес, который стоит за шлюзом сетевого перевода (NAT), необходимо знать серверы, которые участвуют в пуле NAT, чтобы узнать область вашего списка ip-адресов. IP-адреса и участники NAT могут изменяться. Необходимо периодически проверять записи списка IP-адресов в рамках стандартных процедур обслуживания.

Необязательные условия:

Отправитель > является внутренним или внешним > Вне организации. Это условие неявное, но его можно использовать для учета локального сервера электронной почты, которые могут быть неправильно настроены.

Субъект или тело > субъект или тело включает любое из этих слов > . Если вы можете дополнительно ограничить сообщения ключевыми словами или фразами в тексте темы или сообщения, вы можете использовать эти слова в качестве условия.

Действие: Настройте оба этих действия в правиле:

а. Изменение свойств сообщений > установить уровень доверия к нежелательной почте (SCL) > Обход фильтрации нежелательной почты.

Б. Изменение свойств сообщений > установите заглавную головку сообщения. Установите заглавное сообщение к значению .

Например, . Если в правиле несколько доменов, можно настроить текст загона по мере необходимости.

Когда сообщение пропускает фильтрацию нежелательной почты из-за правила потока почты, значение штампуется в заглавной папке X-Forefront-Antispam-Report. Если сообщение из источника, который находится в списке ip Allow List, значение также добавляется. Эти значения могут помочь вам в устранении неполадок.

Включить и настроить иерархическую адресную книгу

Шаг 1. Создание групп рассылки для структуры HAB

В этом примере используется следующая иерархия:

-

Группа рассылки с именем «Contoso,Ltd» является организацией верхнего уровня в иерархии (корневой организации).

-

Группы рассылки с именем Корпоративные Office, Организация поддержки продуктов и маркетинговая организация & являются детскими организациями в Contoso,Ltd (члены группы Contoso,Ltd).

-

Группы рассылки с именем Human Resources, Accounting Group и Administration Group — это детские организации в корпоративной Office (члены группы корпоративных Office).

Примечание. Если при создании группы рассылки параметр Alias не используется, значение параметра Name используется при удалении пробелов.

Подробные сведения о синтаксисе и параметрах см. в статье New-DistributionGroup.

Шаг 2. Используйте Exchange, чтобы указать корневую организацию для HAB

В этом примере указывается группа рассылки с именем «Contoso,Ltd» на предыдущем этапе в качестве корневой организации для HAB.

Шаг 3. Использование Exchange для назначить группы рассылки иерархическими группами

В следующих примерах обозначены группы, созданные ранее в качестве иерархических групп:

Подробные сведения о синтаксисах и параметрах см. в инструкции Set-Group.

Шаг 4. Добавление групп детей в качестве членов соответствующих групп в иерархии

В этом примере в качестве членов Contoso,Ltd (корневой организации) добавлены группы с именем Корпоративная Office, Организация поддержки продуктов и & маркетинговая организация.

В этом примере группы с именем Human Resources, Accounting Group и Administration Group добавляются в состав корпоративных Office.

Подробные сведения о синтаксисах и параметрах см. в обзоре Update-DistributionGroupMember.

Шаг 5. Добавление пользователей в соответствующие группы в HAB

В этом примере пользователи Эми Альбертс, Дэвид Гамильтон и Раджеш М. Патель добавляются в группу с именем Корпоративная Office, не затрагивая других существующих членов.

Подробные сведения о синтаксисах и параметрах см. в обзоре Update-DistributionGroupMember.

Шаг 6. Используйте Exchange для настройки порядка сортировки для групп в HAB

Значение параметра SeniorityIndex для группы влияет на сортировку групп в центре HAB (сначала отображаются более высокие значения).

В следующих примерах настраиваются детские группы группы корпоративных Office для отображения в следующем порядке:

-

Управление персоналом

-

Группа учета

-

Группа администрирования

Подробные сведения о синтаксисах и параметрах см. в инструкции Set-Group.

Значение параметра SeniorityIndex для пользователя влияет на сортировку пользователей в группах в HAB (сначала отображаются более высокие значения).

В следующих примерах можно настроить отображение членов группы корпоративных Office в следующем порядке:

-

Дэвид Хэмилтон

-

Раджеш М. Патель

-

Эми Альбертс

Дополнительные сведения о синтаксисе и параметрах см. в разделе Set-User.

Как убедиться, что все получилось?

Чтобы убедиться, что вы успешно включили и настроили иерархическую адресную книгу, используйте любой из следующих действий:

-

Откройте Outlook в профиле, подключенном к почтовому ящику в организации Exchange, и нажмите кнопку Адресная книга или нажмите кнопку Ctrl+Shift+B. HAB отображается на вкладке Организация, аналогично следующему рисунку.

-

В командной Exchange для проверки значений свойств запустите следующие команды:

Синтаксис URL-адреса для списка разрешить или блокировать клиента

-

Ip4v и IPv6-адреса разрешены, но порты TCP/UDP — нет.

-

Расширения filename не разрешены (например, test.pdf).

-

Юникод не поддерживается, но Punycode есть.

-

Имена хост-кодов разрешены, если все следующие утверждения верны:

- Имя хост-пользователя содержит период.

- Существует по крайней мере один символ слева от периода.

- Справа от периода имеется по крайней мере два символа.

Например, разрешено или запрещено.

-

Подпаты не подразумеваются для разрешаемых.

Например, не включает .

-

Поддиальды (*) разрешены в следующих сценариях:

-

За левой подгруппой должен следовать период, чтобы указать поддомен.

Например, разрешено; запрещено.

-

Правая подмайка должна следовать за полосой вперед (/), чтобы указать путь.

Например, разрешено или запрещено.

-

является недействительным (не разрешимый домен, а правая подкратная карточка не следует передовую черту).

-

В IP-адресах запрещено использовать поддиальдные знаки.

-

-

Символ tilde (~) доступен в следующих сценариях:

Левая тильда подразумевает домен и все поддомены.

Например, ~contoso.com включает contoso.com и *.contoso.com . -

Записи URL-адресов, содержащие протоколы (например, или ) не будут работать, так как URL-записи применяются к всем протоколам.

-

Имя пользователя или пароль не поддерживаются или не требуются.

-

Кавычка (‘ или «) являются недействительными символами.

-

URL-адрес должен включать все перенаправления, где это возможно.

Сценарии ввода URL-адресов

Допустимые записи URL-адресов и их результаты описаны в следующих разделах.

Сценарий: нет поддиальдов

Запись:

-

Разрешить совпадение: contoso.com

-

Разрешить не совпадать:

- abc-contoso.com

- contoso.com/a

- payroll.contoso.com

- test.com/contoso.com

- test.com/q=contoso.com

- www.contoso.com

- www.contoso.com/q=a@contoso.com

-

Совпадение блоков:

- contoso.com

- contoso.com/a

- payroll.contoso.com

- test.com/contoso.com

- test.com/q=contoso.com

- www.contoso.com

- www.contoso.com/q=a@contoso.com

-

Блок не соответствует: abc-contoso.com

Сценарий: левая подгруппа (subdomain)

Запись:

-

Разрешить совпадение и блокировку:

- www.contoso.com

- xyz.abc.contoso.com

-

Разрешить не совпадать и блок не совпадает:

- 123contoso.com

- contoso.com

- test.com/contoso.com

- www.contoso.com/abc

Сценарий: правая под диктовка в верхней части пути

Запись:

-

Разрешить совпадение и блокировку:

- contoso.com/a/b

- contoso.com/a/b/c

- contoso.com/a/?q=joe@t.com

-

Разрешить не совпадать и блок не совпадает:

- contoso.com

- contoso.com/a

- www.contoso.com

- www.contoso.com/q=a@contoso.com

Сценарий: левая тильда

Запись:

-

Разрешить совпадение и блокировку:

- contoso.com

- www.contoso.com

- xyz.abc.contoso.com

-

Разрешить не совпадать и блок не совпадает:

- 123contoso.com

- contoso.com/abc

- www.contoso.com/abc

Сценарий: суффикс правой подстановки

Запись:

-

Разрешить совпадение и блокировку:

- contoso.com/?q=whatever@fabrikam.com

- contoso.com/a

- contoso.com/a/b/c

- contoso.com/ab

- contoso.com/b

- contoso.com/b/a/c

- contoso.com/ba

-

Разрешить не совпадать и блок не совпадает: contoso.com

Сценарий. Поддомайн левой подстановки и суффикс правой подстановки

Запись:

-

Разрешить совпадение и блокировку:

- abc.contoso.com/ab

- abc.xyz.contoso.com/a/b/c

- www.contoso.com/a

- www.contoso.com/b/a/c

- xyz.contoso.com/ba

-

Разрешить не совпадать и блок не соответствует: contoso.com/b

Сценарий: левая и правая тильда

Запись:

-

Разрешить совпадение и блокировку:

- contoso.com

- contoso.com/a

- www.contoso.com

- www.contoso.com/b

- xyz.abc.contoso.com

-

Разрешить не совпадать и блок не совпадает:

- 123contoso.com

- contoso.org

Сценарий: IP-адрес

Запись:

-

Разрешить совпадение и блокировку: 1.2.3.4

-

Разрешить не совпадать и блок не совпадает:

- 1.2.3.4/a

- 11.2.3.4/a

IP-адрес с правой подголой карточкой

Запись:

-

Разрешить совпадение и блокировку:

- 1.2.3.4/b

- 1.2.3.4/baaaa

-

Отсутствующие или недействительные значения домена:

- contoso

- *.contoso.*

- *.com

-

Под диктовка текста или без интервалов символов:

- *contoso.com

- contoso.com*

- *1.2.3.4

- 1.2.3.4*

- contoso.com/a*

- contoso.com/ab*

-

IP-адреса с портами:

- contoso.com:443

- abc.contoso.com:25

-

Неописуемые подражательные знаки:

- *

- *.*

-

Средние подкарды:

- conto * so.com

- conto~so.com

-

Двойные подкарды

- contoso.com/**

- contoso.com/*/*

Ограничения для параметров нежелательной почты

Коллекция safelist (список отправителей Сейф, список получателей Сейф и список заблокированных отправителей), хранимая в почтовом ящике пользователя, также синхронизируется с EOP. При синхронизации каталогов коллекция safelist синхронизируется с Azure AD.

-

Коллекция safelist в почтовом ящике пользователя имеет ограничение в 510 КБ, которое включает все списки, а также дополнительные параметры фильтра нежелательной почты. Если пользователь превышает этот предел, он получит Outlook ошибку, которая выглядит так:

Дополнительные сведения об этом ограничении и его изменении см. в kB2669081.

-

Синхронизированный набор безопасных списков в EOP имеет следующие ограничения синхронизации:

- 1024 записей в списке Сейф отправителей, списке получателей Сейф и внешних контактах, если включена электронная почта Trust от моих контактов.

- 500 записей в списке заблокированных отправителей и списке заблокированных доменов.

Когда будет достигнуто ограничение на вход 1024, произойдет следующее:

Список перестает принимать записи в PowerShell и Outlook в Интернете, но ошибки не отображаются.

Outlook пользователи могут добавлять более 1024 записей, пока не достигнут Outlook 510 КБ. Outlook можно использовать эти дополнительные записи, если фильтр EOP не блокирует сообщение перед доставкой в почтовый ящик (правила потока почты, анти-спуфинг и т.д.). -

При синхронизации каталогов записи синхронизируются с Azure AD в следующем порядке:

- Контакты почты, если включена электронная почта Trust от моих контактов.

- Список Сейф и список получателей Сейф объединяются, дублируются и сортируются в алфавитном порядке при изменении первых 1024 записей.

Используются первые 1024 записи, и соответствующая информация штампуется в заглавных главах сообщений.

Записи за 1024, не синхронизированные с Azure AD, обрабатываются Outlook (не Outlook в Интернете), и никакие сведения не штампуются в заглавных главах сообщений.

Как видите, включение электронной почты Trust из параметров контактов уменьшает число Сейф и Сейф получателей, которые можно синхронизировать. Если это вызывает озабоченность, рекомендуется отключить эту функцию с помощью групповой политики.

- Имя файла: outlk16.opax

- Параметр политики: доверяйте электронной почте от контактов

Создание групп средствами командной строки

Так же, как и при создании учетных записей пользователей, вы можете создавать группы, используя утилиту командной строки Dsadd. После указания самой команды вам нужно указать модификатор group, который является типом объекта группы. После модификатора укажите отличительное имя DN самого объекта и сопутствующие параметры. Синтаксис команды следующий:

Dsadd group DN_группы –дополнительные параметры

У данной команды дополнительных параметров сравнительно немного, потому они все описаны ниже:

-secgrp. Данный параметр указывает тип группы: безопасности (yes) или распространения (no). Если параметр не указан, то по умолчанию значением данного параметра считается yes;

-scope. Текущий параметр задает область действия группы. Доступные параметры: локальная в домене (l), глобальная (g) или универсальная (u). По умолчанию, также как и при помощи графического интерфейса, область действия назначается глобальной;

-samid. Этот параметр определяет использование для данной группы SAM имени, как уникального атрибута sAMAccountName группы. Желательно имя для sAMAccountName и группы указывать идентичные;

-desc. Данный параметр отвечает за краткое описание группы;

-memberof. Этот параметр назначает одну или несколько групп, к которым требуется добавить новую. Если групп несколько, то их следует добавлять через пробел;

-members. При помощи этого параметра вы можете добавить членов в группу. Члены должны указываться в виде DN-имен и разделяться пробелами.

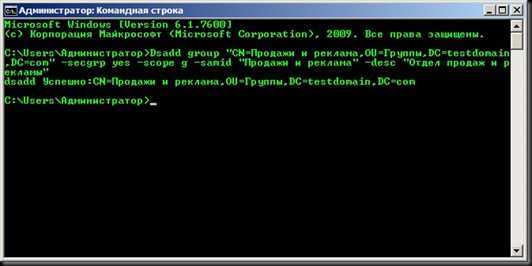

Пример использования:

Dsadd group «CN=Продажи и реклама,OU=Группы,DC=testdomain,DC=com» -secgrp yes -scope g -samid «Продажи и реклама» -desc «Отдел продаж и рекламы»

Рис. 3. Создание групп средствами утилиты Dsadd

Рис. 3. Создание групп средствами утилиты Dsadd

Настройка DAG в Exchange 2010 RTM – Часть 3

В этой части мы создадим и настройм нашу Database Availability Group (DAG) и добавим в неё первый узел.

Файловый ресурс-свидетель (File Share Witness)

Мы будем использовать FSW не на Exchange сервере. Это будет обычный рядомой сервер SHUD-OCSFE01.

Для начала необходимо подключиться к данному серверу и добавить группу “Exchange Trusted Subsystem” в группу локальных администраторов. Если вы не выполните условие, в процессе добавления узлов вы получите сообщение об ошибке. В отличие от Exchange 2007 нет необходимости заранее создавать FSW. Будет достаточно сказать Exchange 2010 где должен находиться FSW, и учитывая что Exchange Trusted Subsystem добавлена в администраторы сервера, у Exchange есть необходимые привилегии для самостоятельного выполнения данной операции.

Вообще рекомендуется размещать FSW на сервере с ролью Hub Transport. В действительности, если вы не укажите расположение FSW , Exchange 2010 автоматически перейдет на HUB сервер и выберете расположение.

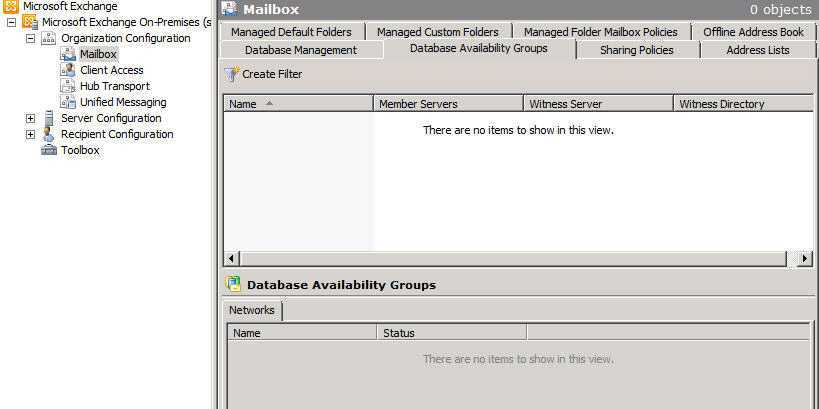

Создание DAG с помощью EMC и назначение статического IP адреса

Откройте Exchange Management Console (EMC) и перейдите в Organization Management > Mailbox. Зайдите в вкладку Database Availability Group. Как вы видите сейчас она пустая.

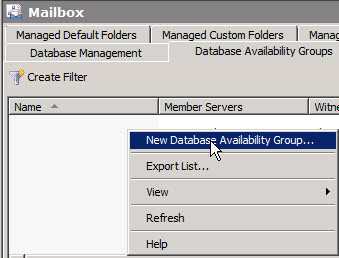

Нажмите правой кнопкой мыши на пустом месте и выберите ” New Database Availability Group.”

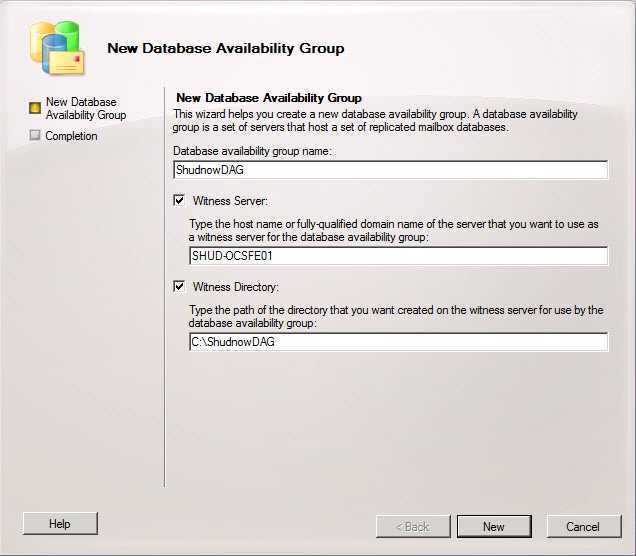

Укажите имя DAG. Я использовал имя ShudnowDAG. Как говорилось ранее, указываем в качестве следящего сервера SHUD-OCSFE01 и указываем директориюC:\ShudnowDAG. Нажмите New для создания DAG.

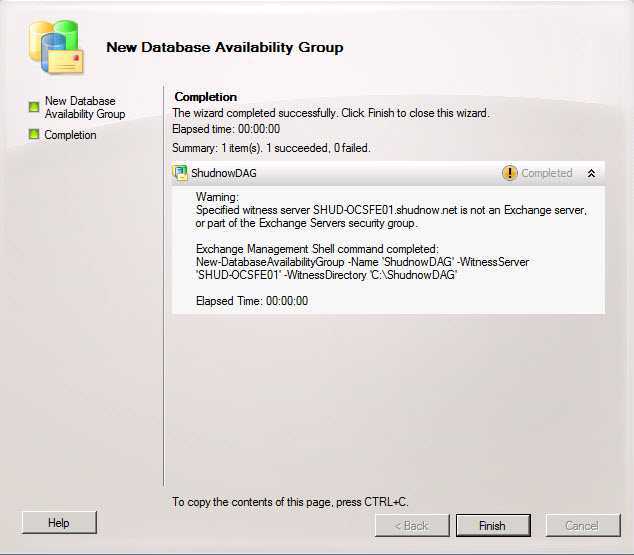

На странице результатов выполнения нам выводится предупреждение о том, что наш FSW не является Exchange сервером. Нам об этом уже известно поэтому идем дальше.

Когда для создания DAG используется графический интерфейс, он использует DHCP для указания кластерного ресурса Network Name. Если вы хотите указать статический адрес вам необходимо использовать командлет Set-DatabaseAvailabilityGroup. У командлета Set-DatabaseAvailabilityGroup есть ключ -DatabaseAvailabilityGroupIpAddresseses.

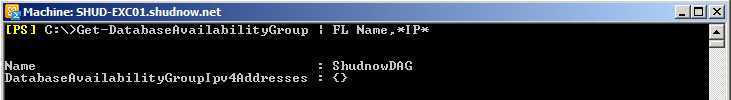

Как вы можете видеть на скрине ниже для DAG не установлен IP адрес.

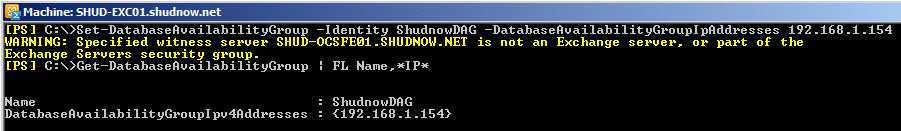

Для DAG мы можем задействоать IP 192.168.1.154. На самом деле нет жесткого требования в использовании статического IP адреса, но лучше все таки сделать это.

Для установки запустите следующую команду:

Set-DatabaseAvailabilityGroup -Identity ShudnowDAG -DatabaseAvailabilityGroupIPAddresses 192.168.1.154

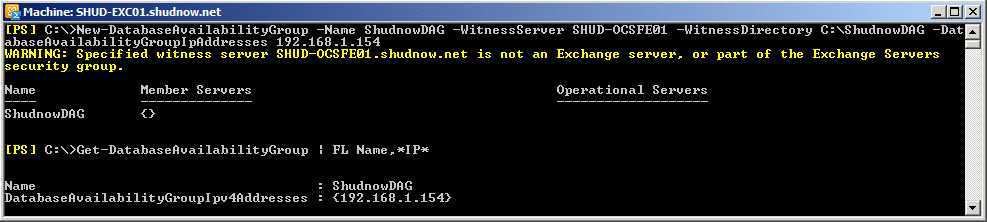

И теперь мы можем видеть настроенный статический адрес.

Создание DAG с помощью EMS и назначение статического IP

Использование EMS делает процедуру создания намного более быстрой. Вместо всего описанного выше просто запустите такую команду:

New-DatabaseAvailabilityGroup -Name ShudnowDAG -WitnessServer SHUD-OCSFE01 -WitnessDirectory C:\ShudnowDAG -DatabaseAvailabilityGroupIPAddresses 192.168.1.154

Добавляем перый узел в DAG

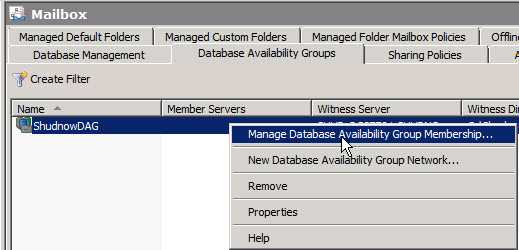

Отлично, теперь перейдем в EMC и добавим первый узел в DAG. Перейдите в EMC > Organization Configuration > Mailbox > Database Availability Group > Right-Click по вашему имени DAG > Manage Database availability Group Membership.

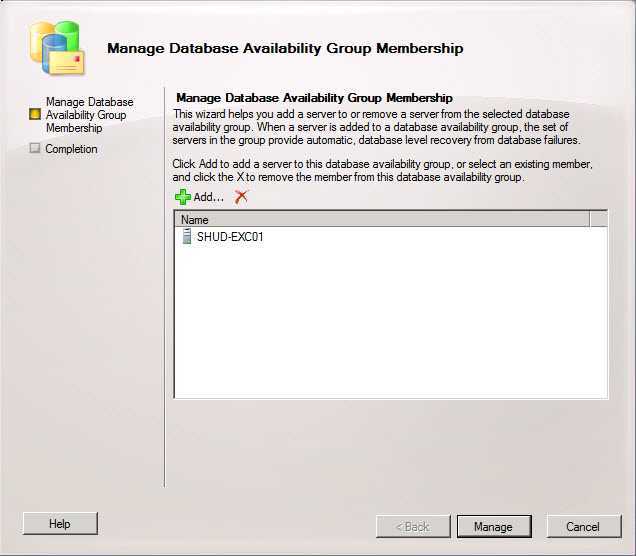

Добавьте первый узел. Нажмите Manage для продолжения.

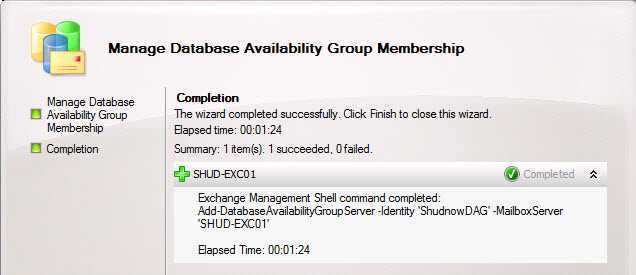

В результате первый узел успешно добавлен.

Но давайте подробнее рассмотрим что в действительности происходит в момент добавления первого узла в DAG? Судя по документации на Technet происходит следующее:

- Устанавливается компонент Windows Failover Clustering, если он ещё не был установлен.

- Создается кластер с именем DAG.

- Сетевой объект кластера (CNO) создается в дефолтном контейнера для компьютеров в AD.

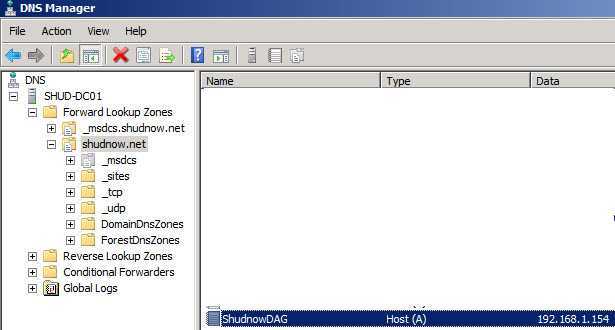

- Имя и IP адрес DAG региструются в DNS.

- Кластерная база обновляется информацией о базах данных, которые подмонтированы на добавленном сервере.

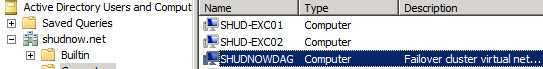

Как вы видите, DAG действительно зарегистрирован в DNS.

Далее он появился в AD.

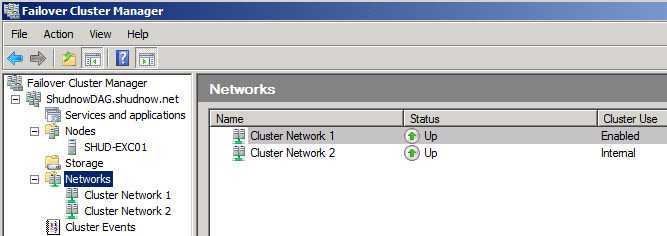

И также действительно созданы кластерые ресурсы.

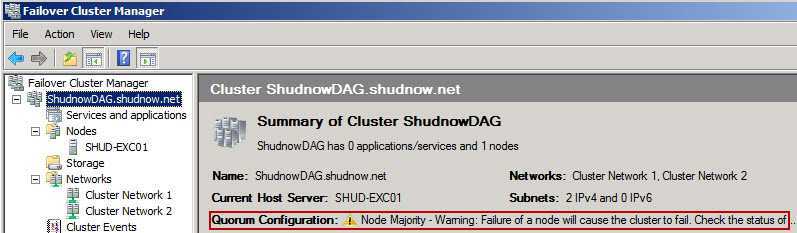

И последнее на что стоит обратить внимание – кластер в настоящее время выдает предупрежение о недостаточности узлов. Также в настоящее время на FSW нет никаких данных

Они появятся только после добавления второго узла.

Заключение

В 4-ой и заключительной статье из данной серии мы добавим второй узел в DAG и создадим базу, которая будет синхронизирована между узлами.

Интересные ссылки:

Хочу купить отличный велосипед ktrak, так как что то чувствую весной будет пора сгонять жирок ![]()

Перемещение OABs между Exchange версиями

В Exchange 2007 и Exchange 2010 г. для перемещения поколения OAB на другой сервер почтовых ящиков используется комлет Move-OfflineAddressBook. Exchange 2013 поддерживает только OAB (версия 4). Это та же версия, которая была по умолчанию в Exchange 2010 году. Вы не можете настроить Exchange 2013 для создания других версий OAB, и поколение OAB происходит на сервере почтовых ящиков, на котором находится почтовый ящик организации. Поэтому для перемещения поколения OAB Exchange 2013 г. необходимо переместить почтовый ящик организации. Можно переместить поколение OAB только в другую базу данных почтовых ящиков 2013 Exchange 2013 года. Нельзя переместить поколение OAB в предыдущую версию Exchange. Чтобы найти почтовый ящик Exchange организации OAB 2013, запустите следующую команду Shell:

Затем для перемещения почтового ящика можно использовать cmdlets MoveRequest.

Использование Outlook заблокированных отправителей

Если только небольшое число пользователей получили нежелательные сообщения электронной почты, пользователи или администраторы могут добавить адреса электронной почты отправителей в список заблокированных отправителей в почтовом ящике. Инструкции см. в перенастройкепараметров нежелательной почты в Exchange Online почтовых ящиках.

Если сообщения успешно заблокированы из-за списка заблокированных отправителей пользователя, заглавное поле X-Forefront-Antispam-Report будет содержать значение .

Примечание

Если нежелательные сообщения — это информационные бюллетени из авторитетного и узнаваемого источника, отписка из электронной почты является еще одним вариантом, который остановит пользователя от получения сообщений.

Шаг 1. Создание CSV-файла, содержаного сведения о внешних контактах

На первом этапе необходимо создать CSV-файл, содержащий сведения о каждом внешнем контакте, который необходимо импортировать в Exchange Online.

Скопируйте следующий текст в текстовый файл в NotePad и сохраните его на рабочем столе в виде CSV-файла с помощью суффикса .csv; например, ExternalContacts.csv.

Совет

Если язык содержит специальные символы (например, å, ä и ö на шведском языке), сохраните CSV-файл с кодом UTF-8 или другим кодом единой кодировки при сохранения файла в NotePad.

В первой строке или строке заглавной строки файла CSV перечислены свойства контактов, которые можно использовать при импорте Exchange Online. Каждое имя свойства разделено запятой. Каждая строка в строке загона представляет значения свойств для импорта одного внешнего контакта.

Примечание

Этот текст содержит пример данных, которые можно удалить. Но не удаляйте и не измените первую строку (заглавную строку). Он содержит все свойства внешних контактов.

Откройте CSV-файл в Microsoft Excel для редактирования CSV-файла, так как его гораздо проще использовать Excel для редактирования CSV-файла.

Создайте строку для каждого контакта, который необходимо импортировать для Exchange Online. Заполнять как можно больше ячеек

Эти сведения будут отображаться в общей адресной книге для каждого контакта.

Важно!