Совместимость дублирующих антивирусных программ

Для того чтобы проверять файлы «на лету» и постоянно защищать подопечный компьютер, антивирусным программам приходится достаточно глубоко проникать в ядро системы, причем проникать приходится в одни и те же зоны. Говоря техническим языком, антивирусы должны устанавливать перехватчики системных событий глубоко внутри защищаемой системы и передавать результаты своей работы антивирусному «движку» для проверки перехваченных файлов, сетевых пакетов и прочих потенциально опасных объектов.

Увы, далеко не всегда в один разрез можно засунуть два скальпеля. Далеко не всегда в необходимую зону ядра операционной системы можно установить два перехватчика. В результате — несовместимость постоянно работающих антивирусных «мониторов»; второму антивирусу либо не удается перехватить системные события, либо попытка дублирующего перехвата приводит к краху системы. В этом заключается очередная антивирусная проблема.

Проблема №5. Технологическая исключительность, т.е. несовместимость различных антивирусных программ между собой. В подавляющем большинстве случаев (за редкими исключениями) установить два различных антивируса на один компьютер (чтобы обеспечить двойную защиту) невозможно по техническим причинам, и они просто не уживаются друг с другом.

Глобальные песочницы

Глобальные песочницы, такие как Shadow Defender, в этом обзоре рассматриваться не будут по двум причинам. Как правило, они платные и не совсем подходят для ежедневного использования. Максимальный уровень защиты глобальными песочницами гарантируется за счет полного отката к предыдущему состоянию системы после каждой перезагрузки. Это защищает от деструктивных действий вирусов, удаляющих либо шифрующих файлы, однако неудобно для повседневной работы.

В таких условиях невозможно создать на жестком диске документ с текстом или любой другой файл, поскольку после перезагрузки они пропадают. Помимо этого, глобальные песочницы не защищают от кейлоггеров, то есть вирусов, крадущих пароли, наблюдая за нажатыми на клавиатуре клавишами. Поэтому глобальные песочницы больше подходят для интернет-клубов, но не для дома.

Работа с ClamTK

Если Вы предпочитаете использовать GUI Ubuntu для слома вирусов на Вашем Ubuntu, можно использовать программное обеспечение ClamTK, которое легко доступно в Центре программного обеспечения Ubuntu.

Установка ClamTK

Выполните эти шаги для установки ClamTK с помощью менеджера Ubuntu Software:

На Вашей настольной панели инструментов/прикреплении Activities Ubuntu нажмите значок Ubuntu Software.

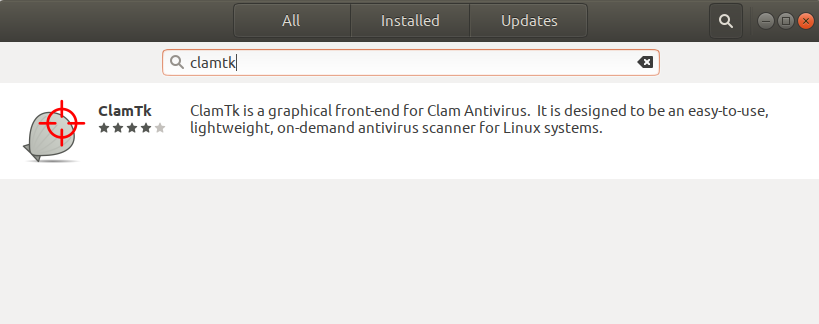

Нажмите значок поиска и введите ClamTK в панель поиска. Результаты поиска перечислят соответствующие записи следующим образом:

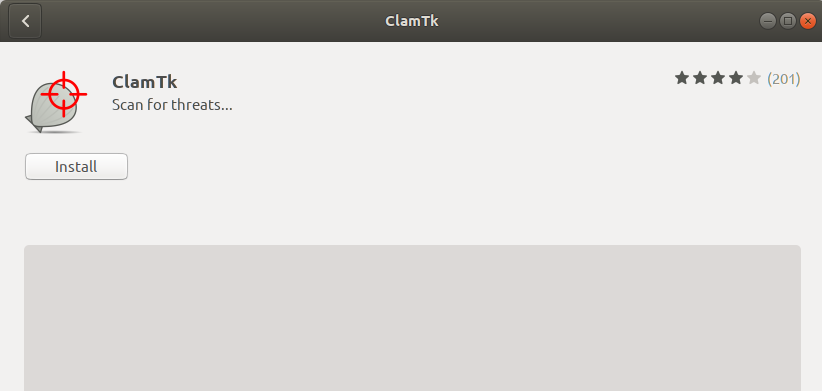

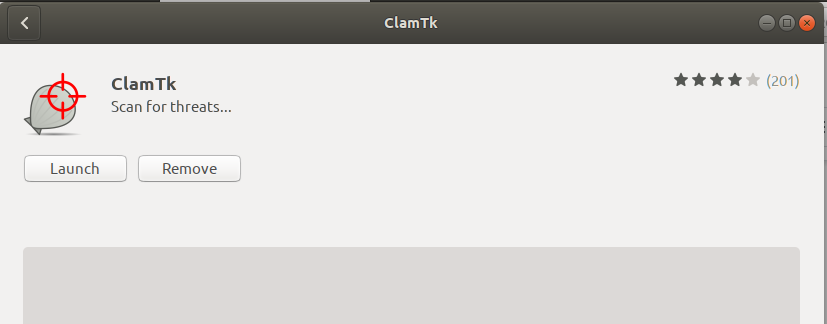

Запись ClamTK, перечисленная здесь наверху, является той, сохраняемой Ubuntu Бионический репозиторий Вселенной. Нажмите на эту поисковую запись для открытия следующего представления:

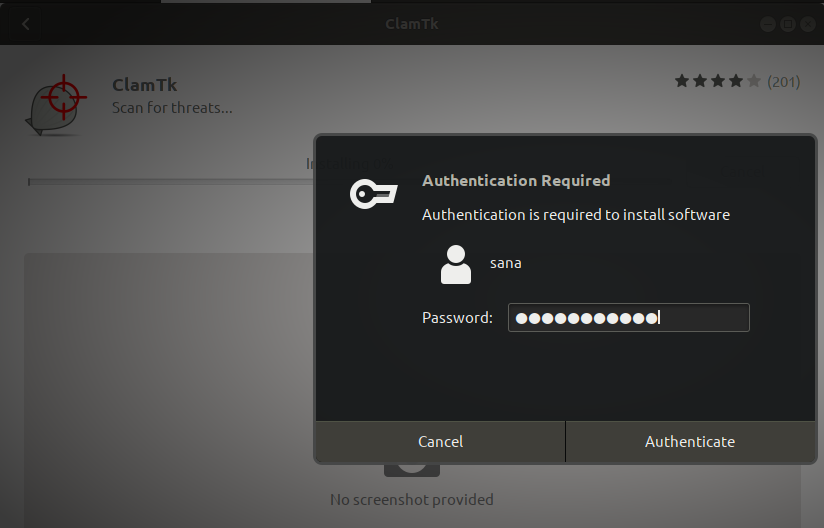

Нажмите кнопку Install для начала процесса установки. Следующий диалог аутентификации, будет казаться, для Вас предоставит Вашу подробную информацию аутентификации.

Обратите внимание на то, что только авторизованный пользователь может добавить/удалить и настроить программное обеспечение на Ubuntu. Введите свой пароль и нажмите кнопку Authenticate

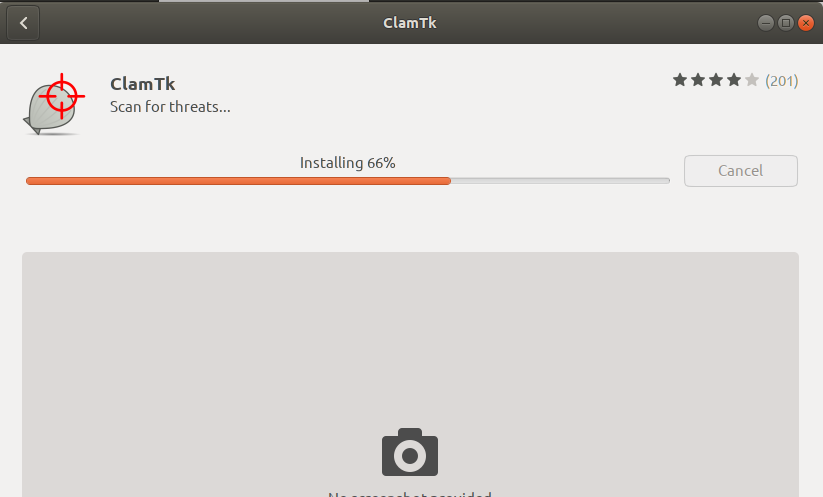

После этого процесс установки начнется, отображая индикатор выполнения следующим образом:

ClamTK будет тогда установлен в Вашей системе, и Вы получите следующее сообщение после успешной установки:

Через вышеупомянутое диалоговое окно можно принять решение непосредственно запустить ClamTK и даже Удалить его сразу по любой причине.

Как просканировать для вирусов

Можно запустить ClamTK через командную строку путем выполнения следующей команды:

$ clamtk

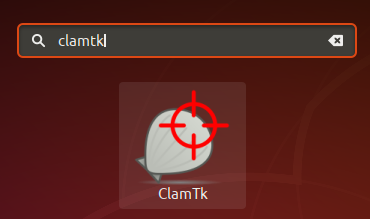

Или, используйте панель поиска Обзора Операций для запуска приложения следующим образом:

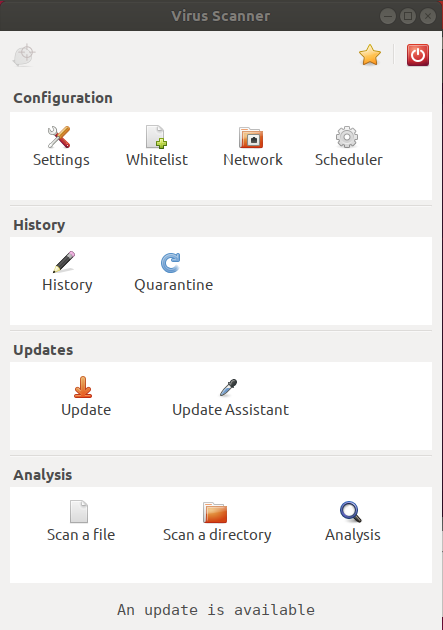

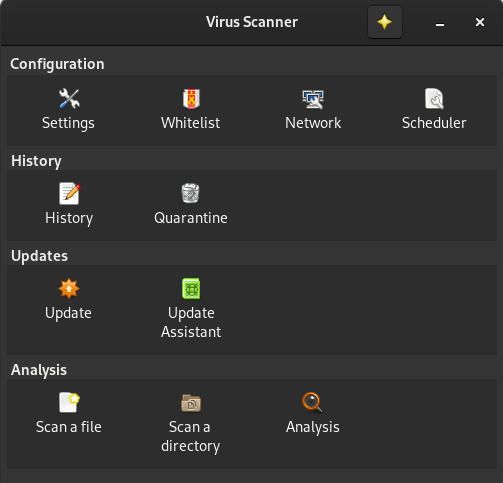

Это — то, как утилита ClamTK похожа:

Через этот UI можно сделать следующие конфигурации:

- Представление и набор Ваши предпочтения через Значок настроек

- Представление и сканирование обновления добавляют в белый список через значок Whitelist

- Измените настройки прокси через Значок сети

- Сканирование расписания или подпись обновляют через значок Scheduler

Можно управлять Историей, такой как:

- Просмотрите предыдущие сканирования с помощью значка History

- Управляйте изолированными файлами через значок Quarantine

Справьтесь с Обновлениями, такими как:

- Обновление антивирусных подписей через значок Update

- Настройте предпочтения обновления подписи через значок Update Assistant

Самое главное можно выполнить Анализ сканирования, такой как:

- Просканируйте файл

- Просканируйте каталог

- Просмотрите репутацию файла через значок Analysis

Удалить

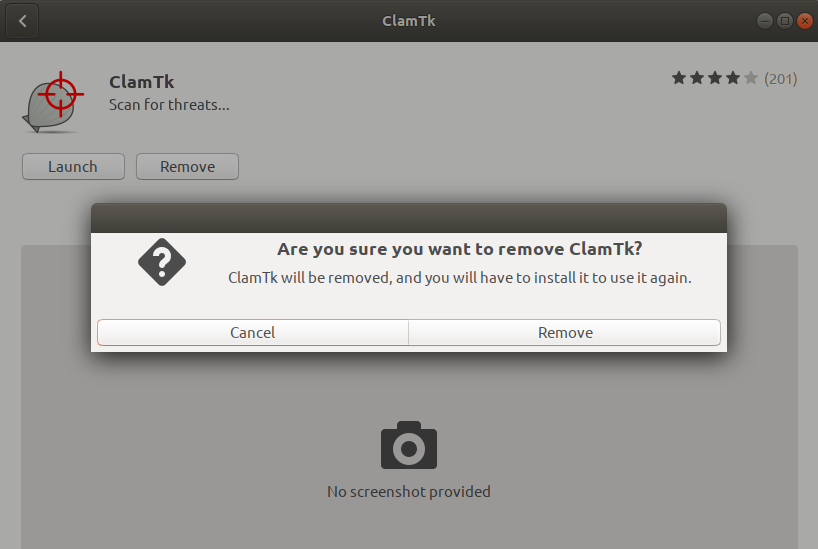

Если Вы хотите удалить ClamTK, который был установлен с помощью вышеупомянутого метода, можно удалить его из системы следующим образом:

Откройте Ubuntu Software Manager и ищите ClamTK. Вы будете видеть состояние “Installed” в поисковой записи. Нажмите эту запись и затем нажмите Remove от следующего представления:

Система предложит Вам с Диалогом аутентификации. Программное обеспечение будет удалено, когда Вы предоставите пароль sudo пользователю и нажмете Authenticate на диалоговое окно.

Таким образом, они были двумя способами использовать Антивирус Моллюска; через командную строку и через UI. Можно установить и использовать один, или даже и, в зависимости от предпочтения и удостовериться, что файлы Ubuntu свободны от любого злонамеренного содержания.

Using the milter

/etc/clamav/clamav-milter.conf

MilterSocket /tmp/clamav-milter.socket MilterSocketMode 660 FixStaleSocket yes User clamav MilterSocketGroup clamav PidFile /run/clamav/clamav-milter.pid TemporaryDirectory /tmp ClamdSocket unix:/run/clamav/clamd.ctl LogSyslog yes LogInfected Basic

Create :

/etc/systemd/system/clamav-milter.service

Description='ClamAV Milter' After=clamav-daemon.service Type=forking ExecStart=/usr/bin/clamav-milter --config-file /etc/clamav/clamav-milter.conf WantedBy=multi-user.target

Enable and start .

For Postfix add the following lines to :

etc/postfix/main.cf

smtpd_milters = unix:/tmp/clamav-milter.socket milter_default_action = tempfail

Check journalctl if the permission to access for postfix is set accordingly, if not, add user postfix to group .

Configuration

The default Gentoo configuration of clamd is usable for both desktop systems and mail servers; changes can be made to /etc/clamd.conf if the defaults are not suitable. If the desired functionality is the ability to scan files for viruses on demand, no changes need to be made.

The ClamAV daemon on Gentoo (under both OpenRC and systemd) creates a world-writable socket at /run/clamav/clamd.ctl. Users who want to scan a file or directory should ask the clamd daemon to do it using the clamdscan —fdpass command:

/etc/clamd.conf: OK ----------- SCAN SUMMARY ----------- Infected files: 0 Time: 0.313 sec (0 m 0 s) Start Date: 2020:10:23 09:16:19 End Date: 2020:10:23 09:16:19

The option sends a file descriptor to clamd rather than a path name, and avoids the need for the clamav user to be able to read everyone’s files. As a result, the daemon should be able to run as the default clamav user in any scenario. The administrator should not have to mess with any users or groups.

WarningYou should not change the user or group that clamd runs as unless you know what you are doing. In particular, doing so will invalidate the socket permissions expected by the service scripts.

This works «out of the box» after you configure amavis to use clamdscan —fdpass to invoke the virus scanner. For example,

FILE

# Use clamdscan with the --fdpass option so that the "clamav" user doesn't # need to be able to read amavis's private working directory. @av_scanners = ( , qr/:.*\sFOUND$/m, qr/^.*?: (?!Infected Archive)(.*) FOUND$/m ], );

Contrary to many how-to documents scattered about the internet, you do not need to change any users or groups to make amavisd-new work with ClamAV.

On-access file scanning

KERNEL Enable fanotify

File Systems ---> Filesystem wide access notification fanotify permissions checking

In the following example the /home directory will be recursively watched by clamonacc:

FILE

OnAccessPrevention yes OnAccessIncludePath /home OnAccessExcludeUname clamav

Download an eicar test file to a location within the include path.

Invoke clamonacc with elevated permissions to test the configuration

Attempt to access the eicar test file (clamonacc should prevent it):

cat: eicar.com: Operation not permitted

NoteThe clamd service does not currently launch clamonacc. A solution needs to be implemented for this.

Additional clamonacc configuration

If the default clamonacc performance is insufficient, and there are available system resources, the following configuration values can be adjusted (increased from the default) in /etc/clamd.conf:

- MaxQueue

- MaxThreads

- OnAccessMaxThreads

OnAccessScan

On-access scanning requires the kernel to be compiled with the fanotify kernel module (kernel >= 3.8). Check if fanotify has been enabled before enabling on-access scanning.

$ zgrep FANOTIFY /proc/config.gz

On-access scanning will scan the file while reading, writing or executing it.

First, edit the configuration file by adding the following to the end of the file (you can also change the individual options):

/etc/clamav/clamd.conf

# Set the mount point where to recursively perform the scan, # this could be every path or multiple path (one line for path) OnAccessMountPath / OnAccessExcludePath /proc OnAccessExcludePath /run OnAccessExcludePath /sys # Flag fanotify to block any events on monitored files to perform the scan OnAccessPrevention false # Perform scans on newly created, moved, or renamed files OnAccessExtraScanning true # Check the UID from the event of fanotify OnAccessExcludeUID 0 # Specify an action to perform when clamav detects a malicious file # it is possible to specify an inline command too VirusEvent /etc/clamav/virus-event.bash # WARNING: clamd should run as root User root

Next, create the file and add the following. This allows you to change/specify the debug message when a virus has been detected by clamd’s on-access scanning service:

/etc/clamav/virus-event.bash

#!/bin/bash

PATH=/usr/bin

alert="Signature detected: $CLAM_VIRUSEVENT_VIRUSNAME in $CLAM_VIRUSEVENT_FILENAME"

# Send the alert to systemd logger if exist, othewise to /var/log

if ]; then

echo "$(date) - $alert" >> /var/log/clamav/detections.log

else

# This could cause your DE to show a visual alert. Happens in Plasma, but the next visual alert is much nicer.

echo "$alert" | /usr/bin/systemd-cat -t clamav -p emerg

fi

# Send an alert to all graphical users.

XUSERS=($(who|awk '{print $1$NF}'|sort -u))

for XUSER in $XUSERS; do

NAME=(${XUSER/(/ })

DISPLAY=${NAME/)/}

DBUS_ADDRESS=unix:path=/run/user/$(id -u ${NAME})/bus

echo "run $NAME - $DISPLAY - $DBUS_ADDRESS -" >> /tmp/testlog

/usr/bin/sudo -u ${NAME} DISPLAY=${DISPLAY} \

DBUS_SESSION_BUS_ADDRESS=${DBUS_ADDRESS} \

PATH=${PATH} \

/usr/bin/notify-send -i dialog-warning "clamAV" "$alert"

done

If you are using AppArmor, it is also necessary to allow clamd to run as root:

# aa-complain clamd

Restart the .

Lastly, you will need to enable and start the service.

Что такое вредоносное ПО?

Что касается компьютерных вирусов, мы часто используем термины «вредоносное ПО» и «вирус» взаимозаменяемо, однако они относятся к различным типам атак.

Правильный компьютерный вирус повреждает вашу систему, замедляя его работу, заполняя жесткий диск или удаляя важные файлы. Неопытному пользователю, самостоятельно избавиться от вирусов трудно, потому что они воспроизводятся скажем где-то в глубине вашей операционной системы.

В наши дни большинство компьютеров довольно хорошо защищены от традиционных вирусов, однако в тени скрывается множество других программных угроз с которыми операционные системы не способны справится. Именно поэтому, сегодня на Windows так много вирусов.

Вообще термин вредоносное ПО относится к любому вредоносному программному обеспечению, включая рекламное ПО — которое порождает рекламу, шпионское ПО — отслеживает использование компьютера и сообщает об этом какой-либо организации. Компьютерные черви — которые распространяются на другие компьютеры по сети. Троянский вирус — который маскируются под обычную программу и Компьютерные вирусы — которые просто повреждают систему, удаляют файлы и т.д.

macOS использует платформу Unix

Когда Microsoft разработала Windows, она создала ОС на собственной уникальной программной платформе MS-DOS. Apple же напротив, как и операционная система Linux, разработала macOS, используя, платформу с открытым исходным кодом под названием Unix.

Unix славится своими функциями стабильности и безопасности, многие из которых отсутствуют в MS-DOS. Вообще, Windows не использовала MS-DOS в качестве своей основы со времен еще Windows XP, однако многие части ее безопасности и архитектуры сегодня остались с тех давних времен.

В то же время Unix как я же говорил, имеет открытый исходный код и используется различными компаниями при разработке macOS, Linux, операционной системы для консолей PlayStation, который использует тот же Linux и даже прошивки для гаджетов, таких модем или роутер.

Из этого всего, можно сделать вывод, что есть множество крупных компаний, которые используют и в частности хотят исправить все доступные уязвимости в ядре Unix, чтобы они могли делать свои собственные продукты более безопасными. В том числе и операционная система MacOS выигрывает от этой групповой работы, в то время как компьютеры на Windows, исключительно зависят от архитектуры Microsoft.

история

ClamAV существует с начала 2000-х годов.

В июле 2003 года ClamAV перешел на SourceForge . В октябре 2003 года Round Robin последовал за зеркальным сервером своей базы данных с помощью записи ресурса , в январе 2004 года база данных была расширена семимильными шагами, а в феврале 2004 года был разработан метод, вдохновленный Debian для быстрого обновления всех зеркальных серверов.

В августе 2007 года основные разработчики ClamAV продали проект Sourcefire .

В июле 2013 года Sourcefire и вместе с ним ClamAV были куплены Cisco .

история

| версия | Опубликован в | Примечания и наиболее важные изменения |

|---|---|---|

| Старая версия; больше не поддерживается: 0,60 | 29 июля 2003 г. | Поддержка до 1 сентября 2004 г. |

| Старая версия; больше не поддерживается: 0,65 | 12 ноября 2003 г. | Сжатая база данных с цифровой подписью. |

| Старая версия; больше не поддерживается: 0,70 | 15 марта 2004 г. | Более надежный демон и расширенный до макросов VBA для MS Office .

За этим последовали 6 других версий серии 0.7 с 0.71 до 0.75.1 30 июля 2004 года. |

| Старая версия; больше не поддерживается: 0,80 | 17 октября 2004 г. | 19 других версий последовали в серии 0.80 (после 0.80 с 0.81 до 0.88.7)

Последняя версия: 0.88.7 от 11 декабря 2006 г. |

| Старая версия; больше не поддерживается: 0,90 | 13 февраля 2007 г. | 14 других версий следовали в серии 0.90 до конца серии 0.94 (после 0.90 с 0.90.1 до 0.94.2)

Последняя версия: 0.94.2 от 26 ноября 2008 г. |

| Старая версия; больше не поддерживается: 0,95 | 23 марта 2009 г. | Новое: поддержка систем Windows ; Еще 3 версии последовали в серии 0.95 (после 0.95 с 0.95.1 до 0.95.3) с обновлениями безопасности и стабильности

Последняя версия: 0.95.3 от 28 октября 2009 г. |

| Старая версия; больше не поддерживается: 0,96 | 31 марта 2010 г. | Новое: эвристика для обнаружения вредоносных программ Windows ; Поддержка форматов файлов для 7zip , InstallShield , cpio и других; Новое в версии 0.96.2: новый парсер для PDF — файлов, а также оптимизации исполнения скорости и потребления памяти; процедуры проверки на уровне сообщества (с облачными вычислениями и поддержкой интернет-сообщества); пять версий последовали в серии 0.96 (после 0.96 от 0.96.1 до 0.96.5), включая обновления безопасности и стабильности

Последняя версия: 0.96.5 от 30 ноября 2010 г. |

| Старая версия; больше не поддерживается: 0,97 | 7 февраля 2011 г. | Новое: поддержка Windows, поддержка подписей на основе SHA1 и SHA256 , улучшенное обнаружение ошибок, оптимизация скорости и памяти.

Четыре версии последовали в серии 0.97 (после 0.97 с 0.97.1 до 0.97.6) |

| Старая версия; больше не поддерживается: 0,98 | 19 сентября 2013 г. | Помимо поддержки других форматов файлов (таких как изображения ISO-9660 и самораспаковывающиеся архивы 7z ), модуль Clamuko / Dazuko для мониторинга в реальном времени был заменен на fanotify ;

Последняя версия: 0.98.7 от 28 апреля 2015 г. |

| Старая версия; больше не поддерживается: 0,99 | 1 декабря 2015 г. | я. Расширение с языком описания вредоносных программ YARA , а также новый мониторинг в реальном времени для Linux

Последняя версия: 0.99.4 от 1 марта 2018 г. |

| Старая версия; больше не поддерживается: 0,100 | 9 апреля 2018 г. | Поддержка OpenSSL , но больше не поддержка Windows XP (и Vista )

Последняя версия: 0.100.3 от 26 марта 2019 г. |

| Старая версия; больше не поддерживается: 0,101 | 3 декабря 2018 г. | это будет теперь помимо прочего. так называемые rar-архивы в версии 5 также поддерживаются

Последняя версия: 0.101.5 от 20 ноября 2019 г. |

| Старая версия; больше не поддерживается: 0,102 | 2 октября 2019 г., | я. с улучшениями в проверке исполняемых файлов в формате PE

Последняя версия: 0.102.4 от 16 июля 2020 г. |

| Актуальная версия: 0,103 | 14 сентября 2020 г. | я. базы данных теперь также можно загружать во время сканирования

Текущее: 0,103,3 на 21 июня 2021 г. |

|

Легенда: |

Установка ClamAV

ClamAV работает через командную строку, что может быть немного сложнее для обычного пользователя. К счастью, есть инструмент под названием ClamTK, который обеспечивает приятный и простой графический интерфейс для использования ClamAV. В этом руководстве будет показано, как установить ClamAV и использовать графический инструмент ClamTK для управления им.

Вы найдете ClamTK в менеджерах пакетов большинства дистрибутивов. Например, пользователи Ubuntu найдут его в Центре программного обеспечения, и пользователи openSUSE найдут его в Yast. Используйте графический рабочий стол для распространения, чтобы найти и запустить пакет ClamTK. Процесс немного отличается в зависимости от среды рабочего стола и дистрибутива.

Например, чтобы загрузить ClamTK в Ubuntu, откройте Dash и выполните поиск ClamTK. Внутри Xubuntu щелкните значок меню в левом верхнем углу и введите ClamTK в поле поиска.

Основное приложение разделено на четыре раздела:

- конфигурация используется для настройки того, как вы хотите запускать ClamAV.

- история позволяет увидеть результаты предыдущих сканирований.

- Обновления позволяет импортировать новые определения вирусов.

- Анализ показывает, как запустить сканирование.

Перед сканированием на наличие вирусов загрузите современные определения вирусов. Нажмите Обновления, а затем нажмите Хорошо для проверки обновлений. Это загрузит последние определения вирусов.

Параметры запуска антивируса ClamAv

--version -V Версия антивируса --archive-verbose -a Показать имена файлов внутри проверенных архивов --debug Включить отладочные сообщения(libclamav) --quiet Выводить только сообщения об ошибках --stdout Вывод на stdout вместо stderr --no-summary Отключить вывод сумарного результата в конце сканирования --infected -i Выводить только инфицированные файлы --suppress-ok-results -o Не инфицированные файлы не выводить --bell Звуковое сообщение при обнаружении вируса --tempdir=DIRECTORY Создание временных файлов в каталоге --leave-temps[=yes/no(*)] Не удалять временные файлы --database=FILE/DIR -d FILE/DIR Загрузить базу вирусов из файла или директории --official-db-only[=yes/no(*)] Загружать токо официальные сигнатуры --log=FILE -l FILE Сохранить отчет сканирование в файл(FILE) --recursive[=yes/no(*)] -r Проверять подкаталоги рекурсивно --allmatch[=yes/no(*)] -z Продолжите сканирование в пределах файла после нахождения совпадения --cross-fs[=yes(*)/no] Сканировать файлы и дирректории на другой файловой системе --follow-dir-symlinks[=0/1(*)/2] Следовать по символической ссылке на директорию(0 = никогда, 1 = следовать, 2 = всегда) --follow-file-symlinks[=0/1(*)/2] Следовать по символической ссылке на файл(0 = никогда, 1 = следовать, 2 = всегда) --file-list=FILE -f FILE Сканировать файлы из файла FILE --remove[=yes/no(*)] Удалить зараженные файлы. Будьте осторожны! --move=DIRECTORY Переместить зараженные файлы в папку DIRECTORY --copy=DIRECTORY Скопировать зараженные файлы в папку DIRECTORY --exclude=REGEX Не проверять имена файлов, соответствующие REGEX --exclude-dir=REGEX Не сканировать директории, которые соответствуют REGEX --include=REGEX Сканировать только имена файлов, соответствующих REGEX --include-dir=REGEX Сканировать только папки, имена которіх соответствуют REGEX --bytecode[=yes(*)/no] Загрузить байт-код из базы данных --bytecode-unsigned[=yes/no(*)] Загрузить неподписанный байт-код --bytecode-timeout=N Установить время ожидания(в миллисекундах) --bytecode-statistics[=yes/no(*)] Сбор и печать статистики байт-кода --detect-pua[=yes/no(*)] Обнаружение возможно нежелательных приложений --detect-structured[=yes/no(*)] Обнаружение структурированных данных (SSN, кредитные карточки) --structured-ssn-format=X SSN формат (0=normal,1=stripped,2=both) --scan-mail[=yes(*)/no] Сканирование почтовых фалов --phishing-sigs[=yes(*)/no] Обнаружение, на основе фишинг сигнатур --phishing-scan-urls[=yes(*)/no] Обнаружение, фишинга по URL --heuristic-scan-precedence[=yes/no(*)] Остановка сканирования, как только эвристический совпадение найдено --phishing-ssl[=yes/no(*)] Всегда блокировать SSL несоответствия в URL-адресах --phishing-cloak[=yes/no(*)] Всегда блокировать клоакинг URL-ы --algorithmic-detection[=yes(*)/no] Алгоритмическое обнаружение --scan-pe[=yes(*)/no] Сканирование PE файлов --scan-elf[=yes(*)/no] Сканирование ELF файлов --scan-ole2[=yes(*)/no] Сканирование OLE2 containers --scan-pdf[=yes(*)/no] Сканирование PDF файлов --scan-swf[=yes(*)/no] Сканирование SWF файлов --scan-html[=yes(*)/no] Сканирование HTML файлов --scan-archive[=yes(*)/no] Сканирование файлов архива(поддерживаемых libclamav) --detect-broken[=yes/no(*)] Попробуйте обнаружить битые исполняемые файлы --block-encrypted[=yes/no(*)] Блокировать зашифрованные архивы --nocerts Отключить проверку сертификатов в PE файлах --dumpcerts Dump сертификатов в PE файлах --max-filesize=#n Файлы больше заданного размера пропускаются и считаются не инфицированными --max-scansize=#n Максимальный объем сканированных данных для каждого файла --max-files=#n Максимальное количество файлов для сканирования каждого файла-контейнера --max-recursion=#n Максимальный рекурсивный уровень обхода файла архива --max-dir-recursion=#n Максимальный рекурсивный уровень обхода директории --max-embeddedpe=#n Максимальный размер файла для проверки встроенного PE --max-htmlnormalize=#n Максимальный размер HTML файл для нормализации --max-htmlnotags=#n Максимальный размер нормированного HTML файла для сканирования --max-scriptnormalize=#n Максимальный размер файла сценария для нормализации --max-ziptypercg=#n Максимальный размер при повтроном анализе

Troubleshooting

Note: Make sure the user from which you are running has read permissions for the database files (/var/lib/clamav/*.cvd)

Error: Clamd was NOT notified

If you get the following messages after running freshclam:

WARNING: Clamd was NOT notified: Cannot connect to clamd through /var/lib/clamav/clamd.sock connect(): No such file or directory

Add a sock file for ClamAV:

# touch /run/clamav/clamd.ctl # chown clamav:clamav /run/clamav/clamd.ctl

Then, edit — uncomment this line:

LocalSocket /run/clamav/clamd.ctl

Save the file and restart .

Error: No supported database files found

If you get the next error when starting the daemon:

LibClamAV Error: cli_loaddb(): No supported database files found in /var/lib/clamav ERROR: Not supported data format

This happens because of mismatch between setting and setting . pointing to , but (default directory) pointing to , or other directory. Edit in and replace with the same DatabaseDirectory like in . After that clamav will start up successfully.

Error: Can’t create temporary directory

If you get the following error, along with a ‘HINT’ containing a UID and a GID number:

# can't create temporary directory

Correct permissions:

# chown UID:GID /var/lib/clamav && chmod 755 /var/lib/clamav

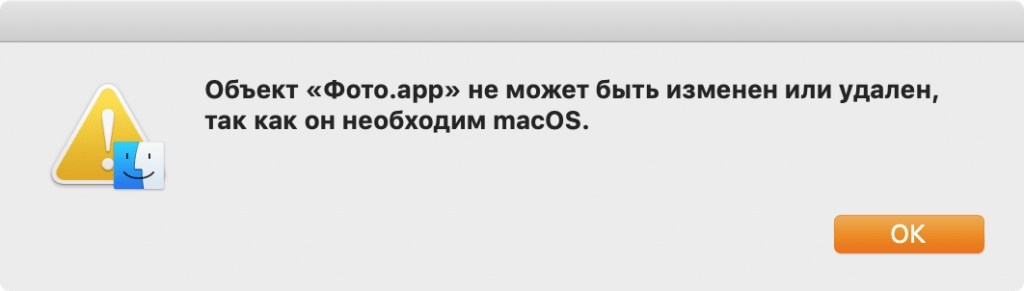

Защита целостности системы (SIP)

По умолчанию, MacOS скрывает важные системные файлы, по этой причине, пользователь не сможет случайно повредить или переместить их. Помимо этого, MacOS также защищает важные файлы за скрытой защитой, которая называется Защита целостности системы (SIP).

Технология SIP, ограничивает редактирования системных файлов, которые часто являются основной целью для вредоносных программ. Это усложняет вирусам, проникнуть в вашу операционную систему и ставит под угрозу безопасность или производительность MacOS.

Так же, как Gatekeeper, если вам нужно то вы сможете обойти защиту SIP. Однако большинство известных разработчиков создают свои приложения для работы вместе с SIP, так что при желании, лучше этого не делать.

Конфигурация обновления антивирусных баз

Для обновления антивирусных баз используется программа freshclam. У нее есть конфигурационный файл freshclam.conf. Сейчас мы его немного отредактируем.

Удалите строку Example.

Параметр DatabaseDirectory должен указывать на ту же директорию, что и аналогичный параметр в файле clamd.conf.

DatabaseDirectory /usr/share/clamav

DatabaseOwner определяет пользователя которому будут принадлежать файлы антивирусных баз.

DatabaseOwner clamav

DatabaseMirror определяет имя компьютера, откуда программа будет брать обновления антивирусных баз.

DatabaseMirror db.ru.clamav.net

How to use ClamAV

ClamAV configuration file is located at /etc/clamav/clamd.conf. Configuration file allows to set scanning behavior, user name for clamd daemon (by default daemon is run by clamav), exclude directories from scanning, and much more.

ClamAV logs are stored in /var/log/clamav/, which contains information about each virus scan.

ClamAV comes with many inbuilt tools, among clamscan is the important tool. Clamscan is a clamd client used to scan files.

1. Scanning all files, from the current directory.

2. Scan files but only show infected files.

3. To scan infected files in a specific directory recursively and then remove them.

These options means:

- —infected: prints only infected files

- —remove: removes infected files

- —recursive: all directory and subdirectories in that path will be scanned

Output:

The best practice is to set up cron jobs to run ClamAV scans in regular intervals.

4. To scan your web server and everything in the standard Apache document root, you scan any suspicious files and unwanted applications with the following command.

pua — Potential Unwanted Application

5. Scan files, but show only infected files without displaying OK files.

6. Scan files, but only send results of infected files to a new results file.

7. Scan and move infected files to a different directory path.

For more information check clamscan man page or clamscan -h.

Install ClamTK on Ubuntu

ClamTK on the other hand is a Graphical User Interface for a ClamAV software program. If you are more comfortable using GUI instead of the command line, you can install ClamTK with the following command:

After installing clamTK, open it and you will get a nice GUI with all options including Configuration, History, Updates, Analysis.

clamtk GUI Virus Scanner

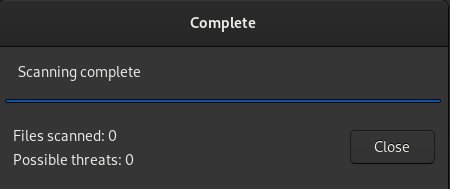

Now go to the Analysis group, and chose «Scan a directory» option. Then, will be asked to chose desired directory that want to scan.

After choosing the desired directory, ClamTK will scan that directory and will display the result of scanning.

clamTK scanning complete

In terms of performance between ClamAV and ClamTK, there is no difference between these two tools. You can choose the one that is more suited to use, and ClamTK is more user-friendly, especially for beginners.

2.4 Проблема №4

Целесообразность потребления ресурсов. Увы, проблема нерешаемая — как показывает практика, все «скорострельные» антивирусы очень сильно «дырявы» и пропускают вирусы и троянские программы, как дуршлаг воду. Обратное неверно: далеко не все «тормознутые» антивирусы защищают вас достаточно хорошо.

Для того чтобы проверять файлы «на лету» и постоянно защищать подопечный компьютер, антивирусным программам приходится достаточно глубоко проникать в ядро системы, причем проникать приходится в одни и те же зоны. Говоря техническим языком, антивирусы должны устанавливать перехватчики системных событий глубоко внутри защищаемой системы и передавать результаты своей работы антивирусному «движку» для проверки перехваченных файлов, сетевых пакетов и прочих потенциально опасных объектов.

Увы, далеко не всегда в один разрез можно засунуть два скальпеля. Далеко не всегда в необходимую зону ядра операционной системы можно установить два перехватчика. В результате — несовместимость постоянно работающих антивирусных «мониторов»; второму антивирусу либо не удается перехватить системные события, либо попытка дублирующего перехвата приводит к краху системы. В этом заключается очередная антивирусная проблема.

![10 лучших бесплатных антивирусов на русском [2021]](http://smartshop124.ru/wp-content/uploads/9/1/6/91667db13f08823c56a5bdadb5a2403b.jpeg)