2016: Запуск сайта No More Ransom для борьбы с троянцами-вымогателями

В конце июля 2016 года был запущен сайт No More Ransom — совместная международная инициатива «Лаборатории Касперского», McAfee, Европола и полиции Нидерландов, направленная на борьбу с троянцами-вымогателями. В качестве основных итогов первого года работы проекта компания приводит следующие цифры: расшифровано более 28 тысяч зараженных вредоносным ПО устройств, а сумма сэкономленных на выкупе денег составила 8 миллионов евро.

На сайте http://omoreransom.org можно найти 54 утилиты для расшифровки файлов, разработанные «Лабораторией Касперского» и другими участниками проекта. Эти инструменты успешно борются со 104 семействами вымогателей. За год сайт No More Ransom посетили 1,3 миллиона уникальных пользователей, из них 150 тысяч пришлось на 14 мая этого года — пик эпидемии шифровальщика WannaCry. Платформа No More Ransom доступна уже на 26 языках.

За 2016 год проект поддержали более ста партнеров, среди которых как частные компании, так и правоохранительные органы разных стран. Из недавно присоединившихся — банковский конгломерат Barclays, бельгийский CERT (CERT.BE), и Глобальный форум по киберэкспертизе (Global Forum on Cyber Expertise, GFCE), а также правоохранительные органы Чехии, Греции, Гонконга и Ирана.

Добавление или перемещение папки сервера

Вы можете добавить дополнительные папки сервера для хранения файлов на сервере, в дополнение к папкам сервера по умолчанию, которые создаются во время установки. Папки сервера можно добавить на основном или рядовом сервере под управлением Windows Server Essentials.

При необходимости вы можете переместить папку сервера, которая находится на основном сервере под управлением Windows Server Essentials и отображается на вкладке Папки сервера панели мониторинга, на другой жесткий диск с помощью мастера перемещения папки. Папку сервера можно переместить в другое расположение на жестком диске, если:

-

На жестком диске недостаточно места для хранения данных.

-

Вы хотите изменить место хранения по умолчанию. Для более быстрой операции переместите папку сервера, когда она не содержит данных.

-

Требуется удалить существующий жесткий диск без потери папок, расположенных на нем.

Перед перемещением папки необходимо убедиться в следующем:

-

Создана резервная копия сервера.

-

Все операции резервного копирования клиента остановлены, если планируется переместить папку архивации клиентских компьютеров. При перемещении папки архивации клиентских компьютеров сервер не сможет создать резервную копию всех клиентских компьютеров до завершения перемещения папки.

-

Сервер не выполняет каких-либо важных системных операций. Рекомендуется завершить все выполняемые обновления или операции резервного копирования, перед началом перемещения папки, иначе процесс займет больше времени.

-

Ни один из файлов в перемещаемой папке не используется. Вы не сможете получить доступ к папке сервера при ее перемещении.

Перемещение папки из файловой системы NTFS в ReFS не поддерживается, если файлы в папках сервера реализуют следующие технологии:

-

альтернативные потоки данных;

-

идентификаторы объектов;

-

короткие имена (8.3);

-

Сжатие

-

шифрование EFS;

-

транзакционная NTFS, TxF (впервые появилась в Windows Vista);

-

Разреженные файлы

-

Жесткие связи

-

Расширенные атрибуты

-

Квоты

Место добавления или перемещения папки сервера

Как правило, следует добавлять или перемещать папки сервера на жесткие диски с максимальным объемом свободного пространства. По возможности старайтесь не добавлять или перемещать общую папку на системный диск (например, C:), так как она может занимать место, необходимое для операционной системы и обновлений. Также не добавляйте и не перемещайте папки сервера на внешние жесткие диски, поскольку их легко можно отключить, в результате чего вы не сможете получить доступ к файлам. Вместо этого рекомендуется создать папку на внутреннем диске.

Папку сервера невозможно добавить или переместить в следующие расположения. Если следующие расположения выбраны для добавления или перемещения, появится сообщение об ошибке:

-

жесткий диск с файловой системой, отличной от NTFS или ReFS;

-

папка %windir%;

-

сопоставленный сетевой диск;

-

папка, содержащая общую папку;

-

жесткий диск, расположенный в разделе Устройство со съемными носителями;

-

Корневой каталог жесткого диска (например, C: \ , D: \ , E: \ )

-

вложенная папка существующей общей папки;

-

рядовой сервер Windows server essentials или Windows Server 2012 R2 с установленной ролью среды Windows server essentials.

Примечание

Для выполнения этих процедур необходимо быть администратором сервера.

Добавление папки сервера

-

Откройте панель мониторинга.

-

Нажмите кнопку ХРАНЕНИЕ, а затем Папки сервера.

-

В области Задачи папки сервера нажмите кнопку Добавить папку. Откроется мастер добавления папки.

-

Для завершения работы мастера следуйте инструкциям на экране.

Примечание

- Если вы выбираете определенную папку с помощью кнопки «Обзор», чтобы расположение папки сервера, выбранная папка будет добавлена как папка сервера.

Перемещение папки сервера

-

Откройте панель мониторинга.

-

Нажмите кнопку ХРАНЕНИЕ, а затем Папки сервера.

-

В списке папок сервера выберите папку, которую требуется переместить.

-

В области задач щелкните Переместить папку.

-

Для завершения работы мастера следуйте инструкциям на экране.

Симптомы

Конфигурация

- Вы работаете на файловом сервере SMB, например Windows Server. На сервере есть файлы и ресурсы, настроенные с помощью их имени NetBIOS, доменного имени DNS с полной квалификацией (FQDN) и их псевдонима (CNAME).

- У вас есть клиент, который работает Windows 7, Windows Server 2008 R2 или более поздней версии Windows.

Сценарии

-

Если приложение или пользователь использует фактическое имя хранилища (имя NetBIOS или FQDN) для файлов или других ресурсов на сервере, использующем SMB, доступ будет успешным.

-

Когда приложение или пользователь использует псевдоним CNAME для файлов или других ресурсов на сервере, использующем SMB, и вы пытаетесь подключиться к акции на файловом сервере с его псевдонимом DNS CNAME. Например, вы пытаетесь подключиться к доле на файловом сервере с помощью псевдонима DNS CNAME:

В этом случае вы испытываете следующие действия:

-

Успешное Windows сервера 2008 R2 или Windows 7.

-

Доступ из Windows Server 2012 R2, Windows 8.1 или более поздней версии Windows неуспешен. В этом случае вы получаете сообщение об ошибке, напоминаемом следующее:

-

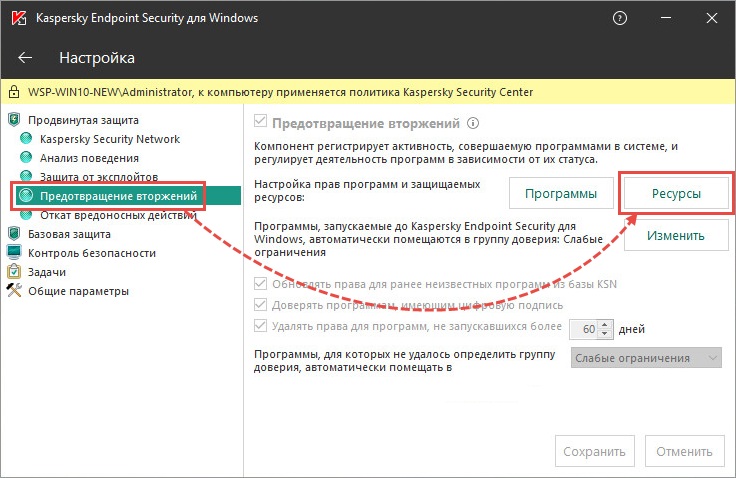

Как локально настроить защиту от программ-шифровальщиков Kaspersky Endpoint Security для Windows версии 11.1.1–11.4.0

Убедитесь, что компоненты Анализ поведения, Откат вредоносных действий, Защита от эксплойтов включены в настройках программы.

- Откройте Kaspersky Endpoint Security 11 для Windows.

- Нажмите Настройка.

- Перейдите в Продвинутая защита → Предотвращение вторжений.

- Убедитесь, что флажок Предотвращение вторжений установлен, и нажмите Ресурсы.

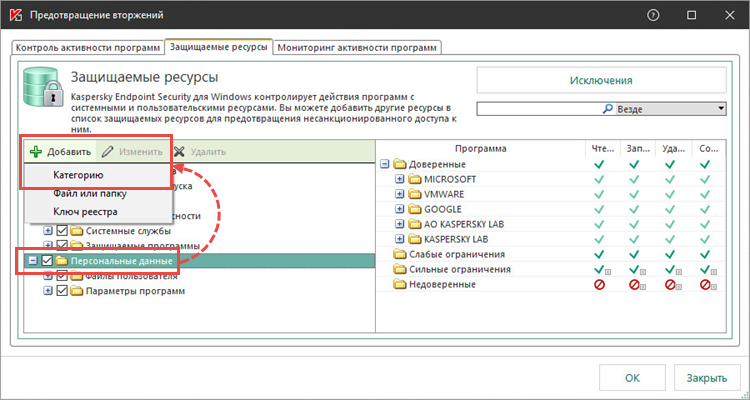

- Выберите Персональные данные и нажмите Добавить → Категорию.

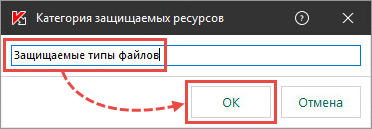

- Задайте имя категории, например Защищаемые типы файлов. Нажмите OK.

- Выберите Защищаемые типы файлов и создайте подкатегории, например Документы, Изображения. Для этого повторите шаги 4-5.

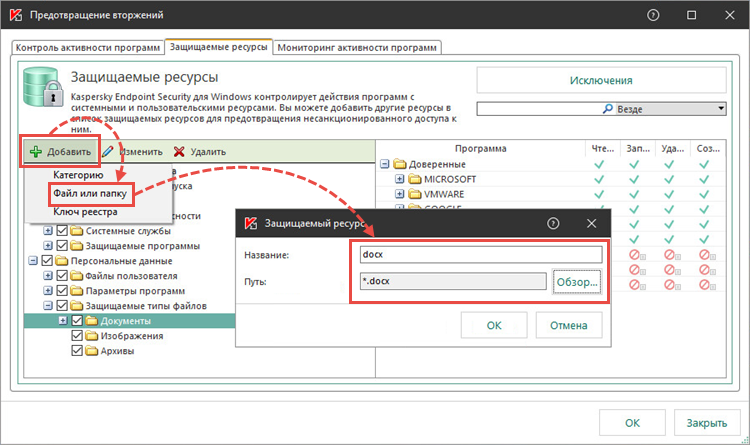

- Выберите подходящую категорию для защищаемого типа файла. Например, для файлов с расширением DOC или DOCX выберите категорию Документы и нажмите Добавить → Файл или папку.

- Заполните поле Название, нажмите Обзор и укажите маску типа файла в виде: *.<расширение>. Нажмите OK → OK.

- Добавьте . Для этого повторите шаги 7-8.

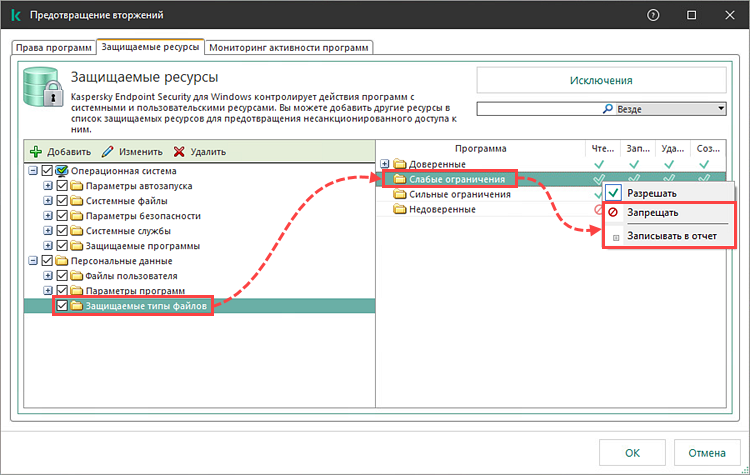

- Настройте правила доступа для программ из групп с сильными и слабыми ограничениями. Для этого:

- Выберите категорию Защищаемые типы файлов.

- Для папок Сильные ограничения и Слабые ограничения установите запрет на запись, удаление, создание и нажмите Записывать в отчет.

- Убедитесь, что необходимые программы находятся в доверенной группе. Нажмите OK → Сохранить.

Компонент Предотвращение вторжений будет настроен для защиты от программ-шифровальщиков.

Перед установкой патчей для программ «Лаборатории Касперского» временно верните первоначальные настройки. Если браузер находится в группе с сильными или слабыми ограничениями, скачивание защищаемых файлов будет недоступно.

Рекомендации по настройке программ «Лаборатории Касперского»

- Установите пароль на доступ к программе «Лаборатории Касперского». Инструкция в справке:

- Kaspersky Security Cloud;

- Kaspersky Internet Security;

- Kaspersky Anti-Virus;

- Kaspersky Total Security;

- Kaspersky Small Office Security;

- Kaspersky Endpoint Security для Windows.

-

Включите компонент Мониторинг активности в программе «Лаборатории Касперского».

Он блокирует и отменяет действия вредоносных программ, распознает и удаляет баннеры и создает резервные копии файлов, если вредоносная программа пытается получить к ним доступ. Инструкции по настройке в справке:

- Kaspersky Security Cloud;

- Kaspersky Internet Security;

- Kaspersky Anti-Virus;

- Kaspersky Total Security;

- Kaspersky Small Office Security;

- Kaspersky Endpoint Security для Windows.

Значения «Используется» и «Доступно» для некоторых созданных квот не соответствуют фактическому значению параметра «Предел».

-

Причина: имеется вложенная квота; в этом случае квота вложенной папки является производным более строгого ограничения квоты родительской папки. Например, предельная квота, составляющая 100 мегабайт (МБ), может применяться к родительской папке, а квота в 200 МБ — применяться отдельно к каждой из ее вложенных папок. Если в родительской папке хранится 50 МБ данных (сумма данных, хранящихся в ее вложенных папках), для каждой вложенной папки будет доступно только 50 МБ свободного пространства.

-

Решение: в разделе Управление квотами нажмите кнопку Квоты. На панели Результаты выберите запись квоты, для которой выполняется устранение неполадки. На панели Действия щелкните Просмотреть квоты, влияющие на папку и найдите квоты, которые применяются к родительским папкам. Это позволит определить, предел хранилища каких квот родительских папок ниже значения выбранной квоты.

Способы заражения компьютера баннером-вымогателем

Как и любой другой вирус, вымогатель может попасть в компьютер любым «удобным» способом.

Через интернет: электронная почта и сайты

Вирус прикладывают к письму как вложение. Это может быть «тупо» исполняемый «.EXE» файл под прикрытием полезной программы. Также, часто вкладывают «.SCR» файл, типа, крутая заставка на рабочий стол Windows.

В письме расписано красивое описание функционала программы. На самом деле, эта программа и правда может быть во вложении, и даже будет выполнять заявленные функции (или делать вид, что выполняет), но на деле программа активирует вирус.

В качестве вложения может быть прикреплена, якобы, картинка с расширением «.JPG», но по факту у файла двойное расширение «.JPG.EXE», т.е. это исполняемый файл. При запуске такой «картинки», вредоносная программа, на самом деле, покажет картинку, так что пользователь не заподозрит подставу. Почтовый клиент «The Bat!», к примеру, предупреждает какое реальное расширение вложения.

По правде, вредоносные вложения сейчас почти не эффективны, т.к. любой уважающий себя почтовый сервис проверяет почту на вирусы, т.ч. известная угроза не пройдёт.

Другое дело, когда в письме просто дают ссылку, пройдя по которой вы подхватите новый вирус. В интернете полно вредоносных сайтов, которые поселят баннер-вымогатель в систему.

Программы, торренты

Самый лёгкий путь заражения RANSOMWARE – через запуск инфицированных программ. Программа может быть на чужой флешке или вы скачаете её в интернете.

Большинство случаев заражения происходит при скачивании взломанных версий платных программ. Хакеры пользуются тягой к халяве простых пользователей и выкладывают «кряки», «патчи» и «лекарства» для программ со встроенным вирусом.

Компьютерная сеть

Оказывается, необязательно лазить по непонятным сайтам и скачивать всё подряд из интернета чтобы поймать шифровальщика. Особый вид вирусов под названием «черви» распространяются по локальной сети просто так.

Если один компьютер в локальной сети заразится червём-вымогателем, то он легко пролазит через дыры в безопасности сети и операционных систем на других компьютерах.

Как отправить вредоносные файлы на анализ

Если вы обнаружили подозрительный файл и считаете, что его запуск может привести к заражению компьютера и шифрованию файлов, отправьте запрос в техническую поддержку «Лаборатории Касперского» через Kaspersky CompanyAccount. Прикрепите к запросу подозрительный файл и добавьте комментарий с текстом «Возможный шифровальщик».

Чтобы найти удаленные при лечении файлы:

- Если вы используете Kaspersky Endpoint Security для Windows версии 11.5.0–11.6.0, в главном окне программы нажмите Больше функций → Хранилище.

- Если вы используете Kaspersky Endpoint Security для Windows версии 11.1.1–11.4.0, в главном окне программы нажмите Хранилище.

Блокировка зараженного пользователя.

После обнаружения заражения нужно принять меры к источнику угрозы. Необходимо закрыть доступ к общей папке пользователю, поймавшему на свой компьютер шифровальщик. Для этого разместим на диске C:\ файл SmbBlock.ps1 со следующим содержанием:

param( $username = “” ) Get-SmbShare -Special $false | ForEach-Object { Block-SmbShareAccess -Name $_.Name -AccountName “$username” -Force }

Вернемся к Шаблонам фильтра блокировки и выберем вкладку Команда.

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

-Command "& {C:\smbblock.ps1 -username ‘’}"

В результате выполнения скрипта зараженный пользователь получает персональный запрет на вход в папку.

Данный способ защиты не является абсолютным решением данной проблемы т.к. писатели вирусов не стоят на месте, но в качестве одной из компонент комплексной защиты вполне применим.

Защита от шифровальщиков с помощью FSRM на Windows Server

Рекомендации по настройке компьютера

Создавайте точки восстановления системы и резервные копии файлов

Регулярно создавайте точки восстановления системы и резервные копии файлов, в том числе на съемном носителе. Это позволит вернуть операционную систему к стабильной работе и восстановить поврежденные файлы в случае сбоя или заражения.

Подробнее о резервном копировании и восстановлении системы смотрите на сайте поддержки Microsoft.

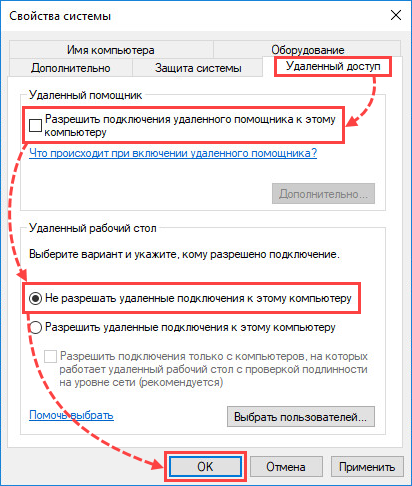

Запретите удаленное подключение к компьютеру

Чтобы злоумышленники не смогли удаленно подключиться к вашему компьютеру, вы можете запретить такие подключения в настройках компьютера:

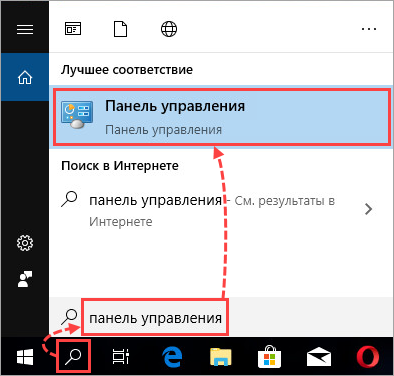

- Откройте поиск на вашем компьютере и введите «панель управления». Выберите Панель управления.

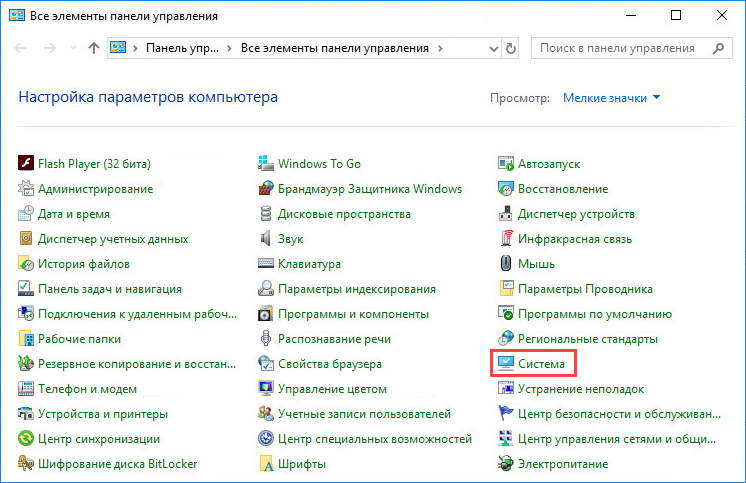

- Выберите Система.

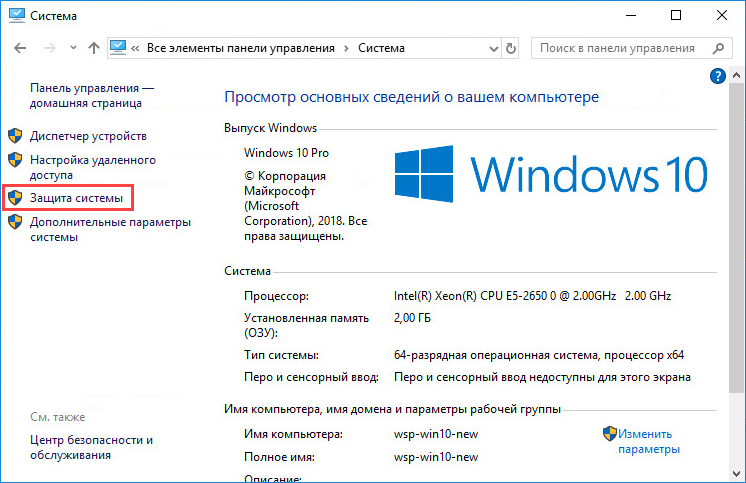

- Выберите Защита системы.

- Перейдите на вкладку Удаленный доступ. Снимите флажок Разрешить подключения удаленного помощника к этому компьютеру и выберите Не разрешать удаленные подключения к этому компьютеру. Нажмите ОК.

Теперь удаленный доступ к вашему компьютеру будет запрещен.

Приходит только одно уведомление по электронной почте, даже если событие, вызвавшее оповещение, произошло несколько раз подряд.

-

Причина: когда пользователь пытается несколько раз сохранить заблокированный файл или файл, который превышает пороговое значение квоты, и для фильтра блокировки файлов или события квоты настроено уведомление по электронной почте, по умолчанию администратору отправляется только одно сообщение электронной почты в течение 60 минут. Это помогает предотвратить переполнение учетной записи электронной почты администратора сообщениями.

-

Решение: на вкладке Пределы уведомлений в диалоговом окне Параметры диспетчера ресурсов файлового сервера можно задать ограничение по времени для каждого типа уведомлений: электронная почта, журнал событий, команды и отчеты. Каждое ограничение определяет период времени, который должен пройти, прежде чем для одной и той же проблемы будет сформировано еще одно уведомление того же типа. Дополнительные сведения см. в разделе Настройка пределов уведомлений.

Рекомендации по расшифровке файлов

Отключите автоматическое удаление вредоносных файлов

Если на вашем компьютере установлен продукт «Лаборатории Касперского», перейдите в настройки программы и снимите флажок Автоматически выполнять рекомендуемые действия в разделе Общие.

Мы не рекомендуем удалять вредоносные файлы из карантина, они могут содержать ключи для расшифровки.

Отправьте файлы на анализ

с технической поддержкой «Лаборатории Касперского», выбрав тему для своего запроса. Прикрепите к запросу зашифрованный файл и электронное письмо.

Специалисты «Лаборатории Касперского» не могут гарантировать расшифровку поврежденных файлов.

Проведите проверку компьютера и удалите вредоносную программу

Запустите полную проверку компьютера, чтобы найти и устранить причину заражения. Если на вашем компьютере не установлено защитное решение, проведите проверку с помощью бесплатных программ «Лаборатории Касперского»: Kaspersky Security Cloud Free, Kaspersky Rescue Disk или Kaspersky Virus Removal Tool.

Бонусный совет: целостность данных

Для сохранения данных они должны оставаться в целостном состоянии. Защита данных как раз и гарантирует, что та же программа-шифровальщик не сможет вмешаться и нарушить целостность данных.

Есть две меры, которые можно принять для защиты целостности данных: включить контрольную сумму и регулярно проводить тесты S.M.A.R.T. В первом случае система будет проверять контрольную сумму при каждом доступе к файлу. И если она не будет совпадать, то данные будут восстановлены из информации избыточности (RAID 5/6). Выставить опцию Включить контрольную сумму данных для дополнительной целостности данных можно только при создании папки общего доступа. При этом несколько снижается производительность, поэтому включать дополнительную защиту следует только для критически важных данных.

По умолчанию NAS Synology автоматически проводит тесты S.M.A.R.T. раз в месяц. Если какие-то проблемы будут выявлены, администратор получит оповещение. В случае появления критических проблем S.M.A.R.T. диск следует немедленно заменить.

Совет 3: всегда обновляйте систему и включите оповещения

Synology регулярно выпускает обновления DSM, которые обеспечивают оптимизацию производительности и добавляют новые функции. А также исправляют ошибки и закрывают обнаруженные уязвимости.

Если будет обнаружена уязвимость, специальная команда Product Security Incident Response Team (PSIRT) в штате Synology проведет ее исследование в течение восьми часов, а в течение следующих 15 часов будет предложен патч, что позволяет справиться даже с так называемыми атаками нулевого дня.

Для большинства пользователей рекомендуется настроить автоматическое обновление, чтобы все имеющиеся патчи DSM устанавливались без участия администратора. Но для самых крупных обновлений вмешательство администратора все же потребуется.

Многие сетевые хранилища Synology имеют возможность запуска Virtual DSM внутри Virtual Machine Manager, то есть виртуальную версию операционной системы DSM. Использовать Virtual DSM имеет смысл, чтобы протестировать те или иные функции, а также обновления. Например, можно установить на Virtual DSM последнюю версию DSM, после чего проверить работу ключевых функций в вашей конфигурации. А уже затем переходить к обновлению непосредственно устройств.

Мы рекомендуем добавить в учетной записи Synology подписку на Инструкции по безопасности, что позволить получать техническую информацию об уязвимостях продуктов и инцидентах, связанных с безопасностью.

Возможности, добавленные в SMB 3.02 с Windows Server 2012 R2 и Windows 8.1

| Компонент или функция | Новинка или обновление | Сводка |

|---|---|---|

| Автоматическая повторная балансировка клиентов масштабируемого файлового сервера | Создать | Увеличивает масштабируемость и управляемость масштабируемых файловых серверов. Клиентские подключения SMB отслеживаются для каждого общего файлового ресурса (а не для каждого сервера), после чего клиенты перенаправляются в узел кластера с оптимальным доступом к тому, используемому общим файловым ресурсом. Это повышает производительность, снижая трафик перенаправления между узлами файлового сервера. Клиенты перенаправляются после начального подключения при перенастройке системы хранения данных кластера. |

| Производительность в глобальной сети | Обновлено | В Windows 8.1 и Windows 10 улучшена работа CopyFile SRV_COPYCHUNK благодаря поддержке SMB при использовании проводника для удаленного копирования из одного расположения на удаленном компьютере в другую копию на том же сервере. Вы скопируете только небольшой объем метаданных через сеть (передается 1/2 КиБ на 16 МиБ данных файла). Это приводит к значительному увеличению производительности. Для SMB — это различие на уровне операционной системы и проводника. |

| SMB Direct | Обновлено | Улучшает производительность нагрузок малого ввода-вывода, повышая эффективность при размещении нагрузок с малыми вводами-выводами (например, база данных оперативной обработки транзакций (OLTP) в виртуальной машине). Эти улучшения заметны при использовании более быстрых сетевых интерфейсов, таких как Ethernet 40 Гбит/с и InfiniBand 56 Гбит/с. |

| Ограничения пропускной способности SMB | Создать | Теперь можно использовать Set-SmbBandwidthLimit, чтобы задать ограничения пропускной способности в трех категориях: VirtualMachine (трафик Hyper-V по протоколу SMB), LiveMigration (трафик динамической миграции Hyper-V по протоколу SMB) или по умолчанию (все остальные типы трафика SMB). |

Дополнительные сведения о новых и измененных функциях SMB в Windows Server 2012 R2 см. в статье What’s New in SMB in Windows Server (Новые возможности SMB в Windows Server).

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Новые возможности — запретить диспетчеру FSRM создавать журналы изменений

начиная с Windows Server версии 1803, можно запретить службе диспетчер ресурсов файлового сервера создавать журнал изменений (также известный как журнал USN) на томах при запуске службы. Это может освободить немного пространства на каждом томе, но будет отключать классификацию файлов в режиме реального времени.

Дополнительные сведения о новых возможностях см. в разделе новые возможности файлового сервера диспетчер ресурсов.

Чтобы предотвратить создание журнала изменений на некоторых или всех томах при запуске службы диспетчер ресурсов файлового сервера, выполните следующие действия.

-

Завершите работу службы СРМСВК. Например, откройте сеанс PowerShell от имени администратора и введите .

-

Удалите журнал USN для томов, для которых требуется экономить место, с помощью команды fsutil:

Например:

-

Откройте редактор реестра, например, введя в тот же сеанс PowerShell.

-

Перейдите к следующему разделу: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SrmSvc\Settings

-

Для необязательного пропуска создания журнала изменений для всего сервера (пропустите этот шаг, если вы хотите отключить его только на конкретных томах):

- щелкните правой кнопкой мыши ключ Параметры и выберите пункт New > DWORD (32-разр.).

- Присвойте этому значению имя .

- Установите значение 1 (в шестнадцатеричной кодировке).

-

Для необязательного пропуска создания журнала изменений для конкретных томов выполните следующие действия.

-

Получите пути тома, которые нужно пропустить, с помощью команды или следующей команды PowerShell:

Ниже приведен пример выходных данных:

-

В редакторе реестра щелкните правой кнопкой мыши ключ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SrmSvc\Settings и выберите пункт новое > многострочное значение.

-

Присвойте этому значению имя .

-

Введите путь к каждому тому, на котором вы пропускаете создание журнала изменений, размещая каждый путь на отдельной строке. Пример:

Примечание

Редактор реестра может сообщить, что он удалил пустые строки, отображая это предупреждение, что можно спокойно проигнорировать: данные типа REG_MULTI_SZ не могут содержать пустые строки. Редактор реестра удалит все найденные пустые строки.

-

-

Запустите службу СРМСВК. Например, в сеансе PowerShell введите .

Выводы

Трояны-шифровальщики создают массу проблем, заставляя тратить много времени и/или денег на расшифровку своих файлов. Простого антивируса для борьбы с ними недостаточно. Рано или поздно он пропустит новую малварь, сигнатуры которой еще нет в базах. Поэтому стоит прямо сейчас озаботиться дополнительными мерами защиты. Среди них есть множество бесплатных вариантов, но их эффективность пока оставляет желать лучшего. Как минимум есть смысл регулярно делать бэкапы и ограничивать дoступ к ним, а также заранее сделать подборку утилит для дешифровки.

Ссылки:

No More RansomEmsisoft decryptersCryptoPrevent Malware PreventionCybereasonBitdefender Anti-Ransomware ToolGridinSoft Anti-RansomwareKaspersky Anti-Ransomware Tool for Business