Установка роли службы удаленных рабочих столов в Microsoft Server 2012

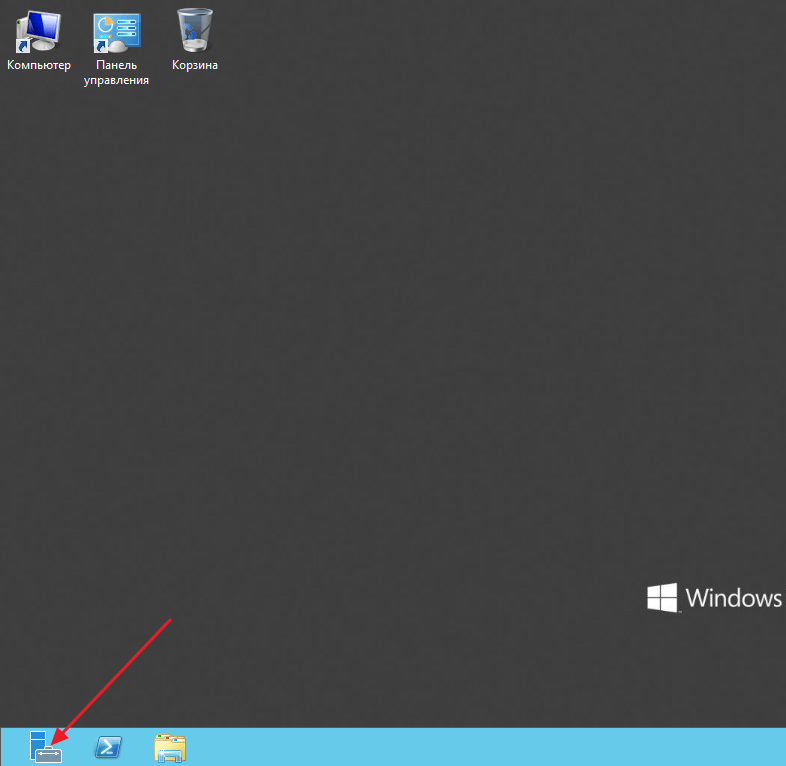

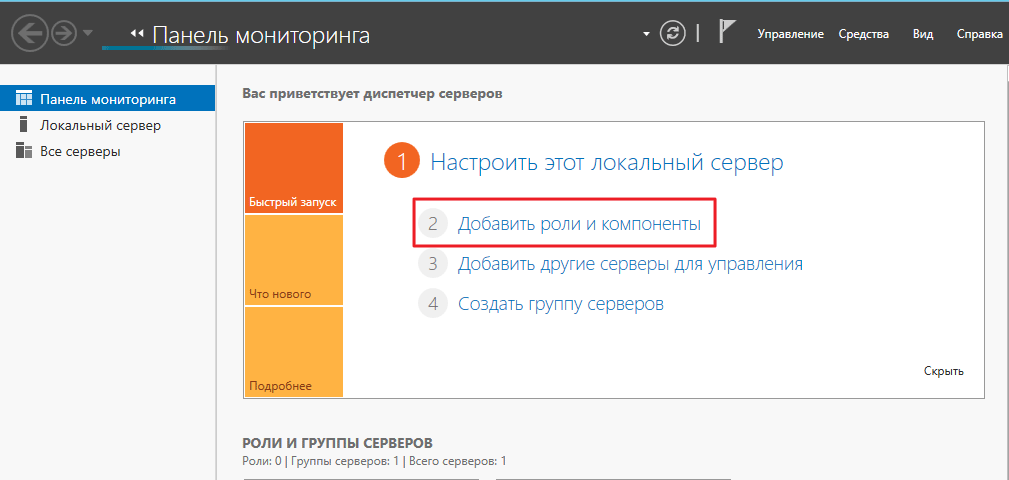

Для начала запустите «Диспетчер серверов»

Затем кликаем «Добавить роли и компоненты»

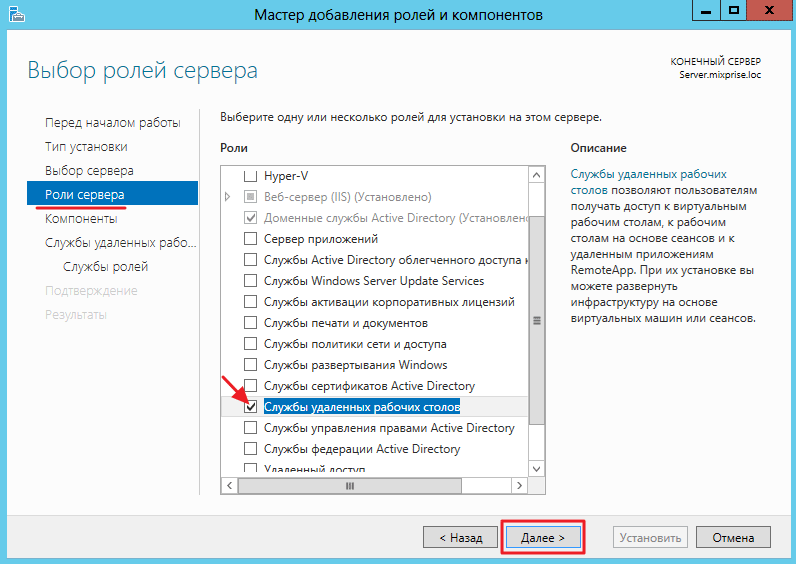

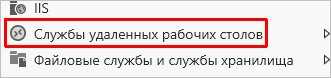

Переходим на вкладку «Роли сервера» и находим необходимую роль под названием «Службы удаленных рабочих столов» ставим галочку затем жмем «Далее»

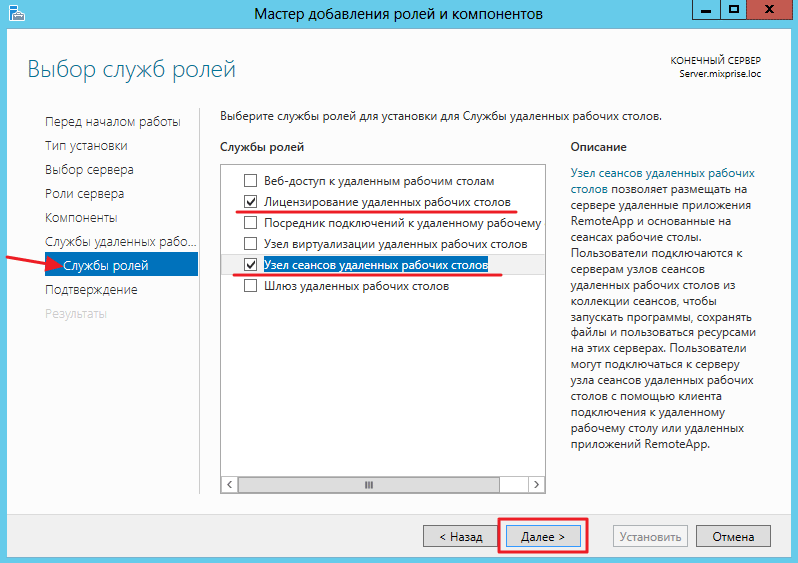

Переходим в раздел «Службы ролей» так же кнопкой «Далее» на данной вкладке необходимо поставить галочку напротив «Лицензирование удаленных рабочих столов»

В открывшимся окне нажимаем «Добавить компоненты» затем нам понадобится «Узел сеансов удаленных рабочих столов» так же добавляем и эти компоненты и жмем «Далее»

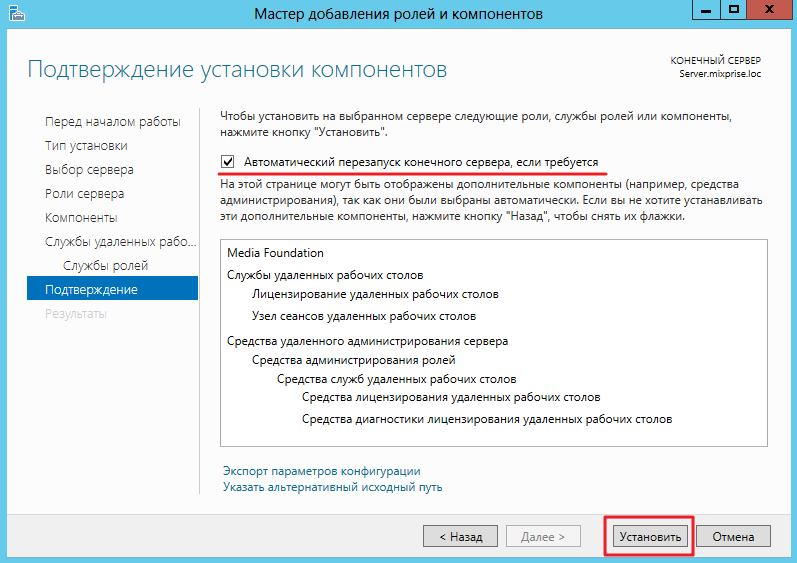

Ставим галочку напротив пункта автоматического перезапуска и нажимаем «Установить»

После перезагрузки сервер терминалов будет работать, нам останется произвести необходимые настройки, связанные с лицензированием сервера терминалов.

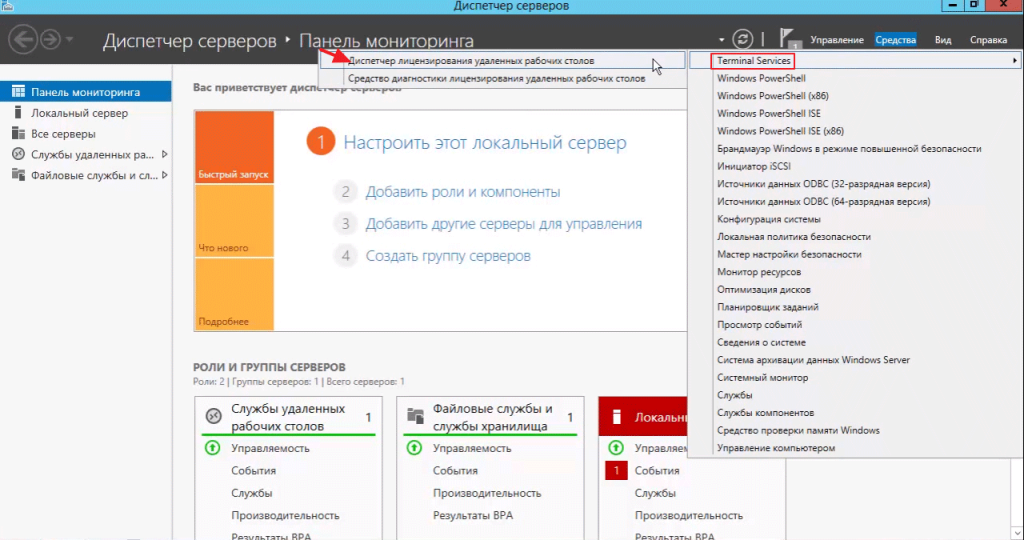

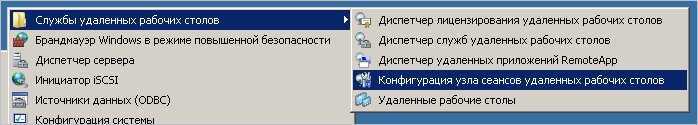

Открываем «Диспетчер серверов» затем в верхнем меню ищем вкладку «Средства» затем «Terminal Services» и в завершении «Диспетчер лицензирования удаленных рабочих столов»

Как мы видим он у нас не активирован, после покупки лицензии кликаем правой кнопкой мыши и выбираем функцию «Активировать сервер»

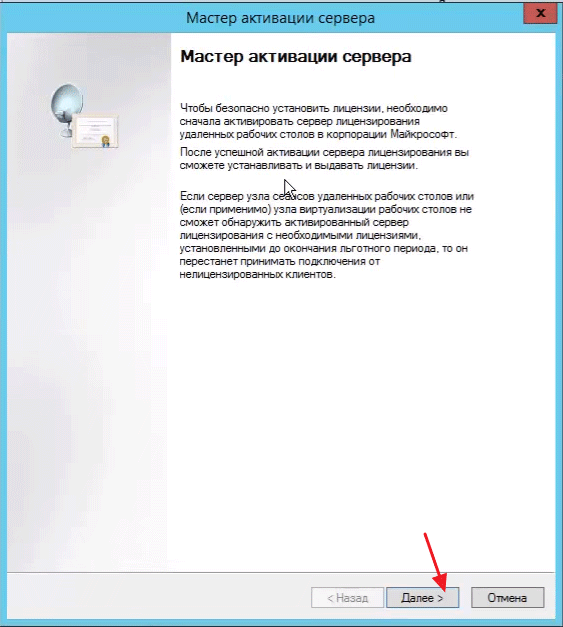

В мастере активации сервера жмем «Далее»

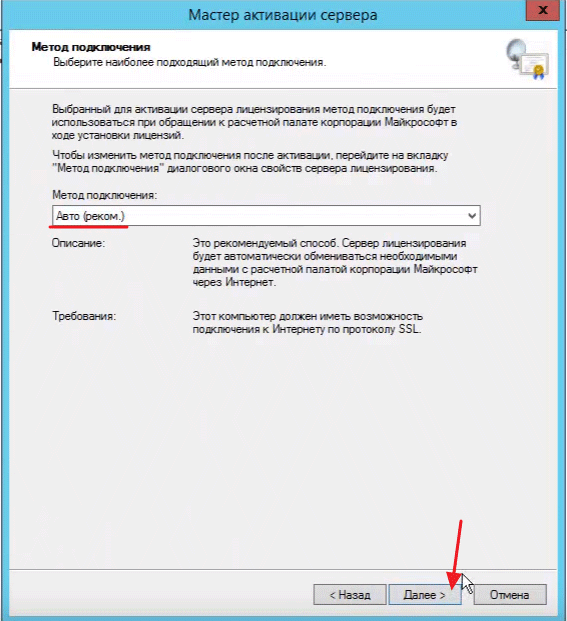

В методе подключения оставляем «Авто (реком.)» затем «Далее»

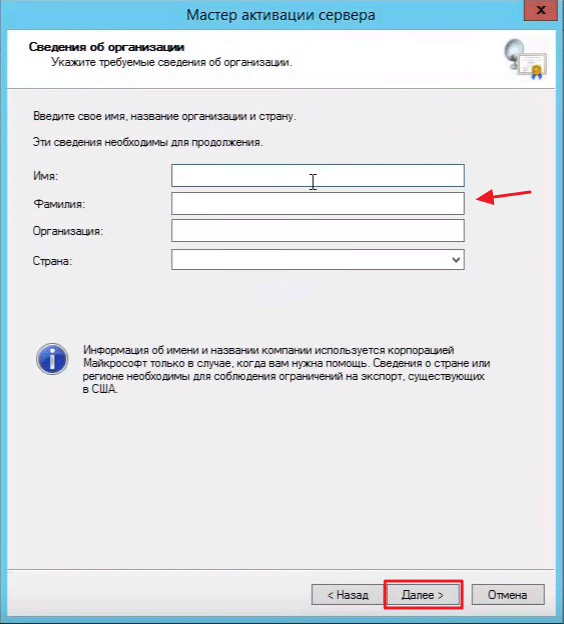

В сведениях об организации заполняем обязательные поля, а именно на кого куплена лицензия и нажмите «Далее»

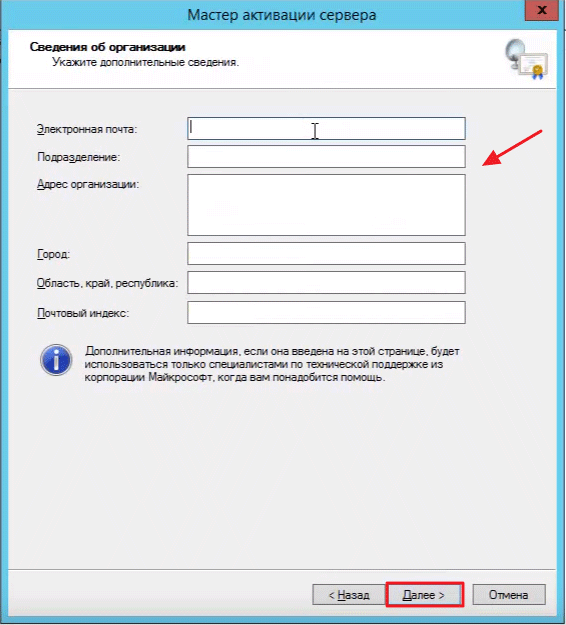

В новом окне заполняем дополнительные данные и жмем «Далее»

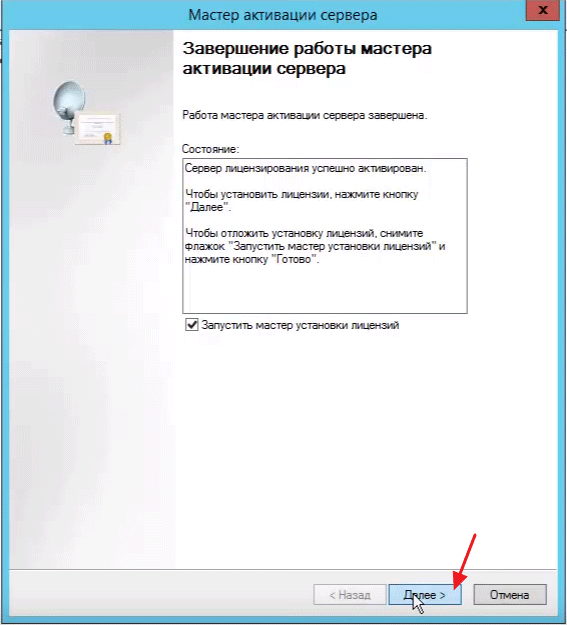

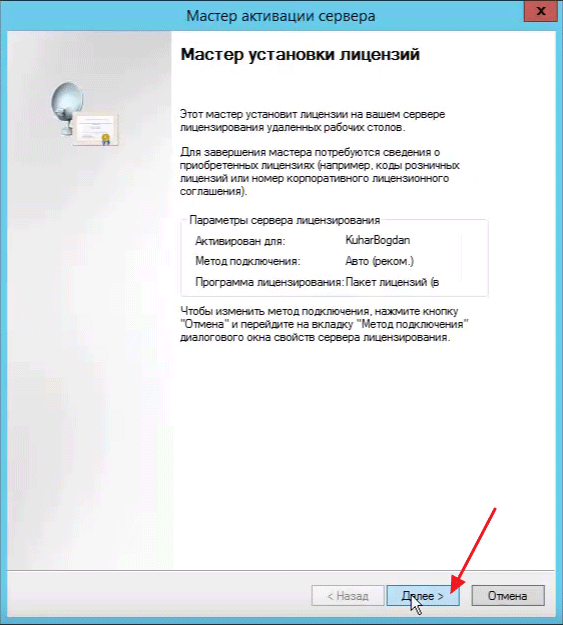

Для продолжения установки лицензии жмите «Далее»

После чего снова «Далее»

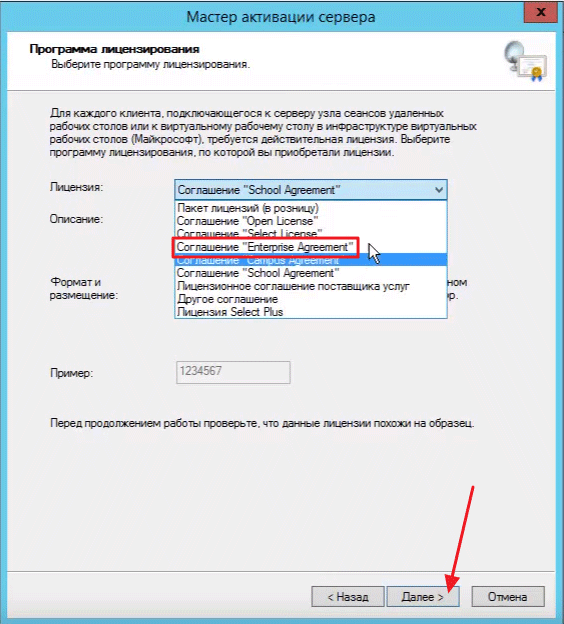

На данном этапе нужно выбрать версию лицензии, которую вы приобретали в раскрывающимся списке, в качестве примера будет рассмотрена версия «Соглашение Enterprise Agreement» затем снова «Далее»

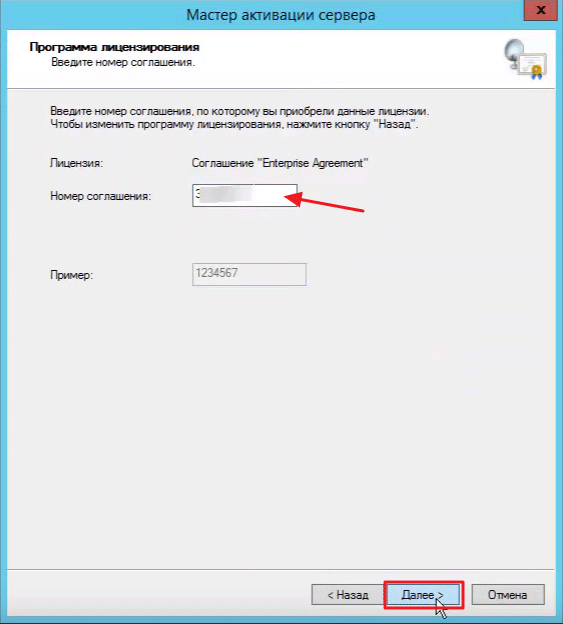

Вводим номер соглашения и кликаем «Далее»

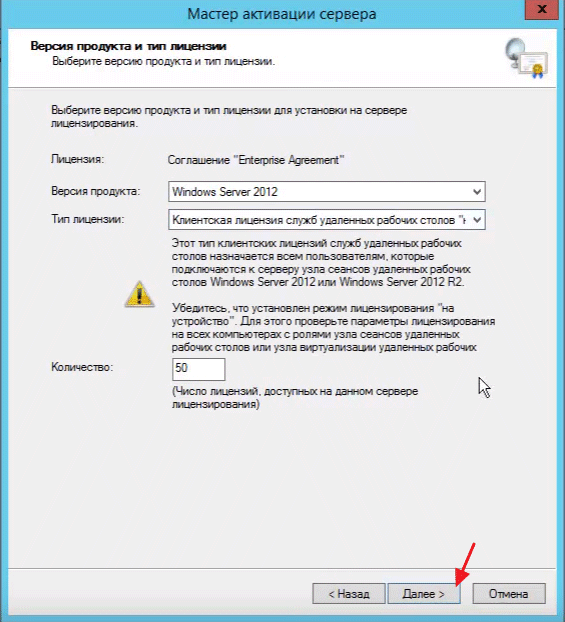

В «Версии продукта» указываем Windows Server 2012 затем во вкладке «Количество лицензий» укажем значение 50 в разделе «Тип лицензии» выбираем клиентская лицензия на пользователя, после ввода параметров переходим к следующему шагу кнопкой «Далее»

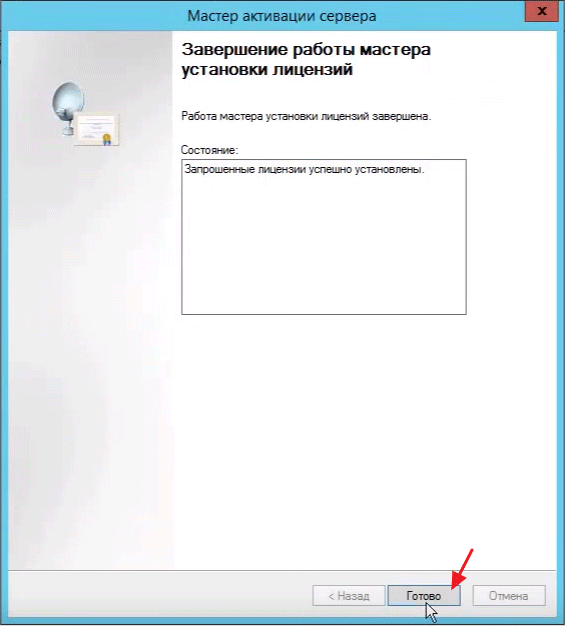

После установки лицензий жмем «Готово»

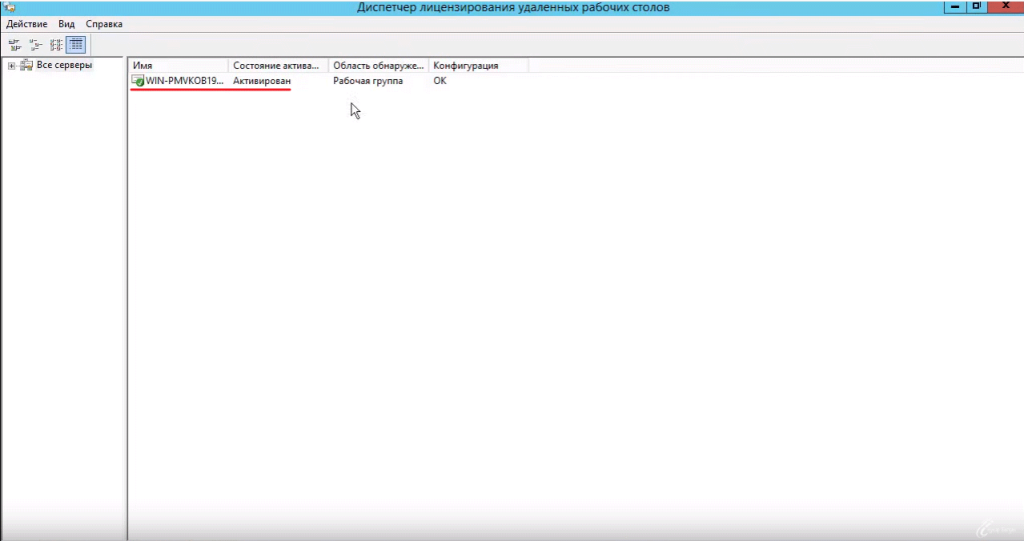

Теперь мы видим, что сертификат активирован

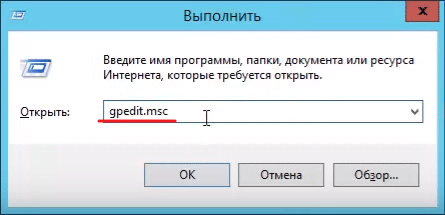

Для того что бы завершить установку службы удаленных рабочих столов в Server 2012 нам необходимо зайти в групповую политику, нажимаем сочетание клавиш WIN + R и вводит команду: gpedit.msc

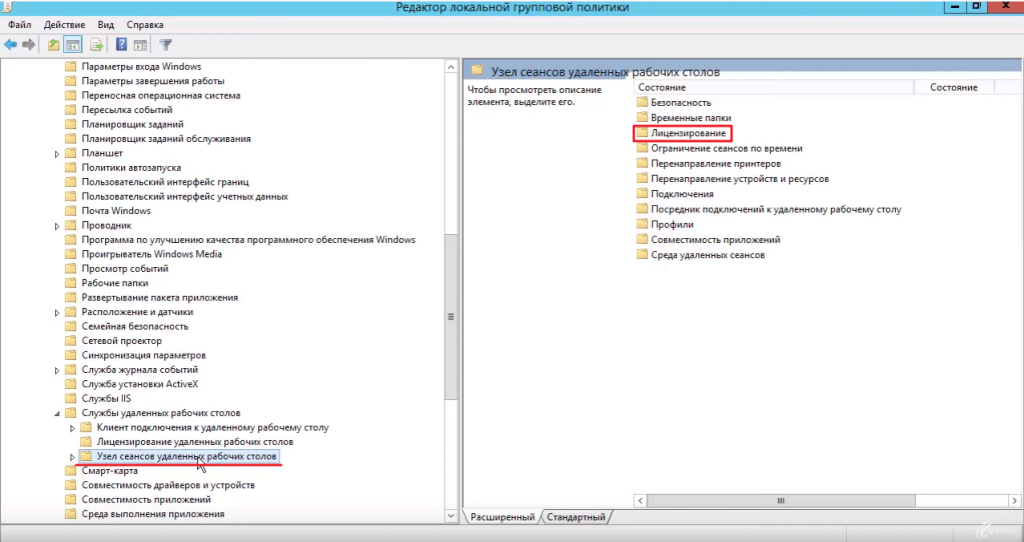

В появившимся окне ищем «Административные шаблоны» затем открываем ветку «Компоненты Windows» ищем «Службы удаленных рабочих столов» затем «Узел сеансов удаленных рабочих столов» и в правом окне находим папку «Лицензирование»

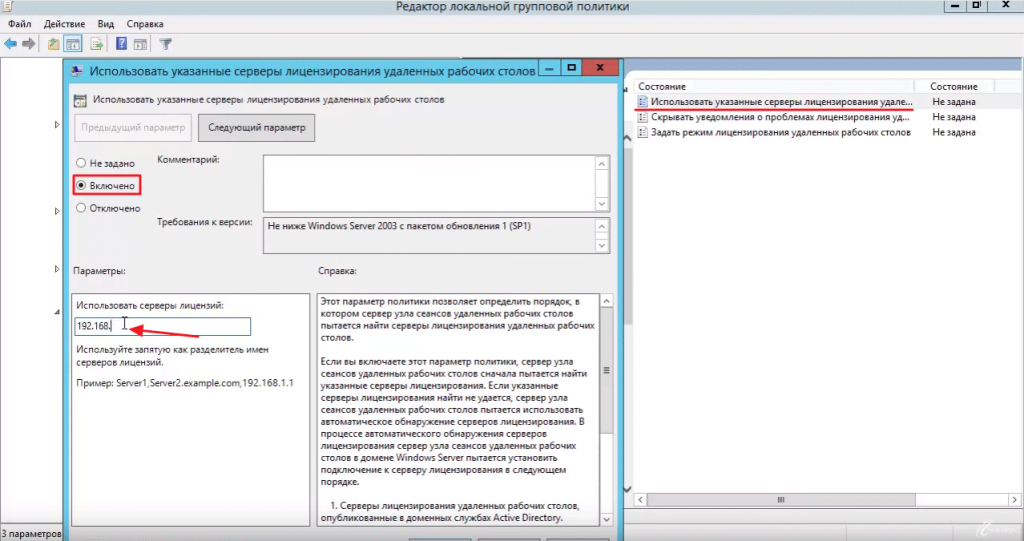

Перед вами открывается состояние лицензирования, выбираем раздел «Использовать указанные серверы лицензирования удаленных рабочих столов» затем в открывшийся вкладке ставим чекбокс на «Включено» и вписываем ip адрес сервера лицензирования в соответствующую вкладку и сохраняем изменения

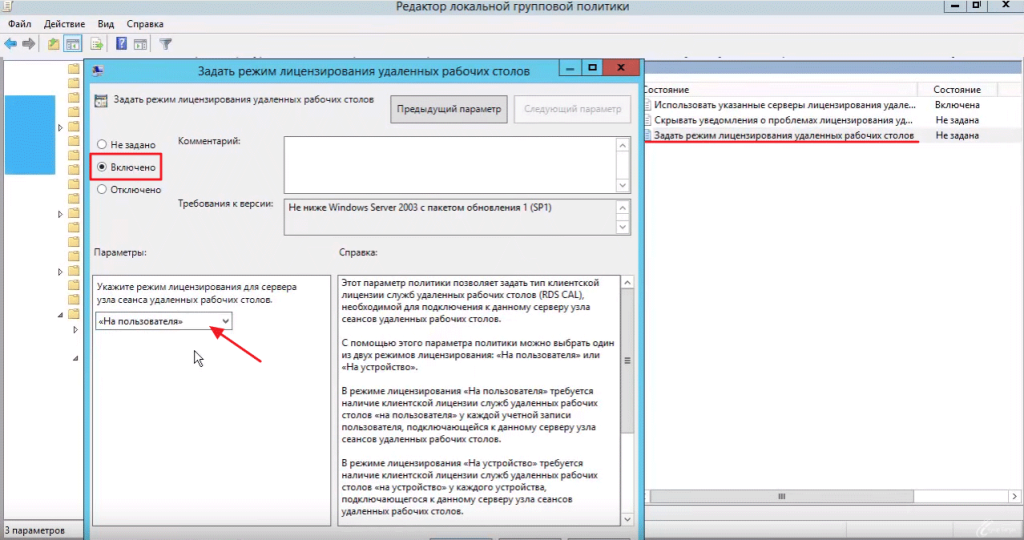

Затем следующим этапом нужно «Задать режим лицензирования удаленных рабочих столов» так же ставим чекбокс на «Включено» и выбираем режим «На пользователя» ну и собственно говоря сохраняем настройки

На данном этапе лицензирование сервера терминалов завершено.

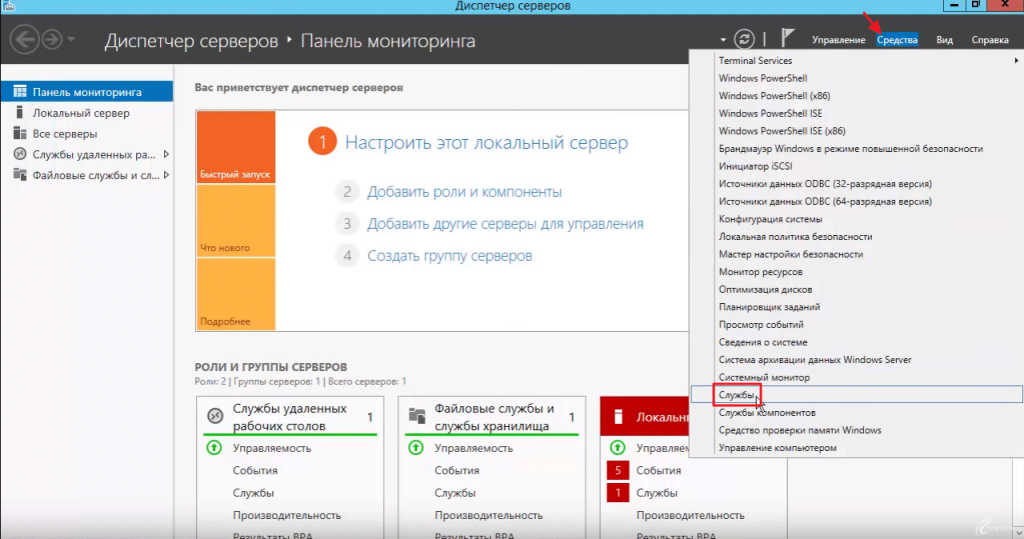

Иногда Server 2012 не видит некоторые устройства в локальной сети, для того что бы исправить данную проблему откройте «Диспетчер серверов» затем кликните по вкладке «Средства» и перейдите в пункт «Службы»

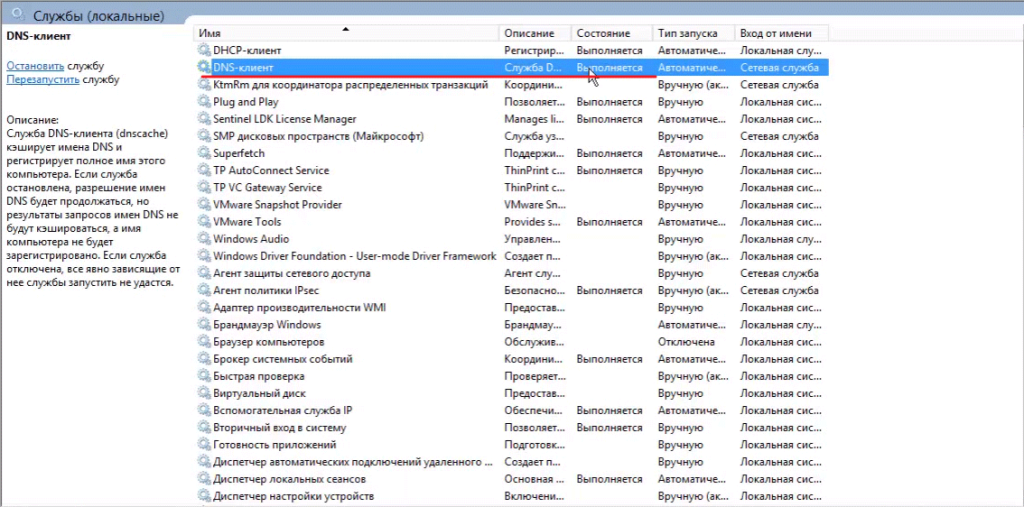

Нужно запустить 4 службы и проверить их работоспособность, если нет, то нужно их запустить

Первая служба это «DNS клиент» — она как видим выполняется

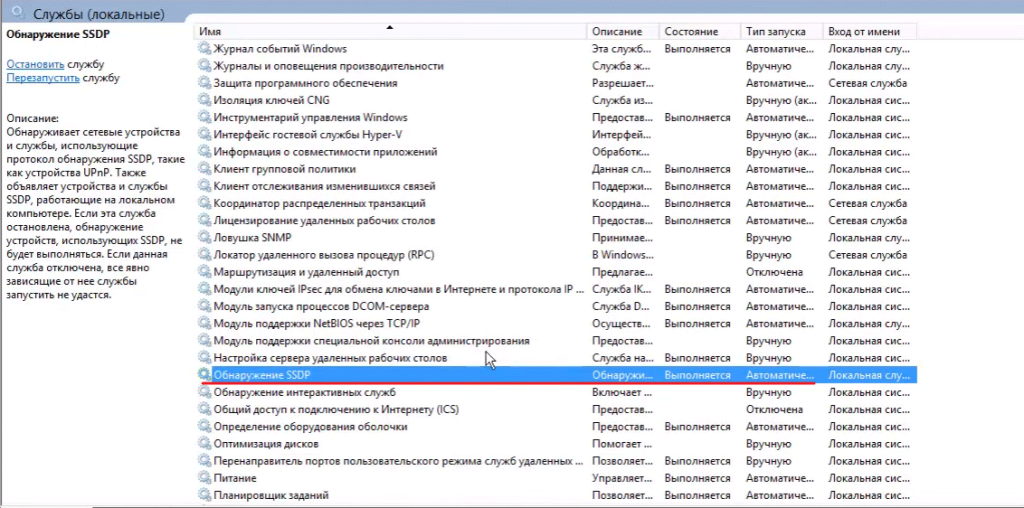

Вторая служба «Обнаружение SSDP» — тоже нужно активировать и поставить автоматическое выполнение

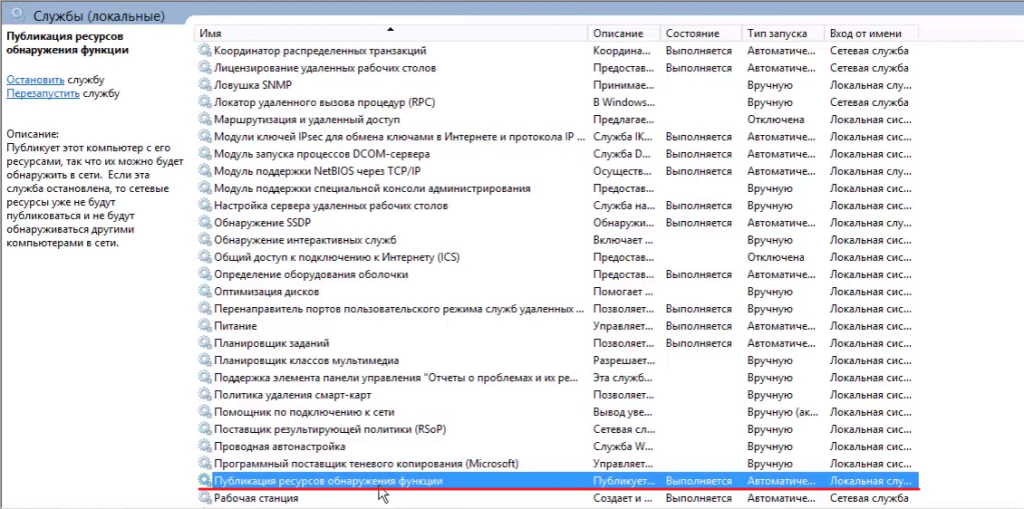

Следующая служба — это «Публикация ресурсов обнаружения функции» — так же проверяем работоспособность

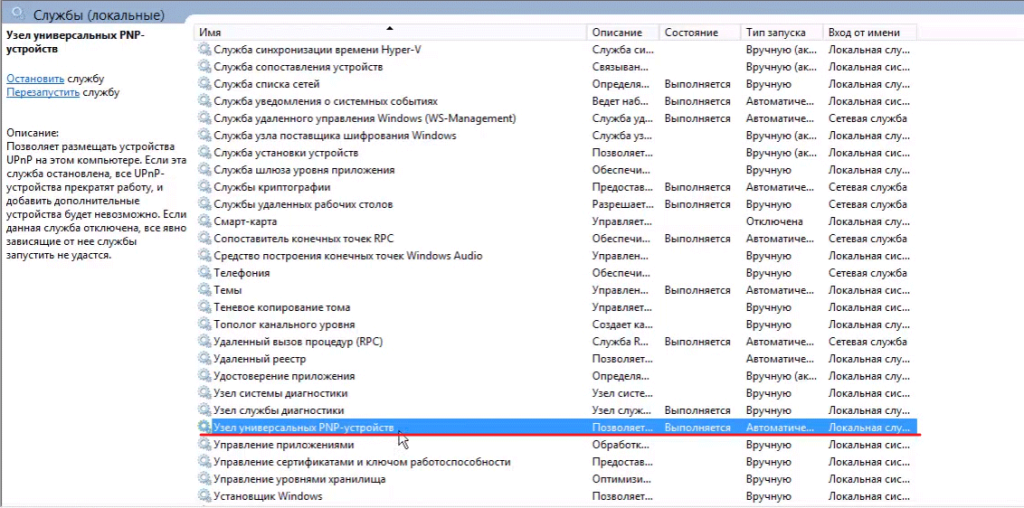

Последняя служба «Узел универсальных PNP — устройств» — данная служба так же должна выполняться

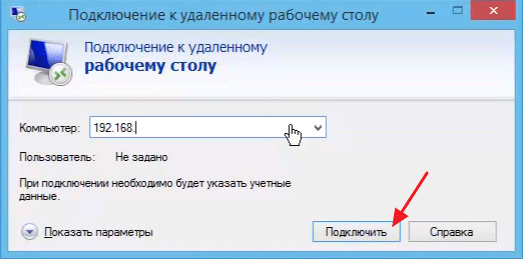

Ну и собственно говоря для того что бы подключиться к удаленному рабочему столу, нажмите сочетание клавиш WIN + R затем и введите команду mstsc

В появившимся окне впишите ip адрес компьютера к которому вы подключаетесь и нажмите «Подключить»

Настройка для терминального сервера на Windows 2008 R2

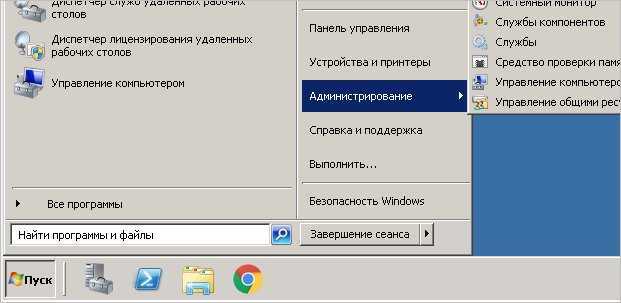

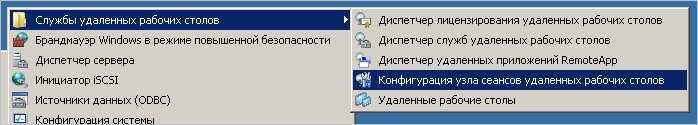

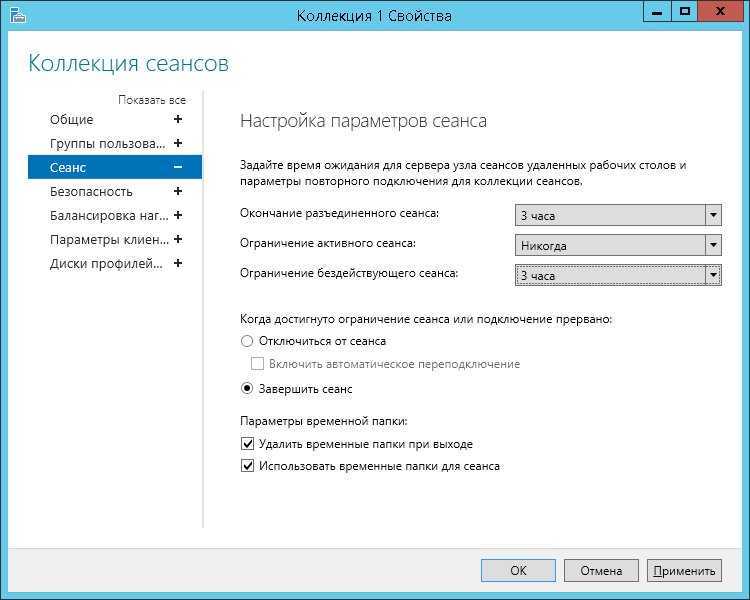

Если вы счастливый обладатель терминальной фермы на Windows Server 2008 R2, то тут ошибка «Таймер входа в систему истек. Превышена общая длительность сеанса. Через две минуты сеанс будет отключен. Сохраните все файлы сейчас.» решается следующим образом; Открываете кнопку пуск — Администрирование — Службы удаленных рабочих столов — Конфигурация узла сеансов удаленных рабочих столов. Это была отличнейшая оснастка в старой операционной системе, жалко, что ее потом убрали.

Либо можете почувствовать себя гуру и открыть оснастку «Конфигурация узла сеансов удаленных рабочих столов» через команду mmc.

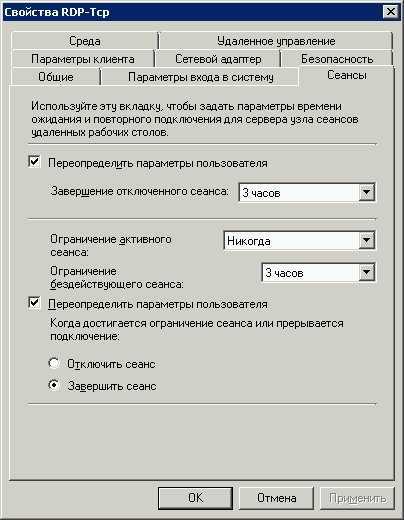

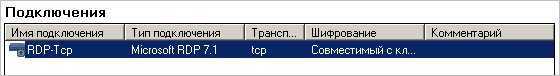

Далее щелкаем по пункту «RDP-Tcp Microsoft RDP 7.1»

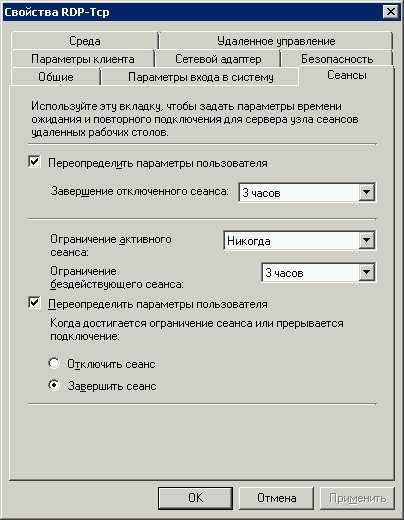

Тут те же параметры, выбираем нужное значение для «Ограничение активного сеанса» и забываем про окно с уведомлением «Таймер входа в систему истек»

Настройка на терминальном сервере

Сессии можно настроить для конкретного сервера в настройках сервера терминалов. Процесс немного отличается в зависимости от версии операционной системы Windows.

Windows 2012 и выше

В диспетчере серверов переходим в службы удаленных рабочих столов:

Переходим в коллекцию, для которой хотим поменять настройки сеанса:

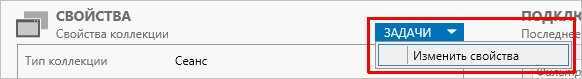

В свойствах коллекции кликаем по Задачи — Изменить свойства:

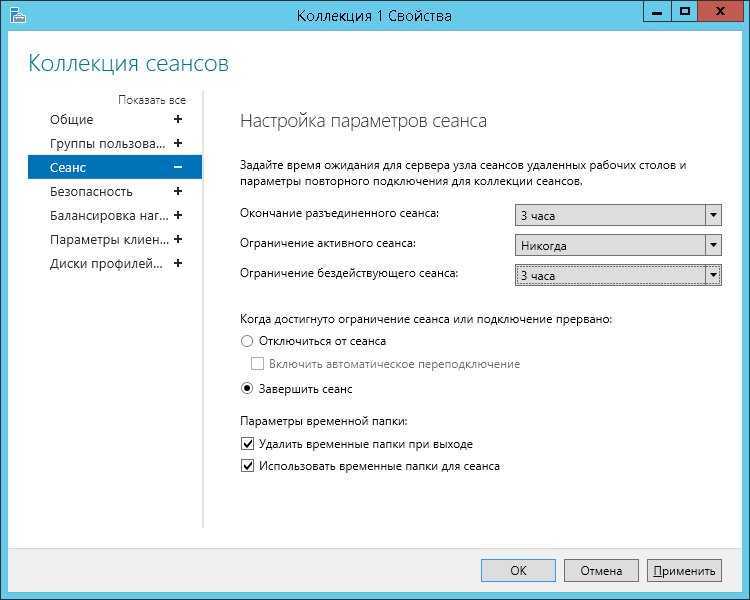

Переходим в раздел Сеанс и выставляем ограничения:

* где Окончание разъединенного сеанса — время, через которое для пользователей с завершенными сеансами произойдет выход из системы; Ограничение бездействующего сеанса — время, через которое сеанс перейдет в разъединенный, если пользователь в нем не работает (не проявляет никакой активности).

Windows 2008 R2 и ниже

Нажимаем Пуск — Администрирование — Службы удаленных рабочих столов — Конфигурация узла сеансов удаленных рабочих столов:

В разделе «Подключения» дважды кликаем по RDP-Tcp:

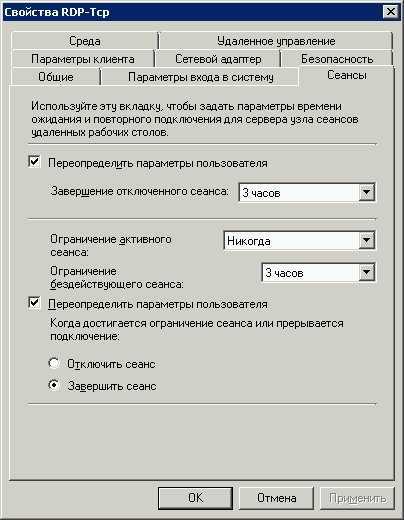

На вкладке «Сеансы» ставим галочку Переопределить параметры пользователя и выставляем необходимые лимиты:

* где Завершение отключенного сеанса — время, по достижении которого отключенный сеанс будет завершен, а для пользователя будет выполнен выход; Ограничение бездействующего сеанса — ограничение на сеанс, в котором пользователь не работает.

Создание коллекции для отказоустойчивой терминальной фермы

Следующим шагом идет создание коллекции или коллекций, к ресурсам которых будут подключаться пользователи. Коллекция Remote Desktop Services — это некое объединение серверов RDSH, RD Web под определенные задачи, отделы и другие варианта разграничения. Приведу пример, у вас есть отдел продаж, есть отдел разработчиков 1С. Логично предположить, что пользователям из отдела продаж не нужны всякие программные продукты для разработчиков, а разработчикам не нужен специфический софт, который установлен у отдела продаж. Отсюда следует, что будет создано две коллекции, и каждая из них будет иметь на борту, только свои определенные сервера «Службы удаленных рабочих столов», со своим набором программного обеспечения, а доступ к коллекциям будет осуществляться исключительно по группам безопасности Active Directory.

Так, что подытожим, коллекции RDS призваны решать две задачи:

- Они позволяют нам разделять RD Session Hosts на отдельные фермы

- Второе, что они делают, это позволяют администраторам организовывать ресурсы, по отделам или другим критериям

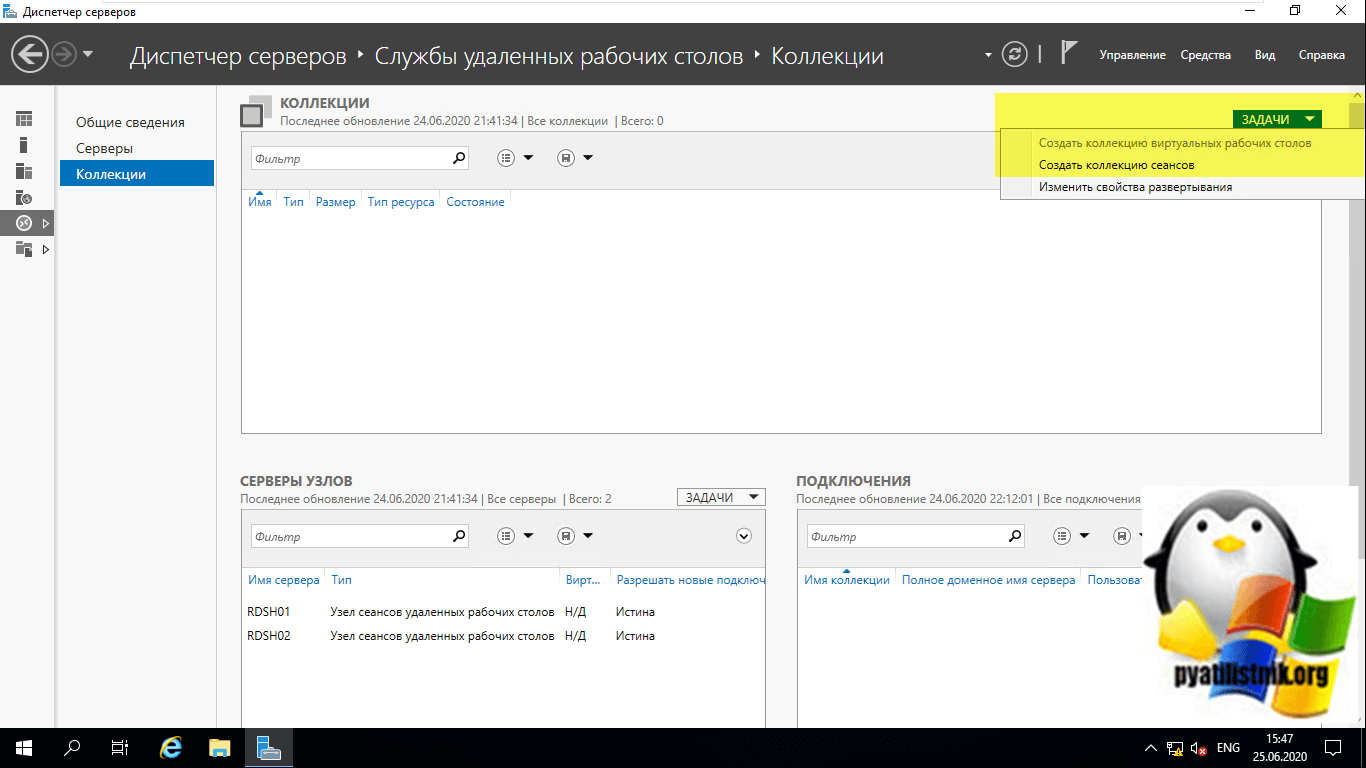

Для создания новой коллекции сеансов службы удаленных рабочих столов, выберите раздел «Коллекции» и нажмите кнопку «Задачи — Создать коллекцию сеансов»

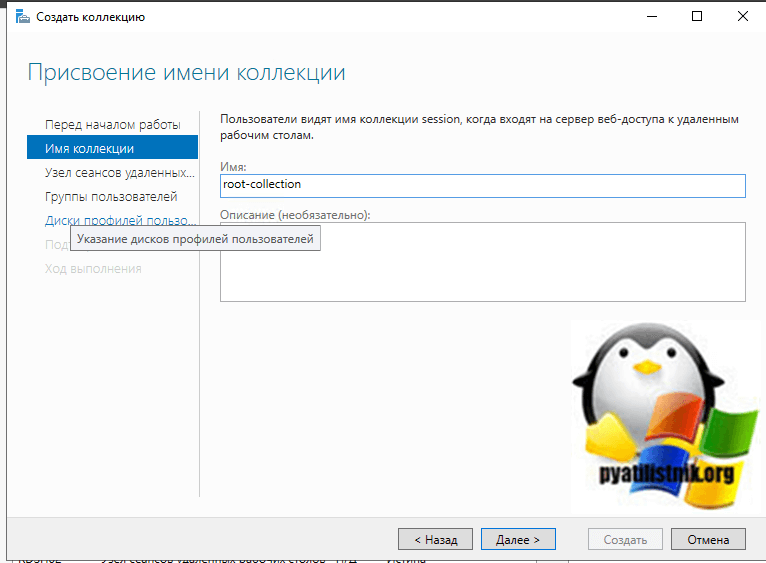

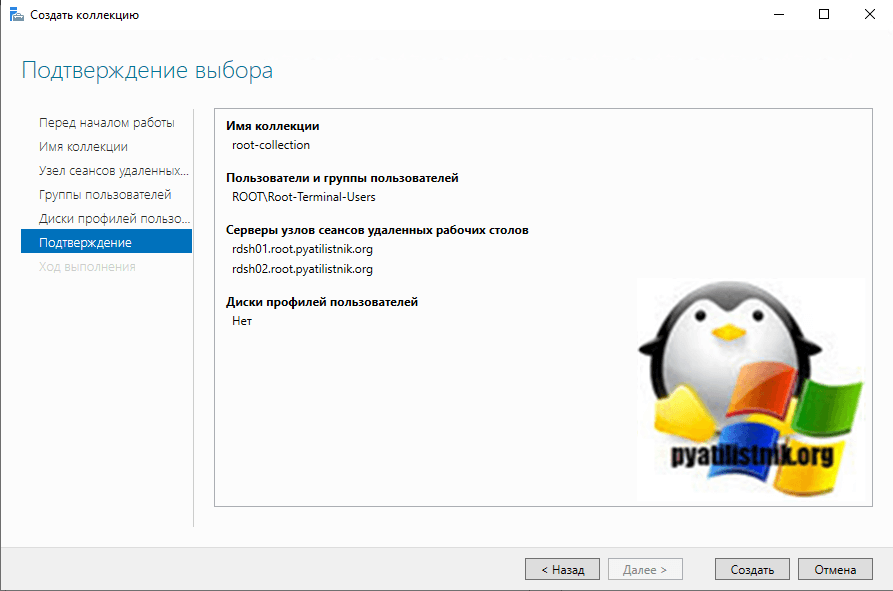

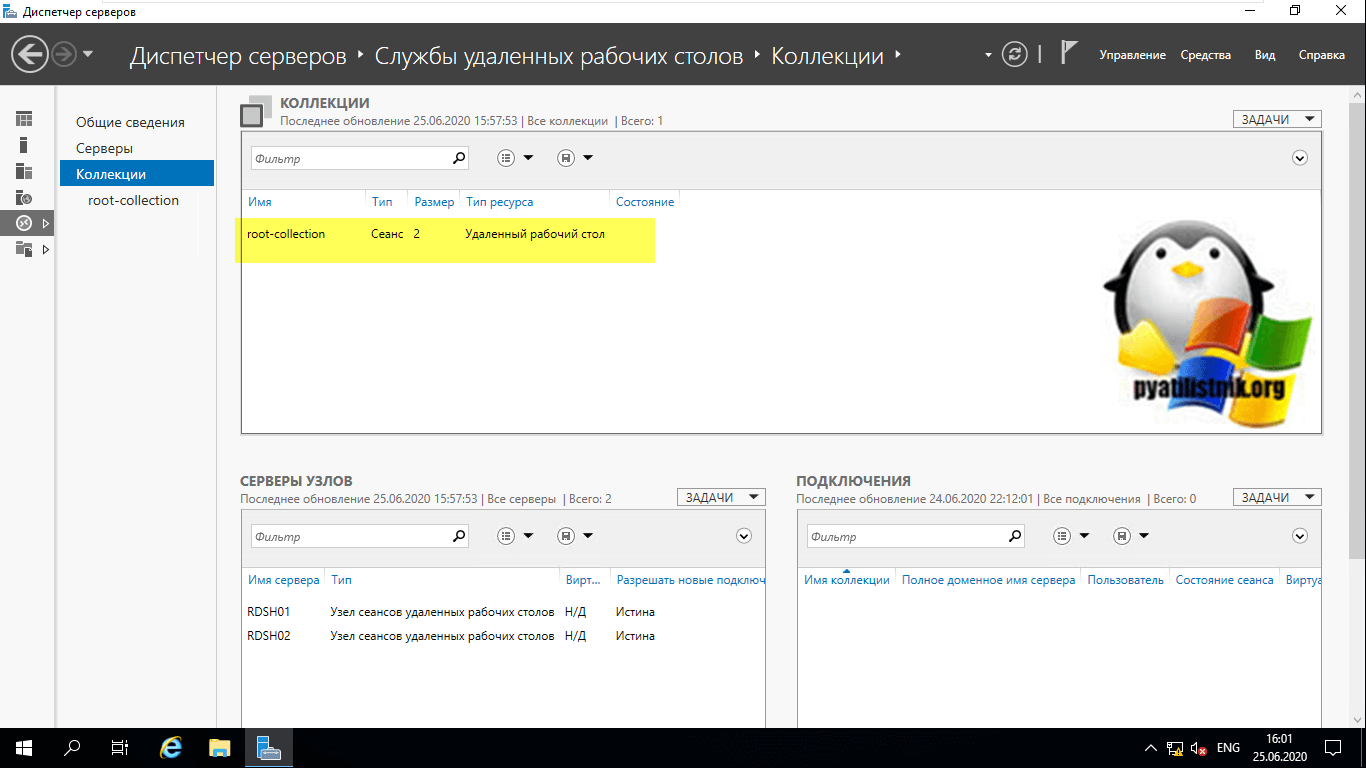

Придумываем любое имя для вашей коллекции, в моем примере это root-collection

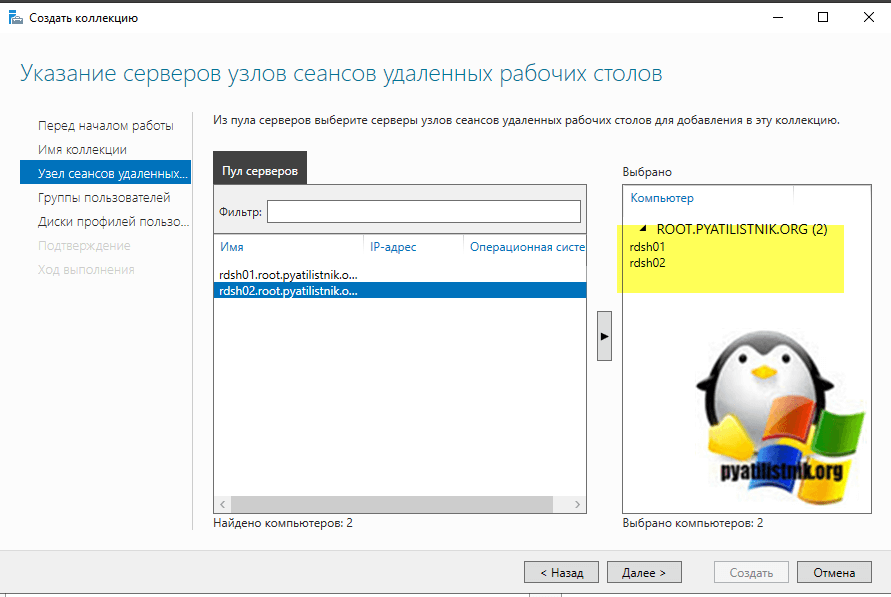

Теперь вам необходимо определиться какие серверы с ролью узлов сеансов (RDSH) вам нужно включить в коллекцию, у меня это RDSH01 и RDSH02

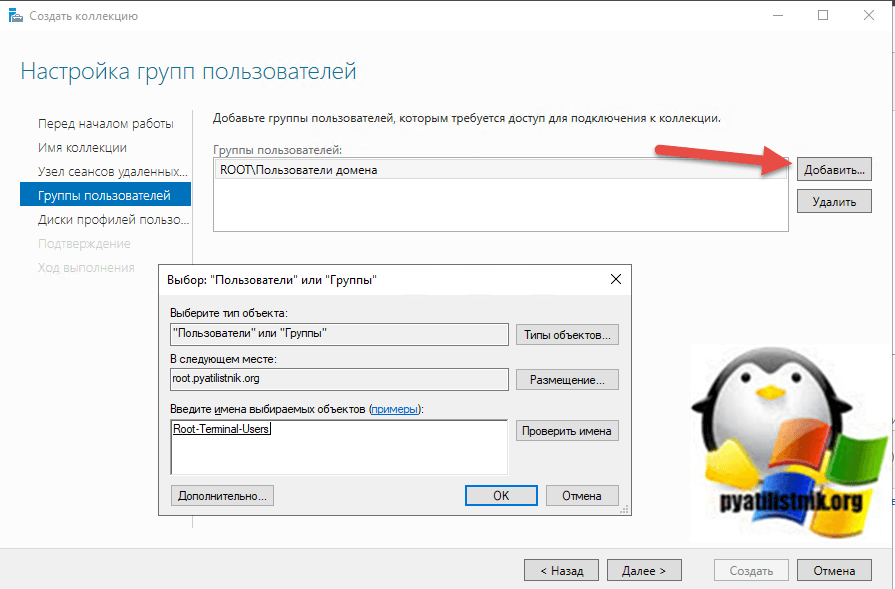

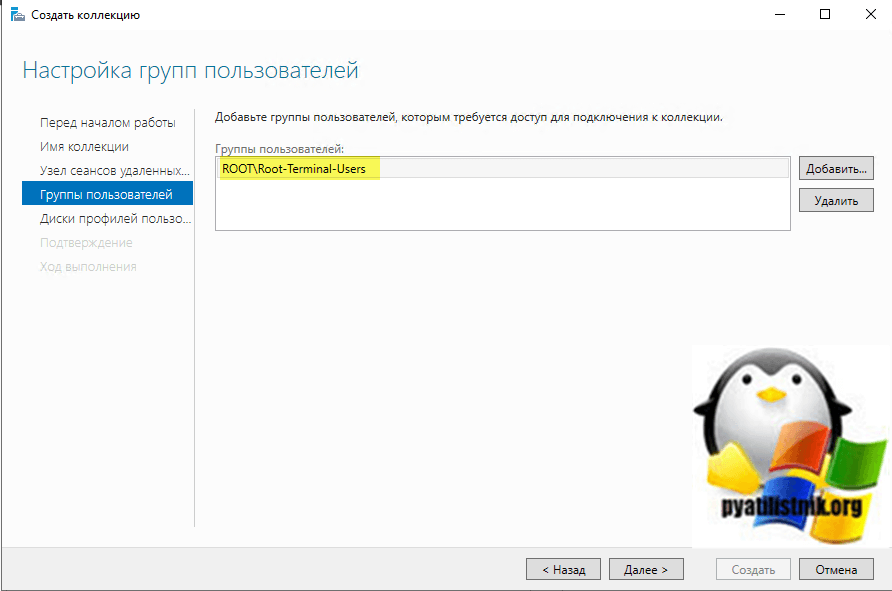

Указываем каким пользователям или группам разрешен доступ к данной терминальной ферме, я удалю группу «Пользователи домена» и добавлю другую.

У меня получился вот такой список доступа, потом его так же можно изменить.

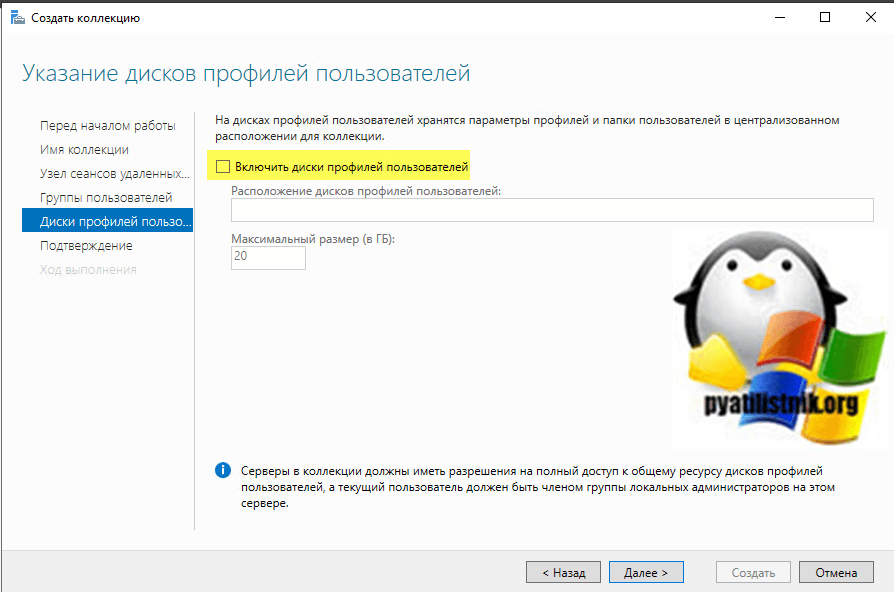

Я снимаю галку «Включить диски профилей пользователей» так как не планирую использовать UDP диски.

Смотрим сводную информацию по создаваемой коллекции и нажимаем «Создать».

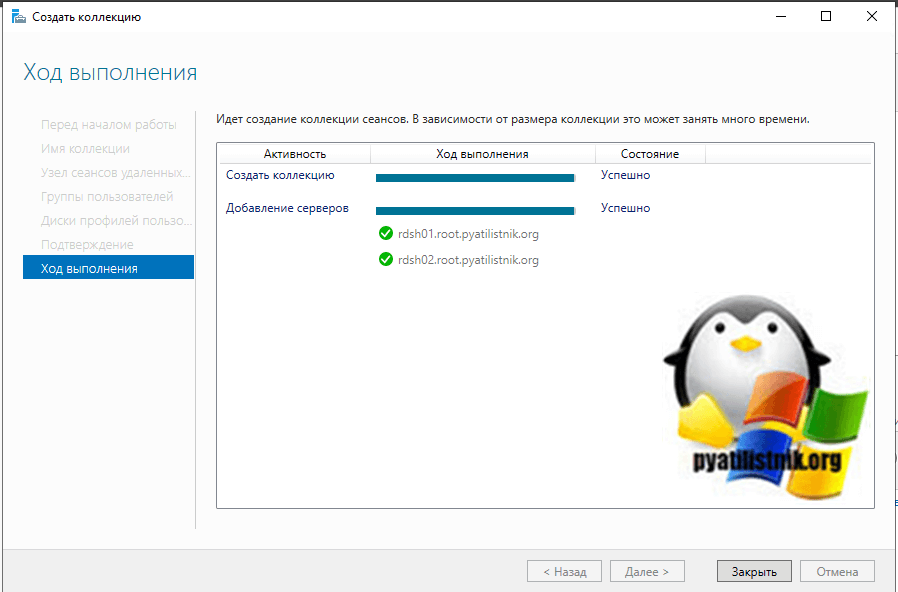

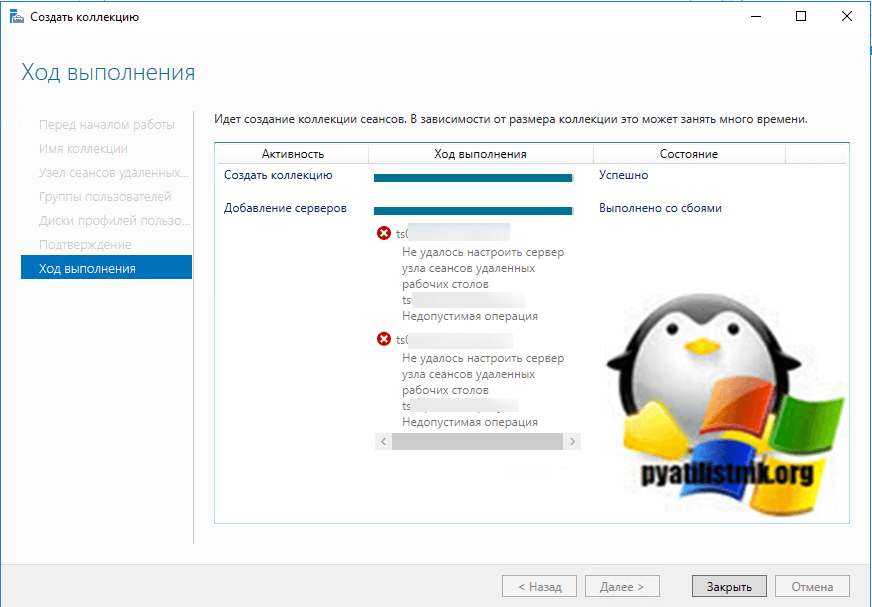

Дожидаемся создания коллекции службы удаленных рабочих столов.

Если у вас выскочит ошибка: unable to configure the rd session host server, то она легко устранима

В общем списке у вас будет ваша коллекция.

Про описание свойств коллекции RDS я уже писал пост, можете к нему обратиться. Теперь у системного администратора, кто первый раз развернул стандартную установку службы удаленных рабочих столов возникает вопрос, как ему подключиться к новой коллекции и это правильный вопрос, так как если вы сейчас попытаетесь подключиться брокеру, то вас не перекинет на хост из коллекции, вы просто попадете на сам RDCB хост. Чтобы это поправить нам нужно сделать две вещи:

- Скачать специальный файл RDP с RD Web хоста

- Поправить ветку реестра на сервере с ролью RD Connection Broker

Описание проблемы

Есть RDS ферма из 15 хостов подключений на Windows Server 2012 R2. Сервера на то они и сервера, что работают постоянно. Если у вас на ферме не настроены тайм ауты времени беспрерывной работы, то пользователи могут неделями или месяцами висеть в авторизованных подключениях. Логично предположить, что это не очень хорошо и ведет к различным последствиям, одно из которых, это полное зависание сеанса, при котором человек не может подключиться к терминальному серверу и видит сообщение «Работает служба профилей пользователей» или еще вариант «Не удается завершить требуемую операцию», я уже не говорю про повреждение пользовательского профиля. В результате того, что RDS брокеры видят. что пользователь уже залогинен, они не дают ему переподключиться к другому Session Host серверу, даже если вы закроете на текущем новые подключения. Пока вы не сделаете выход пользователя из системы для этой сессии, она так и будет мешать. Давайте разбираться, как это делать.

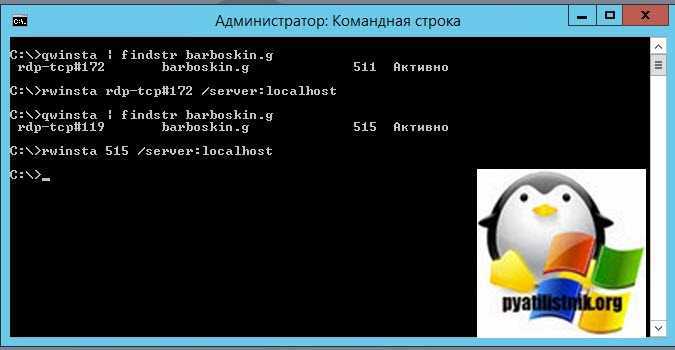

Использование утилиты RWINSTA

Если вы попали в ситуацию, когда графические методы не позволяют вам произвести выход пользователя из системы, а это необходимо, то вам на помощь придут утилиты из командной строки. RWINSTA — это встроенная в Windows утилита, которая позволяет сбрасывать сессии, по ID и имени сеанса. Первым делом вам нужно вычислить или ID сессии или ее имя, я вам рассказывал, о всех известных мне методах. можете ознакомиться. Я выберу утилиту qwinsta. Пишем команду:

qwinsta | findstr barboskin.g (Локально)

или удаленно qwinsta /server:имя сервера | findstr barboskin.g

В моем примере имя сеанса rdp-tcp#172 и ее ID 515. Пишем команду:

rwinsta rdp-tcp#172 /server:localhost или rwinsta 515 /server:localhost

И в первом и во втором случае, пользователь будет разлогинен с данного сервера. Данную команду можно запускать удаленно, со своего рабочего места, главное, чтобы были права на log off. Данный метод меня ни раз выручал в моей практике, например случай с зависшей сессией на Windows Server 2016, где вместо логина пользователя было имя (4).

Решение проблемы

Ошибка вроде очевидная, что не включен RDP доступ, если бы это был рядовой сервер я бы понял, но тут служба удаленного доступа точно работала и была включена, так как на данный сервер так же распространялась групповая политика делающая, это автоматически, я проверил применение GPO, все было хорошо. Первым делом я полез смотреть логи Windows, это можно сделать классическим методом или через модный Windows Admin Center.

Журналы которые нас будут интересовать находятся в таких расположениях:

- Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational

- Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

- Microsoft-Windows-TerminalServices-SessionBroker/Admin

- Microsoft-Windows-TerminalServices-SessionBroker/Operational

- Microsoft-Windows-TerminalServices-SessionBroker-Client/Operational

Строим алгоритм обычного пользователя работающего удаленно. Сотрудник подключается к VPN серверу, после успешного подключения, он запускает клиента удаленного рабочего стола и производит подключение к RDS ферме. Далее сотрудник проходит успешно аутентификацию, его логин и пароль принимается брокерами RDS, далее идет процесс подключения, который заканчивается представленной выше ошибкой.

Первое, что мне бросилось в глаза, это предупреждение с кодом ID 101:

ID 101 RemoteDesktopServices-RdpCoreTS: The network characteristics detection function has been disabled because of Reason Code: 2(Server Configuration).

Далее было такое предупреждение:

Событие с кодом ID 226: RDP_UDPLOSSY: An error was encountered when transitioning from UdpLossyStateSynRecv in response to UdpEventErrorHandshakeTO (error code 0x80040004).

Далее нужно посмотреть, как RDCB брокеры взаимодействовали с сессией пользователя. В журнале «Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational» я обнаружил событие с кодом ID 1149, в котором я вижу, что определенный пользователь был успешно аутентифицирован на RDS ферме, он получил некий IP адрес.

Remote Desktop Services: User authentication succeeded: User: vpn_user Domain: Root.PYATILISTNIK.ORG Source Network Address: 10.10.31.47

Далее я стал изучать информацию из журнала «Microsoft-Windows-TerminalServices-SessionBroker/Operational». Тут я так же обнаружил, что брокер успешно ответил и отправил пользователя на определенный RDSH хост. Тут есть событие с кодом ID 787.

Событие с кодом ID 787: Session for user ROOT\vpn_user successfully added to RD Connection Broker’s database. Target Name = term01.root.pyatilistnik.org Session ID = 18 Farm Name = TermRoot

За ним я видел событие с кодом ID 801, которое имело вот такое сообщение:

RD Connection Broker successfully processed the connection request for user ROOT\vpn_user. Redirection info: Target Name = TERM01 Target IP Address = 10.10.31.47 Target Netbios = TERM01 Target FQDN = term01.root.pyatilistnik.org Disconnected Session Found = 0x0

тут видно, что брокер даже смог обнаружить предыдущую сессию на данном терминале, о чем говорит строка Disconnected Session Found = 0x0

И вы увидите событие с кодом ID 800:

RD Connection Broker received connection request for user ROOT\vpn-user. Hints in the RDP file (TSV URL) = tsv://MS Terminal Services Plugin.1.TermRoot Initial Application = NULL Call came from Redirector Server = TERMRDCB.root.pyatilistnik.org Redirector is configured as Virtual machine redirector

тут видно, что определенный брокер успешно направил пользователя на определенную коллекцию.

Далее переходим в журнал «Microsoft-Windows-TerminalServices-SessionBroker-Client/Operational» тут будет два события,об успешном общении RDS брокера и клиента.

Событие с кодом ID 1307: Remote Desktop Connection Broker Client successfully redirected the user ROOT\vpn-user to the endpoint term01.root.pyatilistnik.org. Ip Address of the end point = 10.10.31.47

Remote Desktop Connection Broker Client received request for redirection. User : ROOT\vpn-user RDP Client Version : 5

Исходя из данной информации я точно вижу, что брокер подключения все успешно обработал и перенаправил пользователя на хост RDSH.

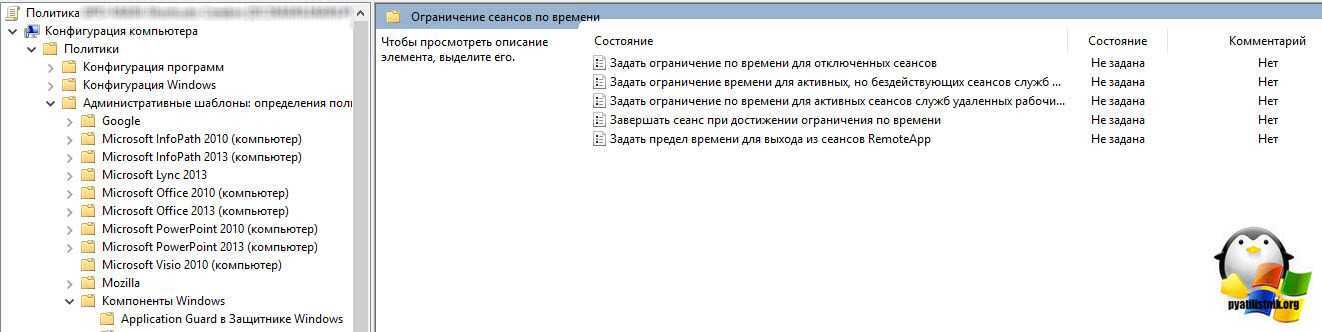

Через групповые политики

Не могу не рассказать про централизованный метод задания настроек на сервера, а именно с помощью средств Active Directory в лице GPO.

Заходим в консоль управления политиками — создаем политику с любым понятным названием — переходим в настройку созданной политики. Используем следующие ветки для настройки:

Конфигурация компьютера\Политики\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Ограничение сеансов по времени (Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Session Time Limits)

Конфигурация пользователя\Политики\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Ограничение сеансов по времени (User Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Session Time Limits)

Что у вас тут есть из политик:

- Задать ограничение по времени для отключенных сеансов

- Задать ограничение по времени для активных, но бездействующих сеансов служб удаленных рабочих столов — Если пользователь завершил работу с сервером, но не завершил сеанс, можно установить ограничение сессии этим параметром. Таким образом, пользователи, которые не завершают сеанс будут автоматически выкинуты из сессии.

- Задать ограничение по времени для отключенных сеансов — Если пользователь отключил сеанс, но не вышел из системы, можно автоматически его разлогинить с помощью этой опции.

- Завершать сеанс при достижении ограничения по времени — это и отвечает за «Таймер входа в систему истек».

Заметьте у каждой политики будет три варианта задания:

- Включено — логично, что включает политику

- Отключено — запрещает политику

- Не задано — идет по умолчанию, то что идет в настройках из коробки

Настройка на терминальном сервере

Сессии можно настроить для конкретного сервера в настройках сервера терминалов. Процесс немного отличается в зависимости от версии операционной системы Windows.

Windows 2012 и выше

В диспетчере серверов переходим в службы удаленных рабочих столов:

Переходим в коллекцию, для которой хотим поменять настройки сеанса:

В свойствах коллекции кликаем по Задачи – Изменить свойства:

Переходим в раздел Сеанс и выставляем ограничения:

* где Окончание разъединенного сеанса — время, через которое для пользователей с завершенными сеансами произойдет выход из системы; Ограничение бездействующего сеанса — время, через которое сеанс перейдет в разъединенный, если пользователь в нем не работает (не проявляет никакой активности).

Windows 2008 R2 и ниже

Нажимаем Пуск – Администрирование – Службы удаленных рабочих столов – Конфигурация узла сеансов удаленных рабочих столов:

В разделе «Подключения» дважды кликаем по RDP-Tcp:

На вкладке «Сеансы» ставим галочку Переопределить параметры пользователя и выставляем необходимые лимиты:

* где Завершение отключенного сеанса — время, по достижении которого отключенный сеанс будет завершен, а для пользователя будет выполнен выход; Ограничение бездействующего сеанса — ограничение на сеанс, в котором пользователь не работает.

Установка параметров сеанса «по требованию»

2.1. Не следует производить инициализацию параметров сеанса при запуске программы, так как:

- не все параметры сеанса запрашиваются из кода конфигурации при запуске программы.

- при работе программы возможно намеренное обнуление значений параметров сеанса из кода на встроенном языке.

Правильным способом установки значений параметров сеанса является установка значений «по требованию» в обработчике УстановкаПараметровСеанса модуля сеанса. Т.е. параметры сеанса должны быть инициализированы только в тот момент, когда к ним происходит первое обращение, как к неустановленным.

Пример установки параметров сеанса «по требованию»:

Если ИменаПараметровСеанса = Неопределено Тогда

// Раздел установки параметров сеанса при начале сеанса (ИменаПараметровСеанса = Неопределено)

// Выполняется установка параметров сеанса, которые можно инициализировать

// при начале работы системы

Иначе

// Установка параметров сеанса «по требованию»

// Параметры сеанса, инициализация которых требует обращения к одним и тем же данным

// следует инициализировать сразу группой. Для того, чтобы избежать их повторной инициализации,

// имена уже установленных параметров сеанса сохраняются в массиве УстановленныеПараметры

УстановленныеПараметры = Новый Массив;

Для Каждого ИмяПараметра Из ИменаПараметровСеанса Цикл

УстановитьЗначениеПараметраСеанса(ИмяПараметра, УстановленныеПараметры);

КонецЦикла;

// Установить значения параметров сеанса и возвратить имена установленных параметров сеанса

// в параметре УстановленныеПараметры.

//

// Параметры

// ИмяПараметра — Строка — имя параметра сеанса, который требуется установить (проинициализировать).

// УстановленныеПараметры — Массив — массив, в который добавляются имена

// установленных (проинициализированных) параметров.

//

Процедура УстановитьЗначениеПараметраСеанса(Знач ИмяПараметра, УстановленныеПараметры)

// Если в данном вызове УстановкаПараметровСеанса параметр ИмяПараметра уже

// был установлен — возврат.

Если УстановленныеПараметры.Найти(ИмяПараметра) Неопределено Тогда

Возврат;

КонецЕсли;

Если ИмяПараметра = «ТекущийПользователь» Тогда

ПараметрыСеанса.ТекущийПользователь = ;

ПараметрыСеанса. = ;

УстановленныеПараметры.Добавить(ИмяПараметра);

УстановленныеПараметры.Добавить(» «);

КонецЕсли;

Источник

➤

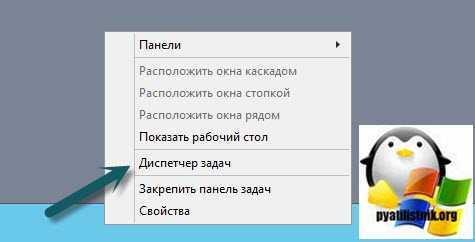

Второй метод разлогинить пользователя на терминальном сервере

Второй метод, похож на первый, за исключением того, что нам необходимо залогиниться на нужный сервер, открыть оснастку «Диспетчер задач» и уже из него произвести выход пользователя. Сказано сделано, о том, как вам попадать на нужного участника RDS фермы я рассказывал. Далее щелкаем правым кликом по области пуска и из контекстного меню выбираем пункт «Диспетчер задач». Кстати, вызвать «Диспетчер задач» можно и через сочетание клавиш CTRL+SHIFT+ESC.

Находим нужного нам пользователя и щелкаем по нему правым кликом, в контекстном меню. нас будет интересовать пункт «Выйти». Выбираем его и завершаем сессию пользователя.

Выход пользователя через командлет Stop-TSSession

Есть такой замечательный командлет Stop-TSSession. Посмотрим на сервере ID и имя сеанса, для этого в открытой оболочке PowerShell введите:

Get-TSSession | FT

В итоге я вижу, что у пользователя barboskin.g SessionID 3. Далее пишем

Stop-TSSession 3 или принудительно Stop-TSSession 3 -Force

Соглашаемся с тем, что будет производиться log off для данного пользователя. Проверяем, что сессия завершена. Можно вот таким простеньким скриптом из планировщика задач, разлогинивать сессии:

Import-Module PSTerminalServices Get-TSSession -ComputerName SERVER_NAME -filter {$_.sessionID -ne 0 -AND $_.sessionID -ne 1 -AND $_.sessionID -ne 65536}| Stop-TSSession –Force

Настройка теневых сеансов между пользователями

Вы можете наблюдать в теневых сеансах сеансы других пользователей. Вы также

можете позволить обычным пользователям устанавливать теневые сеансы и следить

за другими пользователями. Это можно использовать для презентаций, обучения,

совместной работы.

Основные шаги для включения этой возможности заключаются в следующем:

- Создайте политику, с правилом, разрешающим теневые сеансы для пользователей.

- Назначьте политику наблюдаемым пользователям

- Опубликуйте панель Citrix Shadow Taskbar и назначьте ее наблюдающим пользователям.

- Обучите наблюдающих пользователей приемам работы с теневыми сеансами

Создание политик

Допустим, вы хотите создать политику для группы пользователей «Sales»,

которая бы могла наблюдать за менеджером AnthonyR. Причем группа «Sales»

использует теневые сеансы между пользователями для совместной работы над анонасми.

- Создайте новую политику. Назовите ее «“Sales Group Shadowing.”

Пример создания политики - Откройте свойства политики Sales Group Shadowing

- Откройте в левой панели папку Shadowing. Выбрите правило с именем

Configure User Shadowing. - Установите состояние правила, щелкнув Rule Enabled.

- Щлкните Allow shadowing.

Поскольку менеджер может работать с конфиденциальными данными, выберите опцию

Prohibit being shadowed without notification.

Если менеджер не хочет, чтобы остальные продавцы могли использовать его мышь

и клавиатуру, выберите Prohibit remote input when being shadowed. - Выберите в левой панели правило Assign Shadowing Permissions.

- Включите его, выбрав Rule Enabled.

- Щелкните Configure для выбора пользователей, которые могут устанавливать

теневые сеансы для наблюдения за сеансом менеджера. Выберите группу «Sales»

и щелкните Add. Имя группы появится в списке Configured Accounts.

По завершении добавления пользователей щклените ОК. - Добавленные пользователи и группы перечислены в правой панели окна свойств

политики. По умолчанию, теневые сеансы для всех пользователей разрешены. Вы

можете запретить установление теневых сеансов, щелкнув Deny. - Щелкните кнопку OK внизу окна свойств.

После создания политики и настройки правил, вы должны назначить ее наблюдаемым

пользователям.

Назначение политики пользователям

- Выберите политику Sales Group Shadowing и выберите Assign Users.

- Выберите пользователей, чьи сеансы будут наблюдаться. В нашем случае это

менеджер AnthonyR. - Выберите пользователя AnthonyR и щелкните Add. Имя AnthonyR появится

в списке Configured Account. - По завершении щелкните OK.

Для облегчения установления теневых сеансов вы можете опубликовать утилиту Shadow

Taskbar. Подробнее см. в справке к утилите.

Мониторинг производительности

Показатели производительности устанавливаются при инсталляции MetaFrame XP

и доступ к ним осуществляется утилитой Performance Monitor, которая поставляется

с Microsoft Windows NT 4.0, TSE и семейством серверов Windows 2000.

Используя Performance Monitor, вы можете наблюдать следующие показатели:

- Показатели потребления ширины канала и сжатие для сеансов ICA и серверов

MetaFrame XP. - Показатели латентности соединений ICA

Для доступа к показателям:

- Выберите Start > Programs > Administrative Tools > Performance.

- Выберите в дереве System Monitor.

- Щелкните Аdd.

- В диалоге Add Counters щелкните список Performance и выберите

ICA Session.

Показатели производительности расположены в списке под опцией Select counters

from list. - Выберите All Counters, если хотите использовать все доступные показатели

или выберите Select

counters from list и подсветите индивидуальные показатели. - Выберите All Instances, если вы хотите разрешить все экземпляры показателей,

или выберите Select instances from list и подсветите в списке только

необходимые экземпляры.

В Мониторе список эксземпляров содержит все активные сеасны ICA, включая теневые.В случае теневых сеансов вы увидите данные производительности только после

его завершения. - Щелкните Add и затем Close.

Теперь вы можете использовать Performance Monitor для наблюдения и анализа

данных производительности, сообщаемых показателями. Подробнее о Мониторе производительности

смотрите в документации Windows.

Настройка на терминальном сервере

Сессии можно настроить для конкретного сервера в настройках сервера терминалов. Процесс немного отличается в зависимости от версии операционной системы Windows.

Windows 2012 и выше

В диспетчере серверов переходим в службы удаленных рабочих столов:

Переходим в коллекцию, для которой хотим поменять настройки сеанса:

В свойствах коллекции кликаем по Задачи — Изменить свойства:

Переходим в раздел Сеанс и выставляем ограничения:

* где Окончание разъединенного сеанса — время, через которое для пользователей с завершенными сеансами произойдет выход из системы; Ограничение бездействующего сеанса — время, через которое сеанс перейдет в разъединенный, если пользователь в нем не работает (не проявляет никакой активности).

Windows 2008 R2 и ниже

Нажимаем Пуск — Администрирование — Службы удаленных рабочих столов — Конфигурация узла сеансов удаленных рабочих столов:

В разделе «Подключения» дважды кликаем по RDP-Tcp:

На вкладке «Сеансы» ставим галочку Переопределить параметры пользователя и выставляем необходимые лимиты:

* где Завершение отключенного сеанса — время, по достижении которого отключенный сеанс будет завершен, а для пользователя будет выполнен выход; Ограничение бездействующего сеанса — ограничение на сеанс, в котором пользователь не работает.

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

Важно!

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

Откройте меню Пуск, выберите Выполнить и введите regedt32 в появившемся текстовом поле.

Чтобы подключиться к удаленному компьютеру, в редакторе реестра щелкните Файл и выберите пункт Подключить сетевой реестр.

В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

Откройте реестр и перейдите к записи HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\ .

Если PortNumber имеет значение, отличное от 3389, укажите значение 3389.

Важно!

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это

В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

Изменив номер порта, перезапустите службу удаленных рабочих столов.

Проверка того, что другое приложение не пытается использовать тот же порт

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

-

Откройте окно PowerShell. Чтобы подключиться к удаленному компьютеру, введите Enter-PSSession -ComputerName <computer name> .

-

Введите следующую команду:

-

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Примечание

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса».

-

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

-

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

-

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

- В настройках такого приложения или службы укажите другой порт (рекомендуется).

- Удалите другое приложение или службу.

- В настройках протокола RDP укажите другой порт, а затем перезапустите службы удаленных рабочих столов (не рекомендуется).

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

-

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe.

-

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

-

Проверьте выходные данные команды psping на наличие таких результатов:

- Подключение к <computer IP>: удаленный компьютер доступен.

- (0% loss) (0 % потерь): все попытки подключения выполнены успешно.

- The remote computer refused the network connection (Удаленный компьютер отклонил сетевое подключение): удаленный компьютер недоступен.

- (100% loss) (100 % потерь): не удалось выполнить подключение.

-

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

-

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

-

Рекомендуемые дальнейшие действия:

- Попросите сетевых администраторов проверить, пропускает ли сеть трафик RDP к затронутому компьютеру.

- Проверьте конфигурации всех брандмауэров между исходными компьютерами и затронутым компьютером (включая брандмауэр Windows на затронутом компьютере). Так вы определите, блокирует ли брандмауэр порт протокола RDP.

Настройка службы удаленных рабочих столов в server 2012

Приветствую читателей блога mixprise.ru в данной статье которая посвящена рублике Server 2012 мы рассмотрим одну очень интересную тему под названием: Настройка службы удаленных рабочих столов в server 2012.

Для чего собственно говоря нужен службы удаленных рабочих столов?

Службы удаленных рабочих столов обеспечивает удаленную работу с компьютером, а именно позволяет с помощью удаленного подключения войти на определенный компьютер, где установлена данная роль, и работать с различными приложениями и программами.

По моему мнению данный компонент будет необходим предприятиям, которые работают с 1С, для того что бы сотрудники работали удаленно, если вам интересно как после установки службы установить 1С и настроить под службы удаленных рабочих столов, пишите в комментарии и я в скором времени постараюсь осветить данный вопрос!

Конечно, существуют программные продукты, которые позволят вам пойти на удаленный компьютер без помощи службы терминалов, если вам интересно, рекомендую к прочтению эту статью.

Важно: Прежде чем установить роль службы удаленных рабочих столов, нужно установить статичный ip адрес машины на которую установите данную роль! Вторым моментом является отключение брандмауэра