Отключаем SELinux в CentOS

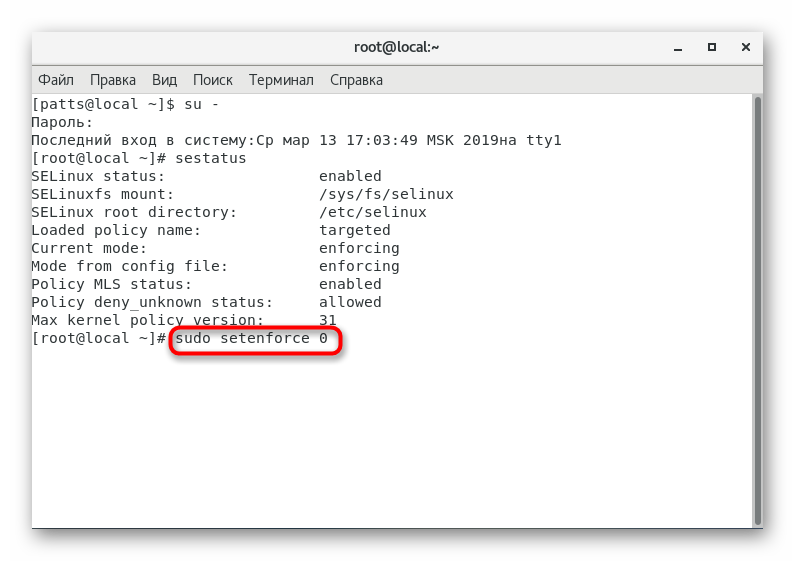

Разработчики рекомендуют всегда сохранять SELinux в рабочем режиме «enforcing» — принудительное исполнение правил. Если же администратору потребуется изменить этот режим на «disabled», сделать это можно в рамках одной сессии или перманентно, внеся правки в конфигурационный файл. Для начала проверьте текущее состояние утилиты, чтобы определить, стоит ее отключать или нет. Для этого произведите всего одну команду:

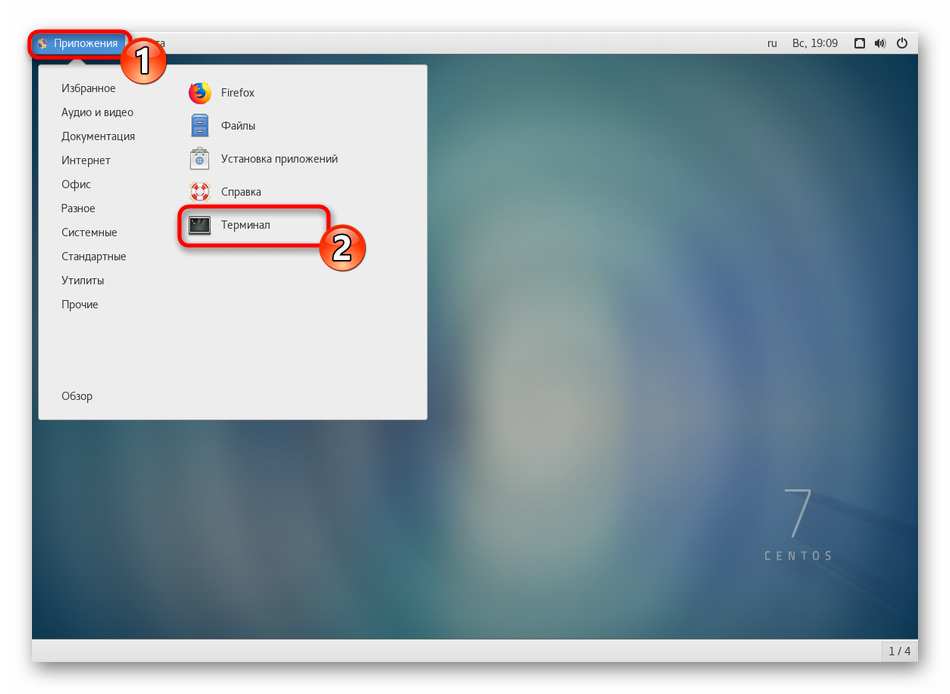

- Запустите «Терминал» любым удобным методом, например, через меню «Приложения».

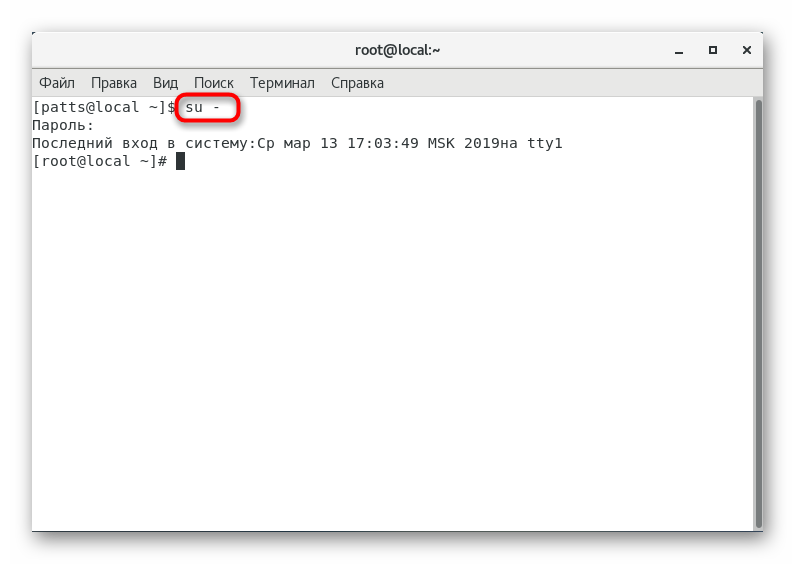

Активируйте постоянные права суперпользователя, прописав . После этого потребуется ввести пароль от рут-доступа. Написанные таким образом символы никогда не отображаются в целях безопасности.

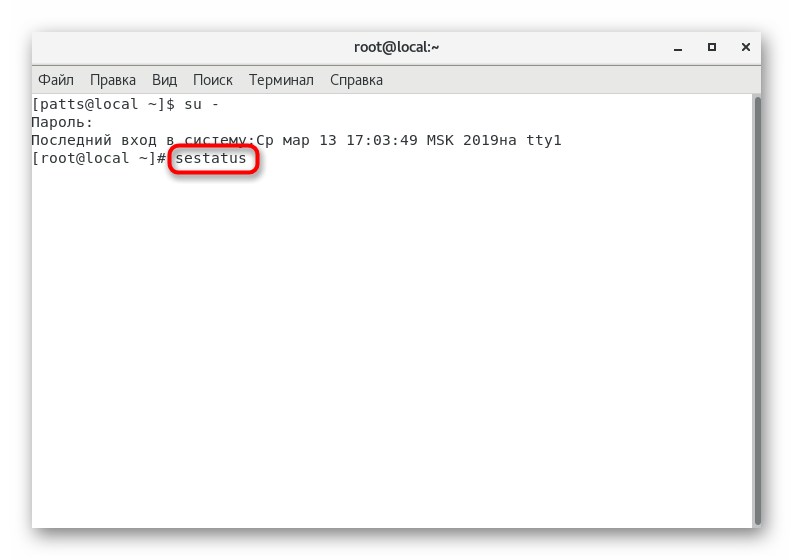

Активируйте команду , вставив ее и нажав на клавишу Enter.

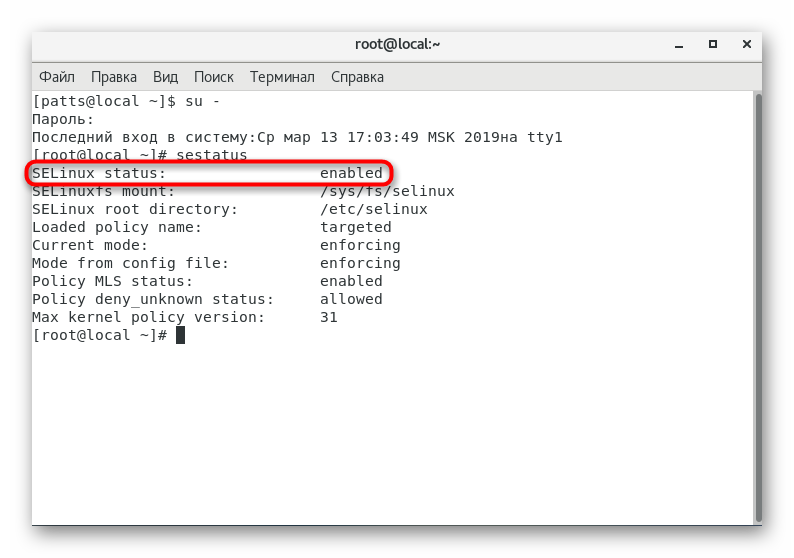

Найдите строку «SELinux status», отображающую текущее состояние. Если оно не «disabled», значит инструмент находится в активном рабочем состоянии.

Таким образом, с помощью встроенной команды можно быстро проверить статус встроенной системы безопасности. Далее советуем ознакомиться с двумя методами отключения SELinux, которые будут максимально полезны в разных ситуациях.

Способ 1: Отключение в текущей сессии

Обычно SELinux отключается в целях проверки каких-либо параметров ОС или исправления ошибок. Достаточно того, чтобы утилита была отключена на протяжении одной терминальной сессии. Для этого не нужно изменять конфигурационный файл, воспользуйтесь командой , где как раз и является значением выключения.

Можете убедиться в том, что защита была успешно отключена. После запуска нового системного терминала она продолжит свою работу в штатном режиме, то есть в том, который задан в файле настройки. Не забывайте, что после каждого перезапуска ОС указанную выше команду придется прописывать заново, чтобы повторно деактивировать SELinux.

Способ 2: Перманентное отключение

Перманентное отключение SELinux будет действовать даже после перезагрузки ОС, поскольку параметр задается через файл конфигурации. Как вы могли уже понять, изменять его придется вручную. Для этого советуем воспользоваться любым удобным текстовым редактором.

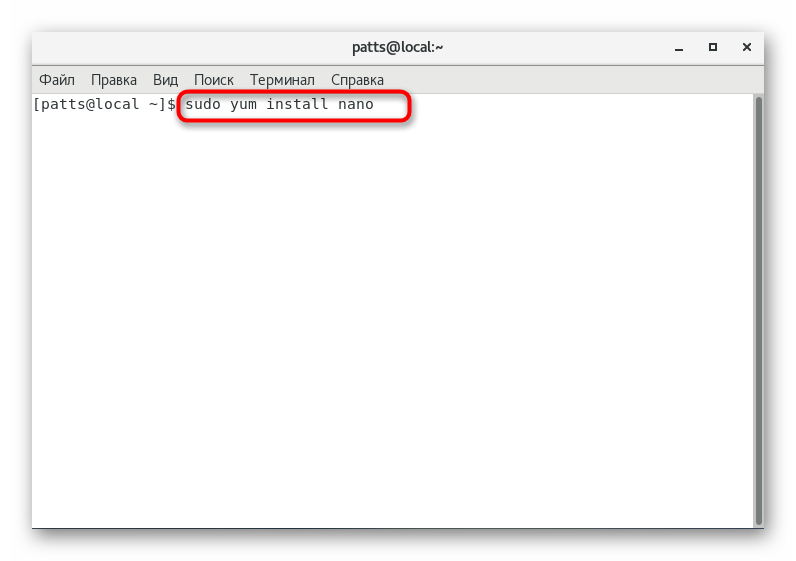

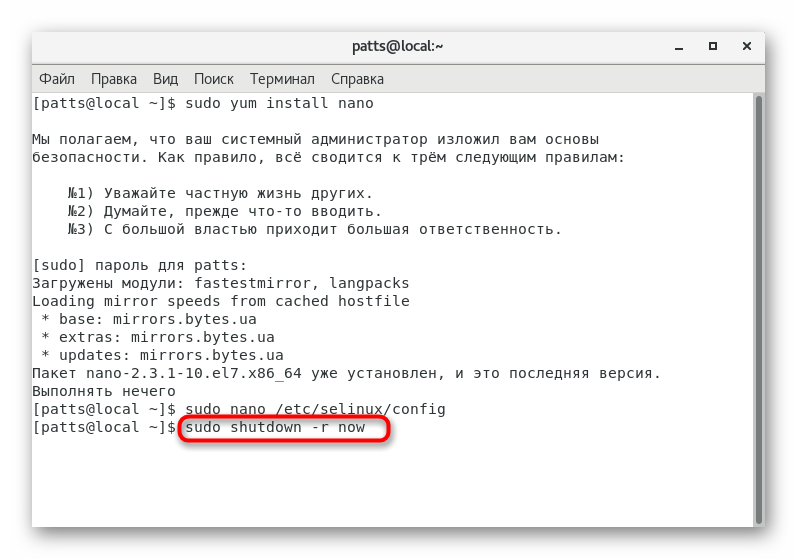

- Сегодня за пример мы возьмем редактор nano. Устанавливается пакеты этого приложения командой .

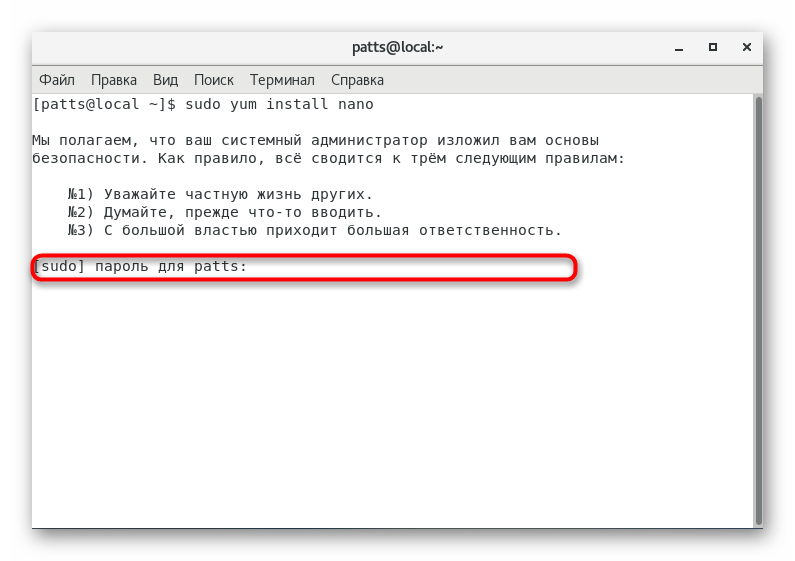

Для продолжения инсталляции понадобится ввести пароль от учетной записи суперпользователя.

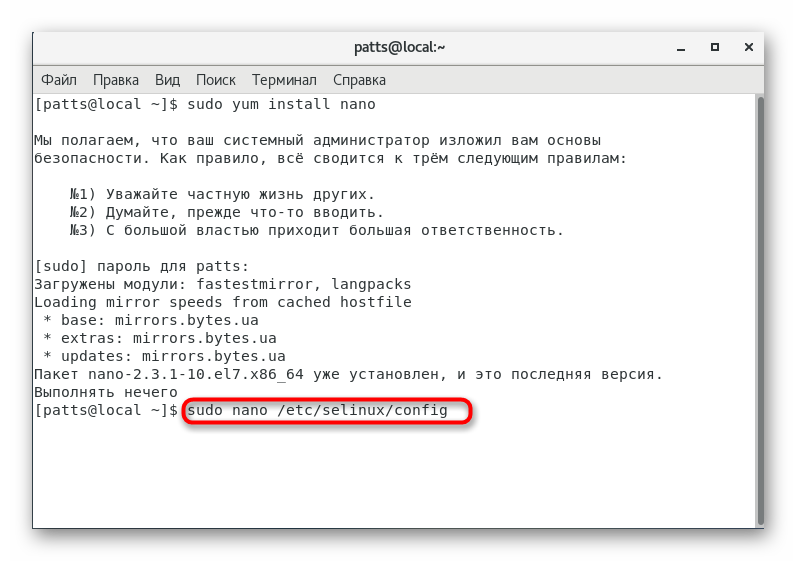

После успешной установки запустите файл настроек через этот редактор, введя .

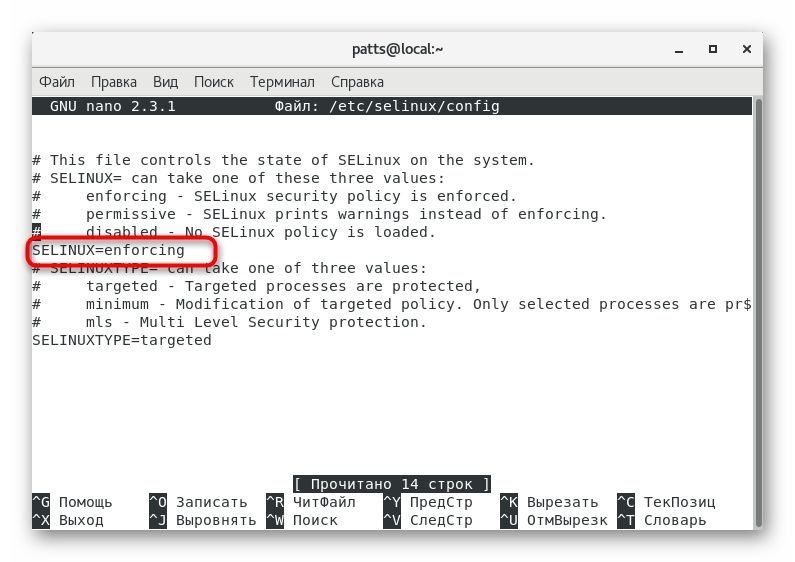

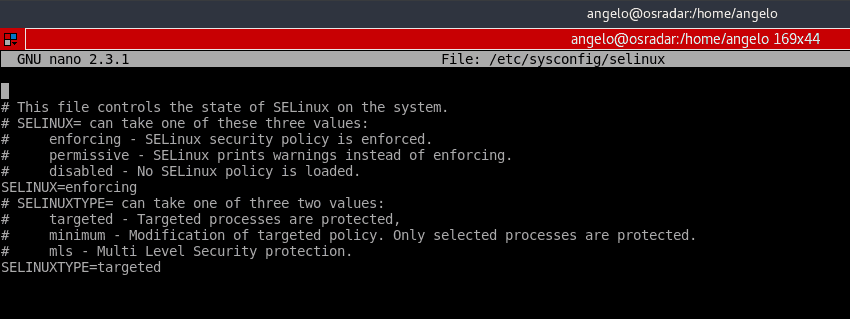

Среди всех строк отыщите «SELINUX=».

После знака «=» замените указанное там выражение на .

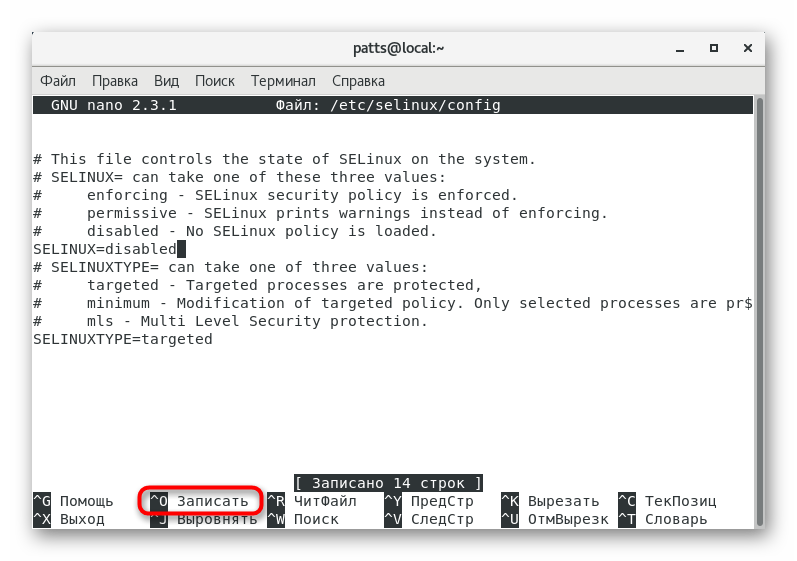

Сохраните настройки нажатием комбинации клавиш Ctrl + O.

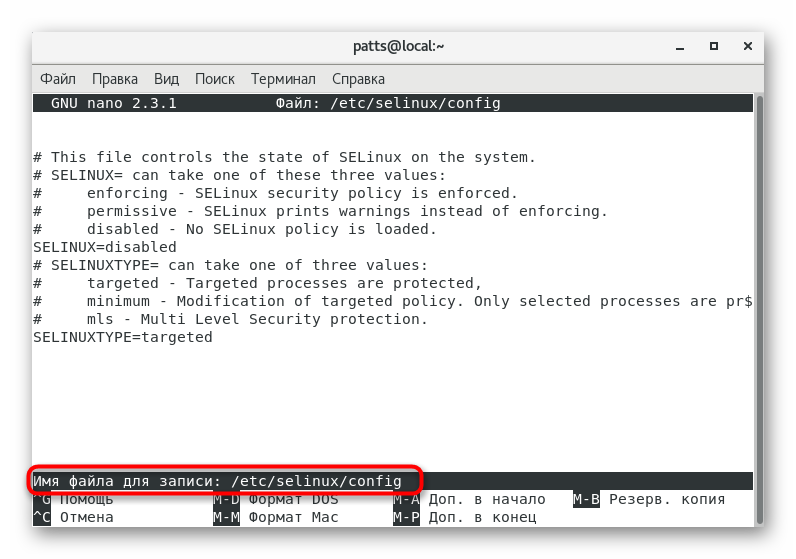

Не изменяйте имя файла для записи, просто нажмите на Enter.

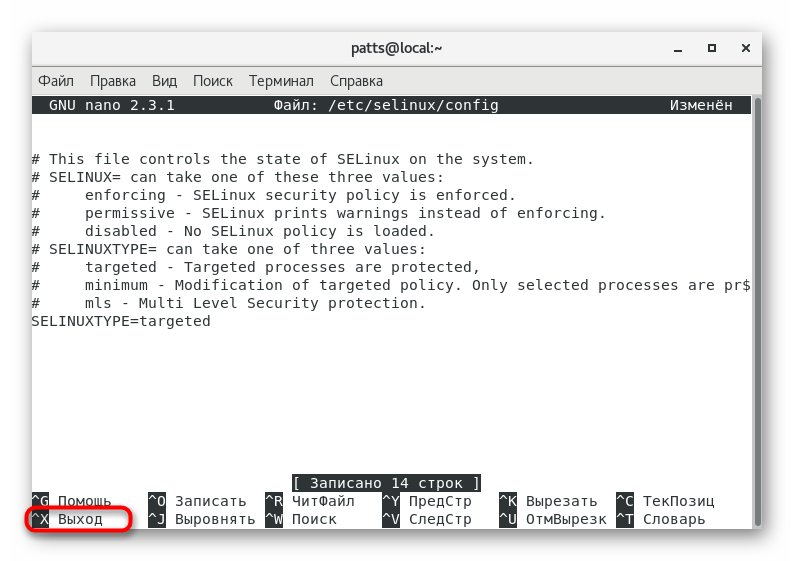

Для выхода из редактора используйте Ctrl + X.

Все настройки будут сохранены и активируются только после перезагрузки ОС, поэтому в консоль вставьте строку .

После выполнения подобных действий система безопасности будет активна только после изменения ее значения обратно на «enabled», «enforcing» или «permissive». В противном случае она так и будет оставаться выключенной всегда, при любых действиях со стороны пользователя или процессов. Разве что можно на текущую сессию активировать SELinux через команду .

Каждый пользователь сам выбирает наиболее оптимальный метод отключения рассмотренного сегодня инструмента, поскольку они различаются по принципу действия. В целом в обоих вариантах процедура осуществляется достаточно просто и не вызовет сложностей даже у неопытных юзеров.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

POSIX ACL

Описание: разграничение прав доступа к файлам на основе их атрибутов (Discretionary Access Control, DAC).

Механизм работы: Система (в частности, менеджер файловой системы) считывает атрибуты файла, к которому обращается пользователь (или программа, работающая от имени какого-либо пользователя), после чего решает, предоставлять ли доступ на основе этих атрибутов. При ошибке доступа приложению возвращается соответствующий код ошибки.

Пример использования: чтобы запретить/разрешить доступ остальных пользователей к своему файлу, можно поменять его атрибуты через chmod, и поменять владельца/группу через chown и chgrp (либо использовать более общую команду setfacl). Текущие права доступа можно посмотреть через ls и getfacl.

Setting Up a Test System

To help us learn the concepts, we will build a test server running both a web and an SFTP server. We will start with a bare installation of CentOS 7 with minimal packages installed and install the Apache and vsftp daemons on that server. However, we will not configure either of these applications.

We will also create a few test user accounts in our cloud server. We will use these accounts in different places throughout the lesson.

Finally, we will install needed SELinux-related packages. This is to ensure we can work with the latest SELinux commands.

Installing Apache and SFTP Services

First, let’s log in to the server as the root user and run the following command to install Apache:

The output will show the package being downloaded and ask you for permission to install:

Pressing y will install the Apache web server daemon.

Start the daemon manually:

Running the command will show the service is now running:

Next we will install vsftp:

The output should look similar to the following:

Press y to install the package.

Next, we will use the command to start the vsftpd daemon. The output should show something like the following:

Installing SELinux Packages

A number of packages are used in SELinux. Some are installed by default. Here is a list for Red Hat-based distributions:

- policycoreutils (provides utilities for managing SELinux)

- policycoreutils-python (provides utilities for managing SELinux)

- selinux-policy (provides SELinux reference policy)

- selinux-policy-targeted (provides SELinux targeted policy)

- libselinux-utils (provides some tools for managing SELinux)

- setroubleshoot-server (provides tools for deciphering audit log messages)

- setools (provides tools for audit log monitoring, querying policy, and file context management)

- setools-console (provides tools for audit log monitoring, querying policy, and file context management)

- mcstrans (tools to translate different levels to easy-to-understand format)

Some of these are installed already. To check what SELinux packages are installed on your CentOS 7 system, you can run a few commands like the one below (with different search terms after ) as the root user:

The output should look something like this:

You can go ahead and install all the packages with the command below (yum will just update any you already have), or just the ones that you find missing from your system:

Now we should have a system that’s loaded with all the SELinux packages. We also have Apache and SFTP servers running with their default configurations. We also have four regular user accounts ready for testing in addition to the root account.

Как Отключить SELinux

Отключить SELinux можно временно или навсегда. У каждой опции есть свои преимущества. Временное отключение позволит вам выполнить необходимые действия, не жертвуя безопасностью системы. После перезапуска системы SELinux снова активируется.

С другой стороны, если мы деактивируем SELinux навсегда, мы сможем быстрее работать, особенно если это небольшой личный или средний проект. На данный момент большинство дистрибутивов Linux и без того имеют хорошую систему безопасности, поэтому мы можем себе это позволить.

Дальше мы расскажем, как отключить SELinux временно и навсегда.

Как в CentOS 7 Временно Отключить SELinux

Во-первых, нам нужно подключиться к серверу через SSH. Если у вас есть какие-либо вопросы о том, как это сделать, ознакомьтесь с нашим руководством по SSH! Затем запустите следующую команду:

ssh vash-user@vash-server

Если же вы используете CentOS на вашем персональном компьютере, вам просто нужно открыть терминал.

После этого мы должны проверить статус SELinux. Мы можем сделать это с помощью следующей команды:

sestatus

В выводе мы увидим уведомление о том, что SELinux включён — работает в режиме enforcing.

Чтобы временно отключить SELinux, мы просто запускаем следующую команду:

su

setenforce 0

Теперь нам нужно снова проверить состояние SELinux.

SELinux теперь находится в режиме permissive. Это значит, что мы можем легко использовать систему.

Поскольку он временно отключен, изменения будут внесены автоматически при следующем перезапуске SELinux. Основным преимуществом этого способа является то, что нет необходимости перезагружать систему.

Как в CentOS 7 Отключить SELinux Навсегда

Чтобы навсегда отключить SELinux, нам нужно изменить файл конфигурации.

Для начала давайте установим текстовый редактор nano:

yum install nano

После этого нам нужно отредактировать файл конфигурации SELinux.

nano /etc/sysconfig/selinux

Здесь нам нужно изменить значение SELINUX. Файл очень информативный и описывает различные значения, то есть режимы работы SELinux, которые мы можем назначить. Таким образом, чтобы полностью отключить его, мы должны установить значение Disabled.

SELINUX=disabled

Затем мы должны сохранить файл, нажав CTRL+O, и закрыть его через CTRL+X. Чтобы обновление вступило в действие, перезагрузите систему. После этого проверьте статус, запустив соответствующую команду в командной строке:

sestatus

Вот и всё, теперь SELinux в CentOS 7 отключен навсегда.

Failed to load selinux policy, Freezing | CentOS | Redhat | RHEL

Failed to load selinux policy, Freezing | CentOS | Redhat | RHEL

SELinux (Security Enhanced Linux) — это модуль безопасности ядра Linux, который позволяет администраторам и пользователям лучше контролировать контроль доступа. Это разрешает доступ на основе правил политики SELinux.

Правила политики SELinux определяют, как процессы и пользователи взаимодействуют друг с другом, а также как процессы и пользователи взаимодействуют с файлами.

Когда никакое правило политики SELinux явно не разрешает доступ, например, для процесса, открывающего файл, доступ запрещается.

SELinux имеет три режима:

Enforcing: SELinux разрешает доступ на основе правил политики SELinux. Permissive: SELinux регистрирует только те действия, которые были бы запрещены, если бы они выполнялись в принудительном режиме. Отключено: политика SELinux не загружена.

По умолчанию в CentOS 7 SELinux включен и находится в принудительном режиме.

Рекомендуется держать SELinux в принудительном режиме, но в некоторых случаях вам может потребоваться установить его в разрешающий режим или полностью отключить.

В этом руководстве мы покажем вам, как отключить SELinux в системах CentOS 7.

Проверьте статус SELinux

Чтобы просмотреть текущее состояние SELinux и политику SELinux, которая используется в вашей системе, используйте команду :

Из приведенного выше вывода видно, что SELinux включен и установлен в принудительный режим.

Отключить SELinux

Вы можете временно изменить режим SELinux с на с помощью следующей команды:

Однако это изменение действительно только для текущего сеанса времени выполнения.

Чтобы навсегда отключить SELinux в вашей системе CentOS 7, выполните следующие действия:

-

Откройте файл и мод :

/ И т.д. / SELinux / конфигурации

Сохраните файл и перезагрузите систему CentOS:

Как только система , проверьте изменения с команды :

Вывод должен выглядеть так:

Вывод

Из этого руководства вы узнали, как навсегда отключить SELinux в системах CentOS 7.

Вам также следует посетить руководство CentOS SELinux и узнать больше о мощных функциях SELinux.

охранные центры

Если вы хотите удалить, отключить или отключить смайлики в Skype Instant Messaging, тогда этот пост покажет вам, как это сделать на вашем ПК с Windows.

Если вы хотите отключить или отключить микрофон или микрофон в Windows 10/8/7, то это сообщение покажет вам, как это сделать легко.

Enhanced Security Linux или SELinux — это механизм безопасности, встроенный в ядро Linux, используемый дистрибутивами на основе RHEL. В этом уроке мы объясним, как отключить SELinux в CentOS 8.

Установка

Для установки SELinux требуется установить пакет selinux-policy. Это можно сделать, например, воспользовавшись командной строкой с привилегиями root-пользователя:

Если вы используете РЕД ОС версии 7.1 или 7.2 выполните команду:

# yum install selinux-policy

Если вы используете РЕД ОС версии 7.3 и старше выполните команду:

# dnf install selinux-policy

После перезагрузки SELinux проиндексирует содержимое жёсткого диска, это может занять некоторое время.

Для настройки SELinux можно использовать различные текстовые редакторы чтобы настроить вручную его файл конфигурации:/etc/selinux/config.

SELinux

SELinux (англ. Security-Enhanced Linux — Linux с улучшенной безопасностью) — реализация системы принудительного контроля доступа, которая может работать параллельно с классической избирательной системой контроля доступа. Входит в стандартное ядро Linux. Также для функционирования SELinux требуются модифицированные версии некоторых утилит (ps, ls, и тд), которые обеспечивают поддержку новых функций ядра, и поддержка со стороны файловой системы.

Оставаясь в рамках избирательной системы контроля доступа, операционная система имеет фундаментальное ограничение в плане разделения доступа процессов к ресурсам — доступ к ресурсам основывается на правах доступа пользователя. Это классические права rwx на трех уровнях — владелец, группа-владелец и остальные.

В SELinux права доступа определяются самой системой при помощи специально определенных политик. Политики работают на уровне системных вызовов и применяются самим ядром (но можно реализовать и на уровне приложения). SELinux действует после классической модели безопасности Linux. Иными словами, через SELinux нельзя разрешить то, что запрещено через права доступа пользователей или групп. Политики описываются при помощи специального гибкого языка описания правил доступа. В большинстве случаев правила SELinux «прозрачны» для приложений, и не требуется никакой их модификации. В состав некоторых дистрибутивов входят готовые политики, в которых права могут определяться на основе совпадения типов процесса (субъекта) и файла (объекта) — это основной механизм SELinux. Две других формы контроля доступа — доступ на основе ролей и на основе многоуровневой системы безопасности. Например, «ДСП», «секретно», «совершенно секретно», «ОВ».

Самый простой для работы и поддержки с точки зрения поддержки тип политики — так называемая «целевая» политика, разработанная в рамках проекта Fedora. В рамках политики описано более 200 процессов, которые могут выполняться в операционной системе. Все, что не описано «целевой» политикой, выполняется в домене (с типом)

& unconfined_t.

Процессы, работающие в этом домене, не защищаются SELinux. Таким образом, все сторонние пользовательские приложения будут без всяких проблем работать в системе с «целевой» политикой в рамках классических разрешений избирательной системы контроля доступа.

Кроме «целевой» политики, в состав некоторых дистрибутивов входит политика с многоуровневой моделью безопасности (с поддержкой модели Белла — Лападулы).

Третий вариант политики — «строгий». Тут действует принцип «что не разрешено, то запрещено» (принцип наименьших прав). Политика основывается на Reference Policy от компании Tresys.

SELinux был разработан Агентством национальной безопасности США, и затем его исходные коды были представлены для скачивания.

SELinux включён в состав ядра (начиная с версии 2.6).

Автоматическое обновление системы

Для поддержания безопасности сервера на должном уровне необходимо как минимум своевременно его обновлять — как само ядро с системными утилитами, так и остальные пакеты. Можно делать это вручную, но для более эффективной работы лучше автоматизировать рутинные действия. Не обязательно устанавливать обновления автоматически, но как минимум проверять их появление. Я обычно придерживаюсь такой стратегии.

Для автоматической проверки обновлений нам поможет утилита yum-cron. Ставится она традиционно через yum из стандартного репозитория.

# yum install yum-cron

После установки создается автоматическое задание на выполнение утилиты в /etc/cron.daily и /etc/cron.hourly. По-умолчанию, утилита скачивает найденные обновления, но не применяет их. Вместо этого, администратору на локальный почтовый ящик root отправляется уведомление об обновлениях. Дальше вы уже в ручном режиме заходите и решаете, устанавливать обновления или нет в удобное для вас время. Мне такой режим работы видится наиболее удобным, поэтому я не меняю эти настройки.

PolicyKit

Описание: Средство контроля системных привилегий.

Механизм работы: при обращении приложения к сервису (любое обращение проходит как action), он проверяет через PolicyKit права доступа пользователя для данного action-а. В зависимости от политик доступ может быть запрещен, разрешён или требовать аутентификации. Отображение ошибок (или запрос пароля) должно на себя брать клиентское приложение.

Пример использования: Ubuntu при настройке сети позволяет просматривать всю информацию без запроса пароля (т. к. конфигурация PolicyKit разрешает чтение без авторизации), но когда необходимо настройки сохранить, то запрашивается пароль. Причем пользователю не даются рутовские права на всю систему, т. к. он работает только в пределах используемого сервиса.

Пользователи, политики и контексты безопасности

Пользователи и роли SELinux не обязательно должны быть связаны с реальными пользователями и ролями системы. Для каждого текущего пользователя или процесса SELinux назначает контекст из трех строк, состоящий из имени пользователя, роли и домена (или типа). Эта система более гибкая, чем обычно требуется: как правило, большинство реальных пользователей используют одно и то же имя пользователя SELinux, и весь контроль доступа осуществляется с помощью третьего тега, домена. Обстоятельства, при которых процесс разрешен в определенном домене, должны быть настроены в политиках. Команда позволяет запускать процесс в явно указанном контексте (пользователь, роль и домен), но SELinux может отклонить переход, если он не одобрен политикой.

Файлы, сетевые порты и другое оборудование также имеют контекст SELinux, состоящий из имени, роли (редко используется) и типа. В случае файловых систем сопоставление файлов и контекстов безопасности называется маркировкой. Маркировка определяется в файлах политик, но также может быть скорректирована вручную без изменения политик. Типы оборудования довольно подробно описаны, например (все файлы в папке / bin) или (порт PostgreSQL, 5432). Контекст SELinux для удаленной файловой системы может быть явно указан во время монтирования.

SELinux добавляет переключатель команд оболочки , и некоторые другие, что позволяет контекст безопасности файлов или процесса было видно.

Типичные правила политики состоят из явных разрешений, например, какие домены должны принадлежать пользователю для выполнения определенных действий с заданной целью (чтение, выполнение или, в случае сетевого порта, привязка или подключение) и т. Д. Также возможны более сложные сопоставления, включающие роли и уровни безопасности.

Типичная политика состоит из файла сопоставления (маркировки), файла правил и файла интерфейса, которые определяют переход домена. Эти три файла должны быть скомпилированы вместе с инструментами SELinux для создания единого файла политики. Полученный файл политики можно загрузить в ядро, чтобы сделать его активным. Загрузка и выгрузка политик не требует перезагрузки. Файлы политик либо написаны вручную, либо могут быть созданы с помощью более удобного инструмента управления SELinux. Обычно они сначала тестируются в разрешающем режиме, когда нарушения регистрируются, но разрешены. Этот инструмент можно использовать позже для создания дополнительных правил, расширяющих политику, чтобы разрешить ограничение всех законных действий приложения.

AppArmor

Описание: система упреждающей защиты, основанная на политиках безопасности (профилях).

Механизм работы: для проверки прав доступа используется LSM-модуль ядра, который при запуске приложения проверяет наличие его профиля (/etc/apparmor.d), и если профиль существует, то ограничивает выполнение системных вызовов в соответствии с профилем. При ошибке доступа соответствующая запись добавляется в /var/log/audit/audit.log. Пользователь может получить нотификацию об этом через утилиту apparmor-notify.

Пример использования: с помощью команды aa-genprof можно создать профиль интересующего приложения, отработав в нем все необходимые use-case-ы. Далее полученный файл профиля можно модифицировать интересующим вас образом, сохранить в /etc/apparmor.d и активировать через aa-enforce.

Настройка системной почты

В завершение настройки сервера CentOS 7 сделаем так, что бы почта, адресованная локальному root, отправлялась через внешний почтовый сервер на выбранный почтовый ящик. Если этого не сделать, то она будет локально складываться в файл /var/spool/mail/root. А там может быть важная и полезная информация. Настроим ее отправку в ящик системного администратора.

Здесь кратко только команды и быстрая настройка. Ставим необходимые пакеты:

# yum install mailx cyrus-sasl cyrus-sasl-lib cyrus-sasl-plain

Рисуем примерно такой конфиг для postfix.

cat /etc/postfix/main.cf

## DEFAULT CONFIG BEGIN ######################

queue_directory = /var/spool/postfix

command_directory = /usr/sbin

daemon_directory = /usr/libexec/postfix

data_directory = /var/lib/postfix

mail_owner = postfix

inet_interfaces = localhost

inet_protocols = all

unknown_local_recipient_reject_code = 550

alias_maps = hash:/etc/aliases

alias_database = hash:/etc/aliases

debug_peer_level = 2

debugger_command =

PATH=/bin:/usr/bin:/usr/local/bin:/usr/X11R6/bin

ddd $daemon_directory/$process_name $process_id & sleep 5

sendmail_path = /usr/sbin/sendmail.postfix

newaliases_path = /usr/bin/newaliases.postfix

mailq_path = /usr/bin/mailq.postfix

setgid_group = postdrop

html_directory = no

manpage_directory = /usr/share/man

sample_directory = /usr/share/doc/postfix-2.10.1/samples

readme_directory = /usr/share/doc/postfix-2.10.1/README_FILES

## DEFAULT CONFIG END ######################

# Имя сервера, которое выводит команда hostname

myhostname = centos7-test.xs.local

# Здесь по логике нужно оставлять только домен, но в данном случае лучше оставить полное имя сервера, чтобы в поле отправитель

# фигурировало полное имя сервера, так удобнее разбирать служебные сообщения

mydomain = centos7-test.xs.local

mydestination = $myhostname

myorigin = $mydomain

# Адрес сервера, через который будем отправлять почту

relayhost = mailsrv.mymail.ru:25

smtp_use_tls = yes

smtp_sasl_auth_enable = yes

smtp_sasl_password_maps = hash:/etc/postfix/sasl_passwd

smtp_sasl_security_options = noanonymous

smtp_tls_security_level = may

Создаем файл с информацией об имени пользователя и пароле для авторизации.

# mcedit /etc/postfix/sasl_passwd

mailsrv.mymail.ru:25 admin@mymail.ru:password

Создаем db файл.

# postmap /etc/postfix/sasl_passwd

Теперь можно перезапустить postfix и проверить работу.

# systemctl restart postfix

К стандартному алиасу для root в /etc/aliases, добавьте внешний адрес, куда будет дублироваться почта, адресованная root. Для этого редактируем указанный файл, изменяя последнюю строку.

Было:

#root: marc

Стало

root: root,admin@mymail.ru

Обновляем базу сертификатов:

# newaliases

Отправим письмо через консоль локальному руту:

# df -h | mail -s "Disk usage" root

Письмо должно уйти на внешний ящик. На этом настройка локальной почты закончена. Теперь все письма, адресованные локальному root, например, отчеты от cron, будут дублироваться на внешний почтовый ящик, причем с отправкой через нормальный почтовый сервер. Так что письма будут нормально доставляться, не попадая в спам (хотя не обязательно, есть еще эвристические фильтры).

Toggling the SELinux modes temporarily

To switch between the SELinux modes temporarily we can use the setenforce command as shown below :

# setenforce

0 –> Permissive

1 –> Enforcing

Or you can simply echo the values into the pseudo file – /sys/fs/selinux/enforce or /selinux/enforce.

# echo > /sys/fs/selinux/enforce

To check the current mode of SELinux :

# getenforce Enforcing

or we can also use the sestatus command to get a detailed status :

# sestatus SELinux status: enabled SELinuxfs mount: /selinux --> virtual FS similar to /proc Current mode: enforcing --> current mode of operation Mode from config file: permissive --> mode set in the /etc/sysconfig/selinux file. Policy version: 24 Policy from config file: targeted

Как отключить SELinux в CentOS

SELinux может работать в нескольких режимах:

- Enforcing — система безопасности запущена и работает, все попытки доступа к файлам, для которых не созданы разрешающие правила, блокируются;

- Permissive — система запущена и работает, но при попытке несанкционированного доступа к файлам, доступ не блокируется, а всего лишь заносится об этом запись в системный журнал. Это режим для отладки правил;

- Disabled — система полностью отключена и не работает.

Также есть несколько политик работы системы безопасности. По умолчанию SELinux в CentOS включена и работает согласно политике targeted. Это значит, что SELinux будет управлять только теми приложениями, для которых созданы правила. Все приложения, для которых правила не созданы, будут работать без ограничений. Этот принцип чем-то похож на работу AppArrmor. Существует также политика strict, это самая строгая политика, которая запрещает доступ ко всему, что не разрешено. Прочитать подробнее обо всём этом можно в статье настройка SELinux.

Сначала необходимо посмотреть текущее состояние SELinux в системе:

Здесь мы видим, что SELinux включён (enforcing) и использует политику targeted.

Если у вас используется политика strict, и вы не хотите полностью отключать SELinux, но хотите, чтобы система трогала ваши программы, то можно переключить политику на targeted. Для этого откройте файл /etc/selinux/config и в строке SELINUXTYPE установите значение targeted:

Чтобы изменения применились, систему надо перезагрузить. Переключить SELinux в режим permissive, когда система будет только предупреждать о несанкционированном доступе, можно, выполнив команду в терминале:

Но она будет действовать только до перезагрузки. Чтобы изменение действовало всегда, нужно изменить режим в конфигурационном файле /etc/selinux/config:

Чтобы отключить SELinux CentOS 7 полностью, откройте файл /etc/selinux/config и замените значение enforcing в параметре SELinux на disabled:

Теперь можно перезагружать компьютер, и SELinux будет отключена. Также можно отключить SELinux через Grub, это может быть полезно, например, если вы не можете загрузить систему из-за неправильно настроенного SELinux. Для этого достаточно добавить параметр ядра selinux=0.

Откройте конфигурационный файл grub — /boot/grub/grub.cfg и найдите там строчку запуска ядра, она начинается с linux… В её конец нужно добавить параметр:

Этот способ также удобен тем, что вы можете нажать кнопку E в меню Grub и внести все изменения на ходу перед загрузкой системы.