Bluetooth

Фото: Getty

В 1994 шведская телекоммуникационная компания Ericsson придумала идею беспроводного подключения периферийных устройств к компьютерам. Intel, Nokia и другие компании тоже заинтересовались этой технологией. Техногиганты сформировали союз Special Interest Group, который работал над обеспечением совместимости устройств. Кодовое имя bluetooth придумал инженер Intel. Оно является отсылкой к прозвищу датского короля, который объединил Данию, Норвегию и Швецию в единое государство. Сейчас эта технология очень популярна и используется при подключении беспроводных наушников, носимых устройств, сенсоров, периферии и других гаджетов.

РЕШЕНИЕ по использованию ЦП с высокой памятью WMI в Windows 10/8/7

Я не ищу идентификаторы безопасности пользователей. Я ищу SID компьютера, который активный каталог будет использовать для однозначной идентификации компьютера. Я также не хочу запрашивать сервер Active Directory, я хочу запросить сам компьютер.

Меняется ли SID компьютера при новой установке Windows? то есть это конкретный экземпляр операционной системы или аппаратный?

(О, это было забавно! Я пустился в погоню за дикими гусями, как говорится, пытаясь получить экземпляр Win32_SID, который является одноэлементным и не перечисляется обычными методами InstancesOf или Query … yadda yadda yadda.)

Ну, это зависит от того, какой SID компьютера вы хотите (серьезно!). Есть SID, который локальный компьютер использует для себя … Для этого вам просто нужно получить SID локального пользователя-администратора и удалить «-500» с конца, чтобы получить SID компьютера.

В VBScript, это выглядит так:

В PowerShell, как это:

В C # в .NET 3.5:

Результаты всех этих действий совпадают с ответом, который я получаю от PsGetSid.exe.

С другой стороны, есть SID, который Active Directory использует для идентификации каждого компьютера-члена домена … Тот, который вы получаете, получая SID учетной записи компьютера в домене — тот, который заканчивается знаком доллара.

Например, используя указанную выше функцию PowerShell для члена домена с именем «КЛИЕНТ», вы можете ввести .

- 2 $ ID.Translate ([System.Security.Principal.SecurityIdentifier]) — уже возвращает идентификатор компьютера (AccountDomainSid), я бы посоветовал Get-Sid не пытаться преобразовать идентификатор в строку, чтобы пользователь мог выбрать любой атрибут — в данном случае AccountDomainSid.

- 1 просто примечание о версии PowerShell: должно быть чтобы работать ..

- 2 +1, небольшое примечание: учетная запись администратора может быть переименована (в корпоративной среде по соображениям безопасности). Чтобы найти стандартную учетную запись локального администратора по SID:

- Есть ли способ VBScript для получения SID Active Directory рядового компьютера?

Вы можете просто запустить из командной строки Windows.

Вот пример командного файла Windows:

4 Это не одно и то же, этот GUID НЕ является SID машины.

Нашел инструмент с веб-сайта Microsoft, который может легко получить вам SID

http://technet.microsoft.com/en-us/sysinternals/bb897417.aspx

Просто загрузите файл, разархивируйте его, откройте командную строку и запустите psgetsid.exe.

Есть хорошее объяснение SID с веб-сайта Microsoft.

http://blogs.msdn.com/b/aaron_margosis/archive/2009/11/05/machine-sids-and-domain-sids.aspx

Вторая ссылка не действует, но это та же страница из Интернет-архива.

Области применения виртуализации

- Консолидация серверов : Часто виртуальные машины используют для объединения множества физических машин на меньшем числе более мощных в качестве виртуальных.

- Тестовые лаборатории и обучение: За счёт простоты в развёртывании виртуальных машин, они часто используются для построения тестовых стендов, а также для обучения новым продуктам и технологиям.

Виртуализация даёт массу удобств и выгод, особенно это видно на «тяжелых» системах, где используются аппаратные разделы. Применение нескольких серверов на одном физическом существенно повышает эффективность его использования. Тем более, что на нынешних многоядерных процессорах со специальными наборами инструкций потери в производительности либо минимальны, либо их нет вообще. В результате средней компании достаточно одного сервера вместо четырех. Экономия очевидная: снижение затрат на оборудование, на электроэнергию, на площади размещения.

Всё, что связано с сервисами интернет/интранет, может быть виртуализировано, эти задачи не требуют значительных ресурсов. Серверы, предоставляющие общий доступ к файлам и сервисам печати, а также обслуживающие системы коллективной работы, для бизнеса более значимы, но и тут виртуализация не влечет особых проблем. Однако для серверов баз данных, начиная с определенного объема хранимых данных, виртуальные серверы уже подходят плохо. Основные причины: существующие ограничения на объем ресурсов, которые можно выделить виртуальной машине. Поэтому BI-системы, а также высококритичные приложениявроде ERP или CRM не рекомендуют развёртывать на виртуальных серверах.

Кроме того выгода от использования виртуализации начинается при достижении некоторой критической массывысвобождаемых физических серверов. Общая стоимость системы, где используется виртуализация, с учетом лицензий на ПО может быть выше, чем нескольких физических серверов, каждый из которых будет решать одну задачу. И эту разницу не всегда возможно возместить за счет снижения стоимости владения. Кроме того, физический сервер превращается в единую точку отказа, и его поломка или сбой будет влиять на все виртуальные серверы, которые на нём установлены. По мнению аналитиков из Gartner виртуализация применима лишь к 40% всех серверов.

Msinfo – быстрое получение сведений о системе

Кроме средства диагностики DxDiag, ОС Виндовс также обладает альтернативным инструментом получения информации об аппаратных и программных настройках вашего ПК (включая перечень системных ресурсов и данные об интернет-настройках).

Данный инструмент носит название «msinfo32». Его возможности позволяют вывести на экран подробные сведения о системе, включая данные о компонентах ПК и особенностях программной среды.

Чтобы задействовать указанный инструмент, нажмите на Win R, и наберите там msinfo32 и нажмите ввод (или кликните на кнопку “Пуск», в строке поиска наберите msinfo и нажмите ввод).

В открывшемся окне будут отображены общие сведения о системе. Также вы можете выбрать какую-либо из расположенных слева вкладок (аппаратные ресурсы, компоненты, программная среда), и, раскрыв содержимое каждой вкладки, подробнее ознакомиться с конкретикой по данному срезу.

Веб-аналитика: Matomo вместо Google Analytics

Демо Matomo. Скриншот matomo.org

Бесплатный сервис с открытым исходным кодом Matomo (до недавнего времени — Piwik) был создан в 2007 году в Лондоне. С его помощью можно отслеживать трафик веб-сайтов, конверсию, загрузки и многое другое, анализировать показатели в электронной коммерции, изучать статистику интранета.

В отличие от Google Analytics, с Matomo вы получаете полный контроль над своими данными, они хранятся на вашем сервере (можно также использовать платный облачный сервис Matomo Cloud), а информацию о поведении пользователей на вашем сайте/сайтах не передают ни в какие рекламные компании. Разработчик уверяет, что данные анализа и самого пользователя надежно защищены, и приводит примеры того, как конкуренты Google и продолжают следить за вами и собирать о вас информацию, даже если вы ушли с их сайтов.

На данный момент более популярная альтернатива — «Яндекc.Метрика»: этот инструмент используют для анализа 5% веб-сайтов по всему миру (Matomo — 1,2%). «Яндекс.Метрика» позволяет оценивать посещаемость сайта, следить за конверсией — даже офлайн — и анализировать поведение пользователей, причем с помощью технологии «Вебвизор» можно получить видеозаписи действий отдельных посетителей. Компания «Яндекс» собирает персональную и иную информацию о пользователях, но рассматривает ее как конфиденциальную и обязуется сохранять в тайне, не передавать третьим лицам, «за исключением лиц, входящих в одну группу с Яндексом».

Развитие цифровых технологий

Ближайшие пять лет — переломный период цифровой трансформации, когда digital-технологии охватывают даже те сферы, где всегда господствовали аналоговые. Государственные, финансовые, медицинские услуги переходят в онлайн-формат, появляются первые прототипы электронных паспортов и цифровые платежные системы без привязки к физическим валютам и банкам.

Синергия цифровых технологий поможет объединить офлайн и онлайн, делая все устройства и сервисы взаимосвязанными между собой. Искусственный интеллект и большие данные помогают принимать более обоснованные решения, а VR и AR — проводить сложные операции, путешествовать и учиться в любой точке.

Такое будущее выглядит очень комфортным, но не для всех

Например, футуролог Герд Леонгард призывает обратить внимание на тотальную цифровизацию и ее возможные последствия. Например, полная замена реального общения цифровым или утрата человечности при принятии глобальных решений, которые мы все больше доверяем ИИ

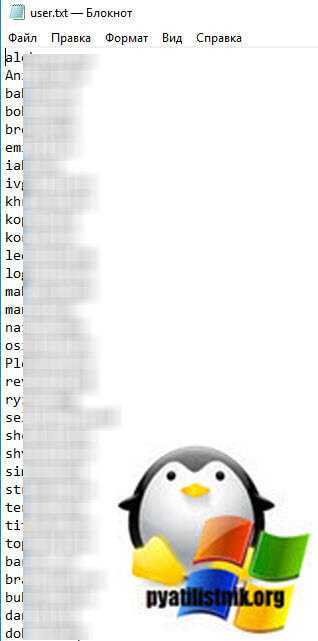

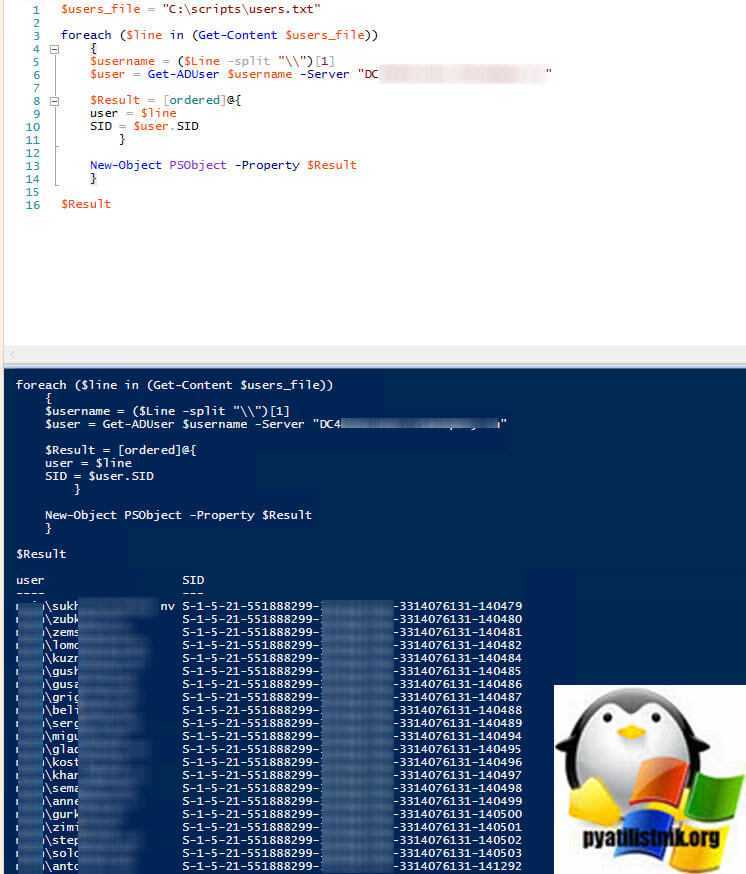

Как массово определить SID пользователя

Все описанные выше методы хороши, когда вам нужно найти SID для одного или двух пользователей, а как быть если у вас это пачка логинов. Например мне это нужно было при предоставлении прав. Предположим, что у меня есть текстовый файл со списком логинов, каждый на новой строке. Мне нужно для каждого определить его Security Identifier.

В этом нам поможет скрипт PowerShell. Откройте ISE.

$users_file = «C:\scripts\users.txt»

foreach ($line in (Get-Content $users_file)) { $username = ($Line -split «\\») $user = Get-ADUser $username -Server «DC4.root.pyatilistnik.org»

$Result = @{ user = $line SID = $user.SID }

New-Object PSObject -Property $Result }

$Result

На выходе будет удобный список, при желании можно все экспортировать в csv или txt файл.

На этом у меня все с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Контейнерная виртуализация

Фото: Docker

У контейнерной и обычной виртуализации много общего. Обычная виртуализация позволяет устройствам определить, какую систему ПО эмулировать, а контейнерная создает отдельные рабочие среды меньшего размера. Это менее ресурсозатратный, альтернативный способ виртуализации.

Контейнерная виртуализация обрела популярность с выходом открытой платформы Docker, которая позволяет создавать приложения в виде «портативных самодостаточных контейнеров с виртуальным запуском на сервере любого типа». Контейнерные версии любой операционной системы можно запустить на удаленном облачном сервере, а затем моментально их отключить и перенаправить ресурсы в другое место. Эта технология является большим шагом в развитии систем облачных вычислений.

Как запустить команду как пользователь SYSTEM

При выполнении команд в удалённой системе привилегии и владелец процесса будут предоставлены пользователем. Если нам нужно изменить владельца удалённых команд на пользователя SYSTEM, мы указываем опцию -s.

В этом примере мы будем использовать regedit.exe:

.\psexec \\HACKWARE-SERVER -u Администратор -p Aa1 -i -s regedit.exe

Обратите внимание, что если на локальном компьютере нужно запустить программу с привилегиями SYSTEM (это намного более высокий привилегии, чем Администратор), то psexec также поможет. Например, чтобы получить доступ к разделам реестра Windows HKEY_LOCAL_MACHINE\SAM\SAM\ достаточно выполнить команду:

psexec -s -i regedit.exe

Что такое SID, его типы и чем отличается Machine SID от Domain SID?

В первую очередь, важно различать SID компьютера (Machine SID) и SID домена (Domain SID), которые являются независимыми и используются в разных операциях.

Machine SID и Domain SID состоят из базового SID’а (base SID) и относительного SID’а (Relative SID = RID), который «приклеивается» в конец к базовому. Базовый SID можно рассматривать как сущность, в рамках которой можно определить группы и аккаунты. Машина (компьютер) является сущностью, в рамках которой определяются локальные группы и аккаунты. Каждой машине присваивается machine SID, и SID’ы всех локальных групп и аккаунтов включают в себя этот Machine SID с добавлением RID в конце. Для примера:

| Machine SID для машины с именем DEMOSYSTEM | S-1-5-21-3419697060-3810377854-678604692 |

| DEMOSYSTEMAdministrator | S-1-5-21-3419697060-3810377854-678604692-500 |

| DEMOSYSTEMGuest | S-1-5-21-3419697060-3810377854-678604692-501 |

| DEMOSYSTEMCustomAccount1 | S-1-5-21-3419697060-3810377854-678604692-1000 |

| DEMOSYSTEMCustomAccount2 | S-1-5-21-3419697060-3810377854-678604692-1001 |

Именно SID’ы (а не имена) хранятся в токенах доступа (access tokens) и дескрипторах безопасности (security descriptors), и именно SID’ы используются при проверке возможности доступа к объектам системы Windows (в том числе, например, к файлам).

На машине вне домена используются локальные SID’ы, описанные выше. Соответственно, при соединении с машиной удалённо используется локальная аутентификация, поэтому даже имея 2 или более машин с одинаковым machine SID в одной сети вне домена, проблем с логином и работой внутри системы не будет, т.к. SID’ы в операциях удалённой аутентификации попросту не используются. Единственный случай, в котором возможны проблемы, это полное совпадение имени пользователя и пароля на двух машинах – тогда, например, RDP между ними может глючить.

Когда машина добавляется в домен, в игру вступает новый SID, который генерируется на этапе добавления. Machine SID никуда не девается, так же как и локальные группы, и пользователи. Этот новый SID используется для представления аккаунта машины в рамках домена. Для примера:

| Domain SID для домена BIGDOMAIN | S-1-5-21-124525095-708259637-1543119021 |

| BIGDOMAINDEMOSYSTEM$ (аккаунт машины (computer account)) | S-1-5-21-124525095-708259637-1543119021-937822 |

| BIGDOMAINJOHNSMITH (аккаунт пользователя (user account)) | S-1-5-21-124525095-708259637-1543119021-20937 |

Таким образом, машина DEMOSYSTEM теперь имеет два независимых SID’а:

• Machine SID, определяющая машину как сущность, в рамках которой заданы группы и аккаунты (первая строчка в первой таблице).

• SID аккаунта машины (computer account SID) в рамках домена BIGDOMAIN (вторая строчка во второй таблице).

Основная суть в том, что SID’ы должны быть уникальны в пределах окружения (authority), к которому они применимы

Другими словами, если машине DEMOSYSTEM присвоен machine SID S-1-5-21-3419697060-3810377854-678604692-1000, то неважно, что у другой машины в той же сети будет идентичный machine SID, т.к. этот SID используется только локально (в пределах машины DEMOSYSTEM)

Но в пределах домена BIGDOMAIN computer SID у обоих машин должен быть уникальным для корректной работы в этом домене.

Проблемы, связанные со сменой SID

Пересмотреть точку зрения на функциональность смены SID нас подтолкнул выпуск новой версии Windows. При первом тестовом развёртывании образа Windows 10 со сменой SID на получившейся машине обнаружилось, что кнопка Start перестала нажиматься (и это оказалось только вершиной «айсберга»). Если же развёртывать тот же образ без смены SID, то такой проблемы не возникает.

В случае с Windows 10 большая часть ключей реестра не могла быть модифицирована («Error code = C0000005. Access violation» и другие ошибки) и, как следствие, наша функция смены SID’а отрабатывала не до конца, что и приводило к трагической гибели практически нерабочей копии Windows 10.

Было принято решение убрать эту опцию в случае, если в мастер-образе мы находим Windows 10 (или Windows Server 2016). Решение было принято на основе теоретических выкладок описанных выше плюс, естественно, было подтверждено практикой при тестировании недавно вышедшего обновления Acronis Snap Deploy 5 во множестве комбинаций: с и без переименования машин после развёртывания, с добавлением в домен и рабочую группу, развёртывание из мастер-образов снятых от разных состояний мастер-машины (она была добавлена в домен или рабочую группу в разных тестах) и т.д.

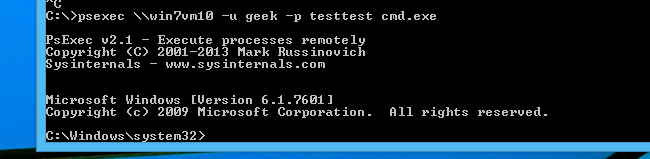

Запуск полной командной строки через PsExec

Да, мы только что показали вам все эти примеры того, как выполнить одну команду через PsExec… и оказалось, что вы можете запустить полную оболочку на локальном компьютере, которая фактически работает на удаленном компьютере. Это как если бы вы были на консоли этого сервера (по большей части). И, к счастью, синтаксис для этого очень прост (добавьте имя пользователя, если вам нужно).

После этого у вас будет командная строка, которая теперь запущена на удаленном ПК.

Командная строка будет работать почти так же, как обычно, за исключением того, что завершение табуляции не будет работать вообще, но это нас устраивает.

Стоит отметить, что если вы хотите запускать команды PowerShell удаленно на другом компьютере , вы можете сделать это изначально с некоторыми изменениями конфигурации. К сожалению, PowerShell не очень хорошо работает с PsExec, если вы не используете кучу странных обходных путей, которые не стоят.

Другие опции

У команды psexec есть множество других действительно полезных опций, которые вы можете использовать — каждый из них будет использоваться в пробеле сразу после \\ computername и перед любой из других команд. Так что подумайте: psexec \\ computername -option <удаленная команда>.

Если вы просто запустите команду psexec из командной строки без каких-либо дополнительных ключей, вы увидите их все.

Недостатки виртуализации

Изучив различные преимущества виртуализации, пришло время ознакомиться с несколькими недостатками виртуализации. Итак, давайте посмотрим на них!

1. Более высокая стоимость внедрения

Цена для среднего бизнеса или отдельного человека будет довольно низкой, если учесть виртуализацию. Однако для поставщиков среды виртуализации затраты на внедрение выше. Если в какой-то момент времени требуется программное и аппаратное обеспечение, устройства должны быть изготовлены, приобретены или разработаны для реализации.

2. Поставляется с ограничениями

Не все серверы или приложения будут работать в рамках настройки виртуализации. Это означает, что корпорации или частному лицу может потребоваться гибридная программа для правильного функционирования. Это экономит деньги и время в долгосрочной перспективе. Однако не каждый продавец поддерживает виртуализацию и может отказаться от ее поддержки после ее запуска. Таким образом, существует определенная степень неопределенности при полном внедрении такого рода системы.

3. Создает угрозу безопасности

Если вы владеете информацией, вы можете зарабатывать деньги. Если нет, то вас будут игнорировать. Это так, потому что данные важны для успешного ведения бизнеса, и поэтому они часто являются целевыми. Согласно отчету Ponemon Institute 3.62, типичная стоимость взлома данных составила 2017 миллиона долларов. При использовании виртуализации шансы на утечку данных могут быть 1 к 4.

4. Развивает проблему доступности

Основное беспокойство в отношении виртуализации заключается в том, что происходит с работой, если активы недоступны. Если организации не могут подключиться к данным в течение более длительного периода времени, им приходится бороться за конкуренцию в отрасли. Поскольку сторонние поставщики контролируют доступность, они не могут оставаться на связи при использовании виртуализации.

5. Создает проблему масштабируемости

Благодаря виртуализации можно быстро вырастить возможность или бизнес. Однако пользователи не могут быть такими большими, как они думают. Вы должны быть больше, чем когда вы начинаете. Это так, потому что большинство объектов совместно используют похожие ресурсы, и, таким образом, разработка создает лаг в сети виртуализации. Большое присутствие может отнять ресурсы у различных небольших предприятий. Таким образом, вы ничего не можете с этим поделать.

6. Необходимы различные звенья цепи для слаженной работы

Люди, которые владеют местным оборудованием, могут контролировать все, что хотят. Используя виртуализацию, человек теряет этот контроль, поскольку различные ссылки должны функционировать вместе для выполнения одной и той же работы. Если вы берете пример хранения документа, вы можете сохранить файл на локальных устройствах хранения, таких как жесткий диск или флэш-накопитель. Таким образом, можно мгновенно сохранить файл и даже создать резервную копию. При использовании виртуализации соединение с провайдером должно быть подлинным. Кроме того, Wi-Fi или LAN должны работать должным образом, и должны присутствовать опции онлайн-хранилища. Если эти вещи не работают, вы не можете сохранить этот файл документа.

7. Потребляет время

На этапах внедрения виртуализации пользователи экономят много времени. Однако в долгосрочной перспективе он требует больше времени по сравнению с локальными системами. Это происходит потому, что включает в себя дополнительные шаги для получения желаемого результата.

Итак, эти недостатки и преимущества виртуализации показать, что это может быть полезной программой для частных лиц, предпринимателей, корпораций и малых и средних предприятий при правильном использовании. Виртуализация довольно проста в использовании, в то время как несколько администраторов начинают добавлять хранилище или новые серверы для всего, и, таким образом, это создает разрастание. Если вы знаете о проблемах взаимодействия и остаетесь дисциплинами, большинство недостатков может быть смягчено. Итак, виртуализация делает современную систему эффективной.

Работа с утилитой PsGetsid.exe

Для просмотра идентификаторов можно воспользоваться программой PsGetsid из набора Sysinternals. Выполнив команду без параметров вы увидите имя компьютера и его SID:

>PsGetsid.exe PsGetSid v1.45 - Translates SIDs to names and vice versa Copyright (C) 1999-2016 Mark Russinovich Sysinternals - www.sysinternals.com SID for \\PC-1: S-1-5-21-679991269-3265548881-4162047351

Указав имя домена — увидите идентификатор домена:

>PsGetsid.exe test.domain.local PsGetSid v1.45 - Translates SIDs to names and vice versa Copyright (C) 1999-2016 Mark Russinovich Sysinternals - www.sysinternals.com SID for TEST\test.domain.local: S-1-5-21-1241004363-267861926-1289139162

Указав свое имя узнаете свой идентификатор, он будет зависеть от SID домена. И на всех компьютерах в домене будет одинаковым:

>PsGetsid.exe testuser PsGetSid v1.45 - Translates SIDs to names and vice versa Copyright (C) 1999-2016 Mark Russinovich Sysinternals - www.sysinternals.com SID for TEST\testuser: S-1-5-21-1241004363-267861926-1289139162-1155

Как видно выше, к доменному SID просто добавили RID. При этом, локальные пользователи с одинаковыми именами на всех компьютерах будут разными.

В качестве параметра можно указать сам идентификатор, утилита в этом случае вернет имя пользователя:

>PsGetsid.exe S-1-5-21-1241004363-267861926-1289139162-1155 PsGetSid v1.45 - Translates SIDs to names and vice versa Copyright (C) 1999-2016 Mark Russinovich Sysinternals - www.sysinternals.com Account for PC-1\S-1-5-21-1241004363-267861926-1289139162-1155: User: TEST\testuser

Можно узнать имя администратора домена, для этого используем идентификатор домена и стандартный для администратора RID = 500:

>PsGetsid.exe S-1-5-21-1241004363-267861926-1289139162-500 PsGetSid v1.45 - Translates SIDs to names and vice versa Copyright (C) 1999-2016 Mark Russinovich Sysinternals - www.sysinternals.com Account for PC-1\S-1-5-21-1241004363-267861926-1289139162-500: User: TEST\Administrator

Любой компьютер в домене имеет свой SID, он также будет состоять из SID домена и своего RID. Чтобы его узнать пишите <домен\имя_компьютера$>:

>PsGetsid64.exe TEST\SRV-1$ PsGetSid v1.45 - Translates SIDs to names and vice versa Copyright (C) 1999-2016 Mark Russinovich Sysinternals - www.sysinternals.com SID for TEST\SRV-1$: S-1-5-21-1241004363-267861926-1289139162-1610

Виртуальный сервер (VPS или иначе виртуальная машина – VM)

Для того, чтобы все поняли концепцию виртуальных серверов, мы должны объяснить немного о том, как работает виртуализация.

Гипервизор – Операционная система или программное обеспечение в операционной системе, которая имитирует компьютерную среду, в которой созданны и запущенны виртуальные машины.

Это означает, что гипервизор может представлять собой либо отдельное программное обеспечение (тип 2 гипервизора) или может выступать в качестве гипервизора всей операционной системы (тип 1 – гипервизора, известный как “Bare Metal Hypervisor” или “Embedded Hypervisor”). Примеры 2 типа гипервизоров включают Oracle VirtualBox, VMware Workstation и Microsoft VirtualPC. Примеры 1-го типа гипервизоров включают VMware ESXi (VSphere), Microsoft Hyper-V, KVM, Xen и другие. Последний – тип 1 гипервизороров – все это может быть установлено также, как операционная система установлена на сервере. Когда гипервизор установлен на сервере, его ресурсы равномерно распределены между виртуальными машинами, таким образом, один сервер может обслуживать сотни виртуальных машин.

После создания, виртуальная машина ведет себя так же, как любой другой компьютер, вы можете включить ее и загрузить операционную систему, так же, как и на любом другом компьютере. Операционная система думает, что она выполняется на физическом компьютере. Каждая виртуальная машина имеет свое собственное так называемое виртуальное аппаратное обеспечение. VM имеет свой собственный процессор, жесткий диск и сетевой интерфейс. Это означает, что виртуальная машина по умолчанию не знает, что это виртуальная машина, если не будет некоторое программное обеспечение на нем, что обнаружит, с помощью других средств.

Виртуальная реальность

Фото: ShutterStock

Фантасты уже давно мечтают о виртуальной реальности, но пока ей еще далеко до того, чтобы получить широкое коммерческое распространение. Тем не менее за последние годы эта технология значительно развилась.

Последнее поколение смартфонов совместимо с бюджетными версиями VR-устройств вроде Google Cardboard. Такие продвинутые гаджеты, как Samsung Gear, HTC Vive и Oculus Rift, сделали впечатления от виртуальной реальности более яркими, будь то просмотр живого выступления или игра. Такие стартапы, как Lucid VR предлагают потребителям устройства для создания VR-контента, например, ручную камеру для съемки в виртуальной реальности.

Очевидно, что виртуальная реальность пока что не является доминирующей сферой, но области ее применения расширяются. VR используется не только в сфере развлечений, но и B2B-услугах, например, для обучения сотрудников, планирования магазинов и в медицине (для реабилитации и тренировки пациентов).

Секвестрация углерода

Одного сокращения выбросов парниковых газов будет недостаточно, чтобы предотвратить резкое повышение глобальной температуры. Нам также необходимо убрать огромное количество углекислого газа из атмосферы, что не только будет невероятно дорого стоить, но и поставит нас перед острой проблемой того, что делать со всем этим CO2. Все больше стартапов изучают способы переработки углекислого газа в продукты вроде синтетического топлива, полимеров, углеродного волокна и бетона. Это многое обещает, но нам нужен дешевый способ хранения миллиардов тонн углекислого газа, которые нам, возможно, придется извлечь из атмосферы.

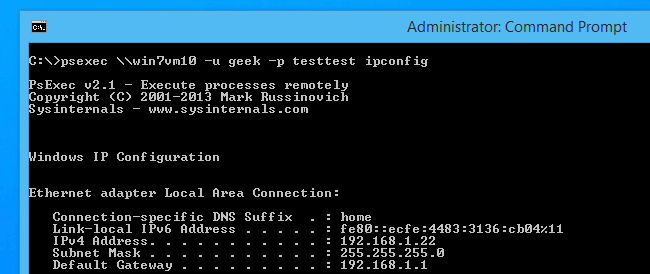

PsExec

PsExec, вероятно, является самым мощным инструментом в наборе, так как вы можете выполнить любую команду в локальной командной строке так же, как и на удаленном компьютере. Это включает в себя все, что можно запустить из командной строки — вы можете изменить параметры реестра, запустить сценарии и утилиты или подключиться с этого компьютера к другому. Вывод команд будет показан на вашем локальном ПК, а не на удаленном.

Синтаксис прост:

Реально, однако, вы бы хотели также включить имя пользователя и пароль в командной строке. Например, чтобы подключиться к другому компьютеру и проверить список сетевых подключений, вы должны использовать что-то вроде этого:

Эта команда выдаст вывод, подобный следующему:

Если вы хотите передать вывод команды в другую команду или перенаправить вывод в файл, вы обычно просто делаете что-то вроде command.exe> output.txt, и то же самое происходит с PsExec. Таким образом, команда, подобная следующей, сохранит вывод netstat -an в файл в корневом каталоге локального компьютера.

Если вы хотите передать> или | символ через соединение PsExec с удаленным компьютером, вам нужно будет использовать символ ^, который является малоизвестным escape-символом в командной оболочке Windows. Это, конечно, означает, что нам на самом деле нужно будет использовать командную оболочку на удаленном компьютере, а не просто запустить процесс, поэтому мы можем в первую очередь выполнить перенаправление или конвейер. Таким образом, наша команда выглядит следующим образом (изменение пути к домашнему каталогу, в котором у нас есть права на запись).

В этом примере список открытых подключений, сгенерированных netstat, помещается в домашний каталог пользователя на удаленном компьютере в файл с именем connections.txt.

Копирование программ на удаленный компьютер

Вы не ограничены только приложениями на удаленном ПК при использовании PsExec, и фактически вы можете запускать все, что у вас есть локально. Например, если вы хотите выполнить проверку удаленной системы с помощью командной строки Autoruns, но на локальном компьютере у вас был только файл autorunsc.exe, вы можете использовать ключ -c, чтобы скопировать приложение. PsExec удалит инструмент из удаленной системы после завершения команды.

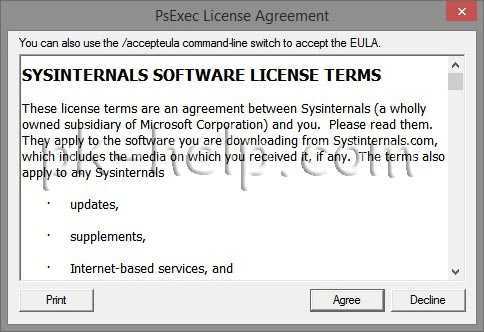

Это важное время, чтобы упомянуть опцию -accepteula большинства инструментов SysInternals, которая обеспечит принятие лицензионного соглашения на компьютере, на котором была выполнена команда. Нам нужно добавить это в команду autorunsc.exe, иначе на удаленном компьютере произойдет сбой

Есть несколько других опций, которые определяют, будет ли приложение всегда копироваться, или его следует копировать, если локальное приложение имеет более высокую версию, чем удаленное. Вы можете просто запустить psexec из командной строки, чтобы увидеть эти опции.

Примечание. Если команда доступна только в командной строке, перед ней необходимо добавить cmd / c. Это включает в себя трубы и перенаправления, как | и>.

Взаимодействие с зарегистрированным пользователем на удаленном ПК

Вы можете использовать ключ -i, чтобы запустить приложение и позволить удаленному пользователю реально взаимодействовать с приложением. Возможно, вы захотите объединить это с ключом -d, который не ожидает завершения удаленного процесса, прежде чем PsExec вернет вам управление. Например, эта команда откроет окно «Блокнот» на удаленном компьютере:

Вы также можете выбрать запуск от имени пользователя SYSTEM с параметром -s, что может быть очень опасно. Например, если вы хотите открыть редактор реестра на своем компьютере, но с разрешениями уровня пользователя SYSTEM, вы можете запустить эту команду.

Если вам интересно, да, это даст вам доступ ко многим вещам, которые вы обычно не имеете права редактировать в реестре. И да, это действительно плохая идея.

Подключение к удаленным компьютерам (синтаксис для всех утилит)

Все утилиты могут быть запущены как на локальном, так и на удаленном компьютере, поэтому при необходимости все они имеют один и тот же первый аргумент для имени компьютера

Обратите внимание, что вы можете использовать IP-адрес, если хотите вместо этого. Если вы пропустите этот аргумент, команда будет работать на вашем локальном компьютере

Вы также можете перечислить несколько компьютеров, таких как psinfo \\ computer1, computer2, computer3, или вы можете поместить все имена в файл и указать ссылку, например psinfo @ computerlist.txt. Последний синтаксис psinfo \\ *, который работает на всех компьютерах в домене, что, вероятно, не то, что вы будете использовать каждый день.

Если вам нужно подключиться с альтернативными учетными данными, поскольку учетная запись вашего локального компьютера имеет другое имя пользователя и пароль, чем у другого компьютера, вы можете использовать опции -u и -p, хотя мы заметим, что вы можете не использовать -p для командная строка с паролем в команде по соображениям безопасности. Обновление: начиная с последней версии PsExec , ни один инструмент больше не передает пароли в виде открытого текста, поэтому единственное беспокойство — это если кто-нибудь сможет прочитать ваши файлы сценариев и увидеть пароль там.

Часть «user» команды изменится на «DOMAIN \ user», если вы находитесь в доменной среде и вам нужно перейти от текущего работающего пользователя.

Примечание. Обычно вам необходимо подключаться к удаленным компьютерам с учетной записью администратора.

Мультифакторная аутентификация

Фото: ShutterStock

В наше время безопасность обрела большую важность, чем когда-либо. Сложного пароля недостаточно — нужно использовать мультифакторную аутентификацию (MFA), которая запрашивает у пользователя разную информацию, прежде чем открыть ему доступ к аккаунту

Такая аутентификация снижает риск того, что ваш аккаунт попадет в руки злоумышленников. Нельзя сказать, что эта технология дает абсолютную защиту, но ее используют многие известные компании, например, , , и Apple. Один из самых распространенных видов мультифакторной аутентификации — это отправка проверочного кода на телефон пользователя после ввода пароля. Даже если хакеру удастся подобрать пароль, он не сможет войти в аккаунт без доступа к телефону его владельца.

Многие стартапы используют MFA в своих приложениях. В последнее время набирают популярность биометрические меры защиты, так что когда мультифакторная аутентификация станет нормой, при попытках залогиниться, возможно, вы будете предоставлять свои биометрические данные.

Мобильные сообщения

Фото: BigStockPhoto.com

Когда мобильные сообщения впервые появились на старых телефонах, они воспринимались как нечто обыденное. Первые пользователи привыкли набирать сообщения не глядя и освоили . Затем появились полноценные клавиатуры и сенсорные экраны.

Когда наступила эра смартфонов, люди начали пользоваться телефонами совсем по-другому. Длительность и частота телефонных звонков существенно сократились. Даже электронная почта стала менее популярна — ее стали использовать больше для бизнеса. Благодаря социальным сетям текстовое общение стало еще более продвинутым, а затем появились WhatsApp и Facebook Messenger — с ними общаться стало быстрее и удобнее.