Обновления Kali NetHunter

BusyBox, один из основных движков Kali NetHunter, получил заслуженное обновление до версии «1.32.0-nethunter».

Инструменты были обновлены до последних версий, в частности Rucky — «современный редактор USB Rubber Ducky Editor и средство запуска атак», который был полностью переписан его автором @mayankmetha и выпущен в магазине приложений Kali NetHunter как версия 2.1.

@s133py добавил потрясающую новую загрузочную анимацию:

Если у вас есть классная загрузочная анимация, которой вы хотите поделиться, отправьте запрос на слияние в их репозиторий загрузочной анимации Kali NetHunter.

Инструменты Kali Linux

На сегодня в Kali Linux собрано более 600 программ. При этом стоит отметить, что так как это – ПО именно для проверки безопасности, в нем нет многих приложений, привычных для повседневной работы.

Чтобы понять конкретные задачи, под которые «заточен» Kali Linux, можно посмотреть на функционал некоторых его инструментов.

- Например, Armitage предназначен для сбора данных и визуализации целей, что упрощает процесс взлома пентеста.

- При помощи nmap можно провести сканирование IP-сетей с любым числом объектов.

- Wireshark помогает сохранить и проанализировать трафик.

- John the Ripper – инструмент для восстановления паролей по хешам.

- Aircrack-ng позволяет протестировать беспроводные сети.

- Burp Suite и OWASP ZAP сканируют безопасность веб-приложений.

Подробней самые популярные инструменты Kali Linux разберем в соответствующем материале.

История создания Kali и возможности ОС

Система Kali Linux была разработана в 2013 году по примеру операционки BackTrack, используемой в качестве инструмента тестирования информационной безопасности. Работала над ней профильная команда из Offensive Security, а за основу взята структура Debian. Новый продукт стали создавать на волне слияния проектов WHAX и Auditor Security Collection.

Первый релиз был выпущен 13 марта 2013 года, над ним работали программисты Мати Ахарони и Макс Мозер. Последняя версия датируется 24 февраля 2021 года.

Распространяется система под лицензией GNU GPL, внедрена поддержка платформ x86, x84_64, ARM. По примеру BackTrack система рассчитана на работу со съемных носителей Live USB, хотя не исключается и штатная инсталляция на локальный диск компьютера, развертывание в виртуальной машине или даже запись на компакт-диск LiveCD. В дистрибутив Kali Linux встроено более 600 программ для тестирования (эмуляции) программного проникновения.

Примеры хакерских утилит – Armitage, nmap, Wireshark, John the Ripper, Aircrack-ng, Burp Suite. Все они устанавливаются в комплекте с операционной системой и сразу готовы к использованию после завершения инсталляции. Они поддерживают все необходимые стандарты проводного соединения и беспроводного подключения по Wi-Fi. Базовые же блоки ОС при обновлении импортируются из репозитория Debian.

Папки: содержимое, смена директорий

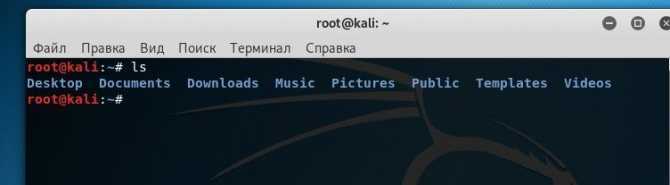

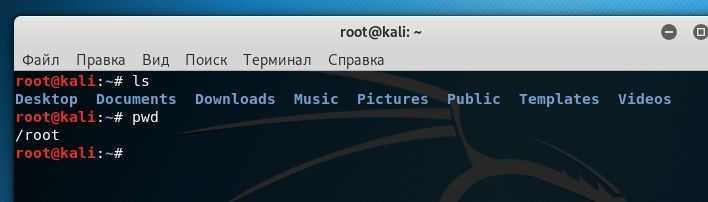

Команда ls – она же listing (выдача списком) – отвечает за отображение содержимого папки. Если вы откроете любую папку Кали и в открытом окне терминала наберёте ls, терминал покажет всё, что в папке находится. Терминал выдаст список в алфавитном порядке, выделяя отдельные папки и директории. Показанные имена файлов и папок можно выделять и копировать мышью.

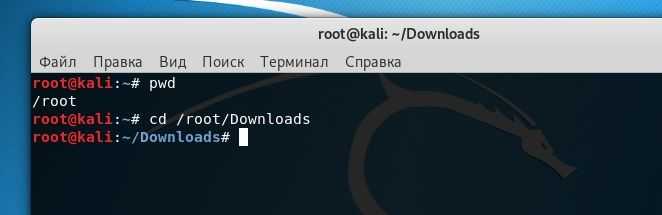

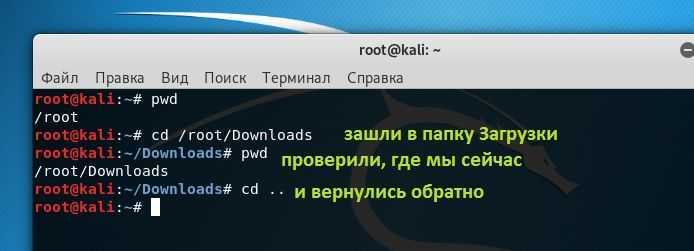

Команда cd – change directory (сменить директорию) – позволяет перейти в другую директорию\папку. Причём, в отличие от GUI-проводника, в терминале можно переходить из одного каталога в любой другой без всякой последовательности. Нужно только знать точный адрес требуемой папки: путь придётся вводить, начиная с корневой вот в таком формате:

Гуляя по директориям Кали Линукс, легко потеряться. Если вам нужно узнать, в какой папке вы сейчас находитесь (а она уже появилась на предыдущем рисунке), наберитеpwd

Чтобы, например, быстренько вернуться в предыдущую директорию, нам снова поможет команда cd:cd ..

Т.е. изначально будучи в папке А и перейдя в папку Б, этой командой мы из папки Б вернулись обратно в А.

Подготовка диска

Действия, что необходимо выполнить, дабы получить возможность установить Кали Линукс 2-й версии, приведены в виде инструкции:

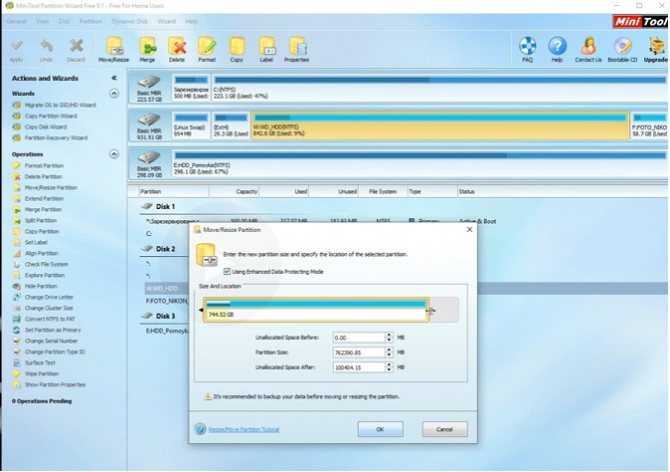

- Скачиваем утилиту MiniTool Partiton (последнюю версию) или ее бесплатный аналог для Windows.

- Запускаем установленный продукт.

- После анализа дисков выбираем тот раздел, где будем создавать новый том для инсталляции бесплатной ОС, вызываем его контекстное меню и выбираем «Moved/Resize».

- Указываем новый размер тома при помощи ползунка или посредством ручного ввода значений и жмем «ОК».

- Кликаем по кнопке «Apply» для применения запланированных действий и соглашаемся с выполнением действия.

Форматировать раздел в ext4 не обязательно, можете оставить освободившееся пространство как неразмеченную область.

Выполнение третьего-шестого шагов подразумевает отсутствие раздела, на который можно выполнять установку. В этих пунктах показано, как подготовить раздел HDD для инсталляции Kali Linux.

2. Предназначение

На официальном сайте есть такое описание дистрибутива: «Penetration Testing и Ethical Hacking Linux Distribution» или по-нашему дистрибутив для тестирования на проникновения и этичного хакинга. Проще говоря, этот дистрибутив содержит множество инструментов, связанных с безопасностью и сетями, которые ориентированы на экспертов в компьютерной безопасности.

Дистрибутив Linux — это не больше чем ядро и набор базовых утилит, приложений и настроек по умолчанию. Kali Linux не предоставляет ничего уникального в этом плане. Большинство программ может быть просто установлено в любом другом дистрибутиве, или даже в Windows.

Отличие Kali Linux в том, что он наполнен такими инструментами и настройками, которые нужны для тестирования безопасности, а не для обеспечения нормальной работы обычного пользователя. Если вы хотите использовать Kali вместо основного дистрибутива — вы совершаете ошибку. Это специализированный дистрибутив для решения определенного круга задач, а это значит, что решение задач, для которых он не был предназначен будет более трудным, например, тот же поиск программ. Возможности Kali Linux сосредоточены на тестировании безопасности.

Распределенный подбор паролей при помощи Amazon AWS и Microsoft Azure

Если ваше оборудование не имеет CUDA-совместимого графического ускорителя, вы можете воспользоваться облачными платформами Amazon AWS (Amazon Web Services) или Microsoft Azure через P2 или N-интансы соответственно.

По сути, вы на время арендуете GPU-ресурсы в распределенных дата-центрах компаний Amazon или Microsoft. Стоимость аренды можно легко рассчитать на официальных сайтах сервисов. Для удобства Amazon AWS предоставляет уже полностью готовый к использованию AMI-образ Kali 2017.1 со всеми предустановленными компонентами для работы с CUDA.

Для использования образа и сервиса Amazon AWS вообще Вам нужно создать бесплатный аккаунт Amazon, после чего активировать его для работы с AWS. Для последнего потребуется указать данные кредитной карты, с которой будут списываться средства за использованные ресурсы. Информация о ценах представлена по той же ссылке выше в таблице. Работа с инстансом типа p2.xlarge с одним GPU NVIDIA K80 будет стоить вам 0.90$ в час, без учета стоимости дискового пространства и траффика. Характеристики P2 инстансов:

Amazon AWS предоставляет годовое бесплатное использование инстаса t2.micro. Но бесплатно использовать инстансы типа p2, к сожалению, нельзя.

Мы не будем вдаваться в подробности тарификации Amazon AWS, однако я настоятельно рекомендую ознакомиться со всеми условиями использования данного сервиса облачных вычислений, чтобы не получить неожиданный счет за услуги.

Сканеры сетей

Такие программы предназначены для сканирования локальных и внешних сетей с целью составления их карт и поиска возможных уязвимостей.

Nmap

Свободная утилита для сканирования и аудита безопасности сетей. Инструмент широко используется для сканирования узлов, получения списка открытых портов, сканирования запущенных сервисов и идентификации хостов в сети. Network Mapper поддерживает различные способы сокрытия процесса сканирования, параллельное сканирование, обход систем IDS и межсетевых экранов.

У продукта есть кроссплатформенный GUI Zenmap.

ZMap

ZMap отличается высокой скоростью работы. Этот инструмент изначально создавался как более быстрая альтернатива Nmap для сканирования всей сети, а не отдельных фрагментов. Чтобы добиться скорости в 1,4 млн пакетов в секунду, достаточно обычного компьютера с гигабитным соединением.

Возникает вопрос: а зачем в таком случае нужен Nmap? Дело в том, что у ZMap есть существенный недостаток: очень высокая нагрузка, которая способна вывести из строя сетевое оборудование. Поэтому для точечного сканирования и небольших сетей предпочтительнее использовать Nmap.

Masscan

Ещё один массовый асинхронный сканер, который работает со скоростью до 25 млн пакетов в секунду. Полезен для сканирования огромных сетей, таких как Интернет. Синтаксис Masscan схож с Nmap, а скорость работы превышает скорость ZMap. Но главный недостаток такой же, как и у последнего: огромная нагрузка на сеть.

Burpsuite

Это Java приложение, пентестинга веб-приложений. Burpsuite состоит из нескольких инструментов, таких как прокси-сервер(proxy-server), паук(spider), интрудер(intruder) и так называемый репитер(repeater), благодаря которому можно автоматизировать посылку запросов.

Proxy-server

Когда burpsuite используется в качестве прокси-сервера, можно получить контроль над всем трафиком, которым обмениваются ваш веб-браузером с веб-сервером. Burpsuite позволяет обрабатывать данные перед отправкой на веб-сервер. Благодаря чему, можно легко воспроизводить исключения или баги, и легко находить уязвимые места.

Spider

Это классический паук, который собирает информацию о существующих директориях и файлах на сервере, обходя найденные на страницах ссылки. В настройках можно указать глубину входа по каждой ссылке, а также различные правила для исключения определенных типов файлов и URL страниц. Burp Spider смотрит в robots.txt, парсит JavaScript на наличие ссылок, обращается к корню каждой найденной папки для получения листинга и распознает формы в HTML.

Intruder

Самым любопытным компонентом, на мой взгляд, является Burp Intruder. Он предназначен для циклического повторения запросов с целью сбора информации о сервере, эксплуатирования SQL-инъекций, поиска XSS-уязвимостей. Сперва во вкладке Target необходимо указать цель испытаний (или же можно отправить, например, из Burp Proxy всю информацию сюда и все поля будут автоматически заполнены). С помощью Burp Intruder можно реализовать большое количество разнообразных типов атак.

Repeater

Функция данного компонента — ручная отправка HTTP-запросов для детального анализа возвращаемых заголовков. Пакеты очень удобно править, а ответы сервера можно смотреть во встроенном браузере.

Виновные не найдены

На момент публикации материала не было известно, кто конкретно причастен к появлению плакатов в британских школах, и кто составлял список «хакерского» ПО. На самих постерах присутствует логотип Национального агентства по борьбе с преступностью Великобритании (National Crime Agency, NCA), и оно поспешило отреагировать.

«ВТБ Лизинг» внедряет управление данными как ценным бизнес-активом

ИТ в банках

В официальном Twitter агентства появилось сообщение о непричастности его к инициативе по развешиванию подобного рода постеров. «Существует множество инструментов, которые могут использоваться детьми с развитыми техническими навыками

Некоторые из них могут использоваться как в легальных, так и в нелегальных целях, поэтому очень важно, чтобы и дети, и их родители знали, как безопасно использовать подобного рода ПО», – добавили представители ведомства

Полиция Уэст-Мидленда переложила вину за создание постера на третьих лиц

Полиция Уэст-Мидленда переложила вину за создание постера на третьих лиц

Полиция Уэст-Мидленда тоже поспешила заявить о непричастности к подготовке списка «хакерского» ПО, приведенного на плакатах. С официального аккаунта полиции в Twitter был написан ответ на пост GarethIllmann-Walker: «Постер был изготовлен третьей стороной. Он создавался для использования в качестве памятной записки для помощи учителям в обеспечении безопасности в школах. Он создавался на основе общедоступной информации о программных инструментах, использующихся одновременно и в мирных целях, и для проведения кибератак». При этом в ответе полиции не указано, кому конкретно было поручено выполнение заказа по созданию постера.

Анализаторы трафика

Это программы, которые позволяют перехватывать свой или чужой трафик с его дальнейшим анализом. Анализаторы трафика, также известные как снифферы, используются для диагностики сети и перехвата паролей.

tcpdump

tcpdump — сниффер с интерфейсом командной строки, с которым можно посмотреть, какие пакеты проходят через сетевую карту в данный момент. Чаще всего используется для отладки сети и в учебных целях, но возможности утилиты также позволяют проводить сетевые атаки и выявлять сканирование хоста.

За время существования этого инструмента формат его отчётов стал своего рода стандартом для других анализаторов, поэтому tcpdump без проблем работает в тандеме с другими программами.

Wireshark

Wireshark — это кроссплатформенный анализатор сетевых протоколов, который обеспечивает захват сетевых пакетов в реальном времени, просмотр их содержимого, сортировку и фильтрацию полученной информации, отображение статистики нагрузки на сеть и многое другое. Его возможности схожи с функциональностью tcpdump, но Wireshark выгодно отличает удобный пользовательский интерфейс, сортировка и фильтры. Инструмент с открытым исходным кодом.

Анализатор широко используется в государственных и образовательных учреждениях, на коммерческих и некоммерческих предприятиях.

mitmproxy

Консольная утилита для отладки, тестирования, оценки уровня конфиденциальности и тестирования на проникновение. С mitmproxy можно перехватывать, проверять, изменять и воспроизводить поток HTTP-трафика. Благодаря такой функциональности утилита широко используется не только хакерами и пентестерами, но также разработчиками веб-приложений для их своевременной отладки.

Kali

- Первый релиз: 2013 год

- Основан на: Debian

- Платформы: x86, x64, ARM, VirtualBox

- Графическая оболочка: Xfce

Как ты, конечно, знаешь, Kali — один из самых распиаренных дистрибутивов для хакеров, и было бы странно, если бы мы про него не написали. О нем знают даже школьники, а с относительно недавних пор он доступен в виде приложения прямо из Microsoft Store! Конечно, доступность — несомненный плюс, но система слегка перегружена набором инструментов (хотя и не так сильно, как BlackArch), к тому же часть из них из коробки работает криво или не работает вообще.

Защиты от дурака в Kali тоже не предусмотрено. Как показывает практика, не всем пользователям понятно, что не стоит делать эту систему основной. От ядра до оболочки она была создана и оптимизирована для выполнения боевых задач на фронтах ИБ и плохо пригодна для спокойной ежедневной работы. Многие нужные в быту механизмы там попросту отсутствуют, а попытка их установить, скорее всего, вызовет сбои в нормальной работе ОС, если не выведет ее из строя полностью.

Короче, Kali как спички — мощная штука в умелых руках, ее легко достать, но детям лучше не давать. Охватить разом все возможные официальные и неофициальные утилиты (а их, на минуточку, больше 600) этой системы не представляется возможным хотя бы потому, что постоянно появляются новые и новые модули, фреймворки, утилиты и прочие прибамбасы.

Kali предназначена для широкого спектра задач, но основная из них — атаки в сетевой среде, например, поиск уязвимостей в веб-приложениях и получение доступа к беспроводным сетям. Как наследник BackTrack, Kali вообще неплохо приспособлена для работы с беспроводными каналами связи, в особенности Wi-Fi. Проверка на прочность удаленных хостов тоже возможна с помощью, например, Metasploit (подробнее о нем — в нашем недавнем обзоре), но именно на работу с Wi-Fi ориентировано ядро и значительная часть инструментов.

Еще из плюсов отмечу наличие в штатной поставке большого количества словарей для различных атак, не только на Wi-Fi, но и на аккаунты в интернете и на сетевые службы.

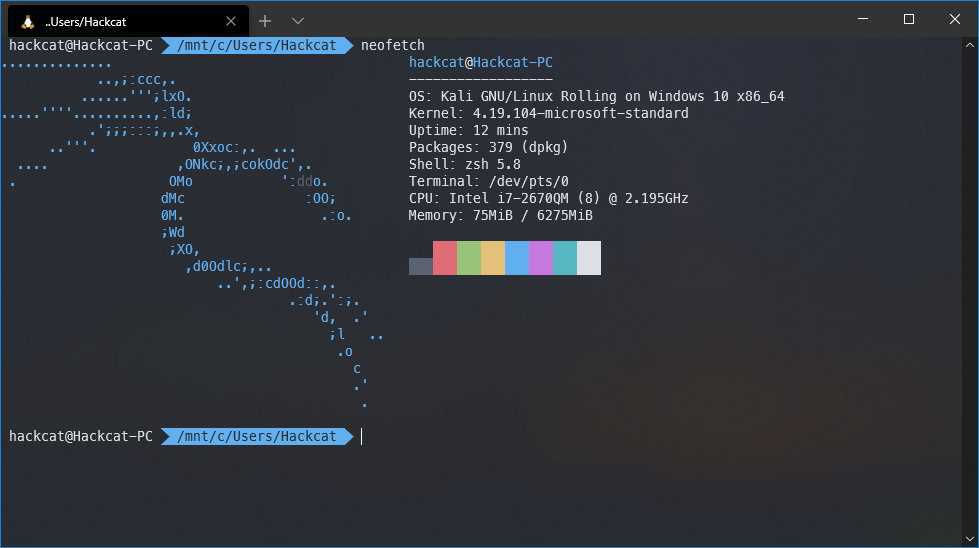

Kali работает в WSL

Kali работает в WSL

Для еще большего удобства использования на официальном сайте предлагается версия дистрибутива для виртуальных машин, ведь при взломе куда разумнее использовать систему без установки — мало ли кто потом будет копаться в твоем компе!

Вердикт такой: если умеешь пользоваться — классная штука, но не вздумай показывать ее ребенку. Один из авторов видел, что будет, если нарушить это указание.

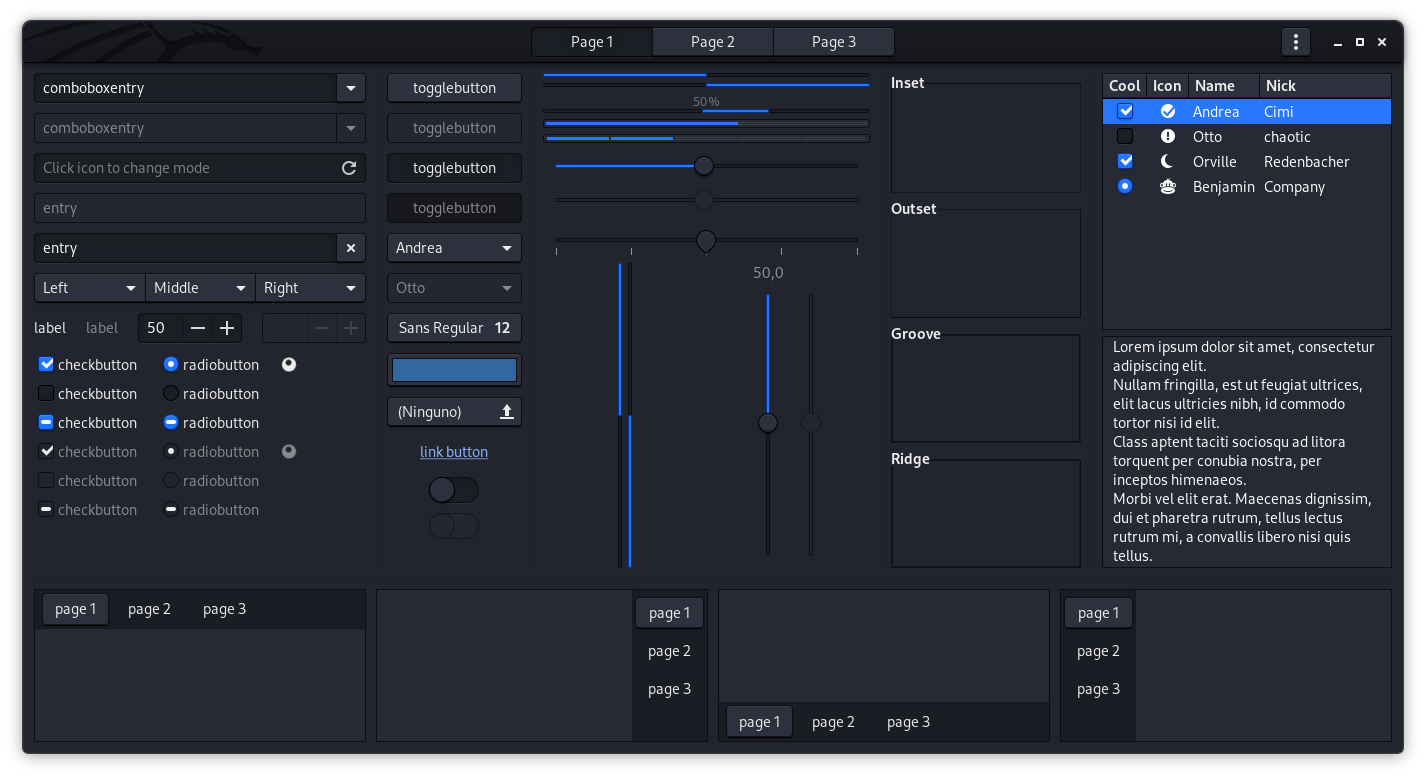

Обновления Xfce и KDE

Как вы решите взаимодействовать с Кали, полностью зависит от вас. Вы можете получить доступ к Kali локально или удалённо, графически или из командной строки. Когда вы выберете что-то из этого, то всё равно есть варианты, из которых вы можете выбрать, например, среда рабочего стола.

По умолчанию Kali использует Xfce, но в процессе установки позволяет выбирать GNOME, KDE или не выбирать графический интерфейс. После завершения установки . Также имеется предварительные конфигурации для Enlightenment, i3, LXDE и MATE.

Поэтому, когда среда рабочего стола получает обновления, они часто улучшают повседневную деятельность своих пользователей. По ссылкам вы можете посмотреть, что именно изменилось в этих окружениях рабочего стола:

- Xfce 4.16

- KDE 5.20

Ниже представлена изменённая тема GTK3 на Xfce:

Tsurugi

- Первый релиз: 2018 год

- Основан на: Ubuntu

- Платформы: x86 (частично), x64

- Графическая оболочка: MATE

Этот дистрибутив вообще не очень известен в кругах ИБ-специалистов — возможно, из-за своей молодости. Однако Tsurugi — детище, рожденное совместными усилиями создателей DEFT и Kali. Что из этого вышло? Давай посмотрим!

Tsurugi (это слово означает двуручный японский меч) создан на основе Ubuntu, в качестве GUI используется MATE. Предназначен он больше для форензики или OSINT, нежели для пентеста, однако его инструментарий, как и некоторые особенности, позволяют использовать его и в этом направлении. Изначально система поставляется в режиме live-образа, но при желании можно произвести постоянную установку.

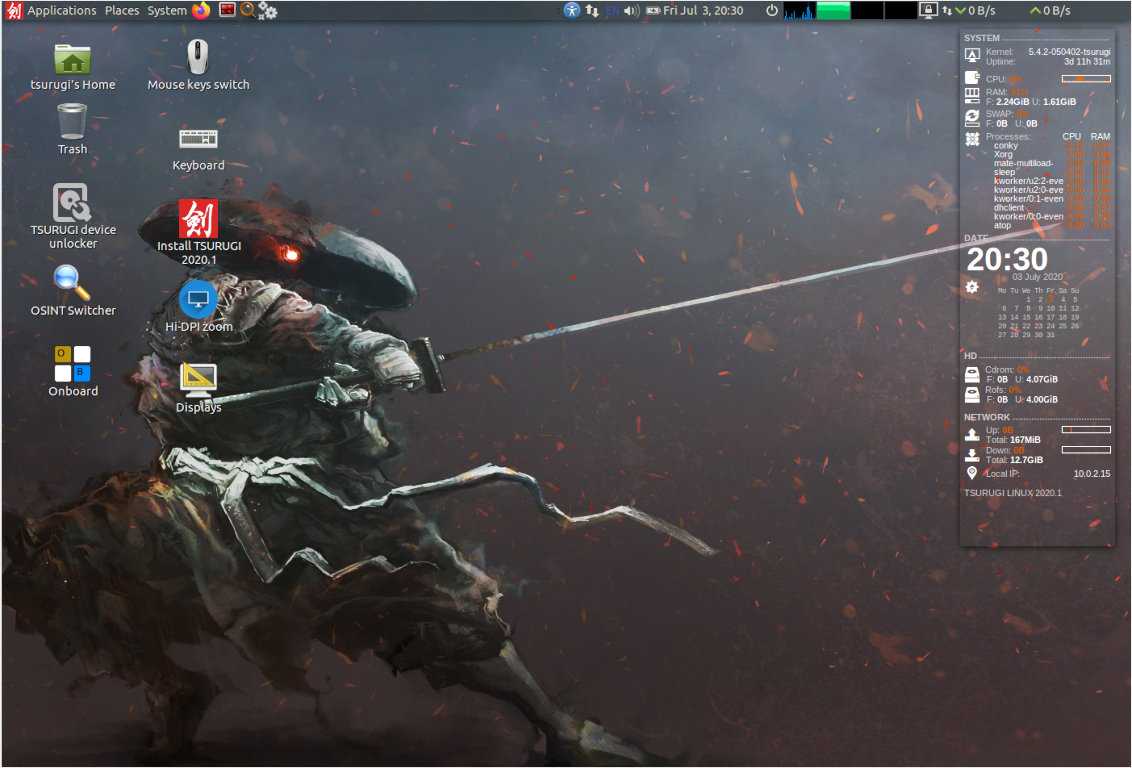

Стандартный рабочий стол

Стандартный рабочий стол

Войдя в систему, видим несложный GUI, предусмотрительно обвешанный со всех сторон виджетами показателей загрузки процессора, жестких дисков, оперативной памяти, скорости сети и прочего.

Да, рука создателей Kali тут довольно сильно заметна. В глаза сразу бросается обилие предустановленных инструментов, которые нужны далеко не всегда. При этом интерфейс системы выглядит более чем минималистично и компактно. А вот логика работы системы безопасности, как и работы с вебом или защиты от отслеживания, основана на лучших практиках DEFT.

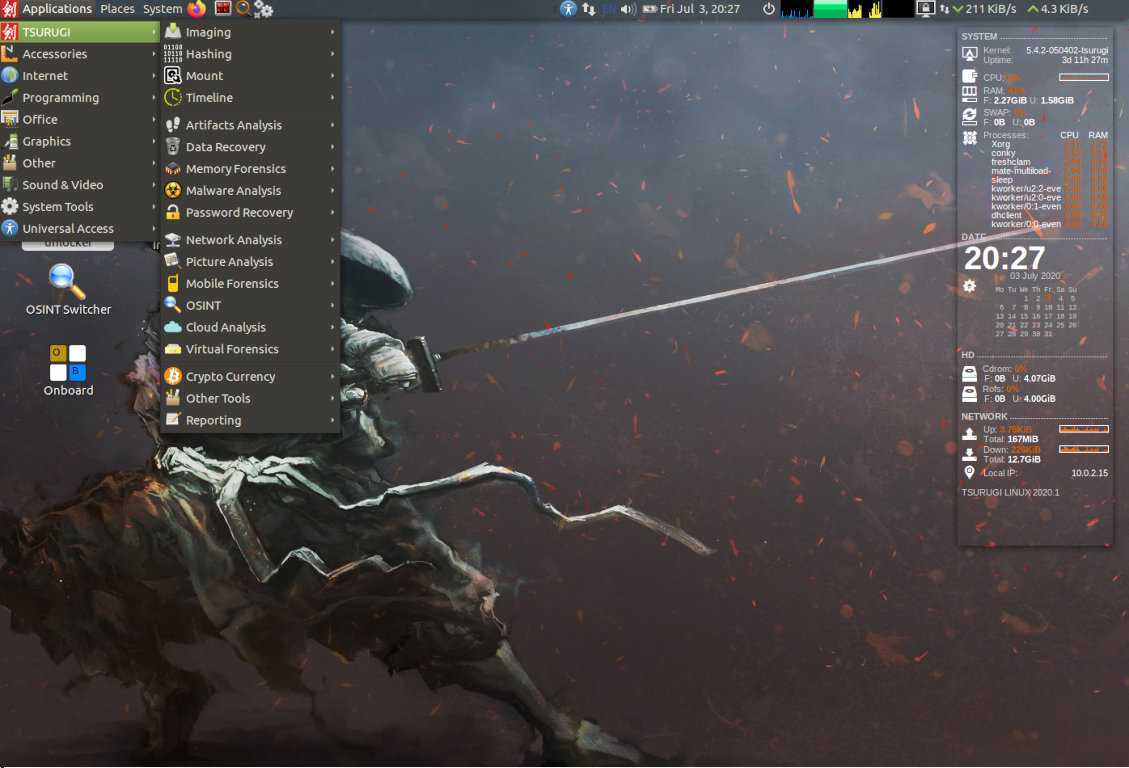

Весь основной арсенал расположен в Applications → TSURUGI.

Меню Tsurugi

Меню Tsurugi

Здесь и работа с образами, и анализ вредоносов, и восстановление данных, и, как упоминалось, набор утилит для OSINT.

Стоит иметь в виду, что эта ОС, как и Kali, не имеет защиты от кривых рук. Она подойдет тем, кто имеет хорошие навыки работы с Linux и действует предусмотрительно и вдумчиво. Как и положено острому японскому мечу!

Обширный инструментарий позволяет использовать систему как мультитул для широкого спектра задач. Пусть Tsurugi и немного смахивает на Kali, серьезные различия все равно имеются. При том что некоторые из утилит так же, как и в Kali, работают некорректно или не работают вообще, процент проблемных тулз здесь намного меньше, и видно, что об этом кто-то заботится.

Если по каким-то причинам ты не хочешь использовать Kali, то Tsurugi станет достойным инструментом в твоем наборе. Пять звезд не поставим как минимум потому, что один из авторов этого обзора отложил кирпич от звука меча при старте ОС… Впрочем, давай не будем о грустном.

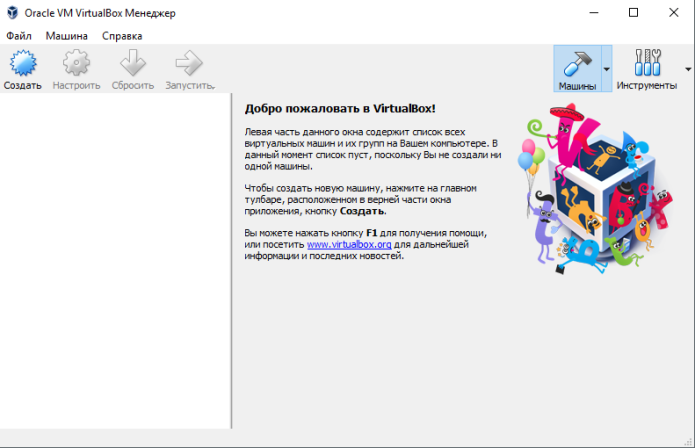

Настройка виртуальной машины

Откройте VirtualBox и нажмите на кнопку «Создать» в контекстном меню.

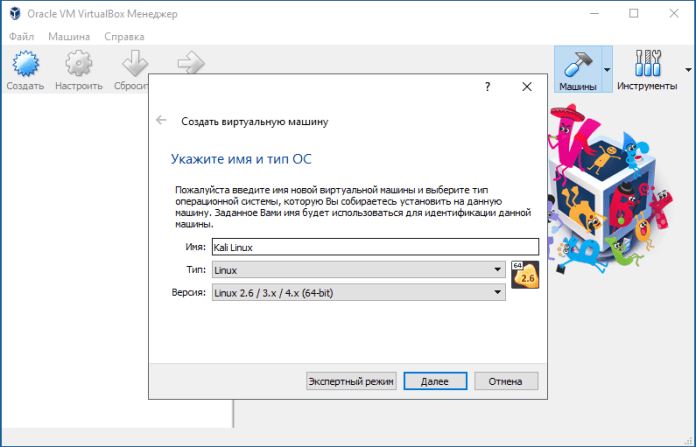

Шаг 2. Настройка основных параметров машины

Откроется диалоговое окно, где необходимо выполнит три пункта: выбрать имя для образа виртуальной машины, выбрать тип операционной системы, выбрать ее версию.

Примечание: для того, чтобы успешно установить Kali Linux на VirtualBox необходимо выбрать совместимую с дистрибутивом версию «2.6/3.х/4.х», архитектура которой соответствует вашим характеристикам.

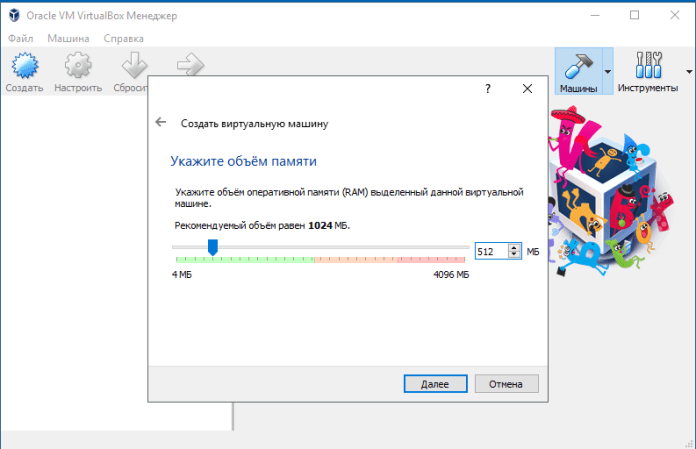

Шаг 3. Объем оперативной памяти

Теперь необходимо указать оптимальны объем оперативной памяти, которую будет использовать виртуальная машина в активном режиме.

Примечание: если указать объем, превышающий в два раза количество установленной ОЗУ, может повлиять на производительность.

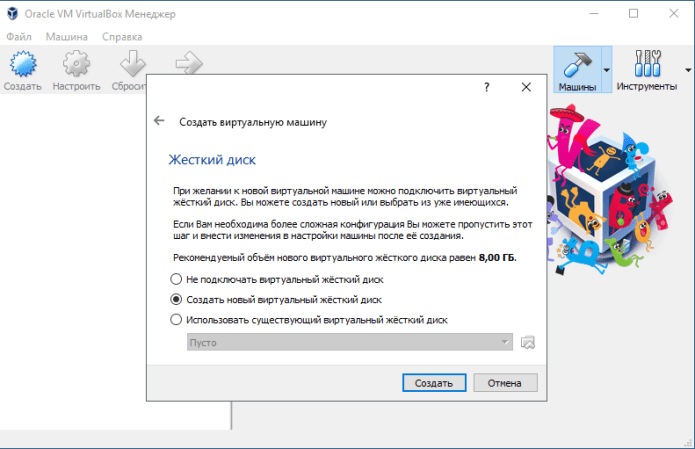

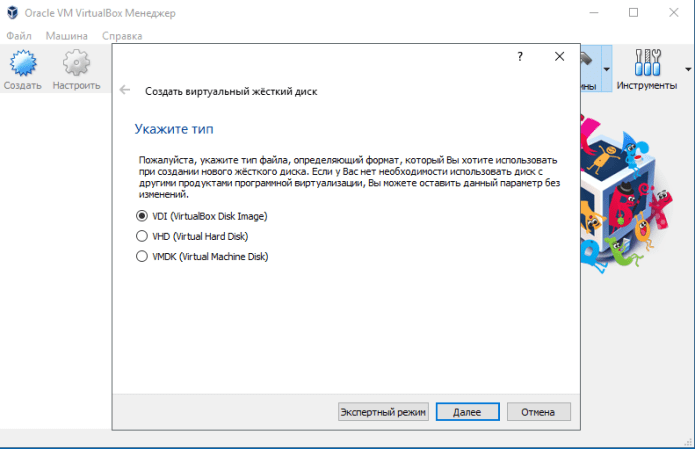

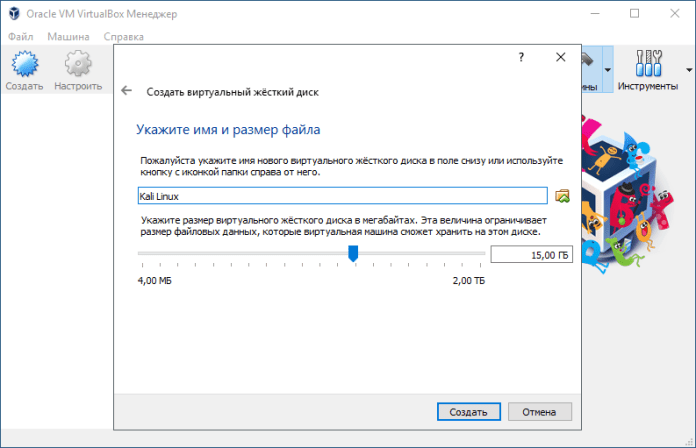

Шаг 4. Создание виртуального диска

Создаем виртуальный диск, либо же выбираем из уже имеющихся. При создании виртуального диска указываем его тип. Вкратце о каждом из них:

- VDI – собственный формат диска VirtualBox используется при создании новой виртуальной машины;

- VHD – формат диска, разработанный Microsoft;

- VMDK – универсальный формат, который также использует VMware.

Если вы не знаете какой выбрать, то выбирайте VDI.

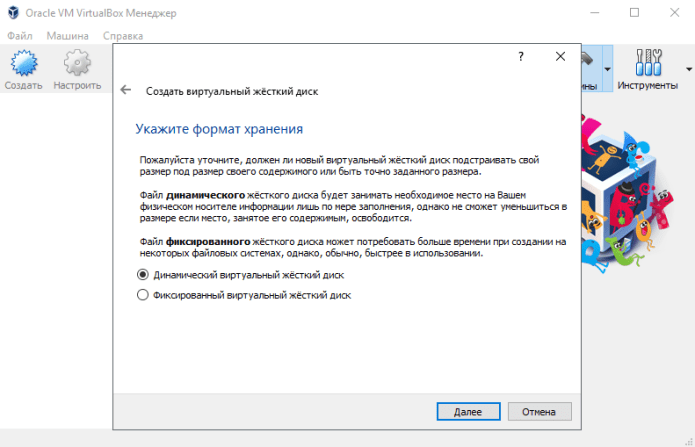

Шаг 5. Выбор формата хранения

Указываем формат хранения. Динамический или фиксированный – решать вам, отталкиваясь от целей. Подробное описание каждого формата приведено в диалоговом окне.

Шаг 6. Выбор объема диска

Указывать объем диска, который будет использовать Linux-система, необходимо в зависимости от ваших задач. Оптимальное количество это 100Гб.

Вы создали виртуальную машину. Теперь необходимо поставить на нее систему. Выбираем нужную нам виртуальную машину из списка и запускаем ее.

Aircrack-ng

Это набор программ, предназначенных для обнаружения беспроводных сетей, перехвата передаваемого через беспроводные сети трафика, аудита WEP и WPA/WPA2-PSK ключей шифрования (проверка стойкости), в том числе пентеста (Penetration test) беспроводных сетей (подверженность атакам на оборудование и атакам на алгоритмы шифрования). Программа работает с любыми беспроводными сетевыми адаптерами, драйвер которых поддерживает режим мониторинга (список можно найти на сайте программы). Программа работает в операционных системах Windows, UNIX, Linux и Mac OS X. Версия для UNIX-подобных операционных систем имеет значительно бо́льшую функциональность и поддерживает больше беспроводных адаптеров, чем Windows-версия. aircrack-ng был также портирован для платформ Zaurus и Maemo. Также программа была портирована для iPhone.

Программный пакет aircrack-ng включает:

- aircrack-ng Взламывает ключи WEP и WPA (Перебор по словарю).

- airdecap-ng Расшифровывает перехваченный трафик при известном ключе.

- airmon-ng Выставления различных карт в режим мониторинга.

- aireplay-ng Пакетный инжектор (Linux и Windows).

- airodump-ng Анализатор трафика: Помещает трафик в файлы PCAP или IVS и показывает информацию о сетях.

- airtun-ng Создаёт виртуальный интерфейс туннелирования.

- airolib-ng Хранит и управляет списками ESSID и паролей; понижает KPS атак WPA.

- packetforge-ng Создаёт шифрованные пакеты для инъекции.

- airbase-ng Предоставляет техники для атаки клиента.

- airdecloak-ng Убирает WEP-маскировку с файлов pcap.

- airdriver-ng Инструмент для управления драйверами беспроводных сетевых карт.

- airolib-ng Хранит и управляет списками ESSID и паролей, вычисляет парные мастер-ключи.

- airserv-ng Открывает доступ к беспроводной сетевой карте с других компьютеров.

- buddy-ng Сервер-помощник для easside-ng, запущенный на удалённом компьютере.

- easside-ng Инструмент для коммуникации с точкой доступа без наличия WEP-ключа.

- tkiptun-ng

- wesside-ng Автоматический инструмент для восстановления WEP-ключа.

Запуск мастера установки Kali Linux

Стрелкой «Вниз» клавиатуры перейдите на строку «Install». Нажмите «Enter». Далее применяйте данную кнопку для перехода к следующему окну установки ОС.

Язык мастера установки. Местоположение. Раскладка клавиатуры

Определите язык интерфейса мастера установки Kali Linux.

Местоположение, которое вы окажете в этом окне станет учитываться при настройке часового пояса.

Выберите клавиатурную раскладку. Латинская раскладка работает «из коробки». Необходимости добавлять ее дополнительно нет.

Определите клавишу или клавиатурное сочетание для переключения между раскладками.

Мастер установки Kali Linux загрузит дополнительные компоненты. Потребуется некоторое время

Имя компьютера и домен

В поле введите имя компьютера для идентификации системы в сети. Может состоять только из одного слова. В домашней сети используйте произвольное, для офисного использования — выделенное системным администратором компании.

Именем домена является часть интернет-адреса, располагающаяся справа от имени компьютера. В домашней сети — любое, но одинаковое для всех устройств.

Учетная запись root

Определите пароль root, то есть пароль администратора системы.

Повторным вводом подтвердите созданный вами пароль.

Создайте свою пользовательскую учетную запись

Определите имя пользователя. Оно будет использоваться для тех задач, выполнение которых не требует ввода root-пароля. Оно станет отображаться в поле «От кого» в отправляемых вами письмах. Станет использоваться софтом, которому необходимо имя пользователя и отображаться в поле «От кого» в отправляемых письмах.

Установите имя учетной записи. Начинается с маленькой буквы и состоит из любого количества цифр и букв латинского алфавита.

Введите пароль пользовательской учетной записи.

Его необходимо подтвердить повторным вводом.

Из списка выберите часовой пояс.

Подготовка диска к установке

Из списка выберите метод разметки HDD или SSD:

- Авто — использовать весь диск.

- Авто — использовать весь диск и настроить LVM.

- Авто — использовать весь диск с шифрованным LVM.

- Вручную (предполагается создание пользователем разделов).

В данной инструкции рассматриваю первый вариант, при котором весь накопитель является одним разделом.

Вся информация с диска, выбранного вами для установки ОС, будет удалена. Перед нажатием на «Enter» необходимо вспомнить, сохранены ли на дополнительных носителях ценные для вас файлы. Если нет — прервите установку операционной системы.

Схема разметки диска:

- Все файлы в одном разделе (рекомендуется новичкам).

- Отдельный раздел для /home.

- Отдельные разделы для /home, /var и /tmp.

Начинающим пользователям лучше выбрать первый пункт. Другие схемы разметки накопителя используйте лишь в тех случаях, когда вам известно, зачем это необходимо.

Чтобы установка Kali Linux была продолжена, выберите пункт «Закончить разметку и записать изменения на диск». Вы можете «Отменить изменения разделов».

Установщик предложит: «Записать изменения на диск?» Для того, чтобы продолжить установку системы, выберите «Да». Делайте это лишь тогда, когда уверены в правильности сделанных ранее настроек.

Установка ОС в автоматическом режиме

Диск будет отформатирован и стартует процесс установки дистрибутива. Мастером установки станет отображаться информация о степени завершенности установки (в процентах).

Согласитесь использовать зеркала из сети. Зачастую они являются источниками более новых версий софта.

Если нужно применять HTTP-прокси, введите его. Когда в прокси нет необходимости, оставьте это поле пустым.

Загрузчик

Согласитесь установить загрузчик GRUB.

Выберите диск для установки системного загрузчика. Вам предлагается указать накопитель вручную.

Через некоторое время операционная система будет настроена и готова к работе.

После появления сообщения о том, что установка завершена, нажмите «Enter». Компьютер перезагрузится.

Начните работу с операционной системой.

Обзор Kali Linux 2021.2 +33

- 13.07.21 09:02

•

temujin

•

#566164

•

Хабрахабр

•

В черновиках

•

•

9800

Блог компании RUVDS.com, Open source, Разработка под Linux, Настройка Linux

В начале июня состоялся релиз дистрибутива для цифровой криминалистики и тестирования систем безопасности Kali Linux 2021.2. Эта операционная система является клоном Debian, используя репозиторий Testing с наиболее свежими пакетами. Новые iso образы становятся доступными для загрузки каждые три месяца, предыдущим релизом был 2021.1, а следующим будет 2021.3. Собственные наработки, созданные в рамках проекта, выложены на Гитлабе.