Сравнение SFTP-SSH и SFTP

В следующем списке приведены основные возможности соединителя SFTP-SSH, которые отличаются от возможностей соединителя SFTP.

-

Использует библиотеку SSH.NET, которая представляет собой библиотеку Secure Shell (SSH) с открытым кодом и поддерживает .NET.

-

Предоставляет действие Создание папки, которое создает папку по указанному пути на сервере SFTP.

-

Предоставляет действие Переименование файла, которое переименовывает файл на сервере SFTP.

-

Кэширует данные, обеспечивая подключение к SFTP-серверу до 1 часа. Эта возможность повышает производительность и сокращает частоту, с которой соединитель пытается подключиться к серверу. Чтобы указать длительность этого кэширования, измените свойство в конфигурации SSH на SFTP-сервере.

Настройте SFTP в Ubuntu

Если вы планируете подключиться к SFTP-серверу на своем ПК с Ubuntu, вам необходимо настроить SSH-сервер на удаленном сервере Ubuntu или удаленном ПК с Ubuntu, чтобы вы могли получить к нему доступ. К счастью, настроить SSH-сервер в Ubuntu невероятно просто.

Для начала откройте окно терминала на рабочем столе Ubuntu. Вы можете запустить окно терминала, нажав Ctrl + Alt + T на клавиатуре. Или найдите «Терминал» в меню приложения Ubuntu и запустите его таким образом.

В открытом окне терминала используйте команду apt install, чтобы установить пакет «openssh-server». После установки этот пакет настроит и настроит SSH-сервер, а также SFTP, к которому вы можете получить удаленный доступ.

sudo apt install openssh-server

Когда сервер OpenSSH запущен и работает на удаленном компьютере, вы можете выполнить быстрый тест, чтобы убедиться, что вы можете подключиться к нему. Для этого запустите ssh your-username @ localhost на машине с SSH-сервером. Вы должны использовать свой пароль для входа в систему.

Настройка стандартной оболочки OpenSSH для Windows

Стандартная оболочка командной строки предоставляет пользователю интерфейс, который он увидит при подключении к серверу по протоколу SSH.

По умолчанию в среде Windows изначально используется командная оболочка Windows (cmd.exe).

Кроме того, Windows включает PowerShell и Bash, и вы можете настроить в качестве оболочки по умолчанию для сервера любую из оболочек командной строки сторонних производителей, которые предоставляются для Windows.

Чтобы задать командную оболочку по умолчанию, для начала убедитесь, что папка установки OpenSSH находится в системном пути.

В среде Windows по умолчанию она устанавливается в папку SystemDrive:WindowsDirectory\System32\openssh.

Следующие команды позволяют узнать текущее значение пути (переменную среды path) и добавить к нему стандартную папку установки OpenSSH.

| Командная оболочка | Используемая команда |

|---|---|

| Команда | путь |

| PowerShell | $env:path |

Настройка оболочки SSH по умолчанию выполняется в реестре Windows, где вам нужно добавить полный путь к исполняемому файлу оболочки в строковое значение DefaultShell в разделе Computer\HKEY_LOCAL_MACHINE\SOFTWARE\OpenSSH.

Например, следующая команда PowerShell устанавливает PowerShell.exe в качестве оболочки по умолчанию:

Дополнительные настройки безопасности

Есть и другие рекомендуемые конфигурации, чтобы избежать нежелательных подключений к нашему SSH-серверу. Эти соединения:

- Войти : Мы установим время, необходимое для ввода пароля, чтобы злоумышленнику не приходилось «много думать».

- MaxAuthTries : Количество разрешенных попыток при вводе пароля перед отключением.

- MaxStartups : Количество одновременных входов в систему с IP-адреса, чтобы избежать использования грубой силы в нескольких сеансах одновременно.

- AllowUsers : Это для создания белого списка пользователей. Этот параметр позволяет нам настроить пользователей, которые смогут подключиться. Это очень ограничительная мера, но в то же время очень безопасная, поскольку она блокирует все подключения пользователей, которых нет в списке. Пользователи, которые у нас здесь, смогут подключиться, а остальные — нет.

- DenyUsers : Аналогично предыдущему, но теперь мы создаем черный список. Пользователи, которые у нас здесь, не смогут подключиться, а остальные подключатся.

- AllowGroups / DenyUsers : Точно так же, как указано выше, но вместо создания черного / белого списка пользователей это группы пользователей.

Например, файл конфигурации для sshd_config будет следующим:

Дополнительной мерой безопасности является настройка алгоритмов обмена ключами, симметричного шифрования, а также конфигурации HMAC для проверки целостности. В настоящее время рекомендуется применять следующую конфигурацию для обеспечения очень высокой безопасности:

С этой конфигурацией у нас будут лучшие криптографические наборы для сервера, однако старые клиенты могут не иметь возможности подключиться, поскольку они не поддерживают эти алгоритмы

Мы должны принять во внимание эту деталь и проверить, какие алгоритмы совместимы, а какие нет

Если мы создали новые ключи RSA или DSA для ключей с большей битовой длиной, мы должны поместить их в файл конфигурации (или заменить предыдущие, и, таким образом, нам не придется трогать файл конфигурации), таким образом мы получим дополнительная безопасность, если, например, мы используем ключи RSA длиной 4096 бит или выше.

Чтобы сгенерировать новые 4096-битные ключи RSA, нам просто нужно выполнить следующую команду:

Если мы хотим сгенерировать новые ключи ECDSA (с максимальной длиной 512 бит) или ED25519, нам нужно будет ввести следующие команды:

Создание ключей узла

Для открытых ключей действуют определенные требования к ACL, которые в среде Windows соответствуют предоставлению доступа только администраторам и системной учетной записи. При первом использовании sshd будет автоматически создана пара ключей для узла.

Важно!

Сначала необходимо установить OpenSSH Server. См. статью о начале работы с OpenSSH.

По умолчанию служба sshd настроена для запуска вручную. Чтобы запускать ее каждый раз при перезагрузке сервера, выполните следующие команды в командной строке PowerShell с повышенными привилегиями на сервере:

Так как со службой sshd не связан какой-либо пользователь, ключи узла сохраняются в папке C:\ProgramData\ssh.

Примеры

Триггер SFTP-SSH. Добавление или изменение файла

Если на SFTP-сервере будет добавлен или изменен файл, триггер запустит рабочий процесс приложения логики. В качестве дальнейших действий, например, рабочий процесс может использовать условие, чтобы проверить, соответствует ли содержимое файла указанным критериям. Если содержимое соответствует условию, то действие SFTP-SSH Получить содержимое файла сможет получить содержимое, а затем другое действие SFTP-SSH сможет поместить этот файл в другую папку на SFTP-сервере.

В контексте предприятия можно использовать этот триггер, чтобы отслеживать в папке SFTP новые файлы, представляющие заказы клиентов. Вы также можете использовать действие SFTP-SSH Получить содержимое файла, чтобы получить содержимое заказа для дальнейшей обработки и хранения в базе данных заказов.

Действие SFTP-SSH: получение содержимого файла по пути

Это действие получает содержимое из файла на SFTP-сервере по пути к файлу. Например, вы можете добавить триггер из предыдущего примера и условие, которому должно соответствовать содержимое файла. Если оно соответствует условию, действие, которое получает содержимое, может выполняться.

Подключение к SFTP через командную строку

Чтобы подключиться к серверу SFTP с помощью командной строки в Ubuntu, начните с запуска окна терминала. Затем, в открытом окне терминала, используйте команду sftp для подключения к вашему SSH-серверу.

Для подключения укажите имя пользователя на удаленном компьютере, а также его IP-адрес. Например, если удаленный сервер Ubuntu или ПК Ubuntu, на котором размещен SSH-сервер, имеет IP-адрес «192.168.1.203», используйте его в качестве имени хоста.

sftp

После подключения вы можете запустить команду ls, чтобы просмотреть, что находится на удаленном сервере.

ls

Чтобы загрузить что-либо с удаленного сервера в домашний каталог, укажите имя файла на удаленном сервере SFTP и используйте команду get.

get test.txt

Нужно что-то загрузить на удаленный SFTP-сервер? Используйте команду put. Он загрузит любой файл на удаленный SFTP-сервер в вашу локальную домашнюю папку (/ home / USERNAME /).

put test.txt

Прочее

Это бонус для развлечения. Шутка от разработчиков Linux, не несущая пользы.

cowsay — заставляет цифровую корову повторить текст, который вы ей передали. Как echo, только от лица коровы.

fortune | cowsay — награждает корову философским интеллектом и дает ей возможность делиться с вами умными цитатами.

cowsay -l — демонстрирует всех животных, которые могут с вами пообщаться в том случае, если вам почему-то не приглянулась корова.

sudo название менеджера пакетов install fortunes fortune-mod fortunes-min fortunes-ru — учит животных говорить на русском.

Здесь, пожалуй, и остановимся. Ключевые SSH-команды сервера мы рассмотрели. Их хватит для навигации и выполнения базовых операций. Остальное уже на ваших плечах и полностью зависит от проекта, над которым вы работаете.

Развертывание открытого ключа

Чтобы использовать созданный выше ключ пользователя, поместите содержимое открытого ключа (~\.ssh\id_ed25519.pub) на сервер в текстовый файл, имя и расположение которого зависят от того, принадлежит ли учетная запись пользователя к учетной записи участника группы локальных администраторов или обычного пользователя.

Обычный пользователь

Содержимое открытого ключа (~\.ssh\id_ed25519.pub) нужно разместить на сервере в текстовом файле в папке C:\Users\username\.ssh\. Клиентский компонент OpenSSH включает scp (служебная программа безопасной передачи файлов) для упрощения этого процесса.

В приведенном ниже примере открытый ключ копируется на сервер (username заменяется именем пользователя). Изначально необходимо будет использовать пароль для учетной записи пользователя на сервере.

Администратор

Содержимое открытого ключа (~\.ssh\id_ed25519.pub) нужно разместить на сервере в текстовом файле в папке C:\ProgramData\ssh\. Клиентский компонент OpenSSH включает scp (служебная программа безопасной передачи файлов) для упрощения этого процесса. Список управления доступом для этого файла должен быть настроен на предоставление доступа только администраторам и системе.

В приведенном ниже примере открытый ключ копируется на сервер и настраивает список управления доступом (username заменяется именем пользователя). Изначально необходимо будет использовать пароль для учетной записи пользователя на сервере.

Примечание

В этом примере показаны шаги для создания . Если он выполняется несколько раз, он будет перезаписывать этот файл каждый раз. Чтобы добавить открытый ключ для нескольких пользователей с правами администратора, необходимо добавить этот файл в каждый открытый ключ.

Эти действия завершают настройку, которая требуется для использования аутентификации OpenSSH на основе ключей в среде Windows.

Теперь пользователь может подключаться к узлу sshd с любого клиента, где есть закрытый ключ.

Установите Win32 OpenSSH на Windows Server 2016/2012 R2

В предыдущих версиях Windows 10 и Windows Server 2016/2012 R2 необходимо загрузить и установить OpenSSH с GitHub. Вам необходимо скачать версию пакета для Windows x64: OpenSSH-Win64.zip (3,5 МБ).

- Распакуйте архив в целевой каталог: C: \ OpenSSH-Win;

- Запустите привилегированный клиент PowerShell и перейдите в папку OpenSSH:

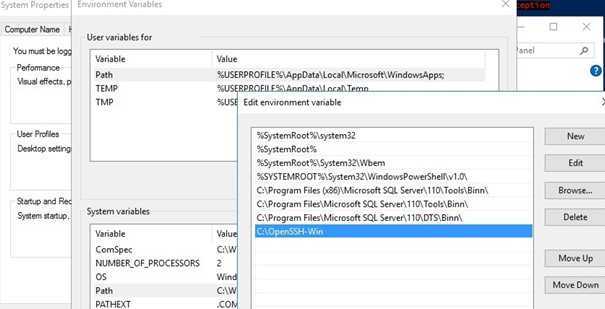

- Добавьте путь к каталогу OpenSSH в переменную среды Path (Свойства системы -> вкладка «Дополнительно» -> Переменные среды -> Выберите и измените системную переменную Path -> Добавить путь к папке OpenSSH);

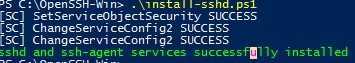

Установите сервер OpenSSH: .\install-sshd.ps1(должно появиться зеленое сообщение « Службы sshd и ssh-agent успешно установлены »);

Сгенерируйте ключи SSH для сервера (необходим для запуска службы sshd):ssh-keygen.exe –Assh-keygen: generating new host keys: RSA DSA ECDSA ED25519

![]()

- Включите автозапуск для службы SSHD и запустите его, используя следующие команды управления службой PowerShell:

- Перезагрузите компьютер:

- Используйте PowerShell, чтобы открыть TCP-порт 22 в брандмауэре Windows для входящего трафика SSH:

Настройка для пользователя

Предоставление SFTP-доступа для пользователя user1 без активной shell-оболочки c ограничением доступа только к домашней директории (chroot).

Создаём пользователя user1 с /home/user1 в качестве домашней директории и оболочкой /usr/sbin/nologin:

# adduser -d /home/user1 -s /usr/sbin/nologin

Владельцем и группой для директории, которая будет указываться как корневая ChrootDirectory, а также для её родительских директорий, должен быть root:

# chown root:root /home/user1

В противном случае пользователь не сможет загружать или изменять файлы и директории.

Устанавливаем права на чтение/запись/выполнение для корневой директории пользователя:

# chmod 755 /home/user1

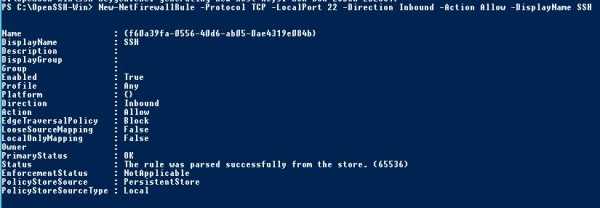

В /etc/ssh/sshd_config указываем:

# Subsystem sftp /usr/lib/openssh/sftp-server Subsystem sftp internal-sftp Match User user1 ChrootDirectory /home/user1 ForceCommand internal-sftp AllowTCPForwarding no X11Forwarding no

ChrootDirectory — поддерживает различные переменные:

%u - имя пользователя; %h - домашняя директория пользователя

Для того, чтобы user1 мог, например, загружать файлы — в корневой директории пользователя создаём директорию upload с владельцем и группой user1:

# mkdir /home/user1/upload # chown user1:user1 /home/user1/upload

Работа с текстом

Парочка полезных команд для взаимодействия с любыми видами текстов на сервере через SSH.

cat — показывает текст из выбранного файла. В качестве аргумента передаем этой утилите текстовый документ, и cat выведет в консоль его содержимое. Синтаксис:

cat путь до файла, содержимое которого надо осмотреть

Чтобы взглянуть на содержимое файла timeweb.txt, который лежит на рабочем столе, напишем в терминал:

cat ~/Desktop/timeweb.txt

head — это «голова». Она работает по схожему с cat принципу. Отображает текст из файлов, где он имеется. Разница заключается в количестве отображаемого контента. Пользователь сам выбирает, сколько строчек текста вывести на экран, поставив аргумент -n. Команда head -n 4 ~/Documents/timeweb.txt покажет только первые четыре строки документа timeweb.txt из папки Documents.

tail — это «хвост». Работает, как head, но с противоположной стороны. Команда tail -n 8 ~/Documents/timeweb.txt покажет только первые восемь строк документа timeweb.txt из папки Documents.

touch — одна из множества команд для SSH, которую используют не по назначению. У нее весьма специфичная задача по изменению времени последнего открытия отдельных элементов файловой системы. Но ее быстро перепрофилировали чуть ли не в стандартный метод создания файлов. touch ~/Desktop/timeweb.html создаст HTML-документ с именем Timeweb на рабочем столе.

vi — используя с дополнительными аргументами, можно создавать новые текстовые файлы. Например vi /путь до директории, где нужно создать новый текстовый файл/. Или же редактировать уже существующие. Чтобы изменить содержимое какого-нибудь файла в домашней папке, надо ввести: vi /home/имя учетной записи/kakoy-to-tekstoviy-file.txt. Альтернативой vi может служить nano. Более современный и лояльный к новичкам редактор. К сожалению, может отсутствовать в системе по умолчанию и требовать установки.

wc путь до файла — показывает количество символов, количество строк и слов в выбранном текстовом документе.

grep — ищет конкретный кусочек текста в большом документе или распечатке из консоли. Чтобы дать понять, как он работает, покажу пример. Буду искать слово «немного» в файле timeweb.txt, лежащем у меня на рабочем столе. Сделаю это одной командой cat ~/Desktop/timeweb.txt | grep немного. Перед grep я использовал cat, чтобы вывести содержимое документа в консоль, а потом отфильтровать.

diff — сравнивает два файла и наглядно показывает строки, в которых обнаружились различия. Синтаксис: diff название первого файла название второго файла. Это может выглядеть так:

diff timeweb-1.html timeweb-2.html

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

VestaCP

По умолчанию в VestaCP создан пользователь admin. Для подключения под данным пользователем необходимо использовать реквизиты:

- Хост: IP-адрес сервера

- Имя пользователя: admin

- Пароль: пароль пользователя admin (по умолчанию совпадает с паролем root)

- Порт: 22

После подключения вы окажетесь в директории

Директории сайтов размещаются по адресу:

Если вы создали в VestaCP дополнительного пользователя (например, user) и добавили сайт в разделе WEB от его имени, подключиться по SFTP нужно с его реквизитами:

- Хост: IP-адрес сервера

- Имя пользователя: user

- Пароль: пароль пользователя user

- Порт: 22

После подключения вы окажетесь в директории

Директории сайтов размещаются по адресу:

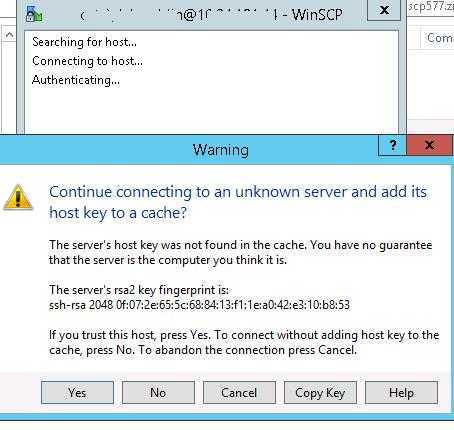

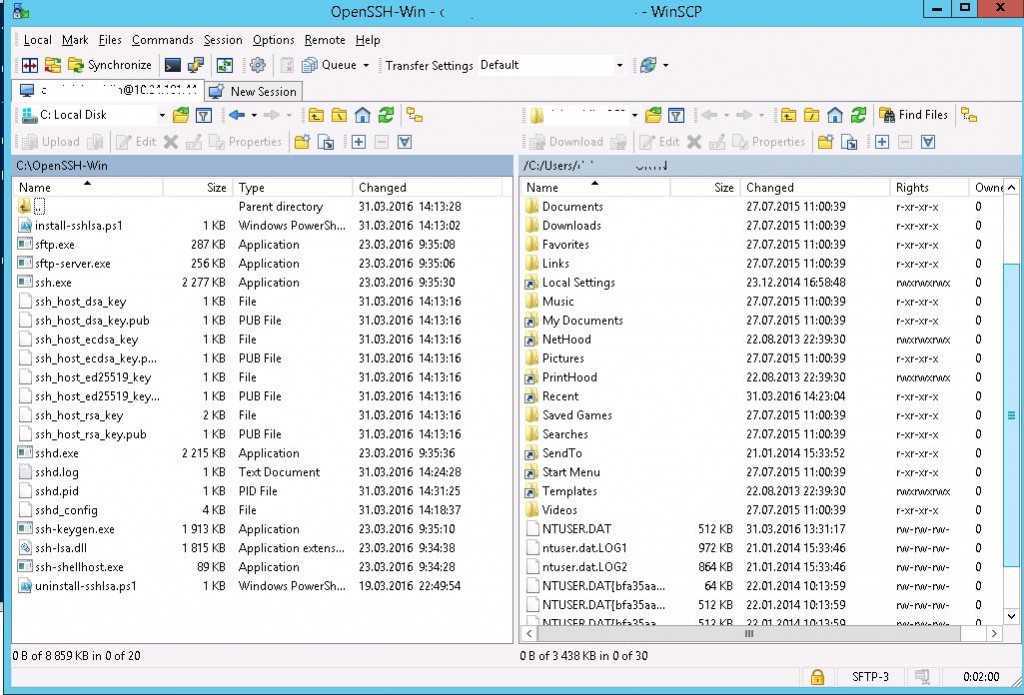

Тестирование SFTP-соединения с использованием WinSCP

Попробуем подключиться к созданному SSH-серверу по протоколу SFTP. Для этого используйте бесплатный клиент WinSCP .

В окне конфигурации подключения выберите SFTP в качестве протокола передачи файлов, укажите имя сервера и учетные данные учетной записи Windows, которая используется для подключения (также можно настроить проверку подлинности ключа).

При первой попытке подключения появляется следующее уведомление о ключе хоста, не найденном в локальном кэше.

Если все настроено правильно, клиент подключится к SFTP-серверу и отобразит список файлов в домашнем каталоге пользователя (по умолчанию это каталог с профилем пользователя).

Используя знакомый интерфейс файлового менеджера ( например, Total Commander ), вы можете копировать файлы между сервером и клиентом. Файлы передаются с использованием безопасного SFTP.

Installing SFTP/SSH Server

On Windows 10 version 1803 and newer

- In Settings app, go to Apps > Apps & features > Manage optional features.

- Locate «OpenSSH server» feature, expand it, and select Install.

Binaries are installed to %WINDIR%System32OpenSSH. Configuration file (sshd_config) and host keys are installed to %ProgramData%ssh (only after the server is started for the first ).

You may still want to use the following manual installation if you want to install a newer version of OpenSSH than the one built into Windows 10.

On earlier versions of Windows

- Download the latest OpenSSH for Windows binaries (package OpenSSH-Win64.zip or OpenSSH-Win32.zip)

- As the Administrator, ct the package to C:Program FilesOpenSSH

- As the Administrator, install sshd and ssh-agent services:

powershell.exe -ExecutionPolicy Bypass -File install-sshd.ps1

Как работают триггеры SFTP-SSH

Поведение опроса

Триггеры SFTP-SSH работают путем опроса файловой системы SFTP и поиска любого файла, который был изменен со времени последнего опроса. При изменении файлов некоторые средства позволяют сохранить метку времени. В этом случае необходимо отключить эту функцию, чтобы триггер мог работать. Ниже приведены некоторые распространенные параметры:

| Клиент SFTP | Действие |

|---|---|

| Winscp | Выберите Параметры > Настройки > Перенос > Изменить > Сохранение метки времени > Отключить |

| FileZilla | Выберите Перенос > Preserve timestamps of transferred files (Сохранение метки времени перенесенных файлов) > Отключить. |

Найдя новый файл, триггер проверяет, записан ли файл полностью, а не частично. Например, во время проверки файлового сервера триггером в файл могут вноситься изменения. Чтобы избежать возврата частично записанного файла, триггер отмечает метку времени для файла с последними изменениями и не возвращает его сразу. Он возвращает его только при повторном опросе сервера. Иногда такое поведение может вызвать задержку, которая удваивает интервал опроса триггера.

Сдвиг и смещение повторения триггера

Триггеры на основе подключения, для которых необходимо сначала создать подключение (например, триггер SFTP-SSH), отличаются от встроенных триггеров, которые изначально выполняются в Azure Logic Apps (например, триггер Recurrence). В триггерах повторения на основе подключения расписание повторения является не единственным фактором, который управляет выполнением, а часовой пояс определяет только исходное время начала. Последующие запуски зависят от расписания повторения, последнего выполнения триггера и других факторов, которые могут привести к смещению времени выполнения или непредвиденному поведению. Например, непредвиденное поведение может включать в себя сбой при переходе на летнее и зимнее время. Чтобы убедиться в том, что время повторения не сдвинется при переходе на зимнее или летнее время, настройте повторение вручную. Таким образом ваш рабочий процесс продолжит выполняться в ожидаемое время. В противном случае время запуска сдвинется на один час вперед при переходе на летнее время и на один час назад — при переходе на зимнее время. Дополнительные сведения см. в разделе .

Доступ и управление SFTP сервером

На клиентской стороне, вы можете входить в SFTP сервер следующим образом. Пользователям устанавливается корневой каталог в его собственной домашней папке, и никакие другие директории на сервере не видны для пользователя.

$ sftp 's password: Connected to 192.168.1.37. sftp> pwd Remote working directory: / sftp>

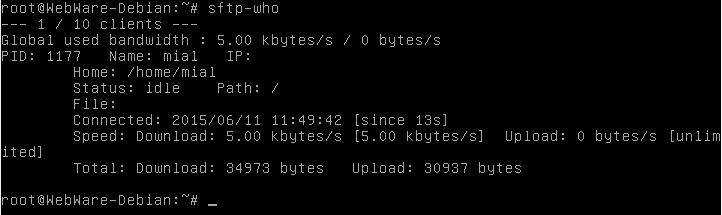

На серверной стороне SFTP вы можете управлять SFTP сервером и его пользователями следующим образом.

Для мониторинга пользователей SFTP, которые в данный момент подключены:

$ sftp-who --- 1 / 10 clients ---

Чтобы принудительно отключить определённого пользователя SFTP:

$ sudo sftp-kill mial

Ограничения

-

В настоящее время соединитель SFTP-SSH не поддерживает следующие SFTP-серверы:

- IBM DataPower;

- MessageWay;

- OpenText Secure MFT;

- OpenText GXS.

-

Операции SFTP-SSH, поддерживающие фрагментирование, могут обрабатывать файлы размером до 1 ГБ, а действия SFTP, которые не поддерживают фрагментацию, могут обрабатывать файлы размером до 50 МБ. Размер блока по умолчанию — 15 МБ. Однако этот размер может динамически изменяться, начиная с 5 МБ и постепенно увеличиваясь до 50 МБ. Динамическое изменение размера зависит от таких факторов, как задержка сети, время оклика сервера и т. д.

Примечание

Для приложений логики в среде службы интеграции (ISE) версия этого соединителя с меткой ISE при фрагментировании , а не размер блока.

Размер блока связан с подключением. Этот атрибут означает, что одно и то же подключение можно использовать как для действий, поддерживающих фрагментирование, так и для действий, которые его не поддерживают. В этом случае размер блока для действий, которые не поддерживают фрагментирование, находится в диапазоне 5–50 МБ. В этой таблице показано, какие действия SFTP поддерживают фрагментирование.

Действие Поддержка фрагментирования Поддержка переопределения размера блока Копировать файл Нет Неприменимо Создание файла Да Да Создание папки Неприменимо Неприменимо Удалить файл Неприменимо Неприменимо Извлечение архива в папку Неприменимо Неприменимо Получение содержимого файла Да Да Получение содержимого файла с помощью пути Да Да Получение метаданных файла Неприменимо Неприменимо Получение метаданных файла с помощью пути Неприменимо Неприменимо Вывод списка файлов в папке Неприменимо Неприменимо Переименовать файл Неприменимо Неприменимо Обновление файла Нет Неприменимо -

-

Используйте триггер SFTP-SSH, который возвращает только свойства файла. В описании имен этих триггеров указано (properties only) (Только свойства).

-

Возьмите за образец триггер с действием SFTP-SSH Get File Content. Это действие считывает весь файл и неявно использует фрагментирование сообщений.

-

Предварительные требования

-

Подписка Azure. Если у вас еще нет подписки Azure, зарегистрируйтесь для получения бесплатной учетной записи Azure.

-

Адрес SFTP-сервера и данные учетной записи, которые позволят приложению логики получить доступ к учетной записи SFTP. Вам также необходим доступ к закрытому ключу SSH и паролю закрытого ключа SSH. Для передачи больших файлов с использованием фрагментирования требуется доступ на чтение и запись к корневой папке на SFTP-сервере. В противном случае возникнет ошибка «401 Unauthorized» (401: не авторизовано).

Соединитель SFTP-SSH поддерживает проверку подлинности с закрытым ключом и проверку пароля. Однако соединитель SFTP-SSH поддерживает только приведенные ниже форматы закрытых ключей, алгоритмы шифрования, отпечатки и алгоритмы обмена ключами:

- Форматы закрытого ключа: ключи RSA и DSA в форматах OpenSSH и ssh.com. Если используется закрытый ключ в формате файла PuTTY (PPK-файл), сначала .

- Алгоритмы шифрования. DES-EDE3-CBC, DES-EDE3-CFB, DES CBC, AES-128-CBC, AES-192-CBC и AES-256-CBC.

- Отпечаток. MD5

- Алгоритмы обмена ключами: curve25519-sha256, curve25519-sha256@libssh.org, ecdh-sha2-nistp256, ecdh-sha2-nistp384, ecdh-sha2-nistp521, diffie-hellman-group-exchange-sha256, diffie-hellman-group-exchange-sha1, diffie-hellman-group16-sha512, diffie-hellman-group14-sha256, diffie-hellman-group14-sha1, and diffie-hellman-group1-sha1

После добавления триггера или действия SFTP-SSH в рабочий процесс необходимо указать сведения о подключении к SFTP-серверу. При предоставлении закрытого ключа SSH для этого подключения не вводите и не изменяйте этот ключ вручную _, так как это может привести к сбою подключения. Вместо этого убедитесь, что вы _скопировали ключ_ из файла закрытого ключа SSH, и _ вставьте этот ключ в сведения о подключении. Дополнительные сведения см. в разделе далее в этой статье.

-

Базовые знания создания приложений логики.

-

Рабочий процесс приложения логики, из которого необходимо получить доступ к учетной записи SFTP. Чтобы начать работу с триггером SFTP-SSH, создайте пустой рабочий процесс приложения логики. Чтобы использовать действие SFTP-SSH, запустите рабочий процесс с другим триггером, например триггером Recurrence.

Заключение

На смену ftp приходит sftp. Я давно пользуюсь этим для доступа к отдельным файлам на сервере. Но есть большой минус — скорость по sftp низкая. Когда приходится качать что-то объемное, начинаешь грустить. Это нужно учитывать. Для работы с исходниками сайтов существующей скорости вполне достаточно. Для передачи объемных файлов нужно искать другие варианты подключения, тот же ftp, либо через vpn cifs или nfs.

Еще плюс такого решения — можно настроить авторизацию по сертификату. Получается удобно и безопасно. Легко подключиться по 22-м порту, плюс пароли не нужны, авторизуешься автоматически сертификатом. Настроить это не сложно, в интернете масса инструкций на тему авторизации по ssh с помощью сертификатов.

Онлайн курсы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курсы по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Помимо официальной программы, в курсах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте .

Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курсов:

- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.

![Ssh file transfer protocol (sftp) настройка под хостинг apache [айти бубен]](http://smartshop124.ru/wp-content/uploads/1/9/1/19181b96cc7529430f3b5884bf502a8d.jpeg)

![Настройка sftp доступа по openssh [enchanted technology]](http://smartshop124.ru/wp-content/uploads/2/6/c/26ce6b496a42b3b151fad2a726cc0bc7.jpeg)

![Настройка sftp доступа по openssh [enchanted technology]](http://smartshop124.ru/wp-content/uploads/6/5/2/6526837d711057c0062648448bbf9ca3.jpeg)

![Ssh file transfer protocol (sftp) настройка под хостинг apache [айти бубен]](http://smartshop124.ru/wp-content/uploads/5/f/e/5fe82ce70ba16faf7c835cc2113ee537.jpeg)