Поиск PowerShell в Windows 11, 10, 8.1, 8.0 и 7

Иногда найти консоль или ISE (интегрированную среду сценариев) PowerShell в Windows бывает непросто, так как их расположение в разных версиях Windows отличается.

Следующие таблицы помогут найти PowerShell в вашей версии Windows. Все указанные версии являются оригинальными, сразу после выпуска и без обновлений.

Консоль

| Версия | Location |

|---|---|

| Windows 10, 11 | Щелкните значок Windows в левом нижнем углу и начните вводить PowerShell. |

| Windows 8.1, 8.0 | На начальном экране начните вводить PowerShell.Если вы находитесь на рабочем столе, щелкните значок Windows в левом нижнем углу и начните вводить PowerShell. |

| Windows 7 с пакетом обновления 1 (SP1) | Щелкните значок Windows в левом нижнем углу и в поле поиска начните вводить PowerShell. |

ISE

| Версия | Location |

|---|---|

| Windows 10, 11 | Щелкните значок Windows в левом нижнем углу и начните вводить ISE. |

| Windows 8.1, 8.0 | На начальном экране введите PowerShell ISE.Если вы находитесь на рабочем столе, щелкните значок Windows в левом нижнем углу и введите PowerShell ISE. |

| Windows 7 с пакетом обновления 1 (SP1) | Щелкните значок Windows в левом нижнем углу и в поле поиска начните вводить PowerShell. |

Требования к операционной системе

Windows PowerShell 5.1

Windows PowerShell 5.1 выполняется в следующих версиях Windows: Для запуска Windows PowerShell 5.1 установите Windows Management Framework 5.1. Дополнительные сведения см. в статье Установка и настройка WMF 5.1.

| Версия Windows | Требования к системе |

|---|---|

| Windows Server 2022 | Устанавливается по умолчанию |

| Windows Server 2019 | Устанавливается по умолчанию |

| Windows Server 2016 | Устанавливается по умолчанию |

| Windows Server 2012 R2 | Установите Windows Management Framework 5.1 |

| Windows Server 2012 | Установите Windows Management Framework 5.1 |

| Windows Server 2008 R2 с пакетом обновления 1 (SP1) | Установите Windows Management Framework 5.1 |

| Windows 11 | Устанавливается по умолчанию |

| Windows 10 версии 1607 и выше | Устанавливается по умолчанию |

| Windows 10 версии 1507, 1511 | Установите Windows Management Framework 5.1 |

| Windows 8.1 | Установите Windows Management Framework 5.1 |

| Windows 7 с пакетом обновления 1 (SP1) | Установите Windows Management Framework 5.1 |

Windows PowerShell 5.0

Windows PowerShell 5.0 работает в следующих версиях Windows. Для запуска Windows PowerShell 5.0 установите Windows Management Framework 5.1. Дополнительные сведения см. в статье Установка и настройка WMF 5.1. Windows Management Framework 5.1 заменяет Windows Management Framework 5.0.

| Версия Windows | Требования к системе |

|---|---|

| Windows Server 2022 | Более поздняя версия устанавливается по умолчанию |

| Windows Server 2019 | Более поздняя версия устанавливается по умолчанию |

| Windows Server 2016 | Более поздняя версия устанавливается по умолчанию |

| Windows Server 2012 R2 | Установите Windows Management Framework 5.1 |

| Windows Server 2012 | Установите Windows Management Framework 5.1 |

| Windows Server 2008 R2 с пакетом обновления 1 (SP1) | Установите Windows Management Framework 5.1 |

| Windows 11 | Более поздняя версия устанавливается по умолчанию |

| Windows 10 версии 1607 и выше | Более поздняя версия устанавливается по умолчанию |

| Windows 10 версии 1507, 1511 | Устанавливается по умолчанию |

| Windows 8.1 | Установите Windows Management Framework 5.1 |

| Windows 7 с пакетом обновления 1 (SP1) | Установите Windows Management Framework 5.1 |

Windows PowerShell 4.0

Windows PowerShell 4.0 выполняется в следующих версиях Windows: Чтобы запустить Windows PowerShell 4.0, установите указанную версию Windows Management Framework для вашей операционной системы.

| Версия Windows | Требования к системе |

|---|---|

| Windows 8.1 | Устанавливается по умолчанию |

| Windows Server 2012 R2 | Устанавливается по умолчанию |

| Windows 7 с пакетом обновления 1 (SP1) | Установите Windows Management Framework 4.0 |

| Windows Server 2008 R2 с пакетом обновления 1 (SP1) | Установите Windows Management Framework 4.0 |

Windows PowerShell 3.0

Windows PowerShell 3.0 выполняется в следующих версиях Windows: Чтобы запустить Windows PowerShell 3.0, установите указанную версию Windows Management Framework для вашей операционной системы.

| Версия Windows | Требования к системе |

|---|---|

| Windows 8 | Устанавливается по умолчанию |

| Windows Server 2012 | Устанавливается по умолчанию |

| Windows 7 с пакетом обновления 1 (SP1) | Установите Windows Management Framework 3.0 |

| Windows Server 2008 R2 с пакетом обновления 1 (SP1) | Установите Windows Management Framework 3.0 |

| Windows Server 2008 с пакетом обновления 2 (SP2) | Установите Windows Management Framework 3.0 |

Подробное описание

в PowerShell имеются групповая политика параметры, помогающие определить единообразные значения конфигурации для Windows компьютеров в корпоративной среде.

Параметры групповая политика PowerShell находятся в следующих групповая политика путях:

Параметры групповой политики в пути конфигурации пользователя имеют приоритет над параметрами групповая политика в пути конфигурации компьютера.

В PowerShell 7 предусмотрены шаблоны групповой политики и скрипт установки в .

Инструменты групповой политики используют файлы административных шаблонов (с расширениями , ) для заполнения параметров политики в пользовательском интерфейсе. Это позволяет администраторам управлять параметрами политики на основе реестра. Сценарий устанавливает PowerShell Core административные шаблоны на локальном компьютере.

После установки шаблонов эти параметры можно изменить в редакторе групповая политика ( ).

Существуют следующие политики.

- Конфигурация сеанса консоли — задает конечную точку конфигурации, в которой выполняется PowerShell.

- Включить ведение журнала модуля: задает свойство LogPipelineExecutionDetails модулей.

- «Включить регистрацию блоков сценариев PowerShell» — включает подробное ведение журнала всех скриптов PowerShell.

- «Включить выполнение сценариев» — задает политику выполнения PowerShell.

- «Включить транскрипции PowerShell» — включает запись входных и выходных данных команд PowerShell в виде текстовых расшифровок

- Задайте исходный путь по умолчанию для : задает для обновляемой справки каталог, а не Интернет.

каждый параметр групповая политика PowerShell имеет параметр («использовать параметр политики Windows PowerShell») для использования значения, аналогичного параметру Windows PowerShell групповая политика, который находится в следующих групповая политика путях:

Примечание

Эти Административные шаблоны PowerShell Core не включают параметры для Windows PowerShell. Дополнительные сведения о получении других шаблонов и настройке групповой политики см. в статье Создание центрального хранилища для групповая политика административные шаблоны в Windows и управление им.

Политика выполнения

Используйте следующую процедуру, чтобы задать для политики выполнения значение RemoteSigned в Service Manager. Это необходимо для включения импорта модулей Service Managerных командлетов, автоматически или вручную.

эту команду необходимо выполнить только один раз на компьютере, где предполагается использовать командлеты Windows PowerShell для Service Manager.

Установка политики выполнения

-

на компьютере, где требуется запустить Windows PowerShell, нажмите кнопку пуск, выберите пункт все программы, затем Microsoft System Center , щелкните Service Manager, а затем — оболочка Service Manager.

-

в командной строке Windows PowerShell введите следующую команду и нажмите клавишу ввод:

-

Введите Exit и нажмите клавишу ВВОД, чтобы закрыть окно Администратор: Windows PowerShell .

Подписать сценарий

После создания самозаверяющего сертификата можно подписывать сценарии. Если вы используете политику выполнения AllSigned , подписывание сценария позволяет запустить сценарий на компьютере.

Следующий пример скрипта подписывает скрипт. Однако при использовании политики выполнения AllSigned необходимо подписать сценарий перед запуском.

Важно!

Скрипт должен быть сохранен с использованием кодировки ASCII или UTF8NoBOM. Вы можете подписать файл сценария, который использует другую кодировку. Но сценарий не запускается, или модуль, содержащий скрипт, не удается импортировать.

Чтобы использовать этот сценарий, скопируйте следующий текст в текстовый файл и присвойте ему имя .

Чтобы подписать файл скрипта, введите в командной строке PowerShell следующие команды:

После подписания скрипта его можно запустить на локальном компьютере. Однако сценарий не будет выполняться на компьютерах, на которых политика выполнения PowerShell требует наличия цифровой подписи от доверенного центра сертификации. При попытке PowerShell отобразится следующее сообщение об ошибке:

Если PowerShell отображает это сообщение при выполнении скрипта, который не был написан, обработайте файл так, как если бы вы ни использовали любой неподписанный сценарий. Проверьте код, чтобы определить, можно ли доверять сценарию.

Запуск скриптов PowerShell

PowerShell — это новая командная оболочка для Windows, которая по задумкам Microsoft должна вытеснить и заменить cmd. По-умолчанию, эта оболочка уже идет в составе Windows 7 и выше. Если у вас более старая операционная система или вы просто хотите скачать более свежую версию PowerShell, сделать это можно здесь: -us/scriptcenter/

Как запустить скрипт PowerShell?

Есть несколько различных способов запуска скрипта, ниже приведены основные:

- Запустить оболочку PowerShell и в ней запустить скрипт (ввести путь до файла и имя файла, например, так: C:\Scripts\, или перейти в папку скрипта командой cd C:\Scripts и запустить его командой .\)Оболочку можно найти и запустить множеством способов. Один из способов — через меню «Пуск». Для Windows 7 — нужно зайти во «Все программы» — «Стандартные» — «Windows PowerShell» и запустить оболочку «Windows PowerShell». Для Windows 10 — нужно найти группу на букву «W» и в ней вы найдете «Windows PowerShell».

- Запустить «Интегрированную среду сценариев Windows PowerShell ISE» — это программа — среда разработки, позволяющая редактировать и отлаживать скрипты PowerShell, которая так же есть по-умолчанию вместе с самим PowerShell. Запустив ее, нужно просто нажать кнопку «Открыть» или зайти в меню Файл — Открыть и выбрать нужный скрипт, затем нажать F5 или кнопку «Выполнить скрипт».Найти Windows PowerShell ISE можно там же, где и оболочку PowerShell — в меню «Пуск».

- Запустить стандартную коммандную строку и в ней написать:powershell -file (пример: powershell -file )

Если вы раньше не запускали скрипты PowerShell, то скорее всего, вы получите сообщение: Не удается загрузить файл , так как выполнение скриптов запрещено для данной системы. Введите «get-help about_signing» для получения дополнительных сведений. Связано это с тем, что из соображений безопасности и недопущения случайного выполнения вредоносного кода, все скрипты должны быть подписаны цифровой подписью.

Как разрешить выполнение неподписанного скрипта PowerShell?

1. В оболочке PowerShell, перед тем как запускать скрипт, выполнить команду, разрешающую выполнение неподписанных скриптов для текущего сеанса оболочки:

Set-ExecutionPolicy RemoteSigned -Scope Process

2. При запуске из стандартной коммандной строки использовать параметр -executionpolicy, т.е. запускать скрипт так:

powershell -executionpolicy RemoteSigned -file

Оба способа устанавливают политику только для текущего сеанса, при этом, политика безопасности выполнения скриптов PowerShell, прописанная в реестре, не будет изменена и останется прежней. Если вы хотите поменять политику безопасности выполнения скриптов «на постоянно», то используйте такой способ:

3. Разрешить запуск навсегда: запустить оболочку PowerShell от имени «Администратора», затем выполните команду:

Set-ExecutionPolicy RemoteSigned

Однако, я бы не рекомендовал такой способ, чтобы не подвергать ваш компьютер возможным угрозам, т.к. так вы разрешаете выполнение скриптов всем и всегда.

Примечание: Если скрипт был загружен из интернета, то чтобы избежать запроса на подтверждение запуска, нужно вместо RemoteSigned использовать Bypass — полное отключение любых запросов и предупреждений.

Как запустить скрипт PowerShell в фоновом режиме?

Для этого достаточно использовать параметр запуска -WindowStyle, который может принимать значения: Normal, Minimized, Maximized и Hidden. Таким образом, чтобы запустить неподписанный скрипт в фоновом режиме, нужно выполнить команду:

powershell -executionpolicy RemoteSigned -WindowStyle Hidden -file

Так же можно еще при желании добавить -NonInteractive, чтобы скрипт не задавал никаких вопросов. Таким образом, скрипт выполнится незаметно для пользователя. Будmте внимательны, используя такой способ.

Запуск скрипта PowerShell c параметрами

Собственно запуск нужно делать как если бы вы запускали обычную программу или bat-файл с параметрами. Например, для запуска скрипта с параметрами из командной, можно написать такую команду:

powershell -executionpolicy RemoteSigned -file param1 param2 «еще один текстовый параметр»

В самом скрипте вы можете получить эти параметры так:

param ($var1, $var2, $var3) echo $var1, $var2, $var3

В интегрированной среде PowerShell ISE запустить скрипт с параметрами можно аналогично, используя область команд.

Description

The cmdlet changes PowerShell execution policies for Windows computers. For

more information, see about_Execution_Policies.

Beginning in PowerShell 6.0 for non-Windows computers, the default execution policy is

Unrestricted and can’t be changed. The cmdlet is available, but PowerShell

displays a console message that it’s not supported.

An execution policy is part of the PowerShell security strategy. Execution policies determine

whether you can load configuration files, such as your PowerShell profile, or run scripts. And,

whether scripts must be digitally signed before they are run.

The cmdlet’s default scope is LocalMachine, which affects everyone who

uses the computer. To change the execution policy for LocalMachine, start PowerShell with Run

as Administrator.

To display the execution policies for each scope in the order of precedence, use

. To see the effective execution policy for your PowerShell session use

with no parameters.

Parameters

-Confirm

Prompts you for confirmation before running the cmdlet.

| Type: | SwitchParameter |

| Aliases: | cf |

| Position: | Named |

| Default value: | False |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

-ExecutionPolicy

Specifies the execution policy. If there are no Group Policies and each scope’s execution policy is

set to Undefined, then Restricted becomes the effective policy for all users.

The acceptable execution policy values are as follows:

-

AllSigned. Requires that all scripts and configuration files are signed by a trusted

publisher, including scripts written on the local computer. - Bypass. Nothing is blocked and there are no warnings or prompts.

-

Default. Sets the default execution policy. Restricted for Windows clients or

RemoteSigned for Windows servers. -

RemoteSigned. Requires that all scripts and configuration files downloaded from the Internet

are signed by a trusted publisher. The default execution policy for Windows server computers. -

Restricted. Doesn’t load configuration files or run scripts. The default execution policy for

Windows client computers. -

Undefined. No execution policy is set for the scope. Removes an assigned execution policy from

a scope that is not set by a Group Policy. If the execution policy in all scopes is Undefined,

the effective execution policy is Restricted. -

Unrestricted. Beginning in PowerShell 6.0, this is the default execution policy for

non-Windows computers and can’t be changed. Loads all configuration files and runs all scripts. If

you run an unsigned script that was downloaded from the internet, you’re prompted for permission

before it runs.

| Type: | ExecutionPolicy |

| Accepted values: | AllSigned, Bypass, Default, RemoteSigned, Restricted, Undefined, Unrestricted |

| Position: | |

| Default value: | None |

| Accept pipeline input: | True |

| Accept wildcard characters: | False |

-Force

Suppresses all the confirmation prompts. Use caution with this parameter to avoid unexpected

results.

| Type: | SwitchParameter |

| Position: | Named |

| Default value: | False |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

-Scope

Specifies the scope that is affected by an execution policy. The default scope is LocalMachine.

The effective execution policy is determined by the order of precedence as follows:

- MachinePolicy. Set by a Group Policy for all users of the computer.

- UserPolicy. Set by a Group Policy for the current user of the computer.

- Process. Affects only the current PowerShell session.

- CurrentUser. Affects only the current user.

- LocalMachine. Default scope that affects all users of the computer.

The Process scope only affects the current PowerShell session. The execution policy is saved in

the environment variable , rather than the registry. When the

PowerShell session is closed, the variable and value are deleted.

Execution policies for the CurrentUser scope are written to the registry hive

HKEY_LOCAL_USER.

Execution policies for the LocalMachine scope are written to the registry hive

HKEY_LOCAL_MACHINE.

| Type: | ExecutionPolicyScope |

| Accepted values: | CurrentUser, LocalMachine, MachinePolicy, Process, UserPolicy |

| Position: | 1 |

| Default value: | LocalMachine |

| Accept pipeline input: | True |

| Accept wildcard characters: | False |

-WhatIf

Shows what would happen if the cmdlet runs. The cmdlet is not run.

| Type: | SwitchParameter |

| Aliases: | wi |

| Position: | Named |

| Default value: | False |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

Создание самозаверяющего сертификата.

Чтобы создать самозаверяющий сертификат, используйте командлет New-SelfSignedCertificate в модуле PKI. этот модуль появился в PowerShell 3,0 и входит в Windows 8 и Windows Server 2012. Дополнительные сведения см. в разделе справки по командлету.

Использование Makecert.exe

чтобы создать самозаверяющий сертификат в более ранних версиях Windows, используйте средство создания сертификатов . это средство входит в состав пакета SDK для Microsoft .NET (версии 1,1 и более поздних) и в Microsoft Windows SDK.

Дополнительные сведения о синтаксисе и описаниях параметров средства см. в разделе средство создания сертификатов (MakeCert.exe).

Чтобы использовать средство для создания сертификата, выполните следующие команды в окне командной строки пакета SDK.

Примечание

Первая команда создает локальный центр сертификации для компьютера.

Вторая команда создает личный сертификат из центра сертификации. Вы можете скопировать или ввести команды в том виде, в каком они отображаются. Подстановки не требуются, хотя имя сертификата можно изменить.

Средство предложит ввести пароль закрытого ключа. Пароль гарантирует, что никто не сможет использовать сертификат или получить к нему доступ без вашего согласия. Создайте и введите пароль, который вы можете запомнить. Этот пароль будет использоваться позже для получения сертификата.

Чтобы убедиться, что сертификат создан правильно, выполните следующую команду, чтобы получить сертификат в хранилище сертификатов на компьютере. Файл сертификата не будет найден в каталоге файловой системы.

В командной строке PowerShell введите следующее:

Эта команда использует поставщик сертификата PowerShell для просмотра сведений о сертификате.

Если сертификат создан, в выходных данных отображается отпечаток , который определяет сертификат в дисплее, похожем на следующий:

Прежде чем пользоваться скриптами

При эксплуатации VBS возникает много проблем, от коих разработчики PowerShell избавились напрочь, если скриптовую безопасность не понижать для удовлетворения скриптовых запросов пользователя или решения задач, связанных с уровнем защищенности операционной системы.

Запуск скачанного скрипта на пользовательской машине – простой и действенный вариант распространения вредоносного программного обеспечения или кражи персональной информации злоумышленниками.

Всё происходит из-за элементарного незнания содержимого скриптового файла (ps1) и желания побыстрее решить свои задачи за счёт труда других. Объекты, контролирующие уровень безопасности выполнения сценариев, создают окружение, в котором запустить скрипт невозможно.

Преднамеренный запуск макросов происходит после изменения уровня безопасности, если юзер даст добро, осознавая, что он делает, и зная наверняка, что в файле *.ps1 находится.

По причине неудобства конфигурации защиты для людей, нуждающихся в реализации и выполнении собственных сценариев, существует возможность изменения конфигурации.

Здесь можно как снизить защиту до минимума, так и разумно лавировать между возможность открыть дыры для проникновения вредоносного ПО в систему и удобством в работе с PowerShell.

Оболочка обладает тремя уровнями безопасности:

- файлы с расширением ps1 не идентифицируются системой как исполняемые и обозначаются как неизвестные или текстовые (по двойному клику открываются в используемом на компьютере по умолчанию текстовом редакторе);

- оболочка позволяет выполнять скрипты после указания к ним полного пути, скриптовые файлы в текущей директории не ищутся, делая невозможным выполнения макросов, расположенных в текущем каталоге;

- запуск встроенного скрипта Execution Policy, отвечающего за добавление в перечень разрешенных скриптов требуемого.

Даже не думайте изменять конфигурацию, понизив её хотя бы до второго уровня, не ознакомившись с основами PowerShell, пока не начнёте хотя бы поверхностно понимать содержимое файлов *.ps1.

Существует и понятие политики выполнения, созданной с целью предотвратить случайный запуск сценариев. Настроек политики запуска существует целых пять:

- ограниченные – установлены по умолчанию, выполняются только подписанные Microsoft сценарии, позволяющие получать информацию об аппаратной и программной оболочке компьютера;

- имеющих подпись удаленных файлов – выполнять можно все макросы, но загруженные с интернета или присланные по почте файлы должны быть подписанными;

- имеющих цифровую подпись от надежного источника – выполняются все подписанные сценарии;

- неограниченные – запуск любых макросов;

- обходные – предназначены для программистов, которые создают собственную систему безопасности, а не используют представленную в оболочке.

Проверить текущее состояние политики запуска можно командой «Get-ExecutionPolicy». Какой бы ни была политика безопасности, пользователь не сможет запустить скрипт, в котором содержатся команды, на выполнение коих у него недостаточно привилегий.

Управление политикой выполнения с помощью PowerShell

Чтобы получить действующую политику выполнения для текущего сеанса PowerShell, используйте командлет.

Следующая команда получает действующую политику выполнения:

Чтобы получить все политики выполнения, влияющие на текущий сеанс, и отобразить их в порядке очередности:

Результат выглядит примерно так, как показано в следующем примере:

В этом случае действующая политика выполнения — RemoteSigned , так как политика выполнения для текущего пользователя имеет приоритет над политикой выполнения, заданной для локального компьютера.

Чтобы получить политику выполнения, заданную для определенной области, используйте Scope параметр .

Например, следующая команда возвращает политику выполнения для области CurrentUser :

Изменение политики выполнения

чтобы изменить политику выполнения PowerShell на Windows компьютере, используйте командлет. Изменение вступает в силу немедленно. Вам не нужно перезапускать PowerShell.

Если задать политику выполнения для областей LocalMachine или CurrentUser, это изменение будет сохранено в реестре и останется эффективным, пока вы не измените его.

Если задать политику выполнения для Process области, она не будет сохранена в реестре. Политика выполнения сохраняется до закрытия текущего процесса и любых дочерних процессов.

Примечание

в Windows Vista и более поздних версиях Windows для выполнения команд, изменяющих политику выполнения для локального компьютера, область LocalMachine , запустите PowerShell с параметром запуск от имени администратора .

Чтобы изменить политику выполнения, выполните следующие действия.

Пример:

Чтобы задать политику выполнения в определенной области, выполните следующие действия.

Пример:

Команда для изменения политики выполнения может быть выполнена, но не будет изменена действующая политика выполнения.

Например, команда, которая задает политику выполнения для локального компьютера, может быть выполнена, но переопределена политикой выполнения для текущего пользователя.

Удаление политики выполнения

Чтобы удалить политику выполнения для определенной области, задайте для политики выполнения значение Undefined .

Например, чтобы удалить политику выполнения для всех пользователей локального компьютера, выполните следующие действия.

Чтобы удалить политику выполнения для Scope :

если в какой-либо области не задана политика выполнения, действующая политика выполнения — это значение Restricted по умолчанию для клиентов Windows.

Задание другой политики для одного сеанса

Параметр ExecutionPolicy параметра можно использовать для установки политики выполнения для нового сеанса PowerShell. Политика влияет только на текущий сеанс и дочерние сеансы.

Чтобы задать политику выполнения для нового сеанса, запустите PowerShell из командной строки, например или из PowerShell, а затем используйте параметр ExecutionPolicy из для установки политики выполнения.

Пример:

Заданная политика выполнения не хранится в реестре. Вместо этого он хранится в переменной среды. Переменная удаляется при закрытии сеанса, в котором задана политика. Вы не можете изменить политику, изменив значение переменной.

Во время сеанса политика выполнения, заданная для сеанса, имеет приоритет над политикой выполнения, заданной в реестре для локального компьютера или текущего пользователя. Однако он не имеет приоритета над политикой выполнения, заданной с помощью групповая политика.

Стандартные способ запуска

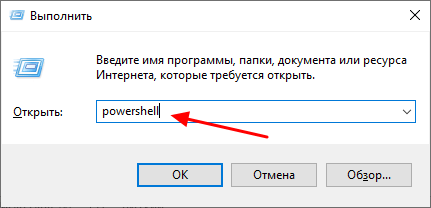

Пожалуй, самый простой способ запустить программу Windows PowerShell это воспользоваться меню «Выполнить». Как в Windows 7, так и в случае Windows 10, меню «Выполнить» можно вызвать при помощи комбинации клавиш Win-R. После нажатия данной комбинации клавиш появляется небольшое окно с текстовым полем для ввода команды. Чтобы запустить данную программу введите команду «powershell» и нажмите на клавишу ввода.

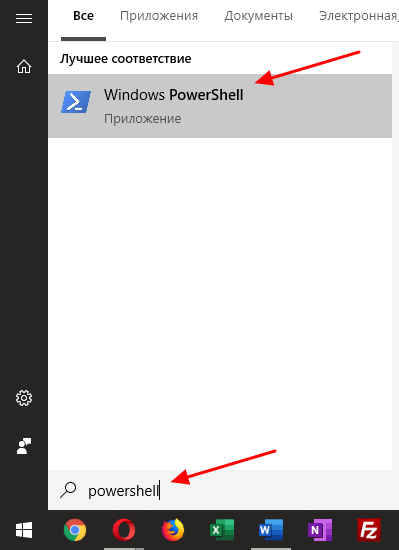

Еще один простой способ запуска Windows PowerShell – это поиск в меню «Пуск». Чтобы воспользоваться данным вариантом просто откройте меню «Пуск» и введите в поиск название программы. После этого операционная система найдет нужную программу и предложит ее открыть.

После этого программу можно запустить, просто кликнув по ней в результатах поиска. Оба этих способа одинаково работают что в Windows 7, что в Windows 10.

Устранение проблем с конфигурацией компьютера

В этом разделе обсуждаются проблемы удаленного взаимодействия, связанные с определенными конфигурациями компьютера, домена или предприятия.

Настройка удаленного взаимодействия на альтернативных портах

Удаленное взаимодействие PowerShell по умолчанию использует порт 80 для транспорта HTTP. Порт по умолчанию используется каждый раз, когда пользователь не задает параметры ConnectionURI или Port в удаленной команде.

Чтобы изменить порт по умолчанию, используемый PowerShell, используйте командлет на диске WSMan:, чтобы изменить значение порта на конечном узле прослушивателя.

Например, следующая команда изменяет порт по умолчанию на 8080.

Настройка удаленного взаимодействия с помощью прокси-сервера

Поскольку удаленное взаимодействие PowerShell использует протокол HTTP, на него влияют параметры HTTP-прокси. В организациях, имеющих прокси-серверы, пользователи не могут напрямую получить доступ к удаленному компьютеру PowerShell.

Чтобы устранить эту проблему, используйте параметры настройки прокси-сервера в удаленной команде. Доступны следующие параметры.

- проксякцесстипе

- проксяусентикатион

- ProxyCredential

Чтобы задать эти параметры для определенной команды, выполните следующую процедуру.

-

Используйте параметры проксякцесстипе, проксяусентикатион и ProxyCredential командлета, чтобы создать объект параметров сеанса с параметрами прокси-сервера для вашей организации. Сохраните объект параметра — это переменная.

-

Используйте переменную, содержащую объект Option, в качестве значения параметра SessionOption команды, или .

Например, следующая команда создает объект параметра сеанса с параметрами сеанса прокси-сервера, а затем использует объект для создания удаленного сеанса.

Дополнительные сведения о командлете см. в разделе New-PSSessionOption.

Чтобы задать эти параметры для всех удаленных команд в текущем сеансе, используйте объект параметра, который создает в значении переменной предпочтений. Дополнительные сведения см. в разделе about_Preference_Variables.

Чтобы задать эти параметры для всех удаленных команд, всех сеансов PowerShell на локальном компьютере, добавьте переменную предпочтений в профиль PowerShell. Дополнительные сведения о профилях PowerShell см. в разделе about_Profiles.

Обнаружение 32-разрядного сеанса на 64-разрядном компьютере

если на удаленном компьютере работает 64-разрядная версия Windows, а удаленная команда использует конфигурацию с 32-битным сеансом, например Microsoft. PowerShell32, служба удаленного управления Windows (WinRM) загружает процесс WOW64 и Windows автоматически перенаправляет все ссылки на каталог в каталог .

В результате, если вы попытаетесь использовать в каталоге System32 средства, не имеющие аналога в каталоге SysWow64, например , эти средства не найдены в каталоге.

Чтобы найти архитектуру процессора, используемую в сеансе, используйте значение переменной среды PROCESSOR_ARCHITECTURE . Следующая команда находит архитектуру процессора для сеанса в переменной.

Дополнительные сведения о конфигурациях сеансов см. в разделе about_Session_Configurations.