Режимы работы FTP: активный и пассивный

В Активном режиме, когда клиент говорит «Привет!» он так же сообщает серверу номер порта (из динамического диапазона 1024-65535) для того, чтобы сервер мог подключиться к клиенту для установки соединения для передачи данных. FTP -сервер подключается к заданному номеру порта клиента используя со своей стороны номер TCP-порта 20 для передачи данных.

В Пассивном режиме, после того как клиент сказал «Привет!», сервер сообщает клиенту номер TCP-порта (из динамического диапазона 1024-65535), к которому можно подключится для установки соединения передачи данных. Главное отличие между Активным режимом FTP и Пассивным режимом FTP – это сторона, которая открывает соединение для передачи данных. В Активном режиме, клиент должен принять соединение от FTP -сервера. В Пассивном режиме, клиент всегда инициирует соединение.

Compatibility

| Version | Notes |

|---|---|

| IIS 10.0 | The element was not modified in IIS 10.0. |

| IIS 8.5 | The element was not modified in IIS 8.5. |

| IIS 8.0 | The element was not modified in IIS 8.0. |

| IIS 7.5 | The element of the element ships as a feature of IIS 7.5. |

| IIS 7.0 | The element of the element was introduced in FTP 7.0, which was a separate download for IIS 7.0. |

| IIS 6.0 | The FTP service in IIS 6.0 did not support FTP over SSL. |

Note

The FTP 7.0 and FTP 7.5 services shipped out-of-band for IIS 7.0, which required downloading and installing the modules from the following URL:

With Windows 7 and Windows Server 2008 R2, the FTP 7.5 service ships as a feature for IIS 7.5, so downloading the FTP service is no longer necessary.

Overview

The element of the element specifies the site-level settings for FTP features for FTP sites.

In IIS 6.0, the settings for the FTP service were stored in a separate section of the metabase than Web sites. In IIS 7 and later, FTP settings are stored in the ApplicationHost.config file within the same and elements that store the settings for Web sites. Because of this, settings that are specified in the element cannot be delegated, nor can they be specified within elements.

Note

Additional FTP settings are stored in the section of the ApplicationHost.config file, and these settings are specified within elements.

Настройка прав доступа для папки FTP

Перейдите по пути C:\inetpub и нажмите ПКМ по папке для которой настраиваете FTP (у нас эта папка называется sitename). Откроется окно. На вкладке “Security” кликните на “Edit”.

Далее нажимает на “Add”.

В окне укажите имя пользователя. Нажмите “OK”.

В окне посередине кликните по пользователю и внизу выставьте все права для него – в “Full control” поставьте галочку на “Allow”. Нажмите “OK”.

Вы окажетесь снова на вкладке “Security”, теперь нажмите на “Advanced”.

Поставьте галочку на пункте “Replace all child object permission entries with…”. Нажмите “OK”.

Появится окно с предупреждением. Ничего страшного. Нажмите “Yes”.

Configuration

The element is configured at the site or URL level.

Rules are processed from top to bottom, in the order they appear in the list. The allowunlisted attribute is processed last. Best practice for Internet Protocol security (IPsec) restrictions is to list Deny rules first. You cannot clear the allowunlisted attribute if it is set to false.

Attributes

| Attribute | Description |

|---|---|

| Optional Boolean attribute.Specifies whether to allow unlisted IP addresses. Setting the allowUnlisted attribute to true allows an unlisted IP address to access the server. Setting the allowUnlisted attribute to false locks down the server, preventing access to all IP address unless they are listed. If you set this attribute to false and do not list the local loopback address (127.0.0.1) as an allowed IP address, you will not be able to access your server by using a browser from a local console.The default value is . | |

| Optional Boolean attribute.Specifies whether to enable or disable reverse Domain Name System (DNS) lookups for the FTP server. Reverse lookups involve looking up the domain name when the IP address is known.Caution: Reverse DNS lookups will use significant resources and time.The default value is . |

Child Elements

| Element | Description |

|---|---|

| Optional element.Adds an IP restriction to the collection of IP address restrictions. | |

| Optional element.Removes a reference to a restriction from the collection. | |

| Optional element.Removes all references to restrictions from the collection. |

Configuration Sample

The following sample illustrates several security-related configuration settings in the element for an FTP site. More specifically, the settings in this example demonstrate how to:

- Specify an FTP authorization rule for read and write access for the administrators group.

- Specify FTP request filtering options that deny *.exe, *.bat, and *.cmd files.

- Specify FTP request limits for a maximum content length of 1000000 bytes and a maximum URL length of 1024 bytes.

- Block FTP access to the _vti_bin virtual directory, which is used with the FrontPage Server Extensions.

- Specify FTP IP filtering options that allow access from 127.0.0.1 and deny access from the 169.254.0.0/255.255.0.0 range of IP addresses.

Настройка Vsftpd

Есть много вариантов, которые вы можете настроить для vsftpd, но в этой инструкции мы рассмотрим только основы. Откройте файл конфигурации vsftpd с помощью следующей команды.

Вы увидите, что различные параметры vsftpd хорошо описаны в конфигурационном файле. Вам нужно только прочитать инструкции, чтобы понять, что вы хотите включить или отключить. Ниже приведено несколько примеров.

Настройка анонимного FTP-доступа

По умолчанию анонимный FTP отключен. Мы рекомендуем оставить этот параметр по умолчанию как есть. Однако если по какой-либо причине вы хотите включить анонимный FTP-доступ, например для тестирования, измените значение параметра anonymous_enable с » NO» На «YES«.

А пока оставь все как есть.

Настройка анонимного FTP-доступа для vsftpd

Разрешить локальным пользователям входить в систему

По умолчанию локальным пользователям разрешен вход в систему. Если вы хотите запретить локальным пользователям входить на сервер Vsftpd, измените значение local_enable с YES на NO.

Разрешить локальным пользователям входить на сервер Vsftpd

Вы также можете разрешить только определенным локальным пользователям входить на сервер Vsftpd. Для этого убедитесь, что local_enable имеет значение YES.

После этого добавьте следующие строки внизу.

Сохраните и закройте файл vsftpd.conf.

Далее создайте файл userlist со следующей командой и введите разрешенных пользователей по одному на строку.

Сохраните и закройте файл userlist.

Перезагрузите vsftpd с помощью:

Включить команду записи FTP

Чтобы разрешить пользователям FTP создавать, удалять, переименовывать и сохранять файлы, раскомментируйте параметр write_enable и убедитесь, что он установлен в значение YES.

Vsftpd Включить команду записи и чтения FTP

Прежде чем мы пойдем дальше, давайте войдем на сервер Vsftpd и убедимся в том, что он работает. А пока сохраните все изменения и закройте конфигурационный файл vsftpd.

Вход на сервер Vsftpd

Для этого создадим тестового пользователя и назначим пароль следующим образом.

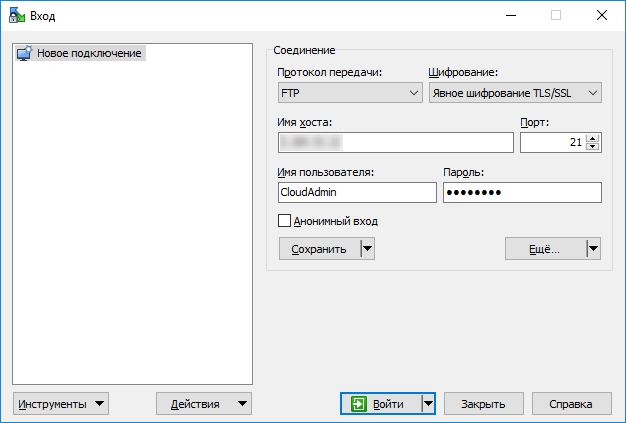

Теперь запустите FTP-клиент с поддержкой SSL, такой как FileZilla, а затем войдите в систему с помощью вновь созданного тестового пользователя.

В моем случае FileZilla уведомила, что сервер небезопасен, так как он не поддерживает FTP через TLS.

Уведомление о небезопасном FTP — сервере

Отмените соединение. Давайте исправим это в следующем разделе.

Включите SSL/TLS для безопасной передачи файлов

Чтобы включить безопасную передачу файлов по протоколу TLS, выполните следующие действия.

Во-первых, откройте конфигурационный файл vsftpd с помощью приведенной ниже команды.

Затем найдите параметры rsa_cert_file и rsa_private_key_file и обновите значения, как показано ниже.

Кроме того, найдите строку ssl_enable и измените значение на YES.

Включить TLS/SSL для Vsftpd

Сохраните и закройте файл конфигурации vsftpd.

Создать закрытый ключ и сертификат

Теперь вам нужно будет создать закрытый ключ и сгенерировать сертификат TLS/SSL с помощью openssl. Вы можете использовать бесплатный SSL-сертификат Let’s Encrypt, если у вас есть домен, указывающий на FTP-сервер.

Чтобы сгенерировать закрытый ключ, выполните команду:

Затем сгенерируйте запрос на подпись сертификата с помощью приведенной ниже команды. Вам будет предложено предоставить некоторую информацию, такую как ваша страна, город, адрес электронной почты и т. д. Пожалуйста, внимательно прочтите инструкцию.

Теперь создайте и подпишите сертификат, который будет действителен в течение 365 дней следующим образом.

Перезагрузите vsftpd с помощью:

Попробуйте снова подключиться к серверу Vsftpd.

Безопасное FTP соединение по протоколу TLS

Конечно, на этот раз FileZilla смогла безопасно подключиться через TLS. Вы можете смело выбрать вариант, чтобы всегда доверять этому сертификату в будущих сеансах. Затем нажмите кнопку ОК, чтобы продолжить подключение.

Доверительный самозаверяющий сертификат

Если вы попытаетесь подключиться к FTP-серверу через командную строку, которая не поддерживает FTP через TLS, вы получите сообщение об ошибке. Например:

Ошибка FTP без TLS

Это еще одно доказательство того, что ваш сервер Vsftpd включен для безопасной передачи файлов по протоколу TLS.

Introduction

Microsoft has created a new FTP service that has been completely rewritten for Windows Server 2008. This FTP service incorporates many new features that enable web authors to publish content better than before, and offers web administrators more security and deployment options.

One of the features is FTP over Secure Sockets Layer (SSL), which allows sessions to be encrypted between an FTP client and server. This document walks you through: setting up an FTP site; and, configuring that site to use SSL with the new FTP user interface, which allows you to directly edit the IIS 7.0 configuration files. It contains:

Note

This walk-through contains a series of steps where you log in to your FTP site using the local administrator account. These steps should only be followed on the server itself using the loopback address or over SSL from a remote server. If you prefer to use a separate user account instead of the administrator account, you must create the appropriate folders and set the correct permissions for that user account when necessary.

Первоначальная настройка брандмауера

eth0 – смотрит в локальную сеть, eth1 – смотрит в мир. Данным скриптом (firewall.sh) удобно пользоваться на стадии отладки правил.

После того, как у вас все настроено, лучше воспользоваться штатными средствами управления iptables. Для этого воспользуемся скриптом для сохранения текущих правил в файл. В разных дистрибутивах набор правил может сохраняться по отличному от /etc/sysconfig/iptables пути. Данный путь является стандартным для Red Hat дистрибутивов и его клонов, например CentOS.

Но при таких настройках фаервола ftp через nat еще не будет работать. Для облегчения нашей задачи воспользуемся специальным модулем, который и был разработан как раз для этих целей. Загрузим модуль ip_nat_ftp, который и будет выполнять всю черную работу вместо нас.

Обратите внимание, что в цепочке eth0-eth1, через которую проходят все транзитные пакеты, мы открыли только порт 21 и разрешили прохождение пакетов с состоянием RELATED и ESTABLISHED. Для работы ftp как в активном так и в пассивном режимах больше ничего не требуется, все остальные заботы берут на себя модули ip_nat_ftp и ip_conntrack_ftp

Use the FTP Site Wizard to Create an FTP Site With Anonymous Authentication

In this section you, create a new FTP site that can be opened for Read-only access by anonymous users. To do so, use the following steps:

-

Go to IIS 7 Manager. In the Connections pane, click the Sites node in the tree.

-

Right-click the Sites node in the tree and click Add FTP Site, or click Add FTP Site in the Actions pane.

-

When the Add FTP Site wizard appears:

-

Enter «My New FTP Site» in the FTP site name box, then navigate to the folder that you created in the Prerequisites section.

Note

If you choose to type in the path to your content folder, you can use environment variables in your paths.

-

Click Next.

-

-

On the next page of the wizard:

-

Choose an IP address for your FTP site from the IP Address drop-down, or choose to accept the default selection of «All Unassigned.» Because you will be accessing this FTP site remotely, you want to make sure that you do not restrict access to the local server and enter the local loopback IP address for your computer by typing «127.0.0.1» in the IP Address box.

-

You would normally enter the TCP/IP port for the FTP site in the Port box. For this walk-through, you will choose to accept the default port of 21.

-

For this walkthrough, you do not use a host name, so make sure that the Virtual Host box is blank.

-

Make sure that the Certificates drop-down is set to «Not Selected» and that the Allow SSL option is selected.

-

Click Next.

-

-

On the next page of the wizard:

-

Select Anonymous for the Authentication settings.

-

For the Authorization settings, choose «Anonymous users» from the Allow access to drop-down. Select Read for the Permissions option.

-

Click Finish.

-

-

Go to IIS 7 Manager. Click the node for the FTP site that you created. The icons for all of the FTP features display.

Summary

To recap the items that you completed in this step:

- You created a new FTP site named «My New FTP Site», with the site’s content root at .

- You bound the FTP site to the local loopback address for your computer on port 21, choosing not to use Secure Sockets Layer (SSL) for the FTP site.

- You created a default rule for the FTP site to allow anonymous users «Read» access to the files.

(Optional) Step 3: Configure Windows Firewall Settings

Windows Server 2008 contains a built-in firewall service to help secure your server from network threats. If you choose to use the built-in Windows Firewall, you will need to configure your settings so that FTP traffic can pass through the firewall.

There are a few different configurations to consider when using the FTP service with the Windows Firewall — whether you will use active or passive FTP connections, and whether you will use unencrypted FTP or use FTP over SSL (FTPS). Each of these configurations are described below.

Note

You will need to make sure that you follow the steps in this section walkthrough while logged in as an administrator. This can be accomplished by one of the following methods:

- Logging in to your server using the actual account named «Administrator».

- Logging on using an account with administrator privileges and opening a command-prompt by right-clicking the Command Prompt menu item that is located in the Accessories menu for Windows programs and selecting «Run as administrator».

One of the above steps is required because the User Account Control (UAC) security component in the Windows Vista and Windows Server 2008 operating systems prevents administrator access to your firewall settings. For more information about UAC, please see the following documentation:

https://go.microsoft.com/fwlink/?LinkId=113664

Note

While Windows Firewall can be configured using the Windows Firewall applet in the Windows Control Panel, that utility does not have the required features to enable all of the features for FTP. The Windows Firewall with Advanced Security utility that is located under Administrative Tools in the Windows Control Panel has all of the required features to enable the FTP features, but in the interests of simplicity this walkthrough will describe how to use the command-line Netsh.exe utility to configure the Windows Firewall.

Using Windows Firewall with non-secure FTP traffic

To configure Windows Firewall to allow non-secure FTP traffic, use the following steps:

-

Open a command prompt: click Start, then All Programs, then Accessories, then Command Prompt.

-

To open port 21 on the firewall, type the following syntax then hit enter:

-

To enable stateful FTP filtering that will dynamically open ports for data connections, type the following syntax then hit enter:

Important Notes:

- Active FTP connections would not necessarily covered by the above rules; an outbound connection from port 20 would also need to be enabled on server. In addition, the FTP client machine would need to have its own firewall exceptions setup for inbound traffic.

- FTP over SSL (FTPS) will not be covered by these rules; the SSL negotiation will most likely fail because the Windows Firewall filter for stateful FTP inspection will not be able to parse encrypted data. (Some 3rd-party firewall filters recognize the beginning of SSL negotiation, e.g. AUTH SSL or AUTH TLS commands, and return an error to prevent SSL negotiation from starting.)

Using Windows Firewall with secure FTP over SSL (FTPS) traffic

The stateful FTP packet inspection in Windows Firewall will most likely prevent SSL from working because Windows Firewall filter for stateful FTP inspection will not be able to parse the encrypted traffic that would establish the data connection. Because of this behavior, you will need to configure your Windows Firewall settings for FTP differently if you intend to use FTP over SSL (FTPS). The easiest way to configure Windows Firewall to allow FTPS traffic is to list the FTP service on the inbound exception list. The full service name is the «Microsoft FTP Service», and the short service name is «ftpsvc». (The FTP service is hosted in a generic service process host (Svchost.exe) so it is not possible to put it on the exception list though a program exception.)

To configure Windows Firewall to allow secure FTP over SSL (FTPS) traffic, use the following steps:

-

Open a command prompt: click Start, then All Programs, then Accessories, then Command Prompt.

-

To configure the firewall to allow the FTP service to listen on all ports that it opens, type the following syntax then hit enter:

-

To disable stateful FTP filtering so that Windows Firewall will not block FTP traffic, type the following syntax then hit enter:

Настройка FTP-сервера в Windows Server 2012

В статье описан процесс установки и настройки FTP-сервера на VPS под управлением операционной системы Windows Server 2012, настройки работы брандмауэра, подключение к серверу, а также дополнительной настройки Secure FTP.

Виртуальный сервер на базе Windows

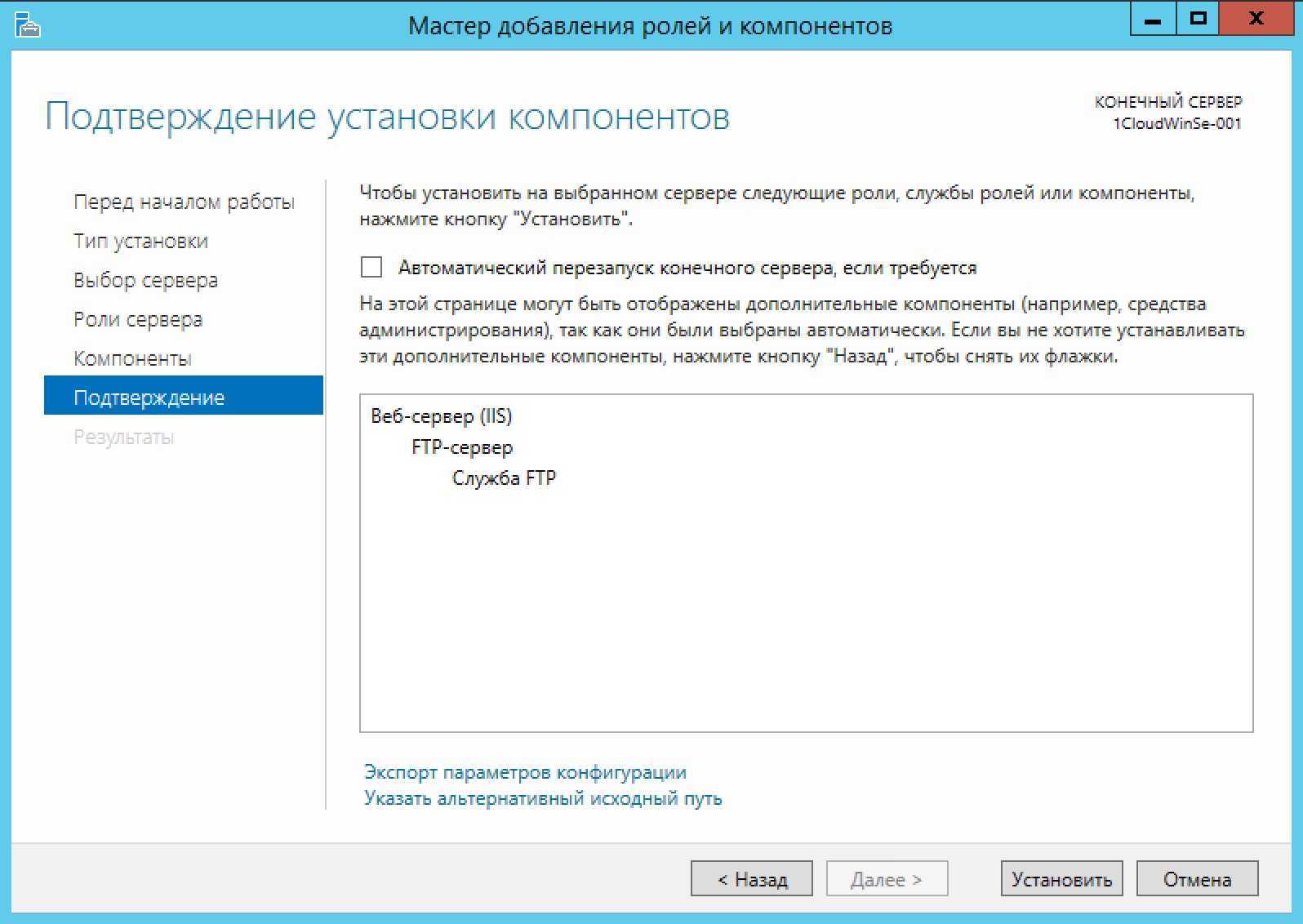

Установка FTP-сервера

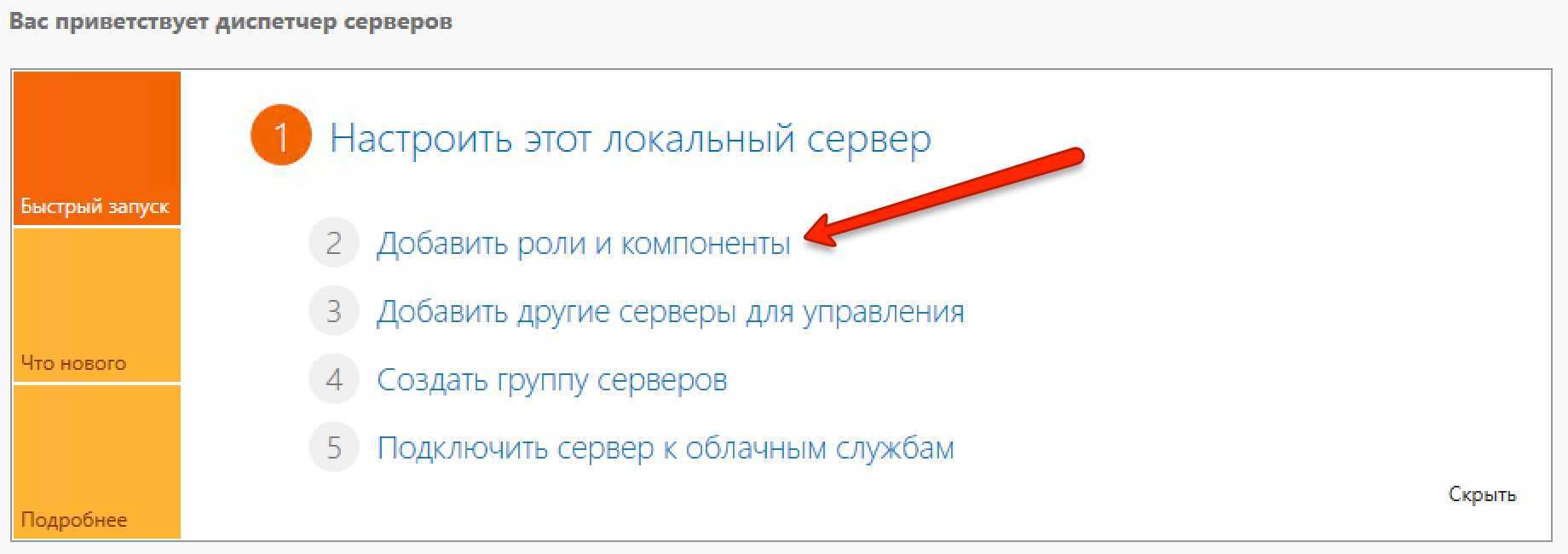

Откройте Диспетчер серверов и выберите пункт «Добавить роли и компоненты».

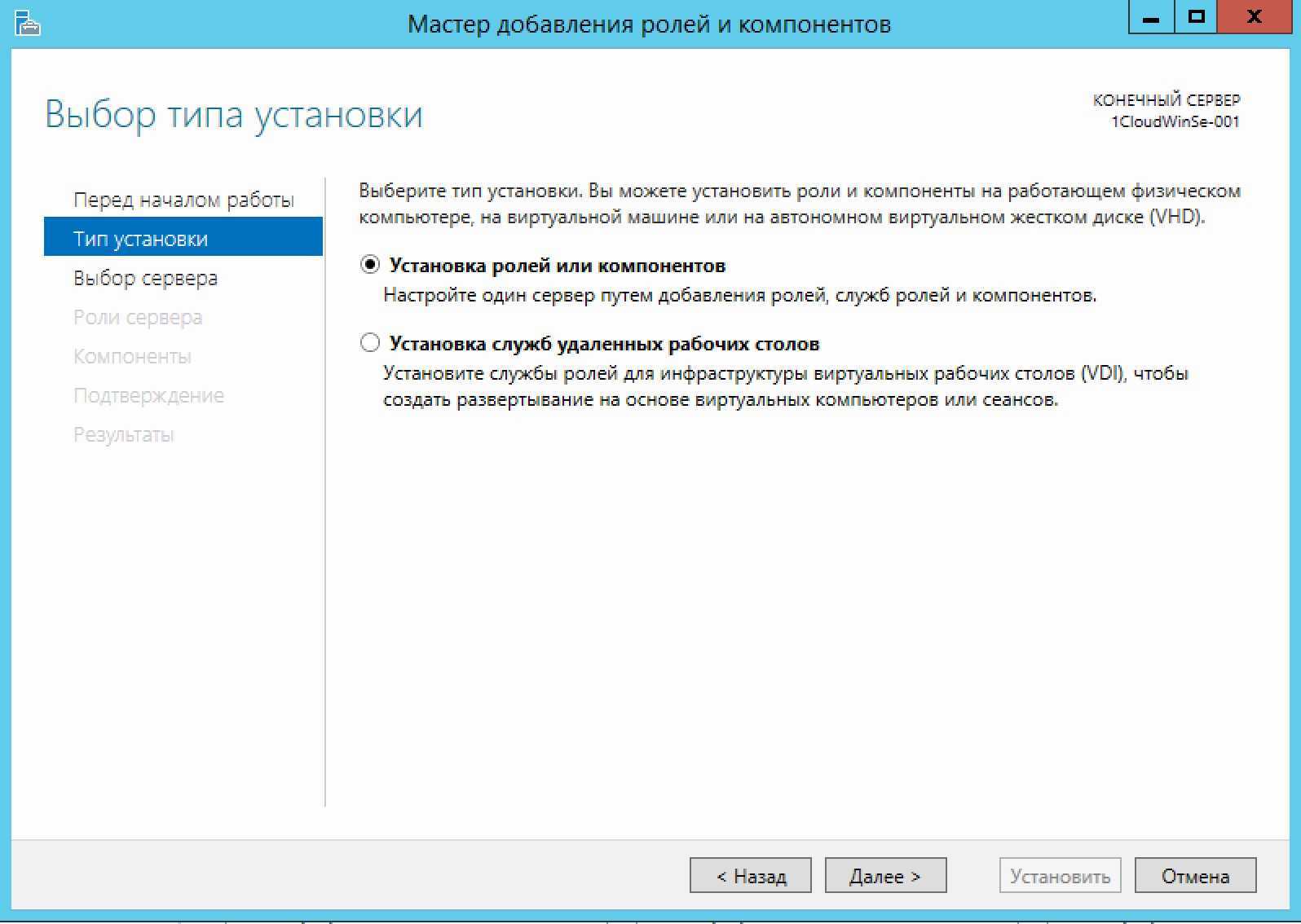

В открывшемся выберите тип установки Установка ролей или компонентов.

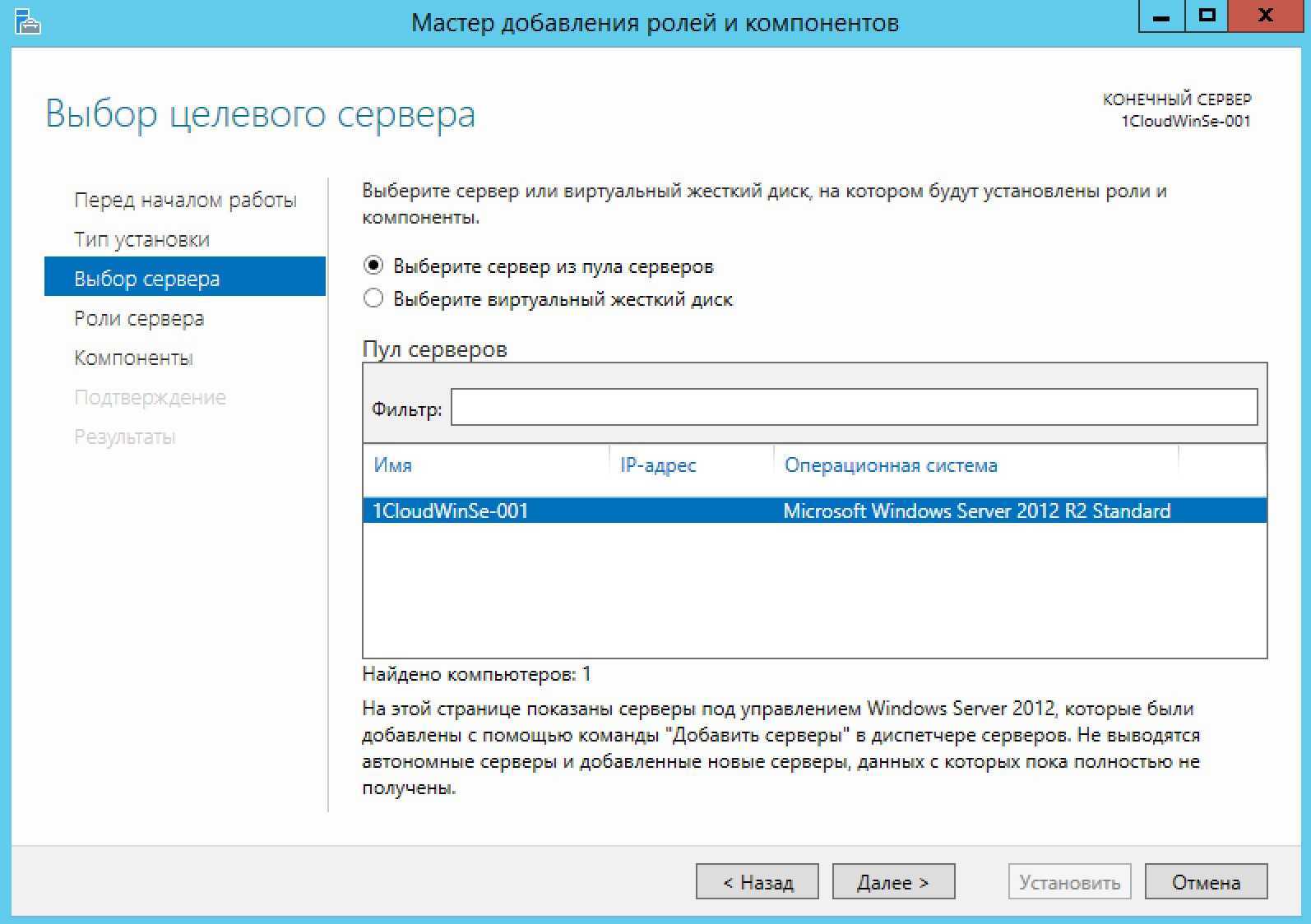

Затем выберите нужный сервер из пула. Нажмите Далее.

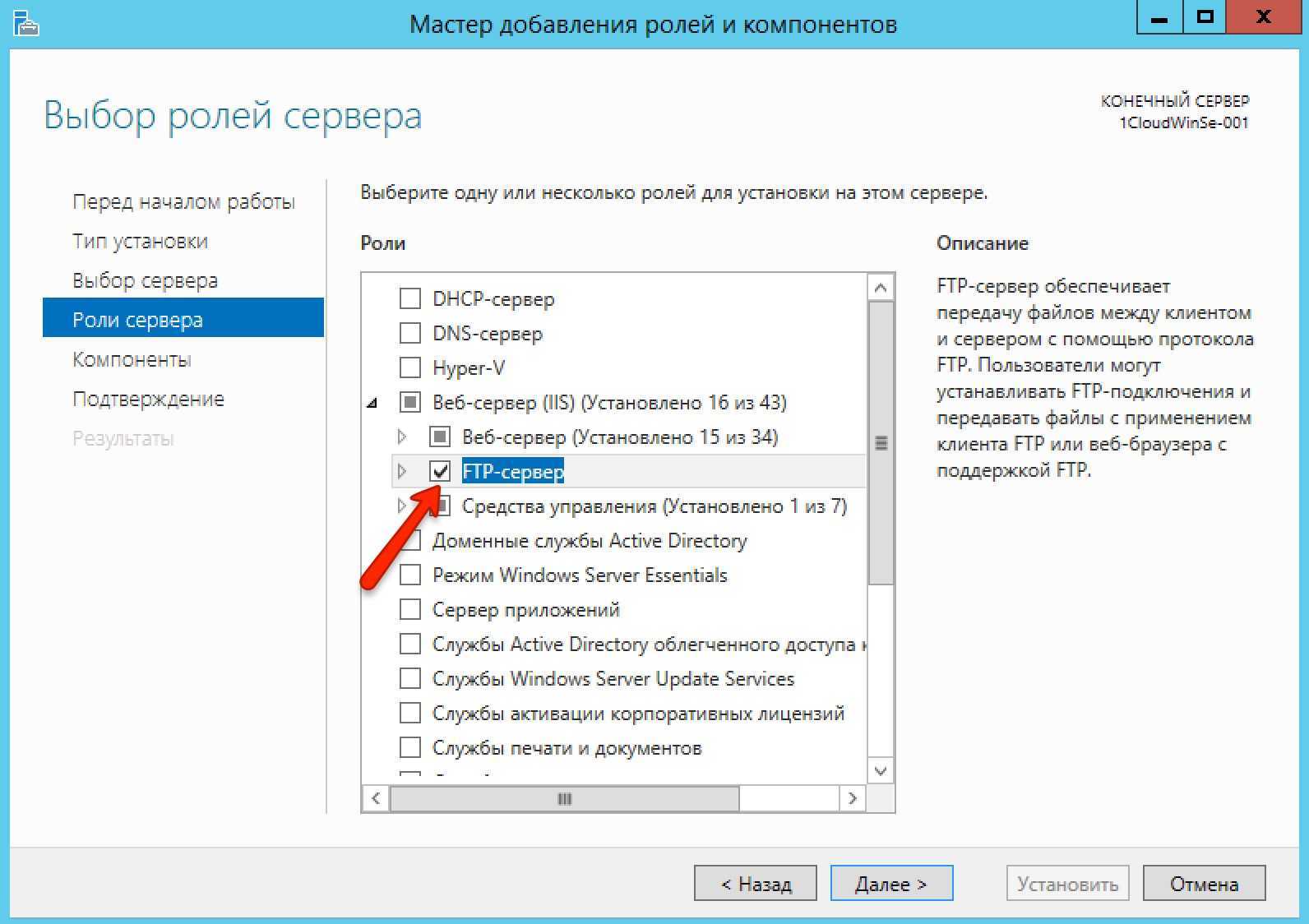

В списке ролей найдите веб-сервер IIS, и разверните его. Далее нужно отметить галочкой запись «FTP-сервер» и нажать далее.

Примечание: в некоторых версия веб-сервера IIS роль FTP-сервера может быть расположена на другой странице.

Подтвердите установку FTP-сервера.

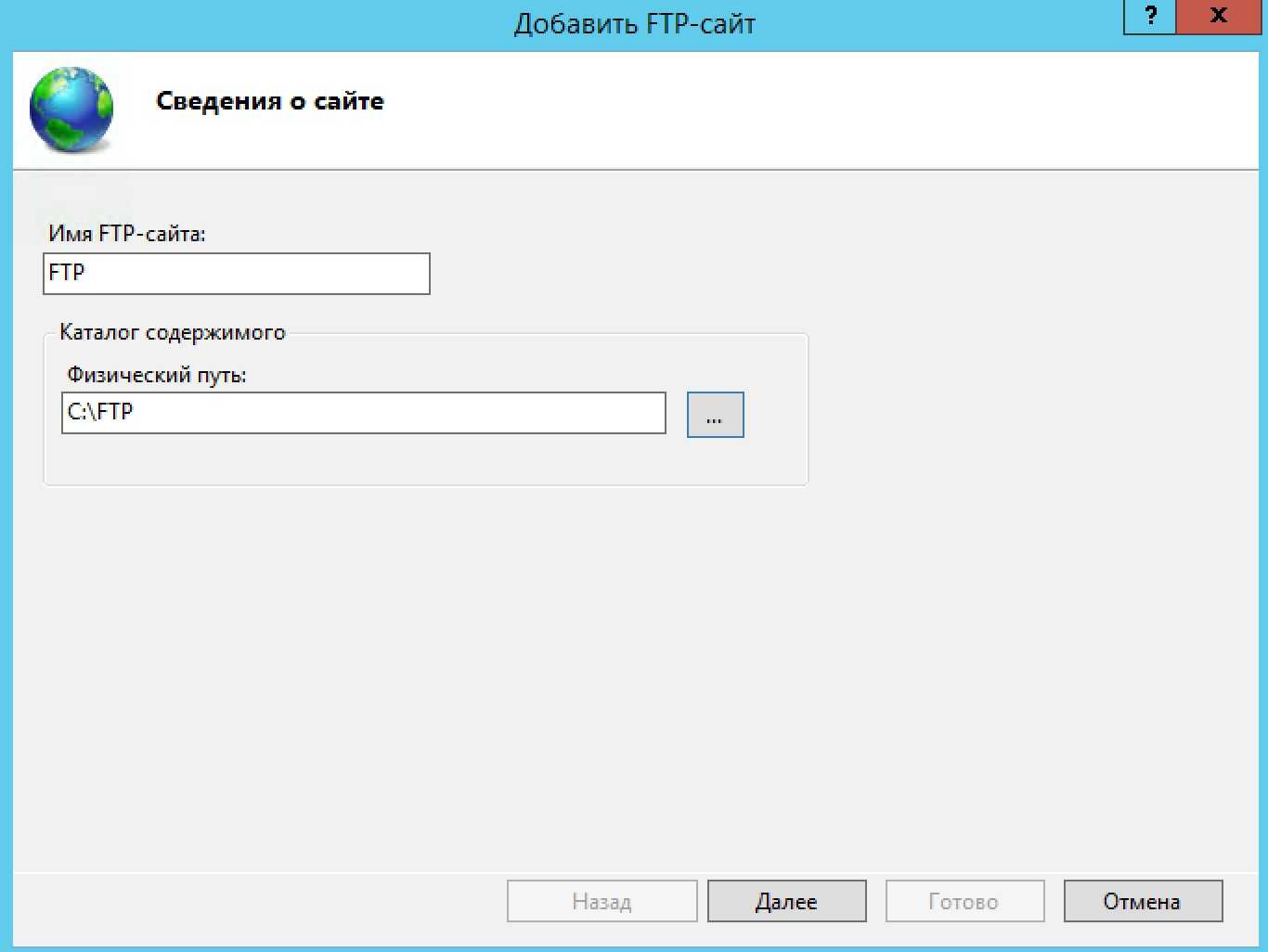

Откройте диспетчер служб IIS. Правой кнопкой мыши нажмите Сайты и в вертикальном меню выберите Добавить FTP сайт.

На дальнейшем шаге укажите название FTP-сайта и введите путь до каталога, в котором будут храниться файлы.

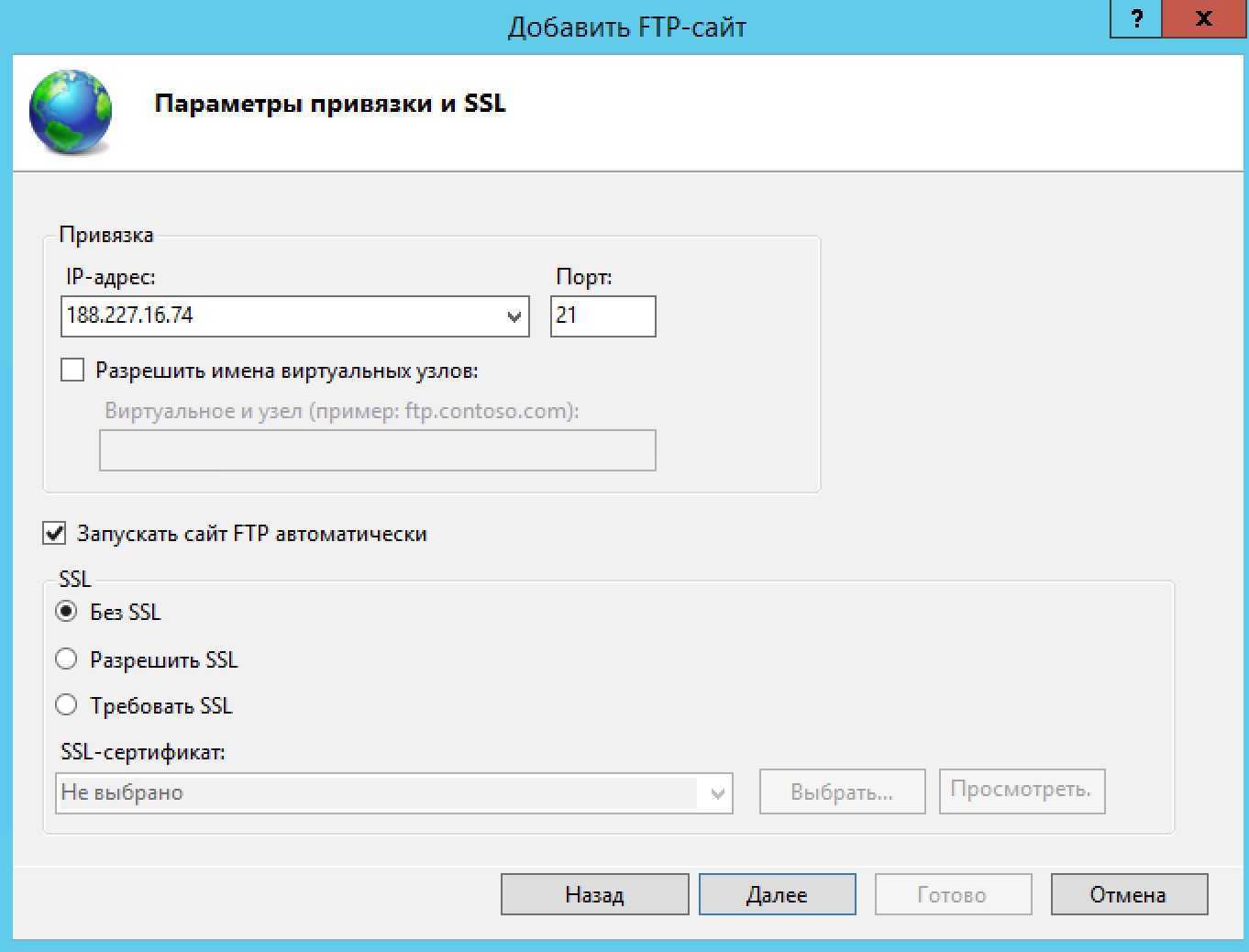

Затем необходимо выбрать IP-адрес сервера (он должен совпадать с адресом, указанным в панели управления сервером), установить галочку напротив «Запускать сайт FTP автоматически» и «Без SSL»:

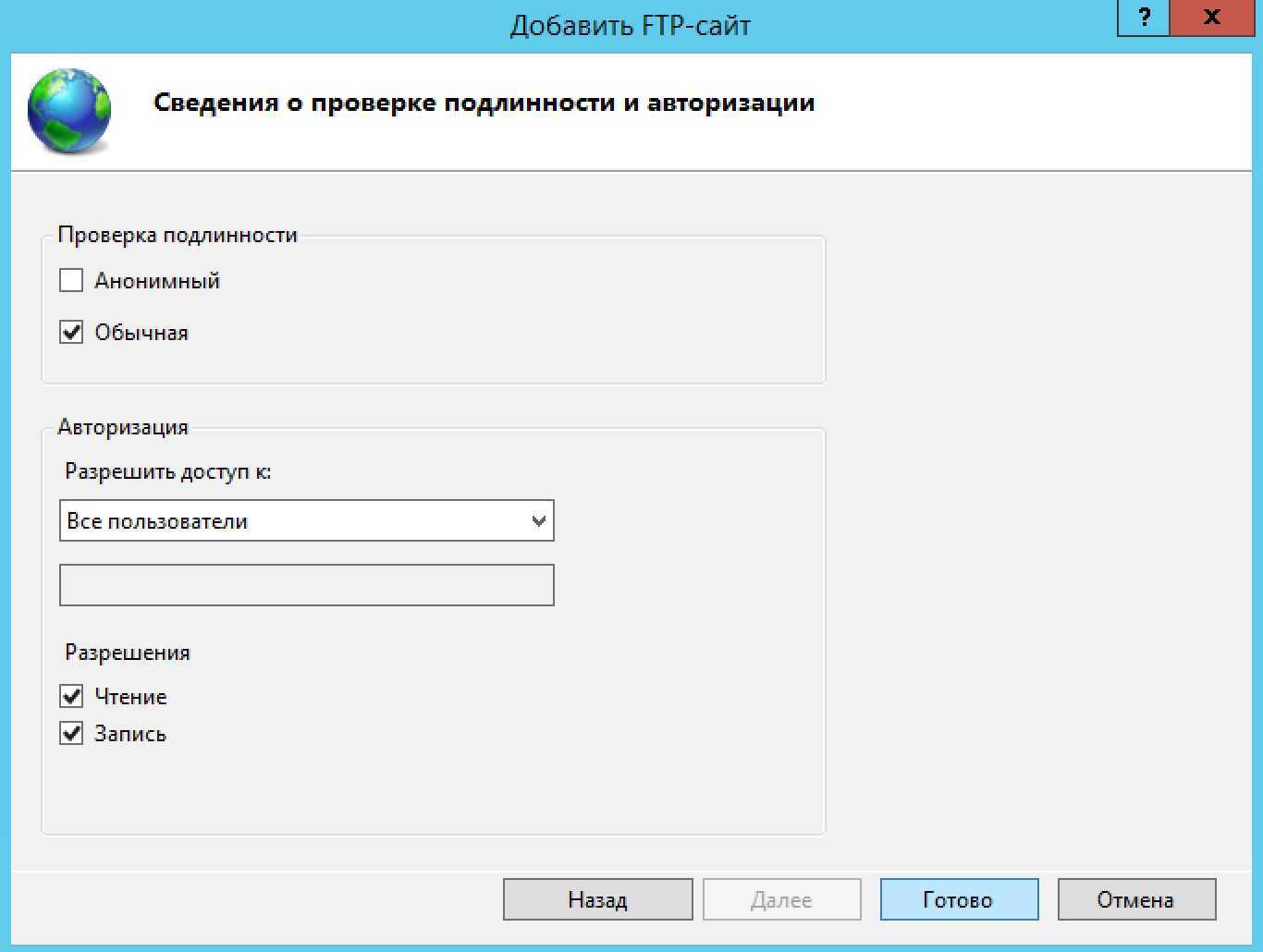

На последующем шаге выберите обычную аутентификацию и разрешите доступ всем пользователям (с разрешениями на чтение и запись).

Ваш сайт появится древовидной структуре веб-сервера.

Настройка Брандмауэра

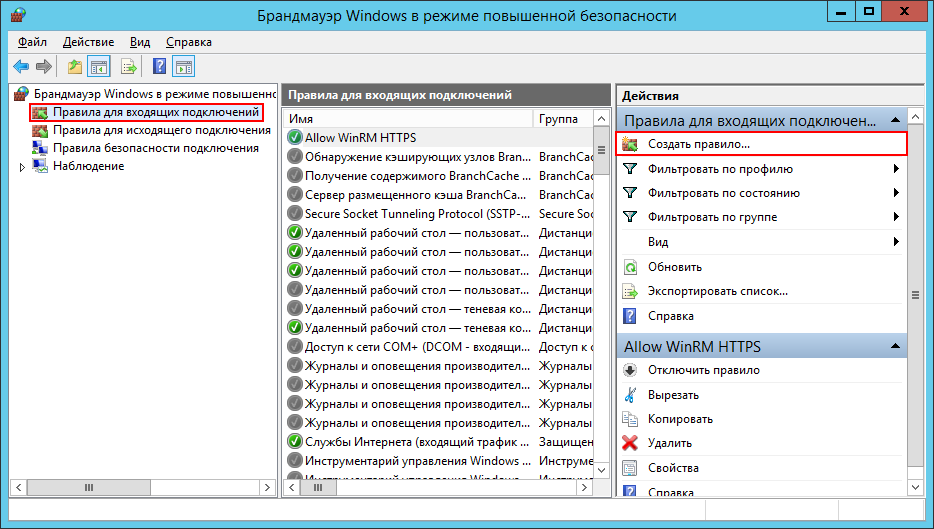

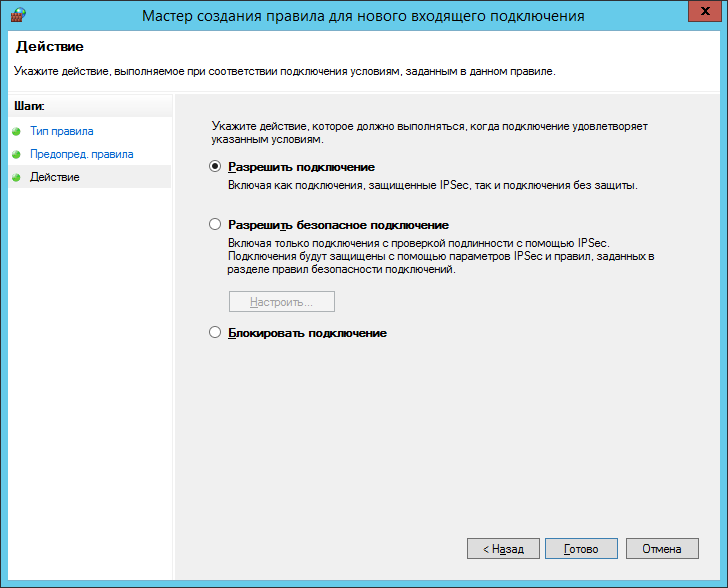

Для внешнего подключения к ftp-серверу необходимо настроить firewall. Для этого откройте Брандмауэр Windows в режиме повышенной безопасности. В вертикальном меню слева выберите Правила для входящих подключений, затем в вертикальном меню справа Создать правило.

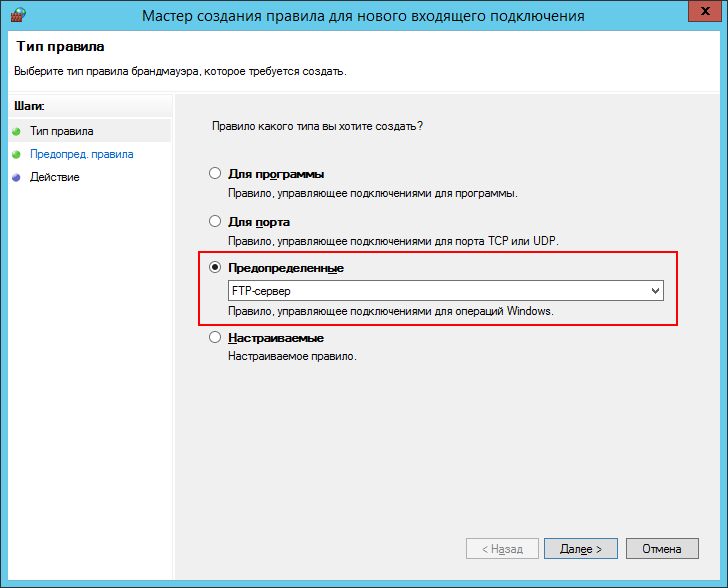

В открывшемся окне отметьте тип Предопределенные и в выпадающем списке выберите FTP-сервер. Нажмите Далее.

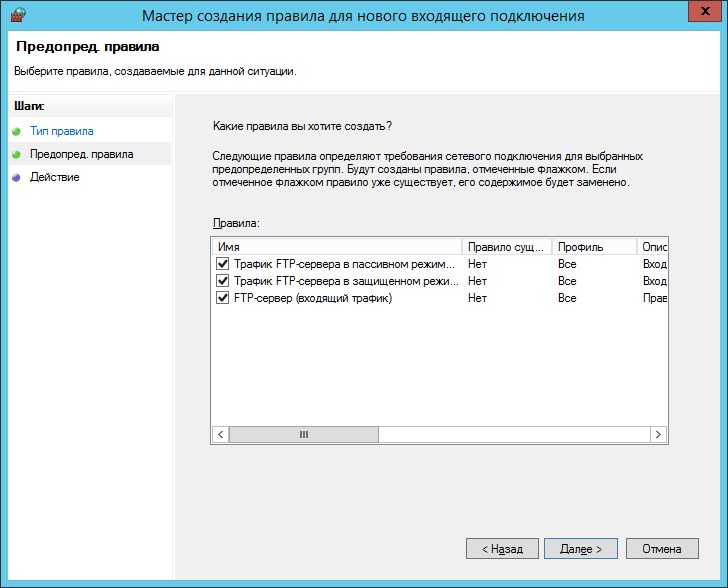

Отметьте галочками все строки и нажмите Далее.

Подключение к FTP-серверу

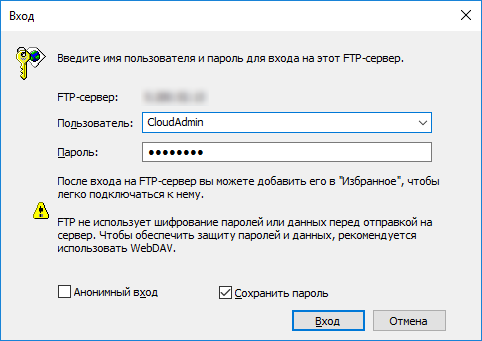

Рассмотрим подключение через Проводник. В адресной строке введите: ftp://ip-адрес Например, ftp://188.227.16.74

Откроется окно ввода логина и пароля, укажите данные для подключения из панели управления сервером.

Примечание: веб-сервер IIS позволяет гибко настраивать подключение к FTP-серверу, например разделять видимость пространства для разных пользователей, включать анонимный доступ и настраивать права.

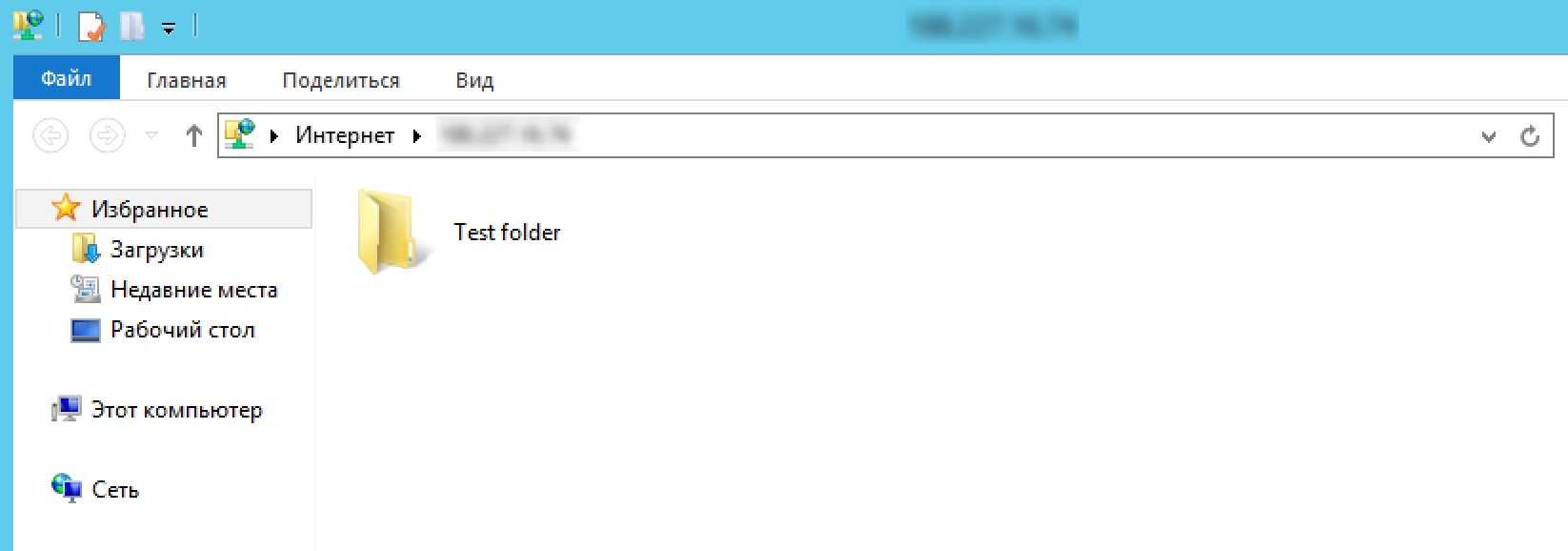

В итоге вы увидите содержимое папки FTP-сервера:

Примечание: встроенный ftp-сервер web-сервера IIS обладает широкими возможностями, например, такими как: изоляция пользователей, поддержка SSL, ограничение попыток входа на сервер, ведения журнала с различными параметрами.

Настройка Secure FTP

Для повышения уровня безопасности вашего файлового сервера можно использовать SSL сертификаты. Существует 2 варианта сертификатов: самоподписанный и заверенный центром сертификации. Наиболее надежным являются файлы центра сертификации, для того чтобы заказать такой SSL-сертификат для веб-сервера IIS воспользуйтесь инструкцией. Процесс установки полученного сертификата на IIS также подробно описан.

При созданном локально самозаверенном сертификате пользователи вашего сервера FTPS будут предупреждены при подключении к серверу.

Для создания самозаверенного сертификата:

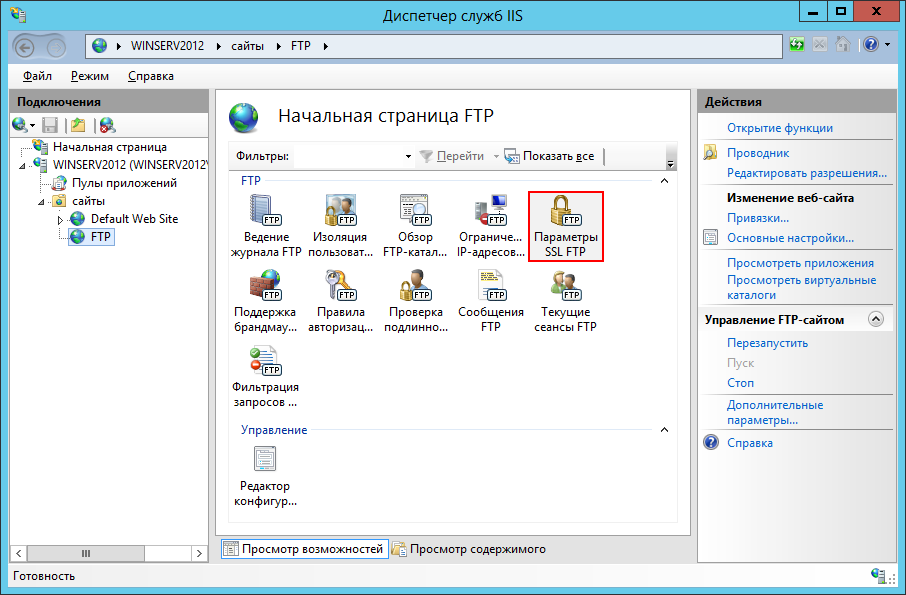

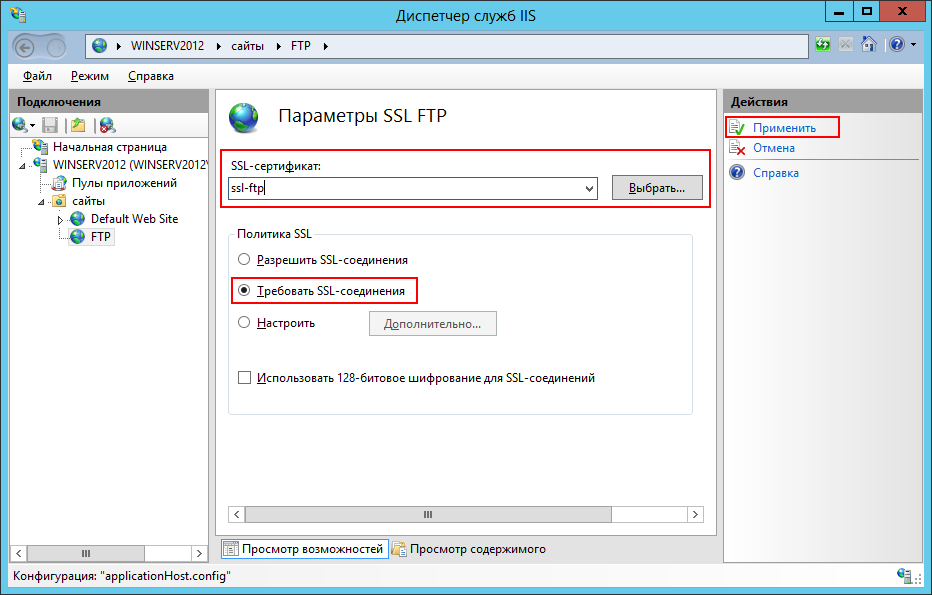

Для настройки FTP Secure перейдите на начальную страницу вашего FTP-сайта и двойным щелчком мыши откройте Параметры SSL FTP.

В новом окне выберите политику Требовать SSL-соединения, в выпадающем списке выберите ваш сертификат и нажмите действие Применить.

Для подключения через защищенный канал используйте программу WinSCP, после запуска:

Перед вами откроется содержимое ftp-каталога.

Настройка правил брандмауэра Windows для доступа к FTP серверу

При установке роли FTP сервера в настройках Windows Firewall автоматически активируются все необходимые правила, которые нужна для доступа пользователей к FTP.

Для корректной работы FTP севера в пассивном режиме FTP пользователям нужно подключаться к RPC диапазону портов (1025-65535). Чтобы не открывать все эти порты на внешнем файерволе, вы можете ограничить диапазон динамических TCP портов, используемых для передачи данных.

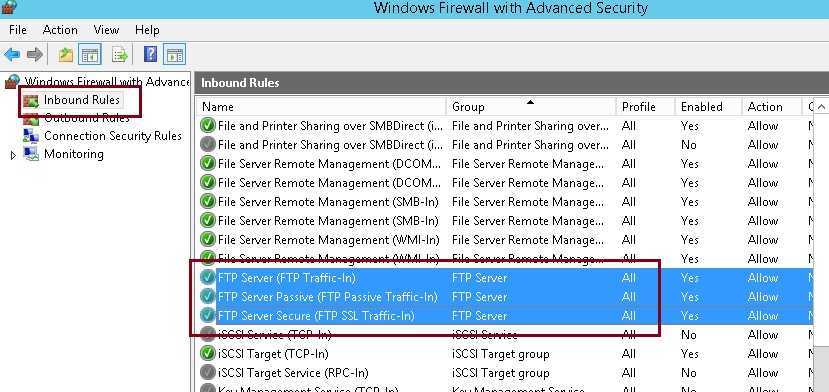

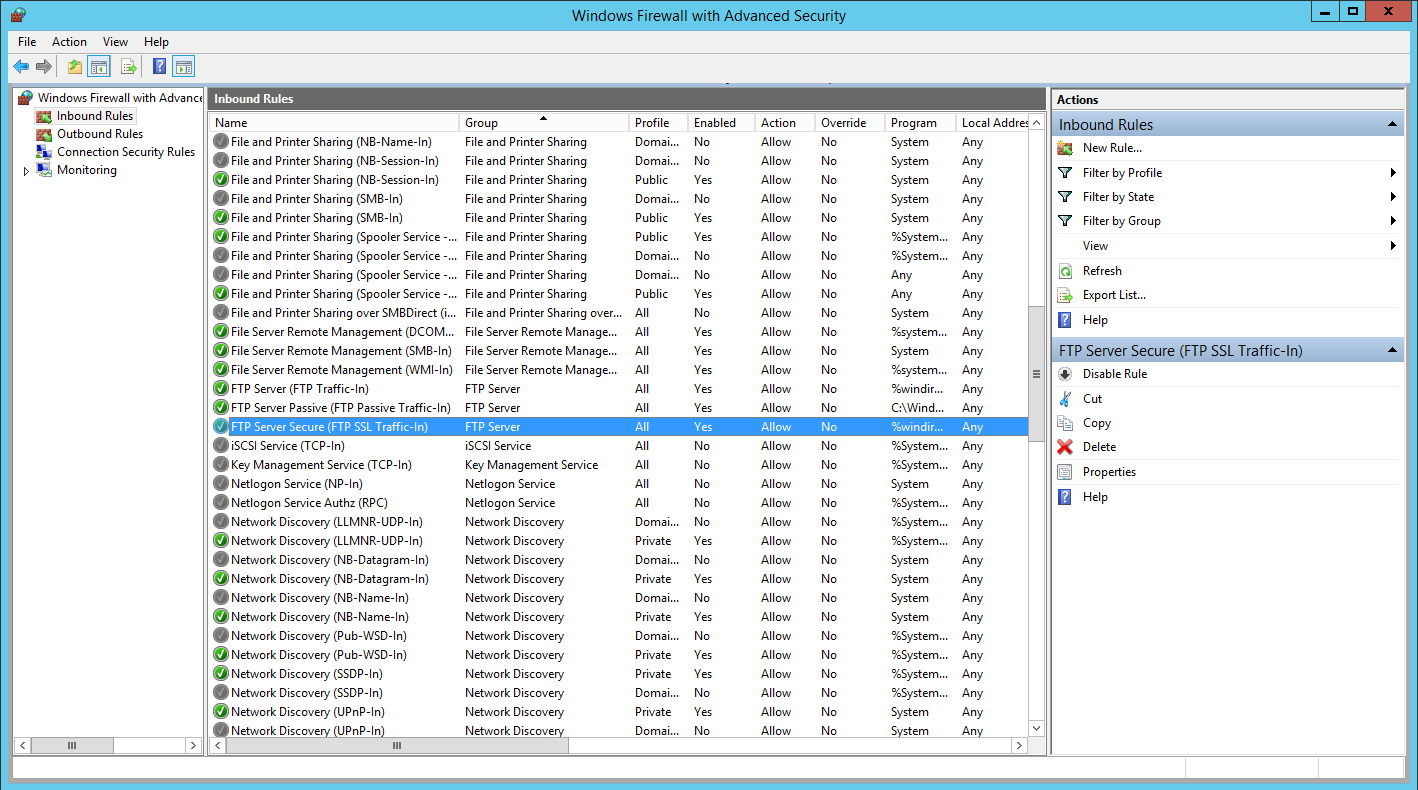

Затем в настройках Windows Firewall with Advanced Security проверьте, что включены следующие правила:

Соответственно эти порты нужно открыть на шлюзе (межсетевом экране) для подключения внешних FTP пользователей.

Настройка Windows Firewall для работы FTP сервера

В документации Microsoft https://technet.microsoft.com/en-us/library/dd421710(v=ws.10).aspx сказано что настройка Firewall для работы с FTP часто является сложной задачей. Это связано с принципом работы FTP который использует подключение на 21 порт для передачи комманд, а данные передаются по другому порту из заданного диапазона.

При установке FTP сервера устанавливаются соответствующие правила в Firewall:

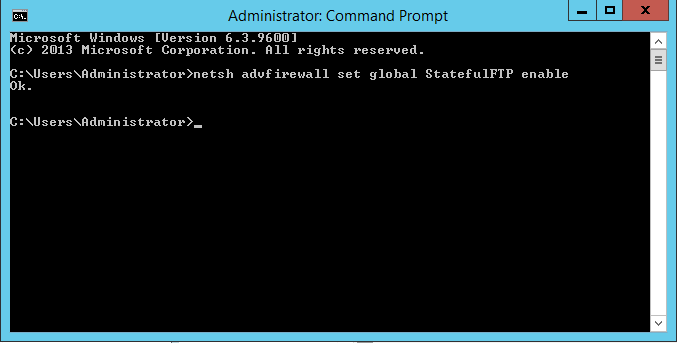

Очень часто может помочь команда:

netsh advfirewall set global StatefulFTP enable

Эта команда подключает специальное правило в Firewall которое разрешает подключения FTP для диапазона портов.

Вы можете самостоятельно попробовать настроить FTP, воспользовавшись тестовым периодом VPS сервера.

Процесс установки

Для начала нужно зайти в «Пуск» и войти в «Диспетчер серверов», в нем необходимо выбрать добавление роли (пункт два).

Затем зайти на вкладку «Тип установки» и кликнуть на первую категорию.

В рамке с пулами появится список серверов, надо кликнуть по нужному и щелкнуть «Далее».

В подменю серверных ролей нужно поставить галочку для сервера IIS. После этого графа развернется и представит новые настройки: здесь потребуется кликнуть на FTP

Внимание: иные версии перенесли строку «FTP-сервер» на другие вкладки

Затем потребуется нажать и одобрить установку.

Раскройте диспетчер IIS и слева в подменю есть папка «Сайты». Если кликнуть по ней правой кнопкой мышки, всплывет подсказка. В ней следует щелкнуть на «Добавить FTP».

Следующий шаг: потребуется ввести имя нужного сайта и его полный путь к каталогу хранения.

В окне появится запрос на выбор айпи-адреса. Нужно проверить, чтобы введенный айпишник был одинаковым с тем, что значится в панели управления. Желательно выбрать еще функцию автоматического запуска, расположенной ниже, и в ней «Без SSL».

Проверять подлинность будем обычным способом, доступы разрешаются каждому юзеру. Также рекомендуем выбрать все предложенные разрешения.

Получение сертификата для сервера

Убедитесь, что команда hostname —fqdn отдает корректное доменное имя сервера в полном формате. После этого можно запустить команду получения сертификата для домена:

sudo certbot certonly -n --standalone -m user@site.com --agree-tos -d $(hostname --fqdn)

Результат работы команды приведен ниже:

Saving debug log to /var/log/letsencrypt/letsencrypt.log Plugins selected: Authenticator standalone, Installer None Obtaining a new certificate Performing the following challenges: http-01 challenge for proftp.cs2.netpoint-dc.com Waiting for verification... Cleaning up challenges IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/letsencrypt/live/proftp.cs2.netpoint-dc.com-0001/fullchain.pem Your key file has been saved at: /etc/letsencrypt/live/proftp.cs2.netpoint-dc.com-0001/privkey.pem Your cert will expire on 2019-07-05. To obtain a new or tweaked version of this certificate in the future, simply run certbot again. To non-interactively renew *all* of your certificates, run "certbot renew" - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate Donating to EFF: https://eff.org/donate-le

FTPS and Firewalls

When using FTP protocol, 2 different TCP connections are used, one is for command transfer and another is for data transfer. For each data transfer channel, an individual TCP port is opened, which number is selected by a client or a server. Most firewalls allow to inspect FTP traffic, and after analyzing it, automatically open the necessary ports. When using protected FTPS connection, the transferred data are encrypted and not subject to analysis. As the result, a firewall cannot determine, which port has to be opened for data transfer.

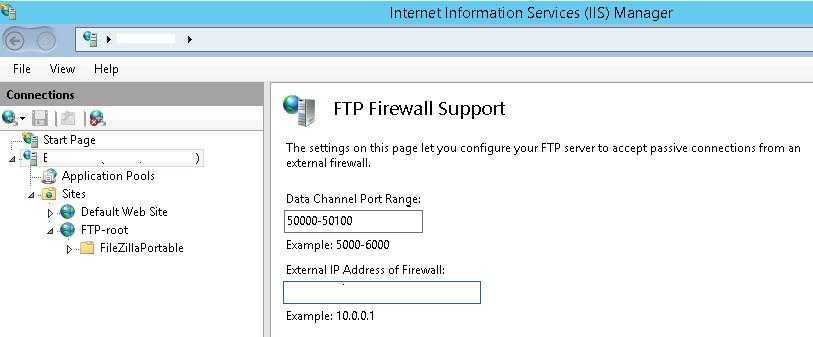

In order not to open the whole range of TCP ports 1024-65535 to an FTPS server from outside, you can specify the range of used addresses for the FTP server. The range is specified in the IIS site settings in FTP Firewall Support section.

After the range of ports has been changed, restart the service (iisreset).

The following rules are responsible for the incoming traffic in the Windows Firewall:

- FTP Server (FTP Traffic-In)

- FTP Server Passive (FTP Passive Traffic-In)

- FTP Server Secure (FTP SSL Traffic-In)

So, you will have to open ports 21, 990 and 50000-50100 (the range of ports you select) on the front firewall.

Улучшения

Первоначальной рекомендацией в этой статье было поместить сертификаты в личный магазин локальной машины. Хотя этот параметр поддерживается, вы также можете поместить сертификаты в хранилище персональных сертификатов службы NTDS в Windows Server 2008 и в более поздних версиях служб домена Active Directory (AD DS). Дополнительные сведения о том, как добавить сертификат в хранилище персональных сертификатов службы NTDS, см. в справке Event ID 1220 — LDAP over SSL.

AD DS преимущественно ищет сертификаты в этом магазине в магазине локальной машины. Это упрощает настройку AD DS для использования сертификата, который вы хотите использовать. Это потому, что в личном магазине локальных машин может быть несколько сертификатов, и трудно предсказать, какой из них выбран.

AD DS обнаруживает, когда новый сертификат сброшен в хранилище сертификатов, а затем запускает обновление сертификата SSL без перезапуска AD DS или перезапуска контроллера домена.

Новая операция rootDse с именем renewServerCertificate может использоваться для ручного запуска AD DS для обновления SSL-сертификатов без перезапуска AD DS или перезапуска контроллера домена. Этот атрибут можно обновить с помощью adsiedit.msc или импортировать изменение в формате обмена LDAP Directory (LDIF) с помощью ldifde.exe. Дополнительные сведения об использовании LDIF для обновления этого атрибута см. в сайте renewServerCertificate.

Наконец, если Windows Server 2008 или контроллер домена более поздней версии находит несколько сертификатов в своем магазине, он автоматически выбирает сертификат, срок действия которого будет самым дальним в будущем. Затем, если текущий сертификат приближается к дате истечения срока действия, вы можете отказаться от сертификата замены в магазине, и AD DS автоматически переключается на его использование.

Все это работает для Windows 2008 AD DS и для служб легкого каталога Active Directory 2008 (AD LDS). Для AD LDS поместите сертификаты в хранилище персональных сертификатов для службы, соответствующей экземпляру AD LDS, а не службе NTDS.

Настройка изоляции FTP пользователей в Windows Server 2016/2012 R2

Перейдем к настройке изоляции пользователей FTP. Изоляция FTP пользователей настраивается на уровне сайта FTP, а не всего сервера и позволяет организовать собственный домашний каталог для каждого пользователя. В настройках FTP сайта откройте пункт FTP User Isolation.

В этом разделе имеются несколько настроек. Первые две не предполагают изоляции пользователей:

- FTP root directory (ftp‑сессия пользователя начинается с корневого каталога ftp-сайта);

- User name directory (пользователь начинает работу с физического/виртуального каталога с именем пользователя. Если каталог отсутствует, сессия начинается с корневого каталога ftp-сайта).

Следующие 3 опции представляют различные режимы работы изоляции пользователей:

- User name directory (disable global virtualdirectories) – предполагает, что ftp-сессия пользователя изолирована физическим или виртуальным каталогом имя которого соответствует имени пользователя ftp. Пользователи видят только собственный каталог (для них он является корневым) и не могут выйти за его рамки (в вышестоящий каталог дерева FTP). Любые глобальные виртуальные каталоги игнорируются;

- User name physical directory (enable global virtual directories) – предполагается, что FTP-сессия пользователя ограничена (изолирована) физическим каталогом с именем учетной записи пользователя FTP. Пользователь не может перейти выше своего каталога по структуре FTP. Однако пользователю доступны все созданные глобальные виртуальные каталоги;

- FTP home directory configured in Active Directory – FTP-пользователь изолируется в рамках своего домашнего каталога, заданного в настройках его учетной записи Active Directory (свойства FTPRoot и FTPDir).

Важно. Если глобальные виртуальные директории активны, все пользователи могут получить доступ ко всем виртуальным каталогам, настроенным в корне FTP сайта (при наличии соответствующих NTFS прав доступа)

Выберите нужный режим изоляции (я использую второй вариант изоляции ftp пользователей).

При любых изменениях настроек FTP сайта в IIS желательно перезапускать службу Microsoft FTP Service (FTPSVC).