Введение

Речь пойдет про типовой почтовый сервер, настроенный самостоятельно на базе популярных бесплатных компонентов — Настройка postfix + dovecot + mysql база + postfixadmin + roundcube + dkim на CentOS 8. В качестве бэкенда для web сервера там используется apache, так что получать сертификаты будем с его помощью.

В ситуации с непубличным почтовым сервером нет принципиальной необходимости использовать подтвержденный сертификат. Вы запросто можете выпустить свой самоподписаный и использовать его. Пользователям достаточно будет подтвердить, что они доверяют этому сертификату и проблем не будет.

Тем не менее, последнее время наблюдается тенденция по выдавливанию самоподписанных сертификатов из обращения. Некоторый софт напрочь отказывается им доверять, не оставляя возможность пользователям это исправить. Вместо того, чтобы бороться с софтом, я предлагаю вам настроить всем известные сертификаты от let’s encrypt. К тому же сделать это относительно просто.

2: Настройка SSL-сертификата.

Certbot должен иметь возможность найти целевой виртуальный хост в конфигурации Apache, чтобы автоматически настроить сертификат SSL. Для этого Certbot ищет директиву ServerName, где указан домен, для которого предназначен запрашиваемый сертификат.

Если вы следовали разделу по установке виртуального хоста в мануале по установке Apache, у вас должен быть виртуальный хост для домена сайта /etc/apache2/sites-available/your_domain.conf, где директива ServerName уже настроена соответствующим образом.

Чтобы проверить это, откройте файл виртуального хоста, используя nano или другой текстовый редактор:

Найдите строку ServerName:

Если она выглядит так, можете закрыть редактор.

Если нет, вам нужно обновить ее. Укажите в ней свой домен, а затем сохраните и закройте файл. После этого нужно проверить синтаксис конфигурации.

Если команда сообщила об ошибке, нужно снова открыть файл и исправить ее. После этого повторите проверку.

Если ошибок в конфигурации нет, перезапустите веб-сервер.

Теперь Certbot сможет найти правильный блок VirtualHost.

Perfect Forward Secrecy

Если вы переживаете что Certbot может утащить ключи от вашего сертификата не смотря на открытые исходные коды, а значит, в теории, какие-то злодеи смогут расшифровать весь трафик, то спешу вас успокоить. Если для соединения с вашим сайтом используются шифры из семейств DHE и ECDHE, то утечка ключа не позволит расшифровать трафик. В этих шифрах ключ сертификата используется только для подтверждения подлинности, и не используется в качестве ключа для шифрования. Все современные браузеры поддерживают эти шифры.

Если для ECDHE на эллиптических кривых ничего не нужно делать, то для DHE можно было бы использовать усиленные параметры. Лучше всего будет отключить DHE вообще.

3: Настройка приложения

Настройка приложения для поддержки SSL выходит за рамки данного мануала, так как у каждого приложения разные требования и параметры конфигурации.

Давайте ознакомимся с файлами, которые скачал Certbot. Используйте ls, чтобы просмотреть каталог, в котором хранятся ключи и сертификаты:

Файл README в этом каталоге содержит больше информации о каждом из этих файлов. Обычно нужны только два таких файла:

- privkey.pem: закрытый ключ сертификата. Его следует хранить в секрете, поэтому обычно каталог /etc/letsencrypt блокирует доступ, он доступен только пользователю root. Конфигурации программного обеспечения будут ссылаться на этот файл с помощью параметров типа ssl-certificate-key или ssl-certificate-key-file.

- fullchain.pem: это файл сертификата, связанный с промежуточными сертификатами. Большинство программ ссылается на этот файл как на ssl-certificate.

Некоторые программы требуют, чтобы файлы сертификатов были в другом месте, в другом формате или имели другие привилегии. Лучше хранить все в каталоге letsencrypt и не менять привилегий (они все равно будут переписаны при обновлении сертификата), но иногда это мешает работе программы. В таком случае нужно написать сценарий для перемещения файлов и изменения привилегий. Этот сценарий нужно запускать во время обновления сертификатов Certbot.

Проверка сертификата ssl/tls в почтовом сервере

Способов проверить сертификат в почтовом сервере множество. Например, у меня есть статья, где я настраиваю мониторинг сертификатов с помощью Zabbix. Там же есть примеры и для почтового сервера. Вот так с помощью openssl в консоли сервера можно посмотреть текущие сертификаты.

# openssl s_client -starttls smtp -connect mail.site.ru:25 | openssl x509 -noout -dates 2>/dev/null | grep notAfter | cut -d'=' -f2

Это самый простой и быстрый способ. Можете проверить прямо из консоли почтового сервера. Так же можно воспользоваться каким-то готовым сервисом, например https://ssl-tools.net/mailservers.

Если у вас все в порядке, значит настройка ssl в postfix закончена. Остался последний штрих.

Куда и зачем мне нужен был SSL сертификат

Начнём с того, что SSL (Secure Sockets Layer) сертификат защищает данные пользователей, которые передаются по сети. Для интеграции с одним из известных маркетплейсов

мне нужно было использовать web-сервис 1С и на тестовом Windows Server, на котором был развёрнут тестовый сервер 1С, был поднят IIS (internet Information Services). Веб сервер Windows.

В требованиях обмена маркетплейса было указано что обмен должен идти через защищенный HTTPS протокол. И не через IP адрес, а через домен. Ниже расскажу последовательность моих действий:

- Установка Windows Server

- Установка Ролей ISS и DNS

- Установка Сервера 1С

- Подключение модуля расширения веб-сервера

- Скачиваем программу LetsEncrypt для Windows

- Настраиваем DNS

- Настраиваем шлюз (в моём случае это был Kerio Control)

- Выпускаем SSL сертификат LetsEncrypt

- Проверяем привязку в Диспетчере служб IIS

- Проверяем планировщик заданий на наличие таска для перевыпуска сертификата

Установку Windows Server и сервера 1С я тут рассматривать не буду, так как. Во-первых Windows Server установка мало чем отличается от установки обычной десктопной винды,

а по 1С можно почитать эту статью. Во-вторых я хочу рассказать именно про то как установить SSL сертификат

от Let’s Encrypt на Windows Server IIS. Начнём!

Настройка HTTPS

Если вы используете файрвол ufw, HTTPS по умолчанию будет отключен. Сначала давайте проверим статус:

$ ufw status

В моем случае он был отключен:

Status: inactive

Включаем:

$ ufw enable

Повторяем проверку и, скорее всего, увидим:

Status: active

Чтобы пропустить трафик HTTPS, разрешаем профиль Apache Full и SSH, так как если этого не сделать, подключиться по SSH в будущем не выйдет:

$ ufw allow ‘Apache Full’

$ ufw allow ssh

И после повторной проверки увидим:

To Action From

— —— —-

Apache Full ALLOW Anywhere

22/tcp ALLOW Anywhere

Apache Full (v6) ALLOW Anywhere (v6)

22/tcp (v6) ALLOW Anywhere (v6)

После этого мы можем перейти непосредственно к выпуску сертификата.

Импорт сертификата в локальный магазин компьютеров

Чтобы импортировать сертификат в локальный компьютерный магазин, выполните следующие действия:

- На веб-сервере IIS 6.0 выберите Начните и выберите Выполнить.

- В поле Открыть введите mmc и выберите ОК.

- В меню File выберите добавление и удаление привязки.

- В диалоговом окне Add/Remove Snap-in выберите Добавить.

- В диалоговом окне Добавить автономный диалоговое окно Snap-in выберите Сертификаты, а затем выберите Добавить.

- В диалоговом окне «Сертификаты» выберите учетную запись Computer и выберите Далее.

- В диалоговом окне Выберите компьютер выберите локальный компьютер: (на компьютере эта консоль запущена) и выберите Finish.

- В диалоговом окне Добавить автономный диалоговое окно Snap-in выберите Close.

- В диалоговом окне Add/Remove Snap-in выберите ОК.

- В левой области консоли дважды щелкните Сертификаты (Локальный компьютер).

- Правой кнопкой мыши Личный, указать на все задачи, а затем выберите Импорт.

- На странице Welcome to the Certificate Import Wizard выберите Далее.

- На странице Файл импортировать выберите Просмотр, найдите файл сертификата, а затем выберите Далее.

- Если сертификат имеет пароль, введите пароль на странице Пароль, а затем выберите Далее.

- На странице Хранилище сертификатов выберите Место всех сертификатов в следующем магазине, а затем выберите Далее.

- Выберите Готово, а затем выберите ОК, чтобы подтвердить успешное импортное импортное решение.

Получение сертификата

Чтобы начать процесс получения сертификата, необходимо создать CSR. Это можно сделать с помощью консоли управления IIS; поэтому для создания CSR необходимо установить IIS. CSR — это, по сути, сертификат, который создается на сервере, который проверяет сведения о сервере на компьютере при запросе сертификата от сторонного ЦС. CSR — это просто зашифрованное текстовое сообщение, которое шифруется с помощью пары ключей общего и частного доступа.

Как правило, следующие сведения о компьютере включаются в CSR, который вы создаете:

- Организация

- Организационный блок

- Страна

- Состояние

- Локальность

- Общее имя

Примечание

Обычно общее имя состоит из имени вашего хост-компьютера и домена, к которому оно принадлежит, например xyz.com. В этом случае компьютер является частью домена .com и называется XYZ. Это может быть корневой сервер для корпоративного домена или просто веб-сайт.

Создание CSR

-

Доступ к консоли управления IiS Microsoft (MMC). Для этого щелкните правой кнопкой мыши «Мой компьютер» и выберите Управление. Это открывает консоль управления компьютером. Расширь раздел «Службы и приложения». Найдите IIS и расширь консоль IIS.

-

Выберите определенный веб-сайт, на котором необходимо установить сертификат сервера. Щелкните правой кнопкой мыши сайт и выберите Свойства.

-

Выберите вкладку Directory Security. В разделе Безопасная связь выберите сертификат Server. Это запускает мастер сертификата веб-сервера. Нажмите кнопку Далее.

-

Выберите Создание нового сертификата и выберите Далее.

-

Выберите Подготовьте запрос сейчас, но отправьте его позже и выберите Далее.

-

В поле Имя введите имя, которое можно запомнить. Он будет по умолчанию называться веб-сайтом, для которого создается CSR.

Примечание

При генерации CSR необходимо указать немного длины. Длина ключа шифрования определяет силу зашифрованного сертификата, который отправляется в сторонний ЦС. Чем больше длина бита, тем сильнее шифрование. Большинство сторонних CAs предпочитают не менее 1024 битов.

-

В разделе Сведения организации введите сведения об организации и подразделении организации. Это должно быть точно, так как вы представляете эти учетные данные стороннее ЦС и вы должны соответствовать их лицензированию сертификата. Выберите Далее, чтобы получить доступ к разделу Общее имя вашего сайта.

-

Раздел Общее имя сайта отвечает за привязку сертификата к веб-сайту. Для сертификатов SSL введите имя хост-компьютера с доменным именем. Для серверов Интрасети можно использовать имя NetBIOS компьютера, на который размещен сайт. Выберите Далее, чтобы получить доступ к географической информации.

-

Введите сведения о вашей стране, штате или провинции, а также о стране или регионе. Полностью заявляйте ваше состояние или провинцию, страну или регион; не используйте аббревиатуры. Нажмите кнопку Далее.

-

Сохраните файл как .txt файл.

-

Подтвердите сведения о запросе. Выберите Далее, чтобы закончить, и выйти мастер сертификата веб-сервера.

Получаем сертификаты

У Let’s Encrypt есть лимиты на количество обращений за сертификатами, потому сначала попробуем получить необходимый сертификат в режиме для тестов:

В конце программа должна отчитаться об успешной работе:

Теперь можно смело получать сертификат уже в самом деле. Не забудьте явно указать все необходимые поддомены, такие как www.

Ура! С получением сертификата закончено!

Если нужно добавить поддомен или домен в сертификат

Если вы вдруг забыли указать поддомен , или вам нужно добавить другой домен или поддомен в сертификат (которых может быть до 100 в одном сертификате), то это легко сделать после получения сертификата. Просто запустите команду еще раз, добавив требуемое имя:

Вам будет безальтернативно предложено добавить этот домен в сертификат. Если хочется избежать вопросов, то можно сразу указать одобряющий такое поведение ключ:

Операцию можно повторять.

Установка сертификата Центра Сертификации (.CA) на IIS 8

Шаг 2

В открывшемся окне Консоль1 (Console1), откройте меню Файл (File) и выберите пункт Добавить или удалить оснастку (Add/Remove Snap-in).

![]()

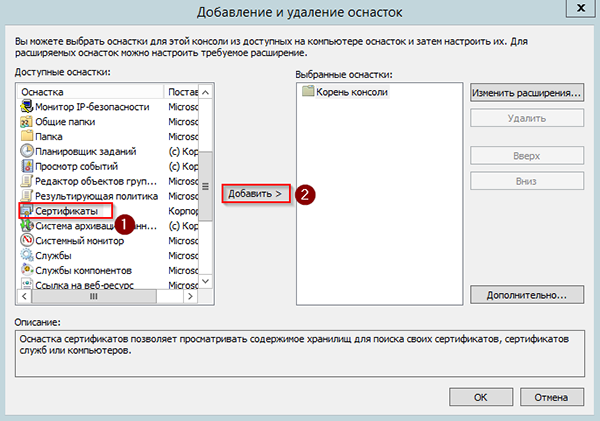

Шаг 3

В левой части открывшегося окна выберите пункт Сертификаты (Certificates) и нажмите кнопку Добавить (Add) по центру экрана.

Шаг 4

В открывшейся Оснастке диспетчера сертификатов (Certificates Snap-in) выберите пункт Учетной записи компьютера (Computer Account).

Шаг 5

Во вкладке Выбор компьютера (Select Computer) выберите Локальный компьютер (Local Computer) и нажмите Готово (Finish).

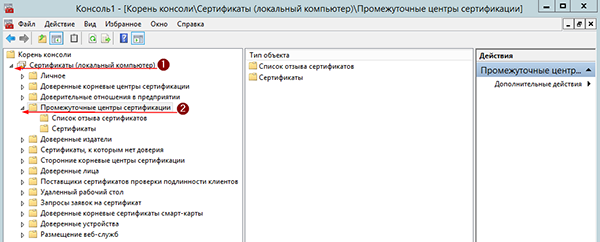

Шаг 7

В той же Консоли 1 (Console 1) выберите пункт Промежуточные центры сертификации (Intermediate Certification Authorities), кликните на него правой кнопкой мыши — Все задачи (All tasks) — Импорт (Import).

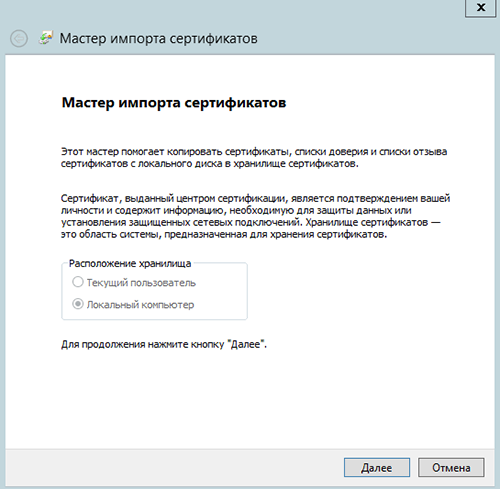

Шаг 8

В открывшемся окне нажмите Далее (Next). Выберите загруженный из панели управления 1cloud.ru файл .CA-сертификата и нажмите Открыть (Open).

Шаг 9

В следующей вкладке выберите Поместить все сертификаты в следующее хранилище (Place all certificates in the following store), нажмите Обзор (Browse) и выберите директорию Промежуточные центры сертификации (Intermediate Certification Authorities).

Получение SSL-сертификатов

Для производственных AD FS ферм рекомендуется использовать общедоступный доверенный SSL-сертификат. Обычно это достигается путем отправки запроса подписи сертификата (CSR) стороннему поставщику сертификатов. существует множество способов создания CSR, включая Windows 7 или более поздней версии пк. Поставщик должен иметь документацию для этого.

Убедитесь, что сертификат соответствует требованиям к сертификатам SSL для AD FS и прокси-приложения .

Сколько сертификатов требуется

Мы рекомендуем использовать общий SSL-сертификат для всех AD FS и прокси серверов. Подробные требования см. в документе

Создание виртуального хоста с поддержкой ssl

Далее необходимо либо создать новый виртуальный хост apache, либо отредактировать существующий в файле /etc/httpd/conf/httpd.conf. Добавляем в конец файла:

<VirtualHost *:443> SSLEngine on SSLCertificateFile /root/cert/zeroxzed.ru.crt SSLCertificateKeyFile /root/cert/zeroxzed.ru.kye <Directory /var/www/vhosts/zeroxzed.ru/www> AllowOverride All </Directory> DocumentRoot /var/www/vhosts/zeroxzed.ru/www ServerName zeroxzed.ru </VirtualHost>

После сохранения проверяем конфигурацию apache:

# httpd -t

Если появляется предупреждение:

_default_ VirtualHost overlap on port 443, the first has precedence

То ищем в /etc/httpd/conf/httpd.conf строчку NameVirtualHost *:80 и добавляем после нее NameVirtualHost *:443

Снова проверяем. Если ошибок нет, перезапускаем апач и заходим на сайт, прописав в адресной строке https, вместо http. Теперь ваш сайт доступен по протоколу https. Но пользователи сайта могут об этом не знать. Было бы разумным сделать переадресацию с открытого протокола на защищенный. Сделаем это.

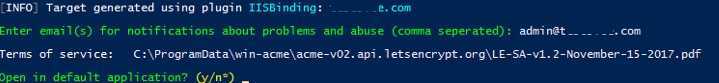

Клиент WACS для установки TLS сертификата Let’s Encrypt в IIS на Windows Server

Самый простой способ получить SSL сертификат от Let’s Encrypt — воспользоваться консольной утилитой Windows ACME Simple (WACS) (ранее проект назывался LetsEncrypt-Win-Simple). Она представляет собой простой мастер, который позволяет выбрать один из сайтов, запущенных на IIS, и автоматически выпустить и привязать к нему SSL сертификат.

Итак, предположим у нас имеется веб сайт на IIS, развёрнутый под управлением Windows Server 2016. Наша задача, переключить его в HTTPS режим, установив SSL сертификат от Let’s Encrypt.

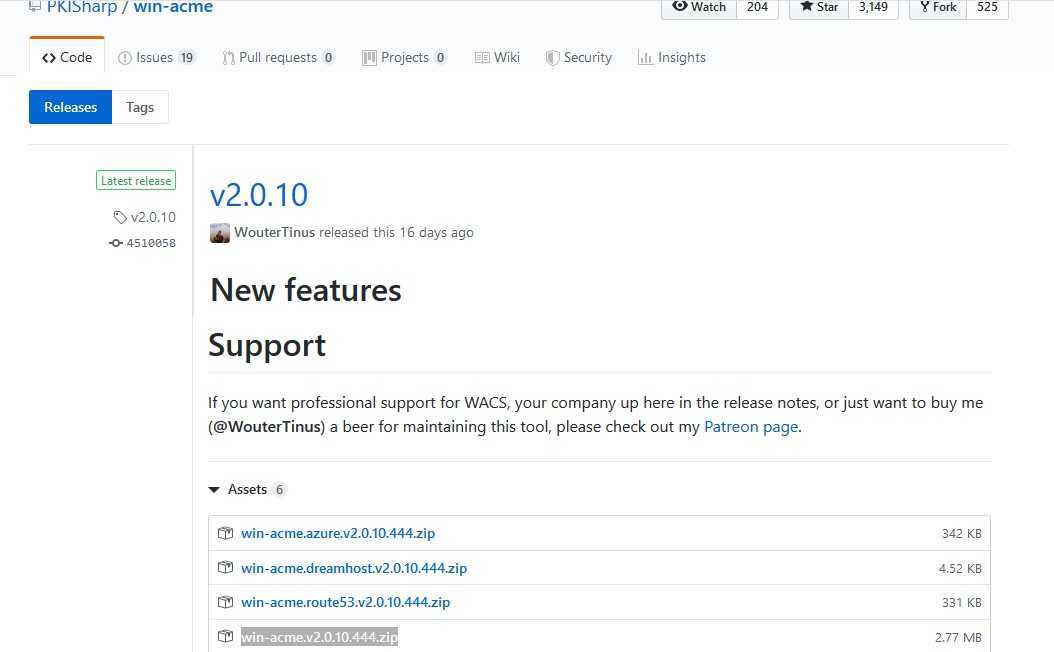

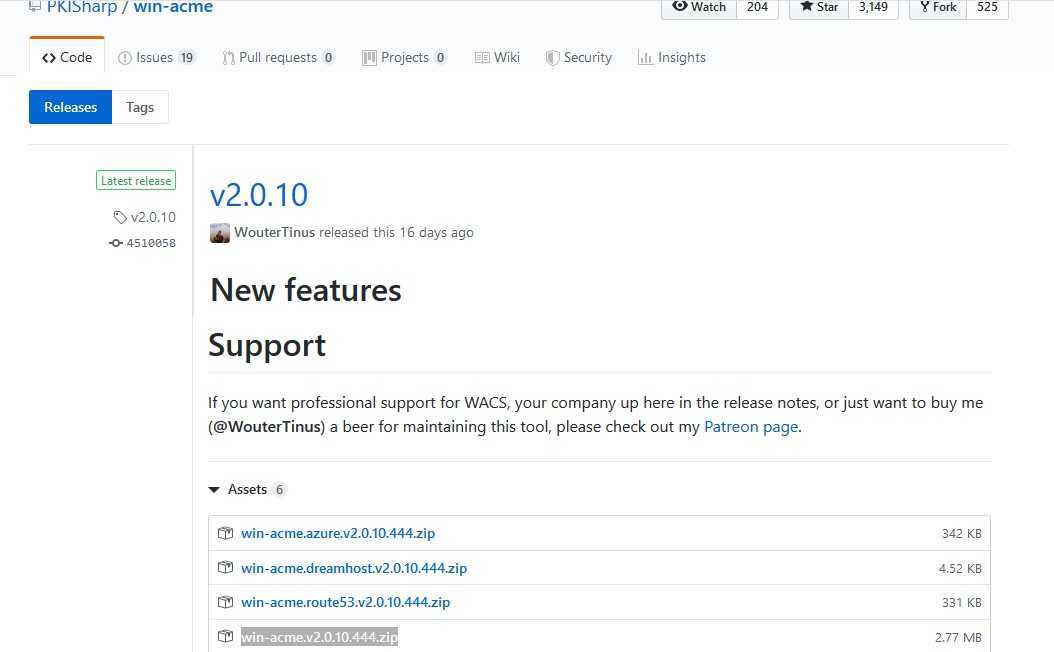

Скачайте последний релиз клиента WACS со страницы проекта на GitHub https://github.com/PKISharp/win-acme/releases (в моем случае это версия v2.0.10 – файл win-acme.v2.0.10.444.zip).

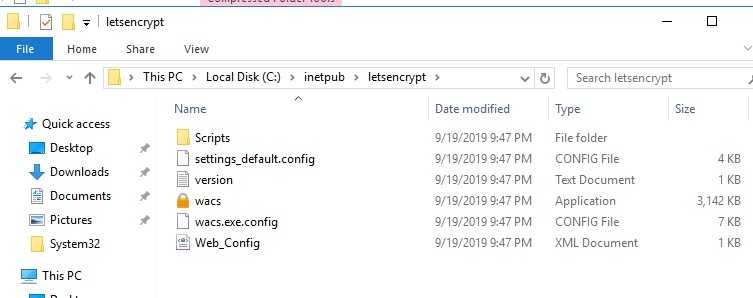

Распакуйте архив в каталог на сервере с IIS: c:inetpubletsencrypt

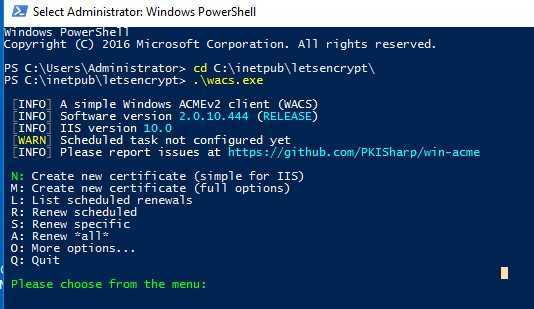

Откройте командную строку с правами администратора, перейдите в каталог c:inetpub letsencrypt и запустите wacs.exe.

Запустится интерактивный мастер генерации сертификата Let’s Encrypt и привязки его к сайту IIS. Чтобы быстро создать новый сертификат выберите N — Create new certificates (simple for IIS).

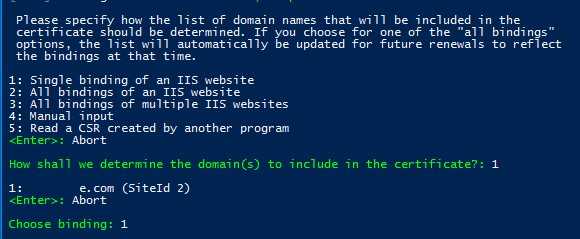

Затем нужно выбрать тип сертификата. В нашем примере нет необходимости использовать сертификат с псевдонимами (несколькими SAN — Subject Alternative Name), поэтому достаточно выбрать пункт 1. Single binding of an IIS site. Если вам нужен Wildcard-сертификат, выберите опцию 3.

Далее утилита выведет список сайтов, запущенных на сервере IIS и предложит выбрать сайт, для которого нужно создать и привязать новый SSL сертификат.

Процесс генерации и установки SSL сертификата Let’s Encrypt для IIS полностью автоматизирован.

По умолчанию выполняется валидация домена в режиме http-01 validation (SelfHosting). Для этого нужно, чтобы в DNS домена имелась запись, указывающая на ваш веб сервера. При запуске WACS в ручном режиме можно выбрать валидацию типа — 4 Create temporary application in IIS (recommended). В этом случае на веб-сервере IIS будет создано небольшое приложение, через которое сервера Let’s Encrypt смогут провести валидацию.

Утилита WACS сохраняет закрытый ключ сертификата (*.pem), сам сертфикат и ряд других файлов в каталог C:Users\%username%AppDataRoamingletsencrypt-win-simple. Затем она в фоновом режиме установит сгенерированный SSL сертификат Let’s Encrypt и привяжет его к вашему сайту IIS. Если на сайте уже установлен SSL сертификат (например, самоподписанный), он будет заменен новым.

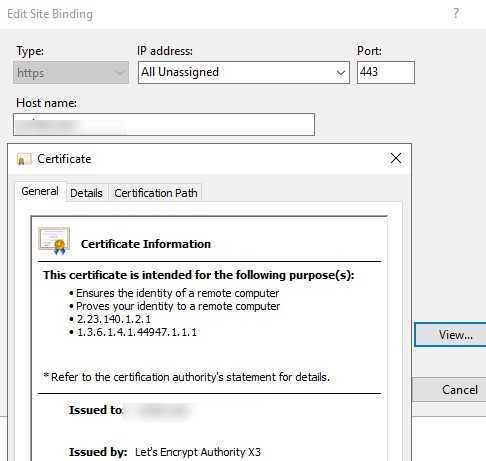

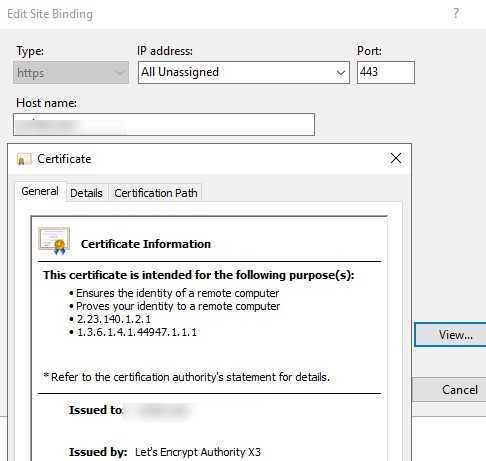

В IIS Manager откройте меню Site Binding для вашего сайта и убедитесь, что для него используется сертификат, выданный Let’s Encrypt Authority X3.

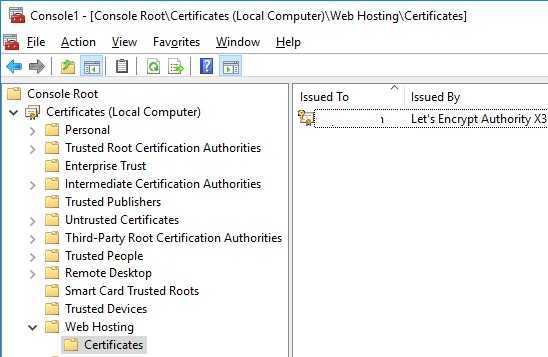

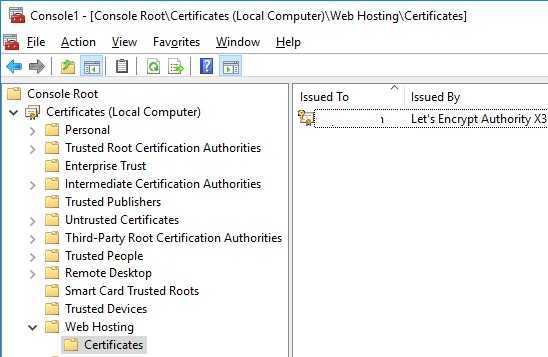

В хранилище сертификатов компьютера сертификат Let’s Encrypt для IIS вы можете найти в разделе Web Hosting -> Certificates.

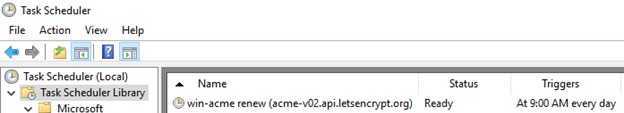

Windows ACME Simple создает новое правило в планировщике заданий Windows (win-acme-renew (acme-v02.api.letsencrypt.org)) для автоматического продления сертификата. Задание запускается каждый день, продление сертификата выполняется через 60 дней. Планировщик запускает команду:

C:inetpubletsencryptwacs.exe –renew –baseuri «https://acme-v02.api.letsencrypt.org»

Эту же команду вы можете использовать для ручного обновления сертфиката.

Установка и использование сертификатов

Certbot не перезаписывает сертификаты, а заменяет их ссылками на самые актуальные варианты сертификатов в определенном каталоге, одноименном с первым доменом сертификата (т.е. ).

Давайте посмотрим что за файлы у нас есть:

С этим знанием мы можем задать настройки SSL для nginx:

Как видите, нигде в конфиге не используется, и это не ошибка. Для nginx он не нужен.

Полный рабочий пример конфига:

Конфиг для переадресации с голого домена без www:

Подразумевается что вы используете какой-то локальный сервер для кеширования DNS запросов. Если это не так, то в директиве нужно заменить на IP используемого DNS сервера.

Настройки шифров и прочее подобное (, ) лучше держать вне конфигов отдельных серверов.

Часть 6: Настройка запуска скрипта по расписанию

- Идём в ‘Control Panel’ -> ‘Administrative Tools’ -> ‘Computer Management’ -> ‘System Tools’ -> ‘Task Scheduler’ -> ‘Task Scheduler Library’.

- Создаём новую задачу: нажимаем ‘Create Task…’ в правой панели ‘Actions’.

-

- В поле ‘Name’ пишем имя задачи — произвольно по вашему желанию.

- В подразделе ‘Security Options’ выбираем пункт ‘Run whether user is logged on or not’.

-

- Нажимаем кнопку ‘New…’ — откроется окно ‘New Trigger’.

- В списке ‘Begin the task’ выбираем ‘On a schedule’.

- Устанавливаем подходящую периодичность запуска: например, раз в неделю по воскресеньям. Скрипт при каждом старте будет проверять — сколько сертификату осталось жить: и если меньше месяца, то обновит его.

-

- Нажимаем кнопку ‘New’ — откроется окно ‘New Action’.

- В списке ‘Action’ выбираем ‘Start a program’.

- В поле ‘Program/script’ пишем ‘powershell’.

- В поле ‘Add arguments (optional)’ пишем ‘-ExecutionPolicy ByPass -File c:\MDaemon\LetsEncrypt\letsencrypt.ps1’. В хвост строки дописываем требуемые дополнительные параметры (см. часть 3).

- На закладке ‘Conditions’ ставим крыжики по своему усмотрению.

-

- Allow task to be run on demand

- Stop the task if it runs longer than 1 hour

- If the running task does not end when requested, force it to stop

- Нажимаем кнопку ‘OK’. Вводим пароль текущего пользователя.

Импорт SSL сертификата в Microsoft IIS Version 4.0

- Откройте консоль управления Microsoft: Пуск> Программы> Пакет обновления Windows NT 4.0> Microsoft Internet Information Server> Internet Service Manager.

- Щелкните правой кнопкой мыши веб-узел назначения импорта и выберите «Свойства».

- Перейдите на вкладку Безопасность каталога.

- В разделе «Безопасные соединения» нажмите «Изменить».

- Нажмите «Менеджер ключей».

- В категории «Локальный компьютер» выберите «WWW».

- В строке меню выберите «Клавиша»> «Импорт»> «Файл резервной копии».

- Найдите сертификат, который вы хотите импортировать, и нажмите «Открыть».

- Введите пароль, используемый для защиты сертификата для экспорта, и нажмите кнопку «ОК».

Активация SSL сертификата на сервере IIS 4.0

- В окне «Связывание с сервером» нажмите «Изменить», чтобы назначить в сертификате IP-адрес и номер порта SSL.

- Введите IP-адрес веб-сайта.

- Введите порт SSL для этого веб-сайта (порт 443 — это порт SSL по умолчанию), а затем нажмите кнопку «ОК».

- В строке меню сохраните изменения, выбрав «Компьютеры»> «Заменить изменения сейчас».

Аннотация

- Настройка и включить сертификаты сервера, чтобы клиенты могли быть уверены в том, что ваш веб-сайт действителен, и что любая информация, которую они отправляют вам, остается конфиденциальной и конфиденциальной.

- Использование сторонних сертификатов для обеспечения безопасного слоя sockets (SSL), а также общего обзора процесса, используемого для создания запроса на подписание сертификата (CSR), который используется для получения сертификата стороннее.

- Как включить подключение SSL для вашего веб-сайта.

- Как обеспечить соблюдение SSL для всех подключений и установить необходимую длину шифрования между вашими клиентами и веб-сайтом.

Функции безопасности SSL на веб-сервере можно использовать для двух типов проверки подлинности. Вы можете использовать сертификат сервера для проверки подлинности веб-сайта перед передачей персональных данных, например номера кредитной карты. Кроме того, вы можете использовать клиентские сертификаты для проверки подлинности пользователей, запрашивают информацию на вашем веб-сайте.

В этой статье предполагается, что для проверки подлинности веб-сервера используется сторонний орган сертификации (CA).

Чтобы включить проверку сертификата SSL-сервера и обеспечить уровень безопасности, необходимый вашим клиентам, необходимо получить сертификат от сторонного ЦС. Сертификаты, которые выдают вашей организации сторонним ЦС, как правило, привязаны к веб-серверу, а точнее к веб-сайту, к которому необходимо связать SSL. Вы можете создать собственный сертификат на сервере IIS, но если вы это сделаете, ваши клиенты должны неявно доверять вам как органу сертификации.

Статья предполагает следующее:

- Вы установили IIS.

- Вы создали и опубликовали веб-сайт, который необходимо защитить с помощью SSL.

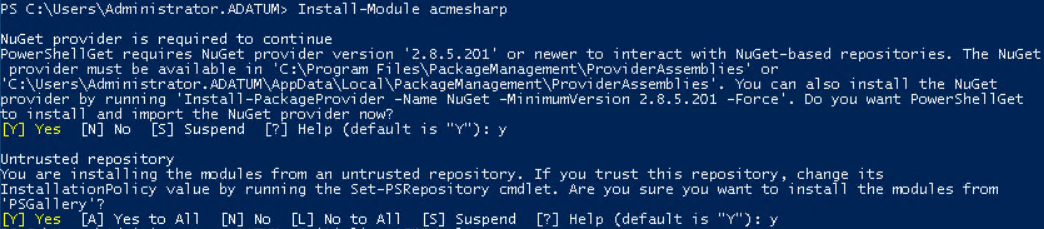

Установка модуля ACMESharp Module

Модуль ACMESharp доступен в галерее скриптов PowerShell Gallery. Чтобы загрузить и установить модуль из галереи PowerShell, можно воспользоваться командлетом Install-Module, входящий в PowerShellGet. Модули PowerShellGet включены в Windows Management Framework 5 (установлен по умолчанию Windows 10 и Windows Server 2016).

Если у вас более старая ОС, необходимо скачать и установить WMF 5 или отдельный установщик PowerShellGet (https://docs.microsoft.com/en-us/powershell/gallery/readme).

Итак, если у вас уже установлен PowerShellGet, выполните команду:

В процессе выполнения команды вам будет предложено установить NuGet. Согласитесь с его установкой, т.к. NuGet обеспечивает функции получения пакетов из PowerShell Gallery.

Также вам будет предложено добавить репозитарий галереи PSGallery в доверенные.

Для создания запроса CSR необходимо:

- Запустить Диспетчер Серверов (Server Manager), выполнив: Пуск (Start) -> Администрирование (Administrative Tools) -> Диспетчер серверов (Server Manager)

- В меню Средства (Tools) выбрать Диспетчер служб IIS (Internet Information Services Manager).

Примечение: Если оснастка Диспетчер служб IIS отсутствует в вашем Диспетчере Серверов, вам необходимо добавить соответствующую роль на сервер. Для этого в том же Диспетчере серверов откройте меню Управление и выберите пункт Добавить роли и компоненты. В открывшемся окне выберите ваш сервер и установите флажок на роли Веб-сервер (IIS). Далее следуйте подсказкам Мастера Установки.

- В панели Подключения (Connections) в левой части окна указать сервер, для которого вы будете генерировать CSR-запрос.

- В центральной части окна выбрать Сертификаты сервера (Server Certificates)

- В меню Действия (Actions) в правой части экрана выбрать пункт Создать запрос сертификата (Create Certificate Request).

- Далее необходимо ввести значения полей Свойства различающегося имени (Distinguished Name Properties) (все поля заполняются латиницей):

-

Полное имя (Common Name) — полное доменное имя (FQDN) или URL, для которого планируется использовать сертификат.Примечание: например, сертификат, выпущенный для адреса. www.mydomain.com не действителен для поддомена subdomain.mydomain.com.

Если вы приобретаете Wildcard-сертификат (сертификат для домена и его поддоменов), указанное здесь доменное имя должно начинаться с символа * (*.mydomain.com). -

Организация (Organization) — официальное название организации-владельца сайта.

Для получения сертификатов с валидацией организации (OV-Organization Validation) и сертификатов с расширенной проверкой (EV-Extended Validation) это поле является обязательным и должно содержать имя организации, под которым она официально зарегистрирована.

При заказе сертификата физическим лицом (актуально для SSL-сертификатов c домена(DV-Domain Validation)), в этом поле необходимо указать полное имя владельца сертификата, а в поле Organizational Unit — название вашей площадки или бренда (DBA-Doing Business As), при его наличии. - Подразделение (Organizational Unit) — внутренний отдел/департамент организации («Engineering», «Management»).

- Город (City/Locality) — полное название города, в котором зарегистрирована организация.

- Область/край (State/Province) — полное название области, района, штата, в котором зарегистрирована организация.

- Страна или регион (Country) — двухбуквенный организации-владельца сертификата.

- Нажмите Далее (Next). В меню Поставщик средств шифрования (Cryptographic service provider) выберите Microsoft RSA SChannel Cryptographic Provider.

- Длина ключа в битах (Bit length) — 2048 бит или выше.

- Нажмите Далее (Next), укажите директорию и имя файла запроса, а затем нажмите Готово (Finish).