Cockpit is pluggable … extending the functionality

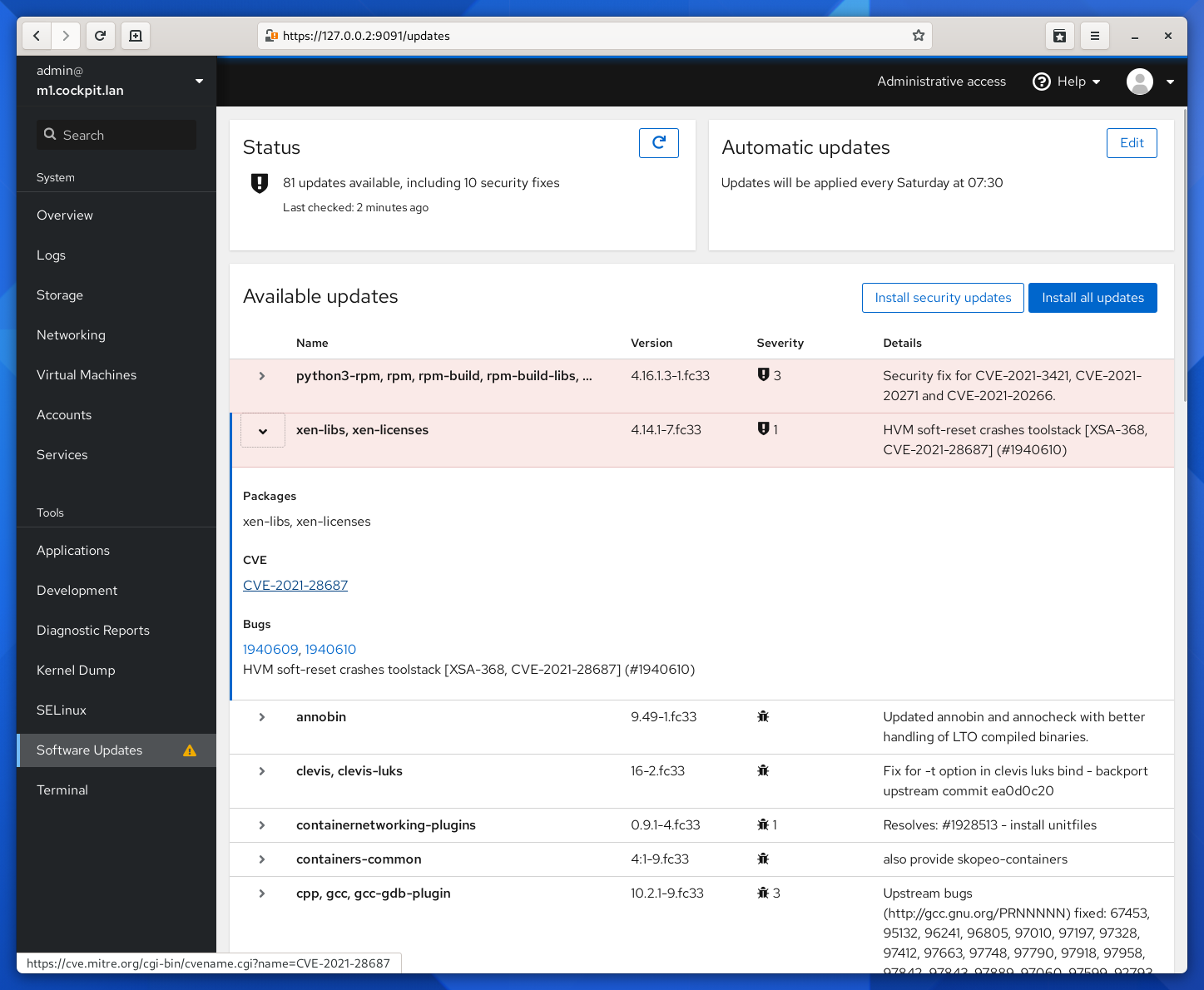

According to the Cockpit project website, another of the ideals of Cockpit is that it is pluggable which means functionality can be extended by additional plugins. Within Red Hat Enterprise Linux 7.4 there are some further plugins available that are not installed by default.

# yum install -y cockpit-packagekit cockpit-pcp cockpit-storaged

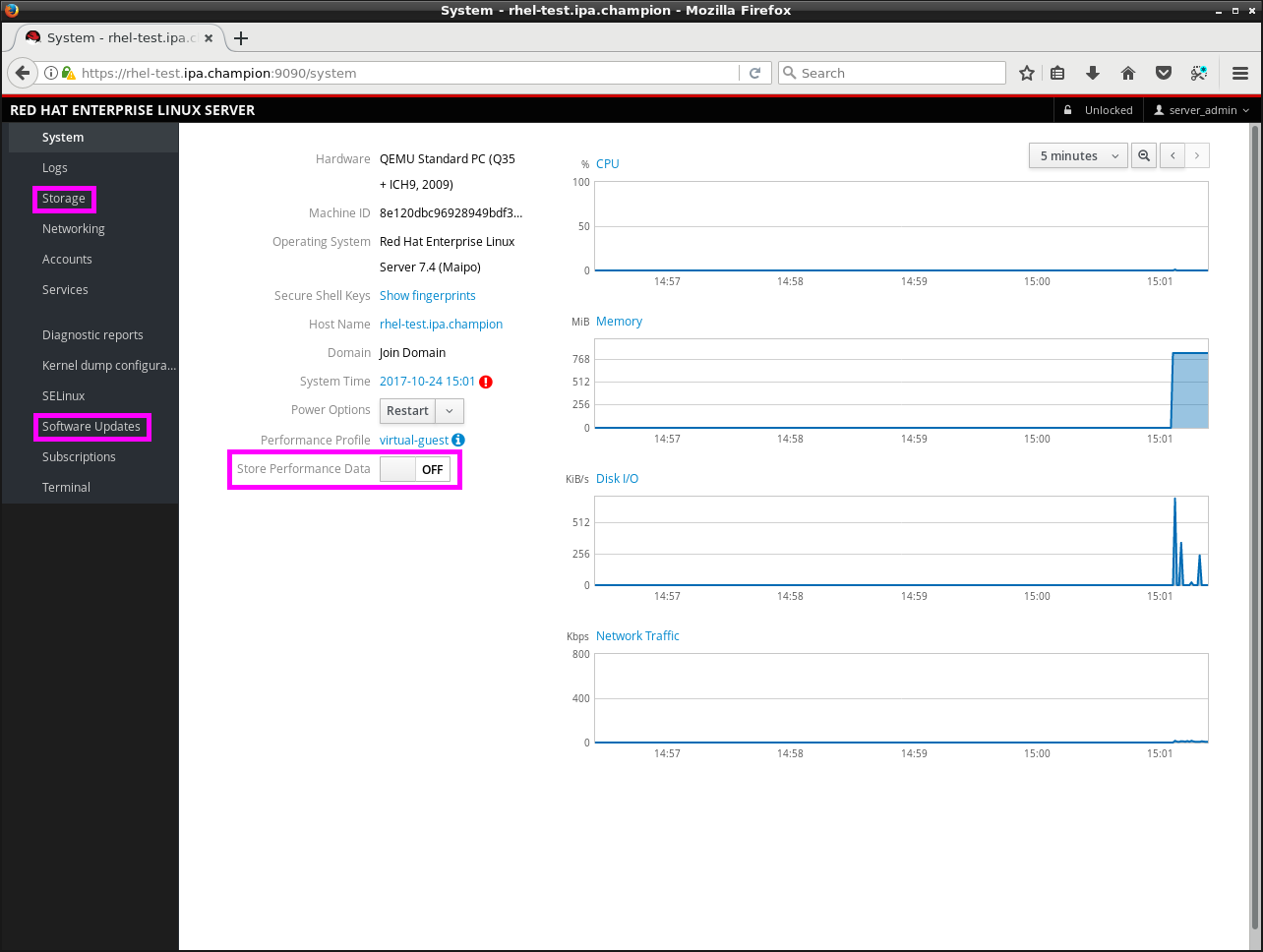

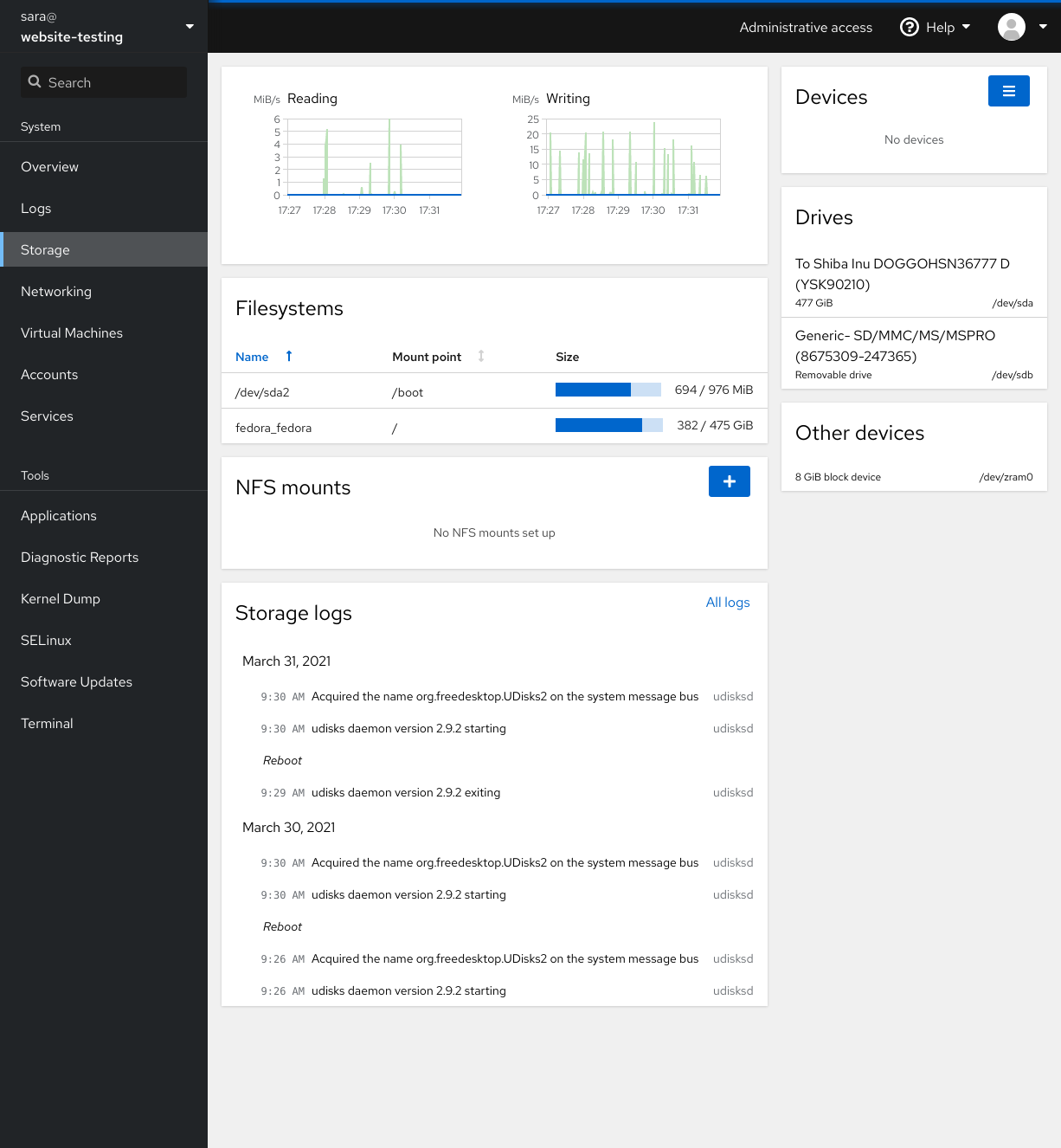

With the above command, I’ve installed the plugins for packagekit, pcp, and storaged. This extends the web console options to also provide the ability to administer software updates, performance metric logging, and the storage on the server. Logging out and logging back into the web console presents these new options.

The cockpit-pcp plugin has added the option to store the performance logs — it is possible to view the performance metrics in this interface up to one year previous, so long as the data has been stored. As its name suggests this plugin is utilizing the functionality brought by performance co-pilot (pcp).

Additional options on the left-hand menu have also been added allowing storage administration using the storaged subsystem, and software updates can also be checked and installed from the ‘Software Updates’ section. For complete functionality, this plugin requires that the server is subscribed to a Red Hat Satellite server or to the Red Hat Subscription Manager service.

These additional plugin packages are installed from the extras channel to reflect that they may be updated more regularly than packages in the ‘standard’ rpms channel.

What is the Red Hat Enterprise Linux web console?

The Red Hat Enterprise Linux web console is an open source project called Cockpit that provides a user-friendly web interface allowing for the remote administration of servers. For the purposes of this blog, I’ll be using Red Hat Enterprise Linux 7.4 as the basis of all examples unless otherwise stated. Being a web console, this also means that it is equally easy to use on mobile devices as well.

Starting with Red Hat Enterprise Linux 7, the cockpit package provides a powerful and extensible web console for system administration. I like to equate the Red Hat Enterprise Linux command line interface (CLI) to the major cloud providers software development kit CLIs, and by extension equate Cockpit to the cloud providers’ web front ends.

As per my opening confession, it is important to be aware that the Cockpit project is strongly integrated with systemd. The systemd DBus APIs drive the services and logs pages, as well as providing the majority of the functionality of the system information page. Given this reliance on systemd, any porting to Red Hat Enterprise Linux 6 would offer significantly reduced functionality and, currently, there are no plans for a Red Hat Enterprise Linux 6 version.

Общие характеристики кокпита

- Мы можем управлять услугами; запуск, остановка, перезапуск, перезагрузка, отключение, включение, маска и т. д..

- Мы также сможем управлять учетными записями пользователей; добавлять пользователей, удалять их, блокировать, назначать им роль администратора, устанавливать пароль, принудительно менять пароль и т. д..

- Это даст нам возможность управлять брандмауэром.

- Управление контейнером Кабина.

- Мы сможем выполнить управление политикой SELinux.

- Настройки запуска ISCSI.

- Мы также можем настроить сервер VPN OpenConnect и клиент NFS.

- Мы можем выполнять такие действия, как выключение или перезапуск системы.

- Диагностировать сетевые проблемы.

- Аппаратное управление устройством.

- Обновления системы для хостов dnf, yum, apt.

- Пользователи мы можем написать наши собственные модули, чтобы подключить их к Cockpit.

- Кабина предназначена для использования .

Это лишь некоторые из функций Cockpit. Возможно подробно проконсультируйтесь со всеми из них сайт проекта.

Что нового

Рассмотрим основные изменения, которые влияют на процесс настройки операционной системы и работы с ней.

1. Установка пакетов

Пакетный менеджер.

Пакетный менеджер YUM заменен на DNF. Последний потребляем меньше ресурсов и работает быстрее. Синтаксис установки пакетов, во многом, остается таким же, например:

dnf install bind

Однако, команда yum install bind также отработает — yum является алиасом для dnf, поэтому привычный формат установка пакетов и обновлений сохранен.

Репозитории.

Для установки и обновления пакетов используются базовый репозиторий и BaseOS и модульный AppStream. Базовый содержит минимально необходимый для работы набор пакетов, AppStream — все остальное. Более того, AppStream может использоваться в двух форматах — классическом RPM и модульном.

Модульный репозиторий содержит наборы с альтернативными версиями пакетов — таким образом можно установить программное обеспечение либо основной версии (которая по умолчанию поддерживается релизом CentOS), либо альтернативную (она тоже официально поддерживается операционной системой). Набор пакетов в модульном репозитории представляет из себя логическую единицу для установки приложения — само приложение, набор библиотек и инструментов для его работы. Все наборы тестируются перед размещением в репозиторий.

2. Сетевые настройки

Управление сетью.

Для управления сетью используется только NetworkManager. Скрипты ifup и ifdown объявлены как устаревшие. Для перезапуска сети теперь используется команда:

systemctl restart NetworkManager

* раньше это можно было сделать командой systemctl restart network.

Брандмауэр.

Пакетный фильтр nftables пришел на смену старому доброму iptables. firewalld переведён на использование nftables. Также появились утилиты iptables-translate и ip6tables-translate для конвертации старых правил под iptables.

TCP/IP.

TCP стек обновлен до версии 4.16. Разработчики отмечают увеличение скорости при обработке входящих соединений.

3. Установка

Инсталлятор.

Добавлена возможность установки системы на накопители NVDIMM. Инструмент Image Builder позволяет пользователям создавать настраиваемые системные образы в различных форматах, включая изображения, подготовленные для развертывания в облаках различных поставщиков.

4. Безопасность

Политики настройки криптографических подсистем.

Пакет OpenSSL обновлен до версии 1.1.1 с поддержкой TLS 1.3. Это позволит не пересобирать некоторые пакеты (например nginx для включения http/2).

Также с помощью команды update-crypto-policies можно выбрать один из режимов выбора криптоалгоритмов.

PKCS#11.

Включена поддержка смарткарт и HSM c токенами PKCS#11;

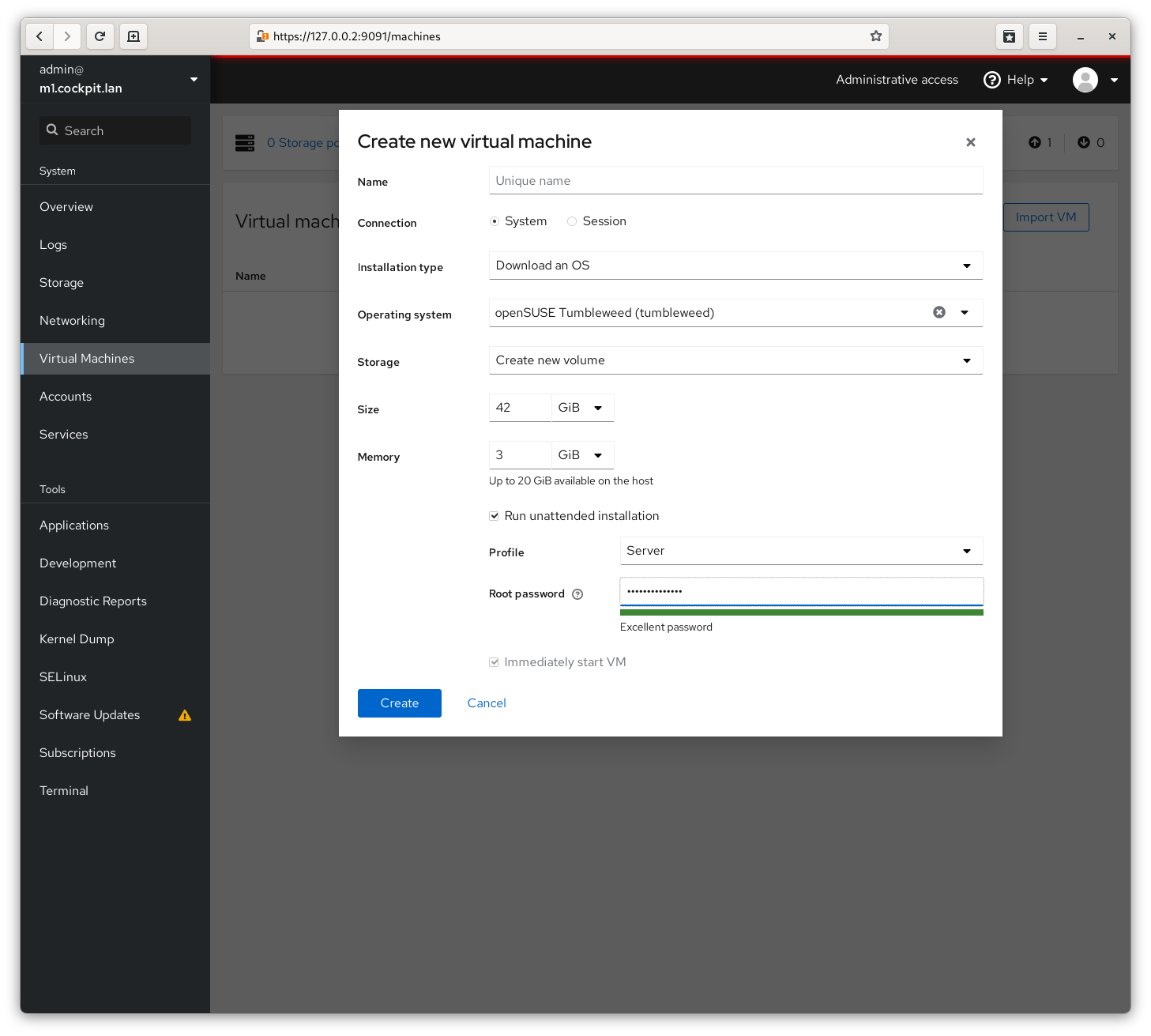

5. Виртуальзация

QEMU.

QEMU обновлен до версии 2.12. Виртуальные машины создаются с поддержкой PCI Express и с эмуляцией чипсета ICH9. Реализован режим sandbox-изоляции для ограничения системных вызовов.

Утилита virt-manager является устаревшей и вместо нее рекомендуется использовать веб-интерфейс Cockpit.

6. Веб-разработка

Языки программирования.

По умолчанию из репозитория теперь устанавливаются:

- php7.2 вместо php5.4

- Python 3.6 вместо 2.7

- Ruby 2.5

- Perl 5.26

- SWIG 3.0

Базы данных.

Также из коробки будут устанавливаться:

- MariaDB 10.3

- MySQL 8.0

- PostgreSQL 10 или PostgreSQL 9.6

- Redis 5

Веб-серверы.

Версии устанавливаемых по умолчанию пакетов — Apache 2.4 и nginx 1.14.

7. Графический интерфейс

Desktop.

По умолчанию устанавливается графический интерфейс GNOME версии 3.28. В качестве протокола организации графического сервера используется Wayland. По сравнению с Xorg, Wayland задействует меньше программных и аппаратных ресурсов и считается, что работает быстрее. Однако, использование Xorg в CentOS 8 также возможно.

Пакеты KDE удалены из состава дистрибутива.

Cockpit.

Cockpit — веб-интерфейс для управления CentOS. Он может оказаться полезным новичкам. Для его запуска нужно выполнить несколько несложных команд.

Установка:

dnf install cockpit

Настройка брандмауэра:

firewall-cmd —permanent —add-port=9090/tcp

firewall-cmd —reload

Запуск:

systemctl enable —now cockpit.socket

systemctl start cockpit

Можно заходить на интерфейс по адресу https://<IP-адрес компьютера>:9090/. В качестве логина используем системную учетную запись, например, root.

Весь список изменений можно найти на сайте Red Hat.

3. aaPanel

Это ещё одна неплохая панель управления разработанная в Китае. На китайском рынке она известна как BAOTA, а aaPanel — это её интернациональная версия. Панель достаточно популярна в Китае. Кроме Nginx и Apache можно устанавливать веб-сервер OpenLiteSpeed. Интерфейс современный и очень удобный, на главной странице есть монитор ресурсов, позволяющий понять насколько сейчас загружена система. Ещё одна особенность панели — это магазин пакетов. Вы можете не устанавливать все программы сразу, а установить только необходимые пакеты. Во время создания сайта можно настроить папку, где будут находится его файлы, а также в пару кликов настраиваются редиректы с www на без www и на https.

Introducing Cockpit

Cockpit is a web-based graphical interface for servers, intended for everyone, especially those who are:

- new to Linux (including Windows admins)

- familiar with Linux and want an easy, graphical way to administer servers

- expert admins who mainly use other tools but want an overview on individual systems

Thanks to Cockpit intentionally using system APIs and commands, a whole team of admins can manage a system in the way they prefer, including the command line and utilities right alongside Cockpit.

A picture is worth a thousand words. Click a thumbnail to see screenshots of Cockpit in action.

Simple to use

Cockpit makes Linux discoverable. You don’t have to remember commands at a command-line.

See your server in a web browser and perform system tasks with a mouse. It’s easy to start containers, administer storage, configure networks, and inspect logs. Basically, you can think of Cockpit like a graphical “desktop interface”, but for individual servers.

Compatible with your existing workflows

Have a favorite app or command line tool that you use on your servers?

Keep using the command line, Ansible, and your other favorite tools and add Cockpit to the mix with no issues.

Cockpit uses the same system tooling you would use from the command line. You can switch back and forth between Cockpit and whatever else you like. Cockpit even has a built-in terminal, which is useful when you connect from a non-Linux device.

Integrated

Cockpit uses APIs that already exist on the system. It doesn’t reinvent subsystems or add a layer of its own tooling.

By default, Cockpit uses your system’s normal user logins and privileges. Network-wide logins are also supported through single-sign-on and other authentication techniques.

Cockpit itself doesn’t eat resources or even run in the background when you’re not using it. It runs on demand, thanks to systemd socket activation.

Установка и запуск FreeIPA

Установка выполняется из репозитория. Команды немного отличаются в зависимости от версии CentOS.

а) для Rocky Linux / CentOS 8:

dnf install @idm:DL1

dnf install ipa-server

* первая команда установит модуль DL1 Stream-репозитория. Вторая — сам freeipa.

б) для CentOS 7:

yum install ipa-server

Если мы хотим использовать наш сервер еще и как DNS, то устанавливаем:

yum install ipa-server-dns

После выполняем конфигурирование сервиса:

ipa-server-install

* если система ругнется на IPv6, .

Отвечааем на первый вопрос, хотим ли мы использовать и сконфигурировать DNS-сервер BIND:

Do you want to configure integrated DNS (BIND)? : yes

* в случае, если мы не хотим, чтобы сервер DNS был установлен вместе с сервером IPA, просто нажимаем Enter.

На остальные запросы можно ответить по умолчанию, нажав Enter и оставив подставленные значения. Если возникнут ошибки, решение посмотрите .

Когда система запросит пароль для Directory Manager, необходимо придумать и ввести его дважды:

Directory Manager password:

Password (confirm):

… будет создана учетная запись для подключения к LDAP.

Затем также нужно придумать и задать пароль для IPA admin:

IPA admin password:

Password (confirm):

… будет создана учетная запись IPA Administrator для первого пользователя FreeIPA с правами администратора.

Для настройки DNS на первый запрос, хотим ли мы настроить перенаправления, отвечаем да:

Do you want to configure DNS forwarders? :

Система предложит сначала использовать DNS-серверы из настроек сети (если они прописаны) — если нас это устроит, оставляем значение по умолчанию:

Do you want to configure these servers as DNS forwarders? :

… также можно добавить дополнительные серверы:

Enter an IP address for a DNS forwarder, or press Enter to skip: 8.8.8.8

Также оставляем значение по умолчанию для попытки найти обратные зоны:

Do you want to search for missing reverse zones?

После система выведет информацию о конфигурации и попросит ее подтвердить — вводим yes:

Continue to configure the system with these values? : yes

Начнется процесс конфигурации. После его завершения мы увидим подсказку со следующими шагами:

Next steps:

1. You must make sure these network ports are open:

TCP Ports:

* 80, 443: HTTP/HTTPS

* 389, 636: LDAP/LDAPS

* 88, 464: kerberos

* 53: bind

UDP Ports:

* 88, 464: kerberos

* 53: bind

* 123: ntp

2. You can now obtain a kerberos ticket using the command: ‘kinit admin’

This ticket will allow you to use the IPA tools (e.g., ipa user-add)

and the web user interface.

… и так как порты мы уже настраивали, переходим ко второму шагу — проверим, что система может выдать билет:

kinit admin

… после вводим пароль администратора, который указывали при конфигурировании FreeIPA.

Проверяем, что билет получен:

klist

Ответ должен быть, примерно, следующим:

Ticket cache: KEYRING:persistent:0:0

Default principal: admin@DMOSK.LOCAL

Valid starting Expires Service principal

23.07.2019 08:53:02 24.07.2019 08:52:55 krbtgt/DMOSK.LOCAL@DMOSK.LOCAL

* где DMOSK.LOCAL — домен в моей системе. В данном примере мы получили билет для пользователя admin.

Connecting to the Red Hat Enterprise Linux web console

As the title of this blog indicates, I’m administering Red Hat Enterprise Linux via the web console, so from this point on, most of the interaction will be via a web browser. However, I need to also open the firewall to allow traffic on port 9090, so there is one final piece of command line administration required:

# firewall-cmd --add-service cockpit success # firewall-cmd --add-service cockpit --perm Success

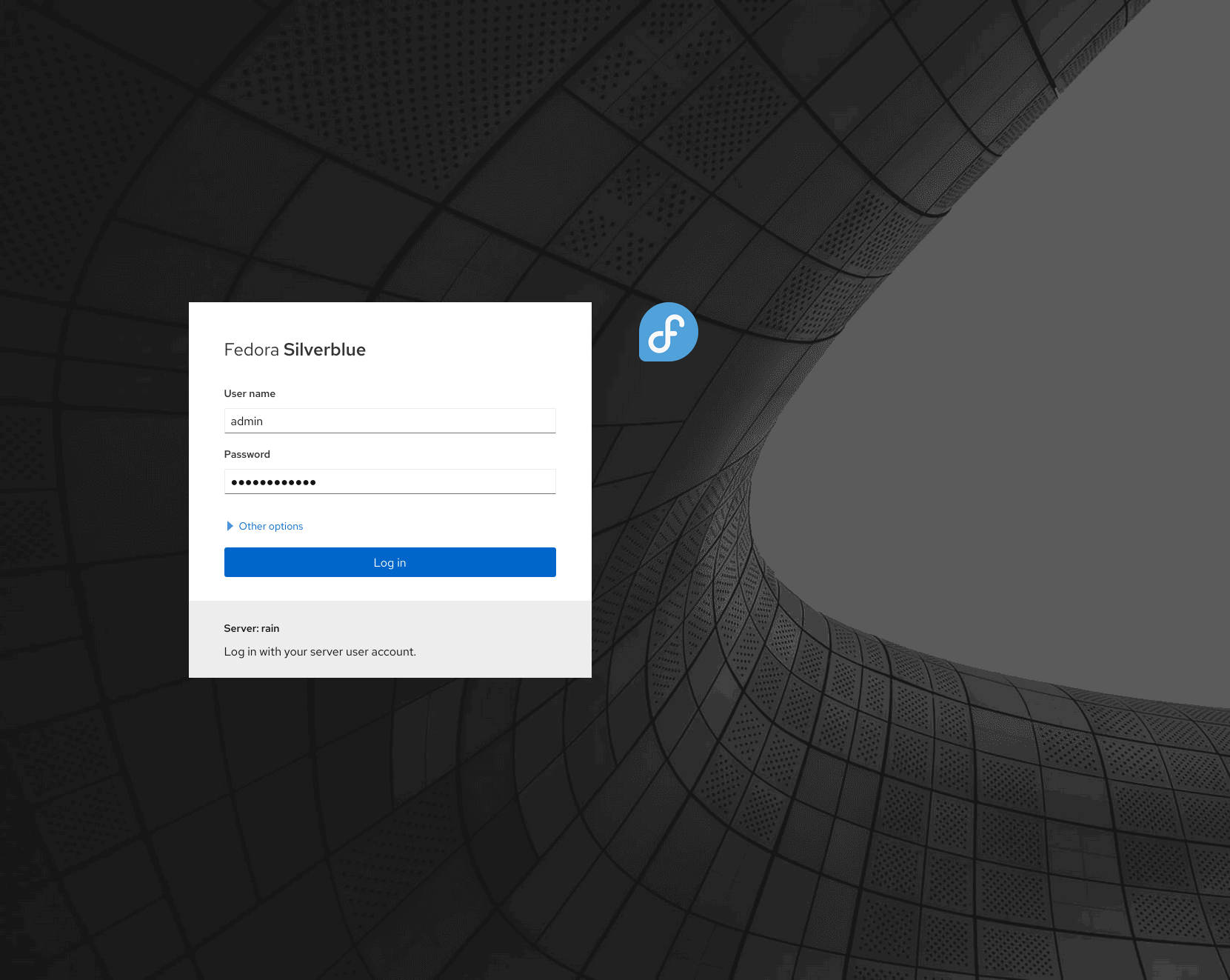

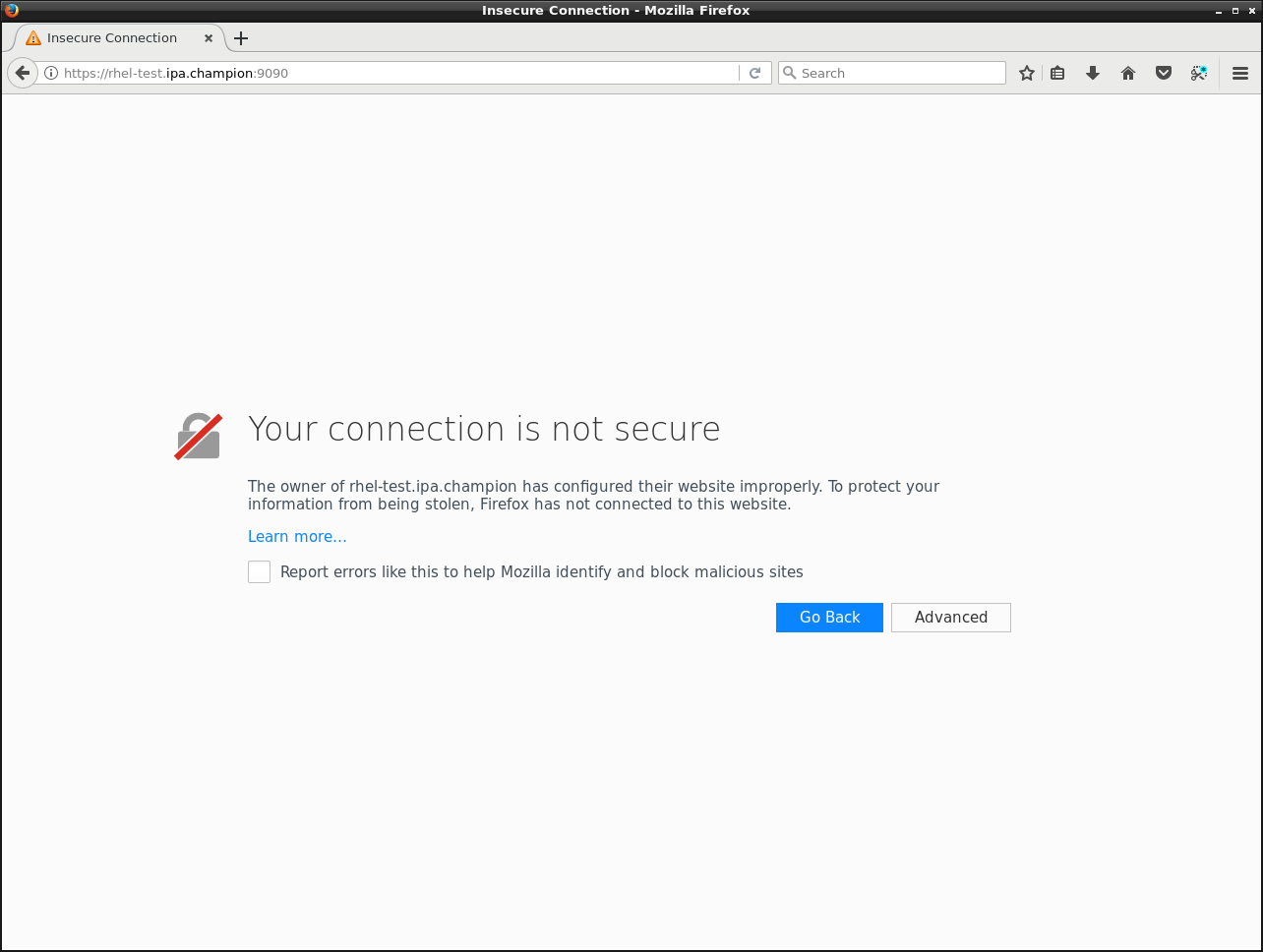

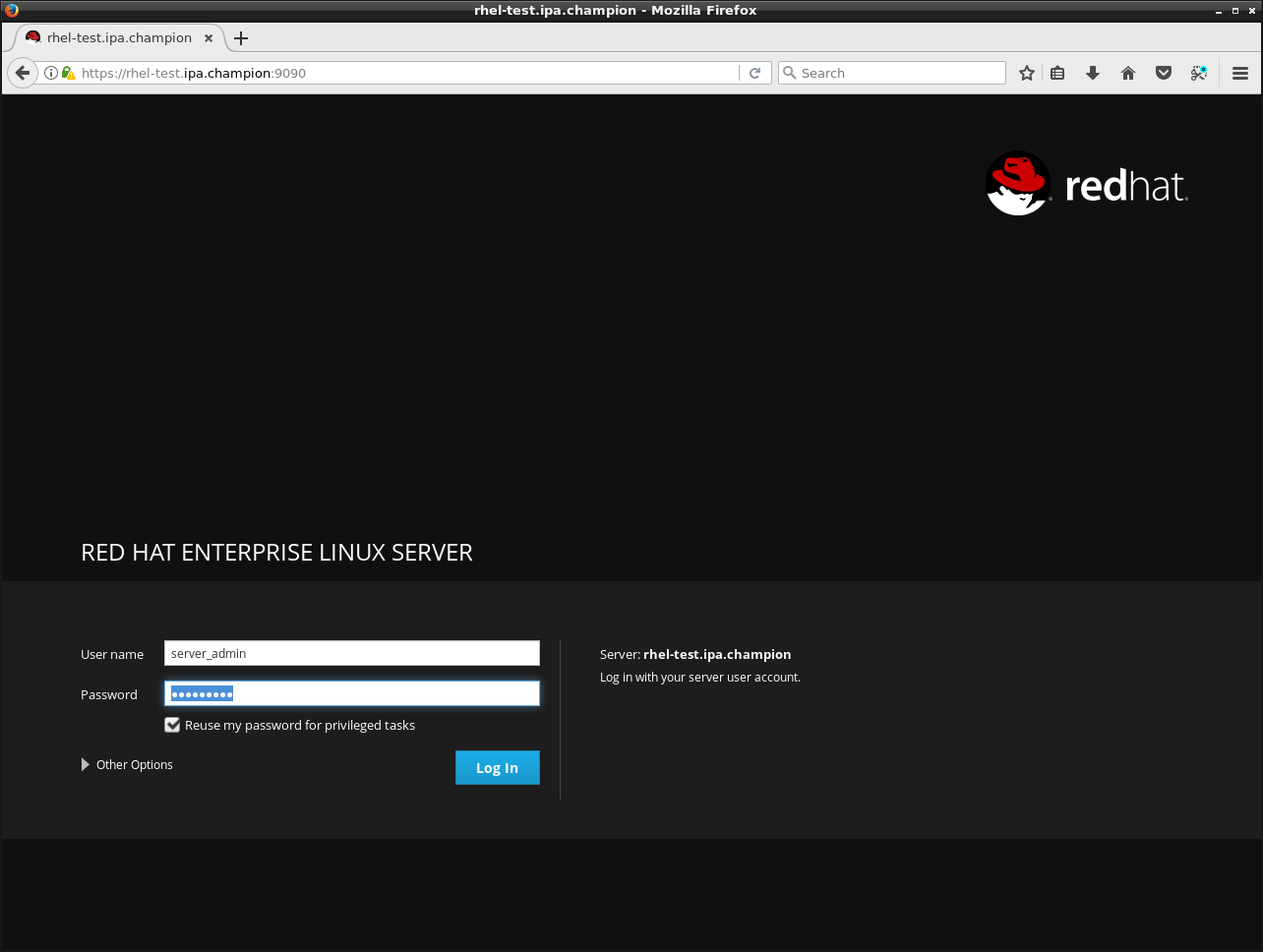

Let’s connect to the Red Hat Enterprise Linux web UI service:

As seen from the image, Firefox has presented a warning that the connection is not secure. This has been presented because, by default, the Cockpit web service will use a self-signed certificate, and we must instruct Firefox to trust this certificate. Once that is done we are presented with the web console login screen. All interaction via the web console is performed over encrypted connections, and we can create and use certificates signed by an external authority.

This is a useful feature for enterprises that have their own internal CA that is pushed out as a trusted CA to the browsers in use, which would avoid the certificate warning being presented when Cockpit is configured to use a certificate signed by the same CA. Place such server certificates in the /etc/cockpit/ws-certs.d/ directory.

The login credentials are the same as those that you would use to login to a server console or via SSH. There is no separate user accounts database to use the web console as it is intended to be tightly integrated with the operating system.

As per the image, I’m logging in using a user account named ‘server_admin’. The server_admin user is a user I have created and added to the ‘wheel’ group. I have also checked the ‘Reuse my password for privileged tasks’ checkbox, to provide an experience that is equivalent to using the sudo utility ensuring a similar workflow that CLI administrators would be used to. Using the web console is therefore similar to a text console and there is no hacked workaround or black box making this work. As you would expect, authentication is managed by a Cockpit specific pam stack at /etc/pam.d/cockpit.

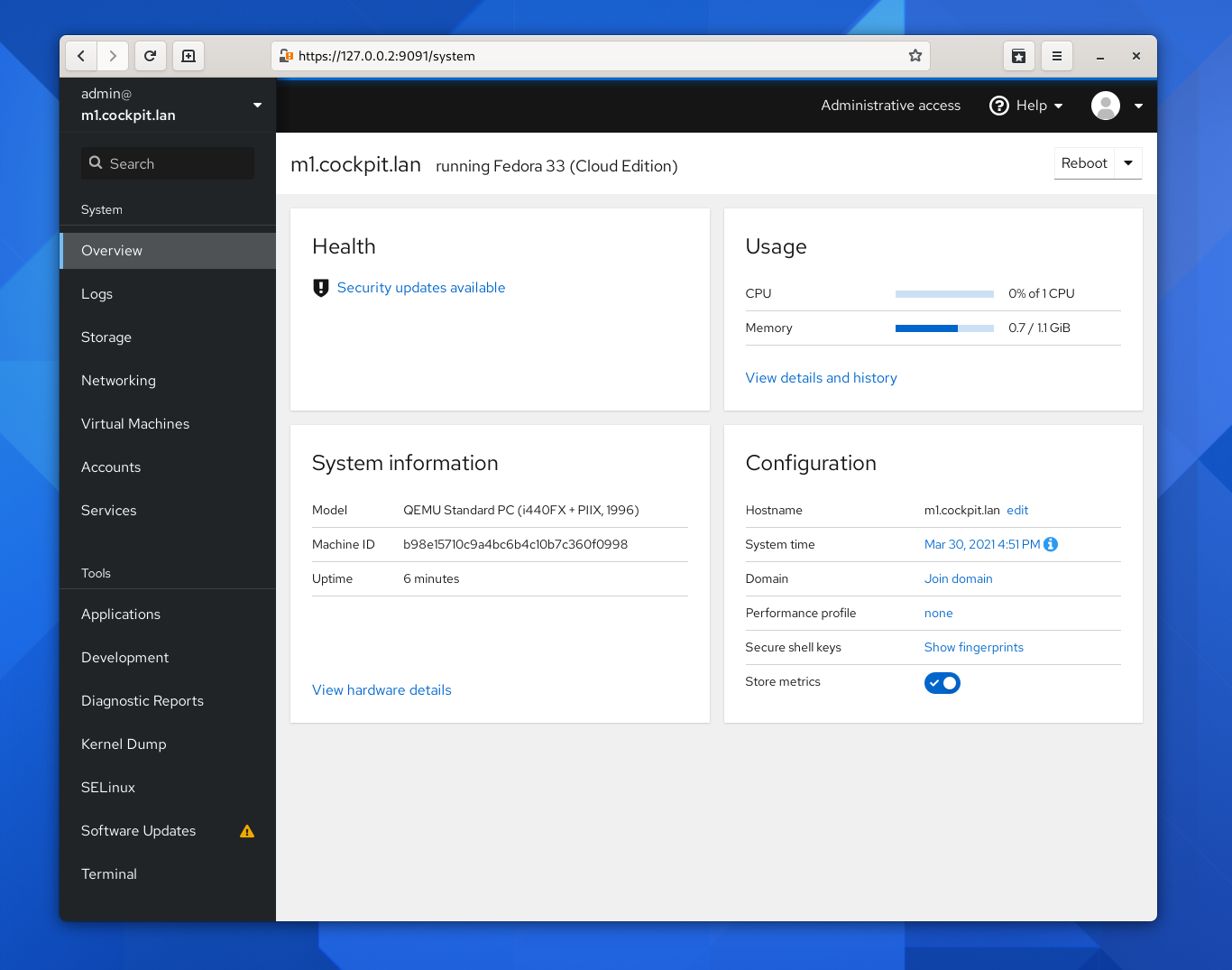

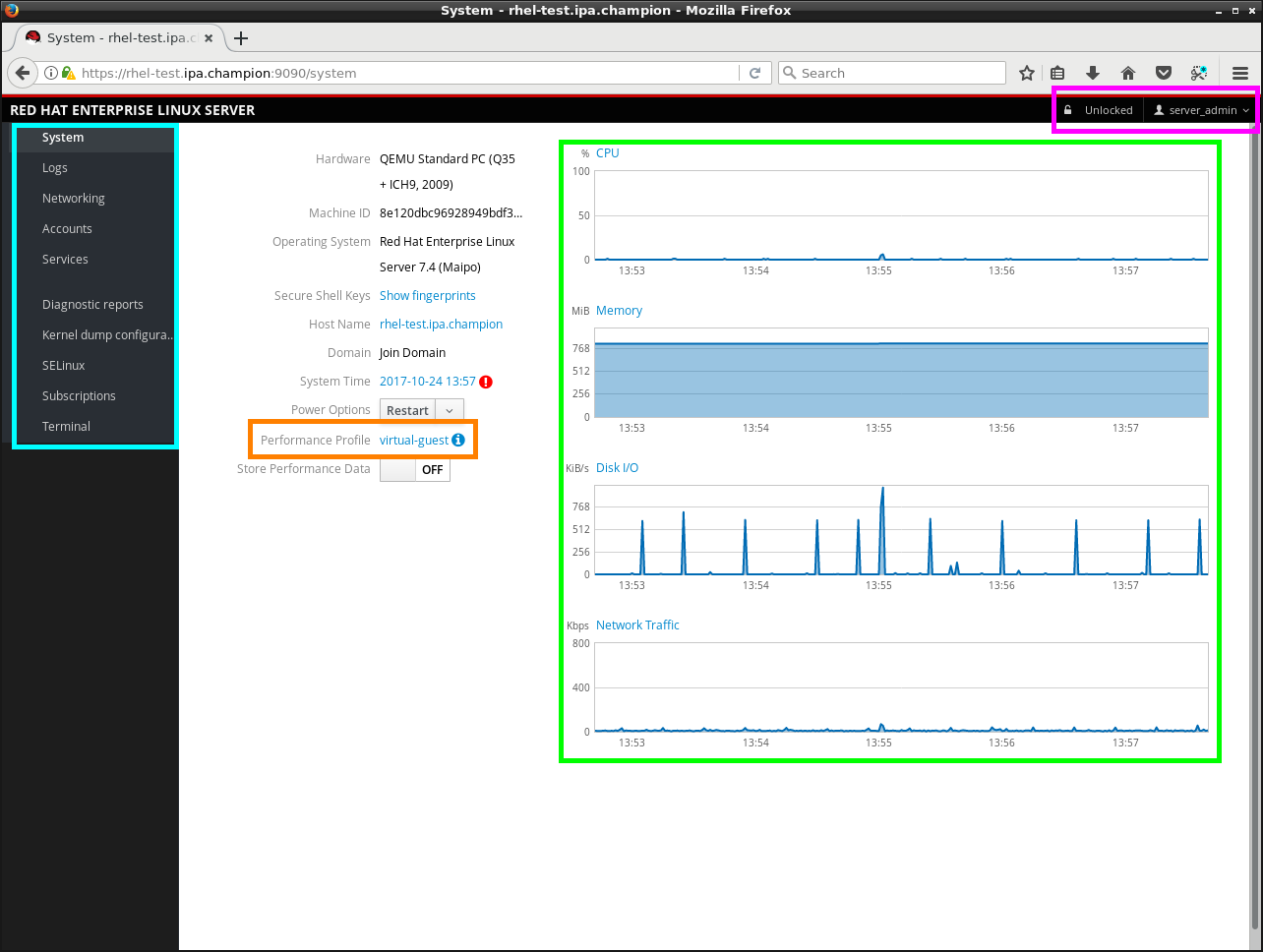

Once logged in, I am presented with the following screen:

From the default install, I am able to perform a significant amount of local system administration. The initial ‘system’ screen provides an overview of current system performance metrics such as CPU, memory, disk, and memory utilization (highlighted in green). It’s also possible to alter the tuned performance profile — in the above screenshot, my server is currently running the virtual-guest profile (highlighted in orange). The area highlighted in purple at the top right displays the logged in username, and in this instance indicates that the session is unlocked, as the re-use password for privileged tasks option had been selected during login.

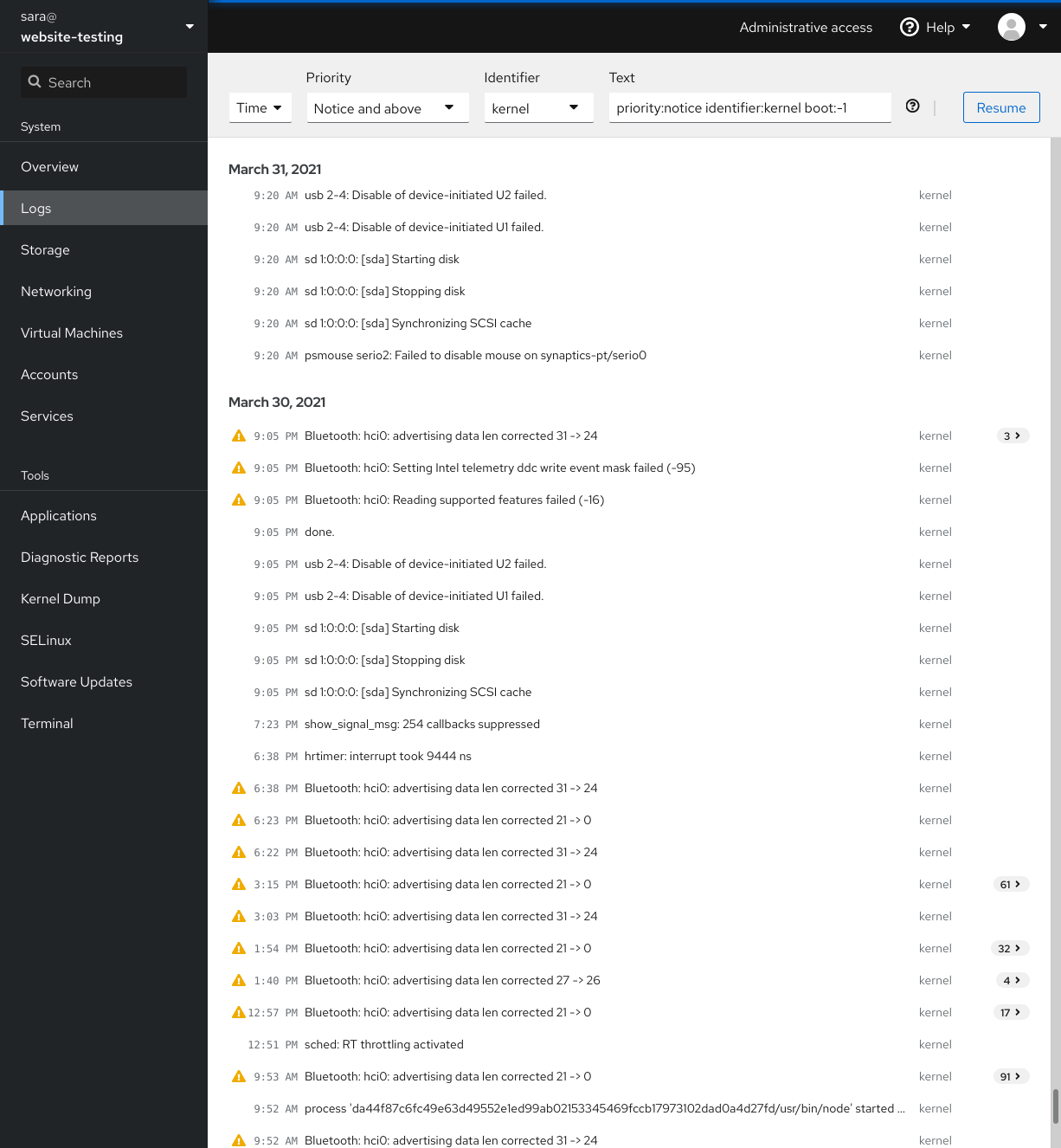

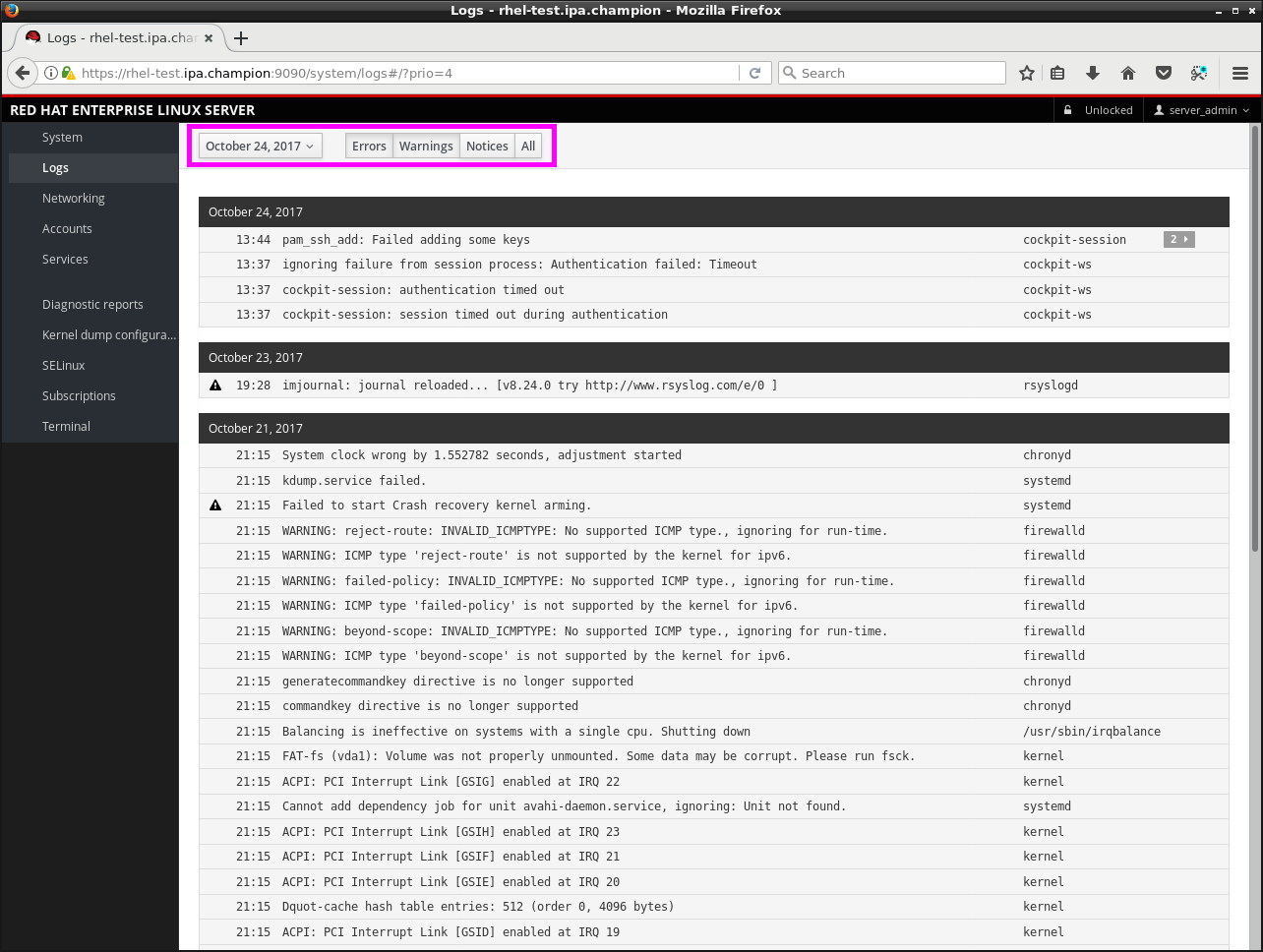

I am also able to select items on the left-hand side for further administrative functionality such as reviewing logs (highlighted in light blue). Using systemd provides a view of the journald logs with easy filtering options (highlighted in purple):

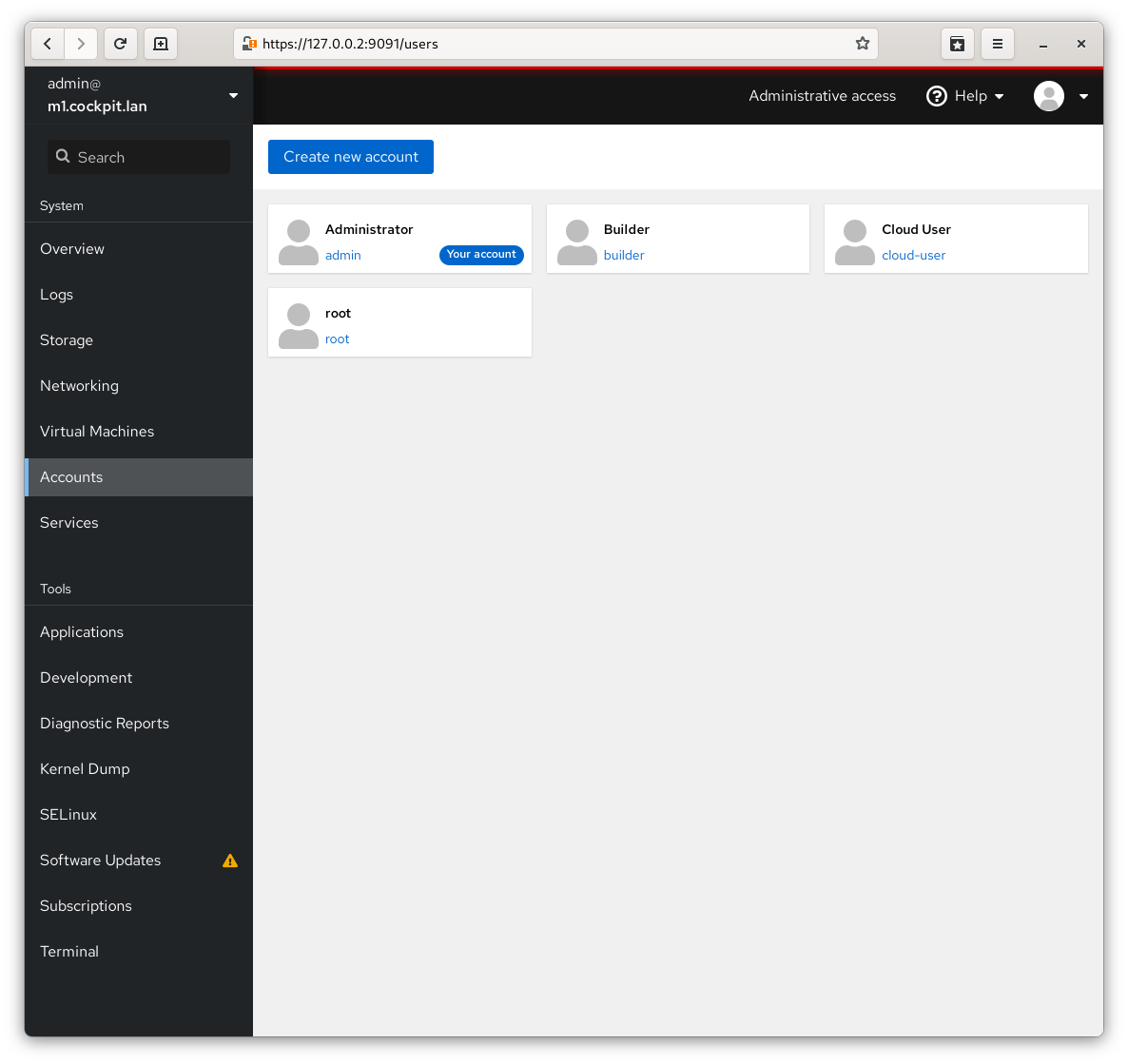

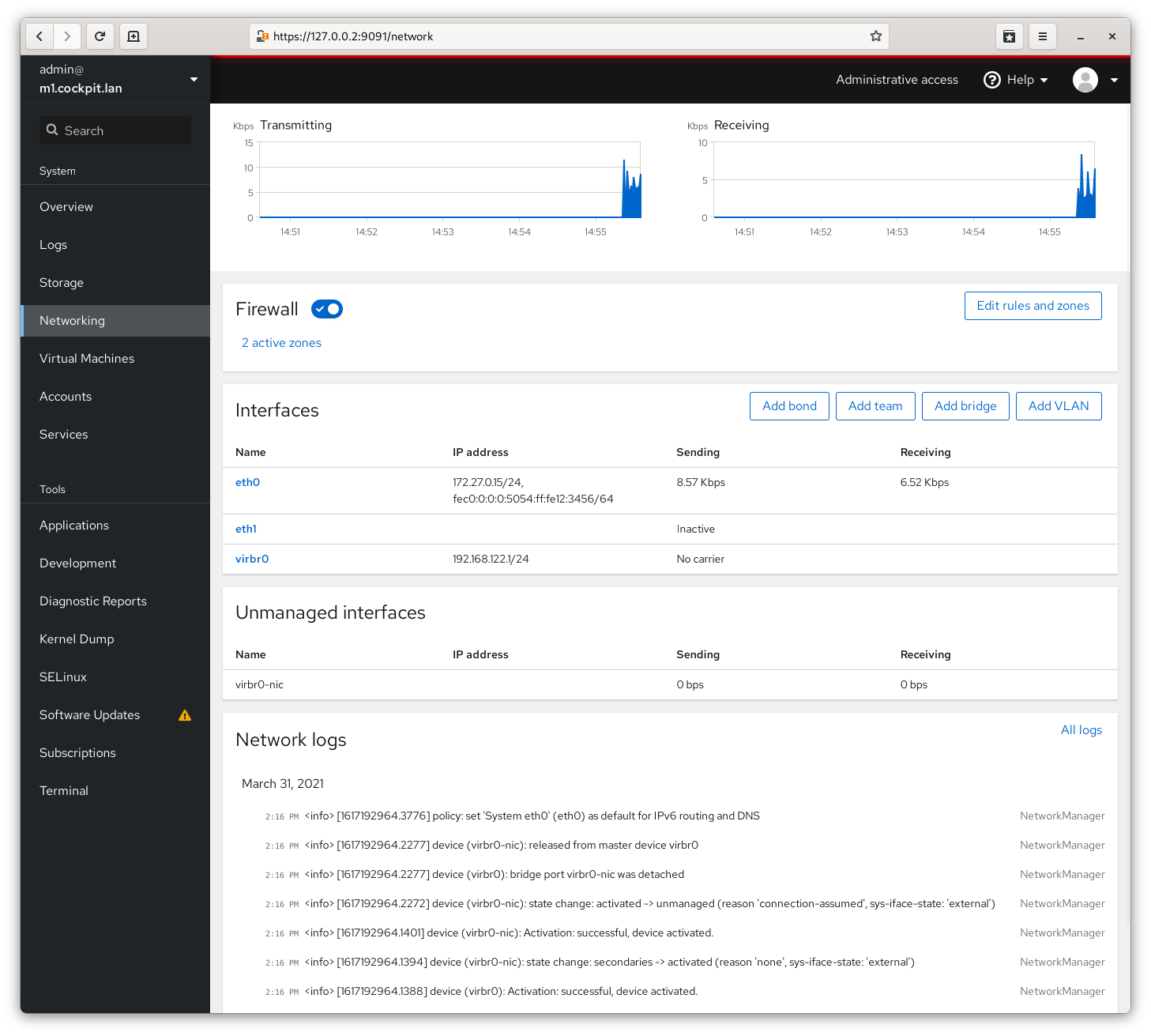

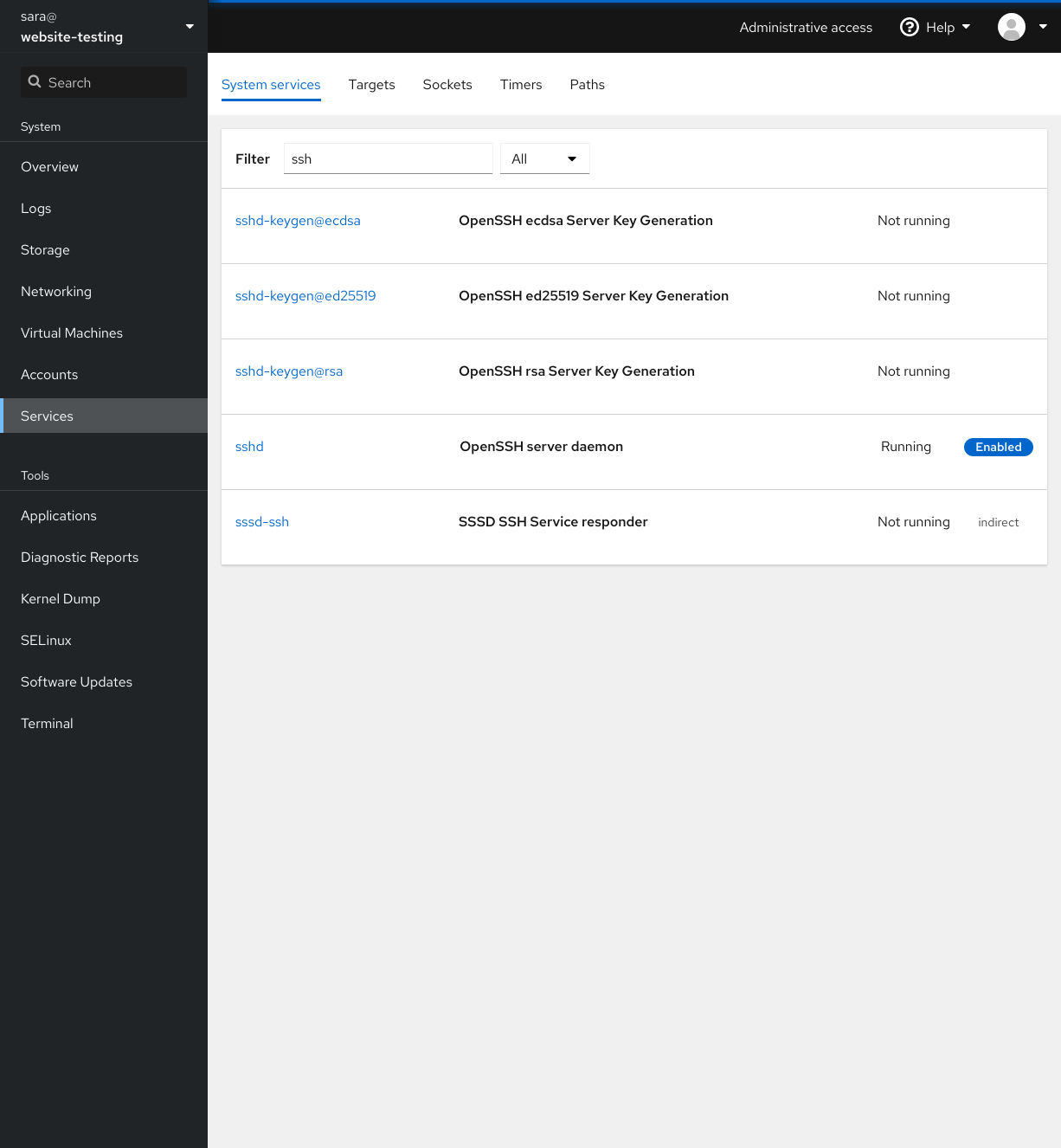

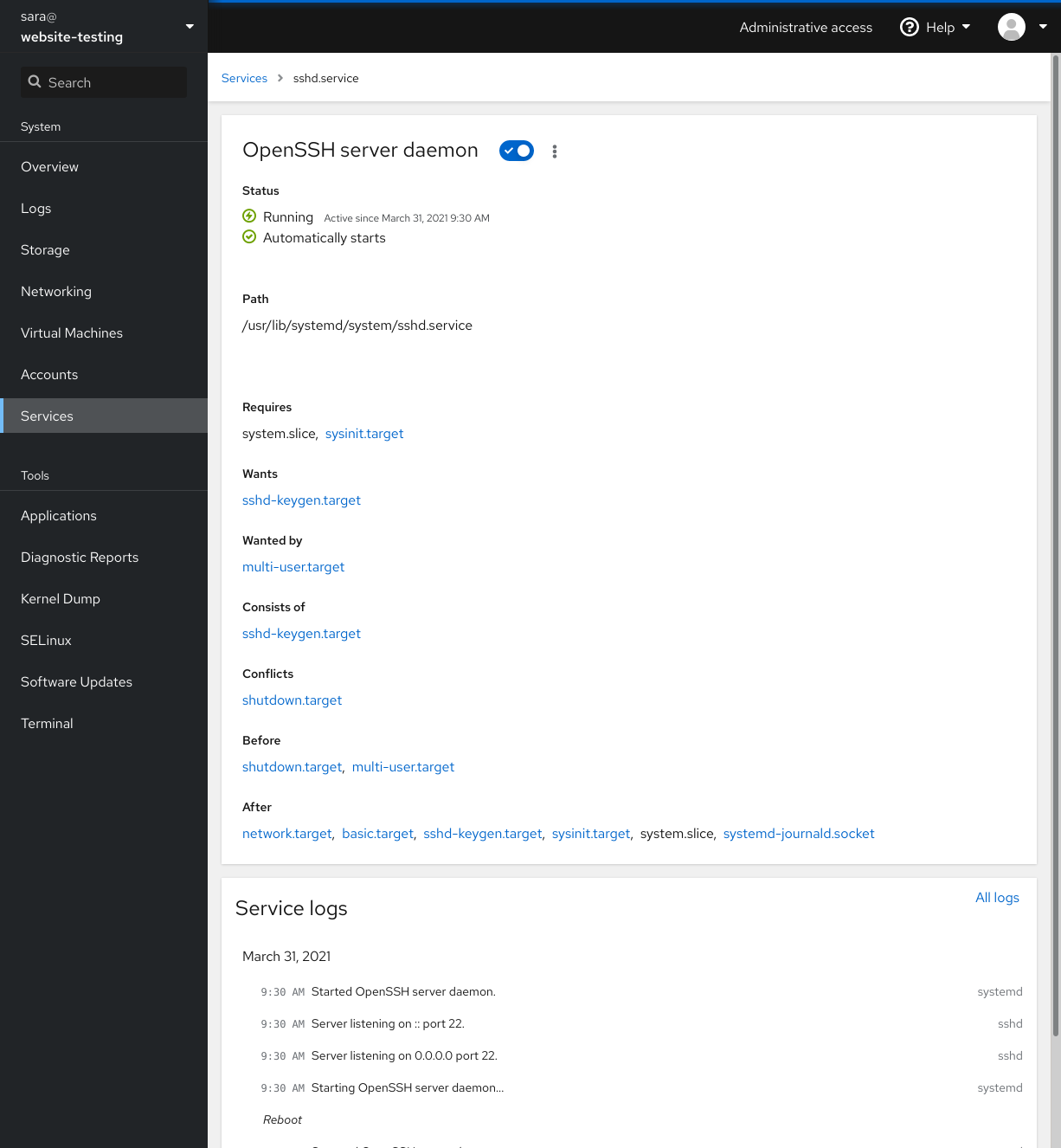

I’m not going to fill this blog post with screenshots of every piece of functionality — that is a task I will leave to the reader to perform on a test system. The subsections on the left-hand side of the screenshot should demonstrate the ability to administer the networking configuration, local user accounts, managing services, generating an sosreport, configuring the kdump service, managing SELinux, and checking the subscription status. There is also the capability to run a terminal command line as the logged in user.

Несколько IP на одном сетевом адаптере

В зависимости от версии операционной системы, дополнительные адреса добавляются посредством:

- Псевдонимов — создание нового виртуального интерфейса с названием <имя интерфейса>:<номер>.

- Добавлением IPADDRx и NETMASKx в конфигурационном файле.

Рассмотрим оба варианта подробнее.

Создание псевдонимов (более ранние версии CentOS 7 и ниже)

Создаем новый конфигурационный файл для сетевого интерфейса:

vi /etc/sysconfig/network-scripts/ifcfg-ens32:1

DEVICE=ens32:1

BOOTPROTO=static

IPADDR=192.168.0.156

NETMASK=255.255.255.0

GATEWAY=192.168.0.1

DNS1=192.168.0.54

DNS2=192.168.0.11

ONBOOT=yes

* где ens32 — имя физического интерфейса, :1 — виртуальный номер.

Перезапускаем сетевые службы.

Настройка конфигурационного файла (поздние версии CentOS 7 и выше)

Открываем конфигурационный файл для сетевого интерфейса, например:

vi /etc/sysconfig/network-scripts/ifcfg-ens32

DEVICE=ens32

BOOTPROTO=static

IPADDR=192.168.0.155

NETMASK=255.255.255.0

IPADDR1=192.168.0.156

NETMASK1=255.255.255.0

IPADDR2=192.168.0.157

NETMASK2=255.255.255.0

GATEWAY=192.168.0.1

DNS1=192.168.0.54

DNS2=192.168.0.11

ONBOOT=yes

* где ens32 — имя физического интерфейса, дополнительные адреса задаются с помощью опций IPADDR1, IPADDR2, NETMASK1, NETMASK2.

Перезапускаем сетевые службы.

System config network tui

Для управления сетевыми настройками в CentOS можно воспользоваться графической утилитой nmtui. Проверить ее наличие в системе очень просто. Достаточно запустить ее в консоли:

Если она у вас не установлена, то исправить это очень просто. Устанавливаем в CentOS system config network tui:

С помощью tui можно указать любые сетевые настройки, которые мы делали раньше через командную строку и редактирование конфигурационных файлов network-scripts. Давайте сделаем это. Вызываем программу:

Выбираем первый пункт Edit a connection, затем выбираем сетевой интерфейс и жмем «Edit»:

Здесь мы можем изменить имя сетевой карты, mac адрес, указать тип сетевых настроек — ручной или dhcp, указать вручную ip адрес, адрес шлюза, днс сервера, добавить маршруты и некоторые другие настройки:

После завершения редактирования сохраняем настройки, нажимая ОК.Если в первом экране утилиты выбрать пункт Set System Hostname, то можно быстро указать имя хоста. Результат будет такой же, как мы делали раньше в консоли.

Если вы будете готовиться к сдаче сертификации по RHEL, то везде будете видеть рекомендацию использовать nmtui для настройки сети. Суть в том, что на экзамене время ограничено, а с помощью network manager его можно и нужно экономить. Считается, что так настраивать сеть быстрее.

Установка, обновление и удаление пакетов

В Linux почти все программное обеспечение имеет открытый исходный код, поэтому в большинстве своем распространяется через открытые репозитории. Для его загрузки и установки используются менеджеры пакетов. В каждом семействе дистрибутивов он свой.

apt (в Debian, Ubuntu и им подобных)

sudo apt-get install название пакета — устанавливает пакет из подключенных репозиториев. Ищется по названию и версии.

sudo apt remove название пакета — удаляет из системы установленный пакет.

sudo apt purge название пакета — удаляет установленный пакет и вместе с ним уничтожает все зависимые данные. От приложения не остается никаких следов. Такой вариант подходит, когда нужна полная переустановка пакета «с нуля».

sudo apt autoremove — автоматически выполняет уборку среди установленных пакетов, убирая ненужные остатки кода.

sudo apt-add-repository адрес репозитория — подключает к системе дополнительный репозиторий с пакетами, не вошедшими в базу репозиториев по умолчанию. Требуется для установки некоторых редких open-source-приложений.

sudo apt-get update — обновляет информацию о пакетах, имеющихся в системе и тех, что хранятся в подключенных репозиториях.

sudo apt-upgrade — обновляет версии установленных пакетов до самых свежих, доступных в подключенных репозиториях.

dnf (в Red Hat Linux, CentOS, Fedora)

sudo dnf install название пакета — устанавливает программу на выбор.

sudo dnf config-manager –add-repo адрес репозитория — подключает к системе дополнительный репозиторий.

sudo dnf upgrade — обновляет версии установленных пакетов до самых свежих, доступных в подключенных репозиториях.

sudo dnf remove название пакета — стирает с жесткого диска имеющийся в системе пакет.

sudo dnf autoremove — разыскивает мусор среди имеющихся пакетов и в автоматическом режиме вычищает его.

pacman (в Arch Linux и Manjaro)

sudo pacman -S название пакета — устанавливает пакет на выбор.

sudo yaourt -S название пакета — устанавливает пакет на выбор из репозитория AUR.

sudo pacman -Sy — обновляет информацию о пакетах, имеющихся в системе и тех, что хранятся в подключенных репозиториях.

sudo pacman -Syu — обновляет версии установленных пакетов до самых свежих, доступных в подключенных репозиториях.

sudo pacman -R название пакета — стирает с жесткого диска имеющийся в системе пакет.

sudo pacman -Rs название пакета — стирает не только установленное приложение, но и все зависимые от него элементы.

Using Cockpit

Here’s a subset of tasks you can perform on each host running Cockpit:

- Inspect and change network settings

- Configure a firewall

- Manage storage (including RAID and LUKS partitions)

- Create and manage virtual machines

- Download and run containers

- Browse and search system logs

- Inspect a system’s hardware

- Upgrade software

- Keep tabs on performance

- Manage user accounts

- Inspect and interact with systemd-based services

- Use a terminal on a remote server in your local web browser

- Switch between multiple Cockpit servers

- Extend Cockpit’s functionality by installing a growing list of apps and add-ons

- Write your own custom modules to make Cockpit do anything you want

Also troubleshoot and fix pesky problems with ease:

- Diagnose network issues

- Spot and react to misbehaving virtual machines

- Examine SELinux logs and fix common violations in a click

- Inspect detailed metrics that correlate CPU load, memory usage, network activity, and storage performance with the system’s journal

More features appear in Cockpit every release.

Designed & tested

Cockpit’s design keeps your goals in mind. We test Cockpit with usability studies to make it work the way you’d expect and adjust accordingly. As a result, Cockpit gets easier to use all the time.

All code changes have tests which must pass before merging, to ensure stability.

Cockpit works (nearly) everywhere

You can install Cockpit on the major distributions, including:

Once Cockpit is up and running, you can access systems from all major web browsers on any operating system (including Windows, MacOS, and Android).

Базовая настройка CentOS 8 после установки

Базовая настройка CentOS 8 практически не отличается от настройки CentOS, я делаю базовые настройки одинаковые на всех серверах.

CentOS 8: Установка обновлений и инструментов администратора

Как уже отмечалось ранее, в CentOS 8 на замену yum, пришел dnf.

Dnf – это следующее поколение приложения YUM, менеджер пакетов для дистрибутивов Linux на основе RPM-пакетов. Ранее dnf использовался в дистрибутивах Fedora, а теперь и в CentOS 8.

Если образ свежий, то скорее всего у вас не будет пакетов для обновлений как в моем случае:

Last metadata expiration check: 0:21:47 ago on Wed 09 Oct 2019 02:36:45 PM +06. Dependencies resolved. Nothing to do. Complete!

Если у вас обнаружатся обновления, обязательно их установите.

Следующим шагом, подключим репозиторий EPEL и установим необходимые утилиты для удобного администарирования сервера:

Мне для комфортного администрирования хватает этого набора утилит, вы можете установить свои привычные утилиты.

Автоматическое обновление системы я не включаю, так как всегда устанавливаю необходимые обновления вручную. Если вы хотите настроить автоматическое обновление, установите пакет dnf-automatic:

Чтобы проверить активные задания на обновления системы введите:

Отключение SELinux

На начальном этапе я всегда отключаю SELinux (для применения изменения нужно перезагрузить сервер):

Отключение SELinux налету, можно выполнить командой:

Настройка сети в CentOS 8

Так как сеть я настроил на этапе установки системы, настройка ее в данный момент не требуется. Хочу лишь сказать, что в CentOS 8, сеть управляется только через Network Manager и утилиту nmcl. Network-scripts по умолчанию не поддерживаются. Если честно, в своей работе я всегда отключал NM и не использовал, для меня это не удобный инструмент, теперь придется разбираться и с ним.

Проверка статуса сети:

● NetworkManager.service - Network Manager Loaded: loaded (/usr/lib/systemd/system/NetworkManager.service; enabled; vendor preset: enabled) Active: active (running) since Mon 2019-10-07 08:23:11 MSK; 3h 37min ago Docs: man:NetworkManager(8) Main PID: 870 (NetworkManager) Tasks: 3 (limit: 5060) Memory: 4.7M CGroup: /system.slice/NetworkManager.service └─870 /usr/sbin/NetworkManager --no-daemon

Установка и смена hostname

Если вы не задали корректный hostname сервера при установке или просто хотите изменить, это можно выполнить несколькими способами. Измените его в файле /etc/hostname или поменяйте с помощью команды:

Настройка времени и часового пояса (time-zone)

Чтобы посмотреть текущее время и time-zone, нужно ввести команду date:

Wed Oct 9 13:03:00 MSK 2019

Мы указали time-zone при установке самой системы, поэтому у нас время по Москве. Чтобы поменять time-zone, нужно воспользоваться соответствующей командой:

Где вместо Europe/Moscow вы можете указать свой вариант, например:

Mon Oct 7 12:46:09 MSK 2019

Mon Oct 7 15:46:22 +06 2019

Для синхронизации времени используется chronyd, мы включим его и добавим в автозагрузку через systemctl:

● chronyd.service - NTP client/server Loaded: loaded (/usr/lib/systemd/system/chronyd.service; enabled; vendor preset: enabled) Active: active (running) since Mon 2019-10-07 16:13:48 +06; 9s ago Docs: man:chronyd(8) man:chrony.conf(5) Main PID: 31700 (chronyd) Tasks: 1 (limit: 5060) Memory: 1.1M CGroup: /system.slice/chronyd.service └─31700 /usr/sbin/chronyd

Настройка истории команда в bash_history

Для удобного просмотра истории, я всегда добавляю пару строк в .bashrc, чтобы в последствии можно было легко ориентироваться в отчетах.

При настройке по умолчанию, вывод history выглядит следующим образом:

1 dnf repolist 2 dnf install epel-release

То есть мы видим, что выполнялось на сервере, но не видим время и точную дату, для меня это критично, так как доступ к серверам могут иметь несколько специалистов. Поэтому приведем history к приятному виду:

Откроем файл /root/.bashrc и добавим в него нужные строки:

export HISTSIZE=10000 export HISTTIMEFORMAT="%h/%d/%y - %H:%M:%S "

Теперь при проверке history, мы видим точное время выполнения той или иной команды:

1 Oct/07/19 - 16:16:29 dnf repolist 2 Oct/07/19 - 16:16:29 dnf install epel-release

Как указать DNS сервера для сетевого интерфейса в CentOS?

Настроить DNS-сервера для вашего сервера, вы можете с помощью файла /etc/resolv.conf или указать их в настройках сетевого интерфейса. При настройке static конфигурации для сетевого интерфейса, мы уже указывали DNS-сервера, через параметры:

DNS1= DNS2= DNS3=

Установите нужные вам DNS-сервера и перезагрузите сервис network.

В файл /etc/resolv.conf, DNS-сервера прописываются автоматически при перезагрузке сервера, забирая их с файла конфигурации сети. Если же вы не указали DNS-сервера при настройке сети, пропишите их вручную в файл /etc/resolv.conf:

nameserver 77.88.8.8 nameserver 8.8.8.8 nameserver 8.8.4.4

Заключение

Webmin является незаменимым приложением для отслеживания и настройки серверов и оборудования, работоспособность которых необходимо отслеживать. Конечно, он не является самым эффективным инструментом в этом процессе, но превосходно выполняет возложенные на него функции, потребляя при этом минимальное количество системных ресурсов.

Действуя согласно нашей инструкции вы без проблем, быстро и легко сможете установить и начать пользоваться одной из лучших панелей управления с открытым исходным кодом Webmin. Также вы можете получить более исчерпывающую информацию о Webmin посетив страницу документации расположенную на их официальном сайте

Спасибо за внимание

Заключение

Итак, мы пошагово разобрали, как с помощью Convert2RHEL и Satellite преобразовать сервер CentOS Linux 8 в полностью поддерживаемую систему RHEL 8. Как видите, стандартизировать ИТ-среду, сократив номенклатуру операционных систем, стало гораздо проще. Выполнив такую конвертацию, вы получаете доступ к последним обновлениям RHEL, а также ко всем ее преимуществам в плане производительности, поддержки, управляемости и безопасности.

Приступая к реализации любого масштабного проекта по конвертации, не забывайте о рассмотренных в этой статье инструментах, которые помогут добиться успеха: о Red Hat Satellite, которая упростит системное управление, и о Red Hat Insights, которая поможет проактивно выявлять и устранять широкий спектр потенциальных проблем.

Дополнительную информацию по конвертации ОС можно найти в базе знаний Red Hat, в разделе . Вы также можете оставить заявку на проведение индивидуальной встречи со специалистами Red Hat, которые помогут спланировать миграцию.