Различные SRP

Настройка политики ограничения программного обеспечения (Software Restriction Policy) включает в себя несколько этапов:

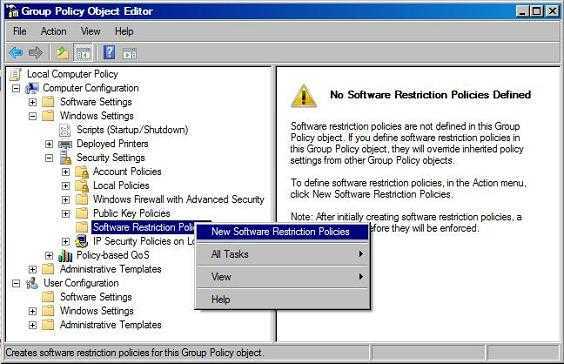

1. Создание объекта политики групп для пользователя (User GPO) или для компьютера (Computer GPO) и размещение его на сайте (Site), домене (Domain) или организационной единице OU (или в качестве локальной политики) и подключение SRP для политики группы (Group Policy). Настройки SRP расположены здесь:

Computer Configuration| Windows Settings | Security Settings | Software Restriction Policies

User Configuration | Windows Settings | Security Settings | Software Restriction Policies

При первом обращении к SRP в GPO будет доступна настройка «New Software Restriction Policies» (новая политика ограничения программного обеспечения).

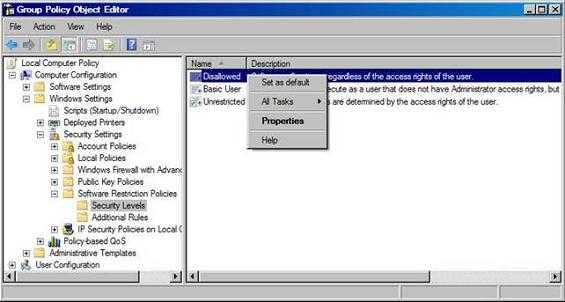

2. Установка Default Security Level (уровень безопасности по умолчанию). На рисунке 2 показано, как с помощью нажатия правой кнопки мыши уровень установлен на «Set as default» (установить по умолчанию).

- По умолчанию уровень «Unrestricted» (без ограничений), что значит, что программное обеспечение может быть запущено, и что необходимо задать дополнительные правила для запрещения определенного программного обеспечения (software) – такой подход известен, как черный список Blacklisting.

- Самый безопасный уровень – это «Disallowed» (запрещен), что значит, что никакое программное обеспечение не может быть запущено, и что необходимо задать дополнительные правила для разрешения программного обеспечения – такой подход известен, как белые списки Whitelisting.

- По умолчанию система создает несколько правил, которые позволяют операционной системе работать без всякого неудобного блокирования NB! Если эти правила удалить или изменить не подумав, то система может выйти из строя.

3. В операционных системах Windows Vista и Longhorn у нас появился новый уровень под названием «Basic User» (основной пользователь), который позволяет программам запускаться от имени пользователя, у которого нет прав администратора, поэтому пользователь может получить доступ лишь к ресурсам, доступным для обычных пользователей. Этого уровня мы больше не коснемся в этой статье.

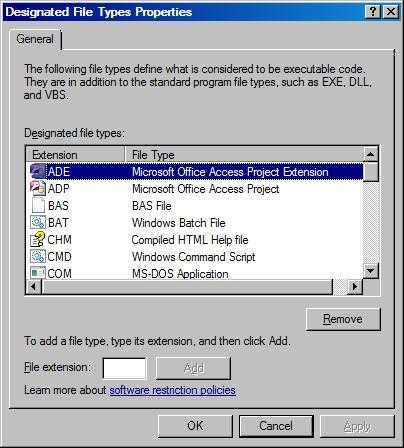

- Типы файлов можно добавлять и удалять, что лучше подстроиться под вашу среду, но список файлов по умолчанию включает основные типы исполняемых файлов: BAT, CMD, COM, EXE, HTA, LNK, MSI, OCX, PIF, REG & SCR и дополнительно такие расширения: ADE, ADP, BAS, CHM, CPL, CRT, HLP, INF, INS, ISP, MDB, MDE, MSC, MSP, MST, PCD, SHS, URL, VB & WSC.

- Примечание: Как говорится в окне Designated Files Type Properties (свойства заданных типов файлов), список является дополнением к стандартным типам файлов, таким как EXE, DLL и VBS – я не смог получить их полный список, но выяснил, что VBS, VBE, JS и JSE блокируются, хотя они и не в списке. Я бы предпочел иметь единый список, который администраторы по всему миру смогли бы исправлять в случае необходимости.

4. Определение исключений (exception) для уровня безопасности по умолчанию (Default Security Level). Они также известны, как «Additional Rules» (дополнительные правила). Пожалуйста, посмотрите раздел «Additional Rules» (дополнительные правила) в этой статье для подробной информации.

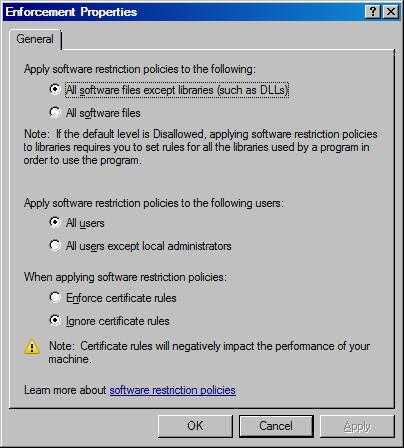

5.Настройка «Enforcement Properties» (форсирующие свойства):

- «All software files» (все файлы программного обеспечения): У нас также есть настройка для проверки DLL (Dynamic Link Libraries), когда они выполняются. Это не является настройкой по умолчанию и влияет на производительность и задачи планирования реализации и поддержки.

- «All users except local administrators» (все пользователи за исключением локальных администраторов): Здесь мы можем выбрать, будет ли SRP касаться локальных администраторов (Local administrators). По умолчанию SRP касается всех пользователей. Эта настройка применима лишь для политики для компьютера (computer policies).

- «Enforce certificate rules» (форсирование правил для сертификатов): Настройка позволяет задать, будут ли использоваться правила для сертификатов.

- Примечание: Как говориться в диалоговом окне, изображенном на рисунке 4 «Правила для сертификатов отрицательно влияют на производительность вашего компьютера «.

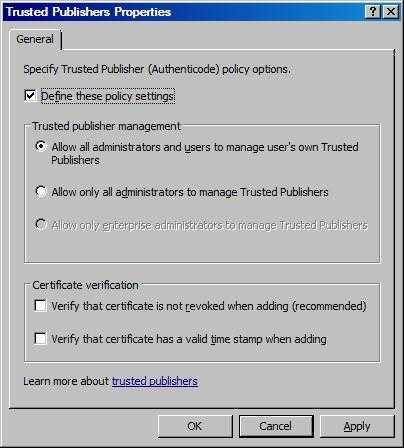

6. Настройка «Trusted Publishers Properties» (свойства доверительных издателей), также известных, как настройки политики Authenticode policy. В этом диалоговом окне мы можем выбрать, кто может выбирать Trusted Publisher (доверительных издателей) для правил сертификатов. У нас есть также возможность проверки аннулирования сертификата.

Требования к операционной системе

В следующей таблице показано, на каких операционных системах поддерживаются функции AppLocker.

| Версия | Можно настроить | Можно применить | Доступные правила | Примечания |

|---|---|---|---|---|

| Windows 10 и Windows 11 | Да | Да | Упакованные приложенияИсполняемый файлУстановщик WindowsСценарийDLL | CSP AppLocker можно использовать для настройки политик AppLocker в любом выпуске Windows 10 и Windows 11, поддерживаемых управлением мобильными устройствами (MDM). Управлять AppLocker с групповой политикой можно только на устройствах с Windows 10 и Windows 11 Enterprise, Windows 10 и Windows 11 Education и Windows Server 2016. |

| Windows Server 2019Windows Server 2016Windows Server2012R2Windows Server 2012 | Да | Да | Упакованные приложенияИсполняемый файлУстановщик WindowsСценарийDLL | |

| Windows8.1 Профессиональная | Да | Нет | Н/Д | |

| Windows8.1 Корпоративная | Да | Да | Упакованные приложенияИсполняемый файлУстановщик WindowsСценарийDLL | |

| Windows RT 8.1 | Нет | Нет | Н/Д | |

| Windows 8 Профессиональная | Да | Нет | Н/Д | |

| Windows 8 Корпоративная | Да | Да | Упакованные приложенияИсполняемый файлУстановщик WindowsСценарийDLL | |

| Windows RT | Нет | Нет | Н/д | |

| Windows Server 2008 R2 Standard | Да | Да | Исполняемый файлУстановщик WindowsСценарийDLL | Правила для упакованных приложений не будут применяться. |

| Windows Server 2008 R2 Enterprise | Да | Да | Исполняемый файлУстановщик WindowsСценарийDLL | Правила для упакованных приложений не будут применяться. |

| Windows Server 2008 R2 Datacenter | Да | Да | Исполняемый файлУстановщик WindowsСценарийDLL | Правила для упакованных приложений не будут применяться. |

| Windows Server 2008 R2 для систем на базе Itanium | Да | Да | Исполняемый файлУстановщик WindowsСценарийDLL | Правила для упакованных приложений не будут применяться. |

| Windows 7 Максимальная | Да | Да | Исполняемый файлУстановщик WindowsСценарийDLL | Правила для упакованных приложений не будут применяться. |

| Windows 7 Корпоративная | Да | Да | Исполняемый файлУстановщик WindowsСценарийDLL | Правила для упакованных приложений не будут применяться. |

| Windows 7 Профессиональная | Да | Нет | Исполняемый файлУстановщик WindowsСценарийDLL | Правила AppLocker не применяются. |

AppLocker не поддерживается в версиях операционной системы Windows, которые не указанные выше. Политики ограничения программного обеспечения могут использоваться в операционных системах этих версий. Однако функция SRP Basic User не поддерживается в вышеуказанных операционных системах.

Общие рекомендации

Установите защитное решение

Продукты «Лаборатории Касперского» с актуальными антивирусными базами блокируют атаки и установку вредоносных программ. В состав последних версий продуктов входит компонент Мониторинг активности, который автоматически создает резервные копии файлов, если подозрительная программа пытается получить к ним доступ.

Создавайте резервные копии файлов и храните их вне компьютера

Для защиты информации от вредоносных программ и повреждений компьютера создавайте резервные копии файлов и храните их на съемном носителе или в онлайн-хранилище.

Устанавливайте обновления

Своевременно обновляйте операционную систему и установленные программы. После обновления повышается их безопасность, стабильность и производительность, а также устраняются существующие уязвимости.

Если на вашем устройстве установлена программа «Лаборатории Касперского», регулярно обновляйте антивирусные базы.

Без таких обновлений программа не сможет быстро реагировать на новые вредоносные программы.

Не открывайте файлы из писем от неизвестных отправителей

Программы-шифровальщики распространяются через зараженные файлы из электронных писем. В таких письмах мошенники выдают себя за деловых партнеров или сотрудников государственных органов, а темы писем и вложения содержат важные уведомления, например уведомление об иске из арбитражного суда. Перед открытием электронного письма и вложенного файла внимательно проверяйте, кто является отправителем.

Правила AppLocker по умолчанию

В AppLocker есть правила по умолчанию, которые гарантируют, что файлы, которые необходимы для правильной работы Windows, будут разрешены в коллекции правил AppLocker. Дополнительные сведения см. в разделе Общие сведения о правилах AppLocker, используемых по умолчанию. Инструкции см. в разделе Создание правил AppLocker по умолчанию.

Типы правил по умолчанию для исполняемых файлов:

- Разрешить членам локальной группы Администраторы запускать все приложения.

- Разрешить членам группы Все запускать приложения, расположенные в папке Windows.

- Разрешить членам группы Все запускать приложения, расположенные в папке Program Files.

Типы правил по умолчанию для скриптов включают следующее.

- Разрешить членам локальной группы Администраторы запускать все скрипты.

- Разрешить членам группы Все запускать скрипты, расположенные в папке Program Files.

- Разрешить членам группы Все запускать скрипты, расположенные в папке Windows.

Типы правил по умолчанию для установщиков Windows включают следующее.

- Разрешить членам локальной группы Администраторы выполнять все файлы установщика Windows.

- Разрешить членам группы Все выполнять все файлы установщика Windows с цифровой подписью.

- Разрешать членам группы Все запускать все файлы установщика Windows, расположенные в папке Windows\Installer.

Типы правил по умолчанию для библиотек DLL:

- Разрешить членам локальной группы Администраторы запускать все библиотеки DLL.

- Разрешить членам группы Все запускать библиотеки DLL, расположенные в папке Program Files.

- Разрешить членам группы Все запускать библиотеки DLL, расположенные в папке Windows.

Типы правил по умолчанию для упакованных приложений включают следующее.

Разрешить членам группы Все устанавливать и запускать все подписанные упакованные приложения и установщики упакованных приложений.

To change the default security level of software restriction policies

-

Open Software Restriction Policies.

-

In the details pane, double-click Security Levels.

-

Right-click the security level that you want to set as the default, and then click Set as default.

Caution

In certain directories, setting the default security level to Disallowed can adversely affect your operating system.

Note

- Different administrative credentials are required to perform this procedure, depending on the environment for which you change the default security level of software restriction policies.

- It may be necessary to create a new software restriction policy setting for this Group Policy Object (GPO) if you have not already done so.

- In the details pane, the current default security level is indicated by a black circle with a check mark in it. If you right-click the current default security level, the Set as default command does not appear in the menu.

- Software restriction policies rules are created to specify exceptions to the default security level. When the default security level is set to Unrestricted, rules can specify software that is not allowed to run. When the default security level is set to Disallowed, rules can specify software that is allowed to run.

- At installation, the default security level of software restriction policies on all files on your system is set to Unrestricted.

Добавление или удаление назначенного типа файлов

-

Откройте окно «Политики ограниченного использования программ».

-

В области сведений дважды щелкните элемент Назначенные типы файлов.

-

Выполните одно из следующих действий.

-

Чтобы добавить тип файла, введите расширение имени файла в поле Расширение имени файла, а затем нажмите кнопку Добавить.

-

Чтобы удалить тип файла, щелкните этот тип в окне Назначенные типы файлов и нажмите кнопку Удалить.

-

Примечание

-

Для выполнения этой процедуры требуются различные административные учетные данные в зависимости от среды, в которой добавляется или удаляется назначенный тип файлов.

- Если назначенный тип файлов добавляется или удаляется для локального компьютера: минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы или аналогичной.

- Если новые политики ограниченного использования программ создаются для компьютера, присоединенного к домену, то эту процедуру могут выполнить члены группы «Администраторы домена».

-

Может понадобиться создать новый параметр политики ограниченного использования программ для объекта групповой политики, если это еще не сделано.

-

Список назначенных типов файлов для объекта групповой политики является общим для всех правил в разделах «Конфигурация компьютера» и «Конфигурация пользователя».

Применение политик ограниченного использования программ к библиотекам DLL

-

Откройте окно «Политики ограниченного использования программ».

-

В области сведений дважды щелкните элемент Применение.

-

В разделе Применять политики ограниченного использования программ к следующим объектам выберите вариант ко всем файлам программ.

Примечание

- Для выполнения данной процедуры необходимо входить в группу «Администраторы» на локальном компьютере или получить соответствующие полномочия путем делегирования. Если компьютер присоединен к домену, эту процедуру могут выполнять члены группы «Администраторы домена».

- По умолчанию политики ограниченного использования программ не проверяют библиотеки динамической компоновки (DLL). Проверка библиотек DLL может понизить производительность системы, поскольку политики ограниченного использования программ должны вычисляться при каждой загрузке библиотеки DLL. Однако проверку библиотек DLL можно выполнять, если есть опасность заражения вирусом, затрагивающим библиотеки DLL. Если уровень безопасности по умолчанию имеет значение Запрещено и включена проверка библиотек DLL, то необходимо создать правила политик ограниченного использования программ, которые разрешают выполнение каждой библиотеки DLL.

Что делать, если на компьютере появился подозрительный файл

Если вы обнаружили подозрительный файл, запуск которого может привести к заражению компьютера и шифрованию файлов, выполните одно из действий:

- Проверьте файл на известные угрозы на сайте OpenTIP. При необходимости сообщите экспертам «Лаборатории Касперского» о ложном срабатывании или новой вредоносной программе. Для этого:

- Нажмите Submit to reanalyze на странице с результатами проверки.

- Введите ваш адрес электронной почты, чтобы мы могли при необходимости связаться с вами.

- Нажмите Send.

- с технической поддержкой «Лаборатории Касперского», выбрав тему для своего запроса. Прикрепите к запросу подозрительный файл и добавьте комментарий «Возможный шифровальщик».

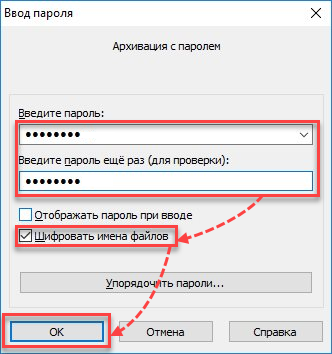

- Отправьте файлы для анализа на электронную почту newvirus@kaspersky.com. Для этого добавьте подозрительный файл в архив с расширением ZIP или RAR. Установите для архива пароль infected и флажок Шифровать имена файлов (Encrypt file names). Инструкция в статье.

Внимание – Publisher!

Но тут ВНЕЗАПНО я понял одну вещь. SRP в правилах сертификатов проверял не только соответствие цифровой подписи, но и полное соответствие сертификата в правиле Certificate Rule и сертификата в самой подписи. AppLocker этого не делает. В отношении сертификатов, AppLocker проверяет только 2 вещи:

- целостность подписи (вне зависимости кем эта подпись сделана).

- соответствие поля Subject в сертификате подписи.

Что даёт нам некоторые преимущества. Например, утилиты Sysinternals подписаны разными сертификатами в разное время. Из-за чего для каждого сертификата в SRP надо было указывать каждый уникальный сертификат, что доставляло неудобства. Здесь же мы можем создавать более гибкие правила, которые позволяют запускать, например, любую версию ворда не ниже 10.0. Если у вас в сети используется несколько версий офиса (2002, 2003 и 2007), то мы можем одним правилом разрешить все 3 версии, указав в правиле версию самого древнего ворда и сказать, что можно эту версию и более новые. То же самое и касается утилит Sysinternals.

Что касается скриптов, если в SRP для них правила сертификатов были весьма удобным и безопасным решением. Но, как я говорил, соответствие самих сертификатов AppLocker не проверяет, поэтому мы можем невозбранно подделывать цифровые подписи:

эта команда сгенерирует нам свой сертификат с таким же полем Subject, что и подписаны скрипты на предприятии (а там скрипты подписаны сертификатом администратора и к нему доступа у нас нету). Далее, мы этим сертификатом подписываем наши вредоносные скрипты, проносим на рабочие компьютеры и они будут запускаться! И только потому, что в наших сертификатах совпал Subject с сертификатом администратора. Технет пишет:

но мы им не поверим, а от себя скажу, что правила издателей нельзя использовать для скриптов ни в коем случае, а в остальных случаях использовать с особой осторожностью. Пользователи не дураки и смогут прочитать сертификат цифровой подписи в своих логонных скриптах

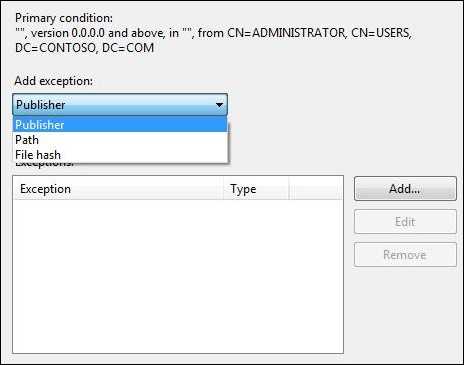

Исключения из правил

Поскольку зачастую правила пути и издателя имеют достаточно большой охват (к правилам хеша это не относится), то возможны ситуации, когда из области действия правила нужно что-то исключить. В SRP мы просто создавали отдельное запрещающее правило, что было несколько уныло. Теперь мы можем в самом правиле задавать исключения:

На скрине видно, что у нас есть основное разрешающее правило издателя. Но мы хотим что-то из этого издателя запретить, например, запуск тестовых скриптов из определённой папки. Мы в ходе создания правила указываем нужное исключение (причём, исключение может быть любого типа, а не только того типа, что и основное правило). Достаточно гуманно.

Примечание: не забывайте, что в Windows 7 и Windows Server 2008 R2 системный темп всё так же разрешён на запись пользователям и подпадает под дефолтные ращрешающие правила. Поэтому, если вы ещё их не перенесли в другое место, вы должны в правилах папки Windows должны включить исключения на папку Temp и папку спулера печати.

Много правил в одном правиле

В ходе создания правил вы увидите, что вы в процессе создания правила можете внутри создавать коллекцию подправил, которая будет составлять ваше правило. Скриншот показывать не буду, т.к. это видно по предыдущему скрину. Там есть кнопка Add, с помощью которой можете добавлять несколько различных исключений для своих правил. Это тоже весьма удобно, при условии, что администратор осмысленно структуирует свои правила.

Баги-баги

Я ещё не уверен, что это баг (нашёл такое поведение пока писал этот пост), но мне такой расклад не понравился. Что я сделал:

- создал правило издателя, которое разрешает запускать любые скрипты определённого издателя.

- создал там же исключение из правила. По пути запретил одну папку.

- скрипты из этой папки не запускаются. Всё логично.

- а теперь я создаю ещё одно такое же правило издателя (не удаляя имеющееся правило), но без исключений. И скрипты из запрещённой папки снова начинают запускаться.

Мне думается, что если где-то есть запрет, то он должен быть приоритетней разрешения. Хотя, я ещё далеко не всё знаю про AppLocker, поэтому могу просто чего-то не знать. Либо же явное разрешение без исключений перекрывает запрет в исключениях. Как по аналогии с правами NTFS, когда явно назначенное разрешение перекрывает унаследованный запрет.

Ну что ж, написал много букв по не самой лёгкой теме, поэтому на сегодня вам будет достаточно. У меня ещё есть несколько открытых вопросов по AppLocker и по ходу их разрешения буду писать в бложик.

Удачи! One ![]()

Источники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение — вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки — люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать «Защита флешки от вирусов»

- Через ip камеры и сетевые устройства имеющие доступ в интернет — очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Исключения из правил

Правила AppLocker можно применять к отдельным пользователям или группе пользователей. Если правило применяется к группе пользователей, оно влияет на каждого пользователя в этой группе. Если необходимо разрешить использовать приложение для подмножества группы пользователей, следует создать для этого подмножества отдельное правило. Например, правило «Разрешить всем запускать Windows, кроме редактора реестра» позволяет всем в организации запускать ОС Windows, но никому не позволяет открывает редактор реестра.

Это правило не позволит, например, сотрудникам службы поддержки запускать программу, которая требуется для их работы. Чтобы устранить эту проблему, создайте второе правило, которое применяется к группе пользователей службы поддержки: «Разрешить службе поддержки запускать редактор реестра». Если вы создаете запрещающее правило, которое никому не позволяет запускать редактор реестра, запрещающее правило переопределяет второе правило, которое позволяет группе пользователей службы поддержки открывать редактор реестра.

Рекомендации по настройке программ «Лаборатории Касперского»

- Установите пароль на доступ к программе «Лаборатории Касперского». Инструкция в справке:

- Kaspersky Security Cloud;

- Kaspersky Internet Security;

- Kaspersky Anti-Virus;

- Kaspersky Total Security;

- Kaspersky Small Office Security;

- Kaspersky Endpoint Security для Windows.

-

Включите компонент Мониторинг активности в программе «Лаборатории Касперского».

Он блокирует и отменяет действия вредоносных программ, распознает и удаляет баннеры и создает резервные копии файлов, если вредоносная программа пытается получить к ним доступ. Инструкции по настройке в справке:

- Kaspersky Security Cloud;

- Kaspersky Internet Security;

- Kaspersky Anti-Virus;

- Kaspersky Total Security;

- Kaspersky Small Office Security;

- Kaspersky Endpoint Security для Windows.

Общие рекомендации

Установите защитное решение

Продукты «Лаборатории Касперского» с актуальными антивирусными базами блокируют атаки и установку вредоносных программ. В состав последних версий продуктов входит компонент Мониторинг активности, который автоматически создает резервные копии файлов, если подозрительная программа пытается получить к ним доступ.

Создавайте резервные копии файлов и храните их вне компьютера

Для защиты информации от вредоносных программ и повреждений компьютера создавайте резервные копии файлов и храните их на съемном носителе или в онлайн-хранилище.

Устанавливайте обновления

Своевременно обновляйте операционную систему и установленные программы. После обновления повышается их безопасность, стабильность и производительность, а также устраняются существующие уязвимости.

Если на вашем устройстве установлена программа «Лаборатории Касперского», регулярно обновляйте антивирусные базы.

Без таких обновлений программа не сможет быстро реагировать на новые вредоносные программы.

Не открывайте файлы из писем от неизвестных отправителей

Программы-шифровальщики распространяются через зараженные файлы из электронных писем. В таких письмах мошенники выдают себя за деловых партнеров или сотрудников государственных органов, а темы писем и вложения содержат важные уведомления, например уведомление об иске из арбитражного суда. Перед открытием электронного письма и вложенного файла внимательно проверяйте, кто является отправителем.

Создание новых политик ограниченного использования программ

-

Откройте окно «Политики ограниченного использования программ».

-

В меню Действие щелкните ссылку Создать политику ограниченного использования программ.

Предупреждение

-

Для выполнения этой процедуры требуются различные административные учетные данные в зависимости от среды.

- Если новые политики ограниченного использования программ создаются для локального компьютера: минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы или аналогичной.

- Если новые политики ограниченного использования программ создаются для компьютера, присоединенного к домену, то эту процедуру могут выполнить члены группы «Администраторы домена».

-

Если политики ограниченного использования программ уже созданы для объекта групповой политики, то в меню Действие не отображается команда Создать политику ограниченного использования программ. Чтобы удалить политики ограниченного использования программ, применяемые к объекту групповой политики, щелкните правой кнопкой мыши узел Политики ограниченного использования программ в дереве консоли и выберите команду Удалить политики ограниченного использования программ. При удалении политик ограниченного использования программ для объекта групповой политики также удаляются все правила политик ограниченного использования программ для этого объекта групповой политики. После удаления политик ограниченного использования программ можно создать новые политики ограниченного использования программ для этого объекта групповой политики.

To prevent software restriction policies from applying to local administrators

-

Open Software Restriction Policies.

-

In the details pane, double-click Enforcement.

-

Under Apply software restriction policies to the following users, click All users except local administrators.

Warning

- Membership in the local Administrators group, or equivalent, is the minimum required to complete this procedure.

- It may be necessary to create a new software restriction policy setting for the Group Policy Object (GPO) if you have not already done so.

- If it is common for users to be members of the local Administrators group on their computers in your organization, you may not want to enable this option.

- If you are defining a software restriction policy setting for your local computer, use this procedure to prevent local administrators from having software restriction policies applied to them. If you are defining a software restriction policy setting for your network, filter user policy settings based on membership in security groups through Group Policy.

Best practices

Do not modify the default domain policy.

If you do not edit the default domain policy, you always have the option of reapplying the default domain policy if something goes wrong with your customized domain policy.

Create a separate Group Policy Object for software restriction policies.

If you create a separate Group Policy Object (GPO) for software restriction policies, you can disable software restriction policies in an emergency without disabling the rest of your domain policy.

If you experience problems with applied policy settings, restart Windows in Safe Mode.

Software restriction policies do not apply when Windows is started in Safe Mode. If you accidentally lock down a workstation with software restriction policies, restart the computer in Safe Mode, log on as a local administrator, modify the policy, run gpupdate, restart the computer, and then log on normally.

Use caution when defining a default setting of Disallowed.

-

When you define a default setting of Disallowed, all software is disallowed except for software that has been explicitly allowed. Any file that you want to open has to have a software restriction policies rule that allows it to open.

-

To protect administrators from locking themselves out of the system, when the default security level is set to Disallowed, four registry path rules are automatically created. You can delete or modify these registry path rules; however, this is not recommended.

Filter user policy settings based on membership in security groups.

-

You can specify users or groups for which you do not want a policy setting to apply by clearing the Apply Group Policy and Read check boxes, which are located on the Security tab of the properties dialog box for the GPO.

-

When the Read permission is denied, the policy setting is not downloaded by the computer. As a result, less bandwidth is consumed by downloading unnecessary policy settings, which enables the network to function more quickly. To deny the Read permission, select Deny for the Read check box, which is located on the Security tab of the properties dialog box for the GPO.