Пользователь и система

Используя bash, вы можете легко получить любую необходимую вам техническую информацию о пользователях и системе.

Если вы хотите идентифицировать, под каким пользователем авторизованы в данный момент, вам нужно ввести в командную строку следующую команду:

whoami

Если вам нужно узнать не только о вашем, но и о других пользователях, находящихся в данный момент в этой операционной системе, используйте команды:

who

или

w

В отличие от whoami, эти команды показывает более подробную информацию: кроме имени пользователя вы также узнаете о том, какая используется терминальная линия, время начала сеанса, IP-адрес и некоторые другие данные.

Что касается данных о системе, то с ними можно ознакомиться, используя команду uname. Сама по себе эта команда даст вам не так много информации – только название системы. Однако если вы будете использовать ключи, то сможете узнать гораздо больше.

Ключи – это специальные аргументы, которые пишутся через пробел после команды и начинаются с одного или двух дефисов. Они определяют параметры, которые будут применены к команде. Как правило, узнать о доступных ключах вы можете, написав команду и —help (либо -help): к примеру,

uname --help

У команды uname вы можете задать ключ -a (или —all), и тогда на экран будет выведена вся информация об операционной системе:

uname -a

Если вас интересуют конкретно данные о ядре, то наберите следующую команду:

uname -rv

В этом случае вы узнаете о релизе и версии ядра операционной системы.

Получить информацию обо всех процессах можно при помощи этой команды:

ps -a

А команда pstree выведет информацию в виде дерева процессов.

Узнать сетевое имя машины вы можете с помощью команды hostname.

Как мы тестировали средства шифрования

Все инструменты ставились согласно рекомендованному механизму установки. Более простые в установке и в работе получали больше очков.

Мы также рассматривали удобство применительно к их набору функций: богатые функциями программы командной строки могут оказаться не лучше, чем более простой, но интуитивный графический инструмент, который свое делает дело. И нас интересовали прилагаемые справка и документация.

Мы не тестировали предлагаемую инструментами безопасность, поскольку для шифрования данных все они используют коды промышленного стандарта. Однако мы отметили те, что позволяют выбрать шифр и его прочность.

Мы также оценивали их опции настройки, и инструменты, работающие на нескольких платформах, получили оценку выше, чем годные только для одной. Все инструменты проверялись на Ubuntu Budgie 17.04.

Определение понятия root-прав

Будет полезным

Рут-права позволяют получить полный контроль над мобильным телефоном или планшетом. Изначально операционная система защищена от изменений, которые могут ей навредить или нарушить стандартную конфигурацию, заданную разработчиками. Логика в данном ограничении конечно присутствует, но зачастую вместе с полезными приложениями производитель устанавливает на устройстве много рекламного мусора. Он занимает лишнее дисковое пространство и может выполнять неподконтрольные пользователю задачи.

Root-права делают возможным удаление системных приложений, а также обеспечивают следующие преимущества:

- возможность предоставить любой утилите неограниченный доступ к ОС;

- изменение иконок, системных мелодий, приветствия при загрузке и т.д.;

- разблокировка загрузчика для установки другой прошивки;

- инсталляция приложений непосредственно на SD-карту;

- возможность создания копий всех данных и установленных приложений на устройстве;

- доступ к системным файлам Android.

Помимо положительных сторон, получение прав суперпользователя сопряжено со следующими опасностями:

- Потеря гарантии. Любое вмешательство в работу устройства со стороны пользователя влечет за собой лишение права на гарантийный ремонт в случае возникновения такой необходимости.

- Критическое повреждение ОС. Получив полный доступ, можно сильно навредить операционной системе устройства. Если такое произошло, в некоторых случаях помогает установка прошивки с отсоединенным аккумулятором, в других – восстановление устройства невозможно.

Важно знать

Прежде чем приступить к практическому применению дальнейших инструкций и последующему изменению системы, необходимо быть до конца уверенным в своих силах. Если есть сомнения, лучше отложить процедуру или доверить ее более опытному человеку.

Root-права на Андроид и для чего они нужны

Под понятием «рут» нужно понимать встроенную учетную запись администратора, которая имеет расширенные возможности работы с системой Андроид, недоступные для обычных пользователей.

Рутированные девайсы используют для снятия ограничений, которые установлены производителем для защиты гаджета от потенциально опасных настроек системы, вредоносного ПО и обеспечения защиты программ от несанкционированного копирования.

Основные цели rootaing (рутинга) состоят в получения прав «суперпользователя» или «рут» на девайсах Андроид – снятие запретов оператора связи или производителя для получения возможности манипулировать системными программами и запуска приложений, для функционирования которых необходимы права администратора.

Нужна помощь?

Не знаешь как решить проблему в работе своего гаджета и нужен совет специалиста? На вопросы отвечает Алексей, мастер по ремонту смартфонов и планшетов в сервисном центре.

У обладателя рут-прав имеется неограниченный доступ ко всем системным файлам, несмотря на установленные ограничения прав доступа. При наличии root-прав вы получаете над своим гаджетом полный контроль.

Преимущества получения рут-прав:

- Инсталляция приложения, которые требуют для своей работы root (драйверы, эмуляторы и пр.).

- Доступ к программам, темам, ярлыкам, системным файлам и т.п. с возможностью их изменения.

- Блокирование, замена или удаление предустановленного ненужного софта.

- Установки сторонних прошивок и различных модов.

- Активация дополнительный опций ОС Андроид.

- Контроль работы программ (блокирование звонков, опасного ПО или оправки SMS на платные номера).

- Возможность создания резервный копий, переноса информации.

- Прочие привилегии.

Наличие рут-прав само по себе какие-либо преимущества не предоставляет, а дает возможность выполнять определенные действия с девайсом. Теперь рассмотрим недостатки root:

- Отключение официальных обновлений прошивки гаджета через интернет (FOTA или OTA).

- Лишение гарантий от производителя (не для всех устройств).

- Отключение неразрешенного доступа и защиты от вредоносного ПО.

- Угроза поломки девайса при неумелом использовании прав «суперпользователя».

Перенос вашей домашней папки

Выберите новую временную учетную запись пользователя на экране входа и войдите в нее.

Выполните следующую команду, чтобы зашифровать ваш домашний каталог, заменив пользователя именем вашей учетной записи:

sudo ecryptfs-migrate-home -u пользователь

Вам нужно будет указать пароль своей учетной записи. После этого ваш домашний каталог будет зашифрован, и вам будут представлены некоторые важные замечания. В целом, заметки говорят:

- Вы должны войти в систему под учетной записью другого пользователя немедленно – до перезагрузки!

- Копия вашего исходного домашнего каталога была сделана. Вы можете восстановить резервную копию каталога, если вы потеряете доступ к своим файлам.

- Вы должны создать и записать фразу восстановления.

- Вы также должны зашифровать свой раздел подкачки.

Выйдите из системы и войдите снова под своей учетной записью. Не перезагружайте свою систему перед входом в систему!

После входа в систему нажмите кнопку «Выполнить это действие сейчас», чтобы создать ключевую фразу для восстановления. Храните эту фразу-пароль где-нибудь в безопасности – она понадобится вам, если вам придется вручную восстанавливать файлы в будущем.

Вы можете запустить команду ecryptfs-unwrap-passphrase , чтобы просмотреть эту фразу-пароль в любое время.

Документация и поддержка

EncFS. Основной источник информации по использованию для EncFS — обычные man-страницы. Однако вы также найдете подробные руководства, рассеянные по всей Сети.

AES Crypt немного лучше, поскольку на сайте проекта имеется основная информация по работе как с графической версией программы, так и с версией командной строки. Есть также ссылка на скачивание более подробного Руководства пользователя в формате PDF.

KGpg предлагает подробное руководство пользователя, где вы также найдете советы и подсказки на его странице в KDE UserBase wiki. Можно попросить помощи на форумах Сообщества KDE или в IRC канале kde-util, либо разместить запросы для определенной версии дистрибутива.

zuluCrypt. Структура подсказки zuluCrypt охватывает все основные моменты

Меню Help информирует пользователей о важности резервного копирования заголовков томов. Кроме того, имеется Справочник пользователя, охватывающий вопросы использования, с пояснением за и против разных видов поддерживаемых томов

В wiki на Github проекта имеются инструкции по версиям командной строки zuluCrypt и инструментов zuluMount, а также FAQ. Хотя у zuluCrypt нет своего форума, его разработчик очень активен на других популярных форумах.

VeraCrypt выигрывает благодаря наличию иллюстрированного руководства для новичков и подробного руководства пользователя, с объяснениями тонкостей работы функций программы. Также имеется очень глубокий FAQ, и вы можете получить помощь на официальных форумах.

Создание закладки

Часто бывает, что пользователи Ubuntu хотят создать закладку в своем каталоге файлового менеджера, которая позволит им быстро переходить к своим важным папкам. Создание закладки аналогично добавлению папки на боковую панель, поэтому мы решили, что это подходит для обсуждения.

Это довольно просто; однако есть много способов сделать то же самое. Поскольку вы можете использовать другую версию Ubuntu, мы опишем наиболее инклюзивные методы, которые работают для большинства версий и дистрибутивов Linux.

В Ubuntu 20.04 LTS, версии, которую мы используем, добавить закладку очень просто. Просто перейдите к папкам, которые вы хотите добавить в качестве закладок. Нажмите на них левой кнопкой мыши и перетащите их в область закладок. Пользовательский интерфейс сообщит вам, когда можно безопасно удалить папку (и), отображая параметр с надписью «Новая закладка». С помощью этой простой техники вы можете добавить все нужные закладки! Либо нажмите Ctrl + D на клавиатуре и сразу же отметьте закладкой то место, которое вы открыли в данный момент.

В Ubuntu 13.04 есть кнопка с зубчатым колесом в правом верхнем углу диспетчера файлов, рядом с кнопками «Закрыть», «Развернуть» и «Свернуть». Вы можете щелкнуть по нему, чтобы развернуть раскрывающееся меню и выбрать опцию «Добавить в закладки».

Если вы используете Ubuntu 12.04 Precise и Nautilus 3.4x, следуйте меню, щелкните «Закладки» и выберите «Добавить закладку». Вы также можете нажать Ctrl + B, чтобы открыть окно «Редактировать закладки» и оттуда разобраться.

В Ubuntu 16.04 с Unity настройки закладок расположены иначе. Откройте окно файлового менеджера, и в верхней части окна вы можете получить доступ к глобальному меню. Там будет кнопка для закладок, которую вы можете использовать, чтобы отметить текущее местоположение.

Наконец, вы можете удалить закладки, щелкнув их правой кнопкой мыши и выбрав параметр «Удалить». Для большинства читателей это может быть тривиально, но абсолютные новички в Linux определенно могут извлечь из этого пользу.

Примечание 1

Важно понимать, что даже при таком тотальном шифровании сохраняются

уязвимости

- Во-первых нужно сохранять в тайне ключевую фразу. Если вы ее

запишите на стикер и приклеите на монитор это не хорошо. Если

злоумышленник получит ключевую фразу, он сможет открыть ваш

зашифрованный диск используя какой-либо Live

дистрибутив Linux. - Во-вторых нужно на физическом уровне защищать загрузочную флешку. Не

оставляйте ее без присмотра. Выключили компьютер — извлеките флешку и

поместите ее в надежное место. Если ваша загрузочная флешка будет в

свободном доступе, злоумышленник может установить на нее свой код для

перехвата пароля. - В-третьих нельзя оставлять без присмотра включенный компьютер. Когда

компьютер включен, доступен и зашифрованный диск и загрузочная флешка.

Также необходимо понимать, что шифрование это защита на

то время когда ваш компьютер выключен, а вас рядом нет. Но когда вы

работаете на компьютере сохраняется возможность попадания на ваш компьютер

вредоносных программ из Интернет. Такие программы могут «украсть» вашу

информацию в то время как вы пользуетесь компьютером и Интернет.

Поэтому важно принимать и другие меры защиты. Не

«шарахаться» где попало в Интернет

Не устанавливать непроверенные

программы. Использовать брандмауэр. А при более серьезных требованиях к

безопасности нужно использовать другие средства, например tcb,

SELinux, iptables.

Зачем вам нужно компилировать пакеты?

Компиляция – это процесс обработки исходного кода (программных кодов), адаптации их к вашей среде (системе / ОС) и преобразования их в устанавливаемые файлы. Пакеты, доступные в репозиториях Ubuntu илифайлы – это предварительно скомпилированные пакеты, которые вы можете установить с помощью быстрой команды. Но во многих случаях некоторые из пакетов программного обеспечения, доступных в хранилище, являются более старыми версиями. Кроме того, некоторые пакеты даже не доступны в репозиториях. Так что, если вам нужны самые последние и лучшие версии, вы можете скачать последний исходный код, скомпилировать и установить его. Хотя этот процесс дольше, чем установка из репозиториев, компиляция делает это программное обеспечение наиболее гибким для вашей системы / среды. Когда вы знаете, как это сделать, это будет чрезвычайно простой процесс, поскольку в большинстве случаев все, что вам нужно сделать, это выполнить последовательность из нескольких команд.

Функции шифрования

Графическая версия AES Crypt довольно негибкая, но версия командной строки поддерживает создание и шифрование с помощью файла ключа.

EncFS, в отличие от других инструментов, не имеет томов с фиксированным размером и шифрует директории, которые растут или уменьшаются по мере добавления или удаления файлов из точки монтирования. Зашифрованные файлы переносимы, т.е. их можно дешифровать в другой операционной системе.

Программы для шифрования файлов в Linux. EncFS

Зашифрованная папка EncFS может также размещаться на удаленном файловом сервере, доступном через NFS, sshfs и т.п. У инструмента имеется специальный режим, позволяющий сделать резервное копирование ваших зашифрованных файлов обычными инструментами файловой системы, например, Rsync. KGpg включает простой текстовый редактор, куда можно вводить или вставлять текст для шифрования/дешифровки.

ZuluCrypt и VeraCrypt практически равносильны. Помимо создания зашифрованных контейнеров внутри папок, обе программы также могут помещать зашифрованный контейнер внутри собственного раздела или даже на диск USB. Они не умеют шифровать раздел загрузки или диск загрузки, но вы можете использовать их для шифрования файла с паролем или файлом ключа, или с тем и другим. Оба также позволяют добавлять ключ или файл ключа к уже созданному тому и предлагают опцию добавления данных «присыпки » к зашифрованному контейнеру. Присыпка обьединяет значения, созданные их генераторами случайных чисел, и усложняет задачу предварительного вычисления всех возможных ключей для атаки методом перебора.

Используя VeraCrypt, вы сможете сравнить и протестировать все поддерживаемые коды, a zuluCrypt пригодится для надежного удаления данных с внешнего устройства. VeraCrypt еще умеет создавать скрытые зашифрованные тома для правдоподобного отрицания, хотя многие эксперты принижают пользу этой функции. ZuluCrypt вдобавок может создавать скрытые тома VeraCrypt.

Примечание 2

Сделайте копию загрузочной флешки, проще всего командой

dd. Запишите этот образ на другую флешку или

на лазерный диск. Копия на другую флешку удобнее поскольку при необходимости

вы сразу ее сможете использовать. Но в любом случае эту копию, на чем бы она

ни была, нужно будет хранить в защищенном месте. А после обновления ядра или

загрузчика необходимо будет обновлять копию флешки.

Простое копирование файлов с флешки на флешку не даст полную копию,

потому, что в этом случае не будут скопированы MBR

сектора загрузчика GRUB.

P.S.

Если вы живете в г. Краснодар, для вас есть простой способ установить

Ubuntu Linux на шифрованный системный раздел

— позвоните по телефону, который указан ниже и договоритесь со

специалистом. Подробнее…

При написании этой статьи была

использована информация из публикации в

блоге Андреаса Хёртера.

Поделитесь этим сайтом с друзьями!

Если вам оказалась полезна или просто понравилась эта статья, тогда не стесняйтесь — поддержите материально автора. Это легко сделать закинув денежек на Яндекс Кошелек № 410011416229354. Или на телефон +7 918-16-26-331.

Даже небольшая сумма может помочь написанию новых статей ![]()

Или поделитесь ссылкой на эту статью со своими друзьями.

Начиная

Прежде чем делать что-либо из этого, вы должны убедиться, что у вас есть резервная копия вашего домашнего каталога и важных файлов

Команда миграции создаст резервную копию на вашем компьютере, но важно иметь дополнительную резервную копию – на всякий случай.. Сначала установите утилиты шифрования:

Сначала установите утилиты шифрования:

sudo apt-get установить ecryptfs-utils cryptsetup

Вы должны будете зашифровать свой домашний каталог, пока вы не вошли в систему. Это означает, что вам понадобится другая учетная запись пользователя с правами администратора (sudo) – вы можете создать ее из окна Ubuntu User Accounts. Чтобы открыть его, щелкните свое имя на панели и выберите Учетные записи пользователей.

Создайте новую учетную запись пользователя и сделайте ее администратором.

Установите пароль, нажав на поле пароля. Учетная запись отключена, пока вы не примените пароль.

После создания учетной записи пользователя выйдите из рабочего стола.

Подготовка жесткого диска и флешки

На этом этапе нужно сделать разметку диска и флешки.

Шифрование возможно в трех вариантах:

- Диск с разметкой MBR (MS-DOS)

и флешка с разметкой MBR. - Диск с разметкой MBR (MS-DOS),

а флешка с разметкой GPT. - Диск с разметкой GPT и флешка

с разметкой GPT.

Разница между GPT и MBR

разметками, заключается в том, что с диска GPT

возможен запуск UEFI загузчика. Выбор варианта

зависит от конкретных условий. На старом компьютере возможно отсутствие

загрузки UEFI и тогда нужно использовать MBR

разметку. На очень новом компьютере может отсутствовать поддержка загрузки с

MBR дисков.

Выбор разметки в первую очередь важен для флешки,

поскольку на нее будет установлен загрузчик и ядро ОС

Какая разметка будет

на системном HDD (или SSD) не

столь важно

Чтобы можно было сделать нужную разметку, необходимо

выбрать режим старта с загрузочной флешки Ubuntu. В

загрузочном меню BIOS компьютера нужно выбрать между

двух вариантов:

- Просто название вашей флешки. В этом случае

Live сессия будет запущена через загрузчик MBR

и нужно будет для флешки делать разметку MBR.

После старта загрузчика флешки, стартовое меню

Ubuntu Live будет скрыто сиреневой заставкой. - Префикс UEFI и название вашей

флешки. В этом случае Live сессия будет запущена

через загрузчик UEFI и

нужно будет для флешки делать разметку GPT. После

старта загрузчика флешки, стартовое меню

Ubuntu Live будет черного цвета.

Черное меню — загрузчик UEFI. Сиреневая

заставка вместо меню — загрузчик MBR.

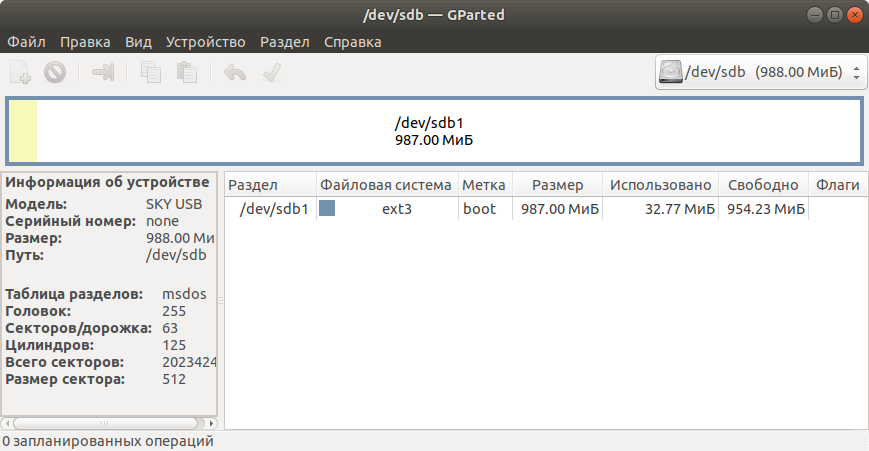

Если Live сессия будет запущена

через загрузчик MBR, на флешке нужно будет сделать разметку

MBR и один раздел с файловой системой Ext2

или Ext3. Кликните картинку для

увеличения:

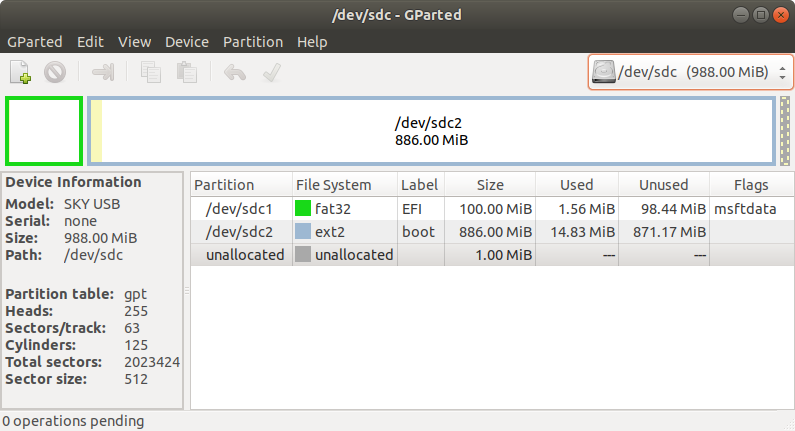

Если Live сессия будет запущена

через загрузчик UEFI, на флешке нужно сделать

разметку GPT и два раздела:

- С файловой системой FAT32.

Тип раздела EFI. Для UEFI

загрузчика. - С файловой системой Ext2 или

Ext3 для раздела /boot.

Кликните картинку для увеличения:

На жестком диске нужно создать один пустой, размеченный в файловую

систему cleared. Разметка диска может быть MS-DOS

(MBR) или GPT.

В этом разделе, поздее, будет создан криптоконтейнер

LUKS. Раздел под криптоконтейнер может занимать весь диск

или только часть диска.

Выше приведен простейший вариант — криптоконтейнер на

весь диск. Но на диске

можно дополнительно создать и обычные, открытые разделы,

кроме раздела для криптоконтейнера.

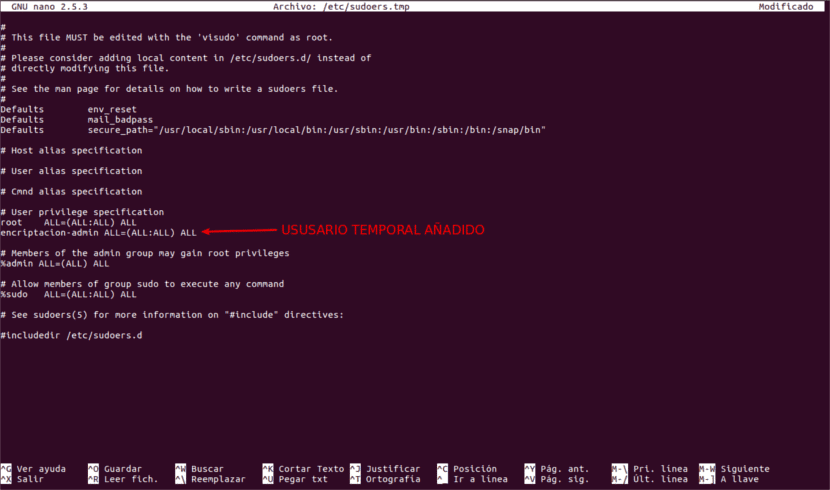

Зашифруйте домашнюю папку

Во время этого процесса шифрования мы создадим временного пользователя. В конце концов мы удалим его полностью. Эта временная учетная запись суперпользователя важна, потому что невозможно зашифровать каталог пользователя при подключении.

Создать нового пользователя

Чтобы создать нового пользователя, мы откроем терминал и введем:

sudo -s

Теперь, когда оболочка является root, мы используем useradd для создания учетной записи временный. Будь уверен добавьте -M, чтобы система не создавала новый каталог пользователя.

useradd -M encriptacion-admin

Useradd создаст нового пользователя, но у него нет пароля. С ПАРОЛЬ, мы назначим encryption-admin новый пароль.

passwd encriptacion-admin

Пользователь с правами администратора шифрования готов к использованию, но не сможет выполнять корневые команды. Чтобы позволить пользователю выполнять эти команды, нам понадобится добавьте его в файл sudoers. Используя visudo, мы отредактируем файл конфигурации. Для этого в терминале (Ctrl + Alt + T) напишем:

EDITOR=nano visudo

В текстовом редакторе Nano мы будем прокручивать вниз и искать «# Спецификация привилегий пользователя«. Ниже мы должны увидеть «root ВСЕ = (ВСЕ: ВСЕ) ВСЕ«. Чуть ниже напишем следующее:

encriptacion-admin ALL=(ALL:ALL) ALL

Это все. Сохраните файл visudo, нажав Ctrl + O, а затем закройте, нажав Ctrl + X.

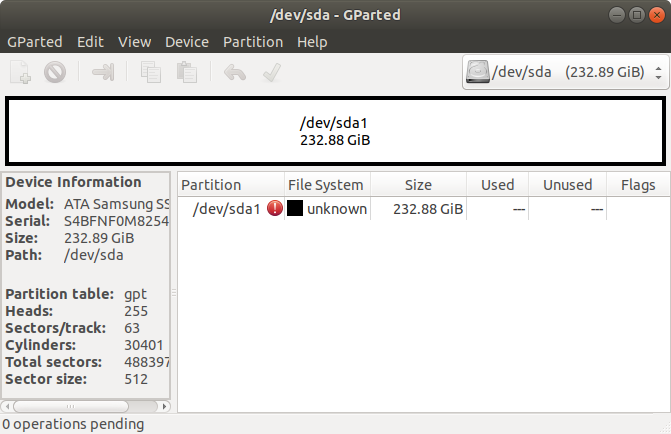

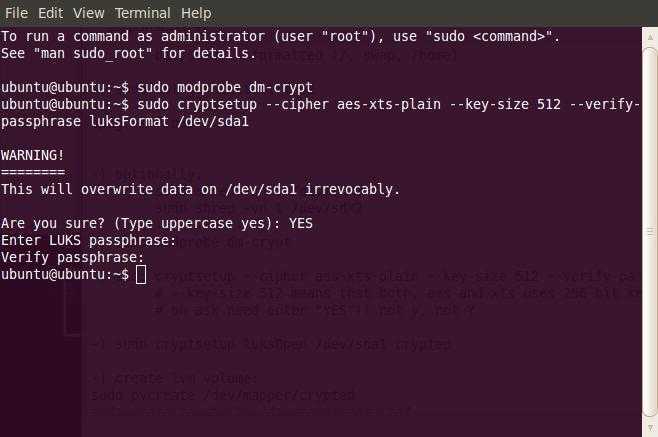

Шаг третий, шифрование системного диска

Шифрование всего раздела на жестком диске выполняется командой:

sudo cryptsetup —cipher aes-xts-plain —key-size 512 —verify-passphrase

luksFormat /dev/sda1

Вместо /dev/sda1 подставьте номер

диск и раздел на вашем диске. У вас это может быть не /dev/sda1!

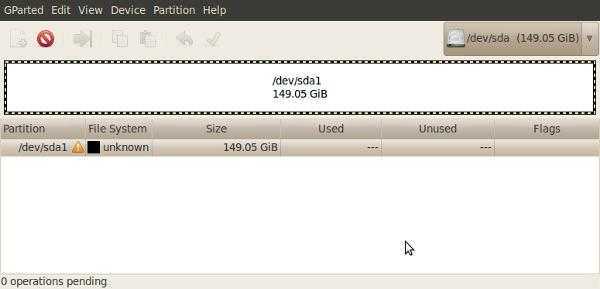

Узнать ваш диск и раздел вы можете в программе

gparted, когда будете подготавливать диск.

Важное примечание. Эта команда выдаст запрос и на его подтверждение нужно ввести слово

YES, именно так, заглавными буквами

Этот запрос сделан для того, чтобы

убедиться в том, что у вас на клавиатуре включен именно английский язык

и выключен Caps Lock! После этого

нужно будет дважды ввести ключевую фразу. Эта фраза должна быть

длиннее чем 6-8 символов и не

должна содержать часто повторяющихся

знаков. В идеале это должен быть произвольный набор букв и цифр. Эту фразу

лучше придумать заранее, еще до начала работы по созданию системы

Эта команда выдаст запрос и на его подтверждение нужно ввести слово

YES, именно так, заглавными буквами. Этот запрос сделан для того, чтобы

убедиться в том, что у вас на клавиатуре включен именно английский язык

и выключен Caps Lock! После этого

нужно будет дважды ввести ключевую фразу. Эта фраза должна быть

длиннее чем 6-8 символов и не

должна содержать часто повторяющихся

знаков. В идеале это должен быть произвольный набор букв и цифр. Эту фразу

лучше придумать заранее, еще до начала работы по созданию системы.

При вводе ключевой фразы, в терминале не будут отображаться никакие

знаки, поэтому печатать нужно внимательно. Но фраза будет запрошена дважды,

так что если вы ошибетесь программа об этом сообщит.

После успешного создания криптоконтейнера, для дальнейшей работы нужно подключить

этот шифрованный диск:

sudo cryptsetup open /dev/sda1 crypted

Эта команда выдаст запрос на ключевую фразу, которая была введена в

предыдущей команде.

Целесообразность улучшения свопинга

О каком бы варианте не шла речь, Zram

или

zswap или изменение параметра vm.swappiness,

прежде чем это использовать, нужно сделать анализ текущего поведения вашей

системы.

Если у вас только 2 или 3 Гб оперативной памяти, это еще

не означает что ваша система активно использует свопинг.

Поэтому откройте программу «Системный монитор», в ней

откройте вкладку «Ресуры». Оставьте эту программу работающей и в течении

работы время от времени смотрите за показателем использования

swap раздела. Используется ли он вообще, а если

используется, то в каком размере. Если swap не

используется или его размер составляет не более десятков мегабайт, то нет

смысла что-то менять.

Вот например какой свап (по умолчанию) использует

Ubuntu 20.04, при 4 Гб оперативной памяти, которая

загружена на 86%:

Конкретно в этом примере, такую загрузку оперативной

памяти дают два браузера (Хром и Опера), в каждом из которых открыты по 10

вкладок и в каждом воспроизводится потоковое видео.

Это искусственная ситуация, созданная с целью посмотреть

как Ubuntu 20.04 использует своп. В реальной же

работе (среднестатистической офисно-домашней), при 4 Гб оперативной памяти,

своп вообще редко включается.

Шаг седьмой, настройка загрузки с шифрованного диска.

Нужно выполнить вот эти команды:

- sudo mount /dev/mapper/ubuntu-root /mnt

- sudo mount /dev/sdb1 /mnt/boot

- sudo mount -o bind /dev /mnt/dev

- sudo mount -t proc proc /mnt/proc

-

sudo mount -t sysfs sys /mnt/sys

Проверьте, чтобы правильный диск был примонтирован в

/mnt/boot! Это должна

быть флешка с разделом boot.

Теперь нужно изменить настройки LVM,

заменить значение параметра use_lvmetad.

sudo gedit /mnt/etc/lvm/lvm.conf

В этом файле нужно найти параметр use_lvmetad=1 и заменить 1 на 0,

use_lvmetad=0. Если не изменить параметр use_lvmetad,,

тогда следующие команды (команда 4) будет выдавать ошибки.

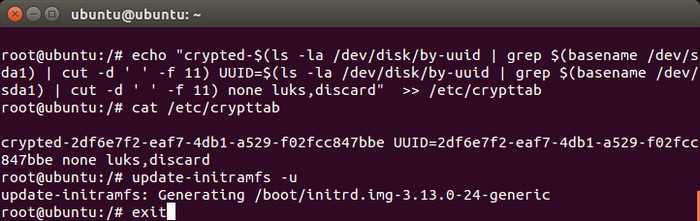

Далее выполнить следующие команды:

- sudo chroot /mnt /bin/bash

- echo «luks-$(ls -la /dev/disk/by-uuid | grep $(basename /dev/sdaX) | cut -d

‘ ‘ -f 11) UUID=$(ls -la /dev/disk/by-uuid | grep $(basename /dev/sda1) |

cut -d ‘ ‘ -f 11) none luks,discard» > /etc/crypttab - update-initramfs -u

- update-grub

- exit

Примечание. После второй команды лучше

выполнить проверочную команду cat /etc/crypttab чтобы посмотреть строку которая

записана в crypttab. Строка должна быть примерно такой

«luks-0eac1061-1dca-4a66-8497-7f3dda2b843a

UUID=0eac1061-1dca-4a66-8497-7f3dda2b843a none luks,discard«:

Вы можете изучить формат файла /etc/crypttab и сделать запись вручную, без

использования команды echo

(команда № 2).

Особенно в том случае, если вы используете эту инструкцию для другого

дистрибутива.

Или, перед выполнением полной команды echo, выполнить ее в усеченном

формате, с выводом только в терминал. Чтобы убедиться в том, что строка

формируется правильно.

Теперь можно пользоваться установленной

зашифрованной Ubuntu. Конечно в

BIOS необходимо указать загрузку с той флешки, где установлен раздел

/boot!

Ссылки

имея доступ к корневому разделу можно, например, получить список файлов в домашнем разделе, несмотря на то, что тот зашифрован

т. е. режим приостановки работы компьютера, при котором все содержимое оперативной памяти сбрасывается на диск, а питание компьютера отключается

за исключением небольшого не шифруемого раздела /boot

существует неплохой генератор паролей, pwgen, создающий сложные, но легко запоминающиеся пароли

что, однако, потребует изменения размера файловой системы на нем, так что если не знаете как лучше поступить — добавьте этот объем сразу к разделу home

имеется ввиду корневой раздел /

т.е. с обычного установочного диска Ubuntu

Обновление скомпилированных пакетов

Если вы установили из или из SVN, вам в основном нужно удалить ранее установленные пакеты, загрузить последнюю версию исходного кода, скомпилировать и установить последнюю версию. Если вы установили из Git, это по сути тот же процесс, но немного проще. Перейдите в папку с исходным кодом и введите следующие команды:

Первая команда очищает ранее скомпилированные файлы и синхронизирует их с репозиторием Git и обновляет все файлы, которые изменились с последней версии. Затем перейдите к обычному процессу настройки, создания и установки.

Легко не так ли? Существует гораздо более продвинутые способы компиляции пакетов из исходного кода в Ubuntu, но, надеюсь, это дало вам быстрый пример, которого должно быть достаточно для поддержки типичного домашнего сервера Linux.

Источник записи: https://www.smarthomebeginner.com

Переключение на суперпользователя

Еще раз уточню, что команда sudo идеально подходит для получения необходимых привилегий без переключения учетной записи. Ее можно использовать как для выполнения одного действия, так и нескольких. Если вы желаете временно получить рут-права через эту команду, введите sudo -s или sudo -i. В первом случае домашний каталог остается текущим, а во втором меняется на /root.

Примерно так же работает и команда su, но она обладает дополнительными аргументами, которые следует уточнить:

- -c – позволяет выполнить команду;

- -g – устанавливает группу для пользователя;

- -G – дополнительные группы для юзера;

- -, -l, —login – один из режимов входа, при котором происходит переключение домашнего каталога;

- -p – сохранение переменных окружения;

- -s – выбор оболочки для выхода.

Есть вариант выполнить вход в оболочку под суперпользователем, но он имеет свои неудобства. Он заключается в переключении в доступную виртуальную консоль, что осуществляется комбинацией Ctrl + Alt + F1-F6. Там понадобится ввести логин и пароль root для получения доступа. Главный недостаток этого метода – потеря возможности взаимодействия с графическим интерфейсом операционной системы.

Второй вариант – ввод такого же логина и пароля при входе через графическую форму авторизации. Так вы сразу получите доступ ко всем файлам, даже не надо будет вводить sudo. Однако неопытным пользователям такой метод не подходит, поскольку возникает риск удаления или изменения системных файлов, что иногда приводит к поломке ОС.

Вы уже сами решайте, какой вариант хотите использовать, и готовы ли смириться со всеми ограничениями и недостатками, которые накладывает каждый из них.

Шаг второй, подготовка жесткого диска и флешки

На жестком диске нужно создать один пустой, размеченный в файловую

систему cleared или unformatted

Разметка диска может быть MS-DOS или GPT — это неважно. Однако нужно знать, что с диска GPT умеют загружаться только 64-битные ОС

Этот раздел будет выполнять

роль криптоконтейнера. Раздел под криптоконтейнер может занимать весь диск

или только часть диска. Например помимо раздела криптоконтейнера, на диске

можно создать и обычные, открытые разделы.

На флешке также нужно создать один раздел, но с файловой системой

Ext2 или Ext3. Файловую систему

Ext4 на флешке использовать не стоит, потому, что там

больше операций записи (Ext4 журналируемая файловая

система).