В чем разница между сервером с администрированием и без администрирования?

Арендуя сервер без администрирования, вы получите в свое распоряжение пустой сервер, который вы можете настроить так, как вам необходимо. Вы или ваши специалисты будут отвечать на все технические работы, касающиеся безопасности, обновления ПО и других вещей, необходимых для корректной работы сервера.

Если же вы хотите заказать сервер с администрированием, то вы сможете обратиться к специалистам, которые будут настраивать выделенный сервер. Конечно, и в этом случае какие-то технические задачи вам придется выполнять самостоятельно, но все равно их список будет меньше, чем в том случае, когда вы выбираете сервер без администрирования.

Быстрый перенос и копирование файлов с сервера на сервер

Я упоминал, что обычно люди переносят сайты используя свою рабочую локальную машину в качестве промежуточной. Пользование способами описанными выше только это и позволяет. И с этим всё более-менее, когда у вас небольшой объем и количество файлов. Но очевидно же, что гораздо быстрее, проще и удобнее переносить файлы сразу с одного сервера на другой, напрямую. И чем больше объем этих файлов — тем сложнее будет перетаскивать их через свой локальный компьютер. Представьте, бывают проекты, когда нужно перенести терабайты данных. Там одно только беспрерывное копирование файлов с сервера на сервер занимает несколько суток. Что уж говорить о том, чтобы упаковать это в архив, скачать на свой комп а потом отправить на сервер. Это физически вряд ли удастся — не будет хватать ни диска, а даже если вдруг он есть — можно месяцами сидеть копировать, бороться с постоянными разрывами связи и перезапуском копирования. А они наверняка будут.

Поэтому, я практически никогда не использую свою машину в качестве промежуточной при переносе файлов между серверами. Только напрямую с одного сервака на другой. Даже если файлов немного — до 1 гб — это занимает секунды времени. У меня на рабочем компе свободного диска гигов 5, зачем мне это всё тащить к себе.

Так вот — рекомендую и вам пользоваться такими же способами от истинных ниндзя А их тоже не один.

Упаковка (архивация) файлов сайта на сервере и копирование с помощью SCP

Если сайт небольшой, то его можно упаковать в архив и отправить на другой сервер с помощью утилиты scp, такими командами:

tar zcf ./site.tar.gz #архивация.

Её, разумеется, часто можно выполнить и через панель управления. Затем копируем (отправляем) с исходного сервера на целевой:

scp site.tar.gz root@1.1.1.1:/root/

Здесь после указания имени пользователя и IP через двоеточие указываем путь, куда мы хотим положить на целевом сервере этот файл.

Будет запрошен пароль от целевого сервера и файл улетит туда.

Затем его можно там распаковать:

tar zxf ./site.tar.gz

и дальше уже положить файлы куда вам надо на новом сервере.

Копировать можно вводя команды и на новом сервере, следующим образом:

scp root@2.2.2.2:/root/site.tar.gz /var/www/

В таком случае вы не отправляете файл, а как бы забираете со старого сервера, «вытягиваете» его оттуда. Это нужно чётко понимать, ибо дальше будут способы основанные на этом же принципе, синтаксис примерно одинаковый, отличия только в том откуда и куда вы льете файл. То есть сначала указываем удаленный сервер, откуда копировать, затем куда — путь к папке на текущем сервере. И этот порядок справедлив для любых команд подобного типа.

Копирование большого количества файлов и папок с одного сервера на другой без архивации

Когда файлов немного и объем небольшой, нет смысла заморачиваться с упаковкой файлов. Можно скопировать всё и так, всю папку целиком со вложенной структурой. Для этого нужно использовать опцию -r ( от recursive). Можно использовать её вмести с опцией -v ( от verbose) которая позволит наблюдать подробно ход процесса копирования — какие файлы передаются по сети, видеть прогресс.

scp -rv /var/www/site.ru root@1.1.1.1:/var/www/

В итоге у вас на новом сервере будет создана папка /var/www/site.ru и туда перенесутся все файлы с текущего.

Можно исполнить это и с нового сервера, опять же «забрать» файлы со старого, нетрудно догадаться:

scp -rv root@2.2.2.2:/var/www/site.ru /var/www

Результат будет точно таким же.

Однако, такой способ имеет некоторые недостатки. Во-первых, при таком копировании могут не сохраниться или сбиться права доступа к файлам и папкам. Вернее даже не права доступа, а владельцы. И их потом нужно будет выставлять, менять на нужные командой chown.

Во-вторых, куда большим недостатком является то, что утилита scp будет перезаписывать все файлы, которые у вас уже есть на сервере. А часто бывает так, что какие-то файлы у нас на сервере уже лежат, и нам нужно обновить сайт. Такая задача часто возникает к примеру у разработчиков — они пишут сайт на одной машине, а потом «деплоят» — заливают новую версию поверх старой. Так вот утилита scp в таком случае работает неэффективно, ибо она пересылает и перезаписывает все файлы подряд. А если файлов много и передача занимает часы? Обрывается связь, и нужно перезапускать этот процесс, ну и так далее.

А еще даже при переносе с одного сервера на другой случается, что связь рвется, и нужно опять же процесс перезапускать.

Так вот, есть ещё более удобная штука, которая решает и эти заморочки. Это синхронизация.

Базовая настройка системы и установка Klipper[править]

Sudoправить

sudo (Substitute User and do, дословно «подменить пользователя и выполнить») — программа для системного администрирования UNIX-систем, позволяющая делегировать те или иные привилегированные ресурсы пользователям с ведением протокола работы. Основная идея — дать пользователям как можно меньше прав, при этом достаточных для решения поставленных задач. Программа поставляется для большинства UNIX и UNIX-подобных операционных систем.

В большинстве случаев грамотная настройка sudo делает небезопасную работу от имени суперпользователя ненужной. Все действия оказываются выполнимы из-под аккаунта пользователя, которому разрешено использовать sudo без ограничений. Имеется возможность запрещать и разрешать определённым пользователям или группам выполнение конкретного набора программ, а также разрешить выполнение определённых программ без необходимости ввода своего пароля.

По умолчанию, команда sudo запрашивает пароль на каждый свой вызов, в случае если вы четко осознаете что вам такое поведение команды sudo избыточно, можно перевести ее в режим без запроса пароля, для этого выполняем следующую команду:

sudo nano /etc/sudoers

, в появившемся редакторе находим блок:

# Allow members of group sudo to execute any command %sudo ALL=(ALL:ALL) ALL

и приводим его к виду:

# Allow members of group sudo to execute any command %sudo ALL=NOPASSWD: ALL

Обращаю Ваше внимание, что это изменение может нести потенциальные угрозы безопасности.

Автоматизированная установка через KIAUHправить

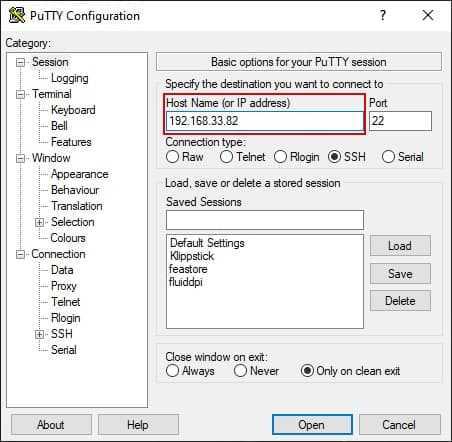

В процессе подключения у Вас запросят логин: pi и пароль: raspberry.

После успешного входа в систему, выполняем следующий набор команд для установки и запуска KIAUH:

cd ~ git clone https://github.com/th33xitus/kiauh.git ./kiauh/kiauh.sh

Если после установки вы видите следующий текст (но у Вас при первом запуске все будет «Not installed!», за исключением пользователей FluiddPi):

Навигация по меню осуществляется цифрами, после ввода цифры необходимо подтвердить выбор клавишей Enter

Для установки работоспособной системы Вам потребуется по очереди установить Klipper, Moonraker и веб интерфейс Fluidd или Mainsail.

Ручная установка и обновлениеправить

Уже установленные пакеты можно обновлять в ручном режиме, а именно через команду git pull

Для примера обновим пакет klipper:

cd ~/klipper git pull

но не стоит забывать, что после обновления пакета необходимо так же выполнить скрипт установки этого пакета каждый раз после его обновления:

./scripts/install-debian.sh

В данном случае выбран скрипт для установки на системы Debian.

Возможные ошибки

WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED

Описание: при попытке передачи данных после копирования ключей выскакивает вышеописанная ошибка. Полный текст может быть, примерно, следующим:

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@ WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED! @

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

IT IS POSSIBLE THAT SOMEONE IS DOING SOMETHING NASTY!

Someone could be eavesdropping on you right now (man-in-the-middle attack)!

It is also possible that a host key has just been changed.

The fingerprint for the RSA key sent by the remote host is

6f:e6:56:85:b6:be:52:3d:8c:5e:3a:8e:68:e2:0e:16.

Please contact your system administrator.

Add correct host key in /home/dmosk/.ssh/known_hosts to get rid of this message.

Offending RSA key in /home/dmosk/.ssh/known_hosts:6

RSA host key for 192.168.0.18 has changed and you have requested strict checking.

Причина: произошла смена ключа SSH и так как, на компьютере в файле ~/.ssh/known_hosts находится старый ключ, система не позволяет использовать сертификат в целях безопасности.

Решение: открываем файл с базой ключей:

vi ~/.ssh/known_hosts

Находим строчку с нашим удаленным компьютером, для которого получаем ошибку и удаляем ее.

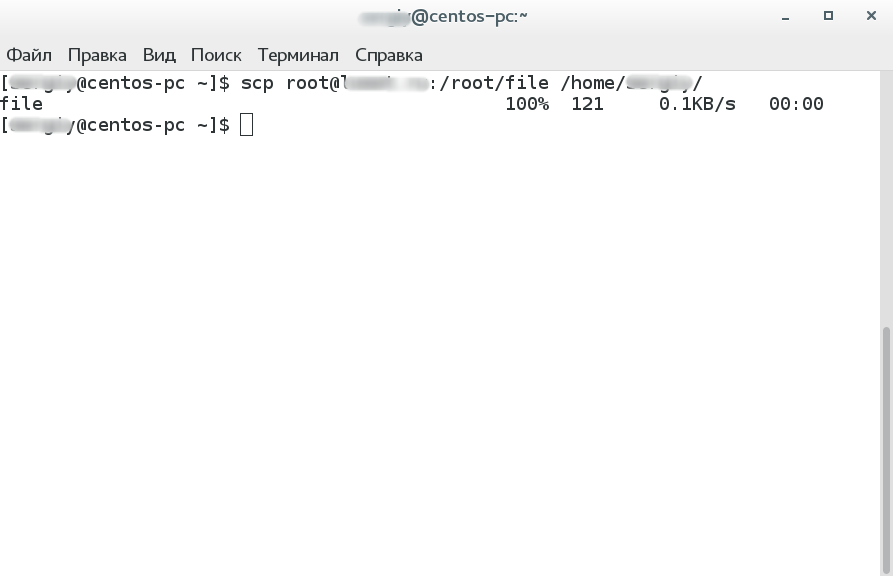

Перенос закрытого ключа на другой компьютер

В случае, если мы хотим использовать сгенерированный ключ на другом компьютере, переносим файлы id_rsa и id_rsa.pub. Например, у нас есть третий компьютер с Ubuntu (server3) и мы хотим теперь с него копировать файлы на CentOS без пароля. Заходим на компьютер с FreeBSD и копируем ключи:

scp /root/.ssh/{id_rsa,id_rsa.pub} root@server3:/root/.ssh/

* мы скопировали файлы id_rsa и id_rsa.pub на другой компьютер

Необходимо обратить внимание, что сертификаты должны находится к каталоге .ssh домашней паки того пользователя, от которого мы хотим подключаться

Теперь с server3 можно копировать данные без пароля на server2:

scp /tmp/backup.tar.gz dmosk@server2:/backup/

Ограничение скорости передачи

Опция -l ограничивает скорость передачи, указывается в кбит/c. Она полезна для использования в скриптах для автоматического копирования большого количества файлов, чтобы процесс scp не занимал весь канал.

После параметра указывается значение ограничения скорости в килобитах в секунду, а при передаче скорость отображается в килобайтах в секунду. В данном случае мы указали 400 кбит/с, что эквивалентно 50 кбайт/с, так как в одном байте 8 бит (400/8 = 50). Выбор порта для scp Обычно scp по умолчанию использует порт 22, но в целях безопасности может потребоваться его изменить. Для этого применяется опция -P. Например, если мы используем порт 2249:

Убедитесь, что буква заглавная, так как строчная p используется для сохранения атрибутов.

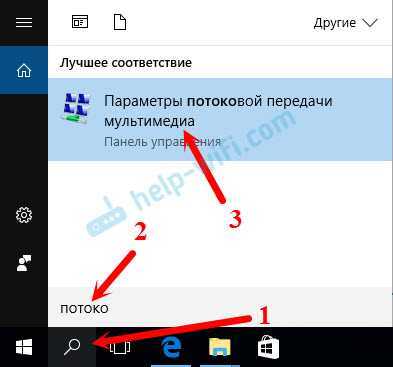

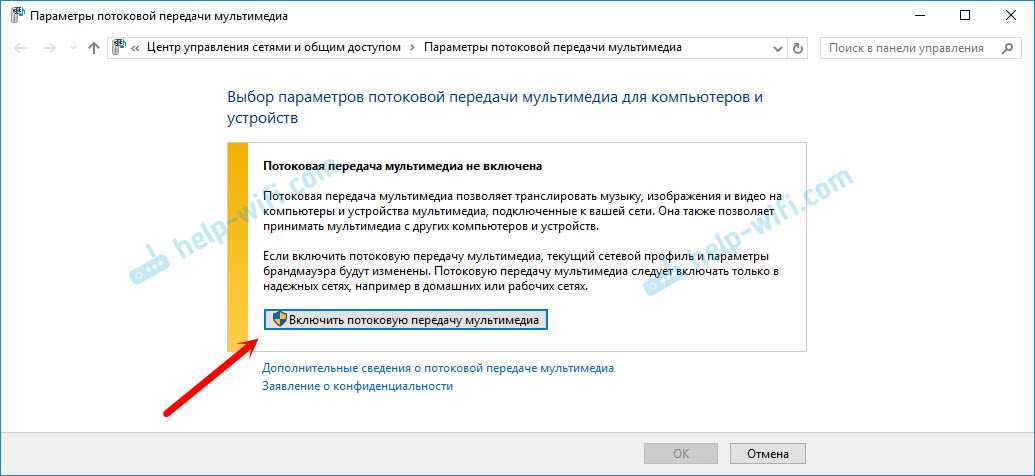

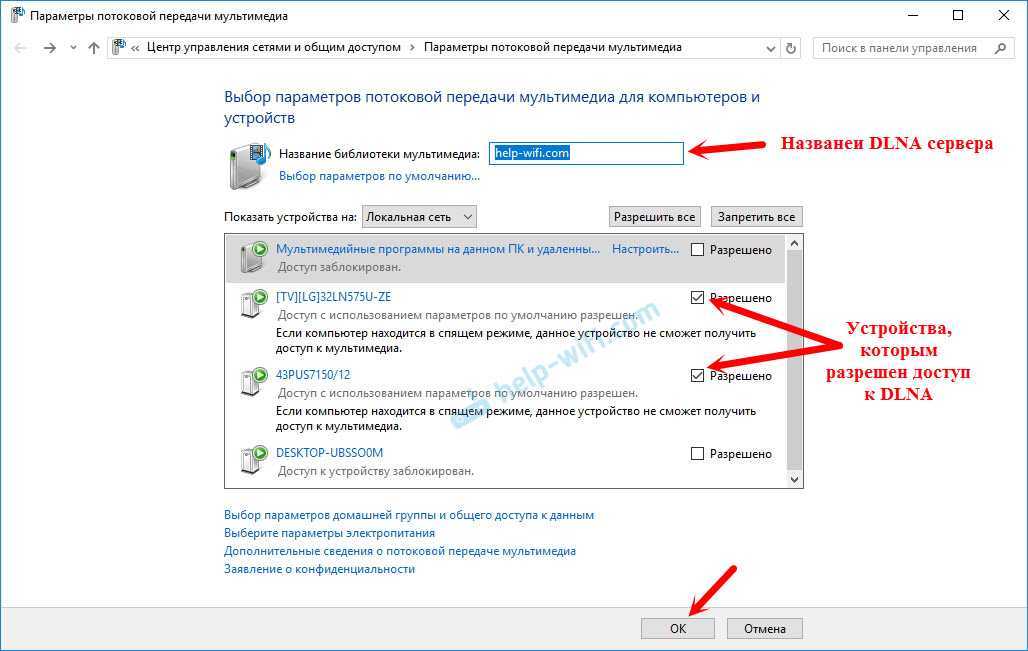

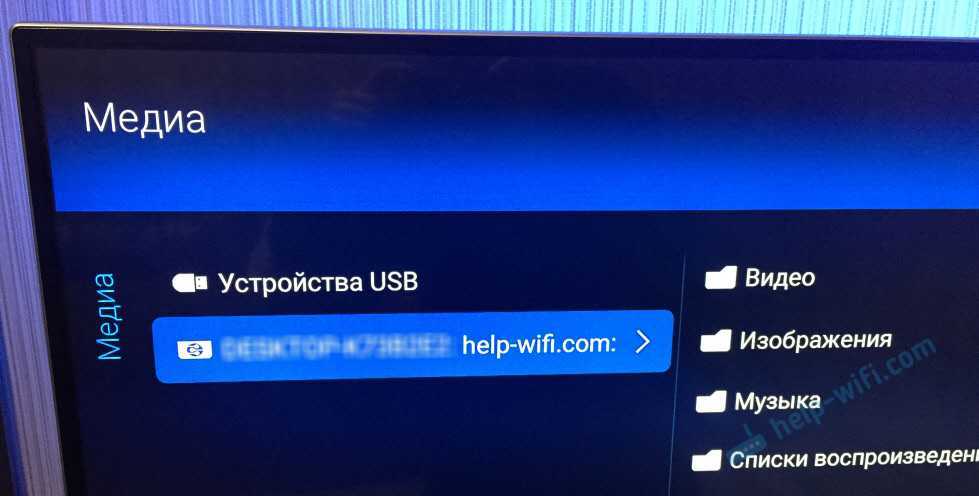

Запуск DLNA сервера на Windows 10 стандартными средствами

Выше мы рассмотрели способ, когда с компьютера можно отправлять файлы на телевизор. Но, есть еще отличная возможность, когда мы с телевизора сможем просматривать все файлы (к которым открыт доступ), которые хранятся на нашем компьютере. Думаю, именно это вам необходимо.

Для запуска DLNA сервера можно использовать сторонние программы, например, «Домашний медиа-сервер (UPnP, DLNA, HTTP)». О настройке с помощью этой программы я писал в статье настройка DLNA сервера для телевизора Philips. Смотрим фильмы с компьютера на телевизоре. Эта программа подходит для всех телевизоров. Но у каждого производителя, как правило, есть своя программа. У LG, например, это Smart Share. О настройке которой я писал здесь.

Ну а с другой стороны, зачем нам сторонние программы, если в Windows 10 все можно настроить встроенными средствами.

1

2

3

Если вашего телевизора в списке не будет, то немного подождите. Либо закройте и заново откройте настройки потоковой передачи мультимедиа.

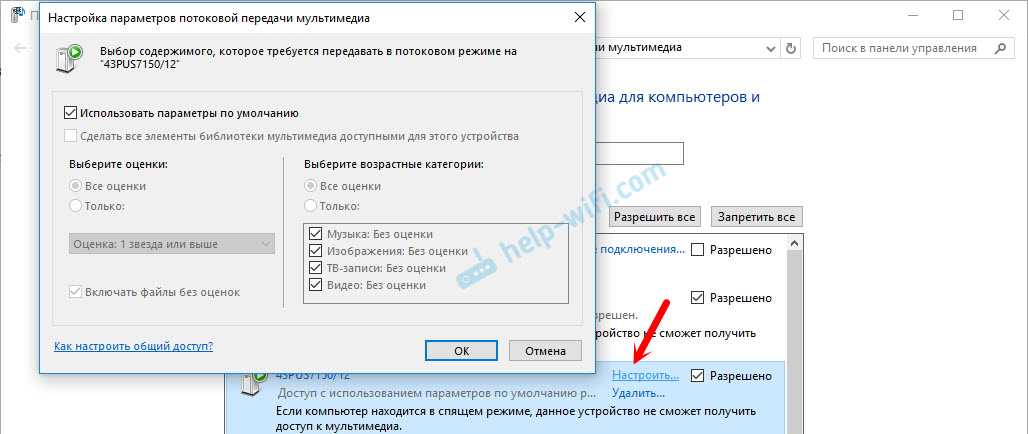

Возле каждого устройства будет кнопка «Настроить…». Если необходимо, то вы можете задать индивидуальные настройки для каждого устройства.

4

Как можно увидеть на скриншоте выше, доступ сразу будет открыт к трем стандартным папкам: «Видео», «Изображения», «Музыка». Все файлы, которые находятся в этих папках, вы сможете просматривать на телевизоре.

Эти три папки находятся на системном диске. Согласитесь, не очень удобно все время копировать туда необходимые фильмы и другие файлы, чтобы смотреть их с телевизора. Поэтому, можно просто открыть общий доступ к другим папкам.

Можно ли самому запустить VDS-хостинг?

В сети есть много статей, рассказывающих о том, что создать VDS самому – не такая уж и сложная задача. Особенно если запустить его на своем компьютере и продавать. Хочу уверить, что это полный абсурд.

Разумеется, VDS или VPS-хостинг можно запустить самостоятельно, предоставляя услуги всем желающим, но точно не на своем компьютере. Это целый бизнес, требующий ответственного подхода, определенных знаний и вложений средств. Рассказывать об этом детально нет смысла, однако для общего развития уточню несколько основных деталей.

Выбор типа продажи виртуальных серверов и оборудования – самый важный финансовый вопрос, поскольку он имеет несколько вариантов развития.

- Простой вариант – перепродажа купленного у стороннего провайдера виртуального сервера по более высокой цене (ресселинг). В этом случае нужно найти оптимального поставщика, который предоставляет надежный VDS. Сам хостинг должен предоставлять тарифную линейку серверов под разные нужды.

- Аренда физического сервера – дорогой вариант, но позволяющий разбить его на несколько VDS при помощи технологии виртуализации. При правильном подходе это позволяет сократить расходы и более гибко организовать всю систему.

- Можно разместить собственное оборудование в готовом дата-центре. Этот метод требует больших вложений, поскольку вы самостоятельно приобретаете все оборудование и находите место, где его разместить.

- Самый безумный вариант – построить свой дата-центр. Здесь уже речь идет о масштабном бизнесе с миллионами затрат и продуманным планом развития.

Следует посчитать все затраты, найти помощников или заняться организацией хостинга самостоятельно. Открыть его не так уж и просто, ведь это требует серьезного подхода. Обычному пользователю для тестирования своих сайтов этот вариант, естественно, не подойдет, поэтому предлагаю ограничиться локальным сервером.

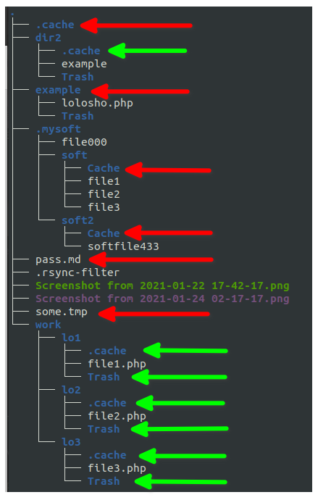

Как исключить некоторые файлы или включить определенный тип файлов?

В rsync можно создавать достаточно гибкие исключения, например, делая резервную копию домашней директории на linux мы не ходим копировать разный кеш или содержимое корзины. Вот пример, в котором я исключаю две директории:

rsync -av --exclude={'user/.local/share/Trash','user/.cache'} /home/user :/home/user/bkp/

Конечно можно указать одну директорию:

rsync -av --exclude=.git /var/www/site :/home/user/bkp/

Еще мы можем исключить файлы с определенным расширением:

rsync -av --exclude="*.tmp" /var/www/site :/home/user/bkp/

Саму опцию мы можем использовать несколько раз:

rsync -av --exclude="*.tmp" --exclude="tmp/*" --exclude="*~" /var/www/site :/home/user/bkp/

Для копирования определенного типа файлов (да и не только) мы можем использовать опцию —include. Используется она точно так же, как и exclude. Вот пример, в котором я загружаю на сервер только все файлы с расширением .sql:

rsync -av --exclude="*.sql" ./projectname :/home/user/sqlbkp/

Исключения с помощью .rsync-filter

Для более гибкой настройки копирования (в случае регулярного копирования это будет очень полезно) все исключения/включения можно оформить в файле .rsync-filter (это появилось в более поздних версиях rsync).

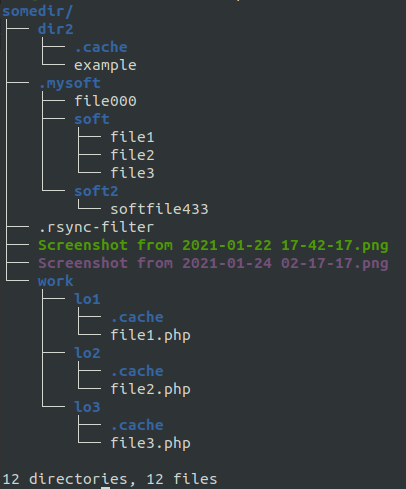

Попробую объяснить подробно на примере, как и что мы можем исключать (спасибо этому блогу за хорошее описание).Допустим, у меня есть такой каталог (somedir), в котором я хочу исключить (красная стрелка) или оставить (зеленая стрелка) некоторые файлы/каталоги:

Ниже приведен один из примеров настройки исключений в файле .rsync-filter с комментариями:

cat .rsync-filter # исключаем только каталог .cache (не будут исключены каталоги work/lo*/.cache и dir2/.cache) - /.cache # исключаем все каталоги Trash во всех папках - /**/Trash/ # исключаем каталог Cache в каталогах .mysoft/soft*/ - /.mysoft/*/Cache # исключаем файл pass.md - pass.md # исключаем все файлы с расширением .tmp - *.tmp # исключаем весь каталог example - /example/ # Оставляем каталог Trash в каждом каталоге work/lo*/.. + /work/**/Trash/

Для того, чтобы rsync заметил файл .rsync-filter, достаточно указать опцию -F:

rsync -avF ./somedir 10.10.20.15:/home/leo/

В итоге на сервер будут скопированы только эти файлы:

Кстати, если мы не хотим чтобы сам .rsync-filter не копировался, то -F нужно будет указать дважды

Схема установки

Я предлагаю следующую схему работы с базами 1С при их публикации. Доступ нужен будет отовсюду через интернет. Для этого арендуется выделенный сервер, например в selectel. Достаточно будет сервера примерно за 4000р. с 2 ssd дисками и 32g оперативной памяти. Туда ставится гипервизор proxmox. И настраиваются минимум 3 виртуальные машины:

- Любая windows система, где работает 1С. Если для подстраховки нужен терминальный доступ по rdp, то ставится windows server.

- Linux система, где будет работать nginx в качестве revers proxy. На ней будет настроен https с валидным сертификатом и при необходимости парольная защита.

- Любая система по вашему вкусу для бэкапов баз 1С. Они нужны будут для защиты основной виртуалки от шифровальщиков и прочей вирусни, которая может повредить базы данных. Смысл этой виртуалки в том, что тут бэкапы будут изолированы с ограниченным доступом. На этой же виртуалке настраивается передача этих бэкапов куда-то еще. Не должно быть так, что все архивные копии хранятся на одном физическом сервере у одного хостера.

Это минимальный набор виртуалок. Сюда же можно добавить мониторинг либо еще какой-то сервис, необходимый вашей компании. Например чат или ip телефония. Производительности дедика хватит для небольшой компании.

Варианты установки[править]

Установка на одноплатные компьютерыправить

Raspbianправить

Установка данного образа возможна ТОЛЬКО на одноплатных компьютерах семейства Raspberry Pi

Данный образ содержит в себе минимально необходимый пакет программного обеспечения для запуска операционной системы Linux, его в последствии необходимо будет вносить дополнительные настройки, а так же устанавливать дополнительные пакеты.

Armbianправить

Установка данного образа возможна на почти все одноплатные компьютеры семейств Raspberry Pi, Orange Pi, Khadas и другие.

Данный образ содержит в себе минимально необходимый пакет программного обеспечения для запуска операционной системы Linux, его в последствии необходимо будет вносить дополнительные настройки, а так же устанавливать дополнительные пакеты.

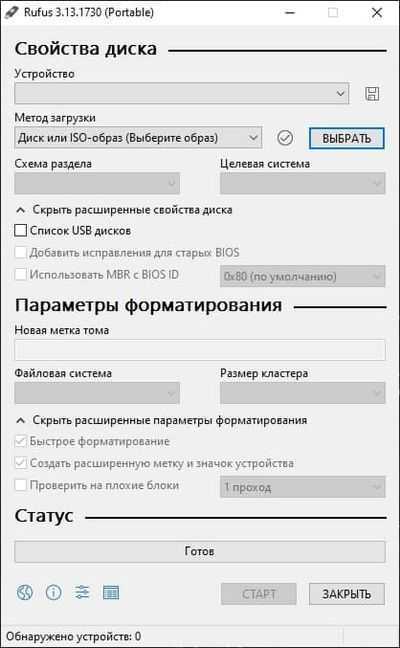

Разворачивание образаправить

Ставим MicroSD в кардридер и подключаем его к компьютеру.

Запускаем Rufus

В графе Устройство выбираем MicroSD. Потом нажимаем на кнопку ВЫБРАТЬ и выбираем скаченный ранее образ.

Нажимаем кнопку СТАРТ и ждем пока завершится процесс.

Постнастройка одноплатного компьютераправить

По окончанию процесса записи образа на MicroSD в проводнике появится новый раздел Boot.

При установке образа Raspbian необходимо выполнить следующие действия:

В типовом для большинства случаев, подключение будет производиться по сети WiFi c использованием пароля.

Создаем текстовый файл wpa_supplicant.conf в появившемся разделе Boot и открываем его текстовым редактором Notepad++, и вносим в него следующую информацию:

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

country=<Country Code>

network={

ssid="<SSID>"

psk="<PASSWORD>"

scan_ssid=1

}

Для примера WiFi сеть будет называться: Klippernet, пароль: SecretPassw0rd2021 — тогда файл конфигурации будет выглядеть следующим образом:

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

country=<Country Code>

network={

ssid="Klippernet"

psk="SecretPassw0rd2021"

scan_ssid=1

}

Кроме того, так же в разделе Boot необходимо создать пустой файл с именем ssh, обращаю внимание что у него не должно быть никакого расширения. Данное файл в этом разделе сообщает системе Raspbian что при загрузке необходимо активировать и запустить SSH Server.. При установке сборки FluiddPi в данном разделе нас интересует файл fluiddpi-wpa-supplicant.txt

При установке сборки FluiddPi в данном разделе нас интересует файл fluiddpi-wpa-supplicant.txt.

В типовом для большинства случаев, подключение будет производиться по сети WiFi c использованием пароля.

Открываем данный файл с помощью Notepad++ (Открытие данного файла программами Word, Wordpad и им подобными приведет к повреждению файла настроек). В данном файле нас интересуют строки:

## WPA/WPA2 secured

#network={

# ssid="put SSID here"

# psk="put password here"

#}

Для примера WiFi сеть будет называться: Klippernet, пароль: SecretPassw0rd2021 — тогда файл конфигурации будет выглядеть следующим образом

## WPA/WPA2 secured

network={

ssid="Klippernet"

psk="SecretPassw0rd2021"

}

При установке образа Armbian необходимо выполнить следующие действия:

После вышеописанных действий отключаем подключенный MicroSD и вставляем его в одноплатный компьютер и включаем его. На этом установка образа системы завершена.

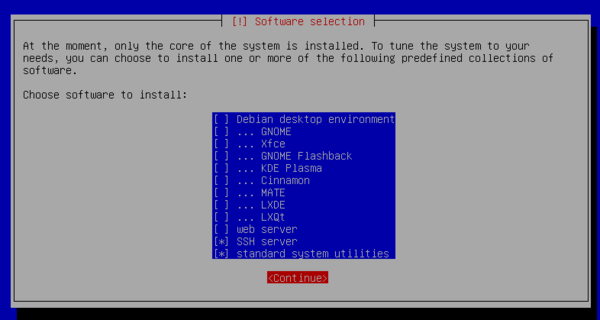

PCправить

В процессе установки нужно обратить внимание на:

- Hostname — имя машины в сети;

- Domain name — имя домена, как правило пустое, а если вы не знаете что это, то и подавно пустое;

- Root password — Если поставить данное поле пустым, вы не сможете войти под ученой записью root в консоли, а только через обычного пользователя с использованием su, рекомендуется установить пароль;

- Username — имя пользователя под которым будете работать в дальнейшем (регистр имеет значение!);

При выборе пакетов, следует выбрать:

- SSH Server

- Standart system utilites

По окончанию установки, компьютер перезагрузится. В рамках данной статьи не будет разбираться установка и настройка сетевых интерфейсов, считаем что они работают сразу правильно, даже если они не работают.

Входим под учетной записью root и выполняем следующие команды:

apt update apt install sudo git -y

На этом этап установки базовой системы Linux завершен.

Синтаксис и использование утилиты SCP

$ scp options user@хост1:файл user2@хост2:file

Это общий синтаксис утилиты, который необходимо использовать при вводе команды в Терминале, чтобы она выполнилась успешно и обработала ваш запрос. Как видно, ничего в этом трудного нет, однако нужно подробнее разобрать доступные опции (они же options в строке синтаксиса):

-

-1 – в этом случае используется протокол SSH1;

-

-2 – то же самое, но с версией SSH2;

-

-B – активация пакетного режима, когда нужно передать сразу пачку файлов;

-

-C – использовать сжатие при отправке;

-

— l – установка ограничения в кбит/сек (значение задается пользователем вручную);

-

-o – добавление опций SSH;

-

-p – сохранение времени изменений файлов;

-

-r – использование рекурсивного копирования папок;

-

-v – переход в более развернутый режим.

Некоторые из перечисленных опций, возможно, пригодятся вам в работе, поэтому рекомендую запомнить их или где-то сохранить с понятными для вас пометками, чтобы знать, когда и что использовать. Далее я развернуто расскажу о популярных опциях и их практическом применении.

Выбор пользователя

scp /home/user/file root@timeweb:/root/

Так выглядит стандартное копирование файлов SCP без применения дополнительных опций. То есть вы указываете путь к файлу (user замените на свое имя пользователя), затем добавляете путь назначения

Одно важное замечание: у пользователя должно быть разрешение на запись в указанную папку, иначе операция прервется

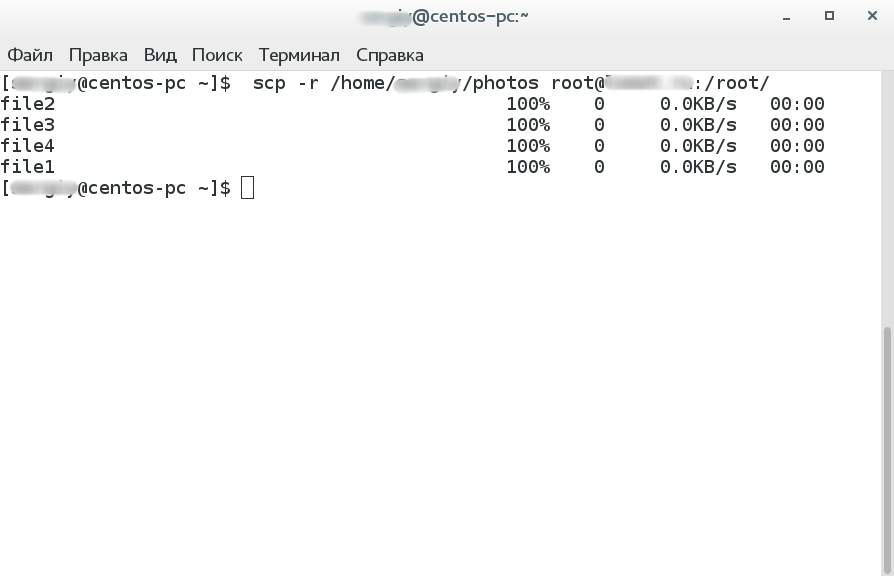

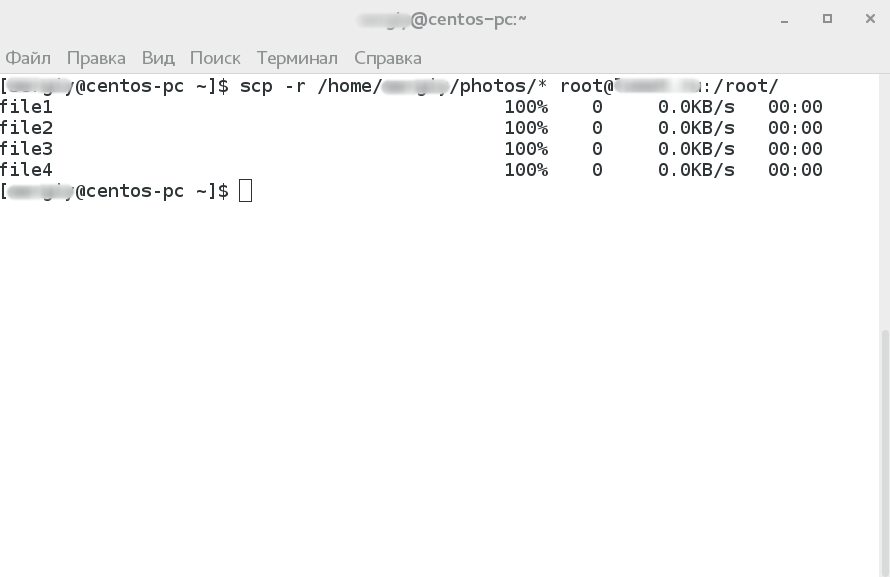

Копирование директории

Если вы ознакомились с описанным выше списком опций, то уже знаете, что SCP предлагает передачу целых директорий с использованием опции -r. В таком случае строка в Терминале обретает вид:

scp -r /home/user/photos root@timeweb:/root/

Если нужно передать все файлы из определенной папки, замените строку на следующую:

scp -r /home/user/photos/* root@timeweb:/root/

Только не забудьте изменить путь к файлу и место назначения. Как видно, добавилась только косая черта после последней директории и значок *, обозначающий копирование всех элементов.

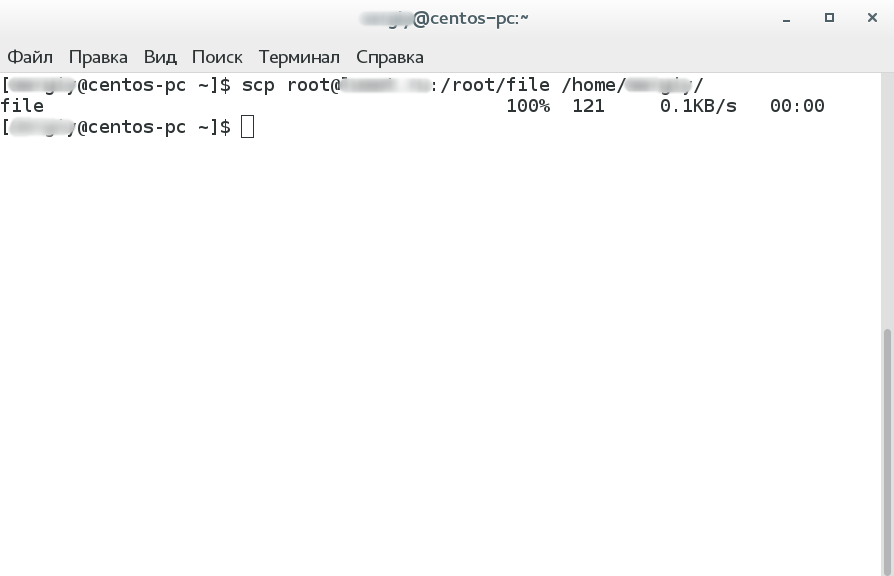

Копирование с сервера на компьютер

Предыдущие три команды позволяли передавать файлы с локального компьютера на удаленный сервер, однако утилита поддерживает и обратное направление. В таком случае написание команды в консоли немного меняется и обретает примерно такой вид:

scp root@timeweb:/root/file /home/user/

Мы просто поменяли местами пути в команде. Вы можете использовать все те же опции, осуществляя копирование с разными атрибутами или передавая целые каталоги.

Если файлы передаются с одного удаленного сервера на другой, то их адреса указываются следующим образом:

scp root@timeweb:/home/root/index.html root@timeweb:/home/root/www/

При вводе команд обращайте внимание на одну деталь: путь к директории, в которую вы копируете данные, обязательно должен заканчиваться косой чертой, иначе произойдет перезапись файлов, и вы потеряете данные, хранящиеся в конечной папке.

Это была общая информация об утилите SCP, которая поможет скопировать файлы с компьютера на удаленный сервер либо перенести их между удаленными серверами. Используйте опции и не забывайте проверять пути, чтобы случайно не перезаписать важные файлы.

Выбор другого файла конфигурации

Мобильным пользователям, которые попеременно используют сеть компании и публичные сети, будет тяжело каждый раз менять настройки scp. Лучше всего создать для этого отдельный файл ssh_config и воспользоваться параметром -F.

По умолчанию файл ssh_config для пользователя находится в

/.ssh/config. Если создать отдельный файл proxy_ssh_config для использования прокси, это упростит переход между сетями.

Например, если в сети компании используется прокси-сервер, а в публичной сети – нет, а пользователь попеременно работает в разных сетях, можно использовать опцию -F с именем нужного файла конфигурации для сети компании, а в публичной сети ее не указывать:

Вывод

Выделенный сервер – это хороший выбор для хостинга, который даст вам массу возможностей, но взамен потребует время на настройку и управление, а также некоторые финансовые траты.

Если вы начали задумываться о переходе на выделенный сервер с виртуального хостинга, то учитывайте следующие моменты. На выделенный сервер стоит переходить, если:

а) у вас значительно увеличилась посещаемость сайта, выросла нагрузка;

б) в вашем проекте произошли большие технические изменения, и теперь он не может располагаться на виртуальном хостинге.

Выделенный сервер – это надежный и безопасный хостинг. При выборе характеристик ориентируйтесь на требования проекта.

Заказывайте выделенные серверы для своих проектов в компании Timeweb: https://timeweb.com/ru/services/dedicated-server/