Введение

Любая служба, видимая в сети, является потенциальной целью для злоумышленников. Будь то сервер доступный по ssh или сервер телефонии asterisk, или любое другое приложение имеющее выход в публичный интернет. Если вы внимательно читаете журналы приложений этих служб, вы можете увидеть повторяющиеся систематические попытки входа в систему, которые представляют собой попытки bruteforce-атак пользователей или ботов.

Служба Fail2ban может помочь в решении этой проблемы, создавая правила, автоматически изменяющие конфигурацию брандмауэра iptables. Это позволит серверу реагировать на попытки несанкционированного доступа без вашего вмешательства. В терминах Fail2ban такая комбинация фильтрации и действий называется “тюрьмой” (jail). Названо так, потому, что ip адрес блокируется на определенное время, как бы сажается в тюрьму.

В данном руководстве мы рассмотрим установку и использование Fail2ban на примере сервера с CentOS 7. В примере настроим блокировку попыток взлома сервера по ssh

На прокси-сервере возникла проблема… что делать в Windows?

Если у вас Windows 10, то в поиске начните писать слово «прокси». И откройте «Параметры прокси-сервера сети».

Откроются настройки прокси, где нужно отключит все три пункта:

- Определять параметры автоматически

- Использовать сценарий настройки

- Использовать прокси-сервер.

После чего ошибка о проблемах на прокси-сервере в браузере должна исчезнуть, а сайты начнут открываться.

Универсальное решение. Для Windows 7 и других версий

Способ, о котором я писал выше, работает только в Windows 10. Если же у вас Windows 8, Windows 7, или та же десятка, то можно использовать другое решение.

Необходимо открыть панель управления. Это можно сделать через меню Пуск. Или нажмите клавиши Win + R, введите команду control и нажмите Ok.

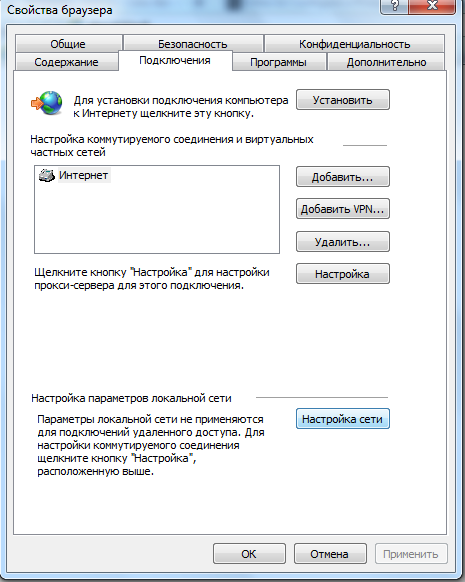

Переключаемся на «Мелкие значки» и находим «Свойства браузера». В Windows 7 – «Свойства обозревателя».

Дальше, на вкладке «Подключения» нужно нажать на кнопку «Настройка сети», убрать все галочки и нажать «Ok», затем «Применить».

Все готово. Думаю, что нет смысла смотреть настройки прокси в параметрах браузера Opera, Яндекс.Браузер, Chrome и т. д., так как там используются настройки системы. И если перейти в настройки прокси-сервера через браузер, то откроется окно, которое показано на скриншоте выше.

Что делать, если решение не помогло?

- Проверьте, открываются ли другие сайты и в другом браузере.

- Если вы используете VPN – отключите его.

- Отключите все дополнения в браузере.

- Возможно, ошибка «На прокси-сервере возникла проблема или адрес указан неверно» была вызвана каким-то вирусом, или вредоносным ПО. Нужно проверить компьютер с помощью утилиты AVZ, Malwarebytes AdwCleaner, Malwarebytes Free и т. д.

- Опишите свою проблему в комментариях.

Windows 7

В Windows 7 вы можете изменить свой прокси-сервер в диалоговом окне «Настройки Интернета». Вы также можете использовать этот диалог в Windows 8 и 10, если хотите. Оба интерфейса меняют один и тот же общесистемный параметр.

Сначала откройте окно «Свойства браузера». Вы найдете его на панели управления → Сеть и Интернет → Свойства браузера. Вы также можете щелкнуть меню «Сервис» в Internet Explorer и выбрать «Свойства браузера», чтобы открыть его.

Перейдите на вкладку «Подключения» в верхней части окна «Свойства браузера». Нажмите кнопку «Настройки сети» в нижней части окна.

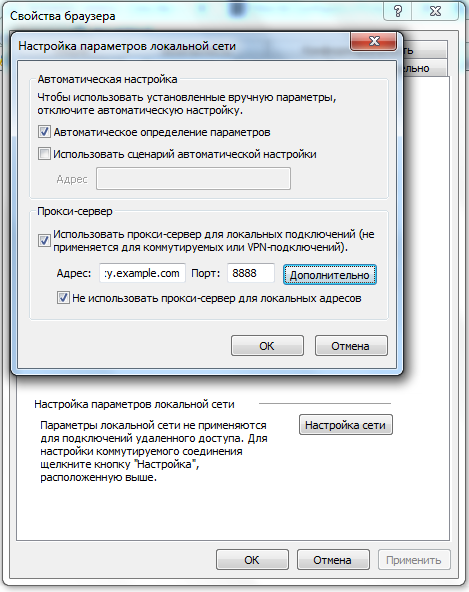

Опция «Автоматическое определение параметров» включена по умолчанию. Когда эта опция включена, Windows попытается автоматически обнаружить прокси-сервер с помощью протокола автоматического обнаружения веб-прокси или WPAD. Если прокси не предоставляется вашей сетью, никто не будет использоваться. Отключите эту опцию, чтобы Windows не могла использовать WPAD для автоматической настройки параметров прокси-сервера.

Параметр «Использовать сценарий автоматической конфигурации» позволяет ввести адрес сценария автоматической настройки прокси. Этот адрес будет предоставлен вашей организацией или прокси-провайдером, если вам это нужно.

Флажок «Использовать прокси-сервер для локальных подключений» позволит вам вручную включить и настроить прокси-сервер. Проверьте его и введите сетевой адрес и порт прокси ниже. Организация, предоставляющая ваш прокси-сервер, предоставит вам эти данные.

По умолчанию Windows автоматически отправит весь трафик через прокси-сервер, включая трафик на адреса в локальной сети или в интрасеть. Чтобы всегда обойти прокси-сервер при подключении к этим локальным адресам, установите флажок «Не использовать прокси-сервер для локальных адресов». Приложения будут обходить прокси-сервер и напрямую подключаться к ресурсам в вашей локальной сети, но не к интернет-адресам.

Нажмите кнопку «Дополнительно» в разделе «Прокси-сервер», если вы хотите изменить дополнительные параметры при включении ручного прокси-сервера.

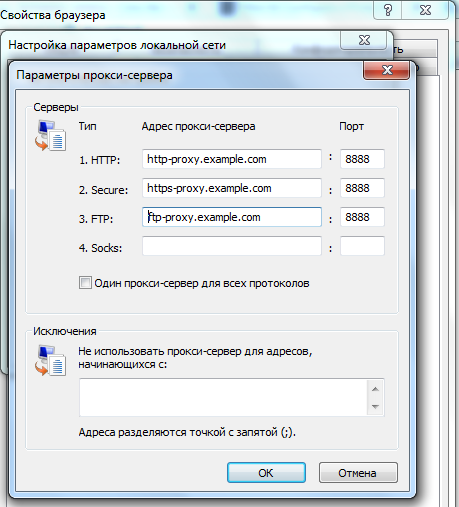

Раздел «Серверы» позволяет вам установить другой прокси-сервер для протоколов HTTP, Secure (HTTPS), FTP и SOCKS. По умолчанию установлен флажок «Использовать тот же прокси-сервер для всех протоколов». Если вы знаете, что вам нужно использовать другой прокси-сервер для разных типов подключений, снимите этот флажок и введите необходимые данные здесь. Это не распространено.

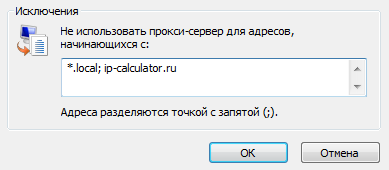

В разделе «Исключения» вы можете указать список адресов, в которых Windows будет обходить прокси-сервер. По умолчанию он включает только . Звездочка здесь известна как «подстановочный знак» и соответствует всему. Это означает, что любой адрес, заканчивающийся на «.local», включая server.local и database.local, будет доступен напрямую.

Если хотите, вы можете ввести дополнительные адреса. Используйте точку с запятой (;) и пробел для разделения каждой записи в списке. Например, если вы также хотели получить доступ к ip-calculator.ru напрямую, не пропуская прокси, вы должны ввести:

*.local; ip-calculator.ru

Когда вы пытаетесь подключиться к ip-calculator.ru, Windows затем сделает прямое подключение без прохождения через прокси-сервер.

Нажмите «ОК», чтобы сохранить изменения.

Если проблема связана с прокси-сервером — например, если прокси-сервер отключается или вы неправильно вводите данные прокси-сервера, вы увидите сообщение об ошибке сетевого прокси-сервера в используемых вами приложениях. Вам нужно будет вернуться к настройкам прокси-сервера и исправить любые проблемы.

Действия и фильтры

Действия

Файлы с настройкой действий находятся в каталоге /etc/fail2ban/action.d. Чтобы блокировать адрес, Fail2ban создает правило в брандмауэре netfilter. Для этого, чаще всего, используются утилиты iptables или firewall-cmd. Последняя применяется в последних версиях CentOS / Red Hat / Fedora. iptables более универсальная и может использоваться, почти, во всех системах Linux.

Остановимся на описании самых используемых действий:

- iptables — создание простого правила в netfilter с помощью одноименной утилиты;

- iptables-multiport — использование модуля multiports, позволяющий добавлять диапазоны портов для блокировки;

- iptables-ipset — использование ipset для придания более лаконичного вида правилам;

- iptables-allports — блокирует для адреса все порты;

- firewallcmd-new — создание простого правила в netfilter с помощью firewall-cmd;

- firewallcmd-ipset — добавляет правила с помощью утилиты firewall-cmd, используя ipset;

- firewallcmd-rich-rules — создает rich-rules при помощи firewall-cmd.

Подробнее, как создаются правила в netfilter при помощи iptables и firewalld.

Фильтры

Фильтры, в основном, представляют набор регулярных выражений для поиска ключевых слов в log-файлах. Они находятся в каталоге /etc/fail2ban/filter.d.

Для создания и настройки своих фильтров, можно использовать имеющиеся файлы в качестве шпаргалки.

Подключение LDAP

И так, наш сервер требует ввода логина и пароля от системных учетных записей для отправки писем. Теперь сделаем так, чтобы эти учетные записи брались из LDAP (на примере Active Directory).

В службе каталогов нам нужна учетная запись со стандартными правами — ее мы будем использовать для подключения к LDAP. Создаем служебную учетную запись, например, postfix в корневом контейнере Users. Таким образом, в моем примере, это будет запись cn=postfix,cn=Users,dc=dmosk,dc=local (в домене dmosk.local).

Теперь возвращаемся на наш сервер. Если у нас Debian/Ubuntu, необходимо установить пакет dovecot-ldap:

apt-get install dovecot-ldap

Открываем файл:

vi /etc/dovecot/dovecot-ldap.conf.ext

* в системах deb файл уже будет создан и в нем будут приведены примеры настройки; в системах RPM файл будет создан новый файл.

Добавляем в него следующее:

hosts = dmosk.local

ldap_version = 3

auth_bind = yes

dn = cn=postfix,cn=Users,dc=dmosk,dc=local

dnpass = ldap-password-for-postfix

base = ou=Пользователи,dc=dmosk,dc=local

scope = subtree

deref = never

pass_filter = (&(objectCategory=Person)(sAMAccountName=%n))

user_filter = (&(objectCategory=Person)(sAMAccountName=%n))

* где:

- hosts — имя нашего сервера ldap (в моем примере указан домен, так как по нему у меня разрешается кластер LDAP).

- ldap_version — версия ldap. Как правило, третья.

- auth_bind — указываем, нужно ли выполнять аутентификацию при связывании с LDAP.

- dn — учетная запись для прохождения авторизации при связывании со службой каталогов.

- dnpass — пароль от записи для прохождения авторизации.

- base — базовый контейнер, в котором мы ищем наших пользователей. Нельзя использовать поиск на уровне домена. Внимательнее проверяем путь на предмет использования контейнеров (CN) или организационных юнитов (OU).

-

scope — указывает на каком уровне нужно искать пользователей:

- subtree — во всех вложенных контейнерах.

- onelevel — во всех вложенных контейнерах, но на один уровень.

- base — только в контейнере, который указан в base.

- deref — параметр означает использование поиска по разыменованным псевдонимам. К сожалению, не нашел подробного описания. Обычно, не используется.

- pass_filter — фильтр для поиска паролей пользователей. Его формат зависит от используемой реализации LDAP. В нашем примере это Active Directory.

- user_filter — фильтр для поиска учетных записей пользователей. Формат зависит от того, какую реализацию для LDAP мы используем.

Не знаю причину, но если для base указать корневой путь к домену, например, dc=dmosk,dc=local, наша связка не будет работать, а система вернет ошибку … failed: Operations error.

Открываем файл:

vi /etc/dovecot/conf.d/10-auth.conf

Комментируем строку для использования аутентификации по системных учетных записям и снимаем комментарий для аутентификации в ldap. Получим следующий результат:

#!include auth-system.conf.ext

…

!include auth-ldap.conf.ext

Проверяем корректность настройки dovecot:

doveconf > /dev/null

И перезапускаем его:

systemctl restart dovecot

Возвращаемся к настроенному почтовому клиенту и меняем параметры для авторизации с smtptest на учетную запись из домена, например, master@dmosk.local. Проверяем отправку письма — системы должна запросить пароль и отправить письмо при успешной проверке пользователя.

Можно переходить к настройке почтовых ящиков для пользователей из LDAP.

Использование

Fail2ban, после чего включите и запустите службу .

fail2ban-client

Утилита fail2ban-client позволяет следить за «клетками» (jails) (reload, restart, status и т.д.). Чтобы увидеть список всех доступных команд, введите:

$ fail2ban-client

Просмотр включённых «клеток» (jails):

# fail2ban-client status

Проверка статуса «клетки» на примере таковой для sshd:

# fail2ban-client status sshd

Status for the jail: sshd |- Filter | |- Currently failed: 1 | |- Total failed: 9 | `- Journal matches: _SYSTEMD_UNIT=sshd.service + _COMM=sshd `- Actions |- Currently banned: 1 |- Total banned: 1 `- Banned IP list: 0.0.0.0

Факторы, влияющие на Wi-Fi

Здесь опустим исключительно программные факторы вроде beacons, размеры пакетов, 80 мегагерц и прочее – про них можно написать еще десяток страниц. Приведу только ключевые физические факторы и факторы окружения.

Частоты : «2.4» в городах – всегда хуже 5 гигагерц. При возможности выбирайте 5.

При выборе канала – проведите анализ спектра, когда «соседи дома». Точки обычно позволяют сканировать эфир. Выберите канал, который не занят и у которого меньше всего соседей. При выборе канала старайтесь выбирать как можно меньший канал. 5-й канал бьет «дальше», чем 159-й.

Для анализа спектра можно использовать программу WiFiInfoView : https://www.nirsoft.net/utils/wifiinformationview.html

Далее идем в эту статью : Wikipedia List of WLan channels

Ищем частоту, вокруг которой либо самая слабая передача — Signal Quality самый плохой, либо вообще на этой частоте ничего нет.

У ноутбуков антенна встроена в экран. Антенна точки и устройства должны находиться в одной плоскости. Если у вас экран стоит вертикально, то и антенны на роутере должны стоять вертикально, а не так, как обычно показывается на рекламных материалах:

Плохая ориентация антенн :

Правильная ориентация антенн.

Вокруг и над антенной, в радиусе 40-50 сантиметров по горизонту НЕ ДОЛЖНО быть металла и стен. Т.е. – на столе/полке роутер ставить – неизбежное зло, с которым придется смириться. А вот возле стены – плохо. Популярные гипсокартонные стены содержат в себе металлические направляющие каждые 40 сантиметров.

Работающие микроволновки – злейшие враги Wi-Fi в тот момент, когда в них готовят.

Усиление DDoS-атак

Напрямую ущерба не принесет, но может забить ваш канал, поднять нагрузку на систему, ваш IP попадет в какой-нибудь black-list*****, а вам прилетит абуза от хостера.

Неужели вам нужны все эти риски? Добавьте ваш домашний и рабочий IP в white-list. Даже если он динамический — залогиньтесь через админку хостера, через веб-консоль, и просто добавьте еще один.

Я 15 лет занимаюсь построением и защитой IT-инфраструктуры. Выработал правило, которое всем настоятельно рекомендую — ни один порт не должен торчать в мир без white-list’a.

Например, наиболее защищенный web-сервер*** — это тот, у которого открыты 80 и 443 только для CDN/WAF. А сервисные порты (ssh, netdata, bacula, phpmyadmin) должны быть как минимум за white-list’ом, а еще лучше за VPN. Иначе вы рискуете быть скомпрометированным.

У меня все. Держите свои порты закрытыми!

- (1) UPD1: Здесь можно проверить свой крутой универсальный пароль (не делайте этого не заменив этот пароль на рандомные во всех сервисах), не засветился ли он в слитой базе. А тут можно посмотреть сколько сервисов было взломано, где фигурировал ваш email, и, соответственно, выяснить, не скомпрометирован ли ваш крутой универсальный пароль.

- (2) К чести Amazon — на LightSail минимум сканов. Видимо, как-то фильтруют.

- (3) Еще более защищенный web-сервер это тот, что за выделенным firewall’ом, своим WAF, но речь о публичных VPS/Dedicated.

- (4) Segmentsmak.

- (5) Firehol.

Настройка прокси в Опера

Браузер Opera не такой популярный, как другие браузеры, но у него есть свои поклонники. В браузере много функций, которые нравятся людям, от встроенного блокировщика рекламы, который не нужно устанавливать, до режима энергосбережения, который определяет и оптимизирует время работы устройства от аккумулятора.

Многим также нравится, как появляется видео во время воспроизведения на YouTube, что очень похоже на то, как оно просматриваются на мобильных устройствах. Помимо перечисленных фишек, анонимный прокси-сервер для этого браузера только улучшит работу в сети.

Чтобы настроить прокси в Opera, начните с нажатия на меню Opera в верхнем левом углу браузера и выберите из этого меню Настройки.

В открывшемся окне перейдите в раздел «Браузер». Пролистайте немного вниз до блока Система и нажмите «Открыть настройки прокси-сервера».

В открывшемся окне «Настройка параметров локальной сети» жмем на кнопку в разделе «Настройка сети».

Включите «Использовать прокси-сервер для локальных подключений». После этого введите IP-адрес вашего прокси и номер порта в соответствующие поля.

Также в вкладке Дополнительно проверьте, чтобы стояла галочка Один прокси сервер для всех протоколов. Нажмите «Сохранить», чтобы завершить настройку прокси в браузере Опера.

После завершения настройки при первом посещении веб-сайта, скорее всего, появится запрос проверки подлинности. Это нормально, поскольку ваш прокси-сервер и устройство должны пройти аутентификацию.

Просто введите лоигн и пароль от прокси-сервера, которые вы получили после покупки прокси, и все будет в порядке.

Кроме того, если по какой-либо причине вы не захотите дальше пользоваться браузером с установленными настройками прокси-сервера, всегда можно вернуть настройки на исходные.

Например, если вам интересно, как изменить прокси-сервер в браузере Firefox, просто вернитесь к процессу настройки и отключите настройки прокси-сервера, чтобы снова использовать настройки вашей системы по умолчанию. Просто, легко и безболезненно, как это и должно быть.

Step Four (Optional)—Configure the ssh-iptables Section in Jail.Local

The SSH details section is just a little further down in the config, and it is already set up and turned on. Although you should not be required to make to make any changes within this section, you can find the details about each line below.

enabled = true

filter = sshd

action = iptables

sendmail-whois

logpath = /var/log/secure

maxretry = 5

Enabled simply refers to the fact that SSH protection is on. You can turn it off with the word «false».

The filter, set by default to sshd, refers to the config file containing the rules that fail2banuses to find matches. The name is a shortened version of the file extension. For example, sshd refers to the /etc/fail2ban/filter.d/sshd.conf.

Action describes the steps that fail2ban will take to ban a matching IP address. Just like the filter entry, each action refers to a file within the action.d directory. The default ban action, «iptables» can be found at /etc/fail2ban/action.d/iptables.conf .

In the «iptables» details, you can customize fail2ban further. For example, if you are using a non-standard port, you can change the port number within the brackets to match, making the line look more like this:

eg. iptables

You can change the protocol from TCP to UDP in this line as well, depending on which one you want fail2ban to monitor.

log path refers to the log location that fail2ban will track.

The max retry line within the SSH section has the same definition as the default option. However, if you have enabled multiple services and want to have specific values for each one, you can set the new max retry amount for SSH here.

Конспект

Домашний маршрутизатор:

-

Найти IP-адрес домашнего роутера.

-

Запустить длинный пинг до роутера. Замерить потери и скорость.

-

Запустить спидтест и параллельно длинный пинг.

-

Сравнить результаты. Если ухудшения показателей пинга нет, то у вас соединение до роутера — быстрее чем канал в интернет, и в целом, дома всё хорошо.

Wifi:

-

Выбрать частоту и незанятый канал.

-

По возможности, убрать точку от стен.

-

Правильно ориентировать антенны. Кстати, запустив длинный «пинг», и покрутив антенны — можно найти оптимальный вариант, но не забывайте, что цифры достоверные только когда вы НЕ КАСАЕТЕСЬ антенн.

-

Выбрать минимальную мощность передатчика, дающую максимальную скорость в локальной сети.

Локальные настройки

Сервис Fail2ban хранит настройки в каталоге /etc/fail2ban. В нём можно найти файл jail.conf, содержащий стандартные настройки.

Этот файл перезаписывается при обновлении пакета Fail2ban, потому его редактировать нельзя. Вместо этого нужно создать новый файл по имени jail.local. Значения в файле jail.local будут переопределять jail.conf.

Файл jail.conf содержит раздел , после которого следует раздел для индивидуальных сервисов. Файл jail.local может переопределить любое из этих значений. Файлы применяются в алфавитном порядке:

- /etc/fail2ban/jail.conf

- /etc/fail2ban/jail.d/*.conf,

- /etc/fail2ban/jail.local

- /etc/fail2ban/jail.d/*.local,

Любой из файлов может содержать раздел , который выполняется первым, а затем – разделы для индивидуальных сервисов. Последнее значение, установленное для данного параметра, имеет приоритет.

Защита SSH соединения

Создадим новый файл sshd.local, и добавим в него следующие строки

- enable = true — проверка ssh активна.

- action используется для получения IP-адреса, который необходимо заблокировать, используя фильтр, доступный в /etc/fail2ban/action.d/firewallcmd-ipset.conf.

- logpath — путь, где хранится файл журнала. Этот файл журнала сканируется Fail2Ban.

- maxretry — лимита для неудачных входов в систему.

- bantime — время блокировки (24 часа).

Добавим сервис Fail2Ban в автозагрузку и запустим его

Что бы проверить статус,выполним команду

fail2ban-client status Status |- Number of jail: 1 `- Jail list: sshd

Для разблокирования IP-адреса надо выполнить команду

Для начала напишите простую версию jail.local. откройте файл в текстовом редакторе:

Вставьте в файл следующий код:

Этот файл переопределяет три параметра: устанавливает новое значение для bantime, настраивает поддержку iptables и включает sshd.

Сохраните и закройте файл. Перезапустите fail2ban при помощи systemctl:

Команда systemctl не вернёт никакого вывода; чтобы убедиться, что сервис работает, используйте fail2ban-client:

Чтобы получить более подробный вывод, введите:

Зачем нужен прокси-сервер?

На плечи proxy возлагают много задач. Сейчас подробно обсудим каждую.

Фильтрация доступных ресурсов

Распространенный сценарий использования в общественных сетях. С помощью такого сервера можно наблюдать за трафиком и при необходимости его «фильтровать». Это как родительский контроль. Только масштабы иные. Подобный proxy запросто могут поднять в крупной компании, чтобы сотрудники не лезли в Твиттер, пока занимаются делами. Поэтому при входе в соцсеть может вылезти предупреждение с просьбой заняться работой. Ну или вместо этого начальник просто зафиксирует все время пребывания в Фейсбуке, а потом вычтет это из зарплаты. С детьми ситуация примерно такая же. Можно ограничить их свободу в сети на время выполнения домашнего задания, к примеру.

Ускорение работы интернета

На прокси-серверах могут храниться кэшированные копии сайтов. То есть при входе на определенный сайт вы получите данные именно с proxy. С большой долей вероятности, через прокси загрузятся они заметно быстрее. Так происходит, потому что загруженность популярного сайта, на который вы хотите зайти, пострадает меньше, если большое количество людей будет заходить на него через шлюз в виде прокси-сервера.

Сжатие данных

Тоже весьма практичный сценарий. Помогает заметно снизить количество затрачиваемого трафика. На некоторых прокси установлены инструменты, которые сжимают весь запрашиваемый контент перед тем, как перенаправить его к конечному пользователю. По такому принципу работает «Турбо-режим» в браузерах Opera и Яндекса. Сжатие происходит на прокси-сервере, только он загружает полную версию медиа-контента и берет на себя всю нагрузку. А клиент уже скачивает те же данные, только в облегченном виде. Поэтому люди с лимитированным трафиком от этого выигрывают.

Конфиденциальность

Если возникают беспокойства за частную жизнь, то можно настроить приватный или анонимный шлюз, который будет всячески скрывать информацию о компьютере, который сделал первоначальный запрос (уберет его IP-адрес как минимум). Ими пользуются как отдельные личности, уставшие от слежки рекламистов, так и крупные корпорации, не желающие мириться со шпионажем со стороны конкурентов, например. Это, конечно, не панацея, но самые примитивные проблемы, связанные с конфиденциальностью, прокси решить может. А еще он не требует большого количества ресурсов и времени на реализацию.

Безопасность

Прокси может обезопасить не только частную жизнь, но и защитить от реальных угроз вроде вирусов. Можно настроить шлюз таким образом, чтобы он не принимал запросы с вредоносных ресурсов. И превратить получившийся прокси в своего рода массовый «антивирус», через который можно выпускать всех сотрудников компании, не переживая, что те нарвутся на какую-нибудь серьезную угрозу. Конечно, это не защитит пользователей на 100%, но зато даст небольшой прирост безопасности. А он тоже дорогого стоит. Поэтому proxy, используемые именно для защиты, не такая уж редкость.

Доступ к запрещенному контенту

Еще шлюз можно использовать, чтобы обойти региональные запреты. Это работает как с веб-страницами, так и с веб-приложениями. Можно смотреть заграничную библиотеку Netflix, слушать американский музыкальный сервис Pandora, смотреть что-то в Hulu и так далее. Можно заходить на сайты, которые блокируются конкретно в вашей стране. Или случайно заблокированные провайдером. Причем это могут быть совсем безобидные сайты. Я, например, долго не мог зайти на форум sevenstring.com. Ну и всем известная история с Телеграмом, который из недолгого забвения вытащили как раз таки proxy-серверы.

Типы серверов

Есть несколько вариантов разделения серверов на группы. Мы рассмотрим две конкретные системы сортировки.

По назначению

- Веб-сервер — компьютерная программа, нон-стоп обрабатывающая запросы пользователей и показывающая им HTML-страницы. Проще говоря, это любое устройство, на базе которого работает сайт.

- Сервер приложения — программа, поддерживающая определенную сетевую логику в полноценном приложении. То есть хранение и перенос данных в том же Evernote осуществляется через такие «машины».

- Прокси-сервер — шлюз между пользователем и ресурсом, к которому он пытается подключиться. Часто подменяет IP-адрес и местоположение клиента, что делает его полезным при посещение заблокированных сайтов.

- Почтовый — получает письма, отправляет и хранит их на встроенных жестких дисках.

- Файловый — хранилище любых документов, медиа-контента и всего, что можно хранить и чем можно делиться. Примеры таких серверов – Dropbox или iCloud Drive.

- Виртуальный — утилита-гипервизор, определяющая себя как отдельный компьютер, но таковой не являющаяся. С точки зрения пользователей и администратора — обычный физический сервер, но чисто технически — определенное количество ресурсов компьютера, выделенное под арендатора с помощью технологии виртуализации.

- Сервер сетевой политики — шлюз безопасности, через которой подключаются сотрудники одной компании, чтобы начальство могло контролировать их поведение в интернете, смотреть загружаемые файлы и тому подобное.

- Сервер баз данных (SQL) — отвечает за безопасное хранение одной или нескольких баз данных. Также помогает изменять и передавать информацию, системно хранящуюся в тех самых базах.

- Компьютер для удаленного управления принтером — программа на любом ПК, которая контролирует очередь печати документов, отправленных с разных устройств в офисе или учебном заведении.

Физический выделенный сервер

Первичный вариант. Компьютер, который расположен в хостинге. Полноценный ПК. Мало чем отличающийся от того, что стоит у вас дома. Разве что он мощнее и никогда не выключается. Любой тип сервера в плане назначения может базироваться на таком PC.

Блейд-сервер

Примерно то же самое, только в ультракомпактном корпусе. Это попытка выдать каждому арендатору полноценное выделенное «железо», но при этом сократить издержки. Это делается за счет общего питания и некоторых других компонентов, которые можно делить между клиентами.

Виртуальный хостинг

Общее пространство на одном компьютере, которое регулируется единственным администратором и предлагает клиентам пользоваться ресурсами выбранной машины дешевле, но вместе с тем лишиться ряда функций и независимости.

VDS

Виртуальный выделенный сервер. Имитация реального «железа» с помощью гипервизора. Каждый арендатор получает практически полноценный ПК, несмотря на то, что чисто технически и физически это не так. Ограничений VDS практически не имеет. Можно ставить Windows Server и даже контролировать параметры BIOS.

VPS

То же самое, что и VDS. Только с иной технологией виртуализации. Более дешевой и ограниченной даже в плане программного обеспечения. Сюда нельзя установить Windows, только дистрибутивы Linux.

Конфигурирование раздела ssh–iptables в Jail.Local

Параметры раздела SSH находятся в конфигурационном файле немного ниже, он уже настроен и приведен в действие. Хотя вносить какие-либо изменения в данном разделе необязательно, здесь приведена подробная информация о каждой его строке.

Enabled просто указывает на то, что защита SSH включена. Чтобы отключить защиту, внесите значение «false».

Строка filter со значением sshd по умолчанию указывает на конфигурационный файл, содержащий правила, которые fail2ban использует для поиска соответствий. В данном случае имя – это сокращенная версия расширения файла. К примеру, sshd указывает на /etc/fail2ban/filter.d/sshd.conf.

Action описывает действия, совершаемые fail2ban для блокировки соответствующих IP-адресов. Каждое действие ссылается на файл в каталоге action.d. Действия по умолчанию, iptables, можно найти в /etc/fail2ban/action.d/iptables.conf.

В параметрах «iptables» можно продолжить настройку fail2ban. К примеру, если используется нестандартный порт, нужно заменить номер порта в скобках на соответствующий; строка должна выглядеть примерно так:

Также в этой строке TCP-протокол можно заменить на UDP, в зависимости от того, какой из них должен просматриваться fail2ban.

Если на виртуальном сервере установлен почтовый сервер, Fail2Ban сможет информировать о блокировке IP-адреса. В случае по умолчанию, строка sendmail-whois указывает на действия, расположенные в /etc/fail2ban/action.d/sendmail-whois.conf.

log path указывает на местонахождение журнала регистрации, который отслеживается fail2ban.

Строка max retry в разделе SSH имеет то же определение, что и строка по умолчанию. Тем не менее, если вы разрешили несколько сервисов и хотите установить индивидуальное значение для каждого, новое максимальное количество повторных попыток для SSH можно установить здесь.

Настройка fail2ban

Теперь необходимо отредактировать файл настроек, добавив туда информацию о нашем сайте wordpress. Открываем /etc/fail2ban/jail.conf и добавляем в самый конец:

# mcedit /etc/fail2ban/jail.conf

enabled = true

port = http,https

action = iptables-multiport

# включаем отправку оповещения на почту, если вам это необходимо

sendmail

filter = wp-login

logpath = /web/sites/serveradmin.ru/log/access.log

maxretry = 3

| enabled | включаем секцию |

| port | порты, которые будут забанены |

| action | действие, которое будет выполняться, в данном случае включается блокировка iptables и отправляется оповещение, но может быть указано что-то одно |

| filter | название фильтра, по которому будет проходить проверка |

| logpath | путь до лог файла, которые будет анализироваться |

| maxretry | количество срабатываний фильтра, после которого хост будет забанен |

Дальше нужно создать фильтр, который мы указали ранее. Создаем новый фильтр:

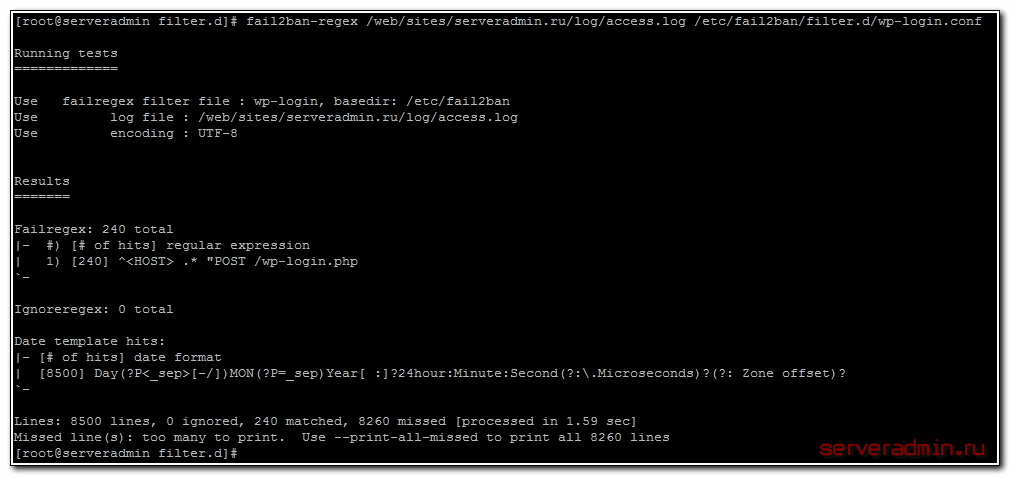

# mcedit /etc/fail2ban/filter.d/wp-login.conf failregex = ^<HOST> .* "POST /wp-login.php

Сохраняем его и проверяем работу фильтра:

# fail2ban-regex /web/sites/serveradmin.ru/log/access.log /etc/fail2ban/filter.d/wp-login.conf

У меня получилось 240 срабатываний фильтра на этом лог файле. Если вы хотите увидеть строки, которые пометил фильтр, то можете запустить эту же команду с ключом:

Запускаем сервис и добавляем в автозагрузку:

# systemctl start fail2ban # systemctl enable fail2ban

На этом все, защита админки wordpress с помощью fail2ban настроена.

Преимущества VPS

Приобретая VPS-сервер, вы можете:

- Оставить простую панель управления, установить расширенную, использовать альтернативные решения или администрировать через командную строку.

- Рассчитывать на отсутствие ограничений. В вашем распоряжении неограниченное количество баз данных, FTP-клиентов и почтовых профилей, которые можете создать и настроить на ваше усмотрение. То есть вы можете подключить к серверу столько сайтов, на сколько хватит памяти и ресурсов.

- Выбирать программное обеспечение исходя из нужд, а не из ограничений. Выбирайте понравившуюся операционную систему, панели управления, приложения и плагины.

- Получить права администратора (root). Высокий уровень доступа разрешает вносить коррективы во все типы файлов и изменять настройки на свое усмотрение.

- Получить выделенный IP. Адрес каждого VPS-сервера индивидуальный. То есть каждый сайт, размещенный у вас, будет иметь этой IP-адрес. Эта опция защищает сайты от случайного попадания под фильтры, так как последние не размещаются на виртуальном хостинге с общим для сотен сайтов IP-адресом.

- Приобрести персонализированные ресурсы. Конкретно вам выделяют определенный объем оперативной и физической памяти, дают определенную пропускную способность канала. Другие пользователи не могут «заимствовать» ваши ресурсы, тем самым исключен риск резкого падения сайтов из-за прожорливых соседей.