Основные концепции Firewalld

firewalld использует концепции зон и сервисов. В зависимости от зон и служб, которые вы настраиваете, вы можете контролировать, какой трафик разрешен или заблокирован в систему и из нее.

Firewalld можно настроить и управлять им с помощью утилиты командной строки .

В CentOS 8 iptables заменен на nftables в качестве серверной части межсетевого экрана по умолчанию для демона firewalld.

Зоны Firewalld

Зоны — это предопределенные наборы правил, которые определяют уровень доверия сетей, к которым подключен ваш компьютер. Вы можете назначить зоне сетевые интерфейсы и источники.

Ниже приведены зоны, предоставляемые FirewallD, упорядоченные в соответствии с уровнем доверия зоны от ненадежных до доверенных:

- drop : все входящие соединения отбрасываются без уведомления. Разрешены только исходящие соединения.

- block : все входящие соединения отклоняются сообщением для и -hibited для IPv6n. Разрешены только исходящие соединения.

- public : для использования в ненадежных общественных местах. Вы не доверяете другим компьютерам в сети, но можете разрешить выбранные входящие соединения.

- external : для использования во внешних сетях с включенной маскировкой NAT, когда ваша система действует как шлюз или маршрутизатор. Разрешены только выбранные входящие соединения.

- internal : для использования во внутренних сетях, когда ваша система действует как шлюз или маршрутизатор. Другим системам в сети обычно доверяют. Разрешены только выбранные входящие соединения.

- dmz : используется для компьютеров, расположенных в вашей демилитаризованной зоне, которые имеют ограниченный доступ к остальной части вашей сети. Разрешены только выбранные входящие соединения.

- работа : Используется для рабочих машин. Другим компьютерам в сети обычно доверяют. Разрешены только выбранные входящие соединения.

- home : Используется для домашних машин. Другим компьютерам в сети обычно доверяют. Разрешены только выбранные входящие соединения.

- доверенный : все сетевые подключения принимаются. Доверяйте всем компьютерам в сети.

Услуги межсетевого экрана

Сервисы Firewalld — это предопределенные правила, которые применяются в зоне и определяют необходимые настройки, чтобы разрешить входящий трафик для конкретной службы. Сервисы позволяют легко выполнять несколько задач за один шаг.

Например, служба может содержать определения об открытии портов, пересылке трафика и т. Д.

Среда выполнения Firewalld и постоянные настройки

Firewalld использует два отдельных набора конфигураций: время выполнения и постоянную конфигурацию.

Конфигурация среды выполнения — это фактическая рабочая конфигурация, которая не сохраняется при перезагрузке. Когда демон firewalld запускается, он загружает постоянную конфигурацию, которая становится конфигурацией времени выполнения.

По умолчанию при внесении изменений в конфигурацию Firewalld с помощью утилиты изменения применяются к конфигурации среды выполнения. Чтобы сделать изменения постоянными, добавьте к параметр .

Чтобы применить изменения в обоих наборах конфигурации, вы можете использовать один из следующих двух методов:

-

Измените конфигурацию среды выполнения и сделайте ее постоянной:

-

Измените постоянную конфигурацию и перезагрузите демон firewalld:

Особенности подключения по FTP

Нужно отметить, что протокол FTP появился давно – в 1971 году. Для сравнения – протокол HTTP был создан почти через двадцать лет, в 1992 году, и в плане работы с файлами FTP до сих пор является предпочтительным протоколом.

Почему? Причин много. Например, при обрыве соединения – а бывает, как мы знаем, всякое – FTP позволит вам потом докачать файл, а не начинать его скачивание заново. Да и само скачивание происходит не по одному, а сразу по нескольким потокам параллельно

Для маленьких файлов это не очень важно, а вот если вы собираетесь загружать массивные файлы, то передача по FTP будет очень кстати

При этом HTTP протокол тоже может быть полезен он используется для передачи веб-страниц, которые представляют собой не что иное, как текстовые файлы с кодом, а также небольших файлов. Его рекомендуют использовать для скачивания файлов с сайта, так как чаще всего, используя этот протокол, пользователи не смогут управлять и изменять файлы (что значительно более безопасно, чем при использовании протокола FTP).

Подключаемся с компьютера к телефону, или планшету по Wi-Fi

Я проверял подключение с ноутбука на Windows 7 и Windows 10. Если у вас Windows 8, все так же будет работать. Ноутбук без проблем открывал FTP-сервер, который был запущен на смартфоне, и я получал полный доступ к файлам, и мог ими управлять.

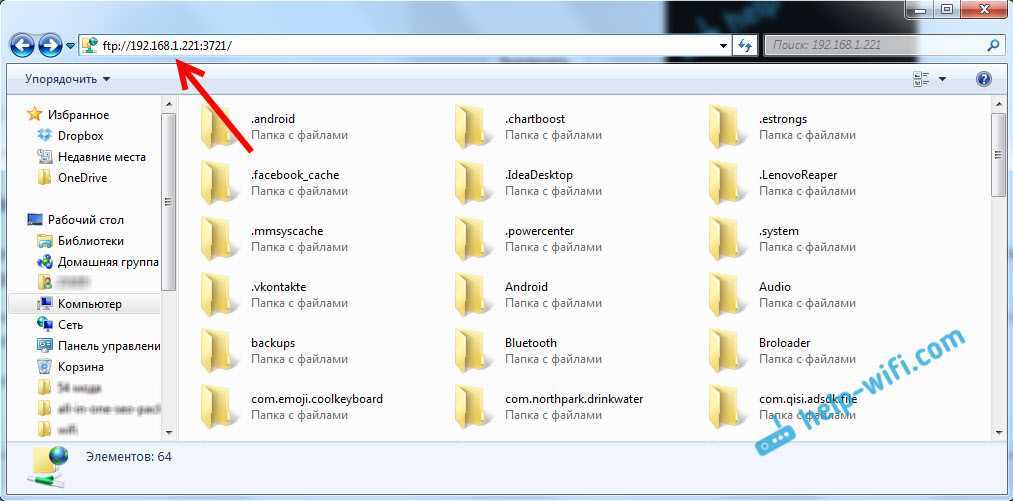

Здесь все просто. Открываем на компьютере проводник, или заходим в “Мой компьютер”, “Этот компьютер” (в Windows 10) , и в адресной строке вводим адрес, который появился в программе “ES Проводник” на мобильном устройстве. У меня это “ftp://192.168.1.221:3721/”. У вас скорее всего будет другой адрес.

Смотрите внимательно, вводите без ошибок. Как введет, нажимайте Ентер. Вы уведите все файлы вашего мобильного устройства. В Windows 10 все точно так же.

Теперь можно управлять файлами: копировать их с телефона на компьютер, и наоборот. Удалять, перемещать, создавать папки и т. д.

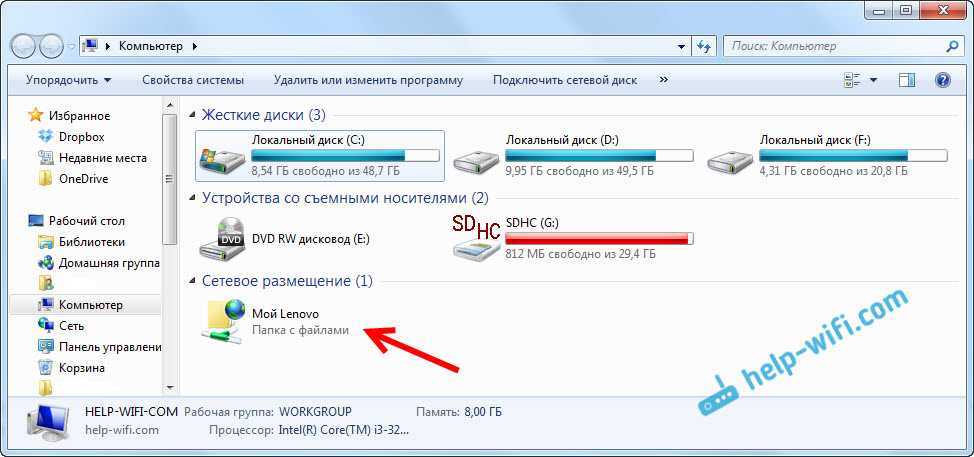

Но, если вы закроете окно проводника, то нужно будет снова вводить адрес, что не очень удобно. Поэтому, можно создать в Windows подключение к FTP-серверу. После этого появится папка вашего устройства, открыв которую, вы сразу будете получать доступ к файлам. При условии, что сервер на телефоне включен.

Установить подключение к FTP можно стандартным средством Windows. Если вам по каким-то причинам стандартное средство не подойдет, то можно использовать сторонние программы, например клиент “FileZilla”.

Создаем постоянную папку с FTP подключением к смартфону

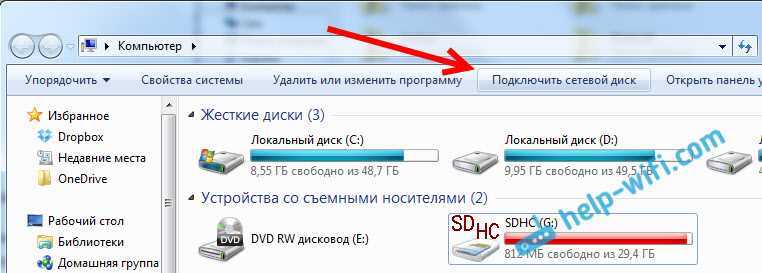

Зайдите в проводник (“Мой компьютер”) , и нажмите на пункт “Подключить сетевой диск”.

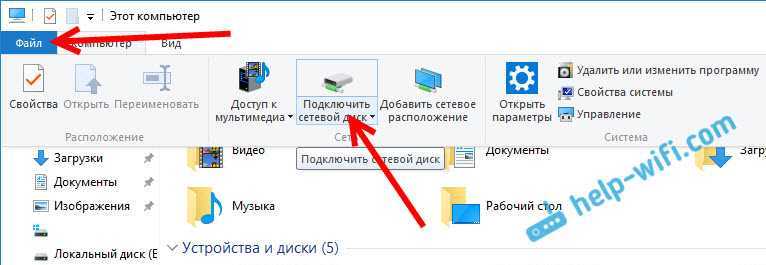

В Windows 10 этот шаг выглядит немного иначе:

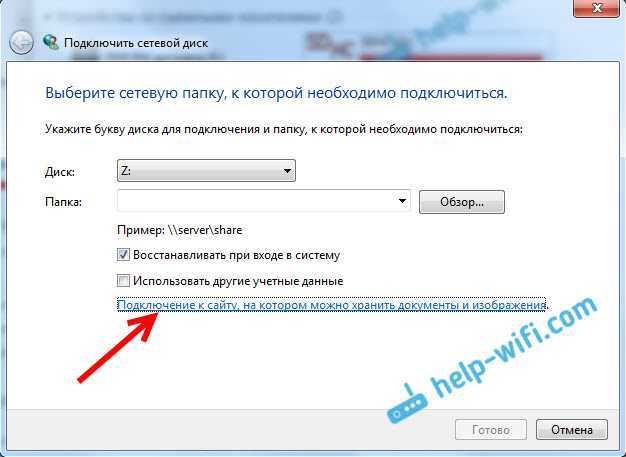

Дальше, в новом окне нажимаем на ссылку “Подключение к сайту, на котором можно хранить документы и изображения”.

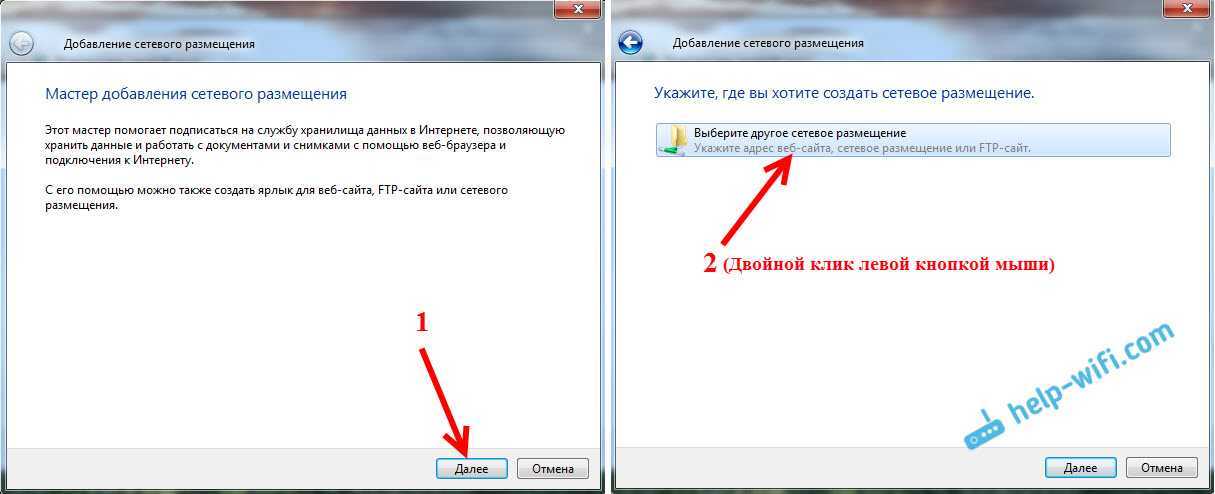

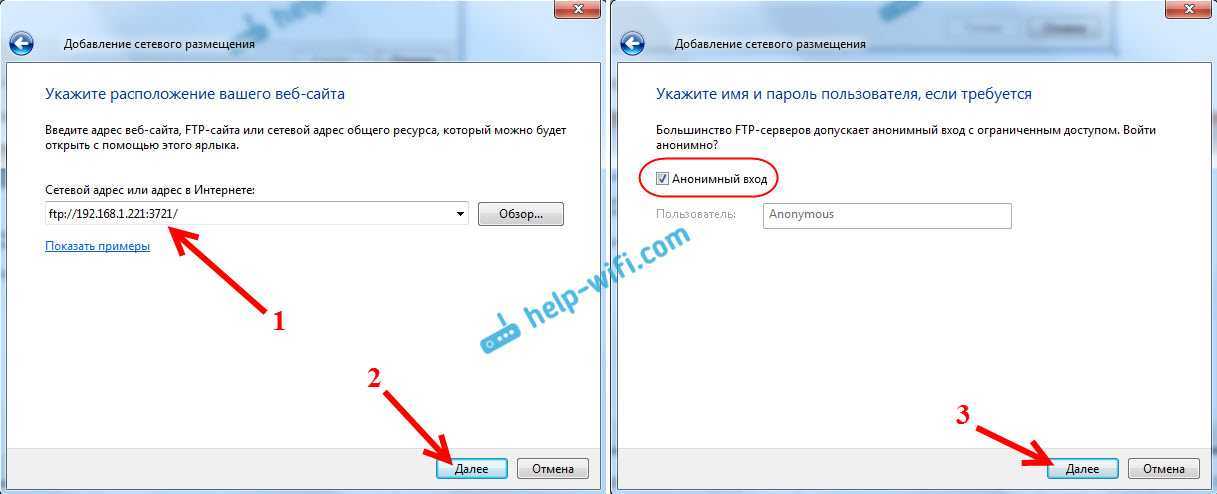

Откроется еще одно окно, в котором нажимаем “Далее”. В следующем окне нажмите два раза на пункт “Выберите другое сетевое размещение”.

Дальше, в поле “Сетевой адрес, или адрес в Интернете” вводим адрес нашего сервера, который мы запустили на телефоне (у меня “ftp://192.168.1.221:3721/”) . И нажимаем “Далее”.

Появится окно с настройкой учетной записи. Если вы в программе “ES Проводник” не указывали имя пользователя и пароль, то оставляем галочку возле “Анонимный вход”, и нажимаем “Далее”. А если задавали данные для подключения, то укажите их.

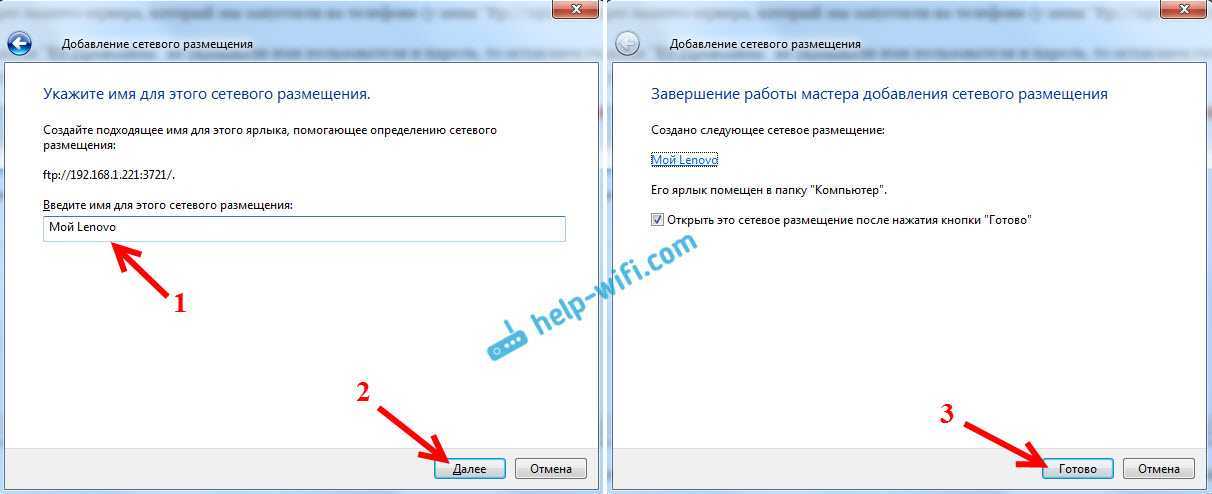

В следующем окне нужно указать имя для сетевого подключения. Я написал что-то типа “Мой Lenovo”. Можете указать любое название, и нажать “Далее”. В последнем окне нажимаем на кнопку “Готово”.

Сразу откроется папка с файлами, которые находятся на вашем Andro >(удаленный доступ) .

Когда вы захотите закинуть на телефон какую-то песню, или посмотреть фото, то достаточно включить “Удаленный доступ” на мобильном устройстве, и зайти в созданную нами папку.

Можно ли соединить ноутбук с телефоном по Wi-Fi, но без роутера?

Да, можно. Если у вас нет роутера, а вы хотите передавать файлы между мобильным устройством на Android и своим ноутбуком по беспроводной сети, то все можно настроить немного иначе. Вернее, настройки будут точно такими же, просто подключение нужно организовать по-другому.

Если нет возможности подключится через роутер, то нужно организовать прямое подключение ноутбука с мобильным устройством. Для этого, достаточно на телефоне запустить раздачу Wi-Fi сети. Мне кажется, что каждый смартфон умеет это делать. Называется эту функция по-разному. Что-то типа “Точка доступа”.

Запускаем точку доступа на смартфоне (можно даже не включать мобильный интернет, что бы ноутбук не сожрал весь трафик) , и подключаем к этой точке доступа наш ноутбук. Дальше по стандартной схеме, которую я описывал выше. Все работает, проверял.

Послесловие

Если вы не часто подключаетесь к своему мобильному устройству для обмена файлами, то можно конечно же использовать USB кабель. Но, если нужно частенько что-то копировать, то способ описанный выше, однозначно заслуживает внимания. Нажимаем на иконку, на мобильном устройстве, и на компьютере сразу получаем доступ к файлам. Удобно же.

FTP-клиент на CentOS

Для более удобной проверки настроек можно установить FTP-клиент прямо на сервер и с его помощью выполнять подключения.

Для этого выполняем установку клиента:

yum install ftp

И подключаемся к нашему серверу командой:

ftp localhost

Вводим логин и пароль, которые будут запрошены. После подключения мы увидим следующее:

Trying ::1…

Connected to localhost (::1).

220 (vsFTPd 3.0.2)

Name (localhost:root): ftpm1

331 Please specify the password.

Password:

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp>

Для теста можно загрузить файл на сервер FTP:

> put testfile.txt

* сам файл должен быть в каталоге, в котором мы были перед подключение к серверу FTP.

Если мы получим ошибку 500 active mode is disabled, use passive mode instead, просто переключаемся в пассивный режим:

> passive

Шаг #2: Создание SSL-сертификата для Pure-FTPd

Для того, чтобы Pure-FTPd работал по защищенному SSL соединению, нам необходимо создать SSL-сертификат. В действительности же мы будет использовать протокол TLS, который является более безопасным приемником протокола SSL.

Для начала создадим директорию для хранения сертификата.

Далее создадим файл, который содержит в себе закрытый ключ и самоподписанный SSL-сертификат, со сроком действия 7120 дней.

В момент создания сертификата вам предложат ответить на несколько вопросов, главным из которых будет — «Common Name» в ответ на него нужно написать имя домена (например example.ru) или ip-адрес сервера, для которых будет производиться FTPS-подключение.

Ротация логов веб сервера apache

Последний штрих в настройке web сервера — ротация логов виртуальных хостов. Если этого не сделать, то через какое-то, обычно продолжительное, время возникает проблема в связи с огромным размером лог файла.

У нас уже будет файл конфигурации logrotate для httpd, который был создан во время установки — /etc/logrotate.d/httpd. Приведем его к следующему виду:

/var/log/httpd/*log {

missingok

notifempty

sharedscripts

delaycompress

postrotate

/bin/systemctl reload httpd.service > /dev/null 2>/dev/null || true

endscript

}

/web/sites/pma.serveradmin.ru/log/*log {

size=10M

rotate 10

missingok

notifempty

compress

sharedscripts

postrotate

/bin/systemctl reload httpd.service > /dev/null 2>/dev/null || true

endscript

}

/web/sites/z.serveradmin.ru/log/*log {

size=10M

rotate 10

missingok

notifempty

compress

sharedscripts

postrotate

/bin/systemctl reload httpd.service > /dev/null 2>/dev/null || true

endscript

}

Установка vestacp

Установка бесплатной панели управления хостингом vestacp одинакова проста на любой поддерживаемой операционной системе — RHEL/Centos, Debian, Ubuntu. Разработчики предоставляют готовый скрипт для установки, который достаточно загрузить с их сайта и запустить.

Нюансы возникают только в составе компонентов, которые будет включать в себя панель. Существуют несколько вариантов установки web сервера:

- Web сервер на базе nginx+apache+php

- Web сервер на базе apache+php

- Web сервер на базе nginx+php-fpm

Помимо различных веб серверов, можно управлять наличием следующих программ в составе панели:

- Ftp сервер vsftp.

- Firewall iptables и fail2ban для автоматического управления списками блокировок по ip.

- Dns сервер named.

- Различные комбинации почтового сервера.

- Сервер БД Mysql либо Postgresql.

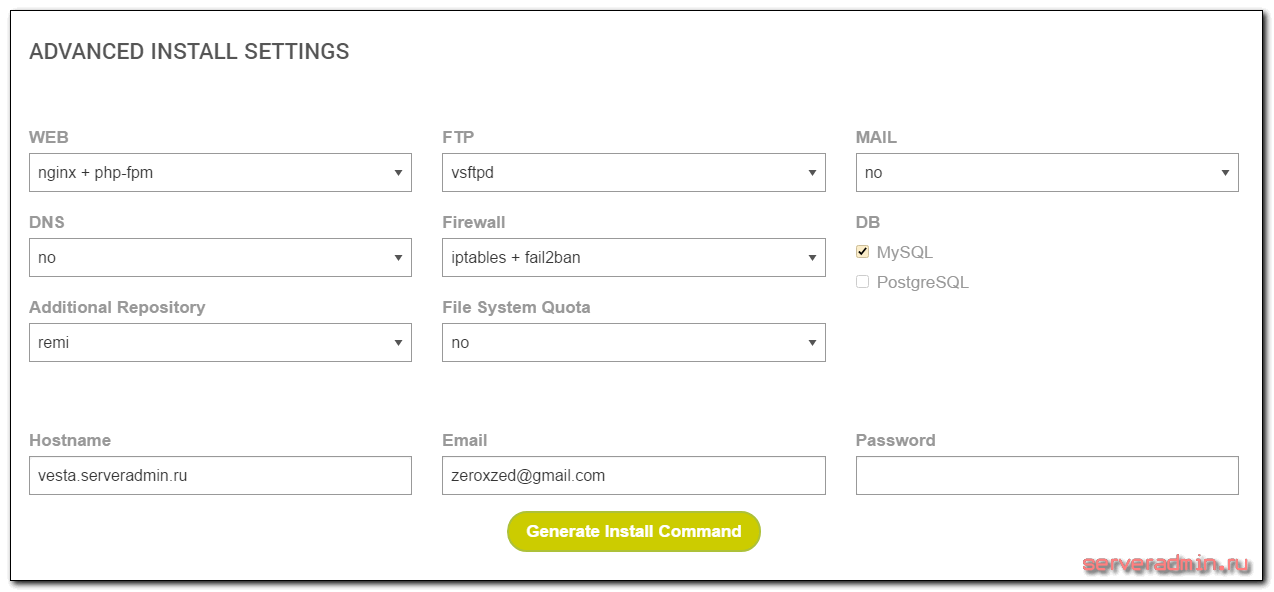

Для получения готовой команды для установки vesta cp с подходящим составом компонентов внутри, можно воспользоваться удобной формой на странице с установкой на официальном сайте — http://vestacp.com/install/

Я буду устанавливать панель в следующей конфигурации.

Поясню свой выбор. На сервере не будет сайтов, которым был бы нужен apache, поэтому я им не воспользуюсь. Связка nginx+php-fpm дает более высокую производительность, поэтому я использую ее.

DNS и почтовый сервер можно легко получить бесплатно много где, например у Яндекса. Я обычно пользуюсь им. Последнее время появился нюанс в виде блокировок сервисов Яндекса на Украине, поэтому dns хостинг желательно зарегистрировать где-то еще, помимо Яндекса, если не хотите терять трафик оттуда. В любом случае это не проблема. Если что-то можно отдать на бесплатное обслуживание, я обычно это делаю, чтобы не тратить свое время и ресурсы понапрасну.

Iptables и fail2ban полезные инструменты, без них на веб сервере не обойтись, поэтому пусть будут. База данных, в обычных web проектах, чаще всего mysql, поэтому выбираю ее. Получаю строку с ключами для установки vestacp. Буду использовать ее. Ставим:

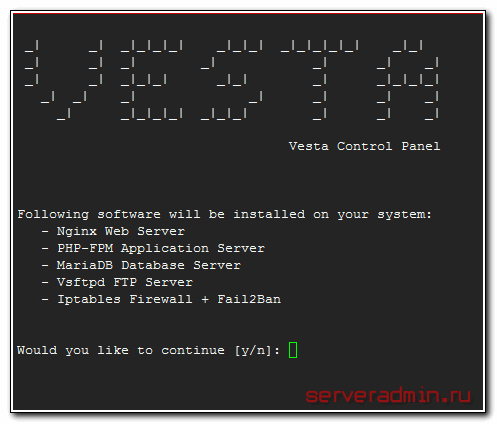

# cd /tmp # curl -O http://vestacp.com/pub/vst-install.sh # bash vst-install.sh --nginx yes --phpfpm yes --apache no --named no --remi yes --vsftpd yes --proftpd no --iptables yes --fail2ban yes --quota no --exim no --dovecot no --spamassassin no --clamav no --mysql yes --postgresql no --hostname vesta.serveradmin.ru --email zeroxzed@gmail.com

Установщик задаст вопрос, чтобы уточнить набор программ.

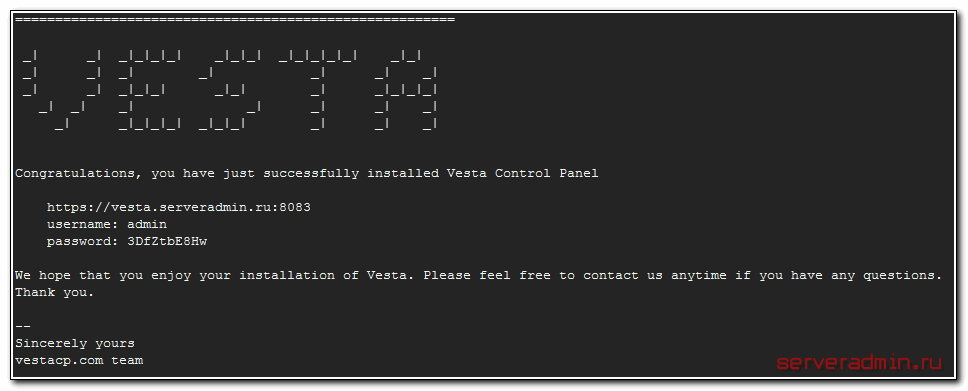

Если все верно, то подтверждайте и продолжайте установку. Скрипт запустит пакетный менеджер дистрибутива и начнет установку необходимых программ из различных репозиториев. Далее он будет подгружать свои конфиги и скрипты для запуска служб, которыми будет управлять. В конце установки вы увидите адрес панели vestacp, имя пользователя и пароль для входа.

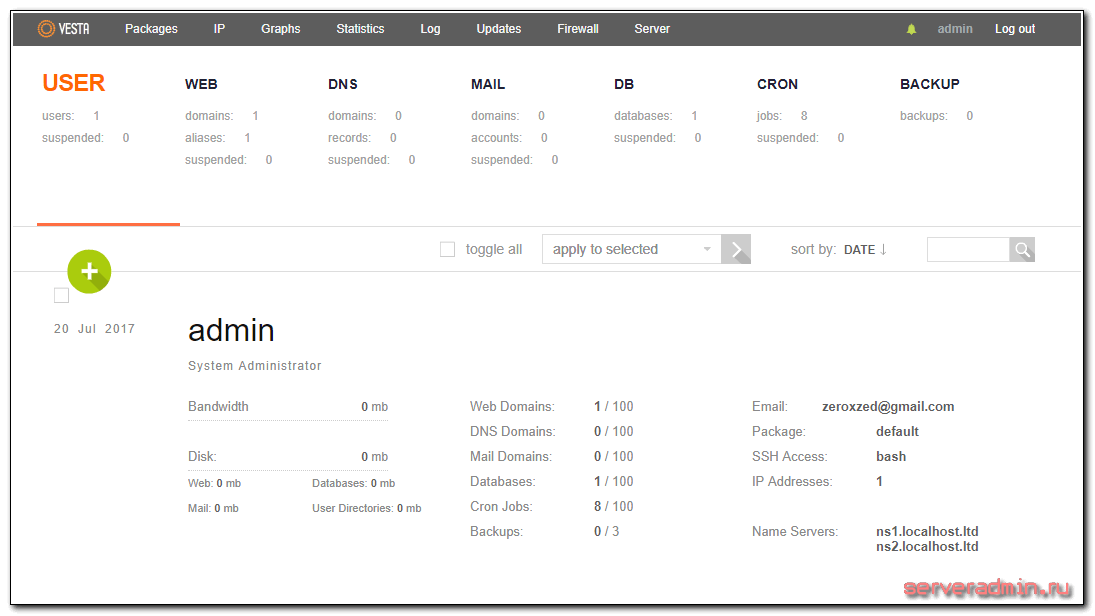

Если все сделали правильно, то после ввода логина и пароля по адресу панели, увидите саму панель управления.

Не забывайте указывать дополнительно порт 8083 в адресе панели в браузере, для входа в весту.

История

В 1971 году Абхай Бхушан из Массачусетского технологического института опубликовал первый стандарт FTP. Эта первая версия также известна как RFC 114. В период с 1971 по 1980 год в промышленность были также введены другие версии, а именно RFC 172, RFC 265 и RFC 354. В 1980 году была опубликована современная версия стандарта FTP, которая используется в настоящее время. Рассматриваемая как второе поколение, RFC 959 была развернута в 1985 году.

С 1980 по 1997 год были определены функции клиент-сервер. В 1997 году протокол FTPS был применен к FTP в третьем поколении. В 1998 году было предложено расширение для IPv6, NAT и расширенного пассивного режима. В середине 2000-х годов SFTP впервые был предложен в 1997 году в качестве части стандарта RFC 4251. Организации начали использовать MFT или управляемые решения для передачи файлов в качестве замены основному FTP-серверу. По сравнению с FTP, он обеспечивает более высокий уровень безопасности, управления и контроля передачи файлов, а также поддерживает протоколы FTPS и SFTP.

Установка и активация firewalld

Брандмауэр установлен по умолчанию в некоторых дистрибутивах Linux, в том числе во многих образах CentOS 8. Однако вам может потребоваться установить firewalld самостоятельно:

После установки вы можете активировать службу и перезагрузить сервер. Помните, что в случае активации службы firewalld она будет запускаться при загрузке системы. Прежде чем настраивать такое поведение, лучше создать правила брандмауэра и воспользоваться возможностью протестировать их во избежание потенциальных проблем.

После перезагрузки сервера брандмауэр запускается, сетевые интерфейсы помещаются в настроенные зоны (или возвращаются в заданные по умолчанию зоны), и все правила зон применяются к соответствующим интерфейсам.

Чтобы проверить работу и доступность службы, можно использовать следующую команду:

Это показывает, что наш брандмауэр запущен и работает с конфигурацией по умолчанию.

Настройка виртуальных хостов (рекомендуется)

При работе с веб-сервером Apache вы можете использовать виртуальные хосты (аналогичные серверным блокам в Nginx) для инкапсуляции данных конфигурации и размещения на одном сервере нескольких доменов. На этом шаге мы будем настраивать домен с именем , но вы должны будете заменить его собственным доменным именем.

В Apache в CentOS 8 по умолчанию включен один виртуальный хост, настроенный на обслуживание документов из директории . Хотя это хорошо работает для отдельного сайта, при хостинге нескольких сайтов это неудобно. Вместо изменения вы создадите структуру директорий внутри для сайта , оставив на месте в качестве директории по умолчанию, которая будет обслуживаться, если запрос клиента не будет соответствовать каким-либо другим сайтам.

Создайте директорию для , используя флаг для создания необходимых родительских директорий:

Создайте дополнительную директорию для хранения файлов журнала для сайта:

Затем назначьте права владения для директории с помощью переменной среды :

Убедитесь, что ваша корневая директория имеет набор разрешений по умолчанию:

Затем создайте в качестве примера страницу , используя или свой любимый редактор:

Нажмите для переключения в режим и добавьте в файл следующий пример HTML-контента:

/var/www/example.com/html/index.html

Сохраните и закройте файл, нажмите , введите и нажмите .

Создав директорию сайта и пример файла index, вы уже почти готовы к созданию файлов виртуального хоста. Файлы виртуального хоста определяют конфигурацию отдельных сайтов и указывают веб-серверу Apache, как отвечать на различные запросы доменов.

Перед созданием ваших виртуальных хостов вам нужно будет создать директорию , чтобы хранить их в этой директории. Также вы должны будете создать директорию , которая указывает Apache, что виртуальный хост готов к обслуживанию посетителей. Директория будет хранить символьные ссылки на виртуальные хосты, которые мы хотим опубликовать. Создайте обе директории с помощью следующей команды:

Затем вы должны попросить Apache выполнить поиск виртуальных хостов в директории . Для этого отредактируйте главный файл конфигурации Apache с использованием vi или любого другого текстового редактора на ваш выбор и добавьте строку, объявляющую опциональную директорию для дополнительных файлов конфигурации:

Нажмите большую , чтобы перейти в конец файла. Затем нажмите для переключения в режим и добавьте в самый конец файла следующую строку:

/etc/httpd/conf/httpd.conf

Сохраните и закройте файл после добавления этого кода. Теперь, когда у вас есть директории виртуального хоста, вы можете создать ваш файл виртуального хоста.

Начните с создания нового файла в директории :

Добавьте следующий блок конфигурации и измените домен на собственный:

/etc/httpd/sites-available/example.com.conf

Так вы сможете показать, где Apache нужно искать корневую директорию, которая хранит общедоступные веб-документы. Также это указывает, где Apache будет хранить ошибки и журналы запросов для этого сайта.

Сохраните файл и закройте его после завершения.

Теперь, когда вы создали файлы виртуального хоста, вы должны будете активировать их, чтобы Apache смог предоставлять их посетителям. Для этого нужно создать символьную ссылку для каждого виртуального хоста в директории :

Теперь ваш виртуальный хост настроен и готов к предоставлению контента. Прежде чем перезапускать службу Apache, давайте убедимся, что SELinux располагает правильными политиками для ваших виртуальных хостов.

Как подключиться к FTP-серверу в Windows (без дополнительного программного обеспечения)

Чтобы подключиться к FTP-серверу можно использовать стороннее программное обеспечение, обладающее множеством функций, а можно воспользоваться стандартными способами подключения, которые предлагает вам Winodws. В сегодняшней статье рассмотрим два способа подключения к FTP-серверу без использования стороннего программного обеспечения.

Подключиться к FTP-серверу в Windows через проводник

Подключиться к FTP-серверу можно просто через проводник, не нужно ничего устанавливать! Просто откройте проводник, выберите на левой панели «Этот компьютер» или «Компьютер» и на правой нажмите в пустом месте правой клавишей мыши => из открывшегося меню выберите «Добавить новый элемент в сетевое окружение»

В следующем окне просто нажмите «Далее»

Нажмите двойным щелчком левой клавиши мыши на «Выберите другое сетевое расположение»

В строке «Сетевой адрес или адрес в интернете» впишите адрес ftp-сервера, к которому вы хотите подключиться. Адрес должен быть ftp://имя сервера, к примеру ftp://ftp.mccme.ru и нажмите «Далее».

Если к этому FTP-серверу не нужен логин и пароль для подключения — поставьте галочку в поле «Анонимный вход»

Настройки тюнера для спутника сириус

Если для подключения к FTP-серверу нужен логин и пароль — снимите галочку с «Анонимный вход» и введите логин в поле «Пользователь». При подключении к серверу у вас запросит пароль. Нажмите «Далее»

Введите имя для ярлыка этого соединения (можете написать всё что хотите) и нажмите «Далее»

В следующем окне написано, что вы успешно создали следующее подключение. Можно поставить галочку в поле «Открыть это расположение в сети после нажатия кнопки Готово», чтобы проверить подключение. Нажимаем «Готово»

Ярлык для подключение к данному FTP-серверу появится в «Этот компьютер» или «Компьютер», и вы сможете подключаться к нему в любой момент с этого ярлыка. Просматривать, копировать и удалять на нём файлы можно как в обычных папках.

Открыть FTP-сервер с помощью командной строки

Подключиться и работать с FTP-сервером можно с помощью командной строки. Откройте командную строку любым из способов (в Windows 10 можно нажать на «Пуск» правой клавишей мыши и выбрать командная строка, в других версиях нажмите клавиши Win+R и в окне выполнить введите cmd, после чего «ОК»).

Введите слово ftp и нажмите Enter. После этого введите слово open и имя FTP-сервера, к которому вы хотите подключиться, к примеру open ftp.microsoft.com и нажмите Enter. Когда запросит имя пользователя — введите логин для подключения, если у вас логина и пароля нет — введите Anonymous и нажмите Enter, поле пароль оставьте пустым и нажмите Enter.

После подключение к FTP-серверу вы сможете просматривать содержимое сервера с помощью команды dir , открывать папки можно командой cd имя папки , чтобы загрузить файл с вашего компьютера на ftp-сервер нужно ввести put «путь к файл» (к примеру put «D:1241с77.txt»). Чтобы скачать файл с ftp-сервера — нужно ввести get имя файла (к примеру get file.txt). После каждой команды не забывайте нажимать Enter. Отключиться от ftp-сервера можно командой quit и нажав Enter.

На сегодня всё, если есть дополнения — пишите комментарии! Удачи Вам

Источник

Как настроить FTP-сервер с VSFTPD на CentOS 8

FTP (протокол передачи файлов) — это сетевой протокол клиент-сервер, который позволяет пользователям передавать файлы на удаленный компьютер и с него.

Для Linux доступно множество FTP-серверов с открытым исходным кодом. Самыми популярными и часто используемыми серверами являются PureFTPd , ProFTPD и vsftpd .

В этом руководстве мы будем устанавливать vsftpd (Very Secure Ftp Daemon) на CentOS 8. Это стабильный, безопасный и быстрый FTP-сервер. Мы также покажем вам, как настроить vsftpd, чтобы ограничить пользователей их домашним каталогом и зашифровать передачу данных с помощью SSL / TLS.

Создание пользователя FTP

Чтобы протестировать FTP-сервер, мы создадим нового пользователя.

- Если у вас уже есть пользователь, которому вы хотите предоставить доступ по FTP, пропустите 1-й шаг.

- Если вы установили allow_writeable_chroot=YES в своем файле конфигурации, пропустите 3-й шаг.

-

Создайте нового пользователя с именем newftpuser :

sudo adduser newftpuser

Далее вам необходимо установить пароль пользователя :

sudo passwd newftpuser

-

Добавьте пользователя в список разрешенных пользователей FTP:

echo «newftpuser» | sudo tee -a /etc/vsftpd/user_list

-

Создайте дерево каталогов FTP и установите правильные разрешения :

sudo mkdir -p /home/newftpuser/ftp/upload sudo chmod 550 /home/newftpuser/ftp sudo chmod 750 /home/newftpuser/ftp/upload sudo chown -R newftpuser: /home/newftpuser/ftp

Как обсуждалось в предыдущем разделе, пользователь сможет загружать свои файлы в каталог ftp/upload .

На этом этапе ваш FTP-сервер полностью функционален, и вы должны иметь возможность подключиться к своему серверу с любым FTP-клиентом, который можно настроить для использования шифрования TLS, например FileZilla .

Функциональность

FTP работает по модели клиент-сервер, в которой FTP-сервер и FTP-клиент будут выполнять всю операцию передачи файлов. FTP-сервер будет настроен в сети, и будет определено конкретное место хранения файлов, например, папка. Теперь это конкретное место станет новым хранилищем общих данных, в котором будут храниться файлы, к которым пользователь хочет иметь общий доступ. Конечным пользователям потребуется доступ к указанному файловому серверу по протоколу FTP, чтобы начать копирование файлов в свою локальную папку или локальную систему. Для функционирования сети FTP зависит от TCP/IP и зависит от использования одного или нескольких FTP-клиентов.

FTP-клиент будет выступать в качестве агента связи, который будет взаимодействовать с сервером для загрузки и выгрузки файлов. Таким образом, клиенты FTP отправляют такие соединения на FTP-серверы. При прослушивании запроса от клиента на загрузку или скачивание файлов FTP-сервер уже выполнит операцию передачи файлов. Более того, когда сеанс FTP начинается между клиентом и сервером, клиент инициирует управляющее TCP соединение вместе с сервером. Клиент отправит управляющую информацию об этом. Когда сервер получит это сообщение, он инициирует передачу данных с клиентской стороны. При этом существует ограничение только на один файл, который может быть отправлен по одному каналу передачи данных.

Контрольное соединение будет оставаться активным в течение всего сеанса работы пользователя. FTP должен поддерживать состояние со своим пользователем в течение всего сеанса. Это отличается от другого протокола, HTTP, который не имеет гражданства и не нуждается в отслеживании состояния пользователя.

Ниже перечислены основные задачи, которые действительно может выполнять FTP:

- Передача файлов между различными компьютерами

- Создать каталоги

- Удалить каталоги

- Список файлов

Три типа структур данных, разрешенных FTP:

- Структура записи — файлы состоят из последовательных записей.

- Страничная структура — файлы состоят из независимых проиндексированных страниц.

- Файловая структура — Внутренняя структура отсутствует, и файлы рассматриваются как непрерывная последовательность баз данных.

Устранение проблем

Для решения проблем в работе FTP-сервера можно просмотреть файл журнала. Файлов может быть несколько и они находятся в каталоге /var/log/proftpd. Основной — proftpd.log.

Для просмотра вводим команду:

tail -f /var/log/proftpd/proftpd.log

По умолчанию, настройка лога в конфигурационном файле proftpd выглядит так:

TransferLog /var/log/proftpd/xferlog

SystemLog /var/log/proftpd/proftpd.log

При необходимости, можно настроить дополнительный файл журнала:

ExtendedLog /var/log/proftpd/access.log WRITE,READ write

ExtendedLog /var/log/proftpd/auth.log AUTH auth

* в данном примере в файле /var/log/proftpd/access.log будут храниться логи обращения к файлам; /var/log/proftpd/auth.log — аутентификации.

Не забываем перезагрузить сервис:

systemctl restart proftpd

Настройка apache в CentOS 8

Теперь приступим к установке apache. В CentOS 8 это делается очень просто:

# dnf install httpd

Добавляем apache в автозагрузку:

# systemctl enable httpd

Запускаем apache в CentOS 8:

# systemctl start httpd

Проверяем, запустился ли сервер:

# netstat -tulnp | grep httpd tcp6 0 0 :::80 :::* LISTEN 21586/httpd

Все в порядке, повис на 80-м порту, как и положено. Уже сейчас можно зайти по адресу http://10.20.1.23 и увидеть картинку:

Если ничего не видите, скорее всего у вас не настроен firewall. Если не занимались его настройкой, то по-умолчанию в centos установлен firewalld. На нем открыть порты для web сервера можно следующими командами.

# firewall-cmd --permanent --zone=public --add-service=http # firewall-cmd --permanent --zone=public --add-service=https # firewall-cmd --reload

Проверить, открылись ли порты можно командой.

# firewall-cmd --list-all

Вместо ожидаемой картинки с каким-то приветствием, мы видим просто ошибку. Я не знаю, почему в Centos 8 в стандартном пакете httpd из базового репозитория не положили в директорию web сервера по-умолчанию /var/www/html хоть какую-нибудь страничку. Там пусто, поэтому мы и видим ошибку. Давайте тогда сами что-то туда положим, чтобы просто проверить работу apache. Создаем простую страничку index.html.

# echo "Hello, Centos 8 and apache." >> /var/www/html/index.html

Проверяем страницу.

Все в порядке, веб сервер работает. Теперь займемся настройкой apache. Я предпочитаю следующую структуру веб хостинга:

| /web/sites | раздел для размещения сайтов |

| /web/z.serveradmin.ru/www | директория для содержимого сайта |

| /web/z.serveradmin.ru/log | директория для логов сайта |

Создаем для нее директории.

# mkdir -p /web/sites/z.serveradmin.ru/{www,log}

# chown -R apache. /web/sites/

Дальше редактируем файл конфигурации apache — httpd.conf по адресу /etc/httpd/conf. Первым делом проверим, раскомментирована ли строчка в самом конце:

IncludeOptional conf.d/*.conf

Если нет, раскомментируем и идем в каталог /etc/httpd/conf.d. Создаем там файл z.serveradmin.ru.conf:

# mcedit /etc/httpd/conf.d/z.serveradmin.ru.conf

<VirtualHost *:80>

ServerName z.serveradmin.ru

ServerAlias www.z.serveradmin.ru

DocumentRoot /web/sites/z.serveradmin.ru/www

ErrorLog /web/sites/z.serveradmin.ru/log/error.log

CustomLog /web/sites/z.serveradmin.ru/log/access.log common

<Directory /web/sites/z.serveradmin.ru/www>

Options FollowSymLinks

AllowOverride All

Require all granted

</Directory>

</VirtualHost>

Перезапуск apache в centos

Проверим созданную конфигурацию и выполним перезапуск apache.

# apachectl -t AH00558: httpd: Could not reliably determine the server's fully qualified domain name, using fe80::95:c6f3:e49f:7204. Set the 'ServerName' directive globally to suppress this message Syntax OK

В данном случае ошибок нет, показано предупреждение. Теперь делаем restart apache:

# systemctl restart httpd

Если возникли какие-то ошибки — смотрим лог apache /var/log/httpd/error_log. Если все в порядке, то проверим, нормально ли настроен наш виртуальный хост. Для этого создадим в папке /web/sites/z.serveradmin.ru/www файл index.html следующего содержания:

# mcedit /web/sites/z.serveradmin.ru/www/index.html

<h1>Апач работает как надо, а надо хорошо!</h1>

# chown apache. /web/sites/z.serveradmin.ru/www/index.html

Дальше на своем компьютере правим файл hosts, чтобы обратиться к нашему виртуальному хосту. Добавляем туда строчку:

10.20.1.23 z.serveradmin.ru

где 10.20.1.23 ip адрес нашего веб сервера. Это нужно сделать только в том случае, если настраиваете web сервер где-то в локальной сети без реально существующего доменного имени.

Теперь в браузере набираем адрес http://z.serveradmin.ru. Если видим картинку:

значит все правильно настроили. Если какие-то ошибки, то идем смотреть логи. Причем в данном случае не общий лог httpd, а лог ошибок конкретного виртуального хоста по адресу /web/z.serveradmin.ru/log/error.log.

Подключение к vsftpd при помощи FileZilla

Соединения SSL и TLS поддерживаются большинством современных FTP-клиентов. В данном разделе показано, как настроить FileZilla для использования безопасных соединений (благодаря их кроссплатформенности).

Примечание: предполагается, что клиент уже установлен.

Откройте FileZilla. Кликните на Site Manager.

Появится новый интерфейс, в нем нажмите кнопку New Site в левом нижнем углу. Укажите имя подключения к серверу, чтобы позже иметь возможность легко определить его.

В поле Host введите IP-адрес, в выпадающем меню Protocol выберите «FTP – File Transfer Protocol». В выпадающем меню Encryption выберите «Require explicit FTP over TLS».

В меню Login Type выберите Ask for password. В поле User укажите ранее созданного пользователя FTP.

Далее нажмите Connect в нижней части панели. Будет предложено указать пароль FTP-пользователя.

Следующий шаг – это первый признак того, что при подключении к серверу используется TLS. Появится предупреждение «The server’s certificate is unknown. Please carefully examine the certificate to make sure the server can be trusted»: на данном этапе необходимо подтвердить сертификат.

На экране должна появиться внесенная при создании сертификата информация, позволяющая подтвердить соединение.

Чтобы установить подключение, примите сертификат.

FTP сервис это

FTP сервис это один из сервисов Интернет, часть физической составляющей Интернет технологий. В UNIX-системах ftp представляет собой стандартную программу, которая работает с использованием протокола ТС. При этом эта программа поставляется совместно с операционной системой. Ее главным назначением является передавать файлы между различными компьютерами, которые работают в сети TCP/IP.

К примеру, если на одном компьютере есть программа-сервер, где пользователи запускают программу-клиента, то происходит ее соединение с сервером и передача либо получения по протоколу ftp-файлов. В этом случае можно предположить, что такие люди прошли регистрацию на обоих компьютерах и осуществляется их соединение с сервером именно под своим именем с использованием собственного пароля на таком компьютере.

Заключение

Теперь вы должны неплохо понимать принципы администрирования службы firewalld в системе CentOS на каждодневной основе.

Служба firewalld позволяет настраивать администрируемые правила и наборы правил, учитывающие условия вашей сетевой среды. Она позволяет легко переключаться между разными политиками брандмауэра посредством использования зон и дает администраторам возможность абстрагировать управление портами в более удобную систему определения служб. Умение работать с этой системой позволит вам воспользоваться преимуществами гибкости и функциональности данного инструмента.

Дополнительную информацию о firewalld можно найти в официальной документации по firewalld.