Введение

Любая работа с сервером после установки чаще всего начинается со стандартных обязательных действий, без которых либо не получится продвинуться дальше, либо будет неудобно работать. Например, вам в любом случае необходимо выполнить сетевые настройки, желательно обновить систему и установить часовой пояс. Рекомендуется сразу настроить автообновление времени, подрихтовать параметры sshd, установить midnight commander и выполнить другие настройки.

Об этом я хочу рассказать в статье. Я буду делиться своим реальным опытом работы. Это не значит, что нужно делать так, как я. Я могу в чем-то ошибаться, что-то делать не так удобно, как можно было бы сделать. Это просто советы, которые кому-то помогут узнать что-то новое, а кто-то возможно поделится со мной чем-то новым для меня, либо укажет на мои ошибки. Мне бы хотелось, чтобы это было так. Своими материалами я не только делюсь с вами знаниями, но и сам узнаю что-то новое в том числе и из комментариев и писем на почту.

Настройка проводной сети

Настройка IP-адреса, шлюза по умолчанию, маски подсети

Отредактируйте файл конфигурации , например так:

$ sudo nano /etc/network/interfaces

И допишите в него:

Для статического IP:

iface eth0 inet static address 192.168.0.1 netmask 255.255.255.0 gateway 192.168.0.254 dns-nameservers 192.168.0.254 8.8.8.8 auto eth0

Где:

- — указывает что IP адрес (address) нашей сетевой карты 192.168.0.1;

- — указывает что наша маска подсети (netmask) имеет значение 255.255.255.0;

- — адрес шлюза () по умолчанию 192.168.0.254;

- — адреса DNS серверов (о ниж мы расскажем позже)

- — указывет системе что интерфейс необходимо включать автоматически при загрузке системы с вышеуказанными параметрами.

eth0 — имя подключаемого своего интерфейса. Список интерфейсов можно посмотреть набрав:

$ ip addr

В итоге файл должен выглядеть примерно так:

(для одного проводного соединения со статическим IP)

# This file describes the network interfaces available on your system # and how to activate them. For more information, see interfaces(5). # The loopback network interface auto lo iface lo inet loopback # Моя проводная сеть. iface eth0 inet static address 192.168.0.1 netmask 255.255.255.0 gateway 192.168.0.254 dns-nameservers 192.168.0.254 8.8.8.8 auto eth0

Сохраните файл и закройте редактор. В данном примере (редактор nano) — нажмите Ctrl+X, затем Y, убедитесь, что «Имя файла для записи» — /etc/network/interfaces и нажмите Enter.

Пример конфигурации для динамического IP:

iface eth0 inet dhcp auto eth0

Временная настройка IP-адреса и маски подсети

При необходимости задать пробные настройки, выполните:

$ sudo ip addr add 192.168.0.1/24 dev eth0

Где 192.168.0.1 — наш IP-адрес, /24 — число бит в префиксной части адреса (соответствует маске подсети 255.255.255.0). eth0 — подключаемый сетевой интерфейс.

Данные настройки пропадут после перезагрузки системы и не повлияют на файл

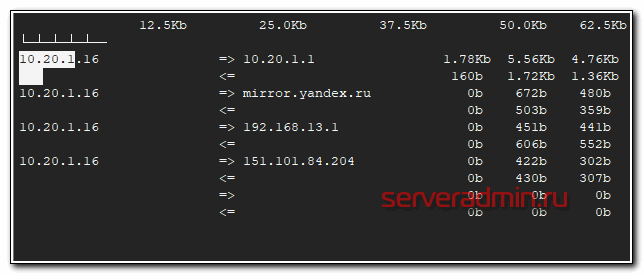

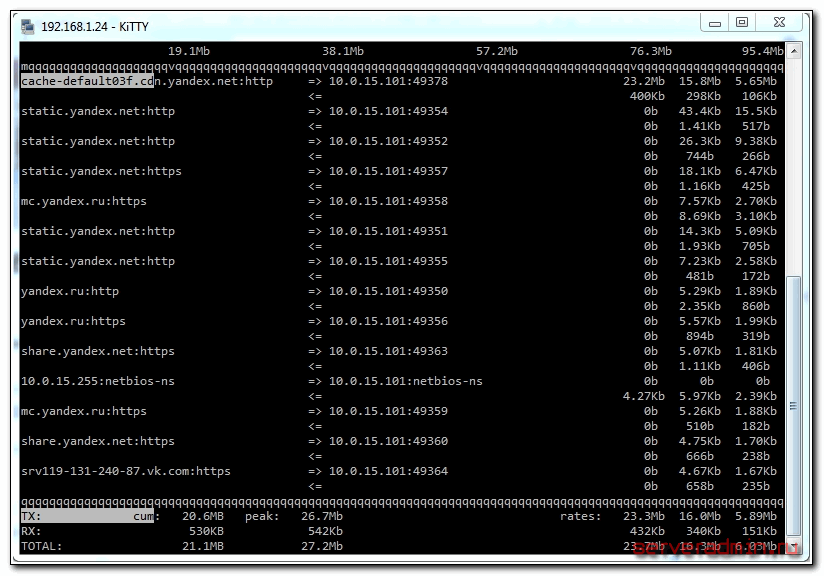

Просмотр загрузки сети с помощью iftop

Теперь представим ситуацию, что кто-то забил весь интернет канал и вам надо быстро выяснить, кто это сделал. По-умолчанию, никаких подручных и удобных средств на шлюзе для этого нету. Установим одно из таких средств — программу iftop. Это простая консольная утилита, которая дает возможность оперативно посмотреть статистику загруженности сетевого интерфейса в реальном времени.

Устанавливаем iftop на debian:

# apt-get install -y iftop

Для просмотра активности сетевого интерфейса, запускаем утилиту, указывая необходимый ключ:

# iftop -i eth1

Чтобы увидеть порты, по которым идет трафик, добавляем ключ -P:

# iftop -i eth1 -P

На основе этой картинки уже можно сделать определенные выводы по использованию интернет канала

Обращаю внимание, что я смотрю загрузку локального интерфейса eth1. Если смотреть на eth0, то мы увидим только исходящие соединения сервера

Настройка службы resolvconf.service

Служба предоставляет остальным программам централизованный интерфейс для добавления и удаления записей в при изменении сетевой конфигурации, запуске и остановке процессов и т.д.

# apt install resolvconf

После установки будет представлять из себя ссылку на .

$ cat /etc/resolv.conf

nameserver 127.0.0.53 option edns0

При этом исходный файл (который на самом деле ссылка на ) будет сохранен как в директории (чтобы восстановить его при удалении службы ). В этой же директории есть есть еще три файла — , и — которые позволяют вручную добавить записи в динамически формируемый .

/etc/resolvconf/resolv.conf.d/base

File containing basic resolver information. The lines in this

file are included in the resolver configuration file even when no

interfaces are configured.

/etc/resolvconf/resolv.conf.d/head

File to be prepended to the dynamically generated resolver

configuration file. Normally this is just a comment line.

/etc/resolvconf/resolv.conf.d/tail

File to be appended to the dynamically generated resolver

configuration file. To append nothing, make this an empty

file. This file is a good place to put a resolver options line

if one is needed, e.g. options inet6

Теперь добавим пару записей в файл (сервера OpenDNS):

# nano /etc/resolvconf/resolv.conf.d/tail

# сервера DNS от OpenDNS nameserver 208.67.222.222 nameserver 208.67.220.220

Перезагрузим службу и посмотрим сформированный :

# systemctl restart resolvconf.service

$ cat /etc/resolv.conf

nameserver 127.0.0.53 # сервера DNS от OpenDNS nameserver 208.67.222.222 nameserver 208.67.220.220

Первая запись — это резолвер , а две другие записи были добавлены в конец из файла . Благодаря тому, что первая запись это — резолвинг будет работать быстро, потому что кеширует ответы DNS-серверов.

$ nslookup ya.ru Server: 127.0.0.53 Address: 127.0.0.53#53 Non-authoritative answer: Name: ya.ru Address: 87.250.250.242 Name: ya.ru Address: 2a02:6b8::2:242

Но если мы остановим службу , резолвинг все равно будет работать, используя сервера и — хотя и гораздо медленнее.

# systemctl stop systemd-resolved.service # systemctl disable systemd-resolved.service # reboot

$ cat /etc/resolv.conf

# сервера DNS от OpenDNS nameserver 208.67.222.222 nameserver 208.67.220.220

$ nslookup ya.ru Server: 208.67.222.222 Address: 208.67.222.222#53 Non-authoritative answer: Name: ya.ru Address: 87.250.250.242 Name: ya.ru Address: 2a02:6b8::2:242

Настройка и обновление времени в Debian

Теперь проверим установленный часовой пояс, время и включим автоматическую синхронизацию времени с удаленного сервера. Очень подробно этот вопрос я рассмотрел в отдельной статье — настройка времени в Debian.

Узнать дату, время, часовой пояс можно командой date:

# date Mon 12 Aug 2019 02:29:03 PM MSK

Если все указано верно, то менять ничего не нужно. Если же у вас неправильное время или указан часовой пояс не соответствующий вашему, то настроить это можно следующим образом. Сначала обновим часовые пояса:

# apt install tzdata

Теперь выберем правильный часовой пояс с помощью команды:

# dpkg-reconfigure tzdata

Выбирая соответствующие пункты визарда, указываете свой часовой пояс.

Дальше синхронизируем время с сервером времени в интернете. Для разовой или ручной синхронизации понадобится отдельная утилита. Установим ntpdate на сервер:

# apt install ntpdate

И синхронизируем время:

# ntpdate-debian 12 Aug 14:30:21 ntpdate: adjust time server 89.109.251.21 offset 0.004529 sec

Если получаете ошибку:

12 Aug 14:30:21 ntpdate: the NTP socket is in use, exiting

Значит у вас уже работает служба ntp. Ее нужно остановить и обновить время вручную. Хотя если она работает, то у вас и так должно быть все в порядке.

Для того, чтобы время автоматически синхронизировалось без вашего участия с определенной периодичностью, используется инструмент ntp. Установим его:

# apt install ntp

После установки он сам запустится и будет автоматически синхронизировать часы сервера. Проверим, запустился ли сервис ntpd:

# netstat -tulnp | grep ntp udp 0 0 10.20.1.16:123 0.0.0.0:* 8855/ntpd udp 0 0 127.0.0.1:123 0.0.0.0:* 8855/ntpd udp 0 0 0.0.0.0:123 0.0.0.0:* 8855/ntpd udp6 0 0 fe80::cce1:23ff:fe4:123 :::* 8855/ntpd udp6 0 0 ::1:123 :::* 8855/ntpd udp6 0 0 :::123 :::* 8855/ntpd

Причины пропажи Wi-Fi

Что может быть неприятнее, чем сталкиваться с прерыванием соединения при работе на ноутбуке? Только что всё было хорошо, и вы спокойно смотрели фильм онлайн, и вот уже воспроизведение остановилось, фильм встал на паузу, а интернет и вовсе пропал. С подобной проблемой вы можете столкнуться по самым разным причинам. Наиболее распространёнными считаются следующие:

- В вашем ноутбуке включён режим экономии заряда аккумулятора. Это приводит к тому, что спустя установленные промежутки времени полного простоя устройства беспроводное соединение прерывается автоматически, адаптер Wi-Fi прекращает обмен пакетами с роутером и тем самым экономит заряд батареи.

- Роутер, через который вы выходите в сеть, находится слишком далеко или между ним и ноутбуком расположены препятствия. Следствием может являться слабый уровень принимаемого беспроводного сигнала, что и приводит к регулярным обрывам соединения. Происходит это, как правило, автоматически и незаметно для пользователя.

- Сигнал интернета, принимаемый роутером по кабелю или по сотовой сети и превращаемый в беспроводной сигнал Wi-Fi, слишком слаб. В такие моменты вы можете наблюдать, что ноутбук по-прежнему подключён к Wi-Fi, но интернет работать отказывается. Также слабый сигнал, передаваемый по кабелю, может стать причиной того, что беспроводное соединение роутера и ноутбука отключается автоматически.

- Роутер, через который вы производите выход в интернет, работает нестабильно, постоянно зависает, самопроизвольно перезагружается. В таком случае Wi-Fi в вашем ноутбуке автоматически отключается до повторного включения роутера, восстановления работы его программного обеспечения или до принудительной перезагрузки.

- В вашем ноутбуке установлен неподходящий или устаревший драйвер адаптера беспроводных сетей. Вследствие этого работа адаптера становится нестабильной, и он может самопроизвольно прерывать соединение или вовсе не находить доступные сети.

Здесь мы перечислили лишь самые распространённые проблемы, с которыми регулярно сталкиваются пользователи. Но при этом многие не знают, что делать дальше и как избавиться от проблем.

Что такое systemd-resolved

systemd-resolved — это сервис systemd для локального резолвинга DNS запросов. По сути это локальный мини DNS-сервер с поддержкой кеширования, DNSSEC и DNSOverTLS. При включенном кешировании он позволяет ускорить резолвинг DNS запросов, особенно при включенном DNSSEC.

Он полезен для уменьшения задержек резолвинга при использовании нестабильных интернет-провайдеров и при недолгих падениях DNS серверов (в пределах TTL DNS записей доменов, к которым идут запросы). Также не помешает на серверах, где идет много запросов на резолвинг имен (почтовые сервера, сервера мониторинга, сервера с большим количеством задач с запросом данных с удаленных источников).

Примечание 3 (настройка мс)

Яркие синие цвета в mc некоторым уже могли надоесть. Чтобы изменить цвета нужно закрыть mc (чтобы настройка не затёрлась самим мс ). Папка .mc создаётся в домашней директории вашего пользователя при первом запуске mc.

sed -i 's/^base_color=.*/base_color=normal=cyan,default::selected=black,cyan:directory=cyan,default:marked=brightgreen,default:errors=red,default:marked=yellow,default:executable=brightred,default:marked=brightgreen,default:link=grey,default:marked=brightgreen,default:device=brightmagenta,default:marked=brightgreen,default:menuhot=black,cyan:menusel=cyan,black:menuhotsel=gray,black:menu=black,cyan:helpnormal=cyan,black:editnormal=cyan,black:editbold=yellow,black:editmarked=cyan,black/; s/^confirm_delete=1*/confirm_delete=0/; s/^confirm_exit=1.*/confirm_exit=0/' /root/.mc/ini

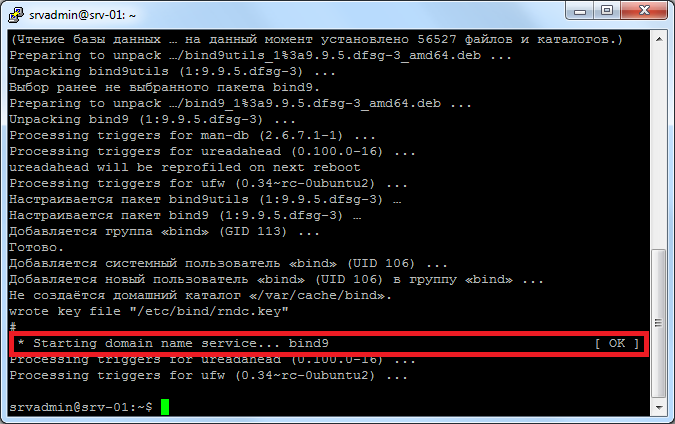

Установка и настройка DNS сервера Ubuntu

Для начала нужно установить самые последние обновления системы

sudo apt-get update

sudo apt-get upgrade

|

1 |

sudo apt-get update sudo apt-get upgrade |

После этого установим службу DNS сервера Bind9

sudo aptitude install bind9

| 1 | sudo aptitude install bind9 |

после установки службы, она автоматически запуститься

Следующим шагом, генерируем ключ для обновления DNS записей

dnssec-keygen -a HMAC-MD5 -b 128 -r /dev/urandom -n USER DHCP_UPDATER

| 1 | dnssec-keygen-aHMAC-MD5-b128-rdevurandom-nUSER DHCP_UPDATER |

выводим его на экран

cat Kdhcp_updater.*.private|grep Key

| 1 | cat Kdhcp_updater.*.private|grep Key |

на экране вы должны увидеть ключ, что то подобно этому:

Key: 4GD8OIb8pZk4vAueACAfUQ==

Настройка кеширующего DNS-клиента systemd-resolved в Debian GNU/Linux 9 (Stretch)

В составе systemd, используемой в конфигурации по умолчанию в Debian GNU/Linux 9 имеется отдельная служба, отвечающая за разрешение имён с возможностью кэширования результатов запросов с внешних DNS-серверов — systemd-resolved.

Поэтому, если нужно ускорить работу механизма разрешения имён, например с корпоративных DNS-серверов, нет необходимости устанавливать и настраивать специальные пакеты типа dnsmasq, а достаточно лишь выполнить настройку systemd-resolved.

В конфигурации по умолчанию данная служба не запущена:

# systemctl status systemd-resolved● systemd-resolved.service - Network Name Resolution

Loaded: loaded (/lib/systemd/system/systemd-resolved.service; disabled...)

Drop-In: /lib/systemd/system/systemd-resolved.service.d

└─resolvconf.conf

Active: inactive (dead)...

Установим модуль nss-resolve (библиотека libnss_resolve.so из пакета libnss-resolve) для механизма Name Service Switch (NSS), который будет вызывать службу systemd-resolved для разрешения имён:

# apt-get install libnss-resolve

В процессе установки в конфигурационном файле строка будет автоматически заменена на следующий вид:

- nsswitch.conf

-

... hosts: files resolve !UNAVAIL=return dns ...

Настроим конфигурационный файл , заполнив параметры секции , например следующим образом:

- resolved.conf

-

# This file is part of systemd. # # systemd is free software; you can redistribute it and/or modify it # under the terms of the GNU Lesser General Public License as published by # the Free Software Foundation; either version 2.1 of the License, or # (at your option) any later version. # # Entries in this file show the compile time defaults. # You can change settings by editing this file. # Defaults can be restored by simply deleting this file. # # See resolved.conf(5) for details Resolve DNS=10.1.0.9 10.2.0.8 #FallbackDNS=8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 Domains=my.holding.com LLMNR=no DNSSEC=no Cache=yes DNSStubListener=no

Для совместимости с приложениями, которые не используют библиотечные вызовы, а обращаются к DNS серверам напрямую, получая их из , создадим символическую ссылку на файл ,

контент которого автоматически генерируется исходя из настроек, заданных нами в :

# ln -svi /run/systemd/resolve/resolv.conf /etc/resolv.conf ln: replace '/etc/resolv.conf'? y '/etc/resolv.conf' -> '/run/systemd/resolve/resolv.conf'

Проверим линковку:

# ls -la /etc/resolv.conf lrwxrwxrwx 1 root root 32 Dec 11 16:22 /etc/resolv.conf -> /run/systemd/resolve/resolv.conf

Теперь осталось только включить автозагрузку службы и запустить её:

# systemctl enable systemd-resolved # systemctl restart systemd-resolved # systemctl status systemd-resolved

Дополнительные источники информации:

- man systemd-resolved.service

- HippoLab — Переходим на systemd-resolved

Проверено на следующих конфигурациях:

| Версия ОС |

|---|

| Debian GNU/Linux Stretch 9.3 |

Автор первичной редакции:Алексей Максимов

Время публикации: 27.12.2017 11:29

Configure DNS Server

The /etc/bind/ is the configuration directory of bind9, holds configuration files and zone lookup files. The global configuration file is /etc/bind/named.conf.

Create Zones

Let us begin by creating a forward zone for your domain.

You should not use the global configuration file for the local DNS zone rather you can use /etc/bind/named.conf.local file.

sudo nano /etc/bind/named.conf.local

Forward Zone

The following is the forward zone entry for the itzgeek.local domain in the named.conf.local file.

zone "itzgeek.local" IN { //Domain name

type master; //Primary DNS

file "/etc/bind/forward.itzgeek.local.db"; //Forward lookup file

allow-update { none; }; // Since this is the primary DNS, it should be none.

};

Reverse Zone

The following is for the reverse zone in the named.conf.local file.

zone "0.168.192.in-addr.arpa" IN { //Reverse lookup name, should match your network in reverse order

type master; // Primary DNS

file "/etc/bind/reverse.itzgeek.local.db"; //Reverse lookup file

allow-update { none; }; //Since this is the primary DNS, it should be none.

};

Create Zone lookup file

Once zones are created, you can go ahead and create zone data files for the forward zone and reverse zone.

Forward Zone

Copy the sample entries to zone file called forward.itzgeek.local.db for the forward zone under /etc/bind directory.

Record types in the zone file,

SOA – Start of Authority

NS – Name Server

A – A record

MX – Mail for Exchange

CN – Canonical Name

Domain names should end with a dot (.).

sudo cp /etc/bind/db.local /etc/bind/forward.itzgeek.local.db

Edit the zone.

sudo nano /etc/bind/forward.itzgeek.local.db

Update the content as shown below.

Whenever you change any records in the lookup file, make sure you update the serial number to some random number, higher than current.

;

; BIND data file for local loopback interface

;

$TTL 604800

@ IN SOA ns1.itzgeek.local. root.itzgeek.local. (

2 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

; Commentout below three lines

;@ IN NS localhost.

;@ IN A 127.0.0.1

;@ IN AAAA ::1

;Name Server Information

@ IN NS ns1.itzgeek.local.

;IP address of Name Server

ns1 IN A 192.168.0.10

;Mail Exchanger

itzgeek.local. IN MX 10 mail.itzgeek.local.

;A – Record HostName To Ip Address

www IN A 192.168.0.100

mail IN A 192.168.0.150

;CNAME record

ftp IN CNAME www.itgeek.local.

Reverse Zone

Copy the sample entries to zone file called reverse.itzgeek.local.db for the reverse zone under /etc/bind directory and create reverse pointers for the above forward zone records.

PTR – Pointer

SOA – Start of Authority

sudo cp /etc/bind/db.127 /etc/bind/reverse.itzgeek.local.db

Edit the reverse zone file.

sudo nano /etc/bind/reverse.itzgeek.local.db

Update the content as shown below.

Whenever you change any records in the lookup file, make sure you update the serial number to some random number, higher than current.

;

; BIND reverse data file for local loopback interface

;

$TTL 604800

@ IN SOA itzgeek.local. root.itzgeek.local. (

2 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

; Commentout below two lines

;@ IN NS localhost.

;1.0.0 IN PTR localhost.

;Name Server Information

@ IN NS ns1.itzgeek.local.

;Reverse lookup for Name Server

10 IN PTR ns1.itzgeek.local.

;PTR Record IP address to HostName

100 IN PTR www.itzgeek.local.

150 IN PTR mail.itzgeek.local.

Check BIND Configuration Syntax

Use named-checkconf command to check the syntax of named.conf* files for any errors.

sudo named-checkconf

Command will return to the shell if there are no errors.

Also, you can use named-checkzone to check the syntax errors in zone files.

Forward Zone

sudo named-checkzone itzgeek.local /etc/bind/forward.itzgeek.local.db

Output:

zone itzgeek.local/IN: loaded serial 2 OK

Reverse Zone

sudo named-checkzone 0.168.192.in-addr.arpa /etc/bind/reverse.itzgeek.local.db

Output:

zone 0.168.192.in-addr.arpa/IN: loaded serial 2 OK

Restart bind service.

sudo systemctl restart bind9

Check the status of the bind9 service.

sudo systemctl status bind9

Настройка DNS в Debian

Сперва мы ознакомимся с файлом /etc/resolv.conf. Это — это основной файл настройки библиотеки распознавателя имен DNS. Распознаватель — это библиотека на языке Cи, именно она обеспечивает доступ к DNS для программ в системе.

Его функции настроены на следующее:

- На проверку записей в файле /etc/hosts или на нескольких серверах DNS;

- На использование базы данных хостов NIS (Информационная служба сети);

В современных Linux-системах, которые используют systemd, локальные приложения получают доступ к DNS через демон system-resolved. По умолчанию эта служба имеет четыре различных режима и использует по умолчанию файл-заглушку. Его путь: /run/systemd/resolve/stub-resolv.conf.

В данном файле используется в качестве единственного DNS-сервера заглушка — 127.0.0.53, которая перенаправляет обращения к локальному DNS серверу, а он, в свою очередь уже получает информацию от других серверов в интернете. Надеюсь, вы поняли суть.

К сожалению, из-за того, что /etc/resolv.conf не прямо управляется службой systemd-resolved, а иногда с помощью использования initscripts или NetworkManager, любые пользовательские изменения НЕ будут сохранены. С учетом всех сложностей, описанных выше, я хочу поделиться с вами информацией о том, как настроить DNS на Debian в этом злополучном файле /etc/resolv.conf.

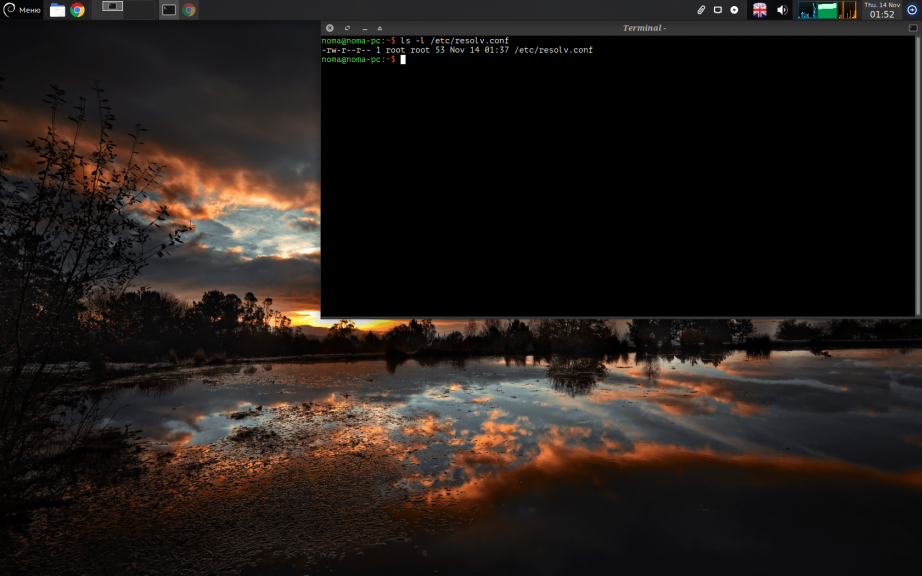

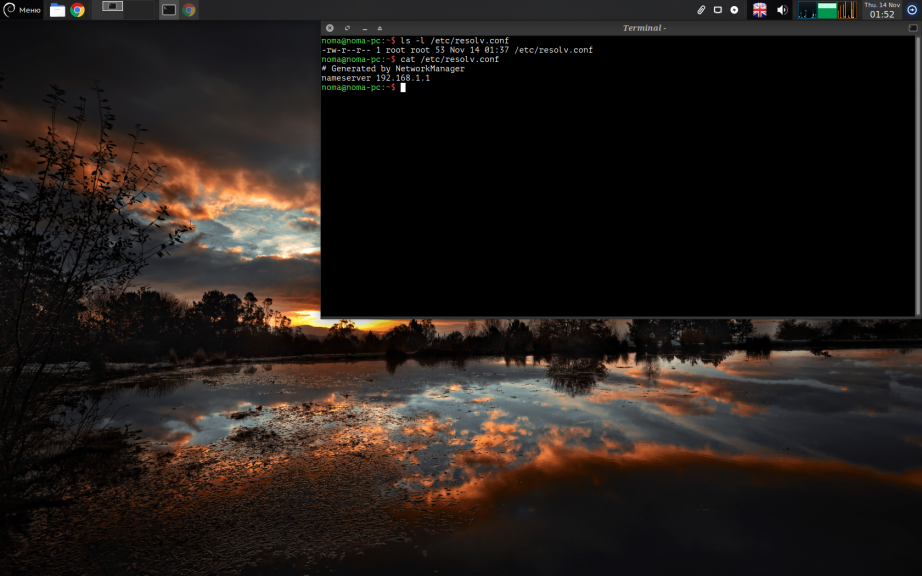

Шаг 1. Содержимое /etc/resolv.conf

Чтобы это сделать мы откроем терминал и напишем команду:

В нем мы видим имя сервера nameserver 192.168.1.1 и больше ничего. Это пока что, но мы к нему вернемся.

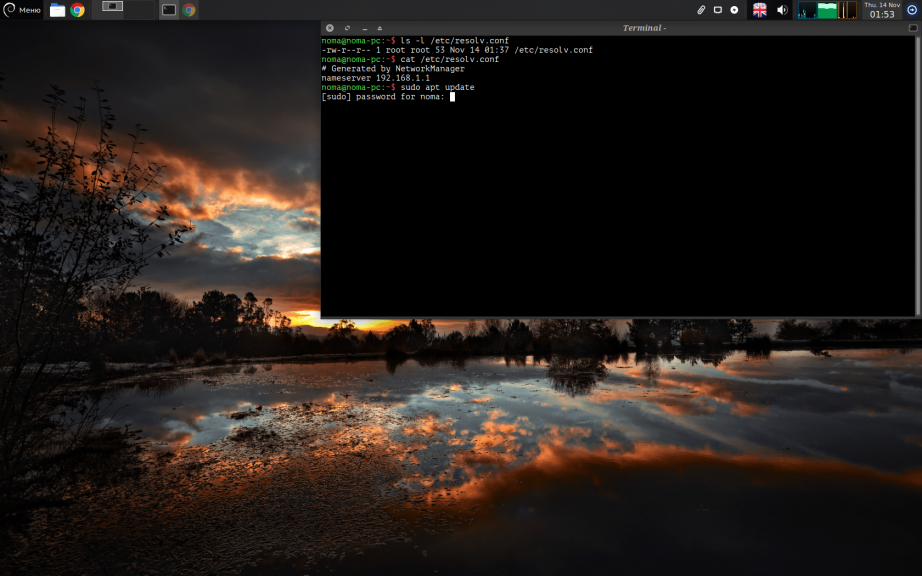

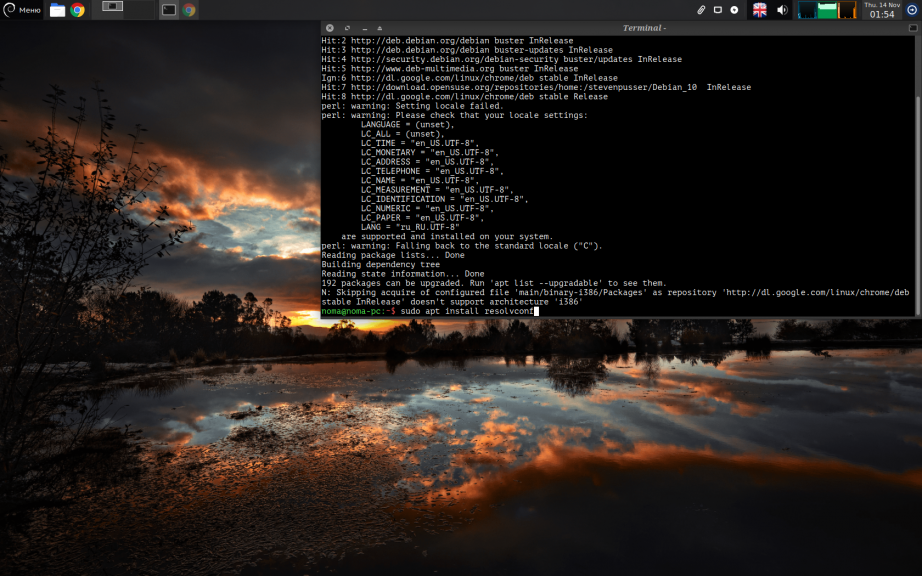

Шаг 2. Установка resolvconf

Обязательно обновим систему с помощью команды:

После обновления устанавливаем resolvconf. Для этого пишем команду:

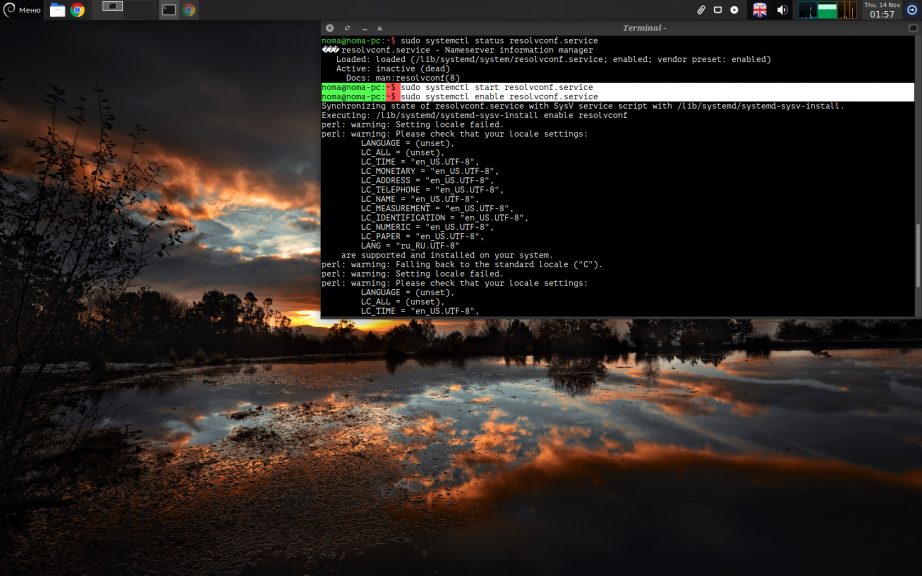

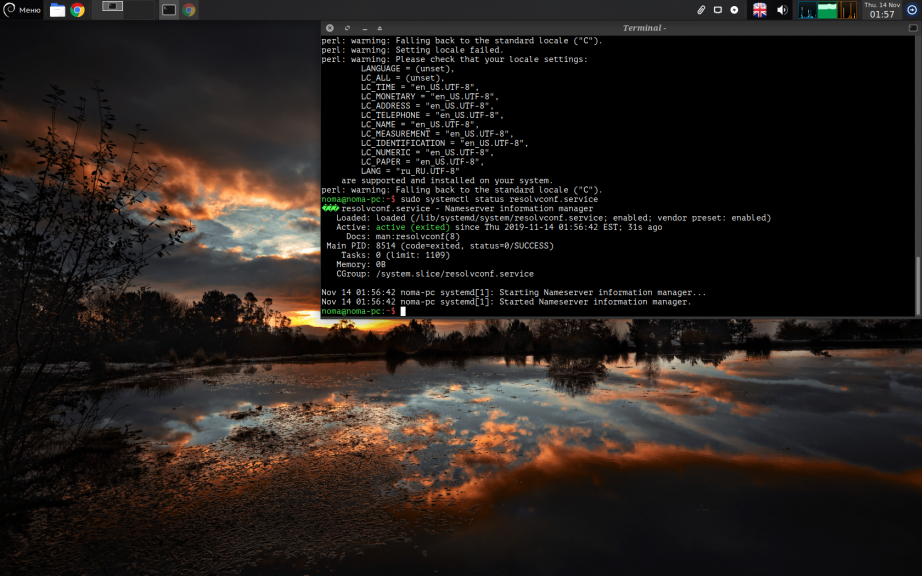

После установки система должна автоматически запустить службу resolvconf.service. Чтобы проверить так ли это вам надо будет использовать команду:

Здесь мы видим, что служба не запущена, но бывает, что триггер срабатывает автоматически. Так или иначе, нам надо запустить эту службу. Используем следующие команды:

Как вы поняли, с помощью sudo systemctl start resolvconf.service и sudo systemctl enable resolvconf.service мы запускаем службу, а sudo systemctl status resolvconf.service отобразит состояние активности этой службы.

Шаг 3. Настройка DNS

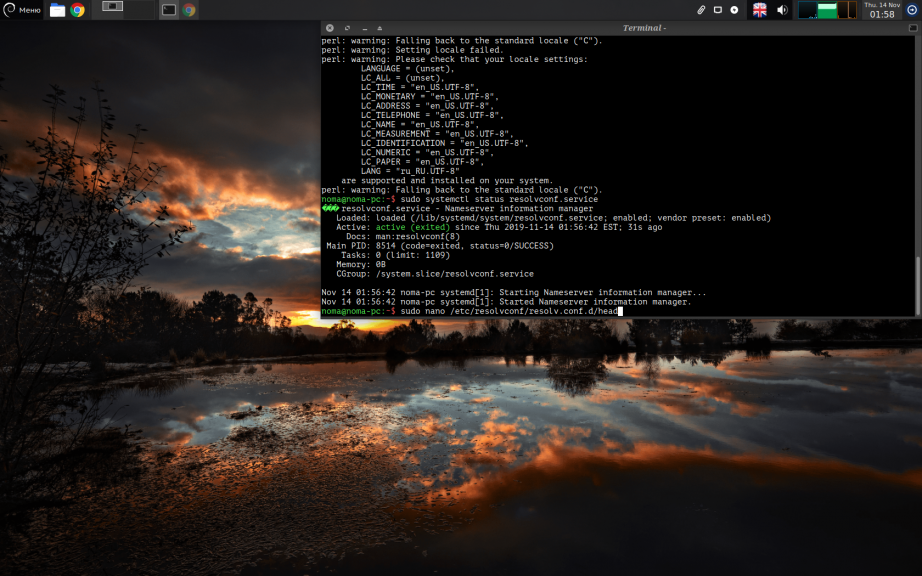

Теперь откройте файл /etc/resolvconf/resolv.conf.d/head. Делается это с помощью команды:

Прекрасно, следующим шагом будет внесение данных в этот файл. Вписываем в него следующие строки так, как это показано на скриншоте:

Сохраняем изменения с помощью ctrl+o -> Enter -> ctrl+x. Теперь надо перезагрузить систему, чтобы изменения пришли в действие.

Шаг 4. Проверяем файл /etc/resolv.conf

После перезагрузки снова открываем терминал и пишем команду для запуска службы (это вторичная мера, у меня, например, триггер сработал автоматически):

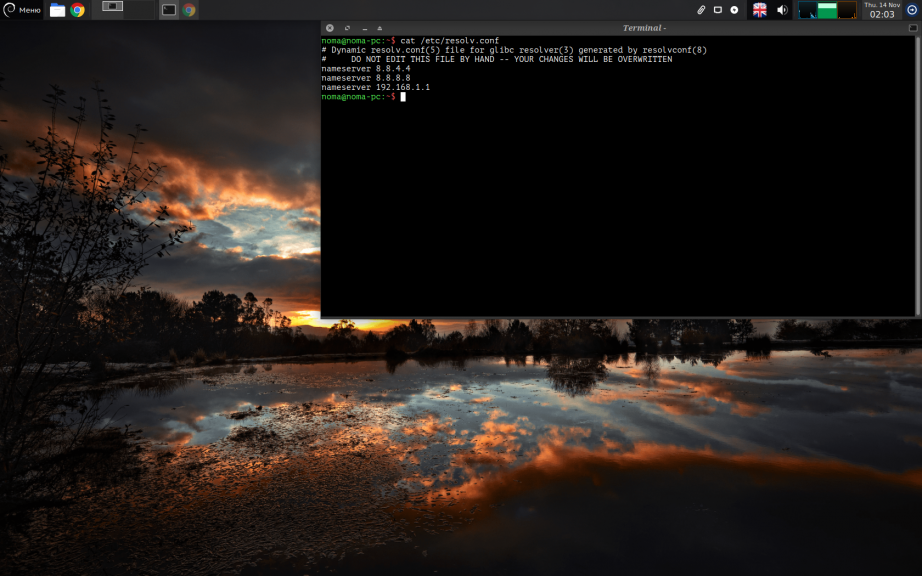

Видим, что служба запущена. Переходим в наш конфигурационный файл, который был описан в самом начале статьи. Используем команду:

На скриншоте отображены те самые данные, которые мы внесли в файл — nameserver 8.8.8.8 и nameserver 8.8.4.4 На этом все! Настройка DNS Debian завершена. Достаточно легко и просто, а главное, что все работает.

Шаг 2 — Настройка DNSControl

На этом шаге мы создадим требуемые директории конфигурации DNSControl и подключим их к нашему провайдеру DNS, чтобы начать вносить изменения в записи DNS в реальном времени.

Вначале нам нужно создать новую директорию для хранения конфигурации DNSControl и перейти в нее:

Примечание. В этом обучающем модуле мы рассматриваем начальную настройку DNSControl, но для использования в производственной среде рекомендуется хранить конфигурацию DNSControl в системе контроля версий (VCS), такой как Git. Это дает преимущества полного контроля версий, интеграции с CI/CD для тестирования, удобства откатов при развертывании и т. д.

Если вы планируете использовать DNSControl для записи файлов зоны BIND, вам также следует создать директорию :

Файлы зоны BIND представляют собой чистый стандартизированный метод сохранения зон и записей DNS в простом текстовом формате. Они первоначально использовались для программного обеспечения сервера BIND DNS, однако сейчас они широко используются в качестве стандартного метода хранения зон DNS. Файлы зоны BIND, предоставляемые DNSControl, очень полезны, если их нужно импортировать в персонализированный или собственный сервер DNS, а также для целей аудита.

Если вы хотите просто использовать DNSControl для передачи изменений DNS управляемому провайдеру, директория не потребуется.

Далее требуется настроить файл , что позволит DNSControl выполнить аутентификацию вашего провайдера DNS и внести изменения. Формат файла может немного отличаться в зависимости от используемого провайдера DNS. Ознакомьтесь со списком провайдеров в официальной документации DNSControl, чтобы найти конфигурацию для вашего провайдера.

Создайте файл в директории :

Добавьте в файл образец конфигурации для вашего провайдера DNS. Если вы используете DigitalOcean в качестве своего провайдера DNS, вы можете использовать следующее:

~/dnscontrol/creds.json

Этот файл сообщает DNSControl, к каким провайдерам DNS нужно подключаться.

Необходимо указать форму аутентификации для провайдера DNS. Обычно это ключ API или токен OAuth, однако для некоторых провайдеров требуется дополнительная информация, как описано в списке провайдеров в официальной документации DNSControl.

Предупреждение. Этот токен предоставляет доступ к учетной записи провайдера DNS, так что его следует защитить паролем. Также необходимо убедиться, что если вы используете систему контроля версий, файл с токеном исключен (например, с помощью ) или зашифрован.

Если в качестве провайдера DNS используется DigitalOcean, можно использовать требуемый токен OAuth в параметрах учетной записи DigitalOcean, сгенерированных при выполнении предварительных требований.

Если вы используете нескольких провайдеров DNS, например для разных доменных имен или делегированных зон DNS, вы можете определить их в том же самом файле .

Мы выполнили настройку первоначальных директорий конфигурации DNSControl и настроили файл так, чтобы DNSControl мог проходить аутентификацию у провайдера DNS и вносить изменения. Теперь мы создадим конфигурацию для наших зон DNS.

Network init script config

Into /etc/modules add line:

8021q

In /etc/network/interfaces to section iface add parameter:

vlan-raw-device eth0

The interface name should be the raw interface name (the same as specified by vlan-raw-device), then a dot, then the VLAN ID, for example eth0.100. It can instead be «vlan» then the VLAN ID, for example vlan100. In either case, the VLAN ID is on the end, and this is the only place that it is configured.

Note: If you name your VLAN interfaces ethX.YYY, then there is no need to specify the vlan-raw-device, as the raw device can be retrieved from the interface name.

Eg:

auto eth0.222

iface eth0.222 inet static

address 10.10.10.1/24

vlan-raw-device eth0

Установка утилит mc, htop, iftop

Следующим шагом я настраиваю некоторые полезные утилиты, которыми регулярно пользуюсь в повседневной работе. Первая из них это всем известный двухпанельный файловый менеджер Midnight Commander. Установим mc на наш сервер:

# apt install mc

И сразу же для него включаю подсветку синтаксиса всех файлов, которые не обозначены явно в файле /usr/share/mc/syntax/Syntax синтаксисом для sh и bash скриптов. Этот универсальный синтаксис нормально подходит для конфигурационных файлов, с которыми чаще всего приходится работать на сервере. Перезаписываем файл unknown.syntax. Именно этот шаблон будет применяться к .conf и .cf файлам, так как к ним явно не привязано никакого синтаксиса.

# cp /usr/share/mc/syntax/sh.syntax /usr/share/mc/syntax/unknown.syntax

Я сразу же ставлю редактором по-умолчанию mcedit. Для этого просто выбираю его из меню при первом редактировании какого-нибудь файла. Если у вас такое меню не появляется, можете вызвать его сами и выбрать необходимый редактор по-умолчанию:

# select-editor Select an editor. To change later, run 'select-editor'. 1. /bin/nano <---- easiest 2. /usr/bin/mcedit 3. /usr/bin/vim.tiny Choose 1-3 : 2

Так же я рекомендую очень удобный диспетчер задач — htop. Мне он помог, к примеру, решить проблему Взлома сервера CentOS. Ставим его на сервер:

# apt install htop

Полезной утилитой, позволяющей смотреть сетевую загрузку в режиме реального времени, является iftop. Очень рекомендую. Более простого и удобного инструмента мне не попадалось, хотя я много перепробовал подобных вещей. Устанавливаем iftop на сервер:

# apt install iftop