Справочники

Этот параметр политики определяет поведение режима утверждения администратора для встроенной учетной записи администратора.

Когда включен режим утверждения администратора, учетная запись местного администратора функционирует как стандартная учетная запись пользователя, но она имеет возможность повысить привилегии без входа в систему с помощью другой учетной записи. В этом режиме любая операция, требуемая повышения привилегий, отображает подсказку, позволяющую администратору разрешить или запретить высоту привилегии. Если режим утверждения администратора не включен, встроенная учетная запись администратора запускает все приложения по умолчанию с полными административными привилегиями. По умолчанию режим утверждения администратора настроен на отключение.

Примечание

Если компьютер обновлен из предыдущей версии операционной системы Windows, а учетная запись администратора является единственной учетной записью на компьютере, встроенная учетная запись администратора остается включенной, и этот параметр также включен.

Возможные значения

-

Включено

Встроенная учетная запись администратора входит в режим утверждения администратора так, чтобы любая операция, требуемая для повышения привилегий, отображала запрос, который предоставляет администратору возможность разрешить или запретить повышение привилегии.

-

Отключено

Если режим утверждения администратора не включен, встроенная учетная запись администратора запускает все приложения по умолчанию с полными административными привилегиями

Рекомендации

Рекомендуется не включить встроенную учетную запись администратора на клиентский компьютер, а использовать стандартную учетную запись пользователя и управление учетной записью пользователя (UAC). Если вы хотите включить встроенную учетную запись администратора для выполнения административных задач, в целях безопасности также следует включить режим утверждения администратора. См. отчет UAC-Admin-Approval-Mode-for-the-Built-in-Administrator-account

Чтобы включить режим утверждения администратора, необходимо также настроить параметр локальной политики безопасности: Управление учетной записью пользователя: поведение запроса на повышение для администраторов в режиме утверждения администратора, чтобы получить согласие на безопасном рабочем столе, а затем нажмите кнопку ОК. ****

Примечание

После включения режима утверждения администратора, чтобы активировать параметр, необходимо сначала войти и выйти. Кроме того, вы можете выполнять gpupdate /force из команды с повышенным запросом.

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Отключено |

| Dc Effective Default Параметры | Отключено |

| Действующие параметры по умолчанию для рядового сервера | Отключено |

| Действующие параметры по умолчанию для клиентского компьютера | Отключено |

Как изменить права пользователя на Windows 10

Существуют различные программы и утилиты, которые позволяют изменить права пользователя. Но, мы не будем прибегать к сторонним помощникам, а воспользуемся стандартными способами, так как это легче, удобнее и безопаснее.

Способ №1. Использование утилиты «Учетные записи пользователей»

Пожалуй, самый популярный и стандартный способ для всех пользователей. Почему для всех пользователей? Потому что простой в выполнении и не требует от пользователей набора команд.

Откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Все приложения».

После этого отыщите и разверните папку «Служебные — Windows», а затем нажмите на утилиту «Панель управления».

В окне панели управления, укажите в разделе «Просмотр» — «Категория», после чего кликните по надписи «Изменение типа учетной записи».

Теперь кликните по учетной записи для которой необходимо изменить права.

В новом окне нажмите на кнопку «Изменение типа учетной записи».

После этого укажите маркер на «Администратор» и нажмите на кнопку «Изменение типа учетной записи». Если в вашем случае необходимо снять права администратора с учетной записи, то укажите маркер на «Стандартная».

В результате этого, вы увидите, что в описании к учетной записи появилась группа «Администратор». Это свидетельствует о наличии прав администратора.

Способ №2. Через функцию «Параметры системы»

Данный способ также является популярным, как в случае с первым способ. Тем не менее, здесь необходимо прибегнуть к более сложным манипуляциям.

Откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Параметры». Для быстрого вызова окна «Параметры», воспользуйтесь сочетанием клавиш Windows +I.

В новом окне кликните по разделу «Учетные записи».

Теперь перейдите на вкладку «Семья и другие пользователи».

Кликните по учетной записи пользователя для которой вы хотите изменить права. Появится всплывающее меню, нажмите на кнопку «Изменить тип учетной записи».

В новом окне, укажите «Администратор», а затем нажмите на кнопку «OK». Если вы хотите снять полномочия администратора с учетной записи, то выберите «Стандартный пользователь».

В результате этих действий, вы сможете заметить надпись «Администратор» возле учетной записи. Это означает, что теперь учетная запись имеет права администратора.

Способ №3. При помощи командной строки (cmd)

Этот способ гораздо сложнее, по сравнению с предыдущими. Если вы новичок и не имеет опыта работы с командной строкой, то воспользуйтесь более простыми способами, которые описаны выше.

Запустите командную строку от имени администратора, для этого откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Все приложения».

После этого отыщите и разверните папку «Служебные — Windows», а затем нажмите правой кнопкой мыши на утилиту «Командная строка». Во всплывающем меню выберите пункт «Запуск от имени администратора».

- В командной строке вам необходимо ввести команду, которая позволяет добавить пользователя в группу администраторов.

- Для русскоязычных Windows — net localgroup Администраторы Имя пользователя /add

- Для англоязычных Windows — net localgroup Administrators Имя пользователя /add

После набора команды, нажмите на кнопку Enter. В результате этого вы увидите уведомление о том, что команда выполнена успешно. На этом закрывайте командную строку.

Способ №4. Использование оснастки «Локальные пользователи и группы»

Благодаря этому способу, вы можете легко управлять группами прав для всех учетных записей Windows. Несомненно, данный способ требует определенных навыков и знаний, но если прислушиваться к инструкциям ниже, то справиться даже новичок.

Запустите командную строку, для этого нажмите на сочетание клавиш Windows +R. В окне командной строки введите команду lusrmgr.msc и нажмите на кнопку «OK».

В окне «Локальные пользователи и группы» кликните по папке «Пользователи».

Теперь нажмите правой кнопкой мыши по учетной записи для которой необходимо изменить права. Во всплывающем меню нажмите на кнопку «Свойства».

В окне свойств, перейдите на вкладку «Членство в группах», а затем нажмите на кнопку «Добавить…».

В окне групп, впишите «Администраторы», либо «Adminstrators» (в некоторых случаях), а затем нажмите на кнопку «OK».

После этого нажмите на группу «Пользователи», а затем кликните по кнопке «Удалить».

Теперь учетная запись имеет полноценные права администратора. Для сохранения всех изменений, нажмите на кнопку «Применить» и «OK».

Ну что же, сегодня мы рассмотрели разные способы, которые позволяют изменить учетную запись на Windows 10. Надеемся, что один из способов помог вам в этом не простом деле!

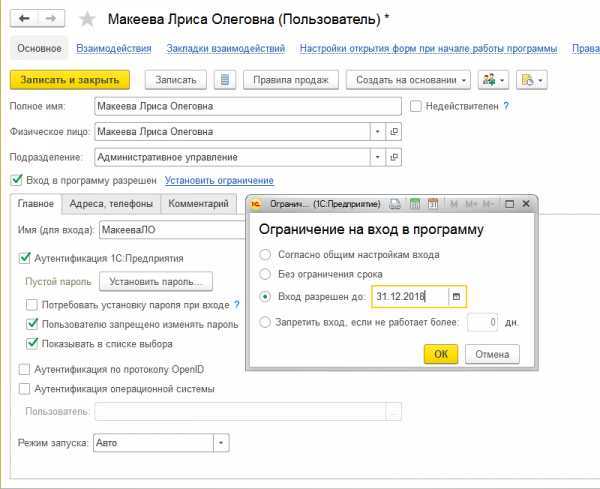

Права пользователя в 1С

Скажем несколько слов о правах пользователей. Что означает ограничение прав доступа? В разрезе программных продуктов 1С, это запрет на совершение действий с какими-либо файлами и объектами. Например, можно закрыть пользователю доступ для изменения документа, копирования и даже просмотра. Соответственно, расширить права доступа означает дать разрешение на просмотр, изменение документа, копирование, сохранение и т.д.

При правильной настройке 1С система всегда ответит пользователю, если ему нельзя совершить то или иное действие с объектом: «у вас недостаточно прав для редактирования».

Как стать сисадмином

Еще 20 лет назад большинство системных администраторов были самоучками. Сейчас же специалистам необходимо высшее и дополнительное образование. В теории можно найти вакантное место и без него, но тогда о повышении можно забыть.

Высшее образование нужно техническое. Оно не столько необходимо руководству, сколько поможет специалистам разобраться с основами алгоритмического мышления, инженерии, электроники и т. д.

В крупных компаниях могут потребовать сертификаты Cisco – документы о подтверждении профессионализма в области информационных технологий. Даже если возможные работодатели и не требуют эти сертификаты, документы смогут возвысить соискателя среди конкурентов.

Также можно получить и другие сертификаты. Например, по сетям, операционным системам или компьютерной безопасности.

Есть еще один вариант обучения – это онлайн-курсы системного администратора. На блоге iklife.ru вы найдете весь список, а вот некоторые из программ:

- Системный администратор

- Старт в DevOps: системное администрирование для начинающих

- Системный администратор

- Онлайн-курс системного администратора

- Системный администратор

Но даже после обучения необходимо и дальше продолжать развиваться. Эта профессия не потерпит игнорирования новшеств и пренебрежения самообучением. Только непрерывное изучение новых материалов, технологий и оборудования позволит остаться специалисту профессионалам.

Также не стоит забывать и о книгах для системных администраторов. Например, “Компьютерные сети” и “Современные операционные системы” Эндрю Таненбаума или “UNIX. Программное окружение” Роба Пайка и Брайана Кернигана.

Три инструмента для работы с блокировками учетных записей Active Directory

Программные средства Account Lockout Status

- EventCombMT.exe собирает и фильтрует события из журналов событий контроллеров домена. Этот инструмент имеет встроенный поиск блокировок учетных записей. Он собирает идентификаторы событий, связанных с определенными блокировками учетных записей, в отдельном текстовом файле, который затем можно экспортировать.

- LockoutStatus.exe проверяет все контроллеры домена в домене и сообщает вам, когда в последний раз была заблокирована целевая учетная запись и с какого контроллера домена. Кроме того, этот инструмент дает информацию о текущем статусе заблокированной учетной записи и количестве попыток ввода неверного пароля.

- Ведение журнала Netlogon используется для отслеживания событий Netlogon и NT LAN Manager (NTLM). Включение регистрации событий в журнале Netlogon на всех контроллерах домена — это эффективный способ изолировать заблокированную учетную запись и увидеть причину блокировки. Для анализа журналов Netlogon используется NLParse.exe, который является одним из инструментов блокировки учетной записи.

- Acctinfo предоставляет дополнительные свойства в ADUC (пользователи и компьютеры Active Directory), например lastLogon (последний вход) и Password Expires (истечение пароля). В частности, с этой надстройкой вы получите дополнительную вкладку в ADUC, которая называется «Дополнительная информация об учетной записи». Она помогает определять и устранять проблемы с блокировкой учетных записей, а также изменять пароль пользователя на контроллере домена на сайте этого пользователя.

PowerShell

- Это можно сделать с помощью командлета Get-EventLog и следующей команды:

- Либо вы можете использовать функцию Get-UserLockoutStatus для устранения проблем с постоянной блокировкой учетных записей. Функция ищет на всех контроллерах домена такую информацию о пользователях, как статус блокировки учетной записи, количество вводов неверных паролей, время последнего ввода неверного пароля и время, когда последний раз устанавливался пароль.

Кто это?

- Эникей — начинающий системный администратор, который выполняет базовые функции по настройке оборудования и программного обеспечения. Обычно помощник старшего сисадмина или админ в небольшой неайтишной компании, который закрывает текущие инциденты.

- Системный администратор (он же труъ админ) — специалист широкого профиля, который отвечает за стабильное и безотказное функционирование ИТ-инфраструктуры, осуществляет мониторинг, проводит инвентаризацию, отвечает за безопасность пользователей, занимается сетями и т.д. Это многорукий и многоголовый бог ИТ-инфраструктуры, который берёт на себя обязанности по обеспечению всей ИТ-жизнедеятельности компании. Встречается практически в любых компаниях.

- Системный архитектор-инженер — специалист, проектирующий ИТ-инфраструктуру и архитектуру сети в крупных корпорациях.

- Сетевой администратор — специалист, который занимается настройкой и развитием физических и логических сетей в компании, а также управлением системами биллинга, учёта и контроля трафика. Востребован в ЦОДах, телекоме, банках, корпорациях.

- Инженер информационной безопасности — специалист, который обеспечивает безопасность ИТ-инфраструктуры на всех уровнях. Востребован в компаниях, чувствительных к атакам и проникновению в сеть (а это и финтех, и банки, и промышленность, и проч.).

Что такое UAC?

UAC — это функция безопасности в Windows 10, которая предотвращает несанкционированные или непреднамеренные изменения в операционной системе. Эта функция впервые была частью системы безопасности Windows Vista и с тех пор улучшалась с каждой новой версией Windows.

Такие изменения могут быть инициированы пользователями, вирусами, вредоносными программами или приложениями. Но если администратор не одобрит изменения, они не будут выполнены.

Среди изменений, требующих прав администратора, можно отметить:

- Запуск задачи Планировщик

- Внесение изменений в настройки UAC

- Конфигурации Центра обновления Windows

- Добавление или удаление учетных записей пользователей

- Изменение общесистемных файлов или настроек в Program File или папках Windows

- Просмотр или изменение файлов или папок других пользователей

- Запуск приложений от имени администратора

- Установка или удаление приложений и драйверов

- Изменение настроек брандмауэра Windows или системной даты и времени

- Настройка семейной безопасности или родительского контроля

- Изменение типа учетной записи пользователя

Каждый раз, когда вы запускаете настольное приложение, требующее прав администратора, UAC всплывает. Вы также увидите это, когда захотите изменить важные системные настройки, требующие одобрения администратора.

Любые пользователи в вашей сети могут входить в свои компьютеры, используя стандартную учетную запись пользователя, но любые запускаемые ими процессы будут выполняться с использованием прав доступа, предоставленных стандартному пользователю.

Например, любые приложения, запущенные с помощью Windows Explorer, будут работать с разрешениями уровня стандартного пользователя. Сюда входят приложения, входящие в состав самой Windows 10.

Для устаревших приложений, которые не разработаны с учетом требований безопасности, для успешной работы часто требуются дополнительные разрешения. Дополнительные разрешения требуются для таких действий, как установка нового программного обеспечения и изменение конфигурации брандмауэра Windows, поскольку для этого требуются разрешения уровня учетной записи администратора.

Если вам нужно запустить приложение, для которого требуются права пользователя, превышающие стандартную учетную запись, вы можете восстановить больше групп пользователей для токена, чтобы управлять приложениями, которые вносят изменения на уровне системы в ваши компьютеры или устройства.

Для семей есть возможность создать отдельную дочернюю учетную запись с различными ограничениями и встроенными функциями родительского контроля и мониторинга. Узнайте больше в нашей учетной записи Microsoft Family и о том, как добавить члена семьи в руководства по учетной записи Microsoft.

Уровни ползунка UAC в Windows 10 и что они означают

В Windows Vista было всего два варианта UAC: Вкл. или Выкл. Однако в Windows 10 есть четыре уровня UAC на выбор:

- Always Notify : уведомляет вас перед тем, как пользователи и приложения вносят изменения, требующие права администратора. Он также приостанавливает выполнение других задач, пока вы не ответите, и рекомендуется, если вы часто посещаете незнакомые веб-сайты или устанавливаете новое программное обеспечение.

- Уведомлять меня, только когда программы/приложения пытаются внести изменения в мои компьютер : уведомляет вас, когда программы пытаются внести изменения в ваш компьютер или установить программное обеспечение. Этот уровень также приостанавливает выполнение других задач до тех пор, пока вы не ответите, но не будет уведомлять вас, когда вы вносите изменения в настройки Windows.

- Уведомлять меня только тогда, когда программы/приложения пытаются внести изменения в мой компьютер (не затемнять мой рабочий стол) : уведомляет вас, когда программа пытается внести изменения или установить программное обеспечение на ваш компьютер. Он не уведомляет вас, когда вы вносите изменения в настройки Windows, и не приостанавливает выполнение задач, пока вы не ответите. Выберите этот уровень, только если требуется много времени, чтобы затемнить рабочий стол вашего компьютера.

- Никогда не уведомлять : не уведомляет вас, когда программа пытается внести изменения, установить программное обеспечение , или при изменении настроек Windows. Этот параметр не рекомендуется, особенно если у вас нет хорошего пакета безопасности, так как вирусам и вредоносным программам гораздо проще заразить ваш компьютер, если UAC выключен.

Дополнительные сведения

Наши последние рекомендации по безопасности отвечают на эти проблемы, Windows для блокировки удаленных логотипов локальными учетной записью. Windows 8.1 и Windows Server 2012 R2 представили следующие идентификаторы безопасности (SID):

-

S-1-5-113: учетная запись NT AUTHORITY\Local

-

S-1-5-114: учетная запись NT AUTHORITY\Local и член группы администраторов

Эти SID также определяются в Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012 после установки обновления Microsoft Security Advisory: Update to improve credentials protection and management: May 13, 2014.

Первый SID добавляется к маркеру доступа пользователей во время логона, если учетная запись пользователя, которая проходит проверку подлинности, является локальной учетной записью. Второй SID также добавляется в маркер, если локализованная учетная запись входит в встроенную группу администраторов.

Эти СИД могут предоставить доступ или запретить доступ ко всем локальным учетным записям или ко всем административным локальным учетным записям. Например, эти СИИ можно использовать в группах «Назначение прав пользователей», чтобы «Запретить доступ к этому компьютеру из сети» и «Запретить вход через удаленные службы настольных компьютеров». Это рекомендуемая практика в наших последних руководствах по безопасности. Чтобы добиться такого же эффекта до определения этих новых СИД, необходимо явно назвать каждую локализованную учетную запись, которую необходимо ограничить.

В первоначальном выпуске руководства Windows 8.1 и Windows Server 2012 R2 мы отказано в сетевом и удаленном логотипе настольного компьютера в локальной учетной записи (S-1-5-113) для всех конфигураций клиентов Windows и сервера. Это блокирует удаленный доступ ко всем локальным учетным записям.

Мы снова обнаружили, что кластеризация неудачных процессов зависит от локальной учетной записи (CLIUSR) для управления кластерными узлами, а блокировка доступа к сетевым логотипам приводит к сбойным службам кластерных служб. Поскольку учетная запись CLIUSR не является членом группы администраторов, замена S-1-5-113 на S-1-5-114 в параметре «Отказ в доступе к этому компьютеру из сети» позволяет кластерным службам работать правильно. Он делает это, обеспечивая при этом защиту от атак типа «передать хаш», отказывая в логосе сети в административных локальных учетных записях.

Хотя мы могли бы сохранить руководство без изменений и добавить сноску «специальный случай» для сценариев кластера отказов, вместо этого мы решили упростить развертывание и изменить базовый Windows Server 2012 R2 Member Server, как указано в следующей таблице.

| Путь политики | |

|---|---|

| Имя политики | Отказ в доступе к этому компьютеру из сети |

| Исходное значение | Гости, локализованная учетная запись* |

| Новое значение | Гости, учетная запись и члены группы Администраторы* |

В этом руководстве также рекомендуется добавить к этим ограничениям администраторов доменов (DA) и Enterprise администраторов (EA). Исключением являются контроллеры доменов и выделенные рабочие станции администрирования. Da и EA являются доменными и не могут быть указаны в общих базовых объектах групповой политики (GPO).

Примечание

-

Это изменение применимо только к базовой линии Member Server. Ограничение на логотип удаленного рабочего стола не меняется. Организации по-прежнему могут принимать решения об отказе в доступе к учетной записи Локальной сети для незавершенных серверов.

-

Ограничения для локальных учетных записей предназначены для систем, присоединив к домену Active Directory. Не присоединився, устройства Windows не могут проверить подлинность учетных записей домена. Поэтому, если применить ограничения к удаленному использованию локальных учетных записей на этих устройствах, вы сможете войти только на консоли.

Как личный кабинет упрощает жизнь сотрудникам

Единое место работы

Если у вас есть приятное удобное знакомое место, это упрощаем вам работу. Если ваша работа подразумевает работу с кучей различных сервисов, это напрягает своим разнообразием и необходимостью разбираться с каждым интерфейсом отдельно.

Все под рукой, никаких фокусов от системы. Все основные действия выполняются в едином месте в едином стиле.

Формы с подсказками и защитой от ошибок

Формы могут быть очень неудобными. Непонятные ошибки, большое количество полей, неясно как заполнять.

Если ваши формы спроектированы с учетом возможных проблем пользователя, он скорее всего этого не заметит. Хорошая форма — как судья в футболе. Его не замечают, пока она не начинает чудить.

Также хорошие формы помогут ускорить ввод данных, например, подсказывая данные для ввода, приводя кликабельные примеры ввода и типовые ответы.

Объединение мелких действий в одно

В нашей прошлой системе я делал кучу разрозненных действий при инициализации нового проекта: создавал контрагента, создавал проект, создавал договор, создавал этап, прописывал в этапе элементы сметы, создавал дополнительное соглашение на этап и создавал счет. Куча отдельных действий.

Сейчас мы используем всего 1 форму для создания всех этих объектов. Мы делаем 1 действие, а под капотом выполняется сразу несколько действий.

Помните, как раньше мы обменивались фильмами? Разбирали системный блок, подключали напрямую HDD к другому компьютеру. Новый способ получения видео позволил людям забыть про все эти прошлые сложности.

Напоминания

Система может давать пользователю нужную информацию в нужное время. Это зависит от бизнес-логики приложения, и требует тонкой итеративной настройки.

Если данных по уведомлениям будет слишком много, то пользователь просто забьет на ваши уведомления

Важно не переборщить с этим

Мы живем в мире постоянного отвлечения. Все пытаются нас зацепить своим информационным шумом. Ваша система должна быть источником только важных уведомлений, которые дают пользу вашим сотрудникам. В этом случае они несознательно будут воспринимать уведомления системы как важные.

Работа из дома и с любого ПК

Работать в системе можно с любого места. Нужен просто интернет и телефон/планшет/ноутбук.

Это уменьшает риск возможных простоев, ведь работу можно сделать и из дома практически в любое время.

Также вам не нужны данные, которые остались на вашем рабочем компьютере — все данные лежат в системе, вы с телефона можете их получить, обработать информацию и произвести необходимые действия через личный кабинет в системе.

Показатели своей работы, игрофикация

Каждый человек хочет ощущать свою значимость.

Давая сотруднику панель показателей, он может следить за их изменением и пытаться влиять на их динамику. Это вызывает дополнительный игровой азарт, который может положительно сказаться на рабочих процессах.

В некоторых случаях можно делать соревнования между людьми. Главное, чтобы это не приобрело характер жесткой конкуренции, когда взаимопомощь и хорошие отношения пропадают, а на смену приходят зависть, личная гордость, трения.

Уменьшение необходимости спрашивать что-то у других

Когда вы кого-то спрашиваете, вы его отвлекаете от работы. При этом частота вопросов не имеет значения — каждый вопрос надо решать.

Сотруднику будет удобно, если большинство типовых вопросов можно решать через информационную систему, а по соседям.

Все зависит от человека, но в общем случае для бизнеса выгодно снижать количество лишних взаимодействий между людьми.

4.1. Функциональные опции.

К системе управления доступом иногда относят механизм функциональных опций. Это не совсем верно, так как функциональные опции никак не влияют на доступ к данным. Это исключительно интерфейсный механизм, предназначенный для упрощения интерфейса для пользователя. Он появился в платформе 8.2 как результат усложнения функционала конфигураций. Функциональные опции предназначены для скрытия из интерфейса функционала, не используемого в данной конкретной компании или данным конкретным пользователем. Механизм влияет только на отображение данных. Из интерфейса исчезают команды, а на формах скрываются реквизиты, отключенные функциональными опциями. При этом у пользователя остается доступ ко всем этим командам и реквизитам. Он может без каких-либо проблем работать со скрытыми данными программно при помощи обработок.

Подробнее о работе с функциональными опциями можно почитать на ИТС

Что такое личный кабинет на сайте для сотрудников

Это рабочее место сотрудника

Павел приходит на работу, включает компьютер, заходит на портал, вводит логин и пароль. Что он видит?

Он видит статистические данные за предыдущий день, текущие задачи, открытые заказы. Он видит только то, что ему положено видеть. Он может делать с заказами только то, что предопределено для него бизнес-логикой приложения. Эту бизнес-логику закладываете вы сами на этапе создания системы.

Если работа сотрудника связана с обработкой информации, то он может работать в пределах системы 90% времени. Все равно есть звонки, встречи и т.д., которые зачастую удобнее проводить старыми удобными средствами.

Практически любую деятельность бизнеса можно свести к обработке неких заявок, именно их циркуляция в системе и является центральной в системе личных кабинетов. Каждый сотрудник выполняет просто свою роль в процессе обработки неких заявок.

Каждый сотрудник наделен определенными ролями. Директор, менеджер, оператор, кассир, водитель. Роль определяет возможности человека в системе. Человек может совмещать несколько ролей.

Сотрудник в системе имеет свой интерфейс личного кабинета, который определяется его ролями. Это упрощает для него понимание системы — нет ничего лишнего, что не связано с его обязанностями.

Личный кабинет задает способ работы и границы для участников системы

Роли пользователя задают некую лыжню для пользователя — он может делать только те действия, которые мы предусмотрели для его роли.

Личный кабинет с жесткими рамками дает возможность двигаться сотрудникам строго по процессам. Жесткость правил зависит от бизнес-логики, которую вы заложили в систему.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Некоторые вредоносные программы могут попытаться установить себя после получения разрешения на запуск, например, вредоносного программного обеспечения с доверенным оболочкой приложения. Пользователь может разрешить запуск программы, так как ей доверяют. Затем пользователю предложено установить неизвестный компонент. Эта политика предоставляет еще один способ ловушки программного обеспечения, прежде чем он может нанести ущерб.

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении через групповую политику.

Групповая политика

Этот параметр политики можно настроить с помощью консоли управления групповой политикой (GPMC), которая будет распространяться через объекты групповой политики (GPOs). Если эта политика не содержится в распределенной GPO, эту политику можно настроить на локальном компьютере с помощью привязки к локальной политике безопасности.

Создание пользователей на основании шаблонов

Обычно в организациях существует множество подразделений или отделов, в которые входят ваши пользователи. В этих подразделениях пользователи обладают схожими свойствами (например, название отдела, должности, номер кабинета и пр.). Для наиболее эффективного управления учетными записями пользователей из одного подразделения, например, используя групповые политики, целесообразно их создавать внутри домена в специальных подразделениях (иначе говоря, контейнерах) на основании шаблонов. Шаблоном учетной записи называется учетная запись, впервые появившаяся еще во времена операционных систем Windows NT, в которой заранее заполнены общие для всех создаваемых пользователей атрибуты. Для того чтобы создать шаблон учетной записи пользователя, выполните следующие действия:

- Откройте оснастку «Active Directory – пользователи и компьютеры» и создайте стандартную учетную запись пользователя. При создании такой учетной записи желательно чтобы в списке пользователей в подразделении имя данной записи выделялось из общего списка, и всегда было расположено на видном месте. Например, чтобы такая учетная запись всегда находилось первой, задайте для создаваемого шаблона имя с нижними подчеркиваниями, например, _Маркетинг_. Также, на странице ввода пароля установите флажок «Отключить учетную запись». Так как эта запись будет использоваться только в качестве шаблона, она должна быть отключена;

- В области сведений оснастки выберите созданную вами учетную запись (значок объекта данной учетной записи будет содержать стрелку, направленную вниз, что означает, что данная учетная запись отключена), нажмите на ней правой кнопкой мыши и из контекстного меню выберите команду «Свойства»;

Рис. 4. Свойства учетной записи пользователя

Для того чтобы некоторые атрибуты продублировались в свойствах учетных записей пользователей, которые в последствии будут создаваться на основании вашего шаблона, нужно заполнить необходимые для вас поля в свойствах шаблона учетной записи. Вкладки, которые чаще всего используются при редактировании свойств учетных записей, предоставлены ниже:

- Общие. Данная вкладка предназначена для заполнения индивидуальных пользовательских атрибутов. К этим атрибутам относятся имя пользователя и его фамилия, краткое описания для учетной записи, контактный телефон пользователя, номер комнаты, его электронный ящик, а также веб-сайт. Ввиду того, что данная информация является индивидуальной для каждого отдельного пользователя, данные заполненные на этой вкладке не копируются;

- Адрес. На текущей вкладке вы можете заполнить почтовый ящик, город, область, почтовый индекс и страну, где проживают пользователи, которые будут созданы на основании данного шаблона. Так как у каждого пользователя названия улиц обычно не совпадают, данные из этого поля не подлежат копированию;

- Учетная запись. В этой вкладке вы можете указать точно время входа пользователя, компьютеры, на которые смогут заходить пользователи, такие параметры учетных записей как хранение паролей, типы шифрования и пр., а также срок действия учетной записи;

- Профиль. Текущая вкладка позволяет вам указать путь к профилю, сценарий входа, локальный путь к домашней папке, а также сетевые диски, на которых будет размещена домашняя папка учетной записи;

- Организация. На этой вкладке вы можете указать должность сотрудников, отдел, в котором они работают, название организации, а также имя руководителя отдела;

- Члены групп. Здесь указывается основная группа и членство в группах.

Это основные вкладки, которые заполняются при создании шаблонов учетной записи. Помимо этих шести вкладок, вы можете еще заполнять информацию в 13 вкладках. Большинство из этих вкладок будут рассмотрены в последующих статьях данного цикла.

На следующем шагу создается учетная запись пользователя, основанная на текущем шаблоне. Для этого нажмите правой кнопкой мыши на шаблоне учетной записи и из контекстного меню выберите команду «Копировать»;

В диалоговом окне «Копировать объект — Пользователь» введите имя, фамилию, а также имя входа пользователя. На следующей странице введите пароль и подтверждение, а также снимите флажок с опции «Отключить учетную запись». Завершите работу мастера;

Рис. 5. Диалоговое окно копирования пользовательской учетной записи

После создания учетной записи перейдите в свойства созданной учетной записи и просмотрите добавляемые вами свойства в шаблон. Отконфигурированные атрибуты будут скопированы в новую учетную запись.

Заключение

Системный администратор – это тот человек, без которого невозможно представить крупную корпорацию. Его работа может быть и незаметна, а вот отсутствие специалиста сильно бьет по компании. Мудрые и опытные руководители не экономят на сисадмине и хотят видеть в штате профессионала.

Если ваша цель – это высокая заработная плата и престижная должность, то не теряйте времени и начинайте учиться и приобретать навыки системного администратора как можно скорее. Но только при условии, что у вас лежит душа к техническим направлениям деятельности и есть любовь к компьютерному оборудованию.

Сохраняйте статью, делитесь ею с друзьями и не забывайте знакомиться с новыми публикациями блога iklife.ru.

Еще увидимся, друзья!