Parameters

-Confirm

Prompts you for confirmation before running the cmdlet.

| Type: | SwitchParameter |

| Aliases: | cf |

| Position: | Named |

| Default value: | False |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

-ExecutionPolicy

Specifies the execution policy. If there are no Group Policies and each scope’s execution policy is

set to Undefined, then Restricted becomes the effective policy for all users.

The acceptable execution policy values are as follows:

-

AllSigned. Requires that all scripts and configuration files are signed by a trusted

publisher, including scripts written on the local computer. - Bypass. Nothing is blocked and there are no warnings or prompts.

-

Default. Sets the default execution policy. Restricted for Windows clients or

RemoteSigned for Windows servers. -

RemoteSigned. Requires that all scripts and configuration files downloaded from the Internet

are signed by a trusted publisher. The default execution policy for Windows server computers. -

Restricted. Doesn’t load configuration files or run scripts. The default execution policy for

Windows client computers. -

Undefined. No execution policy is set for the scope. Removes an assigned execution policy from

a scope that is not set by a Group Policy. If the execution policy in all scopes is Undefined,

the effective execution policy is Restricted. -

Unrestricted. Beginning in PowerShell 6.0, this is the default execution policy for

non-Windows computers and can’t be changed. Loads all configuration files and runs all scripts. If

you run an unsigned script that was downloaded from the internet, you’re prompted for permission

before it runs.

| Type: | ExecutionPolicy |

| Accepted values: | AllSigned, Bypass, Default, RemoteSigned, Restricted, Undefined, Unrestricted |

| Position: | |

| Default value: | None |

| Accept pipeline input: | True |

| Accept wildcard characters: | False |

-Force

Suppresses all the confirmation prompts. Use caution with this parameter to avoid unexpected

results.

| Type: | SwitchParameter |

| Position: | Named |

| Default value: | False |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

-Scope

Specifies the scope that is affected by an execution policy. The default scope is LocalMachine.

The effective execution policy is determined by the order of precedence as follows:

- MachinePolicy. Set by a Group Policy for all users of the computer.

- UserPolicy. Set by a Group Policy for the current user of the computer.

- Process. Affects only the current PowerShell session.

- CurrentUser. Affects only the current user.

- LocalMachine. Default scope that affects all users of the computer.

The Process scope only affects the current PowerShell session. The execution policy is saved in

the environment variable , rather than the registry. When the

PowerShell session is closed, the variable and value are deleted.

Execution policies for the CurrentUser scope are written to the registry hive

HKEY_LOCAL_USER.

Execution policies for the LocalMachine scope are written to the registry hive

HKEY_LOCAL_MACHINE.

| Type: | ExecutionPolicyScope |

| Accepted values: | CurrentUser, LocalMachine, MachinePolicy, Process, UserPolicy |

| Position: | 1 |

| Default value: | LocalMachine |

| Accept pipeline input: | True |

| Accept wildcard characters: | False |

-WhatIf

Shows what would happen if the cmdlet runs. The cmdlet is not run.

| Type: | SwitchParameter |

| Aliases: | wi |

| Position: | Named |

| Default value: | False |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

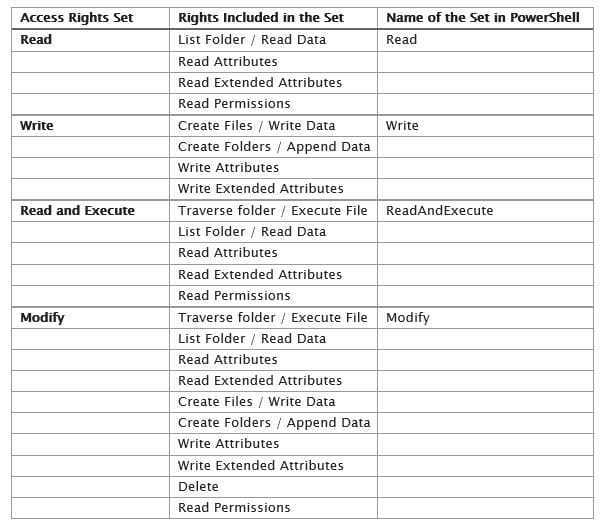

NTFS Permissions Types for Files and Folders

There are both basic and advanced NTFS permissions. You can set each of the permissions to “Allow” or “Deny”. Here are the basic permissions:

- Full Control: Users can modify, add, move and delete files and directories, as well as their associated properties. In addition, users can change permissions settings for all files and subdirectories.

- Modify: Users can view and modify files and file properties, including deleting and adding files to a directory or file properties to a file.

- Read & Execute: Users can run executable files, including script

- Read: Users can view files, file properties and directories.

- Write: Users can write to a file and add files to directories.

Here is the list of advanced permissions:

- Traverse Folder/Execute File: Users can navigate through folders to reach other files or folders, even if they have no permissions for these files or folders. Users can also run executable files. The Traverse Folder permission takes effect only when the group or user doesn’t have the “Bypass Traverse Checking” right in the Group Policy snap-in.

- List Folder/Read Data: Users can view a list of files and subfolders within the folder as well as the content of the files.

- Read Attributes: Users can view the attributes of a file or folder, such as whether it is read-only or hidden.

- Write Attributes: Users can change the attributes of a file or folder.

- Read Extended Attributes: Users can view the extended attributes of a file or folder, such as permissions and creation and modification times.

- Write Extended Attributes: Users can change the extended attributes of a file or folder.

- Create Files/Write Data: The “Create Files” permission allows users to create files within the folder. (This permission applies to folders only.) The “Write Data” permission allows users to make changes to the file and overwrite existing content. (This permission applies to files only.)

- Create Folders/Append Data: The “Create Folders” permission allows users to create folders within a folder. (This permission applies to folders only.) The “Append Data” permission allows users to make changes to the end of the file, but they can’t change, delete or overwrite existing data. (This permission applies to files only.)

- Delete: Users can delete the file or folder. (If users don’t have the “Delete” permission on a file or folder, they can still delete it if they have the “Delete Subfolders And Files” permission on the parent folder.)

- Read Permissions: Users can read the permissions of a file or folder, such as “Full Control”, “Read”, and “Write”.

- Change Permissions: Users can change the permissions of a file or folder.

- Take Ownership: Users can take ownership of the file or folder. The owner of a file or folder can always change permissions on it, regardless of any existing permissions that protect the file or folder.

- Synchronize: Users can use the object for synchronization. This enables a thread to wait until the object is in the signaled state. This right is not presented in ACL Editor. You can read more about it here.

You can find all these user permissions by running the following PowerShell script:

::getnames()

NTFS permissions can be either explicit or inherited. Explicit permissions are permissions that are configured individually, while inherited permissions are inherited from the parent folder. The hierarchy for permissions is as follows:

- Explicit Deny

- Explicit Allow

- Inherited Deny

- Inherited Allow

Now that we know NTFS permissions are, let’s explore how to manage them.

Копирование файлов и папок

Копирование выполняется с помощью командлета . Следующая команда создает резервную копию C:\boot.ini в C:\boot.bak:

Copy-Item -Path C:\boot.ini -Destination C:\boot.bak

Если целевой файл уже существует, то попытка копирования завершается неудачей. Чтобы перезаписать имеющийся целевой файл, используйте параметр Force.

Copy-Item -Path C:\boot.ini -Destination C:\boot.bak -Force

Эта команда работает, даже если целевой объект доступен только для чтения.

Так же выполняется и копирование папок. Эта команда копирует папку в новую папку рекурсивно.

Copy-Item C:\temp\test1 -Recurse C:\temp\DeleteMe

Можно также скопировать избранные элементы. Следующая команда копирует все файлы TXT, содержащиеся в папке , в папку :

Copy-Item -Filter *.txt -Path c:\data -Recurse -Destination C:\temp\text

Для копирования элементов файловой системы можно использовать и другие средства. В Windows PowerShell по-прежнему работают команды XCOPY, ROBOCOPY и такие COM-объекты, как Scripting.FileSystemObject. Например, можно воспользоваться COM-классом Scripting.FileSystem сервера сценариев Windows для создания резервной копии файла в файле :

(New-Object -ComObject Scripting.FileSystemObject).CopyFile('C:\boot.ini', 'C:\boot.bak')

Настройка текущего расположения (Set-Location)

Команда используется с командой . Команда позволяет вам указать расположение текущего каталога.

Обратите внимание, что после ввода команды вы не получите прямого отклика о действии команды. Большинство команд Windows PowerShell, выполняющих действия, практически не создают выходных данных, так как выходные данные не всегда полезны

Чтобы проверить успешность внесения изменения в каталог при вводе команды , включите параметр -PassThru при вводе команды :

Параметр PassThru можно использовать с некоторыми командами Set в Windows PowerShell для возврата сведений о результате, когда отсутствуют выходные данные по умолчанию.

Вы можете указать пути относительно текущего расположения так же, как и в большинстве командных оболочек UNIX и Windows. В стандартной нотации для определения относительных путей точка () представляет текущую папку, а две точки () — родительский каталог текущего расположения.

Например, если вы находитесь в папке , точка () представляет , а две точки () представляют . Текущее расположение можно изменить на корень диска C: путем ввода следующей команды:

Тот же метод работает в дисках Windows PowerShell, которые не являются дисками файловой системы, например HKLM:. В реестре в качестве расположения можно задать раздел , введя следующий код:

После этого можно изменить расположение каталога на родительский каталог, который является корнем диска Windows PowerShell HKLM: с помощью относительного пути:

Вы можете ввести или использовать любой из встроенных псевдонимов Windows PowerShell для (cd, chdir, sl). Пример:

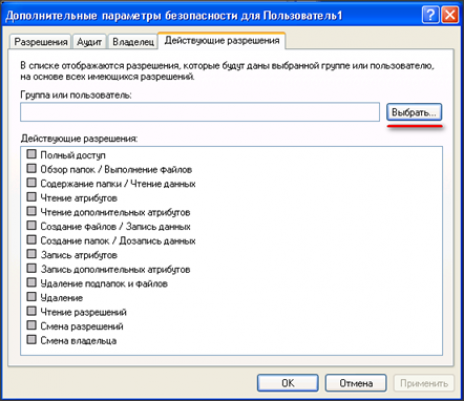

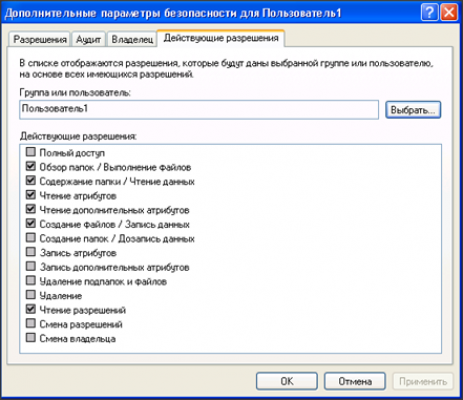

Просмотр действующих прав.

Хочу сказать сразу, имеющаяся возможность просмотреть действующие права для папки или файла, является полной фикцией. В моем представлении такие инструменты должны давать гарантированную информацию. В данном случае это не так. Майкрософт сама признается в том, что данный инструмент не учитывает много факторов, влияющих на результирующие права, например, условия входа. Поэтому, пользоваться подобным инструментом – только вводить себя в заблуждение относительно реальных прав.

Описанный в самом начале статьи случай, с запретом на удаление файла из папки в данном случае является очень красноречивым. Если вы смоделируете подобную ситуацию и посмотрите на права файла, защищенного от удаления, то вы увидите, что в правах файла на удаление стоит запрет. Однако, удалить этот файл не составит труда. Почему Майкрософт так сделала — я не знаю.

Если же вы все-таки решите посмотреть действующие права, то для этого необходимо в окне базовых прав нажать кнопку «Дополнительно», и в окне особых прав перейти на закладку «Действующие разрешения».

Затем необходимо нажать кнопку «Выбрать» и в стандартном окне выбора выбрать нужного пользователя или группу.

После выбора можно увидеть «приблизительные» действующие разрешения.

Если есть желание поддержать автора «чашкой кофе» можно перевести вот сюда:

Счет в формате IBAN: BY05ALFA30147131190010270000 Реквизиты банка на русском языке: Наименование: ЗАО «АЛЬФА-БАНК» Юридический адрес: г. Минск, ул. Сурганова, 43-47 , 220013, Республика Беларусь СВИФТ: ALFABY2X БИК / МФО: ALFABY2X УНП: 101541947 ОКПО 37526626

Политики выполнения PowerShell

принудительное применение этих политик выполняется только на платформах Windows. Ниже перечислены политики выполнения PowerShell.

AllSigned

- Сценарии могут выполняться.

- требует, чтобы все скрипты и файлы конфигурации, включая скрипты, подготовленные на локальном компьютере, были подписаны доверенным издателем.

- Выводит приглашение перед запуском скриптов от издателей, которые еще не классифицированы как доверенные или ненадежные.

- Риски, в которых выполняются подписанные, но вредоносные сценарии.

Bypass

- ничего не блокируется, и никакие предупреждения и запросы не появляются.

- Эта политика выполнения предназначена для конфигураций, в которых сценарий PowerShell встроен в более крупное приложение, или для конфигураций, в которых PowerShell является основой для программы, имеющей собственную модель безопасности.

RemoteSigned

- политика выполнения по умолчанию для компьютеров Windows server.

- Сценарии могут выполняться.

- Требуется цифровая подпись от доверенного издателя для сценариев и файлов конфигурации, загружаемых из Интернета, которые включают программы электронной почты и мгновенные сообщения.

- Не требует цифровых подписей для сценариев, которые записываются на локальном компьютере и не загружаются из Интернета.

- Запускает скрипты, скачанные из Интернета и не подписанные, если скрипты разблокированы, например с помощью командлета.

- Риски запуска неподписанных скриптов из источников, отличных от Интернета, и подписанных сценариев, которые могут быть вредоносными.

Restricted

- политика выполнения по умолчанию для клиентских компьютеров Windows.

- Разрешает отдельные команды, но не разрешает сценарии.

- Предотвращает запуск всех файлов скриптов, включая файлы форматирования и конфигурации ( ), файлы скриптов модуля ( ) и профили PowerShell ( ).

Undefined

- В текущей области не задана политика выполнения.

- если политика выполнения во всех областях имеет значение Undefined , то действующая политика выполнения предназначена Restricted для Windows клиентов и RemoteSigned для Windows Server.

Unrestricted

- политика выполнения по умолчанию для компьютеров, не являющихся Windows, и не может быть изменена.

- Неподписанные скрипты могут выполняться. Существует риск запуска вредоносных сценариев.

- Предупреждает пользователя перед запуском скриптов и файлов конфигурации, которые не входят в зону местной интрасети.

Примечание

В системах, которые не отличают пути UNC от Интернет-путей, сценарии, определяемые путем UNC, могут быть запрещены для выполнения с политикой выполнения RemoteSigned .

Выбор профиля

Если вы используете несколько ведущих приложений, помещайте элементы, используемые во всех ведущих приложениях, в профиль. Размещение элементов, относящихся к ведущему приложению, например команды, устанавливающей цвет фона для ведущего приложения, в профиле, характерном для этого хост-приложения.

Если вы являетесь администратором, который настраивает PowerShell для многих пользователей, следуйте приведенным ниже рекомендациям.

- Хранение общих элементов в профиле

- Хранение элементов, относящихся к ведущему приложению, в профилях, относящихся к ведущему приложению

- Хранение элементов для конкретных пользователей в пользовательских профилях

Обязательно ознакомьтесь с документацией по ведущему приложению, чтобы получить специальные реализации профилей PowerShell.

Modifying NTFS permissions ^

Let’s say that we need to grant members of the Marketing group and a user named jrose read-only permissions to all contents of the dox folder. Notice that the Add-NTFSAccess cmdlet accepts a comma-separated list of security IDs (SIDs) or account names:

Add-NTFSAccess –Path 'C:\dox' –Account 'win81box\Marketing', 'win81box\jrose' –AccessRights Read

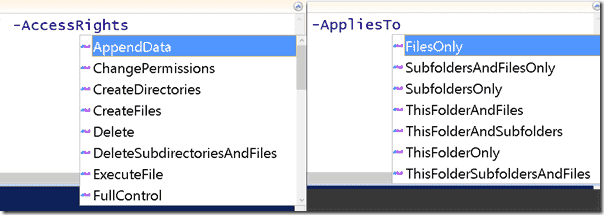

We can add the –AppliesTo ThisFolderOnly parameter and value set if we need to block NTFS permissions inheritance on the folder contents. In fact, take a look at the following Windows PowerShell ISE screenshot; I want to show you the enumeration contents for both –AccessRights and –AppliesTo:

The PowerShell ISE makes it easier to visualize enumerations.

Now we’ll verify that the C:\dox ACL took our update:

Get-NTFSAccess -Path 'C:\dox' | Where-Object -FilterScript { $_.AccessRights -eq 'Read' } | Format-Table -AutoSize Path: C:\dox (Inheritance enabled)

Account Access Rights Applies to Type IsInherited

------- ------------- ---------- ---- -----------

WIN81BOX\Marketing Read ThisFolderSubfoldersAndFiles Allow False

WIN81BOX\jrose Read ThisFolderSubfoldersAndFiles Allow False

Работа с записями реестра. Создание списков записей реестра.

Существует несколько способов просмотра реестра. Самый простой — получить имена свойств, связанные с разделом. Например, чтобы просмотреть имена записей в разделе реестра , используйте . Разделы реестра содержат свойство с универсальным именем Property, которое является списком записей реестра в разделе. Следующая команда выбирает свойство Property и расширяет элементы так, чтобы они отображались в списке:

Get-Item -Path Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion | Select-Object -ExpandProperty Property

DevicePath MediaPathUnexpanded ProgramFilesDir CommonFilesDir ProductId

Чтобы просмотреть записи реестра в более удобочитаемой форме, используйте .

Get-ItemProperty -Path Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

PSPath : Microsoft.PowerShell.Core\Registry::HKEY_LOCAL_MACHINE\SO

FTWARE\Microsoft\Windows\CurrentVersion

PSParentPath : Microsoft.PowerShell.Core\Registry::HKEY_LOCAL_MACHINE\SO

FTWARE\Microsoft\Windows

PSChildName : CurrentVersion

PSDrive : HKLM

PSProvider : Microsoft.PowerShell.Core\Registry

DevicePath : C:\WINDOWS\inf

MediaPathUnexpanded : C:\WINDOWS\Media

ProgramFilesDir : C:\Program Files

CommonFilesDir : C:\Program Files\Common Files

ProductId : 76487-338-1167776-22465

WallPaperDir : C:\WINDOWS\Web\Wallpaper

MediaPath : C:\WINDOWS\Media

ProgramFilesPath : C:\Program Files

PF_AccessoriesName : Accessories

(default) :

Все свойства Windows PowerShell раздела имеют префиксы PS, например PSPath, PSParentPath, PSChildName и PSProvider.

Для создания ссылки на текущее расположение можно использовать нотацию . можно использовать для изменения значения на контейнер реестра CurrentVersion.

Set-Location -Path Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion

Кроме того, можно использовать встроенный диск HKLM PSDrive с .

Set-Location -Path hklm:\SOFTWARE\Microsoft\Windows\CurrentVersion

Затем можно использовать нотацию для текущего расположения, чтобы перечислить свойства без указания полного пути.

Get-ItemProperty -Path .

... DevicePath : C:\WINDOWS\inf MediaPathUnexpanded : C:\WINDOWS\Media ProgramFilesDir : C:\Program Files ...

Расширение пути работает так же, как и в файловой системе, поэтому в этом расположении можно получить перечисление ItemProperty для с помощью .

Операции над объектами c ACL

В заключении хочу еще раз обратить внимание на операции с обектами у которых установлены ACL, такие как копирование, перемещение, архивирование. Выше мы уже упоминали о них

Некоторые замечания:

- При перемещении (mv) никаких дополнительных параметров ненужно;

- При копировании (cp), необходимо использовать ключ -p, в противном случае ACL права будут потеряны;

Внимание!!!

По умолчанию графический интерфейс при копировании не учитывает ACL права!

При архивировании или распаковке вместо tar используйте утилиту star.

Утилиту star нужно будет установить из репозиториев: apt-get install star

Вот некоторые часто используемые опции star:

| Опция | Описание |

|---|---|

| -c | Создаёт файл архива |

| -n | Отключает извлечение файлов, используется в сочетании с -x для просмотра списка извлекаемых файлов. |

| -r | Заменяет файлы в архиве. Файлы записываются в конец архива, заменяя любые файлы с тем же путём и именем. |

| -t | Выводит содержимое файла архива. |

| -u | Обновляет файл архива. Файлы записываются в конец архива, если их ещё не было в архиве или если они новее, чем файлы с тем же именем в архиве. |

| -x | Извлекает файлы из архива. Если используется с ключом -U и файл в архиве старее, чем соответствующий файл в файловой системе, такой файл не извлекается. |

| -help | Выводит наиболее важные параметры. |

| -xhelp | Выводит менее важные параметры. |

| -/ | Оставляет ведущую косую черту в имени файла при извлечении файлов из архива. По умолчанию она убирается. |

| -acl | При создании архива или извлечении файлов, архивирует или восстанавливает все ACL, связанные с файлами или каталогами. |

Пример для архивирования утилитой star с сжатием:

star -czv -Hexustar -acl -f /tmp/homedir.tgz /media/Profil/home

Пример для разархивирования в текущий каталог:

star -xv -Hexustar -acl -f homedir.tgz

Вот собственно и все, что я хотел рассказать про ACL. Применяйте логику и смекалку и все будет хорошо.

— Соловьев Алексей aka allexnew upd 23.04.2013 16:05

Наличие дополнительных групп может также облегчить написание правил монтирования ресурсов при входе в систему, например, с использованием модуля pam_mount

Почитать можно .

Обратите внимание, что в других операционных системах Unix, например, FreeBSD 5.0 и выше, потребуются некоторые дополнительные действия по включению ACL. Также, возможно, вам потребуется установить пакет acl, использовав следующую команду: sudo apt-get install acl.

Полезно для отката разрешений

Разумеется, необходимо сначала сделать резервную копию разрешений в текстовый файл file. Сделать можно либо вручную, в формате вывода getfacl, либо использовать команду getfacl -R file > file_out. Где file это файл(ы) или каталоги с которых нужно снять ACL, а file_out — текстовый файл куда запишутся снятые ACL права.

Маска — это объединение всех разрешений группы-владельца и всех записей пользователей и групп. Маска задает максимальные права доступа для всех пользователей, за исключением хозяина и групп. Установка маски представляет собой самый быстрый путь изменить фактические (эффективные) права доступа всех пользователей и групп. Например, маска (r — -) показывает, что пользователи и группы не могут иметь больших прав, чем просто чтение, даже если им назначены права доступа на чтение и запись. Например, если на файл koshka назначили ACL пользователю allexserv c правами (r w x), а эффективную маску выставили в (r x), то пользователь лишается права (w), не смотря на то, что по ACL он имеет это право.

Этот параметр работает только если архив представляет собой файл или незаблокированную ленту, которую можно стирать.

Навигация по дискам файловой системы

Поставщик FileSystem предоставляет свои хранилища данных путем сопоставления логических дисков на компьютере с дисками PowerShell. Для работы с диском файловой системы можно изменить расположение на диск, используя имя диска, за которым следует двоеточие ( ).

Вы также можете работать с поставщиком FileSystem с любого другого диска PowerShell. Чтобы сослаться на файл или каталог из другого расположения, используйте имя диска ( , ,…) в пути.

Примечание

PowerShell использует Псевдонимы для предоставления привычного способа работы с путями поставщика. Команды, такие как и , теперь являются псевдонимами для Get-ChildItem, являются псевдонимом для Set-Location. и — это псевдоним для Get-Location.

Использование и изменение переменных среды

в Windows переменные среды могут быть определены в трех областях:

- Область компьютера (или системы)

- Область пользователей

- Область процесса

Область процесса содержит переменные среды, доступные в текущем процессе, или сеанс PowerShell. Этот список переменных наследуется от родительского процесса и создается из переменных в областях компьютера и пользователя . Платформы на базе UNIX имеют только область процесса .

Можно отображать и изменять значения переменных среды без использования командлета с помощью переменных синтаксиса в поставщике среды. Чтобы отобразить значение переменной среды, используйте следующий синтаксис:

Например, чтобы отобразить значение переменной среды, введите в командной строке PowerShell следующую команду:

В этом синтаксисе знак доллара ( ) указывает на переменную, а имя диска ( ) указывает на переменную среды, за которой следует имя переменной ( ).

Изменение переменных среды в PowerShell влияет только на текущий сеанс. это поведение напоминает поведение команды в Windows командной оболочке и команды в средах на основе UNIX. Чтобы изменить значения в областях компьютера или пользователя, необходимо использовать методы класса System. Environment .

Для внесения изменений в переменные на уровне компьютера необходимо также иметь разрешение. Если вы попытаетесь изменить значение без достаточных разрешений, команда завершится ошибкой, и в PowerShell отобразится сообщение об ошибке.

Можно изменить значения переменных без использования командлета, используя следующий синтаксис:

Например, чтобы добавить к значению переменной среды, используйте следующий синтаксис:

В Linux или macOS двоеточие ( ) в команде отделяет новый путь от пути, расположенного перед ним в списке.

Можно также использовать командлеты Item, такие как , и, чтобы изменить значения переменных среды. Например, чтобы использовать командлет для добавления к значению переменной среды, используйте следующий синтаксис:

В этой команде значение заключается в круглые скобки, чтобы интерпретироваться как единое целое.

политика выполнения в Windows server Core и windows Nano server

когда PowerShell 6 запускается на Windows server Core или Windows Nano server при определенных условиях, политики выполнения могут завершиться со следующей ошибкой:

PowerShell использует интерфейсы api в оболочке Windows Desktop Shell ( ) для проверки зоны файла скрипта. оболочка Windows недоступна в Windows server Core и Windows Nano server.

эту ошибку также можно получить на любой Windows системе, если оболочка Windows Desktop Shell недоступна или не отвечает. например, во время входа сценарий входа PowerShell может начать выполнение до того, как Windows рабочий стол будет готов, что приведет к сбою.

При использовании политики выполнения обхода или AllSigned не требуется проверка зоны, которая позволяет избежать проблемы.

Навигация по дискам файловой системы

Поставщик FileSystem предоставляет свои хранилища данных путем сопоставления логических дисков на компьютере с дисками PowerShell. Для работы с диском файловой системы можно изменить расположение на диск, используя имя диска, за которым следует двоеточие ( ).

Вы также можете работать с поставщиком FileSystem с любого другого диска PowerShell. Чтобы сослаться на файл или каталог из другого расположения, используйте имя диска ( , ,…) в пути.

Примечание

PowerShell использует Псевдонимы для предоставления привычного способа работы с путями поставщика. Команды, такие как и , теперь являются псевдонимами для Get-ChildItem, являются псевдонимом для Set-Location. и — это псевдоним для Get-Location.

Сохранение и отзыв последних расположений (Push-Location и Pop-Location)

При изменении расположения полезно отслеживать свое предыдущее расположение и иметь возможность вернуться к нему. Командлет Push-Location в Windows PowerShell создает упорядоченный журнал («стек») путей к каталогам, которые вы открывали, чтобы можно было вернуться по нему на шаг назад, используя дополнительный командлет Pop-Location.

Например, Windows PowerShell обычно запускается в корневом каталоге пользователя.

PS> Get-Location Path ---- C:\Documents and Settings\PowerUser

Чтобы передать текущее расположение в стек, а затем переместить его в папку локальных параметров, введите:

Push-Location -Path "Local Settings"

После этого можно передать расположение локальных параметров в стек и переместить его в папку Temp, введя следующее:

Push-Location -Path Temp

Чтобы убедиться, что каталоги изменены, введите команду Get-Location.

PS> Get-Location Path ---- C:\Documents and Settings\PowerUser\Local Settings\Temp

После этого можно перейти в последний открытый каталог, введя команду Pop-Location, и проверить изменение, введя команду Get-Location.

PS> Pop-Location PS> Get-Location Path ---- C:\Documents and Settings\me\Local Settings

Как и в случае с командлетом Set-Location, можно включить параметр -PassThru при вводе командлета Pop-Location, чтобы открыть указанный каталог.

PS> Pop-Location -PassThru Path ---- C:\Documents and Settings\PowerUser

Кроме того, можно использовать командлеты расположения с сетевыми путями. Если у вас есть сервер FS01 с общей папкой Public, можно изменить расположение, введя

Set-Location \\FS01\Public

или диспетчер конфигурации служб

Push-Location \\FS01\Public

Чтобы изменить расположение на любой доступный диск, можно использовать команды Push-Location и Set-Location. Например, если у вас есть локальный дисковод компакт-дисков с буквой диска D, содержащий компакт-диск с данными, вы можете изменить расположение на него, введя команду Set-Location D: .

Если дисковод пуст, вы получите следующее сообщение об ошибке:

PS> Set-Location D: Set-Location : Cannot find path 'D:\' because it does not exist.

Основные функции файловых систем

Файловая система отвечает за оптимальное логическое распределение информационных данных на конкретном физическом носителе. Драйвер ФС организует взаимодействие между хранилищем, операционной системой и прикладным программным обеспечением. Правильный выбор файловой системы для конкретных пользовательских задач влияет на скорость обработки данных, принципы распределения и другие функциональные возможности, необходимые для стабильной работы любых компьютерных систем. Иными словами, это совокупность условий и правил, определяющих способ организации файлов на носителях информации.

Основными функциями файловой системы являются:

- размещение и упорядочивание на носителе данных в виде файлов;

- определение максимально поддерживаемого объема данных на носителе информации;

- создание, чтение и удаление файлов;

- назначение и изменение атрибутов файлов (размер, время создания и изменения, владелец и создатель файла, доступен только для чтения, скрытый файл, временный файл, архивный, исполняемый, максимальная длина имени файла и т.п.);

- определение структуры файла;

- поиск файлов;

- организация каталогов для логической организации файлов;

- защита файлов при системном сбое;

- защита файлов от несанкционированного доступа и изменения их содержимого.

Защита файловой системы iOS

Несмотря на то, что базовая модель полномочий в iOS совпадает с в OS X, на практике, приложения для iOS ограничиваются их песочницей, таким образом, что приложение может обычно только получить доступ к файлам, создаваемым тем приложением. (Приложения могут получить доступ к определенным другим файлам, таким как данные адресной книги и фотографии, но только через APIs, специально предназначенный с этой целью.)

Кроме того, если защита файла включена на устройстве на iOS, приложения могут принять решение предотвратить доступ к определенным файлам к тому, когда заблокировано устройство. Вы могли бы сделать это для файлов, содержащих данные частного пользователя или уязвимую информацию.

Как с цепочкой для ключей, зашифрованные файлы в iOS также шифруются в любых резервных копиях мобильного устройства. В дополнение к включению шифрования можно также заставить файл быть исключенным из появления в резервных копиях полностью.

Для получения дополнительной информации о защите файла APIs, посмотрите информацию в в .

Set File and Folder Permissions

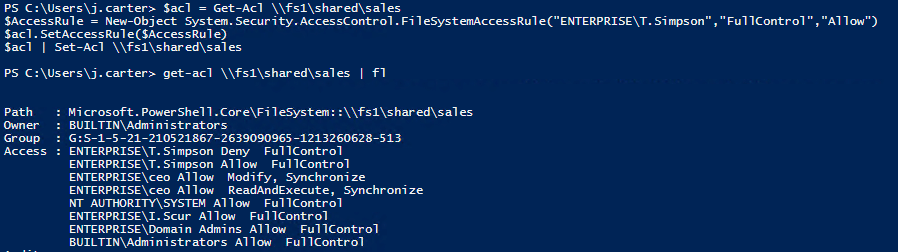

The PowerShell “set-acl” cmdlet is used to change the security descriptor of a specified item, such as a file, folder or a registry key; in other words, it is used to modify file or folder permissions. The following script sets the “FullControl” permission to “Allow” for the user “ENTERPRISE\T.Simpson” to the folder “Sales”:

$acl = Get-Acl \\fs1\shared\sales

$AccessRule = New-Object System.Security.AccessControl.FileSystemAccessRule("ENTERPRISE\T.Simpson","FullControl","Allow")

$acl.SetAccessRule($AccessRule)

$acl | Set-Acl \\fs1\shared\sales

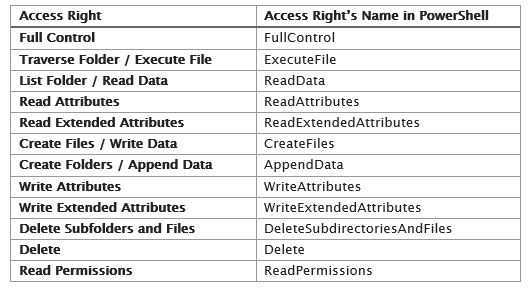

If you want to set other permissions to users or security groups, choose them from the table below:

There are also permissions sets of basic access rights that can be applied: