Введение

К очередному типу объектов Active Directory относятся объекты компьютеров. В доменных службах Active Directory компьютеры представлены в качестве учетных записей и объектов аналогично пользователям и используются для представления контроллеров доменов, клиентских компьютеров, а также рядовых серверов. Компьютеры входят в сеть домена так же, как и пользователи, проходя проверку подлинности. Также как и пользовательские учетные записи, компьютеры можно заключать в группы, назначать им доступ к сетевым ресурсам, управлять ими средствами групповых политик. У учетных записей компьютеров, аналогично записям пользователей есть атрибут objectClass. Но в отличие от пользовательской учетной записи, учетная запись компьютера состоит из имени с прикрепленным знаком доллара, а также пароля, который присваивается автоматически и автоматически меняется каждые 30 дней. Управление идентификацией компьютеров в качестве объектов учетных записей обусловлено тем, что абсолютно в любой организации компьютеры могут переходить от одного пользователя к другому, могут быть приобретены новые компьютеры, компьютеры могут устаревать и списываться, а также могут выходить из строя и отправляться на ремонт. Помимо создания учетных записей компьютеров, к основным административным задачам, выполняемым во время поддержки учетных записей компьютеров на протяжении их жизненного цикла можно отнести присоединение компьютеров к домену, сброс учетной записи, делегирование разрешения создания компьютеров, а также удаление компьютеров из домена.

Стоит помнить, что изначально учетная запись компьютера состоит в рабочей группе и для того, чтобы пользователь смог зайти в доменную сеть под своей учетной записью, нужно присоединить компьютер к домену. Основным недостатком рабочей группы является то, что каждая система поддерживает локальное хранилище объектов идентификации, которое называется базой данных диспетчера безопасности учетных записей (Security Accounts Manager) SAM и при входе пользователя система выполняет проверку подлинности на локальной машине. Причем присоединяемый компьютер должен содержать учетную запись в домене, которая включает в себя имя входа, идентификатор безопасности SID и пароль, указывающие, что данная учетная запись является принципалом безопасности. Перед тем как присоединять компьютер к домену вы должны убедиться, что данных компьютер соответствует следующим требованиям: у вас есть право на присоединение компьютера к домену, объект компьютера создан в домене, а также вы должны войти в присоединяемый компьютер как локальный администратор.

По умолчанию учетные записи компьютеров создаются в контейнере Computers, который является классом container и отличается от подразделения тем, что в данном контейнере вы не можете создавать дочернее подразделение и к нему невозможно привязать объекты групповых политик, что в производственной среде считается крайне неудобным. Поэтому вам перед тем как создавать учетные записи компьютеров, нужно спланировать подразделения, в которых будут храниться учетные записи компьютеров. В этой статье не будут описываться такие моменты, как создание подразделения для учетных записей компьютеров, присоединение компьютеров к домену, смена пароля для учетной записи компьютера, делегирование разрешений на создание учетных записей компьютера и удаление компьютеров. Все эти вопросы будут рассмотрены в одной из следующих статей. Из этой статьи вы узнаете о том, как можно создавать учетные записи компьютеров.

Технология внешнего сохранения расчетов Промо

Довольно длительное время я сопровождал расчет бонусов в одной организации. Нюанс заключался в том, что алгоритмы и сами структуры данных для расчета постоянно менялись, порой кардинально. Чтобы анализировать данные за период, нужно было сохранять данные расчетов, т.к. воспроизвести их было не реально. Однако возник вопрос: в каком формате сохранять, если в таблицах постоянно добавлялись и удалялись колонки, кроме ключевых?

Решено было сохранять таблицы расчетов во внешние файлы, а затем их восстанавливать при необходимости.

Технология оказалась удачной, хочу поделиться опытом.

Get-ADUser: экспорт пользователей AD в CSV/TXT

Полученный список пользователей домена с атрибутами можно экспортировать в текстовый файл:

Get-ADUser -Filter * -Properties PasswordExpired,PasswordLastSet,PasswordNeverExpires | Format-Table Name,PasswordExpired,PasswordLastSet,PasswordNeverExpires > C:\temp\users.txt

Или вы можете экспортировать список пользователей AD в файл CSV (который позже будет удобно импортирован в Excel):

Get-ADUser -filter * -Properties PasswordExpired,PasswordLastSet,PasswordNeverExpires | Where-Object {$_.name –like "*Dmitry*"} | Sort-Object PasswordLastSet | Select-Object Name,PasswordExpired,PasswordLastSet,PasswordNeverExpires | Export-csv -path c:\tmp\user-passwords-expires.csv -Append -Encoding UTF8

Создание компьютеров при помощи команд CSVDE и LDIFDE

Утилита командной строки Comma-Separated Values Data Exchange (SCVDE) была подробным образом рассмотрена в статьях, где были описаны способы создания учетных записей компьютеров и групп. Вы уже должны знать о том, что данная команда позволяет импортировать и экспортировать объекты Active Directory из csv-файла. Для этой команды вы можете применять следующие параметры:

- -i. Параметр, который отвечает за режим импорта. Если вы не укажете данный параметр, то эта команда будет использовать по умолчанию режим экспорта;

- -f. Параметр, идентифицирующий имя файла, которое предназначено для импорта или экспорта;

- -k. Параметр, предназначенный для продолжения импорта, пропуская все возможные ошибки;

- -v. Параметр, используя который вы можете вывести подробную информацию;

- -j. Параметр, отвечающий за расположение файла журнала;

- -u. Параметр, позволяющий использовать режим Юникода.

Как вы уже знаете, файлы Lightweight Directory Access Protocol Data Interchange Format (LDIF) также указываются в виде текстовых файлов, где все операции задаются в виде блоков строк, разделенных пустой строкой. В этих файлах каждая новая операция начинается с атрибута DN объекта, после чего идут дополнительные параметры. Как вам уже известно, с этой командой могут применяться следующие параметры:

- -i. Параметр, который отвечает за режим импорта. Если вы не укажете данный параметр, то эта команда будет использовать по умолчанию режим экспорта;

- -f. Параметр, идентифицирующий имя файла, которое предназначено для импорта или экспорта;

- -k. Параметр, предназначенный для продолжения импорта, пропуская все возможные ошибки;

- -v. Параметр, используя который вы можете вывести подробную информацию;

- -j. Параметр, отвечающий за расположение файла журнала;

- -d. Параметр, указывающий корень поиска LDAP;

- -f. Параметр, предназначенный для фильтра поиска LDAP;

- -p. Представляет собой область или глубину поиска;

- -l. Предназначен для указания списка атрибутов с разделительными запятыми, который будет включен в экспорт результирующих объектов;

Разрешения перемещения объектов между подразделениями

«Поддержка»«Computers»особых задач для делегирования«этой папкой, существующими в ней объектами и созданием новых объектов в этой папке»«только следующим объектам в этой папке»«Компьютер объектов»«Удалить из этой папки выбранные объекты»Рис. 15. Страница создания особой задачи для делегирования«Разрешения»«Запись»«Computers»«Active Directory – пользователи и компьютеры»,«Клиенты»«Безопасность»«Добавить»«Элемент разрешения для Computers»«Выберите субъект»«Поддержка»«Применяется к»«Этот объект и все дочерние объекты»«Создание объектов: Компьютер»Элемент разрешения для «Клиенты»Рис. 16. Добавление разрешений для создания объектов компьютеров

Описания флага свойств

-

SCRIPT . Сценарий логотипа будет запускаться.

-

ACCOUNTDISABLE — учетная запись пользователя отключена.

-

HOMEDIR_REQUIRED — требуется домашняя папка.

-

PASSWD_NOTREQD . Пароль не требуется.

-

PASSWD_CANT_CHANGE . Пользователь не может изменить пароль. Это разрешение на объект пользователя. Сведения о программном наборе этого разрешения см. в раздел Изменение пользователя не может изменить пароль (поставщик LDAP).

-

ENCRYPTED_TEXT_PASSWORD_ALLOWED — пользователь может отправить зашифрованный пароль.

-

TEMP_DUPLICATE_ACCOUNT — это учетная запись для пользователей, основная учетная запись которых находится в другом домене. Эта учетная запись предоставляет пользователю доступ к этому домену, но не к домену, который доверяет этому домену. Иногда его называют локальной учетной записью пользователя.

-

NORMAL_ACCOUNT . Это тип учетной записи по умолчанию, который представляет типичного пользователя.

-

INTERDOMAIN_TRUST_ACCOUNT . Это разрешение на доверие учетной записи для системного домена, который доверяет другим доменам.

-

WORKSTATION_TRUST_ACCOUNT — это компьютерная учетная запись для компьютера, на компьютере, на который работает Microsoft Windows NT 4.0 Workstation, Microsoft Windows NT 4.0 Server, Microsoft Windows 2000 Professional или Windows 2000 Server и является членом этого домена.

-

SERVER_TRUST_ACCOUNT — это учетная запись компьютера для контроллера домена, который является членом этого домена.

-

DONT_EXPIRE_PASSWD — представляет пароль, срок действия которого никогда не должен истекал в учетной записи.

-

MNS_LOGON_ACCOUNT — это учетная запись с логотипом MNS.

-

SMARTCARD_REQUIRED . Когда этот флаг установлен, он заставляет пользователя войти в систему с помощью смарт-карты.

-

TRUSTED_FOR_DELEGATION . При этом флаге доверяется учетная запись службы (учетная запись пользователя или компьютера), под которой выполняется служба для делегирования Kerberos. Любая такая служба может выдать себя за клиента, запрашивающий службу. Чтобы включить службу для делегирования Kerberos, необходимо установить этот флаг на свойстве userAccountControl учетной записи службы.

-

NOT_DELEGATED . Когда этот флаг установлен, контекст безопасности пользователя не делегирован службе, даже если учетная запись службы заданной как доверяемая для делегирования Kerberos.

-

USE_DES_KEY_ONLY — (Windows 2000/Windows Server 2003) Ограничить этот принцип использовать только типы шифрования шифрования данных стандарта (DES) для ключей.

-

DONT_REQUIRE_PREAUTH — (Windows 2000/Windows Server 2003) Эта учетная запись не требует предварительной проверки подлинности Kerberos для входа в систему.

-

PASSWORD_EXPIRED — (Windows 2000/Windows Server 2003) срок действия пароля пользователя истек.

-

TRUSTED_TO_AUTH_FOR_DELEGATION — (Windows 2000/Windows Server 2003) Учетная запись включена для делегирования. Это параметр, чувствительный к безопасности. Учетные записи, включаемые в этот параметр, должны строго контролироваться. Этот параметр позволяет службе, которая работает под учетной записью, принимать удостоверение клиента и проверку подлинности в качестве этого пользователя на других удаленных серверах в сети.

-

PARTIAL_SECRETS_ACCOUNT — (Windows Server 2008/Windows Server 2008 R2) Учетная запись является контроллером домена только для чтения (RODC). Это параметр, чувствительный к безопасности. Удаление этого параметра из RODC может поставить под угрозу безопасность на этом сервере.

Git + 1С. Часть 1. Как подключиться к команде разработки и начать использовать Git

Первая статья из цикла инструкций по работе с Git в 1С-разработке. Рассмотрим, как настроить рабочее место, как получить свою «копию» проекта для разработки и приступить к полезным действиям. Все примеры будут изложены в рамках трёх практических кейсов: 1. Моя команда дорабатывает типовую конфигурацию, использует приватный репозиторий на BitBucket, в котором версионируются внешние отчеты/обработки, расширения конфигураций и правила обмена; 2. Я участвую в стартап-команде, которая разрабатывает свою конфигурацию с использованием Git и GitLab; 3. Я принимаю участие в развитии OpenSource-продукта на GitHub как заинтересованный разработчик (контрибьютор).

Azure RMS

| Имя атрибута | Пользователь | Contact | Group | Комментировать |

|---|---|---|---|---|

| AccountEnabled | X | Определяет, включена ли учетная запись. | ||

| cn | X | X | Общее имя или псевдоним. Чаще всего префикс значения . | |

| displayName | X | X | X | Строка, представляющая имя. Часто отображается как понятное имя (имя и фамилия). |

| X | X | X | Полный адрес электронной почты. | |

| член | X | |||

| objectSID | X | X | Механическое свойство. Идентификатор пользователя AD, используемый для обеспечения синхронизации между Azure AD и AD. | |

| proxyAddresses | X | X | X | Механическое свойство. Используется в Azure AD. Содержит все дополнительные адреса электронной почты пользователя. |

| pwdLastSet | X | Механическое свойство. Используется, чтобы определить, когда необходимо сделать недействительными уже выданные маркеры. | ||

| sourceAnchor | X | X | X | Механическое свойство. Неизменяемый идентификатор для поддержания связи между доменными службами Active Directory и Azure AD. |

| usageLocation | X | Механическое свойство. Страна или регион пользователя. Используется для назначения лицензии. | ||

| userPrincipalName | X | Это имя участника-пользователя является именем пользователя для входа. Чаще всего соответствует значению . |

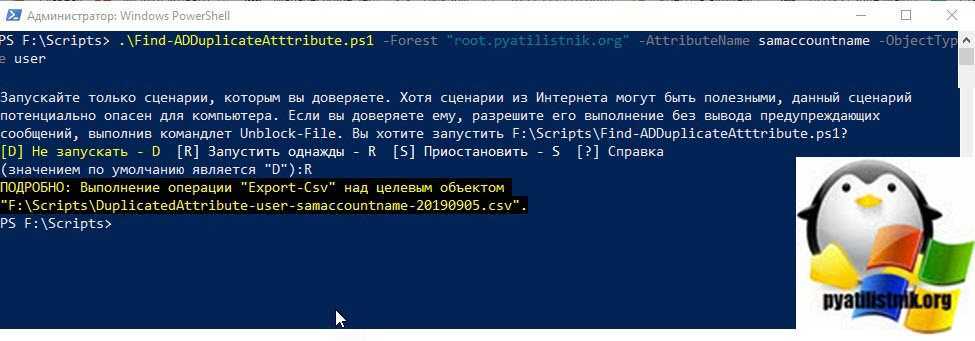

Как найти дубликаты samAccountName

Предположим, что у меня есть лес с 4-ми доменами и мне вот приспичило вычислить сколько и какие дубли у меня есть по атрибуту samAccountName. Для быстрого выполнения работы я воспользуюсь скриптом PowerShell.

Скачать скрипт поиска дублей samAccountName

Кладем его в нужный вам каталог, открываем PowerShell и переходим в данный каталог. Поиск будем производить по лесу, для этого пишем:

.\Find-ADDuplicateAtttribute.ps1 -Forest «root.pyatilistnik.org» -AttributeName samaccountname -ObjectType user

Искать мы будем значения samaccountname для объектов user. У вас появится окно подтверждения выполнения скрипта, соглашаемся нажав клавишу R. Через некоторое время в той папке, где лежит скрипт будет создан csv файл со списком пользователей имеющих одинаковое значение в атрибуте samAccountName.

Таким образом вы можете производить поиск по атрибутам UserPrincipalName, samAccountName, mail, upn и многое другое

Ключи для скрипта:

- Domain задает имя домена для поиска одинаковых значений в Active Directory

- Forest задает имя леса

- AttributeName объявляет какие атрибуты нужно сопоставлять и искать дубликаты в базе Active Directory

- ObjectType — тип объекта, пользователь, компьютер, принтер, OU

- Path — путь для экспортируемого файла

- Credential — ввод учетных данных

- AttributeName — специфическое имя атрибута, например mail

На этом у меня все, мы с вами разобрали назначение атрибутов samAccountName и UserPrincipalName, научились их находить. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Полезные ссылки:

- https://gallery.technet.microsoft.com/scriptcenter/Find-Active-Directory-c8789b42

- https://docs.microsoft.com/en-us/windows/win32/adschema/a-samaccountname

- https://docs.microsoft.com/en-us/windows/win32/ad/naming-properties

- https://theitbros.com/samaccountname-and-userprincipalname/

+2

В случае, если нам недоступен модуль ActiveDirectory, мы можем поступить следующим образом.

Так как значение атрибута UserAccountControl по умолчанию представляется в виде десятичного числа, мы тоже можем не вдаваться в двоичную или шестнадцатеричную систему счисления и установить этот флаг путем увеличения значения UserAccountControl на два. А сбросить его мы можем путем вычитания того же числа 2 из исходного значения.

Почему именно два? Потому что в данном случае 2 — это десятичное значение флага ADS_UF_ACCOUNTDISABLE. Для других позиций битов оно будет другим.

Для того, чтобы деактивировать аккаунт someuser, мы можем поступить так:

Активировать учетную запись мы можем следующим образом:

Почему мы при операциях сложения и вычитания обращаемся к $adsiuser.userAccountControl, так это потому, что значением $adsiuser.userAccountControl является объект System.DirectoryServices.PropertyValueCollection, что по сути представляет из себя массив, поэтому, чтобы обратиться к значению его первого (а на самом деле единственного) элемента, мы добавляем индекс .

Гораздо более важной вещью тут является то, что перед тем, как увеличить значение атрибута UserAccountControl на 2, нам необходимо удостовериться, что второй его бит равен нулю. Потому как, даже если он уже установлен в 1, увеличить значение UserAccountControl еще на 2 нам никто не помешает, и в этом случае последствия будут гораздо более любопытными

То же самое касается и вычитания, когда перед снятием флага, нам необходимо удостовериться, что в исходном значении он установлен.

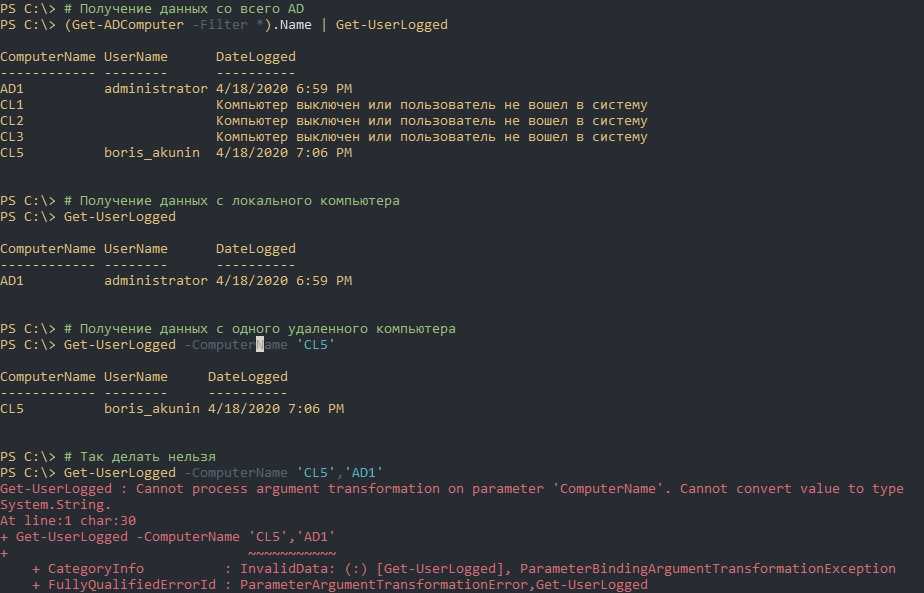

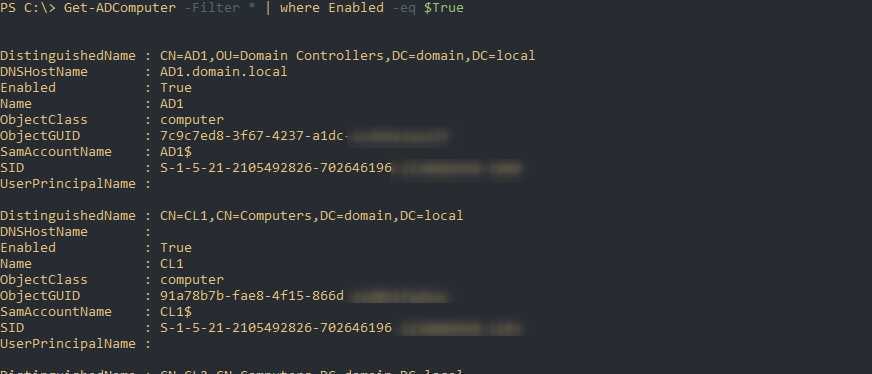

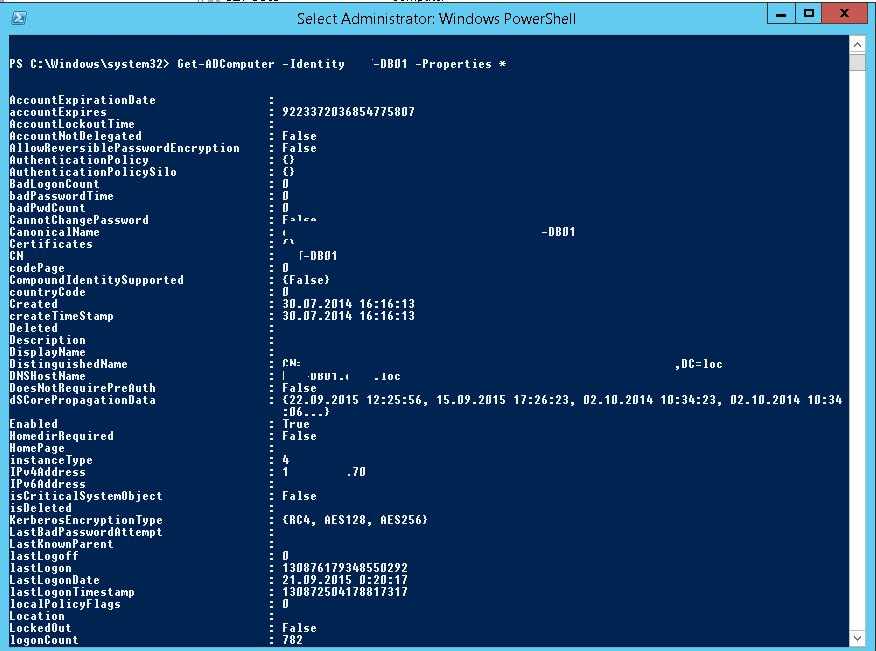

Get-ADComputer — синтаксис использования командлета

Чтобы получать информацию из AD с помощью командлетов из модуля AD для PowerShell, вам не нужны права администратора домена. Достаточно, чтобы учётная запись, под которой запускается командлет, была членом группы «Domain Users / Authenticated Users».

Чтобы получить информацию о конкретной учётной записи компьютера в домене, укажите её имя в качестве аргумента параметра -Identity:

Get-ADComputer -Identity hackware-server

Пример вывода:

DistinguishedName : CN=HACKWARE-SERVER,OU=Domain Controllers,DC=ds,DC=hackware,DC=ru DNSHostName : HackWare-Server-2022.ds.hackware.ru Enabled : True Name : HACKWARE-SERVER ObjectClass : computer ObjectGUID : 77e65141-ebec-4728-a1cc-563199d86bf8 SamAccountName : HACKWARE-SERVER$ SID : S-1-5-21-670420343-3848213752-1643348011-1000

Get-ADComputer -Identity hackware-server -Properties *

Используя Get-Member, вы можете получить список всех свойств объекта ADComputer:

Get-ADComputer -Filter * -Properties * | Get-Member

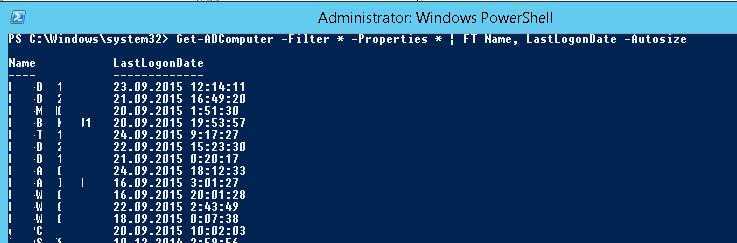

Дата последнего входа компьютеров в сеть указана в атрибуте LastLogonDate.

Командлет Get-ADComputer позволяет отображать любые свойства компьютера в результатах выполнения команды. Удалите всю ненужную информацию, оставив только значения атрибутов Name и LastLogonDate.

Get-ADComputer -identity hackware-win -Properties * | Format-Table Name,LastLogonDate -Autosize

Итак, мы получили данные о последней регистрации в домене для отдельного компьютера. Затем вам нужно изменить команду, чтобы она отображала информацию о времени последней сетевой регистрации для всех компьютеров в домене. Для этого замените -Identity на -Filter *:

Get-ADComputer -Filter * -Properties * | Format-Table Name,LastLogonDate -Autosize

У нас получилась простая таблица, которая содержит всего 2 поля: имя компьютера и дата LastLogonData. Вы можете добавить в эту таблицу другие поля объекта ADComputer.

Чтобы отобразить информацию об объектах компьютеров в определённом OU (организационном подразделении), используйте параметр -SearchBase:

Get-ADComputer -SearchBase 'OU=Paris,DC=woshub,DC=loc' -Filter * -Properties * | Format-Table Name,LastLogonDate -Autosize

Отсортируйте результаты запроса по дате последнего входа в систему с помощью командлета Sort-Object:

Get-ADComputer -Filter * -Properties * | Sort-Object LastLogonDate | Format-Table Name,LastLogonDate -Autosize

Итак, у нас есть список компьютеров и дата их последнего входа в домен Active Directory. Теперь мы хотим отключить учётные записи компьютеров, которые не использовались в течение 120 или более дней.

Используя Get-Date, мы можем получить значение текущей даты в переменной и уменьшить его до 120 дней:

$date_with_offset = (Get-Date).AddDays(-120)

Полученную переменную даты можно использовать как фильтр запроса Get-ADComputer в поле LastLogonDate:

Get-ADComputer -Properties LastLogonDate -Filter {LastLogonDate -lt $date_with_offset } | Sort-Object LastLogonDate | Format-Table Name,LastLogonDate -Autosize

Итак, мы создали список неактивных учётных записей компьютеров, которые не регистрировались в сети более 120 дней. Используйте команду Disable-ADAccount или Set-ADComputer, чтобы отключить их.

Совет. В первый раз лучше проверить результаты выполнения команды с помощью переключателя -WhatIf, который позволяет увидеть, что произойдёт, если бы команда была запущена, но при этом в системе ничего изменено не будет.

Get-ADComputer -Properties LastLogonDate -Filter {LastLogonData -lt $date_with_offset } | Set-ADComputer -Enabled $false -WhatIf

Теперь вы можете отключить все неактивные учётные записи компьютеров:

Get-ADComputer -Properties LastLogonDate -Filter {LastLogonData -lt $date_with_offset } | Set-ADComputer -Enabled $false

Примечание. Также вы можете получить список заблокированных, отключённых и неактивных компьютеров и пользователей домена с помощью отдельного командлета Search-ADAccount.

Powershell атрибуты пользователя. Поиск и изменение.

Одним из часто встречающихся действий, выполняемых системными администраторами, является работа с учетными записями пользователей. Давайте посмотрим, как можно быстро находить и изменять учетные записи пользователей(доменных и локальных) с помощью Powershell.

Поиск пользователей по заданным критериям. Доменные пользователи.

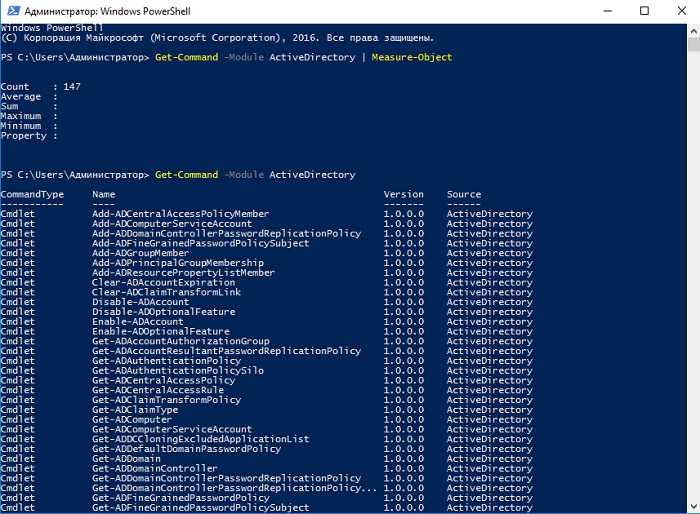

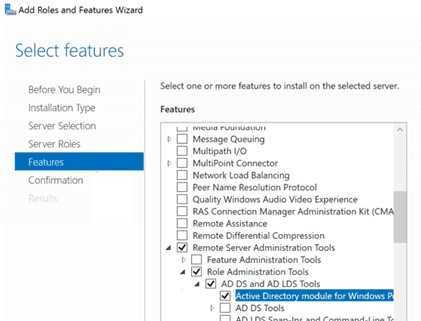

Для поиска доменных пользователей используется командлет Get-ADUser. Данный командлет входит в модуль ActiveDirectory. Он доступен на серверах с установленной ролью AD DS или при установке оснастки RSAT для удаленного администрирования серверов. Модуль, также, может быть установлен и отдельно из репозитория Powershell.

Чтобы найти пользователя с определенными свойствами, нужно знать какие атрибуты у него есть и как они называются в Powershell. В этом нам поможет команда:

В данном примере производится поиск пользователя с именем, заданным в переменной $Name. Вы можете указать имя пользователя явно, только лучше использовать оператор -like

Учтите, что под именем здесь имеется ввиду полное имя пользователя.

При поиске, также, можно указать сервер(контроллер домена) и учетные данные пользователя домена, которые будут использоваться для получения сведений о пользователе.

Давайте посмотрим вывод команды:

Как видно, свойств довольно много, и по ним можно производить поиск, а также менять эти свойства. Для того, чтобы найти пользователя по любому свойству, введите его вместо(или вместе) со свойством Name, по которому мы искали пользователя.

Для того, чтобы изменить атрибуты пользователя используется командлет Set-ADUser.

Например, чтобы изменить название улицы, указанное в свойствах пользователя Семенов, можно сразу передать результат выполнения команды Get-ADUser командлету Set-ADUser:

В результате выполнения, получим желаемый результат в свойствах пользователя:

Powershell атрибуты пользователя. Локальные пользователи.

Для работы с учетными записями локальных пользователей используется модуль Local Accounts, доступный в репозитории Powershell Gallery(как установить модули описано здесь).

Найти пользователя можно с помощью командлета Get-LocalUser.

Синтаксис отличается от Get-ADUser. По умолчанию, без параметров Get-LocalUser выводит список всех локальных пользователей на компьютере:

Для получения информации по конкретному пользователю, нужно указать его параметры. Чтобы посмотреть доступные параметры используем командлет Get-Member:

Как можно видеть, параметров у пользователя намного меньше.

И еще, здесь есть отличие от Get-ADUser, параметр Name, который в Get-ADUser обозначал полное имя пользователя, в Get-LocalUser означает логин пользователя. Убедиться в этом можно на примере конкретного пользователя. Чтобы найти пользователя по атрибуту, отличному от его логина(Name) и SID, нужно задействовать командлет Where-Object:

Изменение атрибутов производится командлетом Set-LocalUser. Например, для изменения срока действия учетной записи с 31.08.2019 на 31.12.2020 команда выглядит так:

Аналогично меняются и другие атрибуты(Description, Fullname и т.д.)

И еще одно замечание. Если доменного пользователя заставить сменить пароль перед первым входом мы можем просто с помощью параметра -ChangePasswordAtLogon, то с локальными пользователями все не так. Вариант, все же есть, и он описан в этой статье.

Данные командлеты(особенно при использовании в скриптах) очень облегчат жизнь системному администратору, если приходится часто или в большом количестве менять атрибуты пользователей. Вы можете создать(получить) список пользователей и атрибуты, которые нужно изменить и «скормив» его скрипту, быстро получить требуемый результат.

Вот такая коротенькая памятка по поиску и изменению атрибутов пользователей получилась.

Еще статьи по использованию Powershell в администрировании можно посмотреть по тегу Powershell.

Поиск Active Directory

В следующих разделах подробно описаны действия по поиску Active Directory.

Поиск учетной записи пользователя

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Параметр указывает параметр, который нужно использовать. Список параметров см. в онлайн-справке для команды d.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Поиск контакта

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Параметр указывает параметр, который нужно использовать. Список параметров см. в интерактивной справке для команды пользователей dsquery.

Поиск группы

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Параметр указывает параметр, который нужно использовать. Список параметров см. в интерактивной справке для команды пользователей dsquery.

По умолчанию локальные группы, автоматически предоставляемые в контроллерах доменов, которые работают Windows Server 2003, например администраторы и операторы учетных записей, находятся в папке Builtin. По умолчанию общие глобальные группы, такие как администраторы доменов и пользователи доменов, находятся в папке «Пользователи». Вы можете добавлять или перемещать новые группы в любую папку. Корпорация Майкрософт рекомендует хранить группы в папке организационных подразделений.

Поиск учетной записи компьютера

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Имя указывает имя компьютера, которое ищет команда. Эта команда ищет компьютеры, чьи атрибуты имени (значение атрибута CN) совпадают.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Поиск организационного подразделения

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Параметр указывает параметр, который нужно использовать. Список параметров см. в справке по интернету.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Поиск контроллера домена

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Параметр указывает параметр, который нужно использовать. Существует несколько атрибутов сервера, которые можно искать с помощью этой команды. Список параметров см. в справке

Выполните настраиваемый поиск

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

Параметр указывает параметр, который нужно использовать. Существует несколько атрибутов, которые можно искать с помощью этой команды. Дополнительные сведения об поисках по LDAP см. в Windows Набор ресурсов Server 2003.

Управление организационными подразделениями

В следующих разделах подробно описаны действия по управлению организационными подразделениями.

Создание нового организационного подразделения

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В organizational_unit_dn указывается указанное имя добавляемого организационного подразделения.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Примечание

Чтобы изменить свойства организационного подразделения, используйте команду.

Удаление организационного подразделения

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

В organizational_unit_dn указывается имя удаляемого организационного подразделения.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Примечание

Если удалить организационное подразделение, все объекты, которые в нем содержатся, удаляются.

Решение проблемы блокировки учетных записей

систему для отслеживания количества пользователей доменном лесу

Первые шаги

- Убедитесь, что на контроллерах доменов и клиентских компьютерах установлены самые новые пакеты обновлений и исправлений.

- Настройте компьютеры для сбора данных:

- включите аудит на доменном уровне;

- включите ведение журнала Netlogon;

- включите ведение журнала Kerberos.

- Анализируйте данные из файлов журналов событий и файлов журнала Netlogon. Это поможет определить, где и по какой причине происходят блокировки.

- Проанализируйте журналы событий на компьютере, который генерирует блокировки учетной записи, чтобы определить причину.