Настройка VLAN в CentOS/RHEL/Fedora Linux

Допустим, нам нужно создать VLAN интерфейс с тегом 100 который будет работать на физическом интерфейсе eth0. Для этого создадим файл . Узнать название сетевых интерфейсов в системе можно с помощью команды ifconfig.

# ifconfig

Создаем новый файл например с помощью редактора vim

# vim /etc/sysconfig/network-scripts/ifcfg-eth0.100

Добавьте в него следующий код

# Конфигурация VLAN с ID – 100 для интерфейса eth0 #DEVICE=eth0.100 BOOTPROTO=none ONBOOT=yes IPADDR=192.168.1.5 NETMASK=255.255.255.0 USERCTL=no NETWORK=192.168.1.0 VLAN=yes

Жирным шрифтом выделены строки которые относятся к настройкам VLAN. Остальные настройки аналогичны настройкам на физическом интерфейсе.

Если вам нужна еще одна виртуальная сеть, то создайте новый файл сетевых настроек с нужным тегом VLAN. Что бы изменения вступили в силу, перезапустите сетевую службу

# systemctl restart network

Теперь можно проверить созданные интерфейсы командой ifconfig. Мы должны увидеть наш VLAN интерфейс

1.3 Объединение LAN портов в Bridge

Чтобы компьютеры офисной сети, подключенные по кабелю к разным LAN портам роутера, могли связываться друг с другом, объединим порты роутера в мост Bridge.

Добавляем интерфейс Bridge:

- Откройте меню Bridge;

- Нажмите «красный плюсик»;

- В поле Name укажите название интерфейса bridge_main;

- Нажмите кнопку ОК.

Добавляем LAN порты в Bridge:

- Перейдите на вкладку Ports;

- Нажмите «красный плюсик»;

- В списке Interface выберите второй порт роутера ether2;

- В списке Bridge выберите интерфейс bridge_main;

- Нажмите кнопку ОК.

Добавьте аналогичным образом в bridge_main порты ether3, ether4 и ether5. В итоге у вас должен появиться список портов, как на рисунке ниже.

Настройка брандмауэра

Рассмотрим настройку фаервола при помощи двух различных популярных утилит — firewalld и iptables.

Firewalld

Настройка выполняется для двух сетевых интерфейсов — ens32 (внутренний) и ens34 (внешний):

firewall-cmd —direct —permanent —add-rule ipv4 nat POSTROUTING 0 -o ens34 -j MASQUERADE

firewall-cmd —direct —permanent —add-rule ipv4 filter FORWARD 0 -i ens32 -o ens34 -j ACCEPT

firewall-cmd —direct —permanent —add-rule ipv4 filter FORWARD 0 -i ens34 -o ens32 -m state —state RELATED,ESTABLISHED -j ACCEPT

systemctl restart firewalld

Iptables

Настройка выполняется из расчета, что Интернет настроен через интерфейс ens160, а внутренняя сетя через ens32:

iptables -t nat -A POSTROUTING -o ens160 -j MASQUERADE

Если на сервере для доступа в локальную и глобальную сети используются разные сетевые интерфейсы, нам может понадобиться создать еще два правила:

iptables -A FORWARD -i ens32 -o ens160 -m state —state RELATED,ESTABLISHED -j ACCEPT

iptables -A FORWARD -i ens32 -o ens160 -j ACCEPT

Сохраняем правила:

yum install iptables-services

service iptables save

Немного теории

Для начала давайте рассмотрим небольшой пример, у нас есть два соединенных между собой коммутатора и четыре подключенных к ним компьютера. Компьютеры PC1 и PC2 находящиеся в VLAN 8 свободно между собой взаимодействуют и компьютеры PC3 и PC4 находящиеся в VLAN 14 тоже взаимодействуют между собой, но ни первые ни вторые могут подключиться к компьютерам в соседнем VLAN-е.

Если представить что коммутатор у нас один, то все взаимодействие организуется достаточно просто – порты ge4 и ge5 на уровне коммутатора объединяются в одну логическую группу, а порты ge2 и ge6 в другую. И в общем то все работает. Но в нашем случае коммутаторы разные и им нужно передавать по одному физическому каналу сразу несколько логических сетей, поэтому весь трафик проходящий между коммутаторами маркируется (или теггирируется).

Здесь появляются понятия теггирированный (маркированный, tagged) и не теггирированный (не маркированный, untagged) трафик, порт коммутатора через который проходят теггрированные фреймы называтесят транком (VLAN транк, 802.1Q транк).

Самый распространенный стандарт маркировки трафика IEEE 802.1Q, в кадр Ethernet или IEEE 802.3 инкапсулируется дополнительное двух байтовое поле содержащие TPID (идентификатор протокола 802.1Q) равный 0×8100, приоритет и номер VLAN к которому относится данный кадр.

Тег 802.1Q расположен сразу после MAC-адреса отравителя и TPID по сути заменяет поле типа или размера, поэтому L2-коммутаторы не поддерживающие 802.1Q могут доставить маркированные кадры до места назначения.

Если в VLAN транк попадает не маркированный трафик то он автоматически относится к специальному VLAN, который называется native VLAN и обычно это VLAN 1.

Теперь подойдем ближе к практической ситуации, перед нами те же самые коммутаторы, те же самые компьютеры в двух разных VLAN-ах, только к коммутатору SW-1 через порт ge10 подключен сервер SRV1. При этом сервер должен быть доступен из обоих виртуальных сетей.

В данном случае еще один транк 802.1Q организуется между сервером SRV1 и коммутатором SW-1, для каждого VLAN-а на сервере создается виртуальный интерфейс с соответствующим IP-адресом.

Транкинг и маршрутизация между vlan

Термин “маршрутизатор на палочке” часто используется для описания подключения маршрутизатора и коммутатора, соединенных Ethernet линком, настроенным как транк по стандарту 802.1Q. В данном случае коммутатор настроен на использование нескольких vlan, а маршрутизатор выполняет все функции по маршрутизации между различными подсетями/vlan.

Для некоторых пользователей данный термин звучит немного странно, но он является очень популярным и повсеместно используется в сетях, в которых нет коммутаторов с функциями 3-го уровня сетевой модели OSI. Хорошим примером конфигурации «маршрутизатор на палочке» может быть установка Cisco CCME, что подразумевает необходимость отделить VoIP сеть, состоящую из ваших ip-телефонов, от общей сети, где находятся рабочие станции и сервера.

How to Configure a Temporary VLAN Using vconfig?

For test network/VLAN settings, it is better to use the vconfig tool. Vconfig is a very useful tool during testing or education, since if you lose access to your server due to wrong network settings, you can get back to the original configuration with a simple reboot. This tool is available in the EPEL repository, let’s install it using yum (or dnf):

Create an interface with VLAN9:

Added VLAN with VID == 9 to IF -:eth0:-

Then assign the IP address to the created network interface:

The temporary VLAN interface has been created.

Don’t forget to configure the corresponding VLAN on your network hardware alongside VLAN configuration on the server to provide network connectivity.

Настройка нескольких сетевых интерфейсов в CentOS

Если у вас на сервере несколько сетевых интерфейсов, для них можно указать разные IP-адреса. Разберемся как это сделать. Если у вас на сервере более одного сетевого интерфейса, команда “ip a” должна отобразить эту информацию:

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo valid_lft forever preferred_lft forever 2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000 link/ether 52:54:00:d3:1c:3e brd ff:ff:ff:ff:ff:ff inet 185.*.*.*/16 brd 185.*.*.255 scope global eth0 valid_lft forever preferred_lft forever 3: eth1: <BROADCAST,MULTICAST> mtu 1500 qdisc noop state DOWN group default qlen 1000 link/ether 52:54:00:5f:f3:b8 brd ff:ff:ff:ff:ff:f

Чтобы сконфигурировать второй интерфейс, нужно создать для него файл:

И добавьте следующую конфигурацию:

IPADDR="*.*.*.*" GATEWAY="*.*.*.*" NETMASK="255.255.255.0" BOOTPROTO="static" DEVICE="eth1" ONBOOT="yes"

После этого на сервере нужно установить шлюз по умолчанию. Проверим какой шлюз установлен в данный момент и при необходимости поменяем его:

Kernel IP routing table Destination Gateway Genmask Flags MSS Window irtt Iface 0.0.0.0 185.*.*.1 0.0.0.0 UG 0 0 0 eth1 169.254.0.0 0.0.0.0 255.255.0.0 U 0 0 0 eth0 169.254.0.0 0.0.0.0 255.255.0.0 U 0 0 0 eth1 185.*.0.0 0.0.0.0 255.255.0.0 U 0 0 0 eth0 185.*.*.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1

В качестве основного шлюза у нас выступает интерфейс eth1. Я же хочу использовать eth0, для этого изменим его:

– заменяем шлюз на тот, который указан в сетевом интерфейсе eth0

— удаляем шлюз интерфейса eth1

Если вы хотите, чтобы данная настройка сохранилась после перезагрузки сервера, добавьте эти команды в rc.local (см. статью об автозагрузке сервисов в CentOS).

Куда пойти, куда податься?

1. CentOS Stream

CentOS Streamкритический характер

- Подключаем репозиторий CentOS Stream

# dnf install centos-release-stream

- Указываем новый репозиторий в качестве дефолтного

# dnf swap centos-{linux,stream}-repos

- Синхронизируем установленные пакеты

# dnf distro-sync

2. Oracle Linux

Oracle Linuxудобный скрипт

- Скрипт обрабатывает только основные репозитории операционной системы. Подключение внешних репозиториев вроде EPEL для получения обновлений ранее установленных пакетов придется производить вручную;

- Совместимость с пакетами, полученными из сторонних репозиториев, не гарантируется. В частности, Oracle указывает на возможные конфликты, вызванные наличием файла /etc/oracle-release;

- После миграции могут перестать работать пакеты, использующие сторонние модули ядра и/или модули ядра с закрытым исходным кодом (к таковым относятся, например, коммерческие антивирусные приложения);

- Скрипт не поддерживает системы, в которых используются сторонние инструменты централизованного управления наподобие Foreman, Spacewalk или Uyni.

- Дистрибутив полностью бесплатен и может использоваться в коммерческих проектах без каких-либо ограничений или дополнительного лицензирования;

- Бесплатная и коммерческая версии Oracle Linux отличаются друг от друга только наличием технической поддержки от специалистов корпорации, сами же дистрибутивы полностью идентичны и используют единый репозиторий, одновременно получая все выходящие обновления;

- Изменения в ядре Unbreakable Enterprise Kernel публикуются в Git-репозитории с разделением на отдельные патчи и детализацией внесенных изменений, что повышает прозрачность и предсказуемость поведения системы при ее обновлении;

- Oracle Linux поддерживает высокопроизводительную сетевую файловую систему Oracle Cluster File System 2 (OCFS2), позволяющую создавать разделяемые хранилища, используемые одновременно несколькими Linux-системами, что делает Oracle Linux весьма удобной для построения масштабируемых веб-серверов, кластерных баз данных, виртуализации и других аналогичных сценариев.

акции Red Hat упали на 28%«Данный поступок является вынужденной реакцией на участившиеся случаи недобросовестной конкуренции со стороны предприятий, стремящихся выстроить собственных бизнес на основе простого копирования RHEL».доступ ко всем обновлениям

пропажи Лэнса Дэвисамногомесячные перерывы

4. Rocky Linux

Rocky Linux

- Разработку Rocky Linux возглавляет компания Ctrl IQ — стартап основателя CentOS Грегори Курцера;

- Компания заручилась поддержкой инвесторов в лице венчурного фонда IAG Capital Partners и одного из крупнейших поставщиков гипермасштабируемых систем хранения данных OpenDrives, по итогам переговоров с которыми на разработку операционной системы удалось привлечь $4 млн;

- В число ключевых спонсоров проекта входят корпорация Amazon, предоставившая команде Ctrl IQ необходимые для разработки и сборки дистрибутива вычислительные мощности в облаке AWS, и MontaVista Software, имеющая более, чем 20-летний опыт разработки программного обеспечения с открытым исходным кодом, ориентированного на нужды корпоративных клиентов.

Warewulf30 апреля 2021 годаоблачные серверы

Публичный мост[править]

Предупреждение: Данный метод может не работать с большинством беспроводных устройств.

Варианты использования:

- Вы хотите назначать IP-адреса виртуальным машинам и сделать их доступными из локальной сети;

- Вы хотите большой производительности от виртуальной машины.

Требования:

- Настроенная и запущенная виртуальная машина;

- Если вы не хотите запускать её из под root-а, то для вашего пользователя понадобятся права на чтение/запись в /dev/kvm;

- Вам понадобятся следующие программы. Если вы не хотите запускать их из под root-a, по вам понадобится настроить sudo для их запуска:

/sbin/ip /usr/sbin/brctl /usr/sbin/tunctl

Хост-система должна иметь доступ в интернет и в локальную сеть.

Вариант №1: Использование средств дистрибутива

Создать файл /etc/net/ifaces/breth0/options следующего содержания:

TYPE=bri BOOTPROTO=dhcp HOST=eth0 DISABLED=no NM_CONTROLLED=no

Применить новые настройки сети командой:

/etc/init.d/network restart

Интерфейс моста breth0 должен получить IP-адрес, а интерфейс eth0 должен быть без адреса.

Особенности VLANов

Если вы используете VLANы но до виртуальной машины трафик не доходит, выполните команды:

# cd /proc/sys/net/bridge # ls bridge-nf-call-arptables bridge-nf-call-iptables bridge-nf-call-ip6tables bridge-nf-filter-vlan-tagged # for f in bridge-nf-*; do echo 0 > $f; done

Варинат №2: «Ручной»

Создать мост командой:

sudo /usr/sbin/brctl addbr br0

Добавить физический интерфейс в этот мост, например eth0:

sudo /usr/sbin/brctl addif br0 eth0

Создать скрипт qemu-ifup следующего содержания:

#!/bin/sh

set -x

switch=br0

if ;then

/usr/bin/sudo /usr/sbin/tunctl -u `whoami` -t $1

/usr/bin/sudo /sbin/ip link set $1 up

sleep 0.5s

/usr/bin/sudo /usr/sbin/brctl addif $switch $1

exit 0

else

echo "Error: no interface specified"

exit 1

fi

Сгенерировать MAC-адрес вручную или автоматически, используя скрипт:

#!/bin/bash # generate a random mac address for the qemu nic printf 'DE:AD:BE:EF:%02X:%02X\n' $((RANDOM%256)) $((RANDOM%256))

Запустить каждую виртуальную машину, заменяя $macaddress значением, полученным на предыдущем шаге:

qemu-system-x86_64 -hda /path/to/hda.img -net nic,macaddr=$macaddress -net tap

Замечания:

- Если вы не хотите запускать машину от root-а, то скрипт qemu-ifup должен корректно работать от вашего пользователя;

- Вы можете создать общесистемный скрипт, назвав его в /etc/qemu-ifup или же спользовать любое другое имя, указав его при запуске машины:

qemu-system-x86_64 -hda /path/to/hda.img -net nic,macaddr=$macaddress -net tap,script=/path/to/qemu-ifup

Каждая виртуальная машина подключенная к внутреннему виртуальному мосту должна иметь свой собственный MAC-адрес, отличный от адресов других машин.

Автозапуска скриптов и сервисов с помощью rc.local

Для запуска различных скриптов при загрузке Linux чаще всего используется rc.local.

Но помимо скриптов, через rc.local так же можно и запускать сервисы, даже те, которые запускаются через systemd. Не могу ответить на вопрос, для чего использовать в таком случае rc.local, если есть systemd, но пару примеров я приведу.

Начнем с того, что файл /etc/rc.local должен быть исполняемым:

Rc.local должен быть добавлен в автозагрузку systemd:

И на примере того же nginx, мы можем добавить в rc.local команду запуска веб-сервера:

Но я редко использую rc.local для запуска сервисов. Чаще rc.local используется, когда нужно запустить скрипт, либо выполнить разово какую-то команду.

К примеру, я создал скрипт /root/test.sh который выполняет некоторые действия, и хочу запустить его сразу после запуска системы. Добавляем в файл rc.local строку:

Начиная с CentOS 7, разработчики указывают на то, что rc.local устаревший демон и осуществлять автозапуск скриптов или сервисов через него, это прошлый век. Но пока он работает, я пользуюсь им, так как он очень прост в эксплуатации.

Возможные ошибки

1. Error in network definition *.yaml line xxx column yyy: expected mapping

Ошибка появляется при проверке (generate) или применении (apply) настроек сети.

Причина: ошибка синтаксиса YAML.

Решение: внимательно смотрим на количество отступов, которое сделано для строки xxx. Количество пробелов должно точно соответствовать количеству в других строках. Если параметр вложенный, он также должен отделяться от родителя нужным количеством пробелов. Пример неправильной настройки:

network:

version: 2

renderer: networkd

* обратите внимание, что version имеет 4 пробела для отступа, а renderer — 2. Так как version и renderer равнозначные параметры для родителя network, они должны иметь одинаковое количество пробелов

1.2 Настройка WAN порта

- Откройте меню IP — DHCP Client;

- В появившемся окне нажмите красный плюсик;

- В новом окне в списке Interface: выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

После этого в столбце IP Adress появится IP адрес WAN порта, полученный от провайдера.

Проверяем наличие соединения с интернетом:

- Откройте New Terminal;

- Введите команду ping ya.ru, чтобы пропинговать сайт ya.ru.

Пошли пинги по 20ms, значит есть соединение с интернетом. Завершаем выполнение ping нажатием клавиш Ctrl+C.

Внимание! На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока не будет выполнена настройка NAT.

Агрегация сетевых интерфейсов в Ubuntu и Debian

Прежде всего нужно установить модуль ядра для поддержки объединения и при помощи команды modprobe проверить, загружен ли драйвер.

$ sudo modprobe bonding

В более старых версиях Debian или Ubuntu может потребоваться установка пакета ifenslave:

$ sudo apt-get install ifenslave

$ sudo ip link add bond0 type bond mode 802.3ad $ sudo ip link set eth0 master bond0 $ sudo ip link set eth1 master bond0

Для создания постоянного связанного интерфейса типа mode 0 (ниже мы разберем эти типы более подробно), нужно отредактировать файлы конфигурации сетевых интерфейсов. Откройте с помощью любого текстового редактора, например nano, файл , как показано в следующем фрагменте (замените IP-адрес, маску подсети, шлюз и DNS-серверы на используемые в вашей сети).

$ sudo nano /etc/network/interfaces # The primary network interface auto bond0 iface bond0 inet static address 192.168.1.150 netmask 255.255.255.0 gateway 192.168.1.1 dns-nameservers 192.168.1.1 8.8.8.8 dns-search domain.local slaves eth0 eth1 bond_mode 0 bond-miimon 100 bond_downdelay 200 bound_updelay 200

Чтобы активировать объединенный интерфейс, перезапустите сетевую службу, отключите физические интерфейсы и включите объединенный интерфейс, либо перезагрузите машину, чтобы ядро определило новый объединенный интерфейс.

$ sudo systemctl restart networking.service

или

$ sudo ifdown eth0 && ifdown eth1 && ifup bond0

Настройки связанного интерфейса можно проверить при помощи следующих команд:

$ ifconfig

или

$ ip addr

Подробную информацию об объединенном интерфейсе можно получить, просмотрев содержимое следующего файла ядра командой cat:

$ cat /proc/net/bonding/bond0

Для отладки ошибок можно использовать команду tail

$ tail -f /var/log/messages

Проверку параметров сетевой карты можно выполнить при помощи инструмента mii-tool:

$ mii-tool

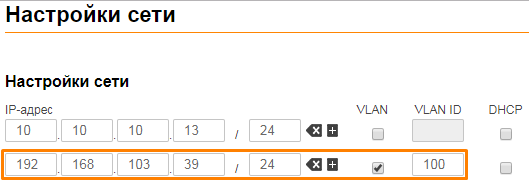

Настройка VLAN для управления и передачи данных

В качестве примера возьмем схему с двумя VLAN:

- VLAN 100 — для управления устройством.

- VLAN 200 — для передачи данных.

Настройка осуществляется в следующей последовательности:

- .

- .

- .

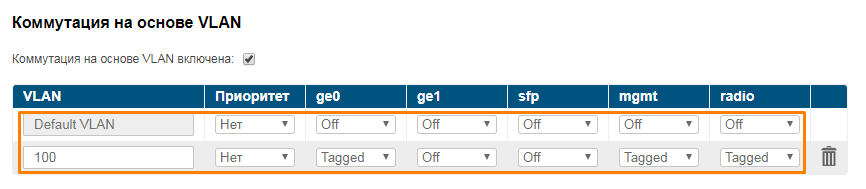

Настройка матрицы связей

В разделе «Коммутатор» → «Матрица связей» настройте схему связей.

Рисунок — Настройка матрицы связей

Настройка управления

Для VLAN управления устройством InfiLINK XG необходимо связать IP-адрес интерфейса с VLAN.

В разделе «Сетевой доступ» → «Настройки сети», добавьте IP-адрес и свяжите его с VLAN 100, нажмите кнопку «Применить».

Рисунок — Связь IP-адреса VLAN 100

- В разделе «Коммутатор» установите флажок в поле «Коммутация на основе VLAN включена».

- Добавьте VLAN 100 и разрешите ему проходить через порты «ge0», «mgmt» и «radio».

- Установите режим «off» на всех портах «Default VLAN».

Рисунок — Настройка управления

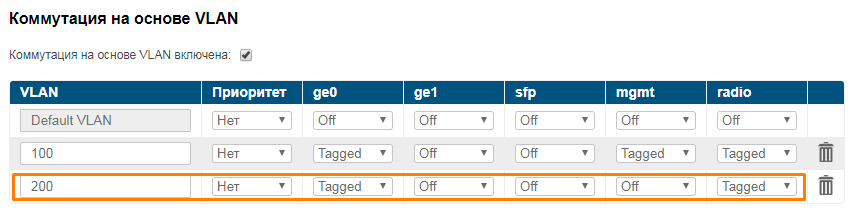

Настройка передачи данных

Добавьте VLAN 200 и разрешите ему проходить через порты «ge0» и «radio», нажмите кнопку «Применить».

Рисунок — Настройка передачи данных

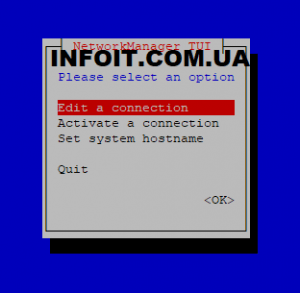

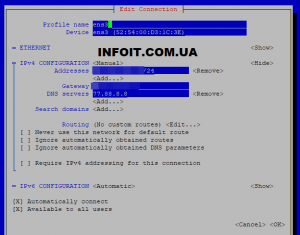

Управление сетью с помощью NetworkManager в CentOS 8

В CentOS 8 для настройки сети рекомендуется использовать только NetworkManager. Эта служба управление сетевыми подключениями, контролирует настройки и применяет изменения к сетевым адаптерам.

Чтобы проверить статус NM, используйте команду:

В CentOS предлагается использовать для настройки сети командную консоль nmcli или графическую утилиту nmtui.

Чтобы перейти в режим настройк сети, введите команду:

При выборе первого пункта, у вас откроется окно с выбором сетевого интерфейса для редактирования:

Выбираем нужный нам интерфейс и редактируем:

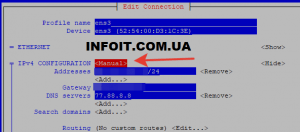

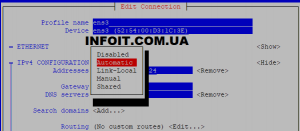

Нам доступно редактирование имени, IP-адреса, Шлюза, DNS-серверов. Так же в интерактивном меню NM, мы можем изменить способ назначения IP адреса, на DHCP:

Замените “manual” на “automatic”:

После чего сохраните настройки. С помощью nmtui в графическом режиме, вы можете выполнить любые настройки, которые выполняете вручную через конфигурационные файлы. Если вы предпочитаете использовать командную строку для настройки интерфейсов, можете использовать nmcli. Например, следующие команды изменят IP адрес, щлюз и DNS сервера для интерефейса eth1.

Для применения изменений, перезагрузите интерфейс:

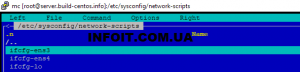

Если же вам удобнее работать с файлами конфигурации, установите через yum отдельный пакет network-scripts (в CentOS 8 по умолчанию его нет):

Upgraded: initscripts-10.00.1-1.el8_0.1.x86_64 Installed: network-scripts-10.00.1-1.el8_0.1.x86_64 network-scripts-team-1.27-10.el8.x86_64 Complete!

После установки данного пакета, вы можете редактировать настройки сети, как мы описывали ранее, через конфигурационные файлы:

Маршрутизация/iptables[править]

Также вы можете объединить виртуальные машины tap-интерфесом в хост-системе и настроить правила iptables в хост-система, чтобы она была маршутизатором и сетевым экраном для виртуальных машин.

Настройки маршрутизации сводятся к созданию маршрута по умолчанию в виртуальной машине, указывающего на хост-систему, разрешение пересылки пакетов (IP forwarding) и настройки маршрута на tap-интерфейс виртуальной машины в хост-системе.

Заблаговременно проверьте настройки:

Хост-система: Разрешить пересылку пакетов и добавить маршрут до виртуальной машины (должно быть помещено в скрипт — маршрут необходимо добавить после запуска виртуальной машины):

sysctl -w net.ipv4.ip_forward=1 # разрешить пересылку пакетов IPv4 route add -host <ip-of-client> dev <tap-device> # добавить маршрут до виртуальной машины

Виртуальная машина: маршрут по умолчанию указывает на хост-систему ( должен быть в одной сети с ):

route add default gw <ip-of-host>

Виртуальная машина v2: если IP-адрес хост-системы не в одной сети с , тогда надо вручную добавить маршрут до хост-системы перед добавлением маршрута по умолчанию:

route add -host <ip-of-host> dev <network-interface> route add default gw <ip-of-host>

1.5 Настройка пула адресов

Компьютерам сети предприятия и гостевой сети будем по DHCP присваивать IP адреса из разных подсетей. Сеть предприятия будет использовать диапазон 192.168.88.2–192.168.88.254, а гостевая сеть 192.168.10.2–192.168.10.254. Зададим с помощью пула диапазоны IP адресов.

Добавляем диапазон IP адресов предприятия:

- Откройте меню IP — Pool;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_pool_main;

- В поле Addresses пропишите диапазон 192.168.88.2–192.168.88.254 ;

- Нажмите кнопку OK для сохранения пула адресов.

Добавляем диапазон IP адресов гостевой сети аналогичным образом:

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name указываем название dhcp_pool_vlan2;

- В поле Addresses прописываем диапазон 192.168.10.2–192.168.10.254 ;

- Нажимаем кнопку OK для сохранения пула адресов.