Подключение к Exchange Online PowerShell с использованием современной проверки подлинности или без нее

Эти инструкции по подключению используют современную проверку подлинности и работают с многофакторной проверкой подлинности (MFA) или без нее.

Другие методы входа, доступные в PowerShell 7, см. в разделе далее в этой статье.

-

В окне PowerShell загрузите модуль EXO V2, выполнив следующую команду:

Примечания.

- Если , предыдущая команда будет действовать как написанная.

- Возможно, вы сможете пропустить этот шаг и запустить Connect-ExchangeOnline без предварительной загрузки модуля.

-

В команде, которую вам нужно выполнить, используется следующий синтаксис:

- <UPN> — ваша учетная запись в формате имени субъекта-пользователя (например, ).

- Если вы используете параметр ExchangeEnvironmentName, вам не требуется применять параметры ConnectionUri или AzureADAuthorizationEndPointUrl. Дополнительные сведения см. в описаниях параметров в статье Connect-ExchangeOnline.

- В параметре DelegatedOrganization указывается организация клиента, которой вы хотите управлять в качестве авторизованного партнера корпорации Майкрософт. Дополнительные сведения см. в разделе Партнеры.

- Если вы находитесь за прокси-сервером, сначала выполните следующую команду: , где <Value> равно , или . Затем используйте параметр PSSessionOption со значением . Дополнительные сведения см. в статье New-PSSessionOption.

- Часто можно опустить параметр UserPrincipalName на следующем шаге, чтобы ввести имя пользователя и пароль после выполнения команды Connect-ExchangeOnline. Если это не сработает, необходимо использовать параметр UserPrincipalName.

- Если вы не используете многофакторную проверку подлинности, часто можно использовать параметр Credential вместо параметра UserPrincipalName. Сначала запустите команду , введите имя пользователя и пароль, а затем используйте имя переменной для параметра Credential (). Если это не сработает, необходимо использовать параметр UserPrincipalName.

В этом примере выполняется подключение к Exchange Online PowerShell в организации Microsoft 365 или Microsoft 365 GCC:

В этом примере выполняется подключение к Exchange Online PowerShell в организации Office 365 Germany:

В этом примере выполняется подключение к Exchange Online PowerShell в организации Microsoft GCC High:

В этом примере выполняется подключение к Exchange Online PowerShell в организации Microsoft 365 DoD:

В этом примере выполняется подключение к Exchange Online PowerShell для управления другим клиентом:

-

В открывшемся окне входа введите пароль и нажмите кнопку Войти.

-

Только многофакторная проверка подлинности: Код проверки создается и отправляется на основе варианта ответа, настроенного для вашей учетной записи (например, текстовое сообщение или приложение Microsoft Authenticator на вашем устройстве).

В открывшемся окне введите код проверки и нажмите кнопку Подтвердить.

Дополнительные сведения о синтаксисе и параметрах см. в статье Connect-ExchangeOnline.

Примечание

По завершении настройки отключите удаленный сеанс PowerShell. Если закрыть окно оболочки PowerShell, не выполнив отключение сеанса, можно исчерпать лимит доступных сеансов удаленной оболочки PowerShell. Кроме того, вам придется дождаться окончания срока действия сеансов. Чтобы отключить удаленный сеанс PowerShell, выполните следующую команду.

Справка в Интернете

Интерактивная справка всегда была важной частью PowerShell. хотя командлет отображает разделы справки в командной строке, многие пользователи предпочитают работать в интернете, в том числе с помощью цветового кодирования, гиперссылок, а также обмениваться идеями в Community содержимом и на вики-документах

Самое важное, прежде чем поступать с обновляемой справкой, Справка в Интернете предоставляла самые последние версии файлов справки.

С появлением обновляемой справки в PowerShell 3,0 интерактивная справка по-прежнему играет важную роль. В дополнение к гибкому интерфейсу пользователя Справка в Интернете предоставляет пользователям, которые не могут использовать обновляемую справку для загрузки разделов справки.

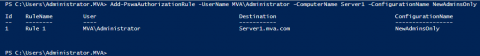

Настройка правил авторизации и безопасности сайта

После того, как вы установили PowerShell Web Access и настроили шлюз (установили веб приложение), ваши пользователи смогут открыть страницу входа в браузере, но не смогут выполнить вход. Причина в том, что пока мы не предоставили доступ нашим пользователям в явном виде

Важно отметить, что при проверке подлинности при авторизации в PowerShell Web Access доступ по умолчанию ограничен, а не разрешен. Т.е

если разрешение пользователю явно не выдано, то доступа к чему-либо у этого пользователя нет.

Добавить правила авторизации можно только с помощью командлетов PowerShell, графический интерфейс для этого не предусмотрен. Для добавления правила авторизации мы используем командлет Add-PswaAuthorizationRule с различными параметрами, позволяющими указать имя пользователя, имя компьютера и т.д. (подробнее про командлеты для PowerShell Web Access здесь): Увеличить

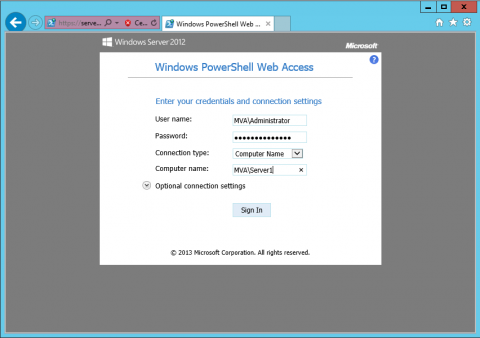

Увеличить

Теперь пользователь может из браузера подключиться к PowerShell Web Access и начать работу. Причем подключиться вы можете к любому из серверов, если имеете соответствующее разрешение. Увеличить

Увеличить

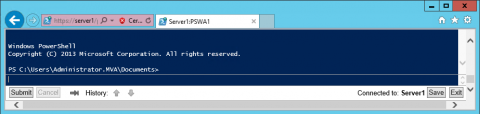

Сеанс PowerShell Web Access представляет собой командную строку PowerShell, с помощью которой вы можете удаленно управлять задачами на вашем сервере.

Еще одной интересной возможностью, предлагаемой PowerShell Web Access, является возможность сохранения сеансов и переподключения к ним с различных устройств (нажмите кнопку «Save»). По умолчанию PowerShell Web Access ограничивает пользователя тремя одновременными сеансами. Увеличить

Увеличить

Время ожидания сеансов PowerShell Web Access не вечно. Сообщение об истечении времени ожидания отображается для вошедшего пользователя через 15 минут отсутствия активности в сеансе. Если пользователь не отвечает в течение пяти минут после вывода сообщения об истечении времени ожидания, сеанс заканчивается, и пользователь выходит из системы. Значения по умолчанию для PowerShell Web Access можно изменить в параметрах веб-сайта в диспетчере служб IIS.

Отмечу, что так как PowerShell Web Access – это веб-консоль PowerShell для конкретного удаленного компьютера, то вы можете использовать только те командлеты или сценарии PowerShell, которые на этом удаленном компьютере доступны.

Чем отличается веб-консоль от локальной PowerShell? Большая часть базового функционала доступна, но отличия есть:

- При сообщении информации о ходе выполнения какой-либо задачи на экране отображается только конечный результат выполнения командлета (этапы выполнения не показываются)

- Фоновый и основной цвета изменить в веб-консоли нельзя

- PowerShell Web Access в своем интерфейсе не реализует ряд методов, например, любые команды, осуществляющие запись в консоль Windows

- PowerShell Web Access не поддерживает некоторые сочетания клавиш, во многих случаях потому, что эти клавиши зарезервированы для команд браузера

Кроме того, используя PowerShell Web Access вы попадаете под ряд ограничений:

- Двойное подключение — попытка подключиться ко второму удаленному компьютеру из существующего подключения

- PowerShell Web Access использует и имеет те же ограничения, что и удаленный сеанс Windows PowerShell

- Заполнение нажатием клавиши TAB не действует в сеансах, сконфигурированных для работы в ограниченном пространстве выполнения или в режиме NoLanguage, также не может быть запущена команда exit для завершения сеанса (для выхода нужно будет нажать соответствующую кнопку на странице консоли)

- PowerShell Web Access допускает только одно подключение к удаленному компьютеру в рамках одного сеанса браузера; нельзя выполнить один вход и подключиться к нескольким удаленным компьютерам, используя отдельные вкладки браузера

- При бездействии сеанса шлюза PowerShell Web Access удаленное подключение между шлюзом и конечным компьютером закрывается. При этом прекращается выполнение всех командлетов или сценариев. Поэтому для выполнения длительных задач рекомендуется использовать PowerShell.

Надеюсь, что вы нашли в этой статье полезную для себя информацию, которую сможете применить в вашей работе.

Sending data and setting the content type

To give our request a body, we can either use the option, the option or use a pipeline. For these examples we will do a POST request, so use .

Before actually sending data, let’s talk about the content type. If you do a POST request, but neither specify a Content-Type header nor use the option, Invoke-WebRequest will automatically set the content type to .

More gotchas: when you do set a Content-Type header via , say and then pipe a utf8 file to like so…

… you may not actually send what you expect, as will not read the piped data as utf8.

Depending on the encoding, you may send something like this:

As something like this (ISO-8859-1):

Instead of like this (UTF-8):

To be on the safe side, make sure to either use the option (and specify the ) and/or use a pipeline, but set the option (instead of the Content-Type header in the ) the Invoke-WebRequest cmdlet provides:

… will properly send the UTF-8 data.

Using -Body

If you want to build your body manually in the command, you can use the option:

For posting form data, you can use a hash table (going with the default here):

Что нужно знать перед началом работы

-

Предполагаемое время для завершения каждой процедуры: менее 5 минут.

-

Вы можете использовать PowerShell только для выполнения этих процедур.

-

Для выполнения этой процедуры нужно получить права администратора. В частности, необходим доступ к командлетам Get-ManagementRole и Get-ManagementRoleAssignment. По умолчанию доступ к этим cmdlets предоставляется ролями Конфигурация только для просмотра или Управление ролью, которые по умолчанию назначены только для групп ролей управления только для организаций и организаций.

-

Процедуры в этой статье не работают в центре безопасности & PowerShell или автономных Exchange Online Protection (EOP) PowerShell (Microsoft 365 организациях без Exchange Online почтовых ящиков). Дополнительные сведения о разрешениях в этих средах см. в следующих статьях:

- Разрешения на портале Microsoft 365 Defender

- Разрешения в центре Microsoft 365 безопасности.

- Разрешения в автономных EOP.

Совет

Возникли проблемы? Обратитесь за помощью к участникам форумов Exchange. Посетите форумы по: Exchange Server или Exchange Online.

Подключение к удаленному рабочему столу

Для подключения к VDS с Windows Server используется протокол RDP. Встроенное приложение для его выполнения есть только на Windows. На других ОС для подключения через RDP потребуется установка сторонних приложений.

Подключение по RDP c Windows

Откройте меню «Пуск» и найдите утилиту «Подключение к удаленному рабочему столу». Например, на Виндоус 10 она находится в разделе «Стандартные Windows». Можно также воспользоваться встроенным поиском или утилитой «Выполнить»: нажать на сочетание клавиш Win+R и ввести запрос mstsc.

Введите в окне программы IP-адрес сервера, к которому хотите подключиться. Он указан в письме, которое прислал хостер. Нажмите «Подключить».

Выберите учетную запись для авторизации и введите пароль. Эти данные хостер присылает на почту.

При первом подключении может появиться предупреждение о недостоверном сертификате. Причина такого поведения — шифрование соединения сертификатом, который выдает не авторизованный центр, а сам сервер. Однако это не значит, что у вас есть проблемы с безопасностью. Подключение по RDP зашифровано, так что можете спокойно пропускать предупреждение. Чтобы оно не раздражало, отметьте пункт «Больше не выводить запрос о подключениях к этому компьютеру».

Если нужно перенести небольшое количество файлов, то самый простой способ — использование буфера обмена. Вы копируете файл на локальной машине, затем подключаетесь к удаленному рабочему столу и вставляете файл.

Если нужно перемещать большое количество файлов, то гораздо удобнее подключить диск. На локальном компьютере с Win это делается так:

-

Подключитесь к удаленному рабочему столу с помощью встроенной утилиты.

-

Перейдите на вкладку «Локальные ресурсы».

-

Выберите диски или другие источники.

После выбора локальных источников вы можете получить к ним доступ с удаленного рабочего стола на VDS с Windows Server.

Подключение по RDP c Linux

На Linux нет официального протокола для подключения через RDP к Win-серверу. Однако это не проблема. Установить соединение можно с помощью клиента Remmina.

В качестве примера установим утилиту на Ubuntu. Откройте терминал и выполните следующие команды:

sudo apt-add-repository ppa:remmina-ppa-team/remmina-next // Установка Remmina sudo apt-get update // Установка апдейтов sudo apt-get install remmina remmina-plugin-rdp libfreerdp-plugins-standard // Установка плагина РДП

После установки клиент появится в списке приложений. Найдите его и запустите. Нажмите на плюсик для добавления нового подключения и введите уже знакомые данные: IP-адрес сервера, логин, пароль. Главное — выбрать в строке Protocol значение RDP (Remote Desktop Protocol).

Нажмите на кнопку Save, чтобы сохранить новое подключение. Оно отобразится в списке. Чтобы использовать его, щелкните по нему два раза левой кнопкой.

При первом подключении может появиться предупреждение о недоверенном сертификате безопасности. Ситуация такая же, как в случае с WIndows. Никакой угрозы безопасности нет, поэтому просто игнорируйте предупреждение. Нажмите ОК в появившемся окне.

Подключение с macOS

На macOS для подключения к удаленному рабочему столу на Windows Server используется фирменное приложение Microsoft, которое называется Remote Desktop. Его можно установить из App Store.

-

Запустите программу и нажмите на кнопку New.

-

В Connection name укажите любое имя для подключения — например, VDS Windows.

-

В строке PC name пропишите IP-адрес сервера, к которому вы будете подключаться.

-

В разделе Credentials укажите логин и пароль для подключения к VDS.

После сохранения настроек в списке подключений появится новое соединение. Выделите его и нажмите на кнопку Start или используйте двойной клик.

При первом подключении может появиться предупреждение о недоверенном сертификате. Нажмите на кнопку «Показать сертификат» и отметьте пункт «Всегда доверять». Больше предупреждение не будет появляться. Проблем с безопасностью из-за этого не возникнет.

RDP на Android и iOS

Подключиться к удаленному рабочему столу с Windows Server можно и с мобильного устройства. На Android и iOS для этого используется фирменное приложение Microsoft, которое называется Remote Desktop.

На обеих мобильных системах подключение через RDP настраивается одинаково.

-

Запустите приложение и нажмите на плюс для добавления нового соединения.

-

Выберите тип «Рабочий стол» (Desktop).

-

В поле «Имя ПК» укажите адрес сервера.

-

Впишите имя администратора и пароль.

-

При появлении предупреждения о недоверенном сертификате отметьте пункт «Больше не спрашивать» и нажмите «ОК».

После успешного подключения вы увидите удаленный рабочий стол, размещенный на VDS с Windows Server.

История веб-разработки: от 1990 до 2020

В 1990 году Тим Бернерс-Ли создал первый сайт и браузер в CERN — Европейском центре ядерных исследований. Выглядел он так себе, но это была настоящая революция.

Первый сайт info.cern.ch в первом браузере WorldWideWeb

Профессиональная веб-разработка началась во второй половине девяностых после выхода первого «нормального» браузера — Mosaic, технологии CSS (каскадные таблицы стилей), языка JavaScript и Flash. Примерно в это же время появился PHP — специальный язык программирования для бэкенда, который до этого писали на чём придётся: на C, C++ или Perl. Веб быстро набирал популярность, стало выгодно делать красивые и удобные сайты — и в разработке появились хорошие деньги.

Потом были браузерные войны: каждый добавлял какие-то свои возможности, а фронтенд-разработчики сходили от них с ума. Только сейчас создатели браузеров приняли более или менее единые стандарты. В бэкенде тоже многое изменилось: PHP теснят конкуренты — например, Python, Java и JavaScript с Node.js, изначально сделанной для фронтенда.

Командлеты для работы с Active Directory (AD)

Windows PowerShell, конечно же, позволяет работать со службой каталогов Active Directory. Для этих целей существует немало командлетов, вот некоторые из них:

- New-ADUser – создание нового пользователя в Active Directory;

- Get-ADUser – выводит информацию о пользователях Active Directory;

- Set-ADUser — изменяет пользователя Active Directory;

- Remove-ADUser — удаляет пользователя Active Directory;

- New-ADGroup – командлет создает группу в Active Directory;

- Get-ADGroup – выводит информацию о группе или выполняет поиск, чтобы получить несколько групп из Active Directory;

- Set-ADGroup – командлет изменяет группу в Active Directory;

- Remove-ADGroup — удаление группы в Active Directory;

- Add-ADGroupMember — командлет добавляет учетные записи пользователей, компьютеров или групп в качестве новых членов группы Active Directory;

- Get-ADGroupMember — выводит информацию о членах группы Active Directory;

- Remove-ADGroupMember — удаление элементов из группы Active Directory;

- Set-ADAccountPassword — сброс пароля учетной записи Active Directory;

- Disable-ADAccount — отключает учетную запись Active Directory.

- Enable-ADAccount — включает учетную запись Active Directory;

- Unlock-ADAccoun — разблокирует учетную запись Active Directory;

- New-ADComputer — создание новой учетной записи компьютера в Active Directory;

- Get-ADComputer — выводит информацию об одном или нескольких компьютерах в Active Directory;

- Set-ADComputer — изменение учетной записи компьютера в Active Directory;

- Remove-ADComputer — удаление компьютера из Active Directory.

Парсинг URL

Теперь у браузера есть следующая информация об URL:

- Protocol «HTTP» — Использовать «Hyper Text Transfer Protocol».

- Resource «/» — Показать главную (индексную) страницу.

3.1 Это URL или поисковый запрос?

Когда пользователь не вводит протокол или доменное имя, то браузер «скармливает» то, что человек напечатал, поисковой машине, установленной по умолчанию. Часто к URL добавляется специальный текст, который позволяет поисковой машине понять, что информация передана из URL-строки определённого браузера.

3.2 Список проверки HSTS

- Браузер проверяет список «предзагруженных HSTS (HTTP Strict Transport Security)». Это список сайтов, которые требуют, чтобы к ним обращались только по HTTPS.

- Если нужный сайт есть в этом списке, то браузер отправляет ему запрос через HTTPS вместо HTTP. В противном случае, начальный запрос посылается по HTTP. (При этом сайт может использовать политику HSTS, но не находиться в списке HSTS — в таком случае на первый запрос по HTTP будет отправлен ответ о том, что необходимо отправлять запросы по HTTPS. Однако это может сделать пользователя уязвимым к — чтобы этого избежать, в браузеры и включают список HSTS).

3.3 Конвертация не-ASCII Unicode символов в название хоста

- Браузер проверяет имя хоста на наличие символов, отличных от , , , , или .

- В случае доменного имени google.com никаких проблем не будет, но если бы домен содержал не-ASCII символы, то браузер бы применил кодировку Punycode для этой части URL.

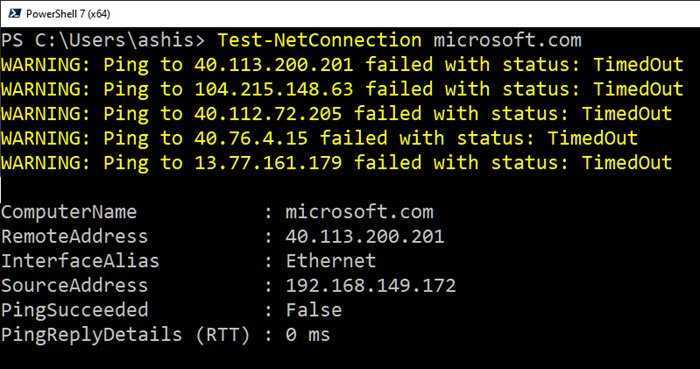

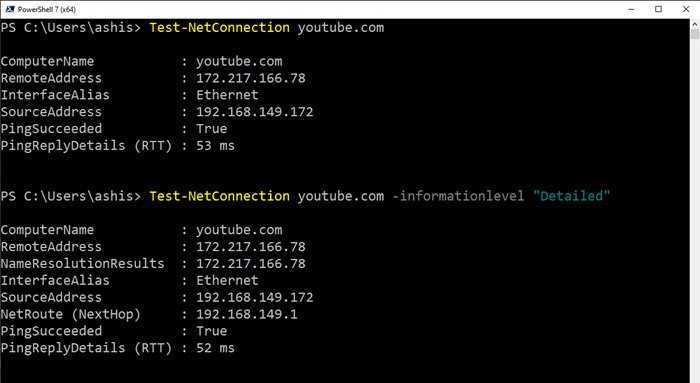

Устранение проблем с сетевым подключением через PowerShell

Вы можете использовать Test-NetConnection командлет, чтобы узнать диагностическую информацию для подключения. Он включает поддержку теста Ping, теста TCP, трассировки маршрута, а также диагностики выбора маршрута.

В зависимости от того, какие параметры используются, вывод будет состоять из такой информации, как ComputerName, RemoteAddress, SelectedSourceAddress, OutgoingInterfaceIndex, SelectedNetRoute и т. Д.

Вот список поддерживаемых параметров

- CommonTCPPort: указывает типичный номер порта TCP службы.

- ComputerName: указывает имя системы доменных имен (DNS) или IP-адрес целевого компьютера.

- ConstrainInterface: указывает ограничение интерфейса, используемое для диагностики маршрута.

- ConstrainSourceAddress: указывает ограничение исходного адреса для использования для диагностики маршрута.

- DiagnoseRouting: указывает, что диагностика маршрута запускается для вывода информации о выборе маршрута и адреса источника для удаленного хоста.

- Переходы: указывает количество переходов, которые необходимо пройти в команде traceroute.

- InformationLevel: Определяет уровень информации Подробный или Тихий.

- Порт: указывает номер порта TCP на удаленном компьютере.

- TraceRoute: указывает, что Tracert запускается для проверки возможности подключения к удаленному хосту.

Используя мощный Test-NetConnection командлет

Test-NetConnection -ComputerName "www.contoso.com" -ConstrainInterface 5 -DiagnoseRouting -InformationLevel "Detailed" ComputerName : www.contoso.com RemoteAddress : 2600:1409:a:185::2768 ConstrainInterfaceIndex : 5 SelectedSourceAddress : 2001:4898:e0:79:75dd:64cf:d9ff:f86 OutgoingInterfaceIndex : 5 SelectedNetRoute : DestinationPrefix: ::/0 NextHop: fe80::200:5eff:fe00:202 RouteSelectionEvents : IP: Route [DestinationPrefix: ::/0 NextHop: fe80::200:5eff:fe00:202 InterfaceIndex: 4 RouteMetric: 256] is blocked for Destination: 2600:1409:a:185::2768 ConstrainInterfaceIndex: 5 ConstrainScopeZone: 1 in Compartment: 1, Reason: InterfaceConstraint. SourceAddressSelectionEvents : IP: Source address 2001:4898:e0:79:75dd:64cf:d9ff:f86 is preferred over fe80::75dd:64cf:d9ff:f86 for destination 2600:1409:a:185::2768 Rule = 2.0. IP: Source address 2001:4898:e0:79:75dd:64cf:d9ff:f86 is preferred over fe80::75dd:64cf:d9ff:f86 for destination 2600:1409:a:185::2768 Rule = 2.0. RouteDiagnosticsSucceeded : True

Список примеров команд

Вот несколько примеров команд, которые вы можете попробовать на своем компьютере. Для некоторых из этих команд потребуются права администратора, поэтому не забудьте запустить PowerShell 7 или PowerShell 5.1 с необходимым разрешением.

Test-NetConnection youtube.com

Более подробная информация о подключении:

Test-NetConnection youtube.com -InformationLevel "Detailed"

При работе с веб-сервисами он предназначен для тестирования определенного TCP-порта.

Test-NetConnection youtube.com -Port 443 -InformationLevel "Detailed"

Выполните диагностику маршрута для подключения к удаленному хосту.

Test-NetConnection -ComputerName itopstalk.com -DiagnoseRouting -InformationLevel Detailed

Найдите порт по умолчанию для веб-сайта

Test-NetConnection -ComputerName microsoft.com -CommonTCPPort HTTP

Запустить Trace Route для веб-сайта

Test-NetConnection -ComputerName google.com -TraceRoute

Тем не менее, это полезно, если вы используете платформу, отличную от Windows, но используете ту же команду, что и в Windows.

Помимо этого, я также заметил выполнение команд для некоторых веб-сайтов, таких как Microsoft.com. Не работает. Ping не работает постоянно, что может быть связано с сервером, блокирующим такие случайные запросы.

Теги: Сеть, PowerShell

Как запустить PowerShell?

В производственной среде предприятия, которую я поддерживаю, я работаю с тремя разными учетными записями пользователей Active Directory. В лабораторной среде в этой книге используются зеркальные экземпляры этих учетных записей. Я вошел на компьютер с Windows 10 в качестве пользователя домена, который не является администратором домена или локальным администратором.

Я запустил консоль PowerShell, щелкнув ярлык Windows PowerShell, как показано на рис. 1-1.

Обратите внимание, что в строке заголовка консоли PowerShell указано «Windows PowerShell», как показано на рис. 1-4

Некоторые команды выполняются нормально, но PowerShell не поддерживает управление доступом пользователей (UAC). Это означает, что оболочка не может запрашивать повышение прав для задач, требующих утверждения администратором.

Выдается следующее сообщение об ошибке.

Решение этой проблемы заключается в запуске PowerShell от имени пользователя домена, который является локальным администратором.

Именно так настроена моя вторая учетная запись пользователя домена. При использовании принципа наименьших привилегий эта учетная запись не должна быть администратором домена или иметь любые повышенные привилегии в домене.

Закройте PowerShell. Перезапустите консоль PowerShell, только на этот раз щелкните правой кнопкой мыши ярлык Windows PowerShell и выберите пункт Запуск от имени администратора, как показано на рис. 1-5.

Если вы выполнили вход в Windows в качестве обычного пользователя, вам будет предложено ввести учетные данные. Я буду вводить учетные данные учетной записи пользователя, которая является пользователем домена и локальным администратором, как показано на рис. 1-6.

После повторного запуска PowerShell с правами администратора в строке заголовка должно быть указано «Администратор: Windows PowerShell», как показано на рис. 1-7.

Теперь, когда PowerShell работает с повышенными привилегиями локального администратора, управление доступом пользователей больше не будет проблемой в случае запуска на локальном компьютере команды, для выполнения которой обычно требуется запрос на повышение прав. Следует иметь в виду, что любая команда, выполняемая из этого экземпляра консоли PowerShell с повышенными привилегиями, также запускается с повышенными привилегиями.

Чтобы упростить поиск PowerShell и запускать оболочку от имени администратора, рекомендуется закрепить ее на панели задач и настроить автоматический запуск от имени администратора при каждом запуске.

Еще раз выполните поиск PowerShell, только на этот раз щелкните ее правой кнопкой мыши и выберите пункт «Закрепить на панели задач», как показано на рис. 1-8.

Щелкните правой кнопкой мыши ярлык PowerShell, который теперь закреплен на панели задач, и выберите пункт «Свойства», как показано на рис. 1-9.

Щелкните «Дополнительно», как показано в первой части рис. 1-10, установите флажок «Запуск от имени администратора», как показано во второй части рис. 1-10, а затем дважды нажмите кнопку OK, чтобы принять изменения и выйти из обоих диалоговых окон.

Вам больше никогда не придется беспокоиться о поиске PowerShell или о том, запущена ли оболочка от имени администратора или нет.

Запуск PowerShell с повышенными привилегиями для предотвращения проблем, связанных с управлением доступом пользователей, влияет только на команды, выполняемые на локальном компьютере. Он не влияет на команды, предназначенные для запуска на удаленных компьютерах.