Разрешение для симптома 1

Чтобы устранить эту проблему, при необходимости используйте следующие методы.

Проверка включения удаленного рабочего стола

-

Откройте элемент System в панели управления. Чтобы запустить средство System, нажмите кнопку Начните, нажмите панель управления, щелкните System и нажмите кнопку ОК.

-

Под панелью управления главная щелкните удаленные параметры.

-

Щелкните вкладку Remote.

-

В удаленном рабочем столе выберите любой из доступных параметров в зависимости от требований к безопасности:

-

Разрешить подключения с компьютеров с компьютеров с любой версией удаленного рабочего стола (менее безопасной)

-

Разрешить подключение с компьютеров только с компьютеров с удаленным рабочим столом с проверкой подлинности на уровне сети (более безопасно)

-

Если вы выберите не разрешайте подключение к этому компьютеру на вкладке Remote, никакие пользователи не смогут подключаться удаленно к этому компьютеру, даже если они являются членами группы пользователей удаленных настольных компьютеров.

Проверка ограничения числа подключений служб удаленного рабочего стола

-

Запустите оснастку групповой политики, а затем откройте локализованную политику безопасности или соответствующую групповую политику.

-

Найдите следующую команду:

Локализованная компьютерная политика > Конфигурация компьютера > Административные шаблоны > Windows компоненты > Удаленные службы настольных компьютеров > Удаленный хост сеансов рабочего стола > Подключение Ограничивает количество подключений

-

Щелкните Разрешено.

-

В разрешенной поле RD Maximum Connections введите максимальное количество подключений, которое необходимо разрешить, и нажмите кнопку ОК.

Проверка свойств служб удаленного рабочего стола RDP-TCP

Следуйте этим шагам в зависимости от версии операционной системы.

Настройка с помощью конфигурации служб удаленного рабочего стола

Настройка количества одновременных удаленных подключений, разрешенных для подключения:

-

На хост-сервере сеанса RD откройте конфигурацию хост-сервера удаленного рабочего стола. Чтобы открыть конфигурацию хост-хозяйской сессии удаленного рабочего стола, нажмите кнопку Начните, указать на административные средства, указать на удаленные службы настольных компьютеров.

-

В «Подключениях» щелкните правой кнопкой мыши имя подключения и нажмите кнопку Свойства.

-

На вкладке Сетевой адаптер нажмите кнопку Максимальное подключение, введите количество одновременных удаленных подключений, которые необходимо разрешить для подключения, а затем нажмите кнопку ОК.

-

Если параметр Maximum подключений выбран и затемнеет, параметр Limit number of connections Group Policy включен и применен к серверу хост-сервера сеанса RD.

Проверка прав логотипа служб удаленного рабочего стола

Настройка группы удаленных пользователей настольных компьютеров.

Группа пользователей удаленных настольных компьютеров на хост-сервере сеансов RD предоставляет пользователям и группам разрешение на удаленное подключение к хост-серверу сеансов RD. Вы можете добавить пользователей и группы в группу удаленных пользователей настольных компьютеров с помощью следующих средств:

- Привязка локальных пользователей и групп

- Вкладка Remote в диалоговом окне System Properties на хост-сервере сеанса RD

- Активные пользователи каталогов и компьютеры, если хост-сервер сеанса RD установлен на контроллере домена

Вы можете использовать следующую процедуру для добавления пользователей и групп в группу пользователей удаленных настольных компьютеров с помощью вкладки Remote в диалоговом окне System Properties на сервере хост-сервера сеансов RD.

Членство в локальной группе администраторов или эквивалент на сервере хост-сервера сеанса RD, который вы планируете настроить, является минимальным, необходимым для завершения этой процедуры.

-

Запустите средство System. Для этого нажмите кнопку Начните, нажмите панель управления, нажмите значок System и нажмите кнопку ОК.

-

Под панелью управления главная щелкните удаленные параметры.

-

На вкладке Remote в диалоговом окне System Properties щелкните Выберите пользователей. Добавьте пользователей или группы, которые должны подключиться к серверу хост-сервера сеансов RD с помощью удаленного рабочего стола.

Примечание

При выборе параметра «Не разрешай подключения к этому компьютеру» на вкладке Remote пользователи не смогут подключиться удаленно к этому компьютеру, даже если они являются членами группы пользователей удаленных настольных компьютеров.

Выход из командной строки (PowerShell)

этот пункт меню закрывает меню SConfig и возвращается в интерактивную командную строку PowerShell (или командную строку (CMD) для Windows Server 2019 или Windows Server 2016). Его можно использовать для выполнения произвольных команд и скриптов PowerShell для расширенной настройки или устранения неполадок. Многие из этих специализированных вариантов недоступны изначально в SConfig. Например, Настройка хранилища, расширенные Параметры сетевого адаптера (например, Настройка идентификаторов виртуальной ЛС) и Установка драйверов устройств.

Примечание

Как правило, каждый параметр, доступный в операционной системе, можно контролировать с помощью средств командной строки или сценариев. однако многие из этих параметров более удобно управлять удаленно с помощью графических средств, таких как центр администрирования Windows, диспетчер сервера и System Center.

Чтобы выйти из главного меню SConfig в PowerShell, введите и нажмите клавишу . Чтобы вернуться в средство настройки сервера, введите и нажмите клавишу . кроме того, начиная с Windows Server 2022 и Azure Stack хЦи, введите . Это приведет к закрытию текущего окна PowerShell и автоматическому открытию нового экземпляра SConfig.

Примечание

Если вы вручную запустили SConfig из сеанса командной строки (в отличие от сеанса PowerShell), после выхода из программы SConfig через меню вы вернетесь к командной строке. Несмотря на то, что в этом случае пункт меню выходит из командной строки (PowerShell), в этом конкретном случае отсутствует интерактивный сеанс PowerShell.

PowerShell является оболочкой по умолчанию для Server Core

до Windows server 2022 оболочкой по умолчанию в server Core была командная строка (CMD). Он запускается по умолчанию при входе пользователя в Server Core. После этого можно запустить SConfig или запустить произвольные программы командной строки.

начиная с версии Windows server 2022 (при развертывании с параметром server Core) и Azure Stack хЦи оболочкой по умолчанию является PowerShell. Он запускается по умолчанию, и SConfig запускается автоматически в окне PowerShell. Если выйти из SConfig с помощью команды меню , вы получите доступ к интерактивному сеансу PowerShell.

Однако если PowerShell удаляется, оболочка по умолчанию возвращается к CMD. В отличие от предыдущих версий операционной системы, если PowerShell удален, SConfig не будет запускаться автоматически или вручную. Вы сможете использовать только классические средства командной строки, такие как netsh.exe и diskpart.exe.

Примечание

DiskPart является нерекомендуемым и может не обеспечивать полную функциональность. например, в отличие от PowerShell, она не может управлять дисковые пространства.

Изменение оболочки по умолчанию должно быть прозрачным для большинства пользователей, поскольку вы можете запускать все те же программы командной строки в PowerShell, что и в CMD. Более того, PowerShell гораздо более способен, чем CMD, с точки зрения интерактивных функций языка и количества доступных команд. Однако в некоторых случаях команда в PowerShell может работать иначе, чем при работе с CMD, например при использовании синтаксиса пакетных файлов (например, ) в интерактивном сеансе. Если вместо этого запустить пакетный файл, то есть файл с расширением или, он будет обработан cmd, даже если запущен из PowerShell. В этом сценарии не будут учитываться различия.

Вы можете явно перейти в командную строку, введя в PowerShell и нажав клавишу . Кроме того, введите, Если вы предпочитаете запускать новое окно.

Примечание

Если вы планируете перезагрузить существующий сеанс PowerShell (например, чтобы обновления модуля вступили в силу), запуск SCONFIG и выход из него не будут достаточными. Это связано с тем, что SConfig само по себе является приложением PowerShell, которое выполняется в существующем сеансе PowerShell. При выходе из SConfig вы получите исходный сеанс.

Вместо этого, чтобы перезагрузить сеанс PowerShell, введите и нажмите клавишу . Это приведет к закрытию существующего окна PowerShell, и новое будет запущено автоматически

обратите внимание, что перезагрузка сеанса PowerShell зависит от установки основных серверных компонентов Windows server и Azure Stack хЦи. на сервере с возможностями рабочего стола Windows server потребуется вручную запустить новое окно PowerShell

Изменение типа сети на доменную

Простого способа указать, что данное соединение доменное в windows server нет. Я нашел как минимум 2 рабочих способа, которые гарантированно позволяют вернуть соединению статус Domain Network.

- Способ номер один. Заходим в свойства сетевого подключения и отключаем ipv6. Сеть сразу же становится доменной.

- Способ номер два. Перезапускаем службу Служба сведений о подключенных сетях (Network Location Awareness Service).

Идея полностью отключать ipv6 мне не нравится, потому что неоднократнго видел информацию о том, что она каким-то образом нужна для корректной работы сервера и Microsoft не рекомендует ее отключать.

При втором способе, если сделать для службы тип запуска Автоматически (отложенный запуск), то после перезагрзки сервера статус сети всегда будет доменный. Это вроде как решает проблему, хотя мне кажется, что это больше костыль, чем решение.

В целом, мне не понятно, в чем конкретно проблема и почему она стала проявляться в какой-то определенный момент, причем на разных серверах. Иногда помогает просто перезагрузка, иногда нет. Когда я последний раз исследовал ошибку, она на 100% повторялась на двух серверах с ролью контроллера домена, dhcp и dns сервера. Помогало либо отключение ipv6, либо перезапуск службы. В логах при этом ничего подходящего под указанную проблему не находил.

Общие сведения о кластере файлового сервера с двумя узлами

Серверы в отказоустойчивом кластере могут работать в различных ролях, включая роли файлового сервера, сервера Hyper-V или сервера базы данных, а также обеспечивают высокий уровень доступности для различных служб и приложений. В этом руководство описано, как настроить кластер файлового сервера с двумя узлами.

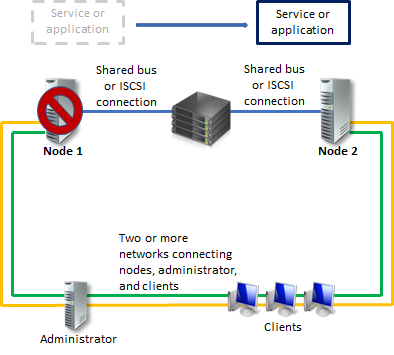

Отказоустойчивый кластер обычно включает в себя единицу хранения, которая физически подключена ко всем серверам в кластере, хотя каждый заданный том в хранилище доступен только одному серверу за раз. На следующей схеме показан отказоустойчивый кластер с двумя узлами, подключенный к единице хранения.

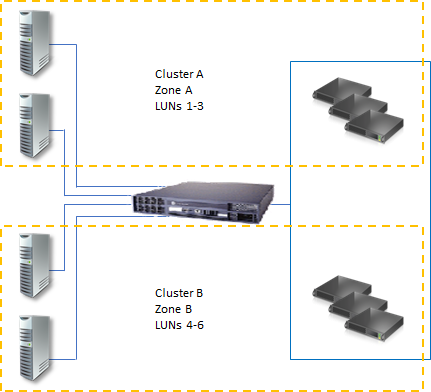

служба хранилища тома или номера логических устройств (lun), предоставляемые узлам в кластере, не должны предоставляться другим серверам, включая серверы в другом кластере. Это показано на схеме ниже.

Обратите внимание, что для обеспечения максимальной доступности любого сервера важно следовать рекомендациям по управлению сервером, например, тщательному управлению физической средой серверов, тестированию изменений программного обеспечения перед их полным внедрением и тщательно отслеживать обновления программного обеспечения и изменения конфигурации на всех кластеризованных серверах. В следующем сценарии описано, как можно настроить отказоустойчивый кластер файлового сервера. Общие файлы находятся в хранилище кластера, а кластеризованный сервер может работать как файловый сервер, который их использует

Общие файлы находятся в хранилище кластера, а кластеризованный сервер может работать как файловый сервер, который их использует

В следующем сценарии описано, как можно настроить отказоустойчивый кластер файлового сервера. Общие файлы находятся в хранилище кластера, а кластеризованный сервер может работать как файловый сервер, который их использует.

Ограничение доступа к файлам и папкам встроенными средствами Windows.

Обязательным условием, при котором ограничение будет действовать, является наличие нескольких учетных записей в системе, не с правами администратора, а также, чтобы файловая система на дисках соответствовала формату NTFS.Другими словами, администратор, для других пользователей без прав администратора, устанавливает ограничения на запись, чтение и т.д.Через учетную запись с правами администратора, в свойствах нужной папки указываются те пользователи, которые будут иметь к ней доступ. При попытке доступа к папке пользователем без прав, будет запрошен пароль.

Изменение прав доступа групп :

Итак, ограничим доступ с помощью запретов. Для этого кликаем по нужной папке или файлу правой кнопкой мыши и выбираем — «Свойства», далее переходим на вкладку — «Безопасность» и на этой вкладке нажимаем кнопку — «Изменить».

Далее открывается окно, где жмем в кнопку «Добавить». Здесь, вводим имена выбираемых объектов (логины/имена пользователей), которым дальше будет запрещен доступ к папке. Затем нажимаем «Проверить имена» чтобы убедиться в правильности ввода имени:

Для закрытия доступа всем пользователям вводим имя «Все» (учитывается регистр букв), система поймёт. Затем в колонке «Запретить» ставим галочки в те пункты, на которые вы хотите установить запрет и нажать «ОК»В итоге, указанные вами пользователи не смогут получить доступ к указанной папке либо файлу, но правда, если только зайдут в систему под своей учеткой. Чтоб вы знали, если кто-то зайдет в систему например с флешки с правами администратора, то он получит доступ к папке и всему её содержимому.

Изменение прав доступа групп :

Теперь давайте ограничим доступ к папке не запретом, а наоборот открытием прав только определенным пользователям.Для этого удалим всех пользователей из списка доступа и добавим туда уже только нужных нам.Возможно, при попытке удалить элемент, будет выдана ошибка, так как по умолчанию они наследуются от родительского каталога. Поэтому жмем «Дополнительно -> Изменить разрешения…» и снимаем галочку с «Добавить разрешения, наследуемые от родительских объектов»В Windows 10 жмем «Дополнительно» далее жмем кнопку «Отключить наследования».Система спросит «Добавить» или «Удалить». В Windows 10 система также даст на выбор два варианта — «Преобразовать унаследованные разрешения в явные разрешения этого объекта» и «Удалить все унаследованные разрешения из этого объекта». Думаю здесь все понятно. Добавив нужного пользователя, уже устанавливаем галочки в колонку «Разрешить».

Подытожим

Итак, сегодня, уважаемые читатели, мы с вами рассмотрели первую возможность ограничения доступа к определенным папкам и файлам с помощью встроенных средств Windows. Данный способ не самый надежный, но для ограждения «секретных материалов» от любопытных глаз неопытных пользователей подойдет.В следующей публикации рассмотрим другую возможность Windows, встроенную в систему по умолчанию, которая позволяет шифровать ценные данные и таким образом ограничивать к ним доступ. Это EFS (Encrypting File System) — система шифрования данных на уровне файлов в операционных системах Windows (начиная с Windows 2000 и выше), за исключением «домашних» версий.

Действия на стороне СХД

Необходимые настройки на СХД можно разделить на два этапа:

- Настройка интерфейсов

- Настройка пространства хранения

Настраивать интерфейсы требуется в основном в случае использования протокола iSCSI: необходимо задать IP адреса портов на вкладке iSCSI Ports. IP адреса портов должны быть из разных подсетей, чтобы однозначно маршрутизировался трафик на стороне хоста.

В случае использования интерфейса Fibre Channel ничего настраивать, как правило, не нужно.

Далее необходимо создать пространство хранения. Сначала создается пул – группа физических накопителей, работающих совместно. Пулов в пределах СХД может быть несколько. Накопители внутри пула объединяются в соответствии с выбранным при его создании уровнем RAID, обеспечивая заданную надежность. Пулы создаются на вкладке Pools → Create Pool, где запускается пошаговый мастер.

- Необходимо выбрать тип пула: thick (место выделяется сразу) или thin (место выделяется по мере заполнения). Отметим, что thick пулы являются более производительными.

- Выбрать конкретные диски

- Уровень RAID

- Указать параметры физических накопителей, влияющие на их производительность.

Рекомендуется использовать установки по умолчанию для максимальной скорости:- Enable Disk Write Cache

- Enable Disk Read-ahead

- Enable Disk Command Queuing

- Disable Disk Standby

Помимо обычных пулов Qsan поддерживает создание AutoTiering пулов при условии активации соответствующей лицензии. С принципом работы таких пулов можно ознакомиться в отдельной статье.

После создания пула(ов) необходимо создать тома (volume): Volumes → Create volumes. Также запустится пошаговый мастер создания тома.

Необходимо задать требуемый размер тома, тип тома выбирается как RAID volume. Рассмотрим их более подробно.

- Block Size – размер блока, который будет эмулироваться для хоста. Для Windows Server рекомендуется задать значение 4КБ как наиболее оптимальное.

- Background I/O Priority – приоритет фоновых задач (расширение, миграция и пр.)

- Erase Volume Data – необходимость зануления создаваемого тома. Значение Fast Erase соответствует записи нулей в первый гигабайт пространства, может быть полезно при повторном использовании дисков с целью удалить остатки предыдущих данных (стереть таблицы размещения). Full Erase – запись нулей по всему объему, полезно для достижения максимальной производительности в случае использования RAID 1/10.

- Enable Cache Mode (Write-back Cache) – включение кэша СХД. Очень сильно влияет на производительность.

- Enable Video Editing Mode – снижение производительности ради более стабильных результатов. Если не предполагается использование тома в системах видеонаблюдения, лучше выключить данный параметр.

- Enable Read-ahead – включение упреждающего чтения. Положительно влияет на производительность.

- Enable Fast RAID Rebuild – при активации данной настройки система будет вести трекинг всех записываемых блоков, чтобы понимать, сколько реальных данных записано на том. В случае выхода из строя диска в составе RAID группы во время ребилда не будут копироваться пустые блоки, что может ускорить данный процесс. Однако стоит помнить, что использование Fast Rebuild снижает производительность при случайном доступе.

Заключительным этапом в настройке СХД является публикация томов для доступа к ним со стороны хостов через функционал LUN mapping → Map LUN.

- Необходимо выбрать протокол доступа: FCP (Fibre Channel) или iSCSI. Доступ к одному и тому же тому может быть только через один протокол.

- Allowed Host – список хостов, которым разрешен доступ к тому. По умолчанию разрешено всем (*). Однако рекомендуется всегда явно указывать разрешения для исключения конфликтов доступа и, соответственно, повреждения файловой системы. Для Fibre Channel указываются WWPN хостов (с возможностью выбора из всех доступных в SAN сети). Для iSCSI указываются IQN хостов. В случае нескольких хостов они добавляются по кнопке Add Host. Со стороны Windows значения WWPN и IQN можно узнать через консольную (PowerShell) команду Get-InitiatorPort

Ноябрьское обновление 2021:

Теперь вы можете предотвратить проблемы с ПК с помощью этого инструмента, например, защитить вас от потери файлов и вредоносных программ. Кроме того, это отличный способ оптимизировать ваш компьютер для достижения максимальной производительности. Программа с легкостью исправляет типичные ошибки, которые могут возникнуть в системах Windows — нет необходимости часами искать и устранять неполадки, если у вас под рукой есть идеальное решение:

- Шаг 1: (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

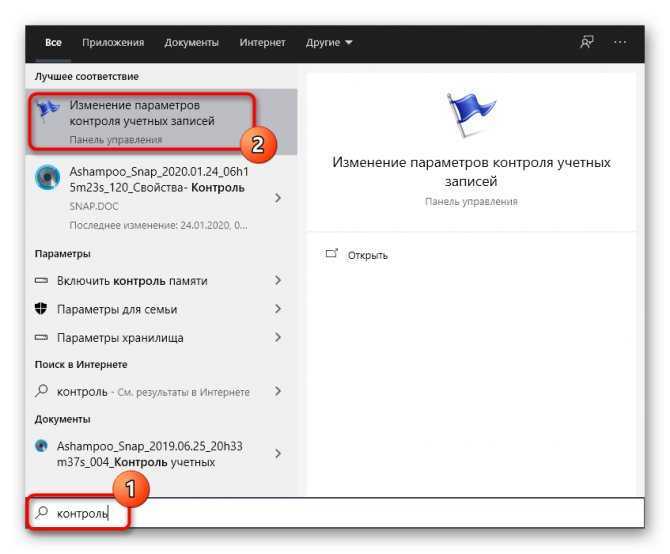

Способ 4: Изменение параметров контроля учетных записей

Этот метод крайне редко оказывается эффективным, однако его необходимо попробовать реализовать, если ничего из вышеперечисленного не помогло. Суть способа состоит в том, чтобы изменить параметры контроля учетных записей, разрешив тем самым установку приложений без отправки уведомлений администратору.

- Откройте меню «Пуск», где отыщите это меню, введя его название.

После открытия переместите ползунок в состояние «Никогда не уведомлять».

![]()

Обязательно нажмите «ОК», чтобы применить новые параметры.

![]()

Теперь системный администратор не будет получать уведомлений о любых изменениях, вносимых в ОС, поэтому вы можете смело переходить к установке софта, проверяя, как новые параметры повлияли на этот процесс.

Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Причина

-

Если вы используете сетевой монитор, проводную акулу или анализатор сообщений Майкрософт для проверки сетевого следа при успешной установке сеанса SMB, сеанс переходит к tree Подключение.

Однако при проверке сетевого следа при неудачной установке сеанса SMB сеанса с ошибкой Kerberos KRB_AP_ERR_MODIFIED. Вот пример неудачного запроса на установку сеансов SMB в сетевом следе:

В неудачном запросе на установку сеанса SMB клиент передает неправильный SPN CNAME. SpN может быть неправильным, так как он зарегистрирован на старом сервере. Однако в случае успешного запроса на установку сеанса SMB, например в клиентском случае Windows Server 2008 R2, клиент переназначит spN для фактического имени сервера.

-

Если имя файлового сервера было разрешено с помощью DNS, клиент SMB привносим суффикс DNS в имя, предоставленное пользователем. То есть первым компонентом SPN всегда будет имя пользователя, как в следующем примере:

Примечание

Эта попытка не удалась бы для более старых реализации SMB (Например, AIX Samba 3.5.8), которые не могут быть настроены для проверки подлинности Kerberos и не прослушивают порт прямого хоста SMB 445, а только в порту NetBIOS 139.

-

Если имя файлового сервера было разрешено с помощью другого механизма, например

- NetBIOS

- Разрешение многофаскальных имен link-local (LLMNR)

- Процессы протокола разрешения одноранговых имен (PNRP)

клиент SMB использует предоставленное пользователем имя, например следующее:

настройка сети;

По умолчанию операционная система попытается выполнить инициализацию сетевого адреса с DHCP-сервера. Если DHCP-сервер недоступен, он присвоит сетевому интерфейсу Автоматический частный IP-адрес (APIPA). Кроме того, можно назначить статический IPv4-адрес вручную и указать маску подсети и шлюз по умолчанию. При настройке адреса IPv4 можно также использовать эту страницу параметров для настройки основного и дополнительного DNS-серверов.

- В главном меню введите и нажмите клавишу, чтобы перейти на страницу параметры .

- В списке доступных интерфейсов введите номер интерфейса, например , и нажмите, чтобы выбрать этот интерфейс.

- На странице Параметры сетевых адаптеров выберите один из следующих параметров.

- Введите и нажмите, чтобы задать адрес сетевого адаптера.

- Нажмите и нажмите клавишу, чтобы настроить DHCP или нажать и нажать, чтобы настроить статический IP-адрес.

- Если выбран параметр статический IP-адрес, укажите адрес IPv4, маску подсети (в нотации с точками с разделением, например ) и адрес шлюза по умолчанию, нажав после каждой записи.

- Введите и нажмите, чтобы задать адрес DNS-сервера.

- Укажите адрес IPv4 предпочитаемого DNS-сервера и нажмите клавишу .

- Укажите адрес IPv4 альтернативного DNS-сервера и нажмите клавишу .

- Введите и нажмите , чтобы очистить текущие параметры DNS-сервера.

Дополнительные методы исправить ошибку «Данная установка запрещена политикой…»

Просто попробуйте запустить файл установки от имени администратора. Это самое примитивное решение, но, тем не менее, во многих случаях оно срабатывало. Поэтому, прежде чем пытаться выполнить более сложные исправления, убедитесь, что вы попробовали запуск от админа и сэкономили себе пару часов. Найдите файл установки нужной программы и щёлкните по нему правой кнопкой мыши. В контекстном меню выберите параметр «Запуск от имени администратора» и согласитесь со всеми всплывающими предупреждениями, которые могут появиться.

Используйте «скрытую» учётную запись администратора

Возникновение такой ошибки означает, что вы на самом деле не являетесь админом своего ПК, даже если ваша учётная запись называется администратор. Этот метод заключается в том, чтобы запустить проблемный софт из учётки админа, а потом снова зайти под привычным логином.

- Нажмите Пуск или клавишу Win и введите cmd (или командная строка).

- Щёлкните его правой кнопкой мыши и выберите вариант «Запуск от имени администратора» (или выберите программу стрелками с клавиатуры и запустите её сочетанием клавиш Ctrl+Shift+Enter).

- Скопируйте и вставьте следующую команду в командной строке и нажмите «Ввод».

«net user администратор active: yes».

- Через пару секунд появится сообщение «Команда выполнена успешно».

- Скопируйте и вставьте следующую команду в командной строке и нажмите «Ввод».

«net user администратор ».

- Вместо введите пароль учётки для входа в систему.

- Войдите в эту учётную запись администратора и подождите пару минут, прежде чем все будет готово.

Теперь вы можете попробовать перезагрузить компьютер, войти в новую учётную запись администратора и запустить установочный файл. После того, как вы закончите со скрытой учётной записью администратора, вы можете снова отключить её, открыв командную строку как админ и набрав следующую команду:

«net user администратор active: no».

После выполнения всех этих шагов ошибка «Данная установка запрещена политикой заданной системным администратором» больше не будет мешать нормальной работе вашего ПК.

Симптомы

Конфигурация

- Вы работаете на файловом сервере SMB, например Windows Server. На сервере есть файлы и ресурсы, настроенные с помощью их имени NetBIOS, доменного имени DNS с полной квалификацией (FQDN) и их псевдонима (CNAME).

- У вас есть клиент, который работает Windows 7, Windows Server 2008 R2 или более поздней версии Windows.

Сценарии

-

Если приложение или пользователь использует фактическое имя хранилища (имя NetBIOS или FQDN) для файлов или других ресурсов на сервере, использующем SMB, доступ будет успешным.

-

Когда приложение или пользователь использует псевдоним CNAME для файлов или других ресурсов на сервере, использующем SMB, и вы пытаетесь подключиться к акции на файловом сервере с его псевдонимом DNS CNAME. Например, вы пытаетесь подключиться к доле на файловом сервере с помощью псевдонима DNS CNAME:

В этом случае вы испытываете следующие действия:

-

Успешное Windows сервера 2008 R2 или Windows 7.

-

Доступ из Windows Server 2012 R2, Windows 8.1 или более поздней версии Windows неуспешен. В этом случае вы получаете сообщение об ошибке, напоминаемом следующее:

-

Почему не получается отключить права администратора

Раз уж мы взялись рассматривать все случаи, давайте рассмотрим и такой, при котором вы по какой-то причине не можете отключить права администратора. Это не очень хорошая ситуация, и если вы с ней столкнулись, скорее всего, у вас нет кнопки отключения прав, смартфон нависает на моменте отключения или просто вылетает из меню настроек при попытке зайти в ”Администратора устройства” или непосредственно в приложения.

Такое поведение смартфона может быть связано с тем, что на нем вирус, который не хочет, чтобы у него отнимали права. Решить эту проблему можно только при помощи антивируса, если он справится, или просто сбросив все настройки с содержимым устройства до заводских значений. Возможны варианты, когда и это не поможет, но попробовать стоит.

Действие 2. Модифицируйте ряд значений системного реестра

Эффективным способом избавиться от ошибки «Администратор вашей сети применил групповую политику, которая не позволяет выполнить установку» является модификация ряда ключей системного реестра. Выполните следующее:

- Нажмите Win+R в ОС Виндовс;

- В появившемся окне наберите regedit и нажмите ввод;

- В появившемся окне реестра Виндовс перейдите по пути:

- В окне справа вы увидите ряд ключей. Наведите на каждый из них курсор, кликните правой клавишей мышки, выберите «Изменить» (Modify). Установите значения для данных ключей на 1;

Измените значения ключей на 1

- Закройте системный реестр и перезагрузите ваш ПК.

Симптомы

При работе с файлами по сети вы можете испытывать один или несколько следующих симптомов:

-

Сервер Windows на основе файлов, настроенный как файл и сервер печати, временно перестает отвечать, а функции файлового и печатного серверов временно перестают отвечать.

-

При открываемом, сохранения, закрытия, удаления или печати файлов, расположенных на общем ресурсе, вы испытываете неожиданно длинную задержку.

-

При использовании программы по сети вы испытываете временное снижение производительности. Производительность обычно замедляется примерно на 40-45 секунд. Однако некоторые задержки могут длиться до 5 минут.

-

При выполнении операций копирования файлов или резервного копирования вы испытываете задержку.

-

Windows Обозреватель перестает отвечать при подключении к общему ресурсу или при наключении красного X на подключенной сетевой диск Windows Explorer.

-

При входе на файл-сервер после введите свое имя и пароль в диалоговом окне Log On Windows, появляется пустой экран. Рабочий стол не появляется.

-

Программа, использующая удаленный вызов процедуры (RPC) или использующая именные трубы для подключения к файловом серверу, перестает отвечать.

-

Сервер временно перестает отвечать, и одно или несколько сообщений, аналогичных следующим сообщениям, отображаются в журнале System на файловом сервере.

-

При попытке подключения к общему ресурсу вы получаете сообщение об ошибке, аналогичное одному из следующих сообщений:

-

Сообщение об ошибке 1

-

Сообщение об ошибке 2

-

-

Вы периодически отключались от сетевых ресурсов и не можете подключиться к сетевым ресурсам на файловом сервере. Однако для подключения к серверу можно подключиться к серверу с помощью сеанса служб терминала.

-

Если несколько пользователей пытаются получить доступ Microsoft Office на сервере, файл блокируется для редактирования диалоговое окно не всегда появляется, когда второй пользователь открывает файл.

-

Трассировка сети указывает на задержку от 30 до 40 секунд между командой клиента SMB Service и ответом с файлового сервера.

-

При попытке открыть файл базы данных Access 2.0 (MDB-файл) в Microsoft Access 97, Access 2000 или Access 2002 вы можете получить сообщение об ошибке, аналогичное следующему:

-

При попытке открыть файл Microsoft Word вы можете получить следующее сообщение об ошибке:

Ссылки

- Сообщение об ошибке при попытке локального доступа к серверу с помощью его псевдонима FQDN или CNAME после установки Windows Server 2003 Пакет обновления 1: «Доступ отказано» или «Ни один поставщик сети не принял данный сетевой путь»

- MS08-068. Уязвимость в SMB может позволить удаленное выполнение кода

- Не удается получить доступ к ресурсу, который находится в кластере Windows Server 2012 на основе сбойных данных.

- Список доступных в настоящее время горячих фиксов для технологий файловых служб в Windows Server 2008 и в Windows Server 2008 R2

- Список доступных в настоящее время горячих фиксов для технологий служб файлов в Windows Server 2012 и в Windows Server 2012 R2

- Добавление ключа реестра DisableStrictNameChecking

- DisableStrictNameChecking; Псевдоним сервера не работает с фактического сервера

- Зачем нам нужен псевдоним SPN для файловой системы (NAS / RAS / File Share System) DNS (Cname)

Заявление об отказе от ответственности за сведения о продуктах сторонних производителей

В этой статье упомянуты программные продукты независимых производителей. Корпорация Майкрософт не дает никаких гарантий, подразумеваемых и прочих, относительно производительности и надежности этих продуктов.

Почему подключенный диск отключается после перезагрузки?

Сетевой диск — это дополнительное запоминающее устройство, которое физически не является частью вашей системы, но действует как дополнительный жесткий диск, к которому можно получить доступ с любого компьютера в сети. В то время как правильно настроенный сетевой диск может облегчить вашу жизнь, плохо настроенный диск может усложнить ее. Проблема «сетевой диск продолжает отключаться» возникает, когда диск настроен неправильно.

Некоторые пользователи сообщают, что MalwareBytes также вызывает эту ошибку. Вы можете временно отключить MalwareBytes и посмотреть, работает он или нет.

Выполните следующие простые решения на вашем компьютере, чтобы решить проблему.

Заключение

По факту каких-то проблем из-за данной настройки я не получал. Отличий в настройке фаервола в зависимости от типа сети у меня нет, так что видимых проблем не было. На текущий момент там, где последний раз словил эту ошибку, настроил отложенный запуск службы сведений о подключенных сетях (Network Location Awareness Service). Ошибка больше не воспроизводится. Буду наблюдать дальше.

Если вы сталкивались с подобными ошибками, либо есть советы, что еще попробовать, буду рад комментариям по этой теме.

Онлайн курсы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курсы по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Помимо официальной программы, в курсах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте .

Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курсов:

- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.