Как включить экран блокировки в windows 10

После включения на экране блокировки нужно ввести пароль учётной записи в Windows 10. Возможно, у Вас из-за различного стороннего программного обеспечения пропал экран блокировки. При загрузке компьютера сразу же загружается рабочий стол, как и было в предыдущих версиях операционной системы. Аналогичную картину можно наблюдать при выходе со спящего режима.

Эта статья расскажет, как включить экран блокировки в Windows 10. По умолчанию после чистой установки системы экран блокировки работает полноценно. А также если же Вы отходите от рабочего места всегда можно заблокировать компьютер воспользовавшись сочетанием клавиш Win L.

Отключение политики ограничения применения программного обеспечения

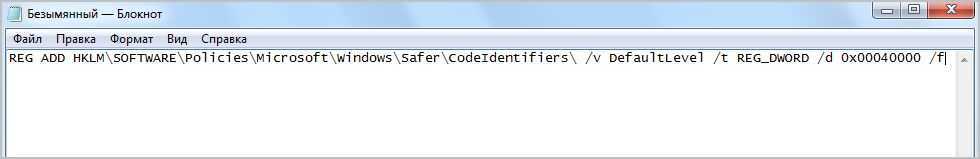

Откройте новый лист Блокнота и введите или вставьте следующий код:REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\ /v DefaultLevel /t REG_DWORD /d 0x00040000 /f

Нажмите Ctrl + S для сохранения нового документа. Откроется окно с выбором места для сохранения. Укажите папку, в которую ходите сохранить документ, щелкните на выпадающий список типа файла и выберите «Все файлы». Присвойте ему любое имя, только обязательно укажите расширение *.bat, затем щелкните на кнопку «Сохранить».

В Проводнике или другом файловом менеджере перейдите в ту папку, в которой сохранили BAT-файл и запустите двойным щелчком мыши. Подтвердите это действие в следующем окне.

BAT-файл запустит командную строку и выполнит в ней указанную программу. После ее завершения перезагрузите компьютер.

Попробуйте запустить программу, которая была заблокирована групповой политикой.

Как заблокировать доступ к сайту через файл hosts

Хорошо знакомый способ ограничения доступа к сайту в операционной системе Windows – это добавление необходимых строк в файл hosts. Часто вирусные приложения поступают подобным образом, блокируя пользователям возможность, например, заходить во ВКонтакте или на другие сайты именно через файл hosts. Пользователь также может самостоятельно добавить ресурсы, которые он не хочет, чтобы открывались через браузер на компьютере, в этот файл:

- Для начала потребуется открыть приложение «Блокнот» от имени администратора. Для этого начните писать слово «Блокнот» в поиске и когда приложение будет найдено, нажмите на него правой кнопкой мыши и выберите пункт «Запуск от имени администратора»;

- Открыв приложение «Блокнот» от имени администратора, нужно нажать в верхнем меню «Файл» — «Открыть» и найти файл hosts, который располагается по следующему адресу:

Обратите внимание: По умолчанию «Блокнот» предлагает открывать только текстовые файлы. Чтобы по данному адресу был виден файл hosts, установите внизу окна поиска вариант «Все файлы»;

Важно: Для каждого сайта желательно создавать две строчки в файле hosts – одна с простым адресом сайта, например vk.com, а вторая с адресом сайта и припиской www в начале, то есть www.vk.com

Когда файл hosts будет открыт в блокноте, в него потребуется внести некоторые изменения. Вносятся они в самый низ файла. Возможны два варианта:

Сперва прописывается адрес 127.0.0.1 и через пробел адрес сайта. В таком случае доступ к данному сайту будет заблокирован;

Сперва прописывается ip-адрес сайта, на который вы хотите включить переадресацию. Например, ip-адрес сайта Yandex – 93.158.134.11, а после него через пробел сайт, при заходе на который будет срабатывать переадресация.

Важно: Для каждого сайта желательно создавать две строчки в файле hosts – одна с простым адресом сайта, например vk.com, а вторая с адресом сайта и припиской www в начале, то есть www.vk.com. Изменения вступят в силу после перезагрузки компьютера

Когда все необходимые изменения в файл hosts будут внесены, сохраните его.

Изменения вступят в силу после перезагрузки компьютера.

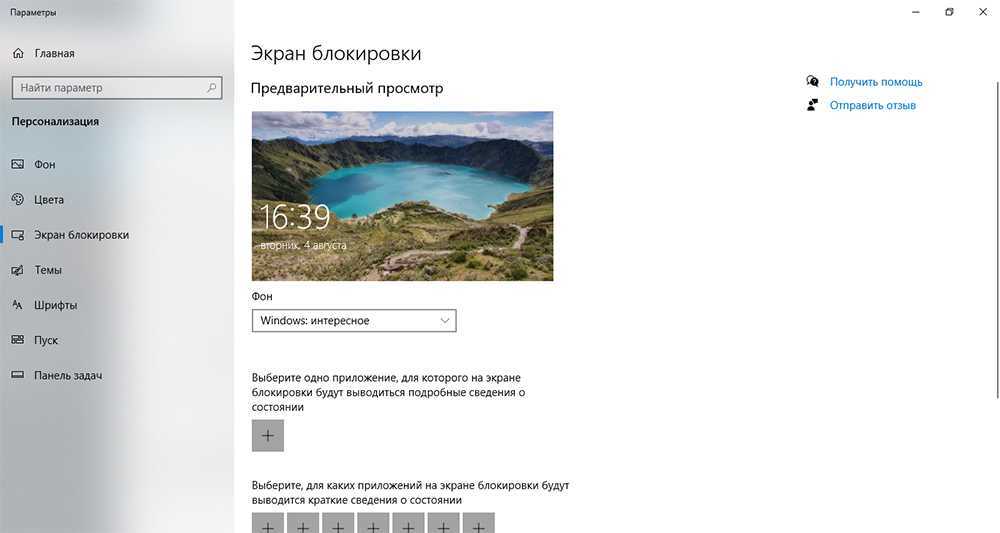

Отключение через персонализацию

Один из самых продвинутых и функциональных способов, как убрать/включить экран блокировки в Windows 10, а также изменить время блокировки и задать другие параметры – использование системного раздела «Персонализация».

Для этого кликаем правой кнопкой мышки на любой области рабочего стола и в появившемся меню выбираем пункт «Персонализация». Затем выбираем вкладку «Экран блокировки» и получаем доступ к окну всевозможных настроек, с помощью которых можно как включать/отключать эту функцию, так и манипулировать её параметрами (выбирать фоновый рисунок, выставлять время ожидания, персонализировать эти параметры для отдельных приложений и т. д.).

Отключение экрана блокировки

Если у вас установлен пароль в операционной системе, то чтобы при включении компьютера или после выхода из «спящего» режима, Windows 7 не запрашивала постоянно у вас пароль вам необходимо сделать следующее:

- Опять заходите в «Пуск».

- Переходим в раздел «Панель управления», которых находиться в правом столбце.

- В появившемся окне, находим название раздела «Система и безопасность» и нажимаем на него.

- В следующем окне выбираем категорию «Электропитание».

- В появившемся окне в левой колонке выбираем раздел, называющийся «Запрос пароля при пробуждении». (Можно зайти сюда более простым способом: ввести в строке поиска Панели управления фразу «запрос пароля», нажать , а затем выбрать нужный пункт из списка).

- Ставим галочку напротив фразы: «Не запрашивать пароль», после чего нажимаем сохранить изменения.

Теперь у вас не будет блокироваться Windows и появляться на экране запрос ввода пароля при выходе из спящего режима.

Отключение экрана блокировки в Windows 10 через реестр

Редактирование реестра – операция опасная, поскольку неправильные действия могут спровоцировать серьёзные неприятности, от нестабильной работы приложений или операционной системы до полного краха последней с необходимостью переустановки Windows. Поэтому наши рекомендации, как настроить экран блокировки посредством правок записей в системном реестре, относятся к подготовленным пользователям. И перед тем как воспользоваться именно этим способом (самым универсальным), следует создать точку восстановления системы. В этом случае при возникновении непредвиденных последствий можно будет вернуться к исходному состоянию, чтобы повторить операцию правильно или воспользоваться любым из альтернативных способов.

Итак, описываем алгоритм действий:

- вызываем редактор реестра (Win+R, набор команды regedit);

- выбираем последовательно маршрут: HKEY_LOCAL_MACHINE, затем последовательно Software\Policies\Microsoft\Windows\Personalization;

- отсутствие в разделе Windows строки «Personalization» не смертельно, её можно создать вручную (кликаем правой кнопкой мышки на надписи Windows, выбираем «Создать Раздел», присваиваем ему имя Personalization);

- в правом окошке опять кликаем ПКМ и выбираем пункт «Создать», в новом меню – пункт «Параметр DWORD», вбиваем его имя – NoLockScreen;

- осталось присвоить этому параметру нужное значение двойным щелчком мыши: значение «1» будет указывать на то, что функция блокировки будет деактивирована и изменения вступят в силу после перезагрузки системы;

- чтобы открыть экран блокировки, потребуется установить значение параметра в «0».

Альтернативный способ

- Перейти в «Панель управления» -> «Брандмауэр» -> «Дополнительные параметры» -> «Правила для входящих подключений» -> «Создать правило»;

- Указать «Для Программы» -> «Обзор»;

- Выбрать главный exe-файл программы;

- Перейти «Блокировать программу»;

- Оставить все галочки на своих местах;

- Нажать «Ок».

Если по каким-либо причинам встроенный фаервол использовать не получается, следует обратить внимание на специальные программы, которые помогают взаимодействовать с брандмауэром (а в некоторых случаях и заменят его). Сайт не хранит личную информацию граждан Российской Федерации (регистрация закрыта, комментарии отключены)

Некоторые опубликованные на сайте материалы могут содержать информацию, предназначеную для пользователей старше 16 лет (согласно №436-ФЗ от 29.12.2010 года «О защите детей от информации причиняющей вред их здоровью и развитию»). 16+. Использование данного сайта подразумевает принятие условий пользовательского соглашения

Сайт не хранит личную информацию граждан Российской Федерации (регистрация закрыта, комментарии отключены). Некоторые опубликованные на сайте материалы могут содержать информацию, предназначеную для пользователей старше 16 лет (согласно №436-ФЗ от 29.12.2010 года «О защите детей от информации причиняющей вред их здоровью и развитию»). 16+. Использование данного сайта подразумевает принятие условий пользовательского соглашения.

Google Inc., 2016. Все права защищены. Наименование Google и логотип Google являются товарными знаками компании Google Inc.

GoogleTM, Android, Google Maps, Google Play, Google Docs, Google Picasa, Gmail, Google Chrome, Google Plus, YouTube и соответствующие логотипы являются товарными знаками Google, Inc. в США и других странах.

Microsoft, Windows, Windows XP, Windows Vista, Xbox, Zune, SharePoint, Internet Explorer, Hotmail, Bing, Office, Word, PowerPoint, Excel, Outlook и их логотипы являются товарными знаками Microsoft Corporation в США и других странах.

Mozilla, Mozilla Firefox и их логотипы являются товарными знаками Mozilla Foundation в США и других странах.

Skype и соответствующий логотип являются товарными знаками Skype в США и других странах.

В статье мы рассмотрим, как заблокировать входящий или исходящий Интернет трафик любому приложению с помощью Windows Firewall. Современную жизнь трудно представить без соединения с интернетом. Все мобильные телефоны, планшеты, компьютера и ноутбуки постоянно взаимодействуют между собой в рамках локальной сети или получают, и отправляют информацию в Интернет. Как бы мы не зависли от сети, в определенных случаях необходимо заблокировать доступ в Интернет некоторым приложениям.

Для чего это может понадобится? Блокировка входящего трафика позволяет отключить не нужные обновления ПО, назойливую рекламу или экономить трафик. Блокировка исходящего – может предотвратить распространение конфиденциальной информации. Возможно вы захотите ограничить вашего ребенка от просмотра нежелательного контента или чрезмерного проведения времени за онлайн играми. В статье мы рассмотрим, как заблокировать входящий или исходящий трафик любому приложению с помощью Windows Firewall. Это наиболее простой и одновременно гибкий способ блокировки доступа.

Мы рассмотрим работу фаервола в Windows 10, однако эта инструкция будет работать и для пользователей Windows 8 или 7.

Как отключить автоматическую блокировку компьютера?

Ваш ПК с Windows блокируется автоматически слишком часто? Если это так, то, вероятно, из-за некоторых настроек на компьютере появляется экран блокировки, и это блокирует Windows 10, даже если вы оставляете его неактивным на короткое время.

Если ваш компьютер автоматически блокируется, вам нужно отключить автоматический показ экрана блокировки, выполнив следующие рекомендации для Windows 10:

- Отключить динамическую блокировку

- Отключить пустую заставку

- Смена таймаута автоматического отключения системы

Эти советы могут показаться слишком наивными, но, поверьте мне, иногда эти небольшие настройки, особенно значения по умолчанию, создают больше проблем.

Параметры системы

Если же перейти в расположение Параметры > Персонализация > Экран блокировки и выбрать Параметры времени ожидания для экрана, то нас перебрасывает в Питание и спящий режим. В списке При питании от сети переходить в спящий режим через выберите значение времени.

Сразу же после выхода из спящего режима пользователь будет попадать на экран блокировки Windows 10. Поэтому время автоматической блокировки будет напрямую зависеть от времени, через которое система будет переведена в режим сна. Рекомендуем самостоятельно в случае необходимости произвести блокировку системы, учитывая то, что достаточно нажать две клавиши.

Бывает при загрузке не выводится экран блокировки, а сразу же загружается рабочий стол Windows 10. Это значит, что скорее всего, Вы его случайно отключили или же воспользовались софтом для удаления. Но не стоит расстраиваться, поскольку для его включения зачастую достаточно изменить значение одного параметра в реестре.

Блокировка доступа к сайту через брандмауэр Windows

В операционной системе Windows, начиная с 7 версии, имеется встроенный брандмауэр, который можно использовать для блокировки сайтов. Сложность состоит в том, что, в отличие от изменений в файле hosts, в брандмауэр нужно вводить ip-адрес сайта, к которому идет подключение. Подробно опишем, как выполнять блокировку сайтов через брандмауэр:

- Сначала нужно узнать ip-адрес сайта, который будем блокировать. Для этого запустите командную строку и введите в ней команду: Ping адрес_сайта. После этого нажмите Enter, и в окне командной строки будет направлен запрос на сайт, а вместе с тем можно будет увидеть ip-адрес ресурса. Запишите его, перед тем как переходить к следующему пункту инструкции;

- Далее нужно запустить сам брандмауэр Windows, для этого введите в поиск словосочетание «Брандмауэр Windows» и откройте предложенную поиском утилиту. Также запустить приложение можно, если зайти в «Панель управления», далее выбрать режим отображения «Крупные значки» и перейти в раздел «Брандмауэр Windows», а после в «Дополнительные параметры»;

- Открыв брандмауэр Windows, нажмите в левой части окна на пункт «Правила для исходящего подключения», а после справа выберите вариант «Создать правило»;

- Откроется новое окно, в котором выберите пункт «Настраиваемые» и нажмите «Далее»;

- На следующей странице установите галочку в пункт «Все программы» и нажмите «Далее»;

- На следующей странице не требуется ничего менять, просто жмите «Далее»;

- В разделе «Область» необходимо переключить в графе «Укажите удаленный IP-адрес» на пункт «Указанные IP-адреса». После этого нажмите «Добавить» и откроется окно. В этом окне нужно ввести IP-адреса сайта, который требуется заблокировать на компьютере, после чего нажать «ОК» и «Далее»;

- В разделе «Действие» выберите вариант «Блокировать подключение» и нажмите «Далее»;

- На странице «Профиль» ничего менять не нужно, а в окне «Имя» укажите название созданного правила.

После этого сохраните все изменения, и брандмауэр Windows будет автоматически блокировать сайт с указанным IP-адресом при попытке подключиться к нему.

Планирование создания правил политики

Планируя применение политик ограниченного использования программ, всегда полезно и настоятельно рекомендуется предварительно провести их «обкатку» в тестовой среде. Ввиду сложности структуры на первоначальном этапе возможны ошибки, которые, конечно, лучше исправлять не на рабочей системе. В случае «срабатывания» правила политики в локальный журнал компьютера заносится событие. Код содержит тип правила, его вызвавшего (865 — уровень безопасности по умолчанию, 866 — правило для пути, 867 — правило для сертификата, 868 — правило для зоны Интернета или правило для хеша).

При создании политики, имеющей уровень безопасности Не разрешено, необходимо будет определить, какой код может быть разрешен для запуска пользователем. Как отмечалось выше, эта задача может быть достаточно трудоемкой. Для облегчения процесса инвентаризации программ можно задействовать их отслеживание с помощью расширенного ведения журнала. Этот способ достаточно прост и эффективен.

На тестовом компьютере активируется политика ограничения программ, и в качестве уровня безопасности устанавливается параметр Неограниченный. Все дополнительные правила из политики удаляются. Суть в том, что, несмотря на отсутствие ограничений, при активировании политики можно включить функцию расширенного ведения журнала, в который будет заноситься информация о запущенных программах. Выполнив на тестовом компьютере запуск минимально необходимого пользователю набора программ, а затем, проанализировав этого журнал, можно разработать все необходимые правила для политики.

Для включения режима расширенного ведения журнала на тестовом компьютере создайте параметр реестра в ветви HKLM\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers с именем LogFileName. Его значение должно содержать путь к каталогу, где будет расположен файл журнала. Содержимое журнала выглядит следующим образом:

winlogon.exe (PID = 452) identified C:\WINDOWS\system32\userinit.exe as Unrestricted using path rule, Guid = {191cd7fa-f240-4a17-8986-94d480a6c8ca}

Эта запись «переводится» так: родительский процесс winlogon.exe, имеющий значение идентификатора (PID) 452, выполнил запуск C:\Windows\system32\userinit.exe; правило, вызвавшее «срабатывание» — правило для пути с уровнем безопасности Неограниченный (Unrestricted), имеет код GUID {191cd7fa-f240-4a17-8986-94d480a6c8ca}. Каждое правило имеет свой идентификатор GUID. После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее. Политика пользователя хранится в разделе HKCU\Software\Policies\Microsoft\Windows\, политика компьютера хранится в разделе HKLM\SOFTWARE\Policies\Microsoft\Windows\.

Параметры политик в реестре

В случае каких-либо ошибок можно найти правило по его коду GUID и выяснить причину ошибки. По окончании отладки всех правил, на рабочей системе ведение журнала желательно прекратить, удалив параметр LogFileName из реестра для уменьшения использования дискового пространства и снижения быстродействия системы. В случае, если политика содержит параметры только для компьютера или пользователя, для ускорения обработки политики следует отключить неиспользуемые компоненты GPO.

Также для определения тех программ, которым потребуется создать разрешающие правила, можно воспользоваться утилитой msinfo32.exe. Для этого запустите все необходимые приложения, после этого нажмите кнопку Пуск, выберите Выполнить и введите команду msinfo32.exe. В окне программы msinfo32 разверните узел Программная среда и выберите Выполняемые задачи.

Разница между отключённой, просроченной и заблокированной учётной записью

Данная статья посвящена заблокированным аккаунтом (в английской версии это locked out). Но кроме блокировки аккаунта, возможны следующие причины, почему пользователь не может войти в домен:

- аккаунт отключён

- аккаунт просрочен

- пользователь ограничен определённым временем или компьютером для входа

Отключённые аккаунты (disabled)

Администратор домена может вручную отключить (деактивировать) аккаунт пользователя. Если пользователь отключён, то будет выведено сообщение:

Ваша учётная запись отключена. Обратитесь к системному администратору.

Включение аккаунта выполняется администратором (вручную или через скрипт), но не может быть выполнено автоматически, например, по истечении определённого срока действия.

Заблокированные аккаунты (locked out)

Учётная запись может быть заблокирована автоматически в соответствии с политикой блокировки учётной записи организации. Если пользователь ввёл неправильный пароль более определённого количества раз (порог устанавливается политикой паролей), то его аккаунт автоматически блокируется на время, которое также устанавливается политикой паролей.

На период блокировки пользователь будет получать следующее сообщение при каждой попытке входа:

Учётная запись заблокирована и не может использоваться для входа в сеть.

Блокировка может быть снята автоматически после истечения сроки блокировки, установленной в политике паролей домена. Также администратор может ускорить этот процесс и снять блокировку вручную.

Если время разблокировки в групповой политике пароля установлено на 0, то такая учётная запись никогда не будет разблокирована автоматически, для её разблокировки требуется действие администратора домена.

Учётные записи с истекшим сроком действия (expired)

Учётная запись пользователя может быть бессрочной или действующий в течение определённого времени. Удобно установить срок действия учётной записи для временных пользователей, которые должны иметь доступ в домен, например, на период действия контракта с ними. При установки срока истечения действия, системный администратор не пропустит момент когда нужно отключить пользователя.

Запрет доступа по другим причинам

Пользователю может быть разрешено входить только на определённые компьютеры и/или только в определённые часы. Пример сообщения, когда пользователю не разрешено выполнить вход на этом компьютере:

Вы не можете пользоваться этим компьютером из-за ограничений вашей учётной записи. Попробуйте воспользоваться другим компьютером.

Пример сообщения, когда пользователь пытается войти в неурочное время или день:

Вы не можете сейчас войти в систему из-за ограничений вашей учётной записи. Попробуйте ещё раз позже.

Данные ограничения могут перестать действовать в определённые часы или на определённых компьютерах. Эти ограничения устанавливает и снимает администратор домена.

Изменения в администрировании параметров

Со временем были внедрены новые способы управления настройками политики безопасности, которые включают новые функции операционной системы и добавление новых параметров. В следующей таблице перечислены различные средства администрирования параметров политики безопасности.

| Средство или функция | Описание и использование |

|---|---|

| Secpol.msc Оснастка MMC, предназначенная для управления только настройками политики безопасности. | |

| Secedit.exe Настраивает и анализирует системную безопасность, сравнивая текущую конфигурацию с указанными шаблонами безопасности. | |

| Загрузка инструмента Ускоритель решений, который помогает планировать, развертывать, оперировать и управлять базовыми показателями безопасности для Windows и серверных операционных систем, а также приложений Майкрософт. | |

| Scw.exe SCW — это средство, основанное на роли, доступное только на серверах: его можно использовать для создания политики, которая включает службы, правила брандмауэра и параметры, необходимые для выбранного сервера для выполнения определенных ролей. | |

| Этот набор инструментов позволяет создавать, применять и изменять безопасность локального устройства, организационного подразделения или домена. | |

| Gpmc.msc и Gpedit.msc Консоль управления групповой политикой использует редактор объекта групповой политики для разоблачения локальных параметров безопасности, которые затем можно включить в объекты групповой политики для распространения по всему домену. Редактор локальной групповой политики выполняет аналогичные функции на локальном устройстве. | |

| Политики ограниченного использования программ См. правила администрирования политики ограничения программного обеспечения | Gpedit.msc Политики ограничения программного обеспечения (SRP) — это функция, основанная на групповой политике, которая определяет программы, работающие на компьютерах в домене, и контролирует возможность их запуска. |

| Администрирование AppLocker См. в приложении Администрирование AppLocker | Gpedit.msc Предотвращает влияние вредоносных программ (вредоносных программ) и неподтверганных приложений на компьютеры в вашей среде, а также не позволяет пользователям в организации устанавливать и использовать несанкционированные приложения. |

Как отследить, какой процесс блокирует учётную запись домена

Итак, мы выяснили, с какого компьютера или сервера была заблокирована учётная запись. Теперь было бы здорово узнать, какая программа или процесс являются источником блокировки учётной записи.

Часто пользователи начинают жаловаться на блокировку своих учётных записей домена после изменения паролей. Это говорит о том, что старый (неправильный) пароль сохраняется в определённой программе, скрипте или службе, которая периодически пытается аутентифицироваться на контроллере домена с неверным паролем. Рассмотрим наиболее распространённые места, в которых пользователь мог сохранить старый пароль:

- Подключённые сетевые диски (через net use);

- Работы Windows Task Scheduler (Планировщика заданий Windows);

- Службы Windows, настроенные для запуска из учётной записи домена;

- Сохранённые учётные данные в Credential Manager (Диспетчере учётных данных) (в Панели управления);

- Браузеры;

- Мобильные устройства (например, те, которые используются для доступа к корпоративному почтовому ящику);

- Программы с автоматическим входом или настроенная функция автоматического входа в Windows;

- Отключённые/незанятые сеансы RDP на других компьютерах или серверах RDS (поэтому рекомендуется установить ограничения для сеансов RDP);

Подсказка: существует ряд сторонних инструментов (в основном коммерческих), которые позволяют администратору проверять удалённый компьютер и определять источник блокировки учётной записи. В качестве достаточно популярного решения отметим Lockout Examiner от Netwrix.

Чтобы выполнить подробный аудит блокировки учётной записи на найденном компьютере, необходимо включить ряд локальных политик аудита Windows. Для этого откройте локальный редактор групповой политики (gpedit.msc) на компьютере (на котором вы хотите отслеживать источник блокировки) и включите следующие политики в разделе Computer Configurations → Windows Settings → Security Settings → Local Policies → Audit Policy:

- Audit process tracking: Success , Failure

- Audit logon events: Success , Failure

В русскоязычной версии это соответственно: Конфигурации компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита:

- Аудит отслеживания событий: Успех, Отказ

- Аудит событий входа в систему: Успех, Отказ

Дождитесь следующей блокировки учётной записи и найдите события с идентификатором события 4625 в журнале безопасности. В нашем случае это событие выглядит так:

An account failed to log on. Failure Reason: Account locked out.

На русском это:

Учетной записи не удалось выполнить вход в систему. Причина ошибки: Учетная запись блокирована.

Как видно из описания события, источником блокировки учётной записи является процесс mssdmn.exe (компонент Sharepoint). В этом случае пользователю необходимо обновить пароль на веб-портале Sharepoint.

После завершения анализа и выявления и устранения причины блокировки не забудьте отключить локальные политики аудита.

Если вам по-прежнему не удаётся найти источник блокировки учётной записи на определённом компьютере, просто попробуйте переименовать имя учётной записи пользователя в Active Directory. Обычно это наиболее эффективный метод защиты от внезапных блокировок конкретного пользователя, если вы не смогли установить источник блокировки.

Вы также можете вывести список событий с кодом 4625 в PowerShell:

Get-WinEvent -FilterHashtable @{ LogName='Security'; Id='4625'; }

Следующую команду вы можете использовать для вывода событий блокировки для конкретного пользователя (впишите его вместо MiAl):

Get-WinEvent -FilterHashtable @{ LogName='Security'; Id='4625'; Data="MiAl" }

Следующая команда выведет подробную информацию о каждом событии блокировки для указанного пользователя (в том числе процесс, вызвавший блокировку):

Get-WinEvent -FilterHashtable @{ LogName='Security'; Id='4625'; Data="MiAl" } | Format-List

Эта команда аналогична предыдущей, но покажет события только за последние 2 дня:

$Date = (Get-Date).AddDays(-2); Get-WinEvent -FilterHashtable @{ LogName='Security'; Id='4625'; Data="MiAl"; StartTime=$Date; } | Format-List

Принцип работы с групповыми политиками

Рассматриваемый в этой статье инструмент позволяет применять множество самых разнообразных параметров. К сожалению, большинство из них понятно только профессионалам, использующим групповые политики в рабочих целях. Однако и обычному пользователю есть что настроить, используя некоторые параметры. Разберем несколько простых примеров.

Изменение окна безопасности Windows

Если в Виндовс 7 зажать сочетание клавиш Ctrl + Alt + Delete, то будет запущено окно безопасности, где осуществляется переход к диспетчеру задач, блокировка ПК, завершение сеанса системы, смена профиля пользователя и пароля.

Каждая команда за исключением «Сменить пользователя» доступна для редактирования путем изменения нескольких параметров. Выполняется это в среде с параметрами или путем изменения реестра. Рассмотрим оба варианта.

- Откройте редактор.

- Перейдите в папку «Конфигурация пользователя», «Административные шаблоны», «Система» и «Варианты действий после нажатия Ctrl + Alt + Delete».

Откройте любую необходимую политику в окне справа.

В простом окне управления состоянием параметра поставьте галочку напротив «Включить» и не забудьте применить изменения.

Пользователям, у которых нет редактора политик, все действия нужно будет выполнять через реестр. Давайте рассмотрим все действия пошагово:

- Перейдите к редактированию реестра.

Подробнее: Как открыть редактор реестра в Windows 7

Перейдите к разделу «System». Он находится по этому ключу:

Там вы увидите три строки, отвечающие за появление функций в окне безопасности.

Откройте необходимую строку и поменяйте значение на «1», чтобы активировать параметр.

После сохранения изменений деактивированные параметры больше не будут отображаться в окне безопасности Windows 7.

Изменения панели мест

Многие используют диалоговые окна «Сохранить как» или «Открыть как». Слева отображается навигационная панель, включая раздел «Избранное». Данный раздел настраивается стандартными средствами Windows, однако это долго и неудобно. Поэтому лучше воспользоваться групповыми политиками для редактирования отображения значков в данном меню. Редактирование происходит следующим образом:

- Перейдите в редактор, выберите «Конфигурация пользователя», перейдите к «Административные шаблоны», «Компоненты Windows», «Проводник» и конечной папкой будет «Общее диалоговое окно открытия файлов».

Здесь вас интересует «Элементы, отображаемые в панели мест».

Поставьте точку напротив «Включить» и добавьте до пяти различных путей сохранения в соответствующие строки. Справа от них отображается инструкция правильного указания путей к локальным или сетевым папкам.

Теперь рассмотрим добавление элементов через реестр для пользователей, у которых отсутствует редактор.

- Перейдите по пути:

Выберите папку «Policies» и сделайте в ней раздел comdlg32.

Перейдите в созданный раздел и сделайте внутри него папку Placesbar.

В этом разделе потребуется создать до пяти строковых параметров и назвать их от «Place0» до «Place4».

После создания откройте каждый из них и в строку введите необходимый путь к папке.

Слежение за завершением работы компьютера

Когда вы завершаете работу за компьютером, выключение системы происходит без показа дополнительных окон, что позволяет не быстрее выключить ПК. Но иногда требуется узнать почему происходит выключение или перезапуск системы. В этом поможет включение специального диалогового окна. Включается оно с помощью редактора или путем изменения реестра.

- Откройте редактор и перейдите к «Конфигурация компьютера», «Административные шаблоны», после чего выберите папку «Система».

В ней нужно выбрать параметр «Отображать диалог слежения за завершением работы».

Откроется простое окно настройки, где необходимо поставить точку напротив «Включить», при этом в разделе параметры во всплывающем меню необходимо указать «Всегда». После не забудьте применить изменения.

Данная функция включается и через реестр. Вам нужно совершить несколько простых действий:

- Запустите реестр и перейдите по пути:

Найдите в разделе две строки: «ShutdownReasonOn» и «ShutdownReasonUI».

Введите в строку с состоянием «1».

В этой статье мы разобрали основные принципы использования групповых политик Виндовс 7, объяснили значимость редактора и сравнили его с реестром. Ряд параметров предоставляет пользователям несколько тысяч различных настроек, позволяющие редактировать некоторые функции пользователей или системы. Работа с параметрами осуществляется по аналогии с приведенными выше примерами.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Трюк 3. Обходим SRP

Увы, дальше на нашем пути возникает другой механизм ограничений — SRP (Software Restriction Policies). Это группа политик, с помощью которых админ может ограничить список ПО, которое может запускать пользователь, через черный и белый списки. Blacklist и Whitelist определяются с помощью правил, которые можно задавать несколькими способами: по зонам и по сертификатам (первые два варианта практически не используются), а также по пути до файла и по его хешу. О том, что в системе действуют политики SRP, указывает соответствующий пункт в реестре — HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoft WindowsSafer CodeIdentifiersTransparentEnabled со значением большим 0, который, как уже было сказано выше, проверяется при запуске процесса. Наша задача, соответственно, отрубить эту проверку внутри запускаемого процесса. Марк Руссинович еще в далеком 2005 году опубликовал пост в блоге об обходе SRP и представил тулзу GPdisable. Она производит DLL-инъекцию в заданный процесс, подгружая специальную DLL’ку. Когда процесс попытается получить значение ключа реестра HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsSafer CodeIdentifiersTransparentEnabled , то есть будет проверять присутствие политик SRP, данная библиотека перехватит запрос и возвратит STATUS_OBJECT_NAME_NOT_FOUND. Таким образом, процесс думает, что все ОК и SRP политики в системе не действуют. После покупки компании Sysinternals Майкрософтом GPdisable перестал был официально доступным (но его по-прежнему легко найти в Сети. Есть еще более продвинутые решения. Утилита GPCul8or от Eric’a Rachner’a выполняет аналогичные функции, но доступна в исходниках. Что это нам дает? Мы можем добавить в GPCul8or любые другие значения реестра винды (DisableTaskMgr, ProxySettingsPerUser к примеру) и таким образом обойти все возможные ограничения политик. Какие именно значения, спросишь ты. Тебе в помощь RegMon от Марка Руссиновича, хотя, по сути — это все значения из ветки Policies. Другой оригинальный способ в своем блоге опубликовал Дидье Стивенс. Используя свою тулзу bpmtk (Basic Process Manipulation Tool Kit), он предложил прямо в памяти процесса изменять значение необходимого для групповой политики ветки реестра.

Редактор локальной групповой политики

Редактор локальной групповой политики доступен в Windows 10 редакций Pro, Enterprise, Education Данный способ позволяет запретить (отключить) или разрешить блокировку компьютера только для текущей учетной записи пользователя.

Чтобы запретить (отключить) или разрешить блокировку компьютера, откройте редактор локальной групповой политики, для этого нажмите сочетание клавиш

В открывшемся окне редактора локальной групповой политики, разверните следующие элементы списка:

Далее, в правой части окна дважды щелкните левой кнопкой мыши по параметру политики с названием Запретить блокировку компьютера.

В окне “Запретить блокировку компьютера” установите переключатель в положение Включено и нажмите кнопку OK.

Изменения вступают в силу сразу.