Введение

Протоколы туннелирования 2-го уровня, в том числе L2TP, не предусматривают механизмы шифрования для трафика, проходящего через туннель. Шифрование данных они делегируют другим протоколам безопасности, таким как IPSec. В рассматриваемом примере конфигурации шифрование трафика L2TP для входящих подключений пользователей по коммутируемым каналам выполняется посредством IPSec.

Туннель L2TP устанавливается между концентратором доступа L2TP (LAC) и сетевым сервером L2TP (LNS). Между этими устройствами также устанавливается туннель IPSec, и весь трафик туннеля L2TP шифруется по протоколу IPSec.

Способ 3: Настройка антивирусного ПО

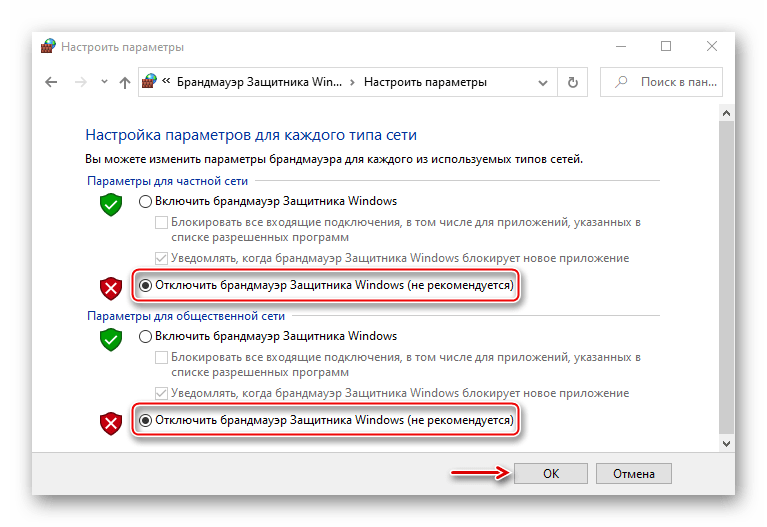

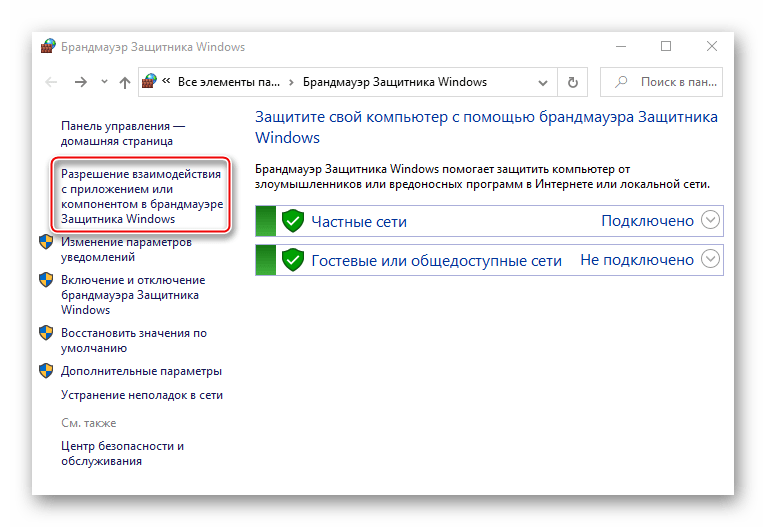

Брандмауэр Windows 10 или файервол антивирусной программы могут блокировать любые подключения, которые считают незащищенными. Чтобы проверить эту версию, отключите на время защитное ПО. О том, как это сделать, мы подробно писали в других статьях.

Подробнее:Как отключить антивирусКак отключить брандмауэр Windows 10

Долго оставлять систему без антивирусного ПО не рекомендуется, но если она блокирует ВПН-клиент, его можно добавить в список исключений антивируса или брандмауэра Виндовс. Информация об этом есть в отдельных статьях у нас на сайте.

Подробнее:Как добавить программу в исключения антивирусаКак добавить программу в исключения брандмауэра Windows 10

Журналы NPS

NPS создает и сохраняет журналы учета NPS. По умолчанию они хранятся в файлах% SYSTEMROOT% \ system32 \ \ в файле с именем в XXXX.txt, где XXXX — это Дата создания файла.

По умолчанию эти журналы находятся в формате значений с разделителями-запятыми, но не содержат строки заголовка. Строка заголовка:

если вставить эту строку заголовка в качестве первой строки файла журнала, а затем импортировать файл в Microsoft Excel, столбцы будут помечены правильно.

Журналы NPS могут быть полезны при диагностике проблем, связанных с политиками. Дополнительные сведения о журналах NPS см. в разделе Интерпретация файлов журнала в формате базы данных NPS.

Настройка VPN-подключения в Windows 10

Очевидно, использовать частную виртуальную сеть выгодно, тем более что настроить такого рода соединение в Виндовс 10 довольно просто. Рассмотрим процесс создания VPN-подключения разными способами более подробно.

Способ 1: HideMe.ru

Использовать все преимущества VPN можно после установки специальных программ, в числе которых и HideMe.ru. Это мощное средство, к сожалению, платное, но каждый пользователь перед покупкой может оценить все преимущества HideMe.ru, используя однодневный пробный период.

- Загрузите приложение с официального сайта (для получения кода доступа к приложению необходимо при скачивании указать электронную почту).

- Укажите более удобный для настройки приложения язык.

Далее необходимо ввести код доступа, который должен прийти на почту, указанную при скачивании HideMe.ru, и кликнуть по кнопке «Войти».

Следующий шаг — выбор сервера, через который будет организован VPN (можно использовать любой).

После этого нажмите кнопку «Подключиться».

Если все сделано правильно, то можно увидеть надпись «Подключено», выбранный вами сервер и IP-адрес, через который будет ходить трафик.

Способ 2: Windscribe

Windscribe — это бесплатная альтернатива HideMe.ru. Несмотря на отсутствие платы за пользование, этот VPN-сервис предлагает юзерам достойные надежность и скорость работы. Единственный минус — лимит на передачу данных (только 10 Гб трафика в месяц при указании почты и 2 ГБ без регистрации этих данных). Чтобы создать VPN-подключение таким образом, необходимо проделать следующие манипуляции:

- Инсталлируйте приложение.

- Нажмите кнопку «Нет» для создания аккаунта приложения.

Выберите тарифный план «Use for Free».

Заполните поля, необходимые для регистрации, и нажмите кнопку «Create Free Account».

Выполните вход в Windscribe с ранее созданной учетной записью.

Нажмите иконку «Включить» и при желании выберите предпочтительный сервер для VPN-соединения.

Дождитесь пока система сообщит об успешном завершении операции соединения.

Способ 3: Стандартные инструменты системы

Теперь давайте рассмотрим, как можно создать VPN-подключение без установки дополнительного софта. В первую очередь, необходимо настроить на ПК профиль VPN (для частного использования) или рабочую учетную запись (для настройки профиля виртуальной частной сети для предприятия). Выглядит это следующим образом:

- Нажмите сочетание клавиш «Win+I» для запуска окна «Параметры», а после щелкните по элементу «Сеть и Интернет».

Далее выберите «VPN».

Щелкните «Добавить VPN-подключение».

Укажите параметры для подключения:

- «Имя» — создайте любое название для подключения, которое будет отображаться в системе.

- «Имя или адрес сервера» — здесь должен использоваться адрес сервера, который будет предоставлять вам услуги VPN. Найти такие адреса можно в сети либо узнать у провайдера сети.

- «Тип VPN» — необходимо указать такой тип протокола, который будет указан на странице выбранного вами VPN-сервера.

«Тип данных для входа» — здесь можно использовать как логин и пароль, так и другие параметры, например, одноразовый пароль.

Также стоит учитывать информацию, которую можно узнать на странице VPN-сервера. Например, если на сайте указан логин и пароль, то используйте именно этот тип. Пример настроек, указанных на сайте, предоставляющего услуги VPN-сервера, показан ниже:

«Имя пользователя», «Пароль» — необязательные параметры, которые могут использоваться или нет, в зависимости от настроек VPN-сервера (берутся на сайте).

В конце нажмите кнопку «Сохранить».

После настройки необходимо приступать к процедуре подключения к созданному VPN. Для этого достаточно выполнить несколько действий:

- Нажмите в правом нижнем углу на иконку «Подключение по сети» и из списка выберите ранее созданное подключение.

В окне «Параметры», которое откроется после таких действий, повторно выберите созданное подключение и щелкните по кнопке «Подключиться».

Если все верно, в статусе появится надпись «Подключено». Если подключение завершилось неудачно, используйте другой адрес и настройки для VPN-сервера.

Также можно использовать разнообразные расширения для браузеров, которые частично выполняют роль VPN.

Подробнее: Лучшие VPN-расширения для браузера Google Chrome

Несмотря на способ использования, VPN — это мощнейший защитник ваших данных и отличное средство доступа к заблокированным сайтам. Так что не поленитесь и разберитесь с этим инструментом!

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Обзор VPN

Виртуальная частная сеть — это средство подключения к частной сети (например, к сети офисов) с помощью общедоступных сетей (например, Интернета). VPN сочетает достоинства подключения к диалоговому серверу с легкостью и гибкостью подключения к Интернету. С помощью подключения к Интернету вы можете путешествовать по всему миру и в большинстве мест подключаться к вашему офису с помощью локального звонка на ближайший номер телефона с доступом к Интернету. Если у вас есть высокоскоростное подключение к Интернету (например, кабель или DSL) на компьютере и в офисе, вы можете общаться с вашим офисом на полной скорости Интернета, что намного быстрее, чем любое подключение к сети, использующее аналоговый модем. Эта технология позволяет предприятию подключаться к филиалам или другим компаниям через общению, сохраняя при этом безопасные коммуникации. Vpn-подключение через Интернет логически работает в качестве выделенной широкой сети области (WAN) ссылку.

Виртуальные частные сети используют ссылки с проверкой подлинности, чтобы убедиться, что к вашей сети могут подключаться только уполномоченные пользователи. Чтобы убедиться, что данные безопасны по мере перемещения по общедоступным сетям, vpn-соединение использует протокол туннелинга point-to-point (PPTP) или Протокол туннелинга уровня 2 (L2TP) для шифрования данных.

Какие порты мы должны открыть на нашем роутере

Если мы хотим настроить VPN-сервер на компьютере, нам нужно будет открыть определенные порты TCP или UDP. У каждого маршрутизатора своя прошивка со своими опциями, как в случае с Raspberry Pi или NAS. Это делает процедуру для каждого из них уникальной. Если мы возьмем в качестве примера случай с сетевым хранилищем QNAP, процесс его настройки очень прост. С другой стороны, если мы посмотрим на Raspberry Pi, процедура обычно будет более сложной, потому что установка, настройка и запуск гораздо более «ручные».

Однако, независимо от того, какое сетевое оборудование мы используем, все они имеют общую функцию при настройке. В этом случае для использования нашего VPN-сервера нам необходимо: открыть соответствующие порты . Если этого не сделать, наш роутер заблокирует соединение, и мы не сможем его использовать. Также было бы удобно, если бы локальный фиксированный IP-адрес был установлен в статическом DHCP маршрутизатора или, в противном случае, в самом устройстве, если оно поддерживает такую конфигурацию.

Следует также отметить, что используемые нами порты будут разными и будут зависеть от используемого нами протокола VPN, на самом деле, в некоторых протоколах разрешено использовать порт TCP или UDP, который мы хотим, но мы собираемся указать какие порты установлены по умолчанию. Затем мы покажем вам порты для VPN, которые мы должны открыть в соответствии с протоколом, который мы используем для создания нашего сервера:

- PPTP: использования TCP порт 1723. Следует отметить очень важный факт, что протокол PPTP устарел. Это связано с тем, что в нем много уязвимостей. По этой причине рекомендуется оставить этот порт закрытым и вместо этого выбрать другой из упомянутых ниже протоколов.

- L2TP — Использует порт 1701 с TCP . Этот протокол VPN не позволяет переключать порты, это стандарт.

- IPSec / IKEv2 : использовать порты 500 и 1500 UDP , нам придется открыть оба порта. Этот протокол VPN не позволяет переключать порты, это стандарт.

- OpenVPN : порт по умолчанию, который он использует 1194 UDP . Однако мы можем настроить его и поставить на сервер другой, и мы даже можем выбрать между протоколом TCP или UDP.

- Wireguard : порт по умолчанию, который он использует 51820 UDP . Однако мы можем настроить его и поставить на сервер другой, но он всегда должен быть UDP, а не TCP.

Как только мы узнаем, какие порты используют разные протоколы VPN, мы покажем вам практический пример открытия портов для сервера VPN.

Сводка

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, см. в этой информации, как создать и восстановить реестр в Windows.

По умолчанию Windows Vista и Windows Server 2008 не поддерживают сетевые связи безопасности протокола Интернета (IPsec) с сетевым переводом (NAT) Traversal (NAT-T) на серверы, расположенные за устройством NAT. Если виртуальный частный сетевой сервер (VPN) стоит за устройством NAT, то vpn-клиентский компьютер на основе Windows Vista или Windows Server 2008 не может сделать протокол туннелинга уровня 2 (L2TP)/IPsec к VPN-серверу. Этот сценарий включает VPN-серверы, которые работают Windows Server 2008 и Windows Server 2003.

Из-за того, как устройства NAT переводят сетевой трафик, в следующем сценарии могут возникнуть неожиданные результаты:

- Вы ставите сервер за устройство NAT.

- Используется среда IPsec NAT-T.

Если для связи необходимо использовать IPsec, используйте общедоступные IP-адреса для всех серверов, к которые можно подключиться из Интернета. Если необходимо поставить сервер за устройство NAT, а затем использовать среду IPsec NAT-T, вы можете включить связь, изменив значение реестра на клиентский компьютер VPN и VPN-сервер.

Как мы выбирали VPN-протокол

VPN-протокол должен без проблем поддерживаться на мобильных устройствах без установки дополнительного программного обеспечения.

Мы выбрали самые известные реализации протоколов и отсеяли не подходящие по условиям исходной задачи.

А условия всего два, я напомню:

- Стабильное и надёжное подключение.

- Без установки стороннего программного обеспечения на устройство клиента.

Пробегусь по протоколам и кратко расскажу о них + расскажу причины, почему тот или иной протокол нам не подошёл.

PPTP (Point-To-Point Tunneling Protocol)

Один из самых старейших VPN протоколов, разработанный компанией Microsoft. Из-за солидного возраста протокол поддерживается большинством операционных систем, но в то же время не может обеспечить стабильное и надёжное соединение. Компания Microsoft советует использовать L2TP или SSTP на замену PPTP.

Этот протокол прост в настройке и не требователен к ресурсам сервера, но проблемы с безопасностью заставляют отказаться от его использования в наших целях.

L2TP/IPSec

Протокол во многом схож с PPTP, разрабатывался и принимался практически одновременно с ним. Этот протокол более требователен к вычислительным мощностям, часто используется интернет-провайдерами, т.к. считается более эффективным для построения виртуальных сетей.

L2TP/IPsec позволяет обеспечить высокую безопасность данных, поддерживается всеми современными операционными системами. Есть одно но: он инкапсулирует передаваемые данные дважды, что делает его менее эффективным и более медленным, чем другие VPN-протоколы.

От этого протокола пришлось отказаться т.к. он более требователен к вычислительным мощностям сервера, а значит велик риск получить стабильное, но медленное соединение, что может огорчить пользователей.

IKEv2/IPSec

Был разработан Microsoft совместно с Cisco, существуют реализации протокола с открытым исходным кодом (например, OpenIKEv2, Openswan и strongSwan).

Поддерживает Mobility and Multi-homing Protocol (MOBIKE), что обеспечивает устойчивость к смене сетей.

IKEv2 очень хорошо подходит для использования на мобильных устройствах, которые чаще всего склонны к переключению между WiFi и мобильным интернетом.

IKEv2 имеет нативную поддержку в большинстве операционных систем.

Вот этот вариант нам уже больше подходит, т.к. поддержка Mobility and Multi-homing Protocol будет очень большим плюсом при использовании на мобильных устройствах.

OpenVPN

Разработан компанией OpenVPN Technologies.

Протокол с открытым исходным кодом, который прошёл все возможные проверки безопасности.

Протокол OpenVPN стабилен и может обеспечить хорошую скорость передачи данных. Ещё одно преимущество протокола в том, что он использует для работы стандартные протоколы TCP и UPD, а также может работать на любом из портов. Это усложняет блокировку VPN сервиса провайдерами.

Для подключения к сети с использованием OpenVPN, необходимо устанавливать дополнительное программное обеспечение, что иногда бывает затруднительно или невозможно.

Этот вариант нам бы тоже подошёл, но, к сожалению, из-за необходимости установки клиента, придётся отказаться от этого протокола.

Wireguard

На данный момент это самый свежий протокол VPN. Его часто сравнивают с IPSec и OpenVPN, и называют его их заменой, но он всё ещё слишком сырой, чтобы использовать его в больших масштабах.

Лучшие результаты этот протокол показывает на Unix системах, т.к. он реализован в виде модуля ядра Unix. Но эта высокая пропускная способность достигается за счёт замедления сетевой активности других приложений.

Чтобы настроить на своём мобильном устройстве данный протокол, необходимо будет установить клиент, что тоже не всегда возможно в силу обстоятельств.

И снова необходимость установки дополнительного клиента на устройство отменяет все шансы на использование этого протокола в наших целях.

В итоге мы решили остановится на IKEv2/IPSeс, по следующим причинам:

- Поддержка Mobility and Multi-homing Protocol (MOBIKE).

- Нативная поддержка в большинстве операционных систем.

- Обеспечивает высокую скорость соединения.

- Не требователен к ресурсам сервера.

Перейдём от теории к практике.

Компоненты VPN

VPN на серверах Windows Server 2003 состоит из VPN-сервера, VPN-клиента, VPN-подключения (это часть подключения, в котором шифруются данные) и туннеля (ту часть подключения, в которой инкапсулированы данные). Туннельный процесс завершен с помощью одного из протоколов тоннелей, включенных с серверами, работающими Windows Server 2003, оба из которых установлены с помощью маршрутных маршрутов и удаленного доступа. Во время установки Windows Server 2003 автоматически устанавливается служба маршрутного и удаленного доступа. Однако по умолчанию отключена служба маршрутного и удаленного доступа.

Два протокола туннеля, включенные в Windows, являются:

- Протокол туннелинга точки к точке (PPTP) : обеспечивает шифрование данных с помощью шифрования microsoft Point-to-Point.

- Протокол туннелирования уровня 2 (L2TP): обеспечивает шифрование данных, проверку подлинности и целостность с помощью IPSec.

Подключение к Интернету должно использовать выделенную строку, например T1, Fractional T1 или Frame Relay. Адаптер WAN должен быть настроен с помощью IP-адреса и подсети, назначенной для домена или предоставленной поставщиком интернет-служб (ISP). Адаптер WAN также должен быть настроен как шлюз маршрутизатора isP по умолчанию.

Примечание

Чтобы включить VPN, необходимо войти в систему с помощью учетной записи, которая имеет административные права.

Шаг 3. Подключение установлено, пинг адреса 172.16.0.1 успешен, что дальше?

Дальнейшие действия связаны с наличием маршрутной информации. Дело в том, что после подключения, адрес сервера vpnki — 172.16.0.1 является адресом, напрямую подключенным к вашему устройству по каналу точка-точка. По этой причине ваше устройство «знает» об этом адресе и успешно пингует его. Однако, на этом этапе, ваше устройство не обладает информацией о других адресах вашей сети vpnki. Первым шагом будет являться «обучение» вашего устройства новому маршруту к сети vpnki 172.16.0.0/16 Именно в этой сети находятся все ваши прочие туннели. Для достижения этой цели используются два метода:

- получение этого маршрута от сервера по протоколу DHCP

- прописывание статического маршрута в ручном режиме в командной строке Windows

Если вы настраивали все по инструкции на сайте (с использованием протокола DHCP), то после установления соединения ваше устройство получит информацию о маршруте к сети 172.16.0.0/16

Эта сеть должна быть доступна через адрес сервера vpnki — 172.16.0.1Проверить это можно выполнив команду. В ее длинном выводе вы должны обнаружить следующую строку:

Сетевой адрес Маска Адрес шлюза Интерфейс172.16.0.0 255.255.0.0 172.16.0.1 172.16.x.x — выданный вам адрес

Если по какой-то причине данная строка не появилась то это означает, что протокол DHCP не отработал и маршрутная информация не получена. В этом случае имеет смысл разобраться в причине или добавить статический маршрут в ручном режиме. В качестве обходного маневра вы можете прописать маршрут к сети 172.16.0.0/16 выполнив команду (с правами администратора!)

После этого вы должны успешно выполнить пинг своего «другого устройства», подключенного к сети vpnki по его адресу 172.16.x.x, выполнив команду

Однако обращаем внимание:

— второе устройство также должно содержать в своей таблице маршрутов путь к сети 172.16.0.0/16 для знания о том — куда отправять ответы на ваш пинг

— на втором вашем устройстве межсетевой экране не должен блокировать ответы на пакеты icmp. Проверить принципиальную возможность ответов устройства на пакеты утилиты ping вы можете с нашей страницы «Инструменты», указав адрес устройства. Если вы уверены, что устройство настроено правильно, но пинги с этой страницы не проходят, то смотрите настройки своего устройства относящиеся к протоколу icmp.

Результат этого шага — наличие маршрута к сети 172.16.0.0/16 в таблице маршрутов Windows устройства и/или успешный пинг вашего второго устройства по адресу 172.16.x.x.

Как настроить собственный VPN-сервер под Ubuntu вручную

Можно развернуть собственный ВПН сервер на VPS под управлением Ubuntu (версии 18 и 20) вручную, для этого воспользуемся пакетом strongSwan, который предназначен для реализации IPSec на различных платформах. Для начала, как обычно, выполним обновление серверной ОС:

apt update && apt full-upgrade -y

Затем приступаем к настройкам.

1. Инсталлируем strongSwan командой*:

apt-get install strongswan

*Примечание: в процессе инсталляции отвечайте «нет» на запросы об установке сертификата во всех диалоговых окнах.

2. Затем установим модуль xl2tpd для реализации протокола L2TP:

apt-get install xl2tpd

3. Выполним автозагрузку этих пакетов:

systemctl enable ipsec systemctl enable xl2tpd

4. В редакторе Nano выполним редактирование конфигурационного файла IPSec:

nano /etc/ipsec.conf

Вписываем в файл следующие строки (соблюдая все отступы):

config setup

nat_traversal=yes

virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12

oe=off

protostack=netkey

conn L2TP-PSK-NAT

rightsubnet=vhost:%priv

lso=L2TP-PSK-noNAT

conn L2TP-PSK-noNAT

authby=secret

pfs=no

auto=add

keyingtries=3

r4ekey=no

ikelifetime=8h

keylife=1h

type=transport

left=SERVER.IP

leftprotoport=17/1701

right=%any

rightprotoport=17/%any

*Примечание: в параметр left вместо SERVER.IP подставьте IP адрес своего VPS.

5. Прописываем общий ключ IPsec PSK, для этого запускаем следующий файл на редактирование:

nano /etc/ipsec.secrets

Вносим данные:

SERVER.IP %any : PSK "MyNewSharedSecretKey20"

где: SERVER.IP IP — адрес вашего VPS;

6. Создаем скрипт для настройки сетевого подключения к VPN-серверу, для этого открываем для редактирования файл:

nano /usr/local/bin/ipsec

Вносим туда следующие команды:

iptables --table nat --append POSTROUTING --jump MASQUERADE echo 1 > /proc/sys/net/ipv4/ip_forward for each in /proc/sys/net/ipv4/conf/* do echo 0 > $each/accept_redirects echo 0 > $each/send_redirects done /etc/init.d/ipsec restart

7. Затем выполняем следующие команды, чтобы сделать данный скрипт исполняемым:

Включаем rc.local (он выключен в Ubuntu 20), для этого отредактируем файл:

nano /etc/systemd/system/rc-local.service

Description=/etc/rc.local Compatibility

ConditionPathExists=/etc/rc.local

Type=forking

ExecStart=/etc/rc.local start

TimeoutSec=0

StandardOutput=tty

RemainAfterExit=yes

SysVStartPriority=99

WantedBy=multi-user.target

Делаем этот файл исполняемым:

chmod +x /etc/rc.local

Добавляем этот скрипт в /etc/rc.local и запускаем его:

nano /etc/rc.local #!/bin/sh -e /usr/local/bin/ipsec_conf exit 0

8. Перезагружаем список доступных демонов и включаем в автозагрузку rc-local:

systemctl daemon-reload systemctl enable rc-local

9. Выполним настройку L2TP, для чего c помощью следующей команды отредактируем файл xl2tpd.conf:

nano /etc/xl2tpd/xl2tpd.conf

Вписываем эти строки в файл:

ipsec saref = yes ip range = 10.1.2.2-10.1.2.255 local ip = 10.1.2.1 refuse chap = yes refuse pap = yes require authentication = yes ppp debug = yes pppoptfile = /etc/ppp/options.xl2tpd length bit = yes

10. Настраиваем авторизацию PPP, для этого произведем редактирование файла:

nano /etc/ppp/options.xl2tpd

Вносим в редакторе следующие строки:

require-mschap-v2 ms-dns 8.8.8.8 ms-dns 8.8.4.4 asyncmap 0 auth crtscts lock hide-password modem debug name VPNTEST20 proxyarp lcp-echo-interval 30 lcp-echo-failure 4

где: параметр name — название нашего VPN сервера (к примеру, VPNTEST20)

11. На следующем этапе, добавим пользователей в файл chap-secrets и укажем их логины и пароли (на примере одного пользователя с логином uservpn1 и паролем password1):

nano /etc/ppp/chap-secrets uservpn1 VPNTEST20 password1 *

12. Проводим рестарт всех настроенных сервисов:

/etc/init.d/ipsec restart /etc/init.d/xl2tpd restart

13. Перезагружаем сервер и пробуем подсоединиться к нашему VPN-серверу с помощью клиента (про настройки клиентов читайте в следующих разделах нашей статьи).

Создаем свой прокси-сервер

Чтобы быть менее зависимым от владельцев конкретных прокси-серверов, можно поднять свой.

- Сначала арендуем виртуальный сервер (VPS/VDS) и фиксируем его IP-адрес.

- Затем скачиваем и устанавливаем программу PuTTY.

- Открываем вкладку Session и в поле Host Name (or IP address) вводим адрес арендованного сервера.

- После переходим в подпункт Connection.

- Меняем значение напротив строчки Seconds between keepalives (0 to turn off) на 100.

- Потом проходим по пути Connection/SSH/Tunnels в боковой панели меню.

- В строчке Source Port вводим номер 3128.

- Ставим галочку напротив пунктов Dynamic и Auto.

- А затем нажимаем на кнопку Open.

Все. Теперь надо только подключиться к своему серверу. Это можно сделать так же, как я уже описывал в инструкции к браузеру Firefox. Только надо:

- Выбрать протокол SOCKS.

- Указать в качестве адреса localhost.

- Указать порт 3128.

Теперь вам известно, что такое прокси-сервер, как он функционирует и зачем может понадобиться. Засим откланяюсь. Более мне вам поведать не о чем.

Конфигурация протокола IPsec

Чтобы настроить протокол IPsec вместе с протоколом L2TP, нам нужно будет выполнить всего три действия. Первый — включить «Мобильных клиентов», то есть VPN удаленного доступа. Второй — включить фазу 1 IPsec, а затем настроить фазу 2 IPsec.

Настроить «Мобильные клиенты»

Это одна из наиболее важных частей, потому что если мы перейдем в раздел «Туннели», мы создадим VPN-туннель типа «сеть-сеть», а то, что мы хотим сделать с IPsec, — это настроить VPN для удаленного доступа, чтобы разные клиенты.

В этом меню мы включаем «Включить поддержку мобильного клиента IPsec» и выбираем «Локальная база данных», хотя мы будем использовать ее, потому что это для аутентификации xAuth. Нажимаем на сохранить.

Как только мы нажмем «Сохранить», нам также нужно будет нажать «Применить изменения», а затем нажать зеленую кнопку, обозначающую «Создать фазу1».

Настроить IPsec Phase 1

В этом меню нам нужно будет правильно настроить протокол IPsec, чтобы использовать его с L2TP, не все конфигурации будут работать, кроме того, в зависимости от используемого VPN-клиента (Android, Ios, Windows …) Конфигурация безопасности может измениться, поскольку не все операционные системы поддерживают лучшие шифры VPN. По умолчанию мы увидим следующее меню, в котором мы выбрали IKEv2, который несовместим с протоколом L2TP / IPsec, который мы хотим настроить.

Для правильной работы мы должны настроить следующие параметры:

- Главная Информация

- Версия обмена ключами: IKEv1, если выберем любую другую, работать не будет.

- Интернет-протокол: IPv4 или IPv6

- Интерфейс: Интернет WAN

- Описание: ставим описание.

- Предложение этапа 1 (аутентификация)

- Метод аутентификации: взаимный PSK

- Режим переговоров: агрессивный; если мы выберем «Основной», это будет более безопасно, но менее гибко, и мы можем помешать правильному подключению VPN-клиента. Позже, если все работает с «Aggresive», мы можем проверить, работает ли и с «Main».

- Мой идентификатор: Отличительное имя пользователя — redeszone@redeszone.net или как хотите.

- Предложение этапа 1 (Шифрование

Алгоритм шифрования: 128-битный AES, SHA1, DH Group 2 (1024-битный).

)

pfSense поддерживает более надежное шифрование, чем это, которое мы настроили, но проблема в том, что VPN-клиенты, которые будут подключаться, не поддерживают более высокий уровень безопасности. Чтобы настроить его с максимальной безопасностью, мы можем пройти тестирование на основе «полученных предложений» IPsec, которые мы получаем от клиента, таким образом, мы выберем наиболее безопасный из всех.

Остальные параметры конфигурации можно оставить без изменений с параметрами по умолчанию.

По завершении мы нажимаем «Сохранить», и теперь мы попадаем в главное меню, где у нас есть все VPN-туннели с IPsec, нам нужно будет нажать на единственный созданный и на «Показать записи фазы 2», а затем на «Create Phase 2», чтобы продолжить.

Настроить IPsec Phase 2

В этом меню конфигурации мы должны поместить следующее:

- Главная Информация

- Режим: транспорт

- Описание: описание, которое мы хотим.

- Предложение этапа 2 (SA / Обмен ключами)

- Протокол: ESP

- Алгоритмы шифрования: 128-битный AES

- Алгоритмы хеширования: выбираем SHA-1 и SHA-256

- Группа ключей PFS: выключена, протоколом не поддерживается.

Остальные параметры конфигурации можно оставить по умолчанию.

В главном меню «IPsec / Tunnels» мы можем увидеть сводку всего, что мы настроили.

Теперь нам нужно перейти в раздел «IPsec / Pre-Shared Keys» и добавить новый идентификатор.

Этот новый идентификатор должен быть:

- Идентификатор: allusers (должен быть таким, без заглавных букв и без другого имени)

- Тип секрета: PSK

- Pre-Shared Key: пароль, который мы хотим, предоставляется всем пользователям, которые собираются подключиться.

Как только это будет сделано, у нас будет сервер L2TP / IPsec, готовый принимать соединения, но сначала мы должны создать соответствующие правила в брандмауэре.

Обзор существующих решений

PPTPL2TPWireguardOpenVPN

- Поддержка множества платформ — Windows, Linux, OpenWRT и её производные, Android

- Стойкое шифрование и поддержка сертификатов.

- Гибкость настройки.

- Работа целиком и полностью в user-space.

- Ограниченная поддержка со стороны домашних машрутизаторов — кривенько-косенько на Mikrotik (не умаляя остальных достоинств железок) и нормально в OpenWRT.

- Сложности с настройкой мобильных клиентов: нужно скачивать, либо создавать свой инсталлятор, копировать куда-то конфиги.

- В случае наличия нескольких туннелей ждут танцы с правкой systemd-юнитов на сервере.

OpenConnect (open-source реализация протокола Cisco Anyconnect)

- Относительно широкая поддержка различных платформ — Windows, Android, Mac на базе родного приложения Cisco Anyconnect из магазина — идеальный вариант предоставить доступ ко внутренней сети носимым устройствам.

- Стойкое шифрование, поддержка сертификатов, возможность подключения 2FA

- Сам протокол полностью TLS-based (в отличие от OpenVPN, который легко детектится на 443 порту). Кроме TLS поддерживается и DTLS — во время установленного сеанса клиент может переключится на передачу данных через UDP и обратно.

- Прекрасное сосуществование на одном порту как VPN, так и полноценного web-сервера при помощи sniproxy.

- Простота настройки как сервера, так и клиентов.

- Работа целиком и полностью в user-space.

- Поддержки со стороны customer-grade оборудования нет.

- Сложность установки туннелей между двумя Linux: теоретически можно, практически — лучше потратить время на что-то более полезное.

- В случае наличия нескольких туннелей ждут танцы с несколькими конфигами и правкой systemd-юнитов.

IKEv2 IPSEC

- С появлением IKEv2 сам протокол стал проще в настройке, в сравнении с предыдущей версией, правда ценой потери обратной совместимости.

- Благодаря стандартизации обеспечивается работа где угодно и на чём угодно — список можно вести до бесконечности. Linux, Mikrotik (в последних версиях RouterOS), OpenWRT, Android, iPhone. В Windows также есть нативная поддержка начиная с Windows 7.

- Высокая скорость: обработка трафика полностью в kernel-space. User-space часть нужна только для установки параметров соединения и контроля работоспособности канала.

- Возможность использовать несколько методов аутентификации: используя как PSK, так и сертификаты, причем в любых сочетаниях.

- Несколько режимов работы: туннельный и транспортный. Чем они отличаются можно почитать в том числе и на Хабре.

- Нетребовательность к настройкам промежуточных узлов: если в первой версии IKE были проблемы, вызванные NAT, то в IKEv2 есть встроенные механизмы для преодоления NAT и нативная фрагментация IKE-сообщений, позволяющая установить соединение на каналах с кривым MTU. Забегая вперед скажу, что на практике я еще ни разу не сталкивался с WiFi сетью, где бы клиенту не удалось установить соединение.

- Необходимо потратить немного времени на изучение и понять как это работает

- Особенность, которая может сбить с толку новичка: IPSec, в отличие от привычных VPN решений, не создает сетевые интерфейсы. Задаются только политики обработки трафика, всё остальное разруливается средствами firewall.

![Сбой vpn-соединения с ошибкой 691 в windows 10 [fix]](http://smartshop124.ru/wp-content/uploads/e/4/9/e498d4198028fa6cb0d1fbe654d09279.jpeg)