Секрет 5. Никогда не оставляйте неиспользуемые криптоконтейнеры смонтированными.

Это сложно назвать полноценным секретом, скорее совет. Но поверьте, об этом забывает большинство пользователей, когда переходят к полноценному использованию криптоконтейнеров.

Вы должны завести у себя привычку: прекратили использование смонтированного криптоконтейнера, сразу демонтируйте его. Сразу, даже если у вас включена опция автоматического демонтирования критоконтейнера по истечении определенного срока, не стоит ждать. Это должно быть отработано до автоматизма.

Демонтируйте криптоконтейнер сразу после завершения его использования.

Если вы отошли от своего компьютера, у вас не должно оставаться смонтированных криптоконтейнеров, это очевидно и банально, это все понимают и также успешно затем забывают об этом.

Как открыть зашифрованный диск

После создания скрытого раздела следует проверить его надежность. Для этого выбираем созданный виртуальный диск, вводим пароль и нажимаем Ввод. Система выдаст сообщение о появлении нового тома, работать с которым можно так же. Как и с обычным разделом диска. Разница лишь в том, что все хранящиеся на нем файлы будут недоступны посторонним.

Подробнее рассмотрим технологию использования.

Запустите программу. Перед вами откроется список букв, правой кнопкой мыши щелкните по той, которая подходит в качестве названия скрытого файла-контейнера.

рис.1. В появившемся меню укажите Select File and Mountрис.2. Следующий шаг – ввод установленного ранее пароля, который предоставит возможность дальнейшей работы со скрытыми даннымирис.3. После этого файл-контейнер станет доступен

https://youtube.com/watch?v=Xr2cxNvBSXs

ПОСМОТРЕТЬ ВИДЕО

Сохранение заголовка тома TrueCrypt.

Так как в заголовком шифруется весь остальной диск, то его сохранение поможет востановить изначальный пароль. Допустим мы создали диск используя ключевой файл и парольную фразу, затем отдали диск пользователю, который сменит пароль и парольную фразу, через кто некоторое время он забудет пароль или потеряет ключевой файл и придет к нам. Так вот имея исходный ключевой файл и зная парольную фразу, а так же сохраненный заголовок, мы можем востановить доступ.

И так приступим:

# truecrypt --backup-headers ./cryptofile

For security reasons, you will have to enter the correct password (and/or supply the correct keyfiles) for the volume. Note: If the volume contains a hidden volume, you will have to enter the correct password (and/or supply the correct keyfiles) for the outer volume first. Afterwards, if you choose to back up the header of the hidden volume, you will have to enter the correct password (and/or supply the correct keyfiles) for the hidden volume.

Enter password for the normal/outer volume: Enter keyfile : ./testkeyfile Enter keyfile : Does the volume contain a hidden volume? (y=Yes/n=No) : y Enter password for the hidden volume: Enter keyfile : ./testkeyfile1 Enter keyfile :

Are you sure you want to create volume header backup for /home/rom/testing/cryptofile? After you click Yes, you will prompted for a filename for the header backup. Note: Both the standard and the hidden volume headers will be re-encrypted using a new salt and stored in the backup file. If there is no hidden volume within this volume, the area reserved for the hidden volume header in the backup file will be filled with random data (to preserve plausible deniability). When restoring a volume header from the backup file, you will need to enter the correct password (and/or to supply the correct keyfiles) that was/were valid when the volume header backup was created. The password (and/or keyfiles) will also automatically determine the type of the volume header to restore, i.e. standard or hidden (note that TrueCrypt determines the type through the process of trial and error).

(y=Yes/n=No) : y

Enter filename: testheshbackup

Volume header backup has been successfully created. IMPORTANT: Restoring the volume header using this backup will also restore the current volume password. Moreover, if keyfile(s) are/is necessary to mount the volume, the same keyfile(s) will be necessary to mount the volume again when the volume header is restored. WARNING: This volume header backup may be used to restore the header ONLY of this particular volume. If you use this header backup to restore a header of a different volume, you will be able to mount the volume, but you will NOT be able to decrypt any data stored in the volume (because you will change its master key).

Вот, мы и сокранили копию в файле testheshbackup.

Примонтируем стсндартный том (как мы умеем) и создадим какиенибудь данные, затем отмонтируем.

Примонтируем скрытый том и опять создадим данные, затем отмонтируем.

Как пользоваться TrueCrypt

Перед началом работы с программой, стоит отметить, что версия для ОС Linux имеет англоязычный интерфейс. Помочь разобраться пользователям приложения поможет небольшая инструкция TrueCrypt, представленная ниже.

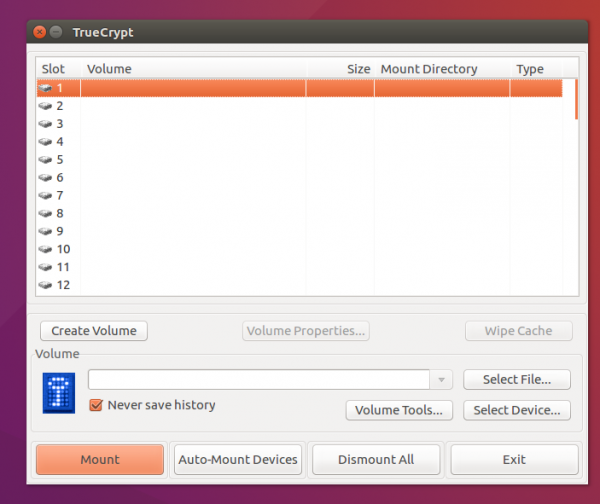

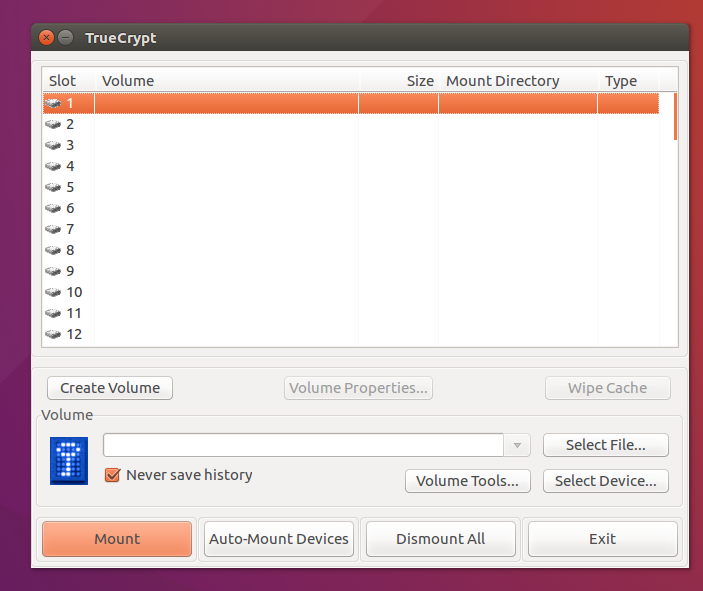

После запуска программы пользователи увидят перед собой главное окно с информацией о созданных скрытых разделах.

Здесь же вы сможете произвести минимальные настройки — подключать и отключать разделы с защищенными данными, установить автоматическое монтирование, выбрать файлы, которые вы желаете спрятать от сторонних глаз, а также отключать шифрованные диски. Сама процедура шифрования производится при помощи специального мастера, где все действия производятся шаг за шагом.

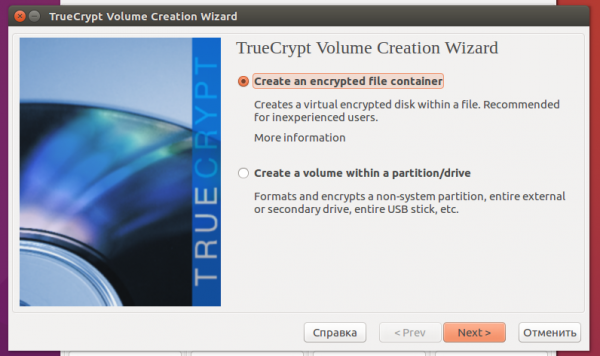

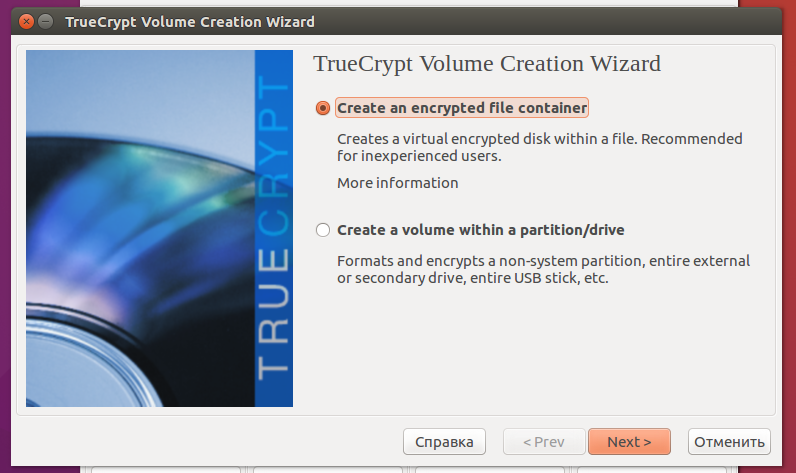

Чтобы зашифровать данные нажмите кнопку Create Volume. Перед вами появится окно с двумя вариантами, в которых предлагается:

- создать виртуальное зашифрованное хранилище;

- зашифровать целый раздел диска.

Если вы хотите спрятать немного данных, тогда рекомендуется использовать первый вариант. После выбора нажмите кнопку Next.

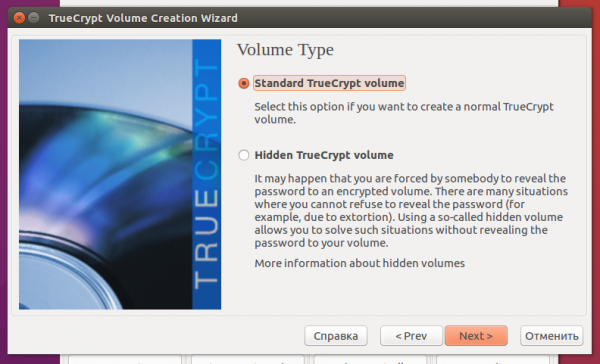

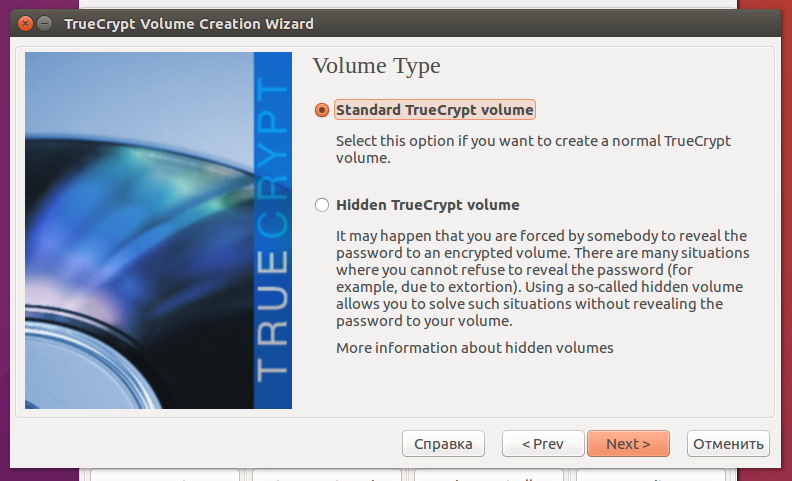

В следующем окне мастер предложит вам снова два варианта:

- использовать стандартное шифрование TrueCrypt;

- создать скрытый раздел TrueCrypt.

Здесь нужно выбирать исходя из собственных предпочтений, так как скрытый раздел более безопасен и сможет защитить данные от вирусов-вымогателей. Но в большинстве случаев подойдет первый вариант.

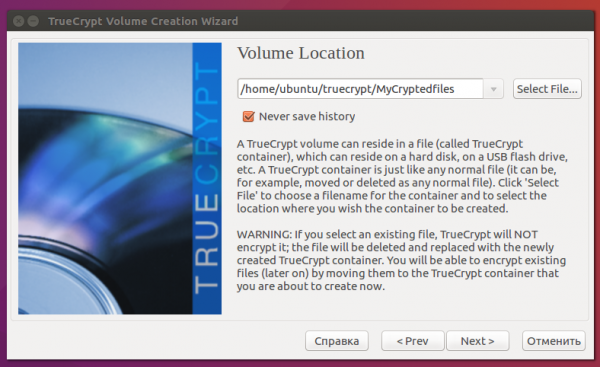

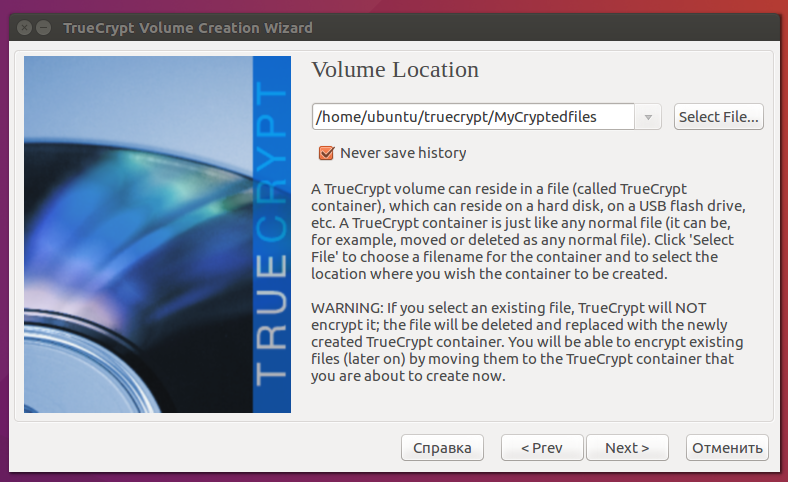

Далее, нам необходимо выбрать место расположения виртуального хранилища. Нажмите кнопку Select File, после чего укажите путь хранения файла и задайте его имя.

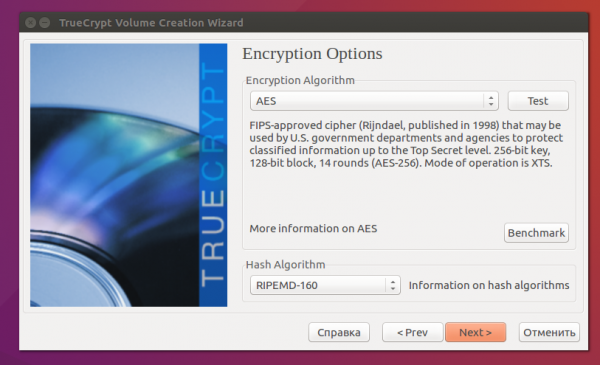

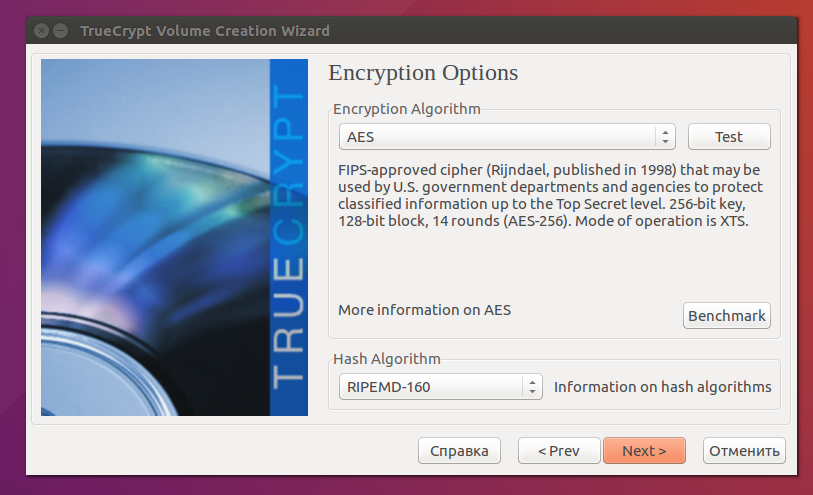

В следующем окне программа нам предложит самостоятельно выбрать алгоритм шифрования (AES, Serpent, Twofish, AES-Twofish, AES-Twofisg-Serpent, Serpent-AES, Serpent-Twofish-AES, Twofish-Serpent) и алгоритм хэширования (RIPEMD-160, SHA-512, Whirlpool). По факту TrueCrypt может полноценно работать с тремя алгоритмами из каждой категории, при этом, их можно смешивать, что значительно усложнит работу злоумышленников в случае хищения файлов. В домашних условиях, как правило, используется стандартная комбинация из AES-шифрования и хэширования RIPEMD-160.

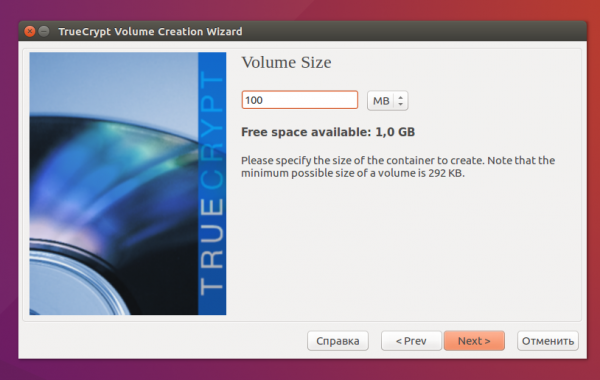

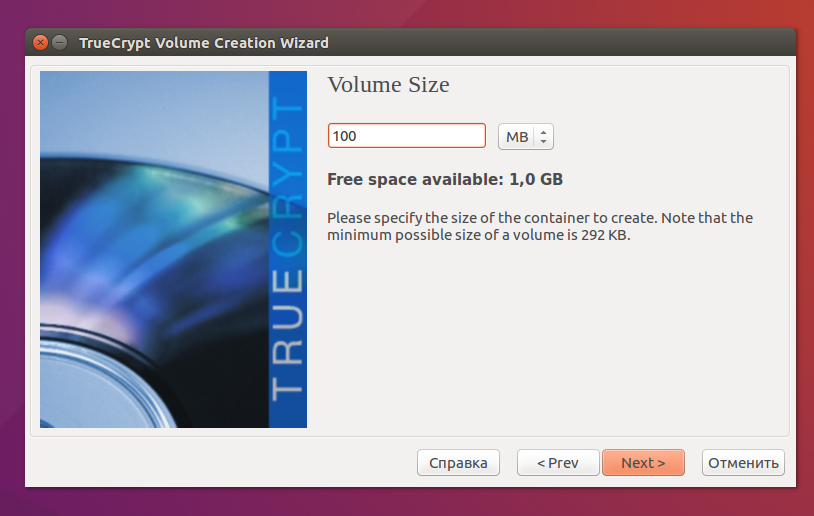

На следующем этапе необходимо задать размер раздела, в котором будут храниться зашифрованные файлы. Данный параметр напрямую зависит от того, сколько и какие файлы вы будете хранить, и подбирается индивидуально.

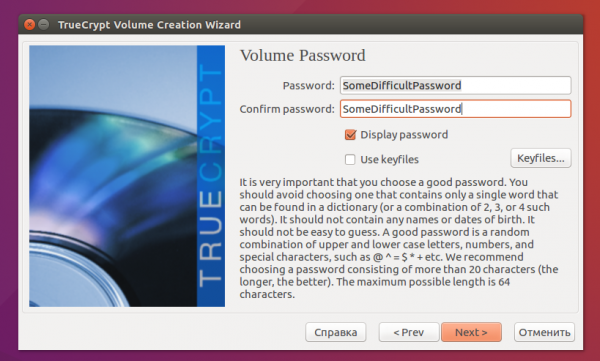

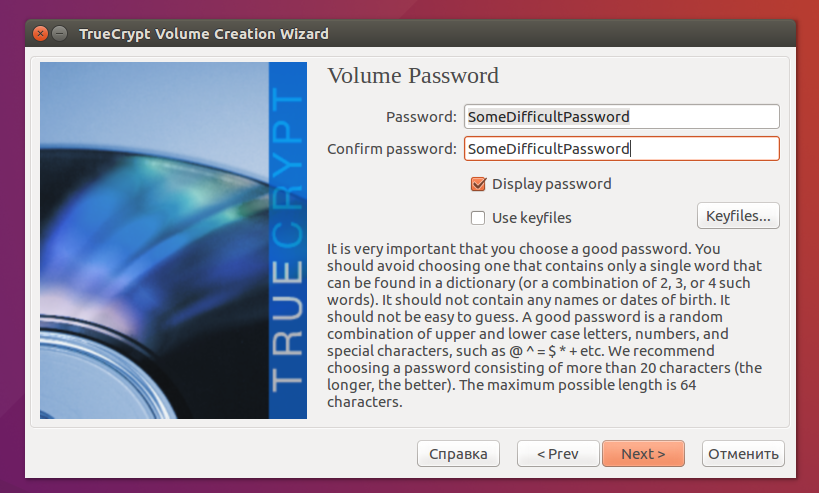

В новом окне пользователям предстоит придумать сложный пароль, который будет использоваться для получения доступа к зашифрованным файлам. Стоит отметить, что вы также можете использовать дополнительно файл ключа, но при его утере восстановить данные будет невозможно

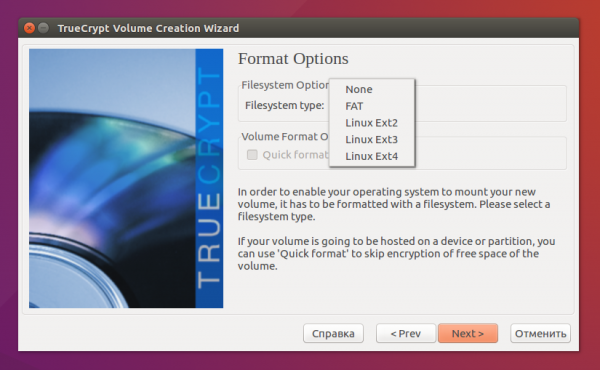

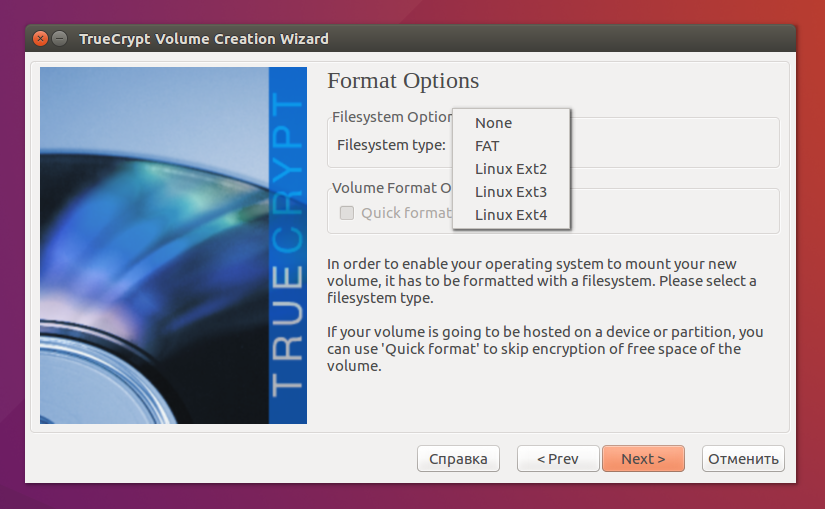

Далее, нам необходимо выбрать тип файловой системы. Если вы собираетесь хранить файлы, размер каждого из которых не превышает 4 Гб, тогда можно смело остановить свой выбор на FAT, во всех других ситуациях выбирайте NTFS или Linux Ext 4.

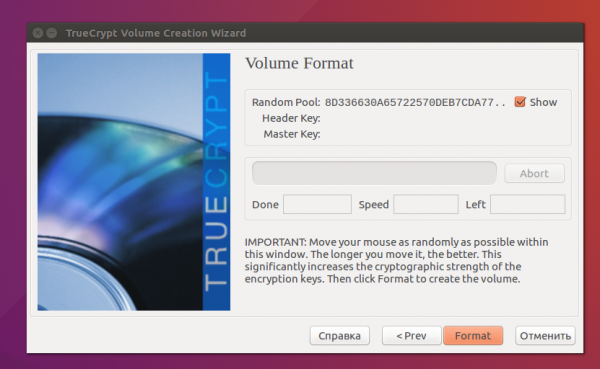

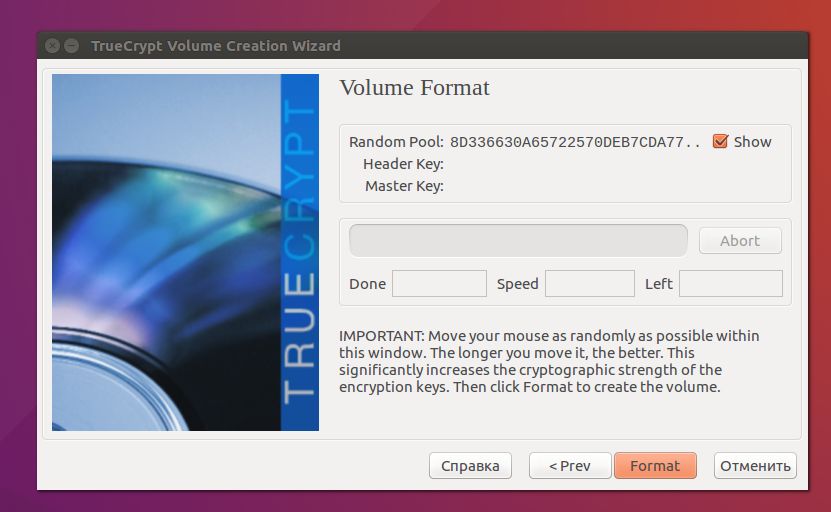

Наш следующий шаг — это форматирование созданной области для хранения файлов. В появившемся окне как можно дольше двигаем мышью, так как это позволит создать максимально надежный ключ шифрования и нажимаем кнопку Format.

После этого можем смело закрывать мастер создания разделов и переходить к их использованию. Если вы разобраться, как зашифровать диск TrueCrypt, тогда все очень просто — достаточно выставить соответствующую метку в первых окнах мастера Create a volume withhing a partition/drive.

BlueLeaks — самая громкая утечка данных из госорганов

Когда: июнь 2020 года.

Кого или что атаковали: правоохранительные органы и спецслужбы США.

Что произошло:

Хакеры из группировки Anonymous получили доступ к 269 Гб секретных данных правоохранительных органов и спецслужб США в виде более 1 млн файлов: видеоролики, электронные письма, аудиофайлы, а также документы по планированию и разведке за последние десять лет — включая те, что подтверждают слежку за активистами Black Lives Matter. Файлы передали группе хакеров-активистов DDoSecrets , которая опубликовала полученную информацию.

В ответ на это Twitter заблокировал аккаунт DDoSecrets, а в Германии заблокировали сервер , на котором хранились данные BlueLeaks — по запросу от американских властей.

Кстати, в январе 2019 года та же группировка опубликовала 175 Гб данных о тайных сделках Кремля, Русской православной церкви и участии России в войне на Донбассе .

Последствия: Опубликованные документы вызвали громкий скандал и обвинения в адрес американских спецслужб, которые завели уголовное дело в ответ на это. Их действия в отношении хакеров сравнили с преследованием WikiLeaks .

Кибератака на Tesla: как тебе такое, Илон Маск?

В 2016 году китайская хакерская группа Whitehat Keen Security Lab взломала Tesla Model S через точку доступа Wi-Fi . Tesla быстро устранила уязвимость, но потом хакеры проделали это снова. Они предлагали водителям подключиться к Wi-Fi, а потом устанавливали вредоносное ПО и получали полный доступ к системам управления.

В последующие годы обнаруживались все новые уязвимости . Например, можно было подключить свой ноутбук к сетевому кабелю за приборной панелью, запустить автомобиль с помощью специальной программы и управлять им. По счастливой случайности никто из водителей не пострадал, хотя у злоумышленников был доступ, в том числе, к тормозной системе. Это вызывает, в свою очередь, много вопросов к беспилотникам, где контроль со стороны водителя минимален.

В августе 2020 года русский хакер Егор Крючков попытался внедрить вредоносное ПО в систему управления Tesla . Для этого он предложил сотруднику компании взятку в $1 млн. Однако затея провалилась, а самого хакера осудили на пять лет.

10. Самая скандальная кибератака российских хакеров

Когда: май 2020 года.

Кого или что атаковали: Агентство национальной безопасности США.

Что произошло:

Хакеры попытались взломать почтовые серверы АНБ . Злоумышленники использовали уязвимость в агенте пересылки сообщений Exim, обнаруженную в июне 2019 года. Она позволяет преступнику отправлять вредоносное письмо на сервер и сразу же получать возможность удаленно запускать там же свой код.

АНБ обвинила в атаке хакерскую группировку Sandworm (она же — Telebots, Voodoo Bear, Iron Viking и BlackEnergy), связанную с Россией — ту самую, которая предположительно запустила вирус NotPetya. Ее же Минюст США позже обвинил в причастности к политическим событиям в Грузии и на Украине, а также во вмешательстве в выборы во Франции и атаке на компьютерную сеть Зимних Олимпийских игр в Пхенчхане в 2018 году .

Кибератака на звезд

В 2014 году, в результате нескольких кибератак, хакеры получили доступ к фото и видео знаменитостей, которые хранились в облаке iCloud. Многие из них — включая интимные — попали в сеть: их опубликовали на ресурсе 4chan. В числе пострадавших оказались Ким Кардашьян, Аврил Лавин, Кейли Куоко, Дженнифер Лоуренс, Кирстен Данст, Рианна, Скарлетт Йоханссон, Вайнона Райдер.

Ролик блогера Wylsacom об утечках 2014 года

Некоторые поспешили заявить, что фото и видео поддельные:

Кибератаки могут убивать?

К сожалению, да. В 2015 году хакеры взломали сайт Ashley Madison , предназначенный для знакомств замужних женщин и женатых мужчин. В результате атаки утекли данные 40 млн пользователей. Некоторым из них начали рассылать угрозы с требованием выкупа в $1 тыс. Некоторые из пострадавших испугались, что их супруг узнает об измене, и покончили с собой.

Второй случай произошел в сентябре 2020 года. Злоумышленники атаковали ИТ-систему университетской клиники в Дюссельдорфе. В результате 30 серверов и все подключенные устройства — в том числе аппараты жизнеобеспечения — на некоторое время вышли из строя. Этого оказалось достаточно, чтобы одна из пациенток скончалась . Полиция завела уголовное дело по факту убийства. Правда, позже в одном из изданий появилось опровержение: якобы смерть пациентки не была связана с кибератакой .

Установка TrueCrypt в Linux на примере Linux Mint

Скачайте программу версии 7.1a.

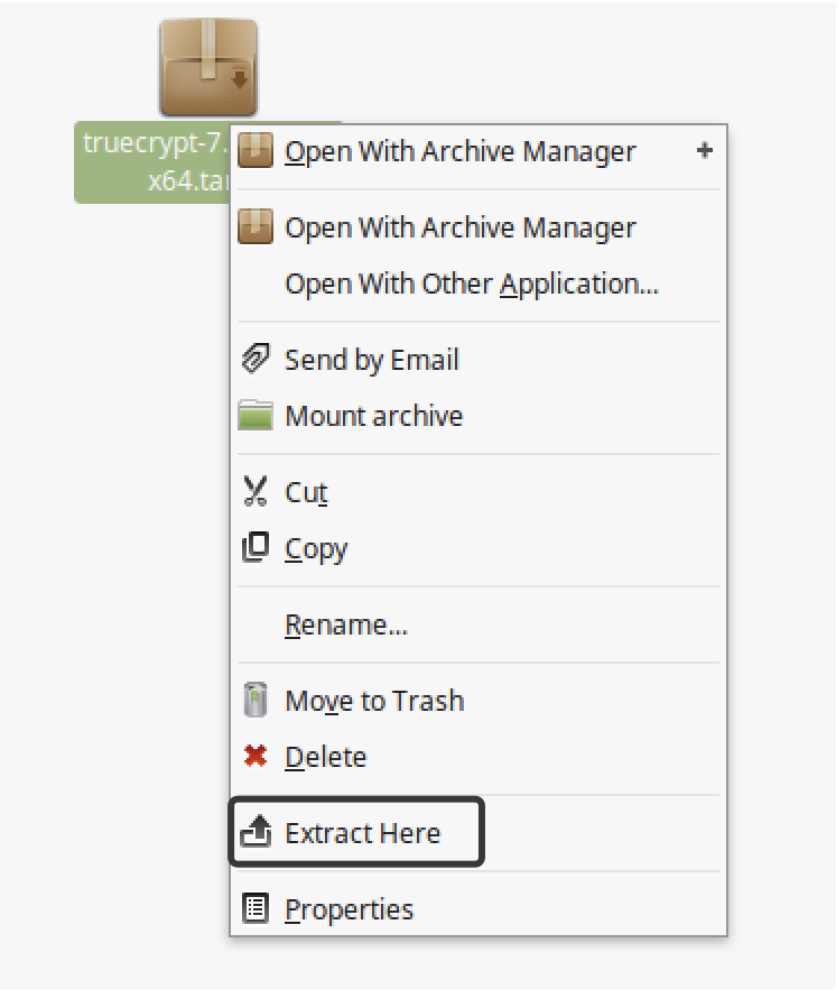

После скачивания архива распакуйте его.

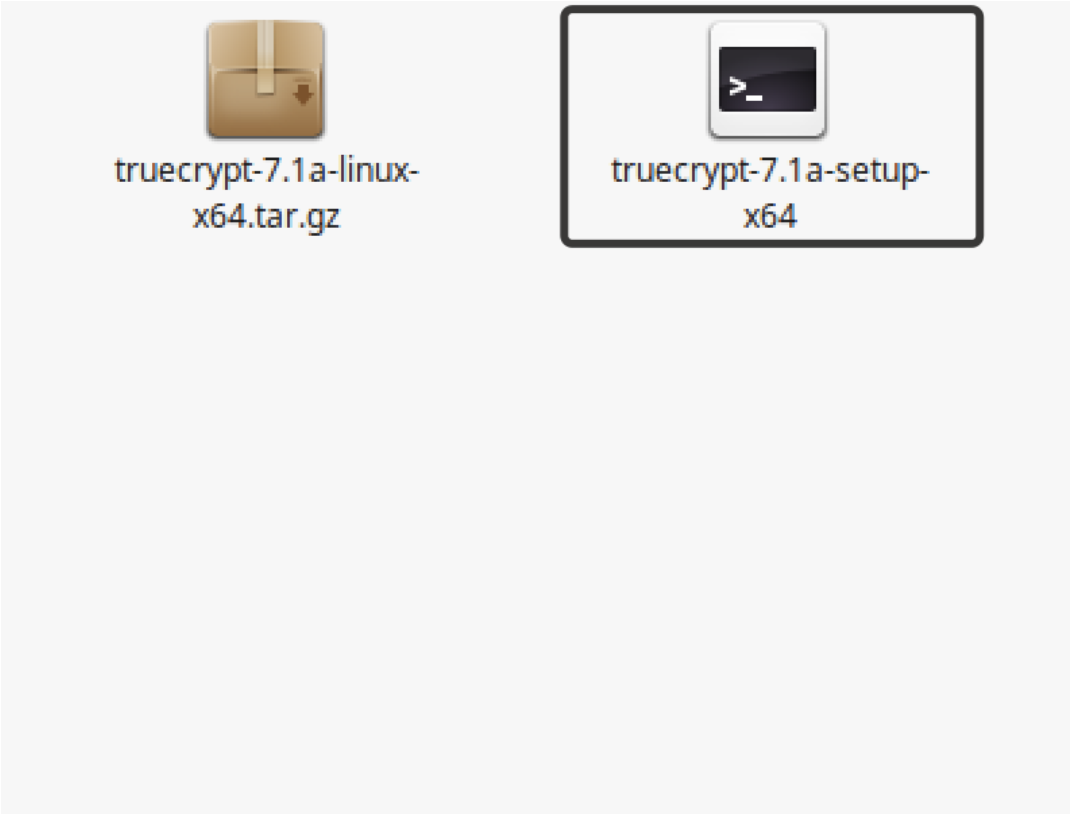

В папке появится файл truecrypt-7.1a-setup-x64. Запустите его.

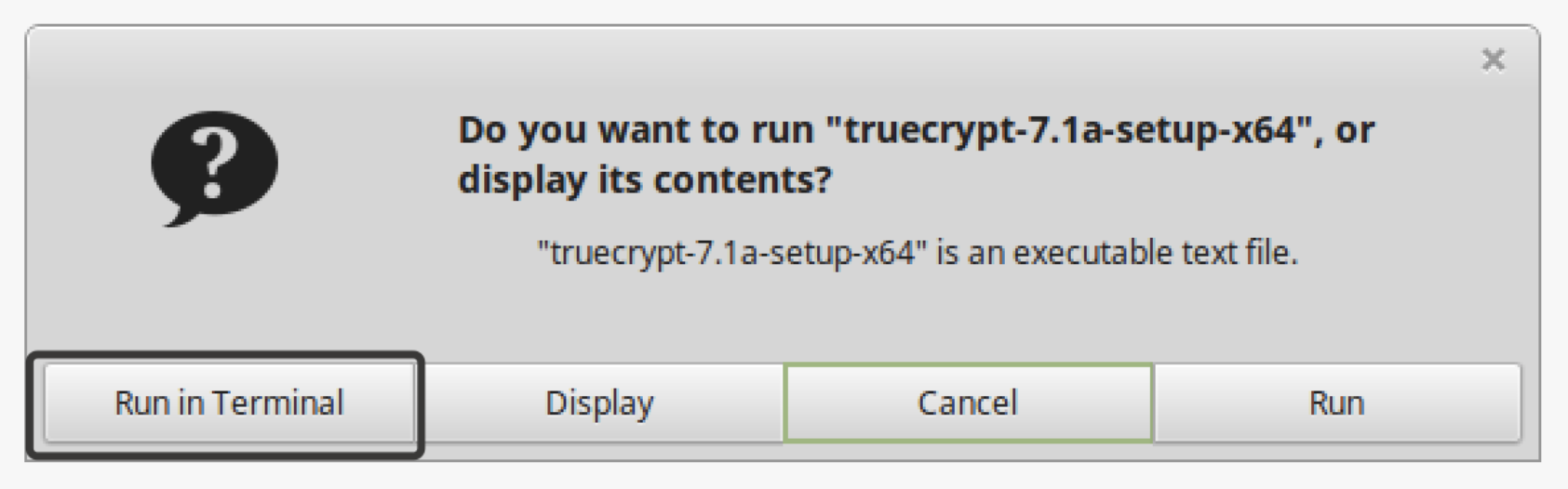

Выберите опцию Run in Terminal (запустить в терминале).

В запустившемся терминале выберите Install truecrypt_7.1a_amd64.tar.gz, указав цифру 1. Нажимая стрелку вниз на клавиатуре, прочтите лицензионное соглашение и примите его, введя «yes». Начнется установка пакетов, дождитесь ее завершения. Если после установки TrueCrypt не появился в списке ваших программ, значит, вам поможет перезагрузка системы.

Обращаем ваше внимание: TrueCrypt не установится в live версии Linux Mint

Кибератака на Tesla: как тебе такое, Илон Маск?

В 2016 году китайская хакерская группа Whitehat Keen Security Lab взломала Tesla Model S через точку доступа Wi-Fi . Tesla быстро устранила уязвимость, но потом хакеры проделали это снова. Они предлагали водителям подключиться к Wi-Fi, а потом устанавливали вредоносное ПО и получали полный доступ к системам управления.

В последующие годы обнаруживались все новые уязвимости . Например, можно было подключить свой ноутбук к сетевому кабелю за приборной панелью, запустить автомобиль с помощью специальной программы и управлять им. По счастливой случайности никто из водителей не пострадал, хотя у злоумышленников был доступ, в том числе, к тормозной системе. Это вызывает, в свою очередь, много вопросов к беспилотникам, где контроль со стороны водителя минимален.

В августе 2020 года русский хакер Егор Крючков попытался внедрить вредоносное ПО в систему управления Tesla . Для этого он предложил сотруднику компании взятку в $1 млн. Однако затея провалилась, а самого хакера осудили на пять лет.

Требования безопасности, меры предосторожности, утечки данных

В заключительном разделе статьи хотелось бы кратко обозначить некоторые моменты, которые обязан соблюдать любой пользователь TrueCrypt, который, так или иначе, находится в зоне риска.

Первым делом хотелось бы поговорить об утечках данных. К сожалению, TrueCrypt совсем не панацея. И критические моменты есть и в его работе. Точнее, эти моменты имеются не в самом ТруКрипте, а в операционной системе. Речь идет в первую очередь о том, что Windows постоянно ведет мониторинг и логирование всевозможной информации. И в системе могут храниться, например, такие данные, как последние открытые файлы, пути к ним. И в случае, если вас «возьмут тепленьким» – все это определенно может сыграть с вами злую шутку.

Помимо этого, существует еще и другие каналы утечки: файлы дампа памяти, файл подкачки, файл гибернации.

Все дело в том, что существует специальный криминалистический (да и хакерский) софт, способный извлекать из этих файлов очень важные данные. К примеру, есть такой отечественный разработчик ПО — Elcomsoft, который выпускает всевозможное «полухакерское-полукриминалистическое» программное обеспечение. В общем, они выпускают софт для подбора и взлома паролей к Wi-Fi, архивам, документам и тому подобное.

Но еще они выпускают очень узкоспециализированный софт, такой как Elcomsoft iOS Forensic Toolkit или Elcomsoft Forensic Disk Decryptor. Первый предназначен для криминалистической экспертизы (читай «взлома») устройств на базе iOS. Официально этот продукт доступен для продажи только экспертам правоохранительных органов.

А вот второй инструмент, о котором я упомянул (Elcomsoft Forensic Disk Decryptor) как раз создан для «взлома» шифрованных контейнеров, разделов, устройств. Точнее для извлечения ключей шифрования. И работает он как раз с файлом гибернации и со слепком оперативной памяти. Также софт поддерживает атаку через порт FireWire.

Но не все так плохо! Чтобы это или подобное ПО дало результат, необходимы несколько ключевых факторов:

- Если компьютер «жертвы» выключен, то ключи извлекаются из файла гибернации, НО для успешной атаки тома должны быть смонтированными перед выключением ПК, иначе ничего не выйдет.

- Если компьютер включен, то снимается слепок оперативной памяти. Но опять же, тома в момент снятия слепка должны быть смонтированы.

В общем, в любом случае в момент каких-то действий тома должны быть смонтированы. А теперь представьте, что к вам залетели «маски-шоу», вы в панике вырубаете комп из сети… А тома в этот момент были смонтированы. Все, кабздец вам тогда =)

Но и способов противостоять этому предостаточно. Это, например, горячие клавиши для экстренного размонтирования томов, системное отключение гибернации и файла подкачки.

Также шифрование системного раздела или же использование скрытой ОС исключает возможность проведения таких атак.

Существуют и другие каналы утечки данных, и их очень много, начиная от вредоносного ПО, заканчивая перехватом излучения от кабеля, соединяющего клавиатуру с ПК и т.д. Поэтому я в крайний раз на сегодня отправлю вас к изучению официального руководства, где многие моменты изложены очень подробно. И в крайний же раз напомню, что если вы всерьез заинтересованы в TrueCrypt, в шифровании данных, и вам действительно есть, что скрывать, я настоятельно рекомендую изучить от корки до корки это самое официальное руководство!

До встречи на просторах рунета и моего скромного блога!

Как пользоваться TrueCrypt

Перед началом работы с программой, стоит отметить, что версия для ОС Linux имеет англоязычный интерфейс. Помочь разобраться пользователям приложения поможет небольшая инструкция TrueCrypt, представленная ниже.

После запуска программы пользователи увидят перед собой главное окно с информацией о созданных скрытых разделах.

Здесь же вы сможете произвести минимальные настройки — подключать и отключать разделы с защищенными данными, установить автоматическое монтирование, выбрать файлы, которые вы желаете спрятать от сторонних глаз, а также отключать шифрованные диски. Сама процедура шифрования производится при помощи специального мастера, где все действия производятся шаг за шагом.

Чтобы зашифровать данные нажмите кнопку Create Volume. Перед вами появится окно с двумя вариантами, в которых предлагается:

- создать виртуальное зашифрованное хранилище;

- зашифровать целый раздел диска.

Если вы хотите спрятать немного данных, тогда рекомендуется использовать первый вариант. После выбора нажмите кнопку Next.

В следующем окне мастер предложит вам снова два варианта:

- использовать стандартное шифрование TrueCrypt;

- создать скрытый раздел TrueCrypt.

Здесь нужно выбирать исходя из собственных предпочтений, так как скрытый раздел более безопасен и сможет защитить данные от вирусов-вымогателей. Но в большинстве случаев подойдет первый вариант.

Далее, нам необходимо выбрать место расположения виртуального хранилища. Нажмите кнопку Select File, после чего укажите путь хранения файла и задайте его имя.

В следующем окне программа нам предложит самостоятельно выбрать алгоритм шифрования (AES, Serpent, Twofish, AES-Twofish, AES-Twofisg-Serpent, Serpent-AES, Serpent-Twofish-AES, Twofish-Serpent) и алгоритм хэширования (RIPEMD-160, SHA-512, Whirlpool). По факту TrueCrypt может полноценно работать с тремя алгоритмами из каждой категории, при этом, их можно смешивать, что значительно усложнит работу злоумышленников в случае хищения файлов. В домашних условиях, как правило, используется стандартная комбинация из AES-шифрования и хэширования RIPEMD-160.

На следующем этапе необходимо задать размер раздела, в котором будут храниться зашифрованные файлы. Данный параметр напрямую зависит от того, сколько и какие файлы вы будете хранить, и подбирается индивидуально.

В новом окне пользователям предстоит придумать сложный пароль, который будет использоваться для получения доступа к зашифрованным файлам. Стоит отметить, что вы также можете использовать дополнительно файл ключа, но при его утере восстановить данные будет невозможно

Далее, нам необходимо выбрать тип файловой системы. Если вы собираетесь хранить файлы, размер каждого из которых не превышает 4 Гб, тогда можно смело остановить свой выбор на FAT, во всех других ситуациях выбирайте NTFS или Linux Ext 4.

Наш следующий шаг — это форматирование созданной области для хранения файлов. В появившемся окне как можно дольше двигаем мышью, так как это позволит создать максимально надежный ключ шифрования и нажимаем кнопку Format.

После этого можем смело закрывать мастер создания разделов и переходить к их использованию. Если вы разобраться, как зашифровать диск TrueCrypt, тогда все очень просто — достаточно выставить соответствующую метку в первых окнах мастера Create a volume withhing a partition/drive.

Выборы в США — главный политический скандал

Когда: июль 2016 года.

Кого или что атаковали: серверы Национального комитета Демократической партии США (DNC) и комитета Демократической партии по выборам в Конгресс (DCCC).

Что произошло:

Хакеры использовали вредоносное ПО для удаленного управления серверами и передачи файлов, а также слежки за всеми действиями пользователей в рамках сети. После кибератаки хакеры вычистили все следы своей активности.

Хакерам удалось получить доступ к электронной почте кандидата в президенты от демократов Хилари Клинтон и ее команды. В итоге 30 тыс. электронных писем были опубликованы на WikiLeaks , включая 7,5 тыс. документов, отправленных самой Клинтон. Многие документы были секретными и касались террористических атак на консульство США в Бенгази в 2012 году. Остальные содержали персональные данные членов и спонсоров демократической партии, включая номера их кредитных карт.

Американские эксперты по интернет-безопасности обвинили в этих атаках действующие из России хакерские группировки под названием Cozy Bear и Fancy Bear .

Ущерб: История с перепиской вызвала раскол внутри демократов и сильно пошатнула их позиции накануне выборов. Скандал негативно повлиял на рейтинги Клинтон и помешал ей победить Дональда Трампа на президентских выборах. Она же положила начало Пиццагейту — одной из самых масштабных теорий заговора в США .

Накануне новых американских выборов в 2020 году вышел доклад Microsoft . В нем сообщается о 200 хакерских атаках, связанных с выборами. И вновь в числе главных виновных называют Россию .

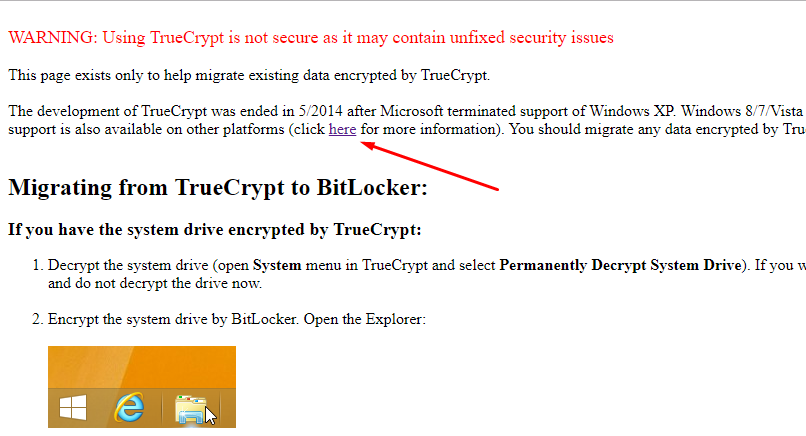

Как скачать и установить?

Последнюю версию для MacOS, Windows и Linux можно скачать с сайта: https://www.truecrypt.org/downloads

- Сначала необходимо распаковать файлы из архива в папку на диске.

- Далее выбираем полная — «Install» или портативная установка — «Extract». Портативная версия не поддерживает некоторые функции, но у нее есть преимущество, ее можно установить на флешку и она всегда будет с вами.

- После завершения установки, нажмите «Finish».

- Для русскоязычного интерфейса можно установить русификатор и поместить его в папку с программой: https://www.truecrypt.org/localizations. В папке с русификатором есть инструкция к программе, ее тоже можно поместить в папку, и тогда русскоязычная справка будет доступна из меню «Справка».

- Теперь мы увидим окно загрузки TrueCrypt. Если вдруг автоматически не произошла смена языка, можно зайти в настройки «Settings», далее «Language» и выбрать русский.

- Зайдите в меню «Настройки» и выберите несколько опций:

- Обязательно должна стоять галка «Работа TrueCrypt в фоновом режиме.

- «Автоматическое размонтирование при неактивности» установите 20-30 минут для того, чтобы открытые тома у вас не забирали оперативку.

- Поставим галку «очищать кэш паролей при выходе» для безопасности.

Секрет 1. Оградите криптоконтейнеры от антивируса.

Наверное, каждый из вас слышал историю о конфликте Лаборатории Касперского и Агентства Национальной Безопасности США. Результатом его стал подрыв доверия к продуктам Лаборатории и отказ от них не только в США, но и в других странах.

Краткая суть такова: антивирус Касперского был установлен на компьютере хакера, работавшего с АНБ (по иным данным, на компьютере сотрудника АНБ). Антивирус передал с компьютера в Лабораторию Касперского файлы, содержащие государственные тайны. Это подтвердил и владелец Лаборатории Касперского Евгений Касперский, а вот далее версии расходятся. Согласно данным АНБ, эти файлы были переданы российским спецслужбам, согласно данным Лаборатории Касперского, данные были незамедлительно удалены.

Большинство антивирусов может передать на сервера компании любой подозрительный файл, документ или программу с компьютера, это необходимо для защиты пользователей и обнаружения новых угроз. В случае с криптоконтейнером, после его монтирования, антивирус просканирует содержимое и может отправить в руки специалистов любой файл, который посчитает опасным. Защита от данной угрозы – важная часть безопасной работы с криптоконтейнерами.

Решений здесь достаточно много. Во-первых, не все антивирусы индексируют смонтированные криптоконтейнеры, иногда это можно ограничить в настройках. Во-вторых, в некоторых антивирусах можно ограничить отправку файлов на сервера (например, в случае с решениями Касперского, отключив KSN). В-третьих, некоторые антивирусы отправляют только определенные типы данных: например, Windows Defender отправляет исполняемые файлы .exe и .dll, но не отправляет документы, картинки и иные файлы. Иногда лучше вообще отказаться от антивируса.

В рамках этой главы я не могу дать вам конкретное решение, так как это сильно зависит от вашего антивируса и ценности ваших данных. Я вернусь к этому вопросу в главе, посвященной антивирусам.

TrueCrypt и виртуальные машины

Как я говорил немногим ранее, использование скрытой ОС несколько неудобно. К тому же, факт использования TrueCrypt сам по себе при определенных обстоятельствах может косвенно свидетельствовать о наличии скрытых томов или скрытой операционной системы.

Поэтому я лично не очень рекомендую применять этот способ, а воспользоваться виртуальными машинами.

Схема довольно проста. Создаем простой файловый криптоконтейнер. В него помещаем образ для виртуальной машины.

В качестве операционной системы, в данном случае, можно порекомендовать Liberte Linux (весит чуть больше 200 мб) или Whonix – это дистрибутивы, призванные обеспечить довольно высокую анонимность прямо «из коробки».

При необходимости запустить такую ОС, достаточно будет смонтировать том, и уже из него запустить систему в виртуальной машине.

Как по мне, такой метод гораздо эффективней, чем создание скрытой ОС. И, кстати, Liberte Linux можно вообще запускать с флешки, а не хранить ее в криптоконтейнере. В случае палева флешку просто съесть сломать/разбить/смыть в унитаз… Главное успеть это сделать.

Существуют также варианты создания любой другой ОС в виртуальной машине, которая, в свою очередь будет находиться на портативном носителе — флешке, которая, опять же в свою очередь, будет зашифрована Трукриптом. Но, в этом случае придется немного потрудиться и «потанцевать с бубном», т.к. VirtualBox портативно просто так не запустить.

Создание скрытого TrueCrypt тома.

Создадим скрытый том внутри созданного нами только что. Но для начала разберемся, как в основном размещается срытый раздел.

И так видим, что с начало нам требуется создать стандартный TrueCrypt том, заполнить фиктивными «скрытыми» данными, затем в нем создаем скрытый TrueCrypt том. На рисунке видно структуру:

- зеленая полоска — это заголовок (header) стандартного TrueCrypt тома

- фиолетовая область — это область занятая данными стандартного TrueCrypt тома

- серая область — незаполненная данными область тома

- голубая полоска — это заголовок (header) стандартного скрытого TrueCrypt тома

- синяя область — это область занятая данными скрытого TrueCrypt тома

$ truecrypt -k ./testkeyfile1 -c ./cryptofile Volume type: 1) Normal 2) Hidden Select : 2 IMPORTANT: Inexperienced users should use the graphical user interface to create a hidden volume. When using the text interface, the procedure described in the command line help must be followed to create a hidden volume. Enter hidden volume size (sizeK/size/sizeG): 40M Encryption algorithm: 1) AES 2) Serpent 3) Twofish 4) AES-Twofish 5) AES-Twofish-Serpent 6) Serpent-AES 7) Serpent-Twofish-AES 8) Twofish-Serpent Select : Hash algorithm: 1) RIPEMD-160 2) SHA-512 3) Whirlpool Select : Filesystem: 1) FAT 2) None Select : 2 Enter password: WARNING: Short passwords are easy to crack using brute force techniques! We recommend choosing a password consisting of more than 20 characters. Are you sure you want to use a short password? (y=Yes/n=No) : y Re-enter password: Please type at least 320 randomly chosen characters and then press Enter: Опять вводим 320 случайных символов :) г209834872-834508ущшкр-9й8гк-0823г0-8г^_89г-08оащцшу0а89г2=09г09u039u09ij [piuj0-982u0rih[0i)*(_)*Y_#$(*HORHO(IUH)*HOFUIHE()*y-0823085708roiashdf[o i2-9038urt0893uirhaweoh-98c2-5897-345873048957-n089475-n894375-083475-v5 7-438dn75-403875c-n4039875-n38475-0n3489750c83475-08934c5n-089347-58c73- 49857nc-398475-9384c75n-394875-nc394875-n34987c5n-348 Done: 100,000% Speed: 28 MB/s Left: 0 s The hidden TrueCrypt volume has been successfully created and is ready for use. If all the instructions have been followed and if precautions mentioned in the section "Security Precautions Pertaining to Hidden Volumes" in the TrueCrypt User's Guide are followed, it will be impossible to prove that the hidden volume exists, even when the outer volume is mounted. WARNING: IF YOU DO NOT PROTECT THE HIDDEN VOLUME (FOR INFORMATION ON HOW TO DO SO, REFER TO THE SECTION "PROTECTION OF HIDDEN VOLUMES AGAINST DAMAGE" IN THE TRUECRYPT USER'S GUIDE), DO NOT WRITE TO THE OUTER VOLUME. OTHERWISE, YOU MAY OVERWRITE AND DAMAGE THE HIDDEN VOLUME!

Как видим все аналогично. Теперь отформатируем вновь созданный скрытый раздел.

Для начала подцепим срытый раздел. Надо учесть, что сначала TrueCrypt пытается дешифровать введённым паролем заголовок стандартного тома, а если это не получается, то дешифрует заголовок скрытого тома. Поэтому пароли (и ключевые файлы) должны разлечатся. Такой метод сделан для того, что по словам создателей невозможно опроеделить есть ли скрытый том или нет.

# truecrypt --filesystem=none -k ./testkeyfile ./cryptofile Enter password for /home/rom/testing/cryptofile: Protect hidden volume? (y=Yes/n=No) :

# ls /dev/mapper/ control truecrypt1

Отформатируем раздел

# mkfs.ext3 -v /dev/mapper/truecrypt1

Теперь можно примонтировать как обычный диск, либо отключить через truecrypt -d а потом опять примонтировать через truecrypt.

Установка TrueCrypt

TrueCrypt представляет собой одну из мощнейших программ для шифрования данных. При этом, пользователи могут самостоятельно выбрать, что нужно скрыть от посторонних глаз — отдельные папки или носитель полностью. Программа позволяет выбрать несколько алгоритмов шифрования, что значительно снизит шансы получения доступа к данным пользователя. При этом, шифрование TrueCrypt можно использовать как для хранения личной информации, располагающейся на компьютере пользователя, так и конфиденциальных документов отдельной организации. Стоит отметить, что зашифрованные скрытые файлы не подвергаются атакам вирусов-вымогателей, так как те попросту не смогут их найти, а значит, вы не потеряете важные данные даже в случае заражения ПК.

TrueCrypt доступна для скачивания с официального сайта, а пользователи найдут здесь версии как для Windows и MacOS, так и для ОС Linux. Если вы пользуетесь последней операционной системой, тогда установку можно произвести прямо через терминал.

Для этого:

- откройте терминал и добавьте официальный репозиторий, где хранятся файлы программы, используя команду sudo add-apt-repository ppa:stefansundin/truecrypt;

- далее, обновите информацию о файлах в репозиториях, командой sudo apt-get update;

- по окончании индексации выполните установку программы sudo apt-get install truecrypt.

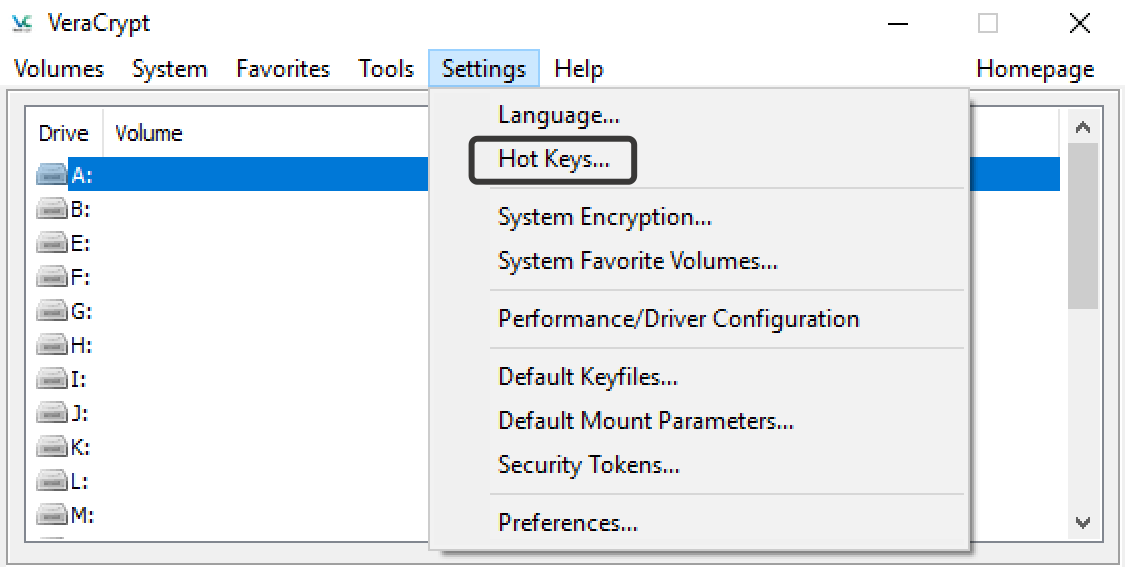

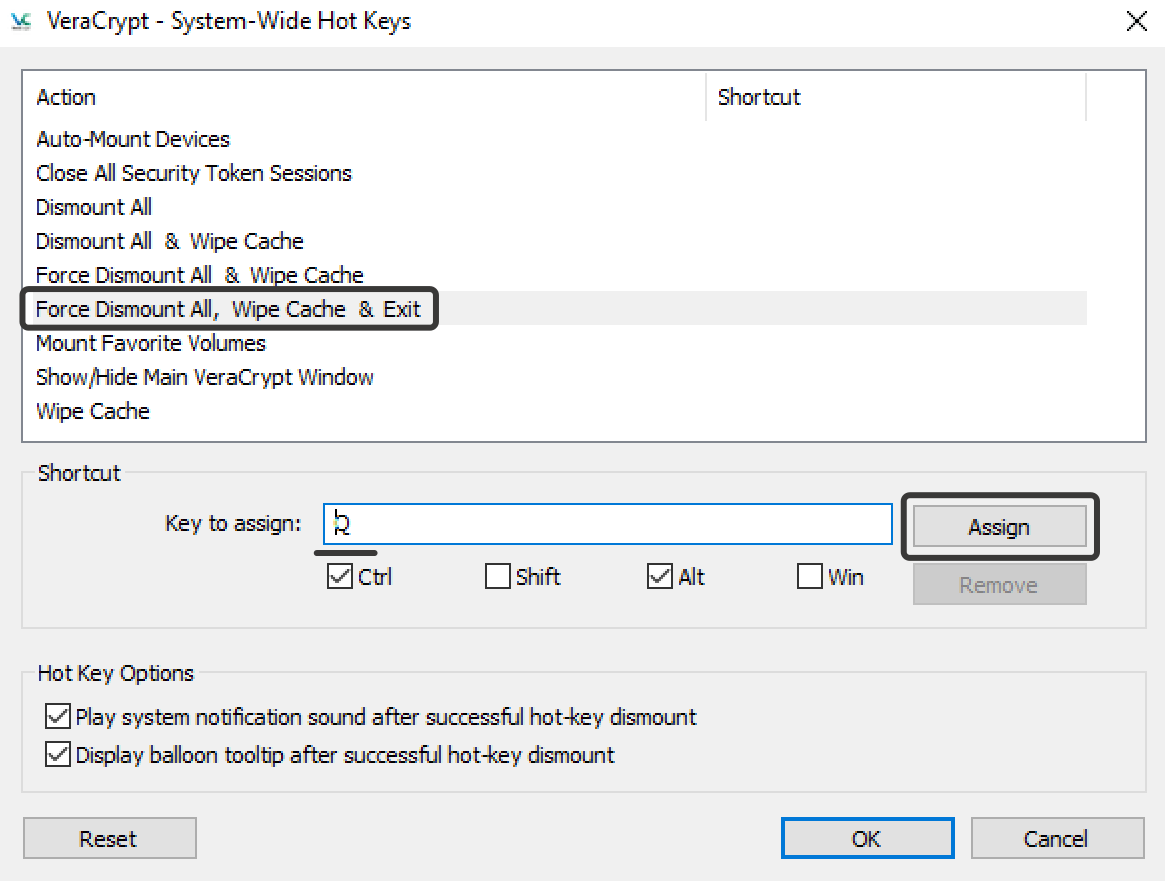

Секрет 4. Используйте горячие клавиши.

Криптоконтейнер надежно защищает доступ к вашей конфиденциальной информации, когда он размонтирован. При надежном пароле в связке с файлом-ключом получить доступ к файлам техническими средствами — задача практически невыполнимая. Но криптоконтейнер защищен ничуть не более обычной папки, когда смонтирован.

В критической ситуации вам может потребоваться максимально быстро размонтировать все смонтированные криптоконтейнеры. Как в таком случае поступить? Лучшим решением будет заблаговременно настроить комбинацию горячих клавиш. К сожалению, такая возможность есть только у пользователей TrueCrypt и VeraCrypt в операционной системе Windows.

Открываем VeraCrypt или TrueCrypt. Выбираем Settings>Hot Keys…

Первым делом нужно выбрать список действий, который будет производиться при активации горячих клавиш. Мы рекомендуем выбрать Force Dismount All, Wipe Cache & Exit — размонтировать все криптоконтейнеры, удалить кэш пароля и закрыть программу. Затем надо выбрать комбинацию клавиш, нажатие которых будет приводить к выбранным ранее действиям. Укажите любую букву, которая войдет в комбинацию, и нажмите Assign.

Что такое кэш пароля и зачем его удалять? Когда вы работаете с криптоконтейнером, шифруя и расшифровывая файлы, информация кодируется с помощью ключа шифрования. Этот ключ должен где-то храниться до демонтирования криптоконтейнера. Кэш ключа для шифрования и дешифрования хранится в оперативной памяти. Демонтирование криптоконтейнера обязательно должно сопровождаться удалением кэша, это установлено в настройках и TrueCrypt, и VeraCrypt по умолчанию.

Если ключ удален не будет, то при помощи специального криминалистического программного обеспечения его можно будет извлечь и расшифровать ваши данные. При выборе действий мы настоятельно рекомендуем выбирать очистку кэша (Wipe Cache).

По завершении процедуры создания комбинация клавиш отразится в списке. Нажмите OK. Теперь смонтируйте криптоконтейнер и нажмите выбранную комбинацию. Программа должна демонтировать криптоконтейнер, очистить кэш пароля и закрыться.