Шифрование диска Linux

Теория пройдена, все инструменты готовы. Теперь рассмотрим шифрование раздела Linux. Перейдем к настройке жесткого диска

Обратите внимание, что это удалит все данные из диска или раздела, который вы собираетесь зашифровать. Так что если там есть важные данные, лучше скопируйте их в более надежное место

1. Создание раздела

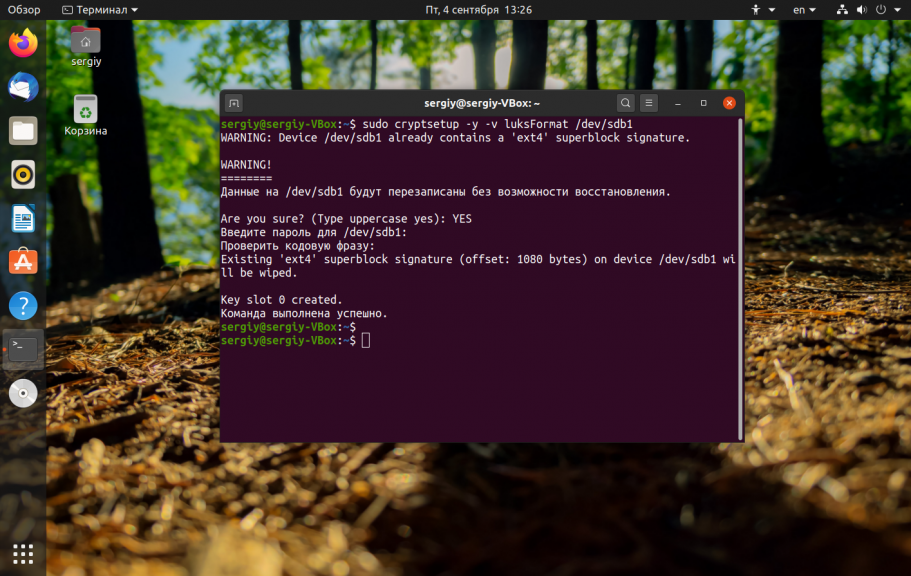

В этом примере мы будем шифровать раздел /dev/sda6, но вместо него вы можете использовать целый жесткий диск или просто один файл, заполненный нулями. Создаем шифрованный раздел:

Эта команда выполнит инициализацию раздела, установит ключ инициализации и пароль. Сначала надо подтвердить создание виртуального шифрованного диска набрав YES, затем нужно указать пароль. Указывайте такой пароль, чтобы его потом не забыть.

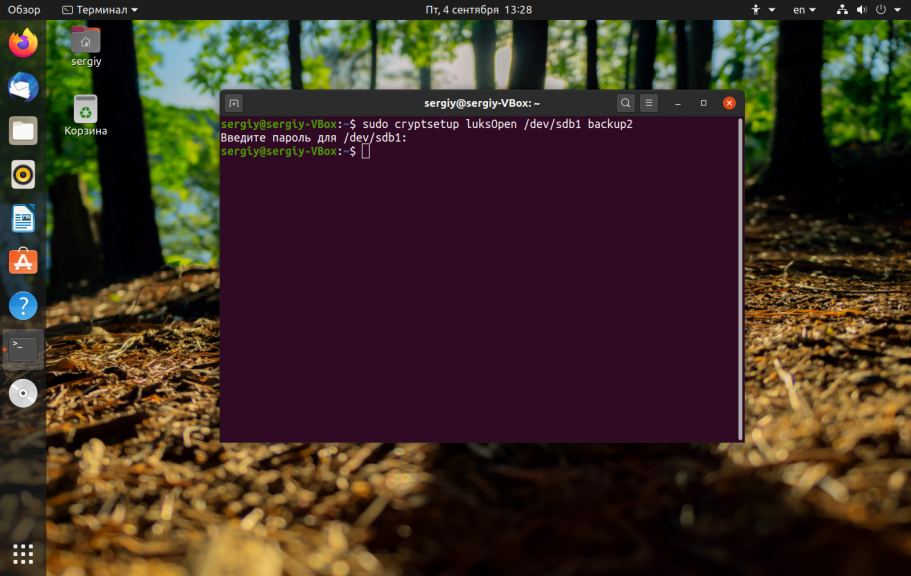

Выполните такую команду чтобы открыть только что созданный раздел с помощью модуля dm-crypt в /dev/mapper, для этого понадобится ввести пароль, с которым выполнялось шифрование luks linux:

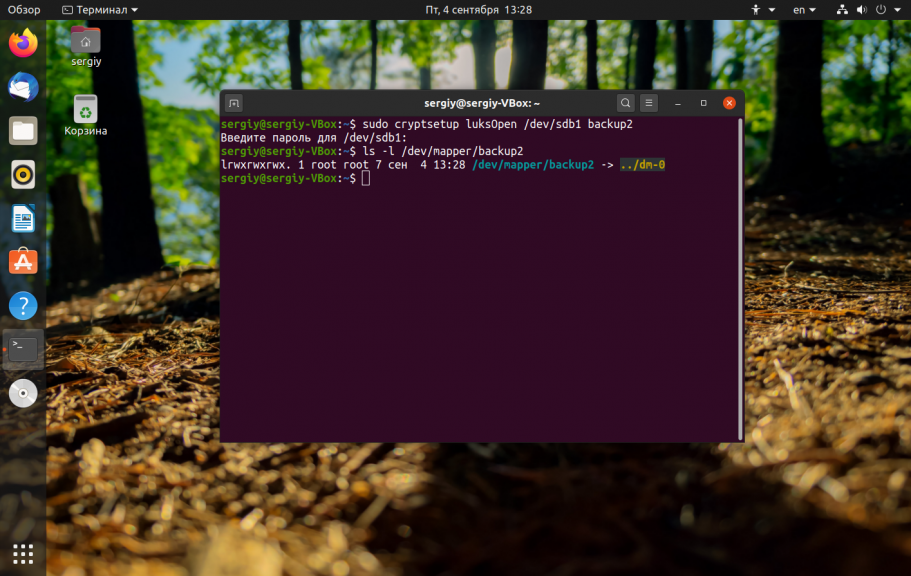

Теперь вы можете увидеть новое виртуальное устройство /dev/mapper/backup2 созданное с помощью команды luksFormat:

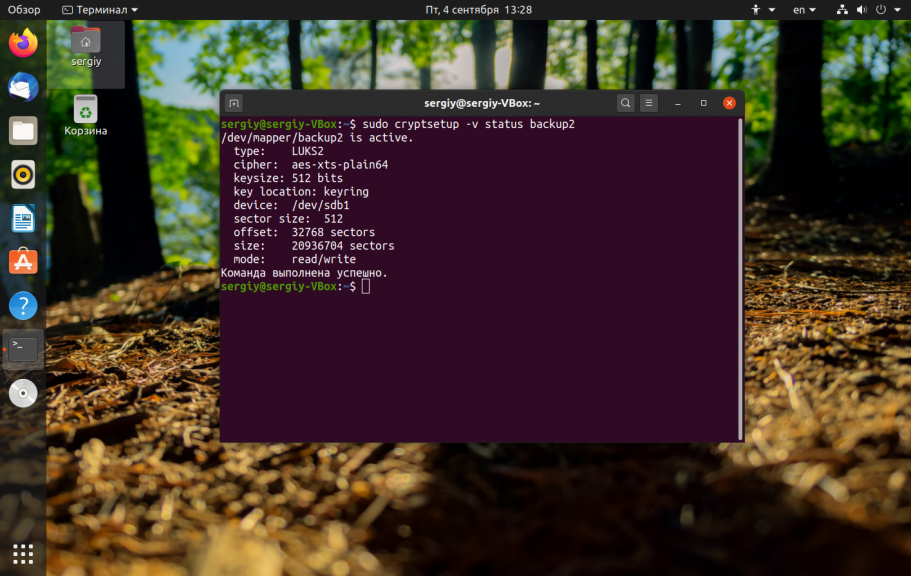

Чтобы посмотреть состояние устройства выполните:

А с помощью следующей команды вы можете сделать резервную копию заголовков LUKS на всякий случай:

Ну, можно сказать, раздел готов. И что самое интересное, теперь вы можете им пользоваться так же, как и любым другим обычным разделом в каталоге /dev. Его можно форматировать с помощью стандартных утилит, записывать на него данные, изменять или проверять файловую систему и т д. Нельзя только изменить размер. То есть все полностью прозрачно, как и сказано в начале статьи.

2. Форматирование раздела

Давайте для начала отформатируем диск. Для надежности, чтобы стереть все данные, которые были в этом месте раньше, перезапишем наш шифрованный раздел linux нулями. Это уменьшит вероятность взлома шифрования, через увеличение количества случайной информации. Для этого выполните:

Работа утилиты может занять несколько часов, чтобы иметь возможность наблюдать за процессом, используйте pv:

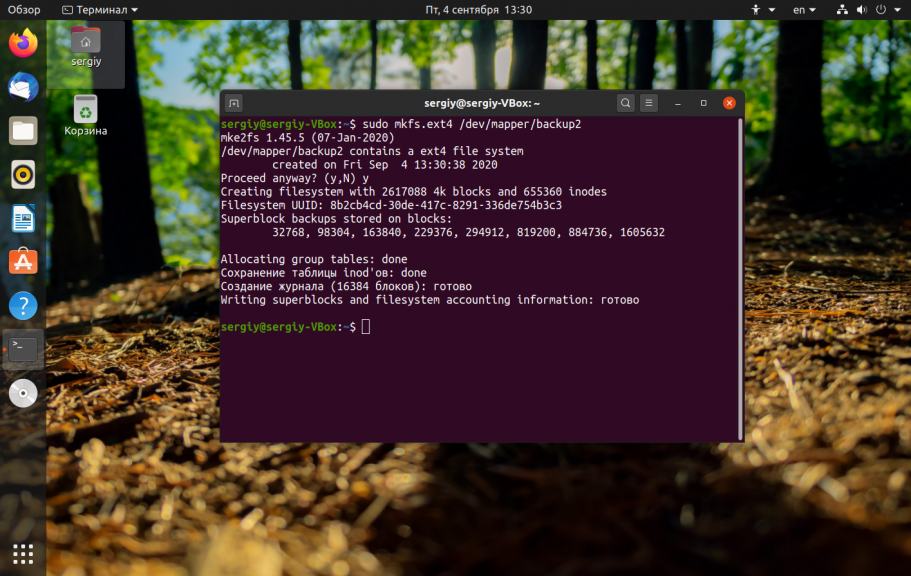

Когда процесс завершится мы можем отформатировать устройство в любую файловую систему. Например, отформатируем в ext4:

Как видите, все команды cryptsetup применяются к физическому разделу, в то время как остальные команды для работы с дисками — к нашему виртуальному.

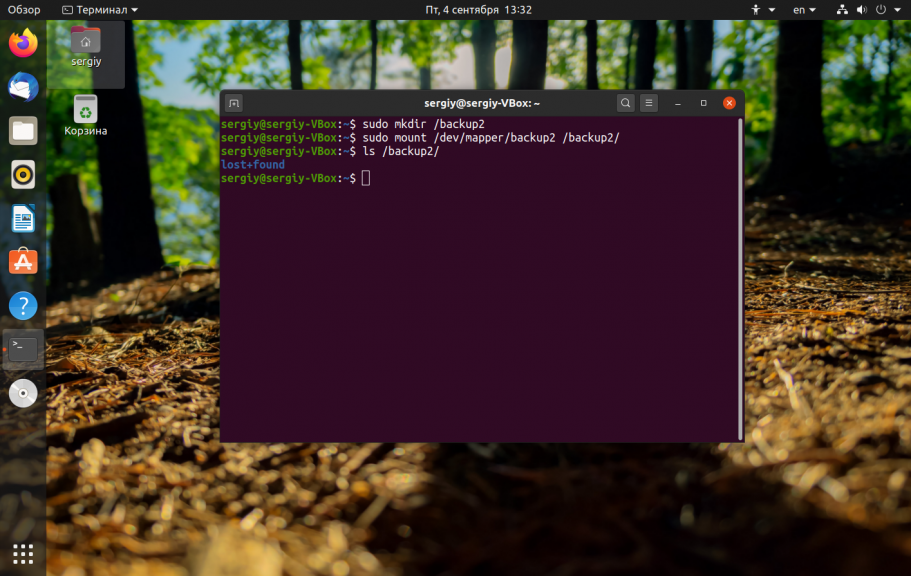

Теперь можно примонтировать только, что созданную файловую систему:

5. Повторное монтирование

Чтобы снова получить возможность работать с зашифрованным разделом с помощью LUKS linux необходимо опять его открыть:

Теперь можем монтировать:

6. Проверить файловую систему luks

Поскольку после открытия раздела с помощью luks linux, этот раздел воспринимается системой, как и все другие, вы можете просто использовать утилиту fsck:

7. Изменить парольную фразу luks

Шифрование дисков Linux выполняется с определенной парольной фразой, но вы можете ее изменить. Даже больше, вы можете создать до восьми разных парольных фраз. Для изменения выполнив следующие команды. Сначала сделаем резервную копию заголовков LUKS:

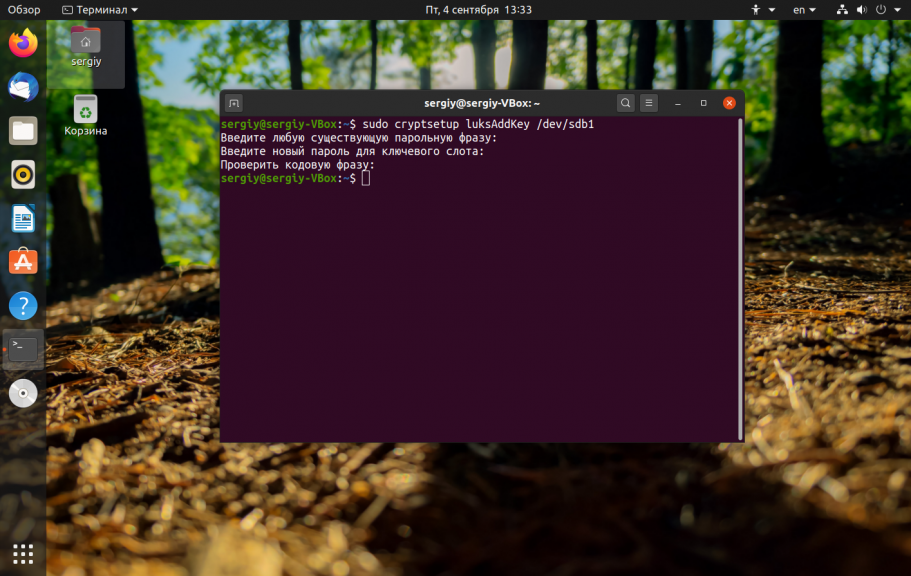

Затем создадим новый ключ:

И удалим старый:

Сейчас вам придется ввести еще старый пароль.

RSA (Алгоритм работы)

Алгоритм работает довольно просто. Мы просто берем два простых числа и .

Умножим их друг на друга и в результате получим .

Потом выберем случайное число . Оно должно быть взаимно простым с .

И определим число , для которого будет истиной

И у нас открытый ключ это числа и , а приватный — числа и

Теперь, чтоб нам зашифровать что-нибудь нашим открытым ключом нам надо разбить наш шифруемый текст на блоки, каждый из которых можно представить в виде числа

И зашифровать, как последовательность по формуле .

А чтобы потом расшифровать это, просто используем секретный ключ , по формуле

В результате получим исходный текст.

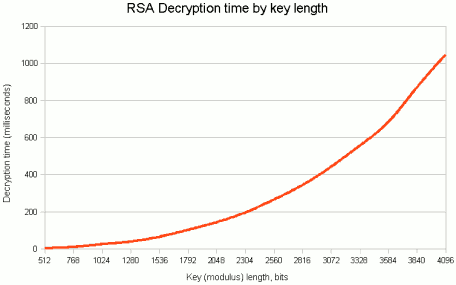

О длине ключа RSA

Алгоритм RSA он один, но мы можем использовать ключ разной длины. Когда ты создаешь RSA пару, то ты указываешь длину ключа в битах. Эта длина определяет количество бит в модуле.

Короче, для того чтобы хранить ваши данные в безопасности в течение двух десятилетий рекомендуется использовать RSA2048.

Два десятилетия это потому, что у нас до сих пор существует закон Мура. Некоторые говорят, что он уже не работает, вроде это говорил директор NVidia. Но не знаю откуда у него такая информация. По информации всех остальных людей в этом мире закон Мура работает и будет работать дальше.

И фактически сейчас взломать RSA2048 невозможно. Но через 20 лет это будет возможно.

Вы можете спросить, а почему не взять просто самый большой из возможных.

И с точки зрения безопасности естественно лучше выбирать тот, который больше. Так как он будет наиболее безопасным. И причем тут зависимость не линейная.

То есть 2048 не в 2 раза безопаснее чем 1024. А во много раз. И так же 4096 во много раз безопаснее чем 2048.

Но при этом сам процесс шифрования и процесс расшифровки он у нас естественно требует нашего с вами процессорного времени. И тут тоже большая разница. Каждое увеличение ключа в два раза увеличивает процессорное время примерно в 6-7 раз. Ну вот условно если ваш процессор будет расшифровывать rsa1024 одну минуту. То rsa2048 он будет расшифровывать 7 минут. А RSA4096 он уже будет расшифровывать 49 минут.

Настроить шифрование LUKS в уже установленной системе без предварительного шифрования

В этом разделе руководства мы увидим, как мы можем зашифровать разделы, когда они уже созданы, и даже как мы можем зашифровать любой файл с помощью LUKS, который у нас есть в операционной системе. Мы проведем эти тесты с системой Debian 10, не имеющей ничего зашифрованного по умолчанию, без системного раздела, данных или чего-либо еще.

Первое, что нам нужно сделать, это установить LUKS в операционную систему, потому что он не устанавливается по умолчанию, если мы не использовали его в мастере установки. Установка выполняется прямо из официального репозитория Debian следующим образом:

После установки мы можем использовать его для шифрования содержимого жестких дисков, разделов или любых съемных запоминающих устройств.

Перед запуском он всегда желательно полностью отформатировать раздел и перезаписать данные , чтобы обеспечить максимальную безопасность, таким образом, весь раздел или диск будет перезаписан случайной информацией, так что восстановить информацию будет очень сложно или почти невозможно. В настоящее время LUKS не позволяет шифрование диска или раздела, когда они используются, поэтому нам придется делать это с другого компьютера. Кроме того, вы должны использовать » cryptsetup-reencrypt », Который поможет нам полностью повторно зашифровать раздел без потери данных, хотя настоятельно рекомендуется перед этим сделать резервную копию важных файлов. Этот инструмент позволяет вам зашифровать данные на локальном устройстве LUKS, но раздел не должен использоваться.

Зашифровать любой диск или раздел (с потерей данных)

Первое, что нам нужно сделать, это создать новый раздел на диске, чтобы впоследствии использовать его. Выполняем следующую команду:

И мы продолжаем ставить «n», чтобы создать новый раздел, мы помещаем «p», чтобы сделать его основным, и мы принимаем значения, которые указывают, что у нас есть раздел всего жесткого диска, если мы хотим сделать его меньше, мы Придется доработать сектора именно для этого раздела.

Как только мы это сделали, мы должны поместить вновь созданный раздел sdb1 с форматом LUKS, для этого мы выполняем следующую команду:

Мы пишем с заглавной буквы «ДА», вводим желаемый пароль и ждем, пока он будет готов.

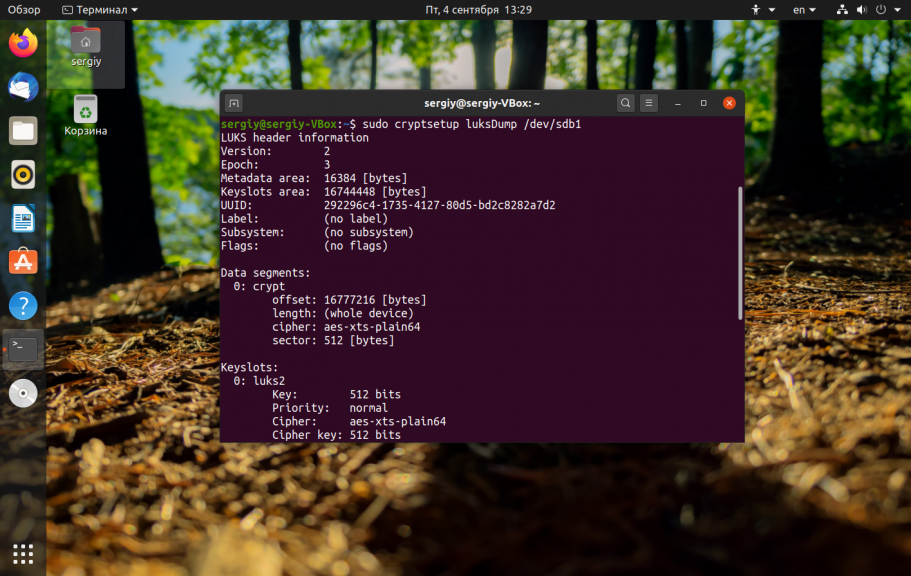

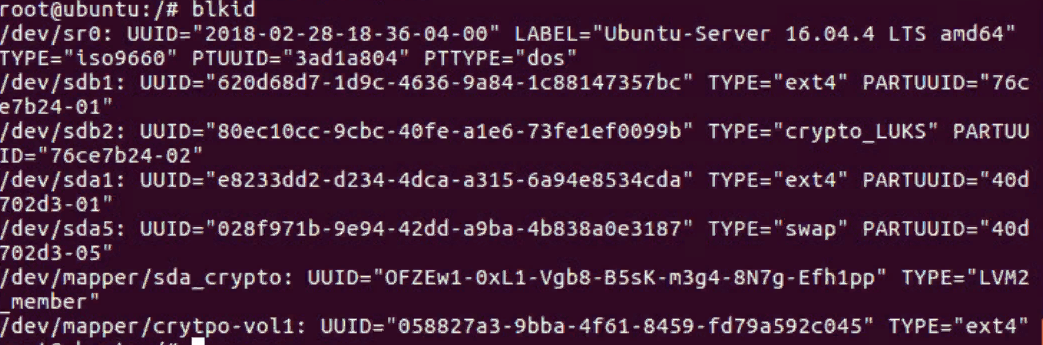

Если мы выполним команду:

Мы сможем увидеть все жесткие диски, разделы и файловую систему, которые мы используем. Мы должны увидеть, что на sdb1 у нас есть «crypto_LUKS», как показано здесь:

Как только мы это сделаем, нам нужно будет открыть этот раздел с помощью LUKS, который мы только что создали, для этого мы помещаем команду:

Мы вводим пароль, а затем повторно выполняем «lsblk -f», и появится «encrypted partition», которое является идентификатором, который мы дали, но мы можем изменить его в любое время.

Теперь мы должны указать формат файла для этого раздела, нормальным было бы сделать это и с EXT4, для этого мы вводим следующую команду:

И на этом зашифрованном разделе у нас уже будет файловая система EXT4.

Теперь мы должны смонтировать раздел в каталог, для этого мы должны создать в / home или где угодно точку монтирования:

И теперь нам нужно его смонтировать:

А если мы получим доступ к каталогу «/ home / bron / partition encryption / files», мы сможем записать все данные, которые захотим, шифрование происходит на лету и полностью прозрачно.

Если мы перезагрузим компьютер, устройство не будет смонтировано, и мы не будем открывать раздел с помощью LUKS, поэтому каждый раз, когда мы перезагружаемся и хотим получить доступ к этому разделу, нам придется делать следующее:

Вводим пароль по запросу, и снова монтируем блок:

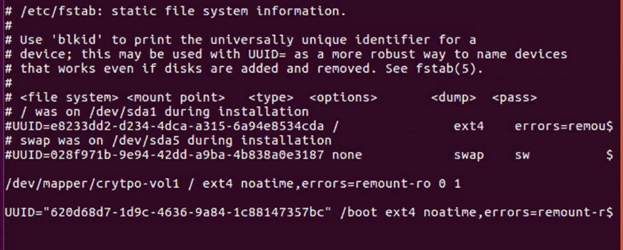

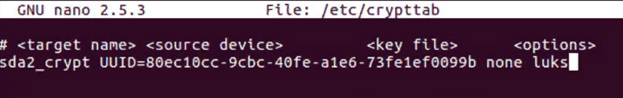

Если мы хотим, чтобы он открывался и монтировался автоматически в начале операционной системы, нам придется отредактировать файлы / etc / crypttab и / etc / fstab, чтобы поместить этот раздел, но мы рекомендуем монтировать модуль вручную и попросите пароль для безопасности, потому что в противном случае вам придется хранить ключ в виде открытого текста в разделе / boot /.

Теперь мы знаем все, что нам нужно знать, чтобы иметь возможность шифровать полные диски или разделы с помощью LUKS и делать это непосредственно из Linux, даже когда система уже работает, нам придется быть осторожными с нашими паролями, но мы будем говорить о Чрезвычайно безопасная система с шифрованием данных.

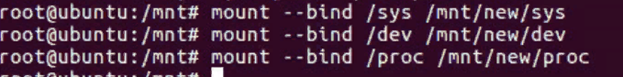

Перенос системы

Mount –bind /sys /mnt/new/sys Mount –bind /dev /mnt/new/dev Mount –bind /proc /mnt/new/proc

chroot /mnt/new

Посмотреть все UUID. Ваши будут отличаться от представленных:

blkid

3.3 Монтирование дисков в новой системе

vim /etc/fstab /dev/mapper/crypto-vol1 / ext4 noatime,errors=remount-ro 1 UUID="3efdf7e2-4bff-4fd6-b95a-60bb60ece16c" /boot ext4 default 1 UUID=”09f94ec7-cb53-4bdf-9c20-d10b9b358719” /swap swap sw

vim /etc/crypttab

3.5 UUID крипто диска прописываем:

sda2_crypt UUID=0a6accdb-9968-403a-b8bd-f9be6d3aaaec none luks

!!!Рекомендую сделать снапшот или бекап перед этим этапом!!!

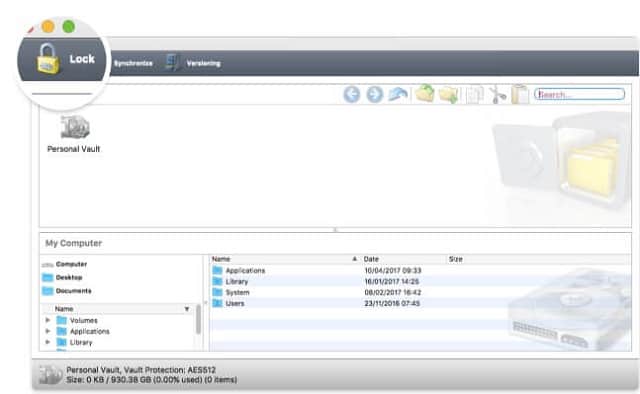

EncryptStick

EncryptStick, голландская компания ENC Security, работает на Windows, Ubuntu Linux, и Mac OS операционные системы. Пока имена файлов, которые вы используете на карте памяти, совместимы с обеими операционными системами, вы можете копировать файлы между ПК с Windows и Mac..

После настройки шифрования на USB-накопителе вам не нужно устанавливать программу на других компьютерах для доступа к файлам.. Это связано с тем, что процесс создания хранилища также устанавливает переносную защищенную систему управления файлами на карту памяти. Если вы хотите сохранить совместимость как с Windows, так и с Mac OS, вам нужно установить две версии переносимой программы на карту памяти.

Настольная версия программы EncryptStick имеет больше возможностей, чем версия на USB-накопителе. Компания рекомендует вам установить программу как на компьютер, так и на флешку — последнее требуется.

Программа не бесплатная. Лицензия стоит $ 14,95, и это дает вам право установить программное обеспечение на три устройства. Это пособие включает в себя установку на компьютере. Таким образом, на самом деле вы сможете зашифровать две карты памяти USB с помощью одной лицензии.

Вы можете попробовать EncryptStick с двухнедельная бесплатная пробная версия. Пробная версия может быть установлена на любое количество устройств. Однако если вы хотите защитить более трех устройств после окончания пробного периода, вам придется купить несколько лицензий..

Алгоритм шифрования использует Шифр AES с 256-битным ключом. Интерфейс предлагает возможность увеличить длину ключа до 512 бит или 1024 бит, что невероятно. Тем не менее, документация для защищенной флешки гласит, что основным шифрованием для этих более длинных ключей по-прежнему является 256-битный ключ AES-шифра. Безопасность ENC использует двойное шифрование для обеспечения конфиденциальности на EncryptStick.

Переносимость между Windows и Mac OS это очень полезно. Реализация программы в Linux кажется немного шаткой, и компания делает больше заявлений о совместимости с Windows и Mac OS, чем о реализации системы в Linux. Однако возможность передачи файлов между Mac и Windows сама по себе является большим преимуществом..

Подготовка жесткого диска и флешки

На этом этапе нужно сделать разметку диска и флешки.

Шифрование возможно в трех вариантах:

- Диск с разметкой MBR (MS-DOS)

и флешка с разметкой MBR. - Диск с разметкой MBR (MS-DOS),

а флешка с разметкой GPT. - Диск с разметкой GPT и флешка

с разметкой GPT.

Разница между GPT и MBR

разметками, заключается в том, что с диска GPT

возможен запуск UEFI загузчика. Выбор варианта

зависит от конкретных условий. На старом компьютере возможно отсутствие

загрузки UEFI и тогда нужно использовать MBR

разметку. На очень новом компьютере может отсутствовать поддержка загрузки с

MBR дисков.

Выбор разметки в первую очередь важен для флешки,

поскольку на нее будет установлен загрузчик и ядро ОС

Какая разметка будет

на системном HDD (или SSD) не

столь важно

Чтобы можно было сделать нужную разметку, необходимо

выбрать режим старта с загрузочной флешки Ubuntu. В

загрузочном меню BIOS компьютера нужно выбрать между

двух вариантов:

- Просто название вашей флешки. В этом случае

Live сессия будет запущена через загрузчик MBR

и нужно будет для флешки делать разметку MBR.

После старта загрузчика флешки, стартовое меню

Ubuntu Live будет скрыто сиреневой заставкой. - Префикс UEFI и название вашей

флешки. В этом случае Live сессия будет запущена

через загрузчик UEFI и

нужно будет для флешки делать разметку GPT. После

старта загрузчика флешки, стартовое меню

Ubuntu Live будет черного цвета.

Черное меню — загрузчик UEFI. Сиреневая

заставка вместо меню — загрузчик MBR.

Если Live сессия будет запущена

через загрузчик MBR, на флешке нужно будет сделать разметку

MBR и один раздел с файловой системой Ext2

или Ext3. Кликните картинку для

увеличения:

Если Live сессия будет запущена

через загрузчик UEFI, на флешке нужно сделать

разметку GPT и два раздела:

- С файловой системой FAT32.

Тип раздела EFI. Для UEFI

загрузчика. - С файловой системой Ext2 или

Ext3 для раздела /boot.

Кликните картинку для увеличения:

На жестком диске нужно создать один пустой, размеченный в файловую

систему cleared. Разметка диска может быть MS-DOS

(MBR) или GPT.

В этом разделе, поздее, будет создан криптоконтейнер

LUKS. Раздел под криптоконтейнер может занимать весь диск

или только часть диска.

Выше приведен простейший вариант — криптоконтейнер на

весь диск. Но на диске

можно дополнительно создать и обычные, открытые разделы,

кроме раздела для криптоконтейнера.

Шаг 1: извлечение метаданных шифрования

Как мы уже говорили, для проведения атаки на зашифрованный диск необходимо знать все параметры шифрования и иметь доступ к слотам ключей. Эти данные содержатся в заголовке LUKS, который необходимо извлечь из зашифрованного диска или контейнера. Таким образом, для расшифровки LUKS нужно проделать следующие шаги:

- Извлечь метаданные шифрования (заголовок LUKS) из состава контейнера или диска утилитой Elcomsoft Forensic Disk Decryptor или Elcomsoft System Recovery. Данные сохраняются в небольшом файле.

- Открыть файл с метаданными шифрования в Elcomsoft Distributed Password Recovery, выбрать слот ключа, настроить и провести атаку.

- После того, как пароль будет найден, смонтировать или расшифровать зашифрованный диск.

Для извлечения метаданных шифрования можно воспользоваться одним из двух инструментов. При исследовании непосредственно компьютера подозреваемого его можно загрузить с USB-накопителя, созданного программой Elcomsoft System Recovery. В этом случае метаданные шифрования можно извлечь непосредственно с исследуемого компьютера.

Если же в вашем распоряжении диски или образы дисков, то для извлечения метаданных следует воспользоваться программой Elcomsoft Forensic Disk Decryptor.

Использование Elcomsoft System Recovery

Внимание: используйте Elcomsoft System Recovery версии 7.06 или более новой

- Скачайте Elcomsoft System Recovery и запустите программу установки. Создайте загрузочный USB накопитель.

- Загрузите исследуемый компьютер с созданного на предыдущем шаге USB накопителя. Вы попадёте в среду Windows PE. Утилита Elcomsoft System Recovery запустится автоматически.

- Просмотрите список дисков.

- Выберите диски LUKS и нажмите “Dump” для сохранения метаданных шифрования.

- Откройте файл с метаданными шифрования в Elcomsoft Distributed Password Recovery для настройки атаки.

Использование Elcomsoft Forensic Disk Decryptor

Внимание используйте Elcomsoft Forensic Disk Decryptor версии 2.13 или выше

- Запустите Elcomsoft Forensic Disk Decryptor.

- Выберите опцию “Extract/prepare data for further password recovery”.

- Выберите диск или образ диска LUKS. В примере ниже выбран физический диск.

- EFDD отобразит список зашифрованных томов. Выберите том для извлечения метаданных.

- Нажмите Next для сохранения метаданных шифрования в файл.

Как работать с брандмауэром?

Стандартная версия этого инструмента появилась ещё в Windows XP. Но в последующих версиях компонент претерпел серьёзные изменения. Главное отличие – в том, что теперь он следит не только за исходящим, но и за входящим трафиком.

Есть два наиболее распространённых способа для настройки. Например, можно использовать мастера настройки программы. Есть ещё так называемый режим с повышенной безопасностью.

Последний вариант позволяет выбрать любые настройки для работы Брэндмауэра. Это касается, в том числе, выбора профиля и придания ему определённых свойств. Настраивать можно списки и программы, службы. Можно указать элементы, для которых работу в интернете блокировать не нужно. Доступен и просмотр статистики.

Настройки брандмауэра

Настройки можно найти в реестре. В котором есть папки со следующими разделами, увеличивающие безопасность вашего компьютера.

- С параметрами метода проверки подлинности по протоколу IPSec. Это методы по первой и второй фазам.

- Защита в быстром режиме с использованием протокола.

- Со сведениями о службах, для которых доступ к сети запретили. И об обмене ключами в основном протоколе.

- С параметрами строкового типа.

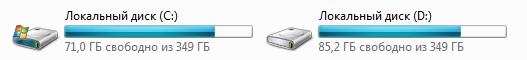

Разбивка диска на несколько разделов

Эта рекомендация не относится напрямую к безопасности, но используя ее, можно сохранить информацию, которую можно внезапно потерять. Например, если придется экстренно переустанавливать операционную систему после вирусного заражения, если не удается восстановить работоспособность Windows другими способами.

Если на компьютере имеется только диск «C:», то желательно разделить диск на два раздела. Лучше сделать это при установке операционной системы на компьютер.

На диске «C:» будет находиться операционная система и программы, а на другом диске, остальные данные. В том случае, если вам потребуется переустановить операционную систему, то все данные на диске «C:» будут потеряны, а другие данные, находящиеся на другом диске сохранятся.

Работа с ключами в LUKS

Раздел LUKS поддерживает 8 различных ключей, каждый из которых помещается в свой слот.

Cмотрим список используемых ключей

cryptsetup luksDump /dev/sda2

В LUKS могут использоваться 2 вида ключей – ключевые фразы и файлы.

Можно добавить ключевую фразу

cryptsetup luksAddKey /dev/sda2

Можно добавить ключевой файл (2048 bit) и выставить права доступа к нему.

dd if=/dev/urandom of=/root/ext2.key bs=512 count=4 cryptsetup luksAddKey /dev/sda2 /root/ext2.key chmod 400 /root/sda2.key

Далее следует подключить раздел в систему по ключу:

cryptsetup -d /root/sda2.key luksOpen /dev/sda2 sda2_crypt

Для подключения при запуске по ключу правим /etc/crypttab

nano /etc/crypttab sda2_crypt /dev/sda2 /root/sda2.key luks

Можно удалить ключевую фразу или ключ из раздела

cryptsetup luksKillSlot /dev/sda2 1

Создание второго администратора

Если есть только одна учётная запись, понижение прав до обычного уровня недопустимо без сложных шагов. Система требует наличия хотя бы одного администратора. Потому создаём новый профиль, привязывая к нему административные права. Параметры безопасности требуют дополнительной настройки.

Переходим к меню с контекстом, выбираем нового пользователя. Далее потребуется указать пароль и имя. Галочкой отмечаем строчку с надписью, где сообщается о неограниченном сроке действия пароля. Нажимаем кнопку, создающую новый вариант.

Обычные пользовательские права, по умолчанию, даются любой сгенерированной учётной записи. В свойствах находим вкладку членства в группах, потом нажимаем на добавление — такой путь надо пройти для предоставления расширенных возможностей.

Надо указать «администраторы» в строке, где требуют ввести имя объекта. Параметры безопасности почти установлены.

О LUKS

Шифрование с помощью LUKS отличается от обычного тем, что требует не сам ключ на шифр, а ключ на ключ шифрования, который хранится уже на шифрованном устройстве в зашифрованном виде. То есть данные шифруются ключем, который потом хранится вместе с данными, но зашифрован вашим ключем. И для расшифровки данных достаточно расшифровать ключ шифрования. ![]()

Таким образом при смене пароля — меняется только ваш ключ, а тот ключ с которым был зашифрован раздел — остается неизменным. Следовательно для смены пароля не нужно перешифровывать весь том.

LUKS использует улучшенную версию программы cryptsetup, и обладает рядом преимуществ по сравнению с ней.

Преимущества LUKS:

- возможность смены пароля без перешифрования раздела;

- возможность иметь несколько паролей;

- работа с зашифрованными дисками в Windows-системах с помощью FreeOTFE и TrueCrypt

Как работает LUKS?

LUKS (Linux Unified Key Setup — протокол шифрования блочного устройства. Но мы забежали далеко наперед, чтобы понять как это работает, нужно скачала разобраться с другими технологиями, используемыми в этом способе.

Чтобы выполнить шифрование диска linux используется модуль ядра dm-crypt. Этот модуль позволяет создавать в каталоге /dev/mapper виртуальное блочное устройство с прозрачным для файловой системы и пользователя шифрованием. Фактически все данные лежат на зашифрованном физическом разделе. Если пользователь пытается записать данные на виртуальное устройство, они на лету шифруются и записываются на диск, при чтении с виртуального устройства, выполняется обратная операция — данные расшифровываются с физического диска и передаются в открытом виде через виртуальный диск пользователю. Обычно для шифрования используется метод AES, потому что под него оптимизированы большинство современных процессоров

Важно заметить, что вы можете шифровать не только разделы и диски, но и обычные файлы, создав в них файловую систему и подключив как loop устройство

Алгоритм LUKS определяют какие действия и в каком порядке будут выполняться во время работы с шифрованными носителями. Для работы с LUKS и модулем dm-crypt используется утилита Cryptsetup. Ее мы и рассмотрим далее.

Шифрование диска Linux

Теория пройдена, все инструменты готовы. Теперь рассмотрим шифрование раздела linux. Перейдем к настройке жесткого диска

Обратите внимание, что это удалит все данные из диска или раздела, который вы собираетесь зашифровать. Так что если там есть важные данные, лучше скопируйте их в более надежное место

Создание раздела

В этом примере мы будем шифровать раздел /dev/sda6, но вместо него вы можете использовать целый жесткий диск или просто один файл, заполненный нулями. Создаем шифрованный раздел:

cryptsetup -y -v luksFormat /dev/sda6

WARNING!

========

This will overwrite data on /dev/sda6 irrevocably.

Are you sure? (Type uppercase yes): YES

Enter LUKS passphrase:

Verify passphrase:

Command successful.

Эта команда выполнит инициализацию раздела, установит ключ инициализации и пароль. Указывайте такой пароль, чтобы его потом не забыть.

Выполните такую команду чтобы открыть только что созданный раздел с помощью модуля dm-crypt в /dev/mapper, для этого понадобится ввести пароль, с которым выполнялось шифрование luks linux:

Enter passphrase for /dev/sda6

Теперь вы можете увидеть новое виртуальное устройство /dev/mapper/backup2 созданное с помощью команды luksFormat:

ls -l /dev/mapper/backup2

lrwxrwxrwx 1 root root 7 Oct 19 19:37 /dev/mapper/backup2 -> ../dm-0

Чтобы посмотреть состояние устройства выполните:

cryptsetup -v status backup2

/dev/mapper/backup2 is active.

type: LUKS1

cipher: aes-cbc-essiv:sha256

keysize: 256 bits

device: /dev/sda6

offset: 4096 sectors

size: 419426304 sectors

mode: read/write

Command successful.

А с помощью следующей команды вы можете сделать резервную копию заголовков LUKS на всякий случай:

cryptsetup luksDump /dev/sda6

Ну, можно сказать, раздел готов. И что самое интересное, теперь вы можете им пользоваться так же, как и любым другим обычным разделом в каталоге /dev. Его можно форматировать с помощью стандартных утилит, записывать на него данные, изменять или проверять файловую систему и т д. Нельзя только изменить размер. То есть все полностью прозрачно, как и сказано в начале статьи.

Форматирование раздела

Давайте для начала отформатируем диск. Для надежности, чтобы стереть все данные, которые были в этом месте раньше, перезапишем наш шифрованный раздел linux нулями. Это уменьшит вероятность взлома шифрования, через увеличение количества случайной информации. Для этого выполните:

dd if=/dev/zero of=/dev/mapper/backup2

Работа утилиты может занять несколько часов, чтобы иметь возможность наблюдать за процессом, используйте pv:

pv -tpreb /dev/zero | dd of=/dev/mapper/backup2 bs=128M

Когда процесс завершится мы можем отформатировать устройство в любую файловую систему. Например, отформатируем в ext4:

mkfs.ext4 /dev/mapper/backup2

Как видите, все команды cryptsetup применяются к физическому разделу, в то время как остальные команды для работы с дисками — к нашему виртуальному.

Теперь можно примонтировать только, что созданную файловую систему:

$ mount /dev/mapper/backup2 /backup2

Все работает, но как отключить устройство и защитить данные. Для этого выполните:

cryptsetup luksClose backup2

Повторное монтирование

Чтобы снова получить возможность работать с зашифрованным разделом с помощью LUKS linux необходимо опять его открыть:

cryptsetup luksOpen /dev/sda6 backup2

Теперь можем монтировать:

mount /dev/mapper/backup2 /backup2

Проверить файловую систему luks

Поскольку после открытия раздела с помощью luks linux, этот раздел воспринимается системой, как и все другие, вы можете просто использовать утилиту fsck:

sudo umount /backup2

$ fsck -vy /dev/mapper/backup2

$ mount /dev/mapper/backup2 /backu2

Изменить парольную фразу luks

Шифрование дисков Linux выполняется с определенной парольной фразой, но вы можете ее изменить. Даже больше, вы можете создать до восьми разных парольных фраз. Для изменения выполнив следующие команды. Сначала сделаем резервную копию заголовков LUKS:

cryptsetup luksDump /dev/sda6

Затем создадим новый ключ:

cryptsetup luksAddKey /dev/sda6

Enter any passphrase:

Enter new passphrase for key slot:

Verify passphrase:

И удалим старый:

cryptsetup luksRemoveKey /dev/sda6

Сейчас вам придется ввести еще старый пароль.

Шифрование

Cryptsetup может создавать два типа зашифрованных устройств: простые dm-crypt и LUKS. Если вы знаете, как пользоваться простыми dm-crypt, то вы знаете о шифровании больше, чем мы сможем здесь рассказать; поэтому мы остановимся только на LUKS, которые в большинстве случаев являются лучшим вариантом. Экспериментировать с файловыми системами, шифрованными или нет, значит в процессе обучения рисковать данными на диске.

Запустив cryptsetup -help, вы увидите список не только доступных команд, но также хэшей и шифров.

Во всех примерах мы используем /dev/sdb, который, как мы полагаем, является внешним или иным запасным устройством (имеющим резервную копию) — но не пытайтесь ничего менять на своём системном диске, пока не разберётесь как следует. Все эти команды должны быть запущены с правами администратора, поэтому войдите в терминал от имени root через su, или перед каждой командой добавляйте sudo.

Для начала создадим зашифрованное устройство: cryptsetup luksFormat /dev/sdb1 После запроса на ввод пароля создастся шифрованный раздел на /dev/sdb1. Вы можете открыть зашифрованное устройство с помощью

cryptsetup luksOpen /dev/sdb1 name Вновь последует запрос пароля, а затем в /dev/mapper создастся устройство с именем, заданным в командной строке. Далее /dev/mapper/name можно использовать как любое блочное устройство:

mkfs.ext4 /dev/mapper/name mount /dev/mapper/name/ /mnt/encrypted Для паролей действуют обычные правила: они должны быть длинными и вариативными, чтобы их было трудно угадать, но легко запомнить. Утратив пароль, вы теряете содержимое устройства.

По cryptsetup luksDump можно получить информацию о зашифрованном разделе LUKS. Там же находятся команды резервного копирования и восстановления, чтобы продублировать информацию LUKS.

VeraCrypt

Вам не нужно устанавливать VeraCrypt на свой компьютер. Вместо этого вы можете загрузите его прямо на USB-накопитель. Когда вы получаете доступ к программе, вам просто нужно найти ее на карте памяти через файловый браузер и дважды щелкнуть по ней. Программа не обязательно должна быть резидентной на компьютере, на котором она выполняется.. Однако VeraCrypt требует наличия Windows, Mac OS X, или Linux операционная система для запуска.

VeraCrypt решает проблему разбиения USB-накопителя, потому что он выполнит эту задачу за вас. Вам не нужно разделять флешку, чтобы защитить файлы на ней. VeraCrypt работает в трех режимах. Вы можете создать раздел и зашифровать; вы можете выбрать зашифрованный контейнер, который немного похож на защищенный паролем почтовый файл; или VeraCrypt может создать скрытая, защищенная паролем папка на основном разделе флешки.

Шифрование, которое использует VeraCrypt, AES с 256-битным ключом. Это очень надежное шифрование, и оно не может быть взломано грубой силой. Вы можете выбрать другие методы, каждый из которых использует 256-битный ключ. Эти варианты: камелия, Kuznyechik, змий, Twofish, или комбинация двух или трех из этих шифров. VeraCrypt также просит вас указать алгоритм хеширования для генерации псевдослучайных чисел для алгоритма микширования. Это по умолчанию SHA-512, но вы можете выбрать SHA-256, RIPEMD-160, джакузи, или Streebog.

VeraCrypt создает два уровня безопасности. Вы можете иметь скрытое хранилище для ваших реальных данных, которые будут защищены одним паролем, а затем видимое хранилище это будет защищено другим паролем. Это видимое хранилище называется «внешний объем.«Его цель — защитить ваши скрытые данные на случай, если кто-то попытается взломать пароль из вас. В этом случае вы даете им пароль для внешнего тома. Вор доволен, не понимая, что настоящие файлы все еще скрыты.

После того как VeraCrypt отформатирует USB-накопитель, вы сможете получить к нему доступ только через программу VeraCrypt. Когда вы подключите USB-накопитель к вашему компьютеру, он появится в Windows Explorer, но вы сможете увидеть только программу VeraCrypt и хранилище приманок..

Создание поддельного видимого хранилища — приятное прикосновение. Тем не менее, это эффективен только против воров, которые не знают VeraCrypt. Любой, кто получает доступ к карте памяти и видит программу VeraCrypt, может легко узнать о скрытом хранилище с небольшим исследованием.

Подключение при запуске

Для этой цели используется файл crypttab.

Для нашего диска пропишем в него следующую строку:

nano /etc/crypttab # имя mapper устройство ключ параметры/опции # При стандартном синтаксисе sda2_crypt /dev/sda2 none aes-cbc-plain:sha256 # и\или под стандарту LUKS sda2_crypt /dev/sda2 none luks

По умолчанию используется шифрование по паролю введенному пользователем. Таким образом каждый раз когда Вы загружаете Ваш компьютер система будет спрашивать каждый раз у Вас пароль для подключения каждого зашифрованного раздела. Даже если в fstab эти разделы не прописаны.

Если хотим монтировать вручную, то добавляем опцию noauto в поле «параметры/опции».

Подключение шифрованного раздела вручную по данным из /etc/crypttab

cryptdisks_start msda2_crypt

И отключение с заранее отмонтированной фс.

cryptdisks_stop sda2_crypt

Для автоматического монтирования фс на подключённом зашифрованном разделе добавляем строку в /etc/fstab

/dev/mapper/sda2_crypt /mnt/data ext4 defaults 0 0

Заботимся о безопасности, работая в интернете

Именно Интернет остаётся одним из главных источников опасности для компьютера. Не только для новичков, но и для опытных пользователей. Слабым местом становится любой браузер, если пользоваться им без должных навыков. Потому одна из самых актуальных задач на сегодня для тех, кого волнует безопасность вашего компьютера– именно защита программного обеспечения от вредоносных компонентов, которые попадают через браузеры.

Удобный инструмент для расширения функциональности – так называемые расширения в браузерах. Но вредоносное ПО зачастую использует и эту форму для проникновения в чужие сети и компьютерные средства. Потому нужно контролировать расширения в браузере, чтобы защитить себя от этой угрозы. Благодаря контролю можно отключить все элементы расширений, установленные ранее.

Достаточно зайти в свойства, чтобы найти нужный инструмент. Он позволит настроить безопасность для работы во многих зонах Всемирной Паутины. Например, можно выбрать целый набор параметров по защите в автоматическом режиме. Соответствующий раздел выделяется красным цветом, чтобы пользователи ничего не перепутали и поняли, какая именно часть панели поможет им решить заданную задачу. Кроме того, надо помнить о настройках, которые позволяют очистить историю просмотров и кэш

Это важное средство

Обеспечение безопасности требует серьёзного и комплексного подхода. Это уменьшит вероятность проникновения посторонних файлов, способных повредить операционную систему. Главное – не забывать о каждом инструменте. Рекомендуется установить и антивирусные комплексы.

Об авторе

Павел Угрюмов

Основатель и главный редактор компьютерного журнала PClegko. Маркетолог, предприниматель и и путешественник. Проект интернет-журнал PClegko — моё хобби. Но я планирую вырастить его в мировой проект. Каждая ваша оценка статьи и оставленный комментарий очень важны для меня. Если проект вам нравится, то буду рад если вы меня поддержите:) В ссылке находится мой основной проект. Буду рад, если загляните!