Методы идентификации вредоносных вложений

Любой почтовый сервис стремится обезопасить своих пользователей от хакерских атак и применяет для этого современные фильтры и антивирусные решения, так что большинство писем с вредоносными вложениями не доходит до конечного пользователя. Но всё же различными хитростями и уловками злоумышленники обходят системы защиты и доставляют вредоносные письма адресатам.

Чтобы не стать очередной жертвой киберпреступника, необходимо быть внимательным и осторожным. Как правило, злоумышленники пытаются добиться немедленных необдуманных действий, используя заголовки «срочно», «немедленно к исполнению» и т. п., однако нужно спокойно, без спешки оценивать ситуацию и всегда придерживаться следующего алгоритма:

Смотрим на поле «Кому» в шапке письма

Совпадает ли адрес получателя с вашим? Если указан неизвестно чей адрес электронной почты или огромный список получателей, то это, вероятнее всего, спам.

Обращаем внимание на небрежность письма: многочисленные орфографические и грамматические ошибки, нечёткие логотипы и т. п

Если письмо составлено с большим количеством ошибок, то возможно, что оно является вредоносным.

Критически относимся к срочности. Если в письме от вас требуются незамедлительные действия или в вас разжигают любопытство, будьте очень бдительны.

Подвергаем сомнению запросы конфиденциальной информации (личных, финансовых данных и т. п.). Никогда не отвечайте на непрошеное электронное письмо с просьбой предоставить подобные сведения для какой бы то ни было цели.

Проверяем URL-адреса на предмет необычного вида. Многие ссылки, используемые в фишинговых кампаниях, похожи на адреса легитимных сайтов, но при более внимательном рассмотрении выглядят странно. Переходить по ним не следует. Если URL-адрес скрыт в текстовой ссылке, наведите на неё указатель мыши и ознакомьтесь с информацией о том, куда эта ссылка указывает (например, в веб-браузере такие сведения появляются в левом нижнем углу экрана). При возникновении каких-либо сомнений также не переходите по ней. Аналогичным образом проверяйте и те гиперссылки, которые имеют вид URL-адреса («http://www…»): удостоверьтесь, что отображаемый в письме адрес совпадает с реальным.

Нераспознаваемый тип файла. В большинстве случаев в рамках деловой переписки по электронной почте отправляется лишь несколько стандартных типов файлов. Если файл выглядит необычно, не открывайте его.

Если вы проанализировали письмо по предыдущим пунктам и сомнений в его легитимности у вас не возникло, то открывайте вложение в особой среде — песочнице (sandbox). Эта среда позволяет ознакомиться с любым файлом без риска заразить устройство, ведь при закрытии песочницы все изменения исчезнут.

Если электронное письмо всё же кажется вам подозрительным или поддельным, то обратитесь к профессионалам своей организации — системным администраторам или специалистам по информационной безопасности.

Основные цели вредоносных программ, распространяемых через электронную почту

Не существует активных пользователей интернета, которым на электронную почту не приходили бы странные письма с кричащими заголовками: «Вы выиграли миллион!», «Вам положена государственная выплата», «Срочно для исполнения!», «Вам поступил денежный перевод», «Я хочу сделать тебе приятное», «Официальное письмо от подрядчика». Если вы ничего такого не припоминаете, то загляните на вкладку «Спам» своего почтового клиента. Да, в настоящее время подобные письма обычно уходят в папку нежелательной почты, но программы для рассылки спама совершенствуются и некоторые письма всё же просачиваются через фильтры. Поэтому здесь мы будем говорить о том, что в принципе каждый пользователь сети «Интернет» является мишенью для вредоносной активности.

И если вы думаете, что у вас нет секретов и что вредоносным программам на вашем компьютере «будет скучно», то глубоко ошибаетесь. Даже если на вашем устройстве нет ценной информации, он отлично подойдёт для других задач, например для майнинга криптовалют или участия в бот-сетях (ботнете).

Впрочем, заработок хакера от заражения домашних устройств сравнительно невелик, поэтому основная цель злоумышленников — корпоративный сектор. Далеко не во всех компаниях выстроена правильная защита от атак через электронную почту, рядовые сотрудники не всегда проходят обучение обнаружению спам-писем с вредоносными программами, однако открытие подобного письма по неопытности, например, бухгалтером может привести к шифрованию баз данных всей организации, что принесёт огромные убытки. Таким образом, чтобы не допустить неожиданных финансовых и репутационных потерь, каждая уважающая себя компания должна организовывать постоянное обучение своих сотрудников безопасной работе с электронной почтой и иметь штатного специалиста по информационной безопасности.

Как идентифицировать вредоносные письма и держаться в безопасности?

Существует несколько основных принципов безопасности, при попытке избежать вредоносных писем.

Забудьте папку спам. Есть причина почему сообщения попадают в секцию Спам или Нежелательные. Это означает, что фильтры электронной почты автоматически идентифицируют, что одинаковые или похожие электронные письма отправляются тысячам людей или что огромное количество получателей уже отметили такие сообщения, как спам. Легитимные письма попадают в эту категорию только в очень редких случаях, так что лучше держать подальше от папки Спам и нежелательные.

Проверьте отправителя сообщения перед его открытием. Если вы не уверены в отправителе, не копайтесь в содержимом такого письма вообще. Даже если у вас есть антивирусная или антивредоносная программа, не нажимайте на ссылки, добавленные в сообщение, и не открывайте прикрепленные файлы, не задумываясь. Помните — даже лучшие программы безопасности могут не идентифицировать новый вирус, если вы оказались одной из первых целей, выбранных разработчиками. Если вы не уверены в отправителе, вы всегда можете позвонить в компанию, из которой предположительно отправитель, и спросить о полученном вами электронном письме.

Держите ваши программы безопасности обновленными

Важно не иметь старых программ в системе, потому что они, как правило, полны уязвимостей безопасности. Чтобы избежать таких рисков, включите автоматическое обновление программного обеспечения

Наконец, используйте хорошую антивирусную программу для защиты от вредоносных программ. Помните — только последняя версия программы безопасности может защитить ваш компьютер. Если вы используете старую версию, и если вы пытаетесь отложить установку ее обновлений, вы просто позволяете вредоносным программам быстро входить в ваш компьютер — без их идентификации и блокировки.

Узнайте безопасен ли URL не нажимая на него. Если полученное электронное письмо содержит подозрительный URL-адрес, наведите указатель мыши на него, чтобы проверить его правильность. Затем посмотрите на нижний левый угол вашего веб-браузера. Вы должны увидеть реальный URL-адрес, на который вы будете перенаправлены. Если он выглядит подозрительным или заканчивается на .exe, .js или .zip, не нажимайте на него!

Киберпреступники обычно имеют слабый уровень написания. Поэтому, они часто не могут оставить даже краткое сообщение без орфографических или синтаксических ошибок. Если вы заметили некоторые, держитесь подальше от вставленных в сообщение URL или прикрепленных файлов.

Не спешите! Если вы видите, что отправитель настойчиво говорит вам открыть вложение или ссылку, лучше подумайте дважды перед тем как сделать это. Прикрепленный файл скорее всего содержит вредоносную программу.

Как открыть заблокированные вложения в Outlook

Этот метод можно использовать для разблокирования определенных файлов, чтобы вы всегда могли получать их без предупреждения.

Важный: Предотвращение блокировки вредоносных вложений Outlook может быть плохой идеей по очевидным причинам. Убедитесь, что на вашем компьютере установлена хорошая антивирусная программа, и вы открываете только вложения от людей, которым вы доверяете.

- Закройте Microsoft Outlook, если он открыт.

- Откройте редактор реестра.

- Найдите раздел реестра, относящийся к вашей версии MS Outlook:

- Outlook 2016:

HKEY_CURRENT_USER Software Microsoft Office 16.0 Outlook Security

- Outlook 2013:

HKEY_CURRENT_USER Software Microsoft Office 15.0 Outlook Security

- Outlook 2010:

HKEY_CURRENT_USER Software Microsoft Office 14.0 Outlook Security

- Outlook 2007:

HKEY_CURRENT_USER Software Microsoft Office 12.0 Outlook Security

- Outlook 2003:

HKEY_CURRENT_USER Software Microsoft Office 11.0 Outlook Security

- Outlook 2002:

HKEY_CURRENT_USER Software Microsoft Office 10.0 Outlook Security

- Outlook 2000:

HKEY_CURRENT_USER Software Microsoft Office 9.0 Outlook Security

- Outlook 2016:

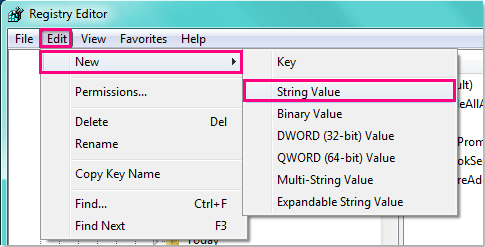

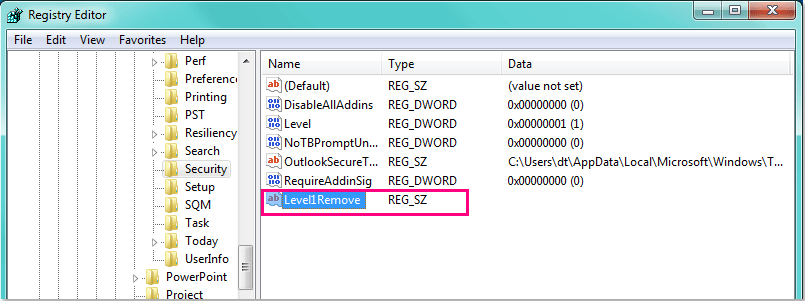

- Перейдите к Изменить> Создать> Значение строки пункт меню, чтобы создать новое значение, называемое Level1Remove.

- Совет: Подробнее о том, как добавить, изменить и удалить ключи и значения реестра, см. В разделе «Дополнительная информация».

- Откройте новое значение и введите расширения файлов, которые вы хотите разблокировать.

- Например, чтобы открыть EXE-файлы в Outlook, введите.EXE (включая «.») в разделе «Данные о значениях». Чтобы добавить несколько расширений файлов, отделите их точкой с запятой, например.exe; .cpl; .chm; .batдля разблокировки файлов EXE, CPL, CHM и BAT.

- НажмитеХорошо для сохранения изменений в строке.

- Закройте редактор реестра и Outlook и перезагрузите компьютер.

Чтобы отменить эти изменения, чтобы Microsoft Outlook снова заблокировал эти расширения файлов, просто вернитесь к тому же местоположению на шаге 3 и удалите значение Level1Remove.

Универсальные рекомендации

Пользователи работают со множеством источников информации, в том числе — с теми, об уровне защиты которых нет достоверных сведений. В подобных случаях полезно применять следующие универсальные меры по защите от кибератак.

1. Проверять файлы имеющимся средством антивирусной защиты или использовать сторонние сервисы для проверки (например, VirusTotal).

2. Включить отображение расширений файлов в ОС (например, в ОС Windows 10 для этого нужно в «Проводнике» выбрать последовательно «Вид» → «Параметры» → «Вид» и снять флаг «Скрывать расширения для зарегистрированных типов файлов»).

3. По возможности использовать средства контроля процессов — встроенные в ОС или устанавливаемые дополнительно (т. н. «наложенные»). За счёт таких средств можно получить следующие функции:

- блокирование создания дочерних процессов и запуска исполняемого содержимого для прикладного ПО (например, в Windows 10 для создания групповой политики с этим и другими правилами необходимо перейти в консоль управления групповой политикой и создать шаблон);

- изоляция ядра ОС (для Windows 10 следует перейти в «Настройки» → «Обновление и безопасность» → «Безопасность Windows» → «Безопасность устройства» → «Изоляция ядра»);

- блокирование обращений к системному интерфейсу программирования приложений (API) и т.п.

4. Использовать средства контроля доступа к папкам со стороны приложений (может хватить встроенных средств ОС).

5. Применять только лицензионное ПО.

6. Своевременно обновлять используемое ПО (в том числе — системное).

Указанные рекомендации актуальны для противодействия атакам любого характера.

В качестве второго эшелона обороны целесообразно рассмотреть рекомендации по защите от вредоносных файлов, специфичные для различных типов (расширений файлов).

Предотвращение отключения надстройок

Хотя большинство надстройок не будут отключены функцией отключения надстройки, вы не хотите, чтобы надстройка последовательно отключалась.

Ниже приводится несколько предложений по повышению производительности надстройки:

-

Предпочитайте надстройки для родных com, а не управляемые надстройки, так как управляемые надстройки должны нести накладную часть загрузки платформа .NET Framework во время Outlook запуска.

-

Если у вас есть длительные задачи, такие как создание дорогостоящего подключения к базе данных, откладывать выполнение этих задач после запуска.

-

Если это возможно, кэш данных локально, а не делать дорогостоящие сетевые вызовы во время событий FolderSwitch и BeforeFolderSwitch исследователя или открытых событий элемента.

-

Следует помнить, что все вызовы Outlook объектной модели выполняются Outlook основного переднего потока. Избегайте длительных вызовов Outlook объектной модели, если это возможно.

-

В Outlook 2013 г. Outlook возвращается объектная модель E_RPC_WRONG_THREAD, когда Outlook объектная модель вызывается из фонового потока.

-

Опрос является дорогостоящей операцией, поэтому всегда предпочитают модель, обусловленную событиями, а не опрос.

Пример 7: Вредоносный спам предположительно отправленный легитимными компаниями

Чтобы убедить жертву открыть файл, прикрепленный к письму, мошенники притворяются кем-то, кем они не являются. Самый простой способ обмануть пользователя в открытии вредоносного приложения — создать обманную учетную запись электронной почты, которая почти идентична той, что принадлежит законной компании.

Используя такие фиктивные адреса электронной почты, мошенники атакуют пользователей с красиво составленными электронными письмами, которые несут вредоносную нагрузку в прикрепленном к ним файле. В приведенном ниже примере показано электронное письмо, отправленное мошенниками, которые притворялись, что работают в Europcar.

Приведенный ниже пример показывает, какие сообщения использовались при атаке на клиентов компании A1 Telekom. Эти фишинг-сообщения включали обманчивые URL-адреса DropBox, которые приводили к вредоносным ZIP или JS файлам. Дальнейший анализ показал, что эти файлы содержат Crypt0l0cker вирус.

Аннотация

- за 2016 год количество известных типов (семейств) троянов-вымогателей увеличилось на 752%: с 29 типов в 2015 году до 247 к концу 2016 года (по данным TrendLabs );

- благодаря вирусам-вымогателям злоумышленники за 2016 год «заработали» 1 миллиард долларов США (по данным CSO);

- в 1 квартале 2017 года появилось 11 новых семейств троянов-вымогателей и 55 679 модификаций. Для сравнения, во 2-4 кварталах 2016 года появилось 70 837 модификаций (по данным Kaspersky Lab).

- Январь 2017 г. Заражение 70% камер видеонаблюдения за общественным порядком в Вашингтоне накануне инаугурации президента. Для устранения последствий камеры были демонтированы, перепрошиты или заменены на другие;

- Февраль 2017 г. Вывод из строя всех муниципальных служб округа Огайо (США) более чем на одну неделю из-за массового шифрования данных на серверах и рабочих станциях пользователей (свыше 1000 хостов);

- Март 2017 г. Вывод из строя систем Капитолия штата Пенсильвания (США) из-за атаки и блокировки доступа к данным информационных систем;

- Май 2017 г. Крупномасштабная атака вируса-шифровальщика WannaCry (WanaCrypt0r 2.0), поразившая на 26.06.2017 более 546 тысяч компьютеров и серверов на базе операционных систем семейства Windows в более чем 150 странах. В России были заражены компьютеры и серверы таких крупных компаний, как Минздрав, МЧС, РЖД, МВД, «Мегафон», «Сбербанк», «Банк России». Универсального дешифратора данных до сих пор не существует (были опубликованы способы расшифровать данные на Windows XP). Общий ущерб от вируса по оценкам экспертов превышает 1 млрд долларов США;

- Крупномасштабная атака вируса-шифровальщика XData в мае 2017 года (через неделю после начала атаки WannaCry), использующая для заражения аналогичную WannaCry уязвимость (EternalBlue) в протоколе SMBv1 и поразившая в основном корпоративный сегмент Украины (96% зараженных компьютеров и серверов находятся на территории Украины), скорость распространения которого превышает WannaCry в 4 раза. В настоящий момент ключ шифрования опубликован, выпущены дешифраторы для жертв вымогателя;

- Июнь 2017 г. Обширной атаке Ransomware была подвержена сеть одного из крупнейших университетов мира – Univercity College London. Атака была направлена на блокирование доступа к общим сетевым хранилищам, автоматизированную систему студенческого управления. Выполнено это было в предэкзаменационный и выпускной период, когда студенты, хранящие свои дипломные работы на файловых серверах университета, вероятнее всего заплатят мошенникам с целью получения своей работы. Объем зашифрованных данных и пострадавших не раскрывается.

Как быстро разблокировать небезопасные типы вложений в Outlook?

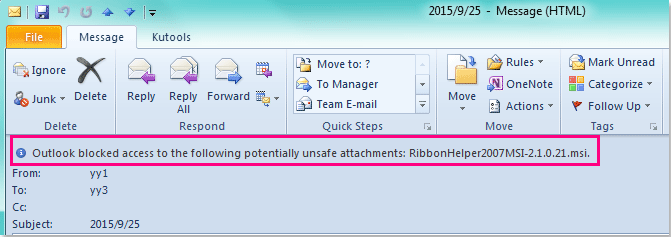

Если вы получили в Outlook несколько писем с вложениями с расширением msi, exe и т. Д., Вы получите предупреждающее сообщение «Outlook заблокировал доступ к следующим потенциально опасным вложениям», Как показано на следующем снимке экрана, когда вы открываете массаж. По умолчанию Outlook будет рассматривать эти типы вложений как небезопасную информацию. Но как вы могли установить эти типы вложений как безопасные файлы и легко просматривать или загружать в Outlook?

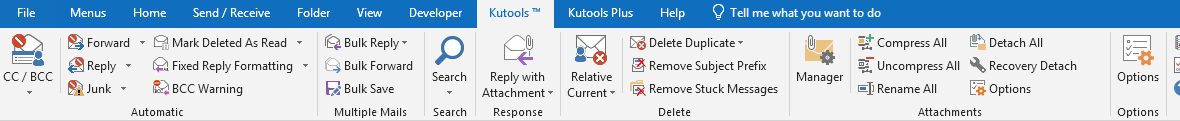

|

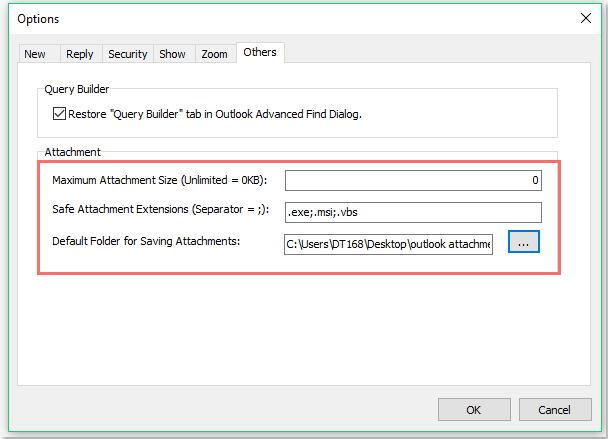

Измените размер вложения по умолчанию, сохраните папку / добавьте заблокированные расширения вложений в Outlook: Работы С Нами Kutools для OutlookАвтора прикрепление вы можете увеличить размер вложения по своему усмотрению и изменить папку по умолчанию для сохранения вложений, в то же время вы можете добавить некоторые расширения, которые блокирует Outlook.

1. Измените размер вложения по своему усмотрению; 2. Добавить заблокированные расширения вложений; 3. Измените папку для сохранения файлов. |

Разблокируйте небезопасные типы вложений в Outlook, изменив regedit

Обычно вы можете добавить расширения вложений в regedit, чтобы обеспечить безопасность этих конкретных типов вложений. Пожалуйста, сделайте следующее:

1. Убедитесь, что Outlook закрыт.

2, Затем нажмите Start кнопку на компьютере, в поле поиска введите regedit, см. снимок экрана:

3, Затем нажмите Enter ключ, в выскочившем Контроль учетных записей диалоговое окно, нажмите Да кнопку, чтобы перейти к Редактор реестра окно, в Редактор реестра окна, найдите следующий ключ:

(1.) Outlook 2010:

HKEY_CURRENT_USER \ Software \ Microsoft \ Office \ 14.0 \ Outlook \ Security

(2.) Outlook 2013:

HKEY_CURRENT_USER \ Software \ Microsoft \ Office \ 15.0 \ Outlook \ Security

(3.) Outlook 2016:

HKEY_CURRENT_USER \ Software \ Microsoft \ Office \ 16.0 \ Outlook \ Security

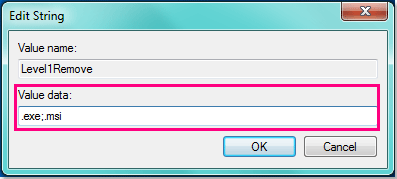

4. После перехода в Безопасность шаг за шагом, затем щелкните Редактировать > НОВИНКИ > Строковое значение, см. снимок экрана:

5. А затем переименуйте созданный элемент, как Level1Remove, см. снимок экрана:

6. Затем дважды щелкните созданное значение и введите расширения, включая «точку», которые вы хотите открыть в Outlook. Например: .exe, см. Снимок экрана:

Советы: Если вы хотите ввести другие расширения, вам необходимо разделить их точкой с запятой, например: .exe; .bat; .url; .msi.

7. Затем нажмите OK и закрыть Редактор реестраТеперь запустите свой Outlook, вложения, содержащие эти конкретные расширения, больше не блокируются Outlook. Смотрите скриншот:

Внимание: Если вы хотите снова заблокировать эти расширения, вам просто нужно удалить Level1Remove ценность, созданная вами в Редактор реестра

Разблокировать небезопасные типы вложений в Outlook с помощью Kutools for Outlook

Если вас смущает описанный выше метод, здесь я могу рассказать о простом способе с Kutools для OutlookАвтора Безопасное вложение вы можете быстро установить нужные вам безопасные расширения.

| Kutools для Outlook : . |

| Перейти к загрузке Бесплатная пробная версия 45 дней покупка PayPal / MyCommerce |

После установки Kutools для Outlook, выполните следующие действия :(Загрузите Kutools для Outlook прямо сейчас! )

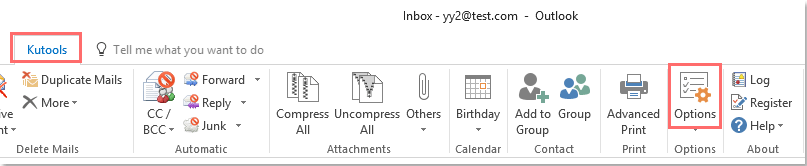

1. Откройте свой Outlook и нажмите Kutools > Параметры, см. снимок экрана:

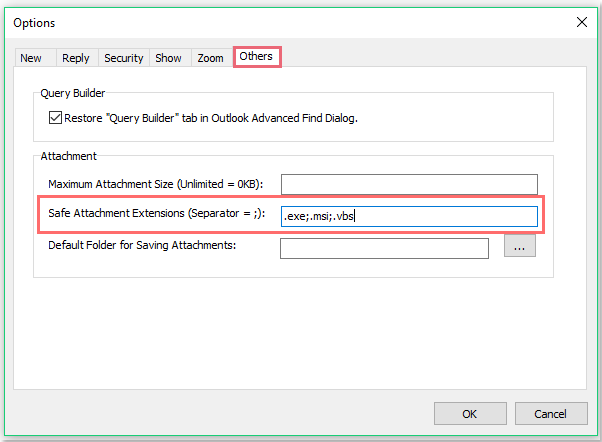

2. В Параметры диалоговое окно, нажмите Другое вкладку, а затем введите расширения вложений, которые вы хотите разблокировать, в Безопасные расширения вложений текстовое поле, например: .exe;. MSI;.vbs, см. снимок экрана:

Советы: При вводе расширений вы должны добавить точку перед расширениями и использовать точку с запятой для разделения расширений при добавлении нескольких расширений в текстовое поле.

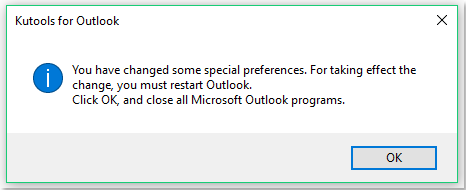

3. Затем нажмите OK , появится предупреждающее сообщение, напоминающее о вступлении в силу изменений, необходимо перезапустить Outlook, см. снимок экрана:

4. Затем нажмите OKи перезапустите Outlook, чтобы настройки вступили в силу.

Больше информации… Скачать сейчас…

Классификация вложений Outlook

Для классификации вложений в Outlook применяются 3 различные группы безопасности:

-

Уровень 1

– небезопасные вложения -

Уровень 2

– файлы-вложений среднего уровня риска, которые напрямую из Outlook открыть нельзя (для открытия вложения нужно предварительно сохранить его на диск) -

Уровень 3

– прочие вложения, которые можно открыть непосредственно в Outlook

К Уровню 1 относятся следующие типы файлов, открытие которых в Outlook блокируется:

*.ade, *.adp, *.app, *.asp, *.bas, *.bat, *.cer, *.chm, *.cmd, *.cnt, *.com, *.cpl, *.crt, *.csh, *.der, *.exe, *.fxp, *.gadget, *.hlp, *.hpj, *.hta, *.inf, *.ins, *.isp, *.its, *.js, *.jse, *.ksh, *.lnk, *.mad, *.maf, *.mag, *.mam, *.maq, *.mar, *.mas, *.mat, *.mau, *.mav, *.maw, *.mda, *.mdb, *.mde, *.mdt, *.mdw, *.mdz, *.msc, *.msh, *.msh1, *.msh2, *.mshxml, *.msh1xml, *.msh2xml, *.msi, *.msp, *.mst, *.ops, *.osd, *.pcd, *.pif, *.plg, *.prf, *.prg, *.pst, *.reg, *.scf, *.scr, *.sct, *.shb, *.shs, *.ps1, *.ps1xml, *.ps2, *.ps2xml, *.psc1, *.psc2, *.tmp, *.url, *.vb, *.vbe, *.vbp, *.vbs, *.vsmacros, *.vsw, *.ws, *.wsc, *.wsf, *.wsh, *.xnk

К Уровню 2 по-умолчанию не относится ни один тип файлов. Конкретные типы файлов могут попасть в эту группу только после ручной настройки администратором на сервере Microsoft Exchange Server (естественно, если в Outlook используется ящик именно на таком почтовом сервере).

Так например, в Outlook письмо со вложенным reg файлом (мы отправляли reg –файл с новыми настройками часовых зон для Windows XP) в информационной строке появляется надпись:

Outlook blocked access to the following potentially unsafe attachments: TZ_WindowsXP.reg

В русской версии Outlook ошибка выглядит так:

Outlook блокировал доступ к следующим небезопасным вложениям.

Самое интересное, что в интерфейсе Outlook в принципе отсутствует возможность открыть или просмотреть заблокированное вложение. Обычно пользователи, знакомые с таким поведением Outlook, просто просят отправителя переслать файле еще раз, переименовав его расширение во что-то более безопасное, или заархивировав его, например, в zip или rar архив.

В общем случае, такое поведение Outlook оправдано и довольно эффективно предотвращает запуск пользователями небезопасных файлов. Однако в некоторых средах такая система защиты бывает неприемлемой (например, для служб техподдержки или разработчиков ПО). Далее мы покажем, каким образом можно с помощью небольшой модификации реестра разблокировать и сохранить полученное вложение в Outlook.

Важно. Еще раз напомним, что процедура блокировки «опасных» типов файлов в Outlook – крайне важный элемент в обеспечении безопасности компьютера

При отключении этого механизма, безопасность вашего компьютера находится под угрозой. Не забывайте, что ни в коем случае не стоит открывать/запускать файлы, полученные от неизвестных отправителей, а все полученные файлы нужно просканировать с использованием свежих баз антивируса. В большинстве случаев предпочтительно получить файл более безопасным способом, например запросив его повторно у отправителя в архивированном виде. После сохранения нужного вложения, настоятельно рекомендуется вернуть измененные параметры реестре в начальное состояние.

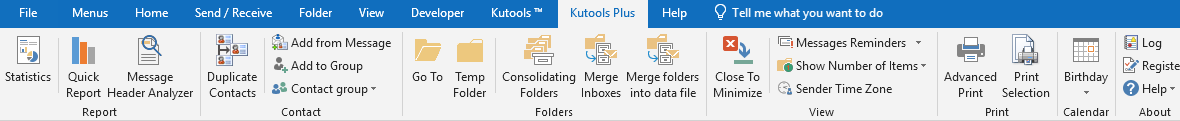

Пример 9. Налогово-тематический фишинг

Мошенники охотно следуют разным национальным и региональным налоговым расписаниям и не упускают шанс инициировать кампании по рассылке с учетом налогов для распространения вредоносных программ. Они используют разнообразную тактику социальной инженерии, чтобы обмануть несчастных жертв на загрузку вредоносных файлов, которые приходят с этими обманчивыми виртуальными письмами.

Такие приложения в основном содержат банковские трояны (кейлогеры), которые после установки крадут личную информацию, такую как имя жертвы, фамилию, логины, информацию о кредитной карте и аналогичные данные.

Вредоносная программа может скрываться в вредоносном вложении электронной почты или ссылке, вставленной в сообщение. Ниже вы можете увидеть пример сообщения электронной почты, которое предоставляет фальшивую квитанцию для заполнения налогов, что на самом деле является троянским конем.

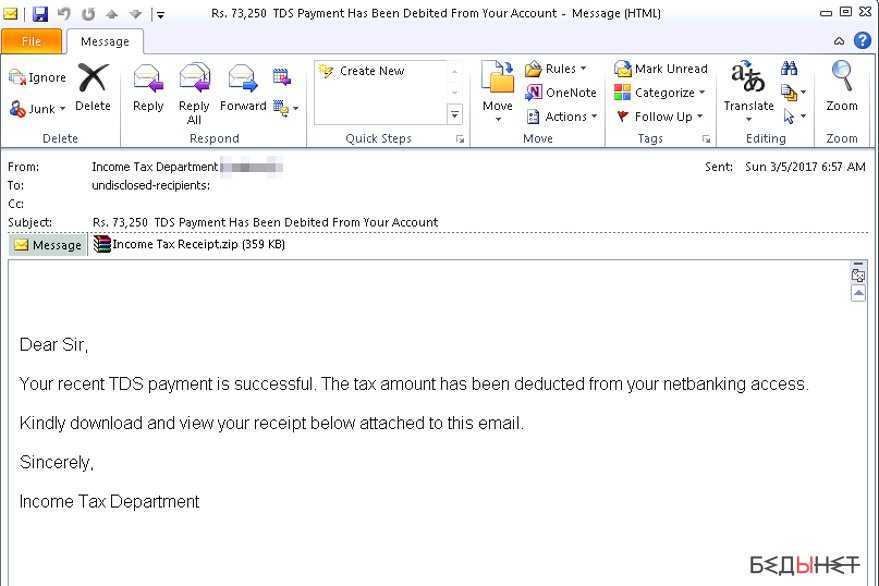

Конечно, прикрепленный документ не является повесткой в суд — это вредоносный документ, который открывается в защищенном виде и просит жертву разрешить редактирование. Следовательно, вредоносный код в документе загружает вредоносное ПО на компьютер.

В последнем примере показано, как мошенники пытаются обмануть бухгалтеров в открытии вредоносных вложений. Похоже, что письмо приходит от кого-то, кто обращается за помощью к CPA и, конечно же, содержит вложение или два. Это просто типичные вредоносные Word документы, которые активируют скрипт и загружают вредоносное ПО с удаленного сервера, как только жертва их открывает.