Функции Azure не работают должным образом на границе

на границе есть известные проблемы , связанные с зонами безопасности, которые влияют на имя входа Azure в центре администрирования Windows. Если у вас возникли проблемы с использованием функций Azure при использовании ребра, попробуйте добавить https://login.microsoftonline.com https://login.live.com и URL-адрес шлюза в качестве доверенных сайтов и дочерние сайты для параметров блокирования всплывающих окон в браузере на стороне клиента.

Для этого:

- поиск свойств Internet в Windows меню «пуск»

- Перейдите на вкладку Безопасность .

- В разделе Доверенные сайты нажмите кнопку Сайты и в открытом диалоговом окне добавьте нужные URL-адреса. Вам потребуется добавить URL-адрес шлюза, а также https://login.microsoftonline.com и https://login.live.com .

- перейдите к параметрам блокирования всплывающих окон в Microsoft Edge через edge://settings/content/popups?search=pop-up.

- Вам потребуется добавить URL-адрес шлюза, а также https://login.microsoftonline.com и https://login.live.com в список разрешений.

Дополнительная информация

Предположим, что управление учетной записью пользователей включено, и вы используете Windows Explorer для доступа к папке, для которой у вас нет разрешений на чтение. Кроме того, папка не отмечена атрибутами Hidden и System. В этой ситуации Windows Explorer отображает диалоговое окно, которое подсказывает вам следующее сообщение:

Примечание

В Windows Vista и Windows Server 2008 второе предложение не включает слово постоянно; он просто говорит, нажмите кнопку Продолжить, чтобы получить доступ к этой папке.

Затем можно выбрать Продолжить или Отменить. (Продолжение выбирается по умолчанию.) Если вы выберите Продолжить, UAC пытается получить административные права от вашего имени. В зависимости от параметров безопасности UAC, которые контролируют поведение запроса на высоту UAC, а также от того, являетесь ли вы членом группы администраторов, вам может быть предложено получить согласие или получить учетные данные. Или вы не можете быть вызваны на всех. Если UAC может получить административные права, фоновый процесс изменит разрешения на папку, а также на всех ее подмостках и файлах, чтобы предоставить доступ к учетной записи пользователя к ним. В Windows Vista и Windows Server 2008 фоновый процесс предоставляет учетную запись пользователя Read and Execute permissions. В более поздних версиях Windows этот процесс предоставляет учетную запись пользователя Полный контроль.

Такое поведение является особенностью данного продукта. Но так как типичный шаблон с высотой UAC состоит в том, чтобы запустить экземпляр повышенной программы с административными правами, пользователи могут ожидать, что, выбрав Продолжить, который будет генерировать повышенный экземпляр Windows Explorer, а не вносить постоянные изменения в разрешения файловой системы. Однако это ожидание невозможно, так как Windows Explorer не поддерживает работу нескольких экземпляров процессов в различных контекстах безопасности в интерактивном сеансе пользователя.

Если UAC отключен, высота UAC не возможна. Все программы, которые управляются членами группы администраторов, включая Windows Explorer, всегда имеют административные права. Поэтому администраторам не нужно использовать высоту для доступа к ресурсам, которые требуют административных прав. Например, если папка предоставляет доступ только к группе администраторов и учетной записи System, администратор может просматривать ее напрямую без запроса на изменение разрешений папки. Если у пользователя нет разрешений на чтение, Windows Explorer отображает диалоговое окно, описанное ранее. Однако, если UAC отключен, Windows не могут запрашивать административные учетные данные для пользователя с помощью запроса на высоту UAC. Поэтому Windows не будет запускать фоновый процесс с административными разрешениями на изменение разрешений файловой системы.

Однако если пользователь выбирает Продолжить и текущий дескриптор безопасности папки предоставляет пользователю разрешение на чтение и изменение разрешений объекта, Windows запустит фоновый процесс в текущем контексте безопасности пользователя и изменит разрешения папки, чтобы предоставить пользователю более большой доступ, как описано выше. У пользователя может быть разрешение на чтение и изменение разрешений объекта из права собственности на объект или из списка управления доступом объекта (ACL).

Как включить административные общие ресурсы в ОС Windows 10, 8 или 7 (C$, D$, $admin и другие)

В некоторых случаях необходимо включить административные общие ресурсы на локальных жёстких дисках, обычно для административных целей. Административные общие ресурсы — это сетевые папки, которые создаются по умолчанию (также называются Admin shares или Administrative shares) для всех дисков (C$, D$ и т.д.) на компьютере Windows, которые по умолчанию скрыты и недоступны из сети.

Windows Vista и более новые версии Windows (Windows 7, 8 и 10) не позволяют локальным учётным записям получать доступ к административным общим ресурсам через сеть. В результате этого вы получаете сообщение об «отказе в доступе» всякий раз, когда вы пытаетесь подключиться с компьютера в сети к дефолтным административным ресурсам (например, к C$) на другой рабочей станции вашей локальной сети, или вы получаете следующее сообщение об ошибке: «Вход не выполнен: Windows не может войти в систему. Убедитесь, что ваше имя пользователя и пароль верны».

В этом руководстве вы найдёте инструкции о том, как успешно включить стандартные административные общие ресурсы локальных дисков на компьютере под управлением Windows 10, 8.1, 8 или 7.

Удается подключиться к некоторым серверам, но к другим нет

-

войдите на компьютер шлюза локально и попробуйте в PowerShell, заменив <machine name> именем компьютера, которым вы пытаетесь управлять, в Windows центре администрирования.

-

Если в вашей среде вместо домена используется рабочая группа, см. .

-

Использование локальных учетных записей администратора. При использовании учетной записи локального пользователя, которая не является встроенной учетной записью администратора, необходимо включить политику на целевом компьютере, выполнив следующую команду в PowerShell или в командной строке от имени администратора на целевом компьютере:

Как устранить проблему с доступом к сетевой папке в Windows 10

Перед тем, как переходить к решению проблем с доступом к сетевой папке в Windows 10 рекомендуется убедиться в том, что локальная сеть была настроена корректно и полностью функционирует. Только после этого можно переходить к нашим рекомендациям.

Вариант 1: Проверка корректности настроек сервера

Отчасти это можно отнести к подготовительному этапу. Убедитесь, что на выбранном компьютере активированы все основные настройки из системного раздела «Сервер».

- Откройте «Панель управления». Это можно сделать через поисковую строку по системе, которая открывается при клике по иконке лупы или использования сочетания клавиш Win+S. Введите в поисковую строку наименование искомого объекта и нажмите Enter для перехода к результатам.

По умолчанию интерфейс «Панели управления» будет разделен по категориям. Для удобства желательно включить напротив строки «Просмотр» значение «Крупные значки» или «Мелкие значки».

Среди представленных элементов «Панели управления» перейдите к разделу «Администрирование».

В «Проводнике» откроется отдельная папка со всеми элементами «Администрирования». Здесь откройте компонент «Службы».

Из списка параметров раскройте полное описание параметра «Сервер». Для этого кликните по нему правой кнопкой мыши и выберите из контекстного меню пункт «Свойства».

У строки «Тип запуска» поставьте значение «Автоматически». Ниже воспользуйтесь кнопкой «Запустить» и нажмите «Применить».

Если этот метод не поможет открыть доступ к сетевым директориям, то переходите к более продвинутым способам коррекции проблемы.

Вариант 2: Предоставить доступ

Не все папки имеют открытый характер для других устройств в рамках локальной сети. Для некоторых, особенно расположенных на системном томе, может потребоваться открытие доступом администратором. К счастью, можно очень быстро предоставить доступ к другой учетной записи. Правда, все манипуляции придется производить только через учетную запись администратора. В противном случае, вам не дадут ничего поменять в свойствах папки.

- Кликните правой кнопкой мыши по папке, у которой у вас проблемы с доступом. Из контекстного меню выберите пункт «Предоставить доступ к».

Запустится диалоговое окно «Доступ к сети». В строке ниже можно либо выбрать какого-то конкретного пользователя, которому вы собираетесь предоставить доступ или разрешить его все, выбрав соответствующий пункт из контекстного меню.

В колонке «Уровень разрешений» есть возможность указать доступные полномочия: чтение или чтение и запись. Здесь же можно удалить пользователя, если вы передумали давать ему доступ к папке.

Завершив настройки нажмите по кнопке «Поделиться». Потребуется подтверждение прав администратора.

В конце вы получите уведомление о том, что выбранная папка полностью открыта для общего доступа. Нажмите «Готово» для завершения настроек.

Подобные действия нужно сделать со всеми папки, доступ к которым другим участникам по каким-то причинам ограничен. Проблема в том, что если подобная проблема встречается на другом компьютере, то вам придется решать ее аналогичным способом и там, что приведет к дополнительным затратам по времени.

Вариант 3: «Служба компонентов»

Эта утилита может потребоваться для редактирования некоторых параметров доступа к приложениям и папкам в рамках локальной сети. Однако ее название гораздо более обширное.

Настройка доступа с помощью утилиты «Служба компонентов» происходит по следующей инструкции:

- Запустите поисковую строку по системе, кликнув по иконке лупы или воспользовавшись сочетанием клавиш Win+S. В открывшуюся строку впишите название искомого объекта.

- Откроется окошко «Службы компонентов». В левой части интерфейса раскройте раздел «Службы компонентов». Там откройте директорию «Компьютеры».

В центральной части интерфейса кликните правой кнопкой мыши по иконке «Мой компьютер». В контекстном меню выберите пункт «Свойств».

В окошке «Свойств» раскройте вкладку «Свойства по умолчанию».

Для «Уровень проверки подлинности по умолчанию» задать значение «По умолчанию» и для «Уровень олицетворения по умолчанию» указать «Олицетворение».

Завершив настройки нажмите кнопку «Применить».

После выполнения указанной операции выполните перезапуск операционной системы, чтобы настройки применились окончательно.

Исправить проблему с доступом к сетевым папкам в операционной системе Windows 10 достаточно просто. Чаще всего достаточно только правильно настроить локальную сеть, а потом, если возникнут проблемы с доступом, открыть его для папок, где требуется наличие прав администратора.

Что делать, если общая папка недоступна в Windows 10?

- Проверьте наличие настроек общего доступа к папкам на вашем компьютере .

- Включить обнаружение сети

- Проверьте учетные данные вашего компьютера

- Включить все сетевые службы

- Запустите средство устранения неполадок с общей папкой

1. Проверьте наличие настроек общего доступа к папкам на вашем ПК

Если вы не можете получить доступ к общей папке в Windows 10, первое, что нужно сделать, – это проверить вашу систему, чтобы убедиться, что настройки общего доступа к файлам доступны. Обычно эта настройка встроена в Windows; таким образом, это обычно присутствует.

Чтобы выполнить эту проверку, следуйте инструкциям ниже:

- Откройте меню «Пуск» и нажмите Настройки .

- Выберите Сеть и Интернет .

- В разделе Сеть и Интернет выберите Центр управления сетями и общим доступом .

- Теперь нажмите Изменить настройки адаптера .

- Найдите свое сетевое подключение, нажмите на него правой кнопкой мыши и выберите Свойства .

- Перейдите в область Это соединение использует следующие элементы , а затем найдите Общий доступ к файлам и принтерам для сетей Microsoft .

- Если опция доступна, просто установите флажок рядом с ней; в противном случае продолжайте.

- Нажмите Установить.

- После этого нажмите ОК .

- Выйдите из окна и перезагрузите компьютер.

Если проблема не устранена, вы можете попробовать следующее исправление.

2. Включить обнаружение сети

В случае, если у вас Windows 10 не удается получить доступ к общей папке , рекомендуется проверить, обнаруживается ли сеть вашего компьютера другими компьютерами. Чтобы настроить обнаружение сети в Windows 10, выполните следующие простые действия:

- Откройте Настройки приложения .

- Выберите Сеть и Интернет .

- На левой панели выберите Wi-Fi или Ethernet (в зависимости от типа подключения).

- В меню Связанные настройки нажмите Изменить дополнительные параметры общего доступа .

- В разделе Дополнительные параметры проверьте, включен ли параметр Сделать этот компьютер доступным для обнаружения (Вкл.). Если он не включен (Выкл.), Просто включите его, переключив кнопку на Вкл.

- Затем нажмите Сохранить изменения .

Если проблема не устраняется после обнаружения вашего ПК, очевидно, есть еще один фактор в игре. Таким образом, вы можете попробовать следующее решение.

3. Проверьте учетные данные вашего ПК

Если вы не можете получить доступ к общей папке на вашем компьютере, возможно, у вас есть проблемы с учетными данными. Однако это можно исправить, выполнив следующие действия:

- Откройте меню «Пуск» и найдите панель управления .

- Выберите Панель управления .

- Перейдите на страницу Аккаунты пользователей и нажмите на нее.

- В разделе Аккаунты пользователей найдите и выберите Диспетчер учетных данных .

- Найдите и нажмите Учетные данные Windows .

- Выберите Добавить учетные данные Windows .

- Добавьте другие важные данные, такие как имя пользователя администратора, пароль и IP-адрес хост-компьютера.

- Сохраните изменения, нажав ОК .

Если проблема не устраняется после запуска, попробуйте следующее решение.

4.Включить все сетевые сервисы

Если вы не можете получить доступ к общей папке на вашем ПК, убедитесь, что вы включили все соответствующие сетевые службы на вашем ПК. Ниже приведен список соответствующих служб, которые должны быть включены и запущены автоматически, чтобы общий доступ к файлам работал:

- IPv6

- Обнаружение SSDP

- Публикация

- Поставщик обнаружения функций

- DNS-клиент

- Группа одноранговых сетей

- Хост

- Результат обнаружения функции

- Хост устройства UPnP

- Поставщик домашней группы

- Слушатель домашней группы.

Если проблема не устранена, вы можете попробовать следующее решение.

5. Запустите средство устранения неполадок с общей папкой

В Windows 10 имеется специальное средство устранения неполадок, специально разработанное для устранения таких ошибок, как эта. Если вы по-прежнему не можете получить доступ к общим папкам, может помочь запуск средства устранения неполадок. Вы можете сделать это, выполнив следующие действия:

- Перейдите в Настройки . Найдите и нажмите Обновление и безопасность .

- Выберите Устранение неполадок> Общие папки .

- Следуйте инструкциям на экране, чтобы завершить процесс.

- Выйдите из программы и перезагрузите компьютер.

Итак, вот несколько решений, которые могут помочь вам исправить Windows 10, не имеющую доступа к общей папке. Не стесняйтесь сообщить нам в разделе комментариев, если эти решения помогли вам решить проблему.

Вы не можете получить гостевой доступ к общей папке без проверки подлинности

Начиная с версии Windows 10 1709 (Fall Creators Update) Enterprise и Education пользователи стали жаловаться, что при попытке открыть сетевую папку на соседнем компьютере стала появляться ошибка:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети.

An error occurred while reconnecting Y: to \nas1share Microsoft Windows Network: You can’t access this shared folder because your organization’s security policies block unauthenticated guest access. These policies help protect your PC from unsafe or malicious devices on the network.

При это на других компьютерах со старыми версиями Windows 8.1/7 или на Windows 10 с билдом до 1709, эти же сетевые каталоги открываются нормально. Эта проблем связана с тем, что в современных версиях Windows 10 (начиная с 1709) по умолчанию запрещен сетевой доступ к сетевым папкам под гостевой учетной записью по протоколу SMBv2 (и ниже). Гостевой (анонимный) доступ подразумевают доступ к сетевой папке без аутентификации. При доступе под гостевым аккаунтом по протоколу SMBv1/v2 не применяются такие методы защиты трафика, как SMB подписывание и шифрование, что делает вашу сессию уязвимой против MiTM (man-in-the-middle) атак.

При попытке открыть сетевую папку под гостем по протоколу SMB2, в журнале клиента SMB (Microsoft-Windows-SMBClient) фиксируется ошибка:

Source: Microsoft-Windows-SMBClient Event ID: 31017 Rejected an insecure guest logon.

В большинстве случае с этой проблемой можно столкнуться при использовании старых версий NAS (обычно для простоты настройки на них включают гостевой доступ) или при доступе к сетевым папкам на старых версиях Windows 7/2008 R2 или Windows XP /2003 с настроенным анонимным (гостевым) доступом (см. таблицу поддерживаемых версий SMB в разных версиях Windows).

В этом случае Microsoft рекомендует изменить настройки на удаленном компьютере или NAS устройстве, который раздает сетевые папки. Желательно переключить сетевой ресурс в режим SMBv3. А если поддерживается только протокол SMBv2, настроить доступ с аутентификацией. Это самый правильный и безопасный способ исправить проблему.

В зависимости от устройства, на котором хранятся сетевые папки, вы должны отключить на них гостевой доступ.

- NAS устройство – отключите гостевой доступ в настройках вашего NAS устройства (зависит от модели);

- Samba сервер на Linux — если вы раздаете SMB каталог с Linux, в конфигурационном файле smb.conf в секции нужно добавить строку:А в секции с описанием сетевой папки запретить анонимный доступ:

- В Windows вы можете включить общий доступ к сетевым папкам и принтерам с парольной защитой в разделе Control PanelAll Control Panel ItemsNetwork and Sharing CenterAdvanced sharing settings. Для All Networks (Все сети) в секции “Общий доступ с парольной защитой” (Password Protected Sharing) имените значение на “Включить общий доступ с парольной защитой” (Turn on password protected sharing). В этом случае анонимный (гостевой) доступ к папкам будет отключен и вам придется создать локальных пользователей, предоставить им доступ к сетевым папкам и принтерам и использовать эти аккаунты для подключения к общим папкам на этом компьютере.

Есть другой способ – изменить настройки вашего SMB клиента и разрешить доступ с него на сетевые папки под гостевой учетной записью.

Этот способ нужно использовать только как временный (!!!), т.к. доступ к папкам без проверки подлинности существенно снижает уровень безопасности ваших данных.

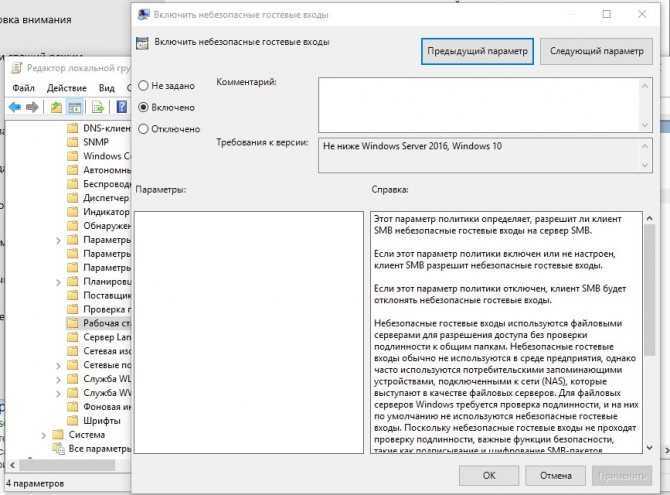

Чтобы разрешить гостевой доступ с вашего компьютера, откройте редактор групповых политик (gpedit.msc) и перейдите в раздел: Конфигурация компьютера -> Административные шаблоны -> Сеть -> Рабочая станция Lanman (Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation). Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы).

В Windows 10 Home, в которой нет редактора локальной GPO, вы можете внести аналогичное изменение через редактор реестра вручную:

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Или такой командой:

Исправляем ошибку

В том случае, если на вашем компьютере установлена Windows 7 или Windows 10, а вы пытаетесь зайти на общую папку, которая создана на компьютере, работающим под старыми версиями ОС, такими как Windows Server 2003, Windows XP и Windows Vista, то проблема может быть в неправильных настройках LAN Manager, если это ваш случай, то ознакомьтесь со статьей: https://pc.ru/articles/s-kompyutera-s-windows-net-dostupa-k-setevym-resursam-kompyuterov-s-drugimi-versiyami-os

Данная ошибка связана с тем, что хоть директория и помечена для общего доступа, правила безопасности (они же права доступа) не позволяют пользователю им воспользоваться. Давайте исправим это.

Далее в данной статье пойдет речь про расшаренные папки в семействе операционных систем Windows — о том, как настроить права доступа из под Linux, можно прочитать в нашем материале по Samba.

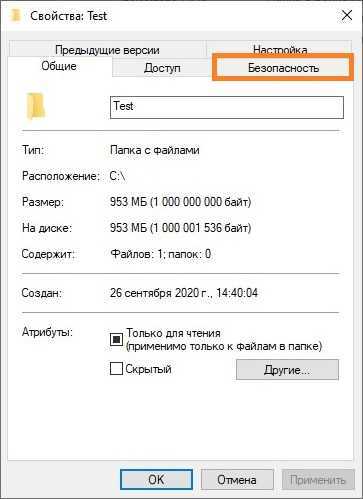

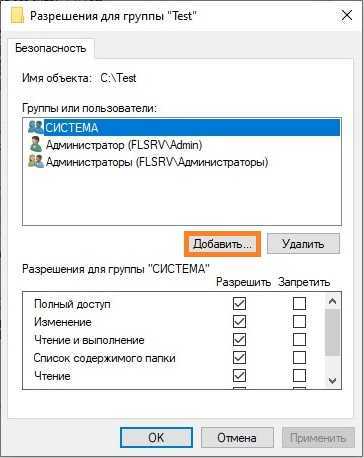

Заходим в свойства расшариваемой директории (или диска) — для этого, нажимаем на нем правой кнопкой мыши и выбираем пункт «Свойства». В открывшемся окошке переходим на вкладку «Безопасность».

На данной вкладке и происходит настройка прав доступа к данному ресурсу. Для внесения изменений прав доступа, нужно нажать кнопку «Изменить»

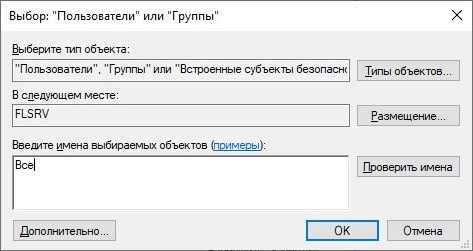

Теперь остается только добавить необходимые права пользователю, или группе пользователей. Нажимаем на кнопку «Добавить».

В открывшемся окне нужно вписать имя пользователя или группы, которым следует разрешить доступ к ресурсу. Оптимальным вариантом для домашней сети будет ввести имя группы «Все» — таким образом, можно разрешить доступ к расшаренной папке любому пользователю с любого компьютера в вашей локальной сети. Для корпоративных же сетей куда актуальнее может оказаться ввод имени конкретного пользователя или группы.

Для проверки корректности ввода, можно воспользоваться кнопкой «Проверить имена», а так же поиском, который откроется по нажатию на кнопку «Дополнительно».

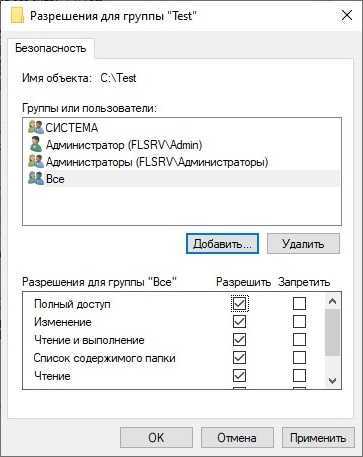

После ввода имени нужного пользователя или группы, следует нажать на кнопку «ОК», после чего выставить необходимые права доступа.

Наиболее часто используются права на «только чтение» — в том случае, когда нужно разрешить только просмотр информации в расшаренной папке — для этого оставить права доступа по умолчанию (среди них должны быть «Чтение и выполнение»). Если же нужно разрешить еще и изменять содержимое папки (создавать и удалять файлы), то тогда нужно выставить «Полный доступ».

После проведения подобной настройки следует проверить, пропала ли проблема с доступом к сетевому ресурсу или нет.

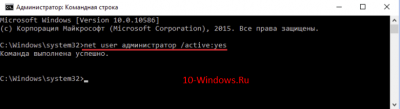

Получение прав администратора в Windows 10 через командную строку

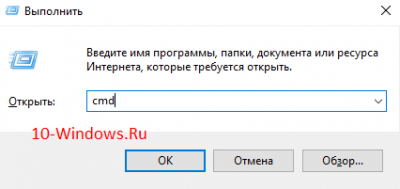

Это один из самых простых и быстрых способов для получения учётной записи администратора. Нам потребуется ввести комбинацию клавиш «Win+R» и в поле «Выполнить» вводим комбинацию «cmd«.

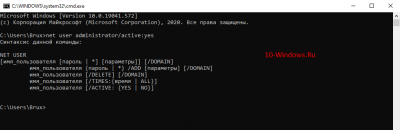

Должна открыться командная строка, в которой необходимо ввести следующее:

После данной команды мы нажимаем клавишу «Enter».

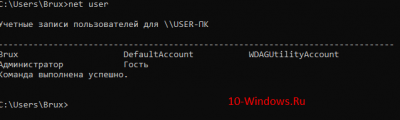

Если высветилось сообщение, что имя не найдено, то необходимо ввести команду:

После этого выйдет полный список всех пользователей.

Необходимо отыскать имя администратора, который скрыт.

После чего необходимо повторить введение первой команды, только вводим не «administrator», а другое, правильное значение. Такая запись будет создана без пароля, но лучшим решением будет его создать и установить. Для этого вводим команду «net user администратор», где «администратор»- это наименование учётной записи.

Ошибка 0x80070035 — Не найден сетевой путь в Windows 10

Пользователи ПК могут соединить компьютер с операционной системой Windows с другим. Это позволяет совместно использовать ту же сеть, чтобы получить доступ к папкам, файлам, а также другим необходимым вещам по локальной сети или удаленному доступу. К сожалению, некоторые пользователи встречаются «с кодом ошибки: 0x80070035 не найден сетевой путь» при попытке соединиться как гость.

Это очень запутанная ошибка. Обычно это происходит, когда сеть функционирует так, как она настроена, но пользователь вводит неправильное имя пути. Каждый путь должен иметь допустимый общий ресурс на удаленном устройстве и иметь разрешение на доступ к тому же ресурсу.

Тем не менее разберем по порядку шаги для устранение, когда windows 10/7 не может получить доступ и выдает код ошибки 0x80070035, не найден сетевой путь.

Шаг 1. Проверьте настройки общего доступа

Прежде всего необходимо убедиться, что ваше устройство правильно используется в сети. Чтобы сделать это, выполните следующие шаги:

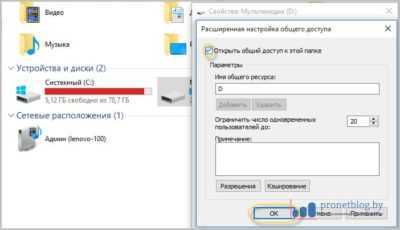

Нажмите правой кнопкой мыши на локальном диске к которому вы хотите получить доступ и выберите «Свойства«.

- Перейдите на вкладку «Доступ«.

- Нажмите «Расширенная настройка«.

- Поставьте галочку «Открыть общий доступ к этой папке«.

- Убедитесь, что выбрали правильное имя диска.

Проверьте решена ли проблема, если windows 10 не может получить доступ и выдает ошибку «0x80070035 не найден сетевой путь», то двигаемся дальше.

Шаг 2. Совместное использование IP-адреса компьютера

Попробуем обойти ошибку с помощью входа через ip адрес к ресурсу.

Введите в поиске, около кнопки пуск, cmd или командная строка и запустите от имени администратора.

- Введите в командную строку команду ipconfig /all.

- Узнайте ip адрес компа найдя строку IPv4-адрес 192.168.1.5

Нажмите теперь сочетание кнопок Win+R и введите //192.168.1.5/F, где F доступ к открытому ресурсу.

Если сетевой путь не найден, и вам выдает ошибку «Вы не можете получить доступ к этой папке…», то шаг 3 поможет вам.

Шаг 3. Включить гостевые входы

Если у вас в Шаге 2 выдало ошибку «Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют гостевой доступ без проверки подлинности. Эти политики помогают защитить ваш компьютер от небезопасных или вредоносных устройств в сети», то следуйте ниже, чтобы исправить.

Нажмите Win + R и введите gpedit.msc, чтобы открыть групповые политики. Далее перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Сеть» > «Рабочая станция Lanmann». Далее, с правой стороны нажмите два раза кликом мыши по графе «Включить небезопасные гостевые входы«, чтобы открыть параметры. В новом окне поставьте «Включено«.

Шаг 4. Проверка диспетчера устройств

Нажмите Win+R и введите devmgmt.msc для входа в диспетчер устройств.

- Нажмите вкладку «Вид» и поставьте галочку «Показать скрытые устройства«.

- Далее найдите сетевые адаптеры и раздвиньте список.

- Может быть конфликт со старыми драйверами сетевых адаптеров, которые не удалились с системы. Удалите все ненужные сетевые адаптеры и перезагрузите компьютер, и система установит драйвера на нужные. Более подробно, как удалить старые и скрытые драйвера, если нет кнопки «показать скрытые устройства«.

Шаг 5. Добавить протокол IPv4 через TCP/IP

Нажмите Win+R и введите ncpa.cpl для входа в сетевые подключения.

Нажмите на свое соединение и нажмите правой кнопкой мыши, и выберите «Свойства«.

- На вкладке «Сеть» найдите IP версии 4 (TCP/Ip4) и выделите его мышкой.

- Нажмите кнопку «Установить«.

- Выберите «Протокол«.

- Нажмите «Добавить«.

- Выберите сетевой «Надежный многоадресный протокол (RMP)».

Шаг 6. Изменение параметров сетевой безопасности

Наконец, вы можете изменить параметр сетевой безопасности, чтобы исправить ошибку «0x80070035 сетевой путь не найден» в Windows 10. Эти шаги заключаются в следующем:

Нажмите Win+R и введите secpol.msc для входа в локальную политику.

- Перейдите по пути «Локальные политики» > «Параметры безопасности«.

- Найдите справа в поле «Сетевая безопасность: уровень проверки подлинности LAN Manager» и нажмите на него два раза для открытия.

- В новом окне выберите проверку «Оправлять LM и NTLM — использовать сеансовую безопасность«.

Проверьте исправлена ли проблема, когда windows 10/7 не может получить доступ и выдает ошибку «0x80070035 не найден сетевой путь».

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

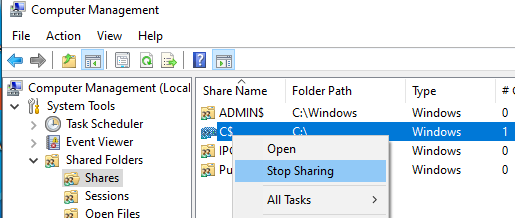

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

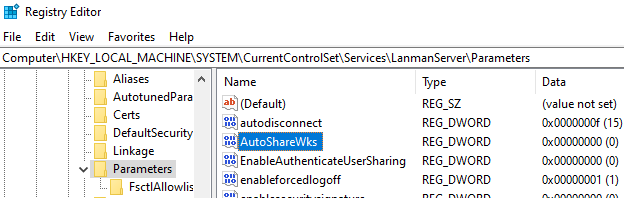

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением .

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

![]()

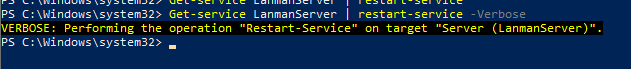

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Настройте единый вход

Единый вход при развертывании в качестве службы в Windows Server

После установки Windows Admin Center в Windows 10 все готово к использованию единого входа. Однако если вы собираетесь использовать Windows Admin Center в Windows Server, то перед использованием единого входа необходимо настроить в среде некоторую форму делегирования Kerberos. Делегирование настраивает компьютер шлюза как доверенный для делегирования к целевому узлу.

Используйте следующий пример PowerShell, чтобы настроить ограниченное делегирование на основе ресурсов в вашей среде. В этом примере показано, как настроить Windows Server для принятия делегирования из шлюза Windows Admin Center в домене contoso.com.

Чтобы удалить эту связь, выполните следующий командлет:

Способ 2: Команда для PowerShell

Если вы не боитесь взаимодействовать с оболочкой PowerShell, активировать SMBv1 можно через нее, вставив всего одну команду.

- Щелкните правой кнопкой мыши по меню «Пуск»и выберите «Windows PowerShell (администратор)».

![]()

Ожидайте завершения процедуры включения компонента, что займет несколько минут.

![]()

После вам понадобится отправить компьютер на перезапуск, чтобы окончить операцию. Вы можете сделать это потом, выбрав сейчас отрицательный вариант ответа.

![]()

Далее в PowerShell отобразится информация о том, что SMBv1 была успешно активирована и находится в рабочем состоянии.

![]()

Дополнительно отметим две другие команды для PowerShell, которые могут пригодиться при дальнейшей работе с рассматриваемым компонентом в Windows:

- Get-WindowsFeature FS-SMB1 — позволяет узнать, в каком состоянии сейчас находится SMBv1.

- Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol — отключает работу компонента.

Субъекты безопасности

Субъект безопасности — это официальное название удостоверений, которые используют SQL Server и которым можно назначать разрешения для выполнения действий. Обычно это пользователи или группы пользователей, однако субъектами безопасности могут быть и другие сущности, олицетворяющие пользователей. Создавать субъекты безопасности и управлять ими можно с помощью списков Transact-SQL или SQL Server Management Studio.

Имена входа

Имена входа — это учетные записи отдельных пользователей для входа в Компонент SQL Server Database Engine. SQL Server и База данных SQL поддерживают имена входа на основе проверки подлинности Windows и на основе проверки подлинности SQL Server . Дополнительные сведения об этих двух типах имен входа см. в разделе Choose an Authentication Mode.

Предопределенные роли сервера

В SQL Serverпредопределенные роли сервера — это набор предварительно настроенных ролей, который представляет собой удобную группу разрешений на уровне сервера. Имена входа можно добавить в роли, используя инструкцию . Дополнительные сведения см. в разделе ALTER SERVER ROLE (Transact-SQL). База данных SQL не поддерживает предопределенные роли сервера, однако включает две роли в базе данных master ( и ), которые выполняют аналогичные функции.

Определяемые пользователем роли сервера

В SQL Serverможно создавать собственные роли сервера и назначать им разрешения на уровне сервера. Имена входа можно добавить в роли сервера, используя инструкцию . Дополнительные сведения см. в разделе ALTER SERVER ROLE (Transact-SQL). База данных SQL не поддерживает определяемые пользователем роли сервера.

Пользователи базы данных

Именам входа доступ к базе данных предоставляется путем создания пользователя базы данных в базе данных и сопоставления этого пользователя базы данных с именем входа. Как правило, имя пользователя базы данных совпадает с именем входа, хотя это и необязательно. Один пользователь базы данных сопоставляется с одним именем входа. Имя входа может быть сопоставлено только с одним пользователем в базе данных, однако может сопоставляться как пользователь базы данных в нескольких базах данных.

Кроме того, можно создать пользователей базы данных без соответствующих имен входа. Они называются пользователями автономной базы данных. Microsoft рекомендуют использовать пользователей автономной базы данных, поскольку это упрощает перенос базы данных на другой сервер. Как и для имен входа, для пользователей автономной базы данных можно использовать проверку подлинности Windows или проверку подлинности SQL Server . Дополнительные сведения см. в разделе Пользователи автономной базы данных — создание переносимой базы данных.

Существует 12 типов пользователей с незначительными различиями в способах проверки подлинности и представляемых сущностях. Список пользователей см. в разделе CREATE USER (Transact-SQL).

Предопределенные роли базы данных

Предопределенные роли базы данных — это набор предварительно настроенных ролей, который представляет собой удобную группу разрешений на уровне базы данных. Пользователей базы данных и определяемые пользователем роли базы данных можно добавить в предопределенные роли базы данных с помощью инструкции . Дополнительные сведения см. в разделе ALTER ROLE (Transact-SQL).

Определяемые пользователем роли базы данных

Пользователи с разрешением могут создавать определяемые пользователем роли базы данных для представления групп пользователей с общими разрешениями. Обычно разрешения предоставляются или отклоняются для всей роли, что упрощает управление разрешениями и мониторинг. Пользователей базы данных можно добавлять в роли базы данных с помощью инструкции . Дополнительные сведения см. в разделе ALTER ROLE (Transact-SQL).

Другие субъекты

В данной статье не рассматриваются дополнительные субъекты безопасности, такие как роли приложений и имена входа и пользователи, основанные на сертификатах или асимметричных ключах.

График, отображающий связи между пользователями Windows, группами Windows, именами входа и пользователями базы данных, см. в разделе Create a Database User.

Гостевой вход без проверки подлинности

В одном обновлении, а именно от 17 октября 2021 года – «Fall Creator». Microsoft значительно усилила безопасность и теперь не работает беспарольное подключение по локальной сети к другим компьютерам, как было до этого.

Windows 10 Fall Creators Update (Осеннее обновление для дизайнеров) — продолжение развития платформы Windows, чтобы Windows стала домом для всех разработчиков. Позволяя разработчикам не только работать максимально эффективно, но также улучшение интеллектуального и взаимосвязанного взаимодействия между устройствами.

Порядок действий для отключения проверки подлинности:

- В поле «Выполнить (Win+R)» вводим «gpedit.msc»,

- Слева выбираем «Конфигурация компьютера»,

- Далее «Административные шаблоны»,

- «Сеть»,

- «Рабочая станция Lanmann»,

- Заходим в параметр «Включить небезопасные гостевые входы»,

- Выставляем его в «Включено»

- Нажимаем «ОК».

Желательно, после этого выполнить перезагрузку.