Установка сертификата закрытого ключа КриптоПро CSP

В завершении настройки подписи документов без подключения носителя ключа к компьютеру нам остаётся только установить сертификат закрытого ключа из контейнера созданного носителя.

Чтобы установить сертификат в КриптоПро необходимо проделать следующее:

Теперь у нас установлен Сертификат закрытого ключа из локального носителя. Настройка КриптоПро завершена, но вам следует помнить, что для многих программных продуктов также потребуется перепрописать новый ключ в настройках системы.После проделанных действий мы можем подписывать документы без подключения ключа, будь то Рутокен, eToken или какой-то другой физический носитель.

Вход смарт-карты для нескольких пользователей в одну учетную запись

Группа пользователей может войти в одну учетную запись (например, учетную запись администратора). Для этой учетной записи сертификаты пользователей соотносят так, чтобы они были включены для входа.

Несколько различных сертификатов можно соотносять с одной учетной записью. Чтобы это работало должным образом, сертификат не может иметь upNs.

Например, если в Certificate1 есть CN=CNName1, у Certificate2 есть CN=User1, а у Certificate3 есть CN=User2, AltSecID этих сертификатов можно сопоставлено с одной учетной записью с помощью сопоставления имен Пользователей и компьютеров Active Directory.

Требования к корневому сертификату смарт-карты для использования при входе в домен

Чтобы войти в домен на основе смарт-карт, сертификат смарт-карты должен соответствовать следующим условиям:

-

Корневой сертификат KDC на смарт-карте должен иметь пункт рассылки HTTP CRL, указанный в сертификате.

-

Сертификат регистрации смарт-карты должен иметь точку распространения HTTP CRL, указанную в сертификате.

-

Точка распространения CRL должна иметь допустимый crL опубликованный и дельта CRL, если применимо, даже если точка распространения CRL пуста.

-

Сертификат смарт-карты должен содержать один из следующих:

-

Поле субъекта, содержаще доменное имя DNS в имени. Если этого не происходит, разрешение соответствующего домена не удается, поэтому удаленные службы настольных компьютеров и вход домена с помощью смарт-карты не удается.

-

UpN, в котором доменное имя решается на фактический домен. Например, если доменное имя — Engineering.Corp.Contoso, upN username@engineering.corp.contoso.com. Если какой-либо части доменного имени не будет опущен, клиент Kerberos не сможет найти соответствующий домен.

-

Хотя точки распространения HTTP CRL по умолчанию включены в Windows Server 2008, последующие версии операционной системы Windows Server не включают точки распространения HTTP CRL. Чтобы разрешить вход смарт-карты в домен в этих версиях, сделайте следующее:

-

Включить точки распространения HTTP CRL в ЦС.

-

Перезапустите ЦС.

-

Переоценка сертификата KDC.

-

Выпуск или переоценка сертификата регистрации смарт-карты.

-

Распространение обновленного корневого сертификата на смарт-карту, которую необходимо использовать для регистрации домена.

Обходной путь — включить **** параметр Групповой политики подсказки пользователя (ключ реестра X509HintsNeeded), который позволяет пользователю предоставить подсказку в пользовательском интерфейсе учетных данных для входа в домен.

Если клиентский компьютер не присоединяется к домену или присоединяется к другому домену, клиентский компьютер может разрешить домен сервера, только глядя на отличительное имя в сертификате, а не на upN. Чтобы этот сценарий работал, сертификат требует полного субъекта, включая DC=* < DomainControllerName, > *для разрешения доменных имен.

Чтобы развернуть корневые сертификаты на смарт-карте для в настоящее время присоединимых доменов, можно использовать следующую команду:

certutil -scroots update

Дополнительные сведения об этом параметре для средства командной строки см. в

Способы добавления новой ЭЦП

Для добавления новой ЭЦП с помощью программы «КриптоПро» рекомендуется использовать способ установки через контейнер. Для этого нужно выйти из меню «Пуск» в панель управления, найти и открыть соответствующую утилиту. Во вкладке «Сервис» активировать опцию просмотра. Порядок дальнейших действий:

- кликнуть на «Обзор», нажав «Ок», подтвердить согласие после выбора из предлагаемого списка нужного контейнера;

- в новом окне нажать «Далее» и запустить функцию установки;

- согласиться с условиями, описанными в предложении системы.

Установить выбранный сертификат в последних версиях программного обеспечения можно кликом на одноименную кнопку в разделе «Общие». Место хранения загруженных ключей – папка «Личное». Альтернатива автоматическому выбору хранилища – ручной ввод адреса сертификационного файла ЭЦП.

При правильном выполнении процедуры Windows оповещает пользователя о благополучном завершении импорта. Новая электронно-цифровая подпись добавлена на жесткий диск персонального компьютера.

Альтернативный способ установки ЭЦП через меню личных сертификатов не заслуживает внимания ввиду редкого использования.

Просмотр сертификатов через криптопро

Как найти сертификат ЭЦП на компьютере через КриптоПРО (программа-дистрибутив, который используется для работы с электронными подписями)? Для этого необходимо:

- открыть меню «Пуск»;

- перейти на вкладку «Все программы», далее – «КриптоПРО»;

- кликнуть на «Сертификаты».

После этого появится диалоговое окно со списком всех установленных сертификатов на жестком диске. Там же можно посмотреть информацию по каждому из них, удалить из системы, скопировать весь контейнер (связка открытого ключа и сертификата удостоверяющего центра – это позволит пользоваться ЭЦП на другом компьютере).

Опять же, для доступа к данному меню необходимо, чтобы у пользователя имелись права администратора (или предоставлена возможность пользоваться программой от администратора ПК). В противном случае – программа выдаст сообщение о невозможности получить доступ к списку установленных в системе сертификатов.

Можно редактировать список сертификатов и непосредственно из программы КриптоПРО (запустить можно из «Панели управления»). Там доступен более широкий функционал для работы с ЭЦП, а также сертификатами удостоверяющих центров.

Общие сведения

Windows 7 расширенных обновлений безопасности (ESU) включают обновления безопасности для критически важных и важных проблем, определенных Центром реагирования на безопасность Майкрософт (MSRC) не более трех лет после 14 января 2020 г. После 14 января 2020 г., если компьютер работает Windows 7, и вы еще не приобрели расширенные обновления безопасности, компьютер больше не будет получать обновления безопасности.

Примечание

Не будет предложения ESU или расширения поддержки для Office 2010.

ESU доступен для Windows 7 Профессиональная и Windows 7 Корпоративная.

С 1 апреля 2019 г. ESU доступен в Центре обслуживания корпоративного лицензирования (VLSC), а с понедельника 2 декабря 2019 г. — у поставщиков облачных решений (CSPs).

Процесс покупки и установки ESU в 2-м году идентичен процессу 1-го года. Дополнительные сведения см. в второй год расширенных обновлений безопасности для Windows 7 и Windows Server 2008.

Чтобы получить Windows 7 ESU для Windows 7 встроенных продуктов, необходимо иметь контракт на обслуживание партнеров экосистемы (EPSO). Вы не можете приобрести встроенный ESU с помощью лицензирования тома. Расширенные даты окончания поддержки для Windows 7 Embedded различаются по выпуску. Дополнительные сведения перейдите на следующие веб-сайты:

- Windows 7 для встроенной системы (FES)

- Windows Встроенный стандарт 7 (WES)

- Windows Встроенный POS Ready 7

Прямые запросы для ESU для Windows 2008 R2 для встроенных систем и SQL Server 2008 R2 для встроенных систем к первоначальному производителю (OEM) устройства.

Поддержка сертификатов для совместимости

Несмотря на то, что Windows версии Windows Vista включают поддержку смарт-карт, типы сертификатов, которые могут содержать смарт-карты, ограничены. Ограничения:

-

Каждый сертификат должен иметь основное имя пользователя (UPN) и идентификатор объекта для регистрации смарт-карты (также известный как OID) в поле атрибутов расширенного использования ключей (EKU). Существует параметр групповой политики, позволяющий использовать сертификаты ECC для логоса и проверки подлинности, чтобы сделать EKU необязательным.

-

Каждый сертификат должен храниться в at_KEYEXCHANGE части контейнера CryptoAPI по умолчанию, а контейнеры CryptoAPI по умолчанию не поддерживаются.

В следующей таблице перечислены поддержка сертификатов в старых версиях Windows операционной системы.

| Операционная система | Поддержка сертификатов |

|---|---|

| Windows Server 2008 R2 и Windows 7 | Поддержка регистрации смарт-карт с помощью сертификатов на основе ECC. Вход в смарт-карты ECC включен через групповую политику.ECDH_P256ECDHCurve P-256 от FIPS 186-2ECDSA_P256ECDSACurve P-256 от FIPS 186-2ECDH_P384ECDHCurve P-384 из FIPS 186-2ECDH_P521ECDHCurve P-521 от FIPS 186-2ECDSA_P256ECDHCurve P-256 от FIPS 186-2ECDSA_P384ECDSACurve P-384 из FIPS 186-2ECDSA_P521ECDSACurve P-384 из FIPS 186-2 |

| Windows Server 2008 и Windows Vista | Допустимые сертификаты отображаются со всех смарт-карт и представляются пользователю.Ключи больше не ограничиваются контейнером по умолчанию, и могут быть выбраны сертификаты в разных контейнерах.Сертификаты криптографии на основе эллиптической кривой (ECC) не поддерживаются для регистрации смарт-карт |

Разрешение для Windows 7 и Windows Server 2008 R2

Чтобы устранить эту проблему, используйте средство готовности к обновлению системы. Затем установите Windows обновления или пакета службы.

-

Скачайте средство готовности к обновлению системы.

Перейдите в каталог обновлений Майкрософт и скачайте средство, соответствующее версии Windows, запущенной на компьютере. Дополнительные сведения о том, как найти установленную версию Windows, см. в этой версии Узнайте, работает ли компьютер с 32-битной или 64-битнойверсией Windows .

Примечание

Этот инструмент обновляется регулярно, рекомендуется всегда скачивать последнюю версию. Этот инструмент доступен не на всех поддерживаемых языках. Проверьте приведенную ниже ссылку, чтобы узнать, доступна ли она на вашем языке.

-

Установите и запустите средство.

-

Выберите скачивание на веб-странице Центра скачивания, а затем сделайте одно из следующих:

- Чтобы немедленно установить средство, выберите Open или Run, а затем выполните инструкции на экране.

- Чтобы установить средство позже, выберите Сохранить, а затем скачать файл установки на компьютер. Когда вы будете готовы установить средство, дважды выберите файл.

-

В диалоговом окне Windows обновления автономных установщиков выберите Да.

-

-

При установке средства он автоматически запускается. Хотя для запуска обычно требуется менее 15 минут, на некоторых компьютерах это может занять гораздо больше времени. Даже если планка прогресса, как представляется, останавливается, сканирование по-прежнему запущено, поэтому не выберите Отмена.

-

Когда вы увидите полное завершение установки, выберите Закрыть.

-

Переустановка обновления или пакета служб, которые вы пытались установить ранее.

Чтобы вручную устранить ошибки коррупции, которые обнаруживает средство, но не может быть исправлено, см. в статью Как устранить ошибки, обнаруженные в файле

Обновление корневых сертификатов Windows 7, 10, XP

Чтобы установить файлы, нужно сначала их достать. Они распространяются соответствующими удостоверяющими центрами. Также нужные данные можно найти по запросу в поисковике Google. Сам файл имеет расширение *cer (от английского «certificate»). Когда сертификат будет на компьютере, понадобится щелкнуть по нему правой кнопкой мыши, после чего выбрать «Установить сертификат» в открывшемся списке. Дальнейшие действия:

Таким образом устанавливается основной сертификат. Однако есть еще и файл из контейнера. Инструкция такая же, однако когда появится меню с выбором хранилища, понадобится сделать следующее:

Обратите внимание! Если файл не устанавливается, а вместо этого появляется окно с ошибкой и неизвестным кодом, то, скорее всего, срок годности истек, либо файл поврежден. Рекомендуется скачать доверенность еще раз

Проверка подлинности устройств и служб Подсистемамми

Связь сетевого контроллера с узлами и устройствами МУЛЬТИПЛЕКСОРа SLB использует сертификаты для проверки подлинности. Обмен данными с узлами осуществляется по протоколу ОВСДБ, а связь с устройствами МУЛЬТИПЛЕКСОРа SLB осуществляется по протоколу WCF.

Взаимодействие узла Hyper-V с сетевым контроллером

Для связи с узлами Hyper-V через ОВСДБ сетевой контроллер должен представлять сертификат для хост-компьютеров. По умолчанию SCVMM выбирает SSL-сертификат, настроенный на сетевом контроллере, и использует его для связи подсистемамми с узлами.

Это причина, по которой SSL-сертификат должен иметь настроенное EKU проверки подлинности клиента. этот сертификат настраивается в ресурсе «серверы» (узлы Hyper-V представлены в сетевом контроллере как ресурс сервера), и его можно просмотреть, выполнив команду Windows PowerShell Get-нетворкконтроллерсервер.

Ниже приведен частичный пример ресурса «Серверная часть».

Для взаимной проверки подлинности узел Hyper-V также должен иметь сертификат для взаимодействия с сетевым контроллером.

Сертификат можно зарегистрировать из центра сертификации (ЦС). Если на хост-компьютере не найден сертификат на основе центра сертификации, то SCVMM создает самозаверяющий сертификат и подготавливает его на хост-компьютере.

Сетевой контроллер и сертификаты узла Hyper-V должны быть доверенными друг от друга. Корневой сертификат сертификата узла Hyper-V должен присутствовать в хранилище доверенных корневых центров сертификации сетевого контроллера для локального компьютера и наоборот.

При использовании самозаверяющих сертификатов SCVMM обеспечивает присутствие необходимых сертификатов в хранилище доверенных корневых центров сертификации для локального компьютера.

Если для узлов Hyper-V используются сертификаты на основе ЦС, необходимо убедиться, что корневой сертификат ЦС находится в хранилище доверенных корневых центров сертификации сетевого контроллера для локального компьютера.

Связь по Load Balancer МУЛЬТИПЛЕКСОРа с сетевым контроллером

Мультиплексор Load Balancer (МУЛЬТИПЛЕКСОР) и сетевой контроллер взаимодействуют по протоколу WCF, используя сертификаты для проверки подлинности.

По умолчанию SCVMM выбирает SSL-сертификат, настроенный на сетевом контроллере, и использует его для подсистемамми связи с устройствами мультиплексора. Этот сертификат настраивается в ресурсе Нетворкконтроллерлоадбаланцермукс, и его можно просмотреть, выполнив командлет PowerShell Get-нетворкконтроллерлоадбаланцермукс.

Пример ресурса нечасти МУЛЬТИПЛЕКСОРа (частично):

Для взаимной проверки подлинности также необходим сертификат на устройствах МУЛЬТИПЛЕКСОРа SLB. Этот сертификат автоматически настраивается SCVMM при развертывании программной подсистемы балансировки нагрузки с помощью SCVMM.

Важно!

На узлах узла и SLB крайне важно, чтобы хранилище сертификатов доверенных корневых центров сертификации не включало сертификаты, для которых «выдан» не совпадает с «выдан». В этом случае происходит сбой связи между сетевым контроллером и устройством подсистемамми

Сетевой контроллер и сертификаты МУЛЬТИПЛЕКСОРа SLB должны быть доверенными друг от друга (корневой сертификат сертификата МУЛЬТИПЛЕКСОРа SLB должен присутствовать в хранилище доверенных корневых центров сертификации компьютера сетевого контроллера и наоборот). При использовании самозаверяющих сертификатов SCVMM обеспечивает присутствие необходимых сертификатов в в хранилище доверенных корневых центров сертификации для локального компьютера.

Обновление предыдущих розничных версий Windows Server до Windows Server 2016

В следующей таблице приведен краткий список уже лицензированных (то есть не ознакомительных) операционных систем Windows, которые можно обновить до разных выпусков Windows Server 2016.

Обратите внимание на следующие общие рекомендации для поддерживаемых вариантов

- Обновления с 32-разрядных до 64-разрядных архитектур не поддерживаются. Все выпуски Windows Server 2016 являются исключительно 64-разрядными.

- Обновления с версии на одном языке до версии на другом языке не поддерживаются.

- Если сервер является контроллером домена, см. статью Обновление контроллеров домена до Windows Server 2012 R2 и Windows Server 2012 для получения важных сведений.

- Обновления с предварительных версий Windows Server 2016 не поддерживаются. Выполните чистую установку Windows Server 2016.

- Обновления, переключающиеся с установки основных серверных компонентов на режим «Сервер с рабочим столом» (или наоборот), не поддерживаются.

- Обновления предыдущей установки Windows Server на пробную версию Windows Server не поддерживаются. Для ознакомительных версий следует применять чистую установку.

Если текущая версия не указана в левом столбце, обновление до данного выпуска Windows Server 2016 не поддерживается.

При наличии в правом столбце нескольких выпусков для данной начальной версии поддерживается обновление до любого из них.

| Используемый выпуск | Доступно обновление до следующих выпусков |

|---|---|

| Windows Server 2012 Standard | Windows Server 2016 Standard или Datacenter |

| Windows Server 2012 Datacenter | Windows Server 2016 Datacenter |

| Windows Server 2012 R2 Standard | Windows Server 2016 Standard или Datacenter |

| Windows Server 2012 R2 Datacenter | Windows Server 2016 Datacenter |

| Windows Server 2012 R2 Essentials | Windows Server 2016 Essentials |

| Windows Storage Server 2012 Standard | Windows Storage Server 2016 Standard |

| Windows Storage Server 2012 Workgroup | Windows Storage Server 2016 Workgroup |

| Windows Storage Server 2012 R2 Standard | Windows Storage Server 2016 Standard |

| Windows Storage Server 2012 R2 Workgroup | Windows Storage Server 2016 Workgroup |

Никаких драйверов через Windows Update

Microsoft приняла решение отказаться от распространения драйверов устройств для операционных систем Windows 7 SP1, Windows Server 2008 и Windows Server 2008 R2 через «Центр обновления Windows» (Windows Update). Соответствующее уведомление опубликовано на портале сообщества Microsoft Tech Community.

Необходимость данного шага в Microsoft объясняют заботой о пользователях упомянутых выше ОС с истекшим сроком поддержки. С 9 мая 2021 г. установка драйверов таким способом может приводить к нежелательным для пользователя последствиям: снижению функциональности ОС или ее невозможности загрузиться.

Это связно с тем, что именно в мае Microsoft окончательно отказалась от использования алгоритма криптографического хеширования SHA-1 (Secure Hash Algorithm) во всех своих системах по причине его недостаточной безопасности в пользу SHA-2. Из-за этого разработчики больше не могут подписывать свои драйверы сертификатами безопасности (TLS/SSL), использующие алгоритм SHA-1 и вынуждены применять SHA-2, который не поддерживается службой Windows Update.

Рядовые пользователи Windows 7 больше не смогут устаналивать драйверы через Windows Update

Таким образом, чтобы обезопасить пользователей устаревших версий Windows и Windows Server от негативных последствий, Microsoft предусмотрительно заблокировала возможность установки новых, несовместимых с Windows Update драйверов.

Стоит также отметить, что корпоративные пользователи Windows 7 SP1 и Windows Server, участвующие в программе расширенных обновлений безопасности (Extended Security Updates), смогут установить новые версии драйверов, к примеру, с помощью «Службы обновления Windows Server» (Windows Server Update Service).

Сводка

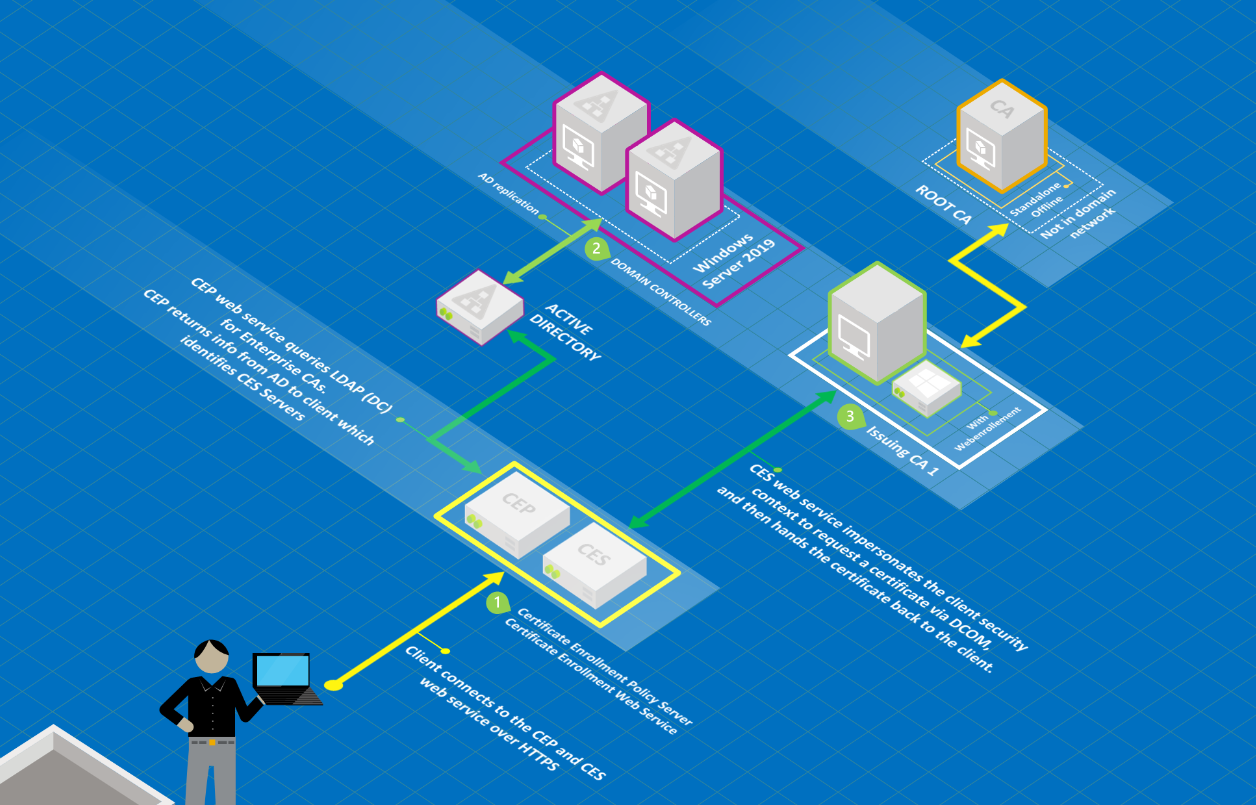

В этой статье приводятся пошаговые инструкции по реализации веб-служба политик регистрации сертификатов (CEP) и веб-служба регистрации сертификатов (CES) на настраиваемом порту, отличном от 443, для продления на основе ключа сертификата, чтобы воспользоваться функцией автоматического продления CEP и CES.

В этой статье также объясняется, как работают методы CEP и CES и предоставляются рекомендации по установке.

Примечание

Рабочий процесс, который входит в эту статью, относится к конкретному сценарию. Один и тот же рабочий процесс может не работать в другой ситуации. Однако принципы останутся прежними.

Заявление об отказе: Эта настройка создается для конкретного требования, при котором не требуется использовать порт 443 для HTTPS-соединений по умолчанию для серверов CEP и CES. Хотя такая настройка возможна, она имеет ограниченную поддержку. Службы и поддержка для пользователей помогут вам в том, чтобы при соблюдении этого руководством тщательно использовать минимальное отклонение от предоставленной конфигурации веб-сервера.

Подготовка к обновлению на месте

Перед началом обновления Windows Server рекомендуется выполнить сбор данных с устройств для диагностики и устранения неполадок. Так как эти сведения предназначены для использования только в случае сбоя обновления, необходимо убедиться в том, что вы храните информацию в расположении, доступ к которому можно получить с вашего устройства.

Сбор данных

-

Откройте командную строку, перейдите в , а затем введите systeminfo.exe.

-

Скопируйте, вставьте и сохраните полученные сведения о системе в любом расположении на устройстве.

-

Введите ipconfig /all в командной строке, а затем скопируйте и вставьте полученные сведения о конфигурации в то же расположение, что и ранее.

-

Откройте редактор реестра, перейдите к ключу , а затем скопируйте и вставьте Windows Server BuildLabEx (версия) и EditionID (выпуск) в то же расположение, что и выше.

После получения всех данных, относящихся к Windows Server, мы настоятельно рекомендуем создать резервную копию операционной системы, приложений и виртуальных машин. Кроме того, необходимо завершить работу, выполнить быструю миграцию или динамическую миграцию всех виртуальных машин, выполняющихся в данный момент на сервере. Во время обновления на месте виртуальные машины не могут работать.

Обходной путь

Корпорация Майкрософт знает об этой проблеме и работает над улучшением работы сертификата и API crypto в будущей версии Windows.

Чтобы решить эту проблему, избегайте распространения корневого сертификата ЦС с помощью GPO. Он может включать ориентацию расположения реестра (например) для доставки корневого сертификата ЦС клиенту.

При хранении корневого сертификата ЦС в другом, физическом, корневом хранилище сертификатов ЦС проблема должна быть устранена.

Примеры альтернативных методов публикации корневых сертификатов ЦС

Метод 1: Используйте средство командной строки и корневой сертификат CA, хранимый в файле rootca.cer:

Примечание

Эта команда может выполняться только локальными администраторами, и она будет влиять только на одну машину.

Метод 2: Запустите certlm.msc (консоль управления сертификатами для локальной машины) и импортировать корневой сертификат ЦС в физическом хранилище реестра.

Примечание

Консоль certlm.msc может быть запущена только местными администраторами. Кроме того, импорт коснется только одной машины.

Метод 3: Используйте параметры GPO для публикации корневого сертификата ЦС, как описано в настройках групповой политики

Чтобы опубликовать корневой сертификат ЦС, выполните следующие действия:

-

Вручную импортировать корневой сертификат на компьютере с помощью команды (см. метод 1).

-

Откройте GPMC.msc на машине, импортируемой корневым сертификатом.

-

Изменение GPO, которое вы хотите использовать для развертывания параметров реестра следующим образом:

- Изменение конфигурации компьютера > групповых > Windows Параметры > реестра >пути к корневому сертификату.

- Добавьте корневой сертификат в GPO, как по представлено на следующем скриншоте.

-

Развертывание нового GPO на машинах, где должен быть опубликован корневой сертификат.

Любой другой метод, средство или решение по управлению клиентами, которое распространяет корневые сертификаты ЦС, записав их в расположение, будет работать.

Сценарий

В этом примере инструкции основаны на среде, использующей следующую конфигурацию:

-

Лес Contoso.com, в котором есть инфраструктура открытых ключей (PKI) служб Active Directory Certificate Services (AD CS).

-

Два экземпляра CEP/CES, настроенные на одном сервере, работающем под учетной записью службы. Один экземпляр использует имя пользователя и пароль для первоначальной регистрации. Другой использует проверку подлинности на основе сертификатов для продления на основе ключей в режиме только возобновления.

-

Пользователь имеет компьютер с Рабочей группой или не присоединенным к домену, для которого он будет регистрировать сертификат компьютера, используя учетные данные пользователя и пароль.

-

Подключение пользователя к CEP и CES по протоколу HTTPS происходит через пользовательский порт, например 49999. (Этот порт выбирается из динамического диапазона портов и не используется в качестве статического порта любой другой службой.)

-

Когда время существования сертификата приближается к концу, компьютер использует обновление на основе ключей CES для продления сертификата по тому же каналу.

Экспорт сертификата клиента

Созданный сертификат клиента автоматически устанавливается на компьютере, который использовался для его создания. Если вы хотите установить созданный сертификат клиента на другой клиентский компьютер, то его необходимо экспортировать.

-

Чтобы экспортировать сертификат клиента, откройте раздел Управление сертификатами пользователей. По умолчанию создаваемые сертификаты клиента хранятся в папке Certificates — Current User\Personal\Certificates. Щелкните правой кнопкой мыши сертификат, который нужно экспортировать, выберите Все задачи, а затем — Экспорт, чтобы открыть мастер экспорта сертификатов.

-

В мастере экспорта сертификатов нажмите кнопку Далее, чтобы продолжить.

-

Выберите Да, экспортировать закрытый ключ, а затем нажмите кнопку Далее.

-

На странице Формат экспортируемого файла оставьте настройки по умолчанию. Не забудьте установить флажок Включить по возможности все сертификаты в путь сертификации. При этом также будут экспортированы данные корневого сертификата, необходимые для успешной аутентификации клиента. Без этих данных аутентификация клиента завершится ошибкой, так как у клиента не будет доверенного корневого сертификата. Затем щелкните Далее.

-

На странице Безопасность следует защитить закрытый ключ. Если вы решите использовать пароль, обязательно запишите или запомните пароль, заданный для этого сертификата. Затем щелкните Далее.

-

На странице Имя экспортируемого файла нажмите кнопку Обзор, чтобы перейти в расположение для экспорта сертификата. В поле Имя файла введите имя для файла сертификата. Затем щелкните Далее.

-

Нажмите кнопку Готово, чтобы выполнить экспорт сертификата.

Фазы жизненного цикла для продуктов в рамках политики фиксированного жизненного цикла

| Тип поддержки | Основная поддержка | Расширенная поддержка | После прекращения поддержки |

|---|---|---|---|

| Запрос на изменение дизайна и функций продукта | Доступно | Недоступно | Недоступно |

| Обновления для системы безопасности | Доступно | Доступно | Доступно в рамках программы расширенных обновлений безопасности |

| Обновления, не связанные с безопасностью | Доступно | Доступно 1 через единую поддержку | Недоступно |

| Поддержка для самостоятельного разрешения проблем 2 | Доступно | Доступно | Доступно |

| Платная поддержка | Доступно | Доступно | Доступно 3 |

1 Программа расширенной поддержки исправлений, предлагаемая в рамках единой поддержки, доступна только для определенной группы продуктов.

2Поддержка через Интернет для самостоятельного разрешения вопросов доступна в течение всего срока поддержки продукта и еще как минимум 12 месяцев после его окончания. Для помощи в устранении типичных неполадок пользователям предоставляются статьи базы знаний Майкрософт в Интернете, раздел часто задаваемых вопросов, средства устранения неполадок и другие ресурсы.

3 Для получения дополнительной информации см. вопросы по жизненному циклу — расширенные обновления безопасности. Требуется программа расширенных обновлений безопасности.

Чужая ЭЦП: законодательная ответственность

В законодательстве РФ определена статья 22, в которой описана ответственность за использование чужой ЭЦП. Не имеющие официального разрешения лица с доступом к чужому электронному ключу попадают под уголовную, административную и гражданско-правовую ответственность, оговоренную соответствующими кодексами.

В случае обнаружения нарушений уличенные лица несут уголовную ответственность электронная подпись считается скомпрометированной. Организация или руководство должны донести до всех заинтересованных лиц эту информацию. Если действия личности причинили материальные убытки, ей вменяется возместить ущерб. Принимающая электронный ключ по договору личность несет полную ответственность за его хранение.

Если вам необходима консультация о приобретении и выборе ЭЦП – обратитесь к нашим специалистам!