Как работает развертывание Split-Brain DNS

Если DNS-сервер настроен с использованием требуемых политик DNS, каждый запрос разрешения имен оценивается по политикам на DNS-сервере.

В этом примере интерфейс сервера используется в качестве критерия для различения внутренних и внешних клиентов.

Если серверный интерфейс, на котором получен запрос, соответствует любой из политик, то соответствующая область зоны используется для ответа на запрос.

Таким образом, в нашем примере запросы DNS для www.Career.contoso.com , полученные на частном IP-адресе (10.0.0.56), получают ответ DNS, который содержит внутренние IP-адреса. и запросы DNS, получаемые в общедоступном сетевом интерфейсе, получают ответ DNS, содержащий общедоступный IP-адрес в области зоны по умолчанию (это то же самое, что и обычная разрешающая способность запросов).

Особенности настройки

Мы создали конфигурацию для нашего сервера DNS. Давайте попробуем разобраться, какие три нюанса нужно учитывать.

1. Any должен быть внизу.

Наши блоки view читаются системой сверху вниз. Если сервер DNS при поиске нужной зоны натыкается на подходящий вариант, он использует его. Таким образом, если view с match-clients { «any»; }; поместить в самый верх, будет использоваться только этот блок, а другие так и не задействуются.

2. Настройка зон внутри view.

Внутри view мы можем описывать зоны по-разному. Это могут быть различные настройки или разное количество зон, например, для одного из представлений мы можем создать только одну зону, когда в остальных их может быть больше. Другими словами, view не обязаны зеркалировать друг друга.

3. Вне view не должно быть зон.

Как только мы начали применять view, вне этих блоков не должно быть ни одной зоны. Мы не можем сделать общие настройки для одних зон, а другие поместить внутрь представлений. В противном случае, bind при попытке перезапуска выдаст ошибку.

Операция

Сеть, основанная на модели клиент-сервер, где несколько отдельных клиентов запрашивают услуги и ресурсы с централизованных серверов.

Строго говоря, термин сервер относится к компьютерной программе или процессу (запущенной программе). Через метонимию это относится к устройству, используемому (или предназначенному для) запуску одной или нескольких серверных программ. В сети такое устройство называется хостом . Помимо server , часто используются слова serve и service (как глагол и как существительное соответственно), хотя servicer и servant — нет. Слово « служба» (существительное) может относиться к любой абстрактной форме функциональности, например к веб-службе . В качестве альтернативы, это может относиться к компьютерной программе, которая превращает компьютер в сервер, например, к службе Windows . Первоначально используемый как «серверы обслуживают пользователей» (и «пользователи используют серверы») в смысле «подчиняться», сегодня часто говорят, что «серверы обслуживают данные» в том же смысле, что и «отдавать». Например, веб-серверы «обслуживают веб-страницы для пользователей» или «обслуживают их запросы».

Сервер является частью модели клиент-сервер ; в этой модели сервер обслуживает данные для клиентов . Характер связи между клиентом и сервером — это запрос и ответ . Это контрастирует с одноранговой моделью, в которой отношения являются взаимными по требованию. В принципе, любой компьютеризированный процесс, который может быть использован или вызван другим процессом (особенно удаленно, в частности, для совместного использования ресурса), является сервером, а вызывающий процесс или процессы — клиентом. Таким образом, любой компьютер общего назначения, подключенный к сети, может размещать серверы. Например, если файлы на устройстве используются каким-либо процессом совместно, этот процесс является файловым сервером . Точно так же программное обеспечение веб-сервера может работать на любом подходящем компьютере, и поэтому на портативном или персональном компьютере может быть размещен веб-сервер.

Хотя запрос – ответ является наиболее распространенной схемой клиент-сервер, существуют и другие, например шаблон публикации – подписки . В шаблоне публикации-подписки клиенты регистрируются на сервере pub-sub, подписываясь на определенные типы сообщений; эта первоначальная регистрация может быть произведена по запросу-ответу. После этого сервер pub-sub пересылает совпадающие сообщения клиентам без каких-либо дополнительных запросов: сервер отправляет сообщения клиенту, а не клиент получает сообщения с сервера, как в запросе-ответе.

Установка BIND на DNS-серверах

Примечание: красным цветом выделяется важная информация! Он часто будет использоваться для чего-то, что необходимо заменить на собственные настройки или того, что нужно изменить или добавить в файл конфигурации. Например, если вы увидите что-то вроде , замените эти данные на FQDN вашего сервера. Аналогичным образом, если вы увидите , замените эти данные на частный IP-адрес вашего сервера.

На обоих DNS-серверах, ns1 и ns2, обновите кэш пакета с помощью следующей команды:

Теперь можно переходить к установке BIND:

Настройка режима IPv4 для Bind

Прежде чем продолжить, давайте настроим режим IPv4 в BIND, так как наша частная сеть использует исключительно IPv4. На обоих серверах отредактируйте файл настроек по умолчанию с помощью следующей команды:

Добавьте “-4” в конец параметра . Результат будет выглядеть следующим образом:

/etc/default/bind9

Сохраните файл и закройте его после завершения.

Перезапустите BIND для вступления изменений в силу:

Теперь, после установки BIND, давайте настроим основной DNS-сервер.

Проверка

Настройки завершены. Чтобы убедиться в их корректности, первым делом, проверяем конфигурационный файл командой:

named-checkconf

* команда должна вернуть пустую строку.

После проверяем корректность настройки зон:

named-checkconf -z

Команда должна вернуть что-то на подобие:

zone dmosk.ru/IN: loaded serial 2020120401

zone dmosk.ru/IN: loaded serial 2020120401

zone dmosk.ru/IN: loaded serial 2020120401

* в данном примере для зоны dmosk.ru проверены все файлы. Они корректны.

Теперь можно перезапустить сервер DNS.

а) CentOS / Red Hat:

systemctl restart named

б) Ubuntu / Debian:

systemctl restart bind9

Переходим на клиентский компьютер в первом сетевом сегменте (192.168.0.0/24). Для проверки работы нашего сервера вводим команду (на Linux или Windows клиенте):

nslookup dmosk.ru 192.168.0.2

Мы должны увидеть IP из нашей зоны во view internal-01:

Server: 192.168.0.2

Address: 192.168.0.2#53

Name: dmosk.ru

Address: 192.168.0.20

Переходим на другой компьютер в сетевом сегменте 192.168.1.0/24. Вводим:

nslookup dmosk.ru 192.168.1.2

В моем случае был получен уже другой ответ:

Server: 192.168.1.2

Address: 192.168.1.2#53

Name: dmosk.ru

Address: 192.168.1.20

Выполняем команду с компьютера вне диапазонов 192.168.0.0/24 или 192.168.1.0/24:

nslookup dmosk.ru 92.53.123.165

Пример ответа:

Server: 92.53.123.165

Address: 92.53.123.165#53

Name: dmosk.ru

Address: 92.53.123.166

Мы настроили Split DNS на Linux сервере с Bind.

Публичное FQDN имя сервера

- Зайдите в свою учетную запись

- Перейдите в Control Panel > Zone Profiles

- Нажмите Add Zone Profile

- Нажмите Rename Zone Profile и присвойте профилю имя. В этом примере мы использовали example.com. Нажмите Rename, чтобы сохранить имя профиля

- Нажмите Add DNS Record и в меню выберите A (IPv4 Address)

- В поле Host укажите желаемое имя сервера. В нашем примере это pbx

- В поле IP Address V4 укажите публичный IP адрес вашего сервера 3CX Phone System

- Поле TTL оставьте по умолчанию 3600

- Для сохранения настроек нажмите ✓. A-запись (ваше FQDN имя сервера) pbx.example.com будет создана. Через некоторое время, которое может занять до 24 часов, ваше публичное FQDN имя сервера будет преобразовываться в публичный IP адрес.

nslookup pbx.example.com

Платформы

В этом обзоре поддержки операционной системы для обсуждаемого DNS-сервера следующие термины указывают уровень поддержки:

- Нет означает, что он не существует или никогда не выпускался.

- Частично означает, что пока сервер работает, ему не хватает важных функций по сравнению с версиями для других ОС; однако он все еще находится в стадии разработки.

- Бета означает, что хотя версия полностью функциональна и выпущена, она все еще находится в разработке (например, для обеспечения стабильности).

- Да означает, что он был официально выпущен в полностью функциональной стабильной версии.

- «Включено» означает, что сервер поставляется предварительно упакованным с операционной системой или интегрирован в нее.

Этот сборник не является исчерпывающим, а скорее отражает наиболее распространенные на сегодняшний день платформы.

| Сервер | BSD | Солярис | Linux | Mac OS X | Окна |

|---|---|---|---|---|---|

| СВЯЗЫВАТЬ | да | да | да | да | Да |

| Microsoft DNS | Нет | Нет | Нет | Нет | Включено |

| djbdns | да | да | да | да | Нет |

| Dnsmasq | да | да | да | да | Нет |

| Простой DNS Plus | Нет | Нет | Нет | Нет | да |

| НРД | да | да | да | да | Нет |

| Узел DNS | да | Нет | да | да | Нет |

| Узел резольвер | Частичное | Нет | да | да | Нет |

| PowerDNS | да | да | Нет | ||

| MaraDNS | да | да | да | Частичное | |

| pdnsd | да | Частичное | да | да | Нет |

| Посадис | да | да | да | да | |

| Несвязанный | да | да | да | да | да |

| Сетевой регистратор Cisco | Нет | да | да | Нет | да |

| ЯДИФА | да | да | да | да | Нет |

| Secure64 DNS Authority | Нет | Нет | да | Нет | Нет |

| Secure64 DNS-кеш | Нет | Нет | да | Нет | Нет |

| DNS-сервер Technitium | Нет | Нет | да | да | да |

Windows To Go

- Во избежание случайного нарушения конфиденциальности данных внутренние жесткие диски главного компьютера при загрузке в рабочее пространство WTG по умолчанию работают автономно. Аналогично, если диск подключается к компьютеру с загруженной ОС, диск WTG не отображается в проводнике.

- Для обеспечения безопасности при шифровании диска WTG с помощью BitLocker вместо доверенного платформенного модуля используется загрузочный пароль системы начальной загрузки, поскольку доверенный платформенный модуль привязан к конкретному компьютеру, в то время как диски Windows To Go перемещаются между компьютерами.

- Чтобы гарантировать, что рабочее пространство Windows To Go может легко перемещаться между компьютерами, режим гибернации отключен по умолчанию. Однако режим гибернации можно включить в параметрах групповой политики.

- Среда восстановления Windows недоступна. В тех редких случаях, когда требуется восстановление диска WTG, следует переустановить его из образа, создав новый образ Windows.

- Обновление и сброс рабочего пространства Windows To Go не поддерживается. Сброс к стандарту производителя не применяется для компьютера при выполнении рабочего пространства WTG, поэтому возможность была отключена.

- Магазин отключен по умолчанию. Приложения, лицензированные через Магазин, привязаны к оборудованию для лицензирования. Так как WTG разработан для перемещения по разным компьютерам, доступ к Магазину отменен. Вы можете разрешить использование Магазина, если ваши рабочие пространства Windows To Go не будут перемещаться по нескольким компьютерам.

сертифицированных

- IronKey Workspace W300

- Kingston DataTraveler Workspace для WTG

- Spyrus Portable Workplace

- Spyrus Secure Portable Workplace

- Super Talent Express RC4 для WTG и Super Talent Express RC8 для WTG

- Western Digital My Passport Enterprise

- Компьютер должен отвечать минимальным требованиям для использования с операционными системами Windows 7 или Windows 8.

- Компьютер, выбранный в качестве хоста для WTG должен поддерживать загрузку с USB.

- Использование WTG на компьютере, работающем под управлением Windows RT(Windows 8 ARM), не поддерживается.

- Выполнение рабочего пространства Windows To Go с компьютера Mac не поддерживается.

- с помощью мастера Windows To Go Creator Wizard;

- с помощью скрипта (PowerShell + утилиты работы с образами DISM или ImageX);

- с помощью инструмента User Self-Provisioning в System Center 2012 Configuration Manager SP1.

- Использовать файл install.wim, расположенный на диске с дистрибутивом ОС в папке /sources. В этом случае мы получим «чистую» ОС. Однако в последних версиях Windows образ с файлами ОС имеет формат ESD, поэтому может потребоваться конвертация ESD в формат WIM.

- Создать wim-образ подготовленной заранее ОС, используя средства автоматической установки WAIK от Microsoft. Безусловно, плюсом данного способа является тот факт, что при подготовке ОС можно сделать необходимые настройки и установить стандартный набор ПО.

- Так же, используя ПО сторонних производителей wim-файл можно создать, конвертировав файл виртуального жесткого диска vhd.

Операция

Передача зоны состоит из преамбулы, за которой следует фактическая передача данных. Преамбула содержит поиск записи ресурса Start of Authority (SOA) для «вершины зоны», узла пространства имен DNS, который находится в верхней части «зоны». Поля этой записи ресурса SOA, в частности «серийный номер», определяют, должна ли вообще происходить фактическая передача данных. Клиент сравнивает серийный номер записи ресурса SOA с серийным номером в последней имеющейся у него копии этой записи ресурса. Если порядковый номер передаваемой записи больше, считается, что данные в зоне «изменились» (некоторым образом), и вторичный сервер переходит к запросу фактической передачи данных зоны. Если серийные номера идентичны, считается, что данные в зоне «не изменились», и клиент может продолжать использовать копию базы данных, которая у него уже есть, если она у него есть.

Фактический процесс передачи данных начинается с того, что клиент отправляет запрос (код операции 0) со специальным типом запроса AXFR (значение 252) через TCP-соединение с сервером. Сервер отвечает серией ответных сообщений, содержащих все записи ресурсов для каждого доменного имени в «зоне». Первый ответ содержит запись ресурса SOA для вершины зоны. Остальные данные следуют в произвольном порядке. Об окончании данных свидетельствует повторение сервером ответа, содержащего запись ресурса SOA для вершины зоны.

Некоторые клиенты зональной передачи выполняют поиск преамбулы SOA, используя обычный механизм разрешения запросов DNS своей системы. Эти клиенты не открывают TCP-соединение с сервером, пока не определят, что им необходимо выполнить фактическую передачу данных. Однако, поскольку TCP может использоваться для обычных транзакций DNS, а также для зональной передачи, другие клиенты зональной передачи выполняют преамбулу поиска SOA через то же TCP-соединение, поскольку они затем (могут) выполнять фактическую передачу данных. Эти клиенты открывают TCP-соединение с сервером еще до того, как они выполнят преамбулу.

Предыдущее описывает полную передачу зоны. Инкрементальный перенос зоны отличается от передачи полной зоны в следующих отношениях:

- Клиент использует специальный QTYPE IXFR (значение 251) вместо AXFR QTYPE.

- Клиент отправляет запись ресурса SOA для вершины зоны, которая у него в настоящее время есть, если таковая имеется, в сообщении IXFR, давая серверу знать, какую версию «зоны» он считает текущей.

- Хотя сервер может ответить обычным способом AXFR с полными данными для зоны, он также может вместо этого ответить «инкрементной» передачей данных. Последний содержит список изменений в данных зоны в порядке серийных номеров зон между версией зоны, которую клиент сообщил серверу как имеющей, и версией зоны, текущей на сервере. Изменения включают два списка: один из удаляемых записей ресурсов и один из вставленных записей ресурсов. (Модификация записи ресурса представлена как удаление с последующей вставкой.)

Перенос зоны полностью инициируется клиентом. Хотя серверы могут отправлять сообщение NOTIFY клиентам (о которых они были проинформированы) всякий раз, когда было внесено изменение в данные зоны, планирование передачи зон полностью находится под контролем клиентов. Клиенты планируют передачи зон сначала, когда их базы данных пусты, а затем через регулярные промежутки времени, в соответствии с шаблоном, управляемым значениями в полях «обновить», «повторить» и «истечь» в записи ресурса SOA вершины зоны.

Проблемы с зонными ошибками

Выполните следующие проверки:

-

Проверьте Просмотр событий как для основного, так и для дополнительного DNS-сервера.

-

Проверьте сервер источника, чтобы узнать, не отправит ли он передачу данных для безопасности.

-

Проверьте вкладку зонные передачи свойств зоны в консоли DNS. Если сервер ограничит передачу зоны на список серверов, например на вкладке серверы имен в свойствах зоны, убедитесь, что сервер-получатель находится в этом списке. Убедитесь, что сервер настроен на отправку зонных передач.

-

Проверьте наличие проблем на основном сервере, выполнив действия, описанные в разделе . Когда появится запрос на выполнение задачи на клиенте, выполните задачу на сервере-получателе.

-

Проверьте, не работает ли на сервере-получателе другая реализация сервера DNS, например BIND. Если это так, проблема может быть вызвана одной из следующих причин:

-

Windows сервер-источник может быть настроен для отправки быстрых зонных передач, но сервер-получатель стороннего производителя может не поддерживать быструю передачу зоны. В этом случае отключите передачу данных с помощью быстрой зоны на сервере-источнике из консоли DNS, установив флажок включить вторичные базы данных-получатели на вкладке Дополнительно свойств сервера.

-

если зона прямого просмотра на Windows сервере содержит тип записи (например, запись SRV), которую сервер-получатель не поддерживает, то на сервере-получателе могут возникнуть проблемы с извлечением зоны.

-

Проверьте, запущена ли на сервере-источнике другая реализация сервера DNS, например BIND. если да, то возможно, что зона на сервере источника включает несовместимые записи ресурсов, которые Windows не распознает.

Если на главном или вторичном сервере используется другая реализация DNS-сервера, проверьте оба сервера, чтобы убедиться, что они поддерживают одни и те же функции. сервер Windows можно проверить на консоли DNS на вкладке дополнительно страницы свойства сервера. В дополнение к полю включить вторичные получатели привязок на этой странице содержится раскрывающийся список Проверка имен . Это позволяет выбрать принудительное соответствие требованиям RFC для символов в DNS-именах.

Планирование установки Active Directory в разных подсетях

Итак, у нас имеется две подсети 10.1.3.0/24 и 10.1.4.0/24, в каждой из которых некоторое количество компьютеров и сетевых шар. Нужно объединить все это в один домен. Сети соединены между собой vpn тоннелем, компьютеры пингуют друг друга в обе стороны, проблем с сетевым доступом нет.

Для нормальной работы службы Active Directory установим в каждой подсети по контроллеру домена и настроим репликацию между ними. Использовать будем Windows Server 2012R2. Последовательность действий следующая:

- Устанавливаем контроллер домена в одной подсети, поднимаем на нем новый домен в новом лесу

- Устанавливаем контроллер домена во второй подсети и добавляем его в домен

- Настраиваем между доменами репликацию

Первый контроллер домена будет называться xs-winsrv с адресом 10.1.3.4, второй — xm-winsrv 10.1.4.6. Домен, который мы будем создавать будет называться xs.local

Операционные системы

Sun’s Cobalt Qube 3; компьютерный сервер (2002 г.); под управлением Cobalt Linux (настроенная версия Red Hat Linux, использующая ядро Linux 2.2) в комплекте с веб-сервером Apache.

В Интернете преобладающими операционными системами среди серверов являются UNIX-подобные дистрибутивы с открытым исходным кодом , например, основанные на Linux и FreeBSD , при этом значительную долю принадлежит Windows Server . Также развернуты проприетарные операционные системы, такие как z / OS и macOS Server , но в гораздо меньшем количестве.

Специализированные серверно-ориентированные операционные системы традиционно обладали такими функциями, как:

- Графический интерфейс недоступен или необязателен

- Возможность перенастроить и обновить аппаратное и программное обеспечение до некоторой степени без перезапуска

- Расширенные средства резервного копирования для регулярного и частого резервного копирования критически важных данных в режиме онлайн ,

- Прозрачная передача данных между разными томами или устройствами

- Гибкие и расширенные сетевые возможности

- Возможности автоматизации, такие как демоны в UNIX и службы в Windows

- Надежная система безопасности с расширенной защитой пользователей, ресурсов, данных и памяти.

- Расширенное обнаружение и предупреждение о таких условиях, как перегрев, сбой процессора и диска.

На практике сегодня многие настольные и серверные операционные системы имеют схожие кодовые базы , различающиеся в основном конфигурацией.

Проверка неполадок DNS-сервера

Проверьте следующие журналы, чтобы узнать, есть ли записанные ошибки:

-

Приложение

-

Система

-

DNS-сервер

Тестирование с помощью запроса nslookup

Выполните следующую команду и проверьте, доступен ли DNS-сервер с клиентских компьютеров.

-

Если сопоставитель возвращает IP-адрес клиента, у сервера нет проблем.

-

Если сопоставитель возвращает ответ «сбой сервера» или «Запрос отклонен», зона может быть приостановлена или сервер может быть перегружен. Чтобы узнать, приостановлен ли он, перейдите на вкладку Общие окна свойств зоны в консоли DNS.

Если сопоставитель возвращает ответ «запрос на превышение времени ожидания сервера» или «нет ответа от сервера», возможно, служба DNS не запущена. Попробуйте перезапустить службу DNS-сервера, введя следующую команду в командной строке на сервере:

Если проблема возникает при запуске службы, сервер может не прослушивать IP-адрес, который использовался в запросе nslookup. На вкладке интерфейсы страницы свойств сервера консоли DNS администраторы могут ограничить DNS-сервер прослушиванием только выбранных адресов. Если DNS-сервер настроен для ограничения службы указанным списком настроенных IP-адресов, то возможно, что IP-адрес, используемый для связи с DNS-сервером, отсутствует в списке. Можно попробовать использовать другой IP-адрес в списке или добавить IP-адрес в список.

В редких случаях DNS-сервер может иметь расширенную конфигурацию безопасности или брандмауэра. Если сервер расположен в другой сети, доступной только через промежуточный узел (например, маршрутизатор фильтрации пакетов или прокси-сервер), DNS-сервер может использовать нестандартный порт для прослушивания и получения клиентских запросов. По умолчанию программа nslookup отправляет запросы на DNS-серверы через порт UDP 53. Поэтому, если DNS-сервер использует любой другой порт, запросы nslookup завершатся ошибкой. Если вы считаете, что это может быть проблема, проверьте, используется ли промежуточный фильтр для блокировки трафика на хорошо известных портах DNS. Если это не так, попробуйте изменить фильтры пакетов или правила портов в брандмауэре, чтобы разрешить трафик через порт UDP/TCP 53.

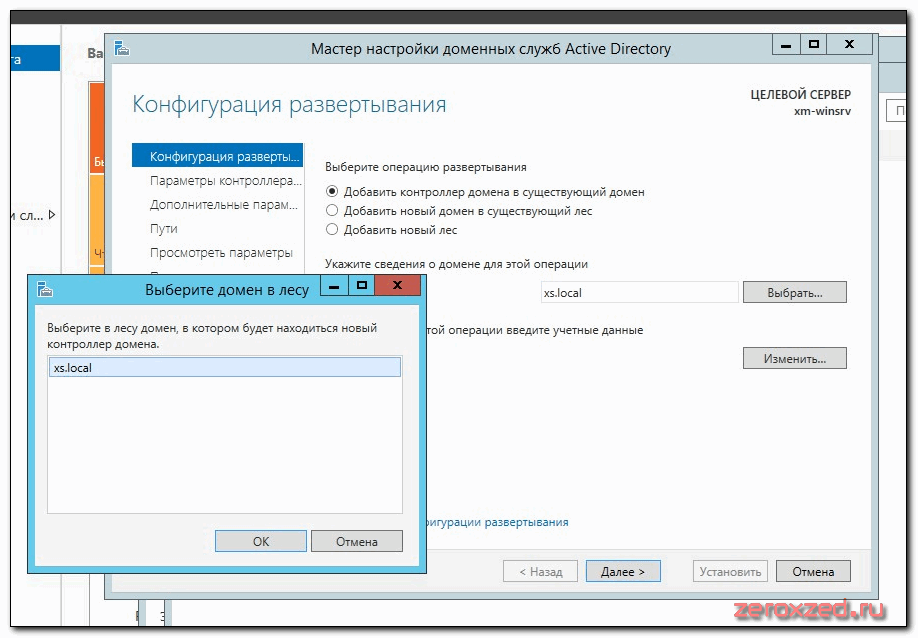

Добавление второго контроллера домена из другой подсети

Идем на второй сервер xm-winsrv, запускаем мастер добавления ролей и добавляем так же как и на первом сервере 3 роли — AD, DNS, DHCP. Когда будет запущен Мастер настройки доменных служб Active Directory, выбираем там первый пункт — Добавить контроллер домена в существующий домен, указываем наш домен xs.local:

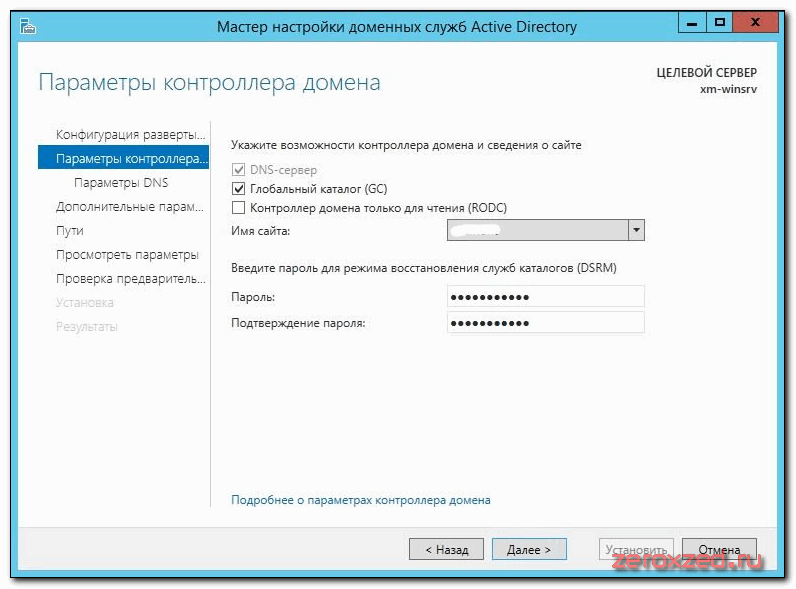

На следующем шаге в параметрах контроллера домена указываем имя сайта, к которому мы присоединим контроллер:

Напомню, что это должен быть сайт, к которому привязана подсеть 10.1.4.0/24. Первый и второй контроллеры оказываются в разных сайтах. Не забываем поставить галочку Глобальный каталог (GC). Дальше все настройки оставляем по-умолчанию.

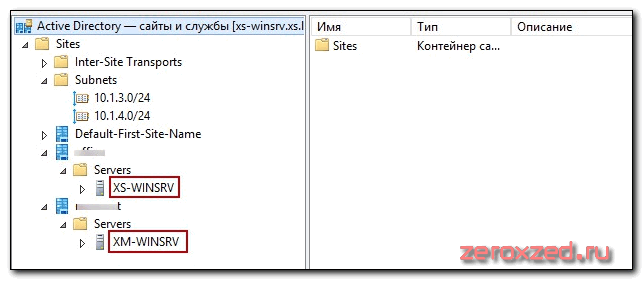

После перезагрузки сервера, он окажется в домене xs.local. Зайти под локальным администратором не получится, нужно использовать доменную учетную запись. Заходим, проверяем прошла ли репликация с основным контроллером домена, синхронизировались ли записи DNS. У меня все это прошло благополучно, всех пользователей и записи DNS второй контроллер домена забрал с первого. На обоих серверах в оснастке Active-Directory — сайты и службы отображаются оба контроллера, каждый в своем сайте:

На этом все. Можно добавлять компьютеры в обоих офисах в домен.

Добавлю еще один важный момент для тех, кто будет все это настраивать на виртуальных машинах. Нужно обязательно на гостевых системах отключить синхронизацию времени с гипервизором. Если этого не сделать, то в какой-то момент контроллерам домена может стать плохо.

Онлайн курс «DevOps практики и инструменты»

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, научиться непрерывной поставке ПО, мониторингу и логированию web приложений, рекомендую познакомиться с онлайн-курсом «DevOps практики и инструменты» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров.

Проверьте себя на вступительном тесте и смотрите программу детальнее по .

Что такое зашифрованный DNS?

Запросы и ответы DNS пересылаются по сети в виде обычного текста в незашифрованном виде, что делает его уязвимым для шпионажа или изменения ответа и перенаправления браузера на вредоносные сервера. Шифрование DNS затрудняет отслеживание DNS-запросов или их изменение во время передачи. Шифрование DNS запросов и ответов защищает вас от атаки Man-in-the-Middle, выполняя при этом те же функции, что и традиционный протокол DNS (система доменных имен) с открытым текстом.

За последние несколько лет были внедрены два протокола шифрования DNS:

-

DNS-over-HTTPS (DoH)

-

DNS-over-TLS (DoT)

Эти протоколы имеют одну общую черту: намеренно прячут DNS-запросы от любого перехвата… и от безопасников организации в том числе. Протоколы в основном используют протокол TLS (Transport Layer Security) для установления зашифрованного соединения между клиентом, выполняющим запросы, и сервером, разрешающим запросы DNS, через порт, который обычно не используется для трафика DNS.

Конфиденциальность запросов DNS является большим плюсом этих протоколов. Однако, они создают проблемы безопасникам, которые должны следить за сетевым трафиком и обнаруживать и блокировать вредоносные соединения. Поскольку протоколы различаются по своей реализации, методы анализа будут отличаться у DoH и DoT.