Проверка подключения клиента к URL-адресам службы Microsoft Defender для конечных точек

Убедитесь в том, что настройка прокси-сервера выполнена успешно, служба WinHTTP может обнаружить и передать данные через прокси-сервер в вашей среде, а прокси-сервер разрешает трафик на URL-адреса службы Защитника для конечных точек.

-

Скачайте средство клиентского анализатора Microsoft Defender для конечных точек на компьютер, на котором работает датчик Defender для конечной точки.

-

Извлечение содержимого MDEClientAnalyzer.zip на устройстве.

-

Откройте командную строку с повышенными правами:

- В меню Пуск введите cmd.

- Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

-

Введите следующую команду и нажмите клавишу ВВОД:

Замените HardDrivePath путем, на который был загружен инструмент MDEClientAnalyzer, например:

-

ИзвлечениеMDEClientAnalyzerResult.zip, созданного инструментом в папке, используемой в HardDrivePath.

-

Откройте MDEClientAnalyzerResult.txt и убедитесь, что вы выполнили действия по конфигурации прокси, чтобы включить обнаружение сервера и доступ к URL-адресам службы.

Средство проверяет возможность подключения URL-адресов службы Защитника для конечной точки, которые настроены для работы службы Защитника для конечной точки с клиентом. Затем он печатает результаты в MDEClientAnalyzerResult.txt для каждого URL-адреса, который потенциально может использоваться для связи со службами Defender для конечных точек. Пример:

Если по крайней мере один из вариантов подключения возвращает состояние (200), то клиент Defender для конечной точки может правильно взаимодействовать с проверенным URL-адресом, используя этот метод подключения.

Однако, если результаты проверки подключения указывают на сбой, отображается ошибка HTTP (см. Коды состояния HTTP). Затем можно использовать URL-адреса в таблице, показанной в Таблице Включить доступ к URL-адресам службы Defender для конечных точек Url-адреса, которые вы будете использовать, будут зависеть от региона, выбранного во время процедуры бортовой работы.

Примечание

Проверки облачного подключения средства анализатора подключения к интернету не совместимы с созданием блок-процессов правила уменьшения поверхности атаки, возникающими из команд Необходимо временно отключить это правило, чтобы запустить средство подключения. Кроме того, при запуске анализатора можно временно добавить исключения

При наборе TelemetryProxyServer в реестре или через групповую политику защитник для конечной точки отпадет на прямую, если не может получить доступ к определенному прокси-серверу.

Второй способ: анонимный прокси-сервер

Для смены своего места жительства, т.е. для замены своего реального IP-адреса на IP-адрес нужной вам страны, можно использовать анонимный прокси-сервер. Особенных преимуществ по сравнению с анонимайзером в использовании анонимного прокси-сервера нет, однако для бесплатной смены своего IP-адреса на IP-адрес другой страны лучше все-таки использовать бесплатный прокси-сервер, чем платный анонимайзер.

Что такое прокси-сервер?

Прокси-сервер – это сервер, который используется для кэширования информации и ограничения доступа в Интернет. Прокси-серверы создаются как системными администраторами локальных сетей, так и провайдерами доступа в Интернет. Анонимный прокси-сервер – это либо неправильно настроенный обычный прокси-сервер, администратор которого забыл запретить к нему доступ посторонним пользователям, либо это публичный открытый прокси-сервер, который специально открывает доступ к себе всем желающим. Если прописать IP-адрес прокси-сервера в настройках браузера, то браузер будет обращаться к в веб-сайтам в Интернете не напрямую, а через этот прокси-сервер, таким образом в журналах веб-сайтов, которые вы посещаете, будут прописываться IP-адреса используемого вами прокси-сервера. Прописать IP-адрес в настройках браузера очень просто, это не отнимет у вас более 5 минут. Узнать подробно, как это делается, вы можете, прочитав статью «Руководство по настройке браузера для работы с анонимным прокси-сервером в различных браузерах». А вот адреса веб-сайтов, на которых можно найти списки IP-адресов действующих прокси-серверов:

Если эти веб-сайты на тот момент, когда вы зайдете на них, будут недоступны, то тогда наберите в поисковой строке Google запросы «free proxy» или «proxy server», и вам будет предложено множество веб-сайтов, содержащих списки IP-адресов прокси-серверов и инструкции по настройке браузеров. Обычно в списке вместе с IP-адресом указывается также порт доступа через двоеточие. Порт доступа необходимо будет указать вместе с IP-адресом при настройке браузера.

Преимущества и недостатки прокси-серверов

Прокси-серверам присущи те же недостатки, что и анонимайзерам, однако вам не придется просматривать рекламу, если вы пользуетесь прокси-сервером, а также вы можете бесплатно выбирать, к какой стране относится IP-адрес прокси-сервера. Отдельно стоит отметить, что, скорее всего, вам часто придется менять прокси-серверы из-за их нестабильности, так как, как упоминалось выше, некоторые прокси-серверы – это плохо настроенные обычные, и когда администратор сервера узнает, что его прокси-сервер используется публично в качестве анонимного, то он закрывает доступ к своему серверу, и вы больше не можете использовать его IP-адрес.

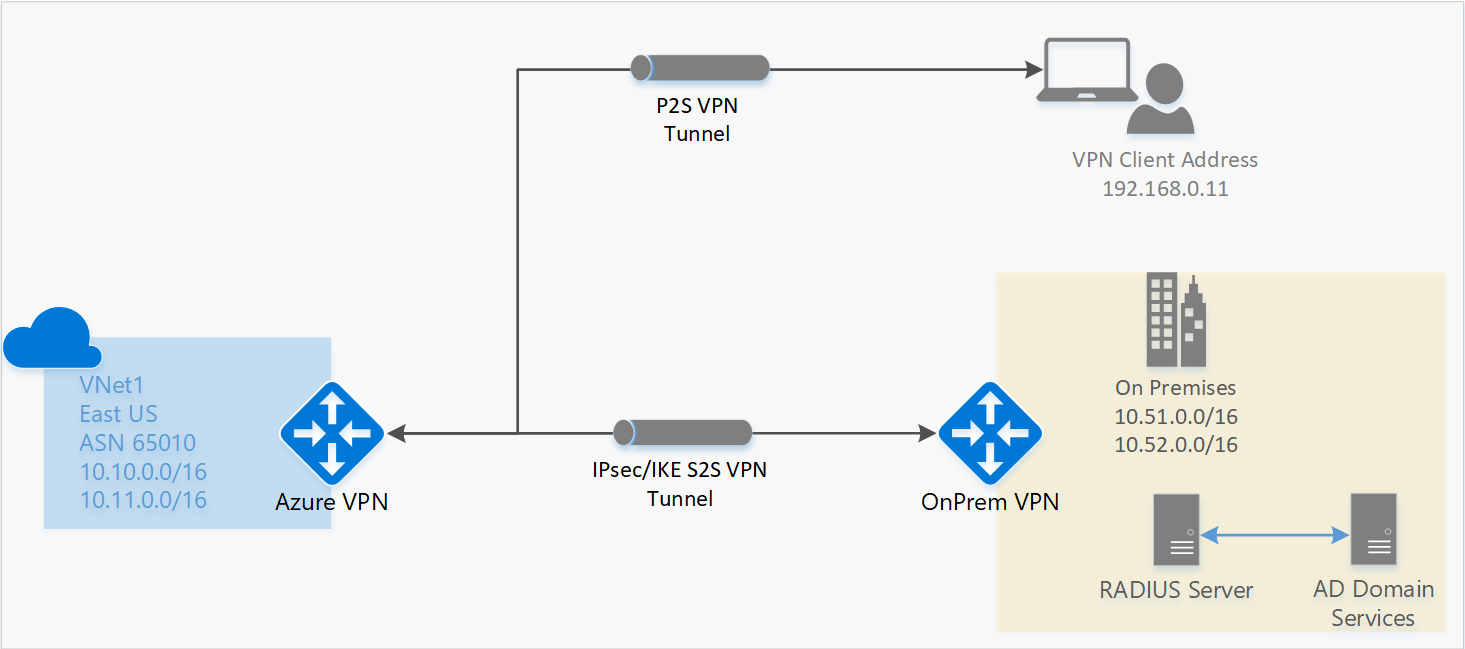

Сведения об аутентификации домена Active Directory (AD) для VPN-подключений типа «точка — сеть».

Если используется аутентификация домена AD, пользователи могут входить в Azure с помощью учетных данных домена организации. Для этой проверки требуется сервер RADIUS, который интегрирован с сервером AD. Организации могут также использовать существующие серверы RADIUS.

Сервер RADIUS можно развернуть локально или в виртуальной сети Azure. Во время аутентификации VPN-шлюз выступает в качестве транзитного и переадресовывает сообщения аутентификации между сервером RADIUS и подключаемым устройством

Очень важно, чтобы VPN-шлюз мог связаться с сервером RADIUS. Если сервер RADIUS развернут локально, требуется VPN-подключение «сеть — сеть» между Azure и локальной сетью

Сервер RADIUS можно интегрировать не только с Active Directory, но и с другими системами внешних идентификаторов. Благодаря этой возможности для VPN-подключения типа «точка — сеть» доступно множество вариантов аутентификации, в том числе варианты многофакторной проверки подлинности. Список систем идентификаторов для интеграции см. в документации поставщика сервера RADIUS.

Важно!

С локальным сервером RADIUS можно установить только VPN-соединение типа «сеть — сеть». Нельзя использовать подключение ExpressRoute.

Снимите запрет на удаленный доступ

Порой причина в том, что брэндмауэром ОС удаленный доступ попросту запрещен. Снимите в случае, если являетесь администратором данного ПК. Недопустимо на офисном компьютере. В этом случае обратитесь к сисадмину или специалисту, его заменяющему. Вероятно были причины заблкировать доступ.

Введите «панель управления» в строке поиска на Панели задач. Откройте приложение, предназначенное для расширенных настроек ОС. Переведите окно панели в режим просмотра «Крупные значки».

Необходимый пункт — «Брандмауэр Защитника Windows».

В левой части окна располагается перечень доступных опций. В их числе — «Включение или отключение брандмауэра Windows».

Выбрал «Отключить брандмауэр Windows» для сетей всех типов. Подтвердил принятое решение (к рекомендованным не относится) нажатием кнопки «OK».

Мера временная. Никому и никогда не посоветую оставлять ПК в незащищенном состоянии. Далее нужно проверить — заработало ли подключение. Если результат положительный — причина в настройках брэндмауэра. Предстоит детально изучить их, чтобы понять, какое правило мешает нормальной работе подключений.

Зачем нужен прокси-сервер?

На плечи proxy возлагают много задач. Сейчас подробно обсудим каждую.

Фильтрация доступных ресурсов

Распространенный сценарий использования в общественных сетях. С помощью такого сервера можно наблюдать за трафиком и при необходимости его «фильтровать». Это как родительский контроль. Только масштабы иные. Подобный proxy запросто могут поднять в крупной компании, чтобы сотрудники не лезли в Твиттер, пока занимаются делами. Поэтому при входе в соцсеть может вылезти предупреждение с просьбой заняться работой. Ну или вместо этого начальник просто зафиксирует все время пребывания в Фейсбуке, а потом вычтет это из зарплаты. С детьми ситуация примерно такая же. Можно ограничить их свободу в сети на время выполнения домашнего задания, к примеру.

Ускорение работы интернета

На прокси-серверах могут храниться кэшированные копии сайтов. То есть при входе на определенный сайт вы получите данные именно с proxy. С большой долей вероятности, через прокси загрузятся они заметно быстрее. Так происходит, потому что загруженность популярного сайта, на который вы хотите зайти, пострадает меньше, если большое количество людей будет заходить на него через шлюз в виде прокси-сервера.

Сжатие данных

Тоже весьма практичный сценарий. Помогает заметно снизить количество затрачиваемого трафика. На некоторых прокси установлены инструменты, которые сжимают весь запрашиваемый контент перед тем, как перенаправить его к конечному пользователю. По такому принципу работает «Турбо-режим» в браузерах Opera и Яндекса. Сжатие происходит на прокси-сервере, только он загружает полную версию медиа-контента и берет на себя всю нагрузку. А клиент уже скачивает те же данные, только в облегченном виде. Поэтому люди с лимитированным трафиком от этого выигрывают.

Конфиденциальность

Если возникают беспокойства за частную жизнь, то можно настроить приватный или анонимный шлюз, который будет всячески скрывать информацию о компьютере, который сделал первоначальный запрос (уберет его IP-адрес как минимум). Ими пользуются как отдельные личности, уставшие от слежки рекламистов, так и крупные корпорации, не желающие мириться со шпионажем со стороны конкурентов, например. Это, конечно, не панацея, но самые примитивные проблемы, связанные с конфиденциальностью, прокси решить может. А еще он не требует большого количества ресурсов и времени на реализацию.

Безопасность

Прокси может обезопасить не только частную жизнь, но и защитить от реальных угроз вроде вирусов. Можно настроить шлюз таким образом, чтобы он не принимал запросы с вредоносных ресурсов. И превратить получившийся прокси в своего рода массовый «антивирус», через который можно выпускать всех сотрудников компании, не переживая, что те нарвутся на какую-нибудь серьезную угрозу. Конечно, это не защитит пользователей на 100%, но зато даст небольшой прирост безопасности. А он тоже дорогого стоит. Поэтому proxy, используемые именно для защиты, не такая уж редкость.

Доступ к запрещенному контенту

Еще шлюз можно использовать, чтобы обойти региональные запреты. Это работает как с веб-страницами, так и с веб-приложениями. Можно смотреть заграничную библиотеку Netflix, слушать американский музыкальный сервис Pandora, смотреть что-то в Hulu и так далее. Можно заходить на сайты, которые блокируются конкретно в вашей стране. Или случайно заблокированные провайдером. Причем это могут быть совсем безобидные сайты. Я, например, долго не мог зайти на форум sevenstring.com. Ну и всем известная история с Телеграмом, который из недолгого забвения вытащили как раз таки proxy-серверы.

Windows

Для начала необходимо скачать свежую версию Tun2Socks. Бинарники распространяются на странице релизов в официальном гит-репозитории проекта. Выберите один из пакетов, название которого начинается на . Если у вас 64-разрядная Windows на стареньком железе, вам наверняка подойдет (так как архитектура ARM на старых машинах с Windows мне еще не встречалась).

После загрузки распакуйте архив в любое удобное место.

Tun2Socks создает виртуальный сетевой адаптер, но драйвер для этого (Wintun) нужно скачать отдельно. Вот прямая ссылка для загрузки версии Wintun 0.11. Рекомендую именно эту версию, так как с более новыми версиями в моем случае Tun2Socks v2.3.1 работать отказался. При желании, свежий релиз драйвера можно найти на официальной странице. Из всего архива вам понадобится только один файл , который надо взять из нужной директории в зависимости от вашей операционной системы. В случае архитектуры amd64, путь до нужной библиотеки выглядит так: . Положите подходящий файл в директорию, где находится исполняемый файл Tun2Socks.

Tun2Socks запускается с передаваемыми значениями через командную строку (команды, приведенные ниже, должны быть выполнены с правами администратора). Команда для простого запуска имеет следующий вид:

-

является именем исполняемого файла Tun2Socks;

-

определяет название нового виртуального сетевого интерфейса (gatewaytun);

-

сообщает протокол (в моем случае это SOCKS5) и адрес прокси-сервера.

Этого достаточно, чтобы создать в системе новый сетевой интерфейс, но работать, как нам хочется, он пока что не будет. Для этого необходимо вручную присвоить новому сетевому интерфейсу IP-адрес и объяснить операционной системе, что он является шлюзом.

Присвоить интерфейсу IP-адрес и указать маску подсети можно через стандартный графический интерфейс Windows, но воспользуемся благами командной строки:

В примере виртуальному интерфейсу присваивается адрес , но фактически это может быть любой частный адрес из подсети, которая, во-первых, не используется другими сетевыми адаптерами вашей операционной системы, во-вторых, не используется в локальной сети вашего предприятия или дома (иначе будет нарушена локальная маршрутизация). В большинстве случаев адрес из примера будет корректным значением (так как используется диапазон 127.0.0.1/8). Итак, будем считать, что адрес виртуальному сетевому интерфейсу присвоен.

Теперь нужно сообщить операционной системе новый интерфейс в качестве шлюза:

Внимание! Если прокси-сервер находится не в локальной сети с той же подсетью, что и один из сетевых интерфейсов вашего компьютера, т.е. обращение к прокси-серверу осуществляется через уже существующий шлюз, необходимо оставить доступ к прокси-серверу в прежнем виде, иначе приведенная конфигурация работать не будет — согласитесь, что попытка подключения к прокси-серверу через сам же прокси-сервер является абсурдом

На практике это означает, что для подключения к прокси-серверу нужно добавить еще один маршрут:

В примере указано правило маршрутизации в подсеть , которая должна идти не через общий шлюз (gatewaytun), а через сетевой интерфейс, имеющий доступ к устройству с адресом (которое является шлюзом в нужную подсеть)

Это правило справедливо, во-первых, если нужно сохранить доступ в подсеть локальной сети, которая недоступна непосредственно и, во-вторых, что более важно — если в заданной подсети находится сам прокси-сервер, через который в дальнейшем пойдет весь наш трафик

При домашнем использовании, когда нет никаких локальных подсетей, и всё, что требуется, это подключение к прокси-серверу через интернет-провайдера, приведенная выше команда заменяется этой:

-

— адрес прокси-сервера в интернете;

-

— маска, означающая, что в правило входит только адрес прокси-сервера;

-

— адрес шлюза в локальной сети, который вам предоставляет интернет-провайдер.

Если вы используете не HTTP-, а SOCKS-прокси (который поддерживает UDP), в настройках виртуального сетевого интерфейса можно указать адрес DNS-сервера, через который мы хотим резолвить доменные имена. Это возможно сделать как через графический интерфейс Windows, так и через командную строку:

В примере адрес является адресом DNS-сервера.

В итоге получается следующий набор команд:

Перемещение сертификатов

Перемещение всех сертификатов проверки подлинности сервера SSL в хранилище веб-узлов

Эта команда использует командлет для перемещения сертификата из хранилища My в хранилище веб-узлов.

не будет перемещать хранилища сертификатов и не будет переносить сертификаты в другое расположение, например переместить сертификат из хранилища LocalMachine в CurrentUser. Командлет перемещает сертификаты, но не перемещает закрытые ключи.

Эта команда использует параметр SSLServerAuthentication командлета для получения сертификатов проверки подлинности сервера SSL в хранилище сертификатов My.

Возвращенные сертификаты передаются в командлет, который перемещает сертификаты в хранилище WebHost.

Навигация по диску сертификатов

Поставщик сертификата предоставляет пространство имен сертификата в качестве диска в PowerShell. Эта команда использует команду, чтобы изменить текущее расположение на корневое хранилище сертификатов в расположении хранилища LocalMachine. Используйте обратную косую черту ( \ ) или косую черту (/), чтобы указать уровень диска.

Вы также можете работать с поставщиком сертификата с любого другого диска PowerShell. Чтобы сослаться на псевдоним из другого расположения, используйте имя диска в пути.

Чтобы вернуться к диску файловой системы, введите имя диска. Например, введите:

Примечание

PowerShell использует Псевдонимы для предоставления привычного способа работы с путями поставщика. Команды, такие как и , теперь являются псевдонимами для Get-ChildItem, являются псевдонимом для Set-Location.

и — это псевдоним для Get-Location.

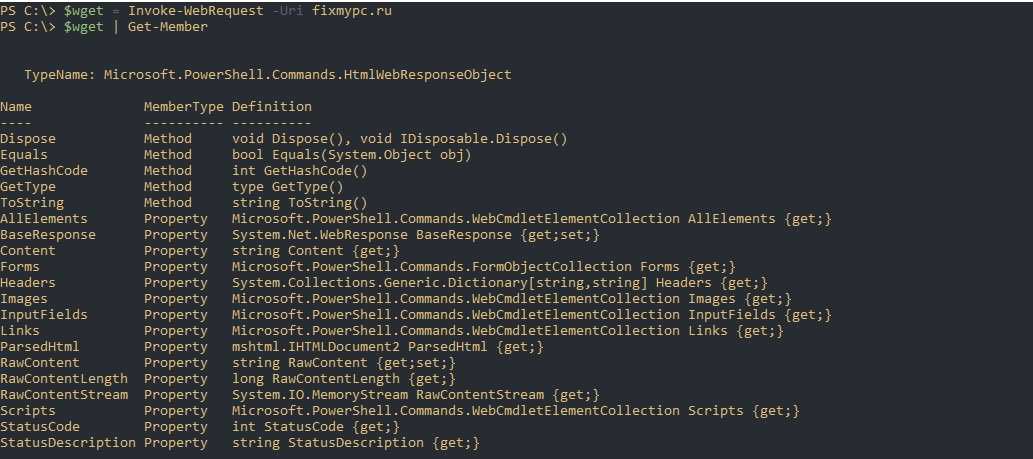

Парсинг сайтов

Парсинг, то есть возможность собирать информацию с сайтов, в Powershell реализована достаточно просто. Если мы посмотрим какие свойства имеет объект команды Invoke-WebRequest, сможем увидеть теги:

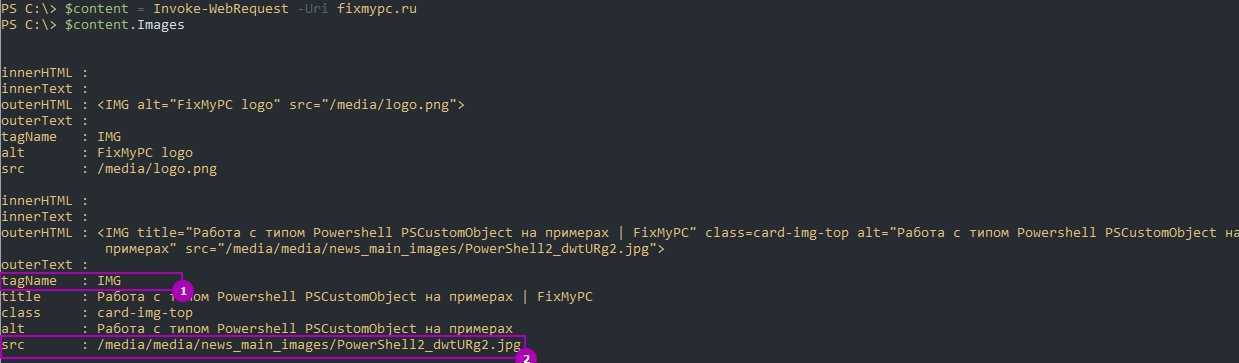

Картинки

Для примера в HTML картинки хранятся в таком виде:

То есть все картинки имеют тег IMG и SRC. В Powershell часть тегов уже собрана в отдельные свойства и так мы получим список всех картинок:

Мы видим только ссылки на картинки, а значит нам нужно выполнить еще по запросу для каждой картинки. К тому же я хочу сохранить существующие имена для каждой картинки, так как у них разные форматы (PNG, JPG). Это будет выглядеть примерно так:

Обратите внимание, что если у вас не создана директория куда будут сохранятся картинки, появится ошибка. Iwr не создает директории

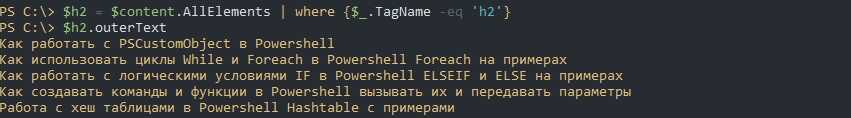

Парсинг других тегов

Парсинг остальной части сайта мало чем отличается от примера с картинками. Так как Images и Links выведены как основные свойства, то поиск, например, заголовков должен делаться через свойство AllElements. Для примера так я найду все теги h2:

Кроме поиска по тегам часто приходится искать по классам. Например так я найду все заголовки h2, но используя класс:

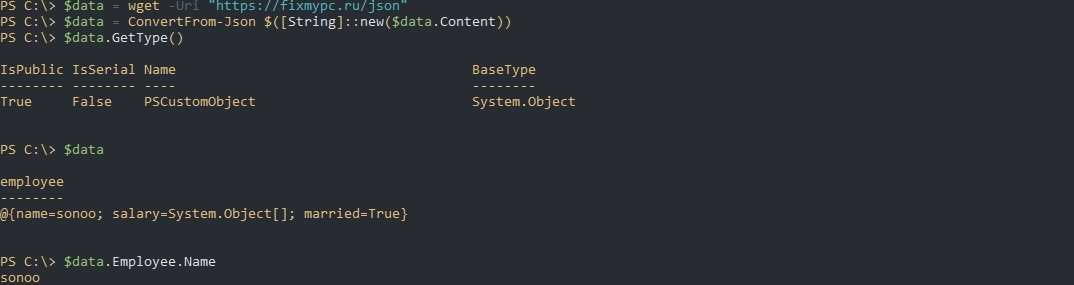

JSON

По умолчанию мы не можем работать с JSON объектами. Они будут восприниматься как строки пока мы не конвертируем объект в PSCustomObject. Это делается так:

После этого мы можем обращаться к свойствам:

После изменения мы возможно захотим отправить объект. Для этого мы конвертируем из PSCutomObject в JSON:

Вам так же будет интересно:

Как обойти прокси-сервер для локальных адресов в Windows 10?

Есть несколько способов обойти или освободить адреса веб-сайтов от использования прокси. Помните, что Windows будет исключать адреса локальных веб-сайтов, такие как интрасеть или локальный хост, из прокси, если вы установите соответствующий флажок. Однако это не будет работать в зависимости от формата URL. Поэтому мы рекомендуем вам добавить локальные адреса в список исключений для правильного использования.

1. Использование параметров Интернета

- Нажмите сочетания клавиш «Win + E», чтобы открыть проводник.

- Введите «панель управления» в адресной строке и нажмите клавишу ввода, чтобы открыть приложение «Панель управления».

- Измените параметр «Просмотр по» на «Категория», чтобы просмотреть подробности.

Просмотр категорий панели управления

Выберите «Сеть и Интернет», а затем нажмите «Свойства обозревателя».

Откройте параметры Интернета из панели управления

Кроме того, вы можете использовать окно поиска Windows для поиска «параметров Интернета» и открыть диалоговое окно «Свойства Интернета».

Настройки LAN в Windows 10

Перейдите на вкладку «Подключения» и нажмите кнопку «Настройки LAN». Откроется всплывающее окно «Настройки локальной сети (LAN)». Установите флажок «Использовать прокси-сервер для вашей локальной сети», чтобы ввести IP-адрес и порт вашего прокси-сервера.

Настройка прокси-сервера в Windows 10

Теперь, когда вы настроили прокси-сервер, вся сеть с вашего компьютера будет проходить через прокси. Для предоставления исключения или обхода адресов вашего веб-сайта в локальной интрасети установите флажок «Обход прокси-сервера для локальных адресов» и нажмите кнопку «Дополнительно».

Предоставить исключения в прокси

В поле «Исключения» введите все адреса веб-сайтов, для которых вы не хотите использовать прокси. Используйте точку с запятой для разделения каждого адреса, который вы хотите исключить. Нажмите «ОК», чтобы применить изменения.

2. Использование приложения «Настройки»

- Нажмите «клавиши Win + I», чтобы открыть приложение «Настройки Windows» и перейти в раздел «Сеть и Интернет».

- Перейдите в раздел «Прокси» и включите параметр «Использовать прокси-сервер» в разделе «Настройка прокси вручную».

Ручная настройка прокси-сервера

- После ввода IP / порта вы можете ввести адреса в текстовое поле, чтобы исключить их из доступа прокси.

- Установите флажок «Не использовать прокси-сервер для локальных (внутрисетевых) адресов».

- Нажмите кнопку «Сохранить», чтобы сохранить изменения.

3. Используйте настройки сети Firefox.

Все браузеры, такие как Chrome, Edge и IE, используют сетевые настройки компьютера для прокси. Однако Firefox имеет автономные настройки браузера, которые позволяют добавлять прокси и исключения в браузере. Помните, что этот метод эффективен только в браузере Firefox, и сеть вашего компьютера по-прежнему будет следовать настройкам по умолчанию из свойств Интернета.

- Если у вас нет Firefox, установите его с официального сайта.

- Перейдите на страницу «about: settings», прокрутите вниз до «Network Settings» и нажмите кнопку «Settings…».

Сетевые настройки Firefox

- В Firefox откроется всплывающее окно «Параметры подключения».

- Выберите вариант настройки прокси вручную или автоматически.

Настройка прокси в Mozilla Firefox

- Введите исключение для адресов локальных и других веб-сайтов в текстовое поле «Нет прокси для».

- Нажмите «ОК», чтобы сохранить изменения.

Удаление сертификатов и закрытых ключей

Командлет удалит указанные сертификаты. Динамический параметр удаляет закрытый ключ.

Удаление сертификата из хранилища ЦС

Эта команда удаляет сертификат из хранилища сертификатов центра сертификации, но не затрагивает связанный закрытый ключ.

На диске командлет поддерживает только параметры DeleteKey, path, WhatIf и Confirm . Все остальные параметры игнорируются.

Удаление сертификата с помощью подстановочных знаков в DNS-имени

Эта команда удаляет все сертификаты с именем DNS, содержащим «Fabrikam». Для получения сертификатов и командлета для их удаления используется параметр dnsName командлета.

Удаление закрытых ключей с удаленного компьютера

Эта серия команд включает делегирование, а затем удаляет сертификат и связанный закрытый ключ на удаленном компьютере. Чтобы удалить закрытый ключ на удаленном компьютере, необходимо использовать делегированные учетные данные.

Используйте командлет, чтобы включить проверку подлинности на стороне поставщика службы безопасности учетных данных на клиенте на удаленном компьютере S1.

CredSSP разрешает делегирование проверки подлинности.

С помощью командлета Подключите компьютер S1 к службе WinRM на локальном компьютере. После выполнения этой команды компьютер S1 отображается на локальном диске в PowerShell.

Теперь можно использовать командлет Set-Item на диске WSMan:, чтобы включить атрибут CredSSP для службы WinRM.

Запустите удаленный сеанс на компьютере S1 с помощью командлета и укажите проверку подлинности CredSSP. Сохраняет сеанс в переменной.

Наконец, используйте командлет для выполнения команды в сеансе в переменной. Команда использует параметр DeleteKey для удаления закрытого ключа вместе с указанным сертификатом.

Удаление просроченных сертификатов

Эта команда использует параметр ExpiringInDays командлета со значением 0 для получения сертификатов в хранилище веб-размещения с истекшим сроком действия.

Переменная, содержащая возвращенные сертификаты, передается в командлет, который удаляет их. Команда использует параметр DeleteKey для удаления закрытого ключа вместе с сертификатом.

Wi-Fi адаптер как точка доступа. Настройка в Windows 10, 8, 7

Команды мы будем выполнять в командной строке. Ее нужно запускать от имени администратора. Вы можете найти командную строку в меню пуск, нажать на ее правой кнопкой мыши и выбрать «Запустить от имени администратора». Или же, в Windows 10 можно просто нажать правой кнопкой мыши на меню пуск, и выбрать «Командная строка (администратор)».

Дальше, первой командой мы устанавливаем название нашей Wi-Fi сети, и пароль для подключения к ней. Для этого, нам нужно выполнить команду:

netsh wlan set hostednetwork mode=allow ssid=»help-wifi.com» key=»11111111″ keyUsage=persistent

«help-wifi.com» – это названия сети, которую будет раздавать Wi-Fi адаптер, а «11111111» – это пароль. Эти данные вы можете сменить. Пароль минимум 8 символов.

Копируем эту команду в командную строку, и выполняем ее. Должен появится вот такой результат:

Следующей командой мы запускаем точку доступа. Для этого выполните команду:

netsh wlan start hostednetwork

Должен появится отчет «Размещенная сеть запущена»:

Это значит, что Wi-Fi сеть уже транслируется, и к ней можно подключать свои устройства, используя пароль, который был указан в первой команде.

Если после выполнения второй команды появилось сообщение, что «Не удалось запустить размещенную сеть. Группа или ресурс не находятся в нужном состоянии для выполнения требуемой операции», то смотрите советы по решению этой проблемы в конце статьи, или по этой ссылке: https://help-wifi.com/nastrojka-virtualnoj-wi-fi-seti/ne-udalos-zapustit-razmeshhennuyu-set-v-windows/

Точку доступа мы запустили, к Wi-Fi сети уже можно подключится. Но, интернет на устройствах работать еще не будет. Нужно в свойствах вашего подключения к интернету открыть общий доступ. Что мы сейчас и сделаем.

Открываем общий доступ к интернету для точки доступа Wi-Fi

Зайдите в «Центр управления сетями и общим доступом», и перейдите в «Изменение параметров адаптера».

Сейчас важный момент: открываем свойства того адаптера, через который у вас подключен интернет. Это не обязательно должен быть адаптер «Ethernet», или «Подключение по локальной сети». Может быть подключение с названием вашего провайдера. Нажмите на него правой кнопкой мыши и выберите «Свойства».

Переходим на вкладку «Доступ», ставим галочку возле пункта «Разрешить другим пользователям сети использовать подключение к Интернету данного компьютера». И из списка выбираем «Подключение по локальной сети*» (у вас оно может быть с другой цифрой). Нажимаем Ok.

Если у вас нет вкладки «Доступ», или нет возможности выбрать нужно подключение из списка, то смотрите решения в статье не удается предоставить общий доступ к интернету по Wi-Fi.

Ссылка на статью с решениями еще одной популярной ошибки, которая может появится на этом этапе: ошибка при разрешении общего доступа к подключению к Интернету.

Интернет на устройствах должен заработать. Если не работает, то остановите сеть командой netsh wlan stop hostednetwork, и заново запустите ее командой netsh wlan start hostednetwork.

После перезагрузки компьютера, нужно будет каждый раз запускать сеть командой netsh wlan start hostednetwork. Или, сделайте автоматический запуск точки доступа в Windows.

Решение популярных проблем и ошибок

- Ошибка «Не удалось запустить размещенную сеть. Группа или ресурс не находятся в нужном состоянии для выполнения требуемой операции». Не буду заново расписывать причины ее возникновения и решения, а просто дам ссылку на отдельную статью: https://help-wifi.com/nastrojka-virtualnoj-wi-fi-seti/ne-poluchaetsya-razdat-wi-fi-s-noutbuka-na-windows-7-windows-10-8/. В ней я писал о решении этой проблемы.

- Устройства не подключаются к запущенной точке доступа. Если есть возможность, то попробуйте подключить другое устройство. Убедитесь, что пароль вы указываете правильно. Как правило, в этой проблеме виновен антивирус, или брандмауэр. Отключите их. Так же, можно попробовать отключить встроенный в Windows брандмауэр.

- На работает интернет. Не редко бывает такое, что устройства к Wi-Fi подключаются, но доступа к интернету нет. Первым делом убедитесь в том, что интернет работает на компьютере. Затем, проверьте настройки общего доступа. Напомню, что общий доступ нужно открывать в свойствах того подключения, через которое у вас подключен интернет.

- В любой ситуации, перезагрузите компьютер, и запустите точку доступа заново, командой netsh wlan start hostednetwork.

241

Сергей

Настройка виртуальной Wi-Fi сети

Программа Proxy Switcher

Десктопные Windows-программы для смены IP-адреса – старый способ доступа к заблокированным сайтам. Впрочем, его и сейчас многие используют, вероятно, не зная о возможности установки в браузеры расширений. Как и последние, десктопные программы для смены IP в большинстве случаев в бесплатных редакциях не несут большего функционала, нежели подмена реального IP на ложный. А если выбор страны для выхода в Интернет и предусматривается, то это, как правило, либо ограниченный перечень стран, как в случае с браузерными расширениями, либо и вовсе возможность, доступная только в платных редакциях. В числе таких программ – Real Hide IP, Auto Hide IP, Hide IP Easy и их многочисленные аналоги. Впрочем, для доступа к заблокированным сайтам на территории России большего и не нужно, ведь как минимум упомянутые программы работают с прокси-серверами, расположенными в США, Канаде и Европе.

Как и многие программы для смены IP, Proxy Switcher в официальной версии не имеет русскоязычного интерфейса.

В конце стандартного процесса установки Proxy Switcher снимаем все лишние галочки, кроме последней, что запускает программу. Если используется Mozilla FireFox, необходимо выставить ещё и предпоследнюю галочку, чтобы просмотреть инструкцию по настройке этого браузера для работы с программой. Для Chromium-браузеров, Internet Explorer и Microsoft Edge ничего просматривать не нужно.

Далее появится мастер запуска функций программы, но мы его отменим, поскольку с интерфейсом Proxy Switcher работать гораздо проще.

Непосредственно в окне программы переключаемся на папку в древовидной структуре слева «New» и кнопкой, что указана на скриншоте, запускаем процесс сканирования (обнаружения) прокси-серверов во всём мире.

Метки к статье: VPN и прокси

Типы, предоставляемые этим поставщиком

Диск сертификата предоставляет следующие типы.

-

Расположения магазинов (Microsoft. PowerShell. Commands. X509StoreLocation) — это контейнеры высокого уровня, которые группируют сертификаты для текущего пользователя и для всех пользователей. В каждой системе существует расположение хранилищ CurrentUser и LocalMachine (все пользователи).

-

Хранилища сертификатов (System. Security. Cryptography. X509Certificates. X509Store), которые являются физическими хранилищами, в которых сохраняются и управляются сертификаты.

-

Сертификат x. 509 System. Security. Cryptography. X509Certificates. X509Certificate2 , каждый из которых представляет сертификат X. 509 на компьютере.

Сертификаты идентифицируются по их отпечаткам.

Выбор надежных прокси

Существует два распространенные причины сбоя прокси-сервера: когда сбиты/неправильно сделаны настройки, и если сам прокси является недееспособным. Прокси может не отвечать потому, что сервера с указанным IP уже не существует (с подобным сценарием постоянно сталкивается тот, кто использует бесплатные прокси). В таком случае единственный выход – заменить proxy на более качественные.

Чтобы не сталкиваться с описанной в статье проблемой и пользоваться стабильно функционирующим инструментом, выбирайте прокси от сервиса Socproxy.

У нас вы можете недорого арендовать индивидуальный прокси-сервер с высокой скоростью работы и круглосуточной технической поддержкой. Для заказа доступны мобильные и стандартные прокси IPv4 и IPv6, в том числе и с ротацией – со сменой IP-адреса через каждые две минуты. Это лучший выбор для всех, кому нужен надежный инструмент без высокого пинга и падений!

Полезные статьи:

Если не удаётся установить соединение с сайтом только в Яндекс.Браузере

Если ошибка «Соединение сброшено» (или другая) появляется только в одном браузере, то в таком случае нужно очистить куки и кэш в самом браузере. И проверить настройки прокси и установленные дополнения (отключить для проверки все дополнения, особенно VPN, антивирусы и т. д.).

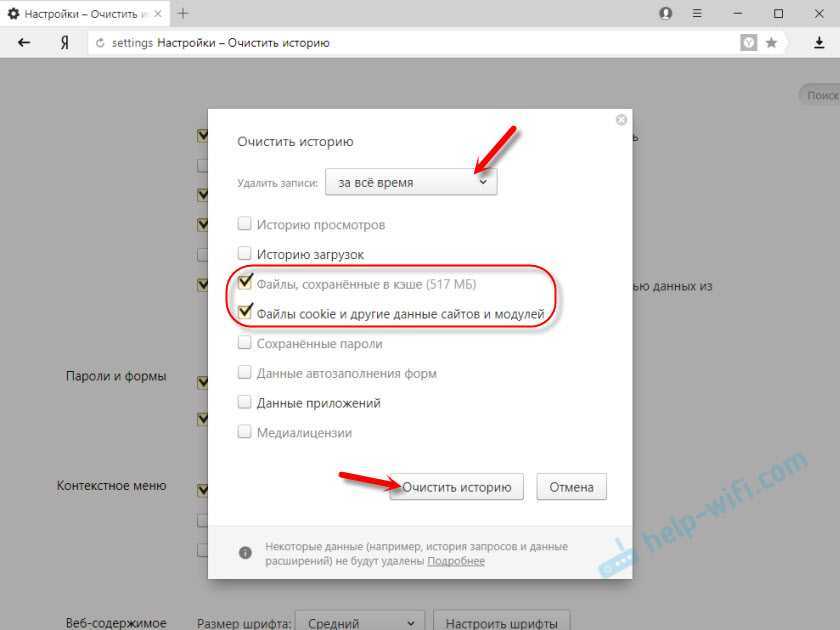

И так, чистим кэш и Cookie. Откройте Яндекс.Браузер и нажмите сочетание клавиш Ctrl + Shift + Del. Или зайдите в «Меню» – вкладка «История» и нажмите на ссылку «Очистить историю».

Выбираем «За все время» и выделяем галочками два пункта: «Файлы, сохраненные в кэше» и «Файлы cookie…».

Дальше нажимаем «Очистить историю».

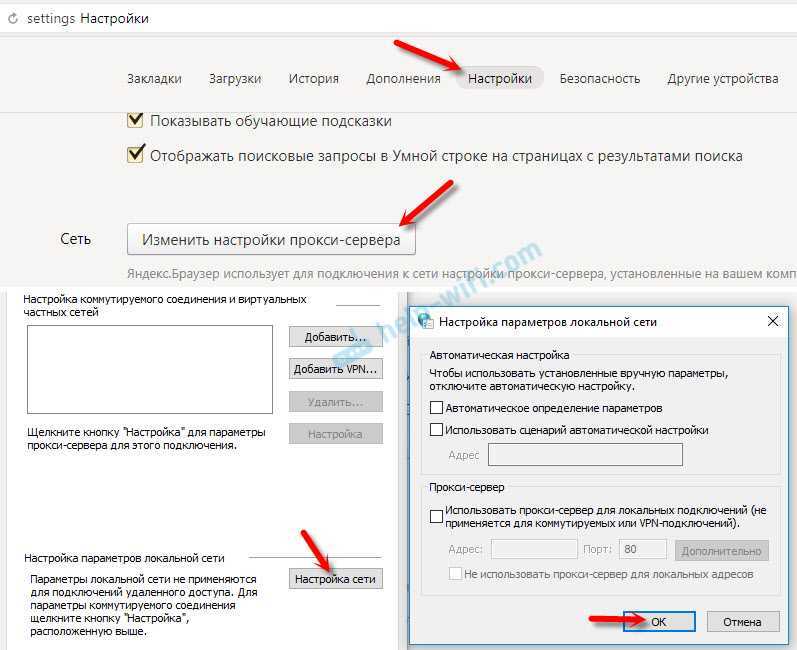

Проверяем настройки прокси-сервера. Зайдите в «Меню» – «Настройки». Снизу нажмите на кнопку «Показать дополнительные настройки». Найдите, и нажмите на «Изменить настройки прокси-сервера». Затем нажимаем на кнопку «Настройка сети» и проверяем, чтобы были убраны все галочки. Как на скриншоте.

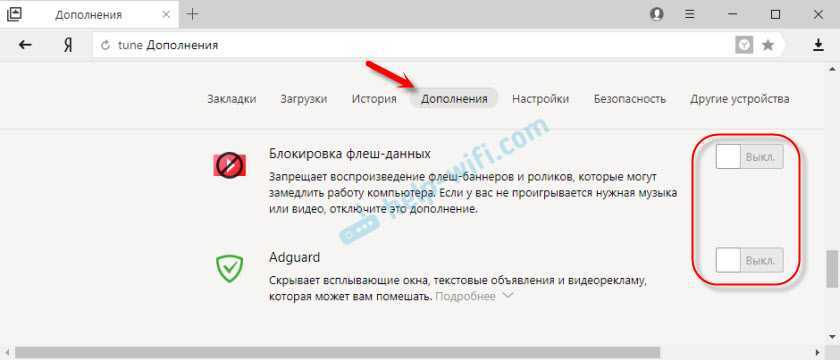

Дальше можно попробовать отключить все дополнения. В меню откройте настройки и перейдите на вкладку «Дополнения». Отключите все сторонние дополнения.

После проверки включите нужные дополнения обратно.

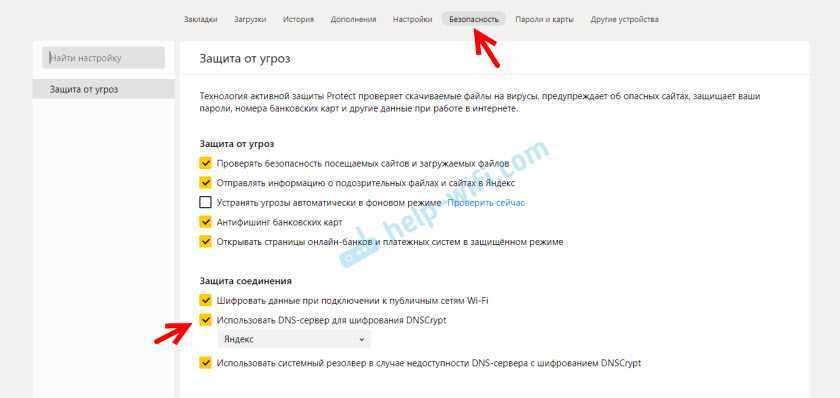

Обновление: включаем DNSCrypt

В настройках Яндекс Браузера, в разделе «Безопасность» – «Защита от угроз» – «Защита соединения» нужно поставить галочку возле «Использовать DNS-сервер для шифрования DNSCrypt».

Настройка Fiddler

В меню File есть опция «Capture Traffic». По умолчанию опция включена. Это означает что Fiddler прописывает в реестре Windows себя в качестве прокси-сервера. Браузеры Internet Explorer, Edge, Chrome используют данную настройку, а значит HTTP-пакеты от этих браузеров пойдут через Fiddler.

Если опция «File -> Capture Traffic» выключена, то Fiddler перестает работать как системный прокси-сервер и перехватывает только те пакеты, которые идут непосредственно на адрес Fiddler. Это может быть когда вы настроили ваше приложение или браузер сами для работы через ip/port Fiddler. По умолчанию Fiddler слушает на порту 127.0.0.1:8888

Опция «Keep: All sessions».В данном режиме Fiddler не очищает журнал собранных HTTP-пакетов. Если требуется продолжительная работа Fiddler, то при большой нагрузке этих пакетов будет очень много и Fiddler скушает всю доступную оперативную память компьютера. Чтобы этого не случилось переключите в режим «Keep: 100 sessions».

Опция «Decode».По умолчанию выключена. В процессе анализа собранных пакетов рекомендуется включить чтобы пакеты автоматически декодировались. Либо можно выделить собранные пакеты через Ctrl+A, вызвать меню нажатием правой кнопки мыши по выделенным пакетам и нажать «Decode Selected Sessions».