Описание проблемы

Есть сервер с операционной системой Windows Server 2012 R2, сотрудник пытается к нему подключиться, через классическую утилиту «Подключение к удаленному рабочему столу», в момент авторизации, выскакивает окно с ошибкой «Произошла внутренняя ошибка».

В английском варианте ошибка звучит вот так:

An internal error has occurred

После этого у вас разрывается соединение. Когда мы видели моргающий экран по RDP, там хотя бы вы попадали на сервер и могли открыть диспетчер устройств, тут сразу все обрубается на корню. Давайте смотреть, что можно сделать.

Что есть в логах?

Если посмотреть журналы событий на удаленном сервере, куда вы пытаетесь подключиться, то там порядок событий будет такой:

События нужно искать в журнале Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational

Первым будет идти событие ID 131 «The server accepted a new TCP connection from client IP-адрес:60050.». Тут вы увидите IP-адрес с которого идет попытка входа.

Далее событие ID 65 «Connection RDP-Tcp#11 created «.

Затем событие 141 «PerfCounter session started with instance ID 11». Тут сессии будет назначен ID.

За ним будет идти ID 142 «TCP socket READ operation failed, error 1236».

Потом вы увидите ID 72 «Interface method called: OnDisconnected»

И же после этого вам покажут, что сервер разорвал подключение: «ID 102 The server has terminated main RDP connection with the client.»

В событии ID 145 так же появляются подробности «During this connection, server has not sent data or graphics update for 0 seconds (Idle1: 0, Idle2: 0).».

- Могут быть события с ID 148 «Channel rdpinpt has been closed between the server and the client on transport tunnel: 0.» или «Channel rdpcmd has been closed between the server and the client on transport tunnel: 0.» или «Channel rdplic has been closed between the server and the client on transport tunnel: 0.»

- Ну и вишенка на торте, ошибка ID 227 «‘Failed to get property Disconnect Reason’ in CUMRDPConnection::Close at 2212 err=»

Почему они опасны?

Плохо защищенное RDP-соединение может обеспечить преступникам доступ ко всей корпоративной системе. Например, зашифровка серверов компании программами-вымогателями, которые потом требуют выкуп, может быть крайне разрушительной для бизнеса. Тут показательна недавняя история очень крупного GPS-вендора Garmin, который был вынужден заплатить вымогателям $10 миллионов — по-другому их специалистам по безопасности решить проблему не удалось.

Технически такие атаки тоже становятся все более опасными. Во-первых, злоумышленники больше не работают точечно, а охватывают большие сегменты сетей.

Во-вторых, время простых атак уже прошло. Преступники используют сложные схемы и комбинируют методы. Так, в трояне TrickBot появился новый модуль rdpScanDll, который используется для проведения атак brute force на RDP-соединения. Этот модуль уже отметился в ряде атак на крупные компании, в том числе связанными с образованием и финансами.

В-третьих, персональные данные и инструменты для взлома, к сожалению, становятся все более доступными. Например, недавно исходный код Dharma, ransomware-as-a-service ПО, также нацеленного на RDP, выложили для продажи онлайн (извините, ссылку давать не будем). Растет количество утечек баз с паролями и словарей для перебора паролей, упоминавшиеся выше скрипты для взлома можно найти в открытом доступе, и там же есть готовые списки серверов, у которых открыт RDP порт. На рынке есть огромное количество ботов, которые постоянно сканируют все доступные точки подключения и пытаются подобрать пароль.

Наконец, средств для защиты либо недостаточно для “переборщиков паролей”, либо они не применяются. Часто компании даже не видят, что такая атака уже идет. Они могут заметить низкую производительность и долгое выполнение запросов, но лечат это оптимизацией памяти и другими нерелевантными методами.

Переполнение ветки реестра с правилами брандмауэра

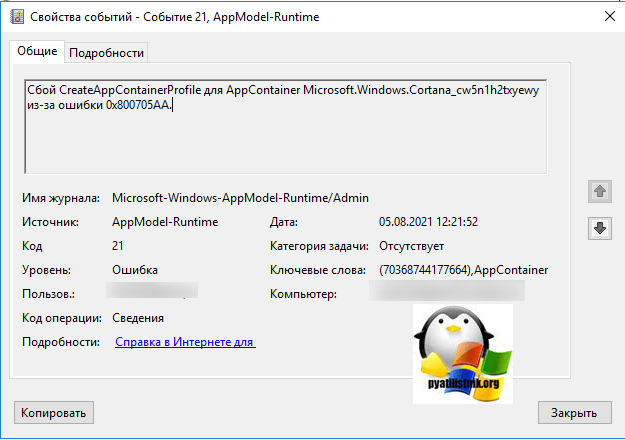

Когда пользователь заходит на сервер, то в определенной ветке реестра добавляются 9 правил, для приложений Cortana, и когда пользователь выходит из системы они должны удалиться, но этого не происходит и при следующем заходе создадутся еще 9 правил, а далее по накатанной. Все это в какой-то момент переполняет ветку реестра. Так же в логах сервера вы легко можете видеть ошибку

Сбой CreateAppContainerProfile для AppContainer Microsoft.Windows.Cortana_cw5n1h2txyewy из-за ошибки 0x800705AA

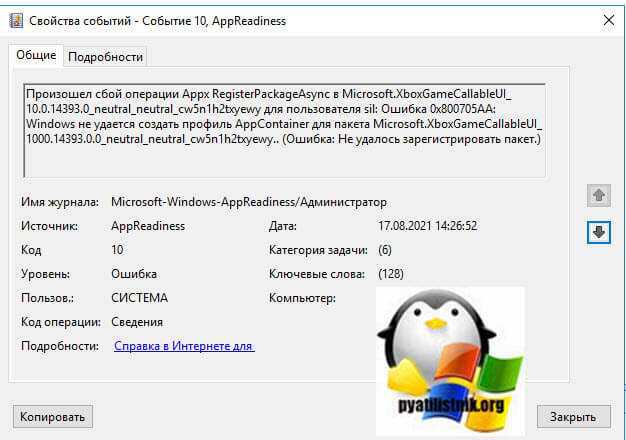

Или вот такой вариант:

Ошибка с кодом ID 10: Произошел сбой операции Appx RegisterPackageAsync в Microsoft.XboxGameCallableUI_10.0.14393.0_neutral_neutral_cw5n1h2txyewy для пользователя sil: Ошибка 0x800705AA: Windows не удается создать профиль AppContainer для пакета Microsoft.XboxGameCallableUI_1000.14393.0.0_neutral_neutral_cw5n1h2txyewy.. (Ошибка: Не удалось зарегистрировать пакет.)

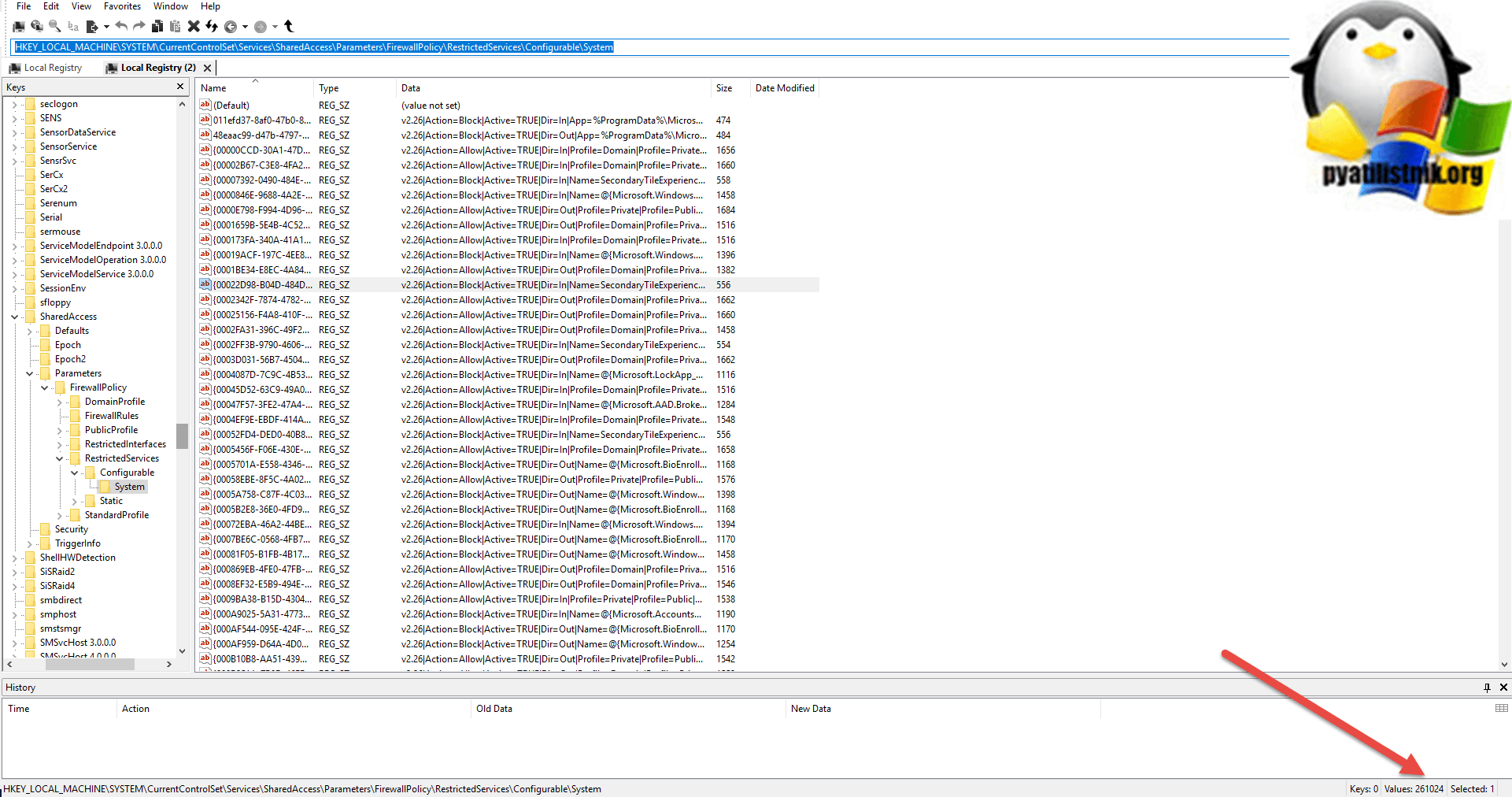

Вот ветка, где создаются данные правила:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Services\SharedAccess\Parameters\FirewallPolicy\FirewallRules

Черный экран может себя уже проявлять при 25 000 записей.

Чтобы победить черный экран необходимо удалить их, для это выполните:

Remove-Item «HKLM:\SYSTEM\CurrentControlSet\Services\SharedAccess \Parameters\FirewallPolicy\RestrictedServices\Configurable\System» New-Item «HKLM:\SYSTEM\CurrentControlSet\Services\SharedAccess \Parameters\FirewallPolicy\RestrictedServices\Configurable\System» Remove-Item «HKLM:\SYSTEM\CurrentControlSet\Services\SharedAccess \Parameters\FirewallPolicy\FirewallRules» New-Item «HKLM:\SYSTEM\CurrentControlSet\Services\SharedAccess \Parameters\FirewallPolicy\FirewallRules» Remove-Item «HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion \Notifications» -Recurse New-Item «HKLM:\SOFTWARE\Microsoft\Windows NT\ CurrentVersion\Notifications»

Для Windows Server 2019, вот такую ветку нужно удалить и воссоздать: HKLM:\SYSTEM\CurrentControlSet\Services\SharedAccess\ Parameters\FirewallPolicy\RestrictedServices\AppIso\FirewallRules

Так же вам необходимо создать дополнительный ключ реестра, чтобы правила больше не создавались повторно, делается это по пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Services\SharedAccess\Parameters\FirewallPolicy

Тип REG_DWORD с именем DeleteUserAppContainersOnLogoff и значением 1. После чего просто перезагрузитесь.

Что такое RDP-атаки

Протокол RDP (Remote Desktop Protocol) — это один из наиболее популярных протоколов для подключения к удаленным рабочим столам, доступный во всех версиях Windows, начиная с XP. Помимо взаимодействия с удаленным компьютером он позволяет подключить к удаленной машине локальные диски, порты и другие устройства. Используется большинством админов Windows-сред для администрирования рабочих мест пользователей и серверов, экономя им много времени.

В протоколе постоянно находили уязвимости, причем так часто, что в 2018 году даже ФБР выпустило специальное предупреждение. В мае 2019 года в старых версиях протокола была обнаружена критическая уязвимость под названием BlueKeep. Всего через месяц после ее появления началась активная волна атак, использующих BlueKeep. Затем в августе того же года в протоколе нашли еще четыре новые уязвимости. Они были связаны не с протоколом RDP, а с сервисом удаленных рабочих столов RDS и позволяли с помощью специального запроса, отправленного через RDP, получить доступ к уязвимой системе, не проходя при этом процедуру проверки подлинности.

RDP-атака — это, по сути, атака brute force, в ходе которой подбирается логин и пароль или ключ шифрования для доступа к RDP путем систематического перебора всех возможных комбинаций символов, пока не будет найден верный вариант. Для длинных паролей может использоваться перебор по словарю, где вместо генерирования комбинации букв и цифр используется длинный список популярных или скомпрометированных паролей.

Цель — получить полный удаленный доступ к нужному компьютеру или серверу и проникнуть через него в корпоративную сеть, обладая всеми соответствующими правами и доступами. Атакующий внедряется в диалог двух систем в момент установления RDP-сессии и, расшифровав пакет, получает полный доступ к удаленной системе, причем без каких-либо нотификаций на стороне клиента или сервера, поскольку у него есть “правильный” сертификат.

А затем начинается собственно атака изнутри системы

Решения безопасности отключаются или удаляются, а затем либо начинается DDoS-атака, либо запускается программа-вымогатель, которая устанавливает пароль на доступ к базам данных с важной для компании информацией. Либо уводятся реальные персональные данные для credential stuffing и фишинга

Также можно использовать плохо защищенный RDP для установки программ для майнинга криптовалют или создания бэкдора (на случай, если несанкционированный доступ к RDP будет обнаружен и закрыт), для установки рекламного или шпионского ПО, SMS-троянов, и так далее. Этим можно полностью заразить все доступные в сети машины.

Существуют скрипты, которые способны по-максимуму использовать права пользователя, который подключается по RDP и всех последующих пользователей в цепочке RDP-подключений. Этот метод получил название RDPInception. Если атакованная машина подключается по цепочке через несколько серверов и везде монтируются локальные диски, то скрипт самокопируется в нужные директории и становится возможным атаковать все машины, поскольку при входе в систему выполняются скрипты, расположенные в Startup директории. Все, что подключается в этой цепочке, также может быть заражено.

Включение удаленного рабочего стола в Windows 11 (2021 г.)

Windows 11 предлагает несколько способов включения удаленного рабочего стола, в том числе через меню «Параметры», панель управления, командную строку и Windows PowerShell. В этой статье вы узнаете обо всех этих методах удаленного доступа к файлам и приложениям на вашем компьютере. Итак, приступим.

Шаги по включению удаленного рабочего стола на вашем ПК с Windows 11

Прежде чем мы перейдем к руководству, вам нужно иметь в виду кое-что. Удаленный рабочий стол доступен только в Windows 11 Pro и Enterprise. Если вы используете Windows 11 Домашняя, ознакомьтесь с лучшими сторонними приложениями для удаленного рабочего стола для Windows. Мы рекомендуем TeamViewer или AnyDesk, но если вам не нужны все необычные функции и вам нужно совершенно бесплатное решение, Chrome Remote Desktop также является хорошим вариантом.

Метод 1: включить удаленный рабочий стол в Windows 11 через настройки

Меню настроек включает простой способ включить удаленный рабочий стол в Windows 11. Итак, вот как вы это делаете:

Откройте «Настройки» (используя сочетание клавиш Win + I в Windows 11) и нажмите «Система» на левой боковой панели. Теперь выберите «Удаленный рабочий стол» на правой панели.

На следующей странице включите переключатель «Удаленный рабочий стол» и нажмите «Подтвердить», чтобы сохранить изменения.

Вот и все. Теперь вы можете подключиться к своему компьютеру с помощью приложения удаленного рабочего стола (Бесплатно) или мастер подключения к удаленному рабочему столу.

Метод 2: включить удаленный рабочий стол в Windows 11 через панель управления

Откройте Панель управления на ПК с Windows 11. Для этого найдите «панель управления» (без кавычек) в строке поиска Windows и выберите «Панель управления» из результатов.

В Панели управления убедитесь, что вы используете представление «Категория», и выберите параметр «Система и безопасность».

На следующей странице нажмите «Разрешить удаленный доступ» в разделе «Система». Теперь вы увидите всплывающее окно с параметрами подключения к удаленному рабочему столу.

Во всплывающем окне «Свойства системы» выберите «Разрешить удаленные подключения к этому компьютеру». Обязательно установите флажок «Разрешить подключения только с компьютеров, на которых запущен удаленный рабочий стол с проверкой подлинности на уровне сети». Наконец, нажмите кнопку «ОК», чтобы сохранить изменения.

После того, как вы выполните эти шаги, удаленный рабочий стол будет включен на вашем ПК с Windows 11, что позволит вам легко получить доступ к удаленным компьютерам.

Метод 3: включить удаленный рабочий стол в Windows 11 с помощью командной строки

Чтобы включить доступ к удаленному рабочему столу на компьютере с Windows 11 с помощью командной строки, выполните следующие действия:

Сначала откройте окно командной строки в режиме администратора. Для этого найдите «cmd» (без кавычек) в строке поиска Windows и выберите «Запуск от имени администратора».

Теперь скопируйте + вставьте следующую команду в окно командной строки: reg add «HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Terminal Server» / v fDenyTSConnections / t REG_DWORD / d 0 / f. Наконец, нажмите Enter, чтобы включить удаленный рабочий стол на вашем компьютере с Windows 11.

Хотя это и не обязательно, вы также должны в идеале выполнить следующую команду, чтобы разрешить удаленный рабочий стол через брандмауэр Windows: netsh advfirewall firewall set rule group = «remote desktop» new enable = Yes

После того, как команды будут выполнены должным образом без каких-либо сообщений об ошибках, вы сможете использовать приложение «Удаленный рабочий стол» для удаленного доступа к другим клиентским устройствам.

Метод 4: включить удаленный рабочий стол в Windows 11 через PowerShell

Другой способ включить эту функцию — использовать Windows PowerShell. Вот как это сделать:

Откройте Windows PowerShell в режиме администратора на своем ПК с Windows. Для этого найдите «powershell» в строке поиска Windows и нажмите «Запуск от имени администратора».

В окне PowerShell скопируйте + вставьте следующую команду и нажмите Enter: Set-ItemProperty -Path ‘HKLM: System CurrentControlSet Control Terminal Server’ -name «fDenyTSConnections» -value 0

Более того, вы также можете убедиться, что брандмауэр Windows не блокирует подключение к удаленному рабочему столу. Для этого скопируйте + вставьте следующую команду и нажмите Enter: Enable-NetFirewallRule -DisplayGroup «Remote Desktop»

Вот и все. Теперь вы успешно включили удаленный рабочий стол на своем ПК с Windows 11 с помощью PowerShell. Теперь у вас должна быть возможность получить доступ к удаленным компьютерам, чтобы предложить поддержку или получить доступ к своим рабочим файлам дома.

Подключение на Ubuntu

В отличие от Windows и macOS на Ubuntu нет официального клиента для подключения к серверу по RDP. Однако это не проблема. Зато разработаны неофициальные приложения. Многие хостеры в своих базах знаний советуют использовать для подключения программу Remmina.

Для установки Remmina запустите терминал и выполните три команды.

Установите пакет Remmina:

Установите обновления:

Установите плагин:

Если ранее вы устанавливали и запускали Remmina, нужно перезапустить программу. Для этого убейте процесс:

Если эта команда вернет ошибку с сообщением о том, что ничего похожего в списке запущенных процессов нет, то это тоже хорошие новости — значит можно запускать программу.

- Найдите Remmina в списке инсталлированных приложений.

- Чтобы добавить соединение, нажмите на значок плюса.

- В поле Name впишите название соединения. Оно может быть любым.

- В поле Protocol выберите .

- Ниже на вкладке Basic укажите IP-адрес сервера, имя пользователя и пароль.

- Чтобы параметры сохранились, нажмите Save.

Все соединения сохраняются в одном списке. Выберите нужное подключение. При первой попытке установить соединение появится сообщение о недоверенном сертификате. Чтобы использовать его, нажмите «ОК». После успешного соединения вы увидите рабочий стол удаленного компьютера.

Альтернативные клиенты на Ubuntu

Если приложение Remmina работает нестабильно, попробуйте другие клиенты для подключения по RDP:

- Freerdp — бесплатная реализация RDP.

- Rdesktop — клиент с открытым исходным кодом.

Чтобы установить , запустите терминал и выполните команду

Для подключения к удаленному компьютеру используйте команду

Здесь — это указание на то, что удаленный рабочий стол нужно открыть в полноэкранном режиме. Если хотите открыть его в оконном режиме, просто не указывайте эту опцию. Остальные опции понятные: имя и пароль учетной записи, IP-адрес и порт компьютера, к которому вы подключаетесь. При этом порт указывать необязательно. Посмотреть другие опции можно с помощью команды .

Например, если вы хотите подключить общие папки, используйте опцию . В первом случае вы подключаете конкретную директорию, а во втором включаете перенаправление всех точек монтирования как совместных папок.

При первом подключении в терминале появится предупреждение о недоверенном сертификате. Чтобы принять его, введите на клавиатуре и нажмите на .

Клиент устанавливается командой:

Для подключения к удаленному рабочему столу используйте команду

При первом подключении появится предупреждение о недоверенном сертификате. Введите с клавиатуры yes, чтобы принять его.

Для работы с на сервере должны быть настроена аутентификация на уровне сети. Иначе при подключении будет вылетать ошибка. О настройках аутентификации на уровне сети мы говорили в разделе «Безопасность».

Первая программа, о которой мы расскажем называется Cyberarms Intrusion Detection and Defense Software (IDDS).

количество неудачных попыток авторизации за последние 30 дней

К сожалению, судя по всему, разработка была прекращена в 2017-м году, но тем не менее программа (с некоторыми нюансами — о них далее) работает даже на ОС Windows Server 2019.

Принцип действия довольно таки простой, но в тоже время эффективный: после нескольких неудачных попыток ввода пароля(количество для блокировки определено в параметрах) срабатывает Soft lock(подозрение в брутфорсе), в журнале создается инцидент и IP помечается как подозрительный. Если новых попыток не последовало, то спустя 20 минут адрес убирается из списка наблюдаемых. Если же перебор паролей продолжается, то IP адрес «злоумышленника» добавляется в запрещающее подключения правило брандмауэра Windows (должен быть в активированном состоянии) и тем самым подбор пароля с этого адреса временно прекращается, так как подключения полностью блокируются. Блокировка Hard lock продлится 24 часа — такой параметр выставлен по умолчанию. Вечную блокировку,»Hard lock forever», включать не рекомендуем, иначе количество IP в правиле брандмауэра быстро «распухнет» и программа будет тормозить.

Soft and Hard lock threshold — counts and duration

Устанавливается программа просто — скачиваем архив с установщиком, распаковываем во временную папку. Cкачиваем и устанавливаем Microsoft Visual C++ 2010 x64 (vcredist_x64.exe) и только после этого запускаем пакет установщика Windows -Cyberarms.IntrusionDetection.Setup.x64.msi, потому как у setup.exe скачать и установить автоматически Visual C++ не получается.

Далее производим настройку — активируем агент для защиты RDP сессий «TLS/SSL Security Agent», во вкладке «AGENTS»:

Enable «TLS/SSL Security Agent»

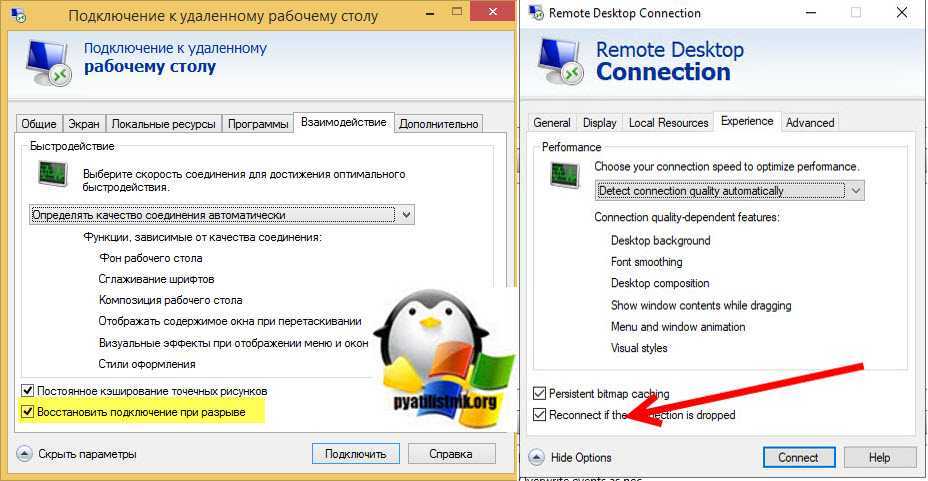

Дополнительные настройки RDP клиента

Например ошибка «An internal error has occurred» у меня встретилась на Windows Server 2022 и там мне помогло в настройках клиента RDP отключение некой опции. Перейдите в дополнительные настройки клиента для удаленного подключения, где н вкладке «Experiens (Взаимодействие)» вам нужно убрать галку с опции «Восстановить подключение при разрыве (Reconnect if the connection is droped)»

На каких-то сайтах предлагалось именно активировать данный пункт.

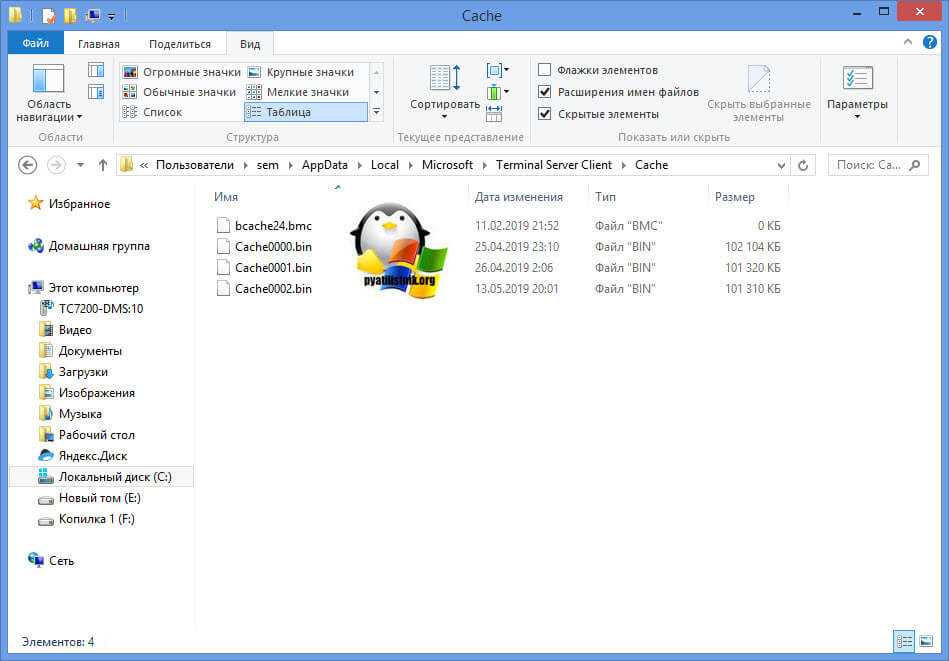

Удаление кэша подключений

Еще одним методом решения внутренней ошибки подключения по RDP может выступать поврежденный кэш, который хранится на локальном компьютере пользователя. Для его отображения вам необходимо включить отображение скрытых папок и удалить содержимое папки:

C:\Users\имя пользователя\AppData\Local\Microsoft\Terminal Server Client

Если и это вам не помогло, то нужно смотреть вариант в сторону обновления или переустановки драйверов на сетевую карту, тут вы определяете модель вашей карты или материнской платы, если в нее все интегрировано и обновляете. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Подключение к удаленному рабочему столу

Для подключения к VDS с Windows Server используется протокол RDP. Встроенное приложение для его выполнения есть только на Windows. На других ОС для подключения через RDP потребуется установка сторонних приложений.

Подключение по RDP c Windows

Откройте меню «Пуск» и найдите утилиту «Подключение к удаленному рабочему столу». Например, на Виндоус 10 она находится в разделе «Стандартные Windows». Можно также воспользоваться встроенным поиском или утилитой «Выполнить»: нажать на сочетание клавиш Win+R и ввести запрос mstsc.

Введите в окне программы IP-адрес сервера, к которому хотите подключиться. Он указан в письме, которое прислал хостер. Нажмите «Подключить».

Выберите учетную запись для авторизации и введите пароль. Эти данные хостер присылает на почту.

При первом подключении может появиться предупреждение о недостоверном сертификате. Причина такого поведения — шифрование соединения сертификатом, который выдает не авторизованный центр, а сам сервер. Однако это не значит, что у вас есть проблемы с безопасностью. Подключение по RDP зашифровано, так что можете спокойно пропускать предупреждение. Чтобы оно не раздражало, отметьте пункт «Больше не выводить запрос о подключениях к этому компьютеру».

Если нужно перенести небольшое количество файлов, то самый простой способ — использование буфера обмена. Вы копируете файл на локальной машине, затем подключаетесь к удаленному рабочему столу и вставляете файл.

Если нужно перемещать большое количество файлов, то гораздо удобнее подключить диск. На локальном компьютере с Win это делается так:

-

Подключитесь к удаленному рабочему столу с помощью встроенной утилиты.

-

Перейдите на вкладку «Локальные ресурсы».

-

Выберите диски или другие источники.

После выбора локальных источников вы можете получить к ним доступ с удаленного рабочего стола на VDS с Windows Server.

Подключение по RDP c Linux

На Linux нет официального протокола для подключения через RDP к Win-серверу. Однако это не проблема. Установить соединение можно с помощью клиента Remmina.

В качестве примера установим утилиту на Ubuntu. Откройте терминал и выполните следующие команды:

sudo apt-add-repository ppa:remmina-ppa-team/remmina-next // Установка Remmina sudo apt-get update // Установка апдейтов sudo apt-get install remmina remmina-plugin-rdp libfreerdp-plugins-standard // Установка плагина РДП

После установки клиент появится в списке приложений. Найдите его и запустите. Нажмите на плюсик для добавления нового подключения и введите уже знакомые данные: IP-адрес сервера, логин, пароль. Главное — выбрать в строке Protocol значение RDP (Remote Desktop Protocol).

Нажмите на кнопку Save, чтобы сохранить новое подключение. Оно отобразится в списке. Чтобы использовать его, щелкните по нему два раза левой кнопкой.

При первом подключении может появиться предупреждение о недоверенном сертификате безопасности. Ситуация такая же, как в случае с WIndows. Никакой угрозы безопасности нет, поэтому просто игнорируйте предупреждение. Нажмите ОК в появившемся окне.

Подключение с macOS

На macOS для подключения к удаленному рабочему столу на Windows Server используется фирменное приложение Microsoft, которое называется Remote Desktop. Его можно установить из App Store.

-

Запустите программу и нажмите на кнопку New.

-

В Connection name укажите любое имя для подключения — например, VDS Windows.

-

В строке PC name пропишите IP-адрес сервера, к которому вы будете подключаться.

-

В разделе Credentials укажите логин и пароль для подключения к VDS.

После сохранения настроек в списке подключений появится новое соединение. Выделите его и нажмите на кнопку Start или используйте двойной клик.

При первом подключении может появиться предупреждение о недоверенном сертификате. Нажмите на кнопку «Показать сертификат» и отметьте пункт «Всегда доверять». Больше предупреждение не будет появляться. Проблем с безопасностью из-за этого не возникнет.

RDP на Android и iOS

Подключиться к удаленному рабочему столу с Windows Server можно и с мобильного устройства. На Android и iOS для этого используется фирменное приложение Microsoft, которое называется Remote Desktop.

На обеих мобильных системах подключение через RDP настраивается одинаково.

-

Запустите приложение и нажмите на плюс для добавления нового соединения.

-

Выберите тип «Рабочий стол» (Desktop).

-

В поле «Имя ПК» укажите адрес сервера.

-

Впишите имя администратора и пароль.

-

При появлении предупреждения о недоверенном сертификате отметьте пункт «Больше не спрашивать» и нажмите «ОК».

После успешного подключения вы увидите удаленный рабочий стол, размещенный на VDS с Windows Server.

Установка программ

Программы следует устанавливать после установки службы роли сервера терминалов. При установке этой службы на компьютер, на котором уже установлены какие-либо программы, некоторые из них могут работать неправильно в многопользовательской среде.

Для правильной работы некоторых программ на сервере терминалов в их установку требуется внести незначительные изменения.

Перед установкой программы на сервере терминалов введите в командной строке команду change user /install, чтобы перевести систему в режим установки. После установки программы введите в командной строке команду change user /execute, чтобы вернуть систему в режим выполнения.

|

Примечание |

|---|

|

Если программа устанавливается из MSI-пакета, выполнять эти команды для перевода системы в режим установки и обратно не требуется. Вместо этого можно непосредственно запустить MSI-пакет или связанный с ним установочный файл. |

Если имеются программы, связанные друг с другом или зависящие друг от друга, рекомендуется устанавливать их на одном и том же сервере терминалов. Например, рекомендуется устанавливать Microsoft Office как пакет, а не устанавливать отдельные программы Microsoft Office на разных серверах терминалов.

Устанавливать отдельные программы на различных серверах терминалов следует в случаях, указанных ниже.

-

Программа имеет проблемы совместимости, которые могут повлиять на работу других программ.

-

Одна программа и связанные с ней пользователи могут занять все ресурсы сервера.

Нашел еще в СИСТЕМА

Настройка параметров удаленного подключения

-

Запустите средство «Система». Чтобы сделать это, воспользуйтесь одним из способов, описанных ниже.

-

Нажмите кнопку Пуск и выберите команду Панель управления. В окне Панель управления дважды щелкните значок Система.

-

Нажмите кнопку Пуск, выберите команду Выполнить, введите control system и нажмите кнопку ОК.

-

-

В области Задачи выберите пункт Настройка удаленного доступа.

-

В диалоговом окне Свойства системы на вкладке Удаленный выберите один из приведенных ниже вариантов в зависимости от среды.

-

Разрешать подключения от компьютеров с любой версией удаленного рабочего стола. Этот параметр включен по умолчанию. Используйте этот параметр, если пользователи будут получать доступ к серверу терминалов с клиентских компьютеров, на которых выполняется клиент подключения к удаленному рабочему столу, не поддерживающий проверку подлинности на уровне сети.

-

Разрешать подключения только от компьютеров с удаленным рабочим столом с сетевой проверкой подлинности Используйте этот параметр, если на всех клиентских компьютерах, которые будут получать доступ к серверу терминалов, выполняется версия клиента подключения к удаленному рабочему столу, поддерживающая проверку подлинности на уровне сети. Если клиент, не поддерживающий проверку подлинности на уровне сети, попытается подключиться к серверу терминалов, ему будет возвращено сообщение об ошибке проверки подлинности.

Для получения дополнительных сведений об этих двух параметрах щелкните на вкладке Удаленный ссылку Помочь выбрать.

-

-

Чтобы добавить пользователей и группы, которым требуется подключение к серверу терминалов с помощью удаленного рабочего стола, нажмите кнопку Выбор пользователей. Эти пользователи и группы добавляются в группу «Пользователи удаленного рабочего стола».

Члены локальной группы «Администраторы» могут подключаться, даже если они не указаны в списке.

Если на вкладке Удаленный выбрать переключатель Не разрешать подключения к этому компьютеру, пользователи не смогут удаленно подключаться к компьютеру, даже если они являются членами группы пользователей удаленного рабочего стола.

Чтобы определить, установлена ли на компьютере версия клиента подключения к удаленному рабочему столу, поддерживающая проверку подлинности на уровне сети, запустите клиент подключения к удаленному рабочему столу, щелкните значок в верхнем левом углу диалогового окна Подключение к удаленному рабочему столу и нажмите кнопку О программе. Посмотрите, имеется ли в диалоговом окне О программе фраза «Поддерживается проверка подлинности на уровне сети».

ЕСТЬ ЕЩЕ РЕШЕНИЕ: После блоков, запустить под администратором RDP -клиент , вроде ключ /admin, есть еще зачем -то /console

- < Назад

- Вперёд >

Как «угнать» сеанс RDP?

Александр Корзников

создать службу

- Вы можете подключиться к отключенным сеансам. Поэтому, если кто-то вышел из системы пару дней назад, вы можете просто подключиться прямо к его сеансу и начать использовать его.

- Можно разблокировать заблокированные сеансы. Поэтому, пока пользователь находится вдали от своего рабочего места, вы входите в его сеанс, и он разблокируется без каких-либо учетных данных. Например, сотрудник входит в свою учетную запись, затем отлучается, заблокировав учетную запись (но не выйдя из нее). Сессия активна и все приложения останутся в прежнем состоянии. Если системный администратор входит в свою учетную запись на этом же компьютере, то получает доступ к учетной записи сотрудника, а значит, ко всем запущенным приложениям.

- Имея права локального администратора, можно атаковать учетную запись с правами администратора домена, т.е. более высокими, чем права атакующего.

- Можно подключиться к любой сессии. Если, например, это Helpdesk, вы можете подключиться к ней без какой-либо аутентификации. Если это администратор домена, вы станете админом. Благодаря возможности подключаться к отключенным сеансам вы получаете простой способ перемещения по сети. Таким образом, злоумышленники могут использовать эти методы как для проникновения, так и для дальнейшего продвижения внутри сети компании.

- Вы можете использовать эксплойты win32k, чтобы получить разрешения SYSTEM, а затем задействовать эту функцию. Если патчи не применяются должным образом, это доступно даже обычному пользователю.

- Если вы не знаете, что отслеживать, то вообще не будете знать, что происходит.

- Метод работает удаленно. Вы можете выполнять сеансы на удаленных компьютерах, даже если не зашли на сервер.

Windows 7

-

Для доступа к файлам на удаленном компьютере можно использовать OneDrive:

-

Как перезагрузить удаленный ПК в Win10? Нажмите Alt+F4. Откроется окно:

Альтернативный вариант — командная строка и команда shutdown.

Если в команде shutdown указать параметр /i, то появится окно:

- В Windows 10 Creators Update раздел «Система» стал богаче на еще один подраздел, где реализована возможность активации удаленного доступа к компьютеру с других ОС, в частности, с мобильных посредством приложения Microsoft Remote Desktop:

- По разным причинам может не работать подключение по RDP к виртуальной машине Windows Azure. Проблема может быть с сервисом удаленного рабочего стола на виртуальной машине, сетевым подключением или клиентом удаленного рабочего стола клиента на вашем компьютере. Некоторые из самых распространенных методов решения проблемы RDP-подключения приведены здесь.

- Из обычной версии Windows 10 вполне возможно сделать терминальный сервер, и тогда к обычному компьютеру смогут подключаться несколько пользователей по RDP и одновременно работать с ним. Как уже отмечалось выше, сейчас популярна работа нескольких пользователей с файловой базой 1С. Превратить Windows 10 в сервер терминалов поможет средство, которое хорошо себя зарекомендовало в Windows 7 — RDP Wrapper Library by Stas’M.

- В качестве «RDP с человеческим лицом» можно использовать Parallels Remote Application Server (RAS), но некоторые его особенности должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете).

ссылке