Введение

Из статьи вы узнаете о том как настроить терминальный сервер на базе операционной системы Linux. Настраивать будем используя дистрибутив Debian 10 Buster.

Ранее в этой статье я расказывал как производится настройка на Debian 8 и 9 версии и какие нюансы настройки. В новой версии большенсово проблем прошлых версий исправлено, но появились новые с решением которых я с вами и поделюсь.

Совершенно нет желания захломлять ресурс старыми не актуальными статьями. XRDP он всегда один и лучше использовать его на новых стабильных версиях. При желании всегда можно мигрировать со старой версии Debian на новую. Например, я вполне успешно делаю обновления начиная с 7 версии.

Вариант с нелегальным переводом системы Windows в терминальный сервер используя патчи я сразу отбросил в сторону. Не занимаюсь воровством программ и не буду.

Требования для терминального сервера:

- Работа буфера обмена в обоих направлениях,

- Переключение раскладки клавиатуры на русский язык,

- Работа пользователей по сертификату,

- Монтирование сетевых ресурсов,

- Подключение локальной папки на сервер,

- Создание одной сессии для пользователя,

- Подключение принтеров.

Главная задача чтобы сессия пользователя оставалась на сервере и можно было к ней подключиться с любого места.

Графическую оболочку лучше использовать легковесную. Например, LXDE или XFCE. В моем примере рассматривается использование XFCE.

Все дальнейшие действия описаны с учетом стандартной усатновки сервера с выбором окружения XFCE и установкой ssh сервера.

Если вам хочется почитать «Как скачать и установить Debian 10 Buster» вы можете это сделать на сайте который стал для меня отправной точкой в изучении Linux. Все статьи на этом ресурсе написаны понятным языком и проверены автором перед тем как выкладывать в сеть.

Установка необходимого ПО «на минималках», тестирование подключения

2.3 Установить русскую локаль и раскладку

Localisation Options

- Change Locale, снимаем * с en-GB.UTF-8 и устанавливаем напротив ru-RU.UTF-8. Подтверждаем, и в следующем окне выбираем ее же, как основную.

- Change Timezone, и выберите страну и город часового пояса.

- Change Keyboard Layout, там Generic 105-key (Intl) PC → Other → Russian → Russian → Control+Shift (или Alt+Shift, по желанию, для переключения раскладки) → No temporary switcher → Right Alt (AltGr) → No compose key.

FinishFinish

UTF-8Guess optimal character setLet the system to select…8×16

Midnight Commander

mcedit

2.6 Вынесем волатильные разделы на виртуальные диски

/tmp/var/log

- система не точила попусту sd-карту,

- было меньше шансов, что при аварийном отключении питания развалится корневая файловая система,

- чтобы в отдаленном будущем логи не забили свободное место на карте.

/etc/fstab

/var/log/tmp

сесть за физический терминал

Извлечение граблей

/usr/share/rdesktop/keymapsraw

/home/user/runrdp-k raw

4.4. При попытке запустить rdesktop сеанс не открывается, в консоль выводится ошибка CredSSP

- Отключить проверку подлинности на сервере, снизив настройки безопасности. В принципе, в тех средах, где Pi пытаются использовать в качестве клиента RDP, это не должно быть слишком большой проблемой безопасности.

- Воспользоваться другим клиентом, например freerdp, remmina, заменив содержимое скрипта runrdp на строку запуска этого клиента.

4.5. Включение и выключение устройства

- С одной стороны, мы можем вообще не выключать устройство, выключая только монитор. Строго говоря, где я поставил RPi, все так и сделано. В общем-то устройство почти не греется, не потребляет электроэнергию, не шумит. Монитор, перед уходом, пользователь выключит.

- Можно настроить выключение на ночь по Cron-у, но тогда, чтобы утром включить RPi, пользователю придется передергивать провод, или блок питания.

- Решить этот вопрос можно, купив питающий USB-кабель с кнопкой размыкания (чтобы включить RPi нужно достаточно будет кратковременно разомкнуть цепь кнопкой). 120 рублей все удовольствие. Но здесь у пользователей сработает автоматика на выключение тем же способом, что для устройство будет аварийно. Учитывая, что мы вынесли волатильные разделы на tmpfs, наверное, маловероятно, что возникнут проблемы, но все таки никто не застрахован, что пользователь не войдет утром в систему из за краха rootfs. Не получилось, так сказать, решения «прибитого гвоздями».

- Есть решения с дополнительной кнопкой, включаемой в GPIO-порт, и включающей / выключающей устройство нежно (надлежащим способом). Но колхозить ее на корпус — это тратить часы и увеличивать себестоимость.

- Впрочем, для RPi даже есть корпуса со встроенной такой кнопкой (у китайцев вообще есть все). Но я лично еще не пробовал.

- Я думаю насчет включения устройства через разрыватель в USB-кабеле, а выключении его по горячей клавише (типа Ctrl+Alt+Shift+P), которая отслеживается системной службой, но руки проработать это решение никак не дойдут.

Подключение к Linux из Windows по SSH

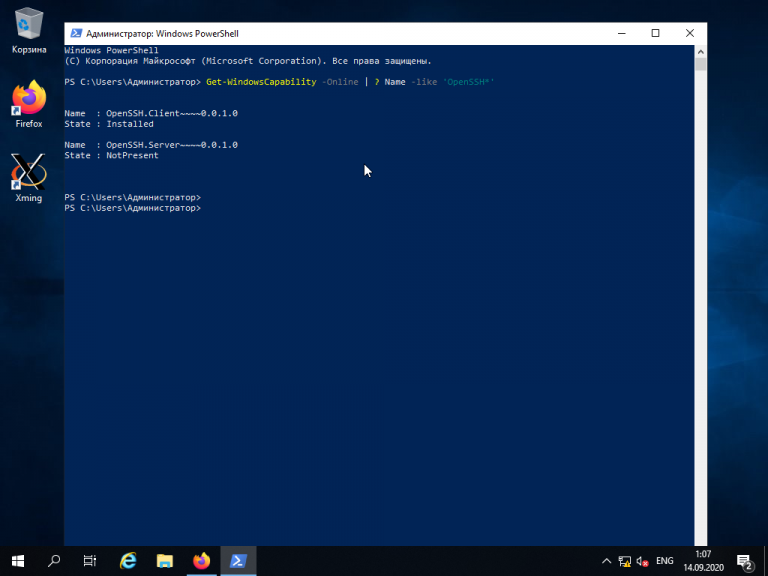

Для подключения к компьютеру под управлением Linux по протоколу SSH из Windows можно воспользоваться PowerShell. Сначала становите OpenSSH Client, если ещё не установлен. Запустите на вашем компьютере PowerShell от имени администратора системы и выполните следующую команду:

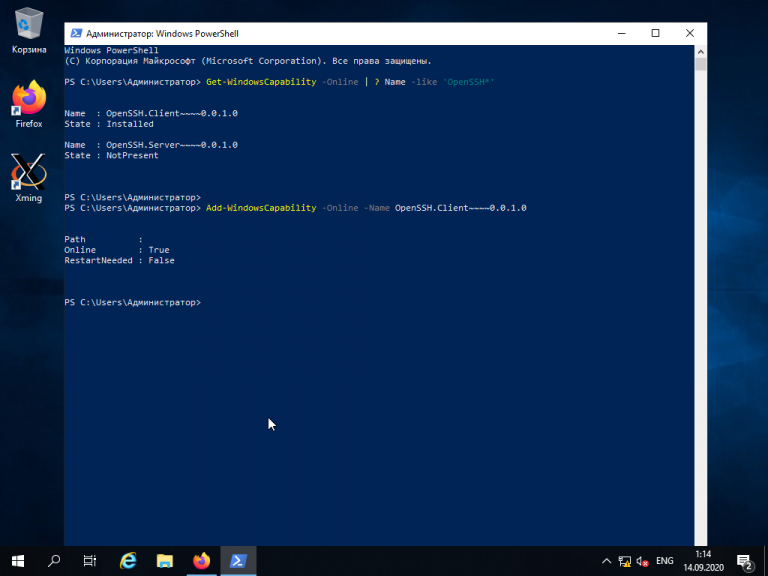

Это необходимо для того, чтобы узнать текущую версию SSH-клиента. В данном примере доступна версия OpenSSH.Client-0.0.1.0. Установите OpenSSH.Client с помощью команды:

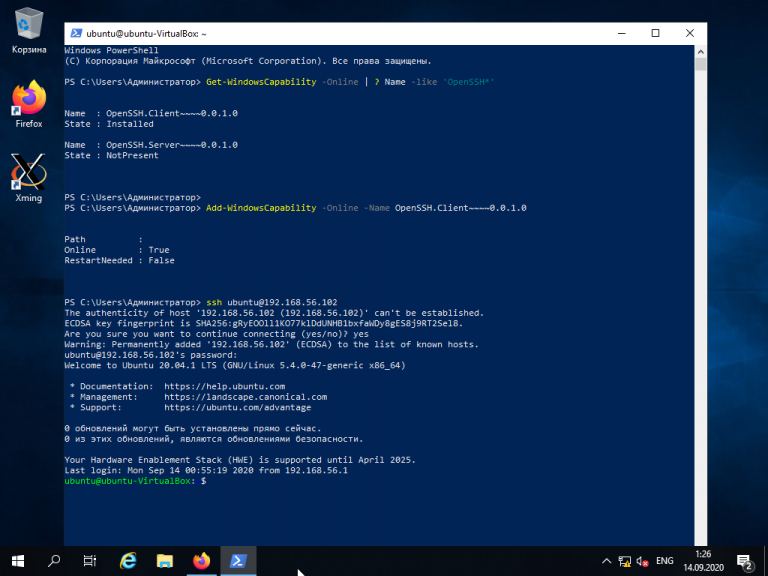

Для того, чтобы подключиться к устройству, на котором запущен SSH-сервер, необходимо ввести имя пользователя и IP-адрес. Команда для подключения по SSH используя PowerShell выглядит так:

Здесь ubuntu — имя пользователя на удалённом компьютере, а 192.168.56.1 — IP-адрес Linux-сервера, на котором запущен демон SSH.

При первом подключении необходимо подтвердить использование специального персонального ключа для шифрованного соединения по SSH-протоколу (введите слово Yes), затем введите пароль пользователя (в данном случае для пользователя ubuntu):

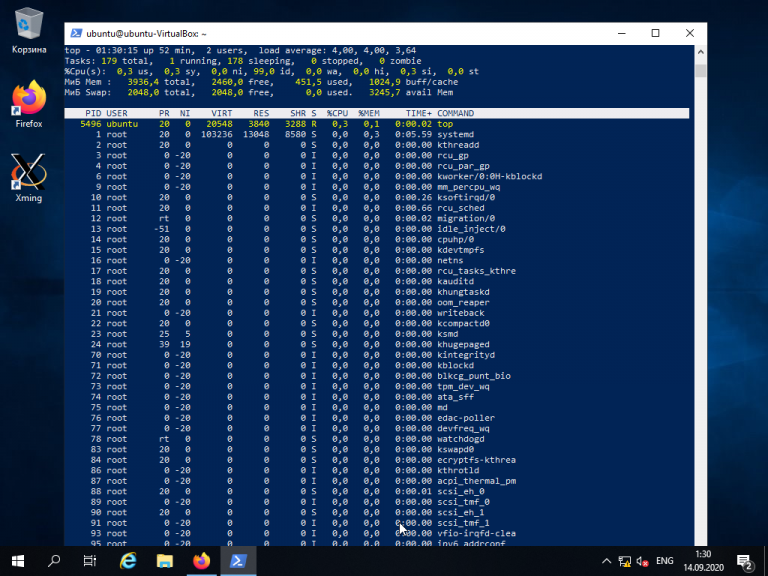

Как видите, соединение прошло успешно. Теперь можно выполнять все команды так же, как если бы вы их выполняли используя стандартный Linux SSH-клиент:

Для завершения терминальной сессии на удалённом компьютере введите команду exit. Теперь вы знаете как выполняется подключение к Linux из Windows по SSH.

Установка XRDP на Debian 10

К сожалению вы не сможете впоследствии установить на эту систему 1C:Предприятие по причине долгой задержки в поддержке этой версии от разработчиков. Команды и действия полностью эдентичны для установки на Debian 9.

Установка производится следующей командой:

apt install xrdp xorgxrdp

Настройка произведена и можно подключатся по протоколу RDP.

Для запуска X сервера (отображение экрана) существуют разные права доступа. По умолчанию запуск разрешен всем пользователям с доступом к консоли.

Для изменения прав доступа к запуску X сервера необходимо выполнить следующую команду:

dpkg-reconfigure xserver-xorg-legacy

Перезагружаем сервис:

service xrdp restart

Настройка новых правил применнена и можно подключатся по протоколу RDP используя новые параметры.

Конфигурирование RDP

Windows

Remote Desktop Connection

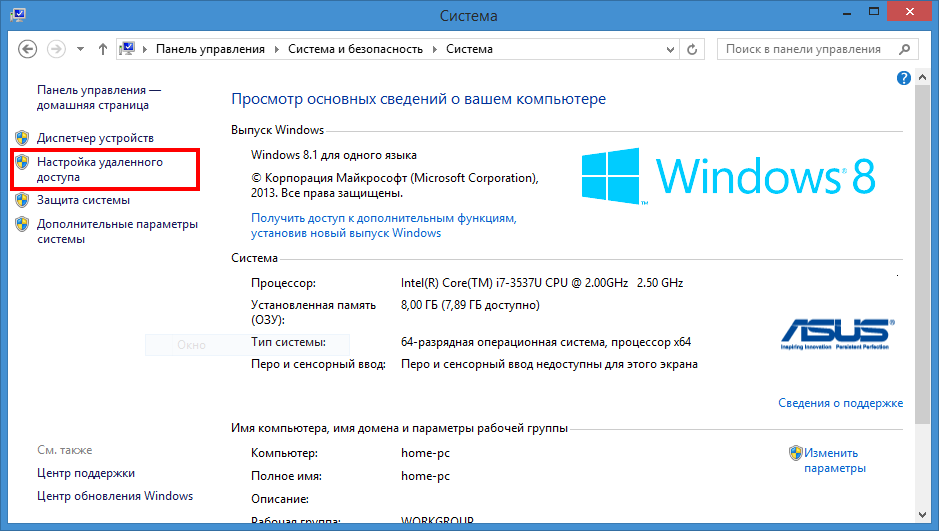

Откройте Панель Управления и перейдите в Система и Безопасность -> Система

Панель Управления

System properties

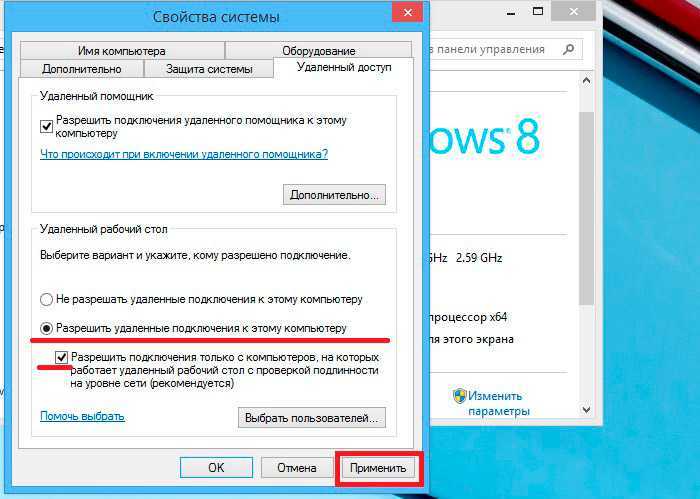

Доступны три опции под пунктом «Удаленный рабочий стол»:

- Не разрешать удаленные подключения к этому компьютеру» — Эта опция предотвращает пользователей от подключений к их компьютерам с использованием Remote Desktop Connection или RemoteApp. RemoteApp подключение отличается тем, что соединение происходит к одному приложению.

- «Разрешить удаленные подключение к этому компьютеру» (Windows 10 и Windows 8.1) или «Разрешать подключения от компьютеров с любой версией удаленного рабочего стола» (в Windows 7) — это позволит пользователям, использующим любую версию RemoteApp или Remote Desktop Connection, подключаться к вашему компьютеру. Используйте этот режим, если вы не уверены, какую версию удаленного рабочего стола клиент будет использовать, или если они используют стороннее приложение Remote Desktop Connection. Например, клиентам Ubuntu вероятно потребуется вторая опция.

- «Разрешать подключения только от компьютеров с удаленным рабочим столом с сетевой проверкой подлинности» — эта опция ограничивает Remote Desktop Connections до использования версий, которые имеют Network Level Authentication. Network Level Authentication была введена в Remote Desktop Client 6.0. Если компьютер клиента запущен под управлением Windows 10, Windows 8.1, Windows 7 или он недавно скачал клиент Remote Desktop Connection, то используйте эту опцию, так как этот режим более защищенный.

Теперь можно нажать «ОК», и клиенты смогут войти в ваш компьютер через Remote Desktop Connection, используя учетные данные для пользователей группы администраторов.

Если служба ролей узла сеанса удаленного рабочего стола не установлена на компьютере, количество подключений ограничено максимум двумя одновременными подключениями к этому компьютеру.

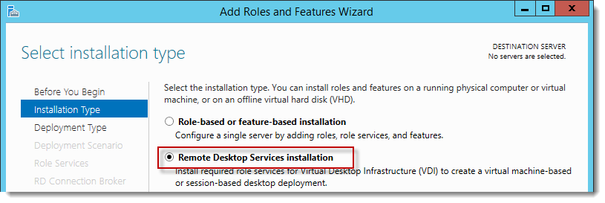

Windows Server

Установка RDS

Установка RDS

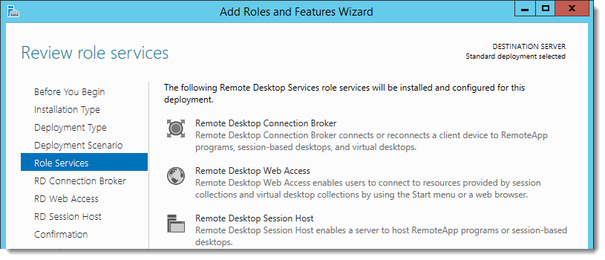

Remote Desktop Licensing (RD Licensing), бывший Terminal Services Licensing (TS Licensing), управляет лицензиями доступа клиентов служб удаленного рабочего стола (RDS CAL), которые необходимы для каждого устройства или пользователя для подключения к серверу узла сеанса удаленного рабочего стола (RD Session Host). RD Licensing используется для установки, выпуска и отслеживания доступности лицензий RDS CAL на сервере лицензий удаленного рабочего стола.

Когда клиент — либо пользователь, либо устройство — подключается к серверу узла сеанса удаленного рабочего стола, сервер определяет, нужна ли лицензия RDS CAL. Сервер узла сеанса удаленного рабочего стола затем запрашивает RDS CAL из сервера лицензий удаленного рабочего стола от имени клиента, пытающегося подключиться к серверу узла сеанса удаленного рабочего стола. Если подходящая RDS CAL доступна на сервере лицензий, RDS CAL выдается клиенту, и клиент может подключаться к серверу узла сеанса удаленного рабочего стола.

Чтобы изменить число одновременных удаленных соединений разрешенный для подключения:

- На сервере узла сеанса удаленного рабочего стола откройте конфигурацию узла сеанса удаленного рабочего стола. Чтобы это сделать, кликнете Пуск, затем Административные Инструменты, потом Службы удаленного рабочего стола, и наконец конфигурация узла сеанса удаленного рабочего стола.

- Под «Подключения» кликнете правой кнопкой на имя подключения и нажмите свойства.

- В диалоговом окне «Свойства» на вкладке «Сетевой адаптер» выберите «Максимум подключений», теперь введите требуемое число подключений и нажмите «ОК».

Если опция максимума соединений выбрана и отображается серым цветом, значит включена установка групповой политики лимита подключений и применена на сервере узла сеанса удаленного рабочего стола. Вы можете также установить максимальное число разрешенных одновременных подключений, применяя установку групповой политики лимита числа подключений. Эта установка групповой политики находится в и может быть изменена с помощью редактора локальных групповых политик или консоли управления групповыми политиками (GPMC). Установка групповой политики имеет преимущество над установкой, примененной в конфигурации узла сеанса удаленного рабочего стола.

Окончательный вердикт

Оценка приложений с очень похожими функциями и возможностями никогда не была легкой задачей. Вместо того, чтобы выбрать абсолютного победителя, мы попытались пробиться к вершине путем исключения. TightVNC является первым, кто исключает себя, поскольку клиент на базе Java чувствует себя неуместно на рабочем столе Linux — тем более, что соответствующий ему сервер доступен только для Windows.

Далее следуют Remmina и Vinagre, которые очень похожи в том, что они оба предлагают поддержку нескольких протоколов, кроме VNC, и не требуют специального серверного программного обеспечения. Vinagre просто выполняет свою работу без особых сложностей и работает на удивление хорошо. Тем не менее, клиент не предлагает такой же гибкости, как другие во время активного сеанса, что является позором.

Аналогичным образом, Remmina имеет хорошие оценки в отделе производительности и дает вам возможность изменять параметры качества соединения на лету. Клиент поддерживает самый широкий спектр протоколов и будет подключаться ко всем видам серверов удаленных рабочих столов. Remmina не имеет собственного серверного программного обеспечения, но вы можете использовать его для всех видов удаленных подключений ко всем видам серверов. К сожалению, Remmina не хватает некоторых дополнительных функций, которые вы получаете с другими клиентами, таких как возможность передачи файлов.

Если передача файлов необходима для удаленного доступа, то нет лучшего варианта, чем RealVNC. Клиент работает достойно с другими серверами, но лучше всего работает в паре с собственным. Мы рекомендуем его для удаленного доступа ко всем видам графической работы на Pi, особенно если вы используете Raspbian, поскольку серверное программное обеспечение теперь поставляется с предустановленной версией.

Это оставляет нас с TigerVNC. Клиент работает хорошо, независимо от того, какой тип VNC-сервера находится на другом конце. Единственным недостатком является отсутствие мобильных клиентов и тот факт, что он не позволяет копировать файлы. Тем не менее, пересылка файлов и мгновенных сообщений не являются основными функциями VNC. Учетные данные TigerVNC с открытым исходным кодом, интуитивно понятный интерфейс и образцовая производительность во время активного подключения делают его очень способным клиентом VNC для всех видов задач удаленного рабочего стола.

1-е место: TigerVNC — его учетные данные и производительность с открытым исходным кодом являются его отличительной чертой.

Общий балл: 5/5

Веб: www.tigervnc.org

2-е место: RealVNC — готовое решение для удаленного доступа к рабочему столу на Raspberry Pi.

Общий балл: 4/5

Веб: www.realvnc.com

3-е место: Remmina — многопротокольный клиент удаленного рабочего стола, который хорошо работает.

Общий балл: 3/5

Веб: www.remmina.org/wp

4-е место: Vinagre — клиент с несколькими протоколами, которому не хватает контроля, предлагаемого его коллегами.

Общий балл: 3/5

Веб: http://bit.ly/ProjectVinagre

Пятое место: TightVNC — самое большое его ограничение — это фокус на этих платформах Windows.

Общий балл: 2/5

Веб: http://tightvnc.net

Есть несколько других клиентов и решений для удаленных рабочих столов, которые вы можете использовать помимо тех, которые мы обсуждали. Хотя мы рассмотрели только самые популярные и активно развивающиеся клиенты VNC, существуют другие альтернативы, такие как KDE Krdc, TurboVNC и x11vnc. Также, как отмечалось ранее, VNC не единственный протокол удаленного рабочего стола в городе. Еще одним популярным является фирменный протокол NoMachine NX.

Если вы не противостоять проприетарным решениям, есть также клиент TeamViewer и инструмент Google Chrome Remote Desktop.

Veyon («виртуальный взгляд на сети») также представляет собой решение с открытым исходным кодом для удаленного доступа, контроля и управления классными компьютерами с использованием протокола RFB VNC.

Если вы заботитесь больше о безопасности, чем о явном недовольстве, вы можете просто включить пересылку X11 через SSH. Это будет отображать только одно приложение одновременно.

Очистка bitmap кэша rdp

В клиенте Remote Desktop Connection есть функционал кэширования изображений (persistent bitmap caching). Клиент RDP при подключении сохраняет редко изменяющиеся куски удаленого экрана в виде кэша растровых изображений. Благодаря этому клиент mstsc.exe загружает из локального кэша части экрана, которые не изменились с момента последней прорисовки. Этот механизм кэширования RDP уменьшает количество данных, передаваемых по сети.

RDP кэш представляет собой два типа файлов в каталоге %LOCALAPPDATA%MicrosoftTerminal Server ClientCache:

В этих файлах хранятся сырые растровые изображения RDP экрана в виде плиток 64×64 пикселя. С помощью простых PowerShell или Python скриптов (легко ищутся по запросу RDP Cached Bitmap Extractor) можно получить PNG файлы с кусками экрана рабочего стола и использовать их для получения конфиденциальной информации. Размер плиток мал, но достаточен для получения полезной информации для изучающего RDP кэш.

Вы можете запретить RDP клиенту сохранять изображение экрана в кэш, отключив опцию Persistent bitmap caching (Постоянное кэширование точечных рисунков) на вкладке Advanced.

О дивный новый мир

Для многих компаний удаленная работа, вероятно, останется постоянной частью их корпоративной культуры, и с этим придется что-то делать. При этом уязвимости в RDP всплывают постоянно, и приходится регулярно гуглить, что же появилось нового.

Основная головная боль в том, чтобы защититься от RDP-атак в такой ситуации — это зоопарк устройств, на которых удаленно работают сотрудники, и сроки, так как проблему нужно решать быстро. И не нужно объяснять, что в каждой конкретной организации у администратора могут быть отдельные ограничения — кому-то выделяют только один порт под сервис, у кого-то нет подходящего железа и достаточного бюджета.

Единого ответа в том, как полностью обезопасить себя от таких нападений за счет одного-единственного инструмента, наверное, пока не существует (но, думаем, рынок усиленно над этим работает). К тому же и боты стали намного хитрее и сложнее, и хакеры стали более умными, и атаки более многоплановыми. Понадобится комплекс мер, ведь существует еще достаточно много вариантов защиты, кроме тех, о которых мы написали, в том числе аппаратных — межсетевые экраны, маршрутизаторы, виртуализация, разделение основной базы данных и многое другое.

Но, мы уверены, что самый важный и первый шаг — это четко увидеть, существует ли у вас такая проблема и насколько она серьезна. Так что включайте свои мониторинги. Второй шаг — это сделать все возможное, чтобы максимально усложнить жизнь хакеру. Есть огромная вероятность того, что столкнувшись хотя бы с несколькими приемами, хакер не будет тратить время на вас, а найдет жертву попроще.

Что такое Citrix и как это работает?

Термин «Citrix» широко использовался для обозначения множества продуктов на протяжении нескольких лет, но Citrix — это в первую очередь название глобальной организации, производящей технические продукты с похожими названиями, например Citrix Virtual Apps и Citrix Virtual Desktops.

Citrix Systems со штаб-квартирой во Флориде, США, является поставщиком технологий, обеспечивающих удаленный доступ для приложений и настольных компьютеров.

Citrix производит ряд передовых технологий, которые используются многими всемирно известными компаниями. Они сосредоточены в основном на тонких клиентах и виртуализации, но также распространились на другие области, включая сетевые технологии.

Благодаря технологии тонких клиентов, такой как Citrix Virtual Applications, мы можем использовать наш компьютер для удаленного мониторинга приложения, установленного на другом компьютере. Приложения обрабатываются удаленно на этом отдельном удаленном устройстве.

Как запустить

В операционных системах, таких как Windows XP, Vista, Seven, по умолчанию включено клиентское ПО Remote Desktop Connection. Для его запуска вам необходимо нажать сочетание клавиш Win+R , набрать mstsc и нажать Enter.

В результате появится окно, в котором необходимо настроить параметры подключения посредством протокола RDP. Следует указать ip адрес сервера или его DNS имя, выбрать подключаемые ресурсы, пару логин/пароль и тд.

После этого можно начинать подключение. В случае возникновения ошибок протокола RDP, первым делом следует проверить корректность параметров.

Пользователи ищут сайт по запросам: гаджет таймер выключения компьютера windows 7, viber на айпад, установить ватсап на айпад , кнопка Пуск в Windows — StartisBack для Windows 10, Яндекс Диск как пользоваться.

Mobaxterm

Эта

для Windows. Немного неправильно называть MobaXterm RDP-клиентом, потому что это целый комбайн. Список поддерживаемых протоколов впечатляет: SSH, Telnet, Rlogin, RDP, VNC, XDMCP, FTP, SFTP и Serial.

Почему я рекомендую этот клиент? Меня уже давно не радует Putty. Громоздкий и запутанный интерфейс из времен W95, не вызывающий ностальгию, если приходится часто с ним работать, плохая поддержка экранов высокого разрешения, собственный формат ключей, отсутствие поддержки вкладок и прочее.

MobaXterm лишен всех этих недостатков, это удобная и современная программа. Портативная версия состоит из одного единственного exe’шника и файла настроек, интерфейс интуитивный, а если нужна помощь, то, в отличии от Putty, в самой программе есть исчерпывающая документация.

Проблемы с windows 10 1803, медленная работа remoteapp

Последнее обновление Windows 10 версии 1803 April Update принесло проблемы с отрисовкой для пользователей работающих с RemoteApp приложениями, опубликованными на RDS серверах с Windows Server 2021 R2/ Server 2021. с установленными актуальными обновлениями безопасности.

Без Remote FX не будут работать графические программы, опубликованные в RemoteApp (в частности семейства CAD).

Для полноценного решения проблемы, можно откатить версию Windows на предыдущую.

Recovery Options -> Get Started -> Go back to the previous version of Windows 10

Имеется и третий вариант решения проблемы. Можно заменить на более старую версию клиента RDP. Лучше использовать библиотеки RDP из версии Windows 1607 или 1703, т.к. проблема встречалась ещё на версии 1709.

Проверьте что у Вас стоит именно версия Windows 10 1803 (OS Build 17133.1) или 1709. Запустите “Выполнить” и выполните команду:

(в примере приведено имя локальной учтённой записи с правами администратора – root. Замените ее на имя вашей учетной записи)

6. После совершённых манипуляций замените файлы в каталоге C:windowssystem32 файлами из скачанного архива.

7. Далее требуется восстановить оригинальные разрешения на заменённых файлах. Включаем наследования NTFS разрешений и поставим владельцем файлов «NT ServiceTrustedInstaller» командами:

icacls C:windowssystem32mstsc.exe /inheritance:e

icacls C:windowssystem32mstscax.dll /inheritance:e

icacls C:windowssystem32mstsc.exe /setowner “NT ServiceTrustedInstaller” /T /C

icacls C:windowssystem32mstscax.dll /setowner “NT ServiceTrustedInstaller” /T /C

8. Перерегистрируем библиотеку:

reg32svr C:WindowsSystem32mstscax.dll

После проделанных действий в Ваших RemoteApp приложениях восстановится нормальная производительность.

Удалённый доступ к Linux с помощью VNC

На сегодняшний день самое популярное удаленное подключение к Linux из Windows, с использованием привычный в Windows графического интерфейса, является VNC (Virtual Network Computing) — утилита, использующая протокол RFB (Remote FrameBuffer — удалённый кадровый буфер). Управление осуществляется путём передачи нажатий клавиш на клавиатуре и движений мыши с одного компьютера на другой и ретрансляции содержимого экрана через компьютерную сеть.

Шаг 1. Установка рабочей среды XFCE

Xfce — одна из самых легковесных рабочих сред, используемых в Linux, она будет быстро работать даже при слабом и нестабильном сетевом подключении. Установите её с помощью команд:

Шаг 3. Настройка пароля

Перед началом выполнения всех действий необходимо задать пароль пользователя VNC. Выполните команду:

Вам будет предложено создать новый пароль, а также пароль только для просмотра. Откажитесь от второй опции:

Завершите процесс vncserver:

Шаг 4. Настройка скрипта запуска

Отредактируйте скрипт, который выполняется после запуска VNC-сервера:

Он должен содержать такой текст:

Сделайте файл исполняемым:

Шаг 6. Подключение из Windows

Укажите IP-адрес компьютера, к которому нужно подключиться, и номер порта в поле Remote Host. В данном примере — 192.168.56.102::5901:

После того, как будет введён пароль, вы должны увидеть рабочий стол Xfce:

Шаг 8. Настройка systemd

Для того, чтобы запуск вашего VNC-сервера добавить в автозагрузку надо использовать systemd. Создайте новый файл сервиса systemd:

Его содержимое должно быть следующим:

Измените имя пользователя ubuntu и рабочего каталога ubuntu на нужные вам значения. Если у вас запущен VNC-сервер, остановите его:

Сообщите systemd о появлении нового сервиса:

Добавьте запуск вашего нового сервиса в список автозагрузки:

Запустите VNC-сервер:

Локальные группы для доменных пользователей[править]

Вариант с локальной группой для доменных пользователей не работает, поэтому для них работает отключение группы (или указание любой нелокальной, даже несуществующей):

В файле /etc/xrdp/sesman.ini

TerminalServerUsers=

После исправления файла запустите

systemctl restart xrdp-sesman

Журнал для sesman (сеансов пользователей) находится в файле /var/log/xrdp-sesman.log.

Данная ситуация возникла потому, что в больших доменах показ всех членов группы нагружает систему, поэтому в /etc/sssd/sssd.conf по умолчанию используется значение enumerate = false

Если в разделе домена в файле /etc/sssd/sssd.conf явно указать enumerate=true:

[domain/TEST.ALT] id_provider = ad auth_provider = ad chpass_provider = ad default_shell = /bin/bash fallback_homedir = /home/%d/%u debug_level = enumerate = true

то в /etc/xrdp/sesman.ini можно указать

TerminalServerUsers=domain users

Примечание: Доменные группы под Линуксом видны в нижнем регистре.

Не забудьте перезапустить службы sssd и xrdp-sesman.

Производительностьправить

Рекомендуется отключить эффекты рабочего стола. Можно установить пакеты:

| Среда | Пакет |

| MATE | mate-reduced-resource |

| XFCE | xfce-reduced-resource |

Как пользоваться rdesktop

Для установки rdesktop в Debian, Kali Linux, Linux Mint, Ubuntu и производные выполните команду:

sudo apt install rdesktop

Для установки rdesktop в Arch Linux и производные выполните команду:

sudo pacman -S rdesktop

Как подключиться к удалённому рабочему столу с rdesktop

Для подключения к RDP с rdesktop используйте команду вида:

rdesktop -u ПОЛЬЗОВАТЕЛЬ -p ПАРОЛЬ ХОСТ

Например:

rdesktop -u Tester -p 1234 192.168.0.101

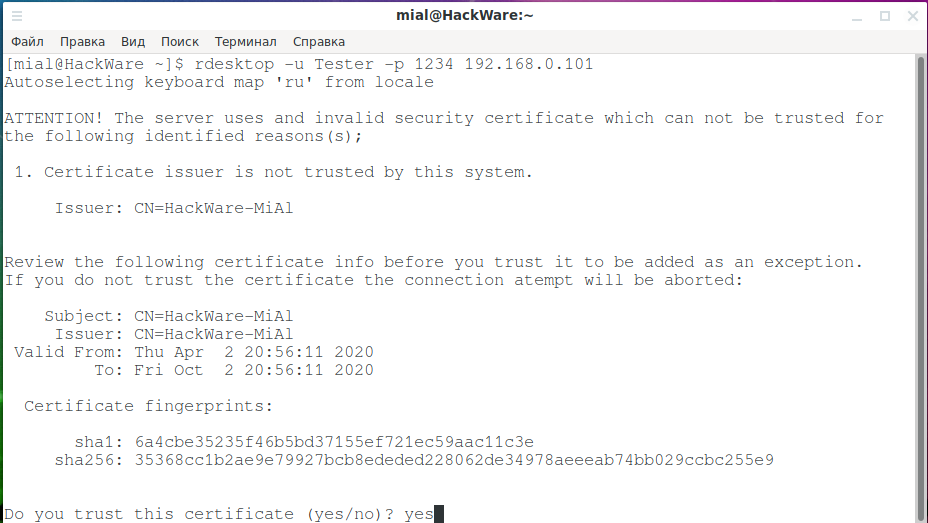

Как обычно, в самом начале возникнет проблема с сертификатом:

Autoselecting keyboard map ‘ru’ from locale ATTENTION! The server uses and invalid security certificate which can not be trusted for the following identified reasons(s); 1. Certificate issuer is not trusted by this system. Issuer: CN=HackWare-MiAl Review the following certificate before you trust it to be added as an exception. If you do not trust the certificate the connection atempt will be aborted: Subject: CN=HackWare-MiAl Issuer: CN=HackWare-MiAl Valid From: Thu Apr 2 20:56:11 2020 To: Fri Oct 2 20:56:11 2020 Certificate fingerprints: sha1: 6a4cbe35235f46b5bd37155ef721ec59aac11c3e sha256: 35368cc1b2ae9e79927bcb8ededed228062de34978aeeeab74bb029ccbc255e9 Do you trust this certificate (yes/no)? yes

Набираем yes.

Затем возникнет ошибка:

Failed to initialize NLA, do you have correct Kerberos TGT initialized ? Failed to connect, CredSSP required by server (check if server has disabled old TLS versions, if yes use -V option).

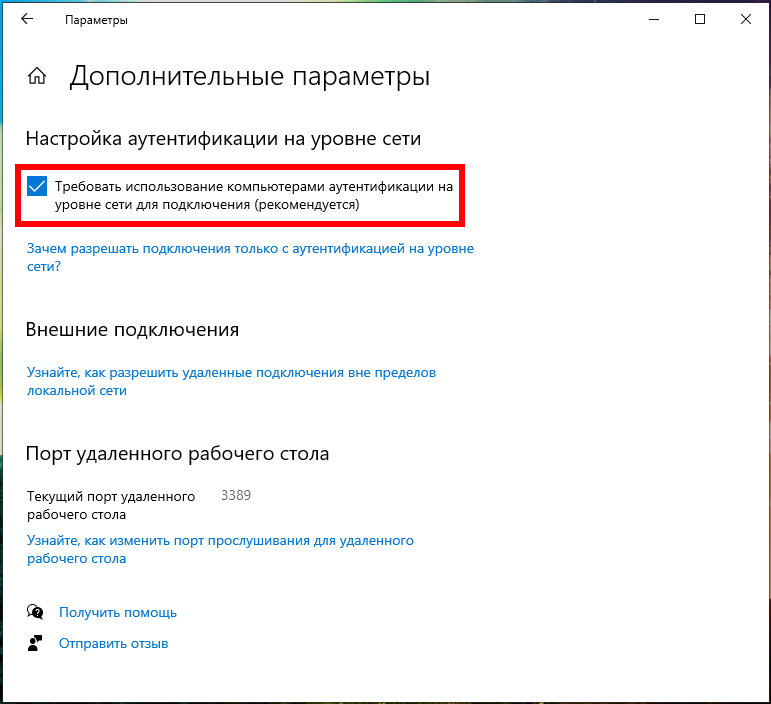

Другой вариант, который позволяет подключиться к Windows по RDP с помощью rdesktop без настройки Network Level Authentication (NLA) — это отключить аутентификацию на уровне сети в Windows. Понятно, что это ослабит безопасность RDP, поэтому не рекомендуется. Но как «быстрый грязный фикс» это можно сделать следующим образом: Меню «Пуск» → Параметры → Система → Удалённый рабочий стол → Дополнительные параметры → Снять галочку с «Требовать использование компьютерами аутентификации на уровне сети для подключения (рекомендуется)»:

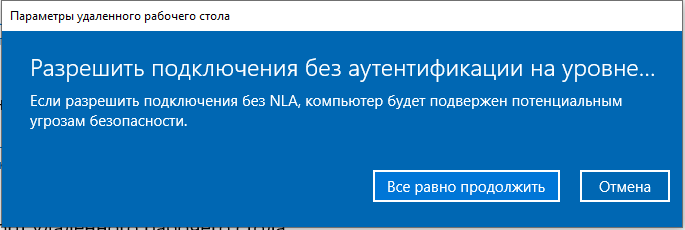

Всё равно продолжить:

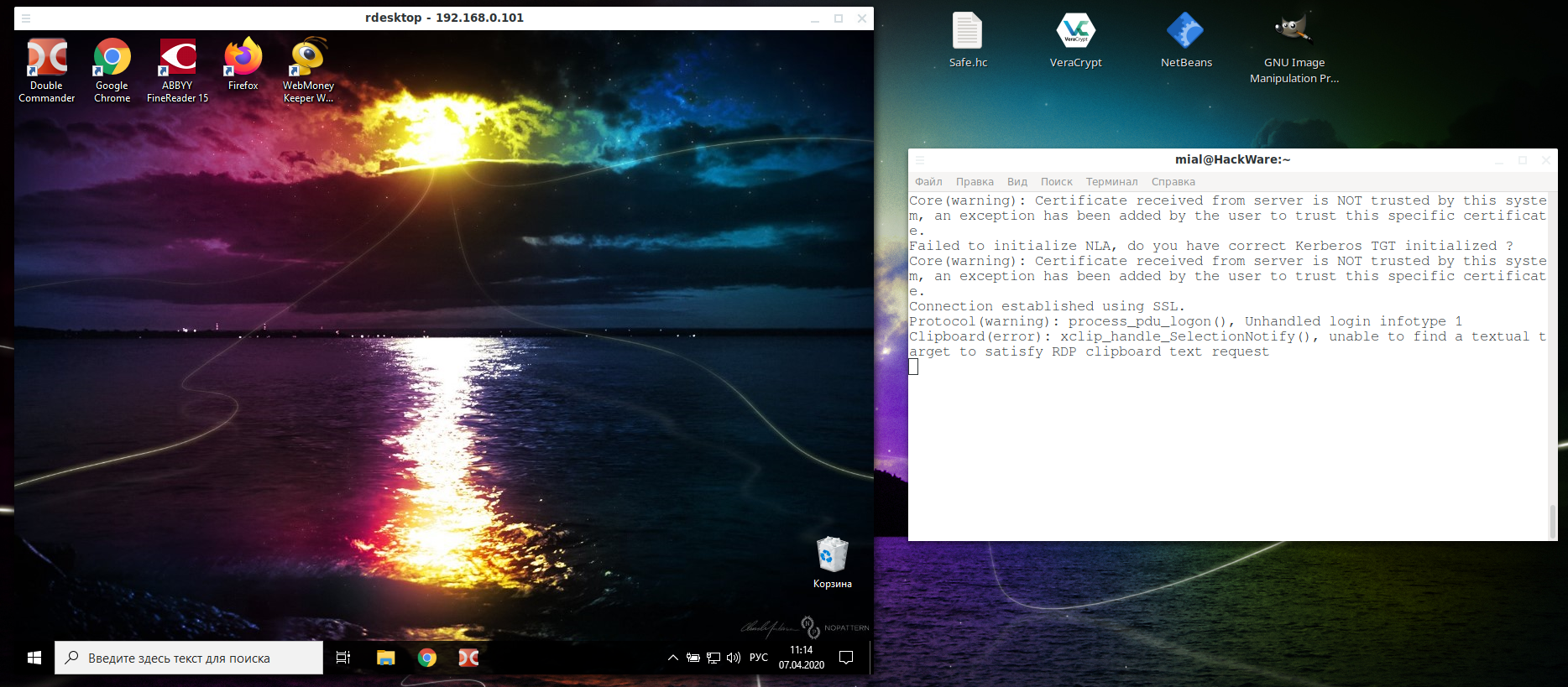

После этого подключение rdesktop проходит без ошибок:

В настройках Windows вы могли увидеть ссылку «Почему следует разрешать подключения только с проверкой подлинности на уровне сети?», там написано следующее:

Как изменить порт RDP

По умолчанию для удаленного подключения к рабочему столу через RDP на компьютере используется TCP протокол и порт 3389. В некоторых ситуациях для повышения уровня безопасности системы предусмотрена возможность изменить порт, чтобы предупредить проникновение на компьютер лиц, использующих софт с автоматической генерацией паролей.

Чтобы изменить порт, вам нужно выполнить следующие действия:

- Зайти в меню «Пуск», далее кликнуть по пункту «Выполнить» и вбить комбинацию клавиш «regedit» без кавычек;

- В появившемся окне вам нужно найти каталоги «HKEY_LOCAL_MACHINE», «CurrentControlSet»;

- После этого переходим в «Control», «Terminal Server», «WinStations» и ищем папку «RDP-Tcp»;

- В правой части экрана необходимо отыскать файл под названием PortNumber, кликнуть по нему правой кнопкой мышки и отыскать значение «00000D3D».

Рядом с ним в скобках будет указан номер порта, который используется при удаленном подключении (как мы говорили выше, по умолчанию это порт 3389). Чтобы его изменить, вам нужно удалить текущее значение, поставить галочку напротив пункта «Десятичное» и ввести нужный номер порта, состоящий из четырех цифр.

Когда все будет готово, выйдите из настроек с сохранением и перезагрузите ПК — изменения вступят в силу после следующей входа в систему.

Устанавливаем VNC-сервер в Ubuntu

Поскольку в последних версиях Ubuntu по умолчанию установлена графическая оболочка Gnome, инсталлировать и настраивать VNC мы будем, отталкиваясь именно от этого окружения. Весь процесс для удобства разделим на последовательные шаги, поэтому у вас не должно возникнуть трудностей с пониманием наладки работы интересующего инструмента.

Шаг 1: Установка необходимых компонентов

Как уже было сказано ранее, использовать мы будем официальное хранилище. Там находится самая свежая и стабильная версия VNC-сервера. Все действия производятся через консоль, потому начать стоит с ее запуска.

- Перейдите в меню и откройте «Терминал». Существует горячая клавиша Ctrl + Alt + T, которая позволяет сделать это быстрее.

Установите обновления для всех системных библиотек через .

Введите пароль для предоставления рут-доступа.

По окончании следует прописать команду и нажать на Enter.

Подтвердите добавление новых файлов в систему.

Ожидайте завершения инсталляции и добавления до появления новой строки ввода.

Теперь в Ubuntu присутствуют все необходимые компоненты, осталось только проверить их работу и провести настройку перед запуском удаленного рабочего стола.

Шаг 2: Первый запуск VNC-server

Во время первого запуска инструмента происходит настройка основных параметров, а уже потом стартует рабочий стол. Вам следует убедиться в том, что все функционирует нормально, а сделать это можно так:

- В консоли напишите команду , отвечающую за запуск сервера.

Вам будет предложено задать пароль для своих рабочих столов. Здесь надо ввести любую комбинацию символов, но не менее пяти. При наборе символы отображаться не будут.

Подтвердите пароль, введя его повторно.

Вы будете уведомлены о том, что создан стартовый скрипт и новый виртуальный десктоп начал свою работу.

Шаг 3: Настройка VNC-сервера для полноценного функционирования

Если в предыдущем шаге мы только удостоверились в работоспособности установленных компонентов, сейчас нужно подготовить их для осуществления удаленного подключения к рабочему столу другого компьютера.

- Сначала завершите запущенный десктоп командой .

Далее стоит запустить файл конфигурации через встроенный текстовый редактор. Для этого введите .

Убедитесь, что файл имеет все строки, указанные ниже.

[ -x /etc/vnc/xstartup ] && exec /etc/vnc/xstartup

[ -r $HOME/.Xresources ] && xrdb $HOME/.Xresources

xsetroot -solid grey

vncconfig -iconic &

x-terminal-emulator -geometry 80×24+10+10 -ls -title «$VNCDESKTOP Desktop» &

x-window-manager &

gnome-panel &

gnome-settings-daemon &

metacity &

nautilus &

Если вы совершили какие-либо изменения, сохраните настройки нажатием клавиши Ctrl + O.

Выйти из файла можно нажатием на Ctrl + X.

Кроме всего, следует также пробросить порты, чтобы предоставить удаленный доступ. Поможет осуществить эту задачу команда .

После ее введения сохраните настройки, прописав .

Шаг 4: Проверка работы VNC-сервера

Последний шаг — проверка установленного и настроенного VNC-сервера в действии. Использовать для этого мы будем одно из приложений для управления удаленными рабочими столами. С его инсталляцией и запуском предлагаем ознакомиться далее.

- Сначала потребуется запустить сам сервер путем ввода .

Убедитесь в том, что процесс прошел корректно.

Приступайте к добавлению приложения Remmina из пользовательского репозитория. Для этого надо напечатать в консоли .

Нажмите на Enter для добавления новых пакетов в систему.

По завершении установки требуется обновить системные библиотеки .

Теперь осталось только собрать последнюю версию программы через команду .

Подтвердите операцию по инсталляции новых файлов.

Запустить Remmina можно через меню, нажав на соответствующий значок.

Здесь осталось только выбрать технологию VNC, прописать нужный IP-адрес и подключиться к десктопу.

Конечно, для подключения таким образом пользователю нужно знать внешний IP-адрес второго компьютера. Для определения этого существуют специальные онлайн-сервисы или дополнительные утилиты, добавляемые в Ubuntu. Детальную информацию по этой теме вы найдете в официальной документации от разработчиков ОС.

Теперь вы ознакомлены со всеми основными действиями, которые требуется выполнить для установки и настройки VNC-сервера под дистрибутив Ubuntu на оболочке Gnome.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Зачем нужно подключение к Linux из Windows

Удаленное управление Linux очень полезно во многих случаях. Например, если пользователю нужно с работы срочно подключиться к домашнему компьютеру или в офисе в другом кабинете нужно запустить обновление. Все это можно сделать из одного ПК.

Зачем еще это нужно:

- выполнение задач, которые нужно исполнить на разных компьютерах или серверах;

- помощь другому человеку в исправлении каких-либо ошибок;

- обучение специальным программам учащихся дистанционно.

Обратите внимание! Удаленным доступом чаще пользуются системные администраторы, чтобы устранять сбои в работе операционной системы из своего компьютера