sudo не спрашивает пароль

sudo без пароля — чудовищная дыра в безопасности, кому попало разрешено делать что угодно. Если вы разрешили это намеренно — срочно верните обратно как было.

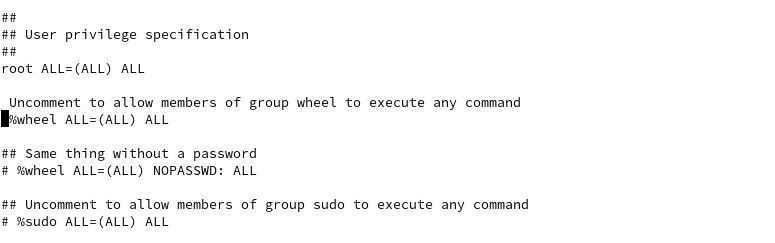

Однако, в некоторых случаях sudo внезапно перестаёт требовать пароль само по себе. Если сделать visudo , то можно увидеть примерно такую строку, которую пользователь вроде бы не добавлял:

Скорее всего, эта катастрофичная строка была добавлена при установке программы типа Connect Manager от МТС или Мегафона. В таком случае, её нужно поменять на строку, разрешающую с правами root запускать только этот Connect Manager, примерно так:

Есть и другие варианты решения проблемы, небольшое обсуждение здесь.

Учетная запись суперпользователя в Linux предоставляет полный доступ к системе. Права суперпользователя (администратора) необходимы для выполнения команд в Linux, особенно тех команд, которые затрагивают системные файлы. Так как аккаунт суперпользователя имеет неограниченный доступ к системным файлам, рекомендуется получать права суперпользователя только при необходимости, а не входить в систему в качестве администратора. Это поможет предотвратить случайное повреждение важных системных файлов.

Как проверить права учетной записи

После объяснения, в чём разница между обычным пользователем и администратором, давайте посмотрим, как определить, какой из них мы используем.

- Нажмите на клавиатуре компьютера клавиши Win (это клавиша с логотипом Windows) и R одновременно. Откроется окно «Выполнить».

- В поле Открыть: введите и нажмите ОК.

- Откроется окно «Учетные записи пользователей» панели управления Windows.

- Ниже имени пользователя (вверху справа) будет указано, является ли учетная запись стандартной или администратор.

Как узнать, какие пользователи являются администраторами

- Нажмите на клавиатуре компьютера клавиши Win (это клавиша с логотипом Windows) и R одновременно. Откроется окно «Выполнить».

- В поле Открыть: и нажмите кнопку ОК. Откроется окно «Учетные записи пользователей».

- На центральной панели отобразится список всех пользователей компьютера.

- Пользователи с правами администратора будут идентифицированы с помощью записи администратора в столбце «Группа».

Использование традиционного root аккаунта и команды su

Разблокировка учетной записи root приводит неоправданным рискам (работая постоянно под рутом вы имеете 100500 способов «отстрелить себе ногу»), а также упрощает получение доступа к вашему компьютеру злоумышленником.

Ubuntu 11.04 и младше

Для входа под root достаточно задать ему пароль:

sudo passwd root

Потом на экране входа нажмите Другой… и введите логин (root) и пароль, который вы задали.

Ubuntu 11.10 и старше

Начиная с версии 11.10 был установлен менеджер входа lightdm, и дело со входом под root обстоит немного сложнее.

1. Устанавливаем root пароль.

Введите в терминал:

sudo passwd root

2. Включаем пункт «Введите логин».

Введите в терминал:

gksu gedit /etc/lightdm/lightdm.conf

В конце файла допишите:

greeter-show-manual-login=true

3. Перезагружаем lightdm.

Введите в терминал:

sudo service lightdm restart

Все, на экране входа появится пункт «Логин».

В поле логин вводим «root», в поле пароль — пароль, который мы задали на первом этапе.

Для обратной блокировки учетной записи root вам потребуется откатить изменения в настройках lightdm, а также заблокировать учетную запись root командой в терминале:

sudo passwd -l root

Восстановление root пароля в Ubuntu

Быстрое восстановление доступа

Забыли рутовый пароль для входа в Ubuntu Linux? Не беда. Сейчас расскажем, как быстро восстановить доступ.

Упомянутый здесь метод работает для сброса пароля Ubuntu в VMware, двойной загрузки или одиночной установки. Все, что вам нужно, это немного терпения и выполнить пару команд. Вы сбросите пароль root в течение пары минут.

Если нужна другая сборка, то мы также рассказывали про восстановление пароля в CentOS и Debian

Сброс пароля Ubuntu из режима восстановления (recovery mode)

Шаг 1. Загрузитесь в режиме восстановления

Включите компьютер. Зайдите в меню Grub. Как правило, оно появляется автоматически, а если нет, то удерживайте клавишу Shift, пока не появится меню загрузки.

Если вы используете Oracle VirtualBox или VMWare, вы должны удерживать клавишу Shift при появлении логотипа Oracle или VMWare.

В меню grub выберите «Дополнительные параметры для Ubuntu» (Advanced Options for Ubuntu) :

Здесь вы увидите возможность перейти в режим восстановления (recovery mode) :

Выбрав его, вы сначала увидите темный экран и после непродолжительной загрузки окажитесь в меню восстановления.

Шаг 2. Переходим в командный интерпретатор суперпользователя

Теперь вам будут представлены различные варианты режима восстановления. Здесь вам нужно выбрать «Root Drop to root shell prompt» («Перейти в командный интерпретатор суперпользователя» по-русски) . Просто нажмите клавишу Enter, чтобы выбрать эту опцию.

После этого у вас внизу появится командная строка.

Шаг 3: Перемонтировать рут с правами записи

У вас должен быть доступ на запись к корневому разделу. По умолчанию он имеет доступ только для чтения. Используйте команду ниже, чтобы перемонтировать ее с правами записи:

Шаг 4: Сбросьте имя пользователя или пароль

Здесь вам будет представлен root-доступ. Используйте следующую команду, чтобы получить список всех доступных пользователей:

Из предыдущей команды выберите пользователя (username), для которого вы хотите сбросить пароль. Теперь используйте следующую команду для сброса пароля для выбранного пользователя (вместо username указываем имя нашего пользователя):

У нас запросят новый пароль и подтверждение. Введите новый пароль дважды:

Готово! Вы только что успешно сбросили пароль. Теперь выйдите из командной строки root:

Когда вы выйдете, вы вернетесь в меню режима восстановления. Выберите нормальный вариант загрузки — Resume.

Может появится предупреждение о совместимости графического режима, но не волнуйтесь. Полная перезагрузка решит проблему, если таковая имеется.

После перезагрузки вы сможете войти с новым паролем.

Альтернативный метод сброса пароля Ubuntu

Если по каким-либо причинам у вас возникли трудности с переходом в корневую оболочку и сменой пароля, вы можете попробовать выполнить следующие действия:

Перезагрузите компьютер. Удерживайте Shift, чтобы открыть экран grub (если он не работает автоматически). Нажмите E в приглашении grub для редактирования экрана grub.

Найдите строку, начинающуюся с linux , измените ro на rw и добавьте init=/bin/bash в конце этой строки.

Нажмите Ctrl-X , чтобы сохранить изменения и загрузиться. Теперь вы загружаетесь в ядро Linux с правами на чтение и запись, и вместо графического интерфейса пользователя вы будете использовать оболочку bash. Другими словами, ваша система будет загружаться в корневой пароль без пароля.

Введите команду passwd с вашим именем пользователя. Если вы не знаете имя пользователя, проверьте с помощью команды ls/home (как в первом методе).

Теперь установите новый пароль. После того, как вы установили новый пароль, выйдите из терминала. Просто введите reboot в терминал или используйте команду выключения.

Готово! Пароль изменен.

Возможные проблемы и их решение

Ошибка “Authentication token manipulation error”

При вводе нового пароля у вас может появиться сообщение об ошибке манипулирования токеном (Authentication token manipulation error):

Причиной этой ошибки является то, что файловая система монтируется только с доступом для чтения. Измените доступ и перемонтируйте файловую систему следующим образом:

Нет пункта “recovery mode”

Если нет пункта recovery mode, то вам нужно выбрать строчку с вашей системой, нажать E и допишите в конец опций ядра слово single . Затем нужно нажать B чтобы загрузился тот же терминал с правами суперпользователя.

Вы можете увидеть такой вывод:

Убедитесь, что вы удалили опцию splash boot при редактировании пункта меню grub.

Ошибка “Failed to connect to bus”

При попытке перезагрузиться с помощью команды reboot вы можете получить:

Чтобы избавиться от этой ошибки перезагрузитесь так:

Получение прав root без переключения

Чтобы реализовать максимально безопасный интерфейс для работы с правами суперпользователя в Linux была разработана команда sudo. Давайте рассмотрим что такое sudo. Эта команда пишется перед каждой командой, которую нужно выполнить от имени суперпользователя, и для ее выполнения нужно ввести пароль уже не root, а всего лишь вашего пользователя. Так же, как и в предыдущей, в этой утилиты есть свои опции. Сначала рассмотрим синтаксис:

$ sudo опции команда

Опции программы:

- -b — выполнять запускаемую утилиту в фоне

- -E — сохранить переменные окружения

- -g — запустить команду от группы

- -H — использовать домашний каталог

- -l — показать список полномочий в sudo для текущего пользователя

- -r — использовать для команды роль SELinux

- -s — использовать оболочку

- -u — запустить команду от имени пользователя, если не задано используется root

- -i — не выполнять команду, а войти в оболочку, эквивалентно su —

Вы можете выполнить те же эксперименты, только для этой команды, чтобы понять как использовать команду sudo. Например:

Или:

Использование sudo — это рекомендованный способ выполнять команды от имени суперпользователя в Linux. Так вы не забудете с чем имеете дело и меньше всего рискуете повредить систему. Более подробно о команде sudo читайте здесь. Но остался еще один нерешенный вопрос — как быть с графическими утилитами? Ведь команда sudo их не запускает, а запускать графическую оболочку от имени root небезопасно. Это мы и рассмотрим далее.

sudo не спрашивает пароль

без пароля — чудовищная дыра в безопасности, кому попало разрешено делать что угодно. Если вы разрешили это намеренно — срочно верните обратно как было.

Однако, в некоторых случаях внезапно перестаёт требовать пароль само по себе. Если сделать , то можно увидеть примерно такую строку, которую пользователь вроде бы не добавлял:

ALL ALL=(ALL) NOPASSWD:ALL

Скорее всего, эта катастрофичная строка была добавлена при установке программы типа Connect Manager от МТС или Мегафона. В таком случае, её нужно поменять на строку, разрешающую с правами запускать только этот Connect Manager, примерно так:

юзернейм ALL= NOPASSWD: /путь/к/программе

Расширенные права

Понимание расширенных прав SUID, GUID и sticky bit

ls -ls x

accountls -lds

- Пользователь является владельцем файла;

- Пользователь является владельцем каталога, в котором находится файл.

ls -ldt

Применение расширенных прав

chmodchmod

chmod

- Для SUID используйте chmod u+s.

- Для SGID используйте chmod g+s.

- Для sticky bit используйте chmod +t, а затем имя файла или каталога, для которого вы хотите установить разрешения.

Пример работы со специальными правами

Откройте терминал, в котором вы являетесь пользователем linda. Создать пользователя можно командой useradd linda, добавить пароль passwd linda.

Создайте в корне каталог /data и подкаталог /data/sales командой mkdir -p /data/sales. Выполните cd /data/sales, чтобы перейти в каталог sales. Выполните touch linda1 и touch linda2, чтобы создать два пустых файла, владельцем которых является linda.

Выполните su — lisa для переключения текущего пользователя на пользователя lisa, который также является членом группы sales.

Выполните cd /data/sales и из этого каталога выполните ls -l. Вы увидите два файла, которые были созданы пользователем linda и принадлежат группе linda. Выполните rm -f linda*. Это удалит оба файла.

Выполните touch lisa1 и touch lisa2, чтобы создать два файла, которые принадлежат пользователю lisa.

Выполните su — для повышения ваших привилегий до уровня root.

Выполните chmod g+s,o+t /data/sales, чтобы установить бит идентификатора группы (GUID), а также sticky bit в каталоге общей группы.

Выполните su — linda. Затем выполните touch linda3 и touch linda4. Теперь вы должны увидеть, что два созданных вами файла принадлежат группе sales, которая является владельцем группы каталога /data/sales.

Выполните rm -rf lisa*. Sticky bit предотвращает удаление этих файлов от имени пользователя linda, поскольку вы не являетесь владельцем этих файлов

Обратите внимание, что если пользователь linda является владельцем каталога /data/sales, он в любом случае может удалить эти файлы!

Создание нового суперпользователя в Arch Linux

В Arch Linux, поскольку система не создает учетную запись sudo по умолчанию, пользователь должен создать ее вручную. Первый шаг – получить root-доступ с помощью команды su .

Введите пароль для пользователя root, а затем выполните следующую команду:

Как только sudo будет установлен, создайте нового пользователя.

Установите пароль для нового пользователя с помощью команды passwd .

Теперь пришло время добавить вновь созданное имя пользователя в список sudoers . Для этого используйте команду usermod .

Вы можете проверить файл sudoers, используя следующую команду:

После открытия файла / etc / sudoers вам необходимо отредактировать некоторые спецификации привилегий пользователя, расположенные в нижней части файла sudoers. Найдите в текстовом файле следующую строку:

Выход:

Удалите символ # перед линией колеса% и сохраните изменения. Нажмите Ctrl + O на клавиатуре, чтобы сохранить файл.

Чтобы проверить, успешно ли добавлен пользователь, вам необходимо выполнить следующую команду:

Приглашение bash изменится, чтобы отразить имя нового пользователя. Для проверки введите:

Он должен отображать имя текущего пользователя. Чтобы проверить, есть ли у нового пользователя права sudo, введите:

Если в выводе отображается root , то текущий пользователь имеет административный доступ.

Root-права на Андроид и для чего они нужны

Под понятием «рут» нужно понимать встроенную учетную запись администратора, которая имеет расширенные возможности работы с системой Андроид, недоступные для обычных пользователей.

Рутированные девайсы используют для снятия ограничений, которые установлены производителем для защиты гаджета от потенциально опасных настроек системы, вредоносного ПО и обеспечения защиты программ от несанкционированного копирования.

Основные цели rootaing (рутинга) состоят в получения прав «суперпользователя» или «рут» на девайсах Андроид – снятие запретов оператора связи или производителя для получения возможности манипулировать системными программами и запуска приложений, для функционирования которых необходимы права администратора.

Нужна помощь?

Не знаешь как решить проблему в работе своего гаджета и нужен совет специалиста? На вопросы отвечает Алексей, мастер по ремонту смартфонов и планшетов в сервисном центре.

У обладателя рут-прав имеется неограниченный доступ ко всем системным файлам, несмотря на установленные ограничения прав доступа. При наличии root-прав вы получаете над своим гаджетом полный контроль.

Преимущества получения рут-прав:

- Инсталляция приложения, которые требуют для своей работы root (драйверы, эмуляторы и пр.).

- Доступ к программам, темам, ярлыкам, системным файлам и т.п. с возможностью их изменения.

- Блокирование, замена или удаление предустановленного ненужного софта.

- Установки сторонних прошивок и различных модов.

- Активация дополнительный опций ОС Андроид.

- Контроль работы программ (блокирование звонков, опасного ПО или оправки SMS на платные номера).

- Возможность создания резервный копий, переноса информации.

- Прочие привилегии.

Наличие рут-прав само по себе какие-либо преимущества не предоставляет, а дает возможность выполнять определенные действия с девайсом. Теперь рассмотрим недостатки root:

- Отключение официальных обновлений прошивки гаджета через интернет (FOTA или OTA).

- Лишение гарантий от производителя (не для всех устройств).

- Отключение неразрешенного доступа и защиты от вредоносного ПО.

- Угроза поломки девайса при неумелом использовании прав «суперпользователя».

Права и владельцы

- В операционной системе UNIX были сформулированы некоторые общие идеи и принципы, которые оказали в дальнейшем сильное влияние на её архитектуру, пользовательский интерфейс, культуру и развитие. В частности, один из основополагающих принципов выражается мантрой «всё есть файл», которую часто называют определяющим пунктом UNIX в целом.

- Суть данного принципа заключается в создании унифицированного способа доступа к широкому диапазону ресурсов ввода/вывода: к документам, каталогам, жёстким дискам, дискам CD-ROM, модемам, клавиатурам, принтерам, мониторам, терминалам и даже межпроцессным и сетевым взаимодействиям. Цель — предоставление универсальной абстракции для каждого из этих объектов, названных отцами-оснвоателями UNIX общим термином «файл». Поскольку доступ к файлу осуществляется с помощью одного и того же API, стало возможно использовать одинаковый набор базовых команд для чтения и записи таких разнородных устройств, как диск, клавиатура, документ или сетевой интерфейс.

- Абстракция файла, существующая в операционной системе UNIX и совместимых с ней системах, является основополагающей и всеобъемлющей. Любая системная служба и интерфейс устройства теперь могут реализовываться так, чтобы предоставлять другим приложениям метафору файла или файловой системы. Это открывает новые способы их использования и значительно расширяет возможности существующих приложений — простые инструменты, разработанные для решения узких задач, теперь, вооружившись абстракцией файла UNIX, могут использоваться совершенно по-новому. Небольшая утилита вроде cat, предназначенная для считываения одного или нескольких файлов и вывода их содержимого на стандартный поток вывода, теперь может выполнять чтение с устройств ввода-вывода с помощью специальных файлов устройств, как правило расположенных в каталоге . С другой стороны, во многих системах запись и проигрываение звука теперь выполняется всего лишь командами «» и «» соответственно.

В GNU/Linux каждый файл принадлежит какому-то пользователю и группе. Существует три типа прав доступа — чтение, запись и исполнение. Права доступа задаются по отдельности для владельца-пользователя, владельца-группы, и для прочих пользователей, которые не входят в первые две категории. Владельцев файла и права доступа можно узнать с помощью «длинного» формата команды :

$ ls -l /boot/

total 13740 drwxr-xr-x 2 root root 4096 Jan 12 00:33 grub -rw-r--r-- 1 root root 8570335 Jan 12 00:33 initramfs-linux-fallback.img -rw-r--r-- 1 root root 1821573 Jan 12 00:31 initramfs-linux.img -rw-r--r-- 1 root root 1457315 Jan 8 08:19 System.map26 -rw-r--r-- 1 root root 2209920 Jan 8 08:19 vmlinuz-linux

Первая колонка содержит права доступа к файлу (например, правами файла являются ). Третья и четвёртая колонки содержат соответственно пользователя и группу, которым принадлежит файл. В этом примере все файлы принадлежат пользователю root и группе root.

$ ls -l /media/

total 16 drwxrwx--- 1 root vboxsf 16384 Jan 29 11:02 sf_Shared

В этом примере каталог принадлежит пользователю root и группе vboxsf. Владельца и права доступа можно также определить утилитой stat.

Пользователь-владелец:

$ stat -c %U /media/sf_Shared/

root

Группа-владелец:

$ stat -c %G /media/sf_Shared/

vboxsf

Права доступа:

$ stat -c %A /media/sf_Shared/

drwxrwx---

Права доступа отображаются тремя группами символов, которые являются правами соответственно пользователя, группы и всех остальных. Например, строка говорит о том, что владелец файла имеет права на чтение и запись, но не на выполнение (), а пользователи из группы-владельца и прочие пользователи имеют доступ только на чтение ( и ). С другой стороны, строка говорит о том, что у пользователя и группы права на чтение, запись и исполнение ( и ), а все остальные доступа к файлу не имеют вовсе (). Первый символ в строке означает тип файла.

Вывести список всех файлов, принадлежащих пользователю или группе, можно с помощью утилиты :

# find / -group имя_группы

# find / -group номер_группы

# find / -user имя_пользователя

Изменить владельцев файла можно командой chown, а права доступа меняются командой chmod:

Запуск программ с правами администратора в терминале

Для запуска в терминале команды с правами администратора просто наберите перед ней :

sudo <команда>

У вас попросят ввести ваш пароль. Будьте внимательны, пароль при вводе никак не отображается, это нормально и сделано в целях безопасности, просто вводите до конца и нажимайте Enter. После ввода пароля указанная команда исполнится от имени root.

Система какое-то время помнит введённый пароль (сохраняет открытой sudo-сессию). Поэтому при последующих выполнениях sudo ввод пароля может не потребоваться. Для гарантированного прекращения сессии sudo наберите в терминале

sudo -K

Кроме того, часто встречаются ошибки, связанные с каналами в Linux. При исполнении команды

sudo cat test.txt | grep text > result.txt

с правами root исполнится только , поэтому файл result.txt может не записаться. Нужно либо писать перед каждой командой, либо временно переходить под суперпользователя.

Запуск графических программ с правами администратора

Для запуска графических программ с правами администратора можно воспользоваться диалогом запуска программ, вызываемым по умолчанию сочетанием клавиш Alt + F2 .

Допустим, нам необходимо запустить файловый менеджер Nautilus с правами администратора, чтобы через графический интерфейс как-то изменить содержимое системных папок. Для этого необходимо ввести в диалог запуска приложений команду

Вместо gksudo можно подставить gksu , кроме того, пользователи KDE должны вместо gksudo писать kdesu . У вас попросят ввести свой пароль, и, если вы обладаете нужными правами, Nautilus запуститься от имени администратора. Запуск любого графического ПО можно производить с правами администратора, просто написав в диалоге запуска

Включение возможности входить под root в MDM

Итак, назначив пароль root, мы получили возможность входить как root в консоли, но не в графической среде. Дело в том, что по умолчанию в настройках MDM вход как root запрещён. Для того, чтобы его разрешить, нужно зайти в настройки системы, открыть Login Window Preferences, открыть секцию Options и пометить Allow root login. После этого можно будет зайти как root в графическом режиме.

Кстати, Thunar, запущенный из-под рута, показывает жёлтую строку с предупреждением, в то время как в Nemo показывается лишь красная строка с надписью «Повышенные привилегии».

Кстати, в той же Ubuntu вход под root менее ограничен: убунтувский LightDM не запрещает по умолчанию вход под root, а поставляемый с Ubuntu файловый менеджер Nautilus, запущенный с правами рута, не показывает никаких предупреждений (как и Dolphin).

Повышение пользовательских прав командой sudo

Существует более современный способ повышения пользовательских прав с помощью команды sudo (substitute user and do — подменить пользователя и выполнить).

Sudo является программой системного администрирования, дающей возможность выполнять команды от имени root. Если для выполнения команды su все пользователи должны были знать пароль root, что само по себе небезопасно, то sudo его не требует. В sudo нужен пароль самого пользователя.

Sudo работает следующим образом, перед командой которую необходимо выполнить, нужно добавить sudo, например:

От имени root: yum install -y wget При помощи sudo: sudo yum install -y wget

Sudo определяет пользователя сверяясь с настройками находящимися в файле /etc/sudoers, если пользователь внесен в sudoers, то команда выполняется. Если выполнить команду sudo от имени пользователя не внесенного в sudoers, то можно увидеть такую картину:

$ sudo yum install -y wget password for test: test is not in the sudoers file. This incident will be reported.

При попытке выполнить команду sudo, от имени пользователя test, выдается ответ что такого пользователя в файле sudoers не обнаружено. О событии создается запись в лог файле, также высылается электронное письмо root-пользователю с уведомлением о случившемся.

From root@test2.localdomain Sat Feb 11 20:19:12 2017

Return-Path: <root@test2.localdomain>

X-Original-To: root

Delivered-To: root@test2.localdomain

Received: by test2.localdomain (Postfix, from userid 0)

id CD2AF8051BC; Sat, 11 Feb 2017 20:19:12 +0300 (MSK)

To: root@test2.localdomain

From: test@test2.localdomain

Auto-Submitted: auto-generated

Subject: *** SECURITY information for test2 ***

Message-Id: <20170211171912.CD2AF8051BC@test2.localdomain>

Date: Sat, 11 Feb 2017 20:19:12 +0300 (MSK)

test2 : Feb 11 20:19:12 : test : user NOT in sudoers ; TTY=pts/0 ; PWD=/home/test ; USER=root ; COMMAND=/bin/yum install wget

Для того чтобы пользователь мог выполнять sudo, его надо внести в файл sudoers. Сделать это можно двумя способами.

Первый способ — внесение имени пользователя непосредственно в сам файл /etc/sudoers. Для изменения файла sudoers, требуется обладать правами root.

nano /etc/sudoers Находим строку: root ALL=(ALL) ALL Добавляем под нее имя пользователя, которому будет разрешен доступ к sudo: root ALL=(ALL) ALL test ALL=(ALL) ALL Сохраняем и выходим.

После того как пользователь будет внесен в список допущенных к использованию, он может выполнять команду sudo.

Вторым способом разрешить пользователям выполнять команду sudo, является внесение пользователя в группу wheel, точно так же как в случае с командой su.

Вносим пользователя в группу wheel: usermod -a -G wheel techlist_1 Проверяем: id techlist_1 uid=1001(techlist_1) gid=1004(techlist_1) группы=1004(techlist_1),10(wheel) Перезагружаем систему: reboot

После перезагрузки системы, пользователь внесенный в группу wheel, сможет выполнять sudo.

Для того чтобы полностью сменить окружение пользователя на окружение root, используется команда sudo -i, что равносильно использованию команды su —

$ sudo -i password for test: #

Возвращение в свое пользовательское окружение, происходит при помощи команды exit.

Каждый раз при использовании sudo, требуется ввод пароля пользователя. При вводе пароля, происходит обновление временной метки, что позволяет выполнять sudo без ввода пароля на протяжении некоторого времени. По умолчанию ввод пароля не требуется на протяжении пяти минут, после чего пароль опять будет затребован. Временной промежуток можно изменить при помощи опции timeout в файле sudoers. Существует возможность отключения ввода пароля.

Отключить ввод пароля для пользователей принадлежащих к группе wheel:

Открываем для внесения изменений: nano /etc/sudoers Находим строку: # %wheel ALL=(ALL) NOPASSWD: ALL Раскомментировать строку: %wheel ALL=(ALL) NOPASSWD: ALL Сохраняем изменения и выходим.

Отключить ввод пароля для пользователей добавленных вручную:

Открываем для внесения изменений: nano /etc/sudoers Находим строку с нужным пользователем: test ALL=(ALL) ALL Изменяем ее: test ALL=(ALL) NOPASSWD: ALL Сохраняем изменения и выходим.

Sudo гибкая в настройке и позволяет настроить множество различных параметров. Грамотный администратор знающий sudo может творить настоящие чудеса с пользователями.

Для просмотра руководства по настройке sudo, выполняется команда:

Посмотреть руководство sudo: man sudoers Выйти из руководства: q Посмотреть список дополнительных опций команды: sudo -h

![Root и другие пользователи [+группы] в linux](http://smartshop124.ru/wp-content/uploads/b/6/0/b6021bcf435af69e3b53464e1149bb1c.jpeg)

![[пост] управление доступом в linux](http://smartshop124.ru/wp-content/uploads/1/4/4/144e66fccdcd00c7f34d51fbb3413515.jpeg)

![Root и другие пользователи [+группы] в linux - заметки сис.админа](http://smartshop124.ru/wp-content/uploads/d/2/5/d25c31e3ff154731e095f8e67c916c3f.jpeg)

![[пост] управление доступом в linux](http://smartshop124.ru/wp-content/uploads/e/6/0/e60c919018c9a9ae24115c579583b065.jpeg)

![[пост] управление доступом в linux](http://smartshop124.ru/wp-content/uploads/6/c/4/6c4c8ae633c798dbcff8c5e9a00cebcc.jpeg)

![Root и другие пользователи [+группы] в linux - заметки сис.админа](http://smartshop124.ru/wp-content/uploads/1/9/c/19c345bed8b7293a3376375f582e5588.jpeg)