Как найти панель управления в Windows 10

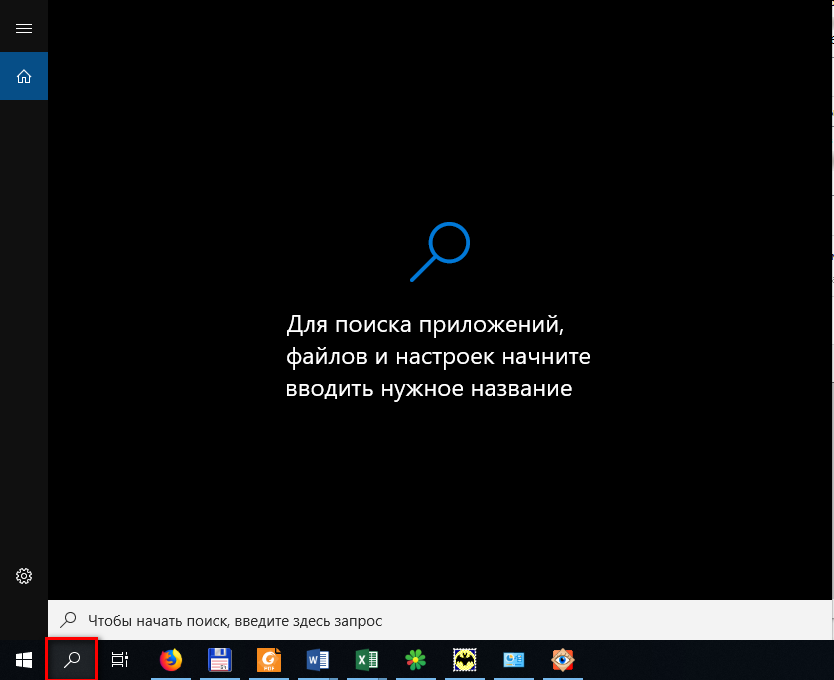

В новых сборках Windows 10 добраться до классического приложения «Панель управления», известного на нам со времен Windows 7, стало намного сложнее. Чтобы ее найти нужно нажать иконку поиска возле кнопки «Пуск»:

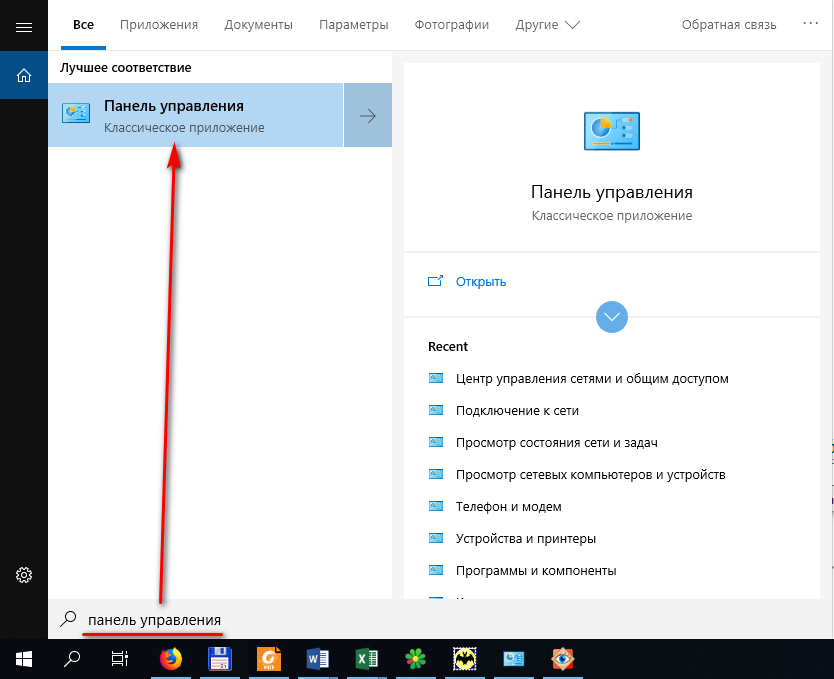

И в поисковой строке ввести «Панель управления». Далее щелкнуть мышкой по «Панель управления — Классическое приложение»:

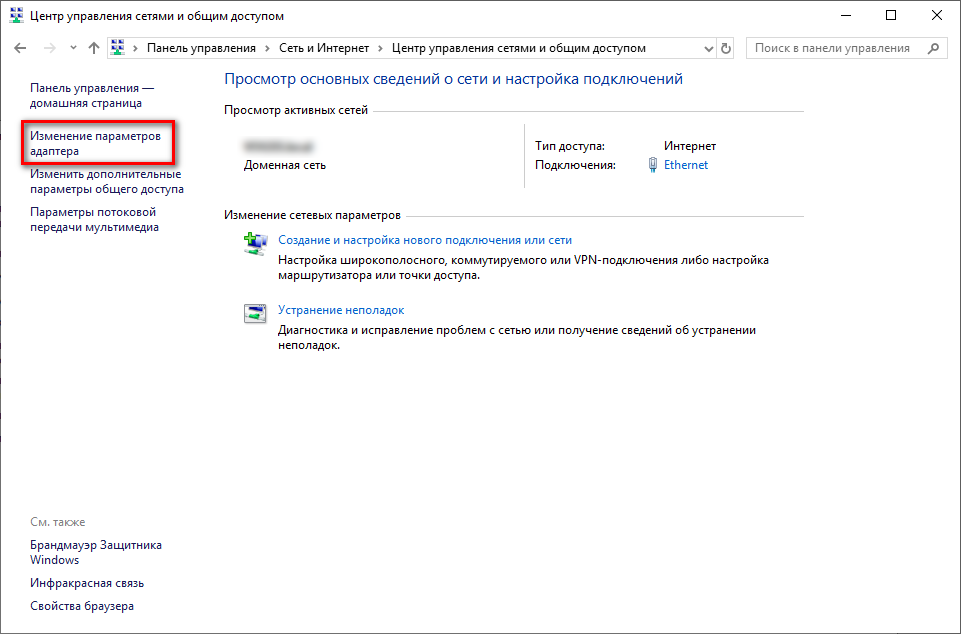

Как найти настройки сетевого адаптера в панели управления

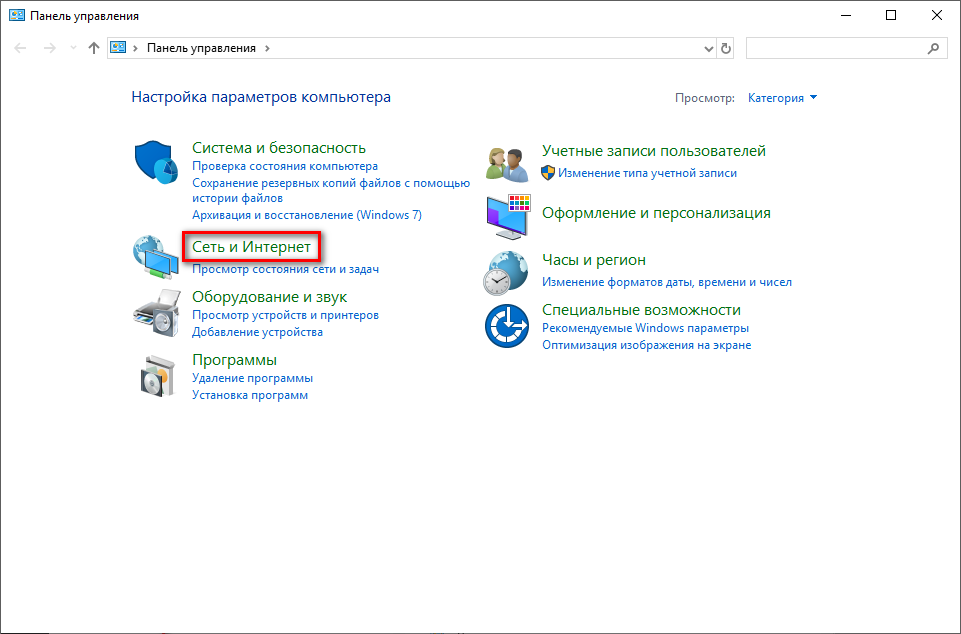

В классической панели управления необходимо выбрать «Сеть Интернет»:

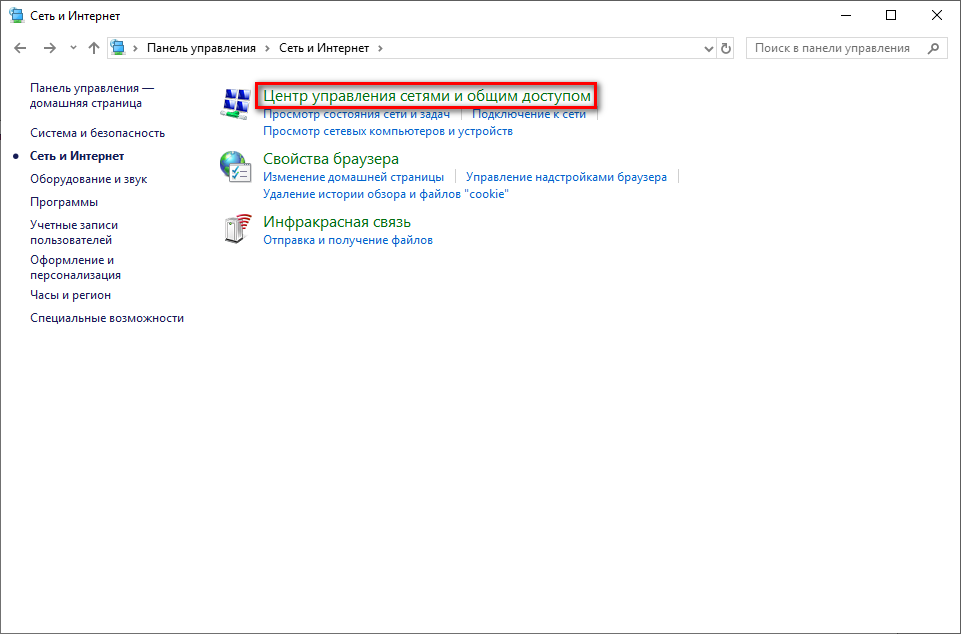

Далее «Центр управления сетями и общим доступом»:

И наконец выбрать пункт «Изменение параметров адаптера»:

После чего вы должны увидеть список сетевых адаптеров вашего компьютера (первое изображение этой статьи).

1.6 Настройка DHCP серверов

Чтобы компьютеры получали сетевые настройки автоматически, необходимо настроить DHCP сервера. Поскольку у нас будут две сети, то нужно настроить два DHCP сервера.

Настраиваем DHCP сервер внутренней сети предприятия:

- Откройте меню IP — DHCP server;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_main;

- В списке Interface выберите интерфейс офисной сети bridge_main;

- В списке Address Pool выберите пул IP адресов dhcp_pool_main, которые будут присваиваться компьютерам предприятия;

- Нажмите кнопку OK.

Настраиваем DHCP сервер гостевой сети аналогичным образом:

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name укажите название dhcp_server_vlan2;

- В списке Interface выберите виртуальный интерфейс гостевой сети vlan2;

- В списке Address Pool выберите пул IP адресов dhcp_pool_vlan2, которые будут присваиваться гостевым ноутбукам;

- Нажмите кнопку OK.

Теперь переходим на вкладку Networks и добавляем наши сети:

Добавляем сеть предприятия:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.88.0/24;

- В поле Gateway укажите адрес шлюза 192.168.88.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.88.1;

- Нажмите кнопку OK.

Добавляем гостевую сеть:

- Нажмите «красный плюсик»;

- В поле Address укажите сеть предприятия 192.168.10.0/24;

- В поле Gateway укажите адрес шлюза 192.168.10.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.10.1;

- Нажмите кнопку OK.

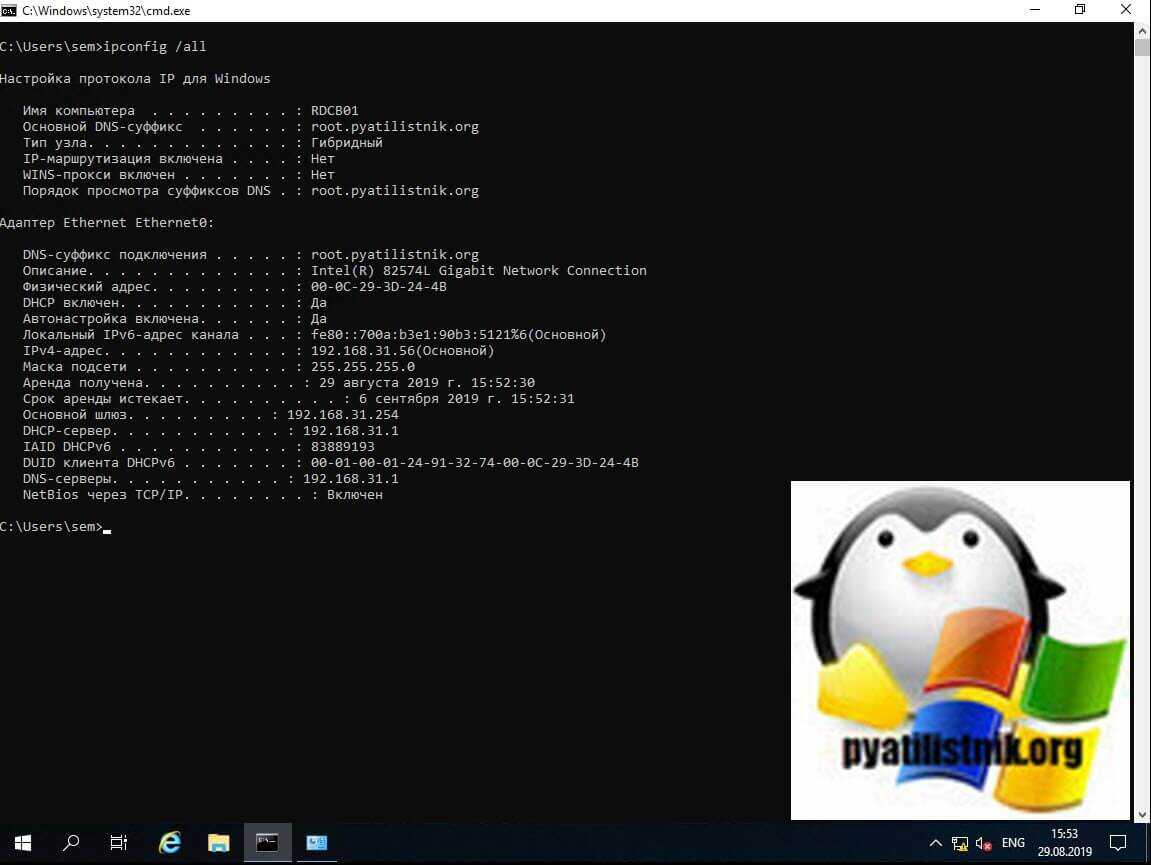

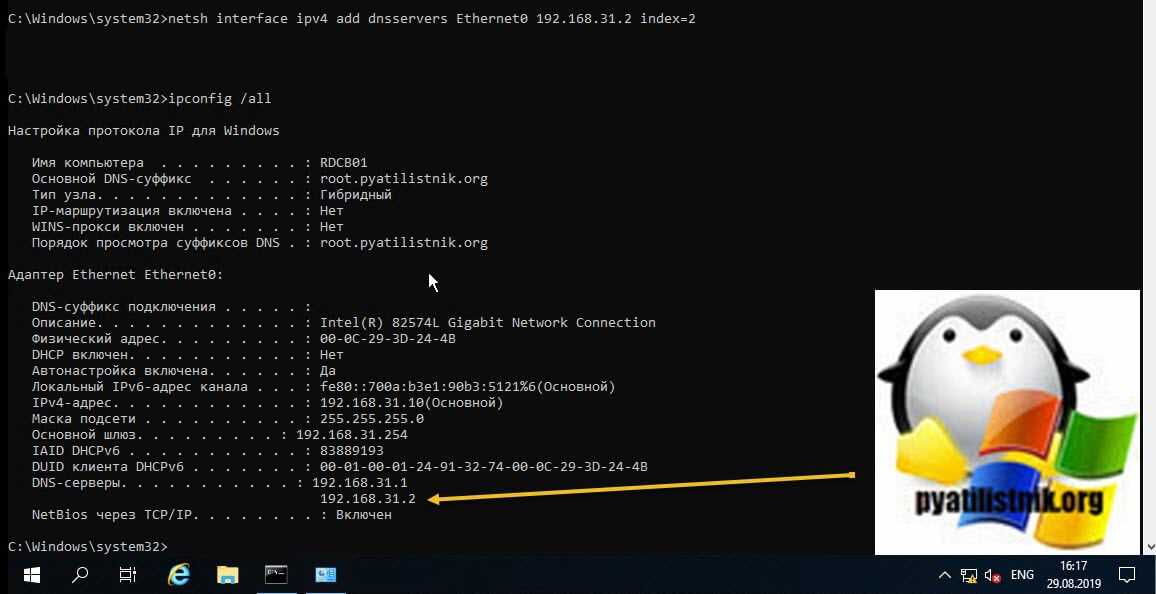

Настройка сети Windows Server 2019 через командную строку

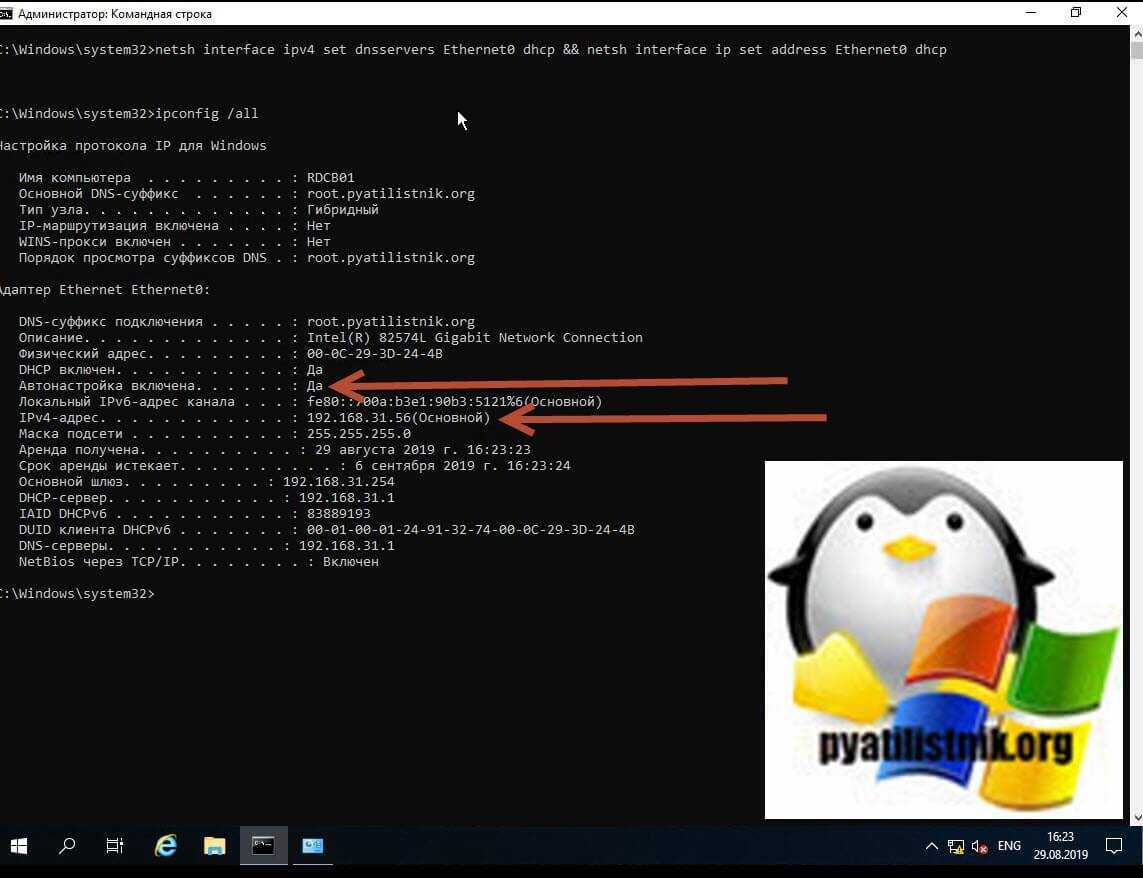

Второй метод заключается в использовании утилиты командной строки netsh. На практике, это используется в скриптах, или при настройке Windows Server в режиме Core. Я опять переведу свои настройки на получение адреса от DHCP сервера. DHCP присвоил мне адрес 192.168.31.56.

Для того, чтобы настроить статический IP-адрес через утилиту Netsh, вам нужно знать правильное имя сетевого адаптера, он легко смотрится при выводе команды Ipconfig /all. В моем примере, это Ethernet0.

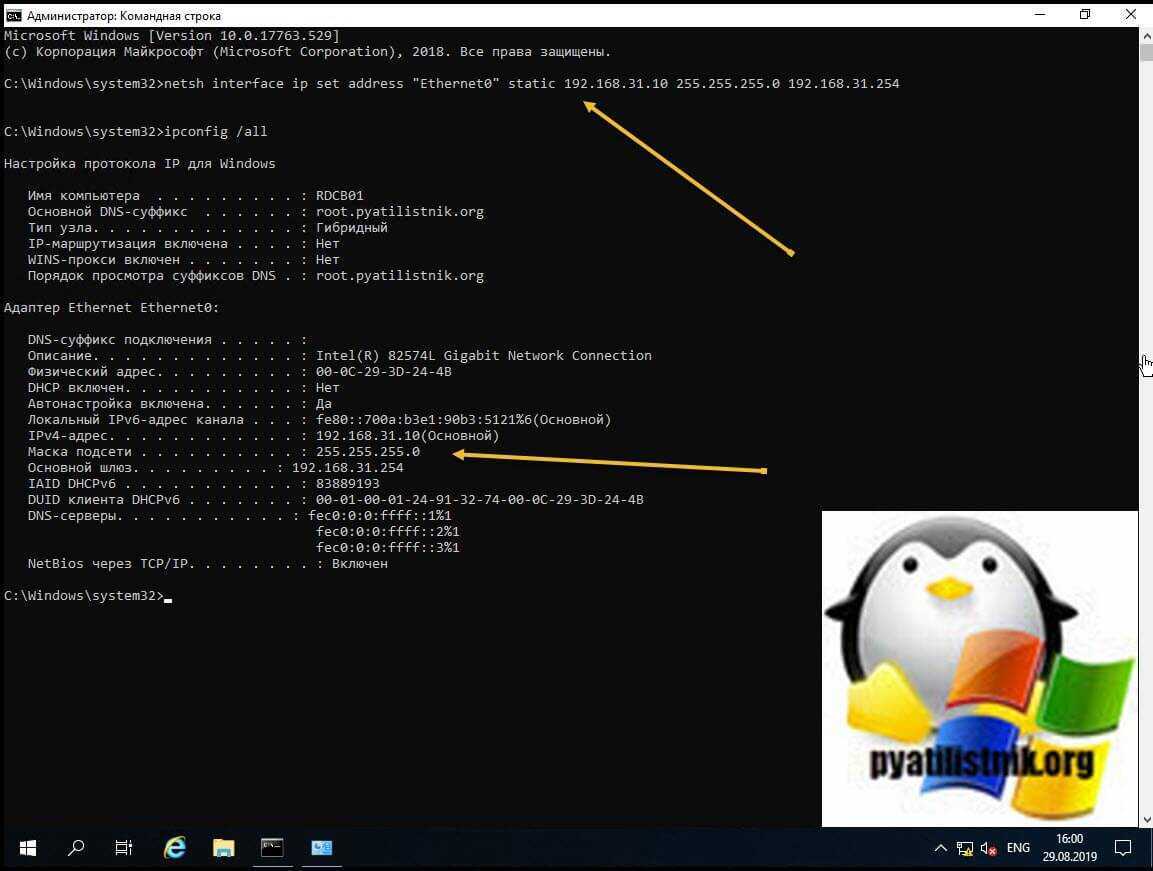

netsh interface ip set address «Ethernet0» static 192.168.31.10 255.255.255.0 192.168.31.254

Тут у меня:

- 192.168.31.10 — это мой статический Ip-адрес

- 255.255.255.0 — это моя маска подсети

- 192.168.31.254 — это мой основной шлюз

Видим, что команда успешно отработала, можно сразу проверить применение настроек сети через ipconfig. Теперь выполним настройку основного и альтернативного DNS.

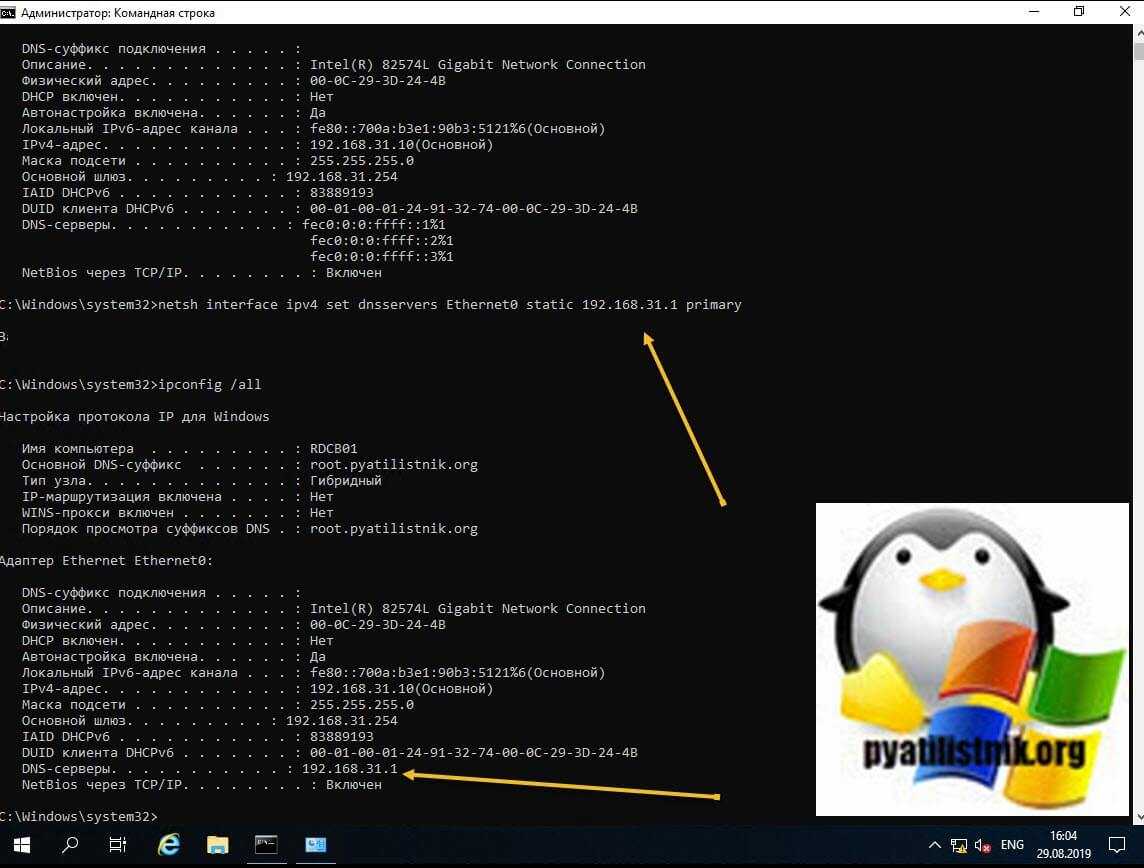

netsh interface ipv4 set dnsservers Ethernet0 static 192.168.31.1 primary

Прописываем альтернативный DNS адрес

netsh interface ipv4 add dnsservers Ethernet0 192.168.31.2 index=2

В итоге как видим у нас появился второй адрес DNS сервера на нашем сетевом интерфейсе. Настройка выполнена.

Если вам нужно вернуть сетевые настройки на получение адреса от DHCP сервера, то введите команду:

netsh interface ipv4 set dnsservers Ethernet0 dhcp && netsh interface ip set address Ethernet0 dhcp

Тегирование vlan

В целом, для понимания процесса тегирования, нужно разделять пакеты данных на входящие (входящие «с сетевого провода») и исходящие (исходящие «в провод»).

Входящие нетегированные пакеты, поступающие на порт, помещаются в так называемый «родной» vlan. Если коммутатор настроен на использование нескольких vlan, вам необходимо указать, к какому именно vlan принадлежит входящий нетегированный пакет.

Входящие тегированные пакеты, поступающие на порт, будут тегированы, и больше ничего вы не сможете с ними сделать. Если коммутатор не умеет работать с тегированием и не знает точной информации о vlan, он будет отбрасывать такие пакеты. Также можно принудительно указать коммутатору принимать только тегированные или же нетегированные пакеты.

Для исходящих нетегированных пакетов вы можете выбрать один vlan на каждом порту, где пакеты тегироваться не будут, т.к. хосты обычно не поддерживают тегирование и не смогут расшифровать такой пакет. Примером такого хоста является ПК, принтер и т.п.

Для исходящих нетегированных пакетов процесс происходит так: вам нужно указать коммутатору, какие из vlan-ов нужно сделать доступными на порту, и если их более одного, то все, за исключением одного, будут тегироваться в любом случае.

Решение

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь или здесь.

Как выбрать интернет по умолчанию с двумя сетевыми картами?Приветствую всех! Прошу помочь настроить правильно. Имеется сеть 192.168.1.1 (роутер с основным.

ping в одну сторону через компьютер с двумя сетевыми картамиЕсть 3 компьютера A, B, C и роутер R Роутер раздает интернет компу A по Ethernet кабелю и компу B.

Скоростью соединения между гигабитными сетевыми картами не поднимается выше 100 мбЗдравствуйте! Проблема следующего характера: имеются 2 компьютера с идентичными материнскими.

Маршрутизация между сетевыми картамиДоброе Утро! Есть сервер. На нем есть две сетевые карты. Первая сетевая карта.

Поддерживаемые и неподдерживаемые сетевые карты

вы можете использовать любой сетевой адаптер Ethernet, прошедший проверку Windows оборудования и проверки логотипов (WHQL tests) в группе сетевых адаптеров в Windows Server 2016.

Вы не можете разместить следующие сетевые карты в группе сетевых адаптеров:

Виртуальные сетевые адаптеры Hyper-V, которые являются портами виртуального коммутатора Hyper-V, предоставленными в виде сетевых карт в разделе узла.

Важно!

Не размещайте виртуальные сетевые карты Hyper-V, представленные в разделе узла (vNIC), в группе. Объединение vNIC внутри раздела узла не поддерживается ни в какой конфигурации

Попытки команды vNIC могут привести к потере связи, если произошел сбой сети.

Сетевой адаптер отладки ядра (КДНИК).

Сетевые карты, используемые для сетевой загрузки.

сетевые карты, использующие технологии, отличные от Ethernet, такие как WWAN, WLAN/Wi-Fi, Bluetooth и Infiniband, включая сетевые адаптеры по протоколу infiniband (IPoIB).

2.2 Настройка безопасности

На Wi-Fi точку Office нужно установить пароль для подключения к внутренней сети предприятия.

- Откройте меню Wireless — Security;

- В списке ESSID Selection выберите название точки Office;

- В списке Encryption выберите шифрование WPA pre-shared key;

- В WPA Type выберите тип шифрования WPA2 Mixed;

- В списке Pre-shared Key Type выберите тип ключа Passphrase;

- В поле Pre-shared Key введите пароль для подключения к Wi-Fi точке Office;

- Нажмите кнопку Apply для применения настроек.

Ко второй Wi-Fi точке HotSpot будем предоставлять доступ без пароля.

Также не забудьте в меню Management — Admin изменить пароль для входа в настройки точки доступа EnGenius.

1.2 Настройка WAN порта

Настроим WAN порт роутера, к которому подключен кабель провайдера. Как выполнить статические настройки или PPPoE можете посмотреть в статье настройка роутера MikroTik. В нашем случае маршрутизатор получает настройки от провайдера автоматически по DHCP, поэтому делаем динамическую настройку:

- Откройте меню IP — DHCP Client;

- В появившемся окне нажмите красный плюсик;

- В новом окне в списке Interface: выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

После этого в столбце IP Adress появится IP адрес WAN порта, полученный от провайдера.

Проверяем наличие соединения с интернетом:

- Откройте New Terminal;

- Введите команду ping ya.ru, чтобы пропинговать сайт ya.ru.

Пошли пинги по 20ms, значит есть соединение с интернетом. Завершаем выполнение ping нажатием клавиш Ctrl+C.

Внимание! На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока не будет выполнена настройка NAT

1.8 Включение NAT

Чтобы компьютеры имели выход в интернет, нужно настроить NAT для двух сетей.

Настройка NAT для внутренней сети предприятия:

-

- Откройте меню IP — Firewall;

- Перейдите на вкладку NAT;

- Нажмите «красный плюсик»;

-

- В списке Chain выберите srcnat;

- В поле Src. Address укажите диапазон IP адресов сети предприятия 192.168.88.0/24;

- В списке Out Interface выберите WAN порт ether1, на который приходит интернет от провайдера;

- Перейдите на вкладку Action;

- В списке Action выберите masquerade;

- Нажмите кнопку OK.

Настройка NAT для гостевой сети выполняется аналогичным образом, только используется другой диапазон IP адресов и порт vlan2:

- Нажмите «красный плюсик»;

- В списке Chain выберите srcnat;

- В поле Src. Address укажите диапазон IP адресов гостевой сети 192.168.10.0/24;

- В списке Out Interface выберите WAN порт vlan2, на который приходит интернет от провайдера;

- Перейдите на вкладку Action;

- В списке Action выберите masquerade;

- Нажмите кнопку OK.

Настройка VLAN интерфейсов в Windows 10 и Windows Server 2016

В этой статье мы покажем, как настроить тегированный интерфейс VLAN в Windows 10 и Windows Server 2016 (2019/2012R2). Стандарт VLAN (Virtual LAN) описан в 802.1Q и предполагает маркировку трафика с помощью тегов (vlanid), необходимую для отнесения пакета к той или иной виртуальной сети. VLAN используются для разделения и сегментирования сетей, ограничения широковещательных доменов и изоляции сегментов сети для повышения безопасности. В Windows вы можете настроить несколько различных логических сетевых интерфейсов с разными VLAN на одном физическом интерфейсе с помощью различных средств.

Для использования VLAN необходимо соответствующим образом перенастроить порт коммутатора, куда подключен ваш компьютер/сервер. Порт должен быть переведен из режима access в режим транк. По умолчанию на транк порту разрешены все VLAN, но вы можете указать список номеров разрешенных VLAN(от 1до 4094), которые доступны на данном порту коммутатора Ethernet.

1.4 Добавление VLAN интерфейса

Создадим на интерфейсе bridge_main виртуальный интерфейс с названием vlan2, который позволит изолировать Wi-Fi точку HotSpot от сети предприятия.

- Откройте меню Interfaces;

- Перейдите на вкладку VLAN;

- Нажмите «красный плюсик»;

- В появившемся окне в поле Name указываем название интерфейса vlan2;

- В поле VLAN ID указываем идентификатор виртуальной сети, равный 2. Сетевое оборудование с поддержкой VLAN не оперирует именами виртуальных сетей, а использует цифры от 1 до 4094. VLAN ID — это, по сути, имя виртуального интерфейса, которое будет использоваться оборудованием между собой. Единицу в качестве идентификатор использовать не рекомендуется, поскольку некоторые производители используют VLAN ID 1 в качестве значения по умолчанию;

- В списке Interface выбираем интерфейс bridge_main;

- Нажимаем кнопку OK для создания VLAN интерфейса.

Идентификация VLAN по vlan id

Для идентификации каждого такого домена сетевое оборудование нуждается в определенных числовых метках – vlan id. Каждый vlan id соответствует определенному vlan, то есть определенной подсети конкретного отдела или подразделения. В отличие от собственных стандартов конфигурации VLAN, таких как ISL для Cisco, международный стандарт 802.1Q очень широко используется практически на любом сетевом оборудовании и оперирует понятием vlan id, тегируя им фреймы данных для определения принадлежности к конкретному vlan.

Согласно стандарту, vlan id может принимать значения в диапазоне от 0 до 4095, резервируя vlan id 1 как vlan по умолчанию. Также зарезервированы такие значения vlan id, как 1002 и 1004 для FDDI-сетей, 1003 и 1005 – для сетей Token Ring, но ввиду малой востребованности данного типа сетей, практически не используются.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

- https://adminotes.ru/razdelenie-lokalnoj-seti-s-pomoshhyu-vlan/

- https://e-server.com.ua/sovety/chto-takoe-vlan-logika-tehnologija-i-nastrojka-realizacija-vlan-v-ustrojstvah-cisco

- https://mikrotiklab.ru/nastrojka/artga-vlan.html

Настройка нескольких VLAN в Windows Server 2016

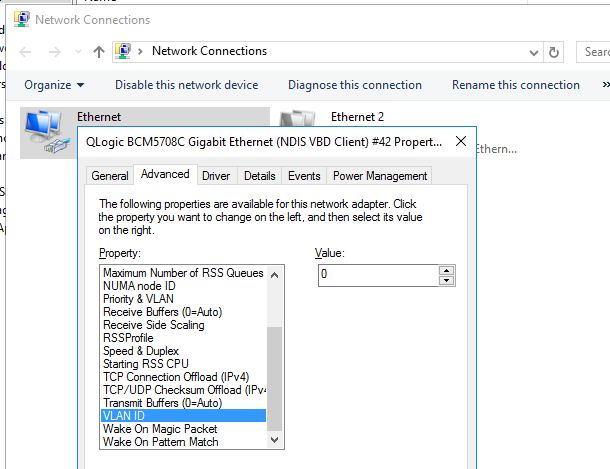

В Windows Server 2016 можно настроить VLAN с помощью встроенных средств, использовать специализированные драйверы или утилиты не нужно. Попробуем настроить несколько разных VLAN на одной физической сетевой карте в Windows Server 2016 с помощью NIC Teaming.

Обязательно убедитесь, что в настройках параметров свойств сетевого адаптера не задана VLAN (значение VLAN ID = 0).

- Запустите Server Manager -> Local и нажмите на ссылку « NIC Teaming «;

- В секции Teams нажмите Task -> Новая команда . Укажите имя группы и выберите сетевые адаптеры, которые нужно в нее добавить; Можно создать группу NIC Teaming с помощью PowerShell:

- Теперь в секции «Адаптер и интерфейсы» можно добавить виртуальные сетевые интерфейсы. Нажмите Задачи -> Добавить интерфейс;

- Укажите имя создаваемого интерфейса и номер VLAN; Из PowerShell добавить сетевой интерфейс и задать ему VLAN можно так:

- Аналогичным образом можно добавить столько сетевых интерфейсов VLAN, сколько нужно;

- Осталось настроить параметры IP всех созданных виртуальных сетевые интерфейсы в окне

Настройка Jumbo Frames в Hyper-V Windows Server 2012 / R2

По умолчанию jumbo frames в Windows — системах отключен. Чтобы активировать передачу больших пакетов Jumbo Frames для гостевой ОС, запущенной в виртуальной машине на базе Hyper -V 2012 нужно:

- Включить Jumbo Frames на физических сетевых картах (NIC) гипервизора (хостовой ОС), подключенных к сети LAN

- Включить поддержку Jumbo Frames на сетевом оборудовании LAN

- Включить Jumbo Frames на виртуальном коммутаторе Hyper-V

- Активировать Jumbo Frames в гостевой ОС

Jumbo Frames на физических сетевых картах сервера

Для каждой из сетевых карточек (NIC), используемых для подключений сервера (хостовой ОС) к сети LAN необходимо в свойствах сетевых адаптеров перейти в режим настройки драйвера (кнопка Configure). Затем на вкладке Advanced найти параметр с названием Jumbo Frames (в зависимости от производителя NIC, он также может называться Packet Size, Jumbo Packets или что-то похоже) и установить его значение в 9014.

Примечание. Если это поле отсутствует, убедитесь, что ваша сетевая карточка поддерживает этот режим, и обновите драйвера до актуальной версии.

Поддержка Jumbo Frames на сетевом оборудовании

Далее необходимо включить поддержку Jumbo Frames на коммутаторах, которые в дальнейшем будут задействована в цепочке передачи данных между серверами с включенным Jumbo Frames (это задача для администраторов сети).

Включаем поддержку Jumbo Frames на виртуальном коммутаторе Hyper-V

В том случае, если на хостовой ОС (гипервизор) установлена Windows Server 2012, чтобы активировать Jumbo Frames для виртуального коммутатора Hyper-V нужно

- Открыть редактор реестра и развернуть ветку HKLMSYSTEMCurrentControlSetControlClass{4D36E972-E325-11CE-BFC1-08002BE10318}

- Внутри данной ветки содержатся несколько «подкустов». Нужно пробежаться по ним и найти ветку, в которой значение параметра «driverdesc» равно «Hyper-V Virtual Ethernet Adapter», а «Characteristics»= 0x00000029 (41)

- В найденной ветке задать параметру *JumboPacket значение 9014

- Перезагрузите сервер для вступления изменений в силу

Примечание. Хорошая новость для владельцев Windows Server 2012 R2 — никакой настройки виртуального коммутатора для работы с Jumbo Frames не требуется

Активация Jumbo Frames в гостевой ОС (Windows Server 2012)

На уровне гостевой ОС (в нашем примере это Windows Server 2012) включается аналогично гипервизору: в расширенных настройках драйвера укажите, что Jumbo Packet=9014 Bytes.

Тестируем работу Jumbo Frames в Windows

В большинстве случаев после выполнения указанных настроек перезагрузка ни гостевой, ни хостовой машины не требуется. Однако если что-то не работает, в первую очередь рекомендуется перезагрузить систему.

Протестировать работу Jumbo Frames можно с помощью простой команды ping, позволяющей определить что пакет большого размера может быть передан без дефрагментации:

ping -f -l 8972 second_jumbo_frame_server

где, флаг f — запрещает фрагментацию пакета, флаг -l задает размер пакета (8972 — на нашем стенде это максимальный размер пакета, передающийся без дефрагментации), second_jumbo_frame_server — имя/ip_адрес второго сервера с включенным Jumbo Frames.

Если ping отработал успешно — поздравляю, вы только что настроили Jumbo Frames для виртуальной машины на Hyper-V!

Очереди виртуальных машин (ВМКС)

ВМКС — это функция сетевого интерфейса, которая выделяет очередь для каждой виртуальной машины. Когда Hyper-V включен; также необходимо включить VMQ. в Windows Server 2016 вмкс использовать NIC Switch впортс с одной очередью, назначенной впорт, для предоставления тех же функций.

В зависимости от режима конфигурации коммутатора и алгоритма распределения нагрузки объединение сетевых карт представляет собой минимальное количество доступных и поддерживаемых очередей любым адаптером в группе (режим min-Queues) или общее число очередей, доступных для всех участников группы (режим SUM-of-Queues).

Если команда находится в режиме объединения Switch-Independent и вы устанавливаете распределение нагрузки в режим порта Hyper-V или динамический режим, число сообщаемых очередей — это сумма всех очередей, доступных для членов группы (режим SUM-of-Queues). В противном случае количество очередей в отчете является наименьшим числом очередей, поддерживаемых любым участником команды (режим min-Queues).

Далее описывается, почему это происходит:

-

Если независимая команда находится в режиме порта Hyper-V или в динамическом режиме, входящий трафик для порта коммутатора Hyper-V (ВМ) всегда поступает на один и тот же участник команды. Узел может предсказать или контролировать, какой член получает трафик для конкретной виртуальной машины, чтобы объединение сетевых карт было более продуманным, чем очереди VMQ, выделяемые для конкретного участника команды. Объединение сетевых карт, работа с коммутатором Hyper-V, устанавливает VMQ для виртуальной машины на точно одном члене команды и определяет, что входящий трафик поступает в эту очередь.

-

Если команда находится в любом режиме, зависимом от переключения (статическое объединение или объединение LACP), коммутатор, к которому подключена команда, управляет распределением входящего трафика. Программному обеспечению для объединения сетевых карт не удается предсказать, какой член команды получает входящий трафик для виртуальной машины. возможно, коммутатор распределяет трафик для виртуальной машины по всем членам группы. В результате работы программы объединения сетевых карт, работающей с коммутатором Hyper-V, программа программирует очередь для виртуальной машины на всех участниках группы, а не только на одном члене команды.

-

Если команда находится в режиме, независимом от переключения, и использует балансировку нагрузки хэша адреса, входящий трафик всегда поступает на один сетевой адаптер (основной член группы) — все это только один участник команды. Поскольку другие члены команды не работают с входящим трафиком, они запрограммированы с помощью тех же очередей, что и основной участник, поэтому при сбое основного участника любой другой член команды может использоваться для получения входящего трафика, и очереди уже существуют.

-

Большинство сетевых адаптеров используют очереди для масштабирования на стороне приема (RSS) или VMQ, но не в одно и то же время. Некоторые параметры VMQ выглядят как параметры для очередей RSS, но являются параметрами универсальных очередей, которые используются как для RSS, так и для VMQ в зависимости от того, какая функция используется в настоящее время. Каждая сетевая карта имеет в своих дополнительных свойствах значения * Рссбасепрокнумбер и * Максрсспроцессорс. Ниже приведены несколько параметров VMQ, обеспечивающих лучшую производительность системы.

-

В идеале для каждой сетевой карты необходимо, чтобы для параметра * Рссбасепрокнумбер было установлено четное число, большее или равное двум (2). Первый физический процессор, ядро 0 (логические процессоры 0 и 1) обычно выполняет большую часть системной обработки, поэтому сетевая обработка должна отойти от этого физического процессора. Некоторые архитектуры компьютеров не имеют двух логических процессоров на один физический процессор, поэтому для таких компьютеров базовый процессор должен быть больше или равен 1. Если вы сомневаетесь в том, что ваш узел использует 2 логических процессора на архитектуру физического процессора.

-

Если команда находится в режиме суммирования очередей, процессоры членов группы должны быть не перекрывающиеся. Например, в 4-ядерном хосте (8 логических процессорах) с группой из 2 10 Гбит/сетевых интерфейсов можно установить первый из них, чтобы использовать базовый процессор 2 и использовать 4 ядра; второй будет установлен для использования базового процессора 6 и 2 ядер.

-

Если команда работает в Min-Queues режиме, наборы процессоров, используемые членами команды, должны быть идентичны.

Основы тегирования VLAN

Тегированные порты с поддержкой VLAN обычно классифицируются одним из двух способов: с тегами или без тегов. Они также могут упоминаться как «транк» или «доступ». Назначение помеченного или «транкового» порта состоит из трафика с несколькими виртуальными линиями, тогда как немаркированный имеет доступ к трафику только для одного. Магистральные порты связывают коммутаторы и конечных пользователей, и требуют большего количества процедур для тегируемых портов. Оба конца ссылки должны иметь общие параметры:

- Инкапсуляция.

- Разрешенные VLAN.

- Родной VLAN.

Несмотря на то, что канал может быть успешно настроен, нужно, чтобы обе стороны канала были настроены одинаково. Несоответствие собственной или разрешенной виртуальной линии может иметь непредвиденные последствия. Несовпадающие на противоположных сторонах магистрали могут непреднамеренно создать «перескок VLAN». Часто это метод преднамеренной атаки, он представляет собой открытую угрозу безопасности.

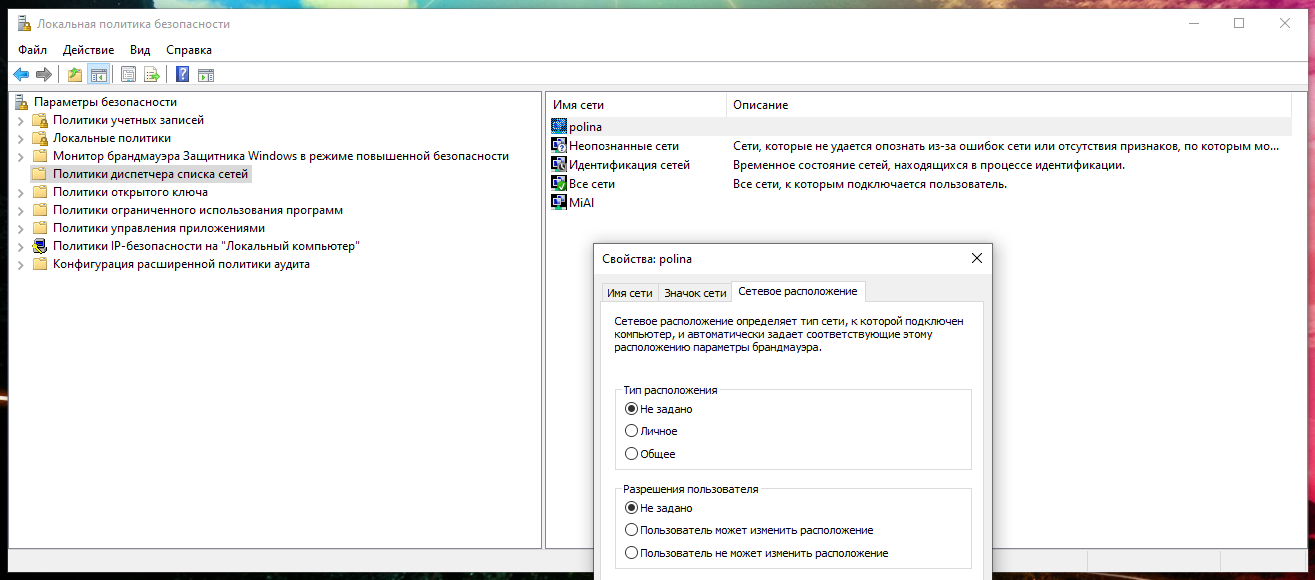

Изменение типа сетевого расположения с помощью политики безопасности

Другой способ изменить тип сетевого расположения — использовать редактор локальной политики безопасности. Запустите secpol.msc и перейдите в раздел Политики диспетчера списков сетей. Справа найдите свою сеть по имени, отображаемому в Центре управления сетями и общим доступом. Откройте свойства сети и перейдите на вкладку «Сетевое расположение», затем измените тип сети с «Не задано» на «Личное» и сохраните изменения. Чтобы запретить пользователям изменять сетевой профиль, выберите опцию «Пользователь не может изменить местоположение».

Примечание: если сервер или компьютер присоединён к домену AD, вы не можете изменить тип сети. После перезагрузки он автоматически вернётся в доменную сеть.

Требуется ли физическая сетевая команда?

В отличие от создания физической команды сетевых карт в предыдущих версиях Windows Server, функция конвергентной сети не требует физической команды. В то время как вы можете использовать физическую команду NIC, был введен новый подход, называемый Switch Embedded Teaming или SET.

С помощью SET физические сетевые адаптеры на узле Hyper-V подключаются и объединяются виртуальным коммутатором. Это предполагает определенные предпосылки:

- Два сервера под управлением Windows Server 2016 Datacenter edition или Windows Server 2016 Standard edition

- Один сертифицированный сетевой адаптер с поддержкой RDMA, установленный на каждом сервере

- Роль сервера Hyper-V, установленная на каждом сервере

Типы Виртуальных Коммутаторов Hyper-V

Hyper-V предоставляет различные типы виртуальных коммутаторов для различных вариантов использования и предоставляет различные возможности и режимы изоляции для виртуальных сетевых ресурсов. Он также обеспечивает гибкость в том, как виртуальная сеть подключается к физической сети.

Существует три различных типа виртуальных коммутаторов Hyper-V, которые используются для подключения сетевых карт виртуальных машин Hyper-V:

- Внешний Виртуальный Коммутатор

- Внутренний Виртуальный Коммутатор

- Частный Виртуальный Коммутатор

Внешний Виртуальный Коммутатор

Внешний виртуальный коммутатор Hyper-V является наиболее распространенным виртуальным коммутатором, используемым в инфраструктуре виртуальной сети Hyper-V. Внешний виртуальный коммутатор — это тип виртуального коммутатора, используемого для подключения виртуальных машин к физической сети.

The characteristics of the external virtual switch include:

- Ability to connect VMs to the physical network

- Allows VMs to talk to each other on the same Hyper-V host or different Hyper-V hosts

- The default option when creating a new Hyper-V virtual switch

The external virtual switch provides connectivity to LAN and WAN traffic as routed/segmented in the physical network.

Internal Virtual Switch

As you would imagine, the Internal Virtual Switch intuitively does not provide access external to the Hyper-V host. The internal virtual switch is a type of virtual switch that allows VMs connected to the switch to talk to one another and also to the Hyper-V host.

Хороший способ думать о виртуальном коммутаторе интернета-это думать о физическом коммутаторе, который не связан ни с каким другим коммутатором. Любое устройство, подключенное к коммутатору, может взаимодействовать друг с другом, но не может взаимодействовать с другими устройствами, внешними по отношению к коммутатору. Внутренний виртуальный коммутатор не поддерживается физической сетевой картой на узле Hyper-V.

Внутренний виртуальный коммутатор имеет идеальный вариант использования, когда вы хотите изолировать трафик вокруг группы виртуальных машин. Это позволяет легко подготовить изолированные лабораторные среды, в которых виртуальные машины могут взаимодействовать только друг с другом, или повысить безопасность сети в определенных случаях использования, например для обеспечения соответствия требованиям. Внутренний виртуальный коммутатор обеспечивает надежную и безопасную репликацию производственных подсетей в изолированной среде для лабораторий, тестирования, POC и т. д.

Вы можете выводить трафик из внутреннего виртуального коммутатора с помощью маршрутизатора или другого устройства, которое может маршрутизировать трафик между сегментами сети.

Ниже приведен пример использования виртуальной машины маршрутизатора для маршрутизации трафика между виртуальными машинами, расположенными на внутреннем виртуальном коммутаторе, и теми, которые расположены на внешнем виртуальном коммутаторе. Это в равной степени относится и к маршрутизации трафика на внешние виртуальные машины или физические машины за пределами самого узла Hyper-V.

Настройка VLAN интерфейсов в Windows 10

В десктопных версиях Windows нет встроенный поддержки VLAN. Только в самых последних версиях Windows 10 можно установить один тег VLAN для сетевого интерфейса. Для этого используется командлет PowerShell для управления сетевыми настройками. Например:

Однако есть два способа создать отдельный виртуальный сетевой интерфейс с определенным VLAN ID в Windows 10: с помощью специального драйвера и утилиты от производителя вашей сетевой карты и с помощью Hyper-V.

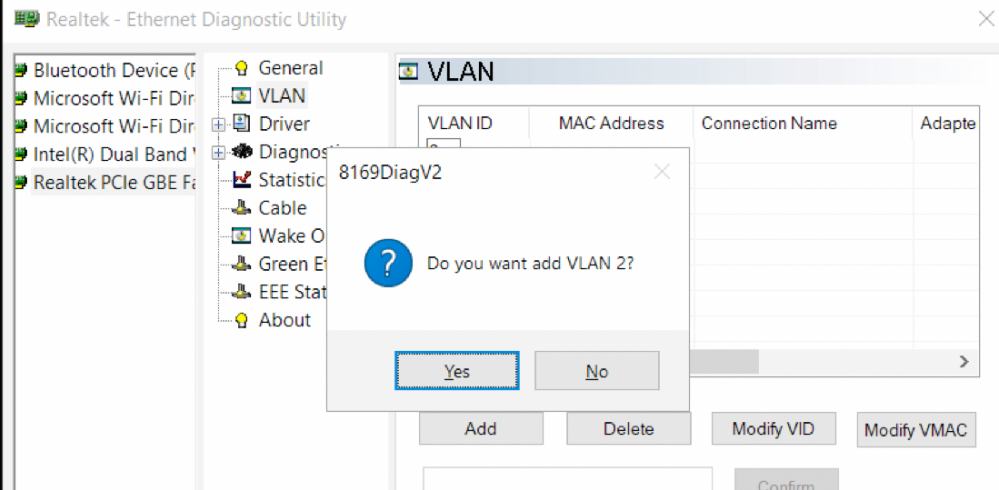

Настройка VLAN в Windows 10 на сетевой карте Realtek

Для сетевых карт Realtek вы можете настроить несколько виртуальных сетевых адаптеров с различными VLAN при помощи специальной утилиты от вендора — Realtek Ethernet Diagnostic Utility. В описании на сайте производителя убедитесь, что ваш сетевой контроллер Realtek поддерживает настройку VLAN.

Скачайте и установите последнюю версию сетевого драйвера для вашего адаптера Realtek и запустите утилиту Ethernet Diagnostic Utility.

Перейдите в раздел VLAN, нажмите кнопку Add и добавьте нужный VLAN ID. После этого в Windows появится новое сетевое подключение.

После создания сетевых интерфейсов для ваших VLAN вы можете задать на них нужный IP из соответствующей подсети.

Настройка VLAN на сетевом адаптере Intel Ethernet

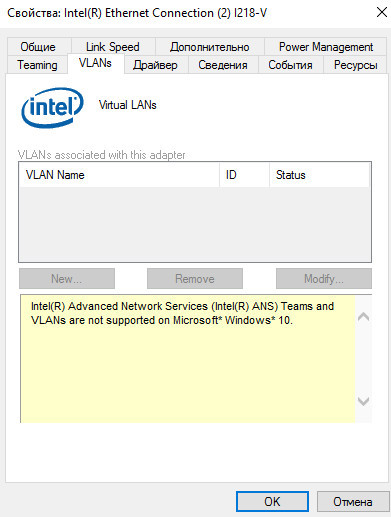

У Intel для настройки VLAN есть собственная утилита Intel Advanced Network (Intel ANS) VLAN. Ваша модель сетевого адаптера, естественно, должна поддерживать технологию VLAN (например, VLAN не поддерживаются для карт Intel PRO/100 и PRO/1000). При установке драйвера выбейте опции Intel PROSet for Windows Device Manager и Advanced Network Services.

После этого в свойствах физического сетевого адаптера Intel появляется отдельная вкладка VLANs, где можно создать несколько VLAN интерфейсов.

Однако этот способ работает во всех предыдущих версиях Windows (до Windows 10 1809). В последних версиях Windows 10 на вкладке присутствует надпись:

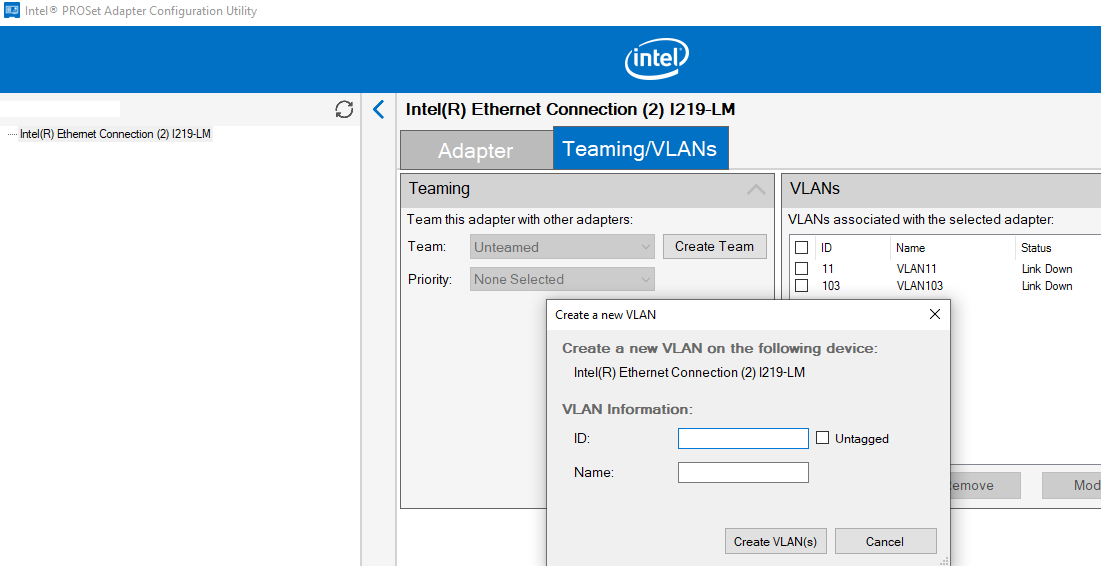

Для последних версий Windows 10 недавно Intel выпустила обновленный драйвера сетевых адаптеров и утилиту Intel PROSet Adapter Configuration Utility. Скачайте и установите последнюю версию драйвера Intel и эту утилиту.

Запустите ее, перейдите на вкладку Teaming/VLANs, нажмите кнопку New и укажите имя сетевого интерфейса и его VLANID.

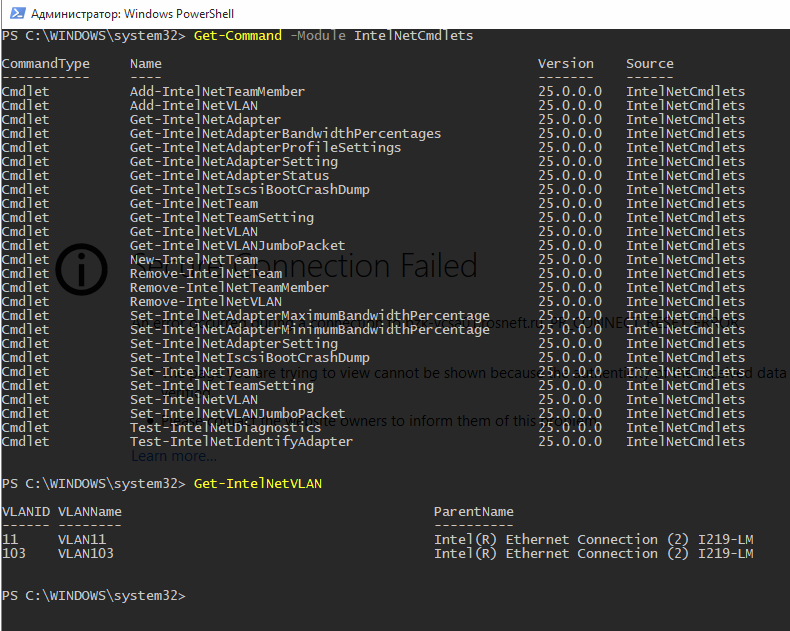

Кроме того, вы можете добавить/удалить/просмотреть список VLAN с помощью специальных PowerShell командлетов из модуля IntelNetCmdlets:

Настройка VLAN интерфейсов в Windows 10 и Windows Server 2016

В этой статье мы покажем, как настроить тегированный интерфейс VLAN в Windows 10 и Windows Server 2016 (2019/2012R2). Стандарт VLAN (Virtual LAN) описан в 802.1Q и предполагает маркировку трафика с помощью тегов (vlanid), необходимую для отнесения пакета к той или иной виртуальной сети. VLAN используются для разделения и сегментирования сетей, ограничения широковещательных доменов и изоляции сегментов сети для повышения безопасности. В Windows вы можете настроить несколько различных логических сетевых интерфейсов с разными VLAN на одном физическом интерфейсе с помощью различных средств.

Для использования VLAN необходимо соответствующим образом перенастроить порт коммутатора, куда подключен ваш компьютер/сервер. Порт должен быть переведен из режима access в режим транк. По умолчанию на транк порту разрешены все VLAN, но вы можете указать список номеров разрешенных VLAN(от 1до 4094), которые доступны на данном порту коммутатора Ethernet.