Цели и методы форензики

Анализ «живой» и анализ выключенной системы в корне отличаются не только подходами, но и теми данными, которые удается собрать. В первом случае (Live Forensic) это наблюдение за атакованной системой в реальном времени. Есть возможность непосредственно оценить дисковую и сетевую активность, получить список запущенных процессов, открытых портов, просмотреть залогиненных пользователей, а главное — получить из оперативной памяти те данные, которые при отключении питания исчезнут бесследно.

Например, ключи трояна-шифровальщика, расшифрованную копию смонтированных криптоконтейнеров и даже доступ к удаленным ресурсам, если на них в текущем сеансе была выполнена авторизация. После выключения компьютера вся эта информация окажется безвозвратно утерянной, а криптографические контейнеры останутся лишь зашифрованными файлами на диске.

Наборы для анализа «вживую» каждый специалист формирует, исходя из собственных потребностей. Скажем, админу достаточно уметь быстро поднять сервисы, упавшие после атаки, и восстановить продуктив из бэкапа. Уже потом в спокойной обстановке он, может быть, и глянет логи, но вряд ли найдет в них что-то ценное. Айпишники китайских прокси? Признаки входа на корпоративный сайт через дырявую CMS, которую он хотел пропатчить месяц назад? Если все бизнес-процессы идут своим чередом, дальнейшее расследование КИ для него теряет смысл.

Иные подходы у отдела расследования компьютерных инцидентов антивирусной компании (который вместе с правоохранительными органами анализирует свежий случай массового заражения) или FinCERT, распутывающей APT в какой-нибудь платежной системе. Здесь совсем другие приоритеты: нужно собрать максимум информации, которую затем можно будет использовать в суде. Обнаружить C&C-серверы ботнета, найти источник угрозы, детально восстановить сценарий взлома и выйти на его организаторов (в идеале — с их последующим арестом). Для этого требуется тщательно собрать доказательную базу, но проблема в том, что анализ системы почти всегда вносит в нее искажения. Задача специалиста по компьютерной криминалистике — свести их к минимуму и учесть при дальнейшем анализе.

Криминалистический анализ связан с доступом к персональным данным и коммерческой тайне. Для его проведения на чужой системе требуется лицензия.

BlackArch Linux

BlackArch основан на Arch Linux, и это легкий дистрибутив Linux, разработанный для тестеров на проникновение, исследователей безопасности и компьютерных экспертов. Этот дистрибутив Linux предоставляет множество функций в сочетании с более чем 2000 инструментами кибербезопасности, которые пользователи могут установить в соответствии со своими требованиями. BlackArch можно использовать на любом оборудовании, так как это легкий дистрибутив Linux, а также новый проект, поэтому многие разработчики предпочитают использовать этот дистрибутив в настоящее время.

Согласно обзорам, этот дистрибутив Linux может составить конкуренцию многим надежным ОС из-за множества функций и инструментов для экспертов, которые он предлагает. Пользователи могут выбирать между различными средами рабочего стола, включая Awesome, spectrwm, Fluxbox и Blackbox. BlackArch доступен в виде DVD-образа, и вы также можете легко запустить его с флеш-накопителя.

Плюсы и минусы BlackArch Linux

| Плюсы | Минусы |

| Предлагает большой репозиторий. | Не рекомендуется новичкам. |

| Подходит для профессионалов. | Иногда при использовании BlackArch система становится медленнее. |

| Лучше, чем ArchStrike. | |

| Он основан на Arch Linux. |

Установка Linux Kodachi

Установка самой системы максимально простая. Записываем образ на флешку, запускаем в live-режиме и жмем «Установить Kodachi». Еще можно установить на флешку и использовать на чужих компьютерах, если есть такая необходимость. При чем Kodachi умеет чистить оперативную память при выключении, типо как делает Tails. Кстати при использовании на виртуальной машине, разработчики рекомендуют включать VPN на хостовой машине, что совсем не лишено смысла.

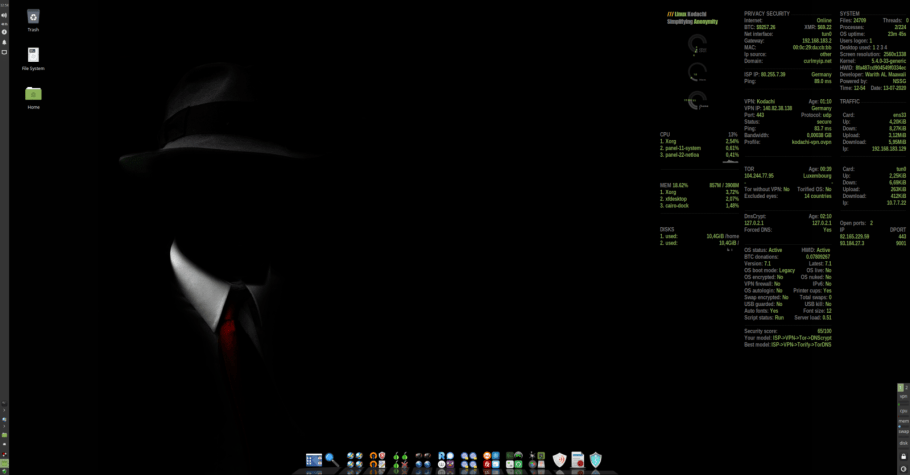

Сразу после загрузки нас встречает рабочий стол. Довольно необычно и оригинально оформленный, с системным монитором Conky, который показывает какие средства анонимности задействованы и результат их работы, ну и показывает данные о системе, сетевую активность и задействованные ресурсы. Все это очень удобно и совсем не лишнее. Но если вдруг захочется что-то подредактировать под себя, то конфиг Conky лежит в папке /etc/conky/.

В самом низу мы видим панель быстрого доступа к основным утилитам. Слева снизу кнопки запуска терминала. Причем помимо стандартного, уже предустановлены Tilix и Terminator. Которые в числе прочего, например дают возможность делить окно терминала на несколько частей, что порой очень удобно. Там же отдельно вынесены кнопки доступа к браузерам, файловой системе и установленным приложениям. В правом нижнем углу находятся показатели использования системных ресурсов и кнопки переключения между рабочими экранами.

Как и в любом другом дистрибутиве, сразу после установки нужно начать с обновления:

Не стоит, также забывать про изменение стандартного пароля. Это такое же базовое действие как и обновление.

Pentoo

Pentoo – это Live CD и Live USB, предназначенные для тестирования на проникновение и оценки безопасности.

Основанный на Gentoo Linux, Pentoo предоставляется как как 32, так и 64-разрядный устанавливаемый livecd.

Pentoo также доступен в качестве дополнения для существующей установки Gentoo.

Он включает в себя пакетные драйверы wifi с набором пакетов, программное обеспечение для взлома GPGPU и множество инструментов для тестирования проникновения и оценки безопасности.

Ядро Pentoo включает grsecurity и PAX hardening и дополнительные исправления – с бинарниками, составленными из упрочненной инструментальной цепочки с новейшими ночными версиями некоторых доступных инструментов.

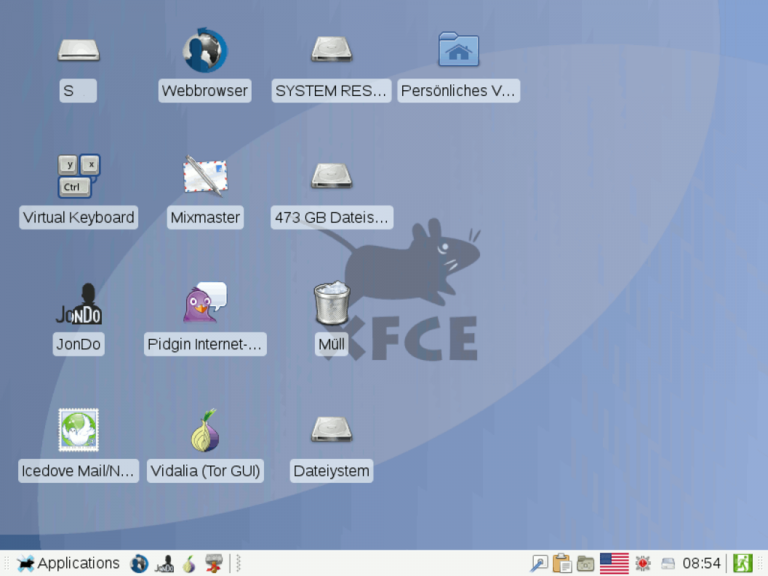

10. JonDo

Незатейливый интерфейс JonDo | anonymous-proxy-servers.net

Ещё один LiveCD-дистрибутив, специализирующийся на анонимизации вашего пребывания в интернете. Как и Tails, JonDo использует сеть Tor. Всё ПО настроено для анонимности, включая JonDoBrowser (основанный на Tor Browser), JonDo Ip Changer для построения цепей прокси-серверов и чат-клиент pidgin. Некоторые особенности дистрибутива доступны только в платной версии, например дополнительная настройка цепей прокси, опций анонимизации.

Минусы:

- Давно не обновлялся.

- Платные дополнения.

Плюсы:

JonDoFox немного более гибок, чем Tor Browser.

6. IpderiaOS

IpderiaOS — ориентированная на приватность ОС на основе Fedora Linux, которая может работать в live-режиме или быть установлена на ваш диск. Также, как и Tails маршрутизирует все соединения через сеть Tor для анонимности, Ipderia шлёт весь трафик через сеть I2P. Это называется «Garlic Routing» — чесночная маршрутизация — это процесс, где I2P устанавливает однонаправленные зашифрованные туннели для защиты ваших данных.

В теории это намного безопаснее, чем «луковая маршрутизация» в Tor, которая отправляет данные через установленные «цепи», что подвергает эти данные опасности рассекречивания. Дистрибутив включает в себя анонимный почтовый клиент, torrent-клиент и доступ к eepsites (специальные домены с расширением .i2p).

В отличие от Tor, I2P не работает, как шлюз в обычный интернет, поэтому Ipderia не может безопасно соединяться с обычными веб-сайтами. Преимущество доступа к eepsites в том, что ваше соединение не возможно отследить. I2P разработана специально для «скрытых» сервисов и соединений.

Плюсы:

Малый риск рассекретить ваш реальный IP онлайн.

Минусы:

- Проект скорее мёртв, чем жив, не обновляется с 2013 года.

- Нет лёгкого способа получить доступ к обычным веб-сайтам.

Гибкость развертывания

Персистентное хранение и конфиденциальность не слишком хорошо сочетаются друг с другом. Хотя все дистрибутивы в нашем Сравнении тщательно избегают взаимодействия с жесткими дисками на компьютере, некоторые дают вам возможность закрепить их, если, по вашему, преимущества постоянной установки перевешивают ее недостатки.

Единственным исключением является TENS, который вообще нельзя установить. Отсутствует механизм установки также и для Whonix. Проект предлагает несколько механизмов развертывания, самый удобный из которых — скачать виртуальные машины, которые функционируют как любой другой установленный дистрибутив.

Linux Kodachi включает скрипт установки, который помогает поставить дистрибутив на жесткий диск, как любой обычный дистрибутив Linux. Однако этот установщик весьма рудиментарен и использует GParted для нарезки диска. Вы также не можете изменить имя пользователя по умолчанию, иначе многие индивидуальные скрипты после установки работать не будут.

Tails особо заботится о том, чтобы не использовать жесткие диски компьютера, даже если на них есть место для свопинга, но включает программу установки, чтобы создать постоянный раздел на том же устройстве USB, с которого вы загружаетесь, или на другом USB-хранилище. Программа установки позволяет выбрать тип данных, которые вы хотите сохранить с помощью таких опций, как ключи SSH, настройки Pidgin, конфигурация Icedove и электронной почты, пакеты APT и т. д. У вас также есть опция создать папку для хранения любых персональных документов. Даже если вы создали постоянный том, Tails дает возможность загрузиться в первоначальную среду, если вам в данный момент не нужен доступ к вашим личным данным.

Особенности Kodachi

Одним из основных столпов этого дистрибутива Linux является его простота использования. С момента первого запуска дистрибутива (например, с Live USB) у нас уже есть полностью функциональная и надежно настроенная система. Это соединяется через VPN сеть к Интернету, пересылаемая Tor и с такими услугами, как DNSCrypt так что анонимность максимальна без необходимости знать какую-либо конфигурацию.

С первого момента мы подключаемся к Интернету, все соединения защищены, достигая высокого уровня анонимности. Все соединения отправляются через VPN и из нее в сеть Tor, что делает невозможным отслеживание или идентификацию. Он также имеет современные криптографические системы для шифрования файлов, электронных писем и мгновенных сообщений.

Весь этот дистрибутив запускается прямо из Оперативная память память, поэтому, когда мы выключаем компьютер, все сгенерированные данные исчезают, не оставляя следов на компьютере.

Кодачи против Хвостов

Когда мы говорим о дистрибутиве для анонимности, одним из самых известных является Tails. Однако это не единственный и, как мы увидим, он не самый лучший и не самый полный с точки зрения функций и возможностей, включенных по умолчанию.

Оба дистрибутива готовы работать через Луковые цепи , Может порождать случайный MAC-адреса , Имеют безопасный веб-браузер и безопасно стереть оперативную память при выключении системы.

Однако с этого момента Kodachi имеет ряд дополнительных функций, которые выводят безопасность и конфиденциальность этого дистрибутива на новый уровень:

- Поддержка различных провайдеров VPN или любой из ваших собственных.

- I2P.

- Gnunet.

- Различные криптовалютные кошельки (Exudos, Jaxx, Mymonero, Electrom).

- DNSCrypt.

- Несколько выходов Tor.

- Несколько DNS.

- Stacer для настройки Linux.

- Рхунтер сервис.

- Синхронизация.

- Расширенные функции для стирания и очистки оперативной памяти.

- Программы безопасности (Bleachbit, Nautilus-wipe, KeepassXC, Seahorse, Gpa, Gnupg2, Enigmail, ufw, gufw, firejail).

- Множество дополнительных утилит, таких как Transmission, Atom, Geany, FileZilla, Terminator, Htop, Nmap и т. Д.

Наконец, мы не можем игнорировать его » Комната страха «Или« паника ». Если что-то пойдет не так и наша интернет-безопасность, конфиденциальность или анонимность будут скомпрометированы, здесь мы найдем все необходимое для аварийного стирания жесткого диска, очистки оперативной памяти и полного уничтожения Kodachi. После использования этих инструментов будет невозможно провести какой-либо криминалистический анализ системы или найти один байт о нас. Даже если у нас установлен жесткий диск Kodachi, мы можем использовать этот инструмент, чтобы переустановить его из того же живого образа, очистить все прошлые следы и оставить его, как будто ничего не произошло.

Whonix

Анонимизируйте всё, что вы делаете в Интернете

Соединения проходят через анонимную сеть Tor

Множество предустановленных приложений для обеспечения конфиденциальности

Производительность виртуальной машины не так высока, как локальной установки

Если вы хотите сохранить свой IP-адрес анонимным, то загрузка операционной системы в live-режиме — не самый удобный вариант её использования, так как вам нужно перезагрузить машину, а установка системы на жесткий диск означает риск её компрометации. Whonix — это еще один security-дистрибутив Linux, основанный на Debian, который предлагает элегантный компромисс, будучи разработанным для работы в качестве виртуальной машины внутри бесплатной программы VirtualBox.

Whonix разделен на две части:

Workstation — рабочая станция, на которой работает пользователь;

Gateway — промежуточное звено между Workstation и сетью Tor.

Это значительно снижает вероятность утечки данных, которые могут быть использованы для мониторинга посещаемых вами веб-сайтов.

Для обеспечения вашей конфиденциальности в поставку системы входят Tor Browser и приложение для обмена мгновенными шифрованными сообщениями Tox.

Поскольку Whonix работает на виртуальной машине, то он совместим со всеми операционными системами, которые способны запускать VirtualBox. Виртуальные машины могут использовать только часть ресурсов вашей реальной системы, поэтому Whonix не будет работать так же быстро, как ОС, установленная на локальный жесткий диск.

BackBox

BackBox – это ОС для тестов на проникновение с дистрибутивом Linux, основанный на Ubuntu и ориентированный на безопасность, ориентированный на предоставление инструментария сетевого и информационного анализа систем.

Окружающая среда BackBox включает полный набор инструментов, необходимых для этического взлома и тестирования безопасности.

Особенности: Он включает в себя некоторые из наиболее часто используемых инструментов безопасности и анализа Linux, направленных на широкое распространение целей, начиная от анализа веб-приложений и заканчивая сетевым анализом, от стресс-тестов до сниффинга, включая оценку уязвимости, компьютерный криминалистический анализ и эксплуатацию.

Часть мощности этого дистрибутива связана с ядром репозитория Launchpad, постоянно обновляемым до последней стабильной версии самых известных и используемых этических инструментов взлома.

Интеграция и разработка новых инструментов в дистрибутиве следует за сообществом с открытым исходным кодом, в частности с критериями Руководства для разработчиков программного обеспечения Debian.

Странные дистрибутивы для криминалистического анализа

Все дистрибутивы для форензики довольно специфические, но есть и совсем узкоспециализированные. Например, MacQuisition для криминалистического анализа macOS. Цены на индульгенцию Маквизиции начинаются от 1400 долларов. В рассмотренных выше наборах его отчасти заменяет бесплатная линуксовая утилита volafox для исследования дампа памяти «маков». Она используется (в том числе) для поиска загруженных в ОЗУ ключей.

Проект WinFE (Windows Forensic Environment) — смелая попытка заниматься офлайновым анализом КИ из винды. Впрочем, ее забросили в 2012 году. Сейчас для Live Forensic виндовых машин удобнее использовать наборы от NirSoft и Sysinternals, а офлайновый анализ и вовсе выполнять в среде Linux.

Платные дистрибутивы для криминалистического анализа

SMARTLinux

По мнению многих пользователей, он наиболее корректно блокирует запись на исследуемый накопитель в дефолтных настройках. Рекомендуется для выполнения верифицируемого неразрушающего анализа с целью предоставления надежных цифровых доказательств в суде.

EnCase Forensic

Де-факто этот дистрибутив для криминалистического анализа стал эталоном для Интерпола. Используется для анализа дампа памяти компьютеров и мобильных устройств, включая смартфоны и GPS-трекеры. Подходит для совместной работы нескольких специалистов.

Grml-Forensic

Очень известный дистрибутив для криминалистического анализа на базе Debian, поскольку используется для обучения форензике. При покупке лицензии предоставляется доступ к закрытому сервису Grml-Forensic Bug Tracking System.

Grml-Forensic умеет взаимодействовать с X-Ways Forensics. Это расширенный вариант WinHex с кучей дополнительных функций. Он поддерживает нетипичные для Windows файловые системы (HFS, XFS и другие). Умеет читать и записывать файлы доказательств .e01 (образы EnCase). Может выполнять раздельный анализ файлов разных пользователей. Имеет встроенный анализатор дампов памяти и метаданных.

Helix

Представлен раздельными ветками для анализа вживую и офлайн. Для быстрого дампа памяти, сбора паролей, списков активных процессов и открытых портов есть Helix Live Response. Для офлайновой форензики предлагается Helix3 Pro. Также есть бесплатная версия Helix3, но она не обновлялась с 2009 года.

В мире специализированных дистрибутивов все быстро меняется. Поэтому я перечислю некогда популярные, но устаревшие к настоящему времени, просто чтобы сэкономить твое время:

COFEE (Computer Online Forensic Evidence Extractor)

Набор утилит, который был популярен в National White Collar Crime Center (NW3C), для сбора доказательств с компьютеров под управлением Windows XP и более младших версий. Разработан старшим следователем MS Internet Safety Enforcement Team Энтони Фангом (Anthony Fung). В 2008–2009 годах Microsoft раздавала его на флешках сотрудникам Интерпола и всем ИТ-экспертам, которые участвовали в задержании предполагаемых преступников. COFEE ускорял сбор цифровых вещдоков, включая пароли, историю браузера, содержимое папок пользователя и детальное описание системы. Порой это избавляло от необходимости физически изымать компьютеры. Сейчас его убрали с сайта Microsoft, но он есть на торрентах.

Сам дистрибутив не содержит ничего специфического за исключением скрипта оформления процедуры сбора данных. Это просто набор известных утилит (autoruns, netstat, ipconfig, pslist и прочие) в единой оболочке.

PlainSight

Первая и последняя версия 0.1 вышла в сентябре 2008 года. Подобных попыток сделать свой дистрибутив, ориентированный на задачи криминалистики, было очень много.

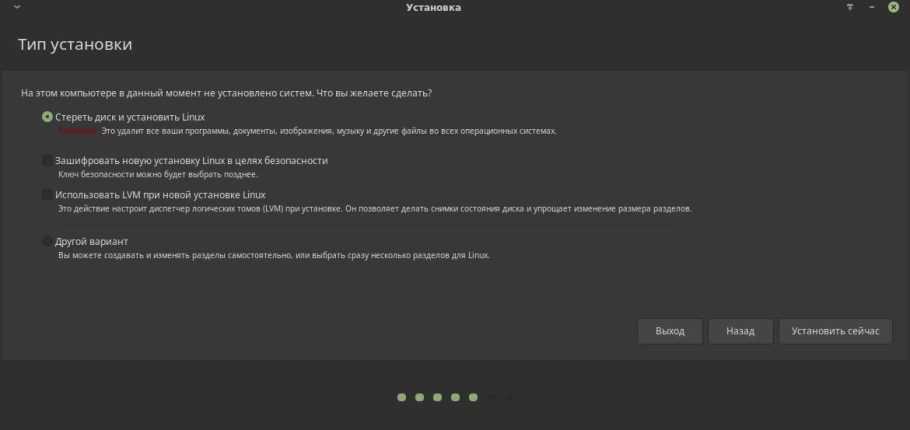

Установка Linux Kodachi

Выбираем «Legacy/BIOS Boot the kodachi Desktop».

Начинается загрузка.

Кликаем на «Instal Kodachi Offline.desctop».

Выбирая язык, нажимаем «продолжить».

Определяемся с раскладкой клавиатуры.

Ставя галочку на «», продолжаем установку.

В разделе тип установки выбираем «Стереть диск и установить Linux», и в продолжение «Установить сейчас».

Выбираем часовой пояс.

Заполняем привычную форму.

В процессе установки появляется странный слайд, который немного смущает, но не обращаем внимание. Мы на верном пути.

Установка завершена.

Подробная информация о дистрибутиве в данной статье.

Qubes OS

Qubes OS – один из самых безопасных доступных дистрибутивов Linux. Многие пользователи рекомендуют этот дистрибутив для системы конфиденциальности высокого уровня. Qubes – это ориентированная на безопасность операционная система (ОС), которая обеспечивает совместимость для запуска других программ на компьютере/ноутбуке. Этот дистрибутив Linux работает для изоляции файлов пользователя от вредоносных действий и вредоносных программ, не затрагивая данные. Qubes OS обеспечивает первоклассную безопасность за счет разделения, с помощью которого вы можете разделить различные задачи в надежно изолированном отсеке, известном как Qubes.

Операционная система Qubes использует диспетчер пакетов RPM для работы в любой среде рабочего стола без чрезмерного потребления ресурсов. Что наиболее важно, Qubes – это операционная система с открытым исходным кодом, поэтому исходные коды легко доступны в Интернете. Мы рекомендуем вам использовать Qube OS, если вам нужна повышенная безопасность, но это немного продвинутая операционная система для новых пользователей

Плюсы и минусы Qubes OS

| Плюсы | Минусы |

| Пользователи могут выполнять разделение приложений с помощью изолированной виртуальной машины, гарантируя, что любой вредоносный скрипт или приложения не могут быть переданы системным приложениям. | Рекомендуется только для опытных пользователей. |

| Предлагает более высокий уровень разделения через Интернет, направляя весь Интернет-трафик через шлюз Whonix Tor. | Qubes OS сложно тестировать, потому что она плохо работает на виртуальной машине. |

Пароль пользователя и пароль root

В Kodachi используется два пользователя: обычный пользователь и root-пользователь. Рекомендуется всегда работать от имени обычного пользователя.

Обычный пользовательИмя пользователя: kodachiПароль: r@@t00

root-пользовательИмя пользователя: rootПароль: r@@t00

Вам может потребоваться сменить стандартные пароли. Это нужно, например, если вы хотите заблокировать экран компьютера и не хотите, чтобы для входа использовался стандартный пароль. Для смены пароля можно воспользоваться командой passwd. Выполните в терминале:

И задайте новый пароль для обычного пользователя.

Чтобы сменить пароль root-пользователя, выполните команды:

Tails

Любимый инструмент проекта Tor

Любимый инструмент проекта Tor

Анонимизация соединений при помощи Tor

Может использоваться с зашифрованного USB-носителя

Firefox дополнен плагинами конфиденциальности

Tails (сокр. от The Amnesic Incognito Live System») — это live-дистрибутив Linux (ранее известный как Incognito) на базе Debian, который, вместе с ранее упомянутой Qubes OS, считается одним из самых продвинутых дистрибутивов в области обеспечения безопасности. Он может быть запущен с DVD-диска или USB-флешки в live-режиме, поэтому вам не нужно беспокоиться о том, что на компьютере есть вирусы, потому что Tails работает независимо от другой операционной системы и никогда не использует жесткий диск. Без Tails почти всё, что вы делаете, может оставить следы на компьютере:

сайты, которые вы посещали, даже в приватном режиме;

файлы, которые вы открывали, даже если вы их удалили;

пароли, даже если вы используете менеджер паролей;

все устройства и сети Wi-Fi, которые вы использовали.

Tails же никогда ничего не записывает на жесткий диск и работает только из памяти компьютера. Когда вы завершите работу с Tails и захотите выключить компьютер, то его память автоматически полностью очистится, стирая за собой все возможные оставленные вами следы.

Есть возможность сохранить некоторые из ваших файлов и конфигурации в зашифрованном постоянном хранилище на USB-накопителе: документы, закладки браузера, ваши электронные письма и даже некоторые дополнительные программы.

Все соединения маршрутизируются через анонимную сеть Tor, которая скрывает ваше местоположение. Приложения в Tails также были тщательно отобраны для повышения вашей конфиденциальности, например:

KeePassX — менеджер паролей;

Paperkey — утилита командной строки, используемая для экспорта и последующей печати на бумаге секретных ключей OpenPGP;

Claws Mail — почтовый клиент, шифрующий ваши письма;

Electrum — биткоин-кошелек;

LUKS — специальная программа для шифрования дисков;

GnuPG — утилита шифрования информации (файлов и текстов);

Aircrack-ng — программа для аудита беспроводных сетей и другие утилиты.

Существует также небольшое количество приложений для повседневной работы, такие как: почтовый клиент Mozilla Thunderbird, графический редактор GIMP, аудиоредактор Audacity и офисный пакет LibreOffice.

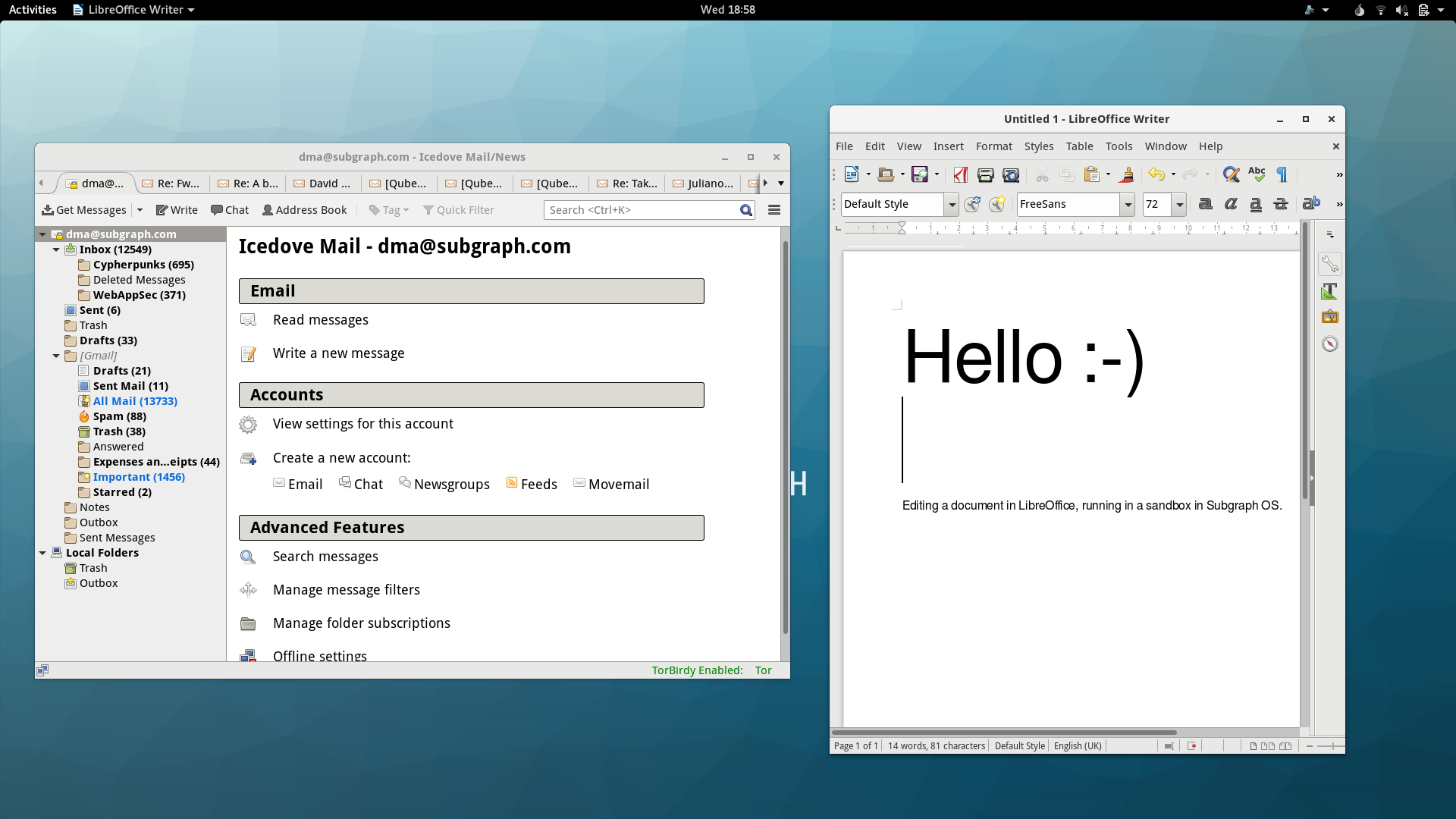

3. SubgraphOS

Gnome в SGOS | subgraph.com

Основанная на Debian и сфокусированная на безопасности операционная система, нацеленная на более лёгкое отражения хакерских атак, даже на довольно слабых компьютерах. В SubgraphOS все опции приватности и безопасности настроены автоматически, избавляя пользователя от ручной настройки.

Ядро с набором патчей «hardened», брандмауэр приложений для блокирования доступа к сети для выбранных приложений и маршрутизация всего трафика через сеть Tor. Файловый менеджер предоставляет инструменты для удаления мета-данных из файлов и включает в себя интергированное приложение OnionShare для обмена файлами. Почтовый клиент IceDove настроен работать автоматически с Eningmail для шифрования писем.

Плюсы:

Не требует настройки.

Минусы:

- Система давно не обновлялась.

- В данный момент вообще не доступна для загрузки.

Выводы о Linux Kodachi

Вообщем вот такие вот возможности есть у Linux Kodachi. Как видишь, огромное количество предустановленных и уже настроенных утилит, а также доступных схем обеспечения анонимности выгодно выделяют его именно для не слишком искушенных и не очень опытных. Ну, а ещё для ленивых, типа меня, пользователей. Потому, что основная масса возможностей работает сразу из коробки и не требует каких-то специфических навыков или знаний, а главное времени.

В этой ОС достаточно базового понимания, что тебе нужно и от чего ты хочешь себя обезопасить. А потому, этот дистрибутив вполне подойдет среднестатистическому пользователю. Которого не ищет ФБР, а даже если и ищет, то тоже вполне может подойти. Потому, что твоя анонимность и безопасность в сети начинается с твоей головы, а не с операционной системы. Ведь как бы нам не хотелось, но абсолютно защищенных систем не существует, а потому чтобы достичь нужного уровня безопасности, начать надо в первую очередь с себя, в том числе с оценки своих рисков и угроз. Может ты тот самый Неуловимый Джо? Который нахрен некому не нужен и тебе достаточно банального VPN?

Оцени себя объективно. Прими это и осознай, что тебе вполне хватит двух вещей: соблюдать элементарную цифровую гигиену и купить любой платный VPN, который будет стабильно работать и не резать скорость. Ну, а если ты, вдруг относишься к той категории, где одна ошибка может стоить очень дорого. То тогда крути свою паранойю на максимум, и не теряй бдительность, хотя ты это, наверняка и без меня знаешь.

Ну, а на этой радостной ноте будем заканчивать наше знакомство с Linux Kodachi. Но не забывай возвращаться, ведь есть ещё очень много интересного, что нам предстоит изучить.

Твой Pulse.