Как настроить PuTTY

В настройках программы нет ничего сложного. Давайте откроем программу и посмотрим, что в ней есть. После запуска перед нами отобразится окно конфигурации приложения, где слева находятся различные категории, а справа – их настройки.

Программа включает в себя 4 основных раздела:

- Session — основная вкладка, предназначенная для подключения к удаленному компьютеру. Здесь вводятся параметры подключения, порт, адрес, а также вносятся так называемые пресеты, которыми можно воспользоваться, чтобы не вводить каждый раз данные для входа. Достаточно один раз прописать настройки сессии, сохранить ее и использовать при следующем запуске программы.

- Terminal — необходима для включения или отключения возможностей терминала.

- Window — здесь производятся все настройки интерфейса: внешний вид окна, цвет, шрифт и кодировка.

- Connection — настройка параметров подключения, алгоритма шифрования, сжатия, ключей аутентификации и других значений.

Нам потребуется всего две вкладки: Session и SSH. Первым делом перейдем ко второй и убедимся, что версия протокола стоит в значении «2». Как правило, сейчас используется понятие SSH-2, так как первая версия практически не применяется из-за существенных недостатков, например, ошибки в схеме обеспечения безопасности.

Вернемся к разделу Session, где находятся основные параметры, которые потребуются нам для подключения к серверу по SSH. Давайте немного остановимся и поговорим о них:

- Первый блок включает в себя основные параметры, необходимые для подключения: окно ввода IP-адреса и порта, строку с выбором типа подключения.

- Следующий блок предназначен для создания пресетов, которые можно использовать для быстрого подключения к удаленному компьютеру. В строку «Saved Sessions» вводится название сессии, оно сохраняется с помощью кнопки «Save». Чтобы воспользоваться сохраненным пресетом, достаточно его загрузить с помощью кнопки «Load».

- Последний блок – параметры закрытия окна при выходе. Доступные значения: always, never, only on clean exit.

Как видите, в настройках PuTTY нет ничего сложного. Теперь давайте перейдем к подключению по протоколу SSH.

Определить IP-адрес

Чтобы подключиться к удаленному устройству через SSH, вам необходимо знать IP-адрес аппарата. У вас есть два простых способа найти его:

- Запустите терминальную команду

- Проверьте свой роутер

Чтобы просмотреть IP-адрес удаленной системы, войдите и запустите

Это вернет IP-адрес устройства, поэтому запишите его. В предыдущих версиях Linux может обеспечить лучшие результаты.

Вы также можете проверить свой маршрутизатор, чтобы увидеть подключенные устройства. ПК или сервер Linux будут перечислены в списке, как правило, по имени операционной системы или устройства. Это должно упростить идентификацию.

Чтобы просмотреть общедоступный IP-адрес, войдите на сервер и откройте whatsmyip.org .

Используемый вами IP-адрес должен соответствовать вашему соединению. Поэтому, если устройство находится в той же сети, что и клиент, используйте локальный IP-адрес. Для интернет-соединений используйте публичный IP-адрес. Если компьютер находится в другой сети, убедитесь, что порт 22 перенаправлен на компьютер.

Мониторинг сети с помощью других утилит

Самая мощная программа для мониторинга сети — это iptraf. Она предоставляет всю необходимую для администраторов информацию. Но, кроме нее, существуют и другие продукты. Рассмотрим их более подробно.

1. iftop

Утилита имеет более простой интерфейс и отображает намного меньше информации. Она выводит ip адреса отправителя и получателя, а также количество переданных или полученных данных за несколько последних секунд:

Установить программу в Ubuntu можно командной:

Хотя здесь отображается информация по каждому соединению, программа не может идентифицировать программу, которая создает пакеты.

2. nload

nload — это очень простая утилита, которая отображает только скорость входящих и исходящих соединений. Это позволяет сделать примитивный анализ сети linux и определить нагрузку. Отображается текущая скорость, максимальная и минимальная скорость за период работы. Также данные о скорости выводятся в виде графика, поэтому вам будет достаточно беглого взгляда, чтобы понять что происходит.

Для установки программы в Ubuntu используйте команду:

3. nethogs

Nethogs — это достаточно интересная утилита для мониторинга сетей, которая выделяется среди других. С помощью нее можно посмотреть какой процесс создает тот или иной трафик. Здесь отображаются PID процессов и имена пользователей, отсортированные по занимаемой пропускной способности сети:

Программа, как и другие доступна из официальных репозиториев, поэтому у вас не возникнет проблем с установкой:

4. bmon

Утилита bmon позволяет отображать достаточно подробно статистику по каждому сетевому интерфейсу. Она работает похоже на nload и выводит график кроме текстовой информации:

Для установки программы выполните:

5. Vnstat

Vnstat отличается от всех инструментов, рассмотренных выше. Программа работает постоянно в фоновом режиме и собирает информацию об использовании сети в лог файл. Далее можно посмотреть какой была нагрузка за определенный период. Для установки утилиты выполните:

Далее необходимо запустить сервис, для этого выполните такую команду:

Далее необходимо немного подождать, пока утилита соберет данные и можно просматривать статистику:

Здесь будет отображаться информация о нагрузке на сеть с указанием дат и периодов. Также вы можете посмотреть доступную информацию в реальном времени. Для этого используйте опцию -l:

Видео про использование и настройку vnstat:

6. bwm-ng

Это еще одна утилита, очень простая в использовании, которая позволяет следить за сетевой нагрузкой в режиме реального времени. Отображаются все доступные сетевые интерфейсы в системе:

Для установки утилиты выполните такую команду:

7. speedometer

Это еще один простой инструмент, который позволяет выполнить мониторинг сети и выводит данные в виде красивых графиков. Для установки программы выполните:

Как видите, она есть в официальных репозиториев не всех дистрибутивов, зато вы можете установить программу из репозитория python.

Опция -r указывает интерфейс, с которого необходимо отображать количество полученных пакетов, а опция -t — отправленных.

8. netwatch

Netwatch — это небольшая утилита, которая входит в набор инструментов Netdiag и показывает сетевые соединения между локальной и удаленными системами, а также скорость, с которой будут передаваться данные. Для установки программы используйте:

Затем для запуска:

9. ifstat

Утилита ifstat показывает пропускную способность сети, измеряя количество переданных и принятых пакетов. Вывод утилиты можно использовать и анализировать в других программах. Утилита не выводит информацию об ip адресах или других параметрах, а только скорость. Для установки используйте:

Для запуска:

10. trafshow

Это утилита, очень похожа на iftop, которая отображает не только скорость передачи, но и сами соединения. Здесь выводится информация по соединениях, размеры пакетов и протокол. Для установки программы наберите:

Осталось запустить программу:

Что такое SSH?

SSH означает S ecure Sh флигель и позволяет удаленно управлять компьютером Linux или сервер с другого устройства. Он работает в локальных сетях и в Интернете, что означает, что его можно использовать для управления медиасервером на базе Linux в вашем доме или веб-сервером Linux на другом континенте.

Хотя SSH не дает вам доступа к среде рабочего стола удаленного компьютера, он позволяет вам использовать терминал. Подключившись к удаленному компьютеру, вы можете использовать его так, как если бы он находился прямо перед вами. Убедитесь, что у вас есть root-доступ.

Обратите внимание, что другие решения для удаленного доступа доступны для Linux. Например, пользователи Ubuntu могут полагаться на инструмент Remmina для удаленного рабочего стола, совместимого с VNC

Чтобы использовать SSH, необходимо убедиться, что на удаленном компьютере (сервере) настроен SSH. Кроме того, локальное устройство (клиент) запросит установку приложения SSH.

Убираем «рута» и ещё кое что

Во многих дистрибутивах доступ «суперпользователю» по SSH открыт, это не совсем безопасно. За этим следит директива , чтобы посмотреть состояние:

$ sudo grep -w 'PermitRootLogin' /etc/ssh/sshd_config PermitRootLogin no #the setting of "PermitRootLogin without-password"

В примере показано, что значение директивы является , значит что, авторизация под root -ом запрещена. Стоит отметить, в большинстве случаях когда доступ разрешён для «суперпользователя» то вывод команды:

$ sudo grep -w 'PermitRootLogin' /etc/ssh/sshd_config #PermitRootLogin yes #the setting of "PermitRootLogin without-password

Это значит авторизация под root возможна, следует придать значения .

По умолчанию доступ к серверу разрешён всем пользователям. Что бы изменить ситуацию нам в помощь служат директива

AllowUsers: AllowUsers luser1 luser2 luser4

Приведены пользователи через пробел, которым разрешён доступ.

Другой пример:

AllowUsers luser*

Будет разрешён доступ пользователям у кого имя начинается на luser.

Для разрешения групп(ы) служит директива :

AllowGroups luser fuser

Перечислены разрешённые группы через пробел.

Таким образом мы запретили «root» и указали каким именно пользователям/группам разрешён доступ.

Исходный код PuTTY

Для удобства предоставлено несколько версий исходного кода, для различных платформ. Фактически, нет существенной разницы между архивами исходников для Unix и Windows; различия находятся главным образом в форматировании (имена файлов, окончания строк, и т.д.).

Если вы хотите внести свой вклад в разработку PuTTY, мы настоятельно рекомендуем начать с исходного кода Development Snapshot.

Исходный код PuTTY для Windows:

| Stable: | putty-src.zip | (цифровая подпись) |

| Snapshot: | putty-src.zip | (цифровая подпись) |

Для получения дополнительной информации о компиляции PuTTY из исходников, читайте файл .

Исходный код PuTTY для Linux:

| Stable: | putty-0.76.tar.gz | (цифровая подпись) |

| Snapshot: | putty.tar.gz | (цифровая подпись) |

Для сборки исходников release-версии, распакуйте архив, перейдите в директорию , и выполните команду:

make -f Makefile.gtk

Для сборки snapshot-исходников достаточно запустить стандартные:

./configure && make

Для дополнительной информации читайте файл .

Доступ к Git

Если вы хотите следить за развитием PuTTY вплоть до минуты, или посмотреть журнал изменений для каждого файла в базе исходников, вы можете получить доступ напрямую к git репозиторию PuTTY.

Версию исходников master (последнее состояние, с самыми свежими изменениями) можно получить используя команду:

git clone https://git.tartarus.org/simon/putty.git

Также по адресу https://git.tartarus.org/?p=simon/putty.git доступен WWW браузер по репозиторию Git.

Юридическое предупреждение:

Использование PuTTY, PSCP, PSFTP и Plink может оказаться незаконным в тех странах или организациях, где шифрование полностью или частично запрещено. Полагаем, что на данном этапе развития законодательной базы в сфере IT в России и русскоязычных странах, использование применяемых протоколов шифрования не противоречит законам, но мы не юристы, и поэтому, если у вас есть сомнения, вы должны обратиться за юридической помощью прежде, чем загрузить что-либо с этого сайта.

Использование отдельного Telnet-клиента PuTTYtel не ограничено законами о криптографии, так как данные в нём не шифруются.

Дополнительные настройки безопасности

Есть и другие рекомендуемые конфигурации, чтобы избежать нежелательных подключений к нашему SSH-серверу. Эти соединения:

- Войти : Мы установим время, необходимое для ввода пароля, чтобы злоумышленнику не приходилось «много думать».

- MaxAuthTries : Количество разрешенных попыток при вводе пароля перед отключением.

- MaxStartups : Количество одновременных входов в систему с IP-адреса, чтобы избежать использования грубой силы в нескольких сеансах одновременно.

- AllowUsers : Это для создания белого списка пользователей. Этот параметр позволяет нам настроить пользователей, которые смогут подключиться. Это очень ограничительная мера, но в то же время очень безопасная, поскольку она блокирует все подключения пользователей, которых нет в списке. Пользователи, которые у нас здесь, смогут подключиться, а остальные — нет.

- DenyUsers : Аналогично предыдущему, но теперь мы создаем черный список. Пользователи, которые у нас здесь, не смогут подключиться, а остальные подключатся.

- AllowGroups / DenyUsers : Точно так же, как указано выше, но вместо создания черного / белого списка пользователей это группы пользователей.

Например, файл конфигурации для sshd_config будет следующим:

Дополнительной мерой безопасности является настройка алгоритмов обмена ключами, симметричного шифрования, а также конфигурации HMAC для проверки целостности. В настоящее время рекомендуется применять следующую конфигурацию для обеспечения очень высокой безопасности:

С этой конфигурацией у нас будут лучшие криптографические наборы для сервера, однако старые клиенты могут не иметь возможности подключиться, поскольку они не поддерживают эти алгоритмы

Мы должны принять во внимание эту деталь и проверить, какие алгоритмы совместимы, а какие нет

Если мы создали новые ключи RSA или DSA для ключей с большей битовой длиной, мы должны поместить их в файл конфигурации (или заменить предыдущие, и, таким образом, нам не придется трогать файл конфигурации), таким образом мы получим дополнительная безопасность, если, например, мы используем ключи RSA длиной 4096 бит или выше.

Чтобы сгенерировать новые 4096-битные ключи RSA, нам просто нужно выполнить следующую команду:

Если мы хотим сгенерировать новые ключи ECDSA (с максимальной длиной 512 бит) или ED25519, нам нужно будет ввести следующие команды:

Техническая информация о протоколе

SSH — это протокол прикладного уровня. SSH-сервер обычно прослушивает соединения на TCP-порту 22. Спецификация протокола SSH-2 содержится в RFC 4251. Для аутентификации сервера в SSH используется протокол аутентификации сторон на основе алгоритмов электронно-цифровой подписи RSA или DSA, но допускается также аутентификация при помощи пароля (режим обратной совместимости с Telnet) и даже ip-адреса хоста (режим обратной совместимости с rlogin).

- Аутентификация по паролю наиболее распространена. При каждом подключении подобно https вырабатывается общий секретный ключ для шифрования трафика.

- При аутентификации по ключевой паре предварительно генерируется пара открытого и закрытого ключей для определённого пользователя. На машине, с которой требуется произвести подключение, хранится закрытый ключ, а на удалённой машине — открытый. Эти файлы не передаются при аутентификации, система лишь проверяет, что владелец открытого ключа также владеет и закрытым. При данном подходе, как правило, настраивается автоматический вход от имени конкретного пользователя в ОС.

- Аутентификация по ip-адресу небезопасна, эту возможность чаще всего отключают.

Для создания общего секрета (сеансового ключа) используется алгоритм Диффи — Хеллмана (DH). Для шифрования передаваемых данных используется симметричное шифрование, алгоритмы AES, Blowfish или 3DES. Целостность передачи данных проверяется с помощью CRC32 в SSH1 или HMAC-SHA1/HMAC-MD5 в SSH2.

Для сжатия шифруемых данных может использоваться алгоритм LempelZiv (LZ77), который обеспечивает такой же уровень сжатия, что и архиватор ZIP. Сжатие SSH включается лишь по запросу клиента, и на практике используется редко.

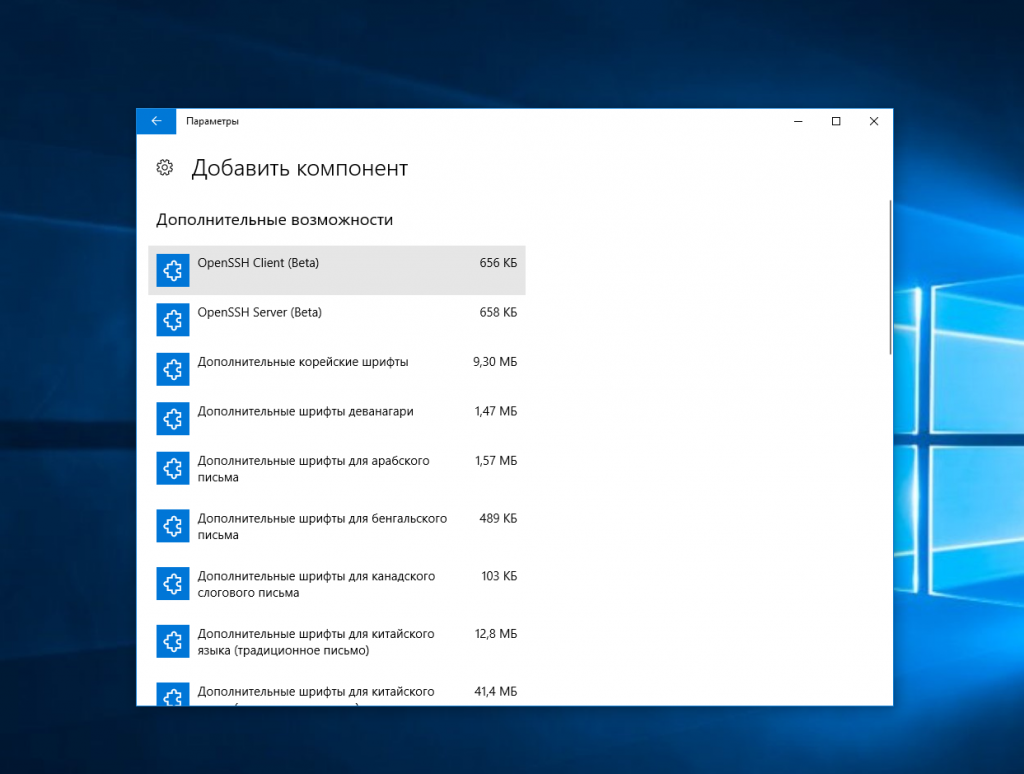

Установка и запуск OpenSSH

OpenSSH — это программа SSH-сервер / клиент, наиболее используемая маршрутизаторами, коммутаторами, серверами и многими другими устройствами. Эта программа полностью бесплатна и имеет открытый исходный код. В установка этого SSH-сервера (если он еще не установлен по умолчанию) очень просто, нам просто нужно ввести следующую команду в терминал:

После установки мы должны учитывать определенные каталоги и команды для запуска, остановки и перезапуска службы SSH.

Чтобы отредактировать конфигурация SSH-сервера мы должны сделать в консоли:

Еще один каталог, который мы должны принять во внимание, — это каталог известных хостов, поскольку именно здесь мы будем настраивать криптографические ключи RSA / DSA. В каталог, в котором расположены известные хосты и открытые ключи заключается в следующем:. Этот каталог по умолчанию скрыт (.ssh), и для каждого пользователя операционной системы есть каталог, который подключается к удаленному серверу

Этот каталог по умолчанию скрыт (.ssh), и для каждого пользователя операционной системы есть каталог, который подключается к удаленному серверу.

Чтобы запустить сервер:

Чтобы остановить сервер:

Чтобы перезапустить сервер:

После того, как мы установили SSH-сервер, мы знаем, где находятся файлы конфигурации сервера и каталог, в котором хранятся открытые ключи, мы переходим к настройке sshd_config, поскольку это основной файл конфигурации OpenSSH.

Параметры безопасности

Помимо использования ключей для более безопасной работы рекомендуется также изменить и ряд других настроек некоторых параметров серверной части протокола.

Во-первых, подключение с правами суперпользователя (root) и подключение с пустым паролем должны быть запрещены.

Во-вторых, настоятельно рекомендуется изменить стандартный 22 порт SSH-сервера на любой нестандартный. Также хорошей защитой от злоумышленников является закрытие порта (port knocking) — технология, при которой все порты сервера закрыты для подключения, а доступ осуществляется путем установленной последовательности пересылки IP-пакетов.

В-третьих, следует определить сетевые адреса, а также конкретных пользователей или групп пользователей, которым разрешено подключение, и запретить доступ заведомо неблагонадежным адресам, а также некоторым пользователям и группам пользователей.

Этими параметрами настройка безопасного SSH-подключения не ограничивается, здесь приведены лишь базовые сведения. Существует еще множество настроек, предназначенных для того чтобы сделать протокол SSH по-настоящему безопасным методом подключения к удаленному серверу (например, арендованному или размещенному в дата-центре, VPS/VDS, виртуальной машине в облаке и т.п.) через небезопасную среду (Интернет).

Архитектура

Схема бинарного пакета SSH-2.

Протокол SSH-2 имеет внутреннюю архитектуру (определенную в RFC 4251) с хорошо разделенными уровнями, а именно:

- Транспортный слой (RFC 4253), который обычно работает поверх TCP / IP. Этот уровень обрабатывает начальный обмен ключами, а также аутентификацию сервера и устанавливает шифрование, сжатие и проверку целостности. Он предоставляет верхнему уровню интерфейс для отправки и получения пакетов с открытым текстом размером до 32 768 байт каждый (реализация может позволить больше). Транспортный уровень также организует повторный обмен ключами, обычно после передачи 1 ГБ данных или по прошествии 1 часа, в зависимости от того, что произойдет раньше.

- Уровень аутентификации пользователя (RFC 4252). Этот уровень обрабатывает аутентификацию клиента и предоставляет ряд методов аутентификации. Аутентификация управляется клиентом : когда пользователю предлагается ввести пароль, это может быть запрос клиента SSH, а не сервера. Сервер просто отвечает на запросы аутентификации клиента. К широко используемым методам аутентификации пользователей относятся следующие:

- пароль : метод прямой аутентификации по паролю, включая возможность изменения пароля. Не все программы реализуют этот метод.

- publickey : метод аутентификации на основе открытого ключа , обычно поддерживающий как минимум пары ключей DSA , ECDSA или RSA , а другие реализации также поддерживают сертификаты X.509 .

- keyboard-interactive (RFC 4256): универсальный метод, при котором сервер отправляет одно или несколько приглашений для ввода информации, а клиент отображает их и отправляет обратно ответы, введенные пользователем. Используется для обеспечения аутентификации с одноразовым паролем, например S / Key или SecurID . Используется некоторыми конфигурациями OpenSSH, когда PAM является базовым провайдером аутентификации хоста, чтобы эффективно обеспечивать аутентификацию по паролю, что иногда приводит к невозможности входа в систему с клиентом, который поддерживает только простой метод аутентификации по паролю .

- Методы аутентификации GSSAPI, которые обеспечивают расширяемую схему для выполнения аутентификации SSH с использованием внешних механизмов, таких как Kerberos 5 или NTLM , обеспечивая возможность единой регистрации для сеансов SSH. Эти методы обычно реализуются коммерческими реализациями SSH для использования в организациях, хотя OpenSSH действительно имеет рабочую реализацию GSSAPI.

- Уровень подключения (RFC 4254). Этот уровень определяет концепцию каналов, запросов каналов и глобальных запросов, с помощью которых предоставляются услуги SSH. Одно соединение SSH может одновременно обслуживать несколько каналов, каждый из которых передает данные в обоих направлениях. Канальные запросы используются для ретрансляции внеполосных данных, зависящих от канала, таких как измененный размер окна терминала или код выхода серверного процесса. Кроме того, каждый канал выполняет собственное управление потоком, используя размер окна приема. Клиент SSH запрашивает переадресацию порта на стороне сервера с помощью глобального запроса. Стандартные типы каналов включают:

- оболочка для терминальных оболочек, запросов SFTP и exec (включая передачи SCP)

- Direct-tcpip для перенаправленных соединений клиент-сервер

- forwarded-tcpip для перенаправленных соединений от сервера к клиенту

- Запись SSHFP DNS (RFC 4255) предоставляет отпечатки ключей открытого хоста, чтобы помочь в проверке подлинности хоста.

Эта открытая архитектура обеспечивает значительную гибкость, позволяя использовать SSH для различных целей помимо безопасной оболочки. Функциональность одного транспортного уровня сравнима с безопасностью транспортного уровня (TLS); уровень аутентификации пользователя очень расширяем с помощью настраиваемых методов аутентификации; а уровень соединения предоставляет возможность мультиплексировать множество вторичных сеансов в одно соединение SSH, функция, сравнимая с BEEP и недоступная в TLS.

Несмотря на распространенное заблуждение, SSH не является реализацией Telnet с криптографией, обеспечиваемой Secure Sockets Layer (SSL) .

SSH-туннелирование

SSH-туннель — это туннель, создаваемый посредством SSH-соединения и используемый для шифрования туннелированных данных. Используется для того, чтобы обезопасить передачу данных в Интернете (аналогичное назначение имеет IPsec). При пересылке через SSH-туннель незашифрованный трафик любого протокола шифруется на одном конце SSH-соединения и расшифровывается на другом.

Практическая реализация может выполняться несколькими способами:

- Созданием Socks-прокси для приложений, которые не умеют работать через SSH-туннель, но могут работать через Socks-прокси

- Использованием приложений, умеющих работать через SSH-туннель.

- Созданием VPN-туннеля, подходит практически для любых приложений.

- Если приложение работает с одним определённым сервером, можно настроить SSH-клиент таким образом, чтобы он пропускал через SSH-туннель TCP-соединения, приходящие на определённый TCP-порт машины, на которой запущен SSH-клиент. Например, клиенты Jabber подключаются по умолчанию на порт 443. Тогда, чтобы настроить подключение к серверу Jabber через SSH-туннель, SSH-клиент настраивается на перенаправление подключений с любого порта локальной машины (например, с порта 4430) на удалённый сервер (например, jabber.example.com и порт 443):

В данном случае Jabber-клиент настраивается на подключение к порту 4430 сервера localhost (если ssh-клиент запущен на той же машине что и Jabber-клиент).

Для создания ssh-туннеля необходима машина с запущенным ssh-сервером и доступом к jabber.example.com. Такая конфигурация может использоваться в случае, если с локальной машины доступ к jabber.example.com закрыт файерволом, но есть доступ к некоторому ssh-серверу, у которого ограничения доступа в Интернет отсутствуют.

Как работает протокол SSH

Подключение к удаленному компьютеру по SSH происходит с помощью командного интерпретатора (shell). Во время SSH-сессии все команды, введенные на вашем локальном устройстве (SSH-клиент), будут отправляться через зашифрованный туннель и выполняться на удаленной машине (SSH-сервере). Для этого на ней должно быть запущено специальное ПО — SSH daemon, прослушивающее конкретный сетевой порт, производящее аутентификацию пользователя и предоставляющее ему доступ при удачной авторизации.

Для работы SSH-протокола на локальном компьютере должен быть установлен SSH-клиент, имеющий информацию для успешной аутентификации и авторизации. По умолчанию клиент SSH (обычно это OpenSSH) установлен в большинстве дистрибутивов Linux и других UNIX-подобных систем, но для Windows требуется установить отдельное приложение. Наиболее популярное — Putty, имеющее интерфейс командной оболочки Linux.

Аутентификация происходит либо с использованием пароля, либо с помощью специального SSH-ключа. Доступ по паролю считается небезопасным методом из-за возможности автоматического подбора, поэтому специалисты рекомендуют более безопасный способ — создание SSH-ключей.

Пара из открытого и закрытого ключа создается с помощью утилит puttygen (если используется Putty) или ssh-keygen (если используется OpenSSH). Открытый ключ хранится на сервере, а закрытый — на устройстве пользователя.

Настройка вашего роутера для SSH

И Tomato, и DD-WRT имеют встроенные SSH-серверы. Это потрясающе по двум причинам. Во-первых, когда вы вручную устанавливали SSH-сервер и настраивали его, вам было очень трудно подключиться к вашему маршрутизатору через telnet. Во-вторых, поскольку вы используете свой SSH-сервер на своем маршрутизаторе (который, вероятно, потребляет меньше энергии, чем лампочка), вам никогда не придется оставлять основной компьютер включенным только для облегченного SSH-сервера.

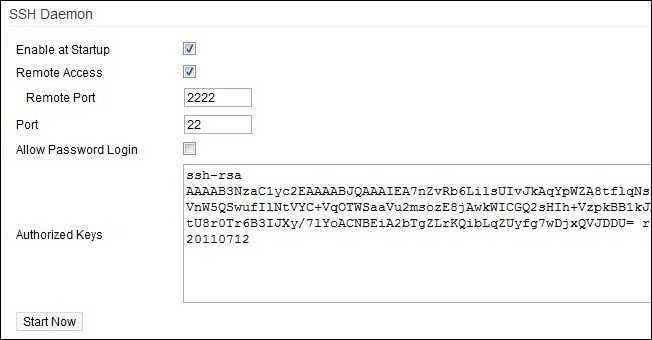

Откройте веб-браузер на машине, подключенной к вашей локальной сети. Перейдите к веб-интерфейсу вашего маршрутизатора, для нашего маршрутизатора — Linksys WRT54G, на котором запущен Tomato, — по адресу http://192.168.1.1 . Войдите в веб-интерфейс и перейдите к Администрированию -> SSH Daemon . Там вам нужно проверить как Включить при запуске, так и Удаленный доступ . Вы можете изменить удаленный порт, если хотите, но единственная выгода от этого заключается в том, что он слегка запутывает причину, по которой порт открыт, если кто-то просматривает вас. Снимите флажок Разрешить пароль для входа . Мы не будем использовать логин с паролем для доступа к роутеру издалека, мы будем использовать пару ключей.

Вставьте открытый ключ (ключи), сгенерированный в последней части руководства, в поле « Авторизованные ключи» . Каждый ключ должен быть отдельной записью, разделенной переводом строки. Первая часть ключа ssh-rsa очень важна. Если вы не включите его в каждый открытый ключ, они будут недействительными для сервера SSH.

Нажмите Start Now, затем прокрутите вниз до нижней части интерфейса и нажмите Save . На этом этапе ваш SSH-сервер запущен и работает.