Настройка VPN клиентов

Клиентскую часть можно настроить под любой операционной системой, я буду использовать в качестве примера Ubuntu Linux 16.04.

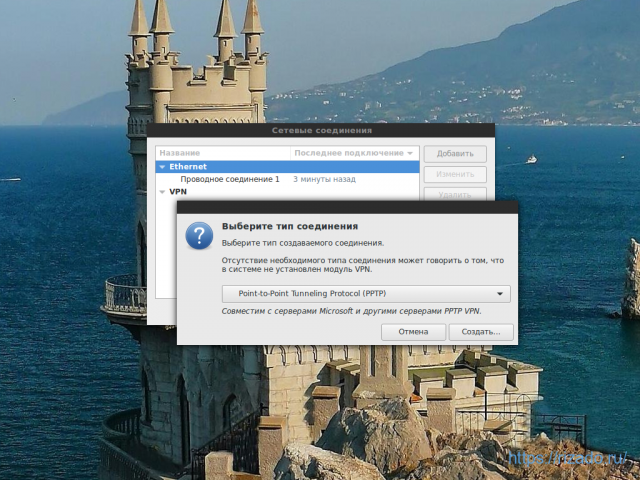

На клиентском компьютере открываем сетевые соединения (на скриншотах приведено для Ubuntu + Cinnamon, для GNOME делается аналогично, в Kubuntu похоже и сложностей не вызовет). Нажимаем кнопку «Добавить» и выбираем PPTP-соединение:

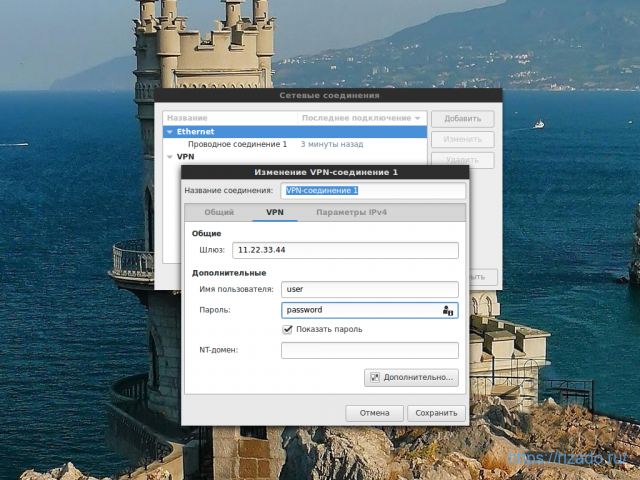

Имя VPN-подключения можно оставить стандартное, а можно указать удобное и понятное для вас – это дело вкуса. Вводим в поле «шлюз» внешний IP-адрес сервера, к которому мы подключаемся (указан при настройке в опции «listen»), ниже имя и пароль. Справа в поле «Пароль» предварительно нужно выбрать вариант «Сохранить пароль для этого пользователя»):

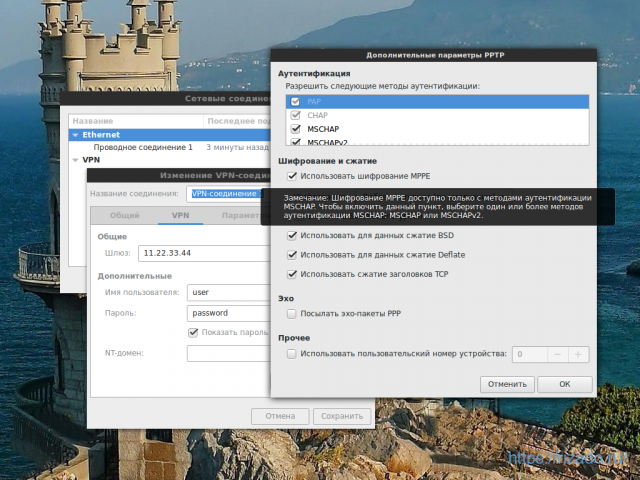

Далее обязательно нажимаем кнопку «Дополнительно» и отмечаем опцию «Использовать шифрование MPPE», иначе сервер не примет ваше подключение:

После этого закрываем окна и подключаемся к серверу. Если сервер находится вне вашей локальной сети, нужен доступ в интернет.

На этом организация виртуальной сети закончена, но она будет только соединять компьютеры в локальную сеть. Для выхода в интернет через сервер сети нужно сделать ещё одну настройку.

Настройка доступа в интернет через VPN

Когда с локальной сетью разобрались, начинаем настраивать соединение с интернетом. Для осуществления подключения в терминале прописываем такие команды:

Под 10.0.0.1/24 подразумевается локальный IP сервера и маска сети. Сохраняемся:

и подтверждаем новые параметры:

Теперь на Linux есть возможность соединения с сетью интернет посредством VPN, а также доступны и остальные преимущества работы с виртуальной сетью. Посещаемые ресурсы увидят внешний адрес сервера, что обусловит приватность, а соединение будет надёжно защищено от хакерских атак и обеспечит безопасность передачи данных.

Краткое руководство: Лучшие VPN для Linux в 2021

- ExpressVPN — #1 VPN для Linux с высокими скоростями и разблокировкой многочисленных стриминговых сервисов.

- CyberGhost — Простой доступ к зарубежным стриминговым платформам с помощью специальных серверов, но сервис не работает в Турции и Китае.

- PIA — Единственный VPN в списке с графическим интерфейсом на Linux, однако его штаб-квартира расположена в США, что может означать обмен данными с американским правительством.

- VyprVPN — На 100% владеет всеми своими серверами, чтобы обеспечивать дополнительную безопасность, но имеет самое маленькое покрытие сети среди всех VPN в этом списке.

- Hotspot Shield — Предлагает собственный лицензированный высокоскоростной протокол Hydra, однако прошлый инцидент, связанный с конфиденциальностью, может обеспокоить некоторых людей.

VPN testing methodology

Comparitech tests every VPN we recommend using a rigorous and comprehensive methodology. When it comes to Linux VPNs in particular, we examine:

- Which Linux distros are supported

- Linux app quality and user experience

- Support and documentation for Linux users

- Support for manual configuration using third-party VPN clients

We put each VPN through a range of quantitative and qualitative tests to ensure they function as described and can be relied upon by readers. Those tests include:

- Speed tests: We measure VPN connection speeds to servers in North America, Europe, and Asia.

- Leak tests: We check each VPN for data leaks including DNS, WebRTC, and IPv6 leaks.

- Streaming service unblocking: We’ve run more than 3,000 real-world tests to find out which VPNs work best with streaming services like Hulu from abroad.

- Customer support: We measure response times and subjectively gauge how well our questions are answered by support staff.

All of our suggested VPNs meet our standards of quality for privacy and security. That means using up-to-date encryption and not logging any identifying information about users or their activity, among other requirements.

Read more about our methodology on the how we test VPNs page.

Как сделать VPN kill switch в Linux

В случае неожиданного обрыва VPN-подключения компьютер продолжит отправлять и получать трафик, передаваемый по незащищенной сети вашего интернет-провайдера, возможно, даже если вы не заметите этого. Чтобы предотвратить это, вы можете сделать простой переключатель отключения, который останавливает весь интернет-трафик до восстановления VPN-соединения. Мы покажем вам, как написать несколько простых правил, используя iptables и приложение Ubuntu Ultimate Firewall (UFW).

Сначала создайте скрипт startvpn.sh, который устанавливает правила брандмауэра. Эти правила брандмауэра разрешают трафик только через сетевой интерфейс tun0 VPN, и они позволяют только трафику через этот интерфейс поступать на сервер VPN..

$ cat startvpn.sh sudo ufw default запретить исходящие sudo ufw default запретить входящие sudo ufw разрешить на tun0 из любого в любой sudo ufw разрешить от любого до 54.186.178.243 #

Сетевой трафик не может проходить через любой другой сетевой интерфейс с этими правилами брандмауэра. Когда ваш VPN падает, он удаляет интерфейс tun0 из вашей системы, поэтому не остается разрешенного интерфейса для прохождения трафика, и интернет-соединение прерывается.

Когда сеанс VPN заканчивается, нам нужно удалить правила, чтобы разрешить нормальный сетевой трафик через наши действительные сетевые интерфейсы. Самый простой способ — полностью отключить UFW. Если у вас есть существующие правила UFW, работающие нормально, вам нужно вместо этого создать более элегантный сценарий разрыва. Этот удаляет правила брандмауэра, а затем убивает openvpn с помощью скрипта stopvpn.sh.

$ cat stopvpn.sh отключить sudo ufw статус sudo ufw sudo kill `ps -ef | grep openvpn | awk ‘{print $ 2}’ `

Если вы используете другие способы подключения к VPN, вы можете исключить две последние строки каждого сценария. В такой конфигурации вам нужно будет не забывать вручную запускать скрипт startvpn.sh перед запуском VPN, используя другой метод. Как только ваш сеанс VPN закончится, не забывайте запустить скрипт stopvpn.sh; вы, вероятно, заметите отсутствие интернет-соединения, пока не запустите.

Как выбрать лучший бесплатный впн для Linux

Чтобы установить на свой компьютер с Linux бесплатный vpn, вам прежде всего нужно выбрать надежного поставщика услуги, который предоставит вам vpn сервер бесплатно.

Интернет полон рекламных объявлений бесплатных впн-сервисов, но это определенно не те провайдеры, которым стоит доверять свою безопасность. Зазывая на свои сайты и предлагая лучший бесплатный vpn для Linux, эти компании собирают базы для перепродажи рекламодателям. Кроме этого, они вынуждают пользователей терпеть просмотр надоедливой рекламы и небрежно относятся к защите данных. За последние годы было несколько скандалов с утечкой данных пользователей подобных впн-сервисов.

Чтобы бесплатно установить на Linux надежный впн, лучшим выбором будет триал или пробный впн для Linux от платного впн-провайдера с хорошими условиями. Коммерческие компании зарабатывают на продаже услуг пользователям, и прежде всего защищают их интересы. Их бесплатный впн для Linux будет оберегать ваши данные и поможет сменить IP без риска.

Еще одним важным моментом является то, что провайдер, предоставляющий пробный впн для Linux не должен сохранять логи подключения. Так ли это, вы можете выяснить на странице Политики конфиденциальности выбранного провайдера.

Обратите внимание также на то, чтобы провайдер не ограничивал трафик для пользователей бесплатного впн

Таблица маршрутизации

Это, упрощённо говоря, такая таблица в первой колонке которой содержится с чего должен начинаться адрес, по которому хочет пройти линукс, а во второй через какой сетевой адаптер по этому адресу пройти. На самом деле колонок больше, но сути это не меняет.

Для того, чтобы посмотреть таблицу маршрутизации нужно выполнить команду ip route

Тут каждая строчка отвечает за то, куда надо пройти для того, чтобы послать сообщение по какому-то адресу. Первым идёт описание с чего должен начинаться адрес. Для того, чтобы понять как определить, что 192.168.0.0/16 означает, что адрес должен начинаться с 192.168 нужно погуглить что такое маска ip адреса. После dev находится имя адаптера в который надо слать сообщение.

Для VPN линукс сделал виртуальный адаптер — tun0. За то, чтобы трафик для всех адресов начинающихся с 192.168 шёл через него отвечает строка

Ещё посмотреть на текущее состояние таблицы маршрутизации можно с помощью команды route -n (ip адреса талантливо анонимизированы) Эта команда выдаёт результаты в другом виде и вообще deprecated, но её выхлоп часто попадается в мануалах в интернете и надо уметь его читать.

С чего должен начинать ip адрес для маршрута можно понять из комбинации колонок Destination и Genmask. Те части ip адреса, которым в Genmask соответствуют цифры 255, учитываются, а те, где там 0 — нет. То есть комбинация Destination 192.168.0.0 и Genmask 255.255.255.0 означает, что если адрес начинается с 192.168.0, то запрос к нему пойдёт по этом маршруту. А если Destination 192.168.0.0 но Genmask 255.255.0.0, то по этому маршруту пойдут запросы к адресам, которые начинаются с 192.168

Для того, чтобы разобраться, что на самом деле делает vpn-slice я решил посмотреть на состояния таблиц до и после

Истребление полезных сервисов

Корпорация Microsoft начала 2021 г. с пополнения списка приложений и сервисов под Windows 10, которые перестали работать или поддерживаться. Как пишет портал Windows Latest, первым в списке оказался сервис Office Lens.

Запущенный для ПК в начале 2014 г., еще до релиза самой Windows 10 (она вышла в июле 2015 г.), сервис Office Lens – это своего рода виртуальный «сканер», созданный для улучшения фотографий документов и досок объявлений. Он делает их более разборчивыми и удобными для чтения, а также дает возможность обрезать фотографии и даже трансформировать их файлы Word, PowerPoint и PDF для дальнейшего редактирования.

Сам по себе сервис Office Lens продолжит свое существование, но с 31 декабря 2020 г. в его версии под Windows 10 больше недоступна возможность сохранения изображений в OneDrive, OneNote, Word, PowerPoint или PDF, а это основное предназначение данного проекта. Кроме того, 1 января 2021 г. Microsoft убрала Office Lens из своего магазина Microsoft Store – теперь скачать эту программу на свой ПК или ноутбук не получится.

Приложение Office Lens теперь можно найти только в магазинах Google и Apple

Microsoft выпустила рекомендации для тех, кто регулярно пользуется Office Lens и не хочет расставаться с сервисом и искать альтернативы. Она предложила таким пользователям установить Office Lens на свои мобильные устройства – фирменное мобильное ПО увидело свет в марте 2015 г. и доступно в настоящее время под Google Android и Apple iOS. Оно распространяется на бесплатной основе и из магазина Google Play, к примеру, оно было загружено более 10 млн раз.

IPv6

slash64.net

Почему нужно выделять минимум /64 на каждый конечный узел

- Для простоты. Согласно , сеть /64 является рекомендуемым блоком для всех конечных узлов, будь то домашний интернет или хостинг. Это 2⁶⁴, или восемнадцать квинтиллионов IP-адресов. Такой подход избавит от путаницы и угадывания, как именно настроена сеть на каждом отдельном узле.

- Меньшее потребление памяти на маршрутизаторах. Сетевому администратору достаточно маршрутизировать на ваш одну большую подсеть, а не несколько мелких.

- Не ломает протокол автоконфигурации . Если вы, вдруг, захотите сделать полноценную локальную сеть (L2) поверх интернета, в ней будет корректно работать IPv6.

- По логике Email-провайдеров, крупных сайтов вроде Google и Facebook, один клиент — одна /64 сеть. Поэтому, если хостер выдает разным клиентам адреса из одного диапазона /64, вас могут заблокировать за действия, которые совершили соседи по диапазону.

- IPv6-адреса не должны продаваться поштучно. Это глупость, потому что минимальный рекомендованный блок /64, который должен выдаваться бесплатно, будет стоить квинтиллионы денег, даже если цена за один IP-адрес будет один рубль.

Veesp.comversion6.ru/vps

Шаг 12. Настройте VPN на Linux

Чтобы использовать только что настроенную VPN, установите OpenVPN на свой компьютер с помощью следующих команд:

$ sudo apt-get update

$ sudo apt-get установить openvpn

Теперь нам нужно открыть и отредактировать файл конфигурации, который мы только что скачали:

$ nano client1.ovpn

Раскомментируйте следующие три строки:

скрипт-безопасность 2

вверх / etc / openvpn / update-resolv-conf

вниз / etc / openvpn / update-resolv-conf

Сохраните и закройте файл. Теперь вы настроили свой компьютер Linux для подключения к VPN.

Чтобы подключиться к вашему новому VPN, выполните следующую команду:

$ sudo openvpn –config client1.ovpn

Теперь вы должны быть подключены к вашему VPN!

Cертификат

С высокой вероятностью ничего не запустится, а выхлоп openconnect будет выглядеть как-то вот так:

С одной стороны это неприятно, потому что к VPN подключения не произошло, но с другой стороны как поправить эту проблему в принципе понятно.

Тут сервер отослал нам сертификат, по которому можно определить, что подключение происходит именно к серверу родной корпорации, а не к злобному мошеннику, а системе этот сертификат неизвестен. И поэтому она не может проверить, настоящий сервер или нет. И поэтому на всякий случай прекращает работу.

Для того, чтобы openconnect всё-таки подключился к серверу, нужно явным образом сказать ему, какой сертификат должен прийти от VPN сервера с помощью помощью ключа —servercert

А узнать какой сертификат нам отослал сервер можно прямо из того, что напечатал openconnect. Вот из этого куска:

Вот такой командой можно попробовать подключиться ещё раз

Возможно теперь заработало, тогда можно переходить к концу. Но лично мне Убунта показала фигу вот в такой форме

/etc/resolv.conf

/run/resolvconf/resolv.conf

habr.com будет ресолвиться, но зайти туда будет нельзя. Адреса типа jira.evilcorp.com вообще не ресолвятся.

Что тут произошло, мне не понятно. Но эксперимент показывает, что если добавить в /etc/resolv.conf строку

то адреса внутри VPN начнут магическим образом ресолвиться и по ним можно будет ходить, то есть то, что ищет какими DNS ресолвить адреса, смотрит именно в /etc/resolv.conf, а не куда-то ещё.

Что подключение к VPN есть и оно работает, можно убедиться и без правок в /etc/resolv.conf, для этого достаточно ввести в браузере не символьное имя ресурса из vpn, а его ip адрес

По итогу получается две проблемы

- при подключении к VPN не подхватывается её dns

- весь трафик идёт через vpn, который не позволяет ходить в интернет

Что делать я сейчас расскажу, но сначала немного автоматизации.

Принтер не печатает

Есть много причин, по которым ваш принтер не будет печатать, поэтому начните с основ, таких как проверка, чтобы увидеть, есть ли на принтере сообщение об ошибке или сигнальная лампа.

Убедитесь, что в лотке (лотках) есть бумага, убедитесь, что картриджи с чернилами или тонером не пусты, кабель USB подключен или принтер подключен к Wi-Fi.

Приведенное ниже решение поможет вам решить большинство основных проблем.

Решение:

1. Перезагрузите принтер

Просто отмените все активные операции печати и перезапустите принтер, чтобы сделать много чудес.

Это связано с тем, что принтер может быть перегружен или устанавливаются новые чернильные картриджи. Таким образом, чтобы все встало на свои места, просто перезагрузите устройство.

2. Проверьте наличие проблем на компьютере

Каждый принтер имеет свой собственный драйвер и подключен к компьютеру. Поэтому в случае возникновения каких-либо проблем, связанных с этим, система отобразит это вместе с режимом устранения неполадок устройства.

В основном вещи могут быть исправлены в этой точке. Убедитесь, что ваш драйвер принтера обновлен и работает нормально.

L2TP

Устанавливаем сервер L2TP:

apt-get install xl2tpd

Открываем файл настройки сервера:

vi /etc/xl2tpd/xl2tpd.conf

Добавляем:

port = 1701

access control = no

ipsec saref = yes

force userspace = yes

auth file = /etc/ppp/chap-secrets

ip range = 176.16.10.10-176.16.10.200

local ip = 176.16.10.1

name = l2tpserver

pppoptfile = /etc/ppp/options.xl2tpd

flow bit = yes

exclusive = no

hidden bit = no

length bit = yes

require authentication = yes

require chap = yes

refuse pap = yes

где:

- port — порт UDP, на котором работает VPN. По умолчанию, 1701.

- access control — принимать или нет запросы только от клиентов с определенными IP, перечисленными в настройках клиентов.

- ipsec saref — указывает использовать или нет ipsec Security Association, позволяющий отслеживать несколько клиентов с одинаковыми IP-адресами.

- force userspace — повышает производительность за счет декапсуляции пакетов L2TP.

- auth file — путь к файлу аутентификации.

- ip range — диапазон адресов, которые назначаются подключенным клиентам.

- local ip — IP-адрес сервера в сети VPN.

- name — имя сервера для процесса согласования.

- pppoptfile — путь к файлу с настройкой pppd.

- flow bit — позволяет добавлять в пакеты порядковые номера.

- exclusive — если поставить в yes, сервер разрешит только одно соединение с клиентом.

- hidden bit — скрывать или нет AVP.

- length bit — использовать ли бит длины, указывающий полезную нагрузку.

- require authentication — требовать ли аутентификацию.

- require chap — требовать ли аутентификацию PPP по протоколу CHAP.

- refuse pap — требовать ли аутентификацию PPP по протоколу PAP.

Разрешаем автозапуск vpn-сервера и перезапускаем его:

systemctl enable xl2tpd

systemctl restart xl2tpd

VPN, которые пользователи Linux должны избегать

Несколько уроков покажут вам, как установить OpenVPN. Это здорово, потому что OpenVPN, вероятно, лучший протокол VPN на рынке. Однако OpenVPN — это просто протокол и клиент. Это не услуга VPN сама по себе. Вам все еще потребуется сервер или серверы для подключения, и именно здесь многие сталкиваются с проблемами конфиденциальности.

Все вышеперечисленные платные услуги, которые мы перечислили выше, имеют политики нулевого журнала, то есть они не отслеживают и не регистрируют, как вы используете VPN. Это означает, что хакер не может взломать серверы провайдера и найти на вас грязь, компания не может продать вашу информацию третьим лицам, а правоохранительные органы не могут заставить компанию отказаться от частной информации о клиентах..

С бесплатными VPN реальность часто совсем другая. Компания не собирается тратить деньги на хостинг и обслуживание VPN-сервера, не ожидая чего-то взамен

Вот почему очень важно ознакомиться с политикой конфиденциальности и политикой компании, прежде чем подключаться

Кроме того, держитесь подальше от VPN-сервисов, которые предлагают только PPTP-соединение. PPTP быстр и прост в настройке, но содержит несколько уязвимостей.

itshidden

Этот бесплатный VPN-сервис использует только PPTP-соединения, поэтому он явно не защищен. Политика конфиденциальности состоит из одного предложения и даже содержит опечатки. Конечно, в одном предложении утверждается, что служба не ведет журналы трафика, но мы вряд ли будем называть это политикой.

SecurityKISS

Поиск бесплатного VPN для Linux в Google может привести вас к SecurityKISS. Компания хранит журналы подключений и IP-адреса пользователей — практика, которую сторонники конфиденциальности не одобряют. В бесплатной версии ваше использование ограничено 300 МБ в день. В платной версии… ну, это не имеет значения, потому что есть как минимум полдюжины лучших вариантов.

USAIP

Еще один посредственный VPN-сервис, который каким-то образом проник в результаты поиска, последний клиент USAIP для Linux использует только PPTP. Он также не предоставляет свои собственные DNS-серверы или серверы по умолчанию для Google, что означает, что ваш интернет-провайдер все еще может отслеживать вашу активность. Кроме того, он не раскрывает свою политику ведения журналов..

Making your own VPN

If you don’t trust commercial VPN providers or you just prefer a DIY solution, you could always roll your own VPN. You’ll need to set up your own server. Common options are virtual private cloud services like Amazon Web Services and Digital Ocean. A variety of tools at your disposal that will assist you in getting a homegrown VPN up and running:

- OpenVPN

- Streisand

- Algo

- SoftEther VPN

- StrongSwan

Each has its own pros and cons in terms of protocol, security, features, and ease of use. We’ve got a great tutorial on how to set up OpenVPN with a Linux client and Amazon EC2 Linux instance.

But even though rolling your VPN gives you full control over almost every aspect of how the VPN operates, there are some drawbacks. First, it’s much more difficult than using pre-existing servers and pre-configured apps. Secondly, if you’re using a cloud service like AWS or Digital Ocean, your data still passes through the hands of a third party. Third, you only get a single server and location to connect to.

Finally, and perhaps most importantly, rolling your own VPN likely means that only you and perhaps a handful of acquaintances will be using it. That makes it much easier to trace internet activity back to a specific person. The best VPNs for Linux that we recommend, on the other hand, typically assign users shared IP addresses. Dozens and even hundreds of users can be pooled together under a single IP, effectively anonymizing traffic as it leaves the VPN server.

Nord VPN

Nord VPN имеет впечатляющую VPN-сеть из 559 серверов в 49 странах по всему миру. В случае с Linux у них есть подробные учебные пособия для PPTP и, конечно же, OpenVPN. Загрузка довольно проста, и вы будете через установку необходимых вещей в считанные минуты. Быстрая скорость и неограниченная пропускная способность, а также передача данных помогут вам многое.

С функцией Internet Kill Switch вы обеспечиваете безопасность своего интернет-соединения. Нулевая регистрация — еще одна важная вещь, о которой нужно помнить. Шифрование на основе протокола SSL на основе SSL, P2P разрешено и, кроме того, существует 30-дневная полная гарантия возврата денег для вас. Nord VPN, безусловно, является одним из самых надежных решений для пользователей Linux.

В чем подвох бесплатных VPN в России?

Все сервисы, которые я здесь рекомендую, безопасные, но многие бесплатные VPN представляют серьезную угрозу вашей конфиденциальности. Если провайдер использует более слабую защиту, чем его конкуренты премиум-сегмента, то данные пользователей гораздо проще украсть. Обычно вы не найдете в таких приложениях важнейшие функции для защиты своих данных типа экстренного отключения от Интернета, защиту от утечек данных и блокировку WebRTC.

Самая серьезная проблема, с которой я столкнулась во время тестирования — большая часть бесплатных VPN ограничивают трафик, скорость подключения и пропускную способность сети. Из-за этого бесплатные услуги становятся настолько неэффективными, что вы скорее купите платную подписку (на это и рассчет). Я убедилась, что все VPN-приложения из списка рекомендуемых работают достаточно быстро, чтобы вы не сталкивались с лагами и буферизацией.

Наконец, большинство бесплатных VPN-приложений совместимы только с ОС Windows и macOS, их нельзя настроить для работы с дистрибутивами Linux. Чаще всего можно получить помощь с настройкой для Ubuntu, но найти бесплатное VPN-приложение, которое работало бы с Mint, Fedora или OpenSUSE гораздо труднее.

У вас будет больше возможностей настройки для разных версий ОС Linux, если вы все-таки выберете премиум-VPN.

А после вызова openconnect в комбинации с vpn-slice вот так

Видно, что если не использовать vpn-slice, то openconnect явным образом пишет, что по всем адресам, кроме отдельно указанных, надо ходить через vpn.

Вот тут:

Там рядом сразу указан ещё один путь, который надо использовать, если адрес, по которому пытается пройти линукс не соответствует ни одной маске из таблицы.

Тут уже написано, что в таком случае надо ходить через стандартный адаптер вайфай.

Я полагаю, что путь для VPN используется потому, что он в таблице маршрутизации первый.

И теоретически, если убрать вот этот дефолтный путь из таблицы маршрутизации, то в связке с dnsmasq openconnect должен обеспечивать нормальную работу.

Я попробовал

И всё заработало.

Создание собственного VPN

Если вы не доверяете коммерческим провайдерам VPN или предпочитаете решение «сделай сам», вы всегда можете использовать свой собственный VPN. Вам нужно настроить свой собственный сервер. Распространенными вариантами являются виртуальные частные облачные сервисы, такие как Amazon Web Services и Digital Ocean. В вашем распоряжении множество инструментов, которые помогут вам запустить и запустить собственный VPN:

- OpenVPN

- Стрейзанд

- Algo

- SoftEther VPN

- StrongSwan

Каждый из них имеет свои плюсы и минусы с точки зрения протокола, безопасности, функций и простоты использования. У нас есть отличное руководство по настройке OpenVPN с клиентом Linux и экземпляром Amazon EC2 Linux.

Но даже несмотря на то, что развертывание вашей VPN дает вам полный контроль практически над каждым аспектом работы VPN, есть некоторые недостатки. Во-первых, это гораздо сложнее, чем использовать уже существующие серверы и предварительно настроенные приложения. Во-вторых, если вы используете облачный сервис, такой как AWS или Digital Ocean, ваши данные по-прежнему передаются третьим лицам. В-третьих, вы получаете только один сервер и место для подключения.

Наконец, и, возможно, самое главное, использование собственной VPN-сети, вероятно, означает, что ее будут использовать только вы и, возможно, несколько знакомых. Это значительно облегчает отслеживание активности конкретного человека. Лучшие VPN для Linux, которые мы рекомендуем, с другой стороны, обычно назначают пользователям общие IP-адреса. Десятки и даже сотни пользователей могут быть объединены под одним IP, эффективно анонимизируя трафик, когда он покидает VPN-сервер.

Brayan Jackson Administrator

Sorry! The Author has not filled his profile.