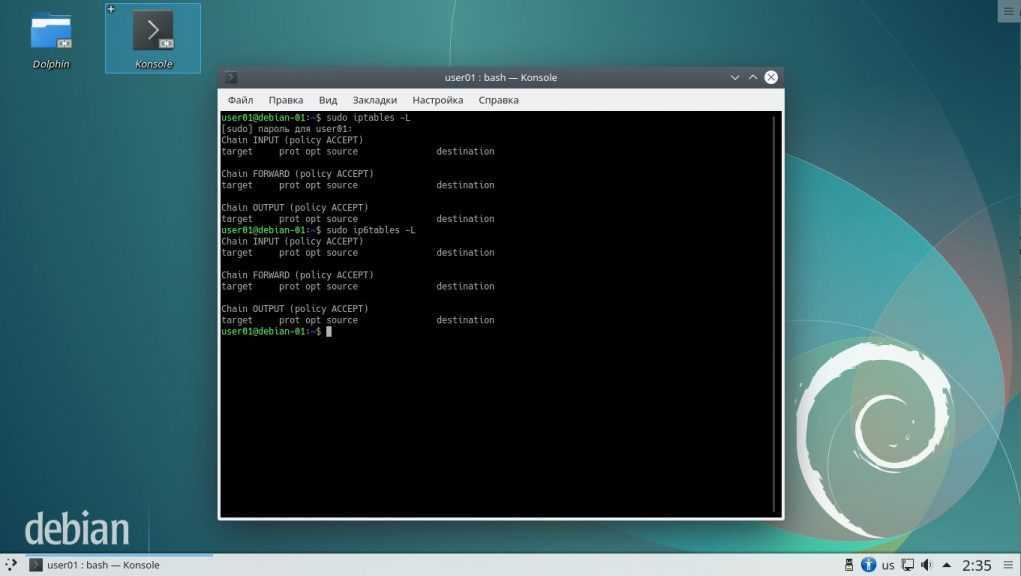

Показать статус.

Примерный вывод команды для неактивного файрвола:

Chain INPUT (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination

Для активного файрвола:

Chain INPUT (policy DROP 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 state INVALID

394 43586 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

93 17292 ACCEPT all -- br0 * 0.0.0.0/0 0.0.0.0/0

1 142 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy DROP 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

0 0 ACCEPT all -- br0 br0 0.0.0.0/0 0.0.0.0/0

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 state INVALID

0 0 TCPMSS tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp flags:0x06/0x02 TCPMSS clamp to PMTU

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 wanin all -- vlan2 * 0.0.0.0/0 0.0.0.0/0

0 0 wanout all -- * vlan2 0.0.0.0/0 0.0.0.0/0

0 0 ACCEPT all -- br0 * 0.0.0.0/0 0.0.0.0/0

Chain OUTPUT (policy ACCEPT 425 packets, 113K bytes)

pkts bytes target prot opt in out source destination

Chain wanin (1 references)

pkts bytes target prot opt in out source destination

Chain wanout (1 references)

pkts bytes target prot opt in out source destination

Где:

-L : Показать список правил.

-v : Отображать дополнительную информацию. Эта опция показывает имя интерфейса, опции, TOS маски. Также отображает суффиксы ‘K’, ‘M’ or ‘G’.

-n : Отображать IP адрес и порт числами (не используя DNS сервера для определения имен. Это ускорит отображение).

Общие вопросы защиты сетей

Одной из основных проблем при разработке системы безопасности информации в локальных распределенных сетях становится необходимость связать в одну систему множество компьютеров, серверов, сетей и узлов. Выбор правильной топологии позволяет минимизировать средства, выделенные на защиту данных.

Топология системы должна позволять тратить минимальные ресурсы на обработку критически важной информации. Под этим термином понимается информация, необходимая для общего управления сетью, а также информация с наивысшим уровнем секретности

Основной проблемой становится то, что при разработке систем безопасности редко используются средства криптографической защиты информации, так как они существенно замедляют скорость обработки данных. Скорость протекания бизнес-процессов оказывается важнее, чем надежная защита данных. Далеко не всегда, даже при выборе средств криптографической защиты, решение принимается в пользу инновационных технологий, а приобретение устаревших не гарантирует того, что они не будут расшифрованы при помощи более современных и методов.

Еще одной сложной задачей при разработке систем безопасности для распределенных сетей становится недостаточная подготовка не только рядовых пользователей, но и системных администраторов к работе с современными способами шифрования, архивирования, иными методами защиты информации.

Архитектура сетей часто представляет собой множество разнородных элементов, добавленных по первой необходимости. Это не дает возможности создать целостную систему защиты информации.

Обеспечение безопасности информации также требует выделения дополнительных ресурсов на подготовку и обучение персонала.

Доступ к информации не может быть предоставлен в равной мере каждому пользователю, это является аксиомой защиты данных в распределенных сетях. Защита от несанкционированного доступа направлена на то, чтобы обезопасить массивы информации не только от намеренного раскрытия, но и от случайного уничтожения. Соединение аппаратных, программных, организационных мер защиты должно решать задачу сохранности данных в полном объеме.

Настройка iptables с ipset для блокировки стран

iptables — это Linux брандмауэр по преимуществу, хотя есть некоторые дистрибутивы, которые делают скачок к nftables, который является развитием iptables, намного быстрее, эффективнее и проще в настройке, однако в настоящее время мы все еще используем синтаксис iptables, хотя ниже мы используем nftables , как в последних версиях операционной системы Debian и многих других. Если вы используете iptables, настоятельно рекомендуется использовать расширение ipset, которое позволит нам блокировать или разрешать миллионы IP-адресов, но с более высокой производительностью, чем если бы мы делали это напрямую с IPtables. В случае разрешения или блокировки всей страны настоятельно рекомендуется сделать это через ipset, потому что он явно более эффективен, чем iptables.

Чтобы использовать ipset с iptables, вам необходимо установить его, потому что он не установлен по умолчанию, вы можете установить его следующим образом:

После установки мы можем начать его использовать.

Следующий сценарий, который мы запрограммировали, состоит из блокировки страны или нескольких, добавления всех ее подсетей, загруженных с IPdeny, и включения всех подсетей в ipset для последующего вызова этого ipset и блокировки его в iptables. Таким образом, iptables будет намного эффективнее, чем если бы вы делали это без расширения ipset.

Теперь мы можем увидеть статус iptables, указав следующее, и мы увидим, что он использует настроенный ipset:

Чтобы увидеть статус ipset, мы ставим следующее:

Каждый раз, когда мы хотим заблокировать новую страну, вам придется снова запустить скрипт, и автоматически все содержимое ipset будет удалено, а все новые подсети будут добавлены с нуля. Это наиболее рекомендуется, поскольку различные базы данных IP-адресов и диапазонов в разных странах постоянно обновляются. Мы должны отметить, что в таких странах, как Китай, существует большое количество блоков IP-адресов, поэтому для применения всех правил к брандмауэру потребуется несколько минут, если мы попытаемся использовать только «рекламу», это произойдет почти мгновенно, потому что у нас их очень мало.

Благодаря этому скрипту, если наш интернет-сервис работает только в Испании, мы можем запретить все другие страны, но мы должны помнить, что если пользователь из Испании использует прокси или VPN из другой страны, доступ запрещен.

Как решается проблемы с безопасностью WiFI

Как известно, абсолютной защиты не бывает, как не бывает идеальных взломов. Основной принцип борьбы заключается в том, чтобы максимально затруднить проведение атаки, сделав результат нерентабельным по отношению к затраченным усилиям.

Поэтому даже когда применяются высоконадежные методы защиты, рекомендуется не игнорировать дополнительные меры (даже самые простые!) в качестве «защиты от дурака».

Какими средствами мы располагаем?

Чтобы избежать путаницы, имеет смысл разделить все имеющиеся возможности и средства на две группы:

- технологии прямой защиты трафика, такие как шифрование или фильтрация по MAC адресу;

- технологии, изначально предназначенные для других целей, например, для повышения скорости, но при этом косвенным образом усложняющие жизнь злоумышленнику.

Ниже в этой статье мы рассмотрим методы защиты из первой группы

Постараемся уделить внимание и широко известным технологиям, и новинкам, которые появились в более позднее время

Скрытие имени WiFi сети

Нехитрый способ — убрать из всеобщего обозрения имя (SSID) своей WiFi сети. На самом деле функция Hide SSID ничего не прячет, а просто перестает открыто оповещать потенциальных клиентов о наличии сети с данным именем. По идее, теперь подключиться будет возможно, если знать имя сети, тип шифрования и пароль.

При скрытом SSID, в открытый доступ все равно транслируется другой идентификатор — BSSID (Basic Service Set Identifie). Поэтому сканеры сетей WiFi могут без особого труда определить нужные параметры. Однако необходимость приложить дополнительные усилия для обнаружения скрытых WiFi сетей в разы снижает активность любопытных глаз и шаловливых рук.

Фильтрация по MAC

Ещё один «замочек от честных людей». Основан на применении списков доступа (Access Control List, ACL). Чем-то напоминает port security для проводных сетей. Но в беспроводных сетях для защиты от слежения за устройствами (чтобы злоумышленники не могли получить точные данные о реальных клиентах сети) зачастую используется подстановка MAC адресов. Поэтому данный способ годится только для внутреннего периметра сети и требует отключить функцию подстановки MAC на устройствах (как вариант — жестко прописать в настройках разрешенные MAC адрес и имя хоста). Для партнеров, клиентов и других посетителей офиса в этом случае рекомендуется сделать гостевую сеть WiFi. Впрочем, даже такой незатейливый метод ограничения доступа способен снизить число потенциальных нарушителей.

Охота на Rogue AP

Rogue AP — это чужие точки доступа, которые не подконтрольны сетевому администратору. Например, это может быть точка доступа, которую использует злоумышленник для перехвата паролей и другой секретной информации, когда клиенты корпоративной сети по ошибке пытаются к ней подключиться и передать учетные данные.

Большинство точек доступа компании Zyxel имеют встроенную функцию сканирования радиоэфира с целью выявления посторонних точек.

Дополнительные функции защиты

Если у злоумышленника не получается вплотную приблизиться к периметру сети, он может попытать использовать точки доступа из соседней сети, например, из другого офиса, в качестве плацдарма для атаки.

Если в качестве контроллера точек доступа используется межсетевой экран, то побороться с этим вполне возможно. Используя методы аутентификации WPA/WPA2-Enterprise, различные реализации Extensible Authentication Protocol (EAP) и встроенный межсетевой экран, маршрутизатор с контроллером беспроводной сети не только находит неавторизованные точки доступа, но и блокирует подозрительные действия в корпоративной сети, которые с большой долей вероятности несут в себе злой умысел.

В качестве примера такого борца с нарушителями можно назвать маршрутизатор USG FLEX 100.

Рисунок 1. Внешний вид маршрутизатора USG FLEX 100.

iptables-persistent в Debian & Ubuntu

Почти то же, что и iptables-services, только немного неудобнее.

# Устанавливаем apt-get -y install iptables-persistent

Во время установки будет задано два вопроса, на которые следует ответить положительно.

После установки в каталоге /etc/iptables появятся файлы rules.v4 и rules.v6. В эти файлы будут записываться правила межсетевого экрана.

Управление правилами при помощи iptables-persistent немного отличается от iptables-services в более неудобную сторону. После добавления новых правил через консоль, следует выполнять команду для их сохранения.

dpkg-reconfigure iptables-persistent

Команда записывает изменения правил в файл /etc/iptables/rules.v4, в процессе выполнения запрашивается подтверждение. Если после добавления нового правила вы не выполните эту команду, то оно будет работать только до первой перезагрузки или отключения системы.

Автоматически сохранять текущие правила при перезагрузке iptables-persistent не может.

Для подстраховки можно воспользоваться рассмотренным выше способом и добавить в файл /etc/network/interfaces, команду для автоматического сохранения правил.

post-down iptables-save > /etc/iptables/rules.v4

Также после установки пакета появляется демон netfilter-persistent при помощи которого можно управлять правилами iptables.

При выполнении команды —help можно посмотреть список доступных команд для управления.

netfilter-persistent --help Usage: /usr/sbin/netfilter-persistent (start|stop|restart|reload|flush|save)

Выполняться они могут через команду — service

- service netfilter-persistent start — запустить сервис

- service netfilter-persistent stop — остановить сервис

- service netfilter-persistent restart — перезапустить сервис

- service netfilter-persistent reload — восстановить правила из файлов rules.v4/rules.v6

- service netfilter-persistent save — сохранить правила в файлы rules.v4/rules.v6

- service netfilter-persistent flush — полностью очищает текущие правила, все становится открыто, но не очищает файл с записанными правилами. Поэтому после перезагрузки, правила из файла считаются и загрузятся снова, если его предварительно не очистить.

Таким образом для сохранения правил можно пользоваться как dpkg-reconfigure так и service netfilter-persistent save, например.

Типы локальных сетей

ЛВС имеют довольно обширную иерархию свойств, которые определяют ее принадлежность к тому или иному типу. В общем случае это два параметра:

- Способ связи. Проводной – для создания канала передачи информации используются металлические или оптоволоконные кабели, а сигналы, соответственно, имеют вид электрических или световых импульсов. Беспроводной тип связи (Wi-Fi) – технология, которая предусматривает передачу данных при помощи электромагнитного поля, при этом для защиты используются различные методы шифрования, имеющие закрытый ключ.

- Ранг Сети. Одноранговые – простейшие ЛВС, в составе которых количество вычислительных машин условно ограничено значением не более 10, при этом сохраняется полная политика равноправия среди пользователей, которые сами устанавливают политику доступа к информации. Многоранговые – основа и центральный элемент такой ЛВС всегда один или несколько серверов, а остальные устройства выступают в роли клиентов.

Видео

Онлайн курс «DevOps практики и инструменты»

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, научиться непрерывной поставке ПО, мониторингу и логированию web приложений, рекомендую познакомиться с онлайн-курсом «DevOps практики и инструменты» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров.

Проверьте себя на вступительном тесте и смотрите программу детальнее по .

Если компьютеров в сети больше?

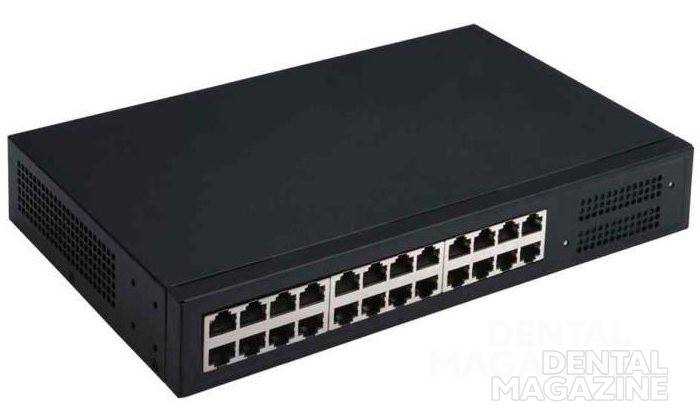

В этом случае появляется необходимость установки дополнительного оборудования – концентратора (раньше их называли хабы).

Рис. 4.

Концентраторы бывают разные в зависимости от количества портов и скорости передачи данных на каждом порту. У представленного на фото концентратора все порты, скорее всего, одинаковые. Но бывают концентраторы, имеющие 2 порта со скоростью 100/1000 Мбит/сек и остальные порты со скоростью 100 Мбит/сек. В этом случае быстрые порты следует задействовать для входа магистрального кабеля или для каскадирования хабов. В остальные порты подключаются компьютеры и сетевые устройства. Куда – значения не имеет, порты равнозначны.

На сегодняшний день скорость 100 Мбит/сек является уже не вполне достаточной. Поэтому, рекомендуется все-таки приобретать более дорогие устройства с универсальными портами 100/1000 Мбит/сек. В случае использования концентратора схема будет выглядеть следующим образом.

Рис. 5.

Как вы понимаете, в данном случае количество подключаемых компьютеров и сетевых устройств ограничено только количеством портов на концентраторе. При этом в любой момент можно установить каскадом дополнительный концентратор, качество сети от этого не упадет. Поверьте, они справятся.

Что такое Iptables?

Подсистема iptables и Netfilter уже достаточно давно встроена в ядро Linux. Все сетевые пакеты, которые проходят через компьютер, отправляются компьютером или предназначены компьютеру, ядро направляет через фильтр iptables. Там эти пакеты поддаются проверкам и затем для каждой проверки, если она пройдена выполняется указанное в ней действие. Например, пакет передается дальше ядру для отправки целевой программе, или отбрасывается.

Виды пакетов

Все пакеты делятся на три типа: входящие, исходящие и проходящие. Входящие — это те, которые были отправлены на этот компьютер, исходящие — отправленные из этого компьютера в сеть. А проходящие — это пакеты, которые просто должны быть пересланы дальше, например, если ваш компьютер выступает в качестве маршрутизатора.

Соответственно в фильтре iptables все пакеты делятся на три аналогичные цепочки:

- Input — обрабатывает входящие пакеты и подключения. Например, если какой-либо внешний пользователь пытается подключиться к вашему компьютеру по ssh или любой веб-сайт отправит вам свой контент по запросу браузера. Все эти пакеты попадут в эту цепочку;

- forward — эта цепочка применяется для проходящих соединений. Сюда попадают пакеты, которые отправлены на ваш компьютер, но не предназначены ему, они просто пересылаются по сети к своей цели. Как я уже говорил, такое наблюдается на маршрутизаторах или, например, если ваш компьютер раздает wifi;

- output — эта цепочка используется для исходящих пакетов и соединений. Сюда попадают пакеты, которые были созданы при попытке выполнить ping losst.ru или когда вы запускаете браузер и пытаетесь открыть любой сайт.

Но если вы думаете что можно просто полностью закрыть цепочку Input для увеличения безопасности, то вы очень сильно ошибаетесь. При работе сети используются обе цепочки input и output. Например, вы пытаетесь выполнить ping, данные отправляются через output, но ответ приходит через input. То же самое происходит при просмотре сайтов и других действиях. А вот цепочка forward может вообще не использоваться если ваш компьютер не является маршрутизатором. Так что настройка iptables должна выполняться очень аккуратно.

Правила и действия

Перед тем как перейти к созданию списка правил iptables нужно рассмотреть как они работают и какие бывают. Для каждого типа пакетов можно установить набор правил, которые по очереди будут проверяться на соответствие с пакетом и если пакет соответствует, то применять к нему указанное в правиле действие. Правила образуют цепочку, поэтому input, output и forward называют цепочками, цепочками правил. Действий может быть несколько:

- ACCEPT — разрешить прохождение пакета дальше по цепочке правил;

- DROP — удалить пакет;

- REJECT — отклонить пакет, отправителю будет отправлено сообщение, что пакет был отклонен;

- LOG — сделать запись о пакете в лог файл;

- QUEUE — отправить пакет пользовательскому приложению.

Правила могут проверять любые соответствия, например, по ip, по порту получателя или отправителя, заголовкам пакета и многому другому. Если пакет не подходит ни одному из правил, то к нему применяется действие по умолчанию, обычно ACCEPT.

Когда мы разобрались с правилами, можно вернутся обратно к цепочкам. Кроме перечисленных выше, есть еще две дополнительные цепочки правил:

- prerouting — в эту цепочку пакет попадает перед обработкой iptables, система еще не знает куда он будет отправлен, в input, output или forward;

- postrouting — сюда попадают все проходящие пакеты, которые уже прошли цепочку forward.

Но это еще не все. У нас еще есть таблицы iptables, с которыми тоже желательно разобраться.

Где разместить сетевое оборудование?

Представьте мысленно точку входа интернет-кабеля, рабочие места. Место размещения сетевого концентратора, в идеале, должно быть равно удалено от этих точек, чтобы тянуть меньшее количество кабеля. Но обычно для этого выбирают «специальные» места – встроенные ниши, где есть доступ и свободное место. Иногда оборудование размещают в каких-либо технических помещениях, а иногда прямо в коридоре, в красивом небольшом монтажном шкафу.

Рис. 6. Монтажный (телекоммуникационный) шкаф для сетевого оборудования.

Разумеется, необходимо продумать, как будут проводиться провода. Есть ли рядом капитальные стены, подвесные потолки, как проходить сквозь двери – все эти вопросы необходимо уточнить для принятия решения о выборе места для размещения концентратора.

Нужны ли настенные сетевые розетки? Да. Прямое обжатие проводов разъемами – это моветон. В таких разъемах очень быстро нарушаются контакты, и вы не можете понять в чем дело, сеть постоянно «глючит». При подключении к розетке используют заводской патч-корд (провод с разъемами с двух сторон), где нарушение контакта практически невозможно.

Что такое NAT?

В последнем пункте данной статьи, рассмотрим, что такое NAT. Как уже упоминалось ранее, маршрутизатор связывает между собой сети не только на локальном уровне, но и взаимодействует с сетью провайдера с целью получения доступа к сети интернет. Для пересылки пакетов во внешнюю сеть, роутер не может использовать IP-адреса компьютеров из локальной сети, так как данные IP-адреса являются «частными» и предназначены только для организации взаимодействия устройств внутри ЛВС. Маршрутизатор имеет два IP-адреса (внутренний и внешний), один в локальной сети (192.168.1.0), другой (к примеру 95.153.133.97) ему присваивает сеть провайдера при динамическом распределении IP-адресов. Именно второй IP-адрес роутер будет использовать для отправки и получения пакетов по сети интернет. Для реализации такой подмены и был разработан NAT.

NAT (Network Address Translation) — механизм преобразование сетевых адресов, является частью TCP/IP-протокола.

Принцип NAT заключается в следующем: при отправке пакета из ЛВС маршрутизатор подменяет IP-адрес локальной машины на свой собственный, а при получении производит обратную замену и отправляет данные на тот компьютер, которому они и предназначались.

из 5 заданий окончено

Вопросы:

- 1

- 2

- 3

- 4

- 5

Информация

Онлайн тест на проверку знаний основ функционирования компьютерных сетей.

Вы уже проходили тест ранее. Вы не можете запустить его снова.

Тест загружается…

Вы должны войти или зарегистрироваться для того, чтобы начать тест.

Вы должны закончить следующие тесты, чтобы начать этот:

Результаты

Правильных ответов: из 5

Ваше время:

Время вышло

Вы набрали из баллов ()

| Средний результат | |

| Ваш результат |

- 1

- 2

- 3

- 4

- 5

- С ответом

- С отметкой о просмотре

Основы функционирования компьютерных сетей

*Видео может отличаться от тематики статьи

Провода или WiFi?

Помимо линий на представленной схеме, которые у нас символизируют проводное соединение кабелем «витая пара», можно дополнительно подключить любое количество компьютеров, мобильных и сетевых устройств по WiFi (до 250 при принятых нами ограничениях сегмента IP-адресов).

Теоретически, это будут такие же полноценные сетевые устройства, и можно настроить взаимодействие между ними. Однако следует учитывать следующие недостатки WiFi-соединения:

- Соединение по WiFi имеет ограничение по удаленности устройств. Обычно это до 20-30 м. прямой видимости в помещении. Если существуют стены или повороты, диапазон видимости существенно сокращается.

- Соединение по WiFi изначально более медленное (примерно в 2-3 раза медленнее, чем по меди).

- Соединение по WiFi нестабильно. Оно подвержено воздействию электромагнитных полей. Даже если вблизи нет постоянного источника ЭМ-шума, соединение может прерываться при различных событиях (например, включение мощного источника потребления энергии). Если мы просто сёрфим в Интернете, такие временные прерывания связи незаметны, однако они могут быть критичны для работы определенных сетевых программ, например, Dental4Windows или Инфодент.

Исходя из вышеизложенного, настоятельно рекомендуем строить основную сеть, прокладывая медный кабель «витую пару» 5-й или 6-й категории, которая имеет высокую степень защиты от электромагнитных полей и обеспечит бесперебойную работу компьютеров в сети.

Сеть WiFi можно (и нужно) задействовать для посетителей клиники, чтобы они могли выйти в Интернет во время ожидания приема.

3.1 Обоснование и выбор технического и программного обеспечения

локальный вычислительный сеть программный

Для разработки ЛВС выбрана топология сети «звезда», так как никакие конфликты в сети с этой топологией в принципе невозможны, потому что управление полностью централизовано. Выход из строя периферийного компьютера или его сетевого оборудования никак не отражается на функционировании оставшейся части сети, зато любой отказ центрального компьютера делает сеть полностью неработоспособной. Обрыв кабеля или короткое замыкание в нем при топологии «звезда» нарушает обмен только с одним компьютером, а все остальные компьютеры могут нормально продолжать работу, между тем в топологии «кольцо» обрыв кабеля делает работу невозможной. Проблема затухания сигналов в линии связи решается в «звезде» проще, чем в случае «шины», ведь каждый приемник всегда получает сигнал одного уровня.

Для организации сети использован протокол Fast Ethernet, позволяющий передавать данные со скоростью 100 Мбит/с. Основным достоинством этой технологии является благоприятное соотношение параметров цена-производительность.

Спроектирована сеть на 82 компьютера. Каждый компьютер соединяется с маршрутизатором по витой паре. Скорость соединения по витой паре составляет порядка 100 Мбит/с.

Некоторые характеристики маршрутизатора: возможные скорости передачи данных 10-100 Мбит/с, количество портов 16.

Некоторые характеристики сетевой карты: сетевая карта состоит из разъема для сетевого провода и микропроцессора, который кодирует/декодирует сетевые пакеты, а также вспомогательных программно-аппаратных комплексов и служб. Каждая сетевая карта имеет свой уникальный MAC-адрес. Порт, используемый в компьютере — PCI. Скорость передачи данных 10-100 Мбит/с.

В качестве проводника использована витая пара т.к. это наиболее распространенный сетевой кабель на сегодняшний день. По структуре он напоминает многожильный телефонный кабель, имеет 8 медных проводников, перевитых друг с другом, и хорошую плотную изоляцию из поливинилхлорида (ПВХ).

Используется доступ к Internet с помощью подключения к удаленному на 500 метров зданию, в котором имеется ЛВС, предоставляющая услуги Internet. В качестве проводника используется оптоволоконный кабель, так как, например, использование витой пары невозможно, она не поддерживает соединение более 100 метров без усиления сигнала. Оптоволоконные линии предназначены для перемещения больших объемов данных на очень высоких скоростях. Оптоволоконный кабель идеально подходит для создания сетевых магистралей, и в особенности для соединения между зданиями, так как он нечувствителен к влажности и другим внешним условиям. Также он обеспечивает повышенную по сравнению с медью секретность передаваемых данных, поскольку не испускает электромагнитного излучения, и к нему практически невозможно подключиться без разрушения целостности.

Для создания ЛВС выбрана ОС Linux, так как распространяется бесплатно и позволяет выполнять требуемые функции, предоставляемых пользователям.

Защита данных

Самым простым средством резервного копирования данных сегодня является их копирование с одного компьютера на другой. При нынешней высокой надежности компьютерного оборудования вероятность того, что на двух компьютерах в один день выйдут из строя жесткие диски, равна нулю. Не «почти нулю», а «совсем нулю». Такое копирование можно настроить на автоматический режим с использованием программы «Планировщик задач», который входит в стандартную комплектацию любой Windows.

Мы не рекомендуем сегодня использовать популярные ранее системы зеркальных дисков и тем более RAID-контроллеры. На самом деле, они дают сбой гораздо чаще, чем кажется, и простое копирование файлов по сети с одного компьютера на другой – гораздо надежнее и проще.

Отобразить список правил с номерами строк.

Примерный вывод:

Chain INPUT (policy DROP) num target prot opt source destination 1 DROP all -- 0.0.0.0/0 0.0.0.0/0 state INVALID 2 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 3 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 4 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 Chain FORWARD (policy DROP) num target prot opt source destination 1 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 2 DROP all -- 0.0.0.0/0 0.0.0.0/0 state INVALID 3 TCPMSS tcp -- 0.0.0.0/0 0.0.0.0/0 tcp flags:0x06/0x02 TCPMSS clamp to PMTU 4 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED 5 wanin all -- 0.0.0.0/0 0.0.0.0/0 6 wanout all -- 0.0.0.0/0 0.0.0.0/0 7 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 Chain OUTPUT (policy ACCEPT) num target prot opt source destination Chain wanin (1 references) num target prot opt source destination Chain wanout (1 references) num target prot opt source destination

Вы можете использовать номера строк для того, чтобы добавлять новые правила.

Модульность (занудно, но важно)

В зависимости от требований бизнеса, сетевую инфраструктуру удобно разделить на несколько логических компонентов (модулей), например:

-

Модуль ядра сети (коммутаторы ядра сети) предназначен для быстрой коммутации и маршрутизации, объединения других модулей в единую систему. Чаще всего это будут два коммутатора, которые производители позиционируют как “Core Switch”. Лучше территориально разнести по разным серверным;

-

Модуль кампусной сети (коммутаторы уровней распределения и доступа). Каждый логический коммутатор уровня распределения должен состоять из двух физических коммутаторов, лучше территориально разнести по разным серверным. Коммутаторы уровня доступа должны состоять из одного физического коммутатора. В случае надобности подключения оконечных сетевых устройств, требующих питание по active PoE, необходимо предусмотреть коммутаторы доступа с поддержкой active PoE. При этом должен быть отражен расчет бюджета PoE;

-

Модуль подключения серверного оборудования. Как правило, модуль представляет собой набор из межсетевых экранов, высокопроизводительных коммутаторов и модулей расширения фабрики с поддержкой IEEE 802.1BR, предназначенных для центров обработки данных. Тут все сильно зависит от масштабов бизнеса;

-

Модуль подключения к сети Интернет. Представляет собой набор коммутаторов, межсетевых экранов, с поддержкой подключения к удаленным объектам (IPSec VPN) и подключения удаленных рабочих мест (SSL/IPsec VPN) в случае надобности;

-

Модуль вспомогательных систем управления может включать в себя следующие компоненты: система управления IP-пространством IPAM (IP Address Management), инвентарная система, система описания сетевых сервисов или управления конфигурацией, системы мониторинга, система контроля доступа NAC (Network Admission Control), NTP, FTP, TFTP и пр.

Любой выбор — это всегда баланс между плюсами и минусами того или иного решения. Предлагаемый вариант подхода к построению сети призван удовлетворить трем главным для нас критериям: отказоустойчивость, простота, независимость от модели и производителя.

Продолжение следует во второй части

Примеры настройки Iptables

Чтобы закрепить навыки настройки Iptables, рекомендуется протестировать утилиту в разных режимах. Например, отобразить список правил, очистить его, установить параметры по умолчанию или удалить их.

Список правил

Просмотр правил Iptables осуществляется командой:

$ iptables –L

Также есть возможность указать нужную цепочку, например:

$ iptables -L INPUT

Очистка правил

При любых ошибках в работе Iptables, чтобы исключить нарушение функционирования ядра перед другими действиями, требуется очистить правила, «обнулить» вводные данные. Выполняется эта процедура командой:

$ sudo iptables –F

Если речь идет об определенной цепочке, то она будет выглядеть иначе:

$ sudo iptables -F Input

Перечисленные действия выполняются для таблицы filter, которая подключена изначально.

Правила «по умолчанию»

Задаются правила «по умолчанию» вручную. Пример команд:

$ sudo iptables -p INPUT ACCEPT $ sudo iptables -p OUTPUT ACCEPT $ sudo iptables -p FORWARD DROP

Здесь мы разрешаем все цепочки INPUT и OUTPUT, запрещаем FORWARD.

Блокировка пакетов

Заблокировать пакеты можно действием DROP. Оно позволяет включать фильтрацию по разным признакам вроде IP-адреса, маске сети, порту и пр.

Пример:

$ sudo iptables -A INPUT -s 20.20.20.20 -j DROP

Блокируются входящие пакеты на IP 20.20.20.20.

$ sudo iptables -A OUTPUT -s 20.20.20.20 -j DROP

Теперь мы заблокировали пакеты, исходящие на IP 20.20.20.20.

Есть возможность указать маску сети, например, 20.20.20.0/255. Тогда правила будут применяться ко всем IP, входящим в указанный диапазон. Если же требуется заблокировать подключение строго по определенному протоколу, вводится команда:

$ sudo iptables -A INPUT -p tcp --dport ssh -s 10.10.10.10 -j DROP

Она блокирует все входящие соединения по SSH.

Удаление правил

При удалении правил в Iptables вводится команда с опцией -D. Но перед этим может понадобиться просмотреть перечень правил:

$ sudo iptables -L

Пример удаления правила:

$ sudo iptables -A OUTPUT -s 10.10.10.10 -j DROP

Если требуется полное удаление правил, применяется команда:

$ sudo iptables –F

Сохранение правила Iptables

Теперь остается опробовать режим сохранения правил

Важно учитывать, что он действует до перезагрузки компьютера. После этой процедуры необходимо задавать их заново

В Ubuntu процесс требует ввода команды:

$ sudo /sbin/iptables-save

Для операционных систем на ядре Red Hat и CentOS она выглядит иначе:

$ sudo /sbin/service iptables save

Ничего сложного в настройке и управлении Iptables нет. Основные функции понятны даже новичкам, поэтому утилита и остается стандартом де-факто для всех систем на базе Linux.