Введение

Ранее я рассказывал об установке и настройке Hyper-V Server 2012 R2, предыдущей версии бесплатного гипервизора. К сожалению, те методы настройки hyper-v в рабочей группе без домена неактуальны в версии 2016. В частности, утилита hvremote не работает на новой версии. Изменились настройки машины для управления. В данном случае в ее качестве будет выступать рабочая станция под управлением Windows 10.

Но в общем и целом мне нравится гипервизор hyper-v, поэтому я решил внимательно проработать вопрос установки и первоначальной настройки для дальнейшего использования по мере необходимости. К плюсам hyper-v в целом и бесплатной версии в частности я отношу следующие моменты:

- Поддержка всех популярных ОС. Нет никаких проблем с совместимостью, нет необходимости отдельно ставить какие-то драйвера или тулсы. Поддержка hyper-v присутствует во всех windows системах, в ядре линукс, не помню точно с какой версии, но все современные системы ее имеют, в ядре freebsd, начиная с 10-й версии. То есть вы просто берете установочный диск и ставите систему на hyper-v, больше от вас ничего не требуется.

- Много различных способов бэкапа виртуальных машин. Это могут быть простые скрипты, бесплатные программы, либо полноценные платные версии крупных компаний, специализирующихся на программном обеспечении для бэкапа.

- Стандартная панель управления гипервизором, которую легко установить на компьютер под управлением windows, начиная с win 8.1.

- В основе Hyper-V Server популярная серверная система, с которой понятно и удобно работать. К примеру, чтобы загрузить или забрать файл с гипервизора, вам достаточно расшарить на нем папку стандартным образом, как вы это делаете в любой windows системе.

Это мое личное мнение, основанное на опыте работы с малыми и средними компаниями, где нет каких-то особенных требований к надежности и доступности сервисов. Где используются несколько серверов с виртуальными машинами, не всегда есть домен windows. Конечно, помимо плюсов, есть и минусы. Первый и главный для меня минус — первоначальная настройка. Нельзя просто взять, установить Hyper-V Server и начать им пользоваться. Необходимо производить какие-то непонятные и не очевидные действия на хосте и управляемой машине. Дальше вы поймете, что я имею ввиду. Но преодолев это препятствие, можно спокойно использовать виртуальную инфраструктуру, основанную на бесплатном гипервизоре от microsoft.

Просмотр и настройка событий

В этом разделе вы узнаете, как настроить сбор данных журнала событий с серверов в диспетчер сервера пуле серверов и какие события должны выделяться в эскизах.

Примечание

События, о которых вы получаете оповещения в эскизах, представляют собой подмножество общих событий, которые вы указываете диспетчер сервера собираются с управляемых серверов. Несмотря на то, что изменение условий событий в диалоговом окне Настройка данных события в плитках событий может изменить число оповещений, отображаемых на панели мониторинга Диспетчер сервера, изменение критериев оповещения о событиях в эскизах не влияет на данные журнала событий, собираемые с управляемых серверов.

Настройка событий, собираемых с управляемых серверов

-

В консоли диспетчер сервера откройте любую страницу, кроме панели мониторинга. События, собираемые с управляемых серверов, можно настроить в плитке События на страницах роли, группы серверов или локального сервера.

-

В меню Задачи плитки События щелкните Настройка данных события.

-

Выберите уровни серьезности событий, которые необходимо собрать с серверов в выбранной группе. Степени серьезности Критическая, Ошибка и Предупреждение выбраны по умолчанию.

-

Укажите период времени для событий. По умолчанию срок жизни событий составляет 24 часа.

-

Выберите файлы журнала событий, из которых должны собираться события. По умолчанию это файлы Приложение, Настройка и Система.

-

Чтобы сохранить изменения и закрыть диалоговое окно Настройка данных события, нажмите кнопку ОК. Данные события автоматически обновляются при сохранении изменений.

Настройка событий, отображаемых в эскизах

Если диспетчер сервера уже открыт, перейдите к следующему шагу. Если диспетчер серверов еще не открыт, откройте его одним из следующих способов.

На рабочем столе Windows запустите диспетчер серверов, щелкнув Диспетчер серверов на панели задач Windows.

на начальном экране Windows щелкните плитку диспетчер сервера.

На панели мониторинга, в плитке Роли и группы серверов эскиза, щелкните строку События.

В диалоговом окне Просмотр подробных сведений о событиях добавьте уровень серьезности к событиям, которые необходимо отобразить. По умолчанию в эскизах отображается только оповещение для критических событий

Обратите внимание, что количество событий, отображаемых в диалоговом окне подробное представление , увеличивается при добавлении уровня серьезности, о котором необходимо получать оповещения.

В поле Источники событий выберите источники событий для оповещения. Значение по умолчанию — All.

Если этот эскиз предназначен для роли, установленной на нескольких серверах, или группы из нескольких серверов, в раскрывающемся списке серверы можно выбрать серверы, для которых требуется создать оповещения о событиях.

В поле период времени укажите период времени до 1440 минут, 24 часа или 1 день.

В поле ИД событий введите кодовые числа определенных событий для оповещения

Можно ввести диапазон идентификаторов событий, разделенных тире ( — ), и исключить идентификаторы событий из диапазона, введя тире перед идентификатором события или диапазоном идентификаторов событий, которые требуется исключить. Например, значение 1,3,5-99,-76 означает, что оповещения вызываются для событий с идентификаторами 1 и 3, а также для всех событий с идентификаторами в диапазоне от 5 до 99, за исключением события с идентификатором 76.

При изменении условий отображения оповещений число оповещений о событиях, отображаемых в области результатов в нижней части диалогового окна, может измениться. Выберите записи в списке и щелкните скрыть предупреждения , чтобы они не влияли на число оповещений, отображаемых в исходном эскизе. Для выбора нескольких оповещений нажмите и удерживайте клавишу CTRL при выборе оповещений. Вы также можете сделать это для оповещений, соответствующих ранее выбранным условиям оповещения о событиях, которые не нужно отображать.

Щелкните Показать все для возврата скрытых оповещений в список.

Нажмите кнопку ОК , чтобы сохранить изменения, закрыть диалоговое окно « подробное представление » и просмотреть изменения предупреждения о событиях в исходном эскизе.

Субъекты безопасности

Субъект безопасности — это официальное название удостоверений, которые используют SQL Server и которым можно назначать разрешения для выполнения действий. Обычно это пользователи или группы пользователей, однако субъектами безопасности могут быть и другие сущности, олицетворяющие пользователей. Создавать субъекты безопасности и управлять ими можно с помощью списков Transact-SQL или SQL Server Management Studio.

Имена входа

Имена входа — это учетные записи отдельных пользователей для входа в Компонент SQL Server Database Engine. SQL Server и База данных SQL поддерживают имена входа на основе проверки подлинности Windows и на основе проверки подлинности SQL Server . Дополнительные сведения об этих двух типах имен входа см. в разделе Choose an Authentication Mode.

Предопределенные роли сервера

В SQL Serverпредопределенные роли сервера — это набор предварительно настроенных ролей, который представляет собой удобную группу разрешений на уровне сервера. Имена входа можно добавить в роли, используя инструкцию . Дополнительные сведения см. в разделе ALTER SERVER ROLE (Transact-SQL). База данных SQL не поддерживает предопределенные роли сервера, однако включает две роли в базе данных master ( и ), которые выполняют аналогичные функции.

Определяемые пользователем роли сервера

В SQL Serverможно создавать собственные роли сервера и назначать им разрешения на уровне сервера. Имена входа можно добавить в роли сервера, используя инструкцию . Дополнительные сведения см. в разделе ALTER SERVER ROLE (Transact-SQL). База данных SQL не поддерживает определяемые пользователем роли сервера.

Пользователи базы данных

Именам входа доступ к базе данных предоставляется путем создания пользователя базы данных в базе данных и сопоставления этого пользователя базы данных с именем входа. Как правило, имя пользователя базы данных совпадает с именем входа, хотя это и необязательно. Один пользователь базы данных сопоставляется с одним именем входа. Имя входа может быть сопоставлено только с одним пользователем в базе данных, однако может сопоставляться как пользователь базы данных в нескольких базах данных.

Кроме того, можно создать пользователей базы данных без соответствующих имен входа. Они называются пользователями автономной базы данных. Microsoft рекомендуют использовать пользователей автономной базы данных, поскольку это упрощает перенос базы данных на другой сервер. Как и для имен входа, для пользователей автономной базы данных можно использовать проверку подлинности Windows или проверку подлинности SQL Server . Дополнительные сведения см. в разделе Пользователи автономной базы данных — создание переносимой базы данных.

Существует 12 типов пользователей с незначительными различиями в способах проверки подлинности и представляемых сущностях. Список пользователей см. в разделе CREATE USER (Transact-SQL).

Предопределенные роли базы данных

Предопределенные роли базы данных — это набор предварительно настроенных ролей, который представляет собой удобную группу разрешений на уровне базы данных. Пользователей базы данных и определяемые пользователем роли базы данных можно добавить в предопределенные роли базы данных с помощью инструкции . Дополнительные сведения см. в разделе ALTER ROLE (Transact-SQL).

Определяемые пользователем роли базы данных

Пользователи с разрешением могут создавать определяемые пользователем роли базы данных для представления групп пользователей с общими разрешениями. Обычно разрешения предоставляются или отклоняются для всей роли, что упрощает управление разрешениями и мониторинг. Пользователей базы данных можно добавлять в роли базы данных с помощью инструкции . Дополнительные сведения см. в разделе ALTER ROLE (Transact-SQL).

Другие субъекты

В данной статье не рассматриваются дополнительные субъекты безопасности, такие как роли приложений и имена входа и пользователи, основанные на сертификатах или асимметричных ключах.

График, отображающий связи между пользователями Windows, группами Windows, именами входа и пользователями базы данных, см. в разделе Create a Database User.

Резервное копирование и защита локальных серверов и виртуальных машин

-

Резервное копирование Windows Server с помощью службы Azure Backup. Резервное копирование серверов Windows Server в Azure поможет вам обеспечить защиту от случайного или злонамеренного удаления и повреждения данных, а также от программ-шантажистов.

Дополнительные сведения см. в статье о резервном копирование серверов с помощью службы Azure Backup. -

Защита виртуальных машин Hyper-V с помощью Azure Site Recovery. Вы можете реплицировать рабочие нагрузки, выполняемые на виртуальных машинах, чтобы защитить важную для предприятия инфраструктуру в случае сбоя. Windows Admin Center упрощает процесс настройки и репликации виртуальных машин на серверах или в кластерах Hyper-V, позволяя без лишних усилий повысить устойчивость используемой среды с помощью службы аварийного восстановления Azure Site Recovery.

Дополнительные сведения см. в статье о защите виртуальных машин с помощью Azure Site Recovery и Windows Admin Center. -

Использование синхронной или асинхронной репликации на основе блоков для виртуальной машины в Azure с помощью реплики хранилища. Вы можете настроить репликацию на основе блоков или томов между серверами, выполняя репликацию хранилища на сервер-получатель или виртуальную машину. С помощью Windows Admin Center вы можете создать виртуальную машину Azure, предназначенную для целевого объекта репликации, а также выбрать нужные размеры и правильно настроить хранилище на новой виртуальной машине Azure.

См. сведения о межсерверной репликации с использованием реплики хранилища.

Инструменты для мониторинга IIS

После того, как вы настроили IIS, вам нужно быть в курсе любых возможных проблем. Мониторинг сложного приложения, такого как IIS, требует много ресурсов, и вы можете сократить количество персонала, которое вам нужно посвятить задаче, внедрив автоматизированные инструменты.

Инструменты управления SolarWinds Microsoft (БЕСПЛАТНАЯ ПРОБНАЯ СЕТЬ)

SolarWinds Инструменты управления Microsoft может следить за ключевыми атрибутами в производительности IIS. Вам особенно понадобится Монитор веб-производительности и Монитор сервера и приложений чтобы IIS работал гладко. Оба эти инструмента написаны для общей платформы, которая называется Orion. Это позволяет им соединяться вместе в непрерывный инструмент. Оба инструмента также помогут вам управлять другими продуктами Microsoft, включая Exchange Server, Sharepoint и Office 365. Эти системы мониторинга не бесплатны для использования. Тем не менее, вы можете получить оба из них на 30-дневную бесплатную пробную версию.

SolarWinds Инструменты управления MicrosoftСкачать 30-дневная БЕСПЛАТНАЯ пробная версия

Установка расширения

В Windows Admin Center будут отображаться расширения, доступные в указанном веб-канале NuGet. По умолчанию Центр администрирования Windows Admin Center указывает на официальный веб-канал NuGet Microsoft, в котором размещаются расширения, опубликованные корпорацией Майкрософт и другими разработчиками.

- Нажмите кнопку Параметры вверху правой > в левой области, щелкните Расширения.

- На вкладке Доступные расширения будут перечислены расширения веб-канала, которые можно установить.

- Щелкните расширение, чтобы просмотреть его описание, версию, издателя и другие сведения в области Сведения.

- Нажмите Установить, чтобы установить расширение. Если для внесения этого изменения шлюз должен работать в режиме с повышенными привилегиями, появится запрос на повышение прав UAC. После завершения установки браузер будет автоматически обновлен, а Windows Admin Center перезагрузится, после чего в нем появится установленное расширение. Если расширение, которое вы пытаетесь установить, является обновлением ранее установленного расширения, для установки обновления можно использовать кнопку Обновление до последней версии. Вы также можете перейти на вкладку Установленные расширения, чтобы просмотреть установленные расширения и проверить, доступно ли обновление в колонке Состояние.

Видео

Онлайн курс «DevOps практики и инструменты»

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, научиться непрерывной поставке ПО, мониторингу и логированию web приложений, рекомендую познакомиться с онлайн-курсом «DevOps практики и инструменты» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров.

Проверьте себя на вступительном тесте и смотрите программу детальнее по .

Размещаем HTML сайт на веб сервере IIS

Первое что нужно сделать — это создать корневую директорию нашего тестового сайта, для этого в каталоге С:\inetpub\ создаем папку TestSite и в нее для проверки добавляем файл index.html со следующим содержимым, например

<Н1>Тестовый сайт</Н1>

Затем открываем «Диспетчер служб IIS», это можно сделать, например, из диспетчера серверов «Средства ->Диспетчер служб IIS».

Потом щелкаем правой кнопкой мыши по пункту «Сайты ->Добавить веб-сайт».

Откроется окно добавления веб сайта, заполняем необходимые поля и жмем «ОК» (TestSite в моем случае это название сайта).

Теперь можем проверить работу веб сервера и только что созданного сайта, для этого открываем любой веб браузер и переходим на сайт TestSite (только помните, для того чтобы у Вас также как у меня открылся сайт по имени, он должен быть добавлен на DNS сервере (создана A запись) или хотя бы для тестов добавлена запись в файл HOSTS локального сервера).

Упрощенное управление

Windows Admin Center был создан, потому что «ИТ-администраторы неоднократно говорили нам, что PowerShell необходим, но недостаточен и что простота использования Windows Server по-прежнему в значительной степени зависит от инструментов графического интерфейса для основных сценариев и новых возможностей». за пределами консоли управления Microsoft (MMC), которая была впервые представлена в Windows 2000. Для этого используются некоторые из наиболее часто используемых утилит управления, таких как средство просмотра событий, роли и функции, управление Hyper-V, брандмауэр Windows и редактор реестра. и объединяет их в централизованно доступный, удобный и интуитивно понятный веб-интерфейс, который упрощает и упрощает доступ к этим элементам.

Поддерживаемые версии настройки виртуальных машин

Выполните командлет PowerShell Get-вмхостсуппортедверсион , чтобы узнать, какие версии конфигурации виртуальных машин поддерживает узел Hyper-V. При создании виртуальной машины она создается с использованием версии конфигурации по умолчанию. Чтобы узнать, что такое по умолчанию, выполните следующую команду.

если необходимо создать виртуальную машину, которую можно переместить на узел Hyper-V, на котором работает более старая версия Windows, используйте командлет New-VM с параметром-version. например, чтобы создать виртуальную машину, которую можно переместить на узел Hyper-V, работающий Windows Server 2012 R2, выполните следующую команду. Эта команда создаст виртуальную машину с именем «WindowsCV5» и конфигурацией версии 5,0.

Примечание

вы можете импортировать виртуальные машины, созданные для узла Hyper-V, на котором запущена более старая версия Windows или восстановить их из резервной копии. Если версия конфигурации виртуальной машины не указана как поддерживаемая для ОС узла Hyper-V в приведенной ниже таблице, перед запуском виртуальной машины необходимо обновить версию конфигурации виртуальной машины.

Поддерживаемые версии конфигурации виртуальных машин для долгосрочных узлов обслуживания

В следующей таблице перечислены версии конфигурации виртуальных машин, которые поддерживаются на узлах, на которых выполняется долгосрочная версия обслуживания Windows.

| Версия Windows для узла Hyper-V | 9.1 | 9.0 | 8.3 | 8.2 | 8.1 | 8.0 | 7.1 | 7,0 | 6,2 | 5.0 |

|---|---|---|---|---|---|---|---|---|---|---|

| Windows Server 2019 | ||||||||||

| Windows 10 Корпоративная LTSC 2019 | ||||||||||

| Windows Server 2016 | ||||||||||

| Windows 10 Корпоративная 2016 с долгосрочным обслуживанием | ||||||||||

| Windows 10 Корпоративная 2015 с долгосрочным обслуживанием | ||||||||||

| Windows Server 2012 R2 | ||||||||||

| Windows 8.1 |

Поддерживаемые версии конфигурации виртуальных машин для узлов каналов Semi-Annual

В следующей таблице перечислены версии конфигурации виртуальных машин, в которых используется поддерживаемая в настоящее время версия канала Semi-Annual Windows. чтобы получить дополнительные сведения о версиях Semi-Annual Channel Windows, посетите следующие страницы Windows Server и

| Версия Windows для узла Hyper-V | 9.1 | 9.0 | 8.3 | 8.2 | 8.1 | 8.0 | 7.1 | 7,0 | 6,2 | 5.0 |

|---|---|---|---|---|---|---|---|---|---|---|

| обновление Windows 10 за май 2019 г. (версия 1903) | ||||||||||

| Windows Server версии 1903 | ||||||||||

| Windows Server, версия 1809 | ||||||||||

| обновлении Windows 10 за октябрь 2018 г. (версия 1809); | ||||||||||

| Windows Server, версия 1803 | ||||||||||

| Windows 10, обновление за апрель 2018 г. (версия 1803) | ||||||||||

| Windows 10 Fall Creators Update (версия 1709) | ||||||||||

| Обновление Windows 10 Creators Update (версия 1703) | ||||||||||

| Юбилейное обновление Windows 10 Anniversary Update (версия 1607) |

Дальнейшие действия

В зависимости от того, какие возможности необходимо создать в Windows Admin Center, достаточным может оказаться создание расширения средства для существующего серверного или кластерного решения, и это самый простой первый шаг в создании расширений. Тем не менее, если ваш компонент предназначен для управления устройством, службой или чем-то совершенно новым, не сервером и не кластером, рассмотрите возможность создания расширения решения с помощью одного или нескольких средств. И, наконец, если необходимо взаимодействовать с целевым объектом с помощью протокола, отличного от WMI или PowerShell, необходимо создать подключаемый модуль шлюза. Продолжите чтение сведенийо том, как настроить среду разработки и начать создание первого расширения.

Профессиональные советы

Иногда приходится работать на различных клиентах, и нужно иметь возможность управлять удаленным сервером с них. Но повторная настройка может занять много времени. Если версии диспетчера серверов на различных клиентах аналогичны, можно скопировать файлы из указанных ниже мест на исходном клиенте в те же места на новом клиенте. Таким образом, при последующем запуске диспетчера серверов на новом клиенте вы найдете конфигурацию, заданную на предыдущем клиенте.

Скопируйте файлы из следующих расположений:

%appdata%MicrosoftWindowsServerManagerServerList.xml %appdata%LocalMicrosoft_CorporationServerManager.exe_StrongName_GUID6.2.0.0user.config

Помните, что версии диспетчера серверов на исходном и новом клиентах должны быть идентичны.

Настройка Hyper-V Server 2019

Сразу же выполняем первоначальную настройку Hyper-V Server 2019 через стандартную консоль управления:

- Указываете рабочую группу, если вас не устраивает стандартная.

- Меняем имя сервера на что-то более осмысленное и понятное.

- Добавьте еще одного администратора. Это нужно сделать, чтобы иметь еще одну админскую учетную запись, отличную от administrator. В дальнейшем рекомендую все настройки и подключения выполнять под этой учетной записью.

- Разрешаем удаленное управление, в том числе ping.

- Автоматическое обновление оставляю на ваше усмотрение. Я обычно отключаю и все делаю вручную.

- Рекомендую сразу проверить обновления и установить их.

- Включаем Remote Desktop со всеми версиями клиента.

- Указываем сетевые настройки. Стандартно стоит dhcp, рекомендую установить адрес статически.

- Настройте время, если по-умолчанию стоит не правильное.

- Настройки телеметрии полностью отключить нельзя. Такой вот микрософт. Не приходится удивляться, с учетом нововведений в последних версиях системы.

Быстренько пробежались по основным настройкам hyper-v server 2019. Теперь бы сразу начать установку виртуальных машин, но, к сожалению, пока это не получится сделать. Наверно можно как-то через консоль powershell, но это слишком муторно и сложно. Нам надо каким-то образом подключиться к серверу с помощью удобной панели управления. Пока нам доступен только rdp доступ, но этого не достаточно.

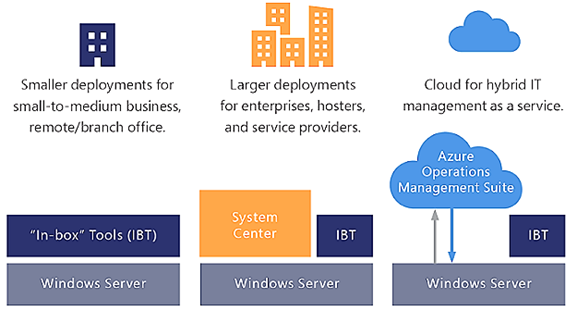

У нас есть несколько вариантов управления Hyper-V. Я сначала рассмотрю 2 наиболее удобных из них:

- Установка Windows Admin Center для управления сервером через браузер.

- Установка стандартных системных оснасток на компьютер под управлением Windows 10 для подключения к Hyper-V 2019.

А в самом конце покажу еще один. Начнем с установки Windows Admin Center.

Бэкап виртуальных машин Hyper-V

Ранее я уже рассказывал про программу HVBackup для бэкапа виртуальных машин. Она замечательно работает с Windows Hyper-V Server 2016, приведенная статья полностью актуальна. Для работы программы необходимо установить на гипервизоре .Net Framework 3.5 с помощью команды powershell:

Install-WindowsFeature NET-Framework-Core

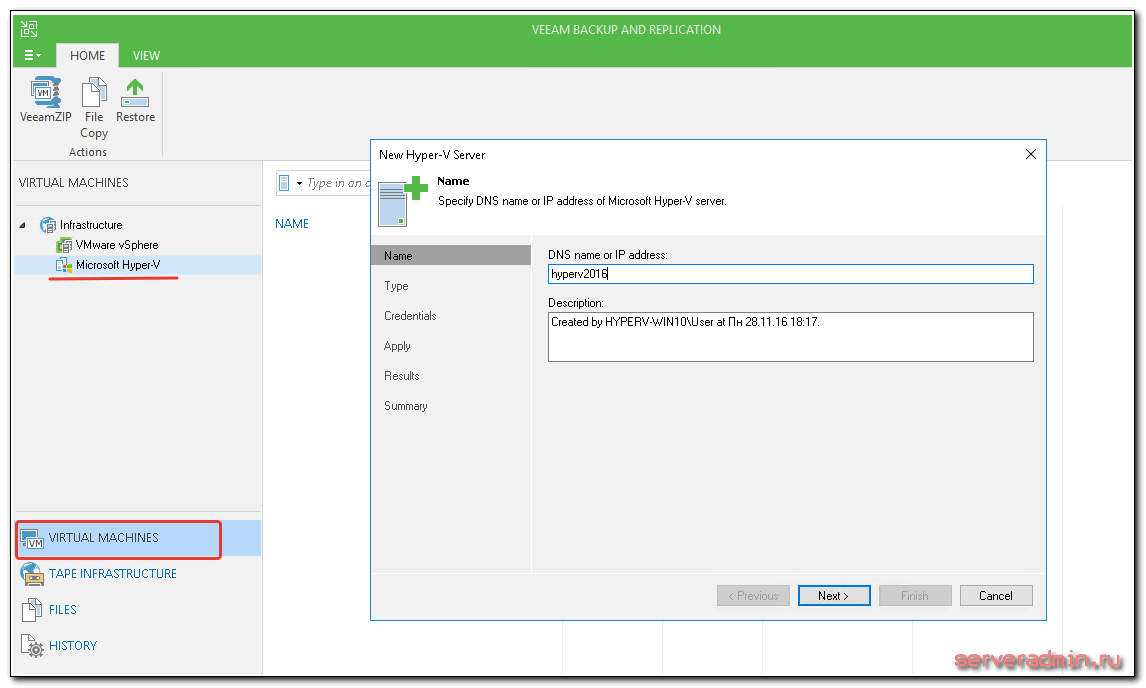

Программа, конечно, монструозная, весит много, ставится долго, но зато никаких заморочек. Все настраивается легко и понятно через интерфейс программы. После установки запускаете программу. Добавляете новый сервер:

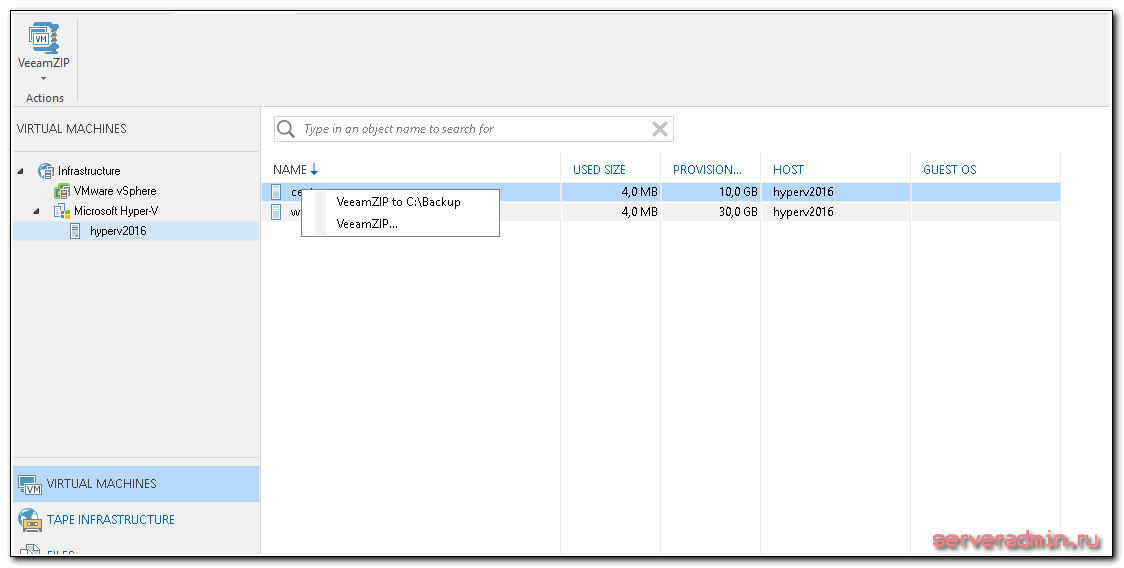

Указываете, что это Standalone Hyper-V server, добавляете учетные данные и дожидаетесь окончания установки необходимых компонентов на hyperv сервере. После этого можно создать резервную копию виртуальной машины. Для этого выберите гипервизор, виртуальную машину, которую хотите забэкапить и жмите правой кнопкой мыши по ней. Выбираете VeeamZIP:

Дальше указываете место, куда будет сохранен бэкап и все. Запускаете задание и ждете окончания процесса. Бэкапить можно в любое место, куда есть доступ с машины, на которую установлен сам veeam. Можете подключить сетевой диск и бэкапить в него.

Часто встречающиеся ошибки 1С и общие способы их решения Промо

Статья рассчитана в первую очередь на тех, кто недостаточно много работал с 1С и не успел набить шишек при встрече с часто встречающимися ошибками. Обычно можно определить для себя несколько действий благодаря которым можно определить решится ли проблема за несколько минут или же потребует дополнительного анализа. В первое время сталкиваясь с простыми ошибками тратил уйму времени на то, чтобы с ними разобраться. Конечно, интернет сильно помогает в таких вопросах, но не всегда есть возможность им воспользоваться. Поэтому надеюсь, что эта статья поможет кому-нибудь сэкономить время.

Центр администрирования Windows

Проще говоря, WAC является своего рода централизованным концентратором, который объединяет несколько консолей, которые используют ИТ-администраторы. Они могут включать «Просмотр событий, Диспетчер устройств, Управление дисками, Диспетчер задач, Диспетчер серверов» и многие другие. По сути, WAC – это «простой и элегантный» ответ на управление развертываниями Windows Server и Windows 10 , и лучшая его часть заключается в том, что это происходит без дополнительных затрат.

Что может сделать Центр администрирования Windows?

Чтобы устранить все сомнения, WAC не ставит своей целью заменить консоль управления Microsoft или средства удаленного администрирования сервера. Обе эти функции не включены в WAC, и пользователям все равно придется использовать эти инструменты для управления такими вещами, как Active Directory, DNS, DHCP и IIS.

WAC в основном объединяет множество различных инструментов в одном интерфейсе. За кулисами он выполняет свои задачи, используя PowerShell и WMI. Его можно установить на клиентском компьютере или удаленно на сервере, в зависимости от потребностей организации. Основная цель WAC – заменить набор инструментов удаленного и локального администрирования, которые используются для специальных административных задач, многие из которых обычно могут выполняться с помощью удаленного рабочего стола. Для этого WAC имеет интерфейсы для таких задач, как:

- Редактирование реестра

- Управление настройками сети

- Листинг и окончание процессов

- Управление оборудованием.

В настоящее время он поддерживает браузеры Microsoft Edge и Google Chrome в Windows 10 версии 1709, широко известной как Windows 10 Fall Creators Update (примечание: другие браузеры несовместимы). WAC не требует доступа в Интернет и не имеет облачных зависимостей, поэтому не имеет никакой зависимости от Azure или какой-либо облачной службы.

Преимущества использования Windows Admin Center

Microsoft представляет WAC как инструмент, помогающий ИТ-администраторам в четырех ключевых областях:

- Современный и простой опыт управления . WAC – это простая, легкая, основанная на браузере платформа графического интерфейса и набор инструментов, позволяющий ИТ-администраторам удаленно управлять компьютерами под управлением Windows Server и Windows 10.

- Гибридные навыки – WAC может управлять экземплярами Windows Server и Windows 10 где угодно, включая физические системы, виртуальные машины на любом гипервизоре или работу в любом облаке; По сути, это позволяет пользователям использовать возможности облака.

- Интегрированный набор инструментов . Получите целостный обзор своих ресурсов и углубитесь в детали. WAC исключает необходимость переключения между несколькими различными инструментами и контекстами.

- Безопасное управление . Позволяет пользователям контролировать, кто управляет серверами, и получать знания о действиях, которые администраторы выполняют в среде пользователя.

Еще одной выдающейся функцией, которая еще не выпущена, является Windows Admin Center SDK. Эта функция будет вскоре выпущена для публичного тестирования; также, по словам Microsoft, это позволит разработчикам создавать свои инструменты для расширения функций WAC.

Если вы хотите загрузить эту легкую веб-консоль, посетите Microsoft здесь.

Другие возможности Windows Admin Center, обеспечиваемые интеграцией с Azure

-

Добавление подключений виртуальных машин Azure в Windows Admin Center. С помощью Windows Admin Center можно управлять как виртуальными машинами Azure, так и локальными компьютерами. Настроив в шлюзе Windows Admin Center подключение к виртуальной сети Azure, можно управлять виртуальными машинами в Azure с помощью простых совместимых инструментов, предоставляемых в Windows Admin Center.

Дополнительные сведения см. в статье о настройке Windows Admin Center для управления виртуальными машинами в Azure. -

Дополнительный уровень безопасности для Windows Admin Center в виде проверки подлинности Azure Active Directory (Azure AD). Вы можете добавить еще один уровень безопасности в Windows Admin Center, настроив для пользователей, которым требуется доступ к шлюзу, обязательную проверку подлинности с помощью удостоверения Azure Active Directory (Azure AD). Проверка подлинности Azure AD также позволяет воспользоваться такими функциями безопасности Azure AD, как условный доступ и многофакторная проверка подлинности.

См. сведения о . -

Управление ресурсами Azure непосредственно через Azure Cloud Shell из Windows Admin Center. Используйте Azure Cloud Shell, чтобы получить возможности Bash или PowerShell в Windows Admin Center и удобный доступ к задачам управления Azure.

См. сведения об Azure Cloud Shell.

Удаление расширения

Вы можете удалить все ранее установленные расширения или даже инструменты, которые были предварительно установлены в рамках установки Windows Admin Center.

- Нажмите кнопку Параметры вверху правой > в левой области, щелкните Расширения.

- Щелкните вкладку Установленные расширения, чтобы просмотреть все установленные расширения.

- Выберите расширение, которое нужно удалить, а затем щелкните Удалить.

После завершения удаления браузер будет автоматически обновлен, а Windows Admin Center перезагрузится, после чего расширение будет удалено. Если вы удалите инструмент, предварительно установленный, как часть Windows Admin Center, его можно будет установить повторно на вкладке Доступные расширения.

Что такое ознакомительная версия Windows Admin Center. Какая версия мне подойдет?

Существует две версии Windows Admin Center, доступные для скачивания:

Windows Admin Center

Эта версия подойдет для ИТ-администраторов, которые не могут часто выполнять обновления или которым нужно больше времени для проверки выпусков, которые они используют в производстве. Наша текущая общедоступная версия — Windows Admin Center 1910.

Поддержка для выпусков Windows Admin Center (не ознакомительной версии) предоставляется непрерывно в соответствии с современной политикой жизненного цикла корпорации Майкрософт. Это означает, что обслуживается и поддерживается только последняя версия Windows Admin Center. Пользователям необходимо установить последний выпуск Windows Admin Center в течение 30 дней после его доступности, чтобы они могли получать все преимущества поддержки. Эта политика применяется как к самой платформе Windows Admin Center, так и ко всем выпущенным (не в предварительной версии) расширениям корпорации Майкрософт, которые были опубликованы в веб-канале расширений Windows Admin Center

Обратите внимание, что между выпусками Windows Admin Center некоторые расширения могут обновляться чаще, чем другие.Подробные сведения о выпусках предварительных версий Windows Admin Center см. в статье Windows Insider Preview releases (Выпуски Windows Insider Preview).

Последний выпуск можно скачать здесь.

Ознакомительная версия Windows Admin Center

Эта версия подойдет для ИТ-администраторов, которые хотят на регулярной основе использовать самые последние и интересные возможности. Мы намерены предоставлять последующие обновленные выпуски примерно каждый месяц. Базовая платформа продолжает оставаться готовой для применения в рабочей среде, а лицензия предоставляет права на использование в коммерческих целях

Тем не менее, обратите внимание, что новые средства и возможности будут отмечены как «ДЛЯ ОЗНАКОМЛЕНИЯ», и ими можно будет пользоваться для оценки их работы.

Для получения последнего ознакомительного выпуска зарегистрированные участники программы предварительной оценки могут скачать ознакомительную версию Windows Admin Center непосредственно на странице загрузки предварительных сборок Windows Server для участников программы предварительной оценки Windows в раскрывающемся списке «Дополнительные файлы для загрузки». Если вы еще не зарегистрированы как участник программы предварительной оценки, обратитесь к разделу по началу работы с Windows Server на портале Программы предварительной оценки Windows для бизнеса.

Настройка виртуальных коммутаторов

Перед тем, как мы приступим к установке виртуальных машин, подготовим для них сеть. Я не буду подробно рассказывать о нюансах работы сети в hyper-v. Это не тема текущего повествования. Просто создадим сетевой бридж для виртуальных машин. В оснастке управления выбираем справа «Диспетчер виртуальных коммутаторов», выбираем тип «Внешняя». Указываете имя коммутатора. Я рекомендую давать осмысленные названия, чтобы было проще потом управлять. Если это бридж в локальную сеть, то назовите виртуальный коммутатор local.

Сохраняйте настройки. Вы увидите предупреждение о том, что сетевые соединения будут сброшены. Все в порядке, соглашайтесь. Будет создан новый виртуальный сетевой интерфейс с теми же настройками, что были у физического. Но здесь есть один важный нюанс. Если ваш сервер получал сетевые настройки по dhcp, то он скорее всего получит новый ip адрес. Имейте это ввиду.