Подключение через VNC

Есть другой вариант удаленного рабочего стола – сеть Virtual Network Computing (VNC). Она тоже требует предварительной настройки обеих машин. Так, на компьютер с Ubuntu инсталлируется ПО, открывающее доступ к управлению.

Последовательность действий:

- Открыть окно терминала.

- Ввести команду sudo apt update.

- Установить сервер: sudo apt install tightvncserver.

- Активировать его: sudo tightvncserver.

Система предложит ввести пароль для подключения. Он понадобится при активации удаленного соединения, поэтому стоит записать (запомнить) внесенные данные.

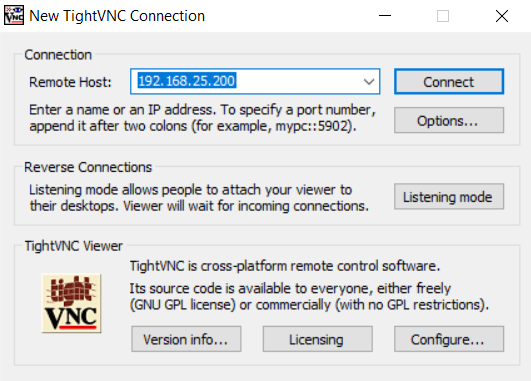

На этом все! TightVNC Server готов к работе, остается следом настроить компьютер на Windows. Программа доступна на официальном сайте разработчика в двух версиях: 32 и 64-бит.

После инсталляции и запуска достаточно ввести IP-адрес хоста и пароль доступа, введенный после активации сервера на Ubuntu. Схема работы VNC аналогична предыдущему примеру: пользователь видит перед собой удаленный рабочий стол и управляет функциями операционной системы, как будто сидит за компьютером локально.

Citrix vs RDS: производительность

При использовании RDS каждый пользователь работает с RDP Microsoft на сервере. По причине того, что RDS плохо масштабируется. Все пользователи совместно используют ограниченное количество ресурсов на одном сервере RDP. Таким образом, чем больше пользователей в сети, тем медленее работа.

Как мы упоминали выше, Citrix лучше сжимает данные при передаче, поэтому лучше работает при более медленных соединениях.

С другой стороны, пользователи Citrix взаимодействуют с протоколом HDX поверх RDS. Таким образом, этот протокол действует как буфер между пользователями и сервером, одновременно сжимая данные. Неудивительно, что Citrix обеспечивает более быструю и бесперебойную работу.

PCoIP против RDP — что лучше для удаленного рабочего стола и дисплея?

Citrix XenDesktop работает лучше, чем RDS:

- Пользователи RDS борются за ресурсы сервера.

- Citrix масштабируется лучше, чем RDS.

- Citrix лучше справляется со сжатием передаваемых данных.

Шаг 3 — Аутентификация на вашем сервере Ubuntu с помощью ключей SSH

Если вы успешно выполнили одну из вышеописанных процедур, вы сможете войти на удаленный хост без пароля учетной записи для удаленного хоста.

Базовый процесс выглядит аналогично:

Если вы подключаетесь к этому хосту первый раз (если вы используете указанный выше последний метод), вы сможете увидеть следующее:

Это означает, что ваш локальный компьютер не распознает удаленный хост. Введите «yes» и нажмите , чтобы продолжить.

Если вы не указывали пароль для своего закрытого ключа, вы войдете в систему немедленно. Если вы указали пароль закрытого ключа при создании ключа, вам будет предложено ввести его сейчас (для безопасности вводимые символы не будут отображаться в сеансе терминала). После аутентификации в оболочке откроется новый сеанс с настроенной учетной записью на сервере Ubuntu.

Если аутентификация на базе ключа выполнена успешно, вы можете перейти к изучению дополнительных возможностей защиты системы посредством отключения аутентификации с помощью пароля.

Как сделать удаленный доступ к компьютеру с помощью программы «Общий экран» (Screen Sharing для Mac)?

Screen Sharing – программа, использующая технологию Miracast для дублирования изображения со смартфона на ТВ или другое устройство с помощью Wi-Fi Direct. В ней предусмотрен голосовой чат, возможность отправки скриншотов на электронную почту. Главной особенностью этого программного решения считается совместимость с любым приложением и документом.

Для подключения с Mac к ПК под управлением Microsoft Windows служит встроенная утилита «Microsoft remote desktop». Но для подключения не из единой локальной сети, потребуется настройка роутера на стороне удаленного ПК.

В конечном итоге можно сказать, что удаленный доступ это функция, позволяющая организовать удаленное управление ПК, смартфоном или ТВ. Она реализуется с помощью удаленных помощников, специализированного программного обеспечения и расширений.

Пожалуйста, оставьте ваши мнения по текущей теме материала. Мы очень благодарим вас за ваши комментарии, дизлайки, подписки, лайки, отклики!

Пожалуйста, опубликуйте свои мнения по текущей теме статьи. За комментарии, дизлайки, лайки, подписки, отклики огромное вам спасибо!

СРСветлана Резукавтор

Как подключиться к серверу без пароля

Не всегда удобно каждый раз вводить пароль для входа на удаленное устройство. Комфортнее, когда вход выполняется автоматически и без лишних усилий. В PuTTY существует такой способ – использование авторизации по ключу SSH. Настроить его можно следующим образом:

- Для выполнения данной операции нам потребуется отдельная утилита под названием «PuTTYgen». Она автоматически устанавливается вместе с PuTTY, поэтому зайдем в меню «Пуск» и запустим ее оттуда.

- Далее перемещаемся в меню «Key» и устанавливаем значение «SSH-2 RSA key». После этого кликаем по кнопке «Generate key pair».

- Как только ключ будет сгенерирован, сохраним его в публичном и приватном варианте.

- Теперь перемещаемся в PuTTY и открываем раздел «Auth» — в него добавляем приватный ключ.

- Открываем раздел «Session» и сохраняем в нем пресет для подключения, как мы делали ранее. Затем подключаемся к серверу по своему адресу.

- Осталось подключиться к серверу и отправить на него открытый ключ. Для этого вставляем его в конец файла /root/.ssh/authorized_keys. Ключ мы можем скопировать напрямую из утилиты, в которой он был сгенерирован.

Готово! Теперь при повторном входе на сервер авторизация не потребуется. Главное – сохранить настройки сессии, чтобы не вводить ключ каждый раз.

Сегодня мы разобрали одну из важнейших тем, с которой сталкивается каждый, кто начинает изучать администрирование серверов. Использование PuTTY позволяет подключаться по протоколу SSH и удаленно работать с компьютером на операционной системе Linux. Такой способ позволяет легко администрировать устройство и всегда быть в курсе возникающих проблем. Надеемся, что наша статья была полезной, и у вас не осталось вопросов

Спасибо за внимание!

Конвертация сертификатов

Рассмотрим простой пример: вы достали из

базы данных

сертификат

MIIC4jCCAc … A7A6Rpt8V9Q==

, но он не отформатирован и не проходит валидацию

Сертификат, конечно, длиннее, я поставил троеточие для экономии места и вашего времени.

Выполните

echo ‘MIIC4jC … 7A6Rpt8V9Q==’ | base64 -d | openssl x509 -inform der

Либо, если вам нужно работать с файлами — сохраните исходный сертифика в фай

raw_cert

echo MIIC4jC … 7A6Rpt8V9Q== > raw_cert

cat raw_cert | base64 -d | openssl x509 -inform der > cert

cat cert

——BEGIN CERTIFICATE——

MIIC4jC … 7A6Rpt8V9Q==

——END CERTIFICATE——

Такого же результата можно было добиться аккуратно добавив ——BEGIN CERTIFICATE—— в начало

и ——END CERTIFICATE—— в конец файла, но не всегда всё так просто.

Удалённый помощник (Microsoft Remote Assistance)

Microsoft Remote Assistance — это утилита, предназначенная для предоставления кому-либо доступа к компьютеру для исправления шибок или неполадок на нем. Стандартное приложение в операционной системе Windows.

Инструкция для сервера

С помощью удаленного помощника человек сможет решить проблему, которая возникла на компьютере.

- В панели задач ввести удаленный помощник и кликнуть «Разрешить отправку приглашений удаленному помощнику с этого компьютера».

- Во вкладке «Удаленное использование» напротив строки «Разрешить подключения удаленного помощника к этому компьютеру» установить флажок и для подтверждения нажать «ОК».

- В поле поиска задач повторно ввести удаленный помощник и нажать «Пригласить подключиться к вашему компьютеру, чтобы помочь вам, или предложить помощь другому пользователю», далее — «Пригласить того, кому вы доверяете, для оказания помощи».

В зависимости от проблемы нужно следовать пошаговым инструкциям.

Инструкция для клиента

Пользователь в режиме Easy Connect получает временный пароль. Его можно использовать для прямого подключения к ПК и настройке RDP через роутер.

- В панели задач ввести удаленный помощник и кликнуть «Пригласить подключиться к вашему компьютеру, чтобы помочь вам, или предложить помощь другому пользователю».

- Выбрать «Помочь пригласившему пользователю».

Далее, действовать согласно подробной инструкции.

Аутентификация открытого ключа

Протокол SSH поддерживает различные механизмы аутентификации.

Механизм аутентификации на основе открытого ключа позволяет вам войти на удаленный сервер, не вводя пароль .

Этот метод работает путем создания пары криптографических ключей, которые используются для аутентификации. Закрытый ключ хранится на клиентском устройстве, а открытый ключ передается на каждый удаленный сервер, на который вы хотите войти. Удаленный сервер должен быть настроен на прием аутентификации по ключу.

Если у вас еще нет пары ключей SSH на вашем локальном компьютере, вы можете создать ее, набрав:

Вам будет предложено ввести безопасную парольную фразу. Если вы хотите использовать кодовую фразу, решать вам.

Когда у вас есть пара ключей, скопируйте открытый ключ на удаленный сервер:

Введите пароль удаленного пользователя, и открытый ключ будет добавлен в файл удаленного пользователя.

После загрузки ключа вы можете войти на удаленный сервер без запроса пароля.

Установив аутентификацию на основе ключей, вы можете упростить процесс входа в систему и повысить общую безопасность сервера.

Виртуализация рабочего стола

Виртуализация рабочего стола — это система, которая позволяет пользователям реплицировать нагрузку на рабочие станции для управления рабочим столом с компьютера, удаленно или локально. Если операционная система работает на сетевой машине и использует виртуализацию оборудования, это называется виртуализацией локального рабочего стола. Здесь вся обработка и рабочие нагрузки выполняются на локальном оборудовании.

Виртуализация удаленных рабочих столов — это типичное использование виртуализации в вычислительной среде клиент / сервер. Это помогает пользователям запускать операционные системы и программы с сервера, в это же время все действия пользователя происходят на клиентских компьютерах. Клиентский компьютер может быть портативным компьютером, тонким клиентом или смартфоном.

В результате ИТ-подразделения контролируют программное обеспечениие и настольные компьютеры и могут оптимизировать свои вложения в ИТ-оборудование за счет удаленного доступа к общим вычислительным ресурсам. Виртуализация настольных компьютеров позволяет пользователям одновременно работать с различными операционными системами на одном физическом ПК.

Настройка терминального сервера

Изначально в некоторых неофициальных версиях ОС могут возникнуть проблемы с распознаванием идентификатора. Для решения проблемы придется скачать специальную утилиту в виде файла internetidadmin.exe. Установить программу нужно на обоих компьютерных терминалах.

Далее настроить удаленный доступ к компьютеру через Интернет можно следующим образом. Сначала кликаем на появившемся в системном трее значке хоста и из меню выбираем настройку подключения. Данная процедура производится на терминале, с которого будет осуществляться доступ к другому ПК. В окне получения нового ID появится идентификатор.

Далее на компьютере, который нужно контролировать, нужно запустить программу в режиме «Клиент». После этого запускаем создание нового подключения, даем ему имя и вводим ранее опознанный ID. После этого просто выбирается режим подключения через идентификатор. И через пару минут связь будет установлена.

Как настроить VPN-соединение в Windows 10

После завершения настройки Windows 10 в качестве VPN-сервера вам необходимо настроить устройства, которые будут удаленно получать доступ к вашей локальной сети. Вы можете настроить любое устройство, включая настольный ПК, ноутбук, планшет и даже телефон (например, Windows Phone, Android и iPhone).

Инструкции по настройке VPN-подключения в Windows 10

После настройки VPN-подключения на вашем компьютере вам необходимо настроить параметры:

- С помощью клавиши Windows + X откройте меню «Power User» и выберите «Сетевые подключения».

- Щелкните правой кнопкой мыши адаптер VPN и выберите «Свойства».

На вкладке «Общие» убедитесь, что вы используете правильный домен, который вы создали при настройке DDNS, или, по крайней мере, используете правильный общедоступный IP-адрес.

Перейдите на вкладку «Безопасность» и убедитесь, что для параметра «Тип VPN» задан протокол туннелирования «точка-точка» (PPTP). В разделе Шифрование данных обязательно выберите Максимальное шифрование (отключите, если сервер отклонится).

- Нажмите «ОК» и перейдите на вкладку «Сеть».

- Снимите флажок в опции протокола Internet Protocol версии 6 (TCP / IPv6).

- Проверьте параметр протокола Интернет версии 4 (TCP / IPv4).

- Выберите параметр Протокол Интернета версии 4 (TCP / IPv4) и выберите «Свойства».

Нажмите «Дополнительно».

Снимите флажок Использовать шлюз по умолчанию для удаленной сети.

Нажмите «ОК» … еще раз нажмите OK … и еще раз нажмите OK.

Используйте комбинацию клавиш клавиатуры Windows + I для открытия приложения «Настройки».

- Нажмите «Сеть и Интернет».

- Нажмите «VPN».

- Выберите VPN-соединение и нажмите «Подключиться».

Хотя существует множество решений, позволяющих пользователям удаленно подключаться к частной сети с помощью VPN-подключения, вы можете настроить собственный сервер с помощью инструментов, встроенных в Windows 10, без необходимости дополнительного программного обеспечения.

Кроме того, одним из лучших преимуществ настройки VPN-сервера на вашем ПК с Windows 10 является то, что он не только безопасен и надежный, но и является отличной альтернативой для пользователей, которые все еще скептически относятся к облачным службам для хранения своих данных. Более того, через виртуальную частную сеть вы можете даже получить доступ к своему устройству с помощью удаленного рабочего стола.

- https://ustanovkaos.ru/instrument/nastrojka-vpn-windows-10.html

- https://www.vpnside.com/ru/vpn-dlya-windows-10/

- http://secretwindows.ru/obzory/storonnee-po/besplatniy-vpn-server-dlya-windows-10.html

Конвертация сертификатов

Рассмотрим простой пример: вы достали из

базы данных

сертификат

MIIC4jCCAc … A7A6Rpt8V9Q==

, но он не отформатирован и не проходит валидацию

Сертификат, конечно, длиннее, я поставил троеточие для экономии места и вашего времени.

Выполните

echo ‘MIIC4jC … 7A6Rpt8V9Q==’ | base64 -d | openssl x509 -inform der

Либо, если вам нужно работать с файлами — сохраните исходный сертифика в фай

raw_cert

echo MIIC4jC … 7A6Rpt8V9Q== > raw_cert

cat raw_cert | base64 -d | openssl x509 -inform der > cert

cat cert

——BEGIN CERTIFICATE——

MIIC4jC … 7A6Rpt8V9Q==

——END CERTIFICATE——

Такого же результата можно было добиться аккуратно добавив ——BEGIN CERTIFICATE—— в начало

и ——END CERTIFICATE—— в конец файла, но не всегда всё так просто.

Установка openssh-server

К хосту можно подключиться по ssh если на нём установлен ssh сервер.

В Ubuntu стандартный вариант ssh сервера называется openssh-server

Установить его можно командой

sudo apt install -y openssh-server

Reading package lists… Done

Building dependency tree

Reading state information… Done

The following additional packages will be installed:

ncurses-term openssh-sftp-server ssh-import-id

Suggested packages:

molly-guard monkeysphere ssh-askpass

The following NEW packages will be installed:

ncurses-term openssh-server openssh-sftp-server ssh-import-id

0 upgraded, 4 newly installed, 0 to remove and 2 not upgraded.

Need to get 688 kB of archives.

After this operation, 6 010 kB of additional disk space will be used.

Get:1 http://fi.archive.ubuntu.com/ubuntu focal/main amd64 ncurses-term all 6.2-0ubuntu2

Get:2 http://fi.archive.ubuntu.com/ubuntu focal-updates/main amd64 openssh-sftp-server amd64 1:8.2p1-4ubuntu0.3

Get:3 http://fi.archive.ubuntu.com/ubuntu focal-updates/main amd64 openssh-server amd64 1:8.2p1-4ubuntu0.3

Get:4 http://fi.archive.ubuntu.com/ubuntu focal/main amd64 ssh-import-id all 5.10-0ubuntu1

Fetched 688 kB in 2s (399 kB/s)

Preconfiguring packages …

Selecting previously unselected package ncurses-term.

(Reading database … 145758 files and directories currently installed.)

Preparing to unpack …/ncurses-term_6.2-0ubuntu2_all.deb …

Unpacking ncurses-term (6.2-0ubuntu2) …

Selecting previously unselected package openssh-sftp-server.

Preparing to unpack …/openssh-sftp-server_1%3a8.2p1-4ubuntu0.3_amd64.deb …

Unpacking openssh-sftp-server (1:8.2p1-4ubuntu0.3) …

Selecting previously unselected package openssh-server.

Preparing to unpack …/openssh-server_1%3a8.2p1-4ubuntu0.3_amd64.deb …

Unpacking openssh-server (1:8.2p1-4ubuntu0.3) …

Selecting previously unselected package ssh-import-id.

Preparing to unpack …/ssh-import-id_5.10-0ubuntu1_all.deb …

Unpacking ssh-import-id (5.10-0ubuntu1) …

Setting up openssh-sftp-server (1:8.2p1-4ubuntu0.3) …

Setting up openssh-server (1:8.2p1-4ubuntu0.3) …

Creating config file /etc/ssh/sshd_config with new version

Creating SSH2 RSA key; this may take some time …

3072 SHA256:9++2jX5qWUOvh/GgxzZ45hX1jnictvNdKOBTy1zWXLI root@andrei-VirtualBox

(RSA)

Creating SSH2 ECDSA key; this may take some time …

256 SHA256:E0jgFvpa5eFuVVhjViXDsHjE1R0kY5GI86bB4WtaSLo root@andrei-VirtualBox (

ECDSA)

Creating SSH2 ED25519 key; this may take some time …

256 SHA256:zO8nJicXCUwGo74Usj3u5MZ41mCoRfpb0Jmn5q38Z4w root@andrei-VirtualBox (

ED25519)

Created symlink /etc/systemd/system/sshd.service → /lib/systemd/system/ssh.serv

ice.

Created symlink /etc/systemd/system/multi-user.target.wants/ssh.service → /lib/

systemd/system/ssh.service.

rescue-ssh.target is a disabled or a static unit, not starting it.

Setting up ssh-import-id (5.10-0ubuntu1) …

Attempting to convert /etc/ssh/ssh_import_id

Setting up ncurses-term (6.2-0ubuntu2) …

Processing triggers for systemd (245.4-4ubuntu3.11) …

Processing triggers for man-db (2.9.1-1) …

Processing triggers for ufw (0.36-6) …

Что такое «удаленный доступ»

В IT под удаленным доступом (или remote access) понимается технология/приложение или набор технологий/приложений для управления одним устройством с помощью другого по сети.

По сути, это возможность управлять офисным компьютером со своего ноутбука так, будто это одно устройство. С теми же файлами, программами и возможностями. Достаточно установить с удаленным ПК интернет-соединение и можно контролировать его хоть с пляжа на Бали.

Удаленный доступ используется для управления одним или несколькими компьютерами по всему миру из одного места. Технология популярна среди крупных корпораций, особенно в IT-сфере. Но не только в ней.

Подобные технологии используют в различных профессиях, а иногда вовсе не для работы.

Решение технических проблем

Системные администраторы и IT-специалисты других профилей в штате компании часто занимаются тем, что решают проблемы, связанные с компьютерами в офисе или на предприятии.

Всегда присутствовать лично у ПК не получится, поэтому на помощь приходит удаленный доступ. Сотрудник может подключиться дистанционно к любому из компьютеров корпорации и решить возникшие проблемы. Правда, доступ к другим ПК должен быть настроен заранее (установка специализированных приложений и т.п.).

Это применимо только в компаниях, где нет ограничений на подключение к одной рабочей сети из другой (через VPN, к примеру). И в ситуациях, когда проблема касается исключительно ПО, а не «железа».

Управление сервером

Администраторы и разработчики используют удаленный доступ, чтобы контролировать арендованные серверы, держать на них файлы сайта и поддерживать ресурс в рабочем состоянии 24 на 7. Или для тестирования веб-приложений на более мощном устройстве (аналогично тому, как пользователи управляют серверами, арендованными в Timeweb).

Для решения этой задачи можно использовать разные инструменты. Самый распространенный – протокол Secure Shell для удаленного управления компьютером через терминал. Но есть и другие методы. В том числе и те, что поддерживают графический интерфейс.

Администратор получает полный контроль над удаленным устройством, может управлять всеми его функциями, включая возможность менять параметры BIOS и/или перезагружать систему.

Техподдержка

Отделу техподдержки часто приходится объяснять клиенту алгоритм действий, чтобы решить возникшую проблему. Но человеку даже самая четкая и доходчивая инструкция может показаться сложной, если он совсем не разбирается в вопросе.

Удаленный доступ позволяет специалисту техподдержки устранить возникающий барьер (или его часть). Сотрудники некоторых компаний могут получить полный доступ к мобильному устройству пользователя и управлять им дистанционно. Они устраняют проблемы самостоятельно без вмешательства владельца гаджета. Некоторые компании предоставляют сотрудникам доступ к экрану, чтобы специалист мог показать клиенту наглядно, куда надо нажать и что сделать.

Гейминг

В связи с постоянным ростом системных требований к играм и непропорциональным ростом производительности некоторых ПК, появилась новая категория сервисов – игровой стриминг.

Это мощные удаленные «машины», к которым можно подключиться по сети и играть в популярные видеоигры, не заботясь о наличии в своем компьютере подходящей видеокарты или достаточного количества оперативной памяти. Главное, чтобы интернет был быстрым, а играть можно хоть с телефона.

Обычно доступ к таким сервисам осуществляется автоматически после регистрации, как в случае с арендой сервера у хостинг-провайдера.

Совместная работа сотрудников из разных городов

Коллаборация между несколькими работниками, трудящимися над одним проектом из разных точек мира, станет проще благодаря удаленному доступу к офисным ПК.

Они смогут работать в одной локальной сети, быстро обмениваться файлами и тестировать продукт чуть ли не на одном устройстве, сохраняя полную безопасность и высокую производительность.

На что стоит обратить внимание при выборе ПО для удаленного доступа.

Облачные программы, такие как Dropbox и Google Drive, позволили сотрудникам получать доступ к файлам и папкам из любого места и в любое время суток. Но эти программы не обеспечивают IT-специалистам тот уровень контроля, который им необходим для удаленного устранения неполадок конечных пользователей и быстрого решения проблем IT‑отдела. К счастью, для этого разработано сложное программное обеспечение удаленного доступа.

При таком большом количестве доступного программного обеспечения для удаленного доступа может быть сложно найти подходящее для ваших уникальных бизнес-потребностей и целей, рекомендуется искать продукт, соответствующий следующим пунктам:

Безопасные соединения. Безопасное удаленное соединение имеет решающее значение, когда речь идет о защите вашей IT-инфраструктуры. Надежное программное обеспечение удаленного доступа будет использовать двухфакторную аутентификацию (например, вход с использованием смарт-карт) и методы шифрования, такие как RSA и RC4, для обеспечения безопасности ваших данных.

Комплексное устранение неполадок. Для того, чтобы вникать и удаленно решать проблемы конечных пользователей, требуется программное обеспечение, способное запускать локальные пакетные сценарии в настройках системной оболочки, делать снимки экрана и делать записи во время активных сеансов, а также легко перезагружать и выключать ПК.

Последовательная коммуникация. Устранение неполадок часто включает общение с конечным пользователем, чтобы выяснить, что именно пошло не так, когда это произошло и как возникла проблема. Ищите инструменты, предлагающие чат, видеоконференцсвязь и совместное использование экрана технического специалиста, чтобы облегчить общение с конечными пользователями.

Интеграция службы поддержки. Независимо от размера вашей организации, служба поддержки неизбежно получает заявки. Программное обеспечение удаленного доступа помогает упростить процесс оформления заявок, установив взаимосвязь «родитель — дочерний элемент» с вашей службой поддержки. Это упрощает запуск удаленной помощи непосредственно из заявки, сохранение метаданных удаленного сеанса и информирование конечных пользователей о состоянии их заявок.

Интеграция с Active Directory. В некоторых случаях инструменты удаленного доступа могут даже интегрироваться с Active Directory

Это возможность, которую я считаю очень важной, поскольку она помогает централизовать вход в систему и управлять ею. Интеграция с Active Directory упрощает процесс сброса паролей для конечных пользователей; добавление, удаление и обновление пользователей, групп и подразделений Active Directory; а также управление несколькими доменами Active Directory с единой консоли

Масштабируемость. Локальное программное обеспечение для удаленного управления позволяет IT-администраторам выполнять массовые развертывания и интегрироваться с неограниченным числом конечных пользователей. Правильный инструмент будет расти вместе с вашим бизнесом и помогать вашей команде оказывать всестороннюю поддержку десяткам, сотням и тысячам сотрудников.

Что такое Citrix и как это работает?

Термин «Citrix» широко использовался для обозначения множества продуктов на протяжении нескольких лет, но Citrix — это в первую очередь название глобальной организации, производящей технические продукты с похожими названиями, например Citrix Virtual Apps и Citrix Virtual Desktops.

Citrix Systems со штаб-квартирой во Флориде, США, является поставщиком технологий, обеспечивающих удаленный доступ для приложений и настольных компьютеров.

Citrix производит ряд передовых технологий, которые используются многими всемирно известными компаниями. Они сосредоточены в основном на тонких клиентах и виртуализации, но также распространились на другие области, включая сетевые технологии.

Благодаря технологии тонких клиентов, такой как Citrix Virtual Applications, мы можем использовать наш компьютер для удаленного мониторинга приложения, установленного на другом компьютере. Приложения обрабатываются удаленно на этом отдельном удаленном устройстве.

Подключение к SSH через LAN

Чтобы подключиться к вашей машине Ubuntu по локальной сети, вам нужно всего лишь ввести следующую команду:

Измените на фактическое имя пользователя и на IP-адрес компьютера Ubuntu, на котором вы установили SSH.

Если вы не знаете свой IP-адрес, вы можете легко найти его с помощью команды ip :

Как видно из выходных данных, системный IP-адрес .

После того, как вы нашли IP-адрес, войдите на удаленный компьютер, выполнив следующую команду :

Когда вы впервые подключаетесь через SSH, вы увидите примерно следующее сообщение:

Введите и вам будет предложено ввести пароль.

После ввода пароля вы увидите сообщение, подобное приведенному ниже.

Теперь вы вошли в систему на своей машине с Ubuntu.

Создать SSH туннель

Туннели обычно создают для перенаправления траффика. SSH tunnel это то же самое что и SSH port forwarding.

Допустим вы хотите направить траффик со своего localhost (127.0.0.1) на

удалённый

хост 192.168.0.2.

На

удалённом

хосте у вас есть пользователь с именем andrei и вы знаете его пароль.

Сперва нужно определиться с портами на локальном хосте и на удалённом.

Предположим, вы выбрали 9119 для локального и

9200 для

удаленного

хостов.

То есть вы хотите, чтобы всё, что идёт на localhost:9119 было перенаправлено на

192.168.0.2:9200

Выполните

ssh -L 9119:192.168.0.2:9200 andrei@192.168.0.2

The authenticity of host ‘192.168.0.2 (192.168.0.2)’ can’t be established.

ECDA …

…

andrei@192.168.0.2’s password:

Last login: Sun Jan 31 13:23:00 2021

Проверьте ip выполнив

ip a

Если вам нужен туннель с поддержкой графического интерфейса

X Window System

используйте флаг -X

ssh -X -L 9119:192.168.0.2:9200 andrei@192.168.0.2

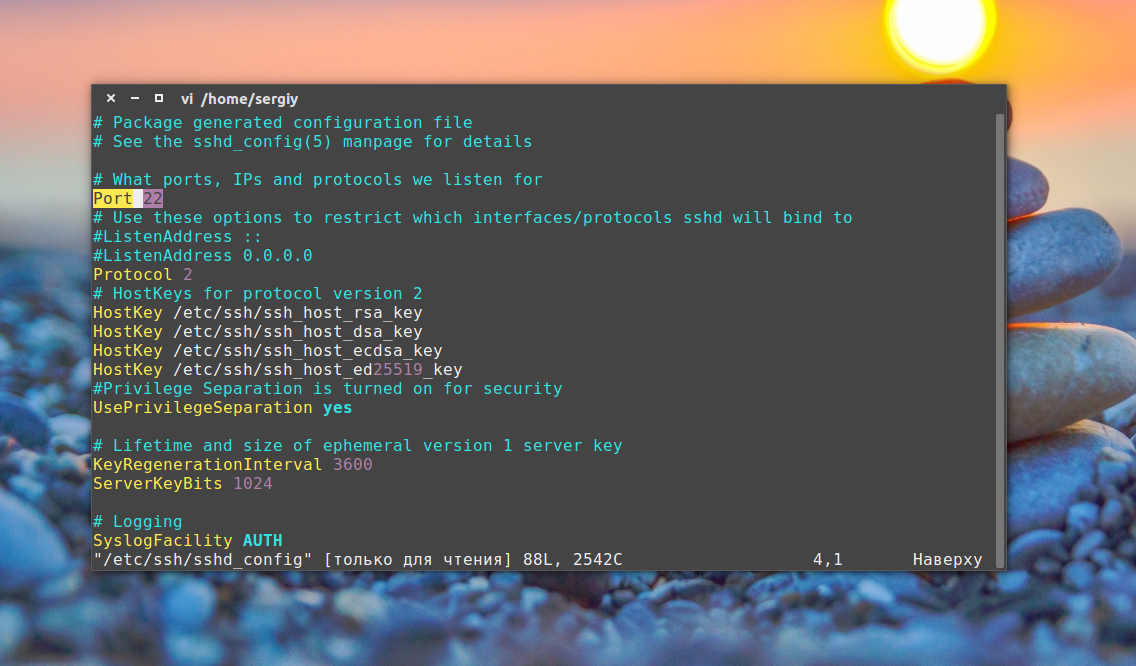

Настройка SSH в Ubuntu

С параметрами по умолчанию сервер SSH не очень безопасен поэтому перед тем, как программа будет готова к полноценному использованию ее нужно немного настроить. Все настройки сервера SSH хранятся в конфигурационном файле sshd_config, который находится в папке /etc/ssh.

Перед тем как вносить изменения в этот конфигурационный файл рекомендуется сделать его резервную копию, для этого можете использовать такую команду:

Дальше вы можете перейти к настройке конфигурационного файла:

Первым делом желательно сменить порт, на котором работает ssh, возможный злоумышленник не знал включен ли у вас этот сервис. Найдите в конфигурационном файле строчку Port и замените ее значение на любое число, например, Port 2222:

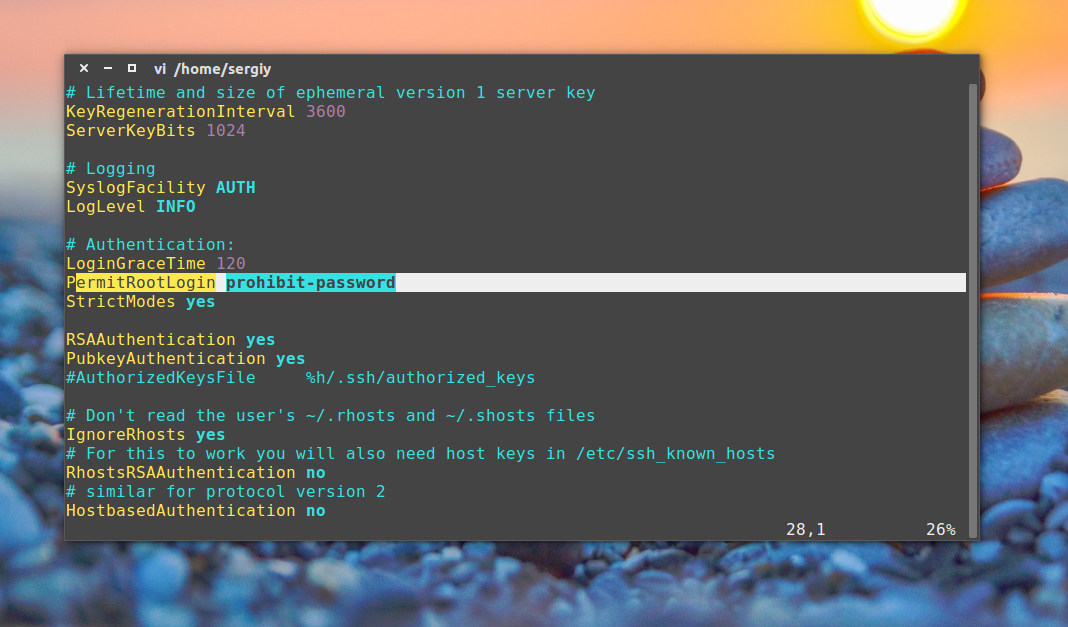

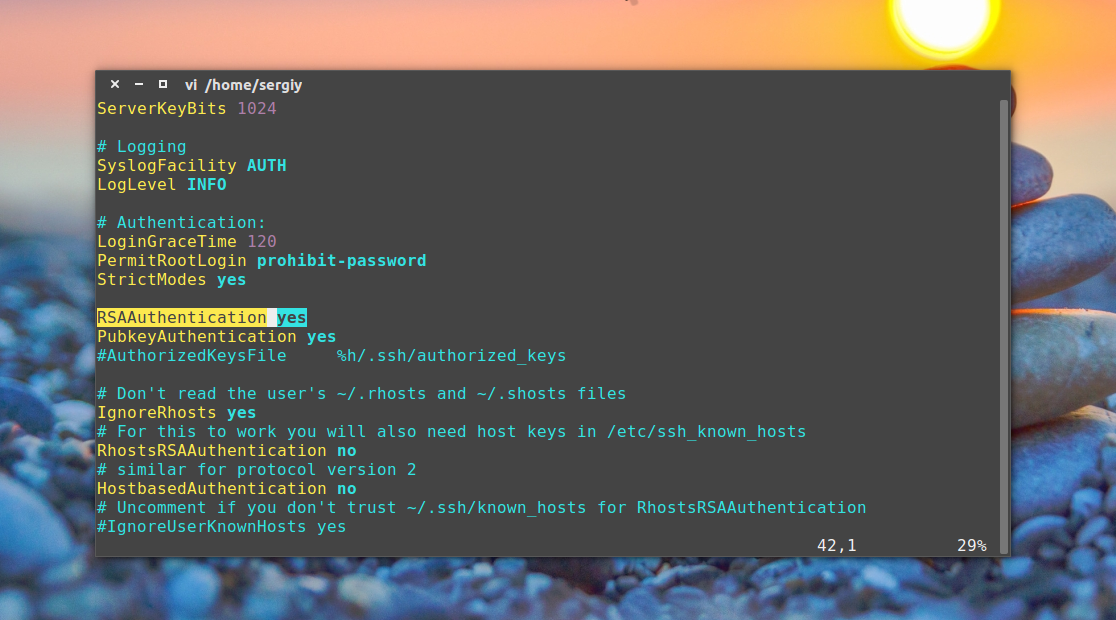

По умолчанию вход от имени суперпользователя включен, рекомендуется отключить такую возможность. Для этого найдите строчку PermitRootLogin и замените ее значение на no:

Чтобы разрешить аутентификацию по ключу, а не по паролю найдите строку PubkeyAuthentication и убедитесь, что ее значение yes.

Как настроить авторизацию по ключу в SSH читайте здесь. После того как все настройки будут завершены, сохраните изменения нажав :w и перезапустите службу SSH:

Более подробно про настройку и использование различных тонкостей ssh рассказано в статье как использовать ssh.

Если вы изменили порт, то при подключении в клиенте тоже нужно указать новый порт, так как по умолчанию будет использоваться 22, например:

К тому же, если на компьютере установлен и настроен брандмауэр, то в нем тоже нужно разрешить доступ к новому порту ssh, для этого выполните:

Даже если служба ssh находится на порту по умолчанию, его тоже нужно открыть в брандмауэре если вы собираетесь подключаться к компьютеру через интернет:

Настройка ssh Ubuntu 20.04 полностью завершена.

Сгенерировать пару ключей

Первый шаг — это генерация пары ключей. Обычно это делается на клиентской машине.

Например, на вашем ноутбуке.

Основная команда ssh-keygen создаст 2048-битную пару RSA ключей. Для

большей надёжности можно добавить флаг -b 4096

Выполните

ssh-keygen -b 4096

Чтобы сгенерировать ключ в /home/$(whoami)/.ssh

или

sudo ssh-keygen -b 4096

Чтобы сгенерировать ключ в /home/root/.ssh

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa):

Нужно придумать имя ключа.

Я назову ключ

andrei-key101

а сохранять буду в текущую директорию.

Enter file in which to save the key (/root/.ssh/id_rsa): andrei-key101

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Нужно два раза ввести пароль. Если он вам нужен. Обычно нет.

Your identification has been saved in andrei-key101

Your public key has been saved in andrei-key101.pub

The key fingerprint is:

SHA256:abcd/abcdefghijklmnopqrstuvwxyz1234567890ab root@urn-su

The key’s randomart image is:

+——-+

|=o oo++ |

|= oo o. = o |

|+ |

|Oo=o . . |

|B+.o S . |

|+o.o |

|+.0. . |

|o+= . E |

|+=oo. . . |

+———+

Ключи готовы. Я сохранил их в текущую директорию поэтому увижу их сделав ls

ls

andrei-key101 andrei-key101.pub

Важно помнить, что если вы генерируете ключ для другого пользователя нужно

позаботиться о правильных правах доступа к этому ключу.

IP-адрес

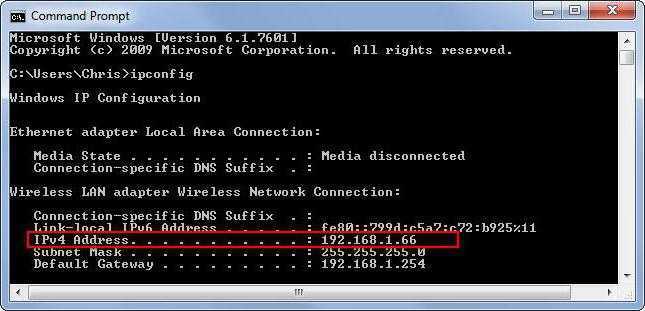

Теперь нужно узнать внешний адрес, без которого все попытки подключения сведутся на нет. Для этого следует запустить командную строку (cmd в консоли «Выполнить», которая вызывается через сочетание Win + R).

В появившемся окне прописываем ipconfig и записываем адрес (в Windows 10 его можно скопировать, в Windows 7 – нет). Далее открываем на удаленном терминале подключение к удаленному «Рабочему столу» и вводим адрес. При наличии подключения к интернету связь будет установлена автоматически после проверки.

Если на удаленном терминале установлен пароль, его нужно будет ввести. По желанию можно будет настроить и некоторые дополнительные параметры.

Создание сервера

Вам не нужно беспокоиться, если вы никогда не делали ничего подобного на своем компьютере раньше. Мы будем разбивать процесс на этапы, чтобы его было легче понять.

ШАГ 1 — открыть «Сетевые подключения»

Сначала вы должны открыть «Сетевые подключения», это окно, щелкнуть значок запуска Windows в нижнем левом углу экрана и ввести эти буквы «ncpa.cpl». Нажмите Ввод.

ШАГ 2 — выберите «Новое входящее соединение»

Открыв «Сетевые подключения», нажмите Alt на клавиатуре. Это покажет полное меню. Теперь нажмите на меню «Файл». Теперь выберите «Новое входящее соединение».

ШАГ 3 — выберите учетные записи пользователей

Теперь выберите учетные записи пользователей, которые могут подключаться удаленно. Если вы хотите повысить уровень своей безопасности, вы можете создать свою новую учетную запись. Это не позволит пользователям, которые входят в вашу VPN, войти в систему с основной учетной записи. Вы можете легко сделать это, просто нажав кнопку «Добавить кого-то». Помните, что что бы вы ни выбрали, вам нужно убедиться, что выбранная вами учетная запись имеет жесткий пароль. Мы не хотим, чтобы люди взламывали нашу систему. После выбора вашего пользователя нажмите «Далее».

ШАГ 4 — Установите флажок «Через Интернет»

Установите флажок «Через Интернет». Это позволит устанавливать VPN-соединения. В этом окне не будет ничего, кроме этой опции. Теперь нажмите «Далее». Если у вас установлено коммутируемое оборудование, вы также можете разрешить любое входящее соединение через старый модем.

ШАГ 5 — выбор сетевых протоколов

Идите вперед и выберите сетевые протоколы, которые должны быть активны для любых входящих соединений. Если вы не хотите, чтобы пользователь, подключенный к вашей VPN, имел разрешение на доступ к принтерам или файлам в локальной сети, просто снимите флажок, и все готово.

ШАГ 7 — Windows теперь настроит доступ

Теперь Windows настроит доступ для учетных записей пользователей, которые вы выбрали ранее. Этот процесс может занять до пары секунд.

ШАГ 8 — VPN-сервер в вашей системе теперь активен

Сервер VPN в вашей системе теперь активен. Это позволяет принимать любые запросы на входящие соединения. Если в будущем вы захотите отключить этот VPN-сервер, просто вернитесь в «Сетевые подключения».

Если вы не уверены, как туда добраться, просто повторите шаг 1 настройки VPN-сервера в Windows 10 шагов — как только вы окажетесь в окне, просто удалите раздел «Входящие подключения».