Что лучше – OpenVZ или KVM?

Ответ вопрос лежит в поставленных задачах и бюджете. Надо отталкиваться от этих двух вводных.

Если нужен дешевый вариант, а производительность стоит на втором месте, то OpenVZ будет подходящим выбором.

Если нужно часто менять набор физических характеристик ПК и делать это без перерыва на перезагрузку.

Для Windows Server или FreeBSD подойдет KVM.

Также на KVM стоит обратить внимание пользователям, не желающим делить ресурсы сервера с другими пользователями.

Если опираться на конкретные цели, то OpenVZ и KVM одинаково справляются с основными задачами. То есть сделать посадочную страничку, небольшую галерею или информационный ресурс можно на обеих платформах. Тем не менее для ресурсоемких проектов (типа онлайн-магазинов на Битриксе) лучше использовать KVM – критична скорость процессора и постоянный доступ к ресурсам.

Установка OpenVz

Как уже говорилось выше, часть компонентов OpenVZ отсутствует в основной ветке ядра Linux, а соответственно и в ядрах большинства дистрибутивов. По этой причине для того, чтобы использовать OpenVZ, необходимо специальное ядро, в котором есть все необходимое для запуска контейнеров. Подготовленные ядра можно найти практически для любого дистрибутива. OpenVZ базируется на ядрах Red Hat, поэтому более предпочтительными являются дистрибутивы RHEL\CentOS\Scientific Linux. Хотя на официальном сайте также предоставлены репозитории и инструкции для Debian. Я сторонник CentOS, и поэтому в рамках моей статьи будет использоваться этот дистрибутив версии 6.3. Прежде чем приступать к установке компонентов OVZ, рекомендуется сформировать отдельный раздел на жестком диске или целый массив для будущего хранилища контейнеров, директории /vz. Удобнее всего это выполнить в процессе инсталляции ОС на этапе разбивки дисков. Когда система будет установлена и настроена сеть, можно приступать к установке нового ядра. Первым делом подключиаем репозиторий OVZ:

и устанавливаем ядро:

После установки ядро OpenVZ будет использоваться по умолчанию при загрузке ОС. Прежде чем перезагрузиться и отдать управление системой новому ядру, необходимо изменить ряд параметров в файле /etc/sysctl.conf:

Примечание. В свежих версия vzctl начиная с 4.4 приведенные выше параметры будут внесены автоматически при установке.

А также отключить SELinux:

И в завершение необходимо установить пользовательские утилиты управления OVZ:

Далее перезагружаем систему и получаем готовую к эксплуатации платформу OpenVZ.

Примечание. Начиная с версии ядра 3.х базовые функции, такие как создание, запуск и остановка контейнеров, возможны без установки собственного ядра OpenVZ. Для этого лишь необходимо установить vzctl версию 4.0 или более новую .

Возможные проблемы при работе с OpenVPN

1. failed to start openvpn robust and highly flexible tunneling application on server

Описание: при запуске сервера получаем данную ошибку.

Причина: как правило, связано с отсутствием сертификата.

Решение: открываем лог /var/log/openvpn/openvpn.log и смотрим, с каким сертификатом проблема. Проверяем, что все файлы скопированы и что мы не забыли сгенерировать все сертификаты.

2. Постоянно разрывается соединение

Описание: с периодичностью от 1 до 5 минут постоянно рвется соединение с сервером. После нескольких минут переподключается.

Причина: как правило, конфликт IP-адресов. Такая ситуация возникает при случаях, когда подключение выполняется с нескольких компьютеров одновременно с одинаковыми данными авторизации (логином и паролем).

Решение: настройте клиента для подключения к серверу с уникальными логином и паролем.

3. ERROR: Cannot open TUN/TAP dev /dev/net/tun: No such file or directory (errno=2)

Описание: ошибка возникаем при попытке запустить сервис openvpn.

Причина: не загружается модуль tun.

Решение: необходимо перед запуском сервиса openvpn создавать устройство tun. Для этого мы создадим скрипт, который будет создавать устройство при запуске сервера.

Создаем каталог, в который поместим скрипт:

mkdir /scripts

Создадим сам скрипт:

vi /scripts/tun.sh

/bin/mkdir /dev/net

/bin/mknod /dev/net/tun c 10 200

* данный скрипт создает каталог /dev/net, а в нем — устройство tun.

Создаем юнит для автозапуска скрипта:

vi /etc/systemd/system/tun.service

After=network.target

Type=oneshot

ExecStart=/bin/sh -c «/scripts/tun.sh»

WantedBy=multi-user.target

Перечитываем изменения в systemd:

systemctl daemon-reload

Разрешаем автозапуск юнита tun и стартуем скрипт:

systemctl enable tun —now

Теперь можно запустить openvpn:

systemctl start openvpn@server

Перезагружаем сервер, чтобы убедиться а работе сервиса после старта компьютера.

Создание виртуальной машины

Базовая настройка закончена — можно опробовать наш гипервизор в деле.

В правой верхней части панели управления кликаем по Создать VM:

В открывшемся окне снизу сразу ставим галочку Расширенный:

Задаем имя виртуальной машине и ставим галочку Запуск при загрузке (если хотим, чтобы виртуалка запускалась автоматически с сервером PVE):

* в данном примере мы задали имя FS. При желании, также можно изменить VM ID, но он проставляется автоматически и имеет правильное значение.

Выбираем загруженный нами ISO-образ, с которого будем ставить операционную систему, задаем тип гостевой операционной системы и ее версию:

* в данном примере мы будем устанавливать Linux Ubuntu. Среди списка операционных систем также доступны Microsoft Windows, Solaris и Other.

На вкладке Система можно оставить все значения по умолчанию:

* в некоторых случаях, необходимо выбрать другую видеокарту (при установке систем с GUI), а также особый вариант БИОС.

Задаем размер жесткого диска:

* 16 Гб для Ubuntu достаточно, однако, для наших задач расчет должен быть индивидуальным для каждой создаваемой виртуальной машины.

Мы можем задать количество процессоров и ядер:

* в данном примере мы создаем виртуалку с 2 процессорами, каждый из который с 2 ядрами, итого, 4. Для ненагруженных систем можно оставить значение по умолчанию.

Выделяем память:

* наша Ubuntu будет работать с 2 Гб оперативной памяти.

Выбираем созданный нами бридж — либо для получения прямого адреса из сети, либо для NAT:

* в данном примере, мы указали vmbr0 для подключения к сети напрямую.

Ставим галочку, чтобы виртуальная машина сразу запустилась после создания:

… и нажимаем Готово. Ждем окончания процесса и переходим к консоли:

Мы должны увидеть загрузку с ISO-образа.

Для чего нужен сервер?

Сервер — это компьютер, который работает круглосуточно. На нем «крутятся» веб-проекты, которые должны загружаться нон-стоп и всегда показывать хорошую производительность:

-

это и легковесные посадочные странички для онлайн-курсов, мастерских, приложений;

-

хранилища файлов для совместной работы над ними в компании;

-

онлайн-магазины, информационные платформы и другие ресурсоемкие сайты;

-

площадки для запуска онлайн-игр, почтовых систем и сложных платформ типа 1С.

И это только небольшой кусочек того, что можно делать с серверами.

Безболезненный перенос сайта на VDS Timeweb и много бонусов

Переезжай на VDS Timeweb! Бесплатно перенесем сайт, зачислим на баланс остаток средств у прежнего хостера и утроим первый платеж. И еще пачка бонусов по кнопке ниже.

Заказать

Архитектура[7]

Архитектура

OpenVZ разрабатывается как патч (набор улучшений и дополнений) к исходным текстам ядра Linux. В модифицированном ядре добавлен массив дополнительных сущностей – виртуальных окружений (virtual environments, VE), а для всех имеющихся объектов (процессы, сокеты и т. д.) введены дополнительные поля – номер VE, к которому этот объект относится, и номер объекта внутри VE.

Каждое виртуальное окружение имеет собственный набор квот на потребление системных ресурсов и отдельный каталог для использования в качестве корневой файловой системы.

Дополнительные модули ядра – vzdev, vzmon и прочие – отвечают за работу ограничений, мониторинг, эмуляцию сети в VE, сохранение и восстановление текущего состояния запущенных контейнеров.

К преимуществам OpenVZ по сравнению с более универсальными инструментами виртуализации, такими как Xen и KVM, является прозрачный доступ из внешней системы к процессам, файлам и прочим ресурсам в гостевых. Например, если потребуется остановить во всех контейнерах сервис, в котором обнаружилась уязвимость, во внешней системе («хост-системе») достаточно выполнить команду «killall имя_исполняемого_файла».

Данный пример выводит номера (PID) всех процессов init с номерами контейнеров, в которых они запущены:

# ps -A | grep -w init | awk '{print $1}' | xargs vzpid

Pid VEID Name

1 0 init

6905 11 init

7462 12 init

Процессы init, запущенные в контейнерах 11 и 12, внутри контейнеров, как им и положено, имеют PID 1, при этом в хост-системе они видны как PID 6905 и 7462. Номер контейнера, которому принадлежит процесс с указанным PID, сообщает утилита vzpid.

8.04 Hardy

Install the kernel and tools

$ sudo apt-get install linux-openvz vzctl

-

Important! Please, make sure that you are using at least the linux-image-2.6.24-19-openvz kernel which is the first really stable kernel without basic usability issues.

- Reboot into the openvz kernel

-

Remove the -server kernel or the -generic if you are on a desktop machine

$ sudo apt-get remove --purge --auto-remove linux-image-.*server

Change the sysctl variables in /etc/sysctl.conf

# On Hardware Node we generally need # packet forwarding enabled and proxy arp disabled net.ipv4.conf.default.forwarding=1 net.ipv4.conf.default.proxy_arp=1 net.ipv4.ip_forward=1 # Enables source route verification net.ipv4.conf.all.rp_filter = 1 # Enables the magic-sysrq key kernel.sysrq = 1 # TCP Explict Congestion Notification #net.ipv4.tcp_ecn = 0 # we do not want all our interfaces to send redirects net.ipv4.conf.default.send_redirects = 1 net.ipv4.conf.all.send_redirects = 0

Apply the sysctl changes

$ sudo sysctl -p

Create a symlink to /vz because most of the vz tools expects the OpenVZ folders to reside there. This step is not necessary, but can eliminate further problems when other vz related components are installed.

$ sudo ln -s /var/lib/vz /vz

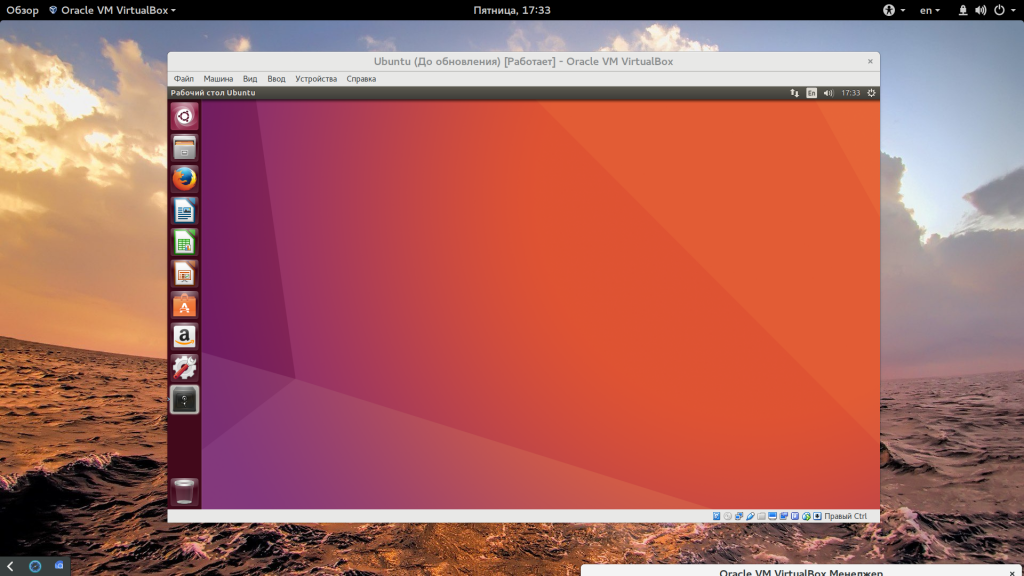

Установка Linux на VirtualBox

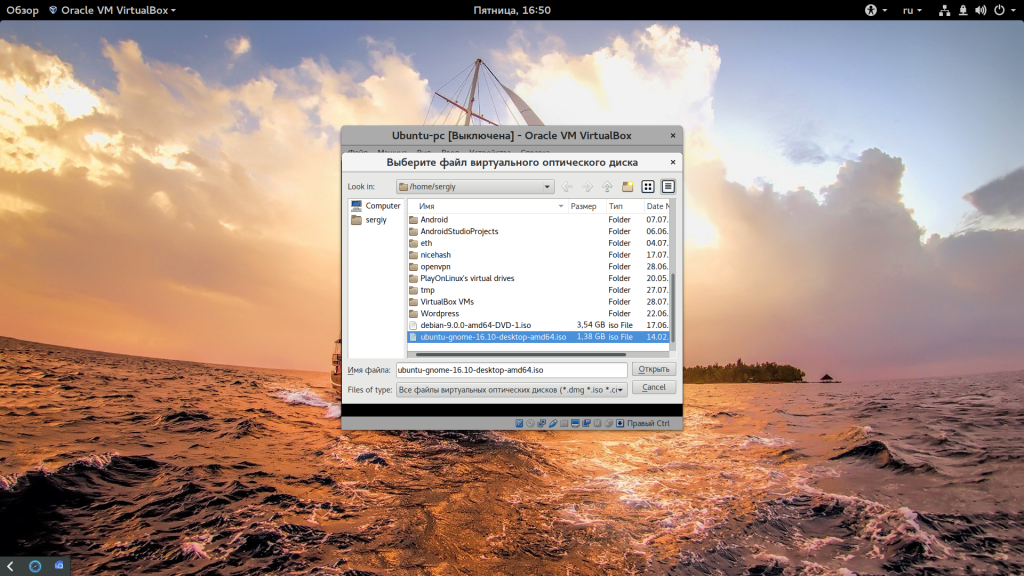

Для того чтобы установить Linux на VirtualBox нам понадобиться несколько вещей:

Образ диска с Linux — определитесь какой дистрибутив вы собираетесь устанавливать и загрузите его образ на официальном сайте, например, Ubuntu или Fedora

Также обратите внимание на архитектуру образа, если у вас 32 битная основная система, то вряд ли у вас получиться запустить 64 бит гостевую;

Установленная виртуальная машина — VirtualBox, это кроссплатформенная программа, которая может работать не только в Linux, но и в Windows и MacOS. Поэтому вы можете запускать Linux в любой операционной системе

Для большинства из них можно скачать установщик VirtualBox на официальном сайте программы;

Компьютер с поддержкой аппаратной виртуализации — конечно, вы можете запускать виртуальные машины и без поддержки аппаратной виртуализации, но они будут работать в разы медленнее. Большинство современных процессоров поддерживают AMD-V или Intel-VT-X. Посмотрите нельзя ли включить такую возможность в вашем BIOS.

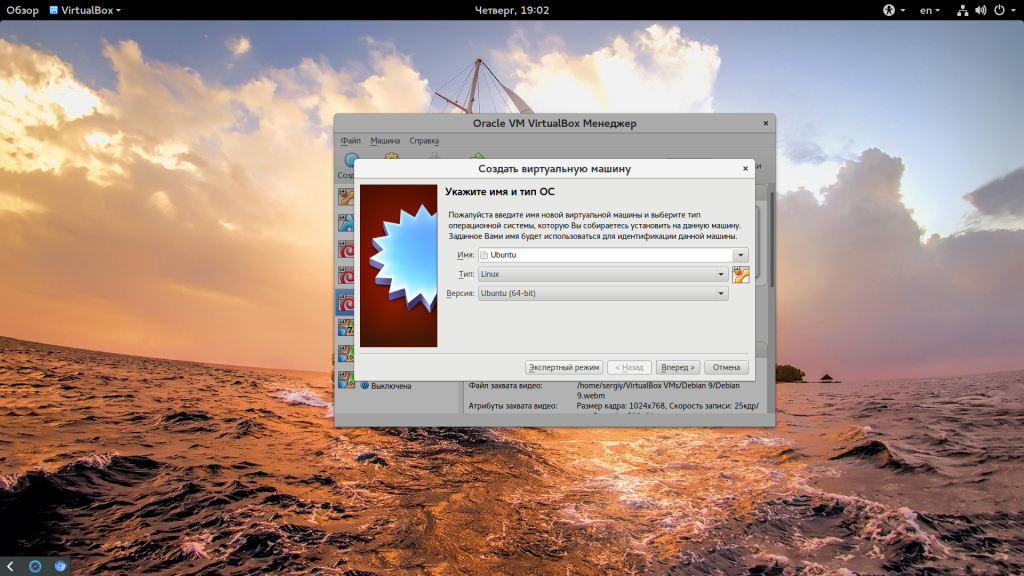

Если у вас все это поддерживается мы можем перейти к созданию виртуальной машины. Запустите VirtualBox и нажмите кнопку создать:

В первом окне мастера введите название вашей новой виртуальной машины, выберите тип (Linux) и дистрибутив, например, Ubuntu:

В первом окне мастера введите название вашей новой виртуальной машины, выберите тип (Linux) и дистрибутив, например, Ubuntu:

Следующий шаг — нужно выбрать количество оперативной памяти для вашей машины, но умолчанию VirtualBox предлагает количество памяти в зависимости от используемой машины, но для современных дистрибутивов будет достаточно 2 Гб, это нужно для более плавной и удобной работы, хотя система будет работать и при 1024 Мб и даже меньшем объеме.

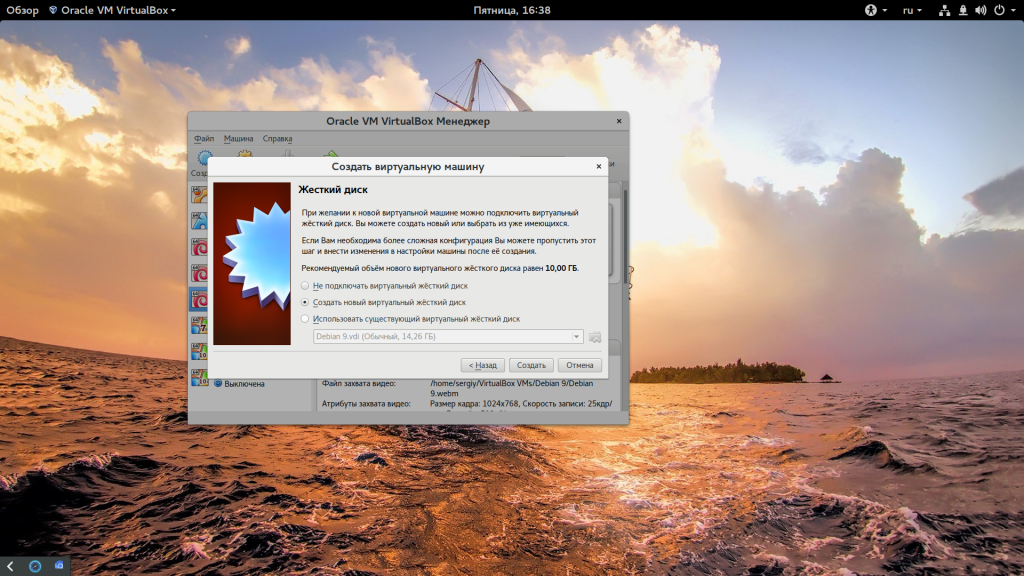

Дальше нам необходимо создать жесткий диск для установки системы, объем диска зависит от операционной системы, но поскольку вы можете создавать динамический диск, который будет изменять размер реального файла в файловой системе по мере наполнения, то можно указать 30 или даже 50 Гб чтобы было точно достаточно.

Сначала выберите «Создать новый виртуальный жесткий диск», затем выберите тип диска:

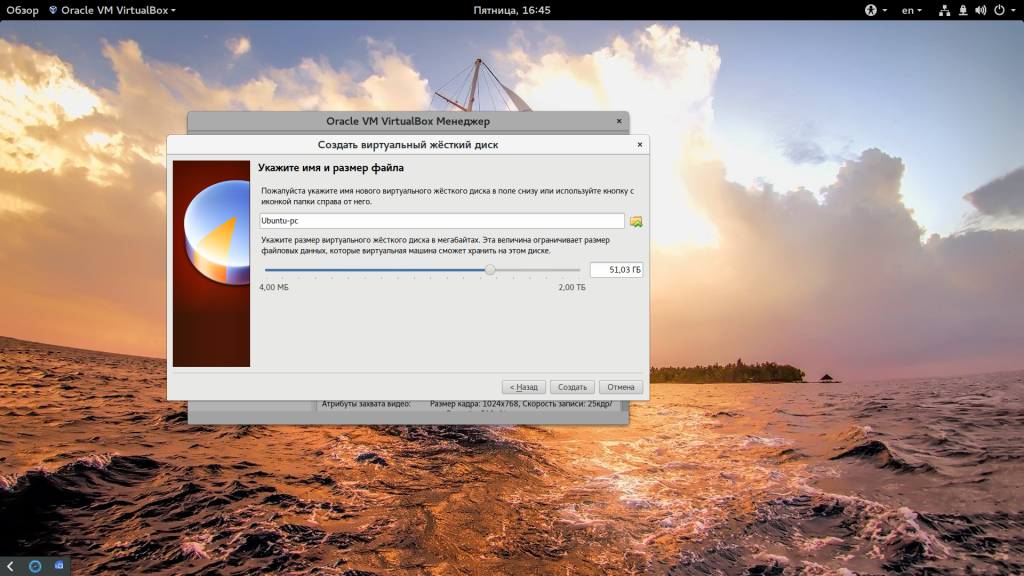

Наиболее часто для виртуальных машин используется диск типа VDI. Затем выберите размер диска и имя для его файла. Хотя и есть возможность использовать место по мере необходимости, лучше так не делать на HDD, лучше выделяйте все место сразу, это увеличит производительность до 10%:

Наиболее часто для виртуальных машин используется диск типа VDI. Затем выберите размер диска и имя для его файла. Хотя и есть возможность использовать место по мере необходимости, лучше так не делать на HDD, лучше выделяйте все место сразу, это увеличит производительность до 10%:

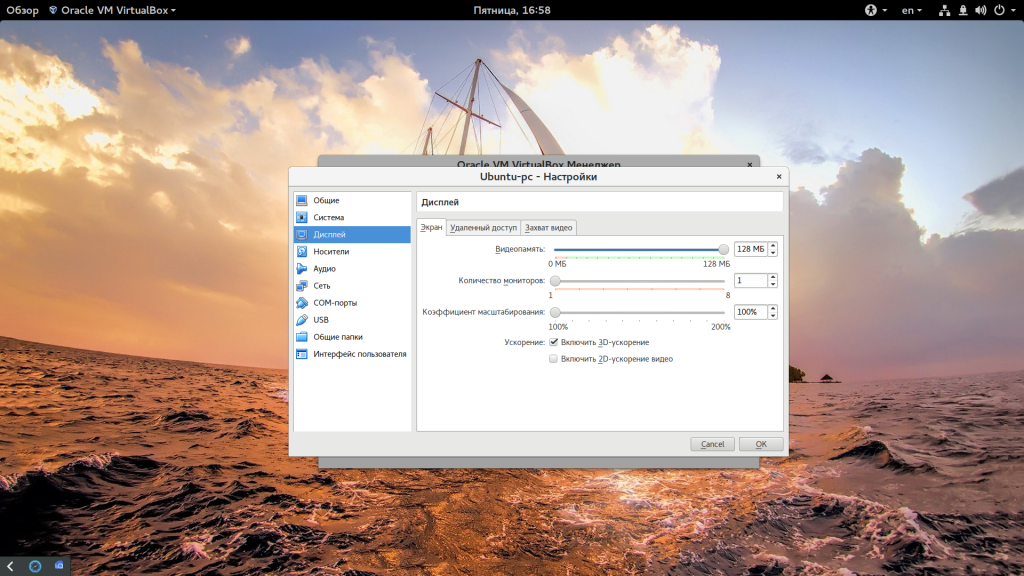

Виртуальная машина почти готова, но нужно еще кое-что настроить. По умолчанию VirtualBox выделяет 16 мегабайт оперативной памяти для машин, но современным дистрибутивам этого мало, поэтому нажмите «Настройки», а затем на вкладке «Дисплей» установите значение видеопамяти в 128 мегабайт. Этого уже должно хватить. Кроме того, отметьте галочку 3D ускорения:

Еще нас будет интересовать раздел «Система», вкладка «Материнская плата», здесь нужно выбрать чипсет » ICH9″, Linux работает с ним лучше, также отметьте галочки часов в UTC.

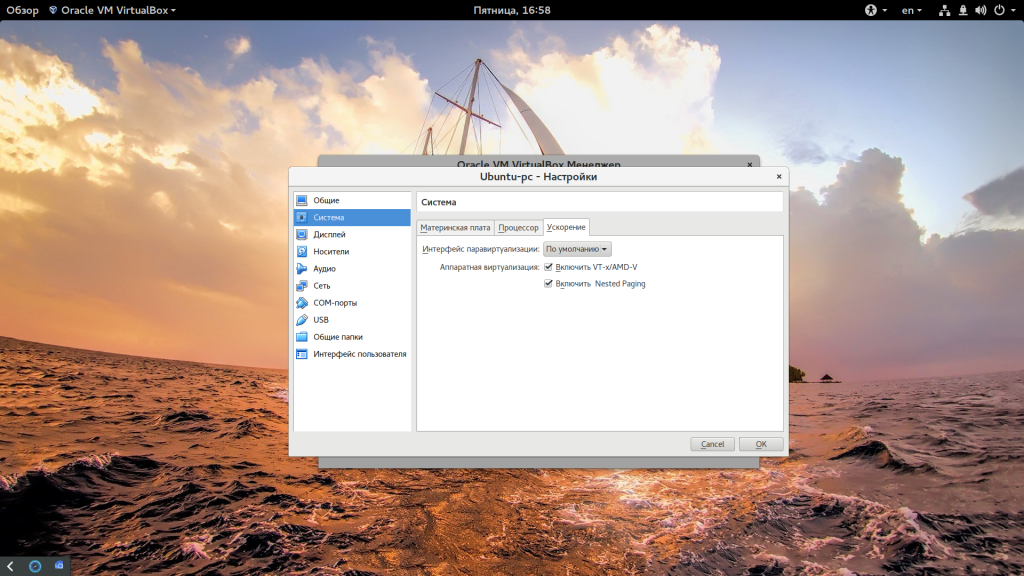

На вкладке «Процессор» нужно отметить использовать «PAE/NX», и не выбирайте много процессоров, одного ядра будет достаточно. В разделе «Ускорение» отметить все галочки и выбрать ваш гипервизор, в Linux лучше всего использовать KVM:

Дальше запускайте виртуальную машину:

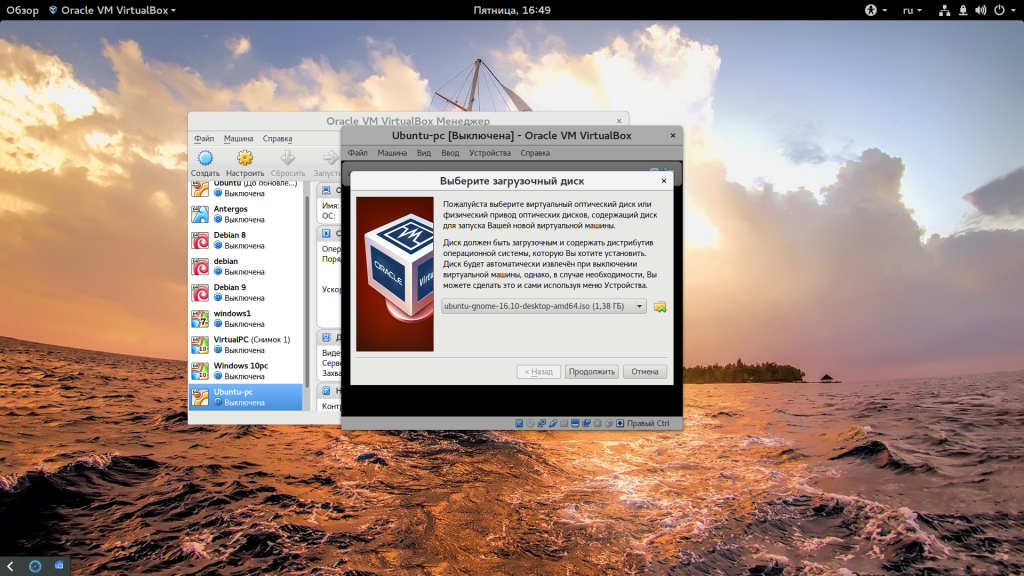

При первом запуске вам будет предложено выбрать установочный носитель, с которого будет проводиться установка, это может быть реальный CD привод или же просто образ в файловой системе:

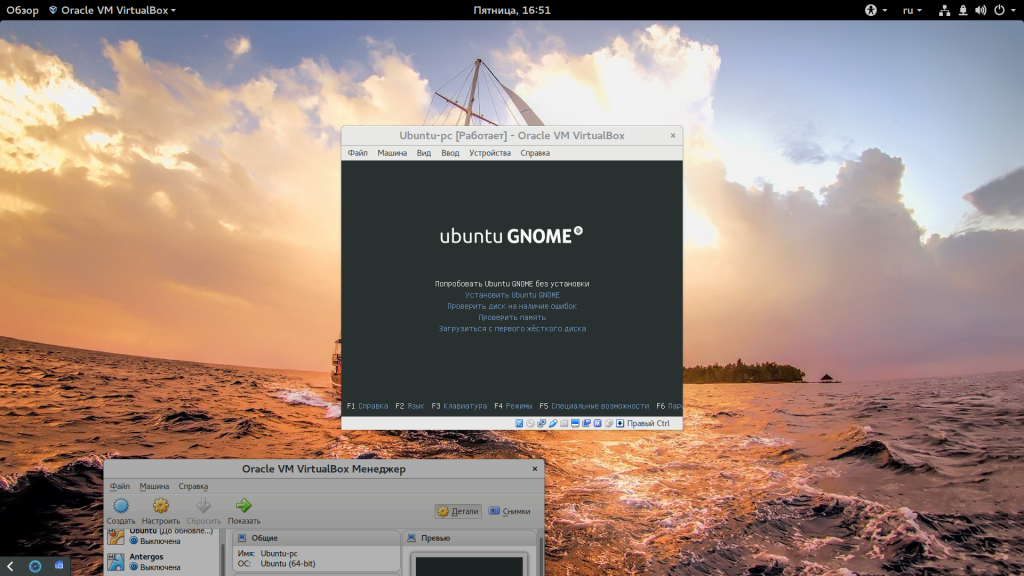

Дальше будет запущена виртуальная машина и операционная система, которую вы выбрали и вам необходимо выполнить все действия для установки:

Мы не будем рассматривать установку Ubuntu, поскольку это уже подробно описано в одной из предыдущих статей.

Но после завершения установки есть еще несколько настроек. Во-первых — вам нужно установить дополнения гостевой ОС Ubuntu или для другого выбранного вами дистрибутива. Процесс везде одинаковый. Также, если вы используете Ubuntu, нужно включить облегченный режим Unity, чтобы все работало быстрее. Для этого выполните:

На всякий случай, команда для отключения этого режима:

Эти команды работают в Ubuntu 17.04, в более ранних версиях такой режим можно включить только через CompizConfig. Теперь установка Linux на VirtualBox полностью завешена и система готова к использованию.

Подключение пользователя к виртуальному рабочему месту[править]

На клиенте должен быть установлен пакет openuds-client:

# apt-get install openuds-client

Чтобы иметь возможность подключаться к виртуальному рабочему столу, должны быть установлены клиенты каждого используемого протокола удаленного доступа (xfreerdp, x2goclient).

Подключение к виртуальному рабочему месту:

- подключиться к серверу OpenUDS с помощью браузера http://<openuds_address>, выбрать средство проверки подлинности, если доступно несколько, ввести имя пользователя/пароль (их должен указать администратор);

- на панели управления будут отображены все ВМ (или шаблоны), к которым у пользователя есть доступ:

- при выборе ВМ, автоматически загрузится openuds-client, который запустит приложение для просмотра удаленного рабочего стола

После выбора пула, автоматически стартует OpenUDS Client, который обрабатывает URL, получает необходимые настройки протокола удаленного доступа для предоставленной (свободной) ВМ, формирует файл описания сессии и передает его приложению-клиенту удалённого доступа, которое и устанавливает соединение с указанной ВМ.

Примечание: Если для подключения к службе настроено более одного типа транспорта, то в правом верхнем углу службы будет отображена кнопка. Если выбрать непосредственно ВМ, будет вызван транспорт по умолчанию (транспорт с меньшим значением в поле приоритет). Для того чтобы использовать другой транспорт, нужно выбрать его в раскрывающемся списке.

По завершении сеанса пользователь ВМ выходит из нее, что приводит к остановке OpenUDS Actor. Брокер openUDS считает, что ВМ стала недоступной и, если пул постоянный, то он запускает ВМ, а если пул временный, то происходит удаление файлов ВМ в хранилище и создается новая ВМ из мастер-образа.

Примечание: При подключении пользователя к виртуальному рабочему месту OpenUDS фиксирует доступ и отображает информацию о привязанном сервисе на вкладке «Assigned services» соответствующего «Service Pools»:

TODO:

Отказоустойчивое решение

Какой хостинг выбрать?

Надо сделать упор на собственные цели или цели бизнеса. Сервер должен в полной мере им отвечать. Это касается его производительности, программных особенностей, доступных ресурсов, подключаемых модулей, CMS и других параметров.

Важный аспект — выбор провайдера, который предоставит вам выделенный сервер. От него зависит как конфигурация «железа», так и надежность представляемого компьютера – время отклика, время работы без перезагрузок и т.д.

Вот список значимых критериев:

Репутация хостинга. Доверять важные проекты кому попало не стоит. Тем более не стоит доверять их тем, кто уже успел однажды подвести заказчиков. Стоит выбирать провайдера, которому более 5 лет.

Хостинг должен создавать удобные условия для управления сервером. Панель управления, доступные функции, встроенные программные компоненты, поддерживаемые операционные системы. Это создает качественную среду для разработки.

Виртуальные ПК провайдера должны быть быстрыми. Посетители сайта не хотят ждать по 10 секунд, пока загрузится страница или сработает какой-то скрипт. Им нужен результат. Хостинг с высокой пропускной способностью и мощными компьютерами — необходимость.

Не стоит пренебрегать ценой. Да, хороший хостинг не будет бесплатным, но и безумных денег он не должен стоить

Важно разыскать баланс, грамотное соотношение цены и качества.

USB устройство в VE

Задача. Сделать доступным в VE подключенный USB ключ (на флешке лицензия).

- Устанавливаем usbutils в HN и VE, после этого станет доступна утилита Описание lsusb.

-

Вывести список USB устройств. Нас интересуется флешка вставленная в Bus 006 Device 002

# lsusb Bus 004 Device 002: ID 046b:ff10 American Megatrends, Inc. Virtual Keyboard and Mouse Bus 006 Device 002: ID 04b9:0300 SafeNet USB SuperPro/UltraPro

-

Подробности об устройстве:

# ls -al /dev/bus/usb/006/002 crw-rw-r-- 1 root root 189, 641 Ноя 27 09:10 /dev/bus/usb/006/002

-

В конфигурационный файл /etc/vz/conf/VEID.conf добавим строку

DEVNODES="bus/usb/006/002:rw "

-

Перезагрузим VE и проверим видимость USB ключа в VE

# vzctl restart VEID # vzctl enter VEID # lsusb Bus 006 Device 002: ID 04b9:0300 SafeNet USB SuperPro/UltraPro

Тюнинг сервера PVE

Внесем несколько изменений, которые сделают работу с Proxmox VE удобнее.

Отключение предупреждения об отсутствии подписки

Каждый раз при заходе в панель управления мы будем видеть такое предупреждение:

Оно говорит нам о том, что мы используем бесплатную версию программного продукта. Чтобы сообщение нас не беспокоило, выполним 2 действия:

- Отключим платный репозиторий для получения пакетов proxmox.

- Отредактируем файл js для отключения данного сообщения.

И так, в SSH открываем на редактирование репозиторий proxmox:

nano /etc/apt/sources.list.d/pve-enterprise.list

Приводим его к виду:

#deb https://enterprise.proxmox.com/debian/pve buster pve-enterprise

deb http://download.proxmox.com/debian/pve stretch pve-no-subscription

* мы закомментировали репозиторий pve-enterprise и добавили pve-no-subscription.

* при большом желании, можно удалить файл репозитория с именем pve-enterprise.list и создать новый — кому как будет удобнее.

После обновим список пакетов:

apt-get update

Последнее — редактируем файл /usr/share/javascript/proxmox-widget-toolkit/proxmoxlib.js:

sed -i «s/getNoSubKeyHtml:/getNoSubKeyHtml_:/» /usr/share/javascript/proxmox-widget-toolkit/proxmoxlib.js

* данной командой мы находим getNoSubKeyHtml в файле /usr/share/javascript/proxmox-widget-toolkit/proxmoxlib.js и меняем на getNoSubKeyHtml_.

Закрываем окно браузера с Proxmox, если оно было открыто и запускаем его снова. Входим в систему — сообщение не должно появиться.

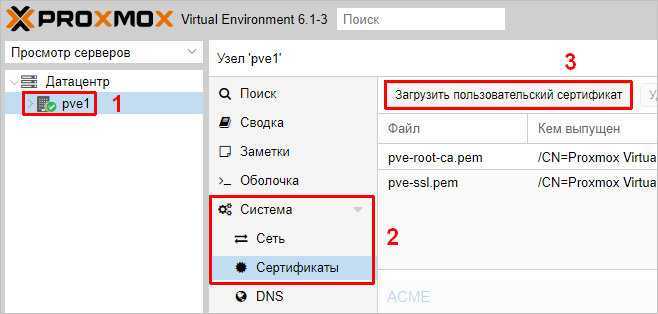

Сертификаты

Сервер PVE устанавливается с самоподписанным сертификатом. Это означает, что при подключении к панели управления мы будем видеть предупреждение от системы безопасности. Чтобы браузер принимал сертификат, он должен соответствовать следующим требованиям:

- Быть выдан доверенным центром сертификации или зарегистрированным в вашей локальной сети, например, локальный AD CS.

- Быть для доменного имени, по которому мы заходим в панель управления.

- Иметь актуальные даты начала действия и окончания.

При этом, мы не должны заходить в панель управления по IP-адресу — в противном случае, независимо от сертификата, мы все-равно, получим предупреждение.

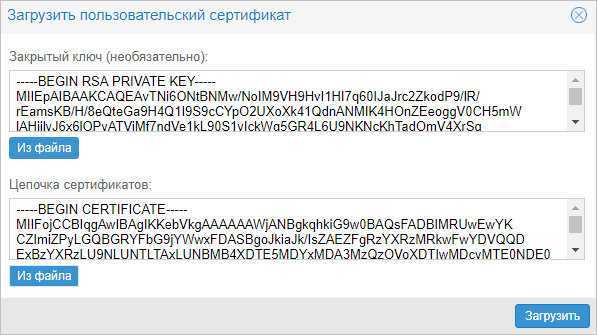

И так, сам сертификат можно купить, запросить бесплатно у Let’s Encrypt или создать с использованием локального центра сертификации, например, по данной инструкции. Получив сертификат, открываем панель управления PVE и переходим к серверу — Система — Сертификаты — кликаем по Загрузить пользовательский сертификат:

В открывшемся окне заполняем поля для закрытого и открытого ключей:

… и нажимаем Загрузить. Система предупредит, что загрузится с новым сертификатом — необходимо закрыть вкладку в браузере и открыть консоль управления снова. Если сертификат загружен правильный, мы не увидим предупреждения.

Пример установки VE

VE — Virtual Environment : виртуальное окружение, так же еще называют СT — контейнером

Пример установки виртуального окружения Gentoo Linux openvz

В начале необходимо загрузить шаблон в папку /vz/template/cache/:

cd /vz/template/cache/ wget http://download.openvz.org/template/precreated/contrib/gentoo-openvz-x86-2008.11.30.tar.gz

Список подготовленных шаблонов OpenVZ Download

Также свежие шаблоны для Gentoo Linux можно найти на www.funtoo.org

или сделать самому Gentoo template How-To

Создание VPS:

vzctl create 101 --ostemplate gentoo-openvz-x86-2008.11.30

ID для VPS следует задавать начиная с номера 101

Настройка VPS:

vzctl set 101 --hostname test.vz --ipadd 10.0.0.1 --nameserver 4.2.2.2 --save

Установить количество доступной памяти для VE:

vzctl set 101 --vmguarpages 512M:unlimited --privvmpages 1G:1100M --shmpages 512M:512M --save

Запуск VPS:

vzctl start 101

Вход в виртуальное окружение:

vzctl enter 101

Понять сетевой интерфейс (если не запустился автоматически):

/etc/init.d/net.venet0 start && rc-update add net.venet0 boot

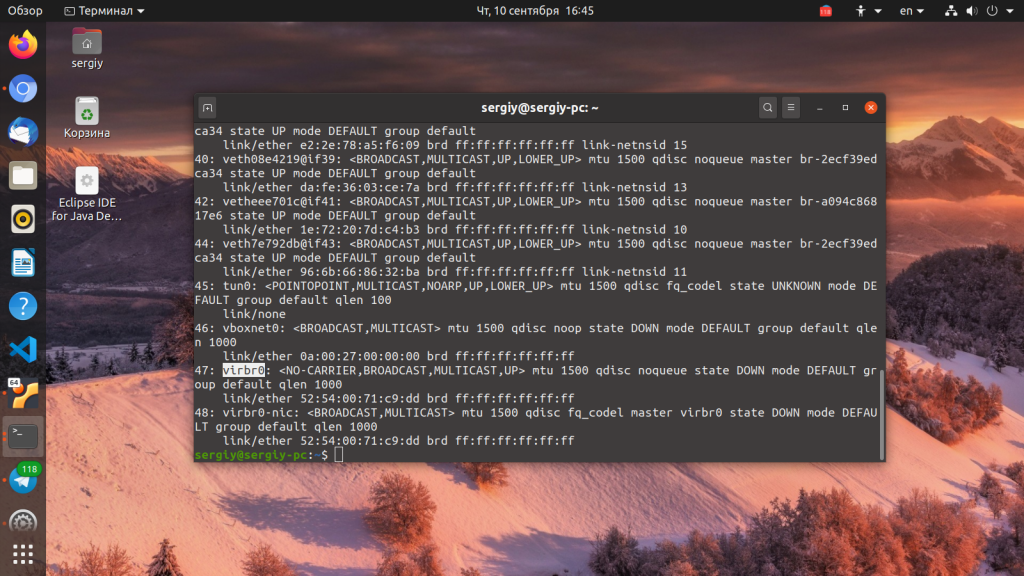

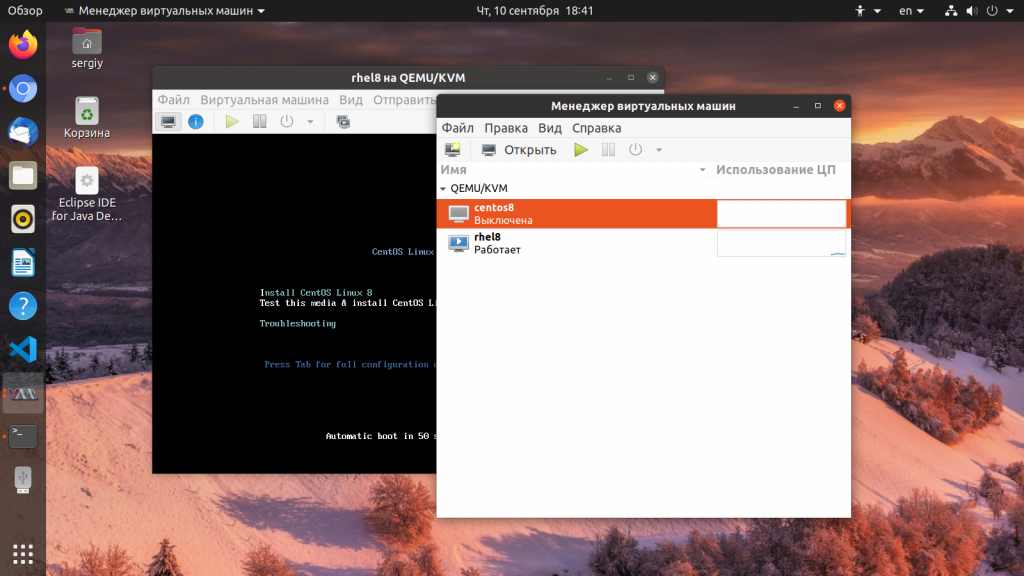

Использование KVM в Ubuntu

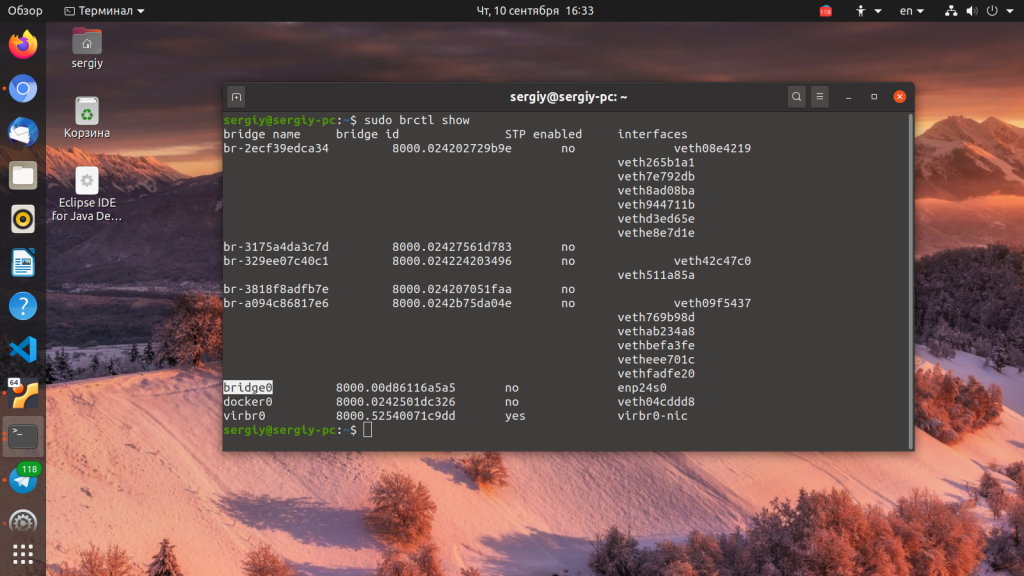

Вы справились с задачей установить KVM в Ubuntu, но вы еще не можете использовать эту среду виртуализации но ее нужно еще настроить. Далее, мы рассмотрим как выполняется настройка KVM в Ubuntu. Что удобно, в новых версиях сеть уже настроена и вам не нужно создавать новый сетевой мост. Вы можете убедится в этом выполнив команду:

Интерфейсы virbr0 и virbr-nic созданы KVM по умолчанию и они полностью реализуют все необходимые возможности сети. Ещё вы можете посмотреть доступные мосты с помощью команды:

Создание виртуальных машин KVM

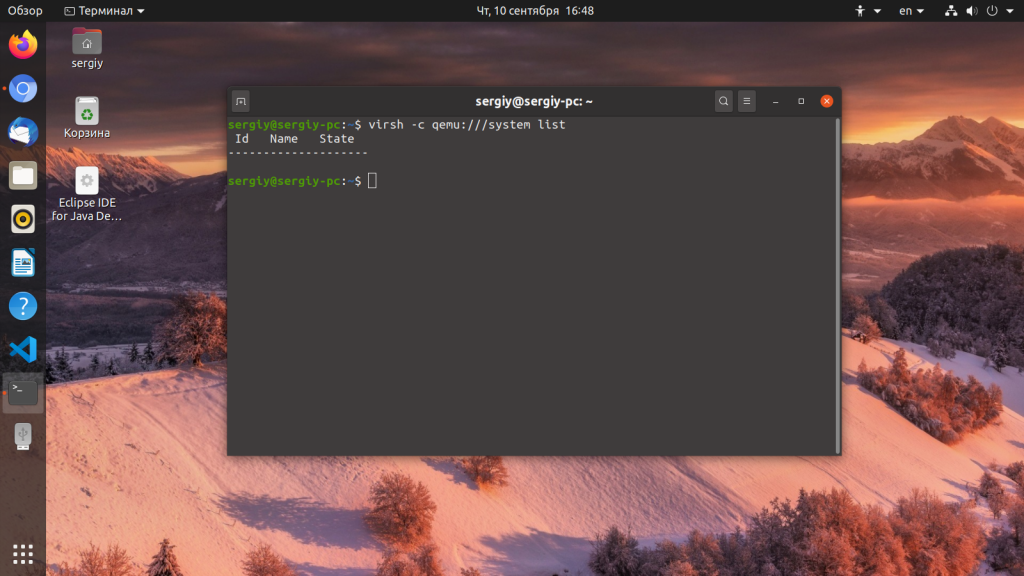

Настройка KVM Ubuntu завершена и теперь мы можем перейти к ее использованию. Сначала давайте просмотрим список уже существующих виртуальных машин:

Он пуст. Создать виртуальную машину можно через терминал или в графическом интерфейсе. Для создания через терминал используйте команду virt-install. Сначала перейдем в папку libvirt:

Для установки CentOS команда будет выглядеть вот так:

Разберем подробнее что означают параметры этой команды:

- virt-type — тип виртуализации, в нашем случае kvm;

- name — имя новой машины;

- ram — количество памяти в мегабайтах;

- vcpus — количество ядер процессора;

- os-variant — тип операционной системы;

- cdrom — установочный образ системы;

- network-bridge — сетевой мост, который мы настроили ранее;

- graphics — способ получения доступа к графическому интерфейсу;

- diskpath — адрес нового жесткого диска для этой виртуальной машины;

После завершения установки виртуальной машины вы можете узнать параметры подключения по VNC с помощью команды:

Теперь вы можете ввести полученные данные в вашем клиенте VNC и подключится к виртуальной машине даже удаленно. Для Debian команда будет немного отличаться, но все выглядит похожим образом:

Переходим в папку для образов:

Можно скачать установочный образ из интернета если это необходимо:

Затем создадим виртуальную машину:

Теперь снова посмотрим список доступных машин:

Для запуска виртуальной машины можно использовать команду:

Для остановки:

Для перевода в режим сна:

Для перезагрузки:

Сброс:

Для полного удаления виртуальной машины:

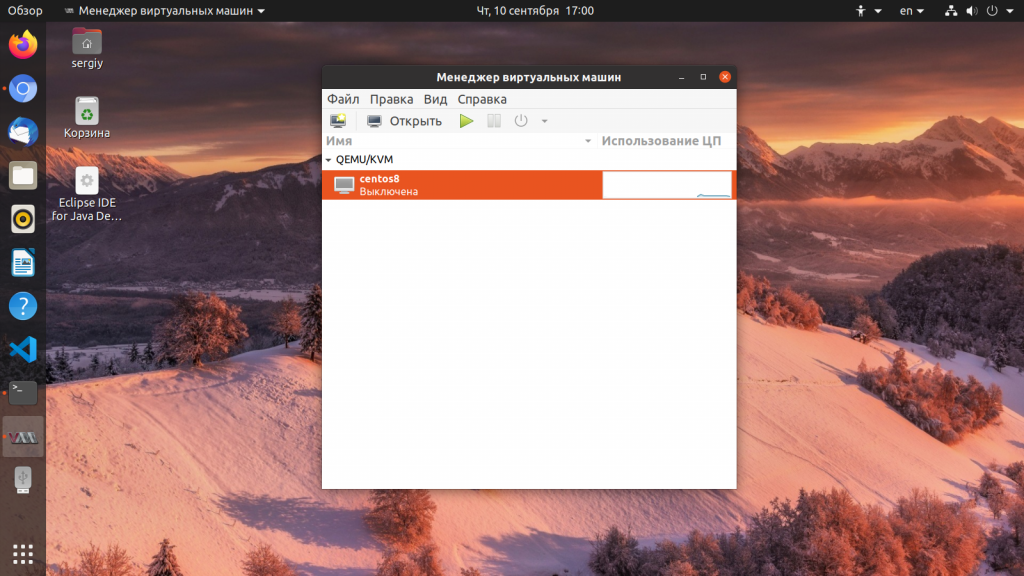

Создание виртуальных машин в GUI

Если у вас есть доступ к графическому интерфейсу то нет никакой необходимости использовать терминал, вы можете применить полноценный графический интерфейс менеджера виртуальных машин Virtual Manager. Программу можно запустить из главного меню:

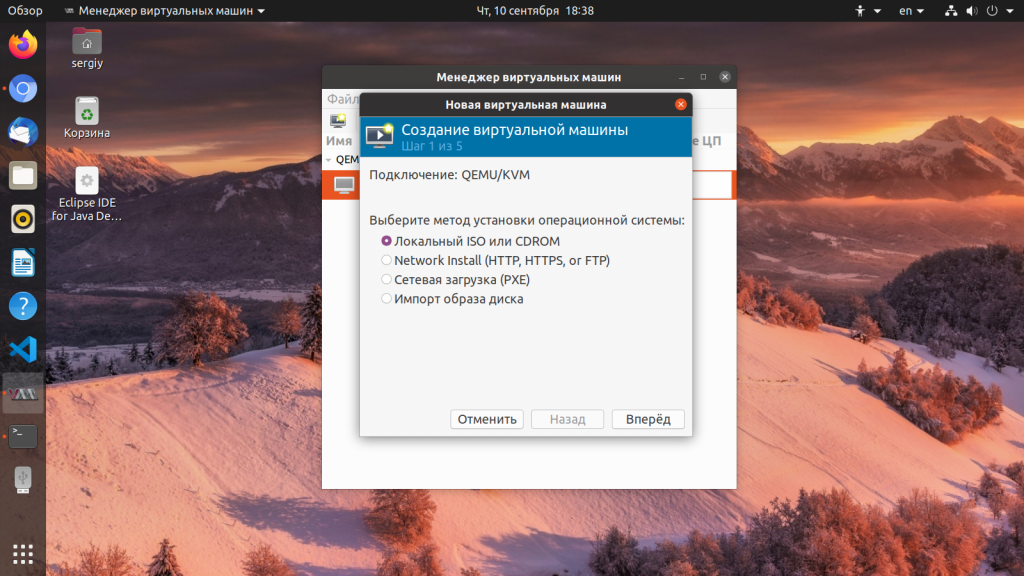

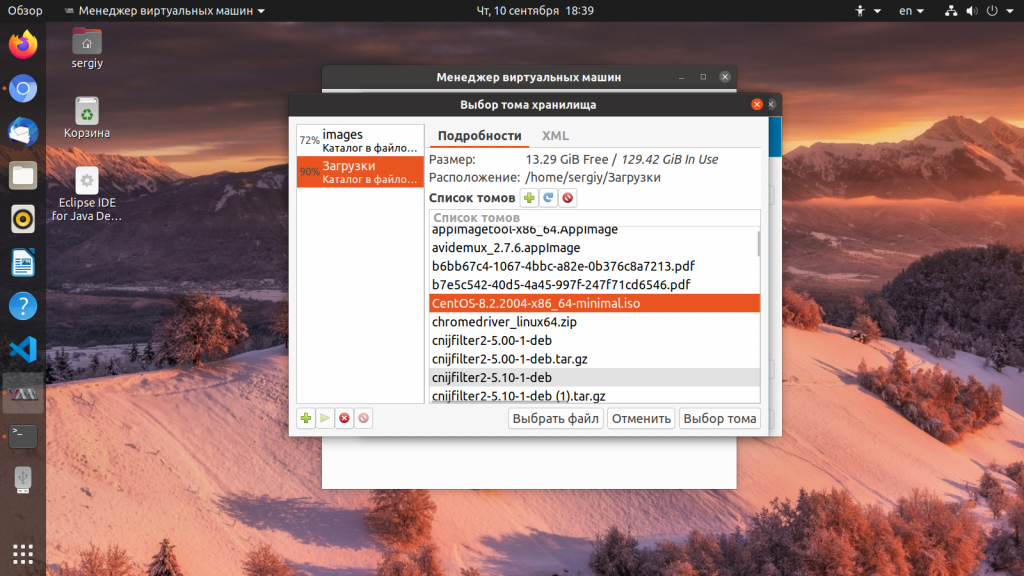

Для создания новой машины кликните по иконке со значком монитора. Дальше вам будет необходимо выбрать образ ISO вашей системы. Также можно использовать реальный CD/DVD привод:

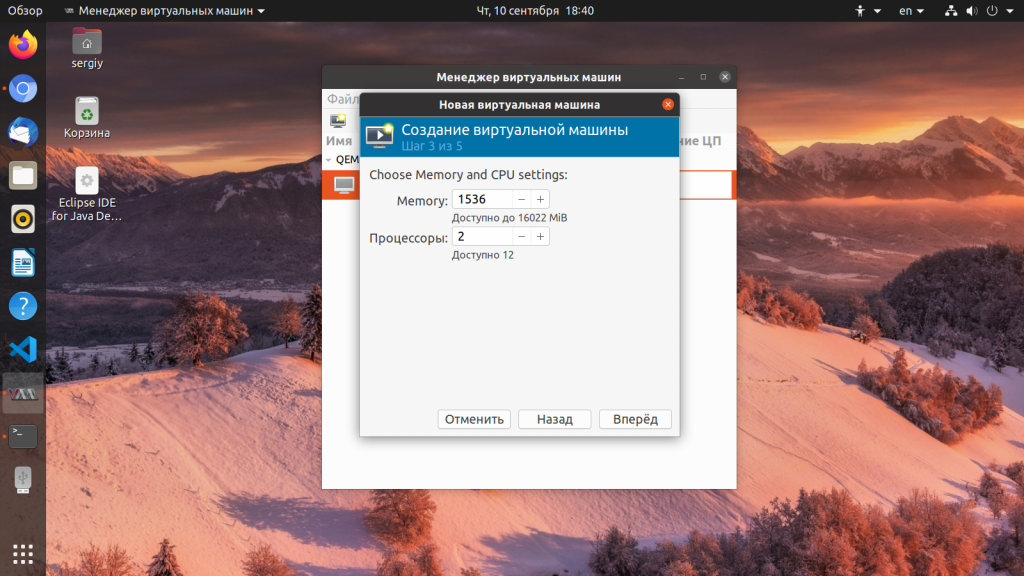

На следующем экране выберите количество памяти, которая будет доступна для виртуальной машины, а также количество ядер процессора:

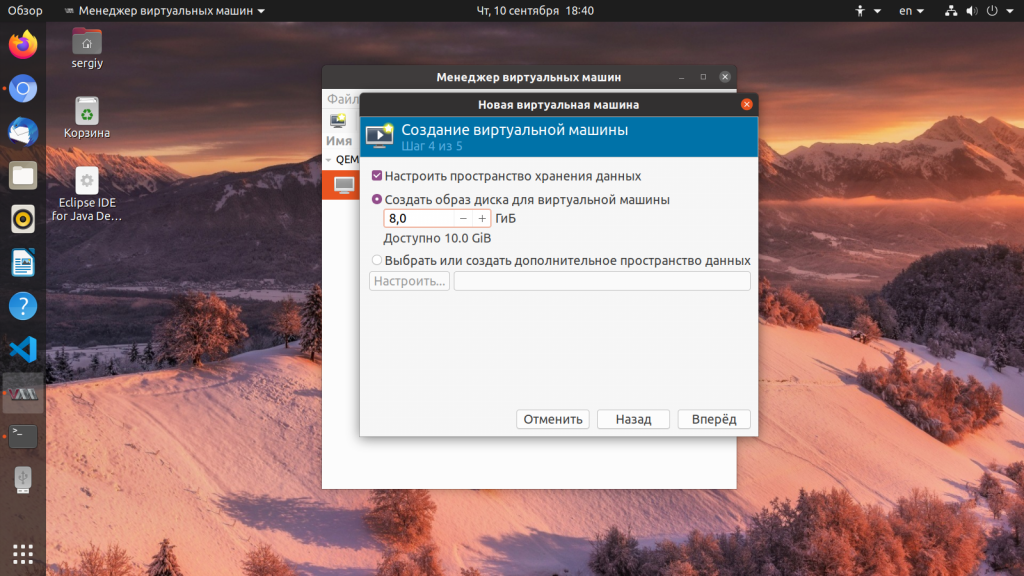

На этом экране вам нужно выбрать размер жесткого диска, который будет доступен в вашей машине:

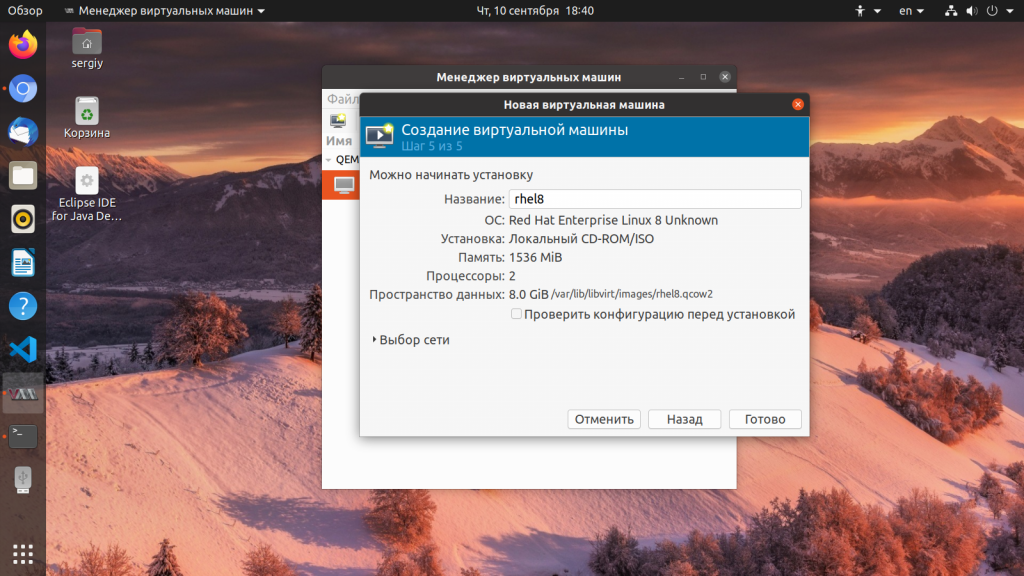

На последнем шаге мастера вам предстоит проверить правильность настроек машины, а также ввести ее имя. Также нужно указать сетевой мост, через который машина будет подключаться к сети:

Затем автоматически запустится установка:

После этого машина будет готова к использованию и появится в списке. Вы можете запустить ее с помощью зеленого треугольника на панели инструментов менеджера.